المقدمة:

يصف هذا المستند إجراءات نشر إعداد RAPN على FTD الذي تتم إدارته بواسطة FMC ونفق من موقع إلى موقع بين FTDs.

المتطلبات الأساسية:

المتطلبات الأساسية

- ومن المفيد التوصل إلى فهم أساسي للشبكات الخاصة الظاهرية (VPN) والشبكة الخاصة الظاهرية (RAVPN) من موقع إلى موقع.

- من الضروري فهم الأسس اللازمة لتكوين نفق يستند إلى سياسة IKEv2 على منصة Cisco Firepower.

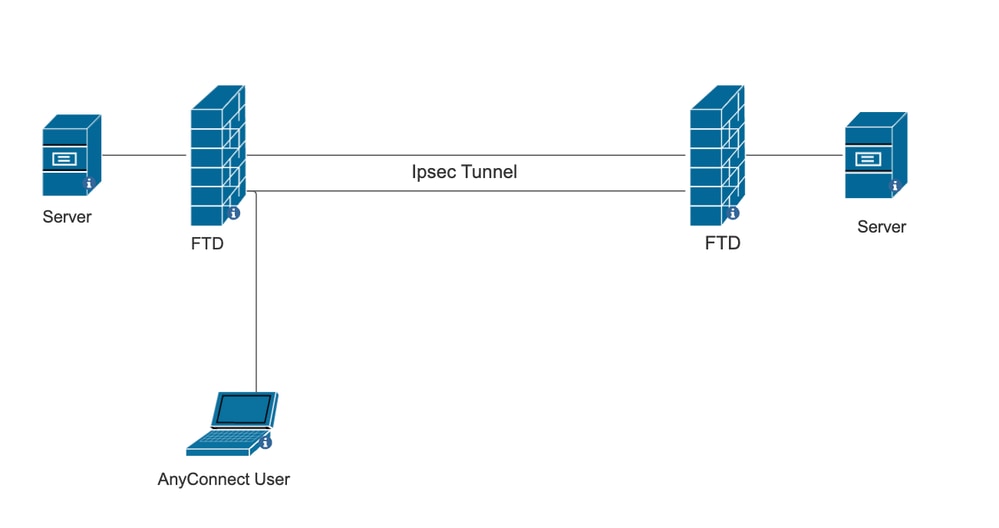

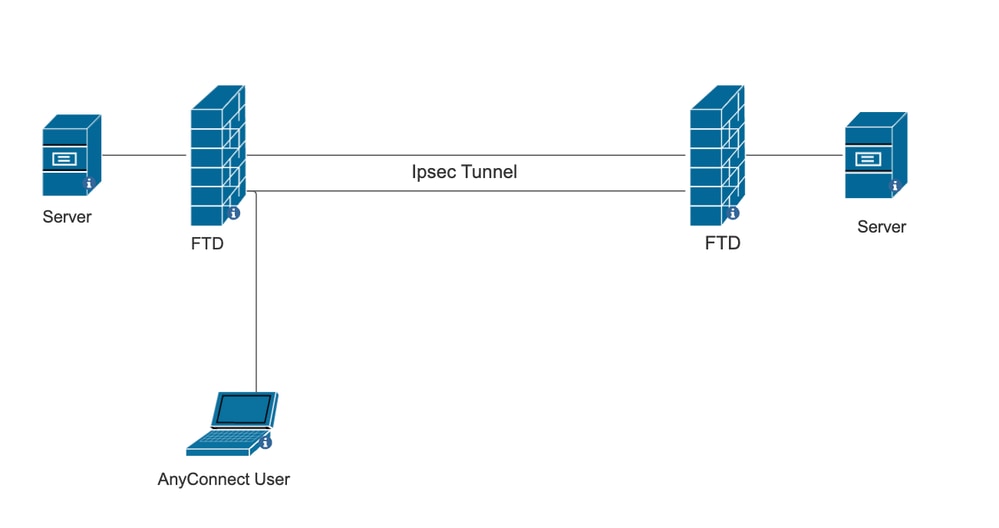

الغرض من هذا الإجراء هو نشر إعداد RAPN على FTD الذي تتم إدارته بواسطة FMC ونفق من موقع إلى موقع بين FTDs حيث يمكن لمستخدم AnyConnect الوصول إلى الخادم خلف النظير الآخر ل FTD.

المكونات المستخدمة

- برنامج الدفاع ضد تهديد FirePOWER ل VMware من Cisco: الإصدار 7.0.0

- مركز إدارة Firepower: الإصدار 7.2.4 (بنية 169)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر..

الرسم التخطيطي للشبكة

التكوينات على FMC

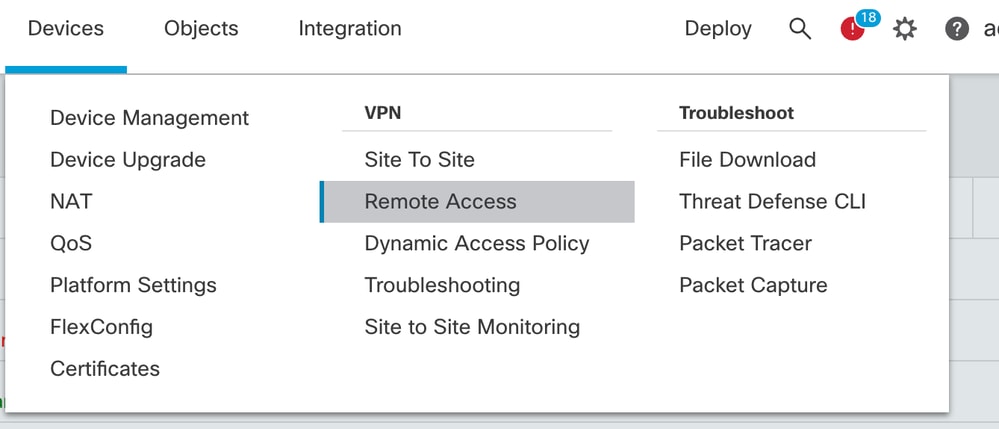

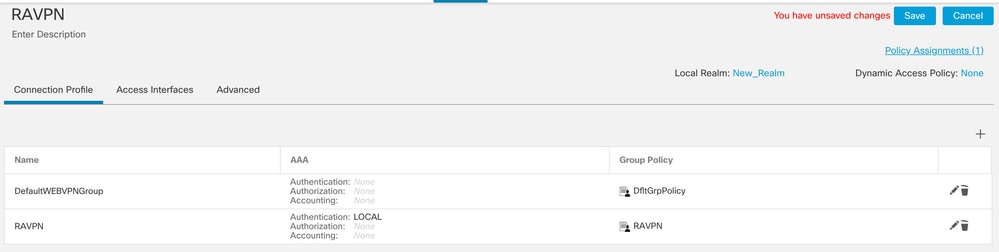

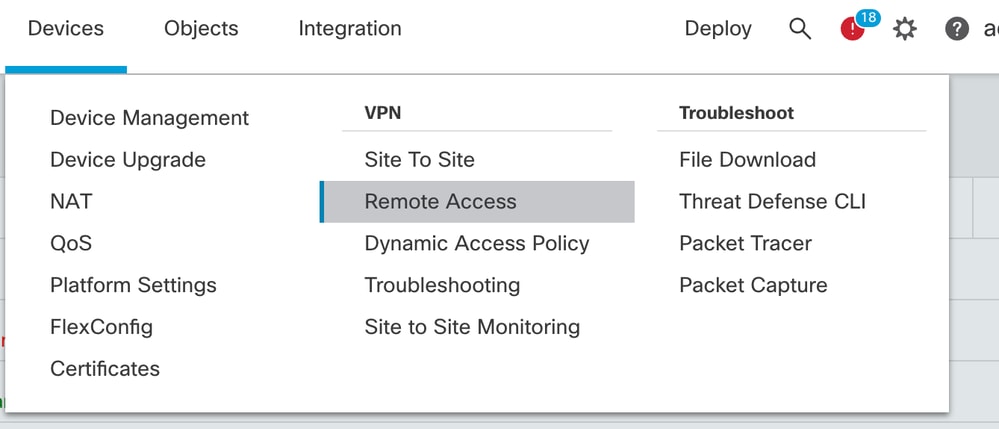

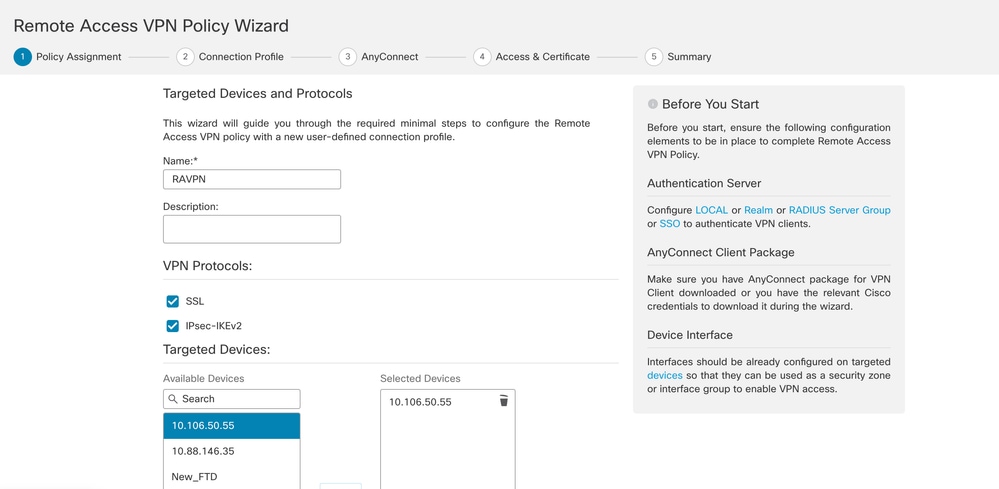

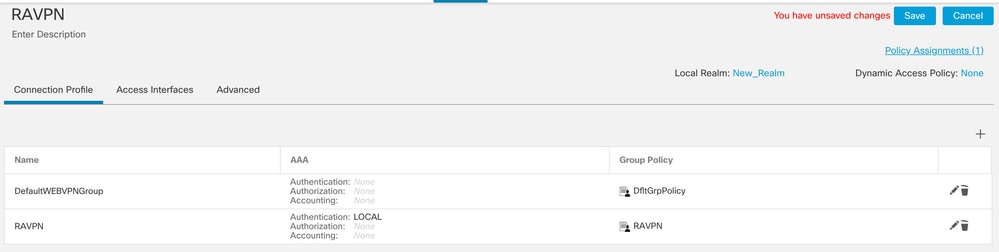

تكوين RAVPN على FTD الذي تتم إدارته بواسطة FMC.

- انتقل إلى الأجهزة > الوصول عن بعد.

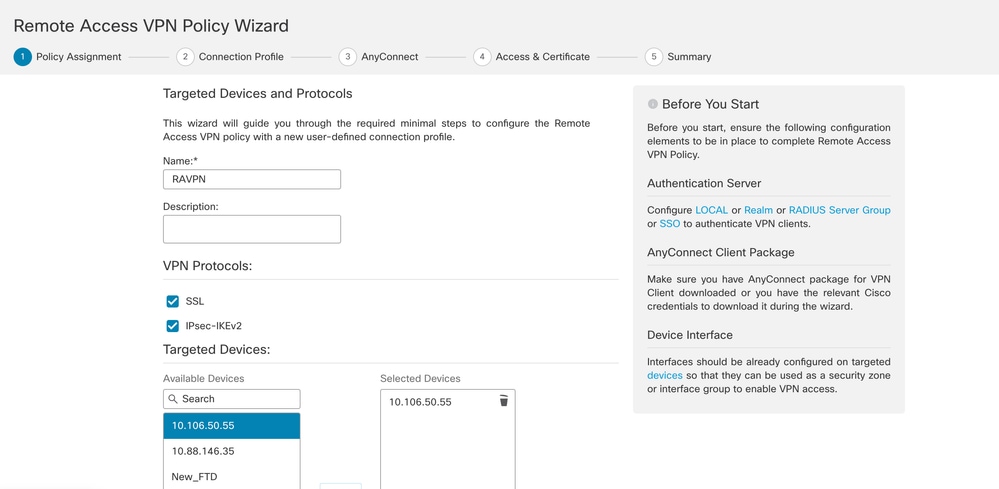

- انقر فوق إضافة (Add).

- قم بتكوين اسم وحدد FTD من الأجهزة المتاحة وانقر فوق التالي.

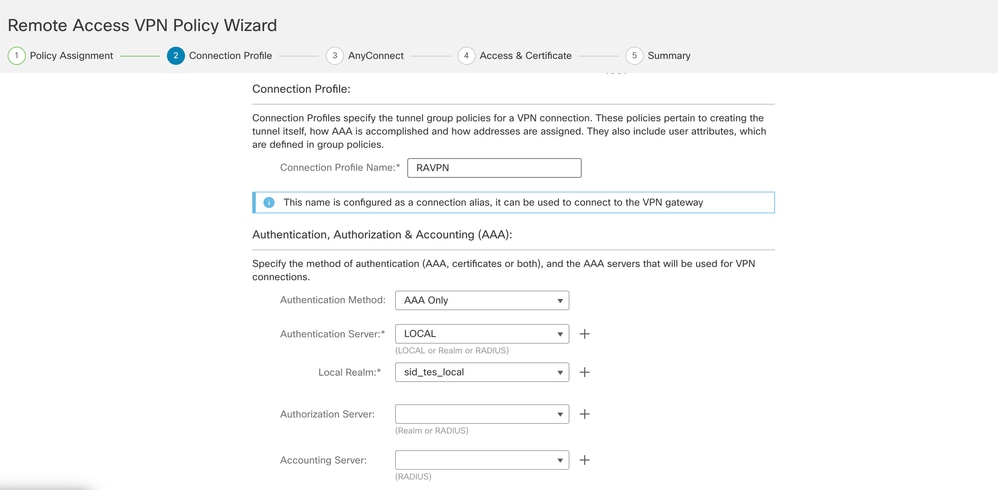

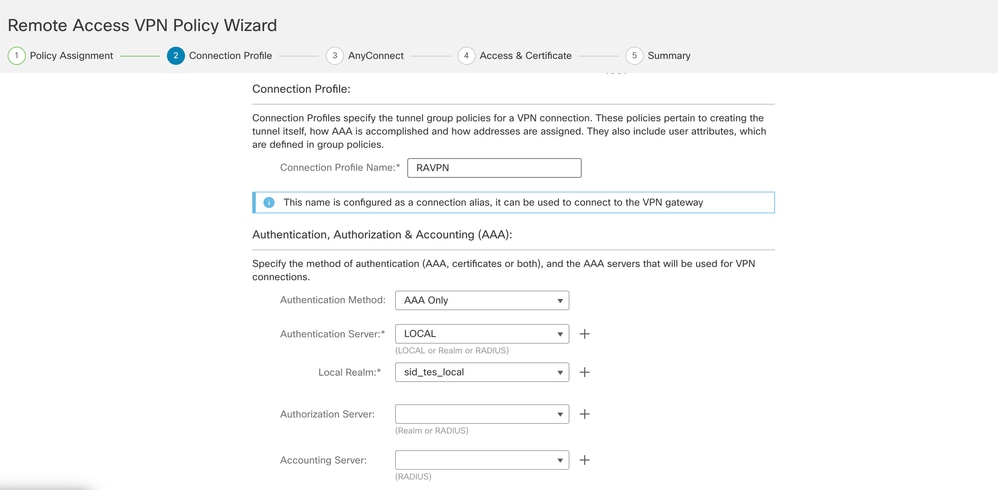

- قم بتكوين اسم توصيف توصيل واختر أسلوب المصادقة.

ملاحظة: بالنسبة لعينة التكوين هذه، نستخدم المصادقة والتفويض والمحاسبة (AAA) فقط والمصادقة المحلية. ومع ذلك، قم بالتكوين استنادا إلى متطلباتك.

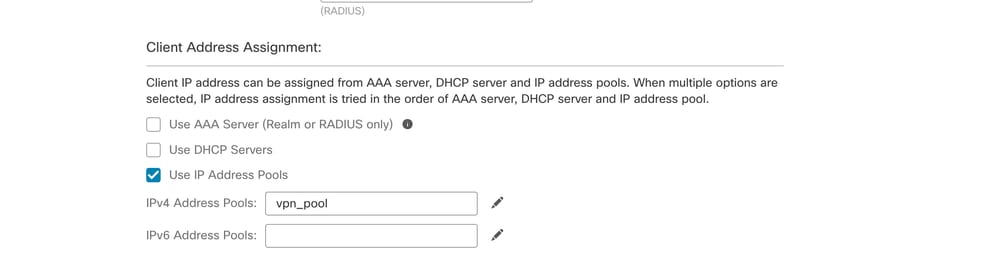

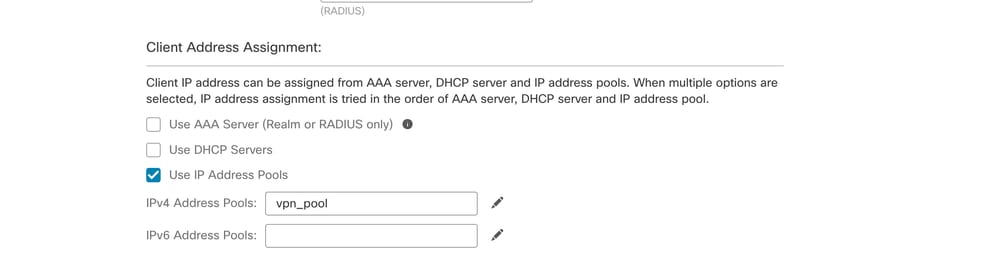

- قم بتكوين تجمع VPN الذي يتم إستخدامه لتعيين عنوان IP ل AnyConnect.

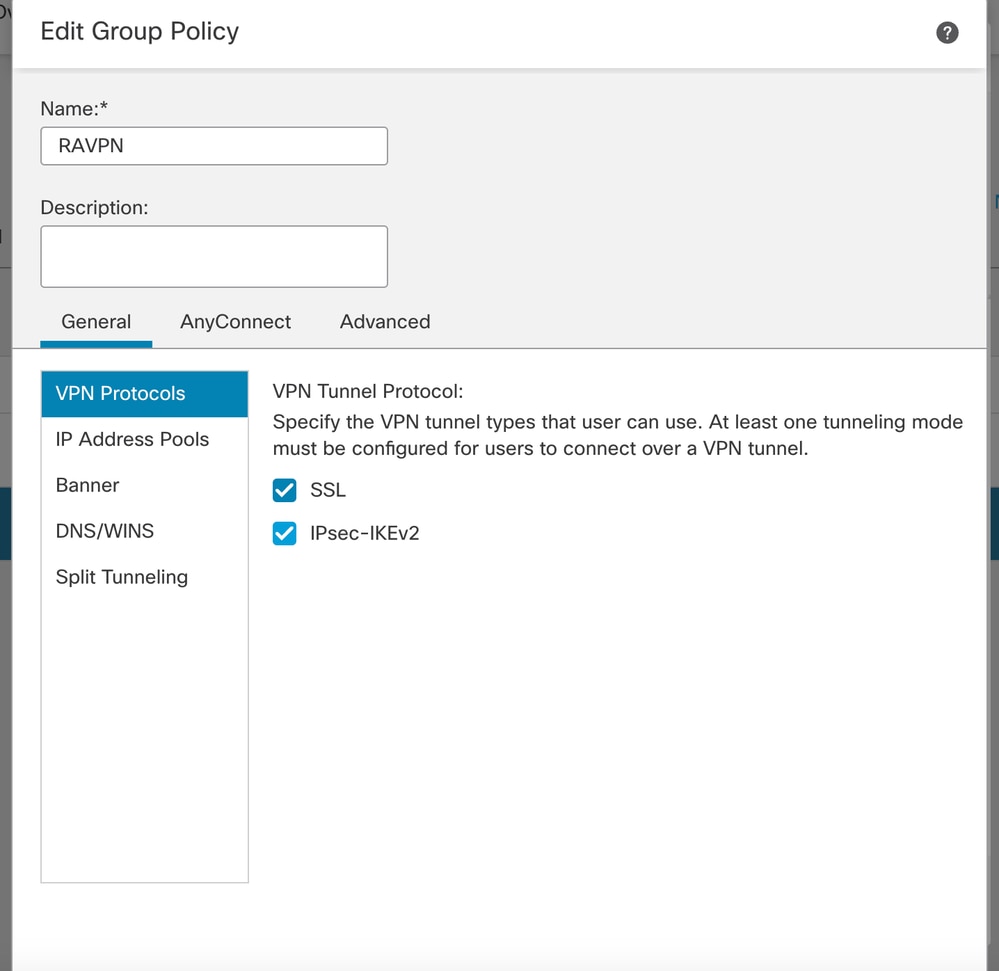

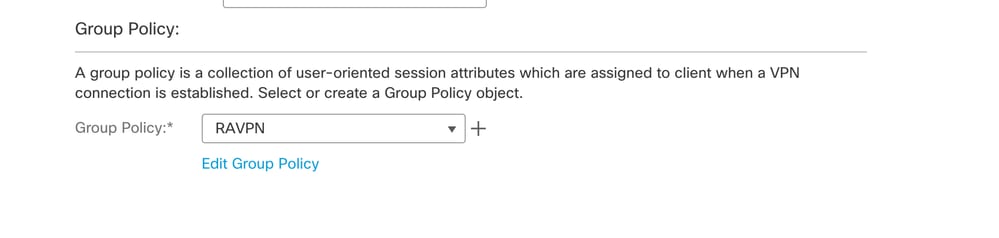

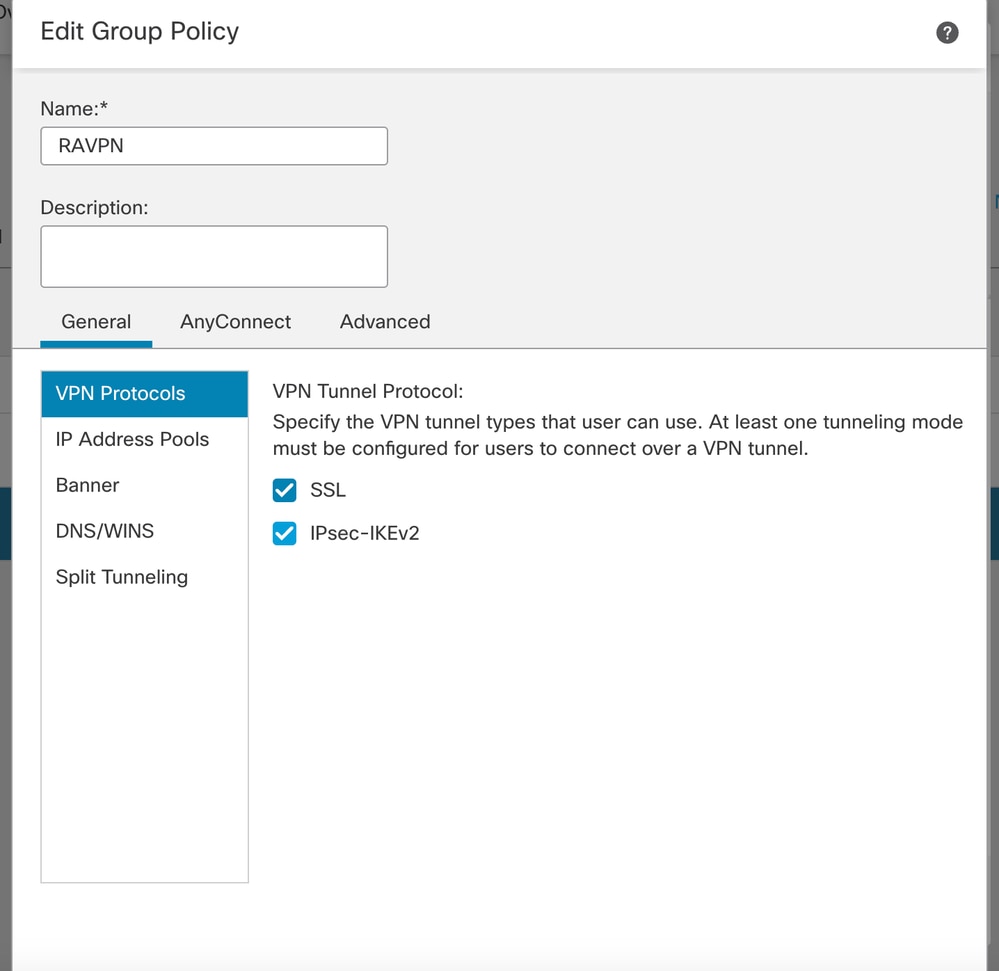

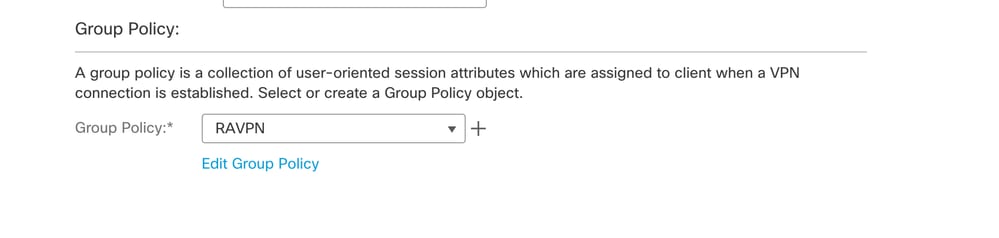

- إنشاء نهج المجموعة. انقر فوق + لإنشاء نهج مجموعة. إضافة اسم نهج المجموعة.

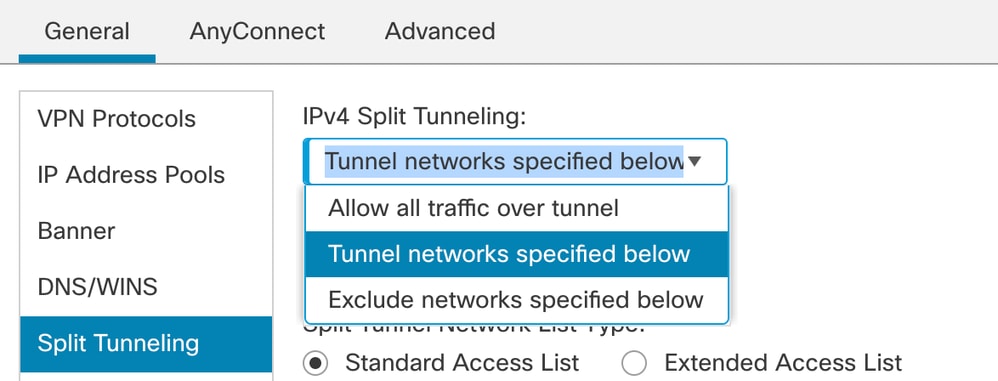

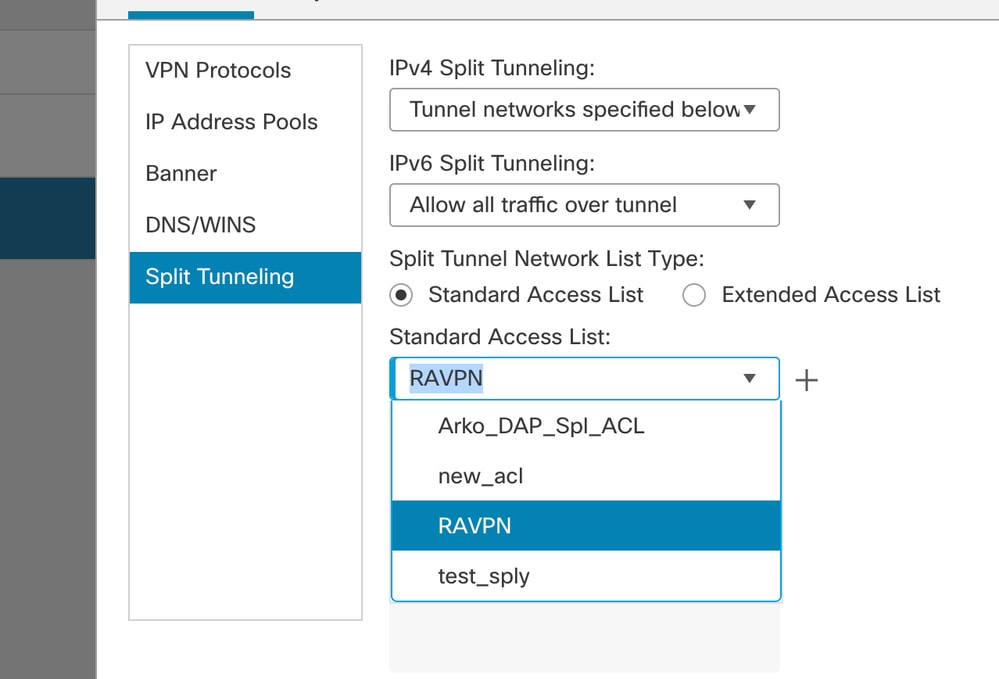

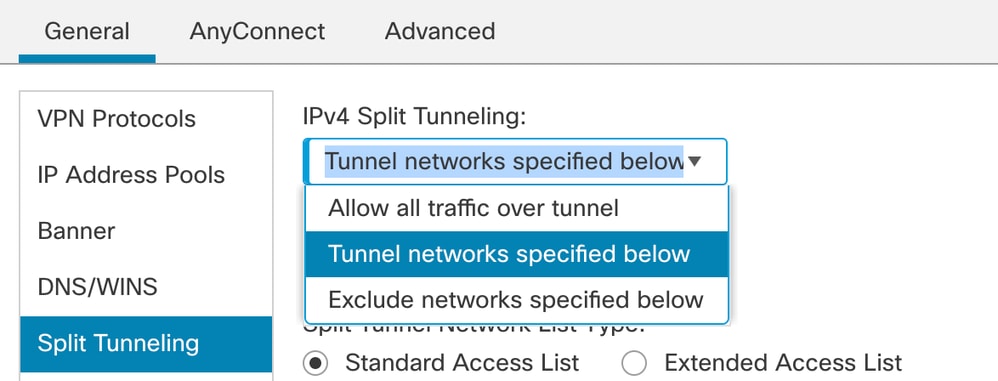

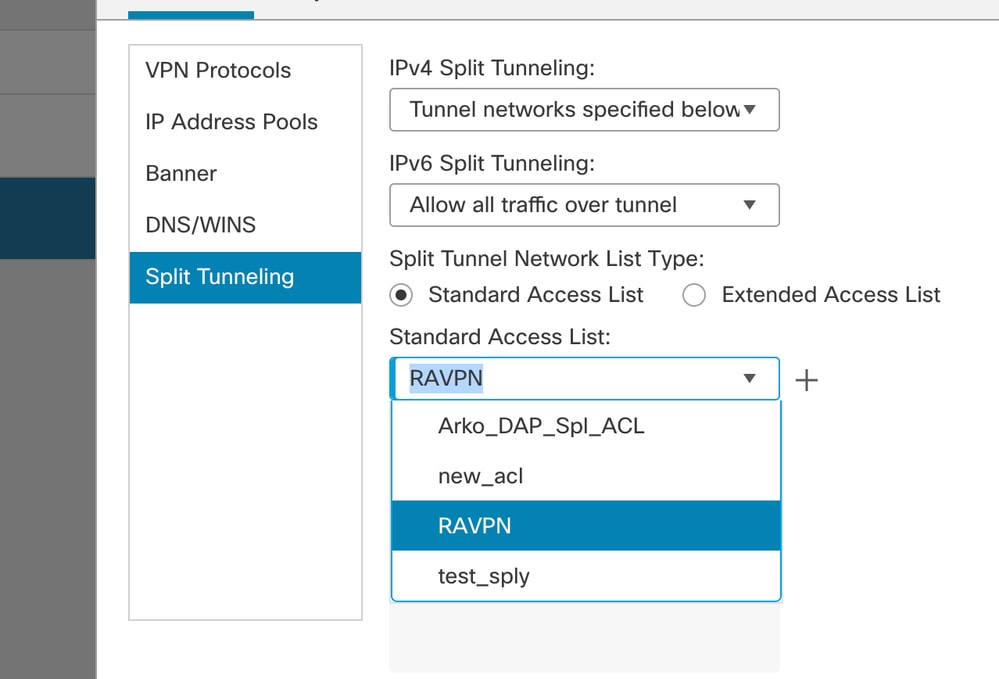

- انتقل إلى الاتصال النفقي المنقسم. حدد شبكات النفق المحددة هنا:

- حدد قائمة الوصول الصحيحة من القائمة المنسدلة. إذا لم يتم تكوين قائمة تحكم في الوصول (ACL) بالفعل: انقر فوق أيقونة + لإضافة قائمة الوصول القياسية وإنشاء قائمة وصول جديدة.

انقر فوق حفظ.

- حدد نهج المجموعة الذي تتم إضافته وانقر فوق التالي.

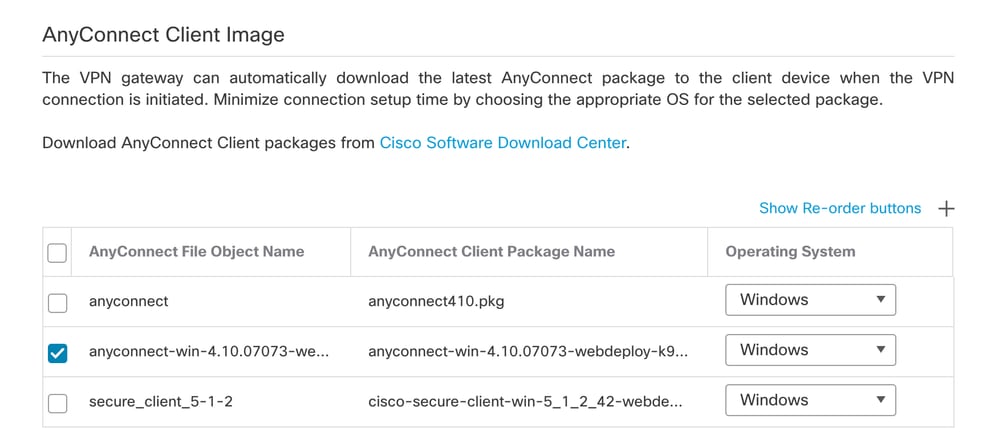

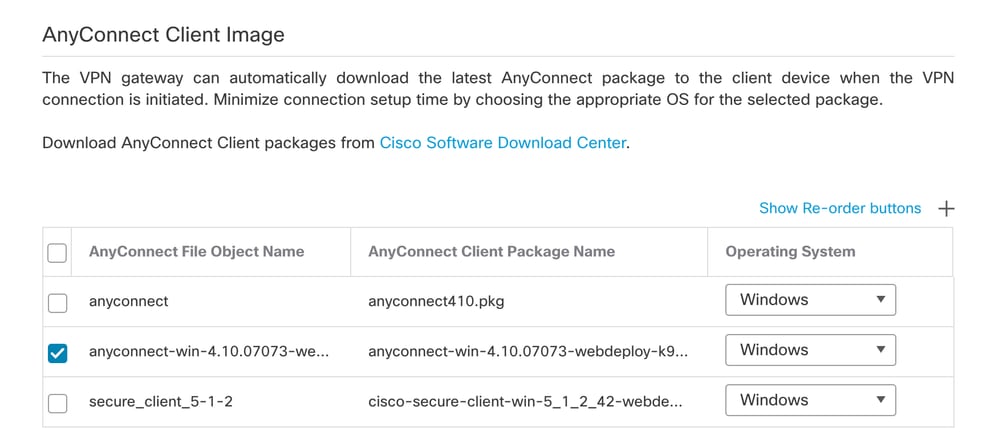

- حدد صورة AnyConnect.

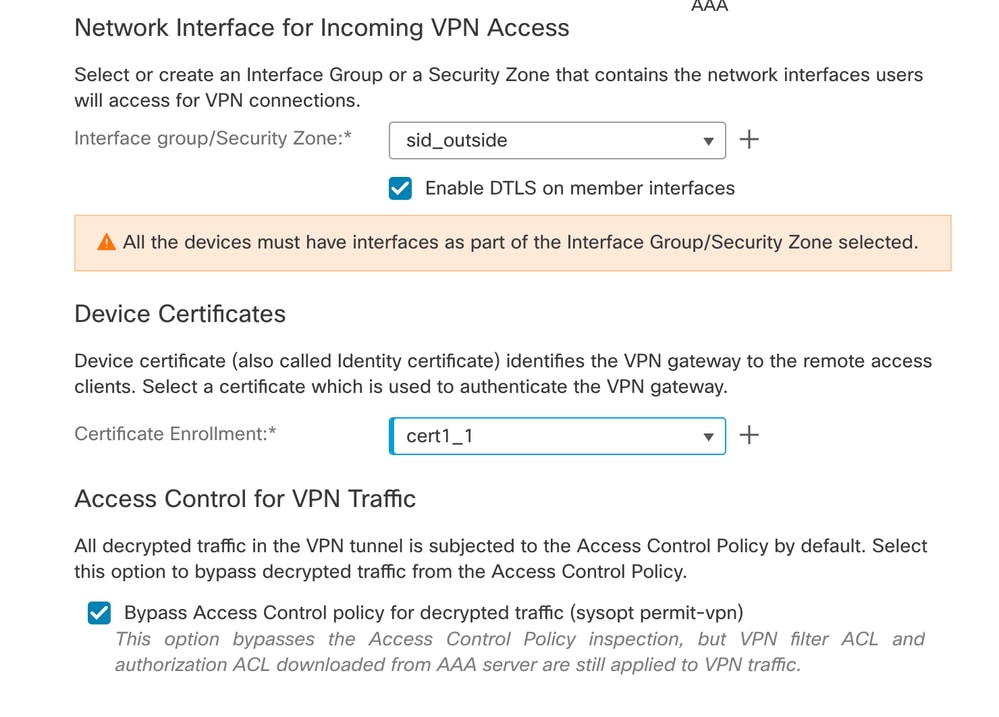

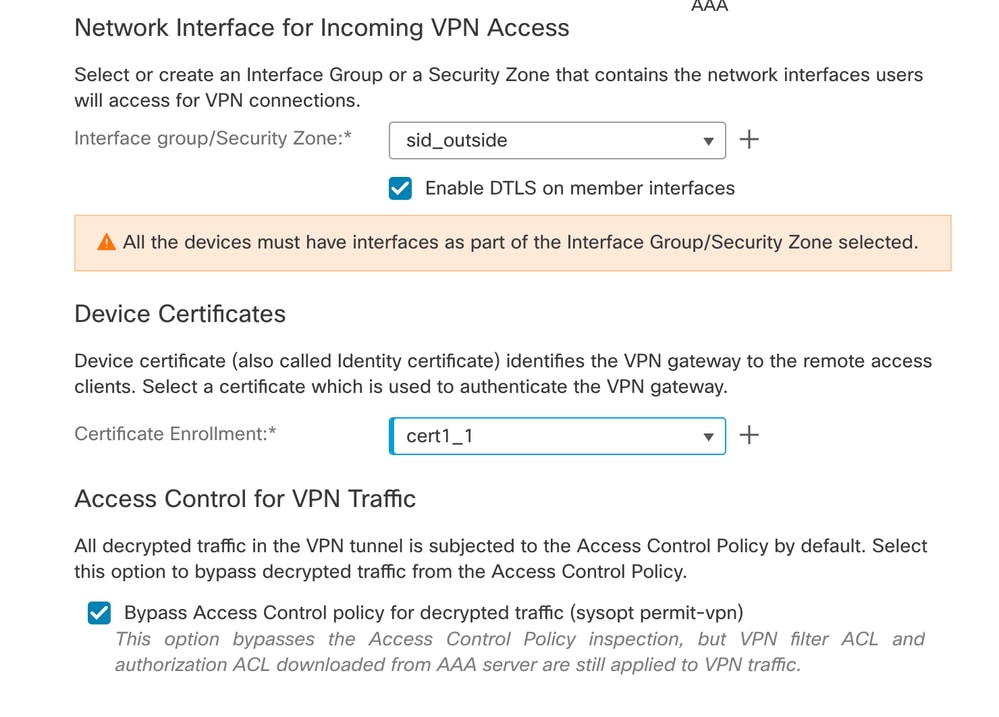

- حدد الواجهة التي يجب تمكينها لاتصال AnyConnect، وقم بإضافة الشهادة، وحدد نهج التحكم في الوصول الالتفافي لحركة المرور التي تم فك تشفيرها، وانقر فوق التالي.

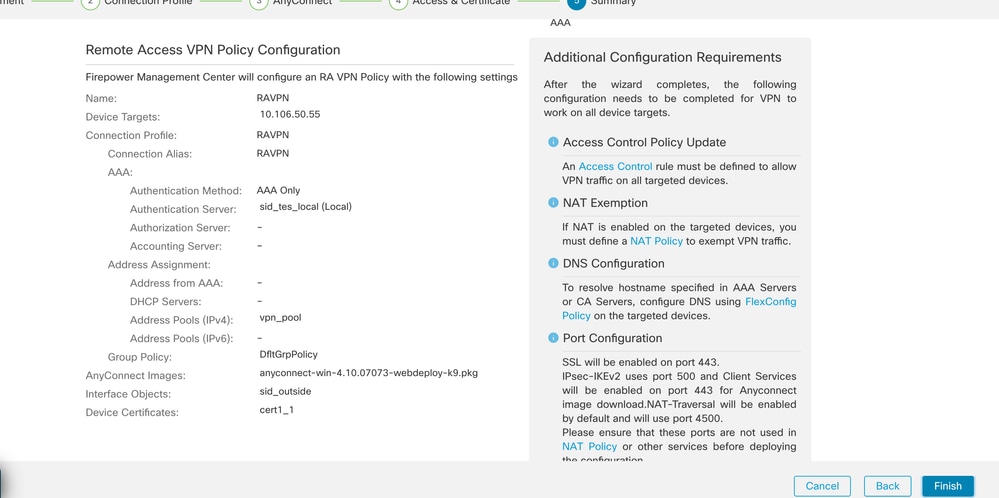

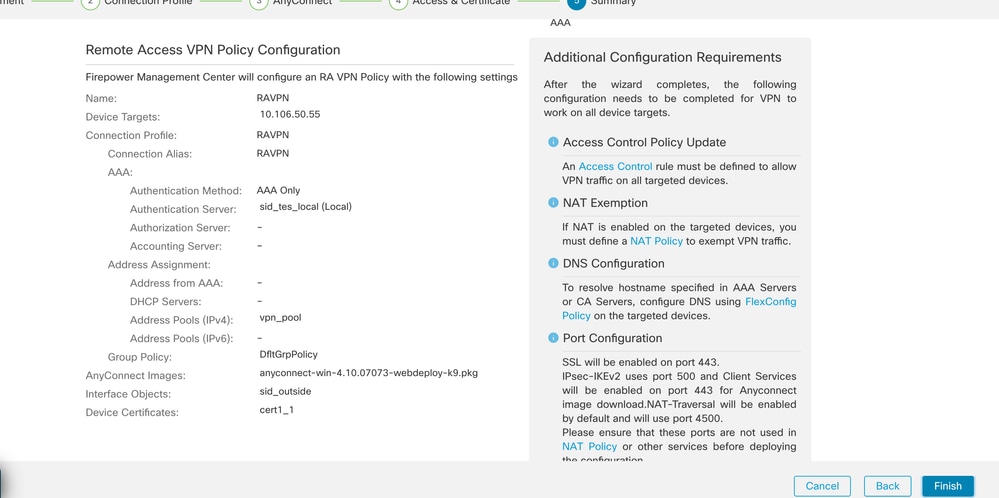

- راجعت التشكيل وطقطقة إنجاز.

- انقر فوق حفظ ونشر.

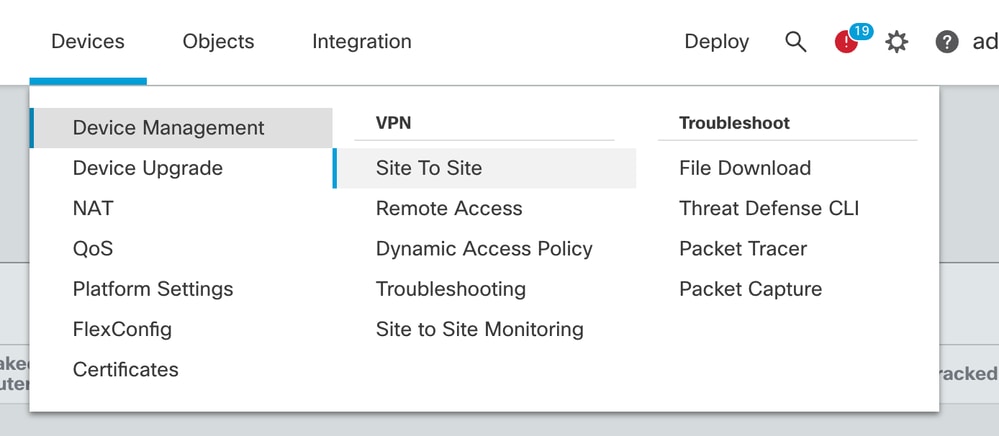

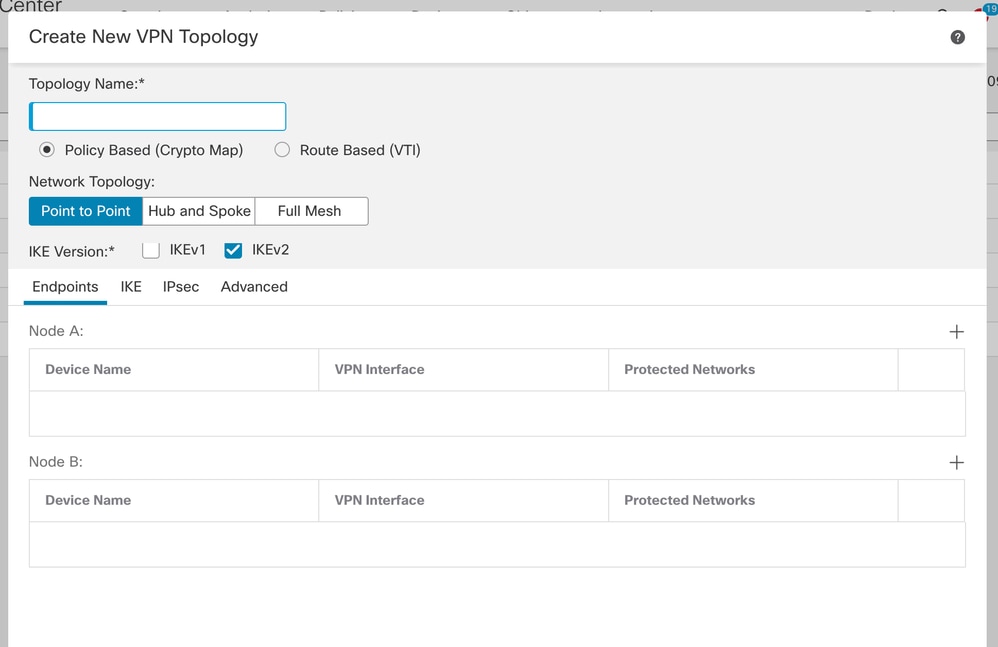

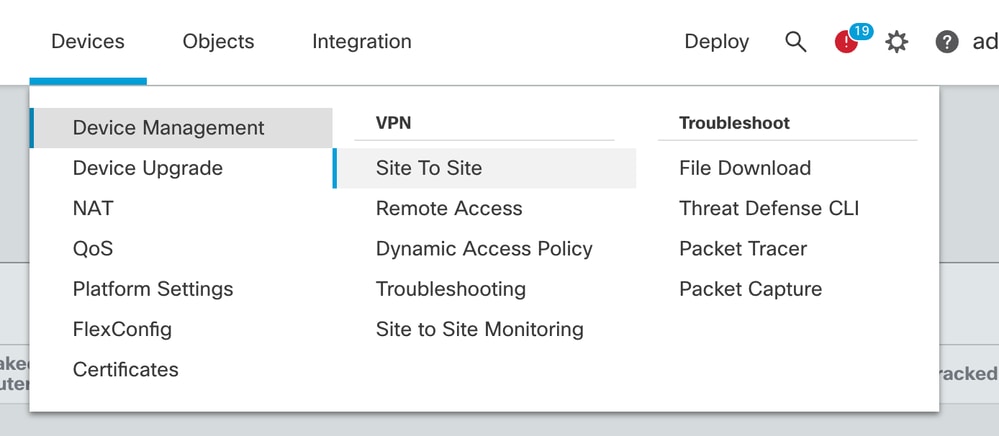

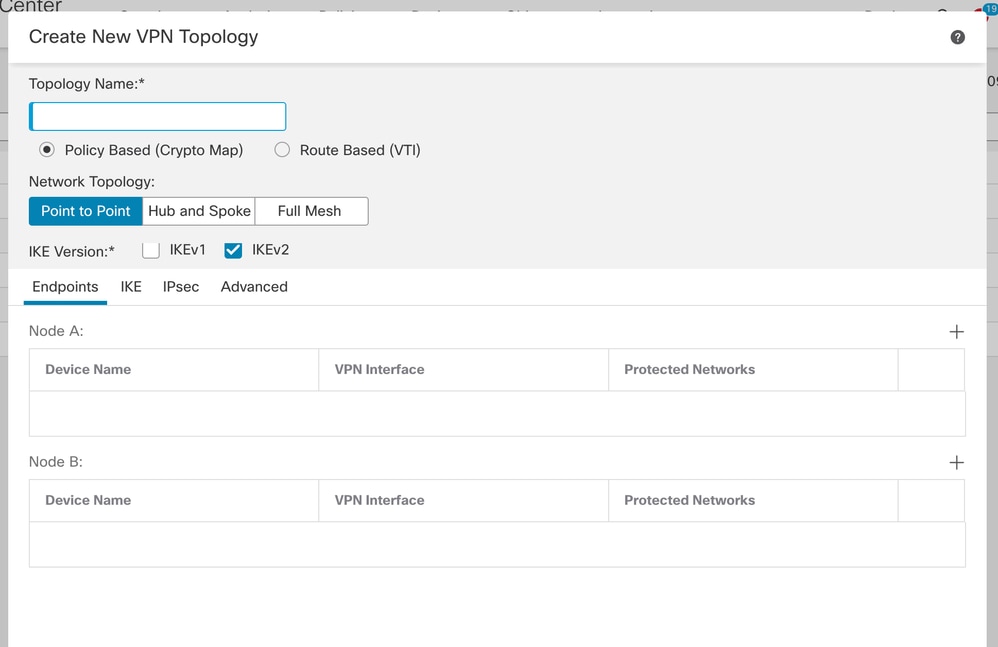

IKEv2 VPN على إدارة FTD بواسطة FMC:

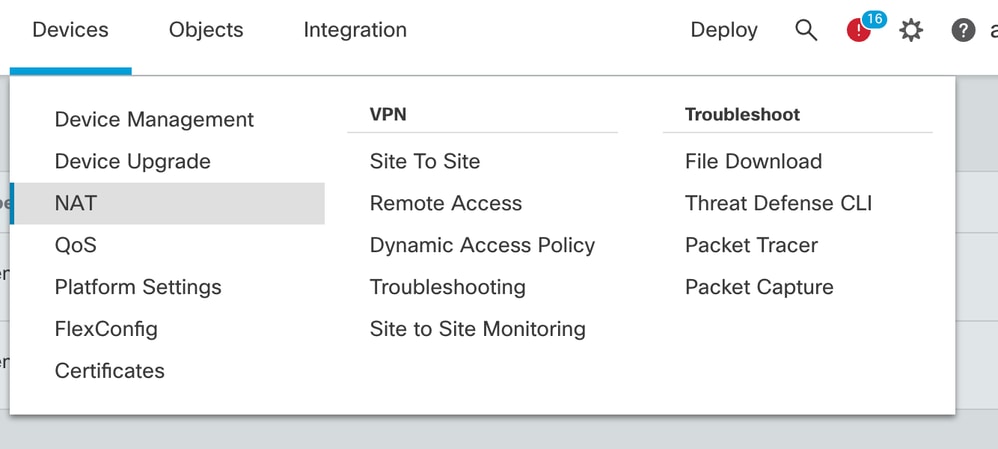

- انتقل إلى الأجهزة > موقع إلى موقع.

- انقر فوق إضافة (Add).

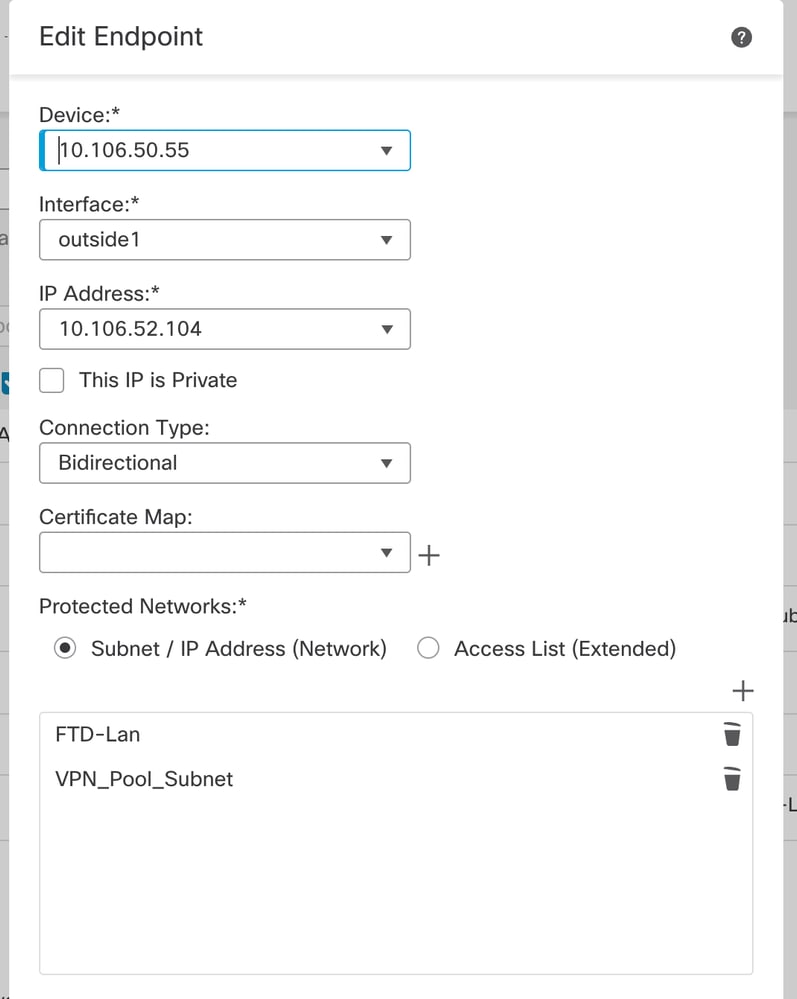

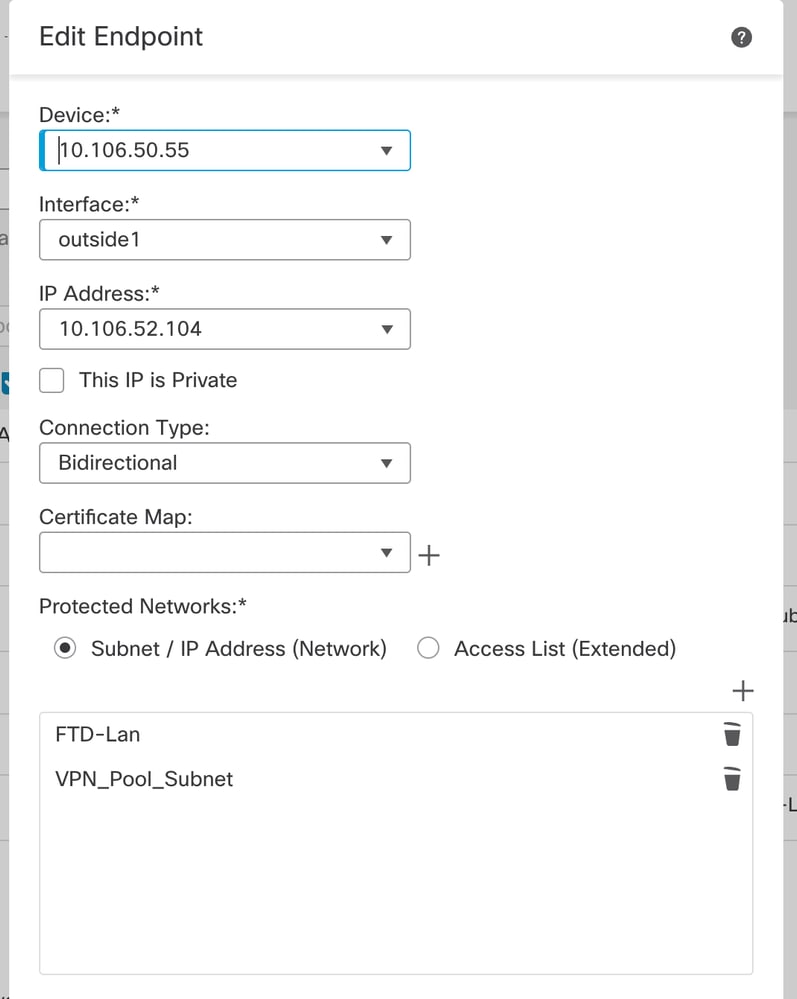

- انقر + للعقدة A:

- حدد FTD من الجهاز، وحدد الواجهة، وقم بإضافة الشبكة الفرعية المحلية التي يجب تشفيرها من خلال نفق IPSec (وفي هذه الحالة، تحتوي أيضا على عناوين تجمع VPN)، وانقر فوق موافق.

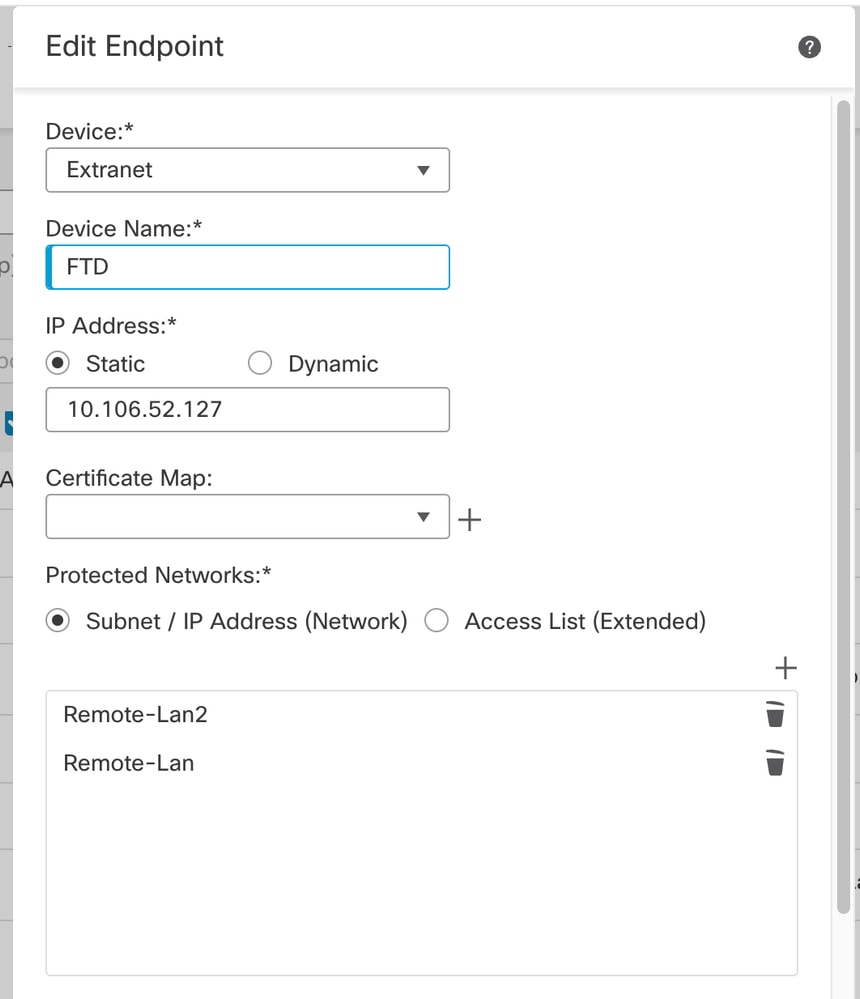

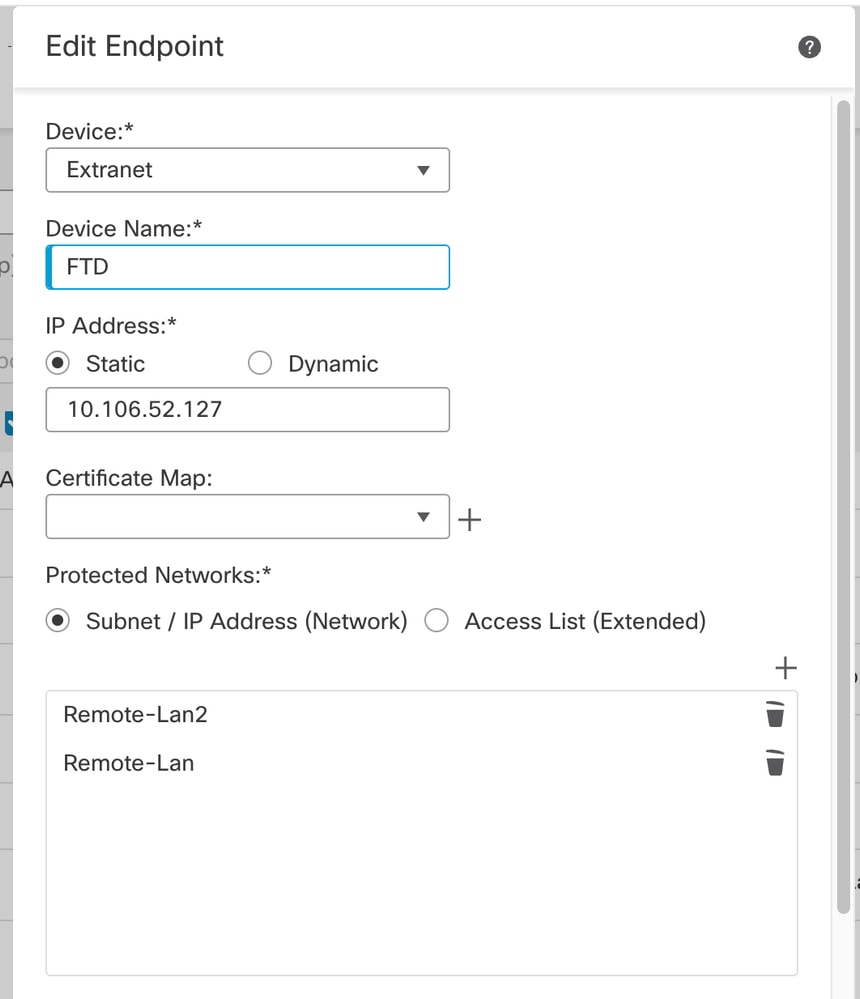

- انقر فوق + للعقدة ب:

> حدد إكسترانت من الجهاز، وأعط اسم جهاز النظير.

<تكوين تفاصيل النظير وإضافة الشبكة الفرعية البعيدة التي يلزم الوصول إليها عبر نفق الشبكة الخاصة الظاهرية (VPN) وانقر فوق موافق.

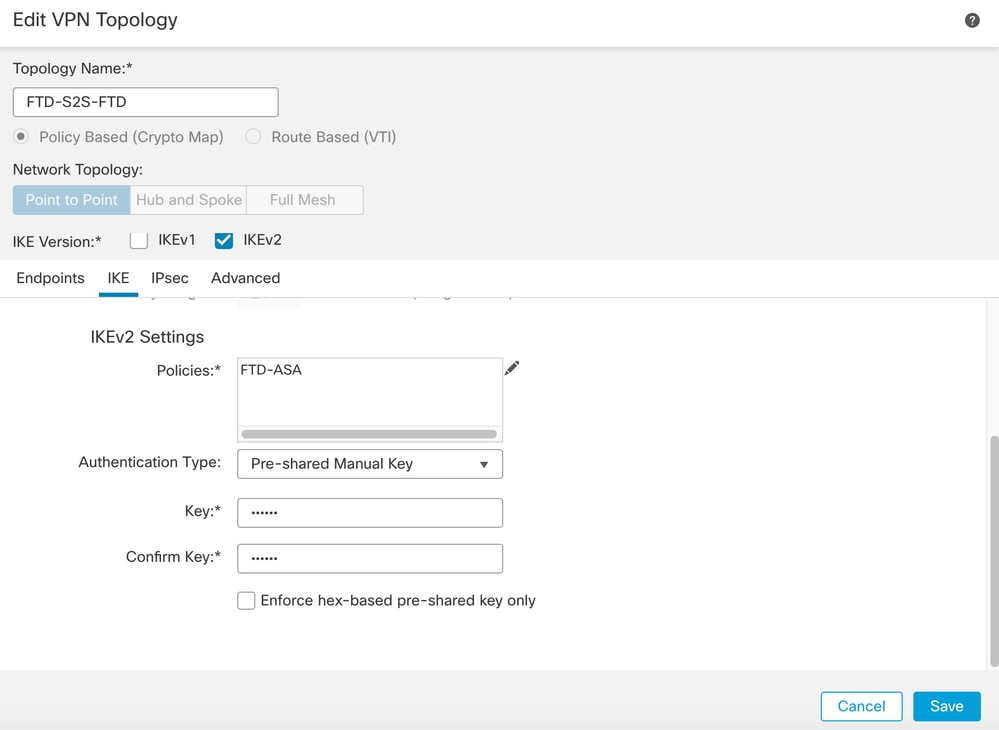

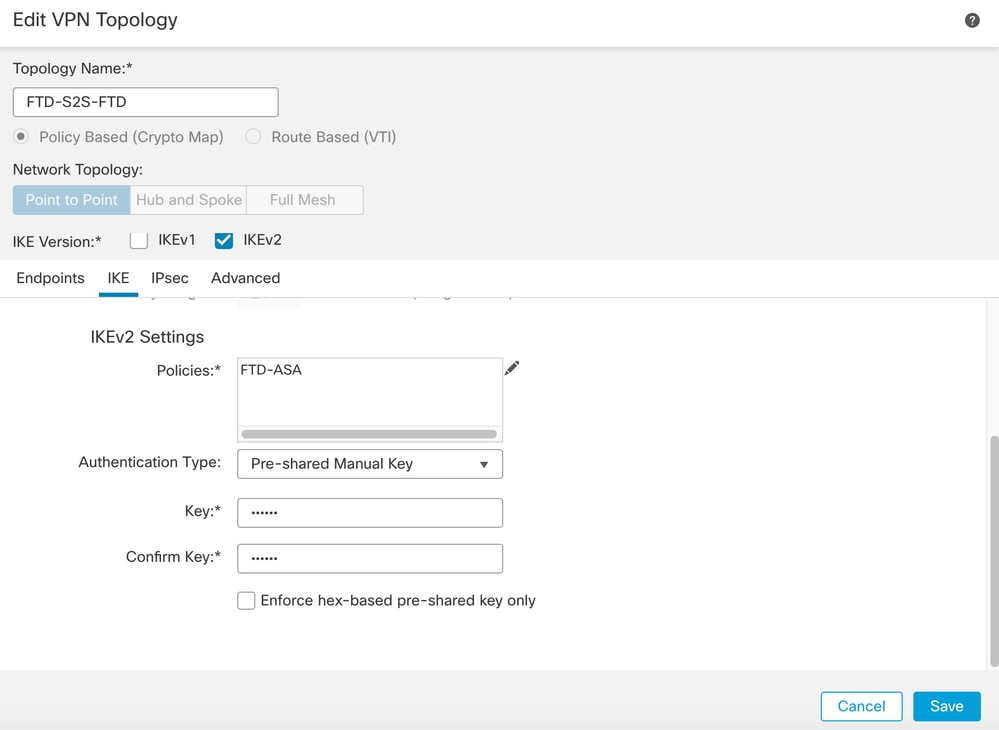

- انقر فوق علامة التبويب IKE: قم بتكوين إعدادات IKEv2 وفقا لمتطلباتك

-

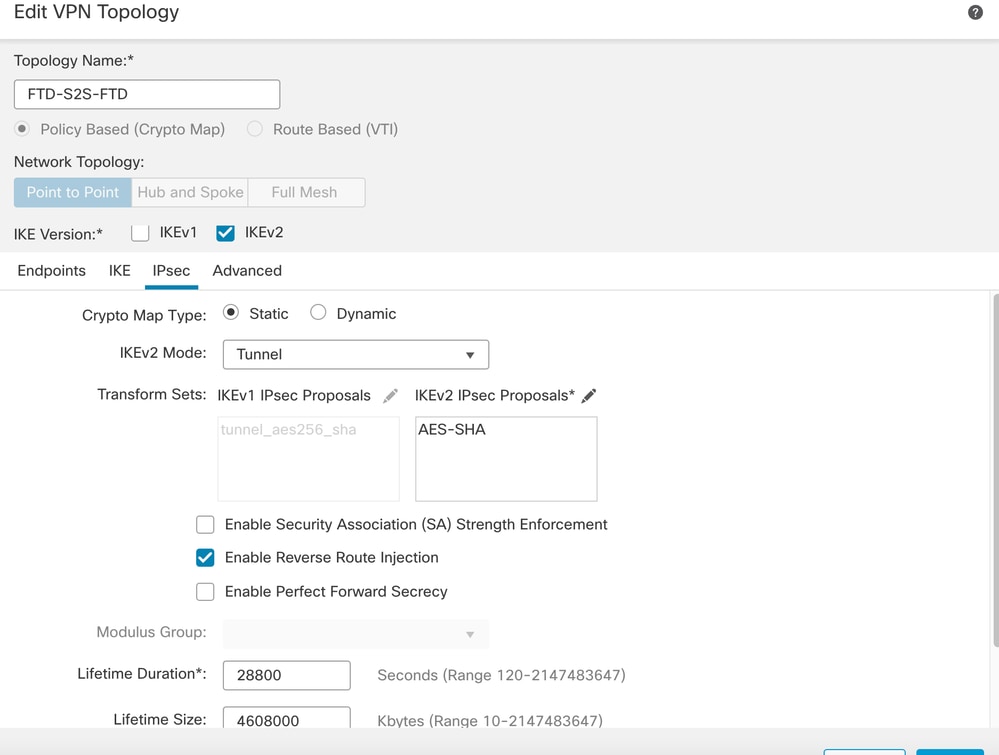

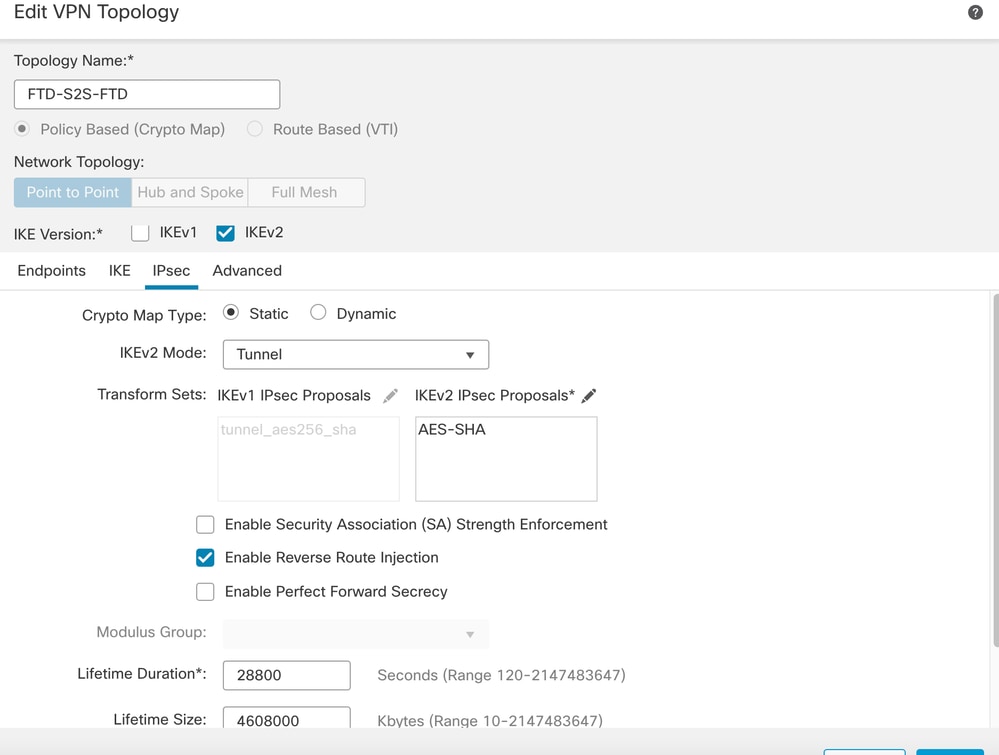

انقر فوق علامة التبويب IPsec: قم بتكوين إعدادات IPSec وفقا لمتطلباتك.

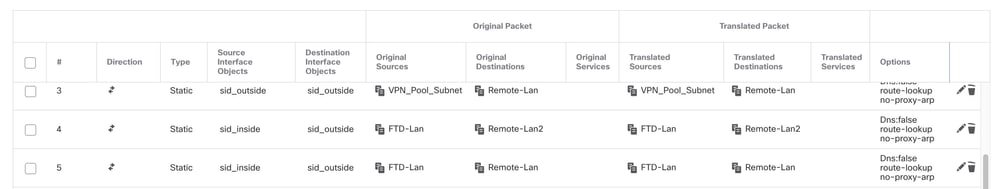

- تكوين NAT-Exempt لحركة المرور المثيرة للاهتمام (إختياري)

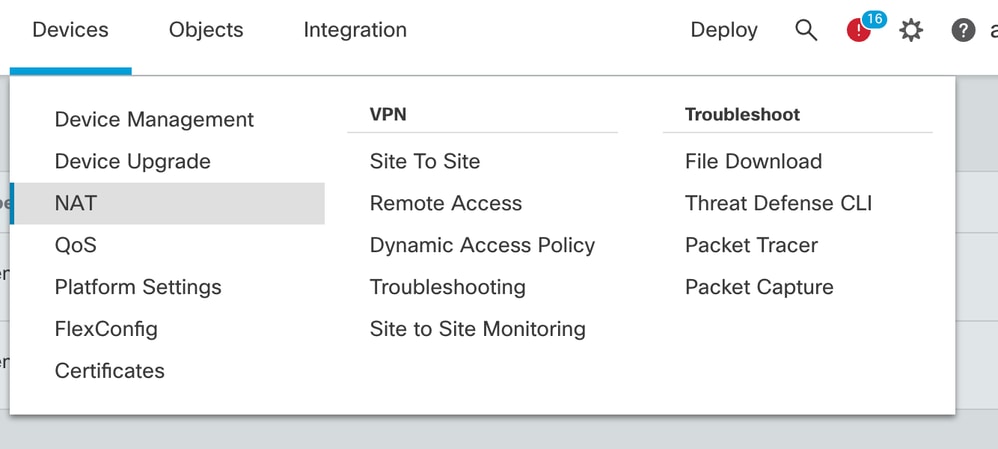

انقر على الأجهزة > NAT

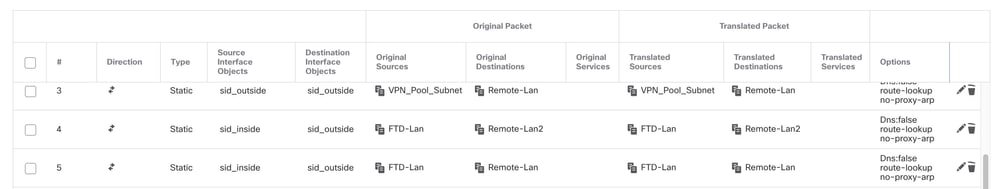

- يسمح NAT الذي تم تكوينه هنا ل RAVPN والمستخدمين الداخليين بالوصول إلى الخوادم من خلال نفق S2S IPSec.

- وبالمثل، قم بالتكوين على الطرف الآخر للنظير الخاص بنفق S2S الذي سيتم إنشاؤه.

ملاحظة: يجب أن تكون قوائم التحكم في الوصول (ACL) للتشفير أو الشبكات الفرعية لحركة المرور المثيرة للاهتمام نسخا مطابقة لبعضها البعض على كلا النظامين.

التحقق من الصحة

1. للتحقق من اتصال RAVPN:

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : test Index : 5869

Assigned IP : 2.2.2.1 Public IP : 10.106.50.179

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15470 Bytes Rx : 2147

Group Policy : RAVPN Tunnel Group : RAVPN

Login Time : 03:04:27 UTC Fri Jun 28 2024

Duration : 0h:14m:08s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a6a3468016ed000667e283b

Security Grp : none Tunnel Zone : 0

2. للتحقق من اتصال IKEv2:

firepower# show crypto ikev2 sa

IKEv2 SAs:

Session-id:2443, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

3363898555 10.106.52.104/500 10.106.52.127/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:14, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/259 sec

Child sa: local selector 2.2.2.0/0 - 2.2.2.255/65535

remote selector 10.106.54.0/0 - 10.106.54.255/65535

ESP spi in/out: 0x4588dc5b/0x284a685

3. للتحقق من اتصال IPSec:

firepower# show crypto ipsec sa peer 10.106.52.127

peer address: 10.106.52.127

Crypto map tag: CSM_outside1_map, seq num: 2, local addr: 10.106.52.104

access-list CSM_IPSEC_ACL_1 extended permit ip 2.2.2.0 255.255.255.0 10.106.54.0 255.255.255.0

local ident (addr/mask/prot/port): (2.2.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.106.54.0/255.255.255.0/0/0)

current_peer: 10.106.52.127

#pkts encaps: 3, #pkts encrypt: 3, #pkts digest: 3

#pkts decaps: 3, #pkts decrypt: 3, #pkts verify: 3

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 3, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.106.52.104/500, remote crypto endpt.: 10.106.52.127/500

path mtu 1500, ipsec overhead 94(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 0284A685

current inbound spi : 4588DC5B

inbound esp sas:

spi: 0x4588DC5B (1166597211)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 5882, crypto-map: CSM_outside1_map

sa timing: remaining key lifetime (kB/sec): (3962879/28734)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000000F

outbound esp sas:

spi: 0x0284A685 (42247813)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 5882, crypto-map: CSM_outside1_map

sa timing: remaining key lifetime (kB/sec): (4285439/28734)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

استكشاف الأخطاء وإصلاحها

- لاستكشاف أخطاء اتصال AnyConnect وإصلاحها، قم بجمع حزمة البيانات أو تمكين تصحيح أخطاء AnyConnect.

- لاستكشاف أخطاء نفق IKEv2 وإصلاحها، أستخدم عمليات تصحيح الأخطاء التالية:

debug crypto condition peer <peer IP address>

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

3. أستكشاف أخطاء حركة المرور وإصلاحها على FTD، قم بأخذ التقاط الحزمة والتحقق من التكوين.

التعليقات

التعليقات