الرد على الأسئلة المتداولة حول AnyConnect - الأنفاق وأجهزة DPDs وموقت عدم النشاط

خيارات التنزيل

-

ePub (175.9 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند أنفاق Cisco AnyConnect Secure Mobility Client، وسلوك إعادة الاتصال واكتشاف النظير الميت (DPD)، وموقت عدم النشاط.

معلومات أساسية

أنواع الأنفاق

هناك طريقتان تستخدمان من أجل توصيل جلسة عمل AnyConnect:

- عبر البوابة (دون عملاء)

- من خلال التطبيق المستقل

استنادا إلى طريقة إتصالك، يمكنك إنشاء ثلاثة أنفاق (جلسات) مختلفة على جهاز الأمان القابل للتكيف (ASA) من Cisco، لكل منها غرض معين:

- بدون عميل أو Parent-Tunnel: هذه هي الجلسة الرئيسية التي يتم إنشاؤها في التفاوض لإعداد الرمز المميز للجلسة اللازم في حالة الحاجة إلى إعادة الاتصال بسبب مشاكل في اتصال الشبكة أو الإسبات. استنادا إلى آلية الاتصال، يقوم ASA بإدراج الجلسة كبدون عميل (WebLaunch عبر البوابة) أو كأصل (AnyConnect المستقل).

ملاحظة: يمثل AnyConnect-parent جلسة العمل عندما يكون العميل غير متصل بشكل نشط. بشكل فعال، يعمل كملف تعريف إرتباط، من حيث أنه إدخال قاعدة بيانات على ASA يقوم بتعيين الاتصال من عميل معين. إذا نام العميل/وضع الإسبات، يتم تعطيل الأنفاق (بروتوكولات أمان طبقة النقل (DTLS)/IPsec/Internet Key Exchange (IKE)/أمان طبقة النقل (TLS)/DataRam Transport Layer Security (DTLS)، ولكن يظل الأصل حتى يبدأ سريان المؤقت الخامل أو الحد الأقصى لوقت الاتصال. وهذا يسمح للمستخدم بإعادة الاتصال دون إعادة المصادقة.

- نفق طبقة مآخذ التوصيل الآمنة (SSL): يتم إنشاء اتصال SSL أولا، ويتم تمرير البيانات عبر هذا الاتصال أثناء محاولة إنشاء اتصال DTLS. وبمجرد إنشاء اتصال DTLS، يرسل العميل الحزم عبر اتصال DTLS بدلا من عبر اتصال SSL. ومن جهة أخرى، تنتقل حزم التحكم دائما عبر اتصال SSL.

- نفق DTLS: وعند إنشاء DTLS-Tunnel بشكل كامل، تنتقل جميع البيانات إلى نفق DTLS، ويتم إستخدام نفق SSL فقط لحركة مرور قناة التحكم العرضية. إذا حدث شيء ما لبروتوكول مخطط بيانات المستخدم (UDP)، فسيتم تقسيم نفق DTLS وستمر جميع البيانات عبر SSL-Tunnel مرة أخرى.

نموذج للمخرجات من ASA

هنا نموذج للمخرجات من طريقتي الاتصال.

اتصال AnyConnect عبر إطلاق الويب:

ASA5520-C(config)# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : walter Index : 1435

Assigned IP : 192.168.1.4 Public IP : 172.16.250.17

Protocol : Clientless SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : Clientless: (1)RC4 SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : Clientless: (1)SHA1 SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 335765 Bytes Rx : 31508

Pkts Tx : 214 Pkts Rx : 18

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : My-Network Tunnel Group : My-Network

Login Time : 22:13:37 UTC Fri Nov 30 2012

Duration : 0h:00m:34s

Inactivity : 0h:00m:00s

NAC Result : Unknown

VLAN Mapping : N/A VLAN : none

Clientless Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

Clientless:

Tunnel ID : 1435.1

Public IP : 172.16.250.17

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 2 Minutes Idle TO Left : 1 Minutes

Client Type : Web Browser

Client Ver : Mozilla/5.0 (Windows NT 5.1; rv:16.0) Gecko/20100101 Firefox/16.0

Bytes Tx : 329671 Bytes Rx : 31508

SSL-Tunnel:

Tunnel ID : 1435.2

Assigned IP : 192.168.1.4 Public IP : 172.16.250.17

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 1241

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 2 Minutes Idle TO Left : 1 Minutes

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.01065

Bytes Tx : 6094 Bytes Rx : 0

Pkts Tx : 4 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 1435.3

Assigned IP : 192.168.1.4 Public IP : 172.16.250.17

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 Compression : LZS

UDP Src Port : 1250 UDP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 2 Minutes Idle TO Left : 1 Minutes

Client Type : DTLS VPN Client

Client Ver : Mozilla/5.0 (Windows NT 5.1; rv:16.0) Gecko/20100101 Firefox/16.0

Bytes Tx : 0 Bytes Rx : 0

Pkts Tx : 0 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

اتصال AnyConnect عبر التطبيق المستقل:

ASA5520-C(config)# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : walter Index : 1436

Assigned IP : 192.168.1.4 Public IP : 172.16.250.17

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 12244 Bytes Rx : 777

Pkts Tx : 8 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : My-Network Tunnel Group : My-Network

Login Time : 22:15:24 UTC Fri Nov 30 2012

Duration : 0h:00m:11s

Inactivity : 0h:00m:00s

NAC Result : Unknown

VLAN Mapping : N/A VLAN : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 1436.1

Public IP : 172.16.250.17

Encryption : none Hashing : none

TCP Src Port : 1269 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 2 Minutes Idle TO Left : 1 Minutes

Client Type : AnyConnect

Client Ver : 3.1.01065

Bytes Tx : 6122 Bytes Rx : 777

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 1436.2

Assigned IP : 192.168.1.4 Public IP : 172.16.250.17

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 1272

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 2 Minutes Idle TO Left : 1 Minutes

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.01065

Bytes Tx : 6122 Bytes Rx : 0

Pkts Tx : 4 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 1436.3

Assigned IP : 192.168.1.4 Public IP : 172.16.250.17

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 Compression : LZS

UDP Src Port : 1280 UDP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 2 Minutes Idle TO Left : 1 Minutes

Client Type : DTLS VPN Client

Client Ver : 3.1.01065

Bytes Tx : 0 Bytes Rx : 0

Pkts Tx : 0 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

وحدات DPD وأجهزة توقيت عدم النشاط

متى تعتبر جلسة عمل غير نشطة

تعد جلسة العمل غير نشطة (ويبدأ المؤقت في الزيادة) فقط عندما لا يكون نفق SSL موجودا بعد ذلك في جلسة العمل. لذلك، يتم ختم كل جلسة بالوقت مع وقت إسقاط SSL-Tunnel.

ASA5520-C# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : walter Index : 1336

Public IP : 172.16.250.17

Protocol : AnyConnect-Parent <- Here just the AnyConnect-Parent is active

but not SSL-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 12917 Bytes Rx : 1187

Pkts Tx : 14 Pkts Rx : 7

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : My-Network Tunnel Group : My-Network

Login Time : 17:42:56 UTC Sat Nov 17 2012

Duration : 0h:09m:14s

Inactivity : 0h:01m:06s <- So the session is considered Inactive

NAC Result : Unknown

VLAN Mapping : N/A VLAN : none

متى يسقط ASA نفق SSL

هناك طريقتان يمكن بهما قطع اتصال نفق SSL:

- DPD - يتم إستخدام DPD من قبل العميل لاكتشاف فشل في الاتصالات بين عميل AnyConnect والطرف الرئيسي ل ASA. يتم إستخدام DPDs أيضا لتنظيف الموارد على ASA. وهذا يضمن أن الطرف الرئيسي لا يحتفظ بالاتصالات في قاعدة البيانات إذا كانت نقطة النهاية غير مستجيبة لأدوات DPD. إذا قام ASA بإرسال DPD إلى نقطة النهاية وقام بالإجابة، فلن يتم إتخاذ أي إجراء. إذا كانت نقطة النهاية غير مستجيبة، بعد الحد الأقصى لعدد إعادة الإرسال (يعتمد على إذا تم إستخدام IKEv1 أو IKEv2) يقوم ASA بتمزيق النفق في قاعدة بيانات جلسة العمل، وينقل جلسة العمل إلى وضع انتظار للاستئناف. ما يعنيه هذا هو أن DPD من نقطة الرأس قد بدأ، وأن نقطة الرأس لم تعد تتصل مع العميل. في مثل هذه الحالات، يحمل ASA النفق الرئيسي لأعلى للسماح للمستخدم بالتجول في الشبكات، والذهاب إلى وضع السكون، واسترداد الجلسة. يتم حساب هذه الجلسات مقابل جلسات العمل المتصلة بنشاط ويتم مسحها بموجب هذه الشروط:

- مهلة وضع الخمول للمستخدم

- يقوم العميل باستئناف جلسة العمل الأصلية وتسجيل الخروج بشكل صحيح.

لتكوين DPDs، أستخدم الأمرanyconnect dpd-intervalضمن سمات WebVPN في إعدادات نهج المجموعة. بشكل افتراضي، يتم تمكين DPD ويتم تعيينه على 30 ثانية لكل من ASA (البوابة) والعميل.

تحذير: كن على علم بمعرف تصحيح الأخطاء من Cisco CSCts66926 - يفشل DPD في إنهاء نفق DTLS بعد فقد اتصال العميل.

- Idle-timeout - الطريقة الثانية التي يتم فيها قطع اتصال SSL-Tunnel هي عندما تنتهي صلاحية Idle-Timeout لهذا النفق. ومع ذلك، تذكر أنه لا يجب وضع الخمول في نفق SSL فقط، بل في نفق DTLS أيضا. ما لم يتم استبقاء وقت جلسة DTLS، SSL-Tunnel في قاعدة البيانات.

لماذا يجب تمكين رسائل تنشيط الاتصال إذا كانت DPDs ممكنة بالفعل

كما هو موضح مسبقا، لا يقضي DPD على جلسة عمل AnyConnect نفسها. إنه يقتل فقط النفق في تلك الجلسة حتى يتمكن العميل من إعادة إنشاء النفق. إذا تعذر على العميل إعادة إنشاء النفق، فإن جلسة العمل تبقى حتى تنتهي صلاحية المؤقت الخامل على ASA. بما أن DPDs ممكنة افتراضيا، فإن العملاء يمكن أن يتم فصلهم غالبا بسبب التدفقات التي تغلق في إتجاه واحد مع ترجمة عنوان الشبكة (NAT) وجدار الحماية وأجهزة الوكيل. إن تمكين رسائل تنشيط الاتصال على فواصل زمنية منخفضة، مثل 20 ثانية، يساعد على منع هذا.

يتم تمكين رسائل Keepalives ضمن سمات WebVPN الخاصة بنهج مجموعة معين باستخدام الأمرanyconnect ssl keepalive. بشكل افتراضي، يتم تعيين وحدات التوقيت على 20 ثانية.

سلوك عميل AnyConnect في حالة إعادة الاتصال

يحاول AnyConnect إعادة الاتصال في حالة تعطيل الاتصال. هذا غير قابل للتكوين، تلقائيا. طالما أن جلسة VPN على ال ASA لا تزال صالحة وإذا كان AnyConnect يستطيع إعادة إنشاء الاتصال الفعلي، ال VPN جلسة أستؤنفت.

تستمر ميزة "إعادة الاتصال" حتى انتهاء مهلة جلسة العمل أو انتهاء مهلة قطع الاتصال، وهي في الواقع مهلة الخمول، وتنتهي صلاحيتها (أو 30 دقيقة إذا لم يتم تكوين فترات انتهاء المهلة). وبمجرد انتهاء صلاحية هذه الشبكات، لا يمكن للعميل المتابعة لأنه قد تم بالفعل إسقاط جلسات عمل الشبكة الخاصة الظاهرية (VPN) على ASA. يستمر العميل طالما أنه يعتقد أن ASA لا يزال لديه جلسة VPN.

تتم إعادة اتصال AnyConnect بغض النظر عن كيفية تغيير واجهة الشبكة. لا يهم ما إذا تغير عنوان IP الخاص ببطاقة واجهة الشبكة (NIC)، أو ما إذا كانت محولات الاتصال من بطاقة واجهة شبكة (NIC) إلى بطاقة واجهة شبكة أخرى (لاسلكي إلى سلكي أو العكس).

عندما تضع عملية إعادة الاتصال ل AnyConnect في الاعتبار، هناك ثلاثة مستويات من الجلسات يجب عليك تذكرها. وبالإضافة إلى ذلك، فإن سلوك إعادة الاتصال لكل جلسة من هذه الجلسات يكون مقترنا بشكل واسع، بحيث يمكن إعادة إنشاء أي منها دون الاعتماد على عناصر الجلسة من الطبقة السابقة:

- إعادة اتصال TCP أو UDP [الطبقة OSI 3]

- TLS أو DTLS أو IPSec(IKE+ESP) [الطبقة OSI 4] - إستئناف TLS غير مدعوم.

- VPN [OSI طبقة 7] - يتم إستخدام الرمز المميز لجلسة عمل VPN كرمز مصادقة لإعادة إنشاء جلسة عمل VPN عبر قناة آمنة عند وجود انقطاع. إنها آلية خاصة تماثل تماما، من الناحية المفاهيمية، كيفية إستخدام رمز Kerberos المميز أو شهادة العميل للمصادقة. الرمز المميز فريد ومشفر تم إنشاؤه بواسطة الطرف الرئيسي، والذي يحتوي على معرف الجلسة بالإضافة إلى حمولة عشوائية تم إنشاؤها بشكل تشفير. ويتم تمريرها إلى العميل كجزء من إنشاء الشبكة الخاصة الظاهرية (VPN) الأولية بعد إنشاء قناة آمنة للوصول إلى الطرف الرئيسي. وهو يظل صالحا طوال مدة جلسة العمل على الطرف الرئيسي، ويتم تخزينه في ذاكرة العميل، وهي عملية ذات امتياز.

تلميح: تحتوي إصدارات ASA هذه وفيما بعد على رمز مميز لجلسة عمل تشفير أقوى: 9-1 (3) و 8-4 (7-1)

العملية الفعلية

يتم بدء تشغيل مؤقت "مهلة قطع الاتصال" بمجرد تعطيل اتصال الشبكة. يستمر عميل AnyConnect في محاولة إعادة الاتصال طالما لم تنته صلاحية هذا المؤقت. تم تعيين مهلة قطع الاتصال إلى الإعداد الأدنى لنهج المجموعة Idle-Timeout أو الحد الأقصى لوقت الاتصال.

تظهر قيمة هذا المؤقت في عارض الأحداث لجلسة عمل AnyConnect في التفاوض:

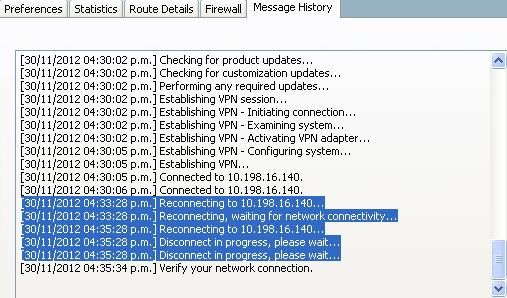

في هذا المثال، يتم قطع اتصال الجلسة بعد دقيقتين (120 ثانية)، ويمكن التحقق منها في "محفوظات الرسائل" الخاصة ب AnyConnect:

تلميح: لكي يتمكن ASA من الاستجابة لعميل يحاول إعادة الاتصال، يجب أن تظل جلسة عمل Parent-Tunnel موجودة في قاعدة بيانات ASA. في حالة تجاوز الفشل، يلزم أيضا تمكين DPDs حتى يعمل سلوك إعادة الاتصال.

كما هو مرئي من الرسائل السابقة، فشلت إعادة الاتصال. ومع ذلك، إذا كانت عملية إعادة الاتصال ناجحة، ففيما يلي ما يحدث:

- يبقى النفق الأصل كما هو. لم تتم إعادة التفاوض بهذا الإجراء لأن هذا النفق يحتفظ بالرمز المميز للجلسة المطلوب لجلسة العمل لإعادة الاتصال.

- خلقت SSL جديد و DTLS جلسة، ومنافذ مصدر مختلف استعملت في ال reconnect.

- يتم إستعادة جميع قيم Idle-Timeout.

- تم إستعادة مهلة عدم النشاط.

تحذير: كن على علم بمعرف تصحيح الأخطاء من Cisco CSCtg33110. لا تقوم قاعدة بيانات جلسة عمل VPN بتحديث عنوان IP العام في قاعدة بيانات جلسة عمل ASA عند إعادة اتصال AnyConnect.

في هذه الحالة التي فشلت فيها محاولات إعادة الاتصال، تواجه هذه الرسالة:

ملاحظة: وقد تم تقديم طلب التعزيز هذا من أجل جعل هذا أكثر دقة: معرف تصحيح الأخطاء من Cisco CSCsl52873 - ASA ليس لديه مهلة غير متصلة قابلة للتكوين ل AnyConnect.

سلوك عميل AnyConnect في حالة تعليق النظام

هناك ميزة تجوال تسمح ل AnyConnect بإعادة الاتصال بعد سكون الكمبيوتر. يستمر العميل في المحاولة حتى انتهاء مهلة وضع الخمول أو جلسة العمل ولا يقوم العميل بهدم النفق على الفور عند دخول النظام في وضع الإسبات/الاستعداد. للمستخدمين الذين لا يريدون هذه الميزة، قم بتعيين مهلة الجلسة على قيمة منخفضة لمنع إعادة اتصال السكون/الاستئناف.

ملاحظة: بعد إصلاح معرف تصحيح الأخطاء من Cisco CSCso17627 (الإصدار 2.3(111)+)، تم إدخال مقبض تحكم لتعطيل إعادة الاتصال هذه على ميزة الاستئناف.

يمكن التحكم في سلوك إعادة الاتصال التلقائي ل AnyConnect من خلال ملف تعريف AnyConnect XML باستخدام هذا الإعداد:

<AutoReconnect UserControllable="true">true

<AutoReconnectBehavior>ReconnectAfterResume</AutoReconnectBehavior>

</AutoReconnect>

مع هذا التغيير، يحاول AnyConnect إعادة الاتصال عند إسترجاع الكمبيوتر من وضع السكون. يقوم تفضيل AutoReconnectBehavior بالإعداد الافتراضي على DisconnectOnPause. يختلف هذا السلوك عن سلوك AnyConnect Client الإصدار 2.2. لإعادة الاتصال بعد الاستئناف، يجب على مسؤول الشبكة إما تعيين ReconnectAfterResume في ملف التعريف أو جعل تفضيلات AutoReconnect و AutoReconnectBehavior للمستخدم إمكانية التحكم في ملف التعريف للسماح للمستخدمين بتعيينها.

الأسئلة المتكررة

Q1. يحتوي AnyConnect DPD على فترة زمنية ولكن لا توجد عمليات إعادة محاولة - كم عدد الحزم التي يجب أن يفوتها قبل أن يقوم بتمييز الطرف البعيد على أنه معطل؟

ألف - ومن منظور العملاء، لم تقم إدارة شؤون الإعلام إلا بهدم نفق خلال مرحلة إنشاء النفق. إذا واجه العميل ثلاث محاولات (يرسل أربع حزم) أثناء مرحلة إنشاء النفق ولم يتلقى إستجابة من خادم VPN الأساسي، فيعود إلى إستخدام أحد خوادم النسخ الاحتياطي إذا تم تكوين واحدة. ومع ذلك، بمجرد إنشاء النفق، لا يكون للنوافذ التي لم تشملها أي تأثير على النفق من منظور العميل. التأثير الحقيقي ل DPDs على ال VPN نادل كما هو موضح في القسم DPDs و Inactivity Timers.

Q2. هل معالجة DPD مختلفة ل AnyConnect باستخدام IKEv2؟

A. نعم، يحتوي IKEv2 على عدد ثابت من عمليات إعادة المحاولة - ست عمليات إعادة محاولة/سبع حزم.

Q3. هل هناك غرض آخر ل AnyConnect Parent-Tunnel؟

A. بالإضافة إلى أنه خريطة على ASA، يتم إستخدام النفق الرئيسي من أجل دفع ترقيات صورة AnyConnect من ASA إلى العميل، لأن العميل غير متصل بشكل نشط أثناء عملية الترقية.

Q4. هل يمكنك تصفية جلسات العمل غير النشطة فقط وتسجيل الخروج منها؟

a. يمكنك تصفية الجلسات غير النشطة باستخدام الأمر show vpn-sessionDB AnyConnect filter inactive. مهما، هناك ما من أمر أن يدون فقط جلسة غير نشط. بدلا من ذلك، تحتاج إلى تسجيل الخروج من جلسات عمل معينة أو تسجيل الخروج من كل جلسة عمل لكل مستخدم (فهرسة - اسم)، بروتوكول، أو مجموعة نفق. تم تصنيف طلب تعزيز، معرف تصحيح الأخطاء من Cisco CSCuh55707، من أجل إضافة الخيار لتسجيل الخروج من جلسات العمل غير النشطة فقط.

Q5. ماذا يحدث للنفق الأصل عند انتهاء صلاحية أنفاق DTLS أو TLS Idle-Timeout؟

a. تتم إعادة تعيين المؤقت "من وضع الخمول إلى اليسار" الخاص بجلسة عمل AnyConnect-parent بعد أن يتم قطع نفق SSL أو DTLS-Tunnel. وهذا يسمح للمهلة الخاملة بالعمل كمهلة غير متصلة. ويصبح هذا الوقت المسموح به للعميل لإعادة الاتصال بشكل فعال. إذا لم يقم العميل بإعادة الاتصال ضمن المؤقت، فسيتم إنهاء النفق الرئيسي.

Q6. لماذا يتم الاحتفاظ بالجلسة بمجرد أن تقوم وحدات توقيت DPD بقطع اتصال الجلسة، ولماذا لا يقوم ASA بإصدار عنوان IP؟

ألف - لا يعرف طرف الرأس حالة العميل. في هذه الحالة، ينتظر ASA إعادة اتصال العميل على أمل أن يتم ذلك حتى تنتهي جلسة العمل على المؤقت الخامل. لا تتسبب DPD في قتل جلسة عمل AnyConnect؛ بل إنه يقتل النفق فقط (داخل هذه الجلسة) حتى يتمكن العميل من إعادة بناء النفق. إذا لم يقم العميل بإعادة إنشاء نفق، فإن جلسة العمل تبقى حتى انتهاء صلاحية المؤقت الخامل.

إذا كان القلق حول جلسات العمل التي يتم إستخدامها، فقم بتعيين عمليات تسجيل الدخول المتزامنة إلى قيمة منخفضة مثل واحد. باستخدام هذا الإعداد، يتم حذف جلسة العمل الخاصة بالمستخدمين الذين لديهم جلسة عمل في قاعدة بيانات جلسة العمل عندما يقومون بتسجيل الدخول مرة أخرى.

Q7. ما هو السلوك في حالة فشل ASA في الانتقال من الوضع النشط إلى وضع الاستعداد؟

ألف - في البداية، عندما يتم إنشاء الجلسة، يتم نسخ الأنفاق الثلاثة (الأصل و SSL و DTLS) إلى الوحدة الاحتياطية. بمجرد فشل ASA، تتم إعادة إنشاء جلسات عمل DTLS و TLS لأنها لا تتم مزامنتها إلى الوحدة الاحتياطية، ولكن أي بيانات تتدفق عبر الأنفاق يجب أن تعمل دون انقطاع بعد إعادة إنشاء جلسة عمل AnyConnect.

جلسات عمل SSL/DTLS غير معبرة عن الحالة، لذلك لا يتم الاحتفاظ بحالة SSL والرقم التسلسلي ويمكن أن تكون خاضعة للضريبة إلى حد ما. لذلك، تحتاج تلك جلسة أن يكون reestablished من الصفر، أي يكون أنجزت مع الأصل جلسة ورمز الجلسة.

تلميح: في حالة تجاوز الفشل، لا يتم نقل جلسات عمل عميل SSL VPN إلى الجهاز الاحتياطي إذا تم تعطيل رسائل تنشيط الاتصال.

Q8. لماذا هناك مهلتان مختلفتان، مهلة الخمول مهلة قطع الاتصال، إذا كانا معا نفس القيمة؟

ألف - وعندما وضعت البروتوكولات، تم النص على فترتين مختلفتين:

- مهلة الخمول - مهلة الخمول هي عندما لا يتم تمرير أي بيانات عبر اتصال.

- مهلة قطع الاتصال - تكون المهلة التي تم قطع الاتصال بها خاصة عندما تتخلى عن جلسة عمل VPN لأنه قد تم فقدان الاتصال ولا يمكن إعادة إنشائه.

لم يتم تنفيذ المهلة التي تم قطع الاتصال بها على ASA. وبدلا من ذلك، يرسل ASA قيمة مهلة الخمول لكل من فترات انتهاء المهلة الخاملة وغير المتصلة للعميل.

لا يستخدم العميل المهلة الخاملة، لأن ASA يعالج المهلة الخاملة. يستخدم العميل قيمة انتهاء المهلة التي تم قطع الاتصال بها، والتي هي نفسها قيمة مهلة الخمول، لمعرفة متى يتم التخلي عن محاولات إعادة الاتصال منذ أن قام ASA بإسقاط الجلسة.

مع أنه غير متصل بشكل نشط بالعميل، يعمل ASA على إرسال الجلسة في المرة الواحدة عبر مهلة الخمول. كان السبب الرئيسي لعدم تنفيذ المهلة التي تم قطع الاتصال بها على ASA هو تجنب إضافة مؤقت آخر لكل جلسة عمل لشبكة VPN وزيادة النفقات العامة على ASA (على الرغم من أنه يمكن إستخدام نفس المؤقت في كلا الحالتين، فقط مع قيم مهلة مختلفة، نظرا لأن الحالتين غير متبادلتين).

القيمة الوحيدة التي تمت إضافتها مع انتهاء المهلة التي تم قطع الاتصال بها هي السماح للمسؤول بتحديد مهلة مختلفة عندما يكون العميل غير متصل بشكل نشط مقابل خامل. كما تمت الإشارة مسبقا، تم تصنيف معرف تصحيح الأخطاء من Cisco CSCsl52873 لهذا الغرض.

السؤال 9 - ماذا يحدث عندما يتم إيقاف جهاز العميل عن العمل؟

A. بشكل افتراضي، يحاول AnyConnect إعادة إنشاء اتصال VPN عندما تفقد الاتصال. لا يحاول إعادة إنشاء اتصال VPN بعد إستئناف النظام بشكل افتراضي. ارجع إلى سلوك عميل AnyConnect في حالة تعليق النظام للحصول على تفاصيل.

Q10. عند حدوث عملية إعادة اتصال، هل يحدث رفرفة المهايئ الظاهري AnyConnect، أو هل يتغير جدول التوجيه على الإطلاق؟

A. إعادة الاتصال على مستوى النفق لا تفعل ذلك أيضا. هذه إعادة اتصال على SSL أو DTLS فقط. هذه تستغرق حوالي 30 ثانية قبل أن تستسلم. إذا فشل DTLS، يتم إسقاطه فقط. إذا فشل SSL، فإنه يتسبب في إعادة الاتصال على مستوى الجلسة. تقوم إعادة الاتصال على مستوى جلسة العمل بإعادة تنفيذ التوجيه بالكامل. إذا لم يتغير عنوان العميل المعين في إعادة الاتصال أو أية معلمات تكوين أخرى تؤثر على المحول الظاهري (VA)، فلا يتم تعطيل VA. في حين أنه من غير المحتمل أن يكون هناك أي تغيير في معلمات التكوين المستلمة من ASA، من الممكن أن يؤدي التغيير في الواجهة المادية المستخدمة لاتصال VPN (على سبيل المثال، إذا قمت بإلغاء الإرساء وانتقلت من الاتصال السلكي إلى WiFi) إلى قيمة مختلفة لوحدة الإرسال القصوى (MTU) لاتصال VPN. تؤثر قيمة وحدة الحد الأقصى للنقل (MTU) على VA، ويتسبب التغيير فيها في تعطيل VA ثم إعادة تمكينه.

Q11. هل توفر إعادة الاتصال التلقائي إستمرارية للجلسة؟ إذا كان الأمر كذلك، هل توجد أية وظائف إضافية تمت إضافتها في عميل AnyConnect؟

a. لا يوفر AnyConnect أي سحر إضافي لاستيعاب إستمرارية جلسة العمل للتطبيقات. ولكن يتم إستعادة اتصال VPN تلقائيا، بعد فترة وجيزة من إستئناف اتصال الشبكة بالمعبر الآمن، شريطة عدم انتهاء صلاحية فترات انتهاء صلاحية الخمول وجلسة العمل التي تم تكوينها على ASA. وعلى عكس عميل IPsec، ينتج عن إعادة الاتصال التلقائي نفس عنوان IP الخاص بالعميل. على الرغم من محاولة AnyConnect إعادة الاتصال، يظل المهايئ الظاهري AnyConnect ممكنا وفي حالة الاتصال، لذلك يظل عنوان IP للعميل موجودا وممكنا على كمبيوتر العميل طوال الوقت، مما يوفر مقاومة عنوان IP للعميل. ومع ذلك، لا تزال تطبيقات الكمبيوتر العميل تدرك فقدان الاتصال بالخوادم الخاصة بها على شبكة المؤسسة إذا استغرق الأمر وقتا طويلا للغاية لاستعادة اتصال الشبكة الخاصة الظاهرية (VPN).

Q12. تعمل هذه الميزة على كافة متغيرات Microsoft Windows (Vista 32-بت و 64-بت و XP). ماذا عن الماكنتوش؟ هل يعمل على OS X 10.4؟

أ. تعمل هذه الميزة على Mac و Linux. كانت هناك مشاكل مع ماك ولينكس، ولكن تم إجراء تحسينات مؤخرا، لا سيما بالنسبة إلى ماك. لا يزال Linux يتطلب بعض الدعم الإضافي (Cisco بق id CSCsr16670، cisco بق id CSCsm69213)، لكن الوظيفة الأساسية موجودة أيضا. فيما يتعلق بنظام التشغيل Linux، لا يدرك AnyConnect حدوث إيقاف مؤقت/إستئناف (وضع السكون/التنبيه). هذا بشكل أساسي له تأثيران:

- لا يمكن أن يكون إعداد ملف تعريف/تفضيل AutoReconnectBehavior مدعوما على نظام التشغيل Linux بدون دعم الإيقاف المؤقت/الاستئناف، لذلك تحدث عملية إعادة الاتصال دائما بعد الإيقاف المؤقت/الاستئناف.

- في Microsoft Windows و Macintosh، يتم إجراء عمليات إعادة الاتصال على الفور على مستوى جلسة العمل بعد الاستئناف، مما يسمح بمحول أسرع إلى واجهة مادية مختلفة. على Linux، لأن AnyConnect غير مدرك تماما للتعليق/الاستئناف، تتم إعادة الاتصال على مستوى النفق أولا (SSL و DTLS) وهذا قد يعني أن عملية إعادة الاتصال تأخذ فترة أطول قليلا. ولكن لا تزال عمليات إعادة الاتصال تحدث على نظام التشغيل Linux.

Q13. هل هناك أي قيود على الميزة من حيث الاتصال (Wired و Wi-Fi و 3G وما إلى ذلك)؟ هل يدعم الانتقال من وضع إلى آخر (من Wi-Fi إلى 3G، 3G إلى سلكي، وما إلى ذلك)؟

a. لا يتم ربط AnyConnect بواجهة مادية معينة طوال العمر الافتراضي لاتصال VPN. إذا فقدت الواجهة المادية المستخدمة لاتصال VPN أو إذا تجاوزت محاولات إعادة الاتصال فوقه حد فشل معين، فإن AnyConnect لم يعد يستخدم تلك الواجهة ويحاول الوصول إلى البوابة الآمنة باستخدام أي واجهات تتوفر حتى تنتهي صلاحية وحدات توقيت وضع الخمول أو جلسة العمل. لاحظ أن أي تغيير في الواجهة الفعلية قد يؤدي إلى قيمة MTU مختلفة ل VA، مما يؤدي إلى تعطيل VA وإعادة تمكينه، ولكن مع إستمرار وجود عنوان IP الخاص بالعميل نفسه.

إذا كان هناك أي انقطاع في الشبكة (الواجهة معطلة، الشبكات التي تم تغييرها، الواجهات التي تم تغييرها)، يحاول AnyConnect إعادة الاتصال؛ لا حاجة إلى إعادة المصادقة على إعادة الاتصال. ينطبق هذا أيضا على محول من الواجهات المادية:

مثال:

1. wireless off, wired on: AC connection established

2. disconnect wired physically, turn wired on: AC re-established connection in

30 seconds

3. connect wired, turn off wireless: AC re-established connection in 30 secs

Q14. كيف تتم مصادقة عملية الاستئناف؟

a. في السيرة الذاتية، يمكنك إعادة إرسال الرمز المميز المصدق عليه الذي يبقى لفترة بقاء جلسة العمل، ثم إعادة إنشاء الجلسة.

Q15. هل يتم إجراء تفويض LDAP أيضا عند إعادة الاتصال أم المصادقة فقط؟

أ. يتم هذا فقط في التوصيل الأولي.

Q16. هل يتم تشغيل الفحص قبل تسجيل الدخول و/أو التحميل عند الاستئناف؟

أ. لا، هذه تعمل على التوصيل الأولي فقط. وسوف يتم تحديد وضع مماثل لميزة تقييم الوضع الدوري في المستقبل.

Q17. فيما يتعلق بموازنة حمل الشبكة الخاصة الظاهرية (VPN) واستئناف الاتصال، هل يتصل العميل مرة أخرى مباشرة بعضو المجموعة الذي كان متصلا به من قبل؟

A: نعم، هذا صحيح لأنك لا تقوم بإعادة حل اسم المضيف عبر DNS لإعادة إنشاء الجلسة الحالية.

معلومات ذات صلة

- مرجع ASA DPD: معرف تصحيح الأخطاء من Cisco CSCsr63074 - لا يتم إرسال DPD عندما يكون النظير ميتا ولا يكون النفق خاملا على S2s مع 7.2.4

- الدعم التقني والمستندات - Cisco Systems

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

22-Dec-2023 |

النص البديل المحدث والترجمة الآلية والتنسيق. |

2.0 |

22-Nov-2022 |

العنوان والمقدمة المحدثان، الترجمة الآلية، متطلبات النمط، الجراثيم، والتكوين. |

1.0 |

13-Aug-2021 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Atri BasuCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات