تكوين عميل آمن باستخدام الاتصال النفقي المنقسم على ASA

خيارات التنزيل

-

ePub (2.2 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين Cisco AnyConnect Secure Mobility Client عبر ASDM على Cisco ASA الذي يشغل الإصدار 9.16.1 من البرنامج.

المتطلبات الأساسية

المتطلبات

يمكن تنزيل حزمة نشر الويب الخاصة ب Cisco AnyConnect Secure Mobility Client إلى سطح المكتب المحلي الذي يوجد منه وصول مدير أجهزة الأمان المعدلة (ASDM) من Cisco إلى جهاز الأمان القابل للتكيف (ASA) من Cisco. لتنزيل حِزمة العميل، ارجع إلى صفحة ويب Cisco AnyConnect Secure Mobility Client. يمكن تحميل حزم نشر الويب لأنظمة التشغيل المختلفة (OS) إلى ASA في نفس الوقت.

وهذه هي أسماء ملفات نشر الويب لأنظمة التشغيل المختلفة:

- أنظمة تشغيل Microsoft Windows - AnyConnect-win-<version>-k9.pkg

- أنظمة تشغيل Macintosh (MAC) - AnyConnect-macosx-i386-<version>-k9.pkg

- أنظمة تشغيل Linux - AnyConnect-linux-<version>-k9.pkg

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الإصدار 9.16(1) من أجهزة الأمان التكيفي (ASA)

- ASDM، الإصدار 7.16(1)

- الإصدار 4.10 من AnyConnect

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يقدم هذا المستند تفاصيل خطوة بخطوة حول كيفية إستخدام معالج تكوين Cisco AnyConnect عبر ASDM لتكوين عميل AnyConnect وتمكين الاتصال النفقي المنقسم.

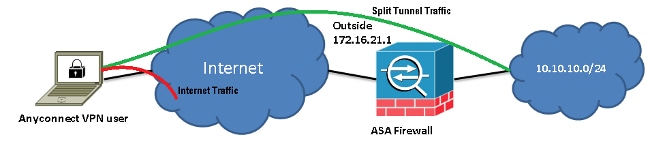

يُستخدم الاتصال النفقي المقسم في السيناريوهات التي يجب أن تكون فيها حركة مرور محددة فقط في اتصال نفقي، على عكس السيناريوهات التي تتدفق فيها جميع حركات المرور التي ينشئها جهاز العميل عبر شبكة VPN عند الاتصال.

يمكن أن يؤدي إستخدام معالج تكوين AnyConnect إلى تكوين tunnel-all على ASA. يجب تكوين الاتصال النفقي المنقسم بشكل منفصل، والذي يتم شرحه بمزيد من التفاصيل في قسم "النفق المنقسم" في هذا المستند.

في مثال التكوين هذا، يكون الهدف هو إرسال حركة مرور البيانات للشبكة الفرعية 10.10.10.0/24، وهي شبكة LAN الفرعية خلف ASA، عبر نفق VPN ويتم إعادة توجيه جميع حركات المرور الأخرى من جهاز العميل عبر دائرة الإنترنت الخاصة به.

معلومات ترخيص AnyConnect

فيما يلي بعض الارتباطات إلى معلومات مفيدة حول تراخيص Cisco AnyConnect Secure Mobility Client:

- ارجع إلى مستند الأسئلة المتداولة (الأسئلة المتداولة) حول ترخيص Cisco AnyConnect لتحديد التراخيص المطلوبة ل AnyConnect Secure Mobility Client والميزات ذات الصلة.

- ارجع إلى دليل طلب العميل الآمن من Cisco للحصول على معلومات حول التراخيص.

التكوين

يصف هذا قسم كيف أن يشكل ال cisco يأمن زبون على ال ASA.

الرسم التخطيطي للشبكة

وفيما يلي الهيكل المُستخدَم للأمثلة في هذا المستند:

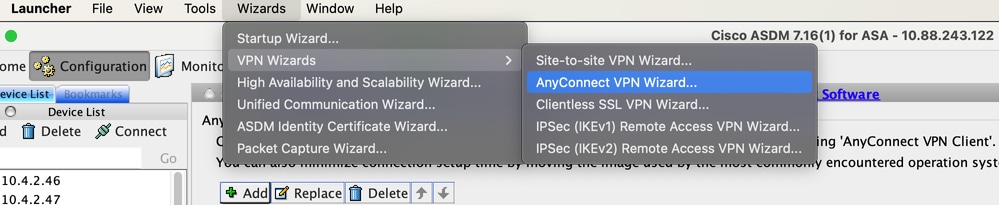

معالج تكوين ASDM AnyConnect

يمكن استخدام معالج تكوين AnyConnect لتكوين AnyConnect Secure Mobility Client. تأكد من تحميل حِزمة عميل AnyConnect إلى الذاكرة المؤقتة/قرص جدار حماية ASA قبل المتابعة.

أكمل هذه الخطوات لتكوين AnyConnect Secure Mobility Client عبر معالج التكوين:

- قم بتسجيل الدخول إلى ASDM، وابدأ تشغيل معالج التكوين، وانقر فوق التالي:

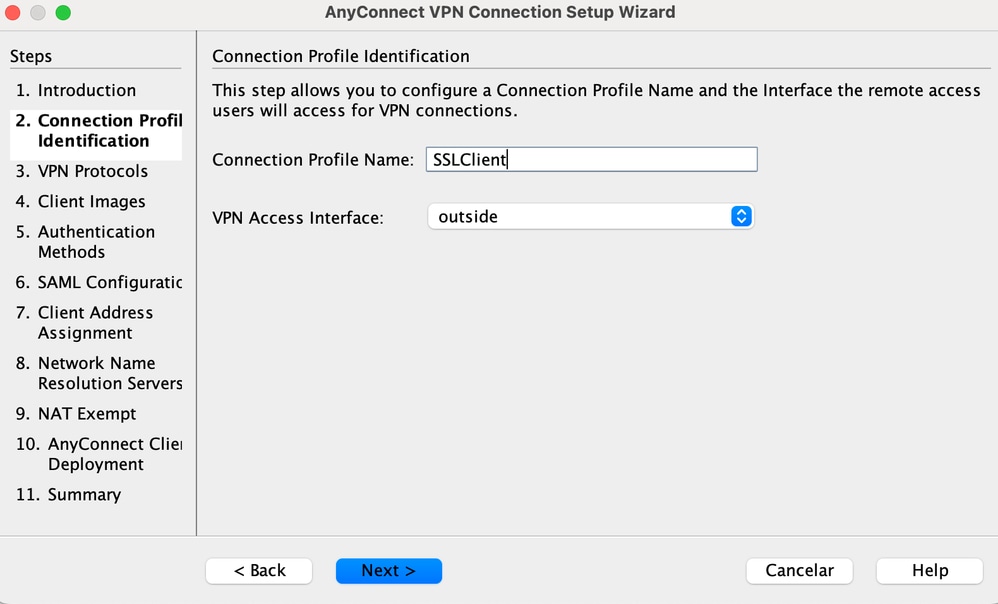

- أدخل اسم ملف تعريف الاتصال، واختر الواجهة التي يتم على أساسها إنهاء شبكة VPN من القائمة المنسدلة لواجهة الوصول إلى شبكة VPN، وانقر فوق التالي:

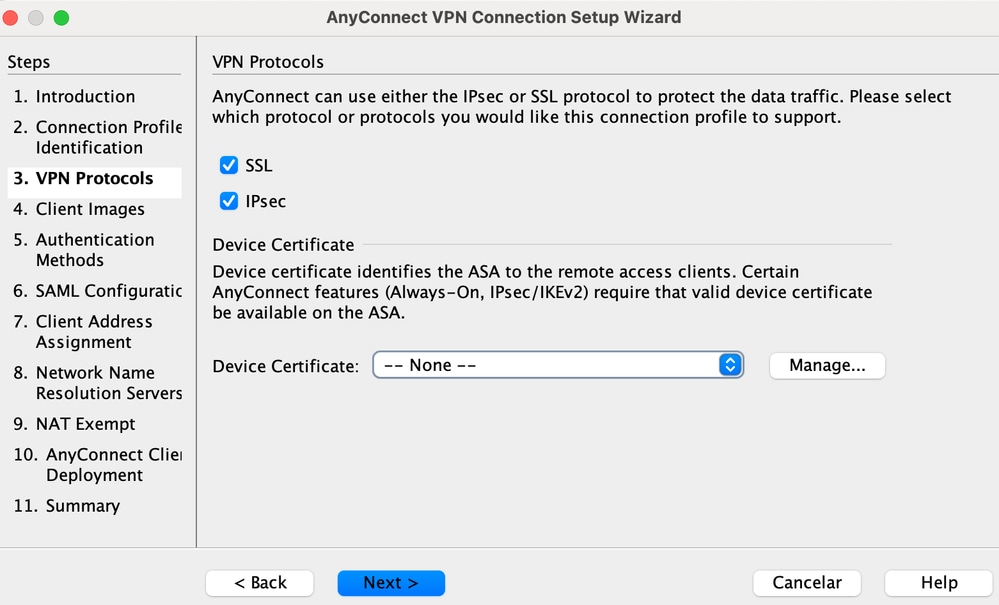

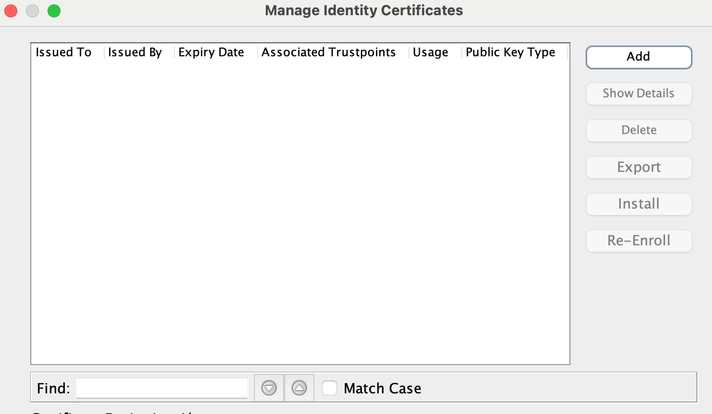

- تحقّق من خانة الاختيار SSL لتمكين طبقة مآخذ التوصيل الآمنة (SSL). يمكن أن تكون شهادة الجهاز عبارة عن شهادة صادرة عن جهة خارجية موثوق بها (مثل Verisign أو Entrust)، أو شهادة موقعة ذاتيًا. إذا كانت الشهادة مثبتة بالفعل على ASA، فيمكن اختيارها من خلال القائمة المنسدلة.

ملاحظة: هذه الشهادة هي الشهادة المقدمة من جانب الخادم. إذا لم تكن هناك شهادات مثبتة حاليًا على ASA، ويجب إنشاء شهادة موقعة ذاتيًا، فانقر فوق إدارة.

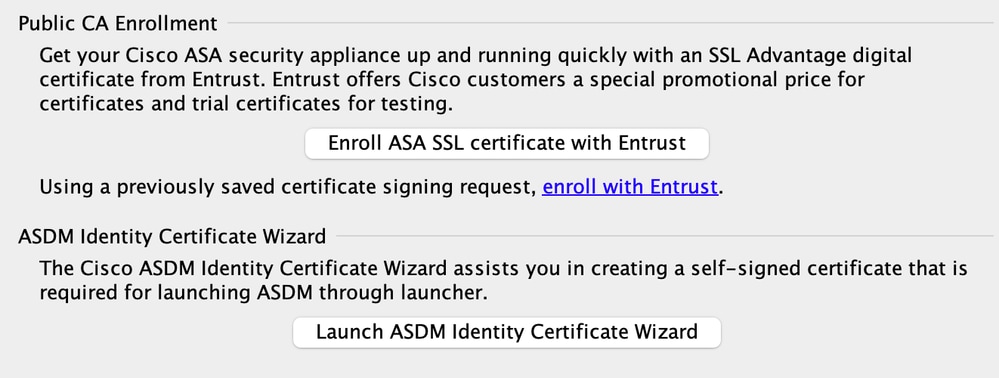

لتثبيت شهادة من جهة خارجية، أكمل الخطوات الموضحة في مستند Configure ASA: تثبيت وتجديد الشهادة الرقمية ل SSL من Cisco.

- انقر فوق إضافة:

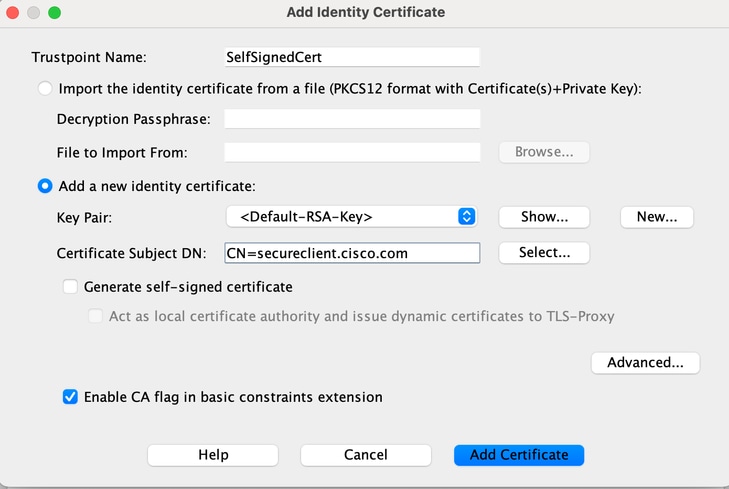

- اكتب اسمًا مناسبًا في حقل Trustpoint Name، وانقر فوق زر الاختيار اللاسلكي إضافة شهادة هوية جديدة. في حالة عدم وجود أزواج مفاتيح لـ Rivest-Shamir-Addleman (RSA) على الجهاز، انقر فوق جديد لإنشاء واحدة:

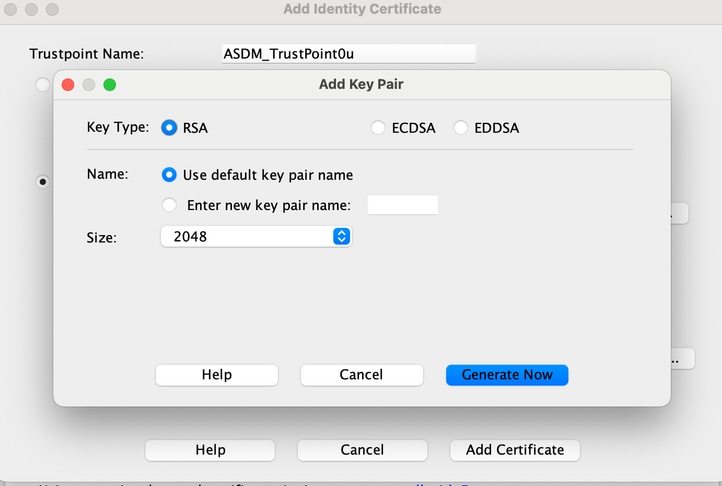

- انقر زر اسم زوج المفاتيح الافتراضي أو انقر زر إدخال اسم زوج مفاتيح جديد فادخل اسما جديدا. حدد حجم المفاتيح، ثم انقر فوق إنشاء الآن:

- بعد إنشاء زوج مفاتيح RSA، اختَر المفتاح وتحقّق من خانة الاختيار إنشاء شهادة موقعة ذاتيًا. أدخل اسم مجال الموضوع المطلوب (DN) في حقل اسم المجال لموضوع الشهادة، ثم انقر فوق إضافة شهادة:

- بمجرد اكتمال التسجيل ، انقر فوق موافق، موافق، ثم التالي:

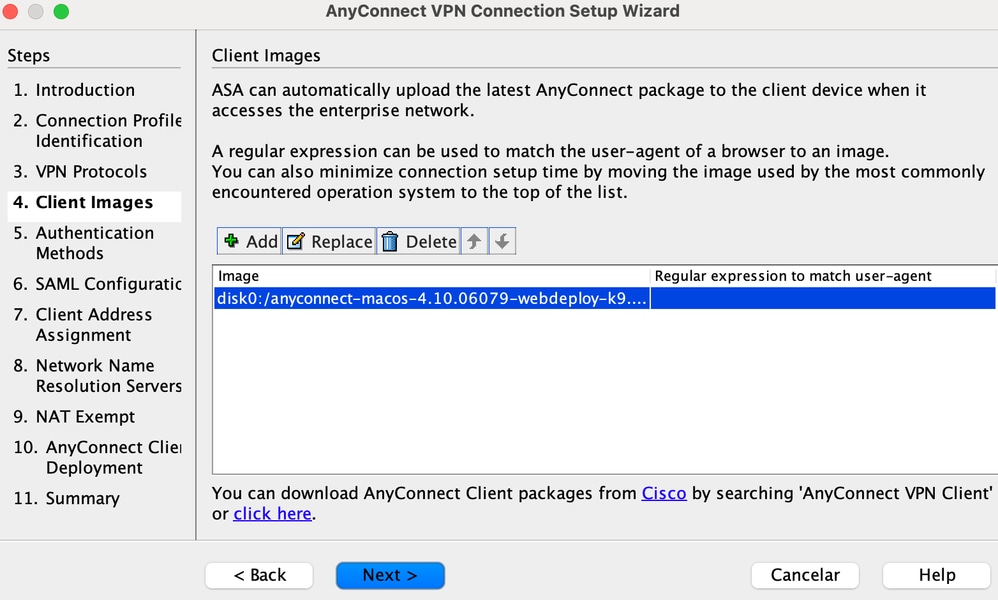

- انقر فوق إضافة لإضافة صورة عميل AnyConnect (ملف .pkg) من جهاز الكمبيوتر أو من الذاكرة المؤقتة. انقر فوق استعراض الذاكرة المؤقتة لإضافة الصورة من محرك الذاكرة المؤقتة، أو انقر فوق تحميل لإضافة الصورة من الجهاز المضيف مباشرة:

- بمجرد إضافة الصورة، انقر فوق التالي:

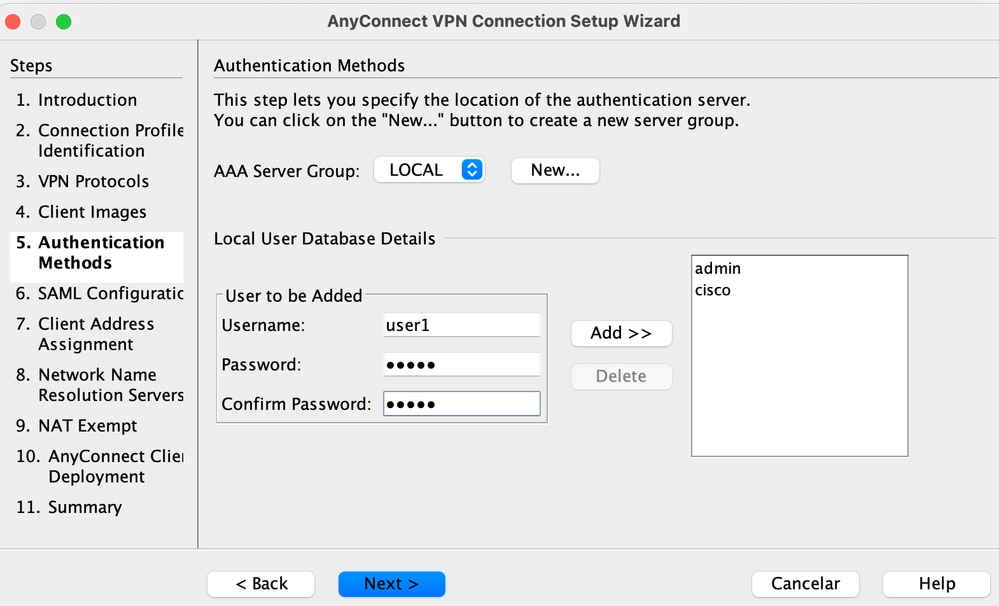

- يمكن إكمال مصادقة المستخدم عبر مجموعات خوادم المصادقة والتخويل والمحاسبة (AAA). إذا تم تكوين المستخدمين بالفعل، فاختَر LOCA وانقر فوق التالي.

ملاحظة: في هذا المثال، يتم تكوين المصادقة المحلية، مما يعني أنه يمكن إستخدام قاعدة بيانات المستخدم المحلية على ASA للمصادقة.

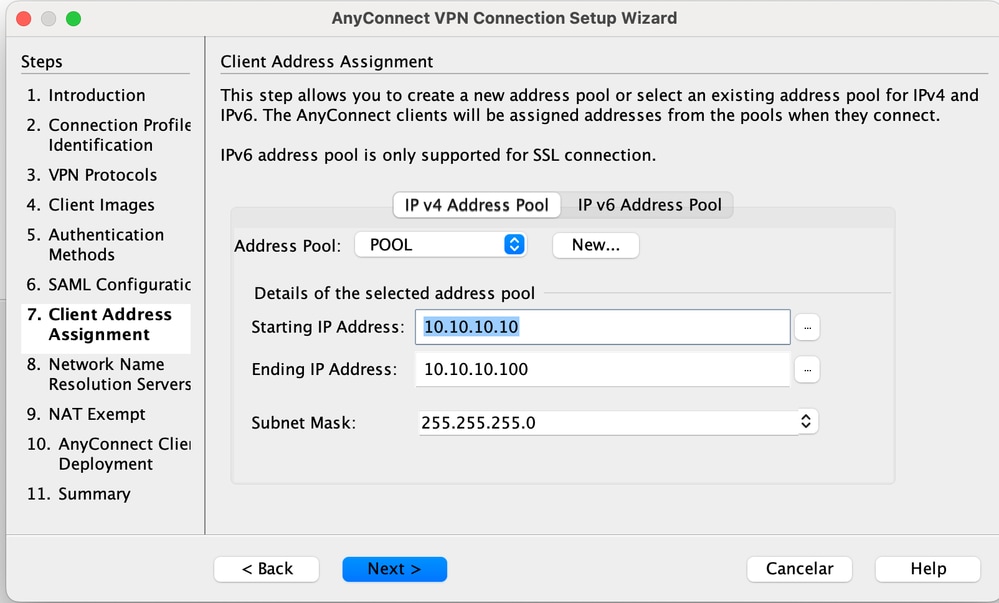

- يجب تكوين تجمّع العناوين لعميل VPN. في حال يتم تكوين أحدهم بالفعل، فحدده من القائمة المنسدلة. وإذا لم يتم التكوين فانقر فوق جديد لتكوين تجمّع عناوين جديد. بمجرد الاكتمال، انقر فوق التالي:

- أدخِل خوادم نظام اسم المجال (DNS) وDNs في حقلي DNS واسم المجال بشكل مناسب، ثم انقر فوق التالي:

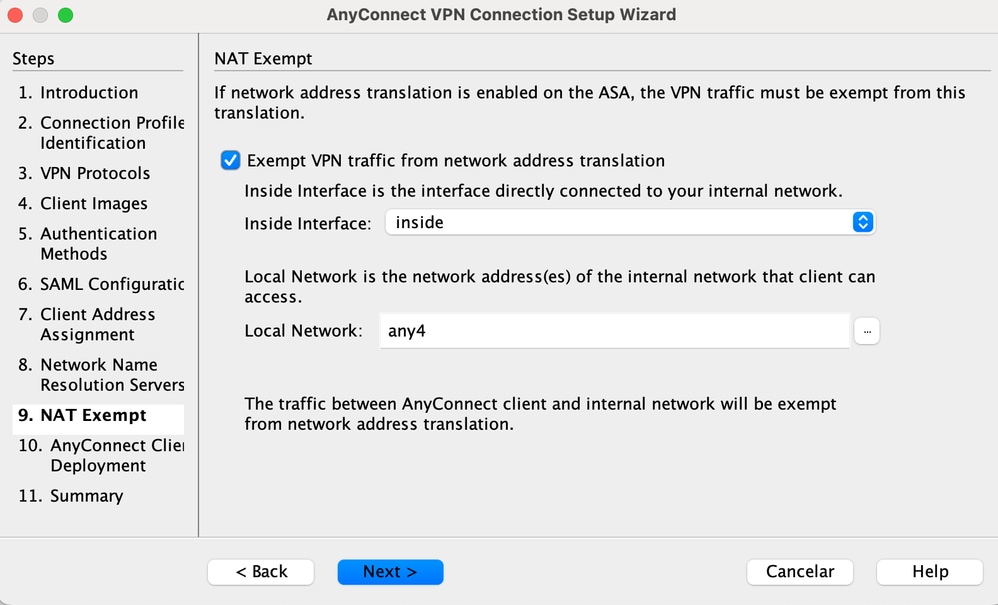

- في هذا السيناريو، الهدف هو تقييد الوصول عبر VPN إلى الشبكة 10.10.10.0/24 التي تم تكوينها كشبكة فرعية داخلية (أو LAN) خلف ASA. يجب استثناء حركة المرور بين العميل والشبكة الفرعية الداخلية من أي ترجمة ديناميكية لعنوان الشبكة (NAT).

فحصت ال إستثناء VPN حركة مرور من شبكة عنوان ترجمة تدقيق وشكلت ال LAN و WAN قارن أن يستطيع كنت استعملت للإعفاء:

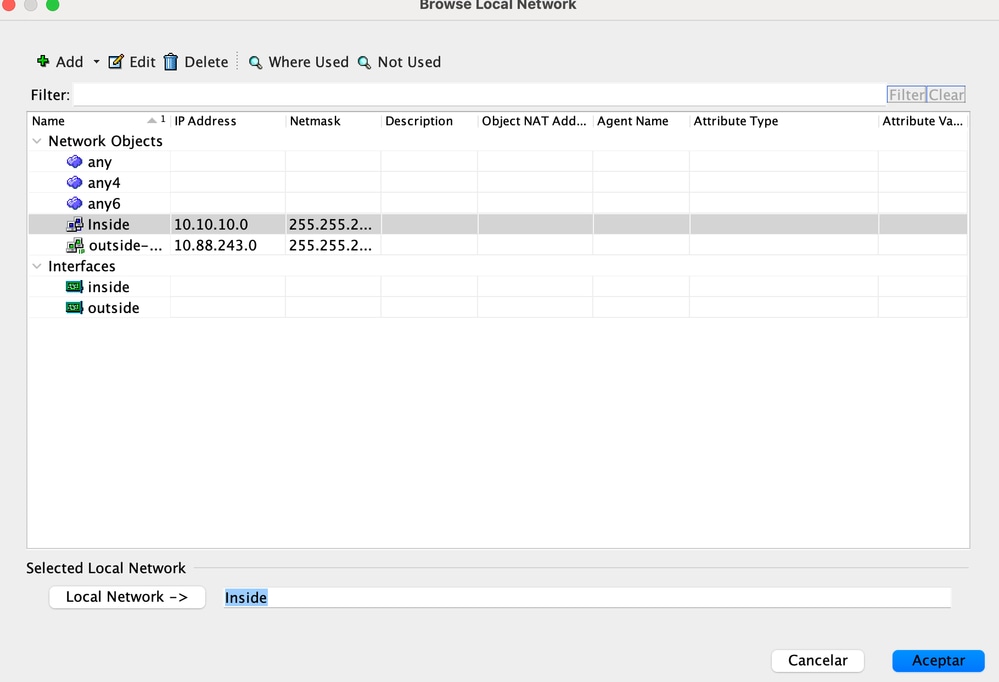

- اختَر الشبكات المحلية التي يجب استثناؤها:

- انقر فوق التالي، التالي، ثم إنهاء.

اكتمل تكوين عميل AnyConnect الآن. ومع ذلك، عند تكوين AnyConnect عبر معالج التكوين، فإنه يقوم بتكوين نهج الاتصال النفقي المقسم باعتباره الاتصال النفقي الكامل بشكل افتراضي. من أجل إنشاء اتصال نفقي لحركة مرور معينة فقط، يجب تنفيذ الاتصال النفقي المقسم.

ملاحظة: في حالة عدم تكوين اتصال تقسيم النفقي، يمكن توريث نهج تقسيم النفق من نهج المجموعة الافتراضي (DfltGrpPolicy)، والذي يتم تعيينه بشكل افتراضي على Tunnelall. وهذا يعني أنه بمجرد اتصال العميل عبر VPN، يتم إرسال جميع حركات المرور (لتضمينها إلى الويب) عبر الاتصال النفقي.

يمكن فقط لحركة المرور الموجهة إلى عنوان ASA WAN (أو خارجي) IP تجاوز الاتصال النفقي على جهاز العميل. ويمكن ملاحظة ذلك في إخراج الأمر route print على أجهزة Microsoft Windows.

تكوين الاتصال النفقي المقسم

يُعد الاتصال النفقي المقسم ميزة يمكنك استخدامها لتحديد حركة المرور للشبكات الفرعية أو المضيفات التي يجب تشفيرها. وهذا يتضمن تكوين قائمة التحكم في الوصول (ACL) التي يمكن اقترانها بهذه الميزة. يمكن تشفير حركة مرور الشبكات الفرعية أو الأجهزة المضيفة التي تم تعريفها على قائمة التحكم في الوصول (ACL) هذه عبر النفق من نهاية العميل، ويتم تثبيت المسارات لهذه الشبكات الفرعية على جدول توجيه الكمبيوتر الشخصي.

أكمل هذه الخطوات للانتقال من تكوين الاتصال النفقي الكامل إلى تكوين الاتصال النفقي المقسم:

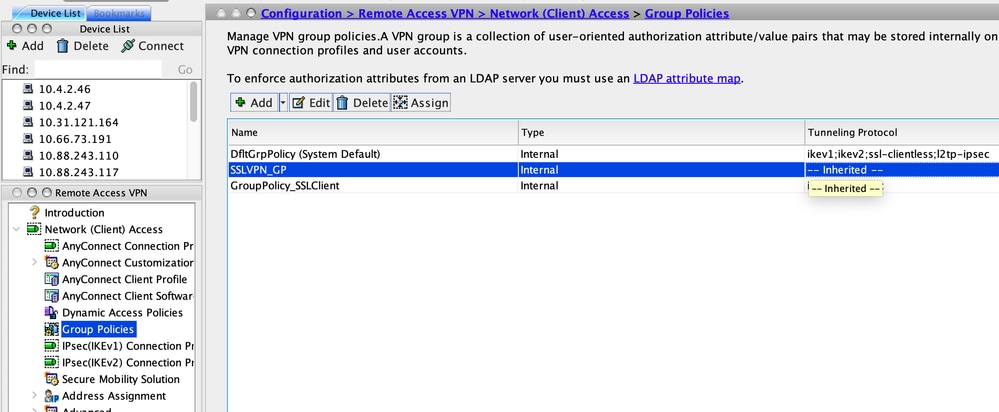

- انتقل إلى التكوين > الوصول عن بُعد إلى شبكة VPN > نُهج المجموعة:

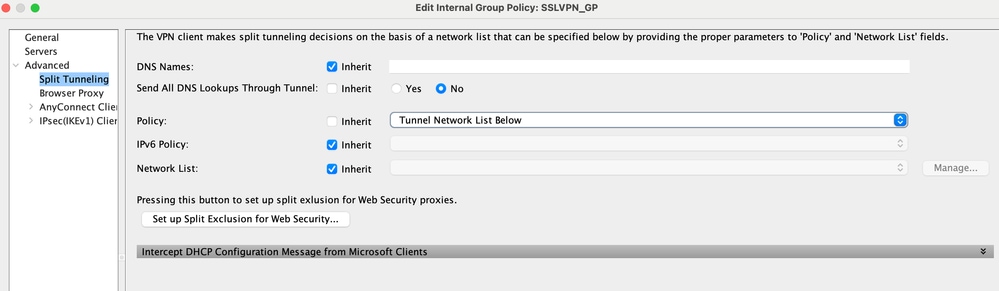

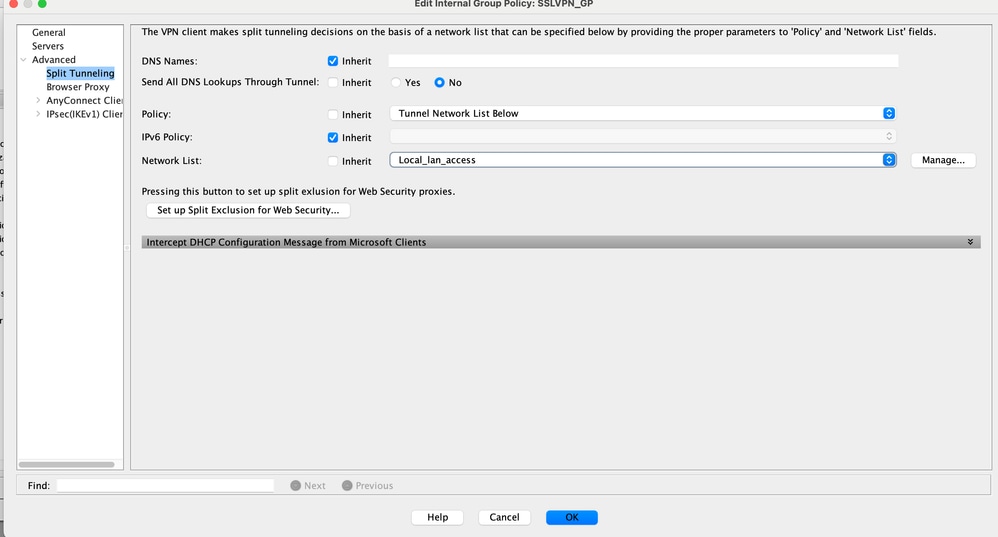

- انقر فوق تحرير، واستخدم شجرة التنقل للانتقال إلى خيارات متقدمة > الاتصال النفقي المنقسم. قم بإلغاء تحديد خانة الاختيار اكتساب في قسم السياسة، وحدد قائمة شبكة الاتصال النفقي أدناه من القائمة المنسدلة:

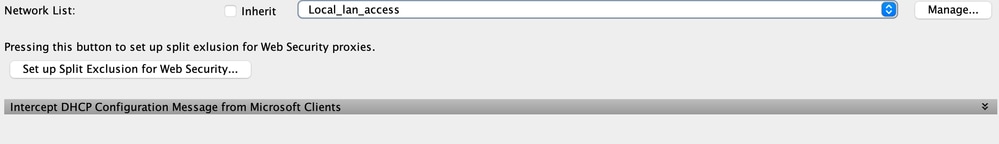

- قم بإلغاء تحديد خانة الاختيار اكتساب في قسم قائمة الشبكات، وانقر فوق إدارة لتحديد قائمة ACL التي تحدد شبكة (شبكات) LAN التي يحتاج العميل إلى الوصول إليها:

- انقر فوق قائمة التحكم في الوصول (ACL) القياسية، وإضافة، وإضافة قائمة التحكم في الوصول (ACL)، ثم اسم قائمة التحكم في الوصول (ACL).

- انقر فوق إضافة ACE لإضافة القاعدة.

- وانقر فوق OK.

- انقر فوق تطبيق.

بمجرد الاتصال، تتم إضافة مسارات الشبكات الفرعية أو الأجهزة المضيفة الموجودة على قائمة ACL المقسمة إلى جدول التوجيه الخاص بجهاز العميل. في الأجهزة التي تعمل بنظام التشغيل Microsoft Windows، يمكن عرض ذلك في إخراج الأمر route print. يمكن أن تكون الخطوة التالية لهذه المسارات عنوان IP من الشبكة الفرعية لتجمع IP للعميل (عادة أول عنوان IP للشبكة الفرعية):

C:\Users\admin>route print

IPv4 Route Table

======================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 10.106.44.1 10.106.44.243 261

10.10.10.0 255.255.255.0 10.10.11.2 10.10.11.1 2

!! This is the split tunnel route.

10.106.44.0 255.255.255.0 On-link 10.106.44.243 261

172.16.21.1 255.255.255.255 On-link 10.106.44.243 6

!! This is the route for the ASA Public IP Address.

على أجهزة MAC OS، أدخِل الأمر netstat -r لعرض جدول توجيه الكمبيوتر الشخصي:

$ netstat -r

Routing tables

Internet:

Destination Gateway Flags Refs Use Netif Expire

default hsrp-64-103-236-1. UGSc 34 0 en1

10.10.10/24 10.10.11.2 UGSc 0 44 utun1

!! This is the split tunnel route.

10.10.11.2/32 localhost UGSc 1 0 lo0

172.16.21.1/32 hsrp-64-103-236-1. UGSc 1 0 en1

!! This is the route for the ASA Public IP Address.

تنزيل عميل AnyConnect وتثبيته

توجد طريقتان يمكنك استخدامهما لنشر Cisco AnyConnect Secure Mobility Client على جهاز المستخدم:

- نشر الويب

- النشر المستقل

يتم شرح كلا هاتين الطريقتين بمزيد من التفصيل في الأقسام التالية.

نشر الويب

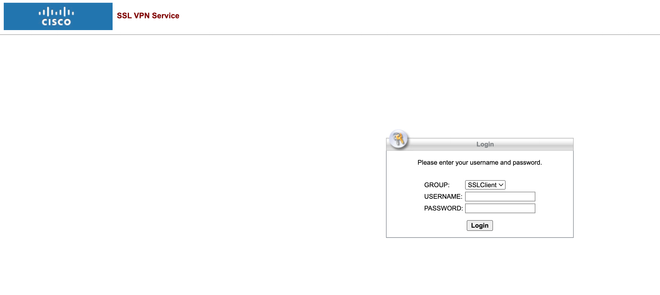

لاستخدام طريقة نشر الويب، أدخِل https:// <ASA's FQDN>أو<ASA's IP> عنوان URL في مستعرض على جهاز العميل، والذي ينقلك إلى صفحة بوابة WebVPN.

ملاحظة: في حالة استخدام Internet Explorer (IE)، يكتمل التثبيت في الغالب عبر ActiveX، ما لم تكن مضطرًا إلى استخدام Java. تستخدم جميع المتصفحات الأخرى Java.

وبمجرد تسجيل الدخول إلى الصفحة، يمكن بدء التثبيت على جهاز العميل، ويمكن للعميل الاتصال ب ASA بعد اكتمال التثبيت.

ملاحظة: يمكن مطالبتك بالحصول على إذن لتشغيل ActiveX أو Java. يجب السماح بذلك من أجل متابعة التثبيت.

النشر المستقل

أكمل هذه الخطوات لاستخدام طريقة النشر المستقلة:

- قم بتنزيل صورة عميل AnyConnect من موقع ويب Cisco. لاختيار الصورة الصحيحة للتنزيل، ارجع إلى صفحة ويب Cisco AnyConnect Secure Mobility Client. يتم توفير ارتباط تنزيل في هذه الصفحة. انتقل إلى صفحة التنزيل وحدد الإصدار المناسب. قم بإجراء بحث عن حِزمة التثبيت الكامل - Window/أداة تثبيت مستقلة (ISO).

ملاحظة: يتم بعد ذلك تنزيل صورة ISO (مثل AnyConnect-win-4.10.06079-pre-deploy-k9.iso).

- استخدم WinRar أو 7-Zip لاستخراج محتويات حِزمة ISO:

- بمجرد استخراج المحتويات، قم بتشغيل ملف Setup.exe واختَر الوحدات التي يجب تثبيتها مع Cisco AnyConnect Secure Mobility Client.

تكوين واجهة سطر الأوامر (CLI)

يوفر هذا القسم التكوين عبر واجهة سطر الأوامر (CLI) لعميل Cisco AnyConnect Secure Mobility لأغراض مرجعية.

ASA Version 9.16(1)

!

hostname PeerASA-29

enable password 8Ry2YjIyt7RRXU24 encrypted

ip local pool SSL-Pool 10.10.11.1-10.10.11.20 mask 255.255.255.0

!

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 172.16.21.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 10.10.10.1 255.255.255.0

!

boot system disk0:/asa916-smp-k8.bin

ftp mode passive

object network NETWORK_OBJ_10.10.10.0_24

subnet 10.10.10.0 255.255.255.0

object network NETWORK_OBJ_10.10.11.0_27

subnet 10.10.11.0 255.255.255.224

access-list all extended permit ip any any

!***********Split ACL configuration***********

access-list Split-ACL standard permit 10.10.10.0 255.255.255.0

no pager

logging enable

logging buffered debugging

mtu outside 1500

mtu inside 1500

mtu dmz 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

asdm image disk0:/asdm-7161.bin

no asdm history enable

arp timeout 14400

no arp permit-nonconnected

!************** NAT exemption Configuration *****************

!This can exempt traffic from Local LAN(s) to the

!Remote LAN(s) from getting NATted on any dynamic NAT rule.

nat (inside,outside) source static NETWORK_OBJ_10.10.10.0_24 NETWORK_OBJ_10.10.10.0_24

destination static NETWORK_OBJ_10.10.11.0_27 NETWORK_OBJ_10.10.11.0_27 no-proxy-arp

route-lookup

access-group all in interface outside

route outside 0.0.0.0 0.0.0.0 172.16.21.2 1

timeout xlate 3:00:00

timeout pat-xlate 0:00:30

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

timeout floating-conn 0:00:00

dynamic-access-policy-record DfltAccessPolicy

user-identity default-domain LOCAL

aaa authentication ssh console LOCAL

http server enable

http 0.0.0.0 0.0.0.0 outside

no snmp-server location

no snmp-server contact

!********** Trustpoint for Selfsigned certificate***********

!Genarate the key pair and then configure the trustpoint

!Enroll the trustpoint genarate the self-signed certificate

crypto ca trustpoint SelfsignedCert

enrollment self

subject-name CN=anyconnect.cisco.com

keypair sslcert

crl configure

crypto ca trustpool policy

crypto ca certificate chain SelfsignedCert

certificate 4748e654

308202f0 308201d8 a0030201 02020447 48e65430 0d06092a 864886f7 0d010105

0500303a 311d301b 06035504 03131461 6e79636f 6e6e6563 742e6369 73636f2e

636f6d31 19301706 092a8648 86f70d01 0902160a 50656572 4153412d 3239301e

170d3135 30343032 32313534 30375a17 0d323530 33333032 31353430 375a303a

311d301b 06035504 03131461 6e79636f 6e6e6563 742e6369 73636f2e 636f6d31

19301706 092a8648 86f70d01 0902160a 50656572 4153412d 32393082 0122300d

06092a86 4886f70d 01010105 00038201 0f003082 010a0282 010100f6 a125d0d0

55a975ec a1f2133f 0a2c3960 0da670f8 bcb6dad7 efefe50a 482db3a9 7c6db7c4

ed327ec5 286594bc 29291d8f 15140bad d33bc492 02f5301e f615e7cd a72b60e0

7877042b b6980dc7 ccaa39c8 c34164d9 e2ddeea1 3c0b5bad 5a57ec4b d77ddb3c

75930fd9 888f92b8 9f424fd7 277e8f9e 15422b40 071ca02a 2a73cf23 28d14c93

5a084cf0 403267a6 23c18fa4 fca9463f aa76057a b07e4b19 c534c0bb 096626a7

53d17d9f 4c28a3fd 609891f7 3550c991 61ef0de8 67b6c7eb 97c3bff7 c9f9de34

03a5e788 94678f4d 7f273516 c471285f 4e23422e 6061f1e7 186bbf9c cf51aa36

19f99ab7 c2bedb68 6d182b82 7ecf39d5 1314c87b ffddff68 8231d302 03010001

300d0609 2a864886 f70d0101 05050003 82010100 d598c1c7 1e4d8a71 6cb43296

c09ea8da 314900e7 5fa36947 c0bc1778 d132a360 0f635e71 400e592d b27e29b1

64dfb267 51e8af22 0a6a8378 5ee6a734 b74e686c 6d983dde 54677465 7bf8fe41

daf46e34 bd9fd20a bacf86e1 3fac8165 fc94fe00 4c2eb983 1fc4ae60 55ea3928

f2a674e1 8b5d651f 760b7e8b f853822c 7b875f91 50113dfd f68933a2 c52fe8d9

4f9d9bda 7ae2f750 313c6b76 f8d00bf5 1f74cc65 7c079a2c 8cce91b0 a8cdd833

900a72a4 22c2b70d 111e1d92 62f90476 6611b88d ff58de5b fdaa6a80 6fe9f206

3fe4b836 6bd213d4 a6356a6c 2b020191 bf4c8e3d dd7bdd8b 8cc35f0b 9ad8852e

b2371ee4 23b16359 ba1a5541 ed719680 ee49abe8

quit

telnet timeout 5

ssh timeout 5

ssh key-exchange group dh-group1-sha1

console timeout 0

management-access inside

threat-detection basic-threat

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

ssl server-version tlsv1-only

ssl encryption des-sha1 3des-sha1 aes128-sha1 aes256-sha1

!******** Bind the certificate to the outside interface********

ssl trust-point SelfsignedCert outside

!********Configure the Anyconnect Image and enable Anyconnect***

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.10.06079-k9.pkg 1

anyconnect enable

tunnel-group-list enable

!*******Group Policy configuration*********

!Tunnel protocol, Spit tunnel policy, Split

!ACL, etc. can be configured.

group-policy GroupPolicy_SSLClient internal

group-policy GroupPolicy_SSLClient attributes

wins-server none

dns-server value 10.10.10.23

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value Split-ACL

default-domain value Cisco.com

username User1 password PfeNk7qp9b4LbLV5 encrypted

username cisco password 3USUcOPFUiMCO4Jk encrypted privilege 15

!*******Tunnel-Group (Connection Profile) Configuraiton*****

tunnel-group SSLClient type remote-access

tunnel-group SSLClient general-attributes

address-pool SSL-Pool

default-group-policy GroupPolicy_SSLClient

tunnel-group SSLClient webvpn-attributes

group-alias SSLClient enable

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect sip

inspect xdmcp

!

service-policy global_policy global

Cryptochecksum:8d492b10911d1a8fbcc93aa4405930a0

: end

التحقق من الصحة

أكمل هذه الخطوات للتحقق من اتصال العميل والمعلمات المختلفة المرتبطة بهذا الاتصال:

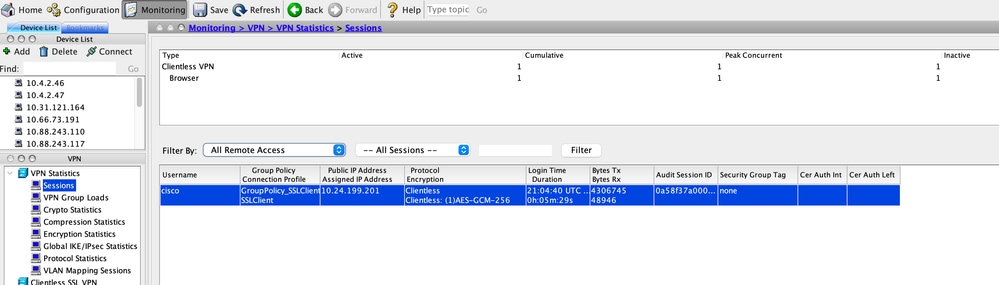

- انتقل إلى مراقبة > VPN على ASDM:

- يمكنك استخدام الخيار تصفية حسب لفلترة نوع VPN. حدد عميل AnyConnect من القائمة المنسدلة وجميع جلسات عمل AnyConnect.

تلميح: يمكن تصفية جلسات العمل بشكل أكبر باستخدام المعايير الأخرى، مثل اسم المستخدم وعنوان IP.

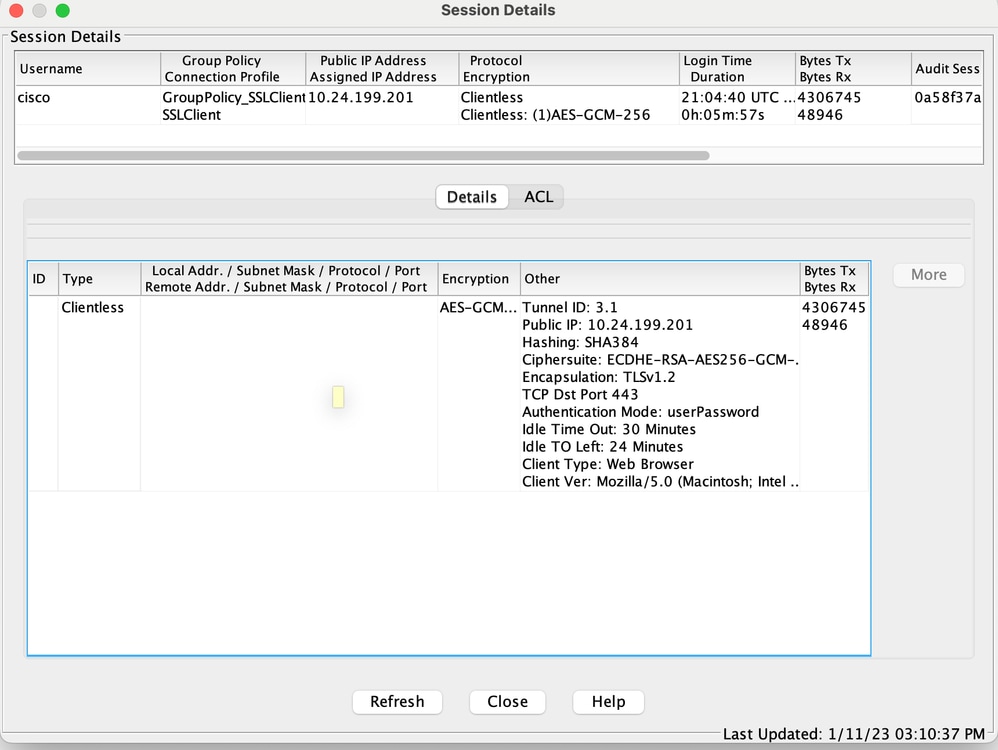

- انقر نقرًا مزدوجًا فوق الجلسة للحصول على مزيد من التفاصيل حول تلك الجلسة المحددة:

- أدخل الأمر show vpn-sessiondb anyconnect في واجهة سطر الأوامر (CLI) للحصول على تفاصيل الجلسة:

# show vpn-sessiondb anyconnect

Session Type : AnyConnect

Username : cisco Index : 14

Assigned IP : 10.10.11.1 Public IP : 172.16.21.1

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)3DES DTLS-Tunnel: (1)DES

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11472 Bytes Rx : 39712

Group Policy : GroupPolicy_SSLClient Tunnel Group : SSLClient

Login Time : 16:58:56 UTC Mon Apr 6 2015

Duration : 0h:49m:54s

Inactivity : 0h:00m:00s

NAC Result : Unknown

VLAN Mapping : N/A VLAN : none - يمكنك استخدام خيارات التصفية الأخرى لتنقيح النتائج:

# show vpn-sessiondb detail anyconnect filter name cisco

Session Type: AnyConnect Detailed

Username : cisco Index : 19

Assigned IP : 10.10.11.1 Public IP : 10.106.44.243

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)3DES DTLS-Tunnel: (1)DES

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11036 Bytes Rx : 4977

Pkts Tx : 8 Pkts Rx : 60

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GroupPolicy_SSLClient Tunnel Group : SSLClient

Login Time : 20:33:34 UTC Mon Apr 6 2015

Duration : 0h:01m:19s

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 19.1

Public IP : 10.106.44.243

Encryption : none Hashing : none

TCP Src Port : 58311 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.06073

Bytes Tx : 5518 Bytes Rx : 772

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 19.2

Assigned IP : 10.10.11.1 Public IP : 10.106.44.243

Encryption : 3DES Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 58315

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.06073

Bytes Tx : 5518 Bytes Rx : 190

Pkts Tx : 4 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 19.3

Assigned IP : 10.10.11.1 Public IP : 10.106.44.243

Encryption : DES Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 58269

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 30 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.06073

Bytes Tx : 0 Bytes Rx : 4150

Pkts Tx : 0 Pkts Rx : 59

Pkts Tx Drop : 0 Pkts Rx Drop : 0

استكشاف الأخطاء وإصلاحها

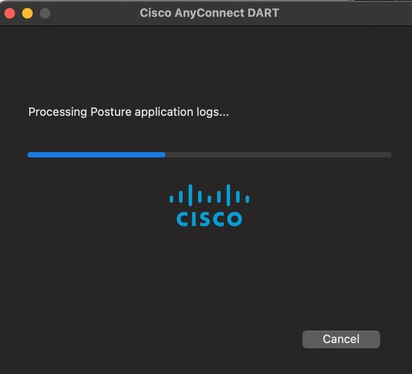

يمكنك إستخدام أداة تقارير وتشخيصات AnyConnect (DART) لجمع البيانات المفيدة لاستكشاف أخطاء تثبيت وتوصيل AnyConnect وإصلاحها. يُستخدم معالج DART على الكمبيوتر الذي يقوم بتشغيل AnyConnect. تجمع DART السجلات والحالة والمعلومات التشخيصية لتحليل مركز المساعدة الفنية (TAC) من Cisco ولا تتطلب امتيازات المسؤول لتشغيلها على جهاز العميل.

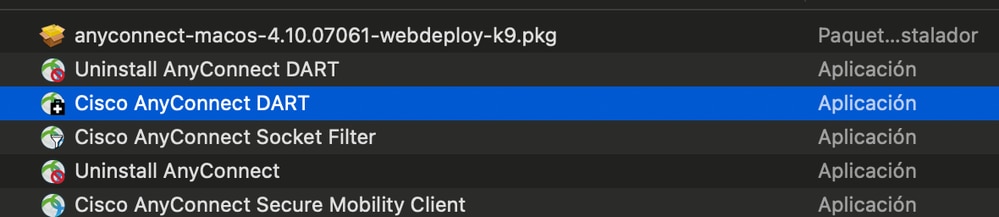

تثبيت DART

أكمل الخطوات التالية لتثبيت DART:

- قم بتنزيل صورة عميل AnyConnect من موقع ويب Cisco. لاختيار الصورة الصحيحة للتنزيل، ارجع إلى صفحة ويب Cisco AnyConnect Secure Mobility Client. يتم توفير ارتباط تنزيل في هذه الصفحة. انتقل إلى صفحة التنزيل وحدد الإصدار المناسب. قم بإجراء بحث عن حِزمة التثبيت الكامل - Window/أداة تثبيت مستقلة (ISO).

ملاحظة: يتم بعد ذلك تنزيل صورة ISO (مثل AnyConnect-win-4.10.06079-pre-deploy-k9.iso).

- استخدم WinRar أو 7-Zip لاستخراج محتويات حِزمة ISO:

- قم بالاستعراض إلى المجلد الذي تم استخراج المحتويات إليه.

- قم بتشغيل ملف Setup.exe وحدد فقط أداة التشخيص والإبلاغ الخاصة بـ Anyconnect:

تشغيل DART

فيما يلي بعض المعلومات المهمة التي يجب مراعاتها قبل تشغيل DART:

- يجب إعادة إنشاء المشكلة مرة واحدة على الأقل قبل تشغيل DART.

- يجب ملاحظة التاريخ والوقت على جهاز المستخدم عند إعادة إنشاء المشكلة.

قم بتشغيل DART من قائمة بدء في جهاز العميل:

يمكن تحديد الوضع الافتراضي أو المخصص. توصي Cisco بأن تقوم بتشغيل DART في الوضع الافتراضي حتى يمكن التقاط جميع المعلومات في لقطة واحدة.

بمجرد الانتهاء، تحفظ الأداة ملف .zip الخاص بحِزمة DART على سطح مكتب العميل. يمكن إرسال الحِزمة عبر البريد الإلكتروني بعد ذلك إلى TAC (بعد فتح حالة TAC) لمزيد من التحليل.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

02-Nov-2023 |

المحتوى الفني المحدث، مقدمة، SEO، نص بديل، وصف المقالة، الترجمة الآلية والتنسيق. |

1.0 |

19-Jun-2015 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Hamzah KardameCisco TAC Engineer

- Mario Enrique SolorioProject Manager

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات