تكوين AnyConnect NVM و Splunk ل CESA

خيارات التنزيل

-

ePub (2.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تثبيت الوحدة النمطية لإمكانية رؤية الشبكة (NVM) من Cisco AnyConnect وتكوينها على نظام المستخدم النهائي الذي يشغل AnyConnect 4.7.x أو إصدار أحدث، وكيفية تثبيت مكونات مؤسسة Splunk ذات الصلة ومتجمع NVM وتكوينها.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- AnyConnect 4.7.x أو إصدار أحدث مع NVM

- ترخيص AnyConnect

- Adaptive Security Device Manager (ASDM) 7.5.1 أو إصدار أحدث

- التعرف على Splunk Enterprise وكيفية تثبيت تطبيقات Splunk وإضافاتها

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

Cisco AnyConnect Security Mobility Client 4.7.x أو إصدار أحدث

-

محرر ملف تعريف AnyConnect من Cisco

-

أجهزة الأمان المعدلة Cisco Adaptive Security Appliance (ASA)، الإصدار 9.5.2

-

Cisco Adaptive Security Device Manager (ASDM)، الإصدار 7.5.1

-

برنامج Splunk Enterprise 7.x أو إصدار أحدث (تم تثبيته كجهاز متعدد الإمكانات على أي من أنظمة التشغيل المدعومة من Linux؛ نظام التشغيل CentOS مفضل)

-

أي تثبيت Linux مدعوم كجهاز مجمع

ملاحظة: يمكن تشغيل مجمع على نفس الخادم. راجع تحليلات أمان النقطة الطرفية (CESA) من Cisco القائمة على Splunk QuickStart POV Kit ودليل النشر للحصول على مزيد من المعلومات.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يوفر Cisco AnyConnect NVM تغذية مستمرة لبيانات تتبع نقاط النهاية عالية القيمة التي تمكن المؤسسات من رؤية نقطة النهاية وسلوك المستخدم على شبكتهم. تجمع NVM التدفقات من نقاط النهاية داخل وخارج الموقع، بالإضافة إلى السياقات القيمة مثل المستخدمين والتطبيقات والأجهزة والمواقع والوجهات. يستهلك Splunk Enterprise بيانات بيانات بيانات تتبع الاستخدام ويوفر إمكانيات التحليلات والتقارير.

هذه الملاحظة التقنية هي مثال تكوين ل AnyConnect NVM مع Splunk Enterprise كجزء من حل تحليلات أمان النقطة الطرفية (CESA) الجديد من Cisco.

- للحصول على نظرة عامة كاملة على دليل إثبات القيمة (POV) من CESA باستخدام Splunk، ارجع إلى تحليلات أمان النقطة الطرفية (CESA) من Cisco القائمة على Splunk QuickStart POV Kit ودليل النشر.

- للحصول على دليل للوحة معلومات Cisco NVM على Splunk، ارجع إلى نظرة عامة على لوحة معلومات تحليلات أمان النقطة الطرفية (CESA) والأسئلة المتداولة.

- لمزيد من المعلومات حول الحل، ارجع إلى تحليلات أمان النقطة الطرفية من Cisco مبنية على Splunk.

هذه المكونات تشكل الحل:

- Cisco AnyConnect Secure Mobility Client مع تمكين الوحدة النمطية لإمكانية رؤية الشبكة (NVM)

- تطبيق تحليلات أمان النقطة الطرفية (CESA) من Cisco ل Splunk

- الوظيفة الإضافية لتحليلات أمان النقطة الطرفية (CESA) من Cisco ل Splunk

- مجمع NVM (مضمن في ملف zip مع الوظيفة الإضافية NVM TA)

Cisco AnyConnect Secure Mobility Client - أكثر من VPN

Cisco AnyConnect عبارة عن وكيل موحد يوفر خدمات أمان متعددة لحماية المؤسسة. غالبا ما يتم إستخدام AnyConnect كعميل لشبكة VPN الخاصة بالمؤسسات، ولكنه يدعم أيضا الوحدات الإضافية التي تستجيب للجوانب المختلفة لأمان المؤسسات. تتيح الوحدات الإضافية ميزات الأمان مثل تقييم الوضع وأمان الويب وحماية البرامج الضارة وإمكانية رؤية الشبكة وغير ذلك الكثير.

تتعلق هذه الملاحظة التقنية ببطاقة NVM، والتي يتم دمجها مع Cisco AnyConnect لتوفير القدرة للمسؤولين على مراقبة إستخدام تطبيق نقطة النهاية. لمزيد من المعلومات حول Cisco AnyConnect، ارجع إلى دليل مسؤول Cisco AnyConnect Secure Mobility Client، الإصدار 4.7.

تصدير معلومات تدفق بروتوكول الإنترنت (IPFIX)

IPFIX هو بروتوكول IETF يحدد معيارا لتصدير معلومات تدفق IP لأغراض متعددة مثل المحاسبة والمراجعة والأمان. يعتمد IPFIX على بروتوكول Cisco NetFlow v9، رغم أنهما غير متوافقين مباشرة. Cisco NVZflow هي مواصفات بروتوكول تستند إلى بروتوكول IPFIX. بالتصميم، IPFIX هو بروتوكول قابل للتوسيع يسمح لك بتحديد معلمات جديدة لنقل المعلومات. يعمل بروتوكول Cisco NVZflow على توسيع معيار IPFIX ويعرف عناصر المعلومات الجديدة. كما يحدد البروتوكول مجموعة قياسية من قوالب IPFIX التي يتم نقلها كجزء من بيانات تتبع الاستخدام التي يستخدمها AnyConnect NVM.

أحلت ل كثير معلومة على IPFIX، هذا RFCs:

مجمع IPFIX NVM

مجمع البيانات هو خادم يستقبل بيانات IPFIX ويخزنها. ويمكن بعد ذلك تغذية هذه البيانات إلى Splunk.

توفر Cisco مجمع تم تصميمه خصيصا لبروتوكول NVZflow ويتم تجميعه باستخدام الوظيفة الإضافية CESA TA ل Splunk. يمكن تثبيت مجمع البيانات على نفس المربع (متعدد الإمكانات) مع خادم Splunk أو على جهاز التحميل الثقيل أو على مربع Linux مستقل.

لمزيد من المعلومات التفصيلية حول مجمع البيانات، ارجع إلى مجمع رؤية الشبكة (NVM) من Cisco.

مؤسسة Splunk

تعد Splunk Enterprise أداة فعالة تجمع بيانات التشخيص وتحللها لتوفير معلومات مفيدة حول البنية الأساسية لتقنية المعلومات. وهو يوفر موقعا واحدا متكاملا للمسؤولين لجمع البيانات التي تساعدهم على فهم سلامة الشبكة.

Splunk هو شريك Cisco وتم إنشاء حل CESA بالتعاون معهم. لمزيد من المعلومات، ارجع إلى تحليلات أمان النقطة الطرفية من Cisco مبنية على Splunk.

نظرة عامة على النشر

وتوفر هذه الوثيقة نظرة عامة رفيعة المستوى على عملية النشر في أبسط صورها. هذه تهيئة متعددة الإمكانات تعمل على نظام التشغيل Linux إصدار 64 بت.

يبدي هذا رسم بياني التشكيل أن يكون استعملت لأغلب عرض. ويكون هذا التكوين مفيدا أيضا في نشر إنتاج صغير.

يوضح هذا المخطط مجموعة أكثر شمولا من الخيارات المتوفرة للنشر. وبشكل نموذجي، يتم توزيع إعداد الإنتاج ويحتوي على العديد من عقد Splunk Enterprise.

طوبولوجيا

اصطلاحات عناوين IP في هذه الملاحظة التقنية:

- عنوان IP للمجمع: 192.0.2.123

- عنوان IP الخاص بالشريحة: 192.0.2.113

التكوين

يغطي هذا القسم تكوين مكونات Cisco NVM. للحصول على نظرة عامة على نشر AnyConnect NVM وملف تعريف التكوين، ارجع أيضا إلى كيفية تنفيذ الوحدة النمطية لإمكانية رؤية شبكة AnyConnect.

تكوين NVM لدعم DTLS

يمكن تكوين NVM الآن لإرسال البيانات بشكل آمن إلى مجمع البيانات عبر DTLS. هذا الوضع قابل للتكوين في محرر ملف تعريف NVM. عند تحديد خانة الاختيار "آمن"، يستخدم NVM DTLS كنقل. لاتصال DTLS للمرور عليه، يجب أن تكون شهادة خادم DTLS (مجمع) موثوق بها من قبل نقطة النهاية. يتم رفض الشهادات غير الموثوق بها في صمت. DTLS 1.2 هو الحد الأدنى للإصدار المعتمد. يلزم توفر مجمع كجزء من تطبيق Splunk v3.1.2 أو إصدار أحدث من CESA لدعم DTLS. يعمل مجمع البيانات فقط في وضع واحد: إما آمن أو غير آمن.

متطلبات الشهادة

- يجب أن يكون شهادة مجمع الشهادات موثوقا بها من قبل العميل. (تأكد من أن سلسلة الشهادات موثوق بها لأنه لا يوجد تكوين على AnyConnect.)

- يجب أن تكون الشهادة بتنسيق PEM.

- لا يدعم كلمة مرور مفتاح شهادة. ملاحظة: يتطلب مرجع الشهادة الداخلي لمحرك خدمات الهوية (ISE) من Cisco مصرحا واحدا.

- يمكن إستخدام أي شهادة على المجمع طالما كان جهاز عميل AnyConnect يثق بها (البنية الأساسية للمفتاح العام الداخلي (PKI)، معروفة، وما إلى ذلك).

- بعد تحديث ملف التكوين، يجب إعادة تشغيل خدمة AnyConnect NVM (لإجراء إختبارات العميل الواحد). بالنسبة للتوصيفات التي يتم دفعها من ISE أو جهاز الأمان القابل للتكيف (ASA)، يجب أن ينفصل جهاز العميل عن الشبكة ثم يعيد الاتصال.

-

يجب تعيين تكوين مجمع ملفات تعريف AnyConnect NVM على IP أو FQDN. يعتمد هذا الخيار على القيمة المستخدمة في الاسم الشائع (CN) للشهادة. يتم دائما تفضيل اسم المجال المؤهل بالكامل (FQDN) في حالة تغييرات عنوان IP.

- إذا كنت تستخدم عنوان IP، فيجب أن يكون لشهادة المجمع CN أو اسم الموضوع البديل (SAN) ذلك IP.

- إذا كان لديك FQDN كشبكة CN في الشهادة، فيجب أن يحتوي ملف تعريف NVM على FQDN نفسه كمجمع.

تكوين AnyConnect (4.9.3043 والإصدارات الأحدث)

بالنسبة لملف تعريف NVM، هناك خانة إختيار جديدة تسمى "Secure" ضمن Collector IP/Port.

الوحدة النمطية AnyConnect NVM المستقلة

تتطلب الوحدة النمطية المستقلة وجود AnyConnect 4.8.01090 أو إصدار أحدث. ارجع إلى دليل مسؤول Cisco AnyConnect Secure Mobility Client، الإصدار 4.9. ارجع أيضا إلى هذا الدليل المستقل: كيفية تنفيذ الوحدة النمطية لإمكانية رؤية شبكة AnyConnect.

إذا لم يكن لديك نشر ل AnyConnect أو إذا كنت تستخدم حل VPN آخر، فيمكنك تثبيت حزمة NVM المستقلة لتلبية إحتياجات NVM الخاصة بك. تعمل هذه الحزمة بشكل مستقل، ولكنها توفر نفس مستوى مجموعة التدفق من نقطة نهاية مثل حل AnyConnect NVM الحالي. إذا قمت بتثبيت NVM المستقل، فإن العمليات النشطة (مثل Activity Monitor على نظام التشغيل Macintosh (MacOS)) تشير إلى الاستخدام.

يتم تكوين NVM المستقلة باستخدام محرر ملف تعريف NVM، ويكون تكوين اكتشاف الشبكة الموثوق به (TND) إلزاميا. تستخدم NVM تكوين TND لتحديد ما إذا كانت نقطة النهاية على شبكة الشركة، ثم تقوم بتطبيق السياسات المناسبة.

لا يزال أستكشاف الأخطاء وإصلاحها والتسجيل يتم بواسطة أدوات التشخيص وإعداد التقارير (DART) من AnyConnect، والتي يمكن تثبيتها من حزمة AnyConnect.

قبل توفر الخيار المستقل، كان يجب تثبيت وحدة Core VPN النمطية من أجل الاستفادة من TND. كان مربع الشبكة الخاصة الظاهرية (VPN) الأساسي مرئيا في واجهة المستخدم (UI)، وهو ما قد يسبب إرباكا للمستخدمين النهائيين، وخاصة إذا كانوا يستخدمون حل الشبكة الخاصة الظاهرية (VPN) من مورد آخر.

عندما تستخدم الخيار المستقل، فإنك لا تستخدم ملف تعريف VPN الأساسي لتكوين TND. يمكن الآن تكوين ملف تعريف NVM مباشرة ل TND.

ملف تعريف عميل AnyConnect NVM

يتم حفظ تكوين AnyConnect NVM في ملف XML يحتوي على معلومات حول عنوان IP للمجمع ورقم المنفذ، بالإضافة إلى معلومات أخرى. يجب تكوين عنوان IP للمجمع ورقم منفذ بشكل صحيح على ملف تعريف عميل NVM.

لإجراء العملية الصحيحة لوحدة NVM النمطية، يجب وضع ملف XML في هذا الدليل:

- بالنسبة لنظام التشغيل Windows 7 والإصدارات الأحدث: ٪ALLuserProfile٪\Cisco\Cisco AnyConnect Secure Mobility Client\NVM

- بالنسبة لنظام Mac OSX: /opt/cisco/anyconnect/nvm

إذا كان ملف التعريف موجودا على Cisco ASA/ISE، فسيتم نشره تلقائيا مع نشر AnyConnect NVM.

مثال ملف تعريف XML:

<?xml version="1.0" encoding="UTF-8"?> -<NVMProfile xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:noNamespaceSchemaLocation="NVMProfile.xsd"> -<CollectorConfiguration> <CollectorIP>192.0.2.123</CollectorIP> <Port>2055</Port> </CollectorConfiguration> <Anonymize>false</Anonymize> <CollectionMode>all</CollectionMode> </NVMProfile>

يمكن إنشاء ملف تعريف NVM باستخدام الأدوات التالية:

- ASDM من Cisco

- محرر ملف تعريف AnyConnect

- محرك خدمات كشف الهوية (ISE)

تكوين ملف تعريف عميل NVM عبر ASDM

يفضل هذا الأسلوب إذا تم نشر AnyConnect NVM عبر Cisco ASA:

-

انتقل إلى التكوين > إزالة Access VPN > Network (Client) Access > AnyConnect Client Profile.

-

انقر إضافة ، كما هو موضح في الصورة.

-

قم بتسمية ملف التعريف باسم. في إستخدام التوصيفات، حدد توصيف خدمة رؤية الشبكة.

-

قم بتعيين ملف التعريف لسياسة المجموعة المستخدمة حاليا من قبل مستخدمي AnyConnect وانقر فوق موافق، كما هو موضح في الصورة.

-

بعد إنشاء النهج الجديد، انقر فوق تحرير، كما هو موضح في الصورة.

-

أدخل المعلومات حول عنوان IP لمجمع البيانات ورقم المنفذ، ثم انقر فوق موافق.

-

انقر فوق تطبيق ، كما هو موضح في الصورة.

تكوين ملف تعريف عميل NVM من خلال محرر ملف تعريف AnyConnect

هذه الأداة هي أداة مستقلة تتوفر على موقع الويب Cisco.com. ويفضل هذا الطريقة إذا تم نشر AnyConnect NVM عبر Cisco ISE. يمكن تحميل ملف تعريف NVM الذي يتم إنشاؤه عبر هذه الأداة إلى Cisco ISE، أو نسخه مباشرة إلى نقاط النهاية.

أحلت لمعلومات تفصيلية على محرر ملف تعريف AnyConnect، محرر ملف تعريف AnyConnect.

تكوين النشر عبر الويب على Cisco ASA

تفترض هذه الملاحظة الفنية أن AnyConnect تم تكوينه بالفعل على ASA، وأنك تحتاج إلى إضافة تكوين وحدة NVM النمطية فقط. للحصول على معلومات تفصيلية حول تكوين ASA AnyConnect، ارجع إلى دليل تكوين ASDM رقم 3: Cisco ASA Series VPN ASDM، الإصدار 7.16.

لتمكين الوحدة النمطية AnyConnect NVM على Cisco ASA، قم بإجراء الخطوات التالية:

-

انتقل إلى التكوين > Remote Access VPN (الوصول إلى الشبكة) > Network (العميل) Access > Group Policies.

-

حدد سياسة المجموعة ذات الصلة وانقر فوق تحرير، كما هو موضح في الصورة.

-

ضمن إطار نهج المجموعة المنبثق، انتقل إلى متقدم > AnyConnect Client.

-

قم بتوسيع الوحدات النمطية للعميل الاختياري لتنزيل وتحديد إمكانية رؤية شبكة AnyConnect.

-

طقطقة ok وطبق تغير.

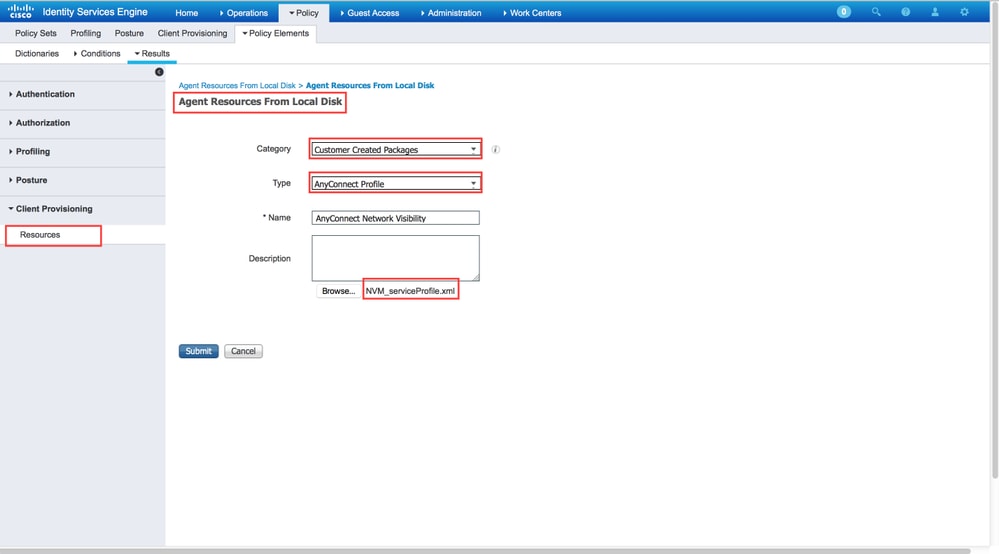

تكوين النشر عبر الويب على Cisco ISE

في هذا القسم، نقوم بتمكين وحدات عميل AnyConnect وتوصيفاتها وحزم التخصيص/اللغة وحزم Opswat.

لتكوين Cisco ISE لنشر AnyConnect على الويب، قم بتنفيذ الخطوات التالية:

-

في واجهة المستخدم الرسومية Cisco ISE، انتقل إلى السياسة > عناصر السياسة > النتائج.

-

قم بتوسيع إعداد العميل لإظهار الموارد، ثم حدد الموارد.

-

إضافة صورة AnyConnect:

-

حدد إضافة > موارد الوكيل وقم بتحميل ملف حزمة AnyConnect.

-

تأكيد تجزئة الحزمة في القائمة المنبثقة.

يمكن التحقق من تجزئة الملف مقابل صفحة التنزيل Cisco.com أو عبر أداة من إنتاج جهة خارجية.

يمكن تكرار هذه الخطوة لإضافة صور AnyConnect متعددة (على سبيل المثال، لنظام التشغيل Mac OSX و Linux).

-

-

إضافة ملف تعريف AnyConnect NVM:

-

حدد إضافة > موارد الوكيل وتحميل ملف تعريف عميل NVM.

-

-

إضافة ملف تكوين AnyConnect:

-

انقر فوق إضافة واختر تكوين AnyConnect.

حدد الحزمة التي قمت بتحميلها في الخطوة السابقة.

-

قم بتمكين NVM في تحديد وحدة AnyConnect النمطية، بالإضافة إلى السياسة المطلوبة.

-

للحصول على معلومات تفصيلية حول تكوين نشر الويب على Cisco ISE، ارجع إلى نشر AnyConnect على الويب.

اكتشاف الشبكة الموثوق به

يرسل AnyConnect NVM معلومات التدفق فقط عندما يكون على شبكة موثوق بها. وهو يستخدم ميزة TND الخاصة بعميل AnyConnect لمعرفة ما إذا كانت نقطة النهاية في شبكة موثوق بها أم لا.

يتم تكوين "اكتشاف الشبكة الموثوق بها (TND)" في ملف تعريف عميل AnyConnect (XML) الذي يتم إستخدامه لشبكة VPN، بغض النظر عما إذا كان مكون شبكة VPN قيد الاستخدام حاليا في البيئة أم لا. يتم تمكين TND من خلال تكوين قسم "سياسة الشبكة الخاصة الظاهرية (VPN) التلقائية" في ملف التعريف. يجب نشر مجال DNS موثوق واحد أو خادم DNS موثوق به على الأقل. يمكن تعيين الإجراءات التي يتخذها AnyConnect عندما يحدد العميل أنه على شبكة موثوق بها إلى وضع DoNothing من خلال السحب لنهج الشبكة الموثوق به وغير الموثوق به.

للحصول على تفاصيل إضافية حول تكوين TND، راجع حول اكتشاف الشبكة الموثوق به.

النشر

يتطلب نشر حل AnyConnect NVM الخطوات التالية:

-

تكوين AnyConnect NVM على Cisco ASA/ISE.

-

قم بإعداد مكون مجمع IPFIX (مجمع NVM على Linux - يتم حزمه في الوظيفة الإضافية TA).

-

قم بإعداد Splunk باستخدام تطبيق CESA والوظيفة الإضافية TA.

الخطوة 1. تكوين AnyConnect NVM على Cisco ASA/ISE

تمت تغطية هذه الخطوة بالتفصيل في قسم التكوين في هذا المستند.

بعد تكوين NVM على Cisco ISE/ASA، يمكن نشره تلقائيا إلى نقاط النهاية للعملاء.

الخطوة 2. إعداد مكون مجمع IPFIX (مجمع AnyConnect NVM)

يعد مكون المجمع مسؤولا عن تجميع جميع بيانات IPFIX وترجمتها من نقاط النهاية، وعن إعادة توجيه البيانات إلى الوظيفة الإضافية تحليلات أمان النقطة الطرفية (CESA) من Cisco ل Splunk. يعمل مجمع NVM على نظام التشغيل Linux إصدار 64 بت. يتم تضمين برامج تهيئة CentOS و Ubuntu و Docker. كما يمكن إستخدام برامج تثبيت نظام التشغيل CentOS وملفات التكوين في برامج Fedora و Redhat.

في عملية نشر نموذجية موزعة على مستوى المؤسسات، يجب تشغيل المجمع إما على نظام Linux 64 بت مستقل أو عقدة Splunk for Order" التي تعمل على نظام Linux 64 بت. كما يمكن تثبيت المجمع على خادم مستقل بدون مكونات Splunk.

ملاحظة: يمكن تشغيل الحل أيضا على نظام Linux واحد إصدار 64 بت يتضمن مجمع NVM ومكونات Splunk Enterprise للاستخدام في عملية نشر صغيرة أو لأغراض العرض التوضيحي. يعتبر جميع الإمكانات في غاية السهولة لما يصل إلى 10000 نقطة نهاية. ارجع إلى Real Client POV للحصول على معلومات تحديد حجم POV.

كيفية تثبيت مجمع البيانات

-

انسخ ملف acnvmcollector.zip، الموجود في /opt/splunk/etc/apps/TA-cisco-NVM/appserver/addon/ دليل (مضمن مع الوظيفة الإضافية TA)، إلى النظام حيث تريد تثبيته.

-

قم بإلغاء ضغط ملف acnvmcollector.zip لاستخراج الملفات.

من المستحسن قراءة ملف $PLATFORM$_README في حزمة .zip قبل أن يقوم بتنفيذ البرنامج النصي install.sh. يوفر الملف $PLATFORM$_README معلومات عن إعدادات التكوين ذات الصلة التي يلزم التحقق منها وتعديلها (إذا لزم الأمر) قبل تنفيذ البرنامج النصي install.sh. تحتاج على الأقل إلى تكوين عنوان مثيل Splunk الذي تقوم بإعادة توجيه البيانات إليه. قد يتسبب الفشل في تكوين النظام بشكل صحيح في تشغيل المجمع بشكل غير صحيح.

ملاحظة: تأكد من تكوين شبكتك وجدران الحماية المضيفة للسماح بحركة مرور UDP لعناوين المصدر والوجهة والمنافذ. يجب أن تسمح جدران الحماية لحركة مرور IPFIX (CFLOW) الواردة من عملاء AnyConnect إلى مجمع البيانات وبيانات UDP الصادرة إلى Splunk.

يمكن لمثيل مجمع NVM واحد معالجة ما لا يقل عن 5000 تدفق في الثانية على نظام صحيح الحجم، أو ما يصل إلى 35000 إلى 4000 نقطة نهاية. يجب تكوين المجمع وتشغيله قبل إستخدام Splunk NVM و TA-Add على التطبيق.

وبشكل افتراضي، يستقبل المجمع التدفقات من نقاط نهاية AnyConnect NVM على منفذ UDP 2055.

وبالإضافة إلى ذلك، ينتج مجمع البيانات ثلاثة موجزات بيانات للتقسيم:

- بيانات لكل تدفق على منفذ UDP 20519

- بيانات هوية النقطة الطرفية على منفذ UDP 20520

- منفذ بيانات واجهة النقطة الطرفية UDP 20521

يمكن تغيير منافذ التلقي وموجز البيانات. للقيام بذلك، قم بتغيير ملف acnvm.conf وأعد تشغيل مثيل مجمع البيانات. تأكد من أن أي جدران حماية للمضيف/الشبكة بين نقاط النهاية والمجمع أو بين المجمع ونظام (أنظمة) Splunk مفتوحة لمنافذ UDP والعناوين التي تم تكوينها. تأكد أيضا من أن تكوين AnyConnect NVM لديك يطابق تكوين مجمع البيانات لديك.

بعد تثبيت جميع المكونات وتشغيلها، ارجع إلى قسم ملفات التعليمات من داخل تطبيق Splunk للحصول على معلومات تفصيلية حول التقارير المكونة مسبقا ونموذج البيانات وعناصر المعلومات التي تم إنشاؤها بواسطة الحل.

يمكنك إعادة تشغيل إحدى نقاط نهاية AnyConnect والتحقق من إرسال حركة مرور البيانات إلى الحل. على سبيل المثال، يمكنك إستخدام youtube.com لتشغيل تدفق ثابت من البيانات.

يجب تكوين هذه المعلومات في ملف تكوين acnvm.conf:

- syslog_server_ip (مصدر أو مثيل Splunk): يمكن الإشارة إلى 127.0.0.1 (لا تستخدم LOCALHOST) إذا كان على نفس المربع.

- منفذ الاستماع لمجمع (بيانات IPFIX الواردة): القيمة الافتراضية على ما يرام.

ملاحظة: يتم حذف netflow_collector_ip من ملف التكوين. وهو يستخدم الواجهة العامة الافتراضية ويجب تغييره فقط من أجل تجاوز القيمة الافتراضية باستخدام IP محلي محدد.

تم تكوين منفذ بيانات كل تدفق ومنفذ بيانات هوية نقطة النهاية وبيانات واجهة نقطة النهاية ومنفذ مجمع مسبقا للإعدادات الافتراضية في ملف التكوين. أنت ينبغي غيرت هذا قيمة إن يستعمل أنت ميناء غير تقصير.

تتم إضافة هذه المعلومات في ملف التكوين: /opt/acnvm/conf/acnvm.conf

دعم DTLS

ملاحظة: راجع تكوين دعم NVM ل DTLS في هذا المستند للحصول على مزيد من التفاصيل.

أنجزت هذا steps على الصندوق أن يستضيف المجمع:

-

إنشاء هذا الدليل: /opt/acnvm/certs.

-

من أجل تطبيق الشهادة على مجمع الشهادات، احفظ الشهادة والمفتاح في دليل /opt/acnvm/certs.

-

قم بتغيير مالك المجلد ومجموعة المجلدات إلى acnvm:acnvm باستخدام هذا الأمر:

sudo chown -R acnvm:acnvm certs/: -

يجب تكوين هذا القسم ل acnvm.conf باستخدام الشهادة والمفتاح.

-

بعد وضع التكوين والشهادة، قم بإعادة تشغيل مجمع البيانات:

sudo systemctl restart acnvm.service -

تحقق من حالة مجمع البيانات:

sudo systemctl status acnvm.service{ "security" :{ "dtls_enabled": true, "server_certificate":"/opt/acnvm/certs/public.cer", "server_pkey":"/opt/acnvm/certs/private.key" },فيما يلي بقية التكوين:

"syslog_server_ip" : "192.0.2.113", "syslog_flowdata_server_port" : 20519, "syslog_sysdata_server_port" : 20520, "syslog_intdata_server_port" : 20521, "netflow_collector_port" : 2055 }

-

تنفيذ البرنامج النصي install.sh بامتيازات المستخدم المتميز (

sudo ./install.sh).ملاحظة: يحتاج الحساب إلى هذه الأذونات أو الجذر لتشغيل البرنامج النصي install.sh والأذونات الخاصة بحساب خدمة ACNVM.

لمزيد من المعلومات، ارجع إلى تطبيق تحليلات أمان النقطة الطرفية (CESA) من Cisco للحصول على Splunk (التفاصيل).

الخطوة 3. إعداد مخطط تفصيلي باستخدام لوحة معلومات CESA ووظيفة TA إضافية

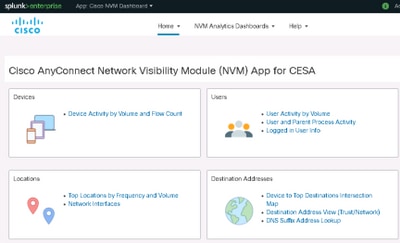

يتوفر تطبيق AnyConnect NVM ل Splunk على Splunkbase. يوفر هذا التطبيق تقارير محددة مسبقا ولوحات معلومات تقدم بيانات IPFIX (NVZflow) من نقاط النهاية في تقارير قابلة للاستخدام تساعد على ربط سلوك المستخدم ونقطة النهاية.

ملاحظة: بالنسبة لعمليات نشر السحابة، يتم تثبيت كلا التطبيقين في مثيل السحابة. يتم تثبيت TA فقط في الموقع (مع الموجه). يتم تثبيت المجمع في الموقع باستخدام الموجه أو على مربع Linux/Docker منفصل.

للتثبيت المحلي، يمكنك تثبيت كافة المكونات والتطبيقات في مربع واحد أو على مربعات منفصلة. (راجع المخططات في قسم نظرة عامة على النشر في هذا المستند.)

قم بتنزيل هذه الملفات:

- تطبيق تحليلات أمان النقطة الطرفية (CESA) من Cisco ل Splunk

- الوظيفة الإضافية لتحليلات أمان النقطة الطرفية (CESA) من Cisco ل Splunk

تثبيت

-

انتقل إلى Splunk > Apps. انقر فوق الجهاز وقم بتثبيت ملف tar.gz الذي تم تنزيله من Splunkbase، أو ابحث داخل قسم "التطبيقات".

-

قم بتثبيت الوظيفة الإضافية بنفس العملية.

-

عرض صفحة تطبيقات Splunk لتأكيد تثبيت كل من لوحة معلومات Cisco NVM وإضافة Cisco NVM ل Splunk.

يستلم التكوين الافتراضي ثلاثة موجز بيانات ل Splunk (راجع تمكين مدخلات UDP عبر واجهة مستخدم إدارة SPLUNK في هذا المستند).

- لكل تدفق بيانات على منفذ UDP 20519

- بيانات هوية النقطة الطرفية على منفذ UDP 20520

- بيانات واجهة نقطة النهاية على منفذ UDP 20521

وتقوم الوظيفة الإضافية بعد ذلك بتعيين موجزات البيانات هذه إلى Splunk sourcetypes cisco:nvm:flowData، وCisco:nvm:sysdata، وCisco:nvm:ifdata، على التوالي.

تمكين إدخالات UDP عبر واجهة مستخدم إدارة Splunk

ملاحظة: يمكنك أيضا تمكين إدخالات UDP عبر ملف input.conf. يتم شرح هذه الطريقة في واجهة المستخدم الرسومية (GUI) لتطبيق لوحة المعلومات NVM من Cisco (أسفل التعليمات).

لا تحتاج إلى إعادة تشغيل برنامج Splunk.

-

انتقل إلى Splunk > إعدادات > إدخال البيانات > UDP.

-

طقطقت جديد UDP محلي > يدخل ميناء # مفقود > طقطقت بعد ذلك > حدد ال يماثل مصدر نوع > طقطقة مراجعة > طقطقة إرسال.

-

كرر للمنفذين الآخرين. (يمكنك إستخدام نسخة.)

التحقق من الصحة

التحقق من صحة تثبيت AnyConnect NVM

بعد التثبيت الناجح، يجب إدراج الوحدة النمطية لإمكانية رؤية الشبكة في الوحدات النمطية المثبتة، داخل قسم المعلومات في AnyConnect Secure Mobility Client.

تحقق أيضا من تشغيل خدمة NVM على نقطة النهاية ومن وجود ملف التعريف في الدليل المطلوب.

التحقق من صحة حالة المجمع

تأكد من أن حالة المجمع "نشطة (قيد التشغيل)"." تضمن هذه الحالة أن المجمع يستقبل IPFIX/cflow من نقاط النهاية في جميع الأوقات. إذا كانت حالة مجمع البيانات غير نشطة، فتأكد من أن أذونات حساب الوصول للملف تسمح له بالتنفيذ:

-

/opt/acnvm/bin/acnvmcollector

root@ubuntu-splunkcollector:~$ /etc/init.d/acnvmcollectord status * acnvmcollector is running root@ubuntu-splunkcollector:~$

-

/opt/splunk/etc/apps/TA-Cisco-NVM/appserver/addon/

التحقق من صحة Splunk - لوحة معلومات CESA

تأكد من تشغيل Splunk وخدماتها ذات الصلة. للحصول على وثائق حول كيفية أستكشاف أخطاء Splunk وإصلاحها، ارجع إلى موقع Splunk على الويب.

لا يتم تحديث لوحات المعلومات ل CESA حتى خمس دقائق بعد إستلام البيانات الأولية، وذلك بسبب برنامج نصي للتشغيل التلقائي. ومع ذلك، يمكنك تشغيل بحث يدوي فورا للتحقق من تلقي البيانات:

-

من لوحة المعلومات الرئيسية الخاصة بالتقسيم، انقر فوق بحث وإعداد تقارير.

-

في الشاشة التالية، قم بتعيين النطاق الصحيح لملء البيانات المطلوبة.

-

في حقل البحث، أدخل:

sourcetype="cisco:nvm:flowdata"

بعد الدقائق الخمس الأولية، تحقق من أن لوحة معلومات CESA تتلقى البيانات:

- من لوحة المعلومات الرئيسية الخاصة بالتقسيم، انقر على لوحة معلومات تحليلات أمان النقطة الطرفية من Cisco.

-

انقر على نشاط الجهاز حسب الحجم والتدفق إذا كنت تريد الاحتفاظ بالإعدادات الحالية.

- انقر على إرسال. تعرض لوحة المعلومات البيانات والرسومات.

تدفق الحزمة

-

يتم إنشاء حزم IPFIX على نقاط نهاية العميل بواسطة الوحدة النمطية AnyConnect NVM.

-

يقوم العميل بإرسال حزم IPFIX إلى عنوان IP للمجمع.

-

يقوم المجمع بتجميع المعلومات وإعادة توجيهها إلى Splunk.

-

يرسل المجمع حركة مرور البيانات إلى Splunk على ثلاثة تدفقات مختلفة: لكل تدفق بيانات، وبيانات نقطة النهاية، وبيانات الواجهة.

تستند جميع حركة المرور إلى UDP، لذلك لا يوجد إقرار في تدفق الحزمة بأن البيانات تم استقبالها.

المنافذ الافتراضية لحركة المرور:

- بيانات IPFIX 2055

- لكل تدفق بيانات 20519

- بيانات نقطة النهاية 20520

- بيانات الواجهة 20521

تقوم الوحدة النمطية ل NVM بتخزين بيانات IPFIX وإرسالها إلى مجمع عندما تكون في شبكة موثوق بها. يحدث هذا السلوك عندما يكون الكمبيوتر المحمول متصلا بشبكة الشركة (حاليا) أو عندما يكون متصلا عبر شبكة VPN.

يمكنك التحقق من أن المجمع يستقبل الحزم من وحدة NVM النمطية. للقيام بذلك، قم بتشغيل التقاط الحزمة على منافذ UDP معينة، حسب التكوين الخاص بك، للتحقق من إستلام الحزم. ويتم إجراء هذا التحقق من خلال نظام Splunk System Linux OS.

قوالب تدفق

يتم إرسال قوالب تدفق IPFIX إلى مجمع البيانات في بداية اتصال IPFIX. تساعد هذه القوالب المجمع على فهم بيانات IPFIX.

كما يقوم المجمع بتحميل القوالب مسبقا لضمان إمكانية توزيع البيانات، حتى إذا لم يرسل العميل القوالب. في حالة إصدار إصدار أحدث من العميل مع تغييرات البروتوكول، يستخدم المجمع القوالب الجديدة التي يتم إرسالها بواسطة العميل.

يتم إرسال قالب بموجب هذه الشروط:

- هناك تغيير في ملف تعريف عميل NVM.

- هناك حدث تغيير في الشبكة.

- تمت إعادة تشغيل خدمة NetPoint.

- يتم إعادة تشغيل/إعادة تشغيل نقطة النهاية.

- بشكل دوري (الافتراضي=24 ساعة)، كما هو مكون في ملف تعريف NVM.

في ظروف نادرة، يتعذر على المجمع العثور على قالب. إذا حدث هذا الموقف، فستشاهد أحد هذه الأعراض:

- إما أنه لم يتم العثور على قالب في التقاط حزمة على نقطة النهاية

- أو لا توجد قوالب لمجموعة التدفق في سجلات مجمع البيانات

لإصلاح هذه المشكلة، قم بإعادة تشغيل إحدى نقاط النهاية.

استكشاف الأخطاء وإصلاحها

هذه هي الخطوات الأساسية لاستكشاف الأخطاء وإصلاحها:

- ضمان اتصال الشبكة بين نقطة نهاية العميل والمجمع.

- ضمان اتصال الشبكة بين مجمع البيانات وتقسيمها.

- تأكد من تثبيت NVM بشكل صحيح على نقطة نهاية العميل.

- تطبيق التقاط على نقطة النهاية لمعرفة ما إذا كان يتم إنشاء حركة مرور IPFIX.

- قم بتطبيق التقاط على مجمع لمعرفة ما إذا كان يستلم حركة مرور IPFIX وما إذا كان يقوم بإعادة توجيه حركة المرور إلى التقسيم.

- تطبيق التقاط على Splunk لمعرفة ما إذا كان يستلم حركة مرور.

- ل DTLS:

- تأكد من أن عملاء AnyConnect يثقون في شهادة المجمع.

- تأكد من تمكين خيار "آمن" في ملف تعريف NVM.

- تأكد من تكوين المجمع للشهادات.

حركة مرور IPFIX كما هو موضح في Wireshark:

ملاحظة: إذا قمت بتشغيل DTLS بين العميل والمجمع، فيجب التصفية على حركة مرور DTLS.

عميل AnyConnect (وحدة NVM)

لا يتم الإبلاغ عن البيانات إلى مجمع البيانات ولا يتم إرسال حزم البيانات من نقطة النهاية

هل يستمر حجم ملف قاعدة بيانات NVM (NVM.db) في الزيادة في دليل C:\٪ProgramData٪\Cisco\Cisco\AnyConnect Secure Mobility Client\NVM؟ ويشير هذا السلوك إلى أن عميل AnyConnect NVM لا يرسل حزم البيانات إلى مجمع البيانات.

ملاحظة: للحصول على معلومات حول عمليات ذاكرة التخزين المؤقت وعناصر التحكم في ذاكرة التخزين المؤقت المتوفرة، ارجع إلى دليل مسؤول Cisco AnyConnect Secure Mobility Client، الإصدار 4.9.

اكتشاف الشبكة الموثوق به (TND)

قم بتشغيل واجهة مستخدم AnyConnect وتأكد من أنها موجودة على شبكة موثوق بها. تعتمد NVM على TND لاكتشاف متى تكون نقطة النهاية ضمن شبكة موثوق بها. يسبب تكوين TND غير صحيح مشاكل مع NVM. لدى NVM تكوين TND خاص بها، والذي يعمل على بصمة شهادة TLS للخادم الذي تم تكوينه. يمكن تكوين NVM TND في محرر ملف تعريف NVM.

إذا لم يتم تكوين NVM TND، فإن NVM يعتمد على تكوين TND لوحدة VPN النمطية. يعمل TND لوحدة VPN النمطية بناء على المعلومات التي يتم استقبالها عبر DHCP: domain-name وخادم نظام اسم المجال (DNS). إذا طابق خادم DNS و/أو اسم المجال القيم التي تم تكوينها، فسيتم إعتبار الشبكة موثوق بها. كما تدعم VPN اكتشاف TND المستند إلى شهادة TLS.

-

تأكد من صحة تكوين TND. يصدر NVM فقط عندما يكون على شبكة موثوق بها.

ملاحظة: إذا كان تكوين TND غير صحيح، فلن تقوم NVM بتصدير البيانات. على سبيل المثال، إذا كان لديك ثلاثة خوادم DNS تم تكوينها على العميل، ولكن لم يتم تعيين جميع خوادم DNS الثلاثة في تكوين TND، فلن تقوم NVM بتصدير البيانات.

-

أزلت ال موثوق مجال من ال TND VPN تشكيل.

-

مشاكل الشبكة:

-

بالنسبة للاتصال النفقي المنقسم، قم دائما بتضمين عنوان IP الخاص بمجمع الشبكات الخاصة الظاهرية (VPN) في التكوين "المنقسم يتضمن". إذا لم يكن عنوان IP الخاص بالمجمع جزءا من التكوين الموثوق به للنفق المقسم، فسيتم إرسال البيانات من الواجهة العامة.

-

-

تأكد من تكوين CollectionMode للتجميع على الشبكة الحالية (موثوق به/غير موثوق به).

-

تأكد من أن ملفات VPN.xml و NVM_ServiceProfile.xml موجودة في المجلدات الصحيحة، ثم أعد التشغيل.

-

إيقاف تشغيل جميع خدمات AnyConnect.

-

ارتد الشبكة المتصلة بالداخل التي لها اتصال بخادم DNS.

التقاط الحزمة:

أدوات التشخيص وإعداد التقارير (DART) ل AnyConnect

لاستكشاف أخطاء إجراءات AnyConnect وإصلاحها، قم بتشغيل DART على مكونات NVM. ارجع إلى أستكشاف أخطاء AnyConnect وإصلاحها.

-

تتم معالجة جميع السجلات المطلوبة ل NVM بواسطة DART. يقوم DART بتجميع ملفات السجل والتكوين وما إلى ذلك.

-

سجلات Windows: لا يتم تحديد موقع الأحداث في مكان واحد. هناك ورقة منفصلة في عارض الأحداث ل NVM ضمن AnyConnect.

-

MacOS/Linux: تصفية السجلات حسب NVMAGENT.

مجمع (على جهاز Linux/Docker: متعدد الإمكانات أو مستقل)

فشل تثبيت acnvmcollector

أثناء تثبيت المجمع وتشغيل البرنامج النصي للتثبيت (Sudo ./install_ubuntu.sh ),

يقع هذا خطأ في ال /var/log/syslog: "Acnvm.conf error: line number 17 : expected key string"

يمكن أن تحدث هذه المشكلة بسبب فاصلة إضافية أو بسبب فاصلة في وضع غير صالح.

فشل AcnvmCollector في البدء

كانت هذه المشكلة مشكلة في أوبونتو (لكن ربما لكل لينكس). فشل تنفيذ الرمز في ملف acnvmcollector: /opt/acnvm/bin/acnvmcollector.

لم يكن لدى المستخدم والمجموعة ل ACVNM eXecute بالنسبة ل acnvmcollector.

سجلات المجمع - أين يمكنني تعيين تصحيح الأخطاء؟

أنت يستطيع ثبتت التسجيل مستوى في ال ACMNVMLOG.conf مبرد. مستوى التسجيل هو جزء من التكوين الذي يتم إرساله إلى المجمع عند بدء التشغيل. بعد إجراء تغيير، قم بإعادة تشغيل مجمع البيانات.

log4cplus.rootLogger=DEBUG, STDOUT, NvmFileAppender

Jan 20 12:48:54 csaxena-ubuntu-splunkcollector NVMCollector: no templates for flowset 258 for 10.150.176.167 yet Jan 20 12:48:55 csaxena-ubuntu-splunkcollector NVMCollector: HandleReceivedIPFIX: exporter=10.150.176.167 bytes_recvd=234 totlength=234 Jan 20 12:48:55 csaxena-ubuntu-splunkcollector NVMCollector: =================> flowsetid=258 flowsetlen=218 Jan 20 12:48:55 csaxena-ubuntu-splunkcollector NVMCollector: no templates for flowset 258 for 10.150.176.167 yet

كيف يمكنني العثور على رقم الإصدار الخاص بمجمع الأرقام؟

للعثور على إصدار المجمع، قم بتشغيل acnvmcollector الأمر مع -v العلامة:

مثال 1:

./opt/acnvm/bin/acnvmcollector -v

مثال 2:

/opt/acnvm/bin [root@splunk-virtual-machine bin]# ./acnvmcollector -v

الناتج:

Cisco AnyConnect Network Visibility Module Collector (version 4.10.02086 release) Copyright (C) 2004-2021 All Rights Reserved.

مشاكل DTLS

- تعني الرسالة "لم يتم تكوين DTLS" عدم تكوين DTLS في ملف acnvm.conf.

- تظهر الرسالة "مفتاح الخادم غير صالح" عندما تكون مجموعة مفاتيح كلمة المرور غير مدعومة.

وحدة تحكم Splunk (لوحة معلومات CESA) لا تعرض البيانات

عميل AnyConnect

- أستخدم youtube.com لإنشاء البيانات. يمكنك أيضا الاستعراض إلى عدد قليل من مواقع الويب.

- هل يمكن لعميل AnyConnect إرسال المعلومات عبر بروتوكول UDP 2055 إلى خادم المجمع؟ (بمعنى آخر، هل هناك أي جدران حماية بين عميل AnyConnect وخادم مجمع الاتصالات؟)

- حاول إستخدام برنامج Telnet من جهاز العميل إلى جهاز مجمع الاتصالات.

- قم بتشغيل Wireshark لتأكيد أن العميل يرسل بيانات حركة مرور البيانات (2055 CFLOW) إلى مجمع البيانات.

صندوق تجميع

-

التحقق من أن صندوق المجمع يتلقى حركة مرور AnyConnect NVM:

-

قم بإجراء عملية تفريغ للبيانات وتأكد من أنك ترى الحزم من العميل إلى الخادم في الفترة من 25001 إلى 2055. على سبيل المثال، يوضح هذا الأمر أول 100 حزمة واردة من عنوان IP الخاص بمضيف العميل:

Sudo tcpdump -I any -c100 -nn host 10.1.110.7ملاحظة: للحصول على مزيد من المعلومات، ارجع إلى كيفية التقاط جميع حزم UDP باستخدام tcpdump؟

-

تأكد من تشغيل مجمع AnyConnect NVM (راجع دعم DTLS في هذا المستند).

-

تحقق من ملف acnvm.conf بحثا عن أخطاء التنسيق، علامات الاقتباس المفقودة، الفواصل، وما إلى ذلك.

-

Splunk UI - TA - هل تم إعداد إدخالات بيانات UDP وأنواع المصادر على واجهة المستخدم الرسومية (GUI) Splunk أو عبر input.conf؟

-

قم بإعادة تشغيل Splunk تحت واجهة المستخدم > إعدادات > عناصر تحكم الخادم.

-

الأسئلة الشائعة

كيف يمكنك إرسال البيانات من AnyConnect NVM إلى وجهات متعددة؟

يتم إستخدام هذا السيناريو لحالات التوفر العالي أو للإرسال إلى أنظمة أساسية متعددة (على سبيل المثال، Splunk و Stealthwatch).

لمزيد من المعلومات، ارجع إلى تحليلات أمان النقطة الطرفية (CESA) من Cisco القائمة على Splunk Quickstart POV Kit ودليل النشر.

أين تقوم بتخزين شهادة AnyConnect NVM DTLS؟

يمكن أن يحدث هذا الموقف في إختبارات المختبر حيث لا يكون لديك شهادة معروفة مثبتة على مجمع الشهادات.

-

Windows: تثبيت شهادة المجمع في شهادات Windows الموثوق بها.

-

Mac OSX: أستخدم العملية القياسية لتثبيت شهادة الجذر عبر سلسلة المفاتيح. يمكنك إستخدام أداة سلسلة المفاتيح لاستيراد الترخيص وإضافته كشهادة موثوق بها.

-

نظام التشغيل Linux RHEL: اتبع خطوات إستيراد المرجع المصدق (CA) الجذري المتوافق مع المعيار RHEL التالية:

-

انسخ شهادة المرجع المصدق إلى /etc/pki/ca-trust/source/links.

-

sudo update-ca-trust enable -

sudo update-ca-trust extract

-

-

Linux Ubuntu: اتبع خطوات إستيراد Ubuntu Root CA التالية:

-

تحويل ملف .cer إلى ملف .crt باستخدام هذا الأمر:

openssl x509 -inform PEM -in RootCA.cer -out rootCa.crt -

انسخ ملف .crt إلى دليل /usr/local/share/ca-certificates.

-

قم بتشغيل الأمر:

sudo update-ca-certificates

-

أسماء ملفات XML

عندما تستخدم محرر ملف التعريف المحلي، فإن اسم ملف تعريف XML للوحدة النمطية VPN الأساسية غير مهم. ومع ذلك، يجب حفظ ملف تعريف الخدمة على أنه NVM_ServiceProfile.xml. إذا كنت تستخدم اسما آخر لملف تعريف الخدمة، يفشل NVM في تجميع البيانات وإرسالها.

مجمع (AnyConnect NVM)

تطبيق تحليلات أمان النقطة الطرفية (CESA) من Cisco ل Splunk (التفاصيل)

-

هل يمكن إنشاء دليل مورد تحت الجذر ثم يتم توفير الملكية إلى حساب آخر؟

يمكنك إنشاء /إختيار/الوصول إلى VM أولا طالما أن البرنامج النصي الذي تم تثبيته لديه الإذن لنسخ الملفات إليه.

-

أذونات الملف: يحتاج الملف install.sh إلى إذن للتنفيذ كجذر.

-

حسابات الخدمات:

-

يعرض الأمر

useradd -rالأمر و-s /bin/falseالأمر مطلوب لأن حساب الخدمة هو حساب غير تفاعلي لا يحتوي على دليل رئيسي. -

وليس من الضروري أن يكون لدى حساب غير تفاعلي دليل رئيسي، ومن الممارسات المعتادة ألا يكون لدى حساب الخدمة دليل رئيسي للحفاظ على نظافته.

-

لدى جميع المستخدمين معرف/معرف فريد عمومي، سواء كان لديهم دليل رئيسي أم لا.

-

-

نظام التشغيل المجمع: يعمل المجمع على CentOS أو Ubuntu، ويمكنه أيضا التشغيل على RedHat لأن RedHat يستخدم البرنامج النصي CentOS.

-

يمكنك تعديل البرنامج النصي للتثبيت، إذا لزم الأمر:

-

يجب تشغيل البرنامج النصي للتثبيت كجذر أو مع حقوق SUDO لأنه يقوم بإنشاء مستخدم جديد يسمى acnvm ويضع كل شيء في دليل /opt/acnvm.

ملاحظة: بدلا من ذلك، يمكنك إنشاء نص تنفيذي مخصص لتنفيذ العمليات المناسبة بناء على متطلباتك. يمكن لهذا البرنامج النصي إستخدام مستخدم مختلف موجود بالفعل على النظام، ولكن يجب أن يملك هذا المستخدم حقوق SUDO لتشغيل التثبيت.

-

للعثور على إصدار مجمع، قم بتشغيل هذا الأمر باستخدام

-vالعلامة:./opt/acnvm/bin/acnvmcollector -v

الإصدار الموصى به

نوصي دائما باستخدام أحدث إصدار برامج متوفر من AnyConnect. لمزيد من المعلومات، ارجع إلى ملاحظات الإصدار الخاصة ب Cisco AnyConnect Secure Mobility Client الإصدار 4.x.

معلومات ذات صلة

- تحليلات أمان النقطة الطرفية (CESA) من Cisco مبنية على Splunk QuickStart POV Kit ودليل النشر

- نظرة عامة على لوحة معلومات تحليلات أمان النقطة الطرفية (CESA) من Cisco والأسئلة المتداولة

- تطبيق تحليلات أمان النقطة الطرفية (CESA) من Cisco ل Splunk

- تطبيق تحليلات أمان النقطة الطرفية (CESA) من Cisco ل Splunk (الوثائق)

- أدلة مسؤول العميل ل Cisco AnyConnect Secure Mobility Client الإصدار 4.x

- ملاحظات الإصدار الخاصة ب Cisco AnyConnect Secure Mobility Client الإصدار 4.x

- الدعم التقني والمستندات - Cisco Systems

-

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

22-Oct-2021 |

تم تحديث مسار ملف التكوين. |

2.0 |

20-Oct-2021 |

تم التحرير من أجل الوضوح. دمج "معلومات أساسية" في قسم واحد. روابط وتسميات محدثة. |

1.0 |

27-Aug-2021 |

الإصدار الأولي |

تمت المساهمة من قبل

- Chirag SaxenaCisco Engineering

- Jason KunstCisco Engineering

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات