تكوين سياسة الاقتحام وتكوين التوقيع في وحدة FirePOWER النمطية (إدارة في المربع)

خيارات التنزيل

-

ePub (938.0 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند وظائف نظام منع التسلل (IPS)/نظام اكتشاف الاقتحام (IDS) لوحدة FirePOWER ومختلف عناصر سياسة الاقتحام التي تشكل سياسة اكتشاف في وحدة FirePOWER.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

* معرفة جدار حماية أجهزة الأمان المعدلة (ASA) وبرنامج إدارة أجهزة الأمان المعدلة (ASDM).

* معرفة جهاز أمان FirePOWER.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

الوحدات النمطية ASA FirePOWER (ASA 5506X/5506H-X/5506W-X، ASA 5508-X، ASA 5516-X ) التي تشغل الإصدار 5.4.1 وأعلى من البرنامج.

الوحدة النمطية ASA FirePOWER (ASA 5515-X، ASA 5525-X، ASA 5545-X، ASA 5555-X) التي تشغل الإصدار 6.0.0 وأعلى من البرنامج.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تم تصميم معرفات/IPS من FirePOWER لفحص حركة مرور الشبكة والتعرف على أي أنماط (أو توقيعات) ضارة تشير إلى هجوم شبكة/نظام. تعمل الوحدة النمطية FirePOWER في وضع IDS إذا تم تكوين سياسة الخدمة الخاصة ب ASA بشكل محدد في وضع المراقبة (المختلطة) بخلاف ذلك، فإنها تعمل في الوضع المضمن.

نظام منع التسلل (IPS)/معرفات الأجهزة طراز FirePOWER هو نهج كشف قائم على التوقيع. تقوم وحدة FirePOWER النمطية في وضع IDS بإنشاء تنبيه عندما يتطابق التوقيع مع حركة المرور الضارة، بينما تقوم وحدة FirePOWER النمطية في وضع IPS بإنشاء تنبيه ومنع حركة المرور الضارة.

ملاحظة: تأكد من أن وحدة FirePOWER النمطية يجب أن تحتوي على ترخيص Protect لتكوين هذه الوظيفة. للتحقق من الترخيص، انتقل إلى التكوين > ASA FirePOWER Configuration > الترخيص.

التكوين

الخطوة 1. تكوين سياسة التسلل

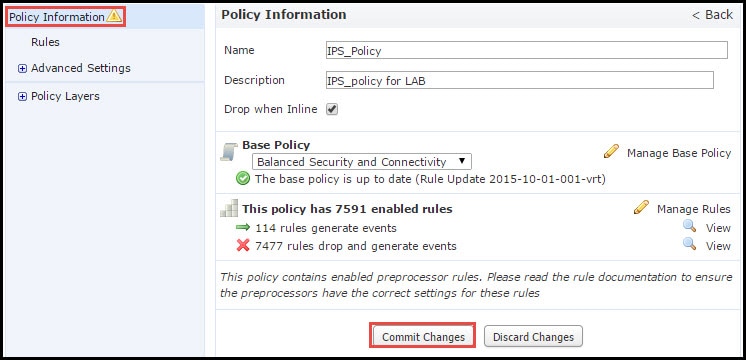

الخطوة 1.1. إنشاء سياسة إقتحام

لتكوين سياسة الاقتحام، قم بتسجيل الدخول إلى مدير أجهزة الأمان القابل للتكيف (ASDM) وإكمال الخطوات التالية:

الخطوة 1. انتقل إلى التكوين > ASA FirePOWER Configuration > السياسات > سياسة الاقتحام > سياسة الاقتحام.

الخطوة 2. انقر فوق إنشاء نهج.

الخطوة 3. أدخل اسم نهج التسلل.

الخطوة 4. أدخل وصف نهج التسلل (إختياري).

الخطوة 5. حدد خيار إسقاط عندما يكون مضمنا.

الخطوة 6. حدد النهج الأساسي من القائمة المنسدلة.

الخطوة 7. انقر فوق إنشاء نهج لإكمال إنشاء نهج الاقتحام.

تلميح: إسقاط عندما يكون الخيار مضمنا حاسما في سيناريوهات معينة عندما يتم تكوين المستشعر في وضع السطر ويلزمه عدم إسقاط حركة المرور حتى ولو كانت تطابق توقيع يحتوي على إجراء إسقاط.

يمكنك ملاحظة تكوين النهج، ومع ذلك، لا يتم تطبيقه على أي جهاز.

الخطوة 1.2. تعديل نهج التسلل

لتعديل سياسة الاقتحام، انتقل إلى التكوين > ASA FirePOWER Configuration > السياسات > سياسة الاقتحام > سياسة الاقتحام وحدد خيار التحرير.

الخطوة 1.3. تعديل النهج الأساسي

تمنح صفحة إدارة سياسة الاقتحام خيار تغيير السياسة/ الإسقاط الأساسية عند خيار الحفظ/التضمين والتجاهل.

يحتوي النهج الأساسي على بعض السياسات التي يوفرها النظام، والتي تعد سياسات مدمجة.

- توازن الأمان والاتصال: إنها سياسة مثالية من حيث الأمان والاتصال. يحتوي هذا النهج على حوالي 7500 قاعدة ممكنة، بعضها يقوم بإنشاء الأحداث فقط بينما يقوم البعض الآخر بإنشاء الأحداث بالإضافة إلى إسقاط حركة المرور.

- التأمين عبر الاتصال:إذا كان تفضيلك التأمين فيمكنك إختيار التأمين على نهج الاتصال، مما يزيد من عدد القواعد الممكنة.

- الاتصال على الأمان: إذا كان تفضيلك هو الاتصال بدلا من الأمان، فيمكنك إختيار الاتصال بدلا من نهج الأمان الذي سيؤدي إلى تقليل عدد القواعد التي تم تمكينها.

- الكشف الأقصى - حدد هذا النهج للحصول على الكشف الأقصى.

- لا توجد قاعدة نشطة - يقوم هذا الخيار بتعطيل جميع القواعد. يجب تمكين القواعد يدويا استنادا إلى نهج الأمان الخاص بك.

الخطوة 1.4. تصفية التوقيع باستخدام خيار شريط المرشح

انتقل إلى خيار القواعد في لوحة التصفح وتظهر صفحة إدارة القواعد. هناك الآلاف من القاعدة في قاعدة بيانات القاعدة. يوفر شريط التصفية خيار محرك بحث جيد للبحث في القاعدة بشكل فعال.

يمكنك إدراج أي كلمة أساسية في شريط التصفية ويخطف النظام النتائج الخاصة بك. إذا كان هناك متطلب للبحث عن توقيع طبقة مآخذ التوصيل الآمنة (SSL) قابلية نزيف القلب، يمكنك البحث في نزيف قلب الكلمة الأساسية في شريط التصفية وسيجلب التوقيع لنقاط الضعف التي تم نزيف القلب بها.

تلميح: إذا تم إستخدام كلمات أساسية متعددة في شريط المرشح، يقوم النظام بدمجهم باستخدام ومنطق لإنشاء بحث مركب.

يمكنك أيضا البحث في القواعد باستخدام معرف التوقيع (SID) ومعرف المولد (GID) والفئة: DoS وما إلى ذلك.

يتم تقسيم القواعد بشكل فعال إلى طرق متعددة مثل الاستناد إلى الفئة/ التصنيفات/ نقاط الضعف ل Microsoft / Microsoft Worms/ نظام أساسي محدد. ويساعد اقتران القواعد هذا العميل على الحصول على التوقيع الصحيح بطريقة سهلة، كما يساعد العميل على ضبط التوقيعات بشكل فعال.

يمكنك أيضا البحث باستخدام رقم CVE للعثور على القواعد التي تغطيها. يمكنك إستخدام الصيغة CVE: <cve-number>.

الخطوة 1.5. تكوين حالة القاعدة

انتقل إلى القواعد يظهر الخيار في لوحة التصفح وصفحة إدارة القاعدة. حدد القواعد واختر حالة قاعدة الخيار لتكوين حالة القواعد. هناك ثلاث حالات يمكن تكوينها لقاعدة:

1. إنشاء الأحداث: يقوم هذا الخيار بإنشاء أحداث عندما تطابق القاعدة حركة المرور.

2. إسقاط وتوليد الأحداث: ينتج هذا الخيار أحداث وإسقاط حركة مرور عندما تطابق القاعدة حركة المرور.

3. تعطيل: يعطل هذا الخيار القاعدة.

الخطوة 1.6. تكوين عامل تصفية الأحداث

يمكن أن تستند أهمية حدث الاقتحام إلى تكرار التكرار، أو إلى عنوان IP للمصدر أو الوجهة. في بعض الحالات، قد لا تبالي بالحدث إلى أن يقع عدة مرات. على سبيل المثال، قد لا تكون قلقا إذا حاول شخص ما تسجيل الدخول إلى خادم حتى يفشل في عدد معين من المرات. وفي حالات أخرى، قد تحتاج فقط إلى رؤية بعض حالات تطبيق القواعد للتأكد من وجود مشكلة واسعة الانتشار.

هناك طريقتان يمكنك من خلالها تحقيق هذا:

1. عتبة الحدث.

2. قمع الحدث.

عتبة الحدث

يمكنك تعيين الحدود التي تملي عدد مرات عرض الحدث، بناء على عدد التكرارات. يمكنك تكوين حد لكل حدث ولكل نهج.

خطوات تكوين حد الحدث:

الخطوة 1. حدد القاعدة (القواعد) التي تريد تكوين حد الحدث لها.

الخطوة 2. انقر فوق تصفية الحدث.

الخطوة 3. انقر فوق الحد الفاصل.

الخطوة 4. حدد النوع من القائمة المنسدلة. (الحد أو الحد أو كلاهما).

الخطوة 5. حدد كيف تريد التتبع من المربع Track By drop. (المصدر أو الوجهة).

الخطوة 6. أدخل عدد الأحداث للوفاء بالعتبة.

الخطوة 7. أدخل الثواني التي سيتم انقضاؤها قبل إعادة تعيين العدد.

الخطوة 8. طقطقة ok أن يستكمل.

بعد إضافة عامل تصفية الأحداث إلى قاعدة، يجب أن تكون قادرا على رؤية أيقونة عامل تصفية بجوار إشارة القاعدة، التي تظهر أن تصفية الأحداث ممكنة لهذه القاعدة.

قمع الحدث

يمكن منع إخطارات الأحداث المحددة على أساس عنوان IP للمصدر/ الوجهة أو لكل قاعدة.

ملاحظة: عند إضافة قمع حدث لقاعدة. يعمل فحص التوقيع كالمعتاد لكن النظام لا ينشئ الأحداث إذا كانت حركة المرور تطابق التوقيع. إذا قمت بتحديد مصدر/وجهة معينة، فلن تظهر الأحداث للمصدر/الوجهة المحددة فقط لهذه القاعدة. إذا أخترت منع القاعدة الكاملة، فلن يقوم النظام بإنشاء أي حدث لهذه القاعدة.

خطوات تكوين حد الحدث:

الخطوة 1. حدد القاعدة (القواعد) التي تريد تكوين حد الحدث لها.

الخطوة 2. انقر فوق تصفية الأحداث.

الخطوة 3. انقر قمع.

الخطوة 4.حدد نوع القمع من القائمة المنسدلة. (القاعدة أو المصدر أو الوجهة).

الخطوة 5. طقطقة ok أن يستكمل.

بعد إضافة عامل تصفية الأحداث إلى هذه القاعدة، يجب أن تكون قادرا على رؤية أيقونة عامل تصفية مع العد "2" بجوار إشارة القاعدة، التي تظهر أن هناك عوامل تصفية أحداث ممكنة لهذه القاعدة.

الخطوة 1.7. تكوين الحالة الديناميكية

هي ميزة يمكننا فيها تغيير حالة قاعدة إذا تطابقت الشرط المحدد.

تخيل سيناريو لهجوم عنيف بالقوة لتحطيم كلمة المرور. إذا كشف التوقيع عن محاولة فشل كلمة المرور وكان إجراء القاعدة هو إنشاء حدث. يستمر النظام في إنشاء التنبيه الخاص بمحاولة فشل كلمة المرور. لهذه الحالة، يمكنك إستخدام الحالة الديناميكية حيث يمكن تغيير إجراء إنشاء أحداث إلى إسقاط أحداث وإنشائها لحظر هجوم القوة الغاشمة.

انتقل إلى القواعد يظهر الخيار في لوحة التصفح وصفحة إدارة القاعدة. حدد القاعدة التي تريد تمكين الحالة الديناميكية لها واختر خيارات الحالة الديناميكية > إضافة حالة قاعدة معدل أساس.

لتكوين حالة القاعدة المستندة إلى المعدل:

- حدد القاعدة (القواعد) التي تريد تكوين حد الحدث لها.

- انقر على الحالة الديناميكية.

- انقر فوق حالة قاعدة إضافة المستندة إلى المعدل.

- حدد كيف تريد تعقب حالة القاعدة من المربع Track By drop. (القاعدة أو المصدر أو الوجهة).

- أدخل الشبكة. يمكنك تحديد عنوان IP واحد أو كتلة عنوان أو متغير أو قائمة مفصولة بفاصلة والتي تتكون من أي تركيب من هذه.

- أدخل عدد الأحداث وطابع الوقت بالثواني.

- حدد الحالة الجديدة، تريد تعريفها للقاعدة.

- أدخل المهلة التي يتم بعدها إرجاع حالة القاعدة.

- طقطقة ok أن يستكمل.

الخطوة 2. تكوين نهج تحليل الشبكة (NAP) ومجموعات المتغيرات (إختياري)

تكوين نهج تحليل الشبكة

يعرف نهج الوصول إلى الشبكة أيضا بالمعالجات المسبقة. يقوم المعالج المسبق بإعادة تجميع الحزمة وتطبيع حركة المرور. إنه يساعد على التعرف على الشذوذ لبروتوكول طبقة الشبكة وطبقة النقل في تعريف خيارات الرأس غير الملائمة.

تقوم NAP بإلغاء تجزئة مخططات بيانات IP، وتوفر فحص حالة TCP وإعادة تجميع الدفق والتحقق من صحة المبالغ المرجعية. يقوم المعالج المسبق بتطبيع حركة المرور، والتحقق من صحة مقياس البروتوكول والتحقق منه.

لكل معالج أولي رقم GID خاص به. وهو يمثل المعالج الأولي الذي تم تشغيله بواسطة الحزمة.

لتكوين سياسة تحليل الشبكة، انتقل إلى التكوين > ASA FirePOWER Configuration > السياسات > سياسة التحكم في الوصول > خيارات متقدمة > تحليل الشبكة وسياسة الاقتحام

نهج تحليل الشبكة الافتراضي هو الأمان المتوازن والاتصال وهو النهج الأمثل الموصى به. وهناك ثلاثة أنظمة أخرى تم توفيرها من خلال سياسات NAP والتي يمكن تحديدها من القائمة المنسدلة.

حدد قائمة نهج تحليل الشبكة للخيار لإنشاء نهج NAP مخصص.

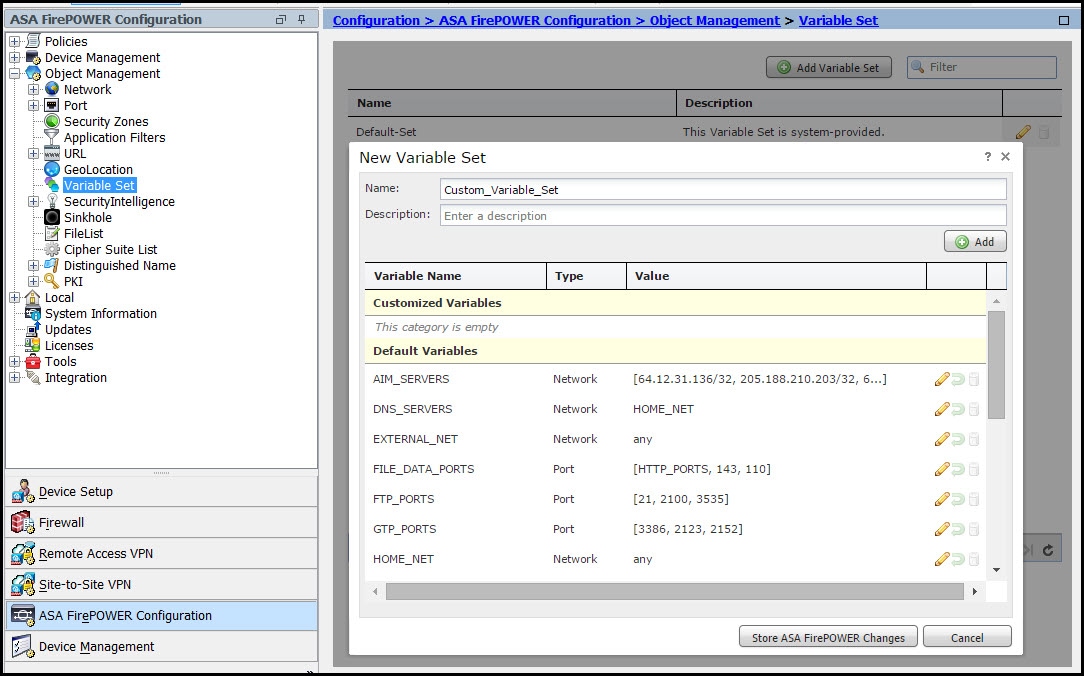

تكوين مجموعات المتغيرات

يتم إستخدام مجموعات المتغيرات في قواعد التطفل لتحديد عناوين ومنافذ المصدر والوجهة. تكون القواعد أكثر فعالية عندما تعكس المتغيرات بيئة الشبكة لديك بشكل أكثر دقة. يلعب المتغير دورا مهما في ضبط الأداء.

تم تكوين مجموعات المتغيرات بالفعل باستخدام الخيار الافتراضي (الشبكة/المنفذ). قم بإضافة مجموعات متغيرات جديدة إذا كنت تريد تغيير التكوين الافتراضي.

لتكوين مجموعات المتغيرات، انتقل إلى التكوين > تكوين ASA Firepower > إدارة الكائن > مجموعة المتغيرات. حدد خيار إضافة مجموعة متغيرات لإضافة مجموعات متغيرات جديدة. أدخل اسم مجموعات المتغيرات وحدد الوصف.

إذا كان أي تطبيق مخصص يعمل على منفذ معين، فحدد رقم المنفذ في حقل رقم المنفذ. قم بتكوين معلمة الشبكة.

$home_net حدد الشبكة الداخلية.

$external_NET حدد الشبكة الخارجية.

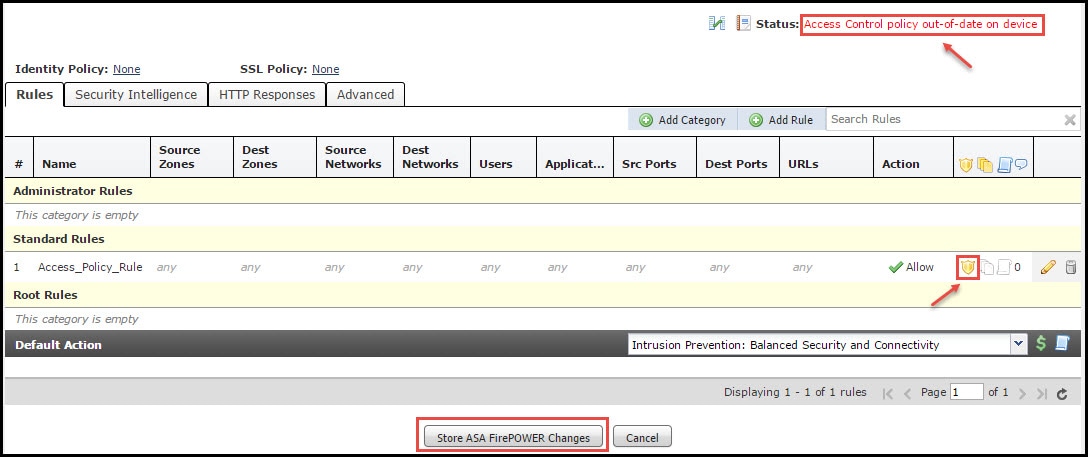

الخطوة 3: تكوين التحكم في الوصول لتضمين سياسات الاقتحام/ NAP/ مجموعات المتغيرات

انتقل إلى التكوين > ASA Firepower Configuration > السياسات > سياسة التحكم في الوصول. أنت تحتاج أن يتم هذا steps:

- قم بتحرير قاعدة "نهج الوصول" حيث تريد تعيين نهج التطفل.

- أختر علامة التبويب التفتيش.

- أختر نهج الاقتحام من القائمة المنسدلة واختر مجموعات المتغيرات من القائمة المنسدلة

- طقطقة حفظ.

منذ إضافة سياسة إقتحام إلى قاعدة نهج الوصول هذه. يمكنك رؤية رمز الدرع باللون الذهبي الذي يشير إلى تمكين نهج التطفل.

انقر فوق تخزين تغييرات ASA FirePOWER لحفظ التغييرات.

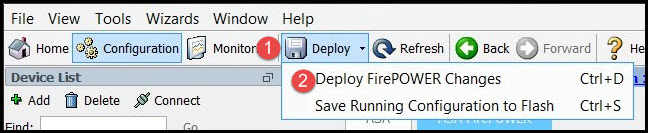

الخطوة 4. سياسة التحكم بالوصول إلى النشر

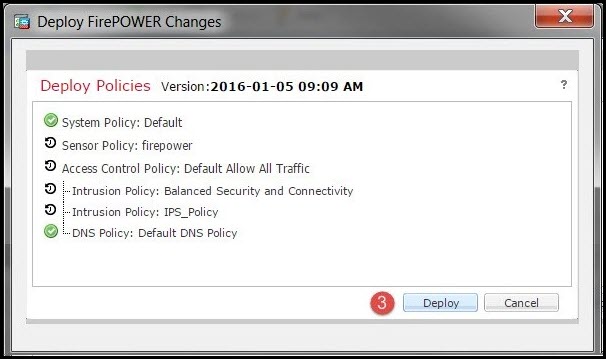

الآن، يجب عليك نشر نهج التحكم بالوصول. قبل تطبيق النهج، سترى نهج التحكم بالوصول للإشارة قديم على الجهاز. لنشر التغييرات على المستشعر:

- انقر فوق نشر.

- انقر فوق نشر تغييرات FirePOWER.

- طقطقة ينشر في النافذة المنبثقة.

ملاحظة: في الإصدار 5.4.x، لتطبيق سياسة الوصول على المستشعر، يلزمك النقر فوق تطبيق تغييرات ASA FirePOWER

ملاحظة: انتقل إلى المراقبة > مراقبة ASA FirePOWER > حالة المهمة. تأكد من إكمال المهمة لتطبيق تغيير التكوين.

الخطوة 5. مراقبة أحداث التطفل

للاطلاع على أحداث التطفل التي تم إنشاؤها بواسطة وحدة FirePOWER، انتقل إلى مراقبة > مراقبة ASA FirePOWER > تصحيح الوقت الفعلي.

التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

استكشاف الأخطاء وإصلاحها

الخطوة 1. تأكد من تكوين حالة القواعد بشكل صحيح.

الخطوة 2. تأكد من تضمين سياسة IPS الصحيحة في قواعد الوصول.

الخطوة 3. تأكد من تكوين مجموعات المتغيرات بشكل صحيح. إذا لم يتم تكوين مجموعات المتغيرات بشكل صحيح، فلن تتطابق التوقيعات مع حركة المرور.

الخطوة 4. تأكد من اكتمال نشر "نهج التحكم بالوصول" بنجاح.

الخطوة 5. مراقبة أحداث الاتصال وأحداث التطفل للتحقق مما إذا كان تدفق حركة المرور يضرب القاعدة الصحيحة أم لا.

معلومات ذات صلة

تمت المساهمة بواسطة مهندسو Cisco

- Prasad Muralidaranمهندس TAC من Cisco

- Sunil Kumarمهندس TAC من Cisco

- Prashant Joshiمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات