تكوين وضعية ASA VPN باستخدام CSD و DAP و AnyConnect 4.0

خيارات التنزيل

-

ePub (1.2 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تنفيذ الوضع لجلسات عمل VPN البعيدة التي يتم إنهاؤها على جهاز الأمان القابل للتكيف (ASA).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تكوين ASA VPN من Cisco

- Cisco AnyConnect Secure Mobility Client

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- نظام التشغيل Microsoft Windows 7

- Cisco ASA، الإصدار 9.3 أو إصدار أحدث

- برنامج محرك خدمات الهوية من Cisco، الإصدارات 1.3 والإصدارات الأحدث

- Cisco AnyConnect Secure Mobility Client، الإصدار 4.0 والإصدارات الأحدث

- CSD، الإصدار 3.6 أو إصدار أحدث

يتم تنفيذ الموقف محليا بواسطة ASA باستخدام Cisco Secure Desktop (CSD) مع وحدة HostScan النمطية.

بعد إنشاء جلسة عمل الشبكة الخاصة الظاهرية (VPN)، يسمح للمحطة المتوافقة بالوصول الكامل إلى الشبكة بينما تتمتع المحطة غير المتوافقة بالوصول المحدود إلى الشبكة.

كما يتم تقديم تدفقات إعداد CSD و AnyConnect 4.0.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الرسم التخطيطي للشبكة

سياسة الشركة هي كما يلي:

- يجب أن يكون لمستخدمي الشبكة الخاصة الظاهرية (VPN) عن بعد الذين لديهم الملف c:\test.txt (متوافق) حق الوصول الكامل إلى الشبكة إلى موارد الشركة الداخلية

- يجب أن يكون لمستخدمي الشبكة الخاصة الظاهرية (VPN) البعيدة الذين ليس لديهم الملف C:\Test.txt (غير متوافق) وصول محدود إلى الشبكة إلى موارد الشركة الداخلية.

وجود الملف هو ابسط مثال. يمكن إستخدام أي شرط آخر (الحماية من الفيروسات وبرامج مكافحة التجسس والعملية والتطبيق والتسجيل).

التدفق هو كما يلي:

- لم يتم تثبيت AnyConnect على المستخدمين البعيدين. هم يصلون إلى صفحة ASA على الويب ل CSD و AnyConnect provisioning (مع ملف تعريف VPN)

- وبمجرد الاتصال عبر AnyConnect، يتم السماح للمستخدمين غير المتوافقين بالوصول المحدود إلى الشبكة. سياسة الوصول الديناميكي (DAP) المسماة FileNotExists متطابقة.

- يقوم المستخدم بتنفيذ عملية الإصلاح (تثبيت الملف c يدويا:\test.txt) ويتصل مرة أخرى ب AnyConnect. في هذه المرة، يتم توفير الوصول الكامل إلى الشبكة (تم تطابق سياسة DAP المسماة FileExists ).

يمكن تثبيت وحدة HostScan النمطية يدويا على نقطة النهاية. تتم مشاركة ملفات المثال (hostscan-win-4.0.00051-pre-deploy-k9.msi) على اتصال Cisco Connection Online (CCO). ولكن، يمكن دفعها أيضا من ASA. HostScan هو جزء من CSD الذي يمكن توفيره من ASA. يستخدم هذا النهج الثاني في هذا المثال.

بالنسبة للإصدارات الأقدم من AnyConnect (الإصدار 3.1 والإصدارات الأقدم)، كانت هناك حزمة منفصلة متوفرة على CCO (على سبيل المثال: hostscan_3.1.06073-k9.pkg) والتي كان يمكن تكوينها وإمدادها على ASA بشكل منفصل (باستخدام أمر صورة CSD hostscan) - ولكن لم يعد هذا الخيار موجودا للإصدار 4.0 من AnyConnect.

ASA

الخطوة 1. تكوين SSL VPN الأساسي

تم تكوين ASA مسبقا باستخدام الوصول الأساسي إلى شبكة VPN البعيدة (طبقة مآخذ التوصيل الآمنة (SSL)):

webvpn

enable outside

no anyconnect-essentials

anyconnect image disk0:/anyconnect-win-4.0.00051-k9.pkg 1

anyconnect enable

tunnel-group-list enable

group-policy AllProtocols internal

group-policy AllProtocols attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

tunnel-group TAC type remote-access

tunnel-group TAC general-attributes

address-pool POOL

authentication-server-group ISE3

default-group-policy AllProtocols

tunnel-group TAC webvpn-attributes

group-alias TAC enable

ip local pool POOL 192.168.1.10-192.168.1.20 mask 255.255.255.0

aaa-server ISE3 protocol radius

aaa-server ISE3 (inside) host 10.1.1.100

key *****

تم تنزيل حزمة AnyConnect واستخدامها.

الخطوة 2. تثبيت CSD

يتم إجراء التكوين التالي باستخدام مدير أجهزة الأمان القابل للتكيف (ASDM). يجب تنزيل حزمة CSD من أجل الفلاش وأخذ مرجع من التكوين كما هو موضح في الصورة.

بدون تمكين "سطح المكتب الآمن" لن يكون من الممكن إستخدام سمات CSD في سياسات DAP كما هو موضح في الصورة.

بعد تمكين CSD، تظهر خيارات متعددة تحت Secure Desktop Manager.

يتم التحقق من وجود c:\test.txt كما هو موضح في الصورة.

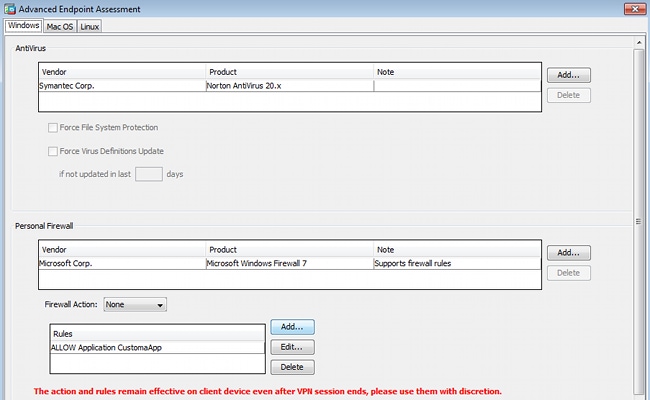

كما تتم إضافة قاعدة "تقييم نقطة النهاية المتقدمة" الإضافية كما هو موضح في الصورة.

التي تتحقق من وجود Symantec Norton AntiVirus 20.x و Microsoft Windows Firewall 7. تقوم وحدة Posture النمطية (HostScan) بالتحقق من هذه القيم ولكن لا يوجد فرض (لا يقوم نهج DAP بالتحقق من ذلك).

الخطوة 3. سياسات DAP

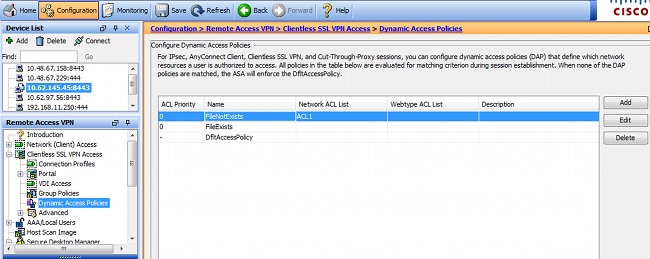

تكون سياسات DAP مسؤولة عن إستخدام البيانات التي تم تجميعها بواسطة HostScan كشروط وتطبيق سمات معينة على جلسة عمل VPN نتيجة لذلك. لإنشاء سياسة DAP من ASDM، انتقل إلى التكوين > Remote Access VPN (الوصول عن بعد) > ClientLess SSL VPN Access > سياسات الوصول الديناميكي كما هو موضح في الصورة.

يتحقق النهج الأول (FileExists) من اسم مجموعة النفق الذي يتم إستخدامه من قبل ملف تعريف VPN الذي تم تكوينه (تم حذف تكوين ملف تعريف VPN للوضوح). بعد ذلك، يتم إجراء تحقق إضافي للملف c:\test.txt كما هو موضح في الصورة.

ونتيجة لذلك، لا يتم تنفيذ أي إجراءات باستخدام الإعداد الافتراضي للسماح بالاتصال. لا يتم إستخدام قائمة التحكم في الوصول (ACL) - يتم توفير الوصول الكامل إلى الشبكة.

تفاصيل التحقق من الملف كما هي موضح في الصورة.

النهج الثاني (FileNotExists) مماثل - لكن شرط الوقت هذا يكون إذا لم يكن الملف موجودا كما هو موضح في الصورة.

تحتوي النتيجة على قائمة الوصول ACL1 التي تم تكوينها. ويتم تطبيق ذلك على مستخدمي الشبكة الخاصة الظاهرية (VPN) غير المتوافقين مع توفير الوصول المحدود إلى الشبكة.

تدفع كلا نهجي DAP نحو وصول AnyConnect Client كما هو موضح في الصورة.

محرك خدمات كشف الهوية (ISE)

يتم إستخدام ISE لمصادقة المستخدم. يجب تكوين جهاز الشبكة (ASA) فقط واسم المستخدم الصحيح (Cisco). وهذا الجزء غير مشمول في هذه المادة.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

إمداد CSD و AnyConnect

في البداية، لا يتم توفير المستخدم مع عميل AnyConnect. المستخدم غير متوافق أيضا مع النهج (الملف c:\test.txt غير موجود). أدخل https://10.62.145.45 ويتم إعادة توجيه المستخدم فورا لتثبيت CSD كما هو موضح في الصورة.

يمكن القيام بذلك باستخدام Java أو ActiveX. بمجرد تثبيت CSD، يتم الإبلاغ عنه كما هو موضح في الصورة.

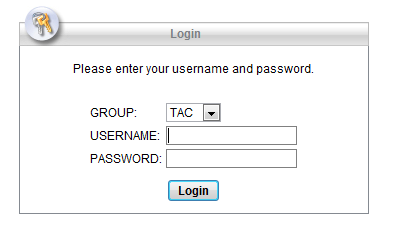

ثم تتم إعادة توجيه المستخدم للمصادقة كما هو موضح في الصورة.

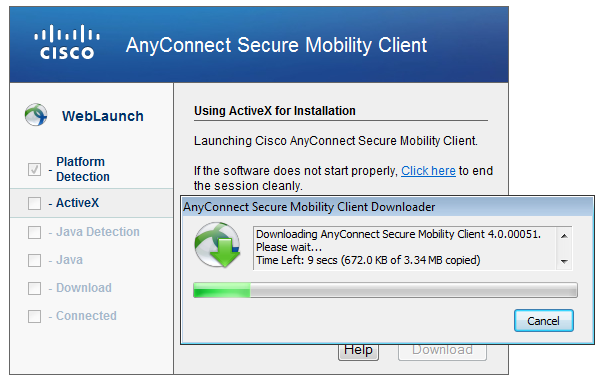

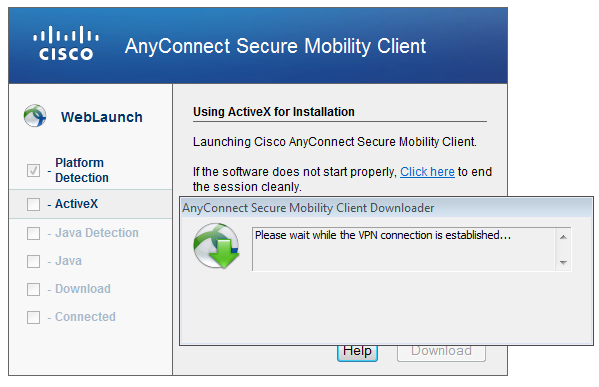

في حالة النجاح، يتم نشر AnyConnect مع ملف التعريف الذي تم تكوينه - مرة أخرى يمكن إستخدام ActiveX أو Java كما هو موضح في الصورة.

ويتم إنشاء اتصال الشبكة الخاصة الظاهرية (VPN) كما هو موضح في الصورة.

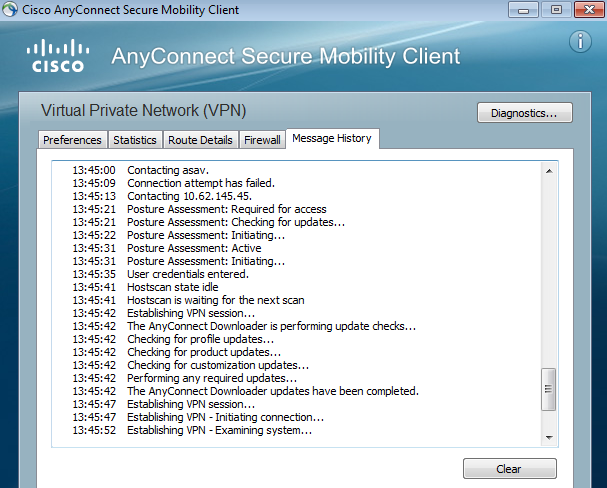

تتمثل الخطوة الأولى ل AnyConnect في إجراء فحوصات الوضع (HostScan) وإرسال التقارير إلى ASA كما هو موضح في الصورة.

بعد ذلك، يقوم AnyConnect بمصادقة جلسة عمل الشبكة الخاصة الظاهرية (VPN) وإنهائها.

AnyConnect VPN جلسة مع Posture (وضعية) - غير متوافق

عندما تقوم بإنشاء جلسة VPN جديدة مع AnyConnect، فإن الخطوة الأولى هي الوضع (HostScan) كما هو موضح في لقطة الشاشة سابقا. بعد ذلك، تحدث المصادقة ويتم إنشاء جلسة عمل الشبكة الخاصة الظاهرية (VPN) كما هو موضح في الصور.

تقرير ASA عن تلقي تقرير HostScan:

%ASA-7-716603: Received 4 KB Hostscan data from IP <10.61.87.251>

ثم يتم إجراء مصادقة المستخدم:

%ASA-6-113004: AAA user authentication Successful : server = 10.62.145.42 : user = cisco

ويبدأ التخويل لجلسة عمل الشبكة الخاصة الظاهرية (VPN) هذه. عندما يتم تمكين "debug dap trace 255"، يتم إرجاع المعلومات المتعلقة بوجود ملف c:\test.txt:

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.file["1"].exists="false"

DAP_TRACE: endpoint.file["1"].exists = "false"

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.file["1"].path="c:\test.txt"

DAP_TRACE: endpoint.file["1"].path = "c:\\test.txt"

أيضا، معلومات حول جدار حماية Microsoft Windows:

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.fw["MSWindowsFW"].exists="false"

DAP_TRACE: endpoint.fw["MSWindowsFW"].exists = "false"

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.fw["MSWindowsFW"].description="Microsoft Windows Firewall"

DAP_TRACE: endpoint.fw["MSWindowsFW"].description = "Microsoft Windows Firewall"

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.fw["MSWindowsFW"].version="7"

DAP_TRACE: endpoint.fw["MSWindowsFW"].version = "7"

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.fw["MSWindowsFW"].enabled="failed"

DAP_TRACE: endpoint.fw["MSWindowsFW"].enabled = "failed"

و Symantec AntiVirus (وفقا لقواعد تقييم نقطة النهاية المتقدمة HostScan التي تم تكوينها سابقا).

ونتيجة لذلك، تمت مطابقة سياسة DAP:

DAP_TRACE: Username: cisco, Selected DAPs: ,FileNotExists

تفرض هذه السياسة إستخدام AnyConnect كما تطبق قائمة التحكم في الوصول (ACL1) لقائمة الوصول التي توفر وصول الشبكة المقيد للمستخدم (غير متوافق مع سياسة الشركة):

DAP_TRACE:The DAP policy contains the following attributes for user: cisco

DAP_TRACE:--------------------------------------------------------------------------

DAP_TRACE:1: tunnel-protocol = svc

DAP_TRACE:2: svc ask = ask: no, dflt: svc

DAP_TRACE:3: action = continue

DAP_TRACE:4: network-acl = ACL1

كما تقدم السجلات امتدادات ACIDEX التي يمكن إستخدامها من قبل سياسة DAP (أو حتى تمريرها في طلبات RADIUS إلى ISE ويتم إستخدامها في قواعد التخويل كشروط):

endpoint.anyconnect.clientversion = "4.0.00051";

endpoint.anyconnect.platform = "win";

endpoint.anyconnect.devicetype = "innotek GmbH VirtualBox";

endpoint.anyconnect.platformversion = "6.1.7600 ";

endpoint.anyconnect.deviceuniqueid = "A1EDD2F14F17803779EB42C281C98DD892F7D34239AECDBB3FEA69D6567B2591";

endpoint.anyconnect.macaddress["0"] = "08-00-27-7f-5f-64";

endpoint.anyconnect.useragent = "AnyConnect Windows 4.0.00051";

ونتيجة لذلك، تم تشغيل جلسة عمل الشبكة الخاصة الظاهرية (VPN) ولكن مع الوصول المقيد للشبكة:

ASAv2# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 4

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11432 Bytes Rx : 14709

Pkts Tx : 8 Pkts Rx : 146

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : TAC

Login Time : 11:58:54 UTC Fri Dec 26 2014

Duration : 0h:07m:54s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0add006400004000549d4d7e

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 4.1

Public IP : 10.61.87.251

Encryption : none Hashing : none

TCP Src Port : 49514 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : win

Client OS Ver: 6.1.7600

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 5716 Bytes Rx : 764

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 4.2

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 49517

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 5716 Bytes Rx : 2760

Pkts Tx : 4 Pkts Rx : 12

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : ACL1

DTLS-Tunnel:

Tunnel ID : 4.3

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 52749

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 24 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 0 Bytes Rx : 11185

Pkts Tx : 0 Pkts Rx : 133

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : ACL1

ASAv2# show access-list ACL1

access-list ACL1; 1 elements; name hash: 0xe535f5fe

access-list ACL1 line 1 extended permit ip any host 1.1.1.1 (hitcnt=0) 0xe6492cbf

يوضح محفوظات AnyConnect الخطوات التفصيلية لعملية الوضع:

12:57:47 Contacting 10.62.145.45.

12:58:01 Posture Assessment: Required for access

12:58:01 Posture Assessment: Checking for updates...

12:58:02 Posture Assessment: Updating...

12:58:03 Posture Assessment: Initiating...

12:58:13 Posture Assessment: Active

12:58:13 Posture Assessment: Initiating...

12:58:37 User credentials entered.

12:58:43 Establishing VPN session...

12:58:43 The AnyConnect Downloader is performing update checks...

12:58:43 Checking for profile updates...

12:58:43 Checking for product updates...

12:58:43 Checking for customization updates...

12:58:43 Performing any required updates...

12:58:43 The AnyConnect Downloader updates have been completed.

12:58:43 Establishing VPN session...

12:58:43 Establishing VPN - Initiating connection...

12:58:48 Establishing VPN - Examining system...

12:58:48 Establishing VPN - Activating VPN adapter...

12:58:52 Establishing VPN - Configuring system...

12:58:52 Establishing VPN...

12:58:52 Connected to 10.62.145.45.

AnyConnect VPN جلسة مع Posture (وضعية) - متوافق

بعد أن تقوم بإنشاء ملف c:\test.txt، يكون التدفق متماثلا. بمجرد بدء جلسة عمل AnyConnect جديدة، تشير السجلات إلى وجود الملف:

%ASA-7-734003: DAP: User cisco, Addr 10.61.87.251: Session Attribute endpoint.file["1"].exists="true"

%ASA-7-734003: DAP: User cisco, Addr 10.61.87.251: Session Attribute endpoint.file["1"].path="c:\test.txt"

ونتيجة لذلك يتم إستخدام سياسة DAP أخرى:

DAP_TRACE: Username: cisco, Selected DAPs: ,FileExists

لا يفرض النهج أي قائمة تحكم في الوصول (ACL) كتقييد لحركة مرور الشبكة.

تم تشغيل الجلسة بدون أي قائمة تحكم في الوصول (الوصول الكامل إلى الشبكة):

ASAv2# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 5

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11432 Bytes Rx : 6298

Pkts Tx : 8 Pkts Rx : 38

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : TAC

Login Time : 12:10:28 UTC Fri Dec 26 2014

Duration : 0h:00m:17s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0add006400005000549d5034

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 5.1

Public IP : 10.61.87.251

Encryption : none Hashing : none

TCP Src Port : 49549 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 6.1.7600

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 5716 Bytes Rx : 764

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 5.2

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 49552

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 5716 Bytes Rx : 1345

Pkts Tx : 4 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 5.3

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 54417

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 30 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 0 Bytes Rx : 4189

Pkts Tx : 0 Pkts Rx : 31

Pkts Tx Drop : 0 Pkts Rx Drop : 0

كذلك، يشير AnyConnect إلى أن HostScan خامل وينتظر طلب المسح الضوئي التالي:

13:10:15 Hostscan state idle

13:10:15 Hostscan is waiting for the next scan

ملاحظة: لإعادة التقييم، يوصى باستخدام وحدة الوضع المدمجة مع ISE. دمج AnyConnect 4.0 مع ISE 1.3 - مثال التكوين

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

AnyConnect DART

يوفر AnyConnect التشخيصات كما هو موضح في الصورة.

والذي يجمع كل سجلات AnyConnect ويحفظها في ملف zip على سطح المكتب. يتضمن ملف zip هذا السجلات الموجودة في Cisco AnyConnect Secure Mobility Client/Anyconnect.txt.

يوفر هذا معلومات حول ASA ويطلب HostScan لتجميع البيانات:

Date : 12/26/2014

Time : 12:58:01

Type : Information

Source : acvpnui

Description : Function: ConnectMgr::processResponseString

File: .\ConnectMgr.cpp

Line: 10286

Invoked Function: ConnectMgr::processResponseString

Return Code: 0 (0x00000000)

Description: HostScan request detected.

ثم تكشف سجلات أخرى متعددة عن تثبيت CSD. هذا مثال لتوفير CSD واتصال AnyConnect التالي مع Posture:

CSD detected, launching CSD

Posture Assessment: Required for access

Gathering CSD version information.

Posture Assessment: Checking for updates...

CSD version file located

Downloading and launching CSD

Posture Assessment: Updating...

Downloading CSD update

CSD Stub located

Posture Assessment: Initiating...

Launching CSD

Initializing CSD

Performing CSD prelogin verification.

CSD prelogin verification finished with return code 0

Starting CSD system scan.

CSD successfully launched

Posture Assessment: Active

CSD launched, continuing until token is validated.

Posture Assessment: Initiating...

Checking CSD token for validity

Waiting for CSD token validity result

CSD token validity check completed

CSD Token is now valid

CSD Token validated successfully

Authentication succeeded

Establishing VPN session...

تم تحسين الاتصال بين ASA و AnyConnect، حيث يطلب ASA إجراء فحوصات معينة فقط - يقوم AnyConnect بتنزيل بيانات إضافية لتكون قادرة على إجراء ذلك (على سبيل المثال، التحقق من مكافحة الفيروسات المحددة).

عندما تفتح الحالة باستخدام TAC، قم بإرفاق سجلات dart مع "show tech" و"debug dap trace 255" من ASA.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

24-May-2024 |

تقويم |

1.0 |

21-Nov-2015 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Michal GarcarzCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات