نشر سياسات الوصول الديناميكي ل ASA 9.x (DAP)

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يصف هذا المستند نشر سياسات الوصول الديناميكي (DAP) ASA 9.x ومميزاتها واستخدامها.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن أنت تعرف هذا موضوع:

- بوابات الشبكة الخاصة الظاهرية (VPN)

- سياسات الوصول الديناميكي (DAP)

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تعمل بوابات الشبكة الخاصة الظاهرية (VPN) في البيئات الديناميكية. قد تؤثر متغيرات متعددة على كل اتصال بالشبكة الخاصة الظاهرية (VPN)، على سبيل المثال، تكوينات الشبكة الداخلية التي تتغير بشكل متكرر، والأدوار المختلفة التي يمكن لكل مستخدم أن يقضيها داخل المؤسسة، وعمليات تسجيل الدخول من مواقع الوصول عن بعد ذات التكوينات ومستويات الأمان المختلفة. تكون مهمة تفويض المستخدمين أكثر تعقيدا في بيئة شبكة VPN ديناميكية من كونها في شبكة ذات تكوين ثابت.

سياسات الوصول الديناميكي (DAP)، هي ميزة تمكنك من تكوين التفويض الذي يعالج ديناميكيات بيئات VPN. يمكنك إنشاء نهج وصول ديناميكي عن طريق تعيين مجموعة من سمات التحكم بالوصول التي تقوم بإقرانها بنفق مستخدم أو جلسة عمل معينة. تعالج هذه السمات مشاكل عضوية المجموعات المتعددة وأمان نقاط النهاية.

على سبيل المثال، يمنح جهاز الأمان الوصول لمستخدم معين لجلسة عمل معينة بناء على السياسات التي تحددها. يقوم بإنشاء DAP عبر مصادقة المستخدم بتحديد و/أو تجميع السمات من سجل DAP واحد أو أكثر. وهو يقوم بتحديد سجلات DAP هذه استنادا إلى معلومات أمان نقطة النهاية الخاصة بالجهاز البعيد و/أو معلومات تخويل AAA للمستخدم الذي تمت مصادقته. ثم يطبق سجل DAP على نفق المستخدم أو جلسة العمل.

ملاحظة: يتم تخزين ملف dap.xml، الذي يحتوي على سمات تحديد سياسات DAP، في ذاكرة ASA المؤقتة. على الرغم من أنه يمكنك تصدير ملف dap.xml خارج المربع، قم بتحريره (إذا كنت تعرف عن صياغة XML)، وأعد إستيراده، كن حذرا للغاية لأنه يمكنك جعل ASDM يتوقف عن معالجة سجلات DAP إذا كنت قد قمت بتهيئة شيء بشكل غير صحيح. لا توجد واجهة سطر الأوامر (CLI) لمعالجة هذا الجزء من التكوين.

ملاحظة: يمكن أن تؤدي محاولة تكوين معلمات الوصول إلى سجل سياسة الوصول الديناميكي عبر واجهة سطر الأوامر إلى توقف DAP عن العمل رغم أن إدارة ASDM قد تقوم بالإدارة نفسها بشكل صحيح. تجنب واجهة سطر الأوامر (CLI)، واستخدم ASDM دائما لإدارة سياسات DAP.

سمات DAP و AAA

يقوم بروتوكول DAP باستكمال خدمات AAA ويوفر مجموعة محدودة من سمات التخويل التي يمكنها تجاوز السمات التي توفرها المصادقة والتفويض والمحاسبة (AAA). يمكن لجهاز الأمان تحديد سجلات DAP استنادا إلى معلومات تخويل AAA للمستخدم. يمكن لجهاز الأمان تحديد سجلات DAP متعددة على حسب هذه المعلومات، والتي يقوم بعد ذلك بتجميعها لتعيين سمات تفويض DAP.

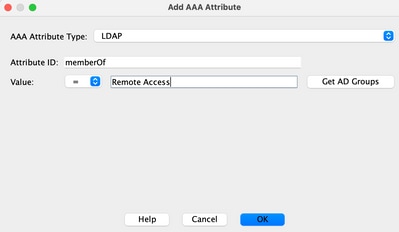

يمكنك تحديد سمات AAA من الهيكل الهرمي لسمات Cisco AAA، أو من المجموعة الكاملة لسمات الاستجابة التي يتلقاها جهاز الأمان من خادم RADIUS أو LDAP كما هو موضح في الشكل 1.

شكل 1. واجهة المستخدم الرسومية لسمة DAP AAA

سمات أمان DAP ونقطة النهاية

بالإضافة إلى سمات AAA، يمكن أيضا لجهاز الأمان الحصول على سمات أمان نقطة النهاية باستخدام طرق تقييم الوضع التي تقوم بتكوينها. وتتضمن هذه الميزات إجراء المسح الضوئي الأساسي للمضيف وتأمين سطح المكتب وتقييم نقاط النهاية القياسية/المتقدمة و NAC كما هو موضح في الشكل 2. يتم الحصول على سمات تقييم نقطة النهاية وإرسالها إلى جهاز الأمان قبل مصادقة المستخدم. ومع ذلك، يتم التحقق من صحة سمات AAA، بما في ذلك سجل DAP العام، أثناء مصادقة المستخدم.

شكل 2. واجهة المستخدم الرسومية لسمة نقطة النهاية

نهج الوصول الديناميكي الافتراضي

قبل إدخال بروتوكول DAP وتنفيذه، تم تحديد أزواج سمات/قيم سياسة الوصول التي كانت مرتبطة بنفق أو جلسة عمل معينة إما محليا على ASA، (أي مجموعات الأنفاق وسياسات المجموعة) أو تم تعيينها عبر خوادم AAA الخارجية.

يتم فرض DAP دائما بشكل افتراضي. على سبيل المثال، لا يزال فرض التحكم في الوصول عبر مجموعات النفق وسياسات المجموعة و AAA بدون الإنفاذ الصريح ل DAP يمكن الحصول على هذا السلوك. بالنسبة للسلوك القديم، لا يلزم إجراء أي تغييرات في التكوين لميزة DAP، بما في ذلك سجل DAP الافتراضي، DfltAccessPolicy، كما هو موضح في الشكل 3.

شكل 3. نهج الوصول الديناميكي الافتراضي

ومع ذلك، إذا تم تغيير أي من القيم الافتراضية في سجل DAP، على سبيل المثال، يتم تغيير الإجراء: المعلمة في DfltAccessPolicy من قيمتها الافتراضية إلى "إنهاء" ولم يتم تكوين سجلات DAP الإضافية، فيمكن للمستخدمين المصادق عليهم، بشكل افتراضي، مطابقة سجل DAP الخاص ب DfltAccessPolicy ويمكن رفض وصول VPN.

ونتيجة لذلك، يلزم إنشاء سجل واحد أو أكثر من سجلات DAP وتكوينه للسماح باتصال VPN وتحديد موارد الشبكة التي يسمح للمستخدم الذي تمت مصادقته بالوصول إليها. وعلى هذا فإن برنامج المساعدة الإنمائية، في حالة تشكيله، يمكن أن تكون له الأسبقية على إنفاذ السياسات القديمة.

تكوين سياسات الوصول الديناميكي

عندما تستخدم DAP لتحديد موارد الشبكة التي يمكن للمستخدم الوصول إليها، هناك العديد من المعلمات التي يجب مراعاتها. على سبيل المثال، إذا قمت بتحديد ما إذا كانت نقطة النهاية المتصلة من بيئة مدارة أو غير مدارة أو غير موثوق بها، فحدد معايير التحديد اللازمة لتحديد نقطة النهاية المتصلة، استنادا إلى تقييم نقطة النهاية و/أو بيانات اعتماد AAA، وهي موارد الشبكة التي يكون المستخدم الذي يتصل معتمدا للوصول إليها. لتحقيق ذلك، يجب أن تتعرف أولا على ميزات ووظائف DAP كما هو موضح في الشكل 4.

شكل 4. سياسة الوصول الديناميكي

عند تكوين سجل DAP، هناك مكونان رئيسيان للأخذ في الاعتبار:

-

معايير التحديد التي تتضمن الخيارات المتقدمة

-

سمات نهج الوصول

قسم معايير التحديد هو المكان الذي يقوم فيه المسؤول بتكوين سمات AAA ونقطة النهاية المستخدمة لتحديد سجل DAP معين. يتم إستخدام سجل DAP عندما تطابق سمات تخويل المستخدم معايير سمة AAA وقد تم استيفاء كل سمة نقطة نهاية.

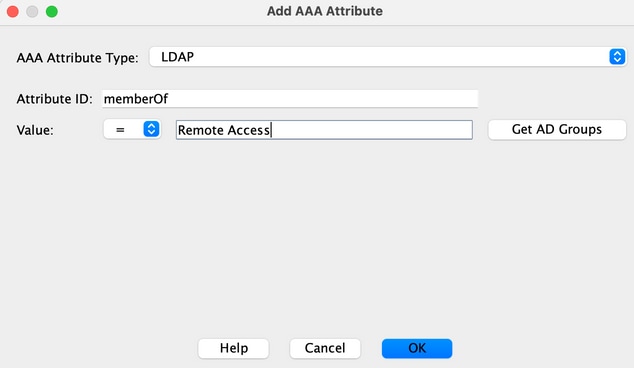

على سبيل المثال، إذا تم تحديد نوع سمة AAA LDAP (Active Directory)، فإن سلسلة اسم السمة هي عضو في سلسلة القيمة، كما هو موضح في الشكل 5 أ، فيجب أن يكون المستخدم الذي تتم مصادقته عضوا في متعهدي مجموعة Active Directory لمطابقة معايير سمة AAA.

بالإضافة إلى تلبية معايير سمة AAA، يمكن أن يكون المستخدم الذي تتم مصادقته مطلوبا أيضا للوفاء بمعايير سمة نقطة النهاية. على سبيل المثال، إذا تم تكوين المسؤول لتحديد وضعية نقطة النهاية المتصلة واستنادا إلى تقييم الوضع هذا، فيمكن حينئذ للمسؤول إستخدام معلومات التقييم هذه كمعايير تحديد لسمة نقطة النهاية الموضحة في الشكل 5b.

شكل 5 أ. معايير سمة AAA

شكل 5 ب. معايير سمة نقطة النهاية

شكل 6. مطابقة معايير AAA وسمة نقطة النهاية

يمكن إنشاء سمات AAA و Endpoint باستخدام الجداول كما هو موضح في الشكل 6 و/أو بتوسيع خيار متقدم لتحديد تعبير منطقي كما هو موضح في الشكل 7. حاليا، يتم إنشاء التعبير المنطقي باستخدام وظائف EVAL، على سبيل المثال، eval (endpoint.av.McAfeeAV.exists، "EQ"، "true"، "string") و EVAL (endpoint.av.McAfeeAV.description، "EQ"، "McAfee VirusScan Enterprise"، "string")، التي تمثل العمليات المنطقية لتحديد نقطة النهاية و/أو AAA.

تكون التعبيرات المنطقية مفيدة إذا احتجت إلى إضافة معايير تحديد أخرى غير ما هو ممكن في مناطق سمة AAA ونقطة النهاية كما هو موضح مسبقا. على سبيل المثال، بينما يمكنك تكوين أجهزة الأمان لاستخدام سمات AAA التي تلبي أي من المعايير المحددة أو كلها أو لا شيء منها، فإن سمات نقطة النهاية تكون تراكمية، ويجب أن تكون كلها راضية. للسماح لجهاز الأمان باستخدام سمة نقطة نهاية واحدة أو أخرى، تحتاج إلى إنشاء تعبيرات منطقية مناسبة تحت القسم "خيارات متقدمة" من سجل DAP.

شكل 7. واجهة المستخدم الرسومية (GUI) للتعبير المنطقي لإنشاء سمة متقدمة

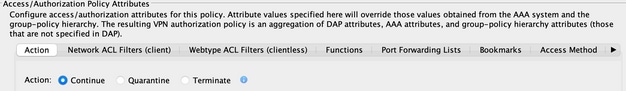

قسم سمات نهج الوصول كما هو موضح في الشكل 8 هو المكان الذي يقوم فيه المسؤول بتكوين سمات وصول VPN لسجل DAP محدد. عندما تطابق سمات تفويض المستخدم معايير AAA و/أو Endpoint و/أو Logical Expression، يمكن فرض قيم سمات نهج الوصول التي تم تكوينها في هذا القسم. يمكن لقيم السمات المحددة هنا تجاوز هذه القيم التي تم الحصول عليها من نظام AAA، بما في ذلك القيم الموجودة في سجلات المستخدم أو المجموعة أو مجموعة النفق أو المجموعة الافتراضية.

يحتوي سجل DAP على مجموعة محدودة من قيم السمات التي يمكن تكوينها. تقع هذه القيم تحت علامات التبويب كما هو موضح في الأشكال من 8 إلى 14:

شكل 8. الإجراء — يحدد معالجة خاصة لتطبيقها على اتصال معين أو جلسة عمل معينة.

-

تابع—(افتراضي) انقر لتطبيق سمات سياسة الوصول على الجلسة.

-

إنهاء—انقر لإنهاء الجلسة.

-

رسالة المستخدم - أدخل رسالة نصية لعرضها على صفحة المدخل عند تحديد سجل DAP هذا. الحد الأقصى 128 حرفا. تظهر رسالة المستخدم على هيئة اللون الأصفر. عندما يقوم المستخدم بتسجيل الدخول، فإنه يومض ثلاث مرات لجذب الانتباه، ثم يبقى. إذا تم تحديد عدة سجلات DAP، وكان لكل واحد منها رسالة مستخدم، يتم عرض كافة رسائل المستخدم. بالإضافة إلى ذلك، يمكنك تضمين عناوين ربط URL في تلك الرسائل أو أي نص مدمج آخر، والذي يتطلب أن تستخدم علامات تمييز HTML الصحيحة.

شكل 9. علامة التبويب عوامل تصفية قائمة التحكم في الوصول للشبكة — يتيح لك هذا تحديد قوائم التحكم في الوصول للشبكة وتكوينها لتطبيق سجل DAP هذا. يمكن أن تحتوي قائمة التحكم بالوصول (ACL) ل DAP على قواعد السماح أو الرفض، ولكن ليس كليهما. إذا كانت قائمة التحكم في الوصول (ACL) تحتوي على قواعد السماح والرفض على حد سواء، فإن جهاز الأمان يرفض تكوين قائمة التحكم في الوصول (ACL).

-

المربع المنسدل لقائمة التحكم بالوصول (ACL) للشبكة الذي تم تكوينه بالفعل لقوائم التحكم في الوصول (ACL) للشبكة لإضافة سجل DAP هذا. تكون قوائم التحكم في الوصول (ACL) فقط التي تحتوي على جميع قواعد السماح أو الرفض مؤهلة، وهذه هي قوائم التحكم في الوصول (ACL) الوحيدة التي تعرض هنا.

-

الإدارة—انقر لإضافة قوائم التحكم في الوصول (ACL) للشبكة وتحريرها وحذفها.

-

قائمة التحكم في الوصول للشبكة تسرد قوائم التحكم في الوصول (ACL) للشبكة لسجل DAP هذا.

-

إضافة—انقر لإضافة قائمة التحكم في الوصول (ACL) للشبكة المحددة من المربع المنسدل إلى قائمة قوائم التحكم في الوصول (ACL) للشبكة الموجودة على اليمين.

-

Delete—انقر لحذف قائمة التحكم في الوصول (ACL) للشبكة المميزة من قائمة قوائم التحكم في الوصول (ACL) للشبكة. لا يمكنك حذف قائمة التحكم بالوصول (ACL) إذا تم تعيينها إلى DAP أو سجل آخر.

شكل 10. علامة التبويب عوامل تصفية قائمة التحكم في الوصول (ACL) من نوع الويب — يتيح لك هذا تحديد قوائم التحكم في الوصول (ACL) من نوع الويب وتكوينها لتطبيقها على سجل DAP هذا. يمكن أن تحتوي قائمة التحكم بالوصول (ACL) ل DAP على قواعد السماح أو الرفض فقط. إذا كانت قائمة التحكم في الوصول (ACL) تحتوي على قواعد السماح والرفض على حد سواء، فإن جهاز الأمان يرفض تكوين قائمة التحكم في الوصول (ACL).

-

المربع المنسدل لقائمة التحكم في الوصول (ACL) من نوع الويب — حدد قوائم التحكم في الوصول (ACL) من نوع الويب التي تم تكوينها بالفعل لإضافتها إلى سجل DAP هذا. تكون قوائم التحكم في الوصول (ACL) فقط التي تحتوي على جميع قواعد السماح أو الرفض مؤهلة، وهذه هي قوائم التحكم في الوصول (ACL) الوحيدة التي تعرض هنا.

-

إدارة.. — انقر لإضافة قوائم التحكم في الوصول (ACL) من نوع الويب وتحريرها وحذفها.

-

قائمة التحكم في الوصول (ACL) من نوع الويب —يعرض قوائم التحكم في الوصول (ACL) من نوع الويب لسجل DAP هذا.

-

إضافة —انقر لإضافة قائمة التحكم في الوصول (ACL) المحددة لنوع الويب من المربع المنسدل إلى قائمة قوائم التحكم في الوصول (ACL) لنوع الويب الموجودة على اليمين.

-

حذف —انقر لحذف قائمة تحكم في الوصول (ACL) من نوع الويب من قائمة قوائم التحكم في الوصول (ACL) من نوع الويب. لا يمكنك حذف قائمة التحكم بالوصول (ACL) إذا تم تعيينها إلى DAP أو سجل آخر.

شكل 11. علامة تبويب الوظائف — يتيح لك هذا تكوين إدخال خادم الملفات واستعراضه، وكيل HTTP، وإدخال URL لسجل DAP.

-

إستعراض خادم الملفات—تمكين أو تعطيل إستعراض CIFS لخوادم الملفات أو مشاركة الميزات.

-

File Server Entry (إدخال خادم الملفات) - يسمح للمستخدم بإدخال مسارات خادم الملفات وأسمائه على صفحة المدخل أو يرفضه. عند تمكين هذا الخيار، ضع درج إدخال خادم الملفات على صفحة المدخل. يمكن للمستخدمين إدخال أسماء المسارات إلى ملفات Windows مباشرة. يمكنهم تنزيل الملفات وتحريرها وحذفها وإعادة تسميتها ونقلها. يمكنهم أيضا إضافة الملفات والمجلدات. كما يجب تكوين المشاركات للوصول إلى المستخدمين على خوادم Microsoft Windows القابلة للتطبيق. يمكن مطالبة المستخدمين بالمصادقة قبل الوصول إلى الملفات، وذلك حسب متطلبات الشبكة.

-

وكيل HTTP—يؤثر على إعادة توجيه وكيل برنامج HTTP إلى العميل. يكون الوكيل مفيدا للتقنيات التي تتداخل مع تحويل المحتوى المناسب، مثل Java و ActiveX و Flash. فهو يتجاوز عملية الإدارة/إعادة الكتابة مع ضمان إستمرار إستخدام جهاز الأمن. يقوم الوكيل المعاد توجيهه بتعديل تكوين الوكيل القديم للمستعرض تلقائيا ويعيد توجيه جميع طلبات HTTP و HTTPS إلى تكوين الوكيل الجديد. وهو يدعم فعليا جميع التقنيات الخاصة بجانب العميل، بما في ذلك HTML و CSS و JavaScript و VBScript و ActiveX و Java. المستعرض الوحيد الذي يدعمه هو Microsoft Internet Explorer.

-

إدخال URL—يسمح أو يمنع المستخدم من إدخال HTTP/HTTPS URLs على صفحة المدخل. في حالة تمكين هذه الميزة، يمكن للمستخدمين إدخال عناوين الويب في مربع إدخال عنوان URL واستخدام SSL VPN بدون عميل للوصول إلى مواقع الويب هذه.

-

انقر بدون تغيير—(افتراضي) لاستخدام قيم من نهج المجموعة الذي ينطبق على جلسة العمل هذه.

-

enable/disable—انقر لتمكين أو تعطيل الميزة.

-

البدء التلقائي- انقر لتمكين وكيل HTTP ولجعل سجل DAP يبدأ تشغيل التطبيقات المقترنة بهذه الميزات تلقائيا.

شكل 12. علامة تبويب قوائم إعادة توجيه المنفذ — يتيح لك هذا تحديد قوائم إعادة توجيه المنافذ وتكوينها لجلسات عمل المستخدم.

-

إعادة توجيه المنفذ—حدد خيارا لقوائم إعادة توجيه المنفذ التي تنطبق على سجل DAP هذا. يتم تمكين السمات الأخرى في هذا الحقل فقط عند ضبط إعادة توجيه المنفذ للتمكين أو التشغيل التلقائي.

-

بدون تغيير— انقر لاستخدام قيم من نهج المجموعة الذي ينطبق على جلسة العمل هذه.

-

enable/disable—انقر لتمكين أو تعطيل إعادة توجيه المنفذ.

-

البدء التلقائي—انقر لتمكين إعادة توجيه المنفذ، ولجعل سجل DAP يبدأ تلقائيا تشغيل تطبيقات إعادة توجيه المنفذ المرتبطة بقوائم إعادة توجيه المنفذ الخاصة به.

-

المربع المنسدل لقائمة إعادة توجيه المنافذ - حدد قوائم إعادة توجيه المنافذ التي تم تكوينها بالفعل لإضافتها إلى سجل DAP.

-

جديد—انقر لتكوين قوائم إعادة توجيه المنافذ الجديدة.

-

قوائم إعادة توجيه المنفذ—يعرض قائمة إعادة توجيه المنفذ لسجل DAP.

-

إضافة—انقر لإضافة قائمة إعادة توجيه المنافذ المحددة من المربع المنسدل إلى قائمة إعادة توجيه المنافذ الموجودة على اليمين.

-

Delete-انقر لحذف قائمة إعادة توجيه المنافذ المحددة من قائمة إعادة توجيه المنافذ. لا يمكنك حذف قائمة التحكم بالوصول (ACL) إذا تم تعيينها إلى DAP أو سجل آخر.

شكل 13. صفحة الإشارات المرجعية — تتيح لك تحديد وتكوين قوائم الإشارات المرجعية/عناوين الربط لجلسات عمل المستخدم.

-

إتاحة الإشارات المرجعية- انقر للتمكين. عندما يكون هذا المربع غير محدد، لا تظهر قوائم إشارات مرجعية على صفحة المدخل للاتصال

-

Manage—انقر لإضافة قوائم الإشارات المرجعية واستيرادها وتصديرها وحذفها.

-

قوائم الإشارات المرجعية (المنسدلة) —يعرض قوائم الإشارات المرجعية لسجل DAP.

-

إضافة—انقر لإضافة قائمة الإشارات المرجعية المحددة من المربع المنسدل إلى مربع قائمة الإشارات المرجعية الموجود على اليمين.

-

Delete-Click لحذف قائمة الإشارات المرجعية المحددة من مربع قائمة الإشارات المرجعية. لا يمكنك حذف قائمة إشارات مرجعية من جهاز الأمان ما لم تقم بحذفها أولا من سجلات DAP.

شكل 14. علامة تبويب الطريقة — يسمح لك بتكوين نوع الوصول عن بعد المسموح به.

-

دون تغيير—متابعة طريقة الوصول عن بعد الحالية المعينة في نهج المجموعة لجلسة العمل.

-

AnyConnect Client—Connect باستخدام عميل AnyConnect VPN من Cisco.

-

بوابة الويب — الاتصال بشبكة VPN دون عملاء.

-

تقصير مدخل الويب- قم بالاتصال عبر عميل دون عميل أو عميل AnyConnect، مع إعداد افتراضي دون عميل.

-

افتراضي-عميل AnyConnect على حد سواء- قم بالاتصال عبر عميل دون عملاء أو عميل AnyConnect، بشكل افتراضي من AnyConnect.

كما تمت الإشارة مسبقا، يحتوي سجل DAP على مجموعة محدودة من قيم السمات الافتراضية، فقط إذا تم تعديلها فإنها تأخذ الأولوية على سجلات AAA الحالية والمستخدم والمجموعة ومجموعة النفق والمجموعة الافتراضية. إذا كانت هناك حاجة إلى قيم سمة إضافية خارج نطاق DAP، على سبيل المثال، قوائم تقسيم الاتصال النفقي، الشعارات، الأنفاق الذكية، تخصيصات البوابة، وما إلى ذلك، فيلزم فرضها عبر المصادقة والتفويض والمحاسبة (AAA)، والمستخدم، والمجموعة، ومجموعة النفق، وسجلات المجموعة الافتراضية. في هذه الحالة، تلك القيم الخاصة للسمات يمكن أن تكمل DAP ولا يمكن تخطيها. وبالتالي، يحصل المستخدم على مجموعة تراكمية من قيم السمات عبر كافة السجلات.

تجميع العديد من سياسات الوصول الديناميكية

يمكن أن يقوم المسؤول بتكوين سجلات DAP متعددة لمعالجة العديد من المتغيرات. ونتيجة لذلك، يمكن لمستخدم مصادق أن يفي بمعايير سمة AAA ونقطة النهاية الخاصة بسجلات DAP المتعددة. ونتيجة لذلك، يمكن أن تكون سمات نهج الوصول متناسقة أو متعارضة عبر هذه السياسات. في هذه الحالة، يمكن للمستخدم المعتمد الحصول على النتيجة التراكمية عبر كافة سجلات DAP المتطابقة.

ويتضمن ذلك أيضا قيم سمات فريدة يتم فرضها عبر المصادقة والتخويل والمستخدم والمجموعة ومجموعة النفق وسجلات المجموعة الافتراضية. تقوم النتيجة التراكمية لسمات نهج الوصول بإنشاء نهج الوصول الديناميكي. يتم سرد أمثلة لسمات نهج الوصول المجمع في الجداول التالية. وتصف هذه الأمثلة نتائج 3 سجلات مشتركة لبرنامج المساعدة الإنمائية.

تحتوي سمة الإجراء الموضحة في الجدول 1 على قيمة إما "إنهاء" أو "متابعة". يتم إنهاء قيمة السمة المجمعة إذا تم تكوين قيمة الإنهاء في أي من سجلات DAP المحددة وهي عبارة عن متابعة إذا تم تكوين قيمة الاستمرار في كافة سجلات DAP المحددة.

الجدول 1. سمة الإجراء

| اسم السمة | DAP#1 | DAP#2 | DAP#3 | DAP |

|---|---|---|---|---|

| إجراء (مثال 1) | نكمل | نكمل | نكمل | نكمل |

| الإجراء (مثال 2) | إنهاء | نكمل | نكمل | إنهاء |

تحتوي سمة رسالة المستخدم الموضحة في الجدول 2 على قيمة سلسلة. يمكن أن تكون قيمة السمة المجمعة عبارة عن سلسلة منفصلة لموجز السطر (قيمة سداسية عشرية 0x0a) تم إنشاؤها عن طريق ربط قيم السمات معا من سجلات DAP المحددة. ترتيب قيم السمة في السلسلة المجمعة غير مهم.

الجدول 2. سمة رسالة المستخدم

| اسم السمة | DAP#1 | DAP#2 | DAP#3 | DAP |

|---|---|---|---|---|

| رسالة مستخدم | السريع | ثعلب بني | انقلابا | ال "LF" البني الثعلب المائل من فوق |

تحتوي ميزة بدون عميل تمكين السمات (الوظائف) الموضحة في الجدول 3 على قيم هي البدء التلقائي أو التمكين أو التعطيل. يمكن أن تكون قيمة السمة المجمعة بداية تلقائية إذا تم تكوين قيمة البدء التلقائي في أي من سجلات DAP المحددة.

يمكن تمكين قيمة السمة المجمعة إذا لم تكن هناك قيمة بدء تلقائي تم تكوينها في أي من سجلات DAP المحددة، وتم تكوين قيمة تمكين في سجل DAP واحد على الأقل.

يمكن تعطيل قيمة السمة المجمعة إذا لم يتم تكوين قيمة البدء التلقائي أو التمكين في أي من سجلات DAP المحددة، وتم تكوين قيمة "disable" في سجل DAP واحد على الأقل.

الجدول 3. سمات تمكين الميزات التي لا تحتاج إلى عملاء (وظائف)

| اسم السمة | DAP#1 | DAP#2 | DAP#3 | DAP |

|---|---|---|---|---|

| port-forward | تمكين | تعطيل | تمكين | |

| إستعراض الملفات | تعطيل | تمكين | تعطيل | تمكين |

| إدخال الملفات | تعطيل | تعطيل | ||

| HTTP-proxy | تعطيل | تشغيل تلقائي | تعطيل | تشغيل تلقائي |

| إدخال URL | تعطيل | تمكين | تمكين |

تحتوي قائمة عنوان URL وسمات إعادة توجيه المنفذ الموضحة في الجدول 4 على قيمة إما سلسلة أو سلسلة مفصولة بفاصلة. يمكن أن تكون قيمة السمة المجمعة سلسلة مفصولة بفاصلة تم إنشاؤها عند ربط قيم السمات معا من سجلات DAP المحددة. يمكن إزالة أي قيمة سمة مكررة في السلسلة المجمعة. طريقة طلب قيم السمة في السلسلة المجمعة غير مهمة.

الجدول 4. سمة قائمة عنوان URL وقائمة المنافذ للأمام

| اسم السمة | DAP#1 | DAP#3 | DAP#3 | DAP |

|---|---|---|---|---|

| url-list | ج | ب،ج | ج | أ،ب،ج |

| port-forward | د،ه | ه،و | د،ه،و |

تحدد سمات أسلوب الوصول أسلوب وصول العميل المسموح به لاتصالات SSL VPN. يمكن أن يكون أسلوب وصول العميل AnyConnect Client Access فقط أو الوصول إلى مدخل ويب فقط أو وصول AnyConnect Client أو وصول مدخل ويب مع الوصول إلى مدخل ويب كعملية افتراضية أو وصول AnyConnect Client أو وصول مدخل ويب كعملية افتراضية. تم تلخيص قيمة السمة المجمعة في الجدول 5.

الجدول 5. سمات طريقة الوصول

| تم تحديد قيم السمة | نتيجة التجميع | |||

|---|---|---|---|---|

| عميل AnyConnect | بوابة ويب | كلا الإفتراضي - بوابة الويب | عميل AnyConnect الافتراضي على السواء | |

| X | عميل AnyConnect الافتراضي على السواء | |||

| X | مدخل ويب افتراضي | |||

| X | X | مدخل ويب افتراضي | ||

| X | بوابة ويب | |||

| X | X | عميل AnyConnect الافتراضي على السواء | ||

| X | X | مدخل ويب افتراضي | ||

| X | X | X | مدخل ويب افتراضي | |

| X | عميل AnyConnect | |||

| X | X | عميل AnyConnect الافتراضي على السواء | ||

| X | X | مدخل ويب افتراضي | ||

| X | X | X | مدخل ويب افتراضي | |

| X | X | مدخل ويب افتراضي | ||

| X | X | X | عميل AnyConnect الافتراضي على السواء | |

| X | X | X | مدخل ويب افتراضي | |

| X | X | X | X | مدخل ويب افتراضي |

عندما تقوم بالجمع بين سمات مرشح قائمة التحكم في الوصول (ACL) الشبكة (جدار الحماية) ونوع الويب (دون عميل)، فإن أولوية DAP وقوائم التحكم في الوصول (ACL) إلى DAP هما مكونان رئيسيان يجب مراعاتهما.

لم يتم تجميع عبارة الأولوية كما هو موضح في الشكل 15. يستخدم جهاز الأمان هذه القيمة لتسلسل قوائم الوصول بشكل منطقي عند تجميع قوائم التحكم في الوصول من نوع الويب والشبكة من سجلات DAP المتعددة. يقوم جهاز الأمان بترتيب السجلات من أعلى رقم أولوية إلى أقل رقم له أولوية، مع وجود أقل رقم في أسفل الجدول. على سبيل المثال، يكون لسجل DAP بقيمة 4 أولوية أعلى من السجل الذي له قيمة 2. لا يمكنك فرزهم يدويا.

شكل 15. الأولوية — يعرض أولوية سجل DAP.

-

اسم النهج- يعرض اسم سجل DAP.

-

الوصف - يصف الغرض من سجل DAP.

تدعم سمة قائمة التحكم بالوصول (ACL) ل DAP فقط قوائم الوصول التي تتوافق مع نموذج قائمة التحكم في الوصول (ACL) صارم لقائمة السماح أو صارم لقائمة الحظر. في نموذج قائمة التحكم في الوصول Allow-List، تحدد إدخالات قائمة الوصول القواعد التي "تسمح" بالوصول إلى الشبكات أو الأجهزة المضيفة المحددة. في وضع قائمة التحكم في الوصول (ACL) إلى الكتلة، تحدد إدخالات قائمة الوصول القواعد التي ترفض الوصول إلى الشبكات أو الأجهزة المضيفة المحددة. تحتوي قائمة الوصول غير المتوافقة على إدخالات قائمة الوصول بمزيج من قواعد السماح والرفض. إذا تم تكوين قائمة وصول غير متوافقة لسجل DAP، يمكن رفضها كخطأ تكوين عندما يحاول المسؤول إضافة السجل. إذا تم تعيين قائمة وصول تتطابق مع سجل DAP، يمكن رفض أي تعديل لقائمة الوصول يؤدي إلى تغيير خصائص التوافق كخطأ تكوين.

شكل 16. قائمة التحكم في الوصول ل DAP— يتيح لك هذا تحديد قوائم التحكم في الوصول للشبكة وتكوينها لتطبيقها على سجل DAP هذا.

عند تحديد سجلات DAP متعددة، يتم تجميع سمات قوائم الوصول المحددة في قائمة التحكم بالوصول (ACL) للشبكة (جدار الحماية) لإنشاء قائمة وصول ديناميكية لقائمة التحكم بالوصول الخاصة بجدار حماية DAP. وبنفس الطريقة، يتم تجميع سمات قوائم الوصول المحددة في قائمة التحكم بالوصول الخاصة بنوع الويب (بدون عميل) لإنشاء قائمة وصول ديناميكية لقائمة التحكم بالوصول الخاصة ب DAP التي لا تحتوي على عملاء. يركز المثال التالي على كيفية إنشاء قائمة وصول ديناميكية لجدار حماية DAP بشكل خاص. ومع ذلك، يمكن لقائمة الوصول الديناميكية بدون عملاء DAP القيام بنفس العملية.

أولا، يقوم ASA بإنشاء اسم فريد ديناميكيا لقائمة التحكم في الوصول إلى شبكة DAP كما هو موضح في الجدول 6.

الجدول 6. اسم قائمة التحكم بالوصول (ACL) لشبكة DAP الديناميكية

| اسم قائمة التحكم بالوصول الخاصة بشبكة DAP |

|---|

| DAP-Network-ACL-X (حيث X عبارة عن عدد صحيح يمكن زيادته لضمان التفرد) |

ثانيا، يسترد ASA سمة قائمة التحكم في الوصول إلى الشبكة من سجلات DAP المحددة كما هو موضح في الجدول 7.

الجدول 7. قوائم التحكم في الوصول (ACL) للشبكة

| سجلات DAP المحددة | أولوية | قوائم التحكم في الوصول للشبكة | إدخالات قوائم التحكم في الوصول (ACL) إلى الشبكة |

|---|---|---|---|

| DAP 1 | 1 | 101 و 102 | تحتوي قائمة التحكم في الوصول (ACL) 101 على 4 قواعد رفض بينما تحتوي قائمة التحكم في الوصول (ACL) 102 على 4 قواعد سماح |

| DAP 2 | 2 | 201 و 202 | تحتوي قائمة التحكم في الوصول (ACL) 201 على 3 قواعد سماح بينما تحتوي قائمة التحكم في الوصول (ACL) 202 على 3 قواعد رفض |

| DAP 3 | 2 | 101 و 102 | تحتوي قائمة التحكم في الوصول (ACL) 101 على 4 قواعد رفض بينما تحتوي قائمة التحكم في الوصول (ACL) 102 على 4 قواعد سماح |

ثالثا، يقوم ASA بإعادة ترتيب قائمة التحكم في الوصول إلى الشبكة أولا بواسطة رقم أولوية سجل DAP، ثم بواسطة قائمة الحظر أولا إذا كانت قيمة الأولوية لسجلات DAP المحددة 2 أو أكثر هي نفسها. وبعد ذلك، يمكن لمكتب المستشار الخاص (ASA) إسترداد إدخالات قائمة التحكم في الوصول إلى الشبكة من كل قائمة تحكم في الوصول (ACL) إلى الشبكة كما هو موضح في الجدول 8.

الجدول 8. أولوية سجل DAP

| قوائم التحكم في الوصول للشبكة | أولوية | نموذج قائمة الوصول الأبيض/الأسود | إدخالات قوائم التحكم في الوصول (ACL) إلى الشبكة |

|---|---|---|---|

| 101 | 2 | القائمة السوداء | 4 قواعد الرفض (DDDD) |

| 202 | 2 | القائمة السوداء | 3 قواعد الرفض (DDD) |

| 102 | 2 | قائمة بيضاء | 4 قواعد الترخيص (PPP) |

| 202 | 2 | قائمة بيضاء | 3 قواعد الترخيص (PPP) |

| 101 | 1 | القائمة السوداء | 4 قواعد الرفض (DDDD) |

| 102 | 1 | قائمة بيضاء | 4 قواعد الترخيص (PPP) |

أخيرا، يدمج ASA إدخالات قائمة التحكم في الوصول إلى الشبكة في قائمة التحكم في الوصول (ACL) إلى قائمة التحكم في الوصول إلى الشبكة التي تم إنشاؤها بشكل ديناميكي ثم يرجع اسم قائمة التحكم في الوصول إلى الشبكة الديناميكية كقائمة التحكم في الوصول إلى الشبكة الجديدة التي يتم فرضها كما هو موضح في الجدول 9.

الجدول 9. قائمة التحكم في الوصول (ACL) لشبكة DAP الديناميكية

| اسم قائمة التحكم بالوصول الخاصة بشبكة DAP | إدخال قائمة التحكم في الوصول (ACL) للشبكة |

|---|---|

| DAP-Network-ACL-1 | DDD PPP PPP DDDD PPP |

تنفيذ برنامج المساعدة الإنمائية

هناك عدد كبير من الأسباب التي تجعل المسؤول الإداري ينظر في تنفيذ برنامج المساعدة الإنمائية. بعض الأسباب الكامنة هي عندما يتم فرض تقييم الوضع على نقطة نهاية، و/أو عندما يتم مراعاة سمات AAA أو النهج الأكثر دقة عند السماح للمستخدم بالوصول إلى موارد الشبكة. في المثال التالي، يمكنك تكوين DAP ومكوناته لتحديد نقطة نهاية توصيل وتخويل وصول المستخدم إلى موارد شبكة متنوعة.

حالة الاختبار - طلب أحد العملاء تقديم دليل على صحة المفاهيم مع متطلبات الوصول إلى شبكة VPN التالية:

-

القدرة على اكتشاف نقطة نهاية موظف وتعريفها على أنها مدارة أو غير مدارة. —إذا تم تعريف نقطة النهاية على أنها مدارة (كمبيوتر يعمل) ولكنها فشلت في متطلبات الوضع، فيجب رفض الوصول إلى نقطة النهاية هذه. من ناحية أخرى، إذا تم تعريف نقطة نهاية الموظف على أنها غير مدارة (كمبيوتر منزلي)، فيجب منح نقطة النهاية تلك وصولا بدون عملاء.

-

إمكانية إستدعاء تنظيف ملفات تعريف الارتباط الخاصة بجلسة العمل وذاكرة التخزين المؤقت عند إنهاء اتصال بدون عملاء.

-

القدرة على اكتشاف التطبيقات قيد التشغيل على نقاط نهاية الموظفين المدارة مثل برنامج McAfee AntiVirus، فضلا عن فرض هذه التطبيقات. إذا لم يكن التطبيق موجودا، فيجب رفض نقطة النهاية هذه.

-

القدرة على إستخدام مصادقة AAA لتحديد موارد الشبكة التي يجب أن يتمتع المستخدمون المفوضون بحق الوصول إليها. يجب أن يدعم جهاز الأمان مصادقة MS LDAP الأصلية وأن يدعم أدوار عضوية متعددة لمجموعة LDAP.

-

القدرة على السماح بوصول الشبكة المحلية إلى موارد الشبكة مثل فاكسات الشبكة والطابعات عند التوصيل عبر اتصال مستند إلى العميل/الشبكة.

-

القدرة على توفير وصول الضيوف المصرح به إلى المتعاقدين. يجب أن يحصل المتعاقدون ونقاط النهاية الخاصة بهم على وصول دون عملاء، كما يجب أن يقتصر الوصول إلى التطبيقات عبر البوابة الخاصة بهم على مقارنة بالوصول إلى الموظفين.

في هذا المثال، يمكنك تنفيذ سلسلة من خطوات التكوين لتلبية متطلبات وصول العميل إلى شبكة VPN. يمكن أن تكون هناك خطوات تكوين ضرورية ولكن ليس لها علاقة مباشرة ب DAP بينما التكوينات الأخرى يمكن أن تكون مرتبطة مباشرة ب DAP. يتسم نظام ASA بالديناميكية الفائقة ويمكنه التكيف مع العديد من بيئات الشبكات. ونتيجة لذلك، يمكن تعريف حلول الشبكات الخاصة الظاهرية (VPN) بطرق مختلفة، وفي بعض الحالات توفر نفس الحل الطرفي. بيد أن النهج المتبع يستند إلى إحتياجات العملاء وبيئاتهم.

استنادا إلى طبيعة هذه الورقة ومتطلبات العميل المحددة، يمكنك إستخدام مدير أجهزة الأمان القابل للتكيف (ASDM) وتركيز معظم تكويناتنا حول بروتوكول DAP. ومع ذلك، يمكنك أيضا تكوين نهج المجموعة المحلية لإظهار كيف يمكن ل DAP إكمال و/أو تجاوز سمات النهج المحلية. على أساس حالة الاختبار هذه، يمكنك افتراض تكوين مجموعة خادم LDAP وقائمة شبكات نفق مقسمة واتصال IP الأساسي، بما في ذلك تجمعات IP ومجموعة خادم DNS الافتراضية مسبقا.

تعريف نهج مجموعة— هذا التكوين ضروري لتعريف سمات النهج المحلية. بعض السمات المعرفة هنا غير قابلة للتكوين في DAP على سبيل المثال (على سبيل المثال، الوصول إلى شبكة LAN المحلية). (يمكن إستخدام هذا النهج أيضا لتعريف السمات التي لا لزبون والتي تستند إلى العميل).

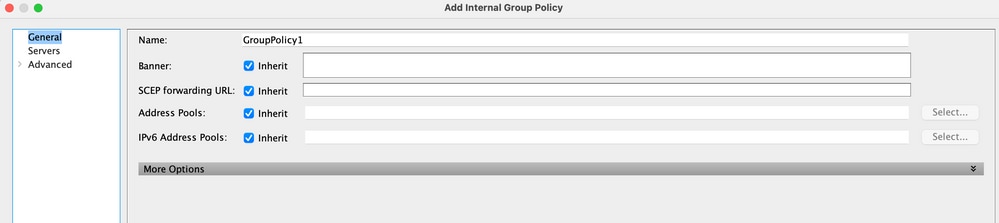

انتقل إلىConfiguration > Remote Access VPN (الوصول عن بعد) > Network (العميل) Access > Group Policy (نهج المجموعة)، وأضف نهج مجموعة داخلي كما هو موضح:

شكل 17. نهج المجموعة — يحدد سمات VPN المحلية المحددة.

-

تحت الارتباط العام، قم بتكوين nameSSLVPN_GPfor نهج المجموعة.

-

تحت الارتباط العام أيضا، انقر فوق المزيد من الخيارات وقم بتكوين بروتوكول الاتصال النفقي فقط:SSLVPN دون عملاء. (يمكنك تكوين DAP لتجاوز أسلوب الوصول وإدارته.)

-

تحت المتقدم>انقسام tunneling خطوة، شكلت التالي:

شكل 18. تقسيم الاتصال النفقي — يسمح لحركة المرور المحددة (الشبكة المحلية) بتجاوز نفق غير مشفر أثناء اتصال العميل.

-

النهج: إلغاء تحديد InherandExclude قائمة الشبكات.

-

قائمة الشبكات: قم بإلغاء تحديدInherand حدد اسم القائمةlocal_lan_access. (افترض أنه تم تكوينه مسبقا.)

-

-

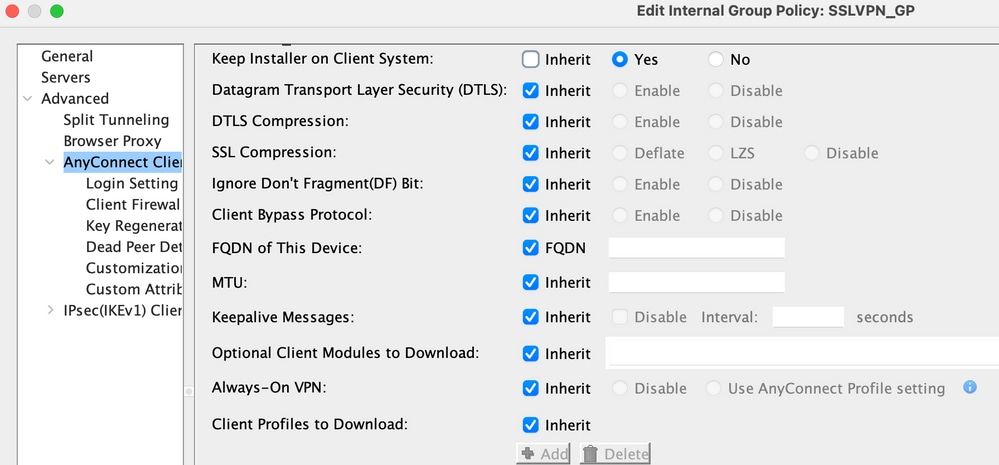

تحت إرتباط المتقدم > AnyConnect Client، قم بتكوين الخطوات التالية:

شكل 19. Cisco SSL VPN Client Installer — عند إنهاء VPN، يمكن أن يظل عميل SSL على نقطة النهاية أو يمكن إزالة تثبيته.

-

إبقاء المثبت على نظام العميل: إلغاء الترجمات ثم تحديد نعم.

-

انقر فوق OKthenApply.

-

تطبيق تغييرات التكوين.

تعريف ملف تعريف اتصال—هذا التكوين ضروري لتحديد أسلوب مصادقة AAA، على سبيل المثال، LDAP، وتطبيق سياسة المجموعة التي تم تكوينها مسبقا (SSLVPN_GP) على ملف تعريف الاتصال هذا. يمكن أن يخضع المستخدمون الذين يتصلون عبر ملف تعريف الاتصال هذا للسمات المحددة هنا وكذلك للسمات المعرفة في نهج مجموعة SSLVPN_GP. (يمكن إستخدام ملف التخصيص هذا لتعريف كل من السمات التي لا تحتاج إلى عميل والسمات المستندة إلى العميل).

انتقل إلى التكوين > Remote Access VPN (الوصول عن بعد) > Network (Client) Access >ملف تعريف اتصال الوصول عن بعد ل IPsec وتكوينه:

شكل 20. ملف تعريف الاتصال — يحدد سمات محددة لشبكة VPN المحلية.

-

تحت قسم توصيفات التوصيل، حرر DefaultWEBvpngGroup وتحت الارتباط الأساسي قم بتكوين الخطوات التالية:

-

المصادقة—الطريقة:AAA

-

المصادقة—مجموعة خوادم AAA:LDAP(يفترض أنها مكونة مسبقا)

-

تعيين عنوان العميل—تجمعات عناوين العميل:IP_POOL(يفترض أنها مكونة مسبقا)

-

نهج المجموعة الافتراضي: SelectSSLVPN_GP

-

-

تطبيق تغييرات التكوين.

حدد واجهة IP لاتصال SSL VPN — هذا التكوين ضروري لإنهاء إتصالات Client و SSL بدون عملاء على واجهة محددة.

قبل تمكين الوصول إلى العميل/الشبكة على واجهة، يجب عليك أولا تحديد صورة عميل SSL VPN.

-

انتقل إلى التكوين > Remote Access VPN (الوصول عن بعد) > Network (Client)Access > برنامج AnyConnect Client، وأضفت الصورة التالية، صورة عميل SSL VPN من نظام ملف ASA Flash: (يمكن تنزيل هذه الصورة من CCO، https://www.cisco.com)

شكل 21. تثبيت صورة عميل SSL VPN—يحدد صورة عميل AnyConnect التي سيتم دفعها للاتصال بنقاط النهاية.

-

AnyConnect-mac-4.x.xxx-k9.pkg

-

انقر فوق OK، موافق مرة أخرى، ثم قم بالتطبيق.

-

-

انتقل إلى التكوين > Remote Access VPN (الوصول عن بعد) > Network (Client)Access > توصيفات توصيل AnyConnect، واستخدم الخطوات التالية لتمكين ما يلي:

شكل 22. واجهة الوصول SSL VPN-يحدد الواجهة (الواجهات) لإنهاء اتصال SSL VPN.

-

تحت قسم واجهة الوصول، enable:enable Cisco AnyConnect VPN Client أو Legacy SSL VPN Client الوصول على الواجهات المحددة في الجدول أدناه.

-

أيضا تحت قسم واجهات الوصول، checkAllow الوصول إلى الواجهة الخارجية. (يمكن أن يمكن هذا التكوين أيضا SSL VPN وصول دون عملاء على الواجهة الخارجية.)

-

انقر فوق تطبيق.

-

تعريف قوائم الإشارات المرجعية (قوائم عنوان URL) للوصول بدون عملاء - هذا التكوين ضروري لتعريف تطبيق مستند إلى الويب ليتم نشره على المدخل. يمكنك تعريف قائمتي عنوان URL، واحدة للموظفين والأخرى للمتعاقدين.

-

انتقل إلى التكوين > Remote Access VPN (الوصول عن بعد) > ClientLess SSL VPN Access > Portal > Portal (الإشارات المرجعية)، انقر فوق + إضافة وقم بتكوين الخطوات التالية:

شكل 23. قائمة العلامات المرجعية—تحدد عناوين URL التي سيتم نشرها والوصول إليها من بوابة الويب. (مخصص لوصول الموظف).

-

اسم قائمة الإشارات المرجعية:الموظفون، ثم انقر فوق إضافة.

-

عنوان الإشارة المرجعية:إنترانت الشركة

-

قيمة URL:

https://company.resource.com -

انقر فوق موافق ثم فوق موافق مرة أخرى.

-

-

انقر فوق + إضافة وقم بتكوين قائمة إشارة مرجعية ثانية (قائمة عنوان URL) كما يلي:

شكل 24. قائمة العلامات المرجعية —مخصصة لوصول الضيف.

-

اسم قائمة الإشارات المرجعية:المقاولون، ثم انقر فوق إضافة.

-

عنوان الإشارة المرجعية:وصول الضيف

-

قيمة URL:

https://company.contractors.com -

انقر فوق موافق ثم فوق موافق مرة أخرى.

-

انقر فوق تطبيق.

-

تكوين Hostscan:

-

انتقل إلى Configuration (التكوين) > Remote Access VPN (الوصول عن بعد) > Secure Desktop Manager (إدارة سطح المكتب) > صورة HostScan، ثم قم بتكوين الخطوات التالية:

شكل 25. تثبيت صورة HostScan—يحدد صورة HostScan التي سيتم دفعها لتوصيل نقاط النهاية.

-

قم بتثبيت disk0:/hostscan_4.xx.xxxx-k9.pkgimage من نظام ملف ASA Flash.

-

CheckEnable HostScan.

-

انقر فوق تطبيق.

-

سياسات الوصول الديناميكية — يعد هذا التكوين ضروريا للتحقق من صحة توصيل المستخدمين ونقاط النهاية الخاصة بهم مقابل معايير AAA و/أو تقييم نقاط النهاية المحددة. إذا تم الوفاء بالمعايير المحددة لسجل DAP، يمكن منح المستخدمين المتصلين حق الوصول إلى موارد الشبكة المقترنة بسجل DAP هذا أو سجلاته. يتم تنفيذ تفويض DAP أثناء عملية المصادقة.

لضمان إمكانية إنهاء اتصال SSL VPN في الحالة الافتراضية، على سبيل المثال، عندما لا تتطابق نقطة النهاية مع أي نهج وصول ديناميكي تم تكوينها)، يمكنك تكوينها باستخدام الخطوات التالية:

ملاحظة: عند تكوين سياسات الوصول الديناميكي لأول مرة، يتم عرض رسالة خطأ DAP.xml تشير إلى عدم وجود ملف تكوين DAP (DAP.XML). بمجرد تعديل تكوين DAP الأولي الخاص بك ثم حفظه، لا يمكن أن تظهر هذه الرسالة بعد ذلك.

-

انتقل إلى Configuration (التكوين) > Remote Access VPN (الوصول عن بعد) > ClientLess SSL VPN Access > سياسات الوصول الديناميكية، ثم قم بتكوين الخطوات التالية:

شكل 30. نهج الوصول الديناميكي الافتراضي — إذا لم تتم مطابقة سجلات DAP المحددة مسبقا، يمكن فرض سجل DAP هذا. وبالتالي، يمكن رفض وصول SSL VPN.

-

قم بتحرير DfltAccessPolicy وتعيين الإجراء المراد إنهاؤه.

-

انقر فوق موافق.

-

-

أضف سياسة وصول ديناميكية جديدة باسمManaged_Endpoints، كما يلي:

-

الوصف:وصول عميل الموظف

-

إضافة نوع سمة نقطة نهاية (مكافحة الفيروسات) كما هو موضح في الشكل 31. انقر فوق موافق عند الاكتمال.

شكل 31. سمة نقطة نهاية DAP—يمكن إستخدام AntiVirus لتقييم نقطة النهاية المتقدمة كمعيار DAP للوصول إلى العميل/الشبكة.

-

كما هو موضح في الصورة السابقة، حدد

User has ALL of the following AAA Attributes Values من القائمة المنسدلة قسم سمة AAA. -

قم بإضافة (الموجود على يمين مربع سمة AAA) نوع سمة AAA (LDAP) كما هو موضح في الشكلين 33 و 34. انقر فوق موافق عند الاكتمال.

شكل 33. يمكن إستخدام عضوية مجموعة DAP AAA - AAA كمعيار DAP لتعريف موظف.

شكل 34. يمكن إستخدام عضوية مجموعة DAP AAA - AAA كمعيار DAP للسماح بقدرات الوصول عن بعد.

-

تحت علامة التبويب "إجراء"، تحقق من تعيين الإجراء إلى "متابعة"، كما هو موضح في الشكل 35.

شكل 35. علامة التبويب "الإجراء"— هذا التكوين ضروري لتحديد المعالجة الخاصة لاتصال أو جلسة معينة. يمكن رفض وصول VPN إذا تم مطابقة سجل DAP وتم تعيين الإجراء على "إنهاء".

-

ضمن علامة التبويب "طريقة الوصول"، حدد عميل AnyConnect لطريقة الوصول، كما هو موضح في الشكل 36.

شكل 36. علامة التبويب "طريقة الوصول"— هذا التكوين ضروري لتحديد أنواع اتصال عميل SSL VPN.

-

انقر فوق موافق، ثم قم بالتطبيق.

-

-

أضف سياسة وصول ديناميكية ثانية باسم unmanaged_endpoints، كما هو موضح:

-

الوصف: الوصول دون عملاء للموظف.

-

من القائمة المنسدلة في الصورة السابقة لقسم سمة AAA، حدد

User has ALL of the following AAA Attributes Values . -

قم بإضافة (الموجود على يمين نوع سمة AAA) نوع سمة AAA (LDAP) كما هو موضح في الشكلين 38 و 39. انقر فوق موافق عند الاكتمال.

شكل 38. يمكن إستخدام عضوية مجموعة AAA الخاصة ب DAP كمعايير DAP لتعريف الموظف. شكل 39. يمكن إستخدام عضوية مجموعة DAP AAA - AAA كمعيار DAP للسماح بإمكانات الوصول عن بعد.

شكل 39. يمكن إستخدام عضوية مجموعة DAP AAA - AAA كمعيار DAP للسماح بإمكانات الوصول عن بعد.

-

تحت علامة التبويب "إجراء"، تحقق من تعيين الإجراء إلى "متابعة". (شكل 35)

-

تحت علامة التبويب "الإشارات المرجعية"، حدد اسم القائمة Utilities من القائمة المنسدلة ثم انقر فوق "إضافة". تحقق أيضا من أن علامات التمكين يتم فحصها كما هو موضح في الشكل 40.

-

شكل 40. صفحة الإشارات المرجعية- يتيح لك ذلك تحديد وتكوين قوائم عنوان الربط لجلسات المستخدم.

-

-

تحت علامة التبويب طريقة الوصول، حدد مدخل ويب لطريقة الوصول. (شكل 36)

-

- انقر فوق موافق، ثم قم بالتطبيق.

- يمكن تعريف المتعاقدين بواسطة سمات DAP AAA فقط. ونتيجة لذلك، لا يمكن تكوين نوع سمات نقطة النهاية: (نهج) في الخطوة 4. ولا يقصد بهذا النهج سوى إظهار التنوع في إطار برنامج المساعدة الإنمائية.

3. أضف سياسة وصول ديناميكية ثالثة باسم Guest_Access مع ما يلي:

-

الوصف: الوصول دون عملاء للضيف.

-

قم بإضافة (موجود على يمين مربع سمة النقطة الطرفية) نوع سمة نقطة نهاية (نهج) كما هو موضح في الشكل 37. انقر فوق موافق عند الاكتمال.

-

في الشكل 40، من القائمة المنسدلة في قسم سمة AAA، حدد

User has ALL of the following AAA Attributes Values. -

قم بإضافة (الموجود على يمين مربع سمة AAA) نوع سمة AAA (LDAP) كما هو موضح في الشكلين 41 و 42. انقر فوق موافق عند الاكتمال.

شكل 41. يمكنك إستخدام سمة DAP AAA - عضوية مجموعة AAA كمعيار DAP لتعريف المقاول

شكل 42. سمة DAP AAA— يمكنك إستخدام عضوية مجموعة AAA كمعيار DAP للسماح بإمكانات الوصول عن بعد

-

-

تحت علامة التبويب "إجراء"، تحقق من تعيين الإجراء على متابعة. (شكل 35)

-

تحت علامة التبويب الإشارات المرجعية، حدد متعاقد اسم القائمة من القائمة المنسدلة ثم انقر فوق إضافة. تحقق أيضا من أن إتاحة الإشارات المرجعية يتم فحصها. (شكل المرجع 40.)

-

تحت علامة التبويب طريقة الوصول، حدد مدخل ويب لطريقة الوصول. (شكل 36)

-

طقطقت ok، وبعد ذلك طبقت.

-

القرار

القراراستنادا إلى متطلبات الشبكة الخاصة الظاهرية (VPN) الخاصة ب Client Remote Access SSL المشار إليها في هذا المثال، يفي هذا الحل بمتطلبات شبكة VPN الخاصة ب Client Remote Access.

بفضل بيئات الشبكات الخاصة الظاهرية (VPN) المتطورة والدينامية التي يتم إجراؤها على الدمج، يمكن أن تتكيف سياسات الوصول الديناميكية مع التغييرات المتكررة في تهيئة الإنترنت وتتوسع لتتلاءم معها، فضلا عن الأدوار المختلفة التي يمكن لكل مستخدم أن يقضيها داخل أية مؤسسة وعمليات تسجيل الدخول من مواقع الوصول عن بعد المدارة وغير المدارة ذات عمليات تهيئة ومستويات أمان مختلفة.

يتم استكمال سياسات الوصول الديناميكية بالتقنيات القديمة الجديدة والمثبتة بما في ذلك التقييم المتقدم لنقطة النهاية، والمسح الضوئي للمضيف، والكمبيوتر المكتبي الآمن (AAA)، وسياسات الوصول المحلية. ونتيجة لذلك، يمكن للمؤسسات توفير وصول VPN آمن إلى أي مورد شبكة من أي موقع.

معلومات ذات صلة

معلومات ذات صلة محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

16-Jun-2023 |

تقويم |

1.0 |

17-Sep-2008 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات