PIX/ASA: مثال تكوين عميل PPPoE

المحتويات

المقدمة

يقدم هذا المستند نموذجا لتكوين جهاز الأمان ASA/PIX كعميل بروتوكول من نقطة إلى نقطة عبر الإيثرنت (PPPoE) للإصدارات 7.2.(1) والإصدارات الأعلى.

ويجمع بروتوكول PPPoE بين معيارين مقبولين على نطاق واسع، وهما إيثرنت و PPP، من أجل توفير طريقة مصدق عليها تعمل على تعيين عناوين IP لأنظمة العملاء. وعادة ما يكون عملاء PPPoE أجهزة كمبيوتر شخصية متصلة بموفر خدمة الإنترنت (ISP) عبر اتصال بعيد واسع النطاق، مثل DSL أو خدمة الكبلات. يقوم موفرو خدمات الإنترنت (ISPs) بنشر بروتوكول PPPoE لأنه أكثر سهولة للعملاء في الاستخدام، كما أنهم يستخدمون البنية الأساسية الحالية للوصول عن بعد من أجل دعم الوصول فائق السرعة إلى النطاق الترددي العريض.

يوفر PPPoE طريقة قياسية لاستخدام طرق المصادقة لشبكة PPPoE. عند الاستخدام من قبل مزودي خدمة الإنترنت (ISPs)، يسمح PPPoE بالتعيين المصدق لعناوين IP. في هذا النوع من التنفيذ، يتم توصيل عميل PPPoE والخادم عبر بروتوكولات التوصيل من الطبقة 2 التي تعمل عبر DSL أو اتصال آخر واسع النطاق.

يتكون PPPoE من مرحلتين رئيسيتين:

-

مرحلة الاكتشاف النشط - في هذه المرحلة، يحدد عميل PPPoE موقع خادم PPPoE، يسمى مركز الوصول، حيث يتم تعيين معرف جلسة عمل ويتم إنشاء طبقة PPPoE

-

مرحلة جلسة PPP — في هذه المرحلة، يتم التفاوض على خيارات بروتوكول الاتصال من نقطة إلى نقطة (PPP) ويتم إجراء المصادقة. وبمجرد اكتمال إعداد الارتباط، يعمل PPPoE كطريقة تضمين من الطبقة 2، والتي تتيح نقل البيانات عبر إرتباط PPP داخل رؤوس PPPoE.

عند تهيئة النظام، يتبادل عميل PPPoE سلسلة من الحزم من أجل إنشاء جلسة باستخدام مركز الوصول. ما إن خلقت الجلسة، PPP ربط يكون setup، أي يستعمل كلمة صحة هوية بروتوكول (PAP) للمصادقة. بمجرد إنشاء جلسة PPP، يتم تضمين كل حزمة في رؤوس PPPoE و PPP.

ملاحظة: لا يتم دعم تقنية PPPoE عند تكوين تجاوز الفشل على جهاز الأمان القابل للتكيف، أو في سياق متعدد أو وضع شفاف. لا يتم دعم بروتوكول PPPoE إلا في الوضع الأحادي الموجه دون تجاوز الفشل.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى الإصدار 8.x من جهاز الأمان القابل للتكيف (ASA) من Cisco والإصدارات الأحدث.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

المنتجات ذات الصلة

كما يمكن إستخدام هذا التكوين مع جهاز الأمان Cisco PIX 500 Series Security Appliance، والذي يشغل الإصدار 7.2(1) والإصدارات الأحدث. من أجل تكوين عميل PPPoE على جدار حماية PIX الآمن من Cisco، يقوم الإصدار 6.2 من PIX OS بتقديم هذه الوظيفة واستهداف PIX (501/506) المنخفض الطرف. لمزيد من المعلومات، ارجع إلى تكوين عميل PPPoE على جدار حماية Cisco Secure PIX

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

التكوين

يوفر هذا القسم المعلومات اللازمة لتكوين الميزات الموضحة في هذا المستند.

ملاحظة: أستخدم أداة بحث الأوامر (للعملاء المسجلين فقط) للحصول على مزيد من المعلومات حول الأوامر المستخدمة في هذا القسم.

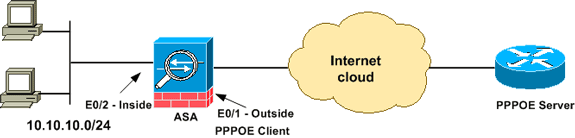

الرسم التخطيطي للشبكة

يستخدم هذا المستند إعداد الشبكة التالي:

تكوين واجهة سطر الأوامر (CLI)

يستخدم هذا المستند التكوينات التالية:

| اسم الجهاز 1 |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0/0 nameif dmz security-level 50 ip address 10.77.241.111 255.255.255.192 ! interface Ethernet0/1 nameif outside security-level 0 !--- Specify a VPDN group for the PPPoE client pppoe client vpdn group CHN !--- "ip address pppoe [setroute]" !--- The setroute option sets the default routes when the PPPoE client has !--- not yet established a connection. When you use the setroute option, you !--- cannot use a statically defined route in the configuration. !--- PPPoE is not supported in conjunction with DHCP because with PPPoE !--- the IP address is assigned by PPP. The setroute option causes a default !--- route to be created if no default route exists. !--- Enter the ip address pppoe command in order to enable the !--- PPPoE client from interface configuration mode. ip address pppoe ! interface Ethernet0/2 nameif inside security-level 100 ip address 10.10.10.1 255.255.255.0 ! interface Ethernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa802-k8.bin ftp mode passive access-list 100 extended permit ip any any access-list inside_nat0_outbound extended permit ip 10.10.10.0 255.255.255.0 10. 20.10.0 255.255.255.0 inactive pager lines 24 mtu dmz 1500 !--- The maximum transmission unit (MTU) size is automatically set to 1492 bytes, !--- which is the correct value to allow PPPoE transmission within an Ethernet frame. mtu outside 1492 mtu inside 1500 !--- Output suppressed. global (outside) 1 interface nat (inside) 1 0.0.0.0 0.0.0.0 !--- The NAT statements above are for ASA version 8.2 and earlier. !--- For ASA versions 8.3 and later the NAT statements are modified as follows. object network obj_any subnet 0.0.0.0 0.0.0.0 nat (inside,outside) dynamic interface !--- Output suppressed. telnet timeout 5 ssh timeout 5 console timeout 0 !--- Define the VPDN group to be used for PPPoE. vpdn group CHN request dialout pppoe !--- Associate the user name assigned by your ISP to the VPDN group. vpdn group CHN localname cisco !--- If your ISP requires authentication, select an authentication protocol. vpdn group CHN ppp authentication pap !--- Create a user name and password for the PPPoE connection. vpdn username cisco password ********* threat-detection basic-threat threat-detection statistics access-list ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global username cisco123 password ffIRPGpDSOJh9YLq encrypted privilege 15 prompt hostname context Cryptochecksum:3cf813b751fe78474dfb1d61bb88a133 : end ciscoasa# |

تكوين ASDM

أكمل هذه الخطوات لتكوين عميل PPPoE المتوفر مع جهاز الأمان القابل للتكيف:

ملاحظة: ارجع إلى السماح بوصول HTTPS إلى ASDM للسماح بتكوين ASA بواسطة ASDM.

-

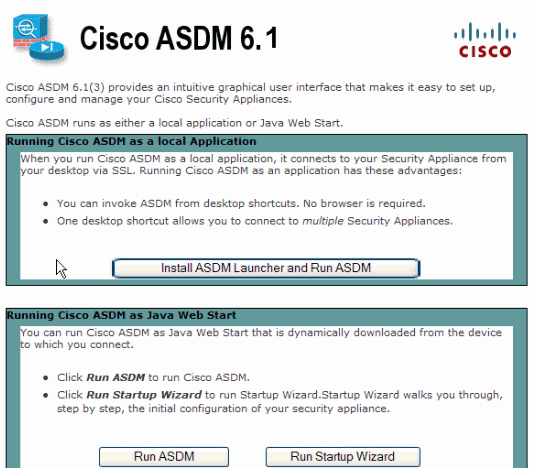

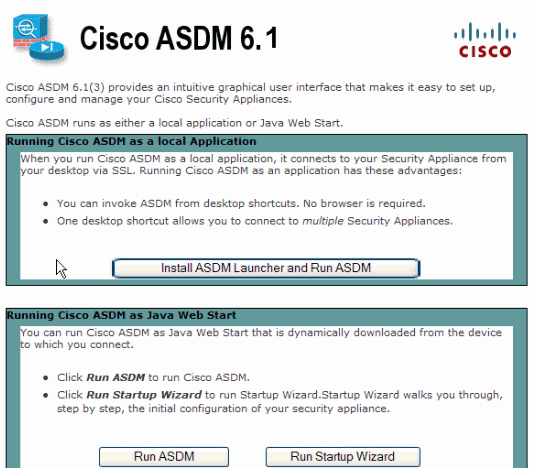

الوصول إلى ASDM على ASA:

افتح المستعرض الخاص بك، وأدخل https://<ASDM_ASA_IP_ADDRESS>.

حيث يكون ASDM_ASA_IP_ADRESS عنوان IP الخاص بواجهة ASA التي تم تكوينها للوصول إلى ASDM.

ملاحظة: تأكد من تخويل أي تحذيرات يعطيها لك المستعرض فيما يتعلق بأصالة شهادة SSL. يكون كل من اسم المستخدم وكلمة المرور الافتراضيين فارغين.

يعرض ASA هذا الإطار للسماح بتنزيل تطبيق ASDM. يقوم هذا المثال بتحميل التطبيق على الكمبيوتر المحلي ولا يعمل في تطبيق Java.

-

انقر على تنزيل مشغل ASDM وابدأ ASDM لتنزيل المثبت الخاص بتطبيق ASDM.

-

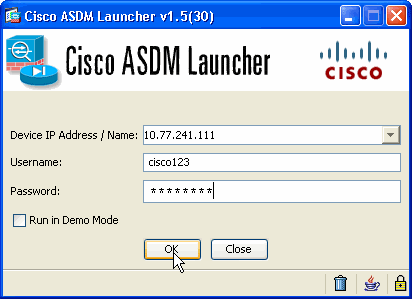

بمجرد تنزيل مشغل ASDM، قم بإكمال الخطوات التي توجهها المطالبات لتثبيت البرنامج، وتشغيل مشغل ASDM من Cisco.

-

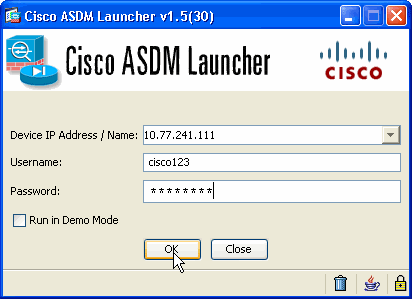

دخلت العنوان للقارن أنت تشكل مع ال http - أمر، واسم مستعمل وكلمة إن يعين أنت واحد.

يستخدم هذا المثال Cisco123 لاسم المستخدم وCisco123 ككلمة المرور.

-

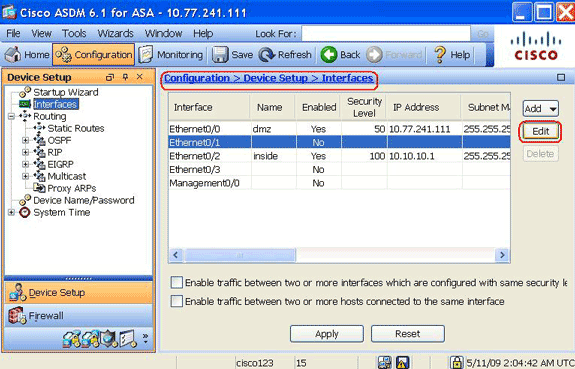

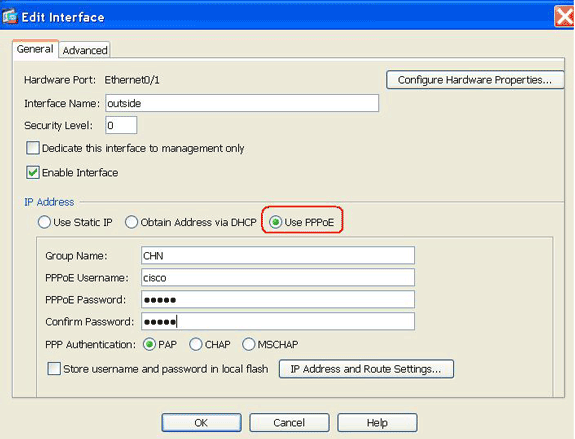

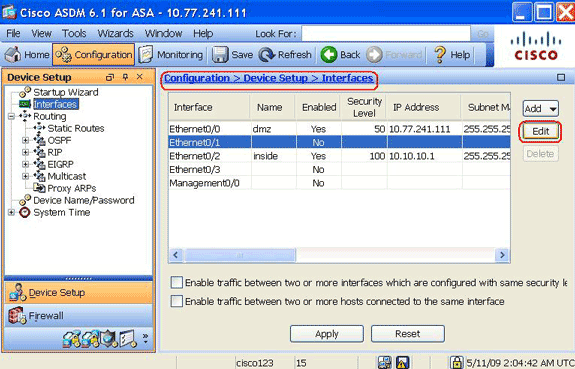

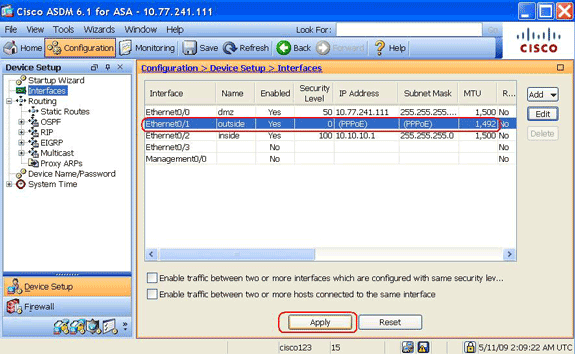

أخترت تشكيل>أداة setup>قارن، ركزت القارن خارجي، وطقطقة يحرر.

-

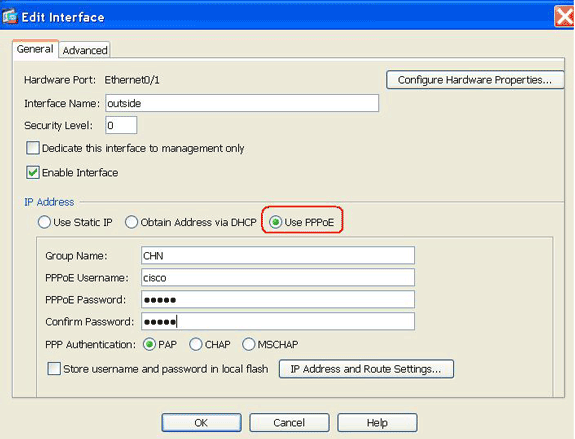

دخلت في القارن إسم مجال، خارج، وفحصت ال يمكن قارن تدقيق صندوق.

-

طقطقت ال use PPPoE زر في العنوان منطقة.

-

أدخل اسم مجموعة واسم مستخدم وكلمة مرور PPPoE وانقر على زر مصادقة نوع PPP المناسب (PAP أو CHAP أو MSCHAP).

-

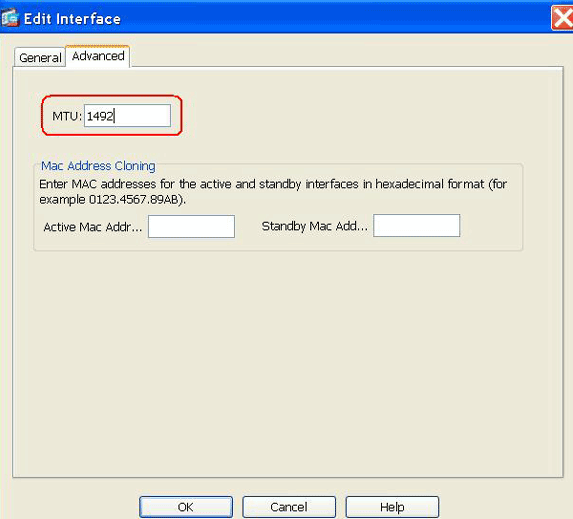

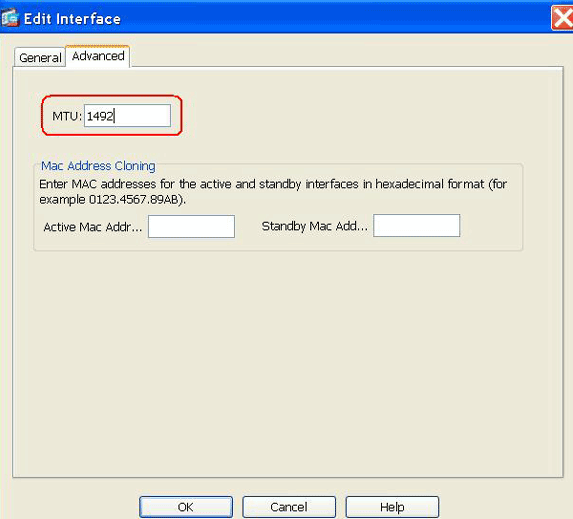

انقر فوق علامة التبويب خيارات متقدمة، ثم تحقق من تعيين حجم وحدة الحد الأقصى للنقل (MTU) على 1492.

ملاحظة: يتم تعيين حجم وحدة الإرسال (MTU) الأقصى تلقائيا إلى 1492 بايت، وهي القيمة الصحيحة للسماح بإرسال PPPoE داخل إطار إيثرنت.

-

انقر فوق موافق" للمتابعة.

-

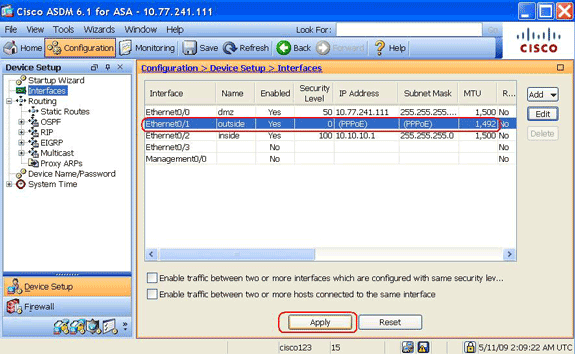

تحقق من صحة المعلومات التي أدخلتها، وانقر فوق تطبيق.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

تدعم أداة مترجم الإخراج (للعملاءالمسجلين فقط) بعض أوامر show. استخدم أداة مترجم الإخراج (OIT) لعرض تحليل مُخرَج الأمر show .

-

show ip address خارج PPPoE—أستخدم هذا الأمر لعرض معلومات تكوين عميل PPPoE الحالي.

-

show vpdn جلسة [l2tp | PPPoE] [id sess_id | حزم | الحالة | window]—أستخدم هذا الأمر لعرض حالة جلسات عمل PPPoE.

يوضح المثال التالي عينة من المعلومات المقدمة من قبل هذا الأمر:

hostname#show vpdn

Tunnel id 0, 1 active sessions

time since change 65862 secs

Remote Internet Address 10.0.0.1

Local Internet Address 199.99.99.3

6 packets sent, 6 received, 84 bytes sent, 0 received

Remote Internet Address is 10.0.0.1

Session state is SESSION_UP

Time since event change 65865 secs, interface outside

PPP interface id is 1

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#show vpdn session

PPPoE Session Information (Total tunnels=1 sessions=1)

Remote Internet Address is 10.0.0.1

Session state is SESSION_UP

Time since event change 65887 secs, interface outside

PPP interface id is 1

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#show vpdn tunnel

PPPoE Tunnel Information (Total tunnels=1 sessions=1)

Tunnel id 0, 1 active sessions

time since change 65901 secs

Remote Internet Address 10.0.0.1

Local Internet Address 199.99.99.3

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#

مسح التكوين

لإزالة جميع أوامر مجموعة VPDN من التكوين، أستخدم الأمر clear configure vpdn group في وضع التكوين العام:

hostname(config)#clear configure vpdn group

استعملت in order to أزلت all VPDN username أمر clear configure vpdn username:

hostname(config)#clear configure vpdn username

ملاحظة: لا تؤثر هذه الأوامر على إتصالات PPPoE النشطة.

استكشاف الأخطاء وإصلاحها

أوامر استكشاف الأخطاء وإصلاحها

تدعم أداة مترجم الإخراج (للعملاءالمسجلين فقط) بعض أوامر show. استخدم أداة مترجم الإخراج (OIT) لعرض تحليل مُخرَج الأمر show .

ملاحظة: ارجع إلى معلومات مهمة حول أوامر التصحيح قبل إستخدام أوامر debug.

-

hostname# [no] debug pppOE {event | الخطأ | packet}—أستخدم هذا الأمر لتمكين أو تعطيل تصحيح الأخطاء لعميل PPPoE.

يظهر قناع الشبكة الفرعية على هيئة /32

المشكلة

عندما تستخدم الأمر ip address x.x.x.x 255.255.255.240 pppE setroute، يتم تعيين عنوان IP بشكل صحيح، ولكن يظهر قناع الشبكة الفرعية على أنه /32 على الرغم من أنه محدد في الأمر على هيئة /28. لماذا يحدث هذا؟

الحل

هذا هو السلوك الصحيح. قناع الشبكة الفرعية غير ذي صلة في حالة واجهة PPPoe؛ سيقوم ASA بتغييره دائما إلى /32.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

11-May-2009 |

الإصدار الأولي |

التعليقات

التعليقات