المقدمة

يوفر نموذج التكوين هذا معلومات حول كيفية إعداد جهاز الأمان القابل للتكيف (ASA) للوصول إلى خادم بريد موجود على الشبكة الخارجية.

ارجع إلى ASA 8.3 والإصدارات الأحدث: وصول خادم Mail (SMTP) على مثال تكوين DMZ للحصول على مزيد من المعلومات حول كيفية إعداد جهاز أمان ASA للوصول إلى خادم Mail/SMTP الموجود على شبكة DMZ.

ارجع إلى ASA 8.3 والإصدارات الأحدث: مثال تكوين الشبكة على خادم البريد (SMTP) لإعداد جهاز أمان ASA للوصول إلى خادم البريد/SMTP الموجود على الشبكة الداخلية.

ارجع إلى PIX/ASA 7.x والإصدارات الأحدث:مثال وصول خادم البريد (SMTP) إلى تكوين الشبكة الخارجية للحصول على التكوين المتطابق على جهاز الأمان القابل للتكيف (ASA) من Cisco مع الإصدارات 8.2 والإصدارات الأقدم.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

التكوين

في هذا القسم، تُقدّم لك معلومات تكوين الميزات الموضحة في هذا المستند.

ملاحظة: أستخدم Cisco CLI Analyzer (محلل واجهة سطر الأوامر من Cisco) للحصول على مزيد من المعلومات حول الأوامر المستخدمة في هذا القسم.

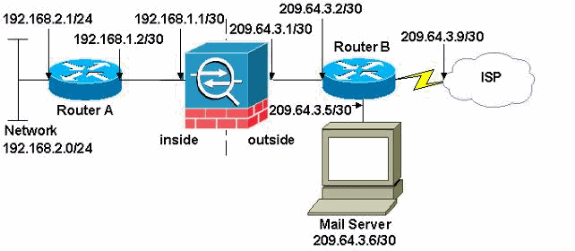

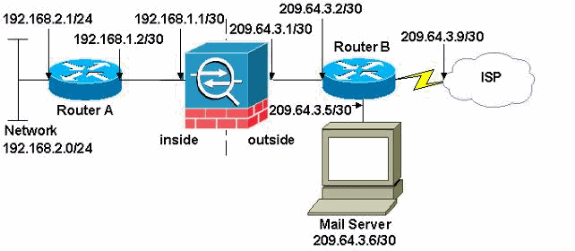

الرسم التخطيطي للشبكة

يستخدم هذا المستند إعداد الشبكة التالي:

ملاحظة: ال ip ليس يخاطب خطة يستعمل في هذا تشكيل قانونيا routable على الإنترنت. هم rfc 1918 عنوان أن يتلقى يكون استعملت في مختبر بيئة.

يحتوي إعداد الشبكة المستخدم في هذا المثال على ASA مع الشبكة الداخلية (192.168.1.0/30) والشبكة الخارجية (209.64.3.0/30). يوجد خادم البريد بعنوان IP 209.64.3.6 في الشبكة الخارجية. قم بتكوين بيان nat حتى تتم ترجمة أي حركة مرور من شبكة 192.168.2.x التي تمر من الواجهة الداخلية (Ethernet0) إلى الواجهة الخارجية (Ethernet 1) إلى عنوان في النطاق 209.64.3.129 حتى 209.64.3.253. آخر عنوان متوفر (209.64.3.254) محجوز لترجمة عنوان المنفذ (PAT) .

التكوينات

يستخدم هذا المستند التكوينات التالية:

| ASA |

ASA#show run

: Saved

:

ASA Version 8.3(1)

!

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

passwd 2KFQnbNIdI.2KYOU encrypted

names

!

interface Ethernet0

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet1

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet2

shutdown

no nameif

no security-level

no ip address

!

!--- Configure the inside interface.

?

interface Ethernet3

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.252

!

!--- Configure the outside interface.

interface Ethernet4

nameif outside

security-level 0

ip address 209.64.3.1 255.255.255.252

!

interface Ethernet5

shutdown

no nameif

no security-level

no ip address

!

passwd 2KFQnbNIdI.2KYOU encrypted

boot system disk0:/asa831-k8.bin

ftp mode passive

pager lines 24

mtu inside 1500

mtu outside 1500

no failover

no asdm history enable

arp timeout 14400

!--- This command states that any traffic !--- from the 192.168.2.x network that passes from the inside interface (Ethernet0) !--- to the outside interface (Ethernet 1) translates into an address !--- in the range of 209.64.3.129 through 209.64.3.253 and contains a subnet !--- mask of 255.255.255.128.

object network obj-209.64.3.129_209.64.3.253

range 209.64.3.129-209.64.3.253

!--- This command reserves the last available address (209.64.3.254) for !--- for Port Address Translation (PAT). In the previous statement, !--- each address inside that requests a connection uses one !--- of the addresses specified. If all of these addresses are in use, !--- this statement provides a failsafe to allow additional inside stations !--- to establish connections.

object network obj-209.64.3.254

host 209.64.3.254

!--- This command indicates that all addresses in the 192.168.2.x range !--- that pass from the inside (Ethernet0) to a corresponding global !--- designation are done with NAT. !--- As outbound traffic is permitted by default on the ASA, no !--- static commands are needed.

object-group network nat-pat-group

network-object object obj-209.64.3.129_209.64.3.253

network-object object obj-209.64.3.254

object network obj-192.168.2.0

subnet 192.168.2.0 255.255.255.0

nat (inside,outside) dynamic nat-pat-group

!--- Creates a static route for the 192.168.2.x network with 192.168.1.2. !--- The ASA forwards packets with these addresses to the router !--- at 192.168.1.2.

route inside 192.168.2.0 255.255.255.0 192.168.1.2 1

!--- Sets the default route for the ASA Firewall at 209.64.3.2.

route outside 0.0.0.0 0.0.0.0 209.64.3.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00

timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00

timeout uauth 0:05:00 absolute

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

telnet timeout 5

ssh timeout 5

console timeout 0

!

class-map inspection_default

match default-inspection-traffic

!

!

!--- SMTP/ESMTP is inspected since "inspect esmtp" is included in the map.

policy-map global_policy

class inspection_default

inspect dns maximum-length 512

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

Cryptochecksum:8a63de5ae2643c541a397c2de7901041

: end |

| الموجه A |

Current configuration:

!

version 12.4

service timestamps debug uptime

service timestamps log uptime

no service password-encryption

!

hostname 2522-R4

!

enable secret 5 $1$N0F3$XE2aJhJlCbLWYloDwNvcV.

!

ip subnet-zero

!

!

!

!

!

interface Ethernet0

!--- Assigns an IP address to the inside Ethernet interface.

ip address 192.168.2.1 255.255.255.0

no ip directed-broadcast

!

interface Ethernet1

!--- Assigns an IP address to the ASA-facing interface.

ip address 192.168.1.2 255.255.255.252

no ip directed-broadcast

!

interface Serial0

no ip address

no ip directed-broadcast

shutdown

!

interface Serial1

no ip address

no ip directed-broadcast

shutdown

!

ip classless

!--- This route instructs the inside router to forward all !--- non-local packets to the ASA.

ip route 0.0.0.0 0.0.0.0 192.168.1.1

!

!

line con 0

transport input none

line aux 0

autoselect during-login

line vty 0 4

exec-timeout 5 0

password ww

login

!

end |

| الموجه B |

Current configuration:

!

version 12.4

service timestamps debug uptime

service timestamps log uptime

no service password-encryption

!

hostname 2522-R4

!

enable secret 5 $1$N0F3$XE2aJhJlCbLWYloDwNvcV.

!

ip subnet-zero

!

!

!

!

interface Ethernet0

!--- Assigns an IP address to the ASA-facing Ethernet interface.

ip address 209.64.3.2 255.255.255.252

no ip directed-broadcast

!

interface Ethernet1

!--- Assigns an IP address to the server-facing Ethernet interface.

ip address 209.64.3.5 255.255.255.252

no ip directed-broadcast

!

interface Serial0

!--- Assigns an IP address to the Internet-facing interface.

ip address 209.64.3.9 255.255.255.252

no ip directed-broadcast

no ip mroute-cache

!

interface Serial1

no ip address

no ip directed-broadcast

!

ip classless

!--- All non-local packets are to be sent out serial 0. In this case, !--- the IP address on the other end of the serial interface is not known, !--- or you can specify it here.

ip route 0.0.0.0 0.0.0.0 serial 0

!

!--- This statement is required to direct traffic destined to the !--- 209.64.3.128 network (the ASA global pool) to the ASA to be translated !--- back to the inside addresses.

ip route 209.64.3.128 255.255.255.128 209.64.3.1

!

!

line con 0

transport input none

line aux 0

autoselect during-login

line vty 0 4

exec-timeout 5 0

password ww

login

!

end |

تكوين ESMTP TLS

ملاحظة: إذا كنت تستخدم تشفير أمان طبقة النقل (TLS) لاتصالات البريد الإلكتروني، فإن ميزة فحص ESMTP (التي يتم تمكينها بشكل افتراضي) في ASA تقوم بإسقاط الحزم. للسماح برسائل البريد الإلكتروني مع تمكين TLS، قم بتعطيل ميزة فحص ESMTP كما يظهر هذا الإخراج. راجع معرف تصحيح الأخطاء من Cisco CSCtn08326 للحصول على مزيد من المعلومات.

ciscoasa(config)#

policy-map global_policy

ciscoasa(config-pmap)#class inspection_default

ciscoasa(config-pmap-c)#no inspect esmtp

ciscoasa(config-pmap-c)#exit

ciscoasa(config-pmap)#exit

التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

استكشاف الأخطاء وإصلاحها

يدعم Cisco CLI Analyzer (محلل واجهة سطر الأوامر من Cisco) أوامر show معينة. أستخدم CLI Analyzer (محلل واجهة سطر الأوامر) لعرض تحليل مخرج الأمر show.

يوجه الأمر logging buffered 7 الرسائل إلى وحدة تحكم ASA. إذا كان الاتصال بخادم البريد يمثل مشكلة، فتحقق من رسائل تصحيح أخطاء وحدة التحكم لتحديد موقع عناوين IP الخاصة بمحطات الإرسال والاستقبال لتحديد المشكلة.

معلومات ذات صلة

التعليقات

التعليقات