المقدمة

يوضح هذا المستند كيفية تكوين مصادقة ASA المباشرة والمباشرة.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى جهاز الأمان القابل للتكيف (ASA) من Cisco.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

شق

تم تكوين المصادقة الفرعية مسبقا باستخدام الأمر AAA include. يتم إستخدام الأمر aaa authentication match الآن. يتم السماح بحركة المرور التي تتطلب المصادقة في قائمة الوصول التي تتم الإشارة إليها بواسطة الأمر تطابق مصادقة AAA، والذي يتسبب في مصادقة المضيف قبل السماح بحركة المرور المحددة من خلال ASA.

فيما يلي مثال تكوين لمصادقة حركة مرور الويب:

username cisco password cisco privilege 15

access-list authmatch permit tcp any any eq 80

aaa authentication match authmatch inside LOCAL

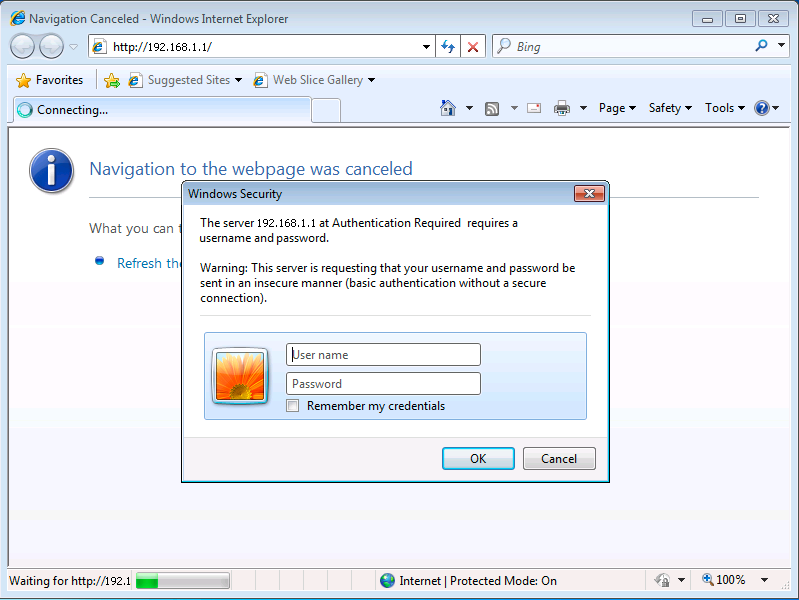

لاحظ أن هذا الحل يعمل لأن HTTP هو بروتوكول يمكن فيه ل ASA إدخال المصادقة. يعترض ASA حركة مرور HTTP ويصادق عليها عبر مصادقة HTTP. نظرا لأن المصادقة تم حقنها في السطر، يظهر مربع حوار مصادقة HTTP في مستعرض الويب كما هو موضح في هذه الصورة:

المصادقة المباشرة

تم تكوين المصادقة المباشرة مسبقا باستخدام أوامر تضمين مصادقة AAA والبروتوكول الظاهري. الآن، يتم إستخدام أوامر مصادقة AAA ومستمع مصادقة AAA.

بالنسبة للبروتوكولات التي لا تدعم المصادقة بشكل طبيعي (أي البروتوكولات التي لا يمكن أن تحتوي على اعتراض مصادقة مضمنة)، يمكن تكوين مصادقة ASA المباشرة. وبشكل افتراضي، لا يصغي ASA لطلبات المصادقة. يمكن تكوين موزع رسائل على منفذ خاص وواجهة باستخدام أمر موزع صوت مصادقة AAA.

وفيما يلي مثال تكوين يسمح بحركة مرور TCP/3389 من خلال ASA بمجرد مصادقة مضيف:

username cisco password cisco privilege 15

access-list authmatch permit tcp any any eq 3389

access-list authmatch permit tcp any host 10.245.112.1 eq 5555

aaa authentication match authmatch inside LOCAL

aaa authentication listener http inside port 5555

لاحظ رقم المنفذ الذي يتم إستخدامه من قبل المنصت (TCP/5555). يوضح إخراج الأمر show asp table socket أن ASA يقوم الآن بالاستماع إلى طلبات الاتصال بهذا المنفذ في عنوان IP الذي تم تعيينه إلى الواجهة المحددة (الداخلية).

ciscoasa(config)# show asp table socket

Protocol Socket Local Address Foreign Address State

TCP 000574cf 10.245.112.1:5555 0.0.0.0:* LISTEN

ciscoasa(config)#

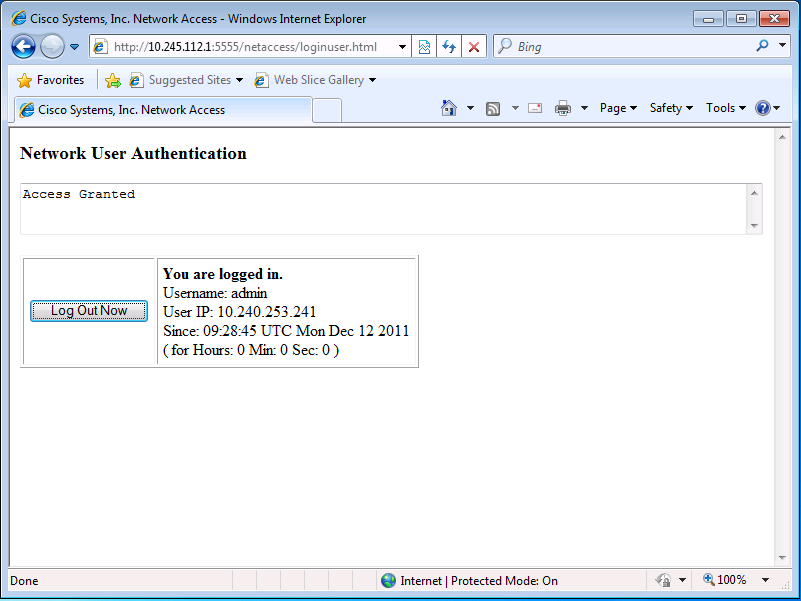

بعد تكوين ASA كما هو موضح أعلاه، تؤدي محاولة الاتصال من خلال ASA إلى مضيف خارجي على منفذ TCP 3389 إلى رفض الاتصال. يجب أن يقوم المستخدم بالمصادقة أولا للسماح بحركة مرور TCP/3389.

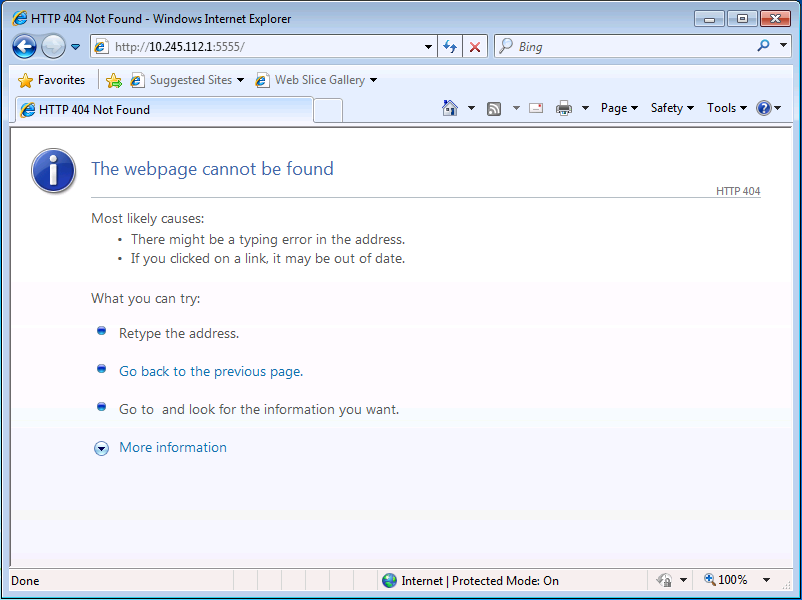

تتطلب المصادقة المباشرة أن يقوم المستخدم بالاستعراض مباشرة إلى ASA. إذا قمت بالاستعراض للوصول إلى http://<asa_ip>:<port>، يتم إرجاع خطأ 404 نظرا لعدم وجود صفحة ويب في جذر خادم ويب ASA.

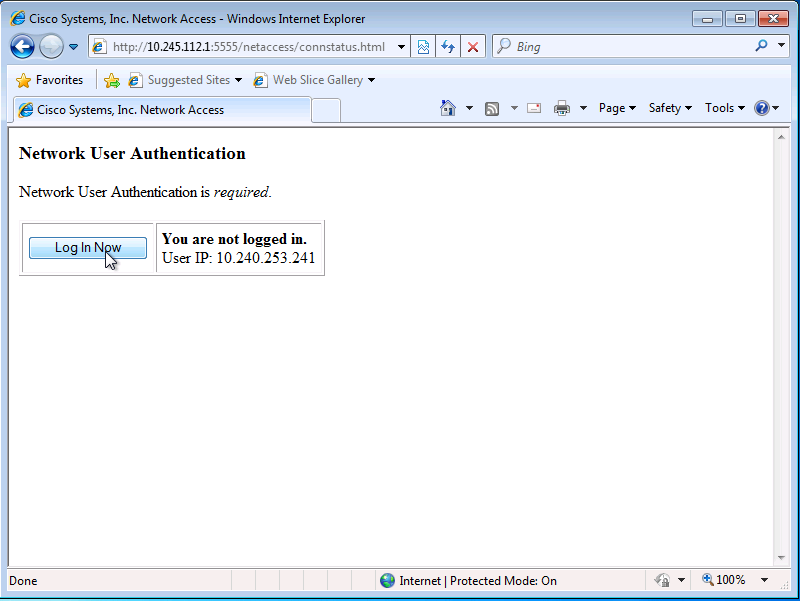

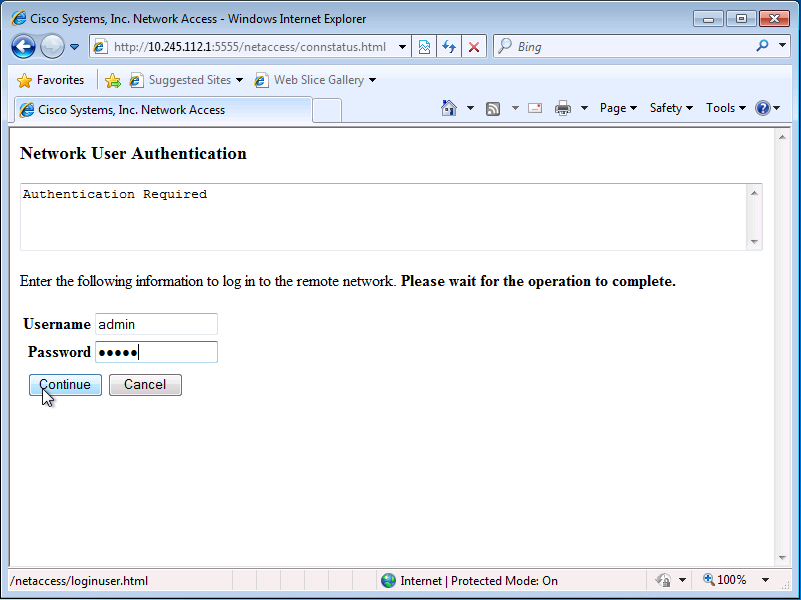

بدلا من ذلك، يجب عليك الاستعراض مباشرة إلى http://<asa_ip>:<listener_port>/netaccess/connstatus.html. توجد صفحة تسجيل الدخول في عنوان URL هذا حيث يمكنك توفير بيانات اعتماد المصادقة.

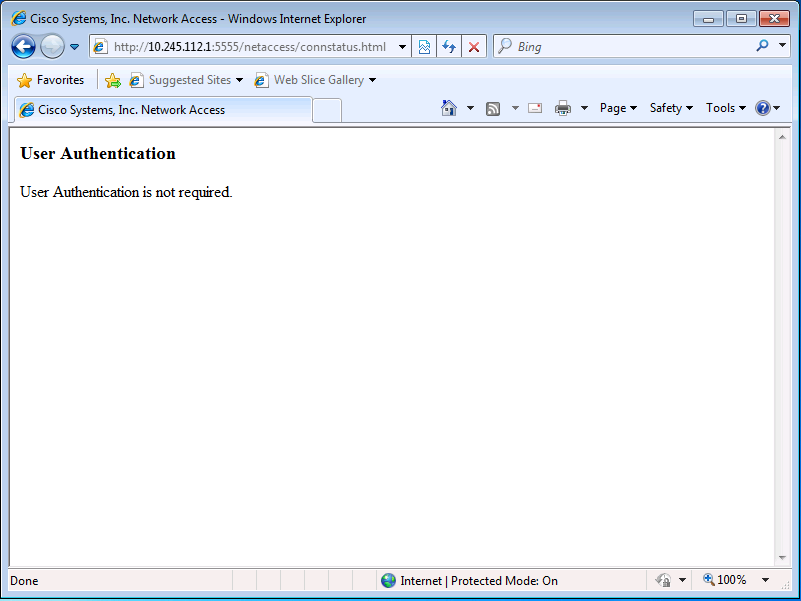

في هذا التكوين، تعد حركة مرور المصادقة المباشرة جزءا من قائمة الوصول الخاصة ب authmatch. بدون إدخال التحكم في الوصول هذا، قد تتلقى رسالة غير متوقعة، مثل مصادقة المستخدم، لا تكون مصادقة المستخدم مطلوبة، عند الاستعراض إلى http://<asa_ip>:<listener_port>/netaccess/connstatus.html.

بعد المصادقة بنجاح، يمكنك الاتصال من خلال ASA بخادم خارجي على TCP/3389.