تكوين ترجمة عنوان الشبكة وقوائم التحكم في الوصول (ACL) على جدار حماية ASA

خيارات التنزيل

-

ePub (103.4 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين ترجمة عنوان الشبكة (NAT) وقوائم التحكم في الوصول (ACL) على جدار حماية ASA.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى جدار حماية ASA 5510 الذي يشغل رمز ASA الإصدار 9.1(1).

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يصف هذا المستند مثالا بسيطا ومباشرا لكيفية تكوين قوائم التحكم في الوصول إلى NAT و ACLs على جدار حماية ASA للسماح بالاتصال الصادر وكذلك الوارد. لقد تمت كتابته باستخدام جدار حماية جهاز الأمان القابل للتكيف (ASA) 5510 مقارنة بتشغيل رمز ASA الإصدار 9.1(1)، ولكن يمكن تطبيق هذا الأمر بسهولة على أي نظام جدار حماية ASA آخر. إن يستعمل أنت منصة مثل ASA 5505، أي يستعمل VLANs بدلا من قارن طبيعي، أنت تحتاج أن يغير القارن نوع حسب مناسب.

نظرة عامة

الأهداف

في مثال التكوين هذا، يمكنك النظر في ما هي تكوينات NAT و ACL اللازمة للسماح بالوصول الوارد إلى خادم الويب في المنطقة DMZ لجدار حماية ASA، والسماح بالاتصال الصادر من الأجهزة المضيفة الداخلية و DMZ. ويمكن تلخيص هذا كهدفين:

- السماح بالمضيفين الموجودين بالداخل واتصال DMZ الصادر بالإنترنت.

- السماح للمضيفين على الإنترنت بالوصول إلى خادم ويب على DMZ بعنوان IP 192.168.1.100.

قبل تنفيذ الخطوات التي يجب إكمالها لتحقيق هذين الهدفين، يمر هذا المستند بإيجاز على طريقة عمل قوائم التحكم في الوصول (ACL) و NAT على الإصدارات الأحدث من رمز ASA (الإصدار 8.3 والإصدارات الأحدث).

نظرة عامة على قائمة التحكم في الوصول

قوائم التحكم في الوصول (قوائم الوصول أو قوائم التحكم في الوصول للاختصار) هي الطريقة التي يحدد بها جدار حماية ASA ما إذا كان حركة المرور مسموح بها أو مرفوضة. وبشكل افتراضي، يتم رفض حركة المرور التي تمر من مستوى أمان أقل إلى مستوى أمان أعلى. يمكن تجاوز هذا الإجراء بواسطة قائمة تحكم في الوصول (ACL) يتم تطبيقها على واجهة الأمان الأقل هذه. أيضا، يسمح ال ASA، افتراضيا، حركة مرور من أعلى إلى أسفل أمن قارن. يمكن أيضا تجاوز هذا السلوك باستخدام قائمة التحكم في الوصول (ACL).

في الإصدارات السابقة من رمز ASA (8.2 والإصدارات الأقدم)، قام ASA بمقارنة اتصال أو حزمة واردة مقابل قائمة التحكم في الوصول (ACL) على واجهة دون إلغاء ترجمة الحزمة أولا. بمعنى آخر، يجب أن تسمح قائمة التحكم في الوصول (ACL) للحزمة كما لو كنت تريد التقاط تلك الحزمة على الواجهة. في الإصدار 8.3 والرمز الأحدث، لا تتم ترجمة ASA لتلك الحزمة قبل التحقق من قوائم التحكم في الوصول (ACLs) للواجهة. هذا يعني أن ل 8.3 ومتأخر رمز، وهذا وثيقة، حركة مرور إلى المضيف حقيقي IP يسمح ولا المضيف يترجم IP.

راجع قسم تكوين قواعد الوصول في الكتاب 2: دليل تكوين واجهة سطر الأوامر من سلسلة Cisco ASA، الإصدار 9.1 للحصول على مزيد من المعلومات حول قوائم التحكم في الوصول.

نظرة عامة على NAT

nat على ال ASA في صيغة 8.3 وفيما بعد تقسم إلى نوعين المعروفين ب Auto NAT (Object NAT) و NAT يدوي (مرتين NAT). الأول من الإثنان، كائن nat، شكلت ضمن تعريف شبكة كائن. يتم توفير مثال على ذلك لاحقا في هذا المستند. إحدى الميزات الأساسية لطريقة NAT هذه هي أن يقوم ASA تلقائيا بطلب قواعد المعالجة لتجنب التعارضات. هذا هو أسهل شكل ل nat، ولكن مع هذه السهولة يأتي حد في تشكيل تحبب. مثلا، أنت يستطيع لا يجعل ترجمة قرار يؤسس على الغاية في الربط بما أن أنت يستطيع مع النوع الثاني nat، nat يدوي. ال nat اليدوي هو أكثر قوة في نقابته، غير أن هو يتطلب أن تكون الخطوط شكلت بالترتيب الصحيح بحيث يمكن أن يحقق السلوك الصحيح. هذا يعقد هذا نوع NAT، ونتيجة لذلك لا يمكن إستخدامه في مثال التكوين هذا.

رأيت المعلومة حول nat قسم من كتاب 2: cisco ASA sery جدار حماية CLI تشكيل مرشد، 9.1 ل كثير معلومة حول NAT.

التكوين

بدء الاستخدام

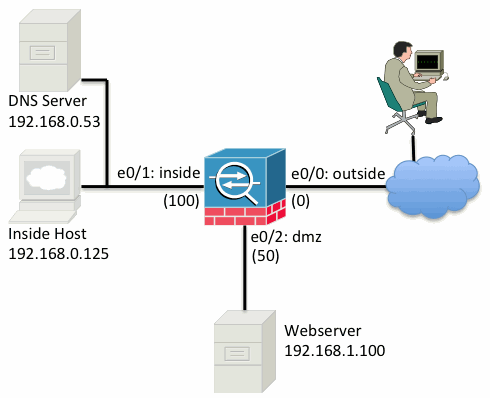

إعداد تكوين ASA الأساسي هو ثلاث واجهات متصلة بثلاثة مقاطع للشبكة. يتم توصيل مقطع شبكة ISP بواجهة Ethernet0/0 ويتم تسميته خارجيا بمستوى أمان 0. تم توصيل الشبكة الداخلية بالإيثرنت 0/1 وتم تسميتها بالداخل بمستوى أمان 100. مقطع DMZ، حيث يوجد خادم الويب، متصل ب Ethernet0/2 ويطلق عليه DMZ بمستوى أمان يبلغ 50.

يظهر تكوين الواجهة وعناوين IP للمثال هنا:

interface Ethernet0/0

nameif outside

security-level 0

ip address 198.51.100.100 255.255.255.0

!

interface Ethernet0/1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

interface Ethernet0/2

nameif dmz

security-level 50

ip address 192.168.1.1 255.255.255.0

!

route outside 0.0.0.0 0.0.0.0 198.51.100.1

هنا أنت يستطيع رأيت أن ال ASA داخلي ثبتت مع العنوان 192.168.0.1، وهو التقصير مدخل ل داخلي مضيف. تم تكوين واجهة ASA الخارجية باستخدام عنوان IP الذي تم الحصول عليه من ISP. هناك مسار افتراضي في المكان، الذي يثبت الخطوة التالية أن تكون بوابة ISP. إذا كنت تستخدم DHCP، فهذا يتم توفيره تلقائيا. يتم تكوين واجهة DMZ باستخدام عنوان IP الخاص ب 192.168.1.1، وهي البوابة الافتراضية للمضيفين على مقطع الشبكة DMZ.

المخطط

وإليك نظرة مرئية على كيفية توصيل هذه الكابلات وتهيئتها:

الخطوة 1. شكلت nat أن يسمح مضيف أن يذهب إلى الإنترنت

لهذا المثال، يتم إستخدام Object NAT، المعروف أيضا ب AutoNAT. أول شيء أن يشكل ال nat قاعدة أن يسمح المضيف على الداخل و DMZ قسم أن يربط إلى الإنترنت. لأن هذه الأجهزة المضيفة تستخدم عناوين IP الخاصة، يلزمك ترجمتها إلى شيء قابل للتوجيه على الإنترنت. في هذه الحالة، ترجم العناوين حتى تبدو مثل عنوان IP للواجهة الخارجية ل ASA. إذا تغير IP الخارجي بشكل متكرر (ربما بسبب DHCP) فهذه هي الطريقة الأكثر مباشرة لإعداد هذا.

in order to شكلت هذا NAT، أنت تحتاج أن يخلق شبكة كائن أن يمثل الداخل subnet as well as واحد أن يمثل ال DMZ subnet. في كل واحد من هذا كائن، شكلت حركي nat قاعدة أن يستطيع أيسر عنوان ترجمة (ضرب) هذا زبون بما أن هم يمر من هم شخصي قارن إلى القارن خارجي.

يبدو هذا تشكيل مماثل إلى هذا:

object network inside-subnet

subnet 192.168.0.0 255.255.255.0

nat (inside,outside) dynamic interface

!

object network dmz-subnet

subnet 192.168.1.0 255.255.255.0

nat (dmz,outside) dynamic interface

إذا نظرت إلى التكوين الجاري تشغيله في هذه النقطة (باستخدام مخرجات الأمر show run)، يمكنك أن ترى أن تعريف الكائن مقسم إلى جزئين من الإخراج. يشير الجزء الأول فقط إلى ما هو في الكائن (المضيف/الشبكة الفرعية، عنوان IP، وما إلى ذلك)، بينما يظهر القسم الثاني قاعدة NAT المرتبطة بذلك الكائن. إذا أخذت الإدخال الأول في الإخراج السابق:

عندما تكون الأجهزة المضيفة التي تطابق إجتياز الشبكة الفرعية 192.168.0.0/24 من الواجهة الداخلية إلى الواجهة الخارجية، فأنت تريد ترجمتها ديناميكيا إلى الواجهة الخارجية.

الخطوة 2. تكوين NAT للوصول إلى خادم الويب من الإنترنت

الآن بعد أن أصبح بإمكان المضيفين الموجودين بالداخل وواجهات DMZ الوصول إلى الإنترنت، يلزمك تعديل التكوين حتى يتمكن المستخدمون على الإنترنت من الوصول إلى خادم الويب الخاص بنا على منفذ TCP 80. في هذا المثال، يتم إعداد الإعداد بحيث يتمكن الأشخاص الموجودون على الإنترنت من الاتصال بعنوان IP آخر الذي يوفره ISP، وهو عنوان IP إضافي نملكه. على سبيل المثال، أستخدم 198.51.100.101. باستخدام هذا التكوين، يمكن للمستخدمين على الإنترنت الوصول إلى خادم ويب DMZ من خلال الوصول إلى 198.51.100.101 على منفذ TCP رقم 80. أستخدم NAT للكائن لهذه المهمة، ويمكن أن يترجم ASA منفذ TCP 80 على خادم الويب (192.168.1.100) ليبدو مثل 198.51.100.101 على منفذ TCP رقم 80 من الخارج. بالمثل مع ما تم فعله سابقا، قم بتعريف كائن وقم بتعريف قواعد الترجمة لذلك الكائن. أيضا، قم بتعريف كائن ثان لتمثيل IP الذي يمكنك ترجمة هذا المضيف إليه.

يبدو هذا تشكيل مماثل إلى هذا:

object network webserver-external-ip

host 198.51.100.101

!

object network webserver

host 192.168.1.100

nat (dmz,outside) static webserver-external-ip service tcp www www

ولتلخيص ما تعنيه قاعدة NAT هذه في هذا المثال:

عندما يخلق مضيف أن يطابق العنوان 192.168.1.100 على ال DMZ قطعة توصيل sourced من TCP ميناء 80 (WWW) وأن توصيل يذهب خارج القارن خارجي، أنت تريد أن يترجم أن يكون TCP ميناء 80 (WWW) على القارن خارجي ويترجم أن عنوان أن يكون 198.51.100.101.

هذا يبدو غريب قليلا... "sourced من TCP ميناء 80 (www)"، غير أن حركة مرور ويب معد ل إلى ميناء 80. من المهم أن نفهم أن هذه القواعد NAT ثنائية الإتجاه في طبيعتها. نتيجة لذلك، يمكنك قلب الكلمات لإعادة صياغة هذه الجملة. والنتيجة أصبحت أكثر منطقية:

عندما يخلق مضيف على الخارج اتصال إلى 198.51.100.101 على غاية TCP ميناء 80 (www)، أنت يستطيع ترجمت الغاية عنوان أن يكون 192.168.1.100 والوجهة ميناء يستطيع كنت TCP ميناء 80 (www) وأرسلته من ال DMZ.

ويكون هذا منطقيا أكثر عندما تتم صياغته بهذه الطريقة. بعد ذلك، يلزمك إعداد قوائم التحكم في الوصول (ACL).

الخطوة 3. تكوين قوائم التحكم في الوصول إلى ACL

nat شكلت ونهاية هذا تشكيل قريب. تذكر، تسمح لك قوائم التحكم في الوصول على ASA بتجاوز سلوك الأمان الافتراضي وهو كما يلي:

- يتم رفض حركة المرور التي تنتقل من واجهة أمان أقل عند انتقالها إلى واجهة أمان أعلى.

- يتم السماح بحركة المرور التي تنتقل من واجهة أمان أعلى عند انتقالها إلى واجهة أمان أقل.

لذلك بدون إضافة أي قوائم تحكم في الوصول (ACL) إلى التكوين، تعمل حركة المرور هذه في المثال:

- يمكن للمضيفين الموجودين في الداخل (مستوى الأمان 100) الاتصال بالمضيفين في المنطقة DMZ (مستوى الأمان 50).

- يمكن للمضيفين الموجودين في الداخل (مستوى الأمان 100) الاتصال بالمضيفين الموجودين في الخارج (مستوى الأمان 0).

- يمكن للمضيفين الموجودين في المنطقة المجردة من السلاح (مستوى الأمان 50) الاتصال بالمضيفين الموجودين في الخارج (مستوى الأمان 0).

ومع ذلك، يتم رفض حركة المرور هذه:

- لا يمكن للمضيفين الموجودين في الخارج (مستوى الأمان 0) الاتصال بالمضيفين الموجودين في الداخل (مستوى الأمان 100).

- لا يمكن للمضيفين الموجودين في الخارج (مستوى الأمان 0) الاتصال بالمضيفين على DMZ (مستوى الأمان 50).

- لا يمكن للمضيفين الموجودين في المنطقة DMZ (مستوى الأمان 50) الاتصال بالمضيفين الموجودين بالداخل (مستوى الأمان 100).

لأن حركة المرور من الخارج إلى شبكة DMZ يتم رفضها بواسطة ASA مع تكوينها الحالي، فلا يمكن للمستخدمين على الإنترنت الوصول إلى خادم الويب بالرغم من تكوين NAT في الخطوة 2. تحتاج إلى السماح بحركة المرور هذه بشكل صريح. في 8.3 والرمز الأحدث، يجب أن تستخدم IP الحقيقي للمضيف في قائمة التحكم في الوصول وليس IP المترجم. هذا يعني أن التكوين يحتاج إلى السماح بحركة المرور الموجهة إلى 192.168.1.100 وليس حركة المرور الموجهة إلى 198.51.100.101 على المنفذ 80. من أجل البساطة، يمكن إستخدام الكائنات المحددة في الخطوة 2 لقائمة التحكم في الوصول (ACL) هذه أيضا. بمجرد إنشاء قائمة التحكم في الوصول (ACL)، يلزمك تطبيقها واردة على الواجهة الخارجية.

فيما يلي ما تبدو عليه أوامر التكوين هذه:

access-list outside_acl extended permit tcp any object webserver eq www

!

access-group outside_acl in interface outside

يذكر سطر قائمة الوصول:

السماح بحركة المرور من أي (مكان) إلى المضيف الممثل بخادم ويب الكائن (192.168.1.100) على المنفذ 80.

من المهم أن يستخدم التكوين أي كلمة أساسية هنا. لأن عنوان IP المصدر للعملاء غير معروف لأنه يصل إلى موقع الويب الخاص بك، حدد أي معنى، أي عنوان IP.

ماذا عن حركة المرور من مقطع DMZ الموجه إلى الأجهزة المضيفة على مقطع الشبكة الداخلي؟ على سبيل المثال، خادم على الشبكة الداخلية التي تحتاج المضيفين على DMZ إلى الاتصال بها. كيف يمكن أن يسمح ASA فقط لحركة المرور المحددة الموجهة إلى الخادم الداخلي ويحظر كل شيء آخر موجه إلى المقطع الداخلي من DMZ؟

في هذا المثال، يفترض وجود خادم DNS على الشبكة الداخلية على عنوان IP 192.168.0.53 يحتاج المضيفون على DMZ إلى الوصول إلى تحليل DNS. يمكنك إنشاء قائمة التحكم في الوصول (ACL) المطلوبة وتطبيقها على واجهة DMZ حتى يمكن أن يتجاوز ASA سلوك الأمان الافتراضي هذا، المذكور سابقا، لحركة المرور التي تدخل هذه الواجهة.

فيما يلي ما تبدو عليه أوامر التكوين هذه:

object network dns-server

host 192.168.0.53

!

access-list dmz_acl extended permit udp any object dns-server eq domain

access-list dmz_acl extended deny ip any object inside-subnet

access-list dmz_acl extended permit ip any any

!

access-group dmz_acl in interface dmz

قائمة التحكم في الوصول (ACL) أكثر تعقيدا من مجرد السماح بحركة المرور إلى خادم DNS على منفذ UDP 53. إذا كان كل ما فعلناه هو خط السماح الأول، فسيتم منع حركة المرور من المنطقة المنزوعة السلاح إلى الأجهزة المضيفة على الإنترنت. تحتوي قوائم التحكم في الوصول على عنوان IP رفض ضمني any في نهاية قائمة التحكم في الوصول (ACL). ونتيجة لذلك، لن تتمكن مضيفات DMZ من الخروج إلى الإنترنت. على الرغم من أنه يتم السماح بحركة المرور من DMZ إلى الخارج بشكل افتراضي، مع تطبيق قائمة التحكم في الوصول إلى واجهة DMZ، فإن سلوكيات الأمان الافتراضية هذه لواجهة DMZ لم تعد سارية المفعول ويجب عليك السماح بحركة المرور في قائمة التحكم في الوصول للواجهة بشكل صريح.

الخطوة 4. إختبار تشكيل مع الربط يتتبع سمة

الآن وقد تم إكمال التكوين، يلزمك إختباره للتأكد من أنه يعمل. أسهل طريقة هي إستخدام البيئات المضيفة الفعلية (إذا كانت هذه هي شبكتك). ومع ذلك، لمصلحة إختبار هذا من واجهة سطر الأوامر واستكشاف المزيد من أدوات ASA، أستخدم أداة تعقب الحزم لاختبار أي مشاكل تمت مصادفتها وإمكانية تصحيح أخطائها.

تعمل حزمة tracer بمحاكاة حزمة استنادا إلى سلسلة من المعلمات وإدخال هذه الحزمة إلى مسار بيانات الواجهة، مماثل للطريقة التي يمكن أن تستخدمها حزمة الحياة الحقيقية إذا تم التقاطها من السلك. يتم اتباع هذه الحزمة من خلال عدد لا يحصى من التحققات والعمليات التي يتم القيام بها عند مرورها عبر جدار الحماية، ويقوم متتبع الحزمة بملاحظة النتيجة. محاكاة المضيف الداخلي الذي يخرج إلى مضيف على الإنترنت. يرشد هذا الأمر جدار الحماية إلى:

يحاكي حزمة TCP الواردة في الواجهة الداخلية من عنوان IP 192.168.0.125 على منفذ المصدر 12345 الموجهة إلى عنوان IP 203.0.113.1 على المنفذ 80.

ciscoasa# packet-tracer input inside tcp 192.168.0.125 12345 203.0.113.1 80

Phase: 1

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

MAC Access list

Phase: 2

Type: ROUTE-LOOKUP

Subtype: input

Result: ALLOW

Config: Additional Information:

in 0.0.0.0 0.0.0.0 outside Phase: 3

Type: NAT

Subtype:

Result: ALLOW

Config:

object network inside-subnet

nat (inside,outside) dynamic interface

Additional Information:

Dynamic translate 192.168.0.125/12345 to 198.51.100.100/12345

Phase: 4

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 5

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 6

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 7

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 8

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Config:

Additional Information:

New flow created with id 1, packet dispatched to next module

Result:

input-interface: inside

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: allow

النتيجة النهائية هي أن حركة المرور مسموح بها، مما يعني أنها تجاوزت جميع عمليات التحقق من NAT و ACL في التكوين وتم إرسالها من واجهة الخروج، خارج. لاحظ أن الحزمة ترجمت في المرحلة 3 وتفاصيل تلك المرحلة تظهر القاعدة التي تم الوصول إليها. تتم ترجمة المضيف 192.168.0.125 بشكل ديناميكي إلى 198.51.100.100 وفقا للتكوين.

الآن، قم بتشغيله للاتصال من الإنترنت إلى خادم الويب. تذكر، يمكن للمضيفين على الإنترنت الوصول إلى خادم الويب بالاتصال ب 198.51.100.101 على الواجهة الخارجية. مرة أخرى، يترجم الأمر التالي إلى:

يحاكي حزمة TCP الواردة في الواجهة الخارجية من عنوان IP 192.0.2.123 على منفذ المصدر 12345 الموجهة إلى عنوان IP 198.51.100.101 على المنفذ 80.

ciscoasa# packet-tracer input outside tcp 192.0.2.123 12345 198.51.100.101 80

Phase: 1

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

Additional Information:

NAT divert to egress interface dmz

Untranslate 198.51.100.101/80 to 192.168.1.100/80

Phase: 2

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group outside_acl in interface outside

access-list outside_acl extended permit tcp any object webserver eq www

Additional Information:

Phase: 3

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 4

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 5

Type: NAT

Subtype: rpf-check

Result: ALLOW

Config:

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

Additional Information:

Phase: 6

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 7

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 8

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Config:

Additional Information:

New flow created with id 3, packet dispatched to next module

Result:

input-interface: outside

input-status: up

input-line-status: up

output-interface: dmz

output-status: up

output-line-status: up

Action: allow

مرة أخرى، النتيجة أن الربط مسموح. سحب قوائم التحكم في الوصول، يبدو التكوين جيدا، ويمكن للمستخدمين على الإنترنت (خارج) الوصول إلى خادم الويب هذا باستخدام IP الخارجي.

التحقق من الصحة

يتم تضمين إجراءات التحقق في الخطوة 4 - إختبار التكوين باستخدام ميزة تعقب الحزمة.

استكشاف الأخطاء وإصلاحها

هناك حاليا ما من معلومات محددة يتوفر على كيفية أستكشاف أخطاء هذا التكوين وإصلاحها.

القرار

ليس التشكيل من ASA أن يتم أساسي nat ذلك صعب من مهمة. يمكن تكييف المثال في هذا المستند لسيناريو محدد إذا قمت بتغيير عناوين IP والمنافذ المستخدمة في مثال التكوينات. ويبدو تكوين ASA النهائي لهذا، عند دمجه، مشابها لهذا بالنسبة إلى ASA 5510:

ASA Version 9.1(1)

!

interface Ethernet0/0

nameif outside

security-level 0

ip address 198.51.100.100 255.255.255.0

!

interface Ethernet0/1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

interface Ethernet0/2

nameif dmz

security-level 50

ip address 192.168.1.1 255.255.255.0

!

object network inside-subnet

subnet 192.168.0.0 255.255.255.0

object network dmz-subnet

subnet 192.168.1.0 255.255.255.0

object network webserver

host 192.168.1.100

object network webserver-external-ip

host 198.51.100.101

object network dns-server

host 192.168.0.53

!

access-list outside_acl extended permit tcp any object webserver eq www

access-list dmz_acl extended permit udp any object dns-server eq domain

access-list dmz_acl extended deny ip any object inside-subnet

access-list dmz_acl extended permit ip any any

!

object network inside-subnet

nat (inside,outside) dynamic interface

object network dmz-subnet

nat (dmz,outside) dynamic interface

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

access-group outside_acl in interface outside

access-group dmz_acl in interface dmz

!

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1

في ASA 5505، على سبيل المثال، مع توصيل الواجهات كما هو موضح مسبقا (خارج متصل ب Ethernet0/0، داخل متصل ب Ethernet0/1 و DMZ متصل ب Ethernet0/2):

ASA Version 9.1(1)

!

interface Ethernet0/0

description Connected to Outside Segment

switchport access vlan 2

!

interface Ethernet0/1

description Connected to Inside Segment

switchport access vlan 1

!

interface Ethernet0/2

description Connected to DMZ Segment

switchport access vlan 3

!

interface Vlan2

nameif outside

security-level 0

ip address 198.51.100.100 255.255.255.0

!

interface Vlan1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

interface Vlan3

nameif dmz

security-level 50

ip address 192.168.1.1 255.255.255.0

!

object network inside-subnet

subnet 192.168.0.0 255.255.255.0

object network dmz-subnet

subnet 192.168.1.0 255.255.255.0

object network webserver

host 192.168.1.100

object network webserver-external-ip

host 198.51.100.101

object network dns-server

host 192.168.0.53

!

access-list outside_acl extended permit tcp any object webserver eq www

access-list dmz_acl extended permit udp any object dns-server eq domain

access-list dmz_acl extended deny ip any object inside-subnet

access-list dmz_acl extended permit ip any any

!

object network inside-subnet

nat (inside,outside) dynamic interface

object network dmz-subnet

nat (dmz,outside) dynamic interface

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

access-group outside_acl in interface outside

access-group dmz_acl in interface dmz

!

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

07-Dec-2023 |

تم تحديث التنسيق. |

2.0 |

14-Nov-2022 |

تم التحديث لأخطاء العنوان وأخطاء التقديم وإخلاء المسؤولية القانوني والأجهزة والترجمة الآلية ومتطلبات النمط و SEO. |

1.0 |

15-Jan-2013 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Mario Enrique Solorio ZertucheCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات