أستكشاف أخطاء عداد تجاوز واجهة ASA وإصلاحها

خيارات التنزيل

-

ePub (211.0 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند عداد الأخطاء "التجاوز" وكيفية التحقيق في مشاكل الأداء أو مشاكل فقدان الحزم على الشبكة. قد يلاحظ المسؤول أخطاء تم الإعلام عنها في إخراج الأمر show interface على جهاز الأمان القابل للتكيف (ASA).

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

المشكلة

يتعقب عداد أخطاء واجهة ASA "overrun" عدد المرات التي تم فيها إستلام حزمة على واجهة الشبكة، ولكن لم تكن هناك مساحة متوفرة في قائمة انتظار FIFO للواجهة لتخزين الحزمة. وهكذا سقطت الحزمة. يمكن ملاحظة قيمة هذا العداد باستخدام الأمر show interface.

مثال مخرجات أن يعرض المشكلة:

ASA# show interface GigabitEthernet0/1 Interface GigabitEthernet0/1 "inside", is up, line protocol is up Hardware is i82546GB rev03, BW 1000 Mbps, DLY 10 usec Full-Duplex(Full-duplex), 1000 Mbps(1000 Mbps) Input flow control is unsupported, output flow control is off MAC address 0026.0b31.0c59, MTU 1500 IP address 10.0.0.113, subnet mask 255.255.0.0 580757 packets input, 86470156 bytes, 0 no buffer Received 3713 broadcasts, 0 runts, 0 giants 2881 input errors, 0 CRC, 0 frame, 2881 overrun, 0 ignored, 0 abort 0 pause input, 0 resume input 0 L2 decode drops 905828 packets output, 1131702216 bytes, 0 underruns 0 pause output, 0 resume output 0 output errors, 0 collisions, 0 interface resets 0 late collisions, 0 deferred 0 input reset drops, 0 output reset drops, 0 tx hangs input queue (blocks free curr/low): hardware (255/230) output queue (blocks free curr/low): hardware (255/202)[an error occurred while processing this directive]

في المثال أعلاه، تمت ملاحظة تجاوزات 2881 على الواجهة منذ تمهيد ASA أو منذ إدخال واجهة الأمر clear لمسح العدادات يدويا.

أسباب تجاوزات الواجهة

عادة ما تحدث أخطاء تجاوز الواجهة نتيجة لمجموعة من هذه العوامل:

- مستوى البرامج - لا يقوم برنامج ASA بسحب الحزم من قائمة انتظار FIFO للواجهة بسرعة كافية. وهذا يتسبب في تعبئة قائمة انتظار FIFO وإسقاط الحزم الجديدة.

- مستوى الأجهزة - المعدل الذي تصل به الحزم إلى الواجهة سريع للغاية، مما يتسبب في تعبئة قائمة انتظار FIFO قبل أن يتمكن برنامج ASA من سحب الحزم. عادة، تتسبب مجموعة من الحزم في قيام قائمة انتظار FIFO بتعبئة حتى الحد الأقصى من السعة في وقت قصير.

خطوات أستكشاف أخطاء الواجهة وإصلاحها

الخطوات الخاصة باستكشاف هذه المشكلة وإصلاحها ومعالجتها هي:

- حدد ما إذا كان ASA يعاني من وجود خراطيم وحدة المعالجة المركزية (CPU) وما إذا كانت تساهم في المشكلة. العمل على تقليل أي تداخل طويل أو متكرر لوحدات المعالجة المركزية.

- تعرف على معدلات حركة مرور الواجهة وحدد ما إذا كان هناك زيادة في اشتراك ASA بسبب ملف تعريف حركة المرور.

- حدد ما إذا كانت هناك انفجارات متقطعة لحركة المرور تسبب المشكلة. إذا كان الأمر كذلك، فعليك تنفيذ التحكم في التدفق على واجهة ASA ومنافذ المحولات المجاورة.

الأسباب والحلول المحتملة

تكون وحدة المعالجة المركزية (CPU) على ASA مشغولة بشكل دوري للغاية لدرجة عدم معالجة الحزم الواردة (أخطاء وحدة المعالجة المركزية)

يقوم النظام الأساسي ASA بمعالجة جميع الحزم في البرنامج ويستخدم مراكز وحدة المعالجة المركزية الرئيسية التي تتعامل مع جميع وظائف النظام (مثل syslog، واتصال Adaptive Security Device Manager، وفحص التطبيق) من أجل معالجة الحزم الواردة. إذا كانت عملية البرنامج تحمل وحدة المعالجة المركزية (CPU) لمدة أطول مما يجب، فإن ASA يقوم بتسجيل هذا كحدث لالتقاط وحدة المعالجة المركزية (CPU) منذ أن "قامت" العملية "بتعطيل" وحدة المعالجة المركزية (CPU). يتم تعيين عتبة خطاف وحدة المعالجة المركزية بالمللي ثانية، وهي مختلفة لكل طراز جهاز. ويعتمد الحد على المدة التي يمكن أن يستغرقها تعبئة قائمة انتظار FIFO الخاصة بالواجهة نظرا لقوة وحدة المعالجة المركزية الخاصة بالنظام الأساسي للأجهزة ومعدلات حركة مرور البيانات المحتملة التي يمكن للجهاز معالجتها.

تتسبب أخطاء وحدات المعالجة المركزية (CPU) في بعض الأحيان في حدوث أخطاء تجاوز الواجهة على وحدات ASA أحادية المركز، مثل 5505 و 5510 و 5520 و 5540 و 5550. ويمكن أن تؤدي الخوارق الطويلة، التي تستمر لمدة 100 مللي ثانية أو أكثر، بشكل خاص إلى حدوث تجاوزات لمستويات حركة المرور المنخفضة نسبيا ومعدلات حركة المرور غير المتقطعة. ولا تؤثر المشكلة على الأنظمة متعددة المراكز بقدر ما يمكن للمراكز الأخرى سحب الحزم من حلقة Rx إذا تم توصيل أحد مراكز وحدة المعالجة المركزية بواسطة عملية.

يتسبب الخنزير الذي يستمر أكثر من حد الجهاز في إنشاء syslog بالمعرف 711004، كما هو موضح هنا:

تاريخ 06 فبراير 2013: 14:40:42: ٪ASA-4-711004: تم تشغيل المهمة لمدة 60 مللي ثانية، العملية = ssh، الكمبيوتر = 90b0155، مكدس المكالمات = 06 فبراير 2013 14:40:42: ٪ASA-4-711004: تم تشغيل المهمة لمدة 60 ميجاثانية، العملية = ssh، الكمبيوتر = 90b0155، مكدس المكالمات = 0x090b 0155 0x090bf3b6 0x090b3b840x090b3f6e 0x090b4459 0x090b44d6 0x08c46fcc 0x09860ca0 x080fad6d 0x080efa5a 0x080f0a1c0806922c

كما يقوم النظام بتسجيل أحداث خطاف وحدة المعالجة المركزية. يعرض إخراج أمر show proc cpu-hog هذه الحقول:

- العملية - اسم العملية التي كانت تتعلق بوحدة المعالجة المركزية.

- PROC_PC_TOTAL - إجمالي عدد المرات التي أدت فيها هذه العملية إلى تعطل وحدة المعالجة المركزية.

- MAXHOG - أطول وقت لالتقاط CPU تمت ملاحظته لهذه العملية، بالمللي ثانية.

- LASTHOG - مقدار الوقت الذي كان فيه آخر خنزير يحمل وحدة المعالجة المركزية، بالمللي ثانية.

- AStog AT - الوقت الأخير الذي حدث فيه خنزير CPU.

- PC - قيمة عداد البرامج الخاصة بالعملية عند حدوث خنزير وحدة المعالجة المركزية. (معلومات لمركز المساعدة التقنية (TAC) من Cisco)

- مكدس الاستدعاءات - مكدس الاستدعاءات الخاص بالعملية عند حدوث إدخال وحدة المعالجة المركزية (CPU). (معلومات ل ال cisco TAC)

يوضح هذا المثال إخراج الأمر show proc cpu-hog:

ASA#

show proc cpu-hog

Process: ssh, PROC_PC_TOTAL: 1, MAXHOG: 119, LASTHOG: 119

LASTHOG At: 12:25:33 EST Jun 6 2012

PC: 0x08e7b225 (suspend)

Process: ssh, NUMHOG: 1, MAXHOG: 119, LASTHOG: 119

LASTHOG At: 12:25:33 EST Jun 6 2012

PC: 0x08e7b225 (suspend)

Call stack: 0x08e7b225 0x08e8a106 0x08e7ebf4 0x08e7efde 0x08e7f4c9 0x08e7f546 0x08a7789c

0x095a3f60 0x080e7e3d 0x080dcfa2 0x080ddf5c 0x0806897c

CPU hog threshold (msec): 10.240

Last cleared: 12:25:28 EST Jun 6 2012

ASA#

[an error occurred while processing this directive]

عقدت عملية ASA SSH وحدة المعالجة المركزية ل 119 مللي ثانية في 12:25:33 EST في 6 يونيو 2012.

إذا زادت أخطاء التجاوز بشكل مستمر على واجهة، فتحقق من إخراج الأمر show proc cpu-hog لمعرفة ما إذا كانت أحداث إدخال وحدة المعالجة المركزية (CPU) مرتبطة بزيادة في عداد تجاوز الواجهة. إن وجدت أن CPU Hogs يساهم إلى القارن يتجاوز خطأ، هو من الأفضل أن يبحث عن أخطاء مع الخطأ Toolkit، أو يرفع حالة مع ال cisco TAC. يتضمن أيضا إخراج الأمر show tech-support إخراج الأمر show proc cpu-hog.

يزيد ملف تعريف حركة المرور الذي تتم معالجته بشكل دوري من الاشتراك في ASA

بناء على ملف تعريف حركة المرور، قد تكون حركة المرور التي تتدفق عبر ASA أكبر من أن يمكنها معالجتها وقد تحدث التجاوزات.

يتكون ملف تعريف حركة المرور من (من بين جوانب أخرى):

- حجم الحزمة

- فجوة بين الحزم (معدل الحزم)

- البروتوكول - تخضع بعض الحزم لفحص التطبيق على ASA وتتطلب معالجة أكثر من الحزم الأخرى

يمكن إستخدام ميزات ASA هذه لتحديد ملف تعريف حركة المرور على ASA:

- Netflow - يمكن تكوين ASA لتصدير سجلات NetFlow الإصدار 9 إلى مجمع NetFlow. بعد ذلك يمكن تحليل هذه البيانات لفهم المزيد حول ملف تعريف حركة المرور.

- SNMP - الاستفادة من مراقبة SNMP لتعقب معدلات حركة مرور بيانات واجهة ASA، ووحدة المعالجة المركزية، ومعدلات الاتصال، ومعدلات الترجمة. بعد ذلك يمكن تحليل المعلومات لفهم نمط حركة المرور وكيف تتغير مع مرور الوقت. حاولوا ان تحددوا ما إذا كان هنالك إرتفاع في معدلات السير يرتبط بزيادة في التجاوزات، وسبب هذا الارتفاع في حركة المرور. كانت هناك حالات في TAC حيث أسيء سلوك الأجهزة الموجودة على الشبكة (بسبب التكوين الخاطئ أو الإصابة بالفيروس) وتولد فيضا من حركة المرور بشكل دوري.

سرعات الحزم المتقطعة زائدة في قائمة انتظار ASA للواجهة FIFO

يمكن أن يتسبب تدفق الحزم التي تصل إلى بطاقة واجهة الشبكة (NIC) في ملء FIFO قبل أن تتمكن وحدة المعالجة المركزية من سحب الحزم منها. عادة لا يوجد الكثير الذي يمكن القيام به لحل هذه المشكلة، ولكن يمكن الحد من هذا الأمر باستخدام جودة الخدمة في الشبكة لتلطيف انفجارات حركة المرور، أو التحكم في التدفق على ASA والمنافذ المحولة المجاورة.

التحكم في التدفق عبارة عن ميزة تسمح لواجهة ASA بإرسال رسالة إلى الجهاز المجاور (منفذ switchport على سبيل المثال) لإرشاده لإيقاف إرسال حركة مرور البيانات لفترة قصيرة من الوقت. ويفعل ذلك عندما يصل FIFO إلى علامة ماء عالية معينة. ما إن ال FIFO يتلقى يكون حررت بعض مبلغ، ال ASA nic يرسل إطلاق إطار، وال switchport يستمر أن يرسل حركة مرور. يعمل هذا النهج بشكل جيد لأن منافذ المحول المجاورة تحتوي عادة على مساحة أكبر للمخزن المؤقت ويمكنها عمل حزم التخزين المؤقت للوظائف على الإرسال بشكل أفضل من ما يقوم به ASA في إتجاه الاستقبال.

يمكنك محاولة تمكين الالتقاط على ASA لاكتشاف دفعات حركة المرور الدقيقة، ولكن عادة ما يكون هذا غير مفيد لأن الحزم يتم إسقاطها قبل أن يمكن معالجتها بواسطة ASA وإضافتها إلى الالتقاط في الذاكرة. يمكن إستخدام sniffer خارجي أن على قبض وتعريف الحركة مرور انفجار، غير أن في بعض الأحيان الشم خارجي يستطيع كنت طغت بالانفجار أيضا.

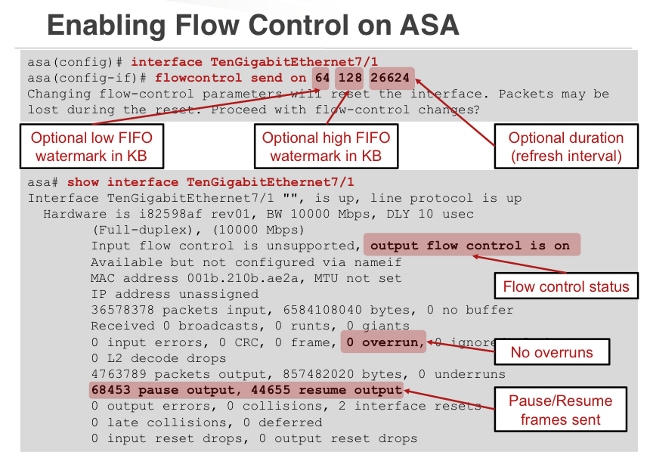

تمكين التحكم في التدفق للحد من تجاوزات الواجهة

تمت إضافة ميزة التحكم في التدفق إلى ASA في الإصدار 8.2(2) والإصدارات الأحدث لواجهات 10GE، والإصدار 8.2(5) والإصدارات الأحدث لواجهات 1GE. يثبت أن القدرة على تمكين التحكم في التدفق على واجهات ASA التي تتجاوز التجربة هي أسلوب فعال لمنع حدوث حالات إسقاط الحزمة.

راجع ميزة التحكم في التدفق في مرجع أوامر سلسلة Cisco ASA 5500، 8.2 للحصول على مزيد من المعلومات.

(رسم بياني من عرض Cisco Live Presentation BRKSEC-3021 على أندرو أوسيبوف)

لاحظ أن "التحكم في تدفق الإخراج قيد التشغيل" يعني أن ASA يرسل إطارات Pause (إيقاف مؤقت) للتحكم في التدفق من واجهة ASA إلى الجهاز المجاور (المحول). "التحكم في تدفق الإدخال غير مدعوم" يعني أن ASA لا يدعم إستقبال إطارات التحكم في التدفق من الجهاز المجاور.

تكوين نموذج التحكم في التدفق:

interface GigabitEthernet0/2

flowcontrol send on

nameif DMZ interface security-level 50 ip address 10.1.3.2 255.255.255.0 ![an error occurred while processing this directive]

معلومات ذات صلة

- ASA 8.3 والإصدارات الأحدث: مراقبة مشاكل الأداء واستكشاف أخطائها وإصلاحها

- عرض تقديمي مباشر من Cisco بعنوان "زيادة أداء جدار الحماية إلى الحد الأقصى" - يلخص هذا العرض التقديمي بنية أنظمة ASA الأساسية المختلفة، ويتضمن معلومات حول الأداء والمطابقة. للوصول إلى هذا العرض التقديمي، قم بتسجيل الدخول إلى Cisco!365 والبحث عن رقم العرض التقديمي BRKSEC-3021.

- حلقة بث أمان Cisco TAC #7 "مراقبة أداء جدار الحماية" - تتميز حلقة البث هذه بمناقشة حول التقنيات والأساليب لمراقبة أداء جدار الحماية وتحديد مشاكل الأداء.

تمت المساهمة بواسطة مهندسو Cisco

- Rama Darbha, Jay Johnston, and Andrew OssipovCisco TAC Engineers.

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات