المقدمة

يصف هذا المستند مشكلة شائعة يتم مواجهتها عند تكوين أمان الويب السحابي (CWS) من Cisco (المعروف سابقا باسم ScanSafe) على الإصدارات 9.0 من أجهزة الأمان المعدلة (ASAs) من Cisco والإصدارات الأحدث.

باستخدام CWS، يقوم ASA بإعادة توجيه HTTP و HTTPS المحددين بشكل واضح إلى خادم وكيل CWS. يمكن للمسؤولين السماح للمستخدمين النهائيين أو حظرهم أو تحذيرهم لحمايتهم من البرامج الضارة من خلال التكوين المناسب لسياسات الأمان على بوابة CWS.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة من هذا تشكيل:

- Cisco ASAs عبر CLI و/أو مدير أجهزة الأمان المعدلة (ASDM)

- أمان الويب والسحابة Cisco ASAs

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى Cisco ASAs.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

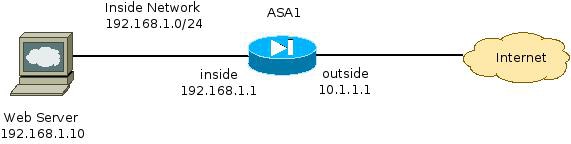

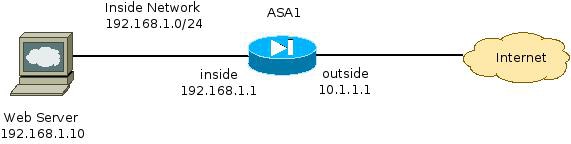

الرسم التخطيطي للشبكة

المشكلة

تحدث مشكلة شائعة عند تكوين CWS من Cisco على ASA عندما يصبح من غير الممكن الوصول إلى خوادم الويب الداخلية من خلال ASA. على سبيل المثال، هنا عينة تشكيل أن يماثل الطبولوجيا موضح في الفرع السابق:

hostname ASA1

!

<snip>

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

!

<snip>

object network inside-network

subnet 192.168.1.0 255.255.255.0

object network web-server

host 192.168.1.10

!

<snip>

access-list outside_access_in permit tcp any host 192.168.1.10 eq www

access-list outside_access_in permit tcp any host 192.168.1.10 eq https

access-list http-traffic extended permit tcp any any eq www

access-list https-traffic extended permit tcp any any eq https

!

<snip>

scansafe general-options

server primary fqdn proxy193.scansafe.net port 8080

server backup fqdn proxy1363.scansafe.net port 8080

retry-count 5

license <license key>

!

<snip>

object network inside-network

nat (inside,outside) dynamic interface

object network web-server

nat (inside,outside) static 10.1.1.10

!

access-group outside_access_in in interface outside

!

<snip>

class-map http-class

match access-list http_traffic

class-map https-class

match access-list https_traffic

!

policy-map type inspect scansafe http-pmap

parameters

http

policy-map type inspect scansafe https-pmap

parameters

https

!

policy-map outside-policy

class http-class

inspect scansafe http-pmap fail-close

class https-class

inspect scansafe https-pmap fail-close

!

service-policy outside-policy interface inside

مع هذا التكوين، قد يصبح الوصول إلى خادم الويب الداخلي من الخارج الذي يستخدم عنوان IP 10.1.1.10 غير ممكن. قد يرجع سبب هذه المشكلة إلى أسباب متعددة، مثل:

- نوع المحتوى المستضاف على خادم الويب.

- شهادة طبقة مأخذ التوصيل الآمنة (SSL) لخادم الويب غير موثوق بها من قبل خادم وكيل CWS.

الحل

يعتبر المحتوى المستضاف على أي خادم (خوادم) داخلية جديرا بالثقة بشكل عام. وبالتالي، ليس من الضروري مسح حركة مرور البيانات إلى هذه الخوادم باستخدام CWS. يمكنك إضافة حركة مرور البيانات إلى هذه الخوادم الداخلية إلى القائمة المسموح بها باستخدام هذا التكوين:

ASA1(config)# object-group network ScanSafe-bypass

ASA1(config-network-object-group)# network-object host 192.168.1.10

ASA1(config-network-object-group)# exit

ASA1(config)# access-list http_traffic line 1 deny tcp

any object-group ScanSafe-bypass eq www

ASA1(config)# access-list https_traffic line 1 deny tcp

any object-group ScanSafe-bypass eq https

مع هذا التكوين، لم تعد تتم إعادة توجيه حركة مرور البيانات إلى خادم الويب الداخلي في 192.168.1.10 على منافذ TCP رقم 80 و443 إلى خوادم وكيل CWS. إذا كانت هناك خوادم متعددة من هذا النوع في الشبكة، يمكنك إضافتها إلى مجموعة الكائنات المسماة ScanSafe-bypass.

الترتيب النهائي

هنا مثال من التشكيل النهائي:

hostname ASA1

!

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

!

interface GigabitEthernet0/2

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/3

no nameif

no security-level

no ip address

!

interface Management0/0

management-only

no nameif

no security-level

no ip address

!

object network inside-network

subnet 192.168.1.0 255.255.255.0

object network web-server

host 192.168.1.10

object-group network ScanSafe-bypass

network-object host 192.168.1.10

!

access-list outside_access_in permit tcp any host 192.168.1.10 eq www

access-list outside_access_in permit tcp any host 192.168.1.10 eq https

access-list http_traffic deny tcp any object-group ScanSafe-bypass eq www

access-list http-traffic extended permit tcp any any eq www

access-list https_traffic deny tcp any object-group ScanSafe-bypass eq https

access-list https-traffic extended permit tcp any any eq https

!

scansafe general-options

server primary fqdn proxy193.scansafe.net port 8080

server backup fqdn proxy1363.scansafe.net port 8080

retry-count 5

license

!

pager lines 24

mtu outside 1500

mtu inside 1500

no asdm history enable

arp timeout 14400

!

object network inside-network

nat (inside,outside) dynamic interface

object network web-server

nat (inside,outside) static 10.1.1.10

!

access-group outside_access_in in interface outside

!

route outside 0.0.0.0 0.0.0.0 10.1.1.254 1

timeout xlate 3:00:00

timeout pat-xlate 0:00:30

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

timeout floating-conn 0:00:00

!

class-map http-class

match access-list http_traffic

class-map https-class

match access-list https_traffic

!

policy-map type inspect scansafe

http-pmap

parameters

http

policy-map type inspect scansafe https-pmap

parameters

https

!

policy-map inside-policy

class http-class

inspect scansafe http-pmap fail-close

class https-class

inspect scansafe https-pmap fail-close

!

service-policy inside-policy interface inside

معلومات ذات صلة

التعليقات

التعليقات