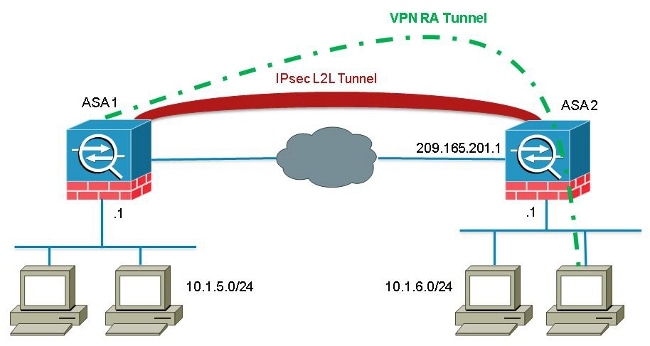

اتصال عميل ASA VPN من خلال مثال تكوين نفق L2L

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين جهاز الأمان القابل للتكيف (ASA) من Cisco للسماح باتصال عميل VPN عن بعد من عنوان نظير من شبكة LAN إلى شبكة LAN (L2L).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

المكونات المستخدمة

أسست المعلومة في هذا وثيقة على ال cisco 5520 sery ASA أن يركض برمجية صيغة 8.4(7).

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

على الرغم من أنه ليس من الشائع مواجهة سيناريو حيث يحاول عميل شبكة VPN إنشاء اتصال من خلال نفق L2L، فقد يحتاج المسؤولون إلى تخصيص امتيازات معينة أو قيود وصول إلى مستخدمين بعيدين معينين وتوجيههم إلى إستخدام عميل البرنامج عندما يكون الوصول إلى هذه الموارد مطلوبا.

قدم معرف تصحيح الأخطاء من Cisco CSCuc75090 تغيير السلوك. سابقا، باستخدام Private Internet Exchange (PIX)، عندما لم يكن وكيل أمان بروتوكول الإنترنت (IPSec) يطابق قائمة التحكم في الوصول إلى خريطة التشفير (ACL)، استمر في التحقق من الإدخالات التي تقع أسفل القائمة بشكل أكبر. يتضمن ذلك تطابقات مع خريطة تشفير ديناميكية دون تحديد نظير.

اعتبر هذا الأمر نقطة ضعف، حيث يمكن للمسؤولين عن بعد الوصول إلى الموارد التي لم يقصدها مسؤول وحدة الاستقبال والبث عند تكوين L2L الثابت.

تم إنشاء إصلاح يضيف شيكا لمنع التطابقات مع إدخال خريطة تشفير بدون نظير عندما قام بالفعل بالتحقق من إدخال خريطة يطابق النظير. ومع ذلك، فقد أثر ذلك على السيناريو الذي تتم مناقشته في هذه الوثيقة. وعلى وجه الخصوص، لا يمكن لعميل VPN بعيد يحاول الاتصال من عنوان نظير L2L الاتصال بنقطة الاستقبال والبث.

التكوين

استعملت هذا قسم in order to شكلت ال ASA in order to سمحت بعيد VPN زبون توصيل من L2L نظير عنوان.

إضافة إدخال ديناميكي جديد

in order to سمحت بعيد VPN توصيل من L2L نظير عنوان، أنت ينبغي أضفت جديد حركي مدخل أن يحتوي ال نفسه نظير عنوان.

وفيما يلي مثال على تكوين عمل خريطة التشفير الديناميكية السابق:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

فيما يلي تكوين خريطة التشفير الديناميكي باستخدام الإدخال الديناميكي الجديد الذي تم تكوينه:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

16-Jun-2014 |

الإصدار الأولي |

التعليقات

التعليقات