تكوين ASA لارتباطات ISP المكررة أو الاحتياطية

خيارات التنزيل

-

ePub (854.3 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين ميزة تعقب المسار الثابت ل Cisco ASA 5500 Series لاستخدام إتصالات الإنترنت المكررة أو الاحتياطية.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- سلسلة Cisco ASA 5555-X التي تشغل الإصدار 9.x من البرنامج أو إصدار أحدث

- Cisco ASDM، الإصدار 7.x أو إصدار أحدث

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

المنتجات ذات الصلة

أنت يستطيع أيضا استعملت هذا تشكيل مع ال cisco ASA 5500 sery صيغة 9.1(5).

ملاحظة: يلزم أمر الواجهة الاحتياطية لتكوين الواجهة الرابعة على سلسلة ASA 5505. راجع قسم واجهة النسخ الاحتياطي من مرجع أمر جهاز الأمان من Cisco، الإصدار 7.2 للحصول على مزيد من المعلومات.

معلومات أساسية

يقدم هذا القسم نظرة عامة على ميزة تعقب المسار الثابت الموضحة في هذا المستند، بالإضافة إلى بعض التوصيات الهامة قبل البدء.

نظرة عامة على ميزة تعقب المسار الثابت

إحدى المشاكل المتعلقة باستخدام المسارات الثابتة هي عدم وجود آلية ملازمة يمكنها تحديد ما إذا كان المسار أعلى أو أسفل.

يبقى المسار في جدول التوجيه حتى إذا أصبحت بوابة الخطوة التالية غير متوفرة.

تتم إزالة المسارات الثابتة من جدول التوجيه فقط في حالة تعطل الواجهة المقترنة الموجودة على جهاز الأمان.

لحل هذه المشكلة، يتم إستخدام ميزة تعقب المسار الثابت لتعقب توفر مسار ثابت.

تقوم الميزة بإزالة المسار الثابت من جدول التوجيه واستبداله بمسار نسخ إحتياطي عند الفشل.

يسمح تعقب المسار الثابت ل ASA باستخدام اتصال غير مكلف ب ISP ثانوي في حالة عدم توفر الخط المؤجر الأساسي.

ومن أجل تحقيق هذا التكرار، يقوم ASA بربط مسار ثابت بهدف مراقبة تقوم بتحديده.

تقوم عملية "إتفاقية مستوى الخدمة" (SLA) بمراقبة الهدف باستخدام طلبات الارتداد الدورية لبروتوكول ICMP.

إذا لم يتم تلقي رد صدى، فسيتم إعتبار الكائن معطلا، ويتم إزالة المسار المقترن من جدول التوجيه.

يتم إستخدام مسار نسخ إحتياطي تم تكوينه مسبقا بدلا من المسار الذي تمت إزالته.

وبينما يكون مسار النسخ الاحتياطي قيد الاستخدام، تواصل عملية مراقبة SLA محاولاتها للوصول إلى هدف المراقبة.

وبمجرد توفر الهدف مرة أخرى، يتم إستبدال المسار الأول في جدول التوجيه، كما تتم إزالة مسار النسخ الاحتياطي.

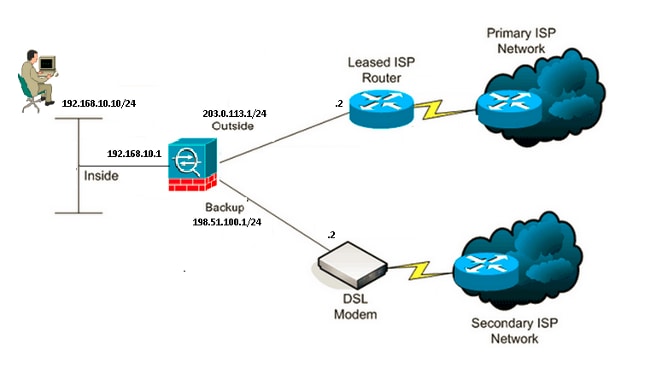

في المثال المستخدم في هذا المستند، يحتفظ ASA باتصالين بالإنترنت.

أول اتصال هو خط مؤجر عالي السرعة يتم الوصول إليه من خلال موجه يتم توفيره من قبل مزود خدمة الإنترنت (ISP) الرئيسي.

بينما يمثل الاتصال الثاني خط المشترك الرقمي الأقل سرعة (DSL) الذي يتم الوصول إليه من خلال مودم DSL يقدمه مزود خدمة الإنترنت (ISP) الثانوي.

ملاحظة: لا يمكن إستخدام التكوين الموضح في هذا المستند لموازنة الحمل أو مشاركة الحمل، لأنه غير مدعوم على ASA. أستخدم هذا التكوين لأغراض التكرار أو النسخ الاحتياطي فقط. تستخدم حركة المرور الصادرة مزود خدمة الإنترنت (ISP) الأساسي، ثم مزود خدمة الإنترنت (ISP) الثانوي إذا فشل الأساسي. يتسبب فشل مزود خدمة الإنترنت (ISP) الأساسي في تعطيل حركة المرور بشكل مؤقت.

يكون اتصال DSL خاملا طالما كان الخط المؤجر نشطا وكانت بوابة ISP الأساسية قابلة للوصول.

ومع ذلك، إذا تم قطع الاتصال ب ISP الأساسي، يقوم ASA بتغيير جدول التوجيه لتوجيه حركة مرور البيانات إلى اتصال DSL.

يتم إستخدام تعقب المسار الثابت لتحقيق هذا التكرار.

تم تكوين ASA باستخدام مسار ساكن إستاتيكي يقوم بتوجيه جميع حركة مرور الإنترنت إلى ISP الأساسي.

كل عشر ثوان، تقوم عملية مراقبة SLA بالتحقق للتأكد من إمكانية الوصول إلى بوابة ISP الأساسية.

إذا حددت عملية مراقبة SLA عدم إمكانية الوصول إلى بوابة ISP الأساسية، فسيتم إزالة المسار الثابت الذي يوجه حركة مرور البيانات إلى تلك الواجهة من جدول التوجيه.

لاستبدال هذا المسار الثابت، يتم تثبيت مسار ثابت بديل يقوم بتوجيه حركة مرور البيانات إلى مزود خدمة الإنترنت (ISP) الثانوي.

يوجه هذا المسار الثابت البديل حركة مرور البيانات إلى ISP الثانوي من خلال مودم DSL حتى يصبح الارتباط ب ISP الأساسي قابلا للوصول.

يوفر هذا التكوين طريقة غير مكلفة نسبيا لضمان بقاء الوصول إلى الإنترنت الصادر متاحا للمستخدمين الذين وراء تطبيق ASA.

كما هو موضح في هذا المستند، فإن هذا الإعداد غير مناسب دائما للوصول الوارد إلى الموارد الموجودة خلف تنسيق ASA. يلزم توفر مهارات شبكة متقدمة لتحقيق إتصالات داخلية سلسة.

لا يتم تغطية هذه المهارات في هذا المستند.

توصيات هامة

قبل أن تحاول إجراء التكوين الموضح في هذا المستند، يجب إختيار هدف مراقبة يمكن أن يستجيب لطلبات صدى بروتوكول رسائل التحكم في الإنترنت (ICMP).

يمكن أن يكون الهدف أي كائن شبكة تختاره، ولكن يوصى بالهدف المرتبط باتصال مزود خدمة الإنترنت (ISP) الخاص بك.

فيما يلي بعض أهداف المراقبة المحتملة:

- عنوان بوابة ISP

- عنوان آخر تتم إدارته من ISP

- خادم على شبكة أخرى، مثل خادم المصادقة والتفويض والمحاسبة (AAA) الذي يجب أن يتصل ASA به

- لا يعد كائن الشبكة الدائم الموجود على شبكة أخرى (جهاز كمبيوتر مكتبي أو كمبيوتر محمول يمكنك إغلاقه ليلا خيارا جيدا)

يفترض هذا المستند أن ASA قيد التشغيل الكامل وتم تكوينه للسماح لمدير أجهزة الأمان المعدلة (ASDM) من Cisco بإجراء تغييرات التكوين.

تلميح: للحصول على معلومات حول كيفية السماح ل ASDM بتكوين الجهاز، ارجع إلى قسم تكوين وصول HTTPS لبروتوكول ASDM في دفتر واجهة سطر الأوامر (CLI) رقم 1: دليل تكوين واجهة سطر الأوامر للعمليات العامة Cisco ASA Series، 9.1.

التكوين

أستخدم المعلومات الموضحة في هذا القسم لتكوين ASA لاستخدام ميزة تعقب المسار الثابت.

ملاحظة: استعملت الأمر lookup أداة (يسجل زبون فقط) in order to نلت كثير معلومة حول الأمر أن يكون استعملت في هذا قسم.

ملاحظة: عناوين IP التي يتم إستخدامها في هذا التكوين غير قابلة للتوجيه بشكل قانوني على الإنترنت. هم rfc 1918 عنوان، أي يكون استعملت في مختبر بيئة.

الرسم التخطيطي للشبكة

يستخدم المثال المتوفر في هذا القسم إعداد الشبكة التالي:

تكوين واجهة سطر الأوامر (CLI)

استعملت هذا معلومة in order to شكلت ال ASA عن طريق ال CLI :

ASA# show running-config

ASA Version 9.1(5)

!

hostname ASA

!

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 192.168.10.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 203.0.113.1 255.255.255.0

!

interface GigabitEthernet0/2

nameif backup

security-level 0

ip address 198.51.100.1 255.255.255.0

!--- The interface attached to the Secondary ISP.

!--- "backup" was chosen here, but any name can be assigned.

!

interface GigabitEthernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/4

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/5

no nameif

no security-level

no ip address

!

interface Management0/0

management-only

no nameif

no security-level

no ip address

!

boot system disk0:/asa915-smp-k8.bin

ftp mode passive

clock timezone IND 5 30

object network Inside_Network

subnet 192.168.10.0 255.255.255.0

object network inside_network

subnet 192.168.10.0 255.255.255.0

pager lines 24

logging enable

mtu inside 1500

mtu outside 1500

mtu backup 1500

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

no arp permit-nonconnected

!

object network Inside_Network

nat (inside,outside) dynamic interface

object network inside_network

nat (inside,backup) dynamic interface

!--- NAT Configuration for Outside and Backup

route outside 0.0.0.0 0.0.0.0 203.0.113.2 1 track 1

!--- Enter this command in order to track a static route.

!--- This is the static route to be installed in the routing

!--- table while the tracked object is reachable. The value after

!--- the keyword "track" is a tracking ID you specify.

route backup 0.0.0.0 0.0.0.0 198.51.100.2 254

!--- Define the backup route to use when the tracked object is unavailable.

!--- The administrative distance of the backup route must be greater than

!--- the administrative distance of the tracked route.

!--- If the primary gateway is unreachable, that route is removed

!--- and the backup route is installed in the routing table

!--- instead of the tracked route.

timeout xlate 3:00:00

timeout pat-xlate 0:00:30

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

timeout floating-conn 0:00:00

sla monitor 123

type echo protocol ipIcmpEcho 4.2.2.2 interface outside

num-packets 3

frequency 10

!--- Configure a new monitoring process with the ID 123. Specify the

!--- monitoring protocol and the target network object whose availability the tracking

!--- process monitors. Specify the number of packets to be sent with each poll.

!--- Specify the rate at which the monitor process repeats (in seconds).

sla monitor schedule 123 life forever start-time now

!--- Schedule the monitoring process. In this case the lifetime

!--- of the process is specified to be forever. The process is scheduled to begin

!--- at the time this command is entered. As configured, this command allows the

!--- monitoring configuration specified above to determine how often the testing

!--- occurs. However, you can schedule this monitoring process to begin in the

!--- future and to only occur at specified times.

crypto ipsec security-association pmtu-aging infinite

crypto ca trustpool policy

!

track 1 rtr 123 reachability

!--- Associate a tracked static route with the SLA monitoring process.

!--- The track ID corresponds to the track ID given to the static route to monitor:

!--- route outside 0.0.0.0 0.0.0.0 10.0.0.2 1 track 1

!--- "rtr" = Response Time Reporter entry. 123 is the ID of the SLA process

!--- defined above.

telnet timeout 5

ssh stricthostkeycheck

ssh timeout 5

ssh key-exchange group dh-group1-sha1

console timeout 0

priority-queue inside

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect ip-options

inspect icmp

!

service-policy global_policy global

تكوين ASDM

أكمل هذه الخطوات لتكوين دعم ISP الاحتياطي أو الاحتياطي باستخدام تطبيق ASDM:

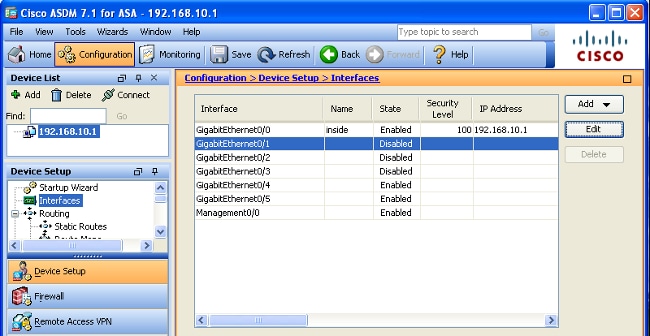

- ضمن تطبيق ASDM، انقر فوق تكوين، ثم انقر فوق الواجهات.

- حدد GigabitEthernet0/1 من قائمة الواجهات، ثم انقر تحرير. يظهر مربع الحوار هذا:

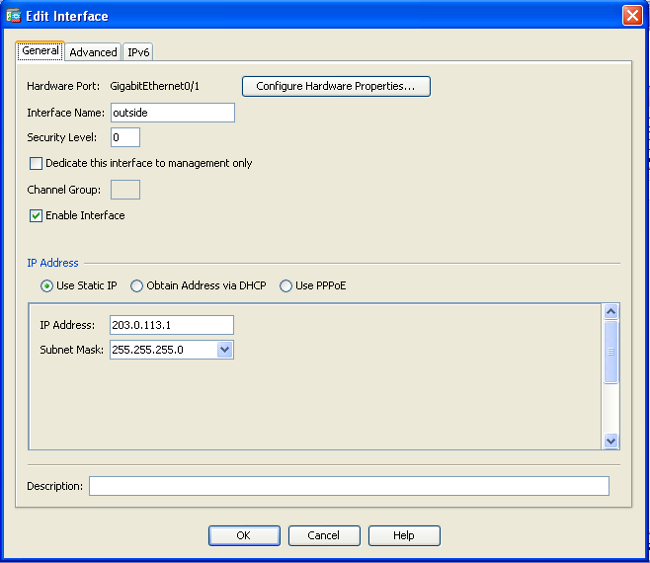

- حدد خانة الاختيار تمكين الواجهة، وأدخل القيم المناسبة في حقول اسم الواجهة ومستوى الأمان وعنوان IP وقناع الشبكة الفرعية.

- طقطقة ok in order to أغلقت الشاشة.

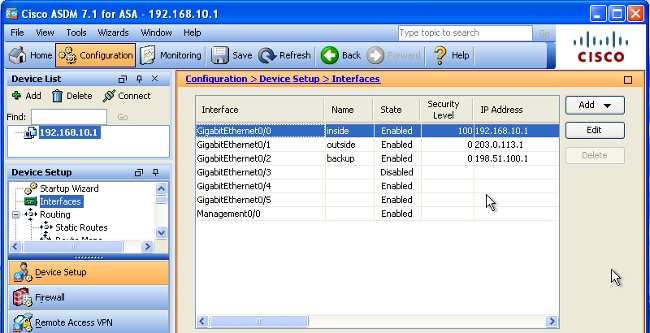

- شكلت الآخر قارن حسب الحاجة، وبعد ذلك طقطقت يطبق in order to حدثت ال ASA تشكيل:

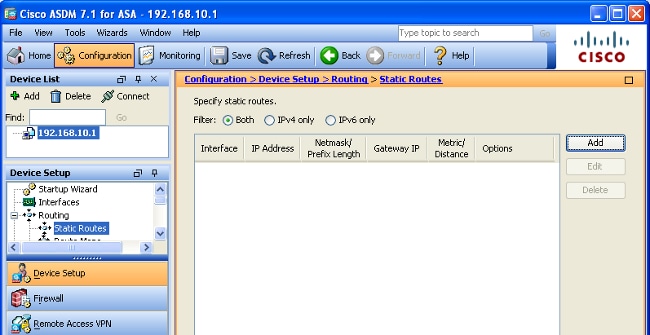

- حدد توجيه وانقر فوق مسارات ثابتة موجودة على الجانب الأيسر من تطبيق ASDM:

- انقر فوق إضافة لإضافة المسارات الثابتة الجديدة. يظهر مربع الحوار هذا:

- من القائمة المنسدلة اسم الواجهة، أختر الواجهة التي يتواجد عليها المسار، وقم بتكوين المسار الافتراضي للوصول إلى البوابة. في هذا المثال، 203.0.113.2 هي بوابة ISP الأساسية و 4.2.2.2 هو الكائن الذي يجب مراقبته باستخدام أصداء ICMP.

- في منطقة "الخيارات"، انقر فوق الزر الراديو الذي تم تتبعه وأدخل القيم المناسبة في حقول معرف المسار، ومعرف SLA، وعنوان IP للتتبع.

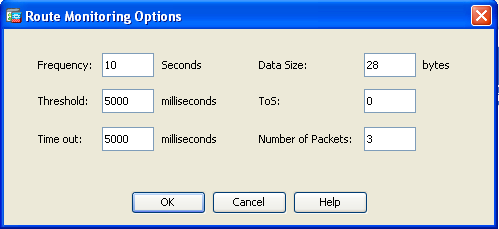

- انقر فوق خيارات المراقبة. يظهر مربع الحوار هذا:

- قم بإدخال القيم المناسبة للتردد وخيارات المراقبة الأخرى، ثم انقر موافق.

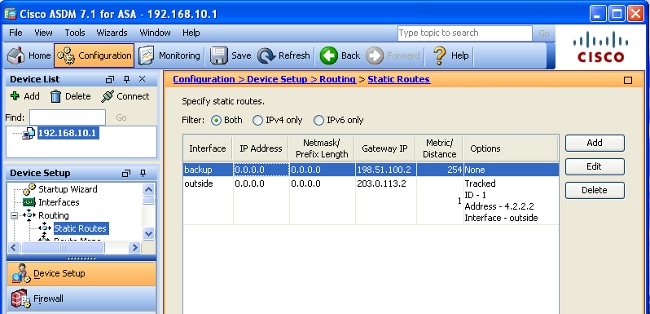

- قم بإضافة مسار ثابت آخر ل ISP الثانوي من أجل توفير مسار للوصول إلى الإنترنت. ولجعله مسارا ثانويا، قم بتكوين هذا المسار باستخدام مقياس أعلى، مثل 254. إذا فشل المسار الرئيسي (ISP الأساسي)، تتم إزالة هذا المسار من جدول التوجيه. يتم تثبيت هذا المسار الثانوي (ISP الثانوي) في جدول توجيه تبادل الإنترنت الخاص (PIX) بدلا من ذلك.

- طقطقة ok in order to أغلقت الشاشة:

تظهر التكوينات في قائمة الواجهة:

- حدد تكوين التوجيه، ثم انقر فوق تطبيق لتحديث تكوين ASA.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

تأكيد اكتمال التكوين

ملاحظة: تدعم أداة مترجم الإخراج (للعملاءالمسجلين فقط) بعض أوامر show. استخدم "أداة مترجم الإخراج" لعرض تحليل لمُخرَج الأمر show.

استعملت هذا عرض أمر in order to دققت أن تشكيلك كامل:

- show running-config sla monitor - يعرض إخراج هذا الأمر أوامر SLA في التكوين.

ASA# show running-config sla monitor

sla monitor 123

type echo protocol ipIcmpEcho 4.2.2.2 interface outside

num-packets 3

frequency 10

sla monitor schedule 123 life forever start-time now - show sla monitor configuration - يعرض إخراج هذا الأمر إعدادات التكوين الحالية للعملية.

ASA# show sla monitor configuration 123

IP SLA Monitor, Infrastructure Engine-II.

Entry number: 123

Owner:

Tag:

Type of operation to perform: echo

Target address: 4.2.2.2

Interface: outside

Number of packets: 3

Request size (ARR data portion): 28

Operation timeout (milliseconds): 5000

Type Of Service parameters: 0x0

Verify data: No

Operation frequency (seconds): 10

Next Scheduled Start Time: Start Time already passed

Group Scheduled : FALSE

Life (seconds): Forever

Entry Ageout (seconds): never

Recurring (Starting Everyday): FALSE

Status of entry (SNMP RowStatus): Active

Enhanced History: - show sla monitor operation-state - يعرض إخراج هذا الأمر إحصائيات التشغيل لعملية SLA.

- قبل فشل مزود خدمة الإنترنت (ISP) الأساسي، تكون هذه هي حالة التشغيل:

ASA# show sla monitor operational-state 123

Entry number: 123

Modification time: 13:30:40.672 IND Sun Jan 4 2015

Number of Octets Used by this Entry: 2056

Number of operations attempted: 46

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: FALSE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): 1

Latest operation start time: 13:38:10.672 IND Sun Jan 4 2015

Latest operation return code: OK

RTT Values:

RTTAvg: 1 RTTMin: 1 RTTMax: 1

NumOfRTT: 3 RTTSum: 3 RTTSum2: 3 - بعد فشل مزود خدمة الإنترنت (ISP) الأساسي (وإشارة ICMP إلى الفترة الزمنية الفاصلة)، تكون هذه هي حالة التشغيل:

ASA# show sla monitor operational-state

Entry number: 123

Modification time: 13:30:40.671 IND Sun Jan 4 2015

Number of Octets Used by this Entry: 2056

Number of operations attempted: 57

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: TRUE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): NoConnection/Busy/Timeout

Latest operation start time: 13:40:00.672 IND Sun Jan 4 2015

Latest operation return code: Timeout

RTT Values:

RTTAvg: 0 RTTMin: 0 RTTMax: 0

NumOfRTT: 0 RTTSum: 0 RTTSum2: 0

- قبل فشل مزود خدمة الإنترنت (ISP) الأساسي، تكون هذه هي حالة التشغيل:

تأكيد تثبيت مسار النسخ الاحتياطي (أسلوب واجهة سطر الأوامر)

أدخل الأمر show route لتأكيد تثبيت مسار النسخ الاحتياطي.

قبل فشل ISP الأساسي، يظهر جدول التوجيه مشابها لهذا:

ASA# show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 203.0.113.2 to network 0.0.0.0

C 203.0.113.0 255.255.255.0 is directly connected, outside

C 192.168.10.0 255.255.255.0 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, backup

S* 0.0.0.0 0.0.0.0 [1/0] via 203.0.113.2, outside

بعد فشل مزود خدمة الإنترنت (ISP) الأساسي، تتم إزالة المسار الثابت، ويتم تثبيت مسار النسخ الاحتياطي، يظهر جدول التوجيه مشابها لهذا:

ASA# show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 198.51.100.2 to network 0.0.0.0

C 203.0.113.0 255.255.255.0 is directly connected, outside

C 192.168.10.0 255.255.255.0 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, backup

S* 0.0.0.0 0.0.0.0 [254/0] via 198.51.100.2, backup

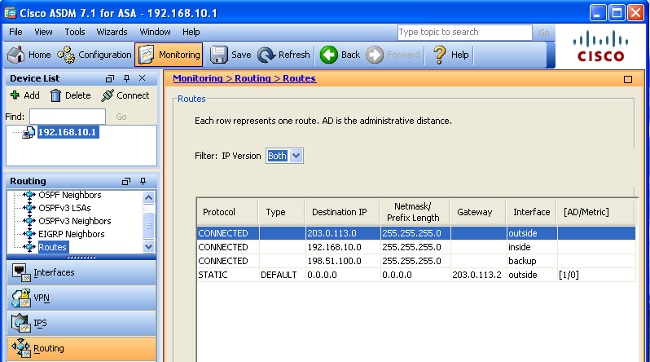

تأكيد تثبيت مسار النسخ الاحتياطي (أسلوب ASDM)

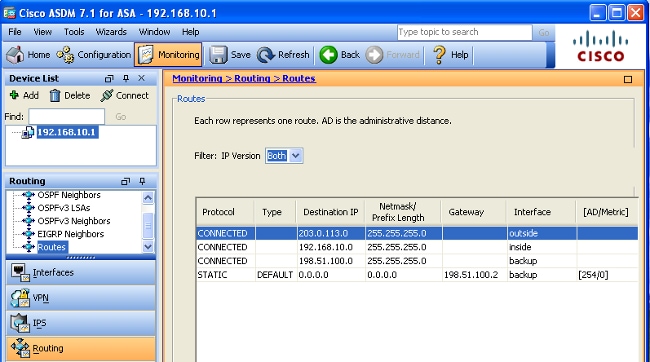

لتأكيد تثبيت مسار النسخ الاحتياطي عبر إدارة قاعدة بيانات المحول (ASDM)، انتقل إلى المراقبة > التوجيه، ثم أختر المسارات من شجرة التوجيه.

قبل فشل ISP الأساسي، يظهر جدول التوجيه مشابها لذلك المبين في الصورة التالية. لاحظ أن المسار الافتراضي يشير إلى 203.0.113.2 من خلال الواجهة الخارجية:

بعد فشل مزود خدمة الإنترنت (ISP) الأساسي، تتم إزالة المسار وتثبيت مسار النسخ الاحتياطي. يشير المسار الافتراضي الآن إلى 198.51.100.2 من خلال واجهة النسخ الاحتياطي:

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم بعض أوامر تصحيح الأخطاء المفيدة ويصف كيفية أستكشاف أخطاء المشكلة وإصلاحها حيث يتم إزالة المسار الذي تم تعقبه دون داع.

أوامر التصحيح

أنت يستطيع استعملت هذا يضبط أمر in order to تحريت تشكيلك إصدار:

- debug sla monitor trace - يعرض إخراج هذا الأمر تقدم عملية echo.

- إذا كان الكائن المتتبع (بوابة ISP الأساسية) قيد التشغيل ونجحت أصداء ICMP، يظهر الإخراج مماثلا لما يلي:

IP SLA Monitor(123) Scheduler: Starting an operation

IP SLA Monitor(123) echo operation: Sending an echo operation

IP SLA Monitor(123) echo operation: RTT=0 OK

IP SLA Monitor(123) echo operation: RTT=0 OK

IP SLA Monitor(123) echo operation: RTT=1 OK

IP SLA Monitor(123) Scheduler: Updating result - إذا كان الكائن المتتبع (بوابة ISP الأساسية) معطلا وتعطل أصداء ICMP، يظهر الإخراج مشابها لما يلي:

IP SLA Monitor(123) Scheduler: Starting an operation

IP SLA Monitor(123) echo operation: Sending an echo operation

IP SLA Monitor(123) echo operation: Timeout

IP SLA Monitor(123) echo operation: Timeout

IP SLA Monitor(123) echo operation: Timeout

IP SLA Monitor(123) Scheduler: Updating result

- إذا كان الكائن المتتبع (بوابة ISP الأساسية) قيد التشغيل ونجحت أصداء ICMP، يظهر الإخراج مماثلا لما يلي:

- خطأ في شاشة SLA - يعرض إخراج هذا الأمر أي أخطاء تواجهها عملية مراقبة SLA.

- إذا كان الكائن المتتبع (بوابة ISP الأساسية) قيد التشغيل ونجح بروتوكول ICMP، يظهر الإخراج مشابها لهذا:

%ASA-7-609001: Built local-host identity:203.0.113.1

%ASA-7-609001: Built local-host outside:4.2.2.2

%ASA-6-302020: Built outbound ICMP connection for faddr 4.2.2.2/0

gaddr 203.0.113.1/39878 laddr 203.0.113.1/39878

%ASA-6-302021: Teardown ICMP connection for faddr 4.2.2.2/0 gaddr

203.0.113.1/39878 laddr 203.0.113.1/39878

%ASA-7-609002: Teardown local-host identity:203.0.113.1 duration 0:00:00

%ASA-7-609002: Teardown local-host outside:4.2.2.2 duration 0:00:00

%ASA-7-609001: Built local-host identity:203.0.113.1

%ASA-7-609001: Built local-host outside:4.2.2.2

%ASA-6-302020: Built outbound ICMP connection for faddr 4.2.2.2/0

gaddr 203.0.113.1/39879 laddr 203.0.113.1/39879

%ASA-6-302021: Teardown ICMP connection for faddr 4.2.2.2/0 gaddr

203.0.113.1/39879 laddr 203.0.113.1/39879

%ASA-7-609002: Teardown local-host identity:203.0.113.1 duration 0:00:00

%ASA-7-609002: Teardown local-host outside:4.2.2.2 duration 0:00:00 - إذا كان الكائن المتتبع (بوابة ISP الأساسية) معطلا وتمت إزالة المسار المتتبع، يظهر الإخراج مشابها لهذا:

%ASA-7-609001: Built local-host identity:203.0.113.1

%ASA-7-609001: Built local-host outside:4.2.2.2

%ASA-6-302020: Built outbound ICMP connection for faddr 4.2.2.2/0

gaddr 203.0.113.1/59003 laddr 203.0.113.1/59003

%ASA-6-302020: Built outbound ICMP connection for faddr 4.2.2.2/0

gaddr 203.0.113.1/59004 laddr 203.0.113.1/59004

%ASA-6-302020: Built outbound ICMP connection for faddr 4.2.2.2/0

gaddr 203.0.113.1/59005 laddr 203.0.113.1/59005

%ASA-6-302021: Teardown ICMP connection for faddr 4.2.2.2/0 gaddr

203.0.113.1/59003 laddr 203.0.113.1/59003

%ASA-6-302021: Teardown ICMP connection for faddr 4.2.2.2/0 gaddr

203.0.113.1/59004 laddr 203.0.113.1/59004

%ASA-6-302021: Teardown ICMP connection for faddr 4.2.2.2/0 gaddr

203.0.113.1/59005 laddr 203.0.113.1/59005

%ASA-7-609002: Teardown local-host identity:203.0.113.1 duration 0:00:02

%ASA-7-609002: Teardown local-host outside:4.2.2.2 duration 0:00:02

%ASA-6-622001: Removing tracked route 0.0.0.0 0.0.0.0 203.0.113.2,

distance 1, table Default-IP-Routing-Table, on interface outside

!--- 4.2.2.2 is unreachable, so the route to the Primary ISP is removed.

- إذا كان الكائن المتتبع (بوابة ISP الأساسية) قيد التشغيل ونجح بروتوكول ICMP، يظهر الإخراج مشابها لهذا:

تمت إزالة المسار المتتبع بشكل غير ضروري

إذا تمت إزالة المسار المتتبع بشكل غير ضروري، فتأكد من أن هدف المراقبة الخاص بك متوفر دائما لتلقي طلبات الارتداد.

بالإضافة إلى ذلك، تأكد من أن حالة هدف المراقبة (أي ما إذا كان الهدف يمكن الوصول إليه أم لا) مرتبطة إرتباطا وثيقا بحالة اتصال ISP الأساسي.

إذا أخترت هدف مراقبة يقع بعيدا عن بوابة ISP، قد يفشل إرتباط آخر على طول هذا المسار أو قد يتدخل جهاز آخر.

وبالتالي، يحتمل أن يتسبب هذا التكوين في قيام مراقبة SLA باستنتاج فشل الاتصال ب ISP الأساسي وتسبب في فشل ASA بشكل غير ضروري إلى إرتباط ISP الثانوي.

على سبيل المثال، إذا قمت باختيار موجه مكتب فرعي كهدف للمراقبة، فقد يفشل اتصال ISP بالمكتب الفرعي، فضلا عن أي إرتباط آخر على طول الطريق.

بمجرد فشل أصداء ICMP التي يتم إرسالها بواسطة عملية المراقبة، يتم إزالة المسار الرئيسي المتتبع، حتى على الرغم من أن إرتباط ISP الأساسي لا يزال نشطا.

في هذا المثال، تتم إدارة بوابة ISP الأساسية التي يتم إستخدامها كهدف مراقبة بواسطة ISP وتقع على الجانب الآخر من إرتباط ISP.

يضمن هذا التكوين أنه في حالة فشل أصداء ICMP التي يتم إرسالها بواسطة عملية المراقبة، يكون إرتباط ISP معطلا بالتأكيد تقريبا.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

14-Aug-2024

|

تقويم |

1.0 |

15-May-2015

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Prashant JoshiTechnical Consulting Engineer

- Dinkar SharmaTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات