تكوين ASA إلى ASA Dynamic-to-Static IKEv1/IPsec

خيارات التنزيل

-

ePub (1.9 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تمكين ASA من قبول إتصالات VPN الديناميكية من موقع IPsec إلى موقع من أي نظير ديناميكي.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة من هذا موضوع:

- أجهزة الأمان المعدلة (ASA)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى برنامج جدار الحماية Cisco ASA (5510 و 5520)، الإصدار 9.x والإصدارات الأحدث.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يوضح هذا المستند كيفية تمكين جهاز الأمان القابل للتكيف (ASA) من قبول إتصالات VPN الديناميكية من موقع IPsec إلى موقع من أي نظير ديناميكي (ASA في هذه الحالة). كما يوضح الرسم التخطيطي للشبكة في هذا المستند، يتم إنشاء نفق IPsec عند بدء النفق من الطرف البعيد ASA فقط. لا يمكن ل Central-ASA بدء نفق VPN بسبب تكوين IPsec الديناميكي. عنوان IP الخاص ب Remote-ASA غير معروف.

قم بتكوين Central-ASA من أجل قبول الاتصالات بشكل ديناميكي من عنوان IP لبطاقة برية (0.0.0.0/0) ومفتاح مشترك مسبقا لبطاقة برية. بعد ذلك، يتم تكوين ASA عن بعد لتشفير حركة مرور البيانات من الشبكات الفرعية المحلية إلى شبكات ASA المركزية كما هو محدد بواسطة قائمة وصول التشفير. يجري كلا الجانبين إستثناء ترجمة عنوان الشبكة (NAT) من أجل تجاوز NAT لحركة مرور IPsec.

التكوين

ملاحظة: أستخدم أداة بحث الأوامر للحصول على مزيد من المعلومات حول الأوامر المستخدمة في هذا القسم. لا يستطيع الوصول إلى أدوات Cisco والمعلومات الداخلية إلا لمستخدمي Cisco المسجلين.

الرسم التخطيطي للشبكة

تكوين ASDM

ASA المركزي (النظير الثابت)

على ASA مع عنوان ساكن إستاتيكي، setup ال VPN بطريقة أن هو يقبل توصيل حركي من نظير غير معروف بينما هو لا يزال يصادق النظير يستعمل IKEv1 مشترك مسبقا مفتاح:

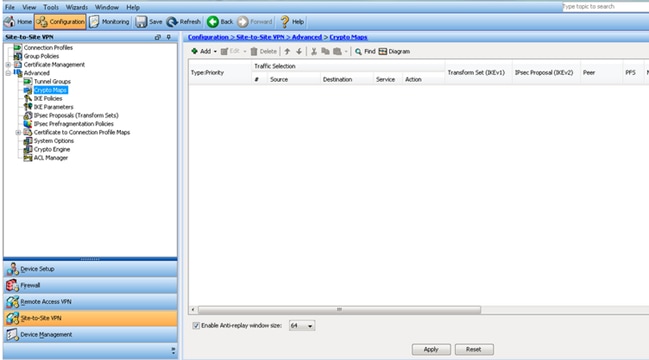

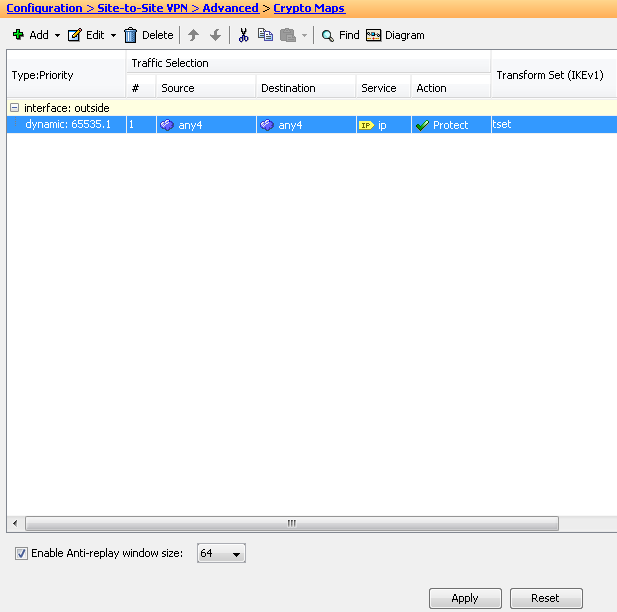

- أخترت تشكيل>موقع إلى موقع VPN>متقدم>تشفير خرائط. يعرض الإطار قائمة إدخالات خريطة التشفير الموجودة بالفعل (إذا كان هناك أي). بما أن ASA لا يعرف ما هو عنوان IP للنظير، in order to ASA أن يقبل الاتصال يشكل خريطة ديناميكية مع مطابقة مجموعة التحويل (اقتراح IPsec). انقر فوق إضافة (Add).

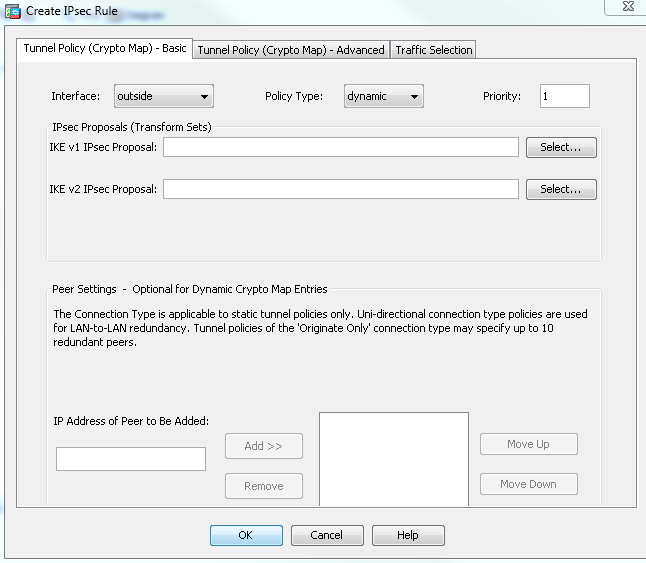

- في نافذة قاعدة Create IPsec، من سياسة النفق (خريطة التشفير) - علامة التبويب الأساسية، أختر من القائمة المنسدلة للواجهة وديناميكي من القائمة المنسدلة نوع السياسة. في حقل الأولوية، قم بتعيين الأولوية لهذا الإدخال، حيث توجد إدخالات متعددة تحت المخطط الديناميكي. بعد ذلك، انقر فوق تحديد بجوار حقل مقترح IPsec ل IKE v1 لتحديد مقترح IPsec.

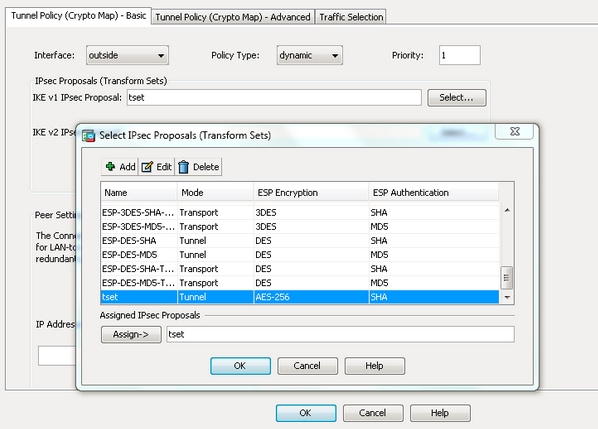

- عند فتح مربع الحوار تحديد مقترحات IPsec (مجموعات التحويل)، أختر من بين مقترحات IPsec الحالية أو انقر فوق إضافة لإنشاء اقتراح جديد واستخدم نفس الشيء. انقر فوق موافق عند الانتهاء.

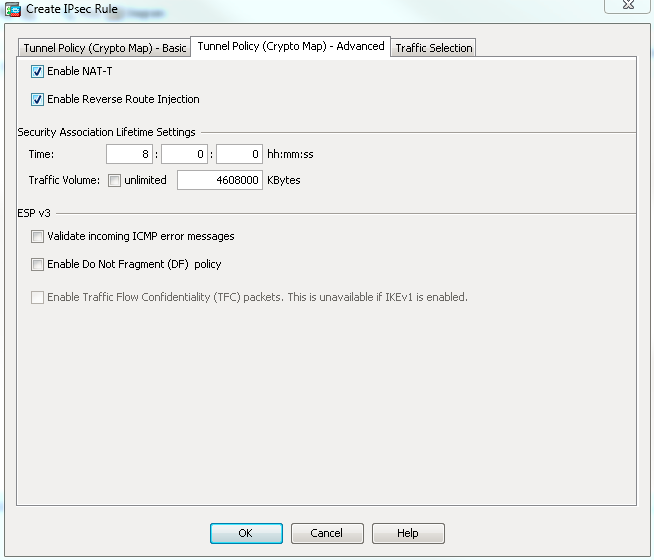

- من علامة التبويب سياسة النفق (خريطة التشفير)-خيارات متقدمة، حدد خانة الاختيار تمكين NAT-T (مطلوب إذا كان أي من النظراء خلف جهاز nat) وخانة الاختيار تمكين حقن المسار العكسي. عندما يأتي نفق VPN للنظير الديناميكي، يقوم ASA بتثبيت مسار ديناميكي لشبكة VPN البعيدة التي تم التفاوض عليها والتي تشير إلى واجهة VPN.

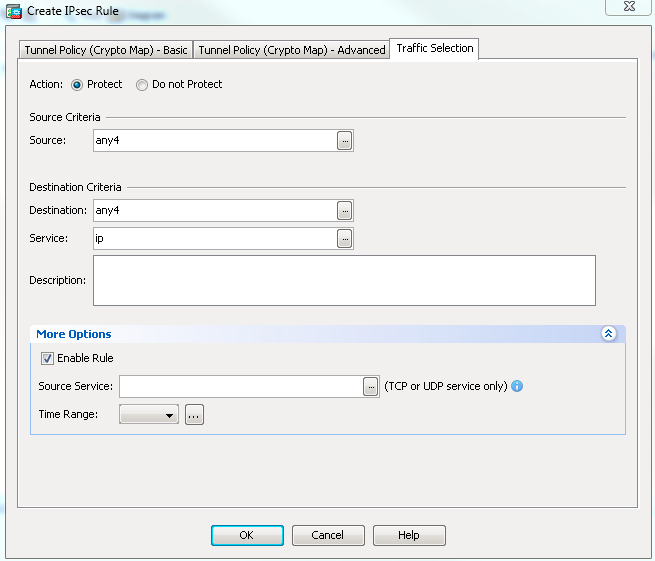

إختياريا، من علامة التبويب تحديد حركة مرور البيانات، يمكنك أيضا تحديد حركة مرور VPN المثيرة للاهتمام للنظير الديناميكي وانقر فوق موافق.

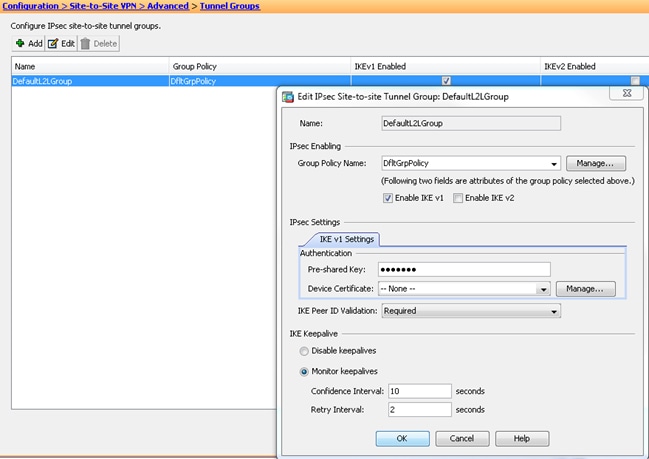

وكما تمت الإشارة مسبقا، فنظرا لأن ASA لا يحتوي على أي معلومات حول عنوان IP الديناميكي البعيد للنظير، فإن طلب الاتصال غير المعروف يقع ضمن DefaultL2LGgroup الموجود على ASA بشكل افتراضي. لكي تنجح المصادقة في الوصول إلى المفتاح المشترك مسبقا (Cisco123 في هذا المثال) الذي تم تكوينه على النظير البعيد، يجب أن يتطابق مع مفتاح واحد ضمن DefaultL2LGgroup.

- أخترت تشكيل>موقع إلى موقع VPN>متقدم>نفق مجموعة، تقصيرL2LGgroup، طقطقة يحرر وشكلت ال مرغوب مشترك مسبقا مفتاح. انقر فوق موافق عند الانتهاء.

ملاحظة: يؤدي هذا إلى إنشاء مفتاح حرف بدل مشترك مسبقا على النظير الثابت (Central-ASA). يمكن لأي جهاز/نظير يعرف هذا المفتاح المشترك مسبقا ومقترحاته المطابقة أن ينشئ بنجاح نفق VPN ويدخل الموارد عبر VPN. تأكد من عدم مشاركة هذا المفتاح المشترك مسبقا مع كيانات غير معروفة وليس من السهل تخمينه.

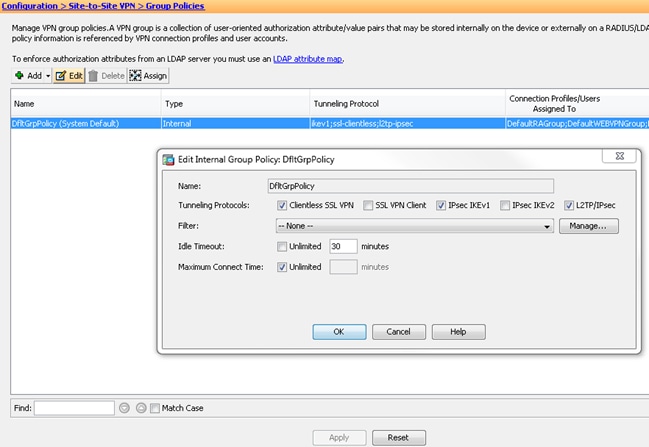

- أخترت تشكيل>موقع إلى موقع VPN>مجموعة سياسة وحدد المجموعة-سياسة من إختيارك (تقصير مجموعة سياسة في هذه الحالة). انقر فوق تحرير نهج المجموعة وتحريره في مربع الحوار "تحرير نهج المجموعة الداخلي". انقر فوق موافق عند الانتهاء.

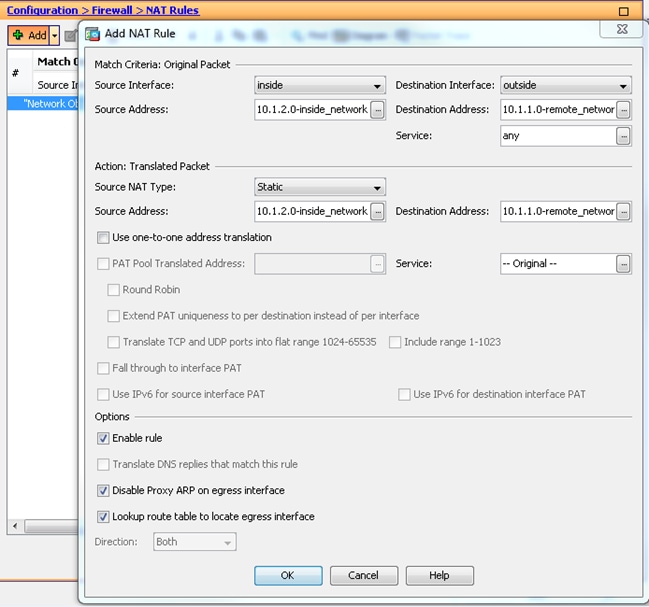

- أخترت تشكيل>جدار حماية>nat قاعدة ومن ال add nat قاعدة، شكلت ما من nat (nat-exempt) قاعدة ل VPN حركة مرور. انقر فوق موافق عند الانتهاء.

ASA عن بعد (النظير الديناميكي)

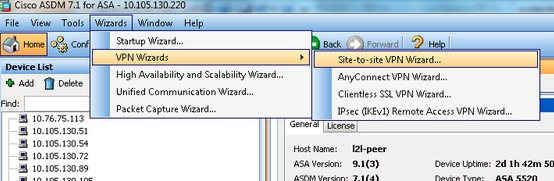

- أختر المعالجات > معالجات VPN > معالج VPN من موقع إلى موقع بمجرد اتصال تطبيق ASDM ب ASA.

- انقر فوق Next (التالي).

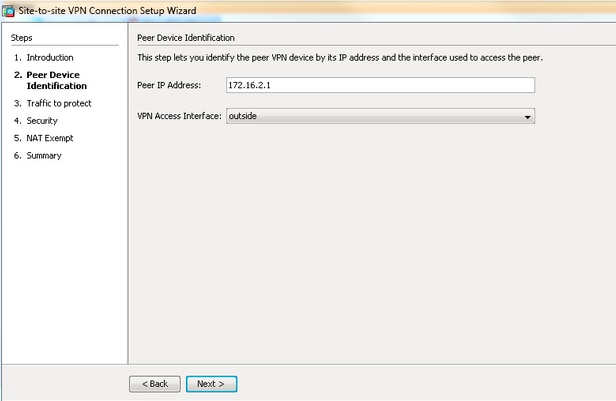

- أخترت خارج من ال VPN منفذ قارن قائمة ميلان إلى جانب in order to عينت العنوان خارجي من النظير بعيد. حدد الواجهة (WAN) حيث يتم تطبيق خريطة التشفير. انقر فوق Next (التالي).

- حدد البيئات المضيفة/الشبكات التي يجب السماح لها بالمرور من خلال نفق VPN. في هذه الخطوة، يلزمك توفير الشبكات المحلية والشبكات البعيدة لنفق الشبكة الخاصة الظاهرية (VPN). انقر فوق الأزرار المجاورة لحقول الشبكة المحلية والشبكة البعيدة واختر العنوان حسب المتطلبات. طقطقت بعد ذلك عندما أنت إنتهيت.

T

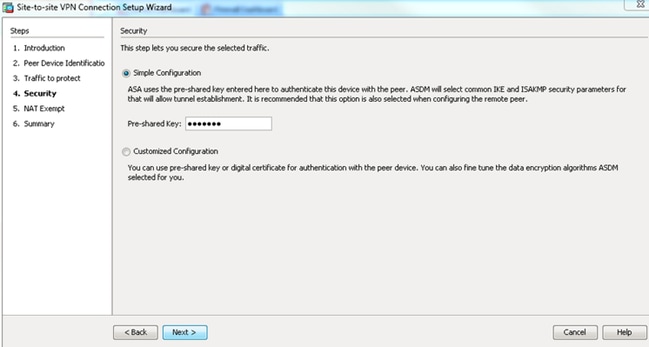

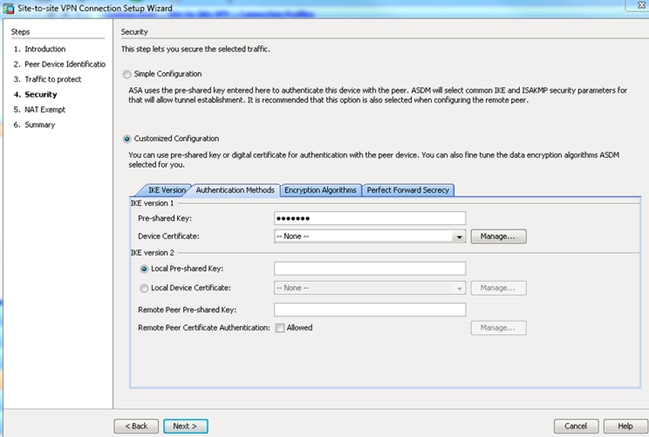

- أدخل معلومات المصادقة التي سيتم إستخدامها، والتي يتم مشاركتها مسبقا في هذا المثال. المفتاح المشترك مسبقا المستخدم في هذا المثال هو Cisco123. اسم مجموعة النفق هو عنوان IP النظير البعيد بشكل افتراضي إذا قمت بتكوين شبكة VPN من LAN إلى LAN (L2L).

أو

يمكنك تخصيص التكوين لتضمين سياسة IKE و IPsec التي تختارها. يجب أن يكون هناك سياسة مطابقة واحدة على الأقل بين الأقران:

- من علامة التبويب طرق المصادقة، أدخل مفتاح IKE الإصدار 1 المشترك مسبقا في حقل المفتاح المشترك مسبقا. في هذا مثال، هو Cisco123.

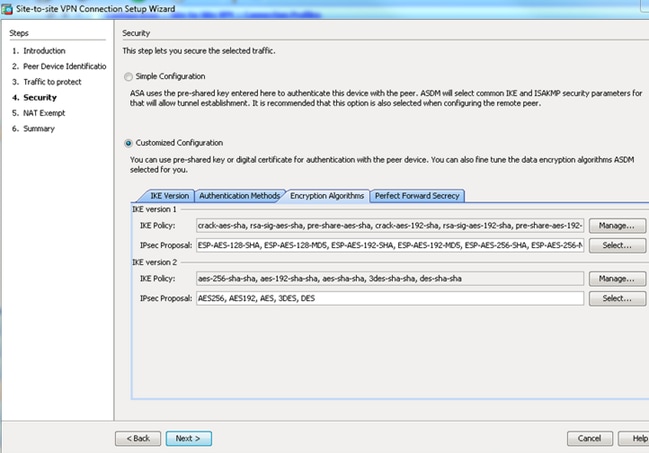

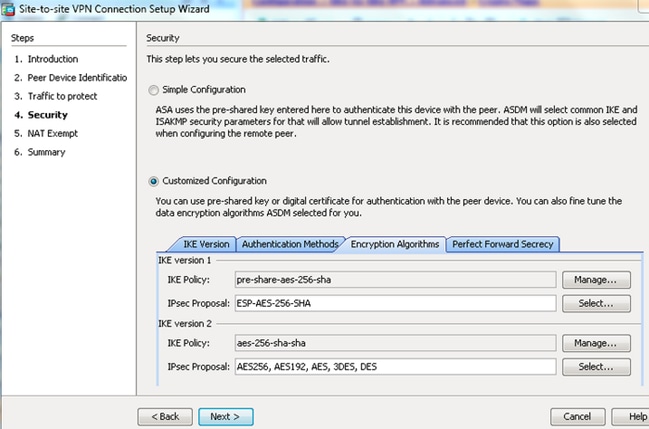

- انقر فوق علامة التبويب خوارزميات التشفير.

- من علامة التبويب طرق المصادقة، أدخل مفتاح IKE الإصدار 1 المشترك مسبقا في حقل المفتاح المشترك مسبقا. في هذا مثال، هو Cisco123.

- انقر فوق إدارة بجوار حقل سياسة IKE، انقر فوق إضافة وتكوين سياسة IKE مخصصة (المرحلة-1). انقر فوق موافق عند الانتهاء.

- انقر فوق تحديد بجوار حقل مقترح IPsec وحدد عرض IPsec المطلوب. طقطقت بعد ذلك عندما أنت إنتهيت.

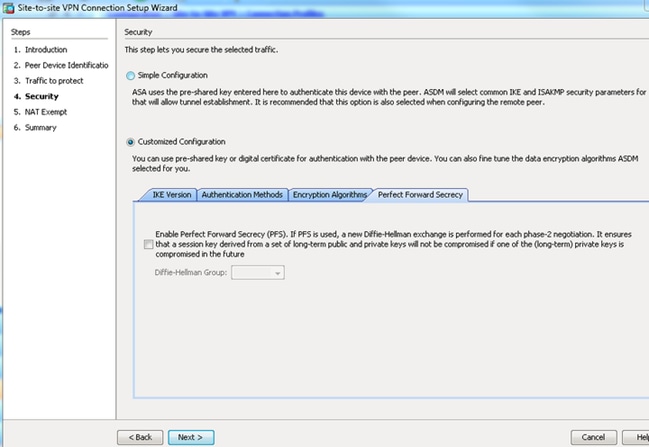

إختياريا، يمكنك الانتقال إلى علامة التبويب سرية إعادة التوجيه المثالية والتحقق من خانة الاختيار تمكين سرية إعادة التوجيه الكاملة (PFS). طقطقت بعد ذلك عندما أنت إنتهيت.

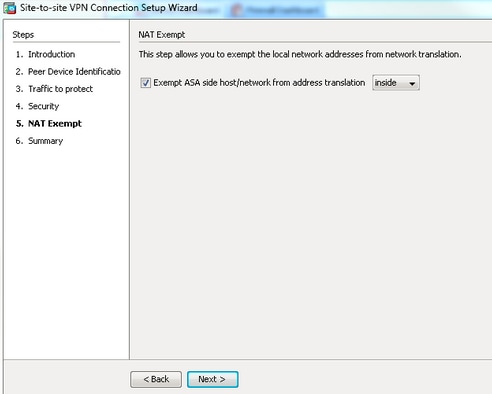

- حدد المربع المجاور لإعفاء مضيف/شبكة جانب ASA من ترجمة العنوان لمنع حركة مرور النفق من بدء ترجمة عنوان الشبكة. أخترت إما محلي أو داخلي من القائمة المنسدلة in order to ثبتت القارن حيث شبكة محلي يكون reachable. انقر فوق Next (التالي).

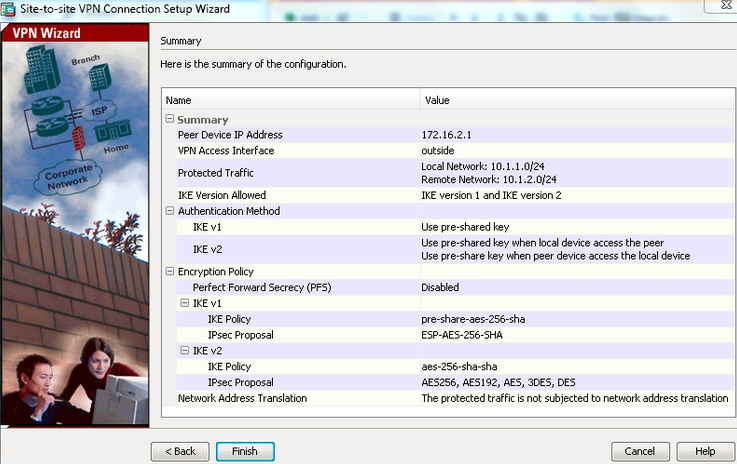

- يعرض ASDM ملخصا للشبكة الخاصة الظاهرية (VPN) التي تم تكوينها للتو. دققت وطقطقة إنجاز.

تكوين واجهة سطر الأوامر (CLI)

تكوين ASA المركزي (النظير الثابت)

- قم بتكوين قاعدة no-nat/nat-exception لحركة مرور VPN كما يوضح هذا المثال:

object network 10.1.1.0-remote_network

subnet 10.1.1.0 255.255.255.0

object network 10.1.2.0-inside_network

subnet 10.1.2.0 255.255.255.0

nat (inside,outside) source static 10.1.2.0-inside_network 10.1.2.0-inside_network

destination static 10.1.1.0-remote_network 10.1.1.0-remote_network

no-proxy-arp route-lookup - قم بتكوين المفتاح المشترك مسبقا ضمن DefaultL2LGgroup لمصادقة أي نظير ديناميكي L2L بعيد:

tunnel-group DefaultL2LGroup ipsec-attributes

ikev1 pre-shared-key cisco123 - تحديد سياسة المرحلة الثانية/ISAKMP:

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 86400 - تعريف مجموعة تحويل المرحلة الثانية/سياسة IPsec:

crypto ipsec ikev1 transform-set tset esp-aes-256 esp-sha-hmac

- قم بتكوين الخريطة الديناميكية باستخدام المعلمات التالية:

- مجموعة التحويل المطلوبة

- تمكين إدخال المسار العكسي (RRI)، والذي يسمح لجهاز الأمان بمعرفة معلومات التوجيه للعملاء المتصلين (إختياري)

crypto dynamic-map outside_dyn_map 1 set ikev1 transform-set tset

crypto dynamic-map outside_dyn_map 1 set reverse-route - ربط الخريطة الديناميكية بخريطة التشفير، وتطبيق خريطة التشفير وتمكين ISAKMP/IKEv1 على الواجهة الخارجية:

crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

crypto map outside_map interface outside

crypto ikev1 enable outside

ASA عن بعد (النظير الديناميكي)

- تكوين قاعدة إستثناء NAT لحركة مرور VPN:

object network 10.1.1.0-inside_network

subnet 10.1.1.0 255.255.255.0

object network 10.1.2.0-remote_network

subnet 10.1.2.0 255.255.255.0

nat (inside,outside) source static 10.1.1.0-inside_network 10.1.1.0-inside_network

destination static 10.1.2.0-remote_network 10.1.2.0-remote_network

no-proxy-arp route-lookup - قم بتكوين مجموعة أنفاق لنظير VPN ساكن إستاتيكي ومفتاح مشترك مسبقا.

tunnel-group 172.16.2.1 type ipsec-l2l

tunnel-group 172.16.2.1 ipsec-attributes

ikev1 pre-shared-key cisco123 - تحديد سياسة المرحلة الأولى/ISAKMP:

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 86400 - تعريف مجموعة تحويل المرحلة الثانية/سياسة IPsec:

crypto ipsec ikev1 transform-set ESP-AES-256-SHA esp-aes-256 esp-sha-hmac

- تكوين قائمة وصول تعرف حركة مرور/شبكة VPN المفيدة:

access-list outside_cryptomap extended permit ip object

10.1.1.0-inside_network object 10.1.2.0-remote_network - تكوين خريطة التشفير الثابتة باستخدام هذه المعلمات:

- قائمة وصول Crypto/VPN

- عنوان IPsec النظير البعيد

- مجموعة التحويل المطلوبة

crypto map outside_map 1 match address outside_cryptomap

crypto map outside_map 1 set peer 172.16.2.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-256-SHA - تطبيق خريطة التشفير وتمكين ISAKMP/IKEv1 على الواجهة الخارجية:

crypto map outside_map interface outside

crypto ikev1 enable outside

التحقق من الصحة

أستخدم هذا القسم للتأكد من أن التكوين يعمل بشكل صحيح.

تدعم أداة مترجم الإخراج بعض أوامر show. استخدم "أداة مترجم الإخراج" لعرض تحليل لمُخرَج الأمر show.

ملاحظة: يمكن فقط لمستخدمي Cisco المسجلين الوصول إلى أدوات Cisco ومعلومات داخلية.

- show crypto isakmp sa— يعرض جميع اقترانات أمان IKE (SAs) الحالية في نظير.

- show crypto ipSec sa— يعرض جميع رسائل IPsec الحالية.

يوضح هذا القسم مثال مخرج التحقق لمكبري الوصول (ASAs).

آسيا الوسطى

Central-ASA#show crypto isakmp sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 172.16.1.1

Type : L2L Role : responder

Rekey : no State : MM_ACTIVE

Central-ASA# show crypto ipsec sa

interface: outside

Crypto map tag: outside_dyn_map, seq num: 1, local addr: 172.16.2.1

local ident (addr/mask/prot/port): (10.1.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

current_peer: 172.16.1.1

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.2.1/0, remote crypto endpt.: 172.16.1.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 30D071C0

current inbound spi : 38DA6E51

inbound esp sas:

spi: 0x38DA6E51 (953839185)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 28672, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (3914999/28588)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000001F

outbound esp sas:

spi: 0x30D071C0 (818966976)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 28672, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (3914999/28588)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

Remote-ASA

Remote-ASA#show crypto isakmp sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 172.16.2.1

Type : L2L Role : initiator

Rekey : no State : MM_ACTIVE

Remote-ASA#show crypto ipsec sa

interface: outside

Crypto map tag: outside_map, seq num: 1, local addr: 172.16.1.1

access-list outside_cryptomap extended permit ip 10.1.1.0

255.255.255.0 10.1.2.0 255.255.255.0

local ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.2.0/255.255.255.0/0/0)

current_peer: 172.16.2.1

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.1.1/0, remote crypto endpt.: 172.16.2.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 38DA6E51

current inbound spi : 30D071C0

inbound esp sas:

spi: 0x30D071C0 (818966976)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 8192, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373999/28676)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000001F

outbound esp sas:

spi: 0x38DA6E51 (953839185)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 8192, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373999/28676)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

تدعم أداة مترجم الإخراج بعضshow الأوامر. استعملت الإنتاج مترجم أداة in order to شاهدت تحليل منshow أمر إنتاج.

ملاحظة: يمكن فقط لمستخدمي Cisco المسجلين الوصول إلى أدوات Cisco ومعلومات داخلية.

ملاحظة: ارجع إلى معلومات مهمة حول أوامر التصحيح قبل إستخدام أوامر debug.

أستخدم هذه الأوامر كما هو موضح:

clear crypto ikev1 sa <peer IP address>

Clears the Phase 1 SA for a specific peer.

تحذير:clear crypto isakmp saالأمر متطفل لأنه يعمل على مسح جميع أنفاق الشبكات الخاصة الظاهرية (VPN) النشطة.

في الإصدار 8.0(3) من برنامج PIX/ASA والإصدارات الأحدث، يمكن مسح IKE SA فردي باستخدام الأمر clear crypto isakmp sa<peer ip address>. في إصدارات البرامج الأقدم من 8.0(3)، أستخدم الأمر vpn-sessiondb logoff tunnel-group <tunnel-group-name>لمسح شبكات IKE وIPsec SAs لنفق واحد.

Remote-ASA#vpn-sessiondb logoff tunnel-group 172.16.2.1

Do you want to logoff the VPN session(s)? [confirm]

INFO: Number of sessions from TunnelGroup "172.16.2.1" logged off : 1

clear crypto ipsec sa peer <peer IP address>

!!! Clears the required Phase 2 SA for specific peer.

debug crypto condition peer < Peer address>

!!! Set IPsec/ISAKMP debug filters.

debug crypto isakmp sa <debug level>

!!! Provides debug details of ISAKMP SA negotiation.

debug crypto ipsec sa <debug level>

!!! Provides debug details of IPsec SA negotiations

undebug all

!!! To stop the debugs

تصحيح الأخطاء المستخدمة:

debug cry condition peer <remote peer public IP>

debug cry ikev1 127

debug cry ipsec 127

نظام ASA عن بعد (البادئ)

دخلت هذا ربط-tracer أمر in order to بدأت النفق:

Remote-ASA#packet-tracer input inside icmp 10.1.1.10 8 0 10.1.2.10 detailed

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 1: matched.

Jan 19 22:00:06 [IKEv1 DEBUG]Pitcher: received a key acquire message, spi 0x0

IPSEC(crypto_map_check)-3: Looking for crypto map matching 5-tuple:

Prot=1, saddr=10.1.1.10, sport=0, daddr=10.1.2.10, dport=0

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 1: matched.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE Initiator: New Phase 1, Intf

inside, IKE Peer 172.16.2.1 local Proxy Address 10.1.1.0, remote Proxy Address

10.1.2.0, Crypto map (outside_map)

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + NONE (0) total length : 172

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0)

total length : 132

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, Connection landed on tunnel_group 172.16.2.1

<skipped>...

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message (msgid=0) with

payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) + VENDOR (13) +

NONE (0) total length : 96

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1,

Automatic NAT Detection Status: Remote end is NOT behind a NAT device

This end is NOT behind a NAT device

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message

(msgid=0) with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128)

+ VENDOR (13) + NONE (0) total length : 96

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, processing ID payload

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1,

ID_IPV4_ADDR ID received 172.16.2.1

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, Connection landed on tunnel_group 172.16.2.1

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1,

Oakley begin quick mode

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1, PHASE 1 COMPLETED

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1, IKE Initiator

starting QM: msg id = c45c7b30

:

.

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, Transmitting Proxy Id:

Local subnet: 10.1.1.0 mask 255.255.255.0 Protocol 0 Port 0

Remote subnet: 10.1.2.0 Mask 255.255.255.0 Protocol 0 Port 0

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message

(msgid=c45c7b30) with payloads : HDR + HASH (8) + SA (1) + NONCE

(10) + ID (5) + ID (5) + NOTIFY (11) + NONE (0) total length : 200

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message

(msgid=c45c7b30) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) +

ID (5) + ID (5) + NONE (0) total length : 172

:

.

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, processing ID payload

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1,

ID_IPV4_ADDR_SUBNET ID received--10.1.1.0--255.255.255.0

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, processing ID payload

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1,

ID_IPV4_ADDR_SUBNET ID received--10.1.2.0--255.255.255.0

:

.

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1,

Security negotiation complete for LAN-to-LAN Group (172.16.2.1)

Initiator, Inbound SPI = 0x30d071c0, Outbound SPI = 0x38da6e51

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message

(msgid=c45c7b30) with payloads : HDR + HASH (8) + NONE (0) total length : 76

:

.

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1,

PHASE 2 COMPLETED (msgid=c45c7b30)

Central-ASA (مستجيب)

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + NONE (0) total length : 172

:

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0) total length

:

132

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13)

+ VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

:

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, Connection landed on tunnel_group

DefaultL2LGroup

Jan 20 12:42:35 [IKEv1 DEBUG]Group = DefaultL2LGroup, IP = 172.16.1.1,

Generating keys for Responder...

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) +

VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) +

NONE (0) total length : 304

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + ID (5) + HASH (8)

+ IOS KEEPALIVE (128) + VENDOR (13) + NONE (0) total length : 96

Jan 20 12:42:35 [IKEv1 DECODE]Group = DefaultL2LGroup, IP = 172.16.1.1,

ID_IPV4_ADDR ID received 172.16.1.1

:

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) +

VENDOR (13) + NONE (0) total length : 96

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, PHASE 1 COMPLETED

:

.

Jan 20 12:42:35 [IKEv1 DECODE]IP = 172.16.1.1, IKE Responder starting QM:

msg id = c45c7b30

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE

RECEIVED Message (msgid=c45c7b30) with payloads : HDR + HASH (8) + SA (1) +

NONCE (10) + ID (5) + ID (5) + NOTIFY (11) + NONE (0) total length : 200

:

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Received remote

IP Proxy Subnet data in ID Payload: Address 10.1.1.0, Mask 255.255.255.0,

Protocol 0, Port 0 :

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup,

IP = 172.16.1.1, Received local

IP Proxy Subnet data in ID Payload: Address 10.1.2.0, Mask 255.255.255.0,

Protocol 0, Port 0 Jan 20 12:42:35 [IKEv1 DEBUG]Group = DefaultL2LGroup,

IP = 172.16.1.1, processing notify payload

Jan 20 12:42:35 [IKEv1] Group = DefaultL2LGroup, IP = 172.16.1.1, QM

IsRekeyed old sa not found by addr

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Static Crypto Map

check, map outside_dyn_map, seq = 1 is a successful match

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, IKE

Remote Peer configured for crypto map: outside_dyn_map

:

.

Jan 20 12:42:35 [IKEv1 DEBUG]Group = DefaultL2LGroup, IP = 172.16.1.1,

Transmitting Proxy Id: Remote subnet: 10.1.1.0 Mask 255.255.255.0 Protocol 0 Port 0

Local subnet: 10.1.2.0 mask 255.255.255.0 Protocol 0 Port 0 :

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=c45c7b30)

with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + ID (5) + ID (5) + NONE

(0) total length : 172 Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED

Message (msgid=c45c7b30) with payloads : HDR + HASH (8) + NONE (0) total length : 52:

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Security

negotiation complete for LAN-to-LAN Group (DefaultL2LGroup) Responder,

Inbound SPI = 0x38da6e51, Outbound SPI = 0x30d071c0 :

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1,

PHASE 2 COMPLETED (msgid=c45c7b30)

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Adding static

route for L2L peer coming in on a dynamic map. address: 10.1.1.0, mask: 255.255.255.0

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

22-Jun-2015 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- TAC Engineers

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات