تكوين ASA 9.x EIGRP: مثال

خيارات التنزيل

-

ePub (793.2 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين Cisco ASA لتعلم المسارات من خلال بروتوكول توجيه العبارة الداخلي المحسن (EIGRP).

المتطلبات الأساسية

المتطلبات

تتطلب Cisco استيفاء هذه الشروط قبل أن تحاول إجراء هذا التكوين:

- يجب أن يقوم Cisco ASA بتشغيل الإصدار 9.x أو إصدار أحدث.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- برنامج Cisco ASA، الإصدار 9.2.1

- Cisco Adaptive Security Device Manager (ASDM)، الإصدار 7.2.1

- موجه IOS® الذي يشغل الإصدار 12.4 من Cisco

يصف هذا المستند كيفية تكوين جهاز الأمان القابل للتكيف (ASA) من Cisco لتعلم المسارات من خلال بروتوكول توجيه العبارة الداخلي المحسن (EIGRP)، والذي يتم دعمه في الإصدار 9.x من برنامج ASA والإصدارات الأحدث، وإجراء المصادقة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

المبادئ التوجيهية والقيود

- يتم دعم مثيل EIGRP في الوضع الواحد لكل سياق في الوضع المتعدد.

- يتم إنشاء مؤشري ترابط لكل سياق لكل مثيل EIGRP في الوضع المتعدد ويمكن عرضه باستخدام عملية العرض.

- يتم تعطيل الملخص التلقائي بشكل افتراضي.

- لم يتم إنشاء "علاقة الجوار" بين وحدات نظام المجموعة في وضع الواجهة الفردية.

- يتم إستخدام المعلومات الافتراضية في [<acl>] لتصفية البت الخارجي في المسارات الافتراضية للمرشح الوارد.

- يتم إستخدام خرج المعلومات الافتراضية [<acl>] لتصفية البت الخارجي في المسارات الافتراضية للمرشح الصادر.

بروتوكول EIGRP وتجاوز الفشل

يقوم Cisco ASA Code، الإصدار 8.4.4.1 والإصدارات الأحدث بمزامنة المسارات الديناميكية من الوحدة النشطة إلى الوحدة الاحتياطية. وبالإضافة إلى ذلك، تتم أيضا مزامنة حذف المسارات مع الوحدة الاحتياطية. ومع ذلك، لا يتم مزامنة حالة تجاور النظير، حيث يحافظ الجهاز النشط فقط على الحالة المجاورة ويشارك بنشاط في التوجيه الديناميكي. ارجع إلى الأسئلة المتداولة حول ASA: ماذا يحدث بعد تجاوز الفشل إذا تمت مزامنة المسارات الديناميكية؟ للحصول على مزيد من المعلومات.

التكوين

يوضح هذا القسم كيفية تكوين الميزات التي يغطيها هذا المستند.

ملاحظة: أستخدم أداة بحث الأوامر (للعملاء المسجلين فقط) للحصول على مزيد من المعلومات حول الأوامر المستخدمة في هذا القسم.

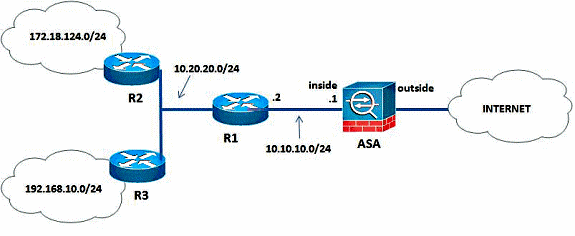

الرسم التخطيطي للشبكة

يستخدم هذا المستند إعداد الشبكة التالي:

في مخطط الشبكة الذي يتم توضيحه، يكون Cisco ASA داخل عنوان IP للواجهة 10.10.10.1/24. الهدف هو تكوين EIGRP على Cisco ASA لتعلم المسارات إلى الشبكات الداخلية (10.20.20.0/24، و 172.18.124.0/24، و 192.168.10.0/24) بشكل ديناميكي من خلال الموجه المجاور (R1). يتعلم R1 المسارات إلى الشبكات الداخلية البعيدة من خلال الموجهين الآخرين (R2 و R3).

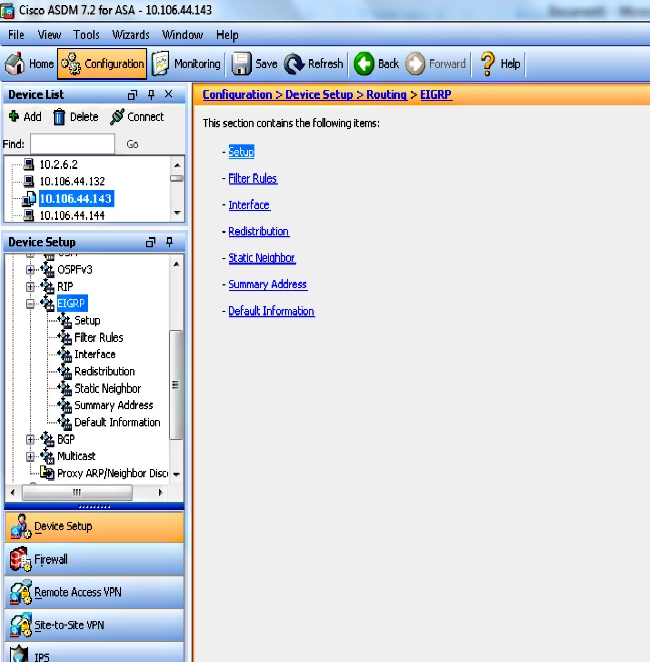

تكوين ASDM

ASDM هو تطبيق قائم على المستعرض يستخدم لتكوين البرامج ومراقبتها على أجهزة الأمان. يتم تحميل ASDM من جهاز الأمان، ثم يتم إستخدامه لتكوين الجهاز ومراقبته وإدارته. يمكنك أيضا إستخدام مشغل ASDM من أجل تشغيل تطبيق ASDM بشكل أسرع من تطبيق Java الصغير. يصف هذا القسم المعلومات التي تحتاجها لتكوين الميزات الموضحة في هذا المستند باستخدام ASDM.

أتمت هذا steps in order to شكلت EIGRP في ال cisco ASA.

- قم بتسجيل الدخول إلى Cisco ASA باستخدام ASDM.

- انتقل إلى التكوين > إعداد الجهاز > التوجيه > منطقة EIGRP بواجهة ASDM، كما هو موضح في لقطة الشاشة هذه.

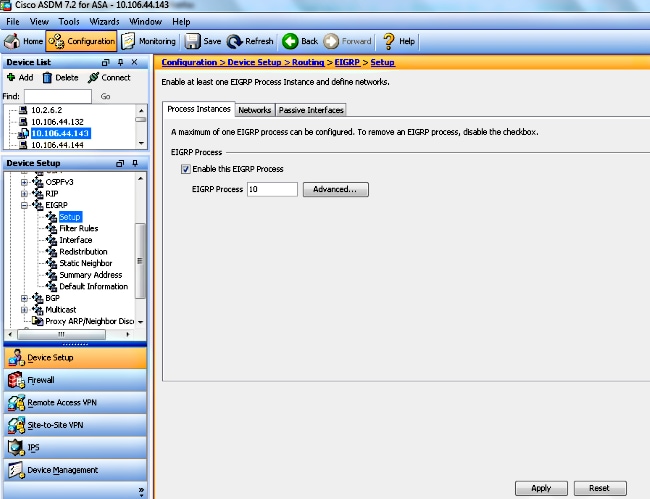

- قم بتمكين عملية توجيه EIGRP على علامة التبويب إعداد > مثيلات العملية، كما هو موضح في لقطة الشاشة هذه. في هذا المثال، تكون عملية EIGRP هي 10.

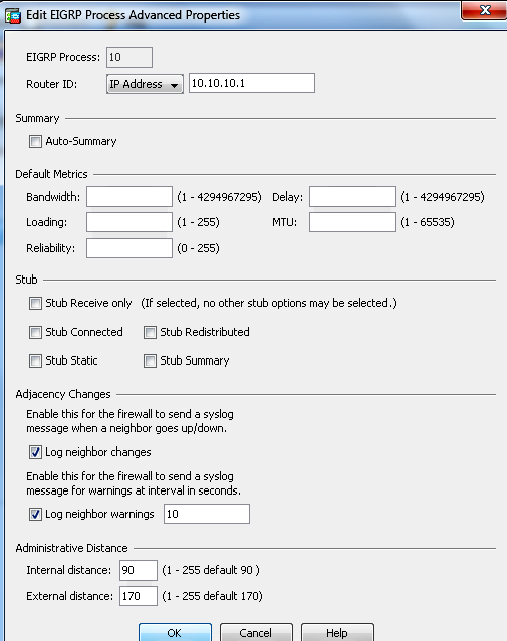

- يمكنك تكوين معلمات عملية توجيه EIGRP الاختيارية المتقدمة. انقر فوق خيارات متقدمة في الإعداد > علامة التبويب مثيلات العملية. يمكنك تكوين عملية توجيه EIGRP كعملية توجيه كككعب، وتعطيل تلخيص المسار التلقائي، وتحديد المقاييس الافتراضية للمسارات المعاد توزيعها، وتغيير المسافات الإدارية لمسارات EIGRP الداخلية والخارجية، وتكوين معرف موجه ثابت، وتمكين أو تعطيل تسجيل تغييرات التجاور. في هذا المثال، يتم تكوين معرف موجه EIGRP بشكل ثابت باستخدام عنوان IP الخاص بالواجهة الداخلية (10.10.10.1). وبالإضافة إلى ذلك، يتم أيضا تعطيل الملخص التلقائي. يتم تكوين جميع الخيارات الأخرى باستخدام قيمها الافتراضية.

- بعد اكتمال الخطوات السابقة، قم بتعريف الشبكات والواجهات التي تشارك في توجيه EIGRP في علامة التبويب إعداد > الشبكات. انقر فوق إضافة كما هو موضح في لقطة الشاشة هذه.

- تظهر هذه الشاشة. في هذا المثال، الشبكة الوحيدة التي تضيفها هي الشبكة الداخلية (10.10.10.0/24) نظرا لتمكين EIGRP فقط على الواجهة الداخلية.

لا تشارك في عملية توجيه EIGRP إلا الواجهات ذات عنوان IP الذي يقع ضمن الشبكات المحددة. إذا كانت لديك واجهة لا تريد المشاركة في توجيه EIGRP ولكنها متصلة بشبكة تريد الإعلان عنها، فقم بتكوين إدخال شبكة على علامة التبويب إعداد > شبكات يغطي الشبكة التي يتم إرفاق الواجهة بها، ثم قم بتكوين هذه الواجهة كواجهة سلبية حتى لا تتمكن الواجهة من إرسال تحديثات EIGRP أو استقبالها.

ملاحظة: لا تقوم الواجهات التي تم تكوينها بشكل سلبي بإرسال تحديثات EIGRP أو تلقيها.

- يمكنك تحديد عوامل تصفية المسار إختياريا في جزء قواعد التصفية. توفر تصفية المسار المزيد من التحكم في المسارات المسموح بإرسالها أو استقبالها في تحديثات EIGRP.

- يمكنك تكوين إعادة توزيع المسار إختياريا. يمكن أن يقوم Cisco ASA بإعادة توزيع المسارات التي تم اكتشافها بواسطة بروتوكول معلومات التوجيه (RIP) وفتح أقصر مسار أولا (OSPF) في عملية توجيه EIGRP. يمكنك أيضا إعادة توزيع المسارات الثابتة والمتصلة في عملية توجيه EIGRP. لا تحتاج إلى إعادة توزيع المسارات الثابتة أو المتصلة إذا كانت تقع ضمن نطاق شبكة تم تكوينها على علامة التبويب إعداد > الشبكات. تحديد إعادة توزيع المسار على جزء إعادة التوزيع.

- يتم إرسال حزم EIGRP Hello كحزم بث متعددة. إذا كان جار EIGRP موجودا عبر شبكة غير إذاعية، فيجب عليك تعريف ذلك المجاور يدويا. عندما تقوم بتعريف جار EIGRP يدويا، يتم إرسال حزم الترحيب إلى ذلك المجاور كرسائل بث أحادي. لتحديد جيران EIGRP الثابتة، انتقل إلى جزء المجاور الثابت.

- وبشكل افتراضي، يتم إرسال المسارات الافتراضية وقبولها. لتقييد أو تعطيل إرسال واستلام معلومات المسار الافتراضية، افتح التكوين > إعداد الجهاز > التوجيه > EIGRP > جزء المعلومات الافتراضية. يعرض جزء المعلومات الافتراضي جدول القواعد للتحكم في إرسال واستلام معلومات المسار الافتراضية في تحديثات EIGRP.

ملاحظة: يمكنك الحصول على قاعدة إدخال وقاعدة إستثناء لكل عملية توجيه EIGRP. (هناك عملية واحدة فقط مدعومة حاليا.)

تكوين مصادقة EIGRP

يدعم Cisco ASA مصادقة MD5 لتحديثات التوجيه من بروتوكول توجيه EIGRP. يمنع الملخص MD5 المزود ببنية في كل حزمة EIGRP تقديم رسائل التوجيه غير المصرح بها أو الخاطئة من مصادر غير معتمدة. تضمن إضافة المصادقة إلى رسائل EIGRP أن الموجهات و Cisco ASA تقبل رسائل التوجيه من أجهزة التوجيه الأخرى التي تم تكوينها باستخدام المفتاح المشترك مسبقا نفسه. دون تكوين هذه المصادقة، إذا قدم شخص ما جهاز توجيه آخر بمعلومات مسار مختلفة أو مخالفة على الشبكة، يمكن أن تصبح جداول التوجيه على الموجهات أو Cisco ASA تالفة ويمكن أن ينتج عن ذلك هجوم لمنع الخدمة. عندما تقوم بإضافة مصادقة إلى رسائل EIGRP المرسلة بين أجهزة التوجيه لديك (والتي تتضمن ASA)، فإنها تمنع الإضافات غير المصرح بها لموجهات EIGRP في مخطط التوجيه الخاص بك.

يتم تكوين مصادقة مسار EIGRP على أساس كل واجهة. يجب تكوين جميع جيران EIGRP على الواجهات التي تم تكوينها لمصادقة رسالة EIGRP باستخدام وضع المصادقة نفسه والمفتاح نفسه للتجاور الذي سيتم إنشاؤه.

أكمل هذه الخطوات لتمكين مصادقة EIGRP MD5 على Cisco ASA.

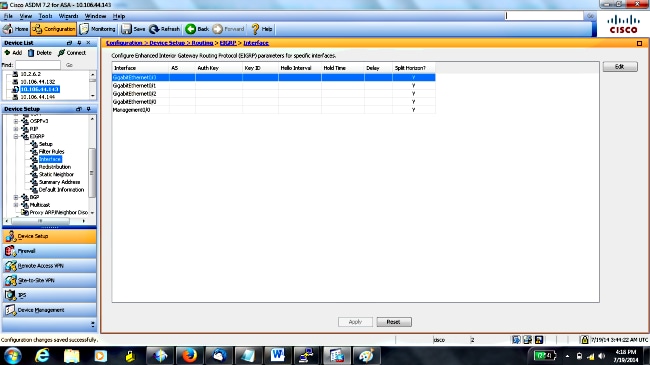

- في ASDM، انتقل إلى التكوين > إعداد الجهاز > التوجيه > EIGRP > الواجهة كما هو موضح.

- في هذه الحالة، يتم تمكين EIGRP على الواجهة الداخلية (GigabitEthernet 0/1). أخترت GigabitEthernet 0/1 قارن وطقطقة يحرر.

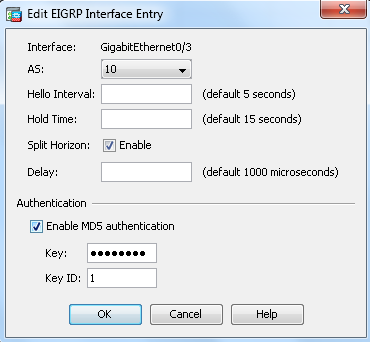

- تحت المصادقة، أختر تمكين مصادقة MD5. أضف المزيد من المعلومات حول معلمات المصادقة هنا. في هذه الحالة، يكون المفتاح المشترك مسبقا Cisco123، ومعرف المفتاح 1.

تصفية مسار EIGRP

باستخدام EIGRP، يمكنك التحكم في تحديثات التوجيه التي يتم إرسالها واستقبالها. في هذا المثال، ستقوم بحظر تحديثات التوجيه على ASA لبادئة الشبكة 192.168.10.0/24، والتي تقع خلف R1. لتصفية المسار، يمكنك إستخدام قائمة التحكم في الوصول (ACL) القياسية فقط.

access-list eigrp standard deny 192.168.10.0 255.255.255.0

access-list eigrp standard permit any

router eigrp 10

distribute-list eigrp in

التحقق من الصحة

ASA(config)# show access-list eigrp

access-list eigrp; 2 elements; name hash: 0xd43d3adc

access-list eigrp line 1 standard deny 192.168.10.0 255.255.255.0 (hitcnt=3) 0xeb48ecd0

access-list eigrp line 2 standard permit any4 (hitcnt=12) 0x883fe5ac

التكوينات

تكوين ASA CLI من Cisco

هذا هو تكوين Cisco ASA CLI.

!outside interface configuration

interface GigabitEthernet0/0

description outside interface connected to the Internet

nameif outside

security-level 0

ip address 198.51.100.120 255.255.255.0

!

!inside interface configuration

interface GigabitEthernet0/1

description interface connected to the internal network

nameif inside

security-level 100

ip address 10.10.10.1 255.255.255.0

!

!EIGRP authentication is configured on the inside interface

authentication key eigrp 10 cisco123 key-id 1

authentication mode eigrp 10 md5

!

!management interface configuration

interface Management0/0

nameif management

security-level 99

ip address 10.10.20.1 255.255.255.0 management-only

!

!

!EIGRP Configuration - the CLI configuration is very similar to the

!Cisco IOS router EIGRP configuration.

router eigrp 10

no auto-summary

eigrp router-id 10.10.10.1

network 10.10.10.0 255.255.255.0

!

!This is the static default gateway configuration

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1

تكوين واجهة سطر الأوامر (CLI) لموجه Cisco IOS (R1)

هذا هو تكوين CLI ل R1 (الموجه الداخلي).

!!Interface that connects to the Cisco ASA. Notice the EIGRP authentication

paramenters.

interface FastEthernet0/0

ip address 10.10.10.2 255.255.255.0

ip authentication mode eigrp 10 md5

ip authentication key-chain eigrp 10 MYCHAIN

!

!

! EIGRP Configuration

router eigrp 10

network 10.10.10.0 0.0.0.255

network 10.20.20.0 0.0.0.255

network 172.18.124.0 0.0.0.255

network 192.168.10.0

no auto-summary

التحقق من الصحة

أتمت هذا steps in order to دققت تشكيلك.

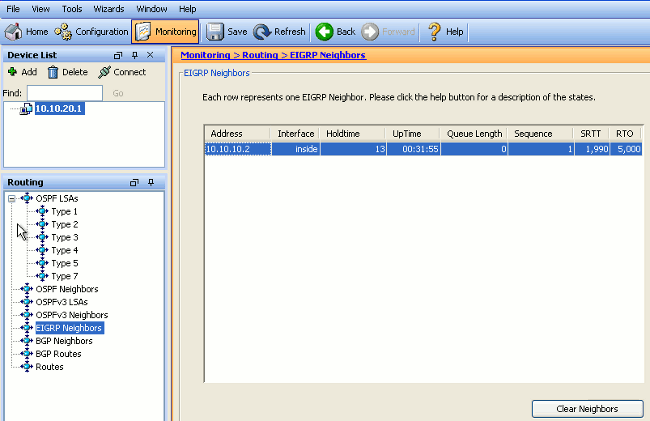

- في ASDM، يمكنك الانتقال إلى المراقبة > التوجيه > جار EIGRP لرؤية كل من جيران EIGRP. تعرض لقطة الشاشة هذه الموجه الداخلي (R1) كجار نشط. يمكنك أيضا رؤية الواجهة التي يتواجد بها هذا الجار، ووقت التصريف، ومدة إستمرار علاقة الجار (UpTime).

- بالإضافة إلى ذلك، يمكنك التحقق من جدول التوجيه إذا قمت بالانتقال إلى المراقبة > التوجيه > المسارات. في لقطة الشاشة هذه، يمكنك أن ترى أنه يتم تعلم شبكات 192.168.10.0/24 و 172.18.124.0/24 و10.20.20.0/24 من خلال R1 (10.10.10.2).

من ال CLI، أنت يستطيع استعملت العرض طريق أمر in order to حصلت ال نفسه إنتاج.

ciscoasa# show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 100.10.10.2 to network 0.0.0.0

C 198.51.100.0 255.255.255.0 is directly connected, outside

D 192.168.10.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 172.18.124.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

C 127.0.0.0 255.255.0.0 is directly connected, cplane

D 10.20.20.0 255.255.255.0 [90/28672] via 10.10.10.2, 0:32:29, inside

C 10.10.10.0 255.255.255.0 is directly connected, inside

C 10.10.20.0 255.255.255.0 is directly connected, management

S* 0.0.0.0 0.0.0.0 [1/0] via 198.51.100.1, outside

مع الإصدار 9.2.1 من ASA والإصدارات الأحدث، يمكنك إستخدام الأمر show route eigrp لعرض مسارات EIGRP فقط.

ciscoasa(config)# show route eigrp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is not set

D 192.168.10.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 172.18.124.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 10.20.20.0 255.255.255.0 [90/28672] via 10.10.10.2, 0:32:29, inside - يمكنك أيضا إستخدام الأمر show eigrp topology للحصول على معلومات حول الشبكات التي تم التعرف عليها ومخطط EIGRP.

ciscoasa# show eigrp topology

EIGRP-IPv4 Topology Table for AS(10)/ID(10.10.10.1)

Codes: P - Passive, A - Active, U - Update, Q - Query, R - Reply,

r - reply Status, s - sia Status

P 10.20.20.0 255.255.255.0, 1 successors, FD is 28672

via 10.10.10.2 (28672/28416), GigabitEthernet0/1

P 10.10.10.0 255.255.255.0, 1 successors, FD is 2816

via Connected, GigabitEthernet0/1

P 192.168.10.0 255.255.255.0, 1 successors, FD is 131072

via 10.10.10.2 (131072/130816), GigabitEthernet0/1

P 172.18.124.0 255.255.255.0, 1 successors, FD is 131072

via 10.10.10.2 (131072/130816), GigabitEthernet0/1 - كما يكون الأمر show eigrp neighbors مفيدا للتحقق من معلومات الجوار النشط والمراسل. يوضح هذا المثال نفس المعلومات التي حصلت عليها من إدارة قاعدة بيانات المحول (ASDM) في الخطوة 1.

ciscoasa# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq (sec) (ms)Cnt Num

0 10.10.10.2 Gi0/1 12 00:39:12 107 642 0 1

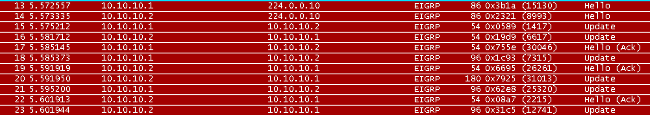

تدفق الحزمة

هنا الربط تدفق.

- يأتي ASA على الارتباط ويرسل حزمة mCast hello من خلال جميع الواجهات التي تم تكوينها EIGRP الخاصة به.

- يستلم R1 حزمة Hello ويرسل حزمة mCast Hello.

- يستقبل ASA حزمة Hello ويرسل حزمة تحديث مع مجموعة بت أولية، والتي تشير إلى أن هذه هي عملية التهيئة.

- يستلم R1 حزمة تحديث ويرسل حزمة تحديث مع مجموعة بت أولية، والتي تشير إلى أن هذه هي عملية التهيئة.

- بعد تبادل كل من ASA و R1 التجاور وتحديد التجاور المجاور، كل من رد ASA و R1 مع حزمة ACK، الذي يشير إلى أن معلومات التحديث تم تلقيها.

- يرسل ASA معلومات التوجيه الخاصة به إلى R1 في حزمة تحديث.

- يدرج R1 معلومات حزمة التحديث في جدول المخطط الخاص به. يتضمن جدول المخطط جميع الوجهات التي يعلن عنها الجيران. وهو منظم بحيث يتم إدراج كل وجهة، جنبا إلى جنب مع كل الجيران الذين يمكنهم السفر إلى الوجهة والمقاييس المرتبطة بها.

- يرسل R1 بعد ذلك حزمة تحديث إلى ASA.

- وبمجرد تلقيها لحزمة التحديث، يرسل ASA حزمة ACK إلى R1. بعد أن يتلقى كل من ASA و R1 حزم التحديث بنجاح من بعضهما البعض، فهما على إستعداد لاختيار المسارات اللاحقة (الأفضل) والمجدية (الاحتياطية) في جدول المخطط، وتقديم المسارات اللاحقة لجدول التوجيه.

استكشاف الأخطاء وإصلاحها

يتضمن هذا قسم معلومة حول debug وعرض أمر أن يستطيع كنت مفيد in order to تحريت EIGRP مشكلة.

أوامر استكشاف الأخطاء وإصلاحها

تدعم أداة مترجم الإخراج (للعملاءالمسجلين فقط) بعض أوامر show. استعملت ال OIT in order to شاهدت تحليل من عرض أمر إنتاج.

ملاحظة: راجع المعلومات المهمة حول أوامر التصحيح قبل استخدام أوامر debug. لعرض معلومات تصحيح الأخطاء، أستخدم جهاز الحالة المحدودة لخوارزمية التحديث المشتتة (DUAL)، الأمر debug eigrp fsm في وضع EXEC ذي الامتيازات. يتيح لك هذا الأمر مراقبة نشاط EIGRP الممكن إجراؤه بعد إجراء العملية وتحديد ما إذا كانت تحديثات المسار قد تم تثبيتها وحذفها بواسطة عملية التوجيه.

هذا هو مخرج الأمر debug داخل التجميع الناجح مع R1. يمكنك مشاهدة كل مسار من المسارات المختلفة التي تم تثبيتها بنجاح على النظام.

EIGRP-IPv4(Default-IP-Routing-Table:10): Callback: route_adjust GigabitEthernet0/1

DUAL: dest(10.10.10.0 255.255.255.0) not active

DUAL: rcvupdate: 10.10.10.0 255.255.255.0 via Connected metric 2816/0 on topoid 0

DUAL: Find FS for dest 10.10.10.0 255.255.255.0. FD is 4294967295, RD is 4294967

295 on topoid 0 found

DUAL: RT installed 10.10.10.0 255.255.255.0 via 0.0.0.0

DUAL: Send update about 10.10.10.0 255.255.255.0. Reason: metric chg on topoid

0

DUAL: Send update about 10.10.10.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(10.20.20.0 255.255.255.0) not active

DUAL: rcvupdate: 10.20.20.0 255.255.255.0 via 10.10.10.2 metric 28672/28416 on t

opoid 0

DUAL: Find FS for dest 10.20.20.0 255.255.255.0. FD is 4294967295, RD is 4294967

295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 10.20.20.0 ()

DUAL: RT installed 10.20.20.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 10.20.20.0 255.255.255.0. Reason: metric chg on topoid

0

DUAL: Send update about 10.20.20.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(172.18.124.0 255.255.255.0) not active

DUAL: rcvupdate: 172.18.124.0 255.255.255.0 via 10.10.10.2 metric 131072/130816

on topoid 0

DUAL: Find FS for dest 172.18.124.0 255.255.255.0. FD is 4294967295, RD is 42949

67295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 172.18.124.0 ()

DUAL: RT installed 172.18.124.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 172.18.124.0 255.255.255.0. Reason: metric chg on topoi

d 0

DUAL: Send update about 172.18.124.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(192.168.10.0 255.255.255.0) not active

DUAL: rcvupdate: 192.168.10.0 255.255.255.0 via 10.10.10.2 metric 131072/130816

on topoid 0

DUAL: Find FS for dest 192.168.10.0 255.255.255.0. FD is 4294967295, RD is 42949

67295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 192.168.10.0 ()

DUAL: RT installed 192.168.10.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 192.168.10.0 255.255.255.0. Reason: metric chg on topoi

d 0

DUAL: Send update about 192.168.10.0 255.255.255.0. Reason: new if on topoid 0

أنت يستطيع أيضا استعملت ال debug eigrp مجاور أمر. هذا هو مخرج الأمر debug هذا عندما قام Cisco ASA بإنشاء علاقة جوار جديدة مع R1 بنجاح.

ciscoasa# EIGRP-IPv4(Default-IP-Routing-Table:10): Callback: route_adjust Gigabi

tEthernet0/1

EIGRP: New peer 10.10.10.2

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 10.20.20.0 ()

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 172.18.124.0 ()

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 192.168.10.0 ()

يمكنك أيضا إستخدام حزم debug EIGRP لمعلومات تبادل رسائل EIGRP التفصيلية بين Cisco ASA وأقرانه. في هذا المثال، تم تغيير مفتاح المصادقة على الموجه (R1)، ويظهر لك إخراج تصحيح الأخطاء أن المشكلة هي عدم تطابق المصادقة.

ciscoasa# EIGRP: Sending HELLO on GigabitEthernet0/1

AS 655362, Flags 0x0, Seq 0/0 interfaceQ 1/1 iidbQ un/rely 0/0

EIGRP: pkt key id = 1, authentication mismatch

EIGRP: GigabitEthernet0/1: ignored packet from 10.10.10.2, opcode = 5

(invalid authentication)

يتم خفض مستوى جوار EIGRP مع Syslogs ASA-5-336010

تسقط ASA جوار EIGRP عند إجراء أي تغييرات في قائمة توزيع EIGRP. يتم عرض رسالة syslog هذه.

EIGRP Nieghborship Resets with syslogs ASA-5-336010: EIGRP-IPv4: PDM(314 10:

Neighbor 10.15.0.30 (GigabitEthernet0/0) is down: route configuration changed

باستخدام هذا التكوين، كلما تمت إضافة إدخال قائمة تحكم في الوصول (ACL) جديد في قائمة التحكم في الوصول، تتم إعادة تعيين جوار EIGRP-network-list EIGRP.

router eigrp 10

distribute-list Eigrp-network-list in

network 10.10.10.0 255.0.0.0

passive-interface default

no passive-interface inside

redistribute static

access-list Eigrp-network-list standard permit any

يمكنك ملاحظة أن علاقة الجوار موجودة مع الجهاز المجاور.

ciscoasa(config)# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 10.10.10.2 Gi0/3 10 00:01:22 1 5000 0 5

ciscoasa(config)# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 10.10.10.2 Gi0/3 13 00:01:29 1 5000 0 5

الآن يمكنك إضافة رفض قياسي لقائمة الوصول EIGRP-network-list 172.18.24.0 255.255.255.0.

%ASA-5-111010: User 'enable_15', running 'CLI' from IP 0.0.0.0, executed 'debug

eigrp fsm'

%ASA-7-111009: User 'enable_15' executed cmd: show access-list

%ASA-5-111008: User 'enable_15' executed the 'access-list Eigrp-network-list line

1 permit 172.18.24.0 255.255.255.0' command.

%ASA-5-111010: User 'enable_15', running 'CLI' from IP 0.0.0.0, executed 'access-list

Eigrp-network-list line 1 permit 172.18.24.0.0 255.255.255.0'

%ASA-7-111009: User 'enable_15' executed cmd: show eigrp neighbors

%ASA-5-336010: EIGRP-IPv4: PDM(599 10: Neighbor 10.10.10.2 (GigabitEthernet0/3) is

down: route configuration changed

%ASA-5-336010: EIGRP-IPv4: PDM(599 10: Neighbor 10.10.10.2 (GigabitEthernet0/3) is

up: new adjacency

يمكن ملاحظة هذه السجلات في debug eigrp fsm.

IGRP2: linkdown: start - 10.10.10.2 via GigabitEthernet0/3

DUAL: Destination 10.10.10.0 255.255.255.0 for topoid 0

DUAL: linkdown: finish

من المتوقع أن يحدث هذا الأمر في جميع إصدارات ASA الجديدة من 8.4 و 8.6 إلى 9.1. وقد لوحظ الامر نفسه في الموجهات التي تشغل القطارات ذات الترميز الشفرة من 12،4 إلى 15،1. ومع ذلك، لا يتم ملاحظة هذا السلوك في الإصدار 8.2 من ASA والإصدارات الأقدم من برنامج ASA لأن التغييرات التي تم إجراؤها على قائمة التحكم في الوصول (ACL) لا تعيد ضبط تواجهات EIGRP.

بما أن EIGRP يرسل الجدول الهيكلي الكامل إلى جار عندما يأتي المجاور أول مرة، ثم يرسل التغييرات فقط، فإن تكوين قائمة توزيع بطبيعة EIGRP المستندة إلى الحدث سيجعل من الصعب تطبيق التغييرات بدون إعادة تعيين كاملة للعلاقة المجاورة. ستحتاج الموجهات إلى الاحتفاظ بتتبع كل مسار يتم إرساله إلى أحد الجيران واستقباله منه لمعرفة المسار الذي تم تغييره (أي سيتم أو لن يتم إرساله/قبوله) من أجل تطبيق التغييرات كما هو منصوص عليه من قبل قائمة التوزيع الحالية. فمن الأسهل كثيرا أن يتم ببساطة هدم وإعادة ترسيخ التجاور بين الجيران.

وعندما يتم تدمير التجاور وإعادة بنائه، يتم ببساطة نسيان جميع الطرق المتعلمة بين جيران معينين ويتم تنفيذ التزامن الكامل بين الجيران من جديد مع وضع قائمة التوزيع الجديدة في مكانها.

يمكن تطبيق معظم تقنيات EIGRP التي تستخدمها لاستكشاف أخطاء موجهات Cisco IOS وإصلاحها على Cisco ASA. لاستكشاف أخطاء EIGRP وإصلاحها، أستخدم المخطط الانسيابي الرئيسي لاستكشاف الأخطاء وإصلاحها؛ ابدأ من المربع الذي تم وضع علامة Main عليه.

مشاكل مشتركة

ASA الذي يؤثر على أخطاء EIGRP

- CscUN18948 ASA EIGRP التصق ممر بعد أن انفصل المجاور.

- CSCum97632 RU: مسار ملخص Stale EIGRP على وحدات Master/Slave بعد "No nameIf"

- CSCuj30271 EIGRP: طلب مفتاح المصادقة الذي تمت إزالته من تكوين ASA الجاري تشغيله.

- CSCuj47104 EIGRP مسحاج تخديد على ال ASA نشط يحصل حذف بعد ال ASA خطأ.

- CSCum93000 RU: المسار Stale EIGRP على وحدات العبيد بعد "no nameIf" على ASA الأساسية.

- لا يقوم CSCup32973 ASA EIGRP بإعادة تعيين وقت الانتظار بعد تلقي التحديث.

- CSCts93346 RIM: دعم تجاوز الفشل ل EIGRP و OSPFv2 في وضع ASA متعدد السياقات.

- قد لا يقوم CSCuc92292 ASA بإنشاء تجاور EIGRP مع الموجه بسبب مشاكل الإصدار.

- CSCuj13918 [RU:EIGRP] تنزل الجوار بعد تكوين المسار الثابت.

- CSCuj23967 EIGRP:حركة مرور من ASA مع مرشح افتراضي EIGRP يفشل ممر.

- CSCte01475 EIGRP: إعادة توزيع المسار الثابت مع عدم عمل distribute-list.

طلبات تحسين ASA EIGRP.

CSCug90292 ASA: لا يوجد إخراج تصحيح أخطاء أو syslog لعدم تطابق EIGRP A/S.

CSCtc43373 CSM: ENH - تقديم دعم EIGRP config على منصة ASA.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

02-Apr-2007 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Dinkar Sharma

- Magnus Mortensen

- Prashant Joshi

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات