PIX/ASA 8.0: إستخدام مصادقة LDAP لتعيين سياسة مجموعة عند تسجيل الدخول

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية إستخدام مصادقة بروتوكول الوصول إلى الدليل (LDAP) في الوضع Lightweight لتعيين نهج مجموعة عند تسجيل الدخول. يريد المسؤولون بشكل متكرر تزويد مستخدمي VPN بأذونات وصول مختلفة أو محتوى WebVPN. في جهاز الأمان القابل للتكيف (ASA)، يتم تحقيق ذلك بشكل منتظم من خلال تعيين سياسات مجموعات مختلفة لمستخدمين مختلفين. عندما تكون مصادقة LDAP قيد الاستخدام، يمكن تحقيق ذلك تلقائيا باستخدام خريطة سمة LDAP.

لاستخدام LDAP لتعيين سياسة مجموعة لمستخدم، تحتاج إلى تكوين خريطة تقوم بتعيين سمة LDAP، مثل عضو سمة Active Directory (AD)، لسمة IETF-Radius-Class التي يفهمها ASA. بمجرد إنشاء تعيين السمة، يجب تعيين قيمة السمة التي تم تكوينها على خادم LDAP إلى اسم نهج مجموعة على ASA.

ملاحظة: تتوافق السمة memberOf مع المجموعة التي يعد المستخدم جزءا منها في Active Directory. من الممكن أن يكون المستخدم عضوا في أكثر من مجموعة واحدة في Active Directory. وهذا يتسبب في إرسال سمات أعضاء متعددة بواسطة الخادم، ولكن يمكن ل ASA مطابقة سمة واحدة فقط لنهج مجموعة واحد.

المتطلبات الأساسية

المتطلبات

يتطلب هذا المستند تكوين إعداد مصادقة LDAP عامل بالفعل على ASA. ارجع إلى تكوين مصادقة LDAP لمستخدمي WebVPN لمعرفة كيفية إعداد تكوين مصادقة LDAP أساسي على ASA.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى PIX/ASA 8.0.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

في هذا المثال، يتم تعيين عضو سمة AD/LDAP إلى سمة ASA CVPN3000-RADIUS-IETF-Class. يتم إستخدام سمة الفئة لتعيين سياسات المجموعة على ASA. هذه هي العملية العامة التي يكملها ASA عندما يصادق هو المستخدمين مع LDAP:

-

يقوم المستخدم ببدء اتصال ب ASA.

-

تم تكوين ASA لمصادقة ذلك المستخدم باستخدام خادم Microsoft AD/LDAP.

-

يتم ربط ASA بخادم LDAP باستخدام بيانات الاعتماد التي تم تكوينها على ASA (المسؤول في هذه الحالة)، ويبحث عن اسم المستخدم المتوفر.

-

إذا تم العثور على اسم المستخدم، يحاول ASA الربط بخادم LDAP باستخدام بيانات الاعتماد التي يقدمها المستخدم عند تسجيل الدخول.

-

إذا نجح الربط الثاني، يقوم ASA بمعالجة سمات المستخدمين، والتي تتضمن memberOf.

-

يتم تعيين السمة member إلى CVPN3000-RADIUS-IETF-Class بواسطة خريطة واجهة LDAP التي تم تكوينها.

-

يتم تعيين القيمة التي تشير إلى العضوية في مجموعة الموظفين إلى ExamplePolicy1.

-

يتم تعيين القيمة التي تشير إلى العضوية في مجموعة المتعاقدين إلى ExamplePolicy2.

-

-

يتم فحص السمة CVPN3000-RADIUS-IETF-Class المعينة حديثا ويتم تحديد نهج المجموعة.

-

تتسبب قيمة ExamplePolicy1 في تعيين نهج مجموعة ExamplePolicy1 للمستخدم.

-

تتسبب قيمة ExamplePolicy2 في تعيين نهج مجموعة ExamplePolicy2 للمستخدم.

-

التكوين

تكوين ASA

في هذا القسم، تقدم لك معلومات تكوين ASA لتعيين سياسة مجموعة للمستخدمين استنادا إلى سمات LDAP الخاصة بهم.

ASDM

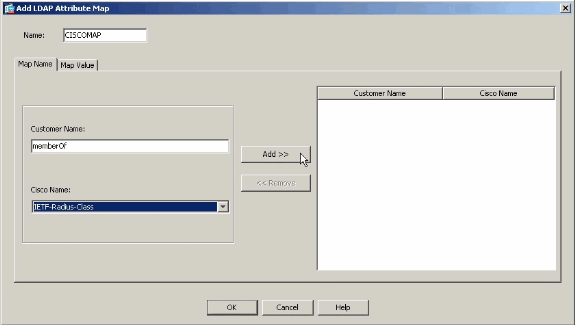

أكمل الخطوات التالية في مدير أجهزة الأمان المعدلة (ASDM) لتكوين خريطة LDAP على ASA.

-

انتقل إلى التكوين > Remote Access VPN (الوصول عن بعد) > إعداد AAA > خريطة سمة LDAP.

-

انقر فوق إضافة (Add).

-

قم بتسمية الخريطة.

-

قم بإنشاء تخطيط بين سمة LDAP وسمة IETF-Radius-Class على ASA. في هذا المثال، يكون اسم العميل هو سمة memberOf في Active Directory. يتم تعيينها على اسم Cisco ل IETF-RADIUS-class. انقر فوق إضافة (Add).

ملاحظة: أسماء السمات وقيمها حساسة لحالة الأحرف.

ملاحظة: إذا كنت لا تعرف أسماء السمات أو العبارات الناطحة الدقيقة التي يتم توفيرها بواسطة خادم LDAP، فقد يكون من المفيد فحص عمليات تصحيح الأخطاء قبل إنشاء الخريطة. راجع قسم التحقق للحصول على مزيد من المعلومات حول كيفية تعريف سمات LDAP باستخدام تصحيح الأخطاء.

-

بعد إضافة تعيين السمة، انقر فوق علامة التبويب تعيين قيمة، وانقر فوق إضافة لإنشاء تعيين قيمة. قم بإضافة أي عدد من تعيينات القيم كما هو مطلوب، وانقر فوق موافق عند الانتهاء.

-

قيمة العميل - قيمة السمة من خادم LDAP

-

Cisco Value - اسم سياسة المجموعة على ASA

في هذا المثال، يتم تعيين CN=Employees،CN=Users،DC=ftwsecurity،DC=cisco، DC=com عضو القيمة على ExamplePolicy1 وCN=Contractors،CN=Users،DC=ftwsecurity،DC=Cisco،DC=com عضو القيمة ExamplePolicy2.

إكمال تعيين سمة LDAP

-

-

بمجرد إنشاء الخريطة، يجب تعيينها لخادم المصادقة والتخويل والمحاسبة (AAA) الذي تم تكوينه لمصادقة LDAP. أختر مجموعات خوادم AAA من اللوحة اليسرى.

-

حدد خادم AAA الذي تم تكوينه ل LDAP، وانقر تحرير.

-

في أسفل النافذة التي تظهر، حدد موقع القائمة المنسدلة لمخطط سمة LDAP. أختر القائمة التي قمت بإنشائها للتو. طقطقة ok عندما إنتهيت.

CLI

أتمت هذا steps في ال CLI in order to شكلت ال LDAP خريطة على ال ASA.

ciscoasa#configure terminal !--- Create the LDAP Attribute Map. ciscoasa(config)#ldap attribute-map CISCOMAP ciscoasa(config-ldap-attribute-map)#map-name memberOf IETF-Radius-Class ciscoasa(config-ldap-attribute-map)#map-value memberOf CN=Employees,CN=Users, DC=ftwsecurity,DC=cisco,DC=com ExamplePolicy1 ciscoasa(config-ldap-attribute-map)#map-value memberOf CN=Contractors,CN=Users, DC=ftwsecurity,DC=cisco,DC=com ExamplePolicy2 ciscoasa(config-ldap-attribute-map)#exit !--- Assign the map to the LDAP AAA server. ciscoasa(config)#aaa-server LDAP_SRV_GRP (inside) host 192.168.1.2 ciscoasa(config-aaa-server-host)#ldap-attribute-map CISCOMAP

تكوين نهج مجموعة NOACCESS

يمكنك إنشاء نهج مجموعة NOACCESS لرفض اتصال VPN عندما لا يكون المستخدم جزءا من أي من مجموعات LDAP. يتم عرض قصاصة التكوين هذه للمرجع الخاص بك:

group-policy NOACCESS internal group-policy NOACCESS attributes vpn-simultaneous-logins 0 vpn-tunnel-protocol IPSec webvpn

يجب تطبيق نهج المجموعة هذا كنهج مجموعة افتراضي على مجموعة النفق. بحيث يتمكن المستخدمون الذين يحصلون على تعيين من خريطة سمات LDAP، على سبيل المثال أولئك الذين ينتمون إلى مجموعة LDAP مرغوبة، من الحصول على سياسات المجموعة المطلوبة الخاصة بهم والمستخدمين الذين لا يحصلون على أي تعيين، على سبيل المثال، أولئك الذين لا ينتمون إلى أي من مجموعات LDAP المطلوبة، من الحصول على نهج مجموعة NOACCESS من مجموعة النفق، التي تمنع الوصول إليهم.

ملاحظة: ارجع إلى ASA/PIX: تخطيط عملاء VPN إلى سياسات مجموعة VPN من خلال مثال تكوين LDAP للحصول على مزيد من المعلومات حول كيفية إنشاء تعيينات سمات LDAP مختلفة ترفض الوصول إلى بعض المستخدمين.

تكوين Active Directory أو خادم LDAP آخر

يتصل التكوين الوحيد المطلوب على Active Directory أو خادم LDAP الآخر بسمات المستخدم. في هذا المثال، المستخدم كيت أوستن هو عضو في مجموعة الموظفين في AD:

بن لينوس عضو في مجموعة المقاولين:

التحقق من الصحة

استخدم هذا القسم للتحقُّق من التكوين الخاص بك.

تسجيل الدخول

للتحقق من نجاح التكوين الخاص بك، قم بتسجيل الدخول كمستخدم يفترض أن يكون لديه نهج مجموعة معين باستخدام خريطة سمة LDAP. في هذا المثال، يتم تكوين شعار لكل نهج مجموعة. توضح لقطة الشاشة أن المستخدم kate يقوم بتسجيل الدخول بنجاح وقد تم تطبيق ExamplePolicy1 عليه، نظرا لأنه عضو في مجموعة "الموظفين".

تصحيح أخطاء حركة LDAP

للتحقق من حدوث تخطيط LDAP، أو للحصول على مزيد من المعلومات حول السمات التي يرسلها خادم LDAP، قم بإصدار الأمر debug ldap 255 في سطر الأوامر ASA، ثم حاول المصادقة.

في تصحيح الأخطاء هذا، يتم تعيين kate للمستخدم ExamplePolicy1 لنهج المجموعة لأنها عضو في مجموعة الموظفين. يوضح تصحيح الأخطاء هذا أيضا أن kate عضو في مجموعة Castaways، لكن تلك السمة لم يتم تعيينها، لذلك يتم تجاهلها.

ciscoasa#debug ldap 255

debug ldap enabled at level 255

ciscoasa#

[105] Session Start

[105] New request Session, context 0xd5481808, reqType = 1

[105] Fiber started

[105] Creating LDAP context with uri=ldap://192.168.1.2:389

[105] Connect to LDAP server: ldap://192.168.1.2:389, status = Successful

[105] defaultNamingContext: value = DC=ftwsecurity,DC=cisco,DC=com

[105] supportedLDAPVersion: value = 3

[105] supportedLDAPVersion: value = 2

[105] supportedSASLMechanisms: value = GSSAPI

[105] supportedSASLMechanisms: value = GSS-SPNEGO

[105] supportedSASLMechanisms: value = EXTERNAL

[105] supportedSASLMechanisms: value = DIGEST-MD5

[105] Binding as administrator

[105] Performing Simple authentication for admin to 192.168.1.2

[105] LDAP Search:

Base DN = [dc=ftwsecurity, dc=cisco, dc=com]

Filter = [sAMAccountName=kate]

Scope = [SUBTREE]

[105] User DN = [CN=Kate Austen,CN=Users,DC=ftwsecurity,DC=cisco,DC=com]

[105] Talking to Active Directory server 192.168.1.2

[105] Reading password policy for kate, dn:CN=Kate Austen,CN=Users,

DC=ftwsecurity,DC=cisco,DC=com

[105] Read bad password count 0

[105] Binding as user

[105] Performing Simple authentication for kate to 192.168.1.2

[105] Checking password policy for user kate

[105] Binding as administrator

[105] Performing Simple authentication for admin to 192.168.1.2

[105] Authentication successful for kate to 192.168.1.2

[105] Retrieving user attributes from server 192.168.1.2

[105] Retrieved Attributes:

[105] objectClass: value = top

[105] objectClass: value = person

[105] objectClass: value = organizationalPerson

[105] objectClass: value = user

[105] cn: value = Kate Austen

[105] sn: value = Austen

[105] givenName: value = Kate

[105] distinguishedName: value = CN=Kate Austen,CN=Users,DC=ftwsecurity,

DC=cisco,DC=com

[105] instanceType: value = 4

[105] whenCreated: value = 20070815155224.0Z

[105] whenChanged: value = 20070815195813.0Z

[105] displayName: value = Kate Austen

[105] uSNCreated: value = 16430

[105] memberOf: value = CN=Castaways,CN=Users,DC=ftwsecurity,DC=cisco,DC=com

[105] mapped to IETF-Radius-Class: value = CN=Castaways,CN=Users,

DC=ftwsecurity,DC=cisco,DC=com

[105] memberOf: value = CN=Employees,CN=Users,DC=ftwsecurity,DC=cisco,DC=com

[105] mapped to IETF-Radius-Class: value = ExamplePolicy1

[105] uSNChanged: value = 20500

[105] name: value = Kate Austen

[105] objectGUID: value = ..z...yC.q0.....

[105] userAccountControl: value = 66048

[105] badPwdCount: value = 0

[105] codePage: value = 0

[105] countryCode: value = 0

[105] badPasswordTime: value = 128316837694687500

[105] lastLogoff: value = 0

[105] lastLogon: value = 128316837785000000

[105] pwdLastSet: value = 128316667442656250

[105] primaryGroupID: value = 513

[105] objectSid: value = ............Q..p..*.p?E.Z...

[105] accountExpires: value = 9223372036854775807

[105] logonCount: value = 0

[105] sAMAccountName: value = kate

[105] sAMAccountType: value = 805306368

[105] userPrincipalName: value = kate@ftwsecurity.cisco.com

[105] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,

DC=ftwsecurity,DC=cisco,DC=com

[105] dSCorePropagationData: value = 20070815195237.0Z

[105] dSCorePropagationData: value = 20070815195237.0Z

[105] dSCorePropagationData: value = 20070815195237.0Z

[105] dSCorePropagationData: value = 16010108151056.0Z

[105] Fiber exit Tx=685 bytes Rx=2690 bytes, status=1

[105] Session End

في تصحيح الأخطاء هذا، يتم تعيين BIN للمستخدم لنهج المجموعة ExamplePolicy2 لأنه عضو في مجموعة Contractors. يوضح تصحيح الأخطاء هذا أيضا أن بن عضو في مجموعة Others، لكن لم يتم تعيين هذه السمة، لذلك يتم تجاهلها.

ciscoasa#debug ldap 255

debug ldap enabled at level 255

ciscoasa#

[106] Session Start

[106] New request Session, context 0xd5481808, reqType = 1

[106] Fiber started

[106] Creating LDAP context with uri=ldap://192.168.1.2:389

[106] Connect to LDAP server: ldap://192.168.1.2:389, status = Successful

[106] defaultNamingContext: value = DC=ftwsecurity,DC=cisco,DC=com

[106] supportedLDAPVersion: value = 3

[106] supportedLDAPVersion: value = 2

[106] supportedSASLMechanisms: value = GSSAPI

[106] supportedSASLMechanisms: value = GSS-SPNEGO

[106] supportedSASLMechanisms: value = EXTERNAL

[106] supportedSASLMechanisms: value = DIGEST-MD5

[106] Binding as administrator

[106] Performing Simple authentication for admin to 192.168.1.2

[106] LDAP Search:

Base DN = [dc=ftwsecurity, dc=cisco, dc=com]

Filter = [sAMAccountName=ben]

Scope = [SUBTREE]

[106] User DN = [CN=Ben Linus,CN=Users,DC=ftwsecurity,DC=cisco,DC=com]

[106] Talking to Active Directory server 192.168.1.2

[106] Reading password policy for ben, dn:CN=Ben Linus,CN=Users,DC=ftwsecurity,

DC=cisco,DC=com

[106] Read bad password count 0

[106] Binding as user

[106] Performing Simple authentication for ben to 192.168.1.2

[106] Checking password policy for user ben

[106] Binding as administrator

[106] Performing Simple authentication for admin to 192.168.1.2

[106] Authentication successful for ben to 192.168.1.2

[106] Retrieving user attributes from server 192.168.1.2

[106] Retrieved Attributes:

[106] objectClass: value = top

[106] objectClass: value = person

[106] objectClass: value = organizationalPerson

[106] objectClass: value = user

[106] cn: value = Ben Linus

[106] sn: value = Linus

[106] givenName: value = Ben

[106] distinguishedName: value = CN=Ben Linus,CN=Users,DC=ftwsecurity,

DC=cisco,DC=com

[106] instanceType: value = 4

[106] whenCreated: value = 20070815160840.0Z

[106] whenChanged: value = 20070815195243.0Z

[106] displayName: value = Ben Linus

[106] uSNCreated: value = 16463

[106] memberOf: value = CN=TheOthers,CN=Users,DC=ftwsecurity,DC=cisco,DC=com

[106] mapped to IETF-Radius-Class: value = CN=TheOthers,CN=Users,

DC=ftwsecurity,DC=cisco,DC=com

[106] memberOf: value = CN=Contractors,CN=Users,DC=ftwsecurity,DC=cisco,DC=com

[106] mapped to IETF-Radius-Class: value = ExamplePolicy2

[106] uSNChanged: value = 20499

[106] name: value = Ben Linus

[106] objectGUID: value = ..j...5@.z.|...n

[106] userAccountControl: value = 66048

[106] badPwdCount: value = 0

[106] codePage: value = 0

[106] countryCode: value = 0

[106] badPasswordTime: value = 0

[106] lastLogoff: value = 0

[106] lastLogon: value = 0

[106] pwdLastSet: value = 128316677201718750

[106] primaryGroupID: value = 513

[106] objectSid: value = ............Q..p..*.p?E.^...

[106] accountExpires: value = 9223372036854775807

[106] logonCount: value = 0

[106] sAMAccountName: value = ben

[106] sAMAccountType: value = 805306368

[106] userPrincipalName: value = ben@ftwsecurity.cisco.com

[106] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,

DC=ftwsecurity,DC=cisco,DC=com

[106] dSCorePropagationData: value = 20070815195243.0Z

[106] dSCorePropagationData: value = 20070815195243.0Z

[106] dSCorePropagationData: value = 20070815195243.0Z

[106] dSCorePropagationData: value = 16010108151056.0Z

[106] Fiber exit Tx=680 bytes Rx=2642 bytes, status=1

[106] Session End

استكشاف الأخطاء وإصلاحها

استخدم هذا القسم لاستكشاف أخطاء التكوين وإصلاحها.

أسماء السمات وقيمها حساسة لحالة الأحرف

أسماء السمات وقيمها حساسة لحالة الأحرف. إذا لم يقع تعيينك بشكل صحيح، تأكد من أنك تستخدم الإملاء الصحيح والتكبير في مخطط سمة LDAP الخاص بك لكل من أسماء وقيم سمات Cisco و LDAP.

تعذر على ASA مصادقة المستخدمين من خادم LDAP

تعذر على ASA مصادقة المستخدمين من خادم LDAP. هنا تصحيح الأخطاء:

إخراج ldap 255:[155805] جلسة بدء[155805] جلسة عمل طلب جديد، سياق 0xcd66c028، reqType = 1[1555805] بدأ تشغيل الألياف[155805] إنشاء سياق LDAP مع uri=ldaps://172.30.74.70:636[155805] الاتصال بخادم LDAP: ldaps://172.30.74.70:636، الحالة = ناجح[1555805] معتمد APLD v الخطأ: القيمة = 3[1555805] المدعومة LDAPVersion: القيمة = 2[155805] التوثيق كمسؤول[155805] إجراء مصادقة بسيطة ل sysServices إلى 172.30.74.70[155805] المصادقة البسيطة ل sysServices التي تم إرجاعها الرمز (49) بيانات اعتماد غير صالحة[155805] فشلت في الربط ككود مسؤول مرتجع (-1) لا يمكن الاتصال ب LDAP[1] 555805] ألياف خروج TX=222 بايت rx=605 بايت، وضع=-2[155805] جلسة نهاية

بالنسبة للتصحيح، إما أن تنسيق LDAP Login DN غير صحيح أو أن كلمة المرور غير صحيحة، لذلك تحقق من كليهما لحل المشكلة.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

29-Aug-2007 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات