المقدمة

يصف هذا المستند كيفية تكوين OKTA SSO لتسجيل الدخول إلى عملية عزل البريد العشوائي للمستخدم النهائي من جهاز إدارة الأمان.

المتطلبات الأساسية

- وصول المسؤول إلى جهاز إدارة الأمان من Cisco.

- وصول المسؤول إلى OKTA.

- شهادات X.509 SSL موقعة ذاتيا أو موقعة ذاتيا (إختيارية) بتنسيق PKCS #12 أو PEM (مقدمة من OKTA).

معلومات أساسية

يتيح Cisco Security Management Appliance تسجيل دخول SSO للمستخدمين النهائيين الذين يستخدمون ميزة "عزل البريد العشوائي للمستخدم النهائي" ويدمجون مع OKTA، وهو عبارة عن مدير هوية يوفر خدمات المصادقة والتفويض لتطبيقاتك. يمكن تعيين "عزل البريد العشوائي للمستخدم النهائي من Cisco" على أنه تطبيق متصل ب OKTA للمصادقة والتفويض، كما يستخدم SAML، وهو تنسيق بيانات قياسي مفتوح قائم على XML يمكن المسؤولين من الوصول إلى مجموعة محددة من التطبيقات بسلاسة بعد تسجيل الدخول إلى أحد هذه التطبيقات.

لمعرفة المزيد حول SAML، ارجع إلى: معلومات SAML العامة

المكونات

- حساب مسؤول سحابة جهاز إدارة الأمان من Cisco.

- حساب مسؤول OKTA.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت الشبكة مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

تحت أوكتا.

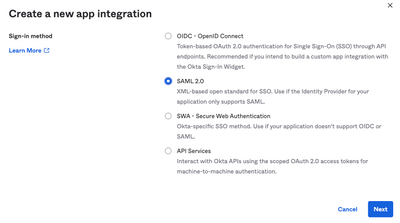

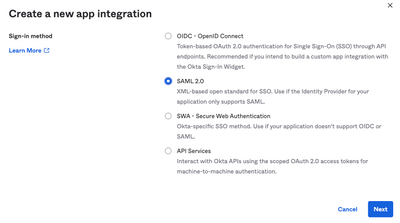

1. انتقل إلى مدخل التطبيقات واختر Create App Integration ، كما هو موضح في الصورة:

2. أختر SAML 2.0 كما هو موضح في الصورة:

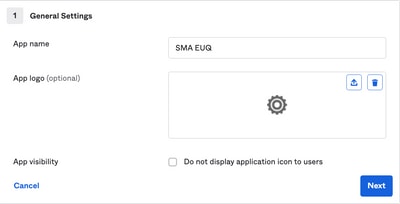

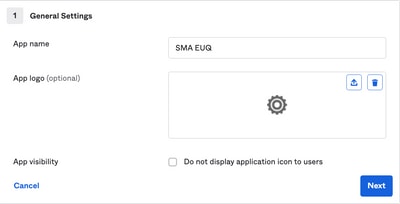

3. أدخل اسم التطبيق SMA EUQ وتختار Next، كما هو موضح في الصورة:

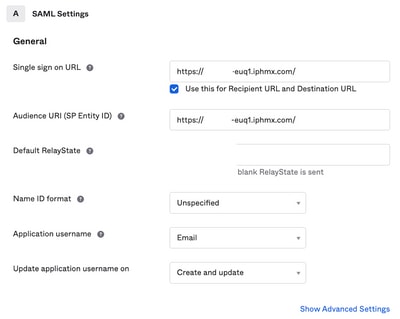

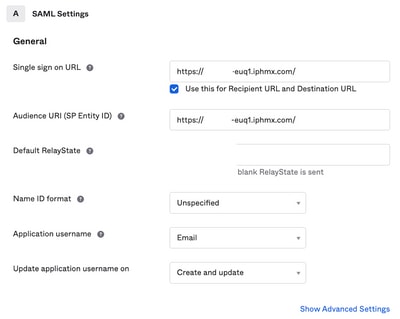

4 - في إطار SAML settings، قم بتعبئة الفجوات، كما هو موضح في الصورة:

- علامة واحدة على URL: هذا هو تأكيد خدمة المستهلك التي يتم الحصول عليها من واجهة SMA EUQ.

- URI للجمهور (معرف كيان SP): هذا هو معرف الكيان الذي تم الحصول عليه من معرف كيان SMA EUQ.

- تنسيق معرف الاسم: أبقيه غير محدد.

- اسم مستخدم التطبيق: البريد الإلكتروني الذي يطلب من المستخدم إدخال عنوان البريد الإلكتروني الخاص به في عملية المصادقة.

- تحديث اسم مستخدم التطبيق على: إنشاء وتحديث.

تمرير لأسفل إلى Group Attibute Statements (optional) ، كما هو موضح في الصورة:

أدخل عبارة السمة التالية:

-الاسم: group

- تنسيق الاسم: Unspecified

- التصفية: Equals و OKTA

تحديد Next .

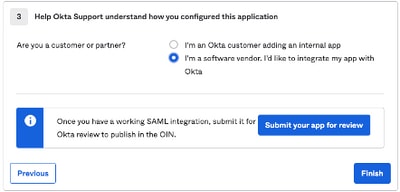

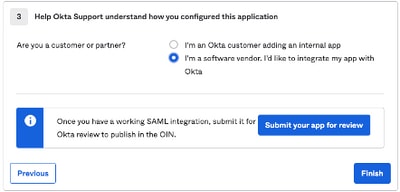

5. عندما يطلب منه Help Okta to understand how you configured this application، يرجى إدخال السبب القابل للتطبيق على البيئة الحالية، كما هو موضح في الصورة:

نختار Finish للانتقال إلى الخطوة التالية.

6. أختر Assignments جدولة ثم تحديد Assign > Assign to Groups، كما هو موضح في الصورة:

7. أختر مجموعة OKTA، وهي المجموعة التي يتوفر لديها المستخدمون المعتمدون للوصول إلى البيئة

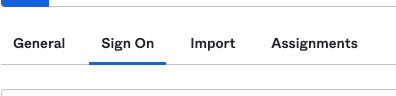

8. أختر Sign On ، كما هو موضح في الصورة:

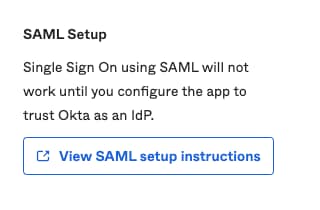

9. انزلق لأسفل وإلى الزاوية اليمنى، أختر View SAML setup instructions الخيار، كما هو موضح في الصورة:

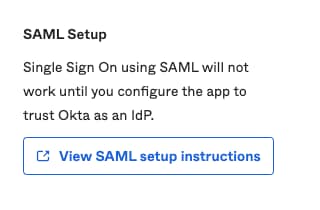

10. احفظ هذه المعلومات في المفكرة، فمن الضروري وضعها في Cisco Security Management Appliance تكوين SAML، كما هو موضح في الصورة:

- عنوان URL لتسجيل الدخول الأحادي لموفر الهوية

- مصدر موفر الهوية

- شهادة X.509

11. بمجرد اكتمال تكوين OKTA، يمكنك العودة إلى جهاز إدارة الأمان من Cisco.

تحت أجهزة إدارة الأمان من Cisco:

1. سجل الدخول إلى جهاز إدارة الأمان من Cisco كمسؤول عن السحابة، كما هو موضح في الصورة:

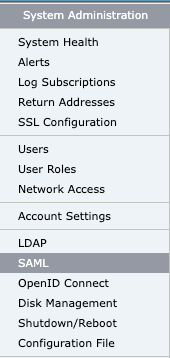

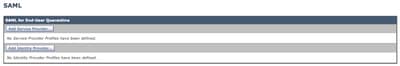

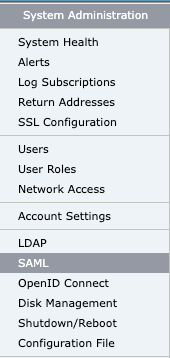

2 - بشأن System Administrationعلامة التبويب، أختر SAML الخيار، كما هو موضح في الصورة:

3. يفتح نافذة جديد لتكوين SAML. تحت SAML for End-User Quarantine, طقطقة Add Service Provider ، كما هو موضح في الصورة:

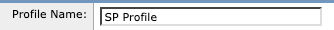

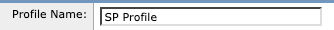

4. أقل من Profile Name ، أدخل اسم توصيف لتوصيف مزود الخدمة، كما هو موضح في الصورة:

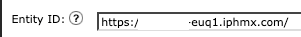

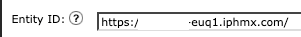

5. من أجل Entity ID ، أدخل اسما فريدا عالميا لمزود الخدمة (في هذه الحالة، الجهاز الخاص بك). تنسيق معرف كيان مزود الخدمة هو عادة URI، كما هو موضح في الصورة:

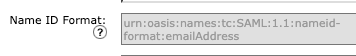

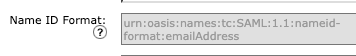

6. من أجل Name ID Format ، هذا الحقل غير قابل للتكوين. تحتاج إلى هذه القيمة أثناء تكوين موفر الهوية، كما هو موضح في الصورة:

7 - من أجل Assertion Consumer URL، أدخل عنوان URL الذي يرسل إليه موفر الهوية تأكيد SAML بعد اكتمال المصادقة بنجاح. في هذه الحالة، هذا هو URL الخاص بعزل البريد العشوائي.

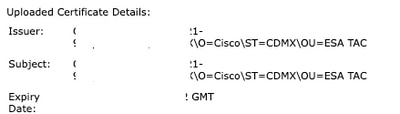

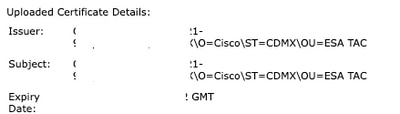

8. من أجل SP Certificate أو قم بتحميل الشهادة والمفتاح أو تحميل ملف PKCS #12. بعد تحميلها، فإن Uploaded Certificate Details كما هو موضح في الصورة:

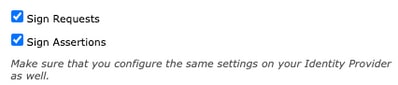

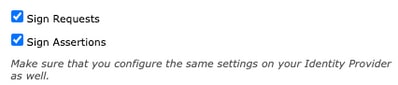

9. من أجل Sign Requests and Sign Assertions ، حدد كلا الخانتين إذا كنت تريد توقيع طلبات SAML والتأكيدات. إن ينتقي أنت هذا خيار، تأكدت أن أنت تشكل ال نفسه عملية إعداد على OKTA، كما هو موضح في الصورة:

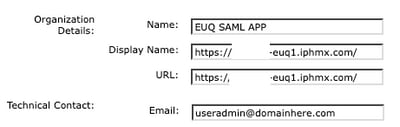

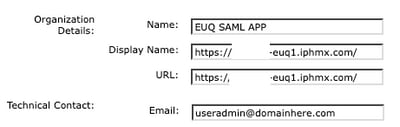

10 - من أجل Organization Details، أدخل تفاصيل مؤسستك كما هو موضح في الصورة:

11. Submit و Commit التغييرات قبل المتابعة إلى التكوين Identity Provider Settings .

12 - تحت SAML ، انقر فوق Add Identity Provider، كما هو موضح في الصورة:

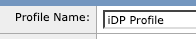

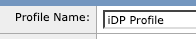

13 - تحت Profile Name: أدخل اسما لملف تعريف موفر الهوية، كما هو موضح في الصورة:

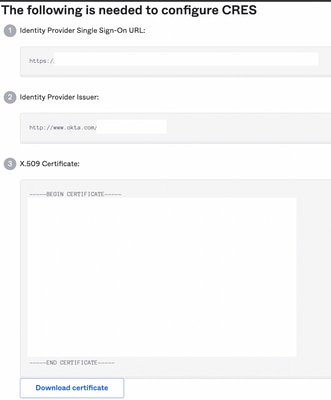

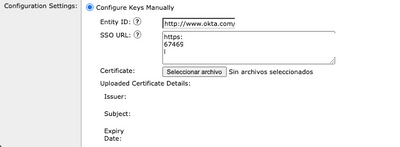

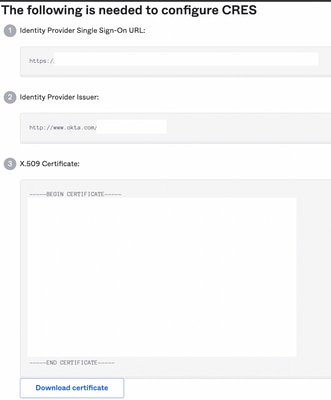

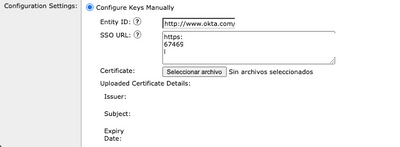

14. حدد Configure Keys Manually وأدخل هذه المعلومات، كما هو موضح في الصورة:

- معرف الكيان: يتم إستخدام معرف كيان موفر الهوية لتحديد موفر الهوية بشكل فريد. يتم الحصول عليها من إعدادات OKTA في الخطوات السابقة.

- SSO URL: عنوان URL الذي يجب أن يرسل SP إليه طلبات مصادقة SAML. يتم الحصول عليها من إعدادات OKTA في الخطوات السابقة.

- الشهاده: الشهاده التي يقدمها مكتب الشؤون الطبيه.

15. Submit و Commit التغييرات التي يجب متابعتها إلى تنشيط تسجيل الدخول إلى SAML.

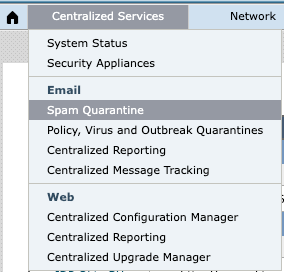

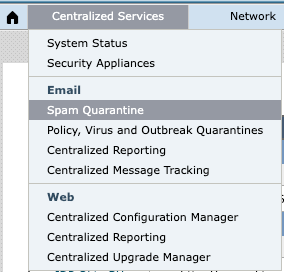

16 - تحت Centralized Services > Email ، انقر فوق Spam Quarantine، كما هو موضح في الصورة:

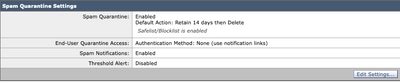

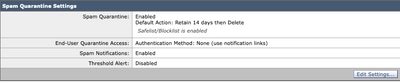

17 - تحت Spam Quarantine -> Spam Quarantine Settings ، انقر فوق Edit Settings , as shown in the image:

18. قم بالتمرير إلى End-User Quarantine Access > End-User Authentication ، حدد SAML 2.0 ، كما هو موضح في الصورة:

19. Submit و Commit تغييرات لتمكين مصادقة SAML ل End User Spam Quarantine .

التحقق من الصحة

1. في أي مستعرض ويب، أدخل عنوان URL الخاص بالحجر الصحي للبريد العشوائي للمستخدم النهائي لشركتك، كما هو موضح في الصورة:

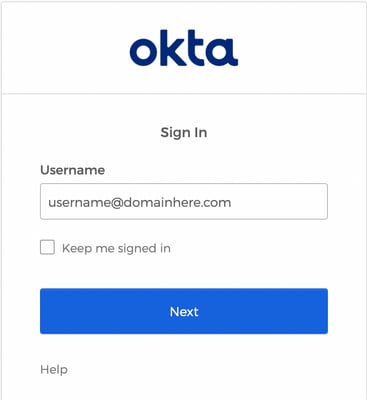

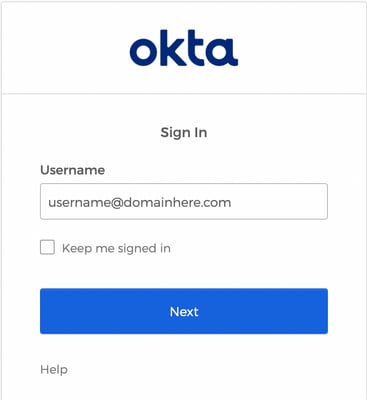

2. يفتح نافذة جديدة لمتابعة مصادقة OKTA. قم بتسجيل الدخول باستخدام بيانات اعتماد OKTA، كما هو موضح في الصورة:

3. إذا نجحت المصادقة، فإن End User Spam Quarantine فتح محتويات "عزل البريد العشوائي" للمستخدم الذي قام بتسجيل الدخول، كما هو موضح في الصورة:

يمكن للمستخدم النهائي الآن الوصول إلى عملية عزل البريد العشوائي للمستخدم النهائي باستخدام بيانات اعتماد OKTA. .

معلومات ذات صلة

أدلة المستخدم النهائي للبريد الإلكتروني الآمن ومدير الويب من Cisco

دعم OKTA

التعليقات

التعليقات