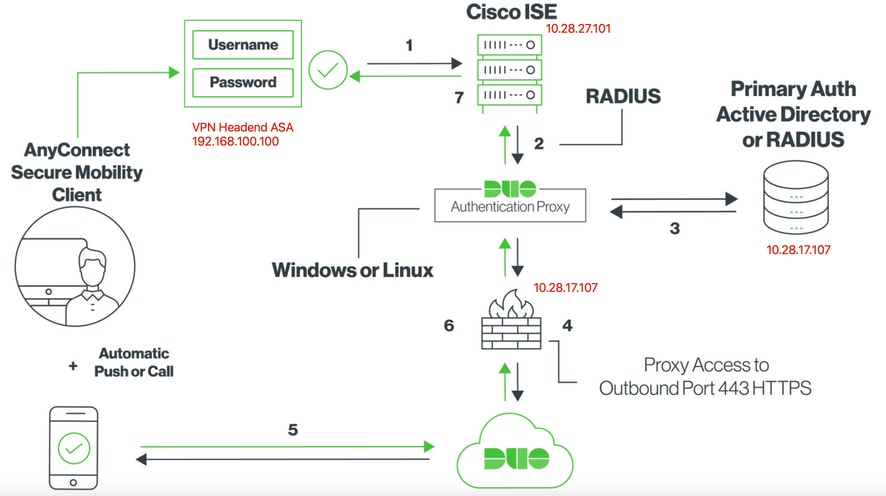

- تم بدء المصادقة الأساسية إلى Cisco ISE.

- يرسل ASA من Cisco طلب المصادقة إلى وكيل المصادقة الثنائي.

- تستخدم المصادقة الأساسية Active Directory أو RADIUS.

- اتصال وكيل المصادقة الثنائي الذي تم إنشاؤه للأمان الثنائي عبر منفذ TCP رقم 443.

- مصادقة ثانوية عبر خدمة الأمان الثنائي.

- يتلقى وكيل مصادقة Duo إستجابة المصادقة.

- تم منح وصول Cisco ISE.

حسابات المستخدمين:

- مسؤول Active Directory: يستخدم هذا الحساب كحساب دليل للسماح لوكيل مصادقة Duo بالربط بخادم Active Directory للمصادقة الأساسية.

- مستخدم إختبار Active Directory

- مستخدم إختبار ثنائي للمصادقة الثانوية

تكوينات Active Directory

تم تكوين خادم Windows مسبقا مع خدمات مجال Active Directory.

ملاحظة: إذا كان RADIUS Duo Proxy Manager يعمل على نفس الجهاز المضيف ل Active Directory، فيجب إزالة تثبيت/حذف أدوار خادم نهج الشبكة (NPS). إذا تم تشغيل كل من خدمتي RADIUS، فإنهما قادرتان على التعارض والتأثير على الأداء.

لتحقيق تكوين AD للمصادقة وهوية المستخدم على مستخدمي Remote Access VPN، يلزم توفر عدد قليل من القيم.

يجب إنشاء جميع هذه التفاصيل أو تجميعها على خادم Microsoft قبل إمكانية إجراء التكوين على خادم وكيل مصادقة ASA و Duo.

القيم الرئيسية هي:

- اسم المجال. هذا هو اسم مجال الخادم. في دليل التكوين هذا، يكون agarciam.cisco هو اسم المجال.

- عنوان IP للخادم/اسم المجال المؤهل بالكامل (FQDN). عنوان IP أو FQDN المستخدم للوصول إلى خادم Microsoft. إذا تم إستخدام FQDN، يجب تكوين خادم DNS داخل وكيل ASA والمصادقة الثنائية لحل FQDN.

في دليل التكوين هذا، تكون هذه القيمة agarciam.cisco (الذي يتم الحل إلى 10.28.17.107).

- منفذ الخادم. الميناء يستعمل ب ال LDAP خدمة. بشكل افتراضي، يستخدم LDAP و STARTTLS منفذ TCP 389 ل LDAP، و LDAP عبر SSL (LDAPs) منفذ TCP 636.

- المرجع المصدق الجذر. في حالة إستخدام LDAP أو STARTTLS، يكون المرجع المصدق الجذر المستخدم لتوقيع شهادة SSL المستخدمة بواسطة LDAPs مطلوبا.

- اسم مستخدم الدليل وكلمة المرور. هذا هو الحساب المستخدم من قبل خادم وكيل المصادقة الثنائي للربط بخادم LDAP ومصادقة المستخدمين والبحث عن المستخدمين والمجموعات.

- الاسم المميز للقاعدة والمجموعة (DN). DN الأساسي هو نقطة الانطلاق لوكيل مصادقة Duo وهو يقول ل Active Directory أن يبدأ البحث عن المستخدمين ومصادقتهم.

في دليل التكوين هذا، يتم إستخدام المجال الجذر agarciam.cisco كشبكة DN الأساسية وشبكة DN الخاصة بالمجموعة هي Duo-users.

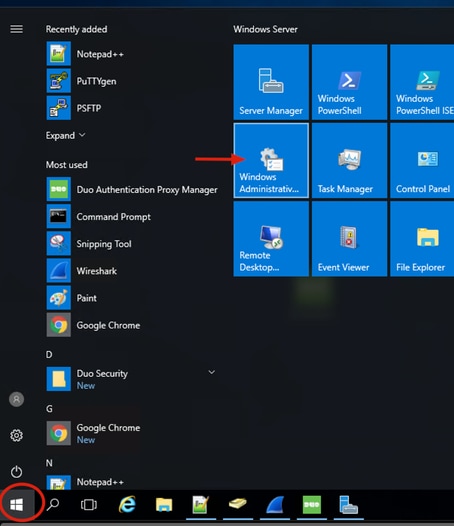

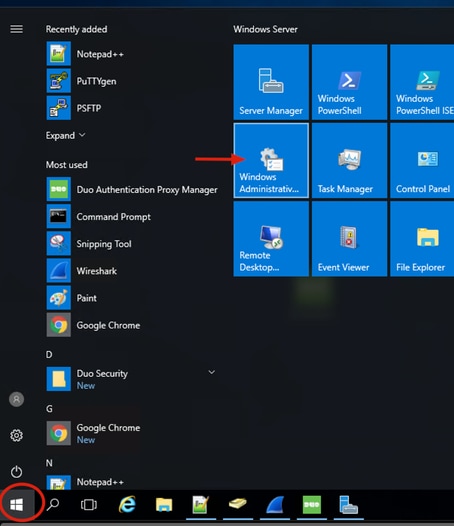

1. لإضافة مستخدم ثنائي جديد، على Windows Server، انتقل إلى أيقونة Windows في أسفل اليسار وانقر فوق أدوات Windows الإدارية، كما هو موضح في الصورة.

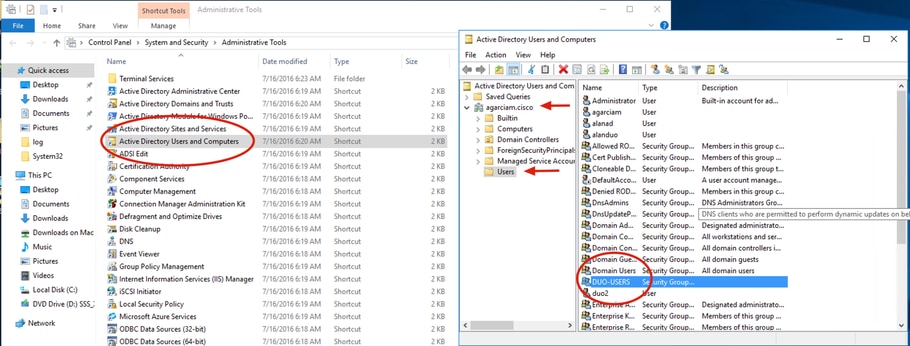

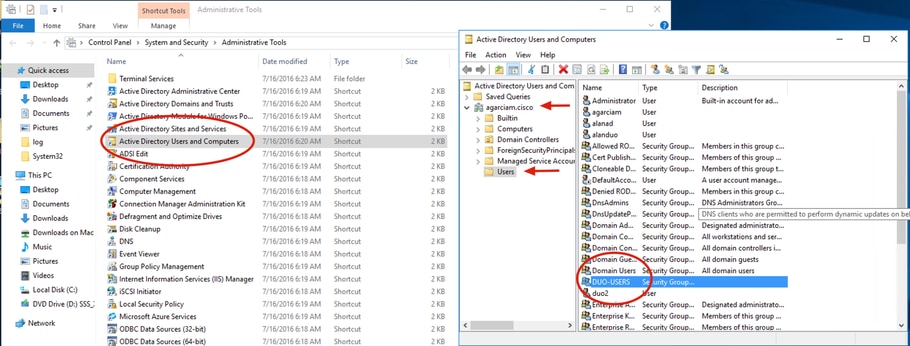

2. في نافذة Windows Administrative Tools، انتقل إلى Active Directory Users and Computers.

في لوحة Active Directory Users and Computers، قم بتوسيع خيار المجال وانتقل إلى مجلد Users.

في مثال التكوين هذا، يتم إستخدام Duo-Users كمجموعة هدف للمصادقة الثانوية.

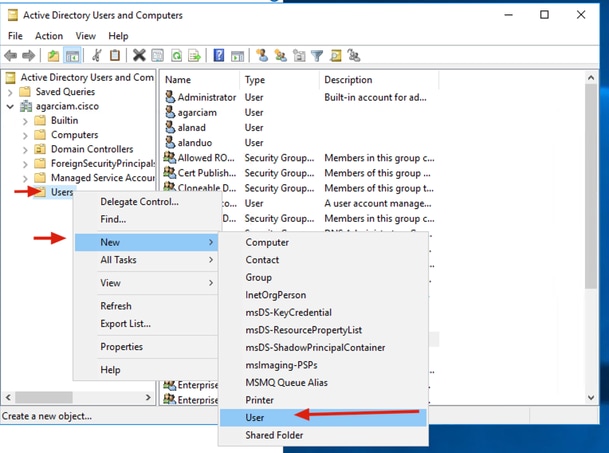

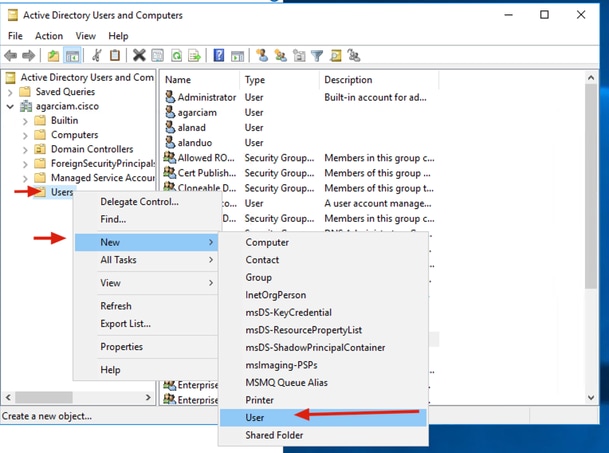

3. انقر بزر الماوس الأيمن فوق المجلد Users وحدد جديد > مستخدم، كما هو موضح في الصورة.

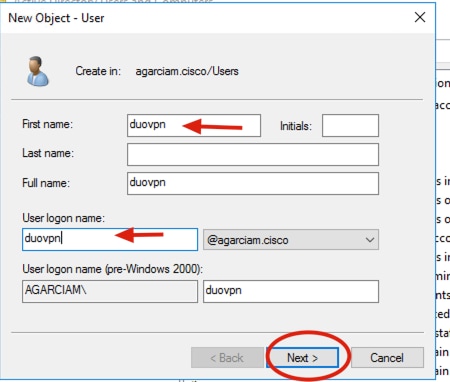

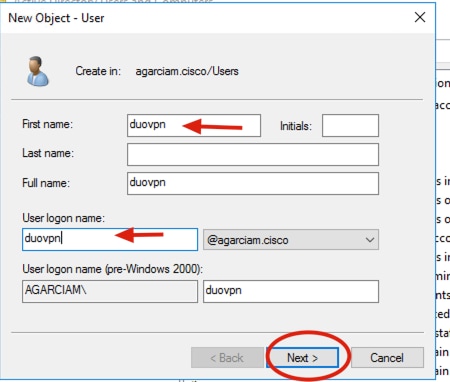

4. في نافذة مستخدم كائن جديد، قم بتعيين سمات الهوية لهذا المستخدم الجديد وانقر التالي، كما هو موضح في الصورة.

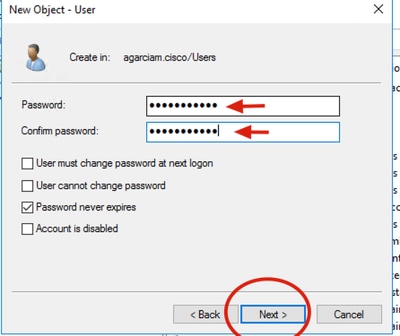

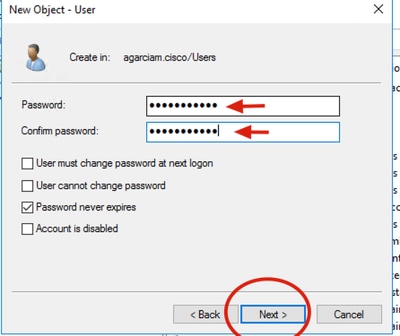

5. قم بتأكيد كلمة المرور وانقر فوق التالي، ثم إنهاء بمجرد التحقق من معلومات المستخدم.

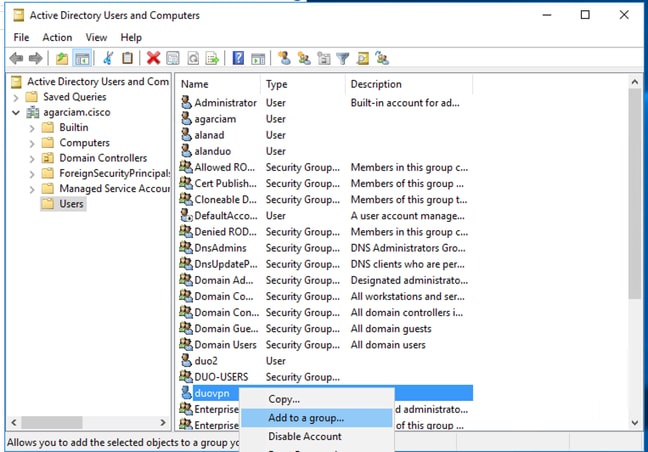

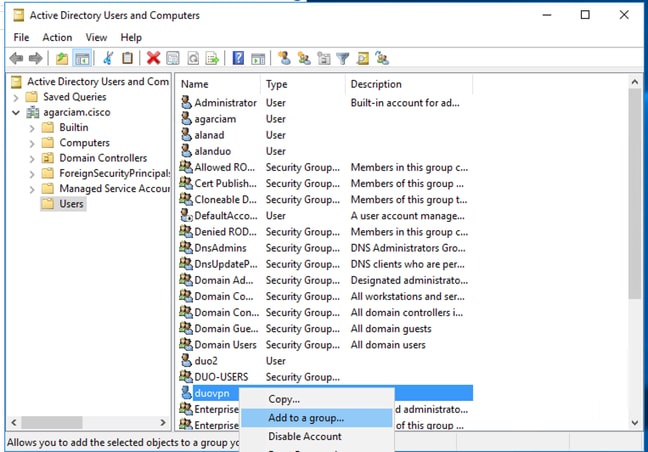

6. قم بتعيين المستخدم الجديد إلى مجموعة معينة، انقر بزر الماوس الأيمن فوقها وحدد إضافة إلى مجموعة، كما هو موضح في الصورة.

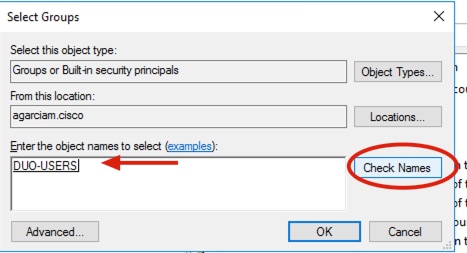

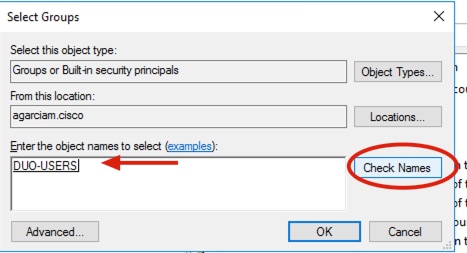

7. في لوحة تحديد المجموعات، اكتب اسم المجموعة المطلوبة وانقر التحقق من الأسماء.

ثم قم بتحديد الاسم الذي يطابق الفئة وانقر فوق موافق.

8. هذا هو المستخدم الذي يتم إستخدامه على هذا المستند كمثال.

التكوينات الثنائية

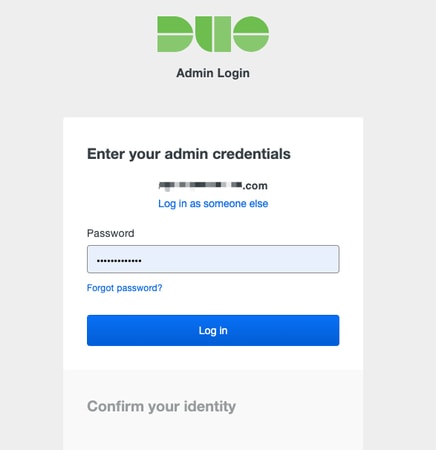

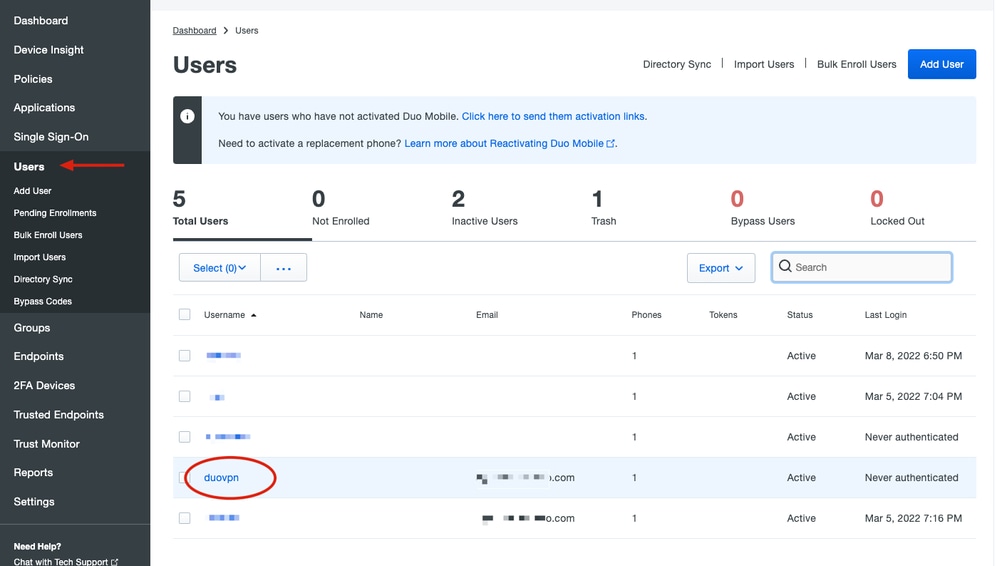

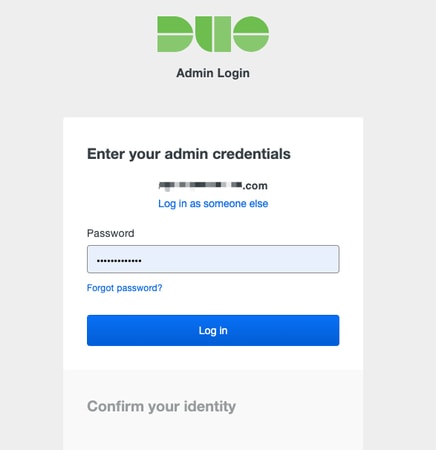

1. قم بتسجيل الدخول إلى مدخل مسؤول Duo.

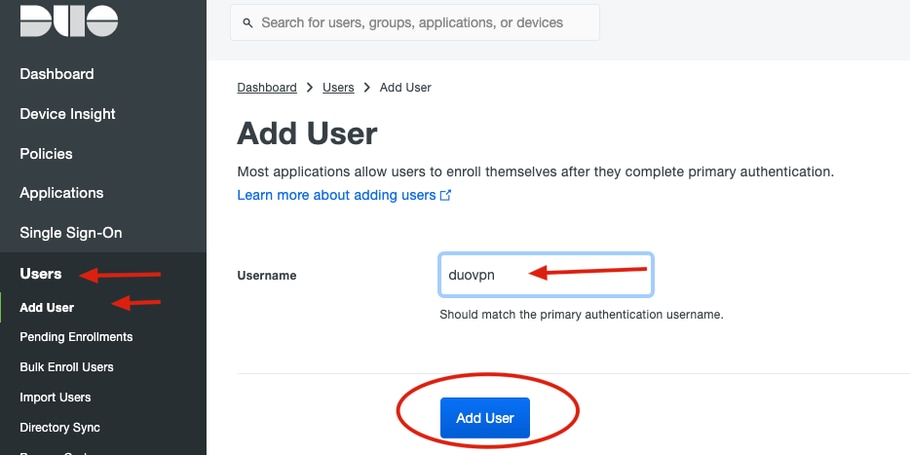

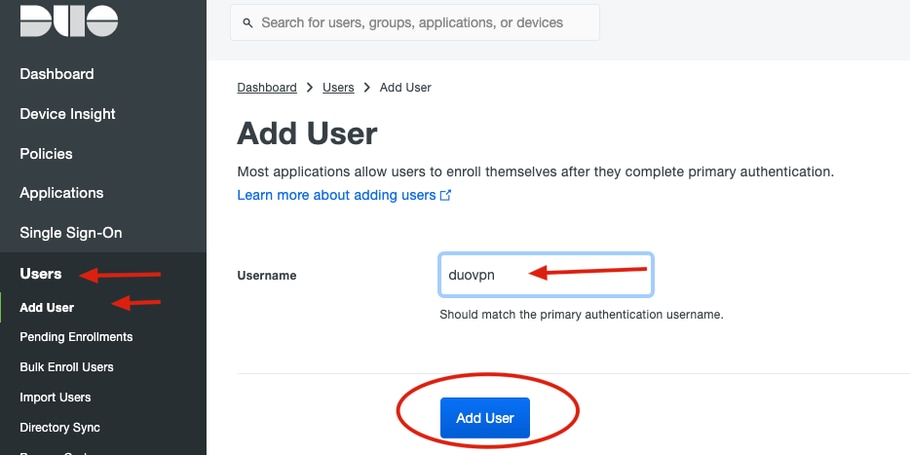

2.في اللوحة الجانبية اليسرى، انتقل إلى Users، انقر فوق إضافة مستخدم واكتب اسم المستخدم الذي يطابق اسم المستخدم في Active Domain، ثم انقر فوق إضافة مستخدم.

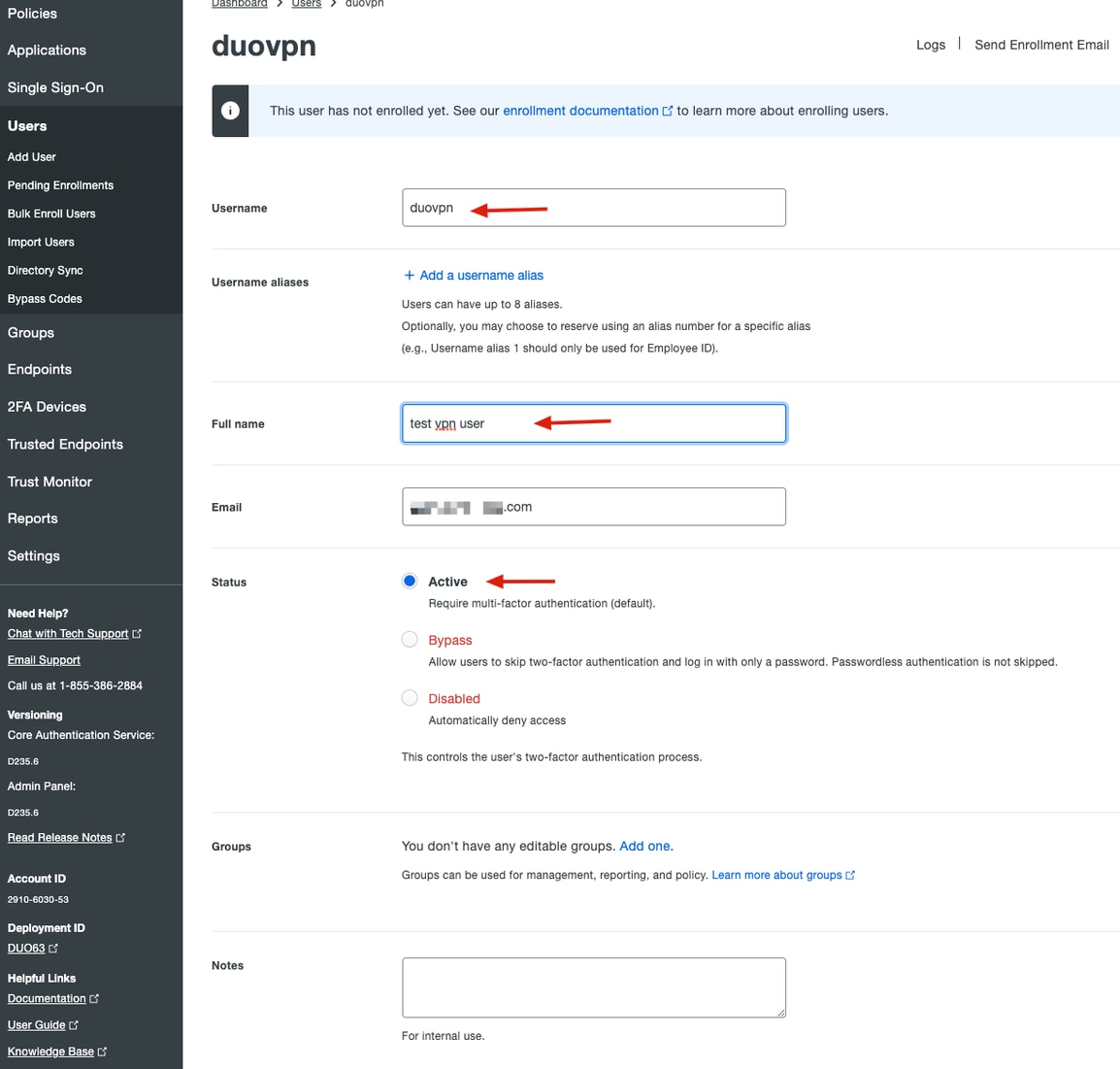

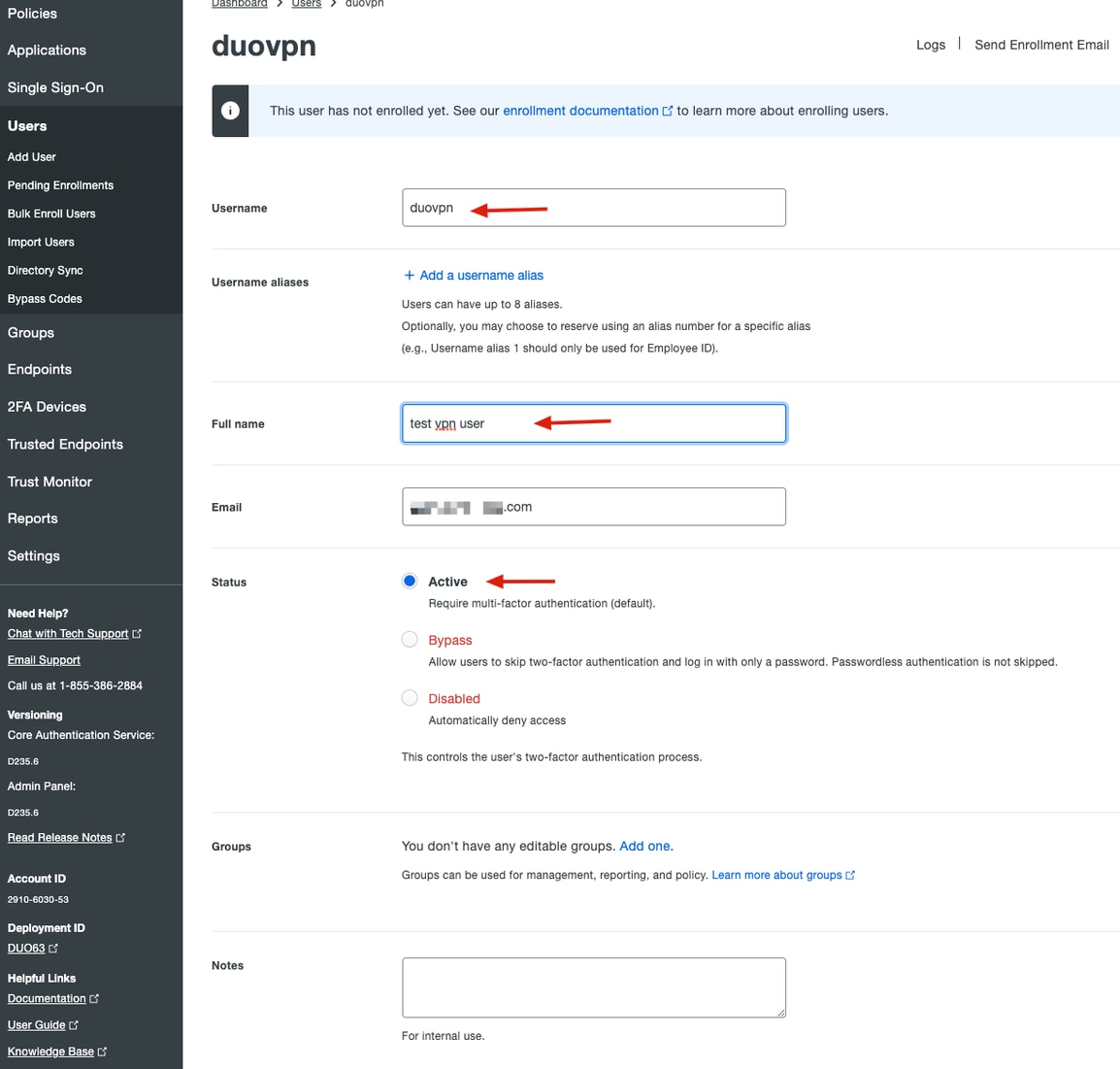

3. في لوحة المستخدم الجديد، املأ كل المعلومات الضرورية.

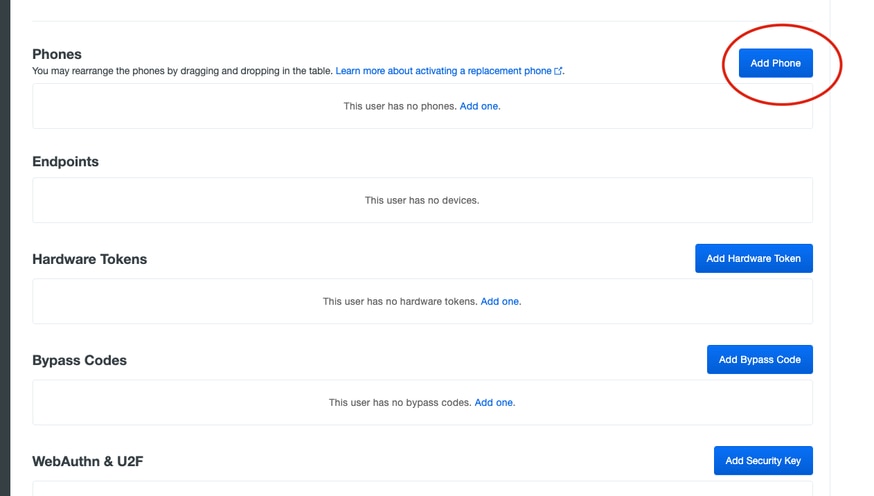

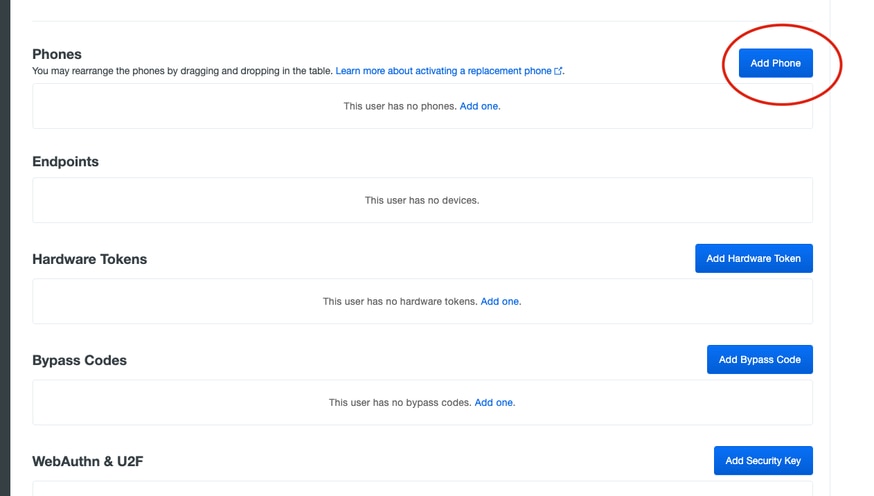

4. تحت أجهزة المستخدم، حدد طريقة المصادقة الثانوية.

ملاحظة: في هذا المستند، يتم إستخدام أسلوب الدفع الثنائي للأجهزة المحمولة، لذلك يلزم إضافة جهاز هاتف.

طقطقة يضيف هاتف.

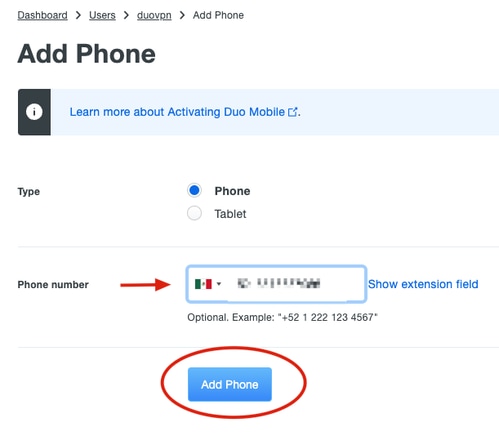

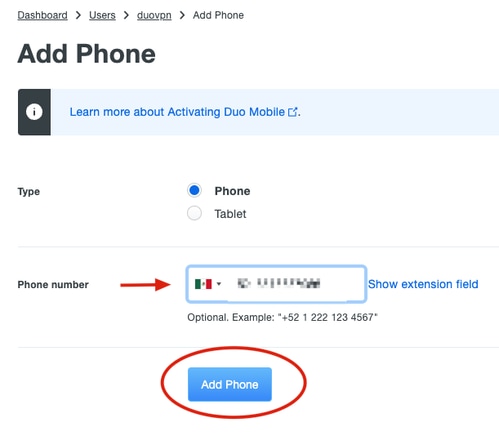

5. اكتب رقم هاتف المستخدم وانقر فوق إضافة هاتف.

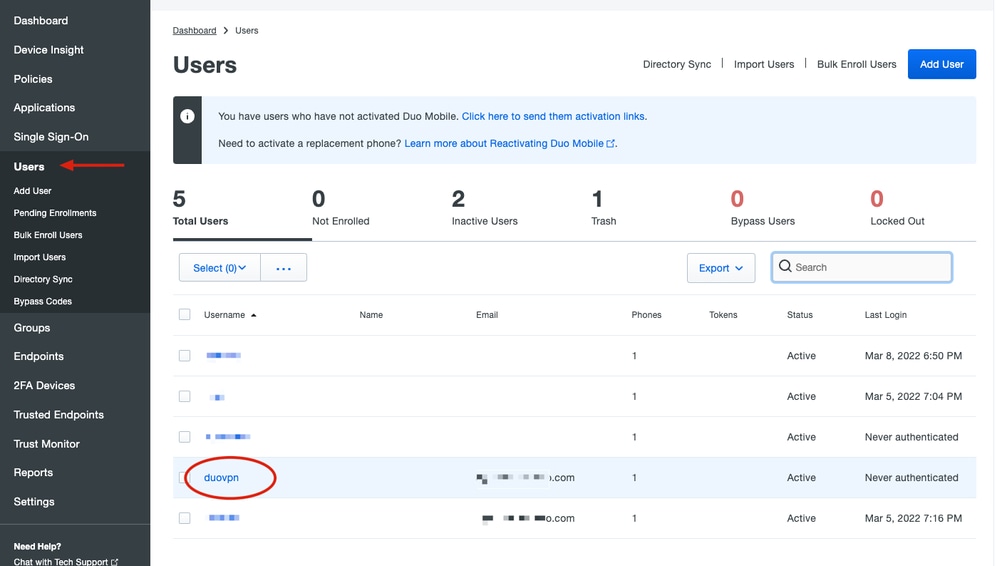

6. في لوحة إدارة Duo اليسرى، انتقل إلى Users وانقر فوق المستخدم الجديد.

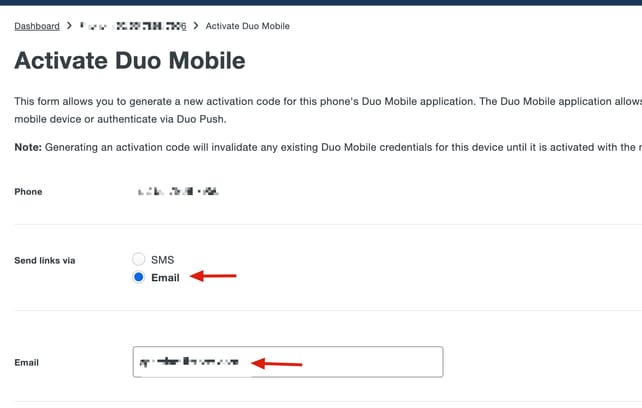

ملاحظة: في حالة عدم إمكانية الوصول إلى هاتفك في هذه اللحظة، يمكنك تحديد خيار البريد الإلكتروني.

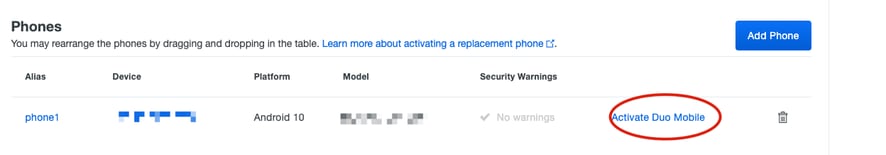

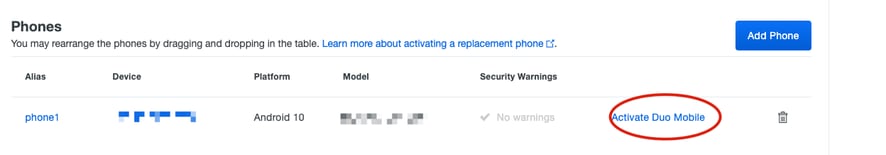

7.انتقل إلى قسم الهواتف وانقر فوق تنشيط Duo Mobile.

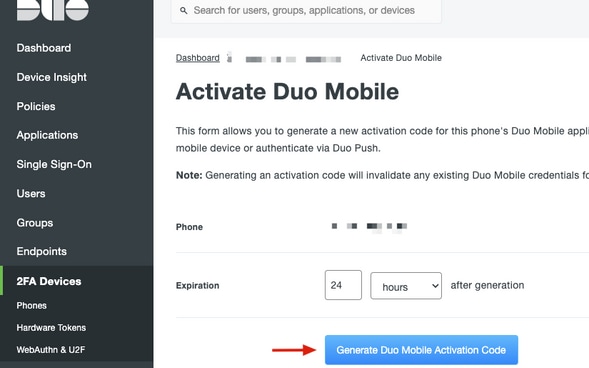

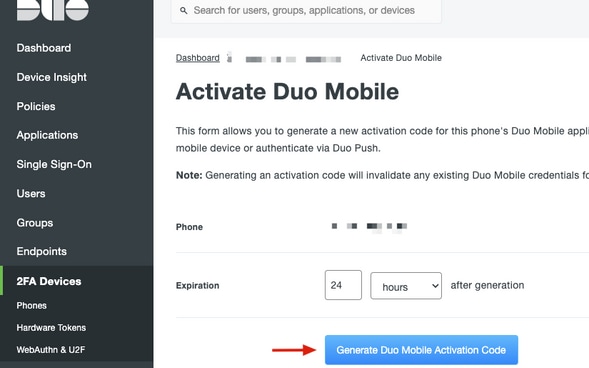

8. انقر فوق إنشاء رمز تنشيط Duo أثناء التنقل.

9. حدد البريد الإلكتروني لتلقي التعليمات عبر البريد الإلكتروني، اكتب عنوان بريدك الإلكتروني وانقر فوق إرسال التعليمات عبر البريد الإلكتروني.

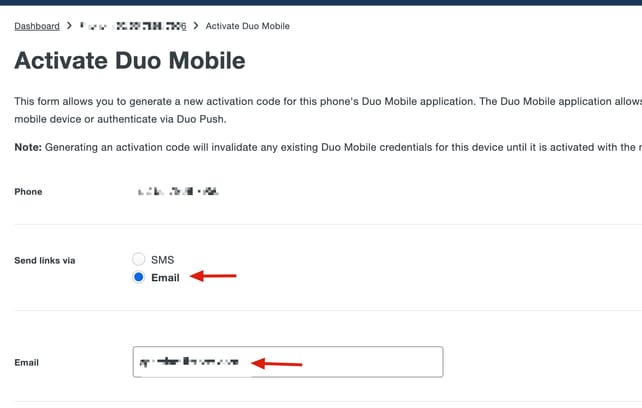

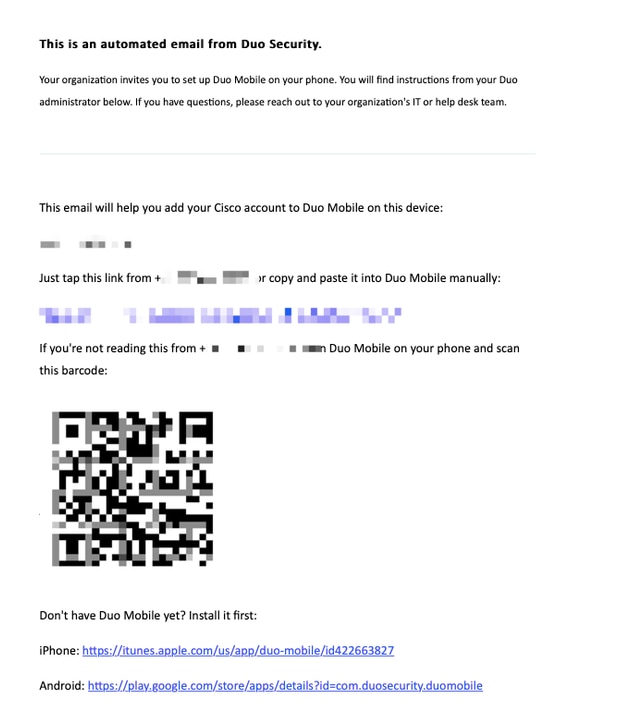

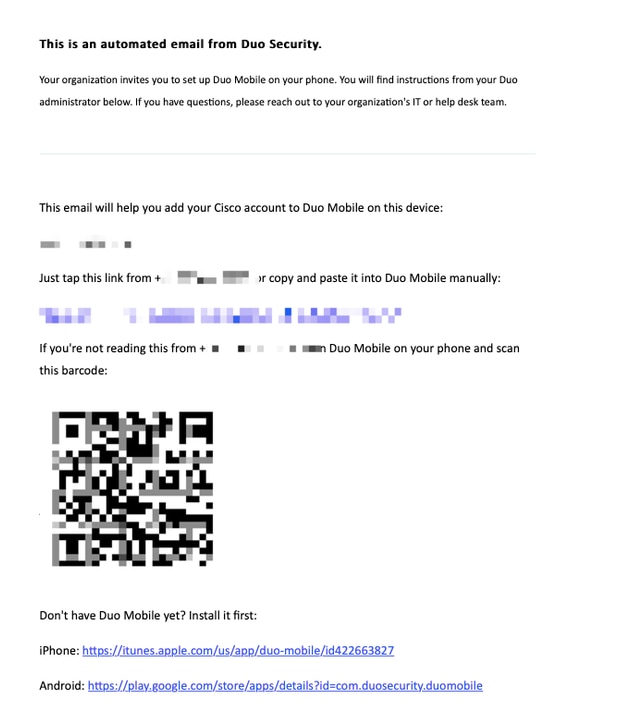

10. تتلقى بريدا إلكترونيا يتضمن التعليمات، كما هو موضح في الصورة.

11. افتح تطبيق Duo Mobile من جهازك المحمول وانقر فوق إضافة، ثم حدد إستخدام رمز QR وافحص الرمز من البريد الإلكتروني الخاص بالإرشادات.

12. تتم إضافة مستخدم جديد إلى تطبيق Duo Mobile.

تكوين وكيل المصادقة الثنائي

1. تنزيل مدير وكيل المصادقة الثنائي وتثبيته من مصادقة Cisco Duo

ملاحظة: في هذا المستند، يتم تثبيت "مدير وكيل المصادقة الثنائي" على نفس خادم Windows الذي يستضيف خدمات Active Directory.

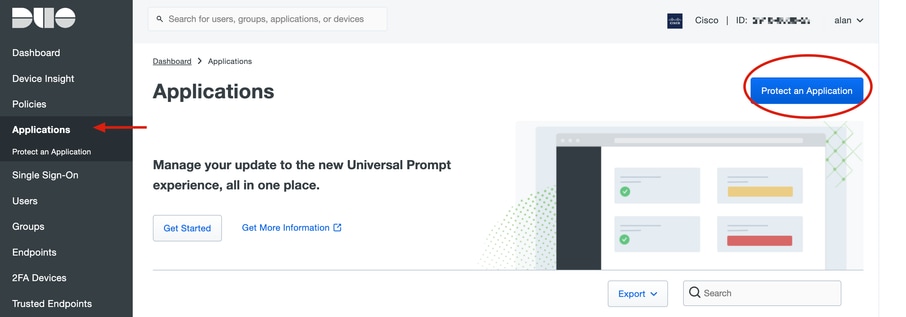

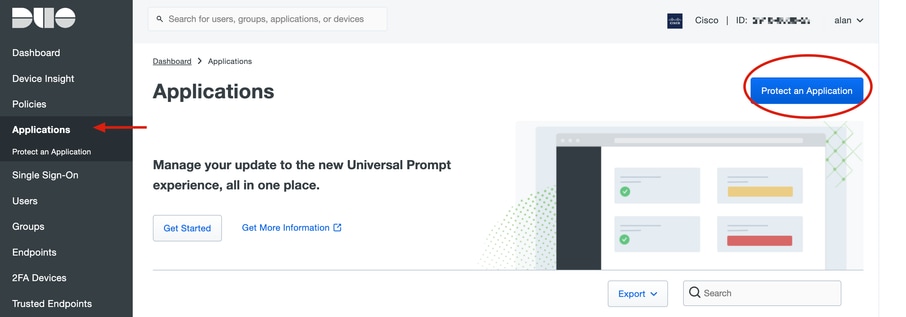

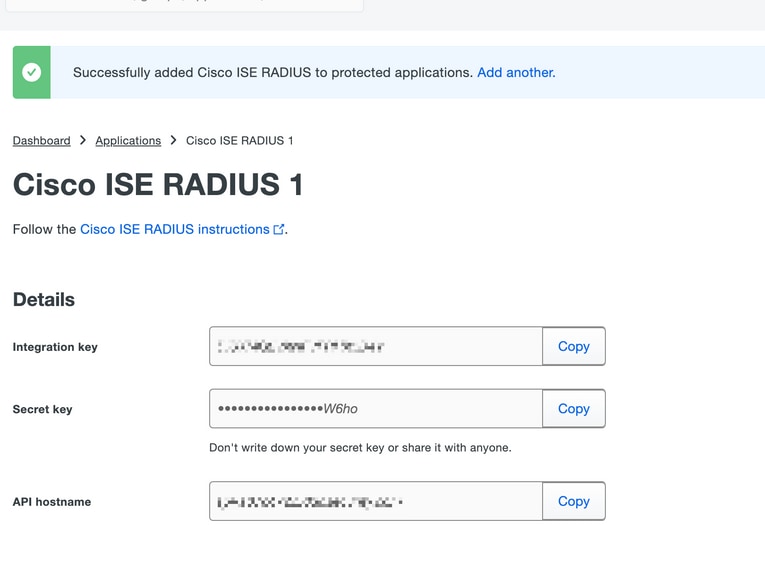

2. في لوحة إدارة Duo، انتقل إلى التطبيقات وانقر فوق حماية تطبيق.

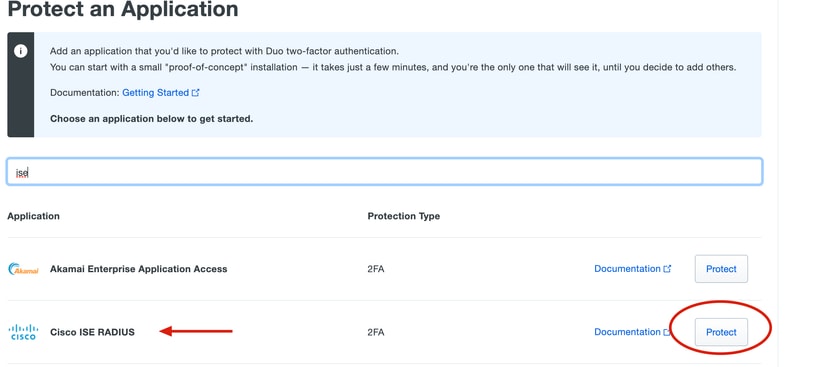

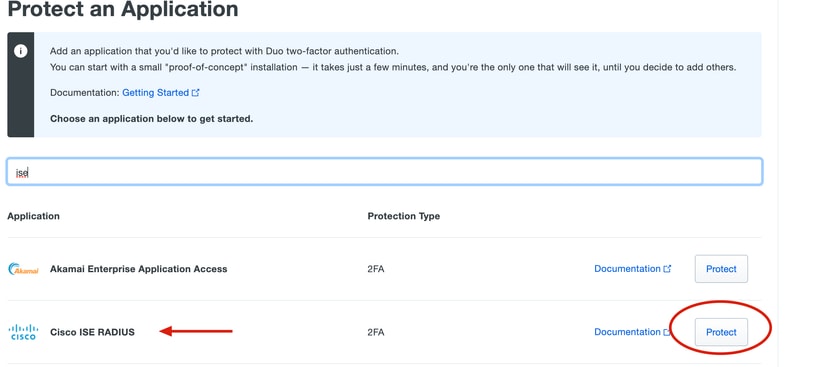

3. على شريط البحث، ابحث عن Cisco ISE RADIUS.

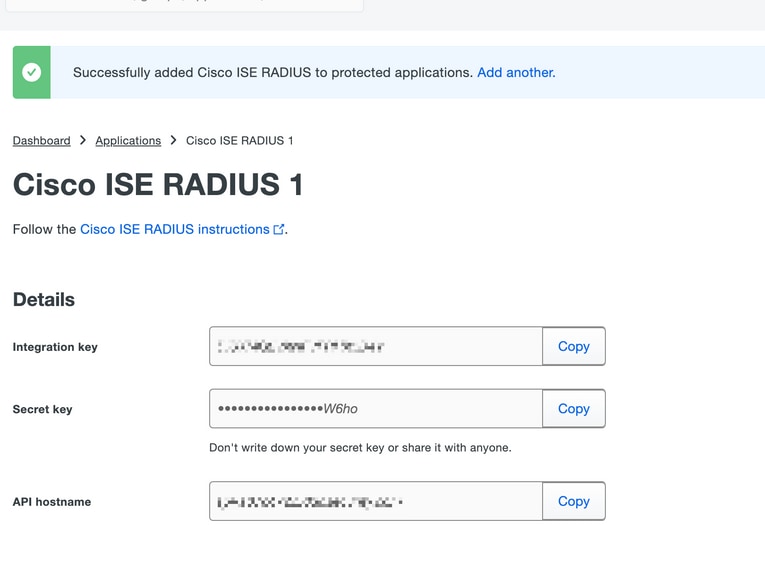

4. انسخ مفتاح التكامل، والمفتاح السري، واسم مضيف واجهة برمجة التطبيقات. تحتاج إلى هذه المعلومات لتكوين وكيل المصادقة Duo.

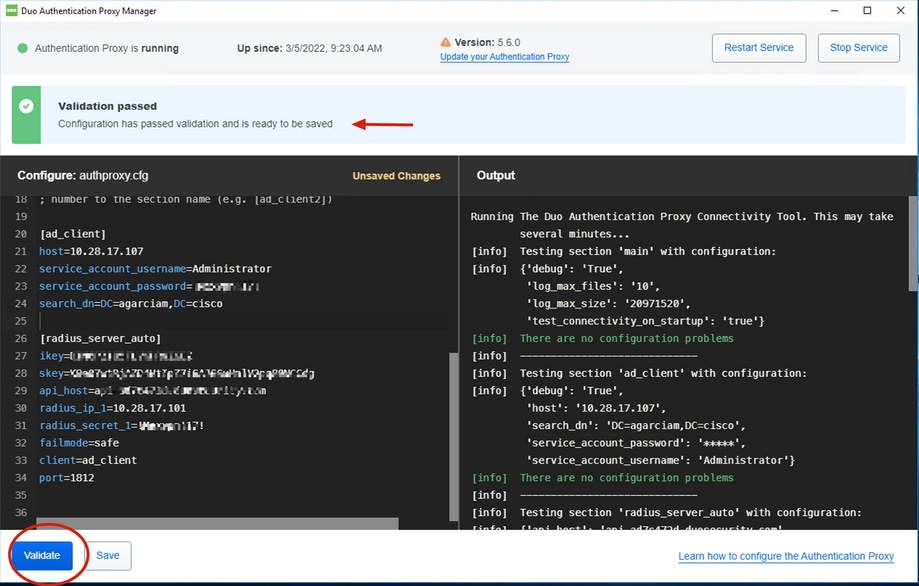

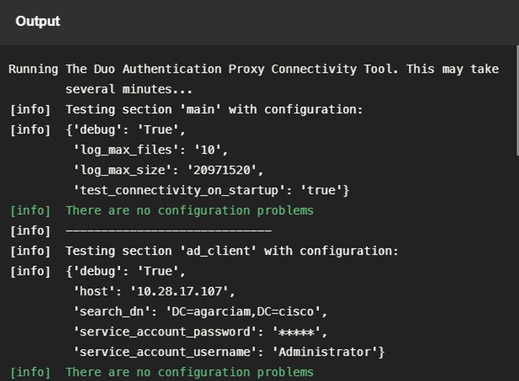

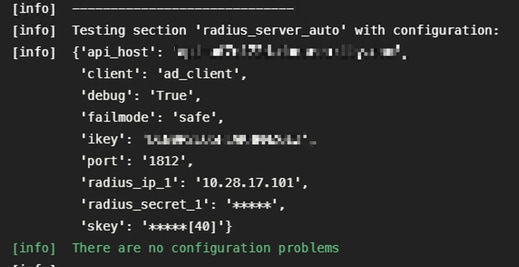

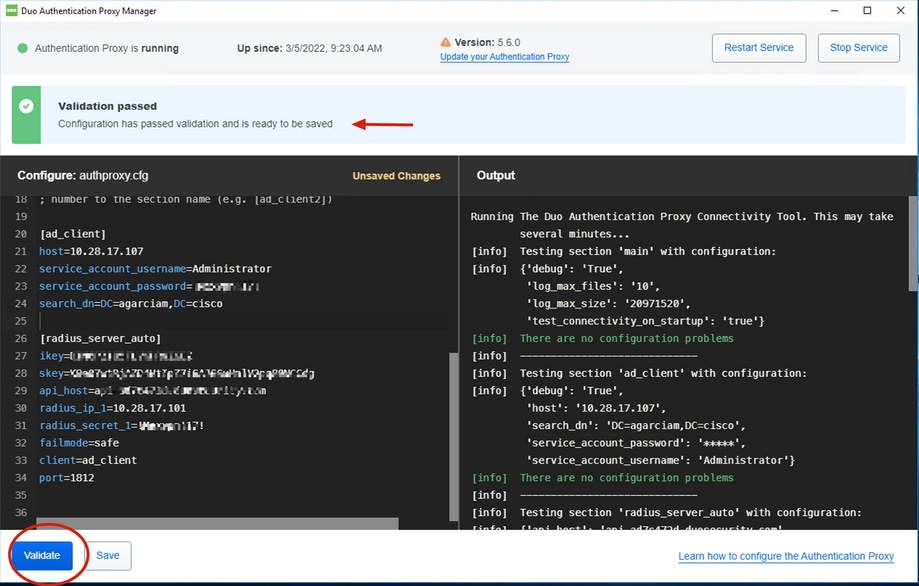

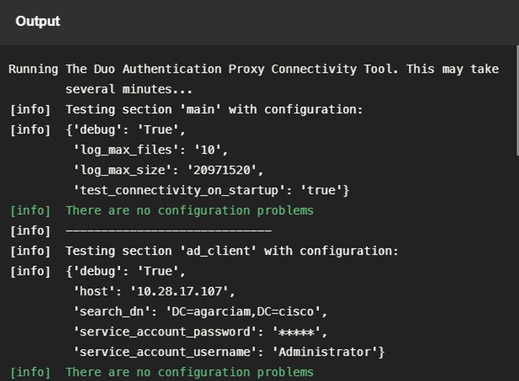

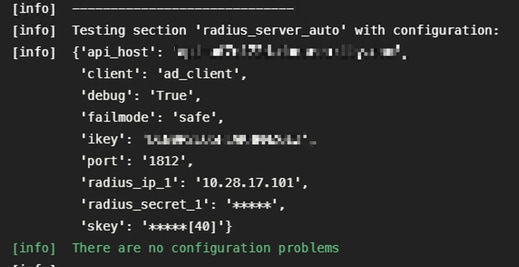

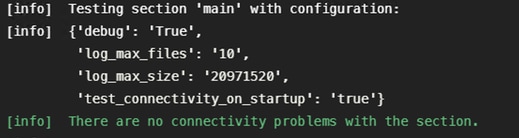

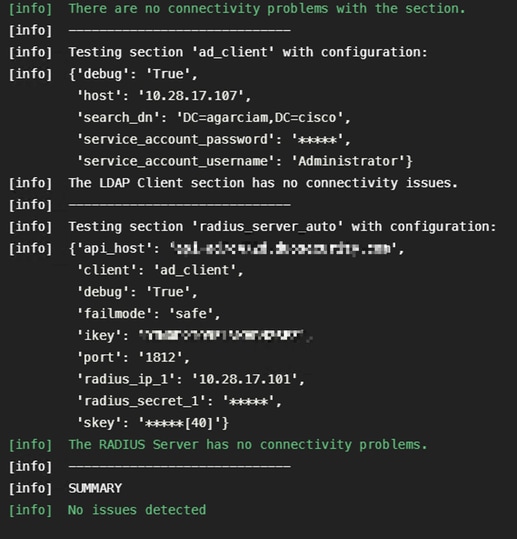

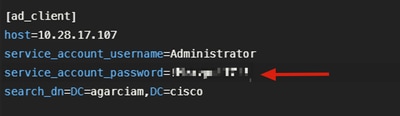

5. قم بتشغيل تطبيق Duo Authentication Proxy Manager وأكمل التكوين لكل من عميل Active Directory وخادم ISE Radius وانقر فوق Validate.

ملاحظة: إذا لم يكن التحقق من الصحة ناجحا، ارجع إلى علامة التبويب تصحيح الأخطاء للحصول على التفاصيل وصحح وفقا لذلك.

تكوينات Cisco ISE

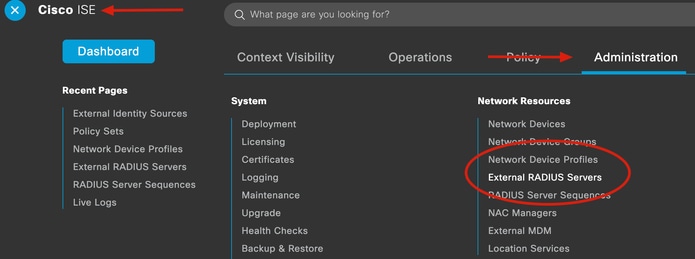

1. سجل الدخول إلى بوابة مسؤول ISE.

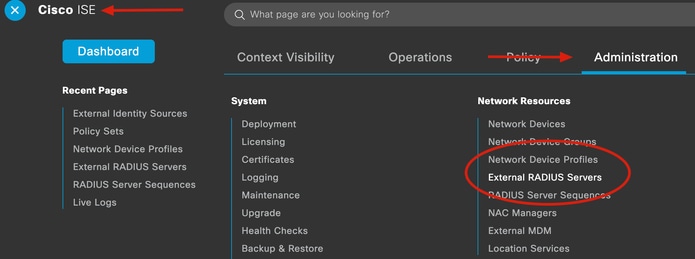

2.قم بتوسيع علامة التبويب Cisco ISE وانتقل إلى الإدارة، ثم انقر فوق موارد الشبكة، وانقر فوق خوادم RADIUS الخارجية.

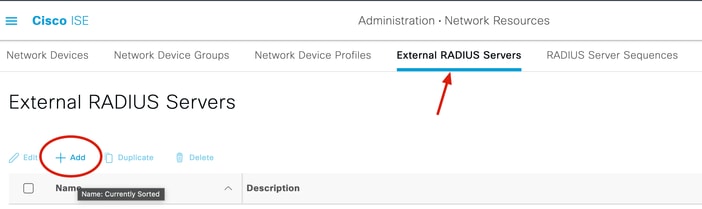

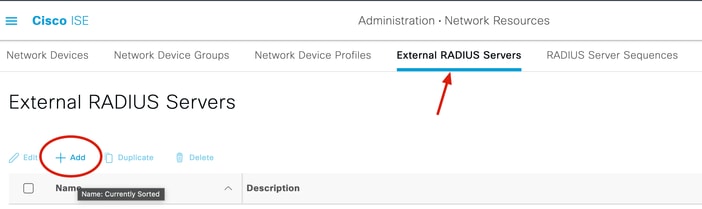

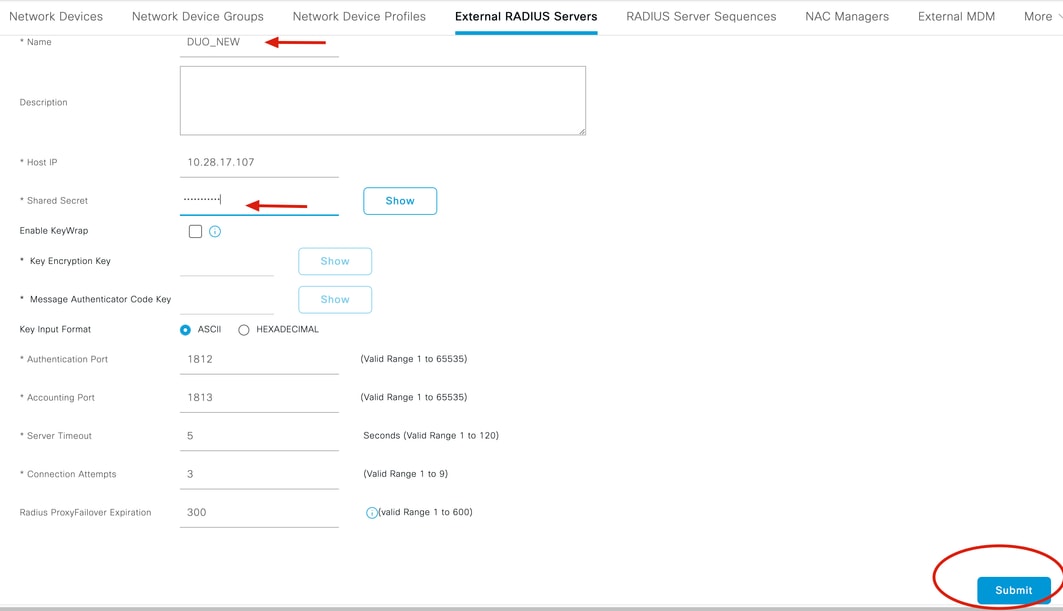

3. في علامة التبويب خوادم RADIUS الخارجية، انقر فوق إضافة.

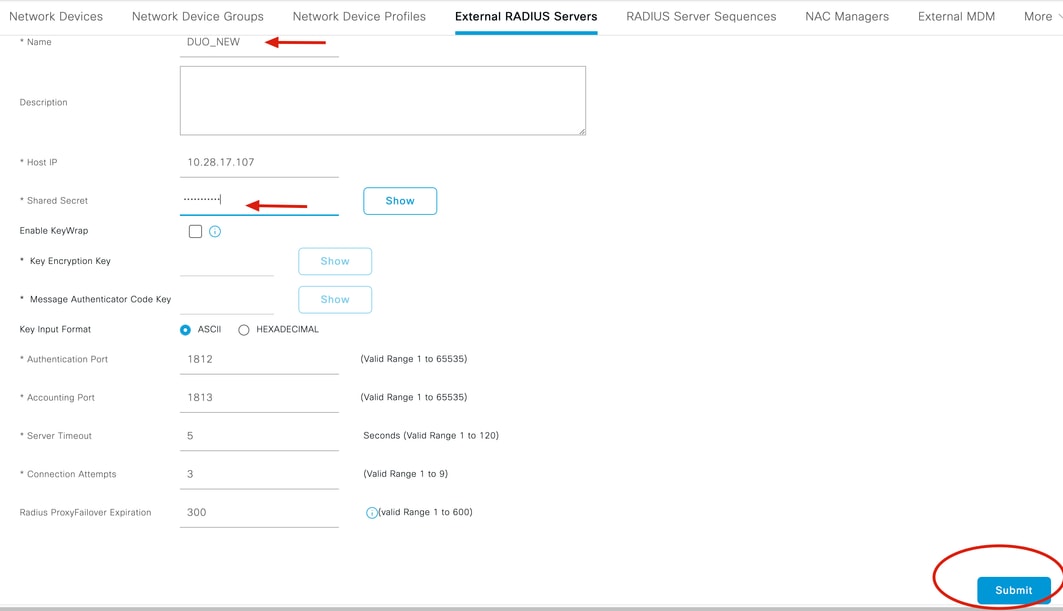

4. املأ الفراغ بتكوين RADIUS المستخدم في Duo Authentication Proxy Manager (مدير وكيل المصادقة) وانقر فوق إرسال.

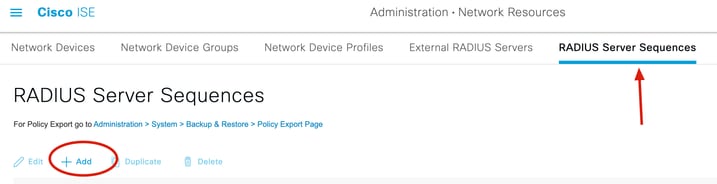

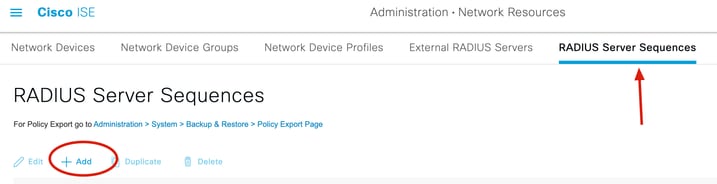

5. انتقل إلى علامة التبويب تسلسلات خادم RADIUS وانقر فوق إضافة.

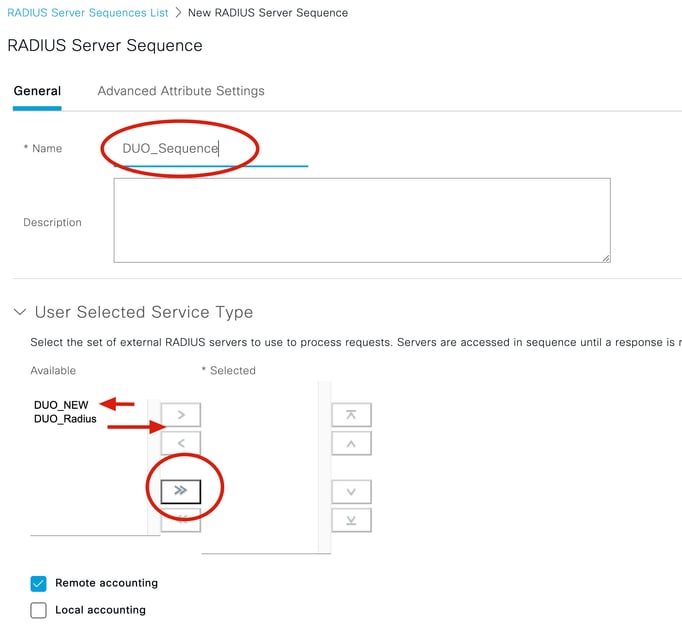

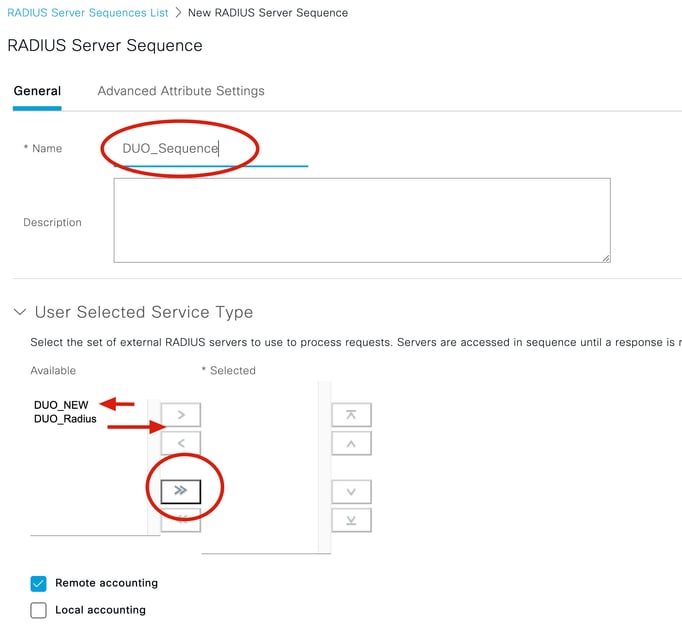

6. حدد اسم التسلسل وقم بتعيين خادم RADIUS الخارجي الجديد، انقر فوق إرسال.

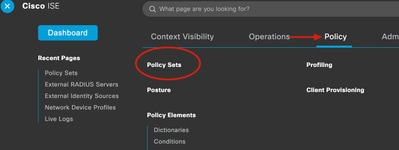

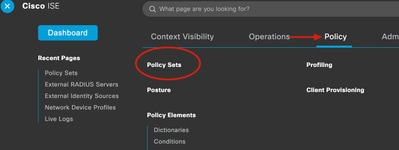

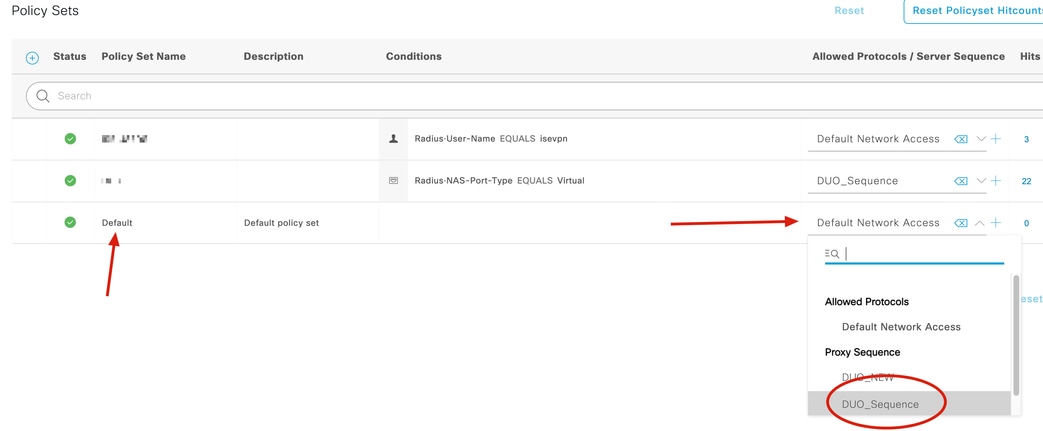

7. انتقل من قائمة لوحة المعلومات إلى النهج، وانقر فوق مجموعات النهج.

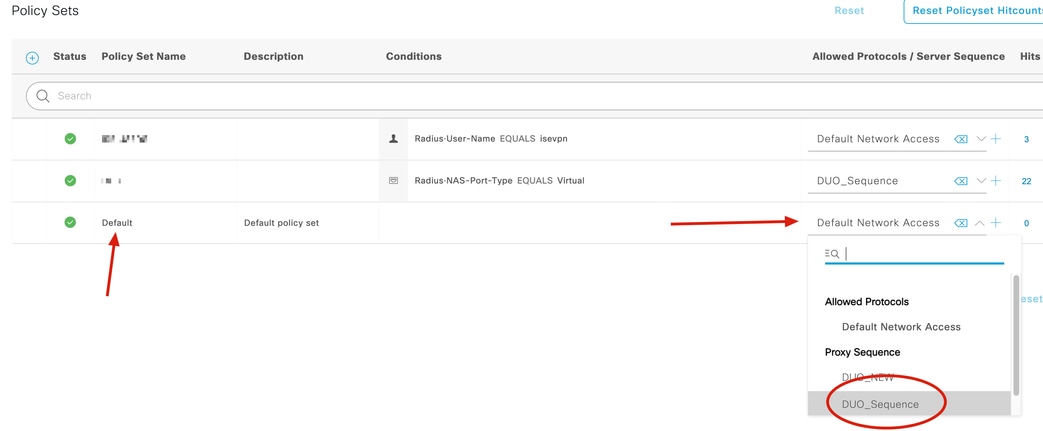

8. قم بتعيين تسلسل RADIUS للنهج الافتراضي.

ملاحظة: في هذا المستند، يتم تطبيق تسلسل ثنائي لكافة الاتصالات، لذلك يتم إستخدام النهج الافتراضي. يمكن أن يختلف تعيين النهج حسب المتطلبات.

تكوين ASA RADIUS/ISE من Cisco

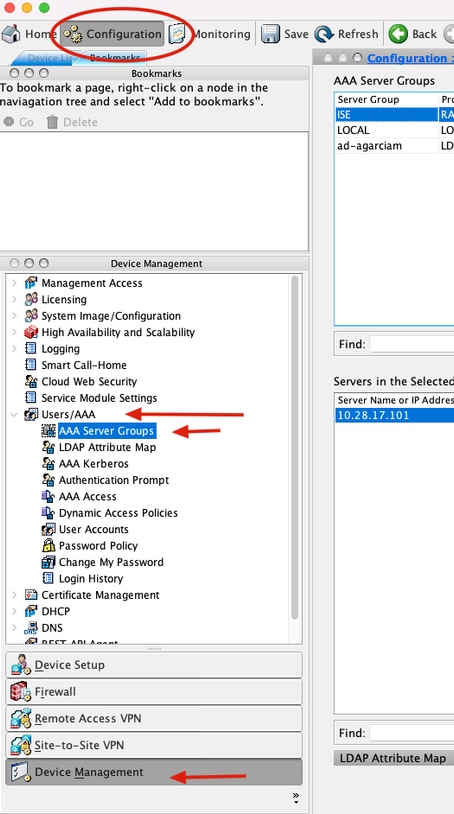

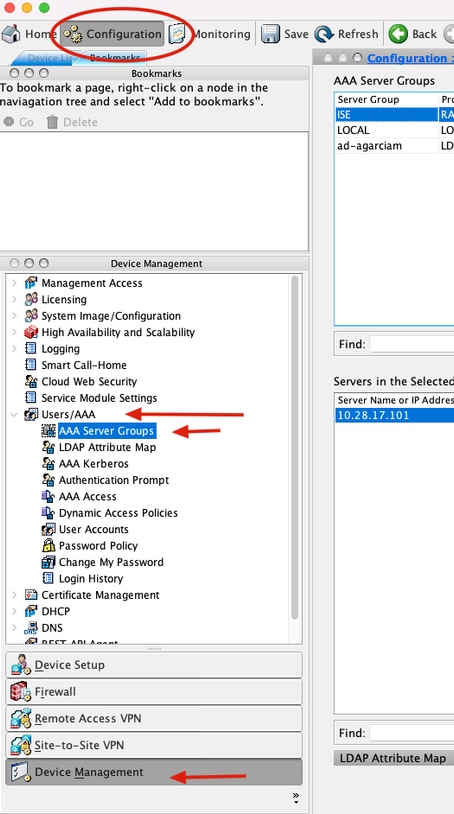

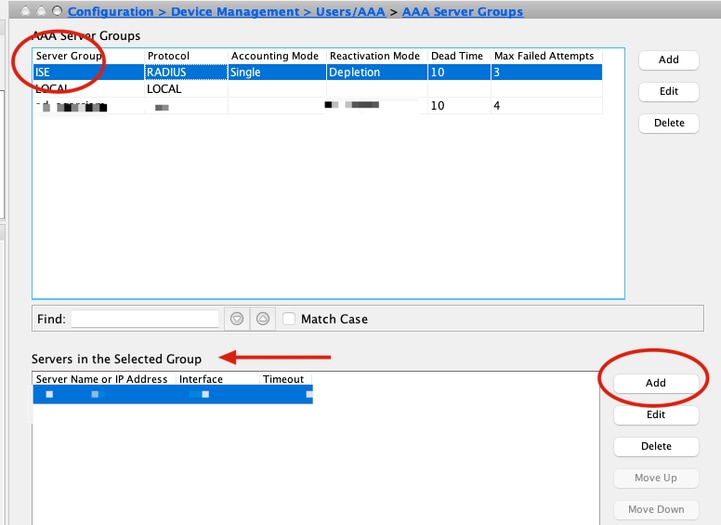

1. لتكوين خادم ISE RADIUS ضمن مجموعات خوادم AAA، انتقل إلى التكوين، ثم انقر فوق إدارة الأجهزة، وقم بتوسيع قسم المستخدمين/AAA، وحدد مجموعات خوادم AAA.

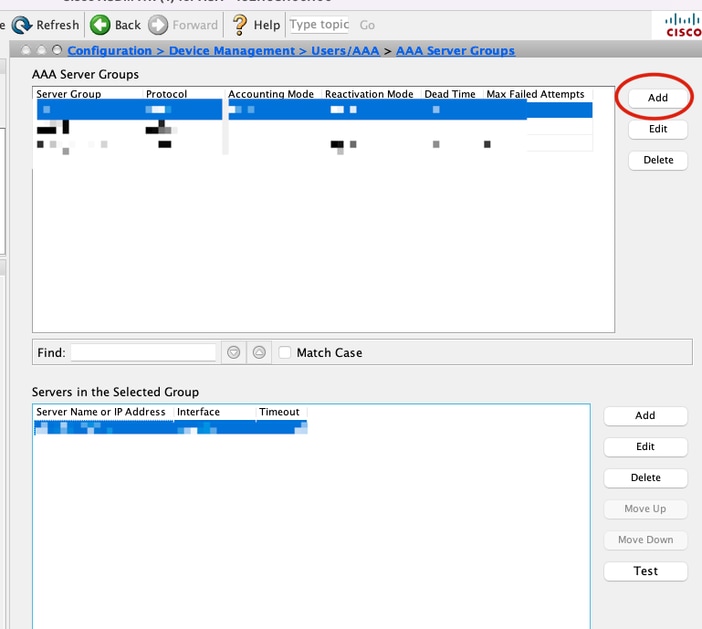

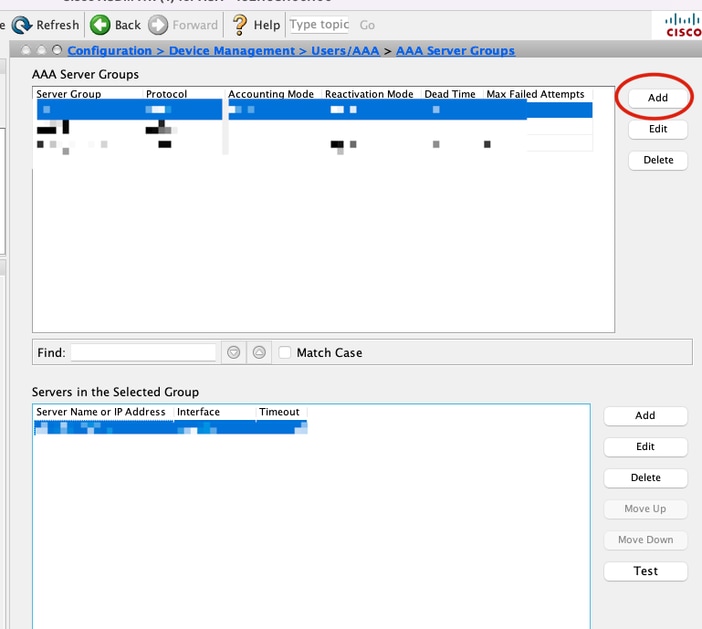

2. في لوحة مجموعات خوادم AAA، انقر فوق إضافة.

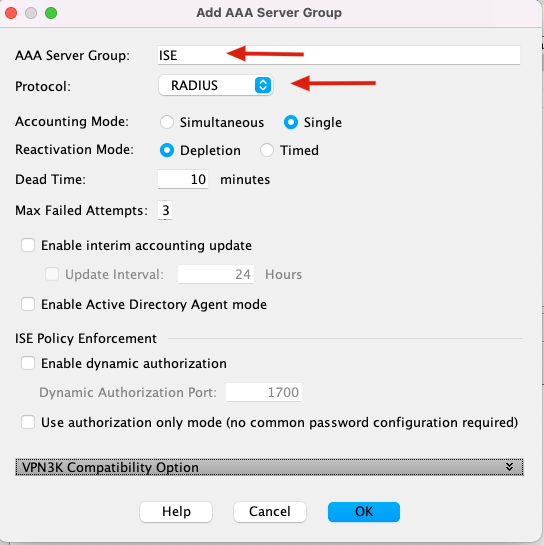

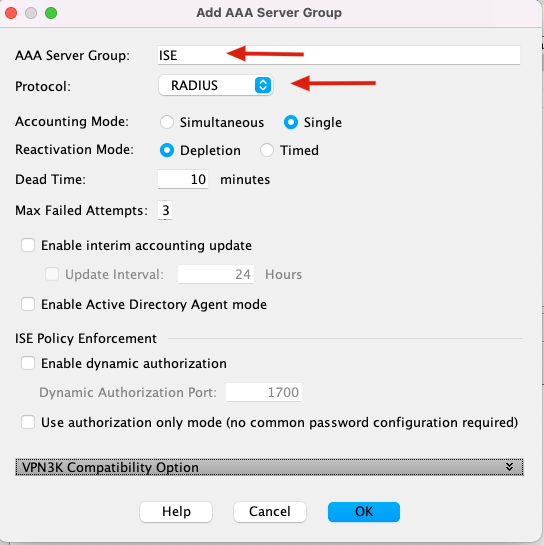

3. حدد اسم مجموعة الخوادم وحدد RADIUS كبروتوكول لاستخدامه، ثم انقر فوق موافق.

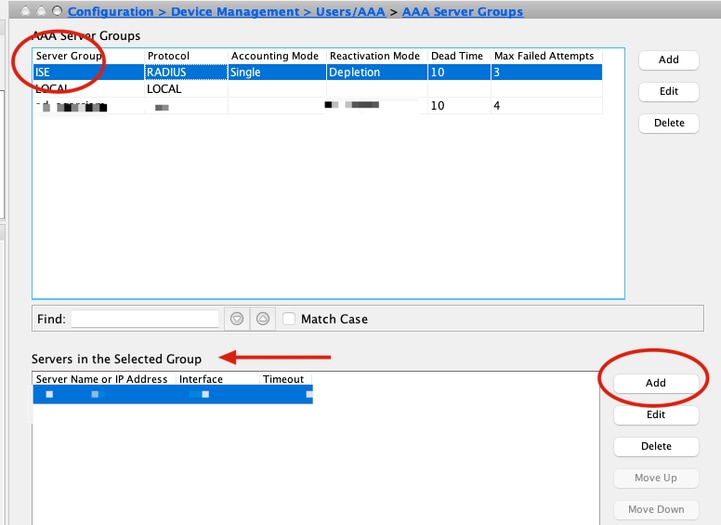

5. حدد مجموعة الخوادم الجديدة وانقر فوق إضافة أسفل الخوادم في لوحة المجموعة المحددة، كما هو موضح في الصورة.

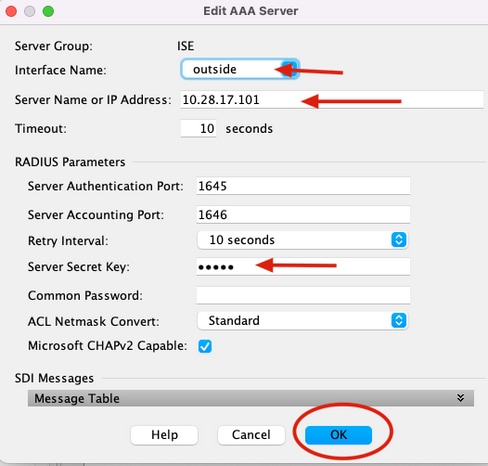

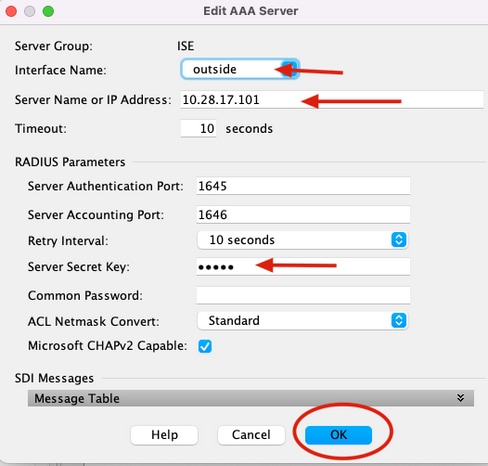

6. على نافذة تحرير خادم AAA، حدد اسم الواجهة، وحدد عنوان IP لخادم ISE واكتب المفتاح السري RADIUS، وانقر فوق موافق.

ملاحظة: يجب أن تتطابق جميع هذه المعلومات مع المعلومات المحددة في Duo Authentication Proxy Manager.

تكوين واجهة سطر الأوامر (CLI)

aaa-server ISE protocol radius

dynamic-authorization

aaa-server ISE (outside) host 10.28.17.101

key *****

تكوين VPN للوصول عن بعد ASA من Cisco

ip local pool agarciam-pool 192.168.17.1-192.168.17.100 mask 255.255.255.0

group-policy DUO internal

group-policy DUO attributes

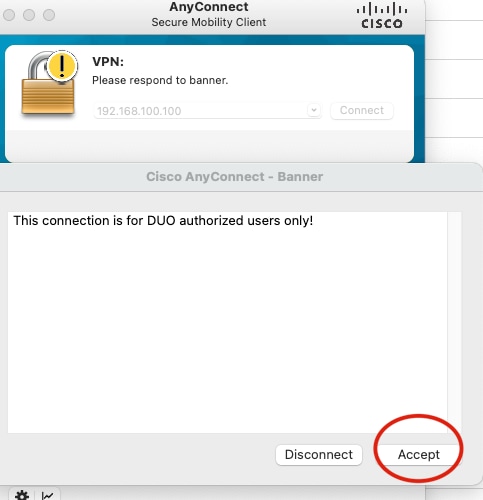

banner value This connection is for DUO authorized users only!

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value split-agarciam

address-pools value agarciam-pool

tunnel-group ISE-users type remote-access

tunnel-group ISE-users general-attributes

address-pool agarciam-pool

authentication-server-group ISE

default-group-policy DUO

tunnel-group ISE-users webvpn-attributes

group-alias ISE enable

dns-group DNS-CISCO

إختبار

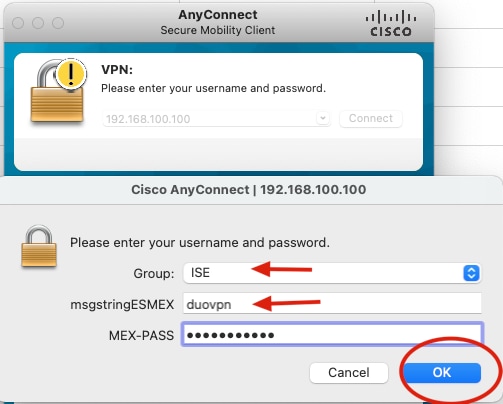

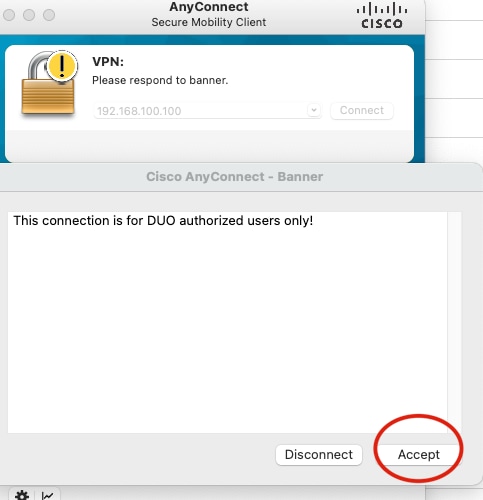

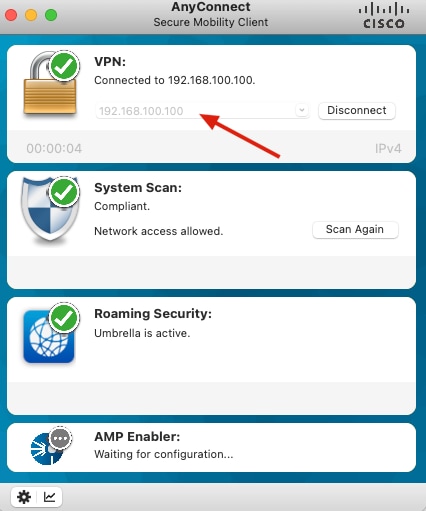

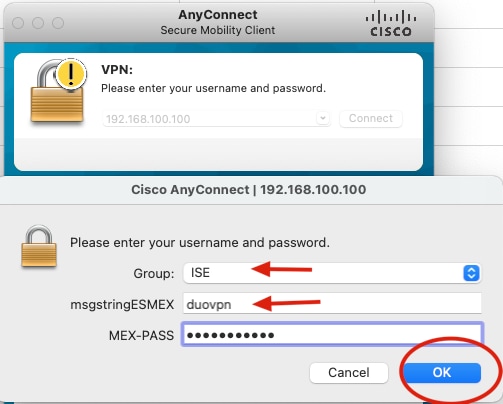

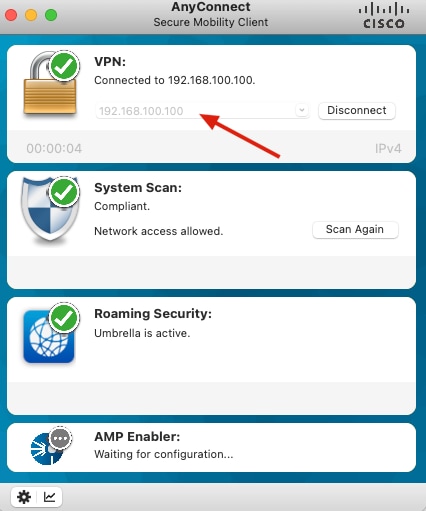

1. افتح تطبيق AnyConnect على جهاز الكمبيوتر الشخصي. حدد اسم المضيف الخاص بنقطة الاستقبال والبث الخاصة ب VPN ASA وسجل الدخول باستخدام المستخدم الذي تم إنشاؤه للمصادقة الثانوية الثنائية، وانقر فوق موافق.

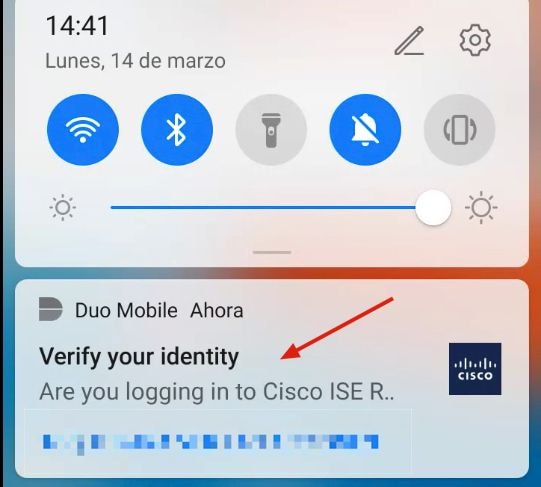

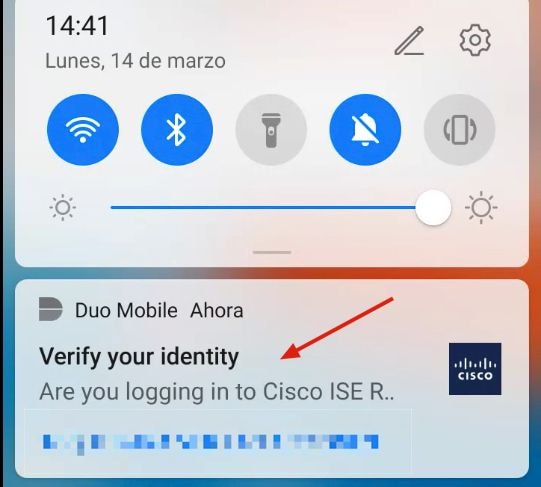

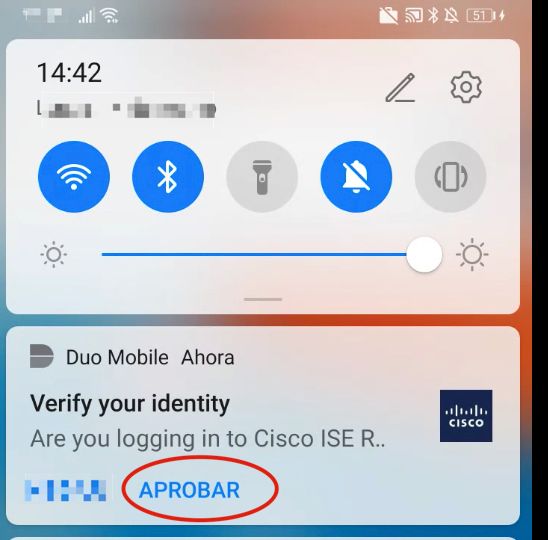

2. لقد تلقيت إعلام دفع Duo على جهاز Duo Mobile المحدد.

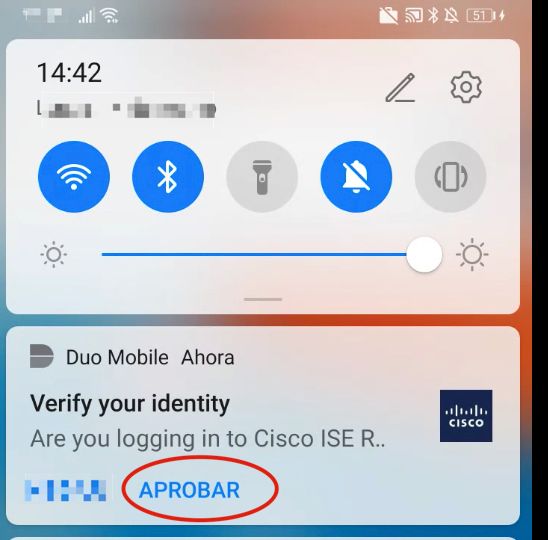

3. افتح إعلام Duo Mobile App وانقر فوق الموافقة.

4. قبول الشعار، وإنشاء الاتصال.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك استخدامها لاستكشاف أخطاء التكوين وإصلاحها.

يأتي Duo Authentication Proxy مع أداة تصحيح أخطاء تعرض أسباب الخطأ والفشل.

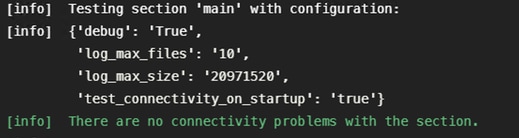

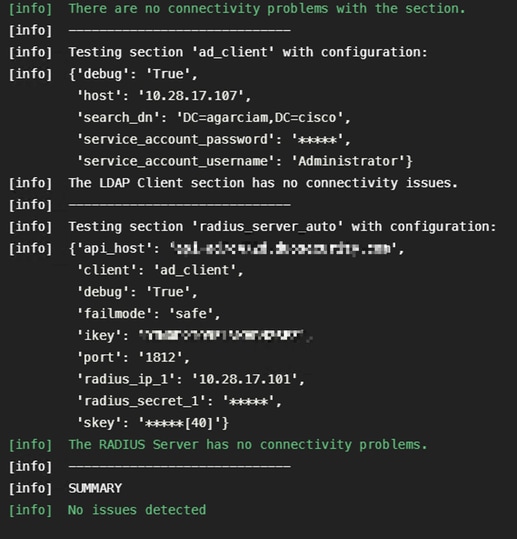

تصحيح أخطاء العمل

ملاحظة: يتم تخزين المعلومات التالية في C:\Program Files\Duo Security Authentication Proxy\log\Connectivity_tool.log.

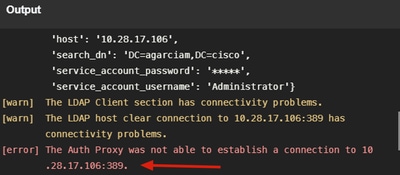

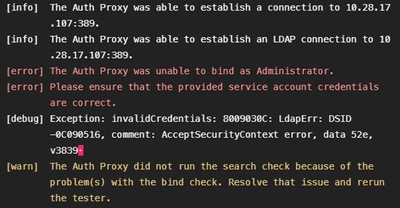

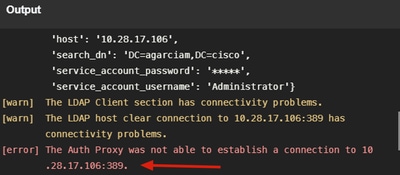

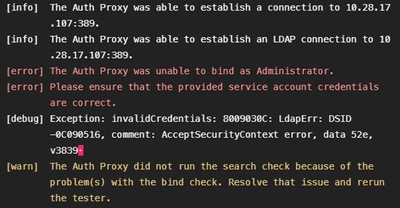

1. مشاكل الاتصال، IP غير صحيح، FQDN/Hostname غير قابل للحل في تكوين Active Directory.

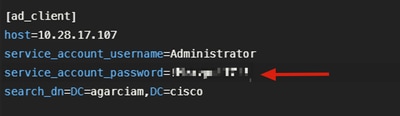

2. كلمة مرور غير صحيحة لمستخدم Administrator على Active Directory.

تصحيح الأخطاء

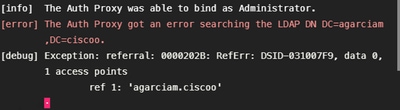

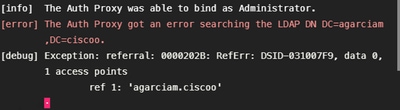

3. مجال أساس خاطئ

تصحيح الأخطاء

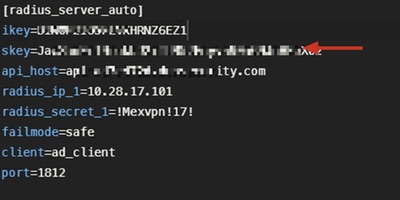

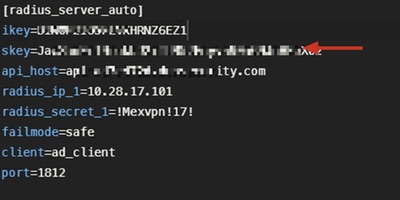

4. قيمة RADIUS غير صحيحة

تصحيح الأخطاء

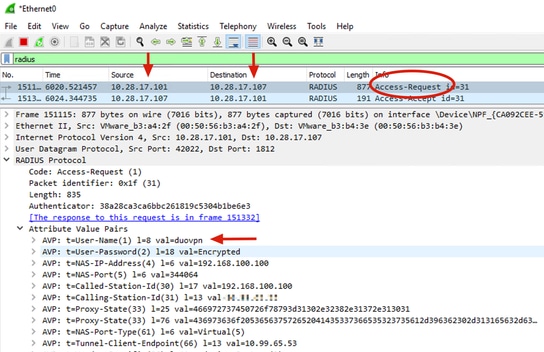

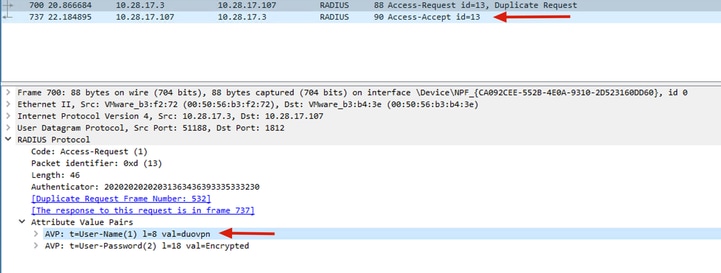

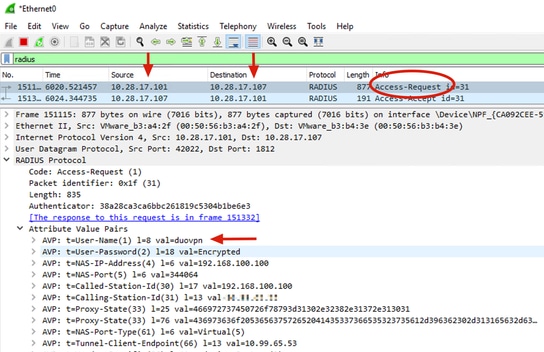

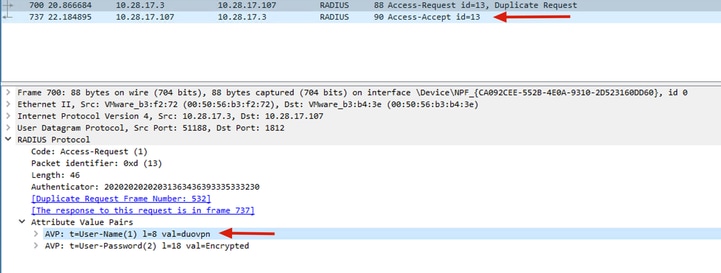

5. تحقق من أن خادم ISE يرسل حزم طلب الوصول.

6. لتأكيد عمل خادم وكيل المصادقة الثنائي، يوفر Duo الأداة NTRadPing لمحاكاة حزم طلب الوصول والاستجابة باستخدام Duo.

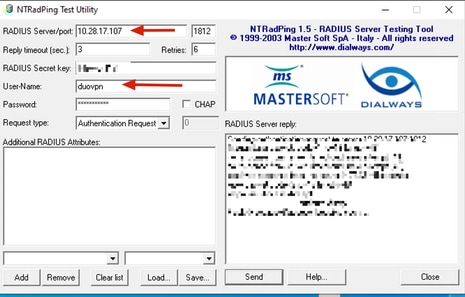

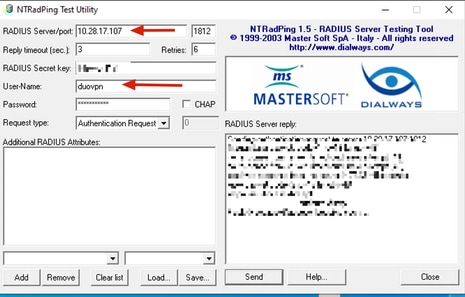

6.1 تثبيت NTRadPing على كمبيوتر مختلف وإنشاء حركة مرور البيانات.

ملاحظة: في هذا المثال، يتم إستخدام جهاز Windows 10.28.17.3.

6.2 التكوين باستخدام السمات المستخدمة في تكوين ISE Radius.

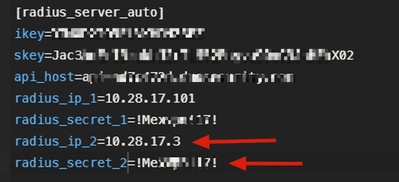

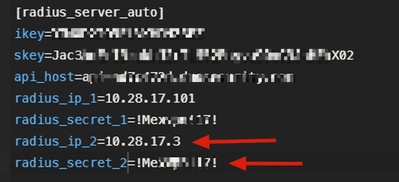

6.3 قم بتكوين Duo Authentication Proxy Manager كما يلي.

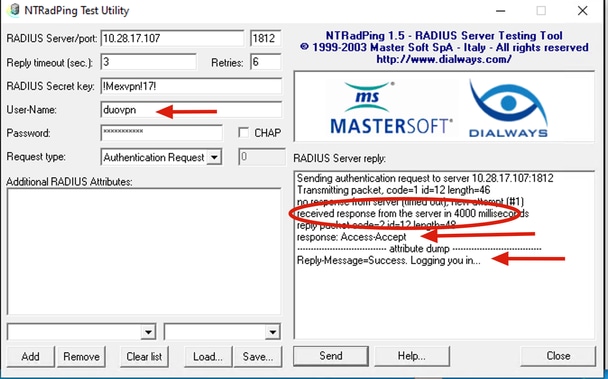

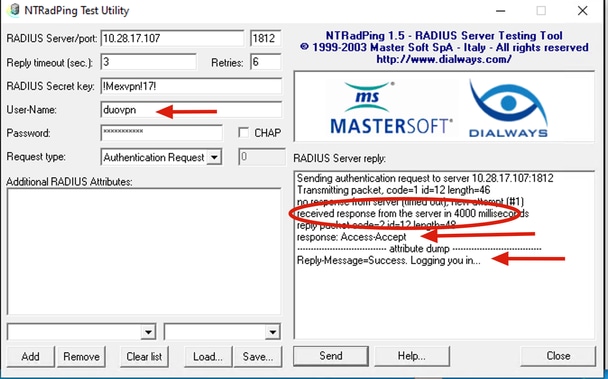

6.4. انتقل إلى أداة NTRadPing وانقر فوق إرسال. تتلقى إخطارا بالدفع الثنائي على الجهاز المحمول المعين.

التعليقات

التعليقات