تكوين تصفية URL لتأمين عبّارة البريد الإلكتروني الآمن Secure Email Gateway وعبّارة السحابة Cloud Gateway

خيارات التنزيل

-

ePub (598.8 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يوضح هذا المستند كيفية تكوين تصفية عناوين URL على Cisco Secure Email Gateway والعبّارة السحابية وأفضل الممارسات لاستخدام تصفية عناوين URL.

معلومات أساسية

تم تقديم تصفية عناوين URL لأول مرة مع AsyncOS 11.1 لأمان البريد الإلكتروني. سمح هذا الإصدار بتكوين Cisco Secure Email للمسح بحثًا عن عناوين URL في مرفقات الرسائل وتنفيذ الإجراءات التي تم تكوينها في تلك الرسائل. تستخدم عوامل تصفية الرسائل والمحتوى سمعة عنوان URL وفئة عنوان URL للتحقق من وجود عناوين URL في الرسائل والمرفقات. لمزيد من التفاصيل، راجع فصول "استخدام عوامل تصفية الرسائل لفرض سياسات البريد الإلكتروني" و"عوامل تصفية المحتوى" و"الحماية من عناوين URL غير الموثوقة أو غير المرغوب فيها" في دليل المستخدم أو التعليمات عبر الإنترنت.

يتم دمج التحكم والحماية من الارتباطات غير الموثوقة أو غير المرغوب فيها في قائمة انتظار العمل الخاصة بعمليات مكافحة البريد العشوائي، والانتشار، وتصفية المحتوى، والرسائل. وتعمل عوامل التحكم هذه على ما يلي:

- زيادة فعالية الحماية من عناوين URL غير الموثوقة في الرسائل والمرفقات.

- بالإضافة إلى ذلك، يتم دمج تصفية عناوين URL في عوامل تصفية الانتشار. تكون هذه الحماية المعززة قابلة للتطبيق حتى إذا كانت مؤسستك تمتلك بالفعل جهاز الأمان Cisco Web Security Appliance أو حماية مماثلة من التهديدات المستندة إلى الويب لأنها تحظر التهديدات عند نقطة الدخول.

- يمكنك أيضًا استخدام عوامل تصفية المحتوى أو الرسائل لاتخاذ إجراء بناءً على درجة السمعة استنادًا إلى الويب (WBRS) لعناوين URL في الرسائل. على سبيل المثال، يمكنك إعادة كتابة عناوين URL التي تتمتع بسمعة محايدة أو غير معروفة لإعادة توجيهها إلى Cisco Web Security Proxy لتقييم أمانها وقت النقر.

- التعرف بشكل أفضل على البريد العشوائي

- يستخدم الجهاز سمعة وفئة الارتباطات الموجودة في الرسائل وغيرها من خوارزميات تعريف البريد العشوائي للمساعدة في تحديد البريد العشوائي. على سبيل المثال، إذا كان هناك ارتباط في رسالة ينتمي إلى موقع ويب تسويقي، فمن الأرجح أن تكون الرسالة رسالة تسويقية.

- دعم فرض سياسات الاستخدام المقبول للشركة

- يمكن استخدام فئة عناوين URL (محتوى البالغين أو الأنشطة غير القانونية، على سبيل المثال) مع عوامل تصفية المحتوى والرسائل لفرض سياسات الاستخدام المقبول لدى الشركة.

- تتيح لك تحديد المستخدمين في مؤسستك الذين نقروا على النحو الأكثر تكرارًا فوق عنوان URL في رسالة تمت إعادة كتابتها للحماية والارتباطات التي تم النقر فوقها على النحو الأكثر شيوعًا.

ملاحظة: في إصدار AsyncOS 11.1 لأمان البريد الإلكتروني، قدمت تصفية عناوين URL دعمًا لعناوين URL المختصرة. باستخدام الأمر "websecurityadvancedconfig" على واجهة سطر الأوامر (CLI)، أمكن التعرّف على الخدمات المختصرة وتكوينها. تم تحديث خيار التكوين هذا في AsyncOS 13.5 لأمان البريد الإلكتروني. بعد الترقية إلى هذا الإصدار، يتم توسيع جميع عناوين URL المختصرة. لا يوجد خيار لتعطيل توسيع عناوين URL المختصرة. ولهذا السبب، توصي Cisco بنظام AsyncOS 13.5 لأمان البريد الإلكتروني أو إصدار أحدث لتوفير أحدث وسائل الحماية للدفاع عن عناوين URL. يُرجى الاطلاع على فصل "الحماية من عناوين URL الضارة أو غير المرغوب فيها" في دليل المستخدم أو التعليمات عبر الإنترنت والدليل المرجعي لواجهة سطر الأوامر (CLI) لنظام AsyncOS لجهاز Cisco Email Security Appliance.

ملاحظة: بالنسبة لهذا المستند، يتم استخدام AsyncOS 14.2 لأمان البريد الإلكتروني للأمثلة ولقطات الشاشة المقدمة.

ملاحظة: يوفر Cisco Secure Email أيضًا دليلاً متعمقًا للدفاع عن عناوين URL على docs.ces.cisco.com.

المتطلبات الأساسية

عند تكوينك لتصفية عناوين URL على Cisco Secure Email Gateway أو عبّارة السحابة، يجب عليك أيضًا تكوين ميزات أخرى تعتمد على الوظائف المطلوبة. فيما يلي بعض الميزات النموذجية التي يتم تمكينها جنبًا إلى جنب مع تصفية عناوين URL:

- للحصول على حماية محسّنة ضد البريد العشوائي، فإن ميزة الفحص لمكافحة البريد العشوائي يجب تمكينها بشكل عمومي وفقًا لسياسة البريد المعمول بها. تعتبر ميزة مكافحة البريد العشوائي ميزة إما من فئة Cisco IronPort لمكافحة البريد العشوائي (IPAS) أو من فئة الفحص الذكي المتعدد من Cisco (IMS).

- للحصول على حماية محسّنة ضد البرامج الضارة، فإن عوامل تصفية الانتشار أو عوامل تصفية انتشار الفيروسات (VOF) يجب تمكينها بشكل عمومي وفقًا لسياسة البريد المعمول بها.

- بالنسبة للإجراءات المستندة إلى سمعة عنوان URL أو لفرض سياسات الاستخدام المقبول باستخدام عوامل تصفية الرسائل والمحتوى، فإن VOF يجب تمكينها بشكل عمومي.

تمكين تصفية عناوين URL

يجب عليك أولاً تمكين الميزة لتنفيذ تصفية عناوين URL على Cisco Secure Email Gateway أو عبّارة السحابة. يمكن للمسؤول تمكين تصفية عناوين URL من واجهة المستخدم الرسومية (GUI) أو واجهة سطر الأوامر (CLI).

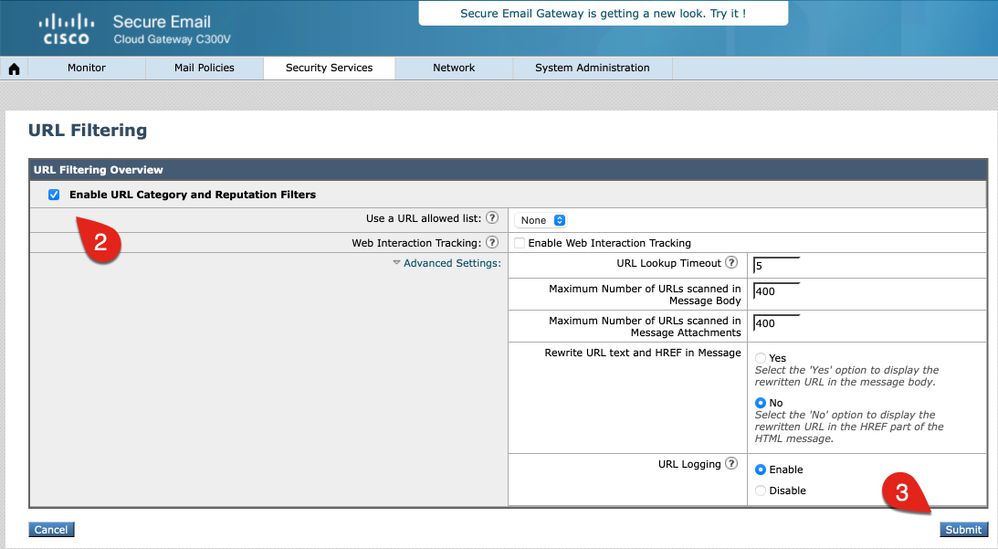

لتمكين تصفية عناوين URL، من واجهة المستخدم الرسومية (GUI)، انتقل إلى خدمات الأمان > تصفية عناوين URL وانقر فوق تمكين:

بعد ذلك، انقر فوق تمكين عوامل تصفية الفئات والسمعة لعناوين URL. يتضمن هذا المثال قيم أفضل الممارسات لمهلة البحث عن عناوين URL، والحد الأقصى لعدد عناوين URL التي تم فحصها، ويمكّن خيار تسجيل عنوان (عناوين) URL:

ملاحظة: تأكد من تنفيذ تغييراتك على التكوين في هذا الوقت.

إنشاء إجراءات تصفية عناوين URL

عند تمكين تصفية عناوين URL بمفردها، فإنها لا تتخذ إجراءً ضد عناوين URL الموجودة داخل الرسائل أو الرسائل التي تحتوي على مرفقات.

يتم تقييم عنوان (عناوين) URL المضمنة في الرسائل والمرفقات بالنسبة إلى سياسات البريد الوارد والصادر. يتم تقييم أي سلسلة صالحة لعنوان URL لتضمين سلاسل بالمكونات التالية:

- HTTP أو HTTPS أو WWW

- المجال أو عناوين IP

- أرقام المنافذ مسبوقة بنقطتين (:)

- أحرف كبيرة أو صغيرة

ملاحظة: يكون إدخال سجل URL مرئيًا من mail_logs لمعظم عناوين URL. إذا لم يتم تسجيل عنوان URL في mail_logs، فيُرجى مراجعة تعقب الرسائل لمُعرف الرسالة (MID). لا يتضمن تعقب الرسائل علامة تبويب تخصّ "تفاصيل عنوان URL".

عندما يقيّم النظام عناوين URL لتحديد ما إذا كانت الرسالة غير مرغوب فيها أم لا، فإنه، إذا لزم الأمر لإدارة الحمل، يعطي الأولوية للرسائل الواردة على الرسائل الصادرة.

يمكنك تنفيذ إجراءات على الرسائل استنادًا إلى سمعة عنوان URL أو فئة عنوان URL في نص الرسالة أو الرسائل ذات المرفقات.

على سبيل المثال، إذا كنت ترغب في تطبيق إجراء الإسقاط (الإجراء النهائي) على جميع الرسائل التي تتضمن عناوين URL في فئة الكبار، فأضف شرطًا من النوع فئة عنوان URL مع تحديد فئة الكبار.

إذا لم تحدد فئة، فسيتم تطبيق الإجراء الذي تختاره على جميع الرسائل.

إن نطاق درجات سمعة عناوين URL الموثوقة، والمُفضَّلة، والمحايدة، والمشكوك فيها، وغير الموثوقة يكون محددًا مسبقًا وغير قابل للتحرير. يمكنك تحديد نطاق مخصص. استخدِم "غير معروفة" لعناوين URL التي لم يتم بعد تحديد درجة سمعتها.

لفحص عناوين URL سريعًا واتخاذ إجراء، يمكنك إنشاء عامل تصفية للمحتوى بحيث إذا كان للرسالة عنوان URL صالح، فبالتالي سيتم تطبيق الإجراء. من واجهة المستخدم الرسومية (GUI)، انتقل إلى سياسات البريد > عوامل تصفية المحتوى الوارد > إضافة عامل تصفية.

تكون الإجراءات المرتبطة بعناوين URL على النحو التالي:

- إزالة الخطر من عنوان URL

- يتم تعديل عنوان URL لجعله غير قابل للنقر فوقه، ولكن لا يزال بإمكان مستلم الرسالة قراءة عنوان URL المقصود. (تم إدخال حروف إضافية في عنوان URL الأصلي.)

- إعادة التوجيه إلى Cisco Security Proxy

- تتم إعادة كتابة عنوان URL عند النقر فوقه للمرور عبر Cisco Security Proxy لإجراء تحقق إضافي. استنادًا إلى حكم Cisco Security Proxy، قد يتعذر على المستخدم الوصول إلى الموقع.

- استبدال عنوان URL برسالة نصية

- باستخدام هذا الخيار، يمكن للمسؤول إعادة كتابة عنوان URL داخل الرسالة وإرساله خارجيًا لعزل المستعرض البعيد.

عنوان (عناوين) URL غير الموثوقة

غير موثوقة: سلوك عنوان URL سيء أو ضار أو غير مرغوب فيه بشكل استثنائي. هذا هو الحد الأكثر أمانًا الموصى به لقائمة الحظر؛ ومع ذلك، يمكن أن تكون هناك رسائل غير محظورة لأن عناوين URL الواردة بها ذات مستوى تهديد أقل. يعطي الأولوية للتسليم على الأمان.

الإجراء الموصى به: حظر. (يمكن للمسؤول عزل الرسالة أو حذفها بالكامل.)

يوفر هذا المثال سياقًا لعامل تصفية المحتوى لتصفية عناوين URL للكشف عن عناوين URL غير الموثوقة:

مع تطبيق عامل تصفية المحتوى هذا، يقوم Cisco Secure Email بفحص لعنوان URL ذي السمعة غير الموثوقة بدرجة (-10.00 إلى -6.00) ويضع الرسالة في وحدة عزل، URL_UNTRUSTED. فيما يلي مثال من الأمر mail_logs:

Tue Jul 5 15:01:25 2022 Info: ICID 5 ACCEPT SG MY_TRUSTED_HOSTS match 127.0.0.1 SBRS None country United States

Tue Jul 5 15:01:25 2022 Info: ICID 5 TLS success protocol TLSv1.2 cipher ECDHE-RSA-AES256-GCM-SHA384

Tue Jul 5 15:01:25 2022 Info: Start MID 3 ICID 5

Tue Jul 5 15:01:25 2022 Info: MID 3 ICID 5 From: <test@test.com>

Tue Jul 5 15:01:25 2022 Info: MID 3 SDR: Domains for which SDR is requested: reverse DNS host: example.com, helo: ip-127-0-0-1.internal, env-from: test.com, header-from: Not Present, reply-to: Not Present

Tue Jul 5 15:01:25 2022 Info: MID 3 SDR: Consolidated Sender Threat Level: Neutral, Threat Category: N/A, Suspected Domain(s) : N/A (other reasons for verdict). Sender Maturity: 30 days (or greater) for domain: test.com

Tue Jul 5 15:01:25 2022 Info: MID 3 ICID 5 RID 0 To: <end_user>

Tue Jul 5 15:01:25 2022 Info: MID 3 Message-ID '<20220705145935.1835303@ip-127-0-0-1.internal>'

Tue Jul 5 15:01:25 2022 Info: MID 3 Subject "test is sent you a URL => 15504c0618"

Tue Jul 5 15:01:25 2022 Info: MID 3 SDR: Domains for which SDR is requested: reverse DNS host:ip-127-0-0-1.internal, helo:ip-127-0-0-1.internal, env-from: test.com, header-from: test.com, reply-to: Not Present

Tue Jul 5 15:01:25 2022 Info: MID 3 SDR: Consolidated Sender Threat Level: Neutral, Threat Category: N/A, Suspected Domain(s) : N/A (other reasons for verdict). Sender Maturity: 30 days (or greater) for domain: test.com

Tue Jul 5 15:01:25 2022 Info: MID 3 SDR: Tracker Header : 62c45245_jTikQ2lV2NYfmrGzMwQMBd68fxqFFueNmElwb5kQOt89QH1tn2s+wyqFO0Bg6qJenrPTndlyp+zb0xjKxrK3Cw==

Tue Jul 5 15:01:25 2022 Info: MID 3 ready 3123 bytes from <test@test.com>

Tue Jul 5 15:01:25 2022 Info: MID 3 matched all recipients for per-recipient policy DEFAULT in the inbound table

Tue Jul 5 15:01:25 2022 Info: ICID 5 close

Tue Jul 5 15:01:25 2022 Info: MID 3 URL https://www.ihaveabadreputation.com/ has reputation -9.5 matched Condition: URL Reputation Rule

Tue Jul 5 15:01:25 2022 Info: MID 3 quarantined to "Policy" (content filter:URL_QUARANTINE_UNTRUSTED)

Tue Jul 5 15:01:25 2022 Info: Message finished MID 3 done

يعتبر عنوان URL ihaveabadreputation.com بسمعةغير موثوقة وتُحتسَب له درجة -9.5. قامت تصفية عناوين URL بالكشف عن عنوان URL غير الموثوقة وعزله على URL_UNTRUSTED.

يوفر المثال السابق من mail_logs مثالاً على ذلك فقط في حال تمكين عامل تصفية المحتوى لتصفية عناوين URL لسياسة البريد الوارد. إذا تم تمكين خدمات إضافية لنهج البريد نفسه، مثل مكافحة البريد العشوائي، فستشير الخدمات الأخرى إلى ما إذا كان قد تم اكتشاف عنوان URL من تلك الخدمات والقواعد الخاصة بها. في مثال عنوان URL نفسه، تم تمكين محرك Cisco Anti-Spam Engine (CASE) لسياسة البريد الوارد، ويتم فحص نص الرسالة وتحديده ليكون إيجابيًا كبريد عشوائي. تتم الإشارة إلى ذلك أولاً في mail_logs نظرًا لأن مكافحة البريد العشوائي هي الخدمة الأولى في مسار عمليات معالجة البريد. تأتي عوامل تصفية المحتوى لاحقًا في مسار عمليات معالجة البريد:

Tue Jul 5 15:19:48 2022 Info: ICID 6 ACCEPT SG MY_TRUSTED_HOSTS match 127.0.0.1 SBRS None country United States

Tue Jul 5 15:19:48 2022 Info: ICID 6 TLS success protocol TLSv1.2 cipher ECDHE-RSA-AES256-GCM-SHA384

Tue Jul 5 15:19:48 2022 Info: Start MID 4 ICID 6

Tue Jul 5 15:19:48 2022 Info: MID 4 ICID 6 From: <test@test.com>

Tue Jul 5 15:19:48 2022 Info: MID 4 SDR: Domains for which SDR is requested: reverse DNS host:ip-127-0-0-1.internal, helo:ip-127-0-0-1.internal, env-from: test.com, header-from: Not Present, reply-to: Not Present

Tue Jul 5 15:19:49 2022 Info: MID 4 SDR: Consolidated Sender Threat Level: Neutral, Threat Category: N/A, Suspected Domain(s) : N/A (other reasons for verdict). Sender Maturity: 30 days (or greater) for domain: test.com

Tue Jul 5 15:19:49 2022 Info: MID 4 ICID 6 RID 0 To: <end_user>

Tue Jul 5 15:19:49 2022 Info: MID 4 Message-ID '<20220705151759.1841272@ip-127-0-0-1.internal>'

Tue Jul 5 15:19:49 2022 Info: MID 4 Subject "test is sent you a URL => 646aca13b8"

Tue Jul 5 15:19:49 2022 Info: MID 4 SDR: Domains for which SDR is requested: reverse DNS host:ip-127-0-0-1.internal, helo:ip-127-0-0-1.internal, env-from: test.com, header-from: test.com, reply-to: Not Present

Tue Jul 5 15:19:49 2022 Info: MID 4 SDR: Consolidated Sender Threat Level: Neutral, Threat Category: N/A, Suspected Domain(s) : N/A (other reasons for verdict). Sender Maturity: 30 days (or greater) for domain: test.com

Tue Jul 5 15:19:49 2022 Info: MID 4 SDR: Tracker Header : 62c45695_mqwplhpxGDqtgUp/XTLGFKD60hwNKKsghUKAMFOYVv9l32gncZX7879qf3FGzWfP1mc6ZH3iLMpcKwCBJXhmIg==

Tue Jul 5 15:19:49 2022 Info: MID 4 ready 3157 bytes from <test@test.com>

Tue Jul 5 15:19:49 2022 Info: MID 4 matched all recipients for per-recipient policy DEFAULT in the inbound table

Tue Jul 5 15:19:49 2022 Info: ICID 6 close

Tue Jul 5 15:19:49 2022 Info: MID 4 interim verdict using engine: CASE spam positive

Tue Jul 5 15:19:49 2022 Info: MID 4 using engine: CASE spam positive

Tue Jul 5 15:19:49 2022 Info: ISQ: Tagging MID 4 for quarantine

Tue Jul 5 15:19:49 2022 Info: MID 4 URL https://www.ihaveabadreputation.com/ has reputation -9.5 matched Condition: URL Reputation Rule

Tue Jul 5 15:19:49 2022 Info: MID 4 quarantined to "URL_UNTRUSTED" (content filter:URL_QUARANTINE_UNTRUSTED)

Tue Jul 5 15:19:49 2022 Info: Message finished MID 4 done

هناك أوقات تحتوي فيها قواعد CASE وIPAS على قواعد أو سمعة أو درجات تتطابق مع محتويات مرسِل أو مجال أو رسالة محددة للكشف عن تهديدات عناوين URL وحدها. في هذا المثال، تم رصد ihaveabadreputation.com، وتم وضع علامة عليه لعزل البريد العشوائي (ISQ)، وعزل URL_UNTRUSTED بواسطة عامل تصفية المحتوى URL_QUARANTINE_UNTRUSTED. تنتقل الرسالة إلى وحدة العزل URL_UNTRUSTED أولاً. عندما يتم تحرير الرسالة من ذلك العزل بواسطة مسؤول أو عند استيفاء الحد الزمني/معايير التكوين الخاصة بمعيار العزل URL_UNTRUSTED، يتم نقل الرسالة بعد ذلك إلى ISQ.

استنادًا إلى تفضيلات المسؤول، يمكن تكوين شروط وإجراءات إضافية لتصفية المحتوى.

عنوان (عناوين) URL غير المعروفة

غير معروفة: لم يتم تقييمه سابقًا أو لا يعرض ميزات لتأكيد حكم على مستوى التهديد. لا تتوفر لدى خدمة سمعة عنوان URL بيانات كافية لتحديد درجة سمعة. هذا الحكم غير مناسب للإجراءات الواردة مباشرةً في سياسة خاصة بسمعة عنوان URL.

الإجراء الموصى به: الفحص باستخدام محركات لاحقة للتحقق من وجود محتوى ضار محتمَل آخر.

يمكن أن يكون عنوان (عناوين) URL غير المعروفة أو "من دون سمعة" عناوين URL تحتوي على مجالات جديدة أو عنوان (عناوين) URL شهدت حركة زيارات قليلة أو معدومة ولا يمكن أن تكون لها سمعة مُقيَّمة وحكم على مستوى التهديد. يمكن أن تتحول هذه العناوين إلى غير موثوقة عندما يتم الحصول على مزيد من المعلومات عن مجالها ومنشئها. بالنسبة لعنوان URL هذا (عناوين URL هذه)، توصي Cisco باستخدام عامل تصفية محتوى للتسجيل أو واحد يتضمن اكتشاف عنوان URL غير المعروف. اعتبارًا من الإصدار 14.2 من AsyncOS، يتم إرسال عنوان (عناوين) URL غير المعروفة إلى الخدمة السحابية Talos Intelligence Cloud Service لتحليل عنوان URL العميق الذي يتم تشغيله على مؤشرات التهديد المختلفة. إضافةً إلى ذلك، يوفر إدخال سجل البريد لعنوان (عناوين) URL غير المعروفة للمسؤول إشارة إلى عنوان (عناوين) URL المضمنة في معرّف رسالة (MID) والإصلاح الممكن باستخدام حماية عناوين URL. (راجع كيفية تكوين إعدادات حساب Cisco Secure Email لواجهة برمجة التطبيقات (API) في Microsoft Azure (Microsoft 365) - Cisco للحصول على مزيد من المعلومات.)

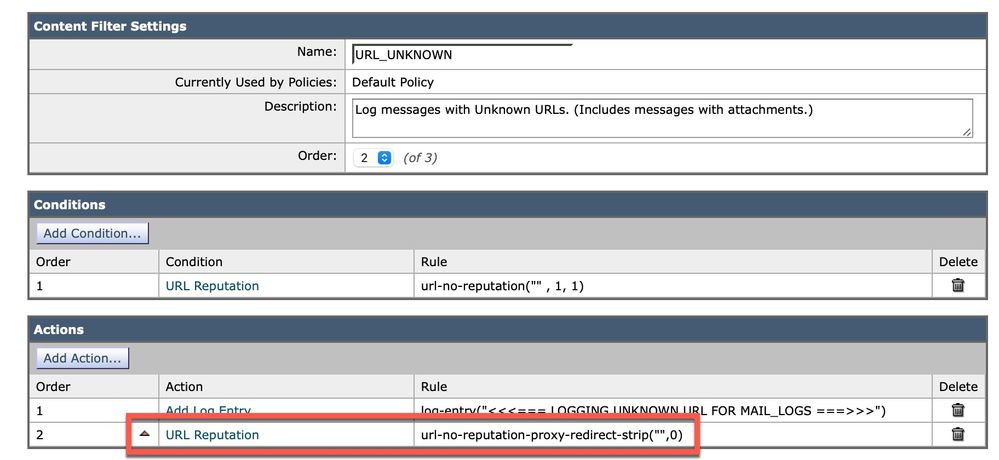

يوفر هذا المثال سياقًا لعامل تصفية محتوى لتصفية عناوين URL للكشف عن عناوين URL غير المعروفة:

باستخدام عامل تصفية المحتوى هذا، يقوم Cisco Secure Email بالفحص بحثًا عن عنوان URL بسمعة غير معروفة وكتابة سطر سجل في mail_logs. فيما يلي مثال من الأمر mail_logs:

Tue Jul 5 16:51:53 2022 Info: ICID 20 ACCEPT SG MY_TRUSTED_HOSTS match 127.0.0.1 SBRS None country United States

Tue Jul 5 16:51:53 2022 Info: ICID 20 TLS success protocol TLSv1.2 cipher ECDHE-RSA-AES256-GCM-SHA384

Tue Jul 5 16:51:53 2022 Info: Start MID 16 ICID 20

Tue Jul 5 16:51:53 2022 Info: MID 16 ICID 20 From: <test@test.com>

Tue Jul 5 16:51:53 2022 Info: MID 16 SDR: Domains for which SDR is requested: reverse DNS host:ip-127-0-0-1.internal, helo:ip-127-0-0-1.internal, env-from: test.com, header-from: Not Present, reply-to: Not Present

Tue Jul 5 16:51:53 2022 Info: MID 16 SDR: Consolidated Sender Threat Level: Neutral, Threat Category: N/A, Suspected Domain(s) : N/A (other reasons for verdict). Sender Maturity: 30 days (or greater) for domain: test.com

Tue Jul 5 16:51:53 2022 Info: MID 16 ICID 20 RID 0 To: <end_user>

Tue Jul 5 16:51:53 2022 Info: MID 16 Message-ID '<20220705165003.1870404@ip-127-0-0-1.internal>'

Tue Jul 5 16:51:53 2022 Info: MID 16 Subject "test is sent you a URL => e835eadd28"

Tue Jul 5 16:51:53 2022 Info: MID 16 SDR: Domains for which SDR is requested: reverse DNS host:ip-127-0-0-1.internal, helo:ip-127-0-0-1.internal, env-from: test.com, header-from: test.com, reply-to: Not Present

Tue Jul 5 16:51:53 2022 Info: MID 16 SDR: Consolidated Sender Threat Level: Neutral, Threat Category: N/A, Suspected Domain(s) : N/A (other reasons for verdict). Sender Maturity: 30 days (or greater) for domain: test.com

Tue Jul 5 16:51:53 2022 Info: MID 16 SDR: Tracker Header : 62c46c29_vrAqZZys2Hqk+BFINVrzdNLLn81kuIf/K6o71YZLVE5c2s8v9M9pKpQZSgtz7a531Dw39F6An2x6tMSucDegqA==

Tue Jul 5 16:51:53 2022 Info: MID 16 ready 3208 bytes from <test@test.com>

Tue Jul 5 16:51:53 2022 Info: MID 16 matched all recipients for per-recipient policy DEFAULT in the inbound table

Tue Jul 5 16:51:53 2022 Info: ICID 20 close

Tue Jul 5 16:51:54 2022 Info: MID 16 interim verdict using engine: CASE spam negative

Tue Jul 5 16:51:54 2022 Info: MID 16 using engine: CASE spam negative

Tue Jul 5 16:51:54 2022 Info: MID 16 URL http://mytest.example.com/test_url_2022070503 has reputation noscore matched Condition: URL Reputation Rule

Tue Jul 5 16:51:54 2022 Info: MID 16 Custom Log Entry: <<<=== LOGGING UNKNOWN URL FOR MAIL_LOGS ===>>>

Tue Jul 5 16:51:54 2022 Info: MID 16 queued for delivery

Tue Jul 5 16:51:54 2022 Info: Delivery start DCID 13 MID 16 to RID [0]

Tue Jul 5 16:51:56 2022 Info: Message done DCID 13 MID 16 to RID [0]

Tue Jul 5 16:51:56 2022 Info: MID 16 RID [0] Response '2.6.0 <20220705165003.1870404@ip-127-0-0-1.internal> [InternalId=1198295889556, Hostname=<my>.prod.outlook.com] 15585 bytes in 0.193, 78.747 KB/sec Queued mail for delivery'

Tue Jul 5 16:51:56 2022 Info: Message finished MID 16 done

Tue Jul 5 16:52:01 2022 Info: DCID 13 close

عنوان URL mytest.example.com/test_url_2022070503 ليس له سمعة وتتم مشاهدته باستخدام "noscore". قام عامل تصفية المحتوى URL_UNKNOWN بكتابة سطر السجل عند تكوينه إلى mail_logs.

بعد دورة استقصاء من Cisco Secure Email Gateway إلى الخدمة السحابية Talos Intelligence Cloud Service، يتم فحص عنوان URL وتحديد أنه بسمعة غير موثوقة. ويمكن ملاحظة ذلك في سجلات ECS عند مستوى "التعقب":

وبعد ذلك بالتالي، في mail_logs، عندما يتم استدعاء الإصلاح نفسه واكتماله:

Tue Jul 5 16:55:42 2022 Info: Message 16 containing URL 'http://mytest.example.com/test_url_2022070503' was initiated for remediation.

Tue Jul 5 16:55:55 2022 Info: Message 16 was processed due to URL retrospection by Mailbox Remediation with 'Delete' remedial action for recipient <end_user>. Profile used to remediate: MSFT_365 Remediation status: Remediated.

يجب أن يأخذ المسؤولون في الاعتبار اتخاذ إجراء بخصوص عنوان (عناوين URL) غير المعروفة حسب تقديرهم. إذا كانت هناك زيادة ملحوظة في رسائل البريد الإلكتروني والمرفقات المتعلقة بالاحتيال، فيُرجى مراجعة mail_logs وتقرير عوامل تصفية المحتوى. بالإضافة إلى ذلك، يمكن للمسؤولين إجراء التكوين لإعادة توجيه عنوان (عناوين) URL غير المعروفة إلى خدمة وكيل أمان Cisco لتقييم وقت النقر. في هذا المثال، انتقل إلى إضافة إجراء > سمعة عنوان URL داخل عامل تصفية المحتوى URL_UNKNOWN الخاص بنا:

تتم إعادة كتابة عنوان URL عند النقر فوقه للمرور عبر Cisco Security Proxy لإجراء تحقق إضافي. استنادًا إلى حكم Cisco Security Proxy، قد يتعذر على المستخدم الوصول إلى الموقع.

ملاحظة: عندما تمكّن خيار التحقق من عناوين URL داخل الكل (الرسالة والنص الأساسي والموضوع والمرفقات)، يتم تلقائيًا تمكين الإجراء المُنفَّذ لعنوان URL في المرفق (المرفقات)مع الخيار الوحيد لإجراء إزالة المرفق. لا يفضل خيار إزالة المرفقات لدى بعض المسؤولين. يُرجى مراجعة الإجراء والتفكير فقط في خيار تكوين نص الرسالة والموضوع.

يبدو الآن عامل تصفية المحتوى المحدث كهذا المثال، مع إضافة إجراء إعادة التوجيه إلى Cisco Secure Proxy:

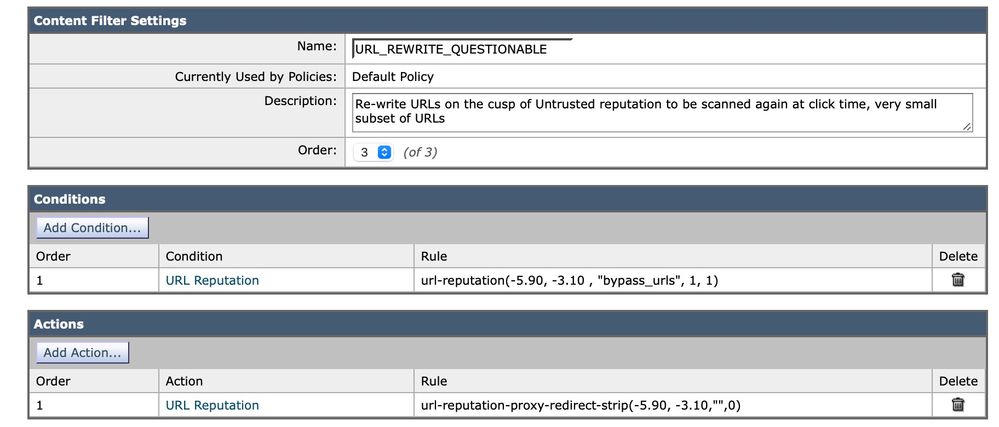

عنوان (عناوين) URL المشكوك فيها

مشكوك فيها: سلوك عنوان URL الذي يمكن أن يشير إلى خطر أو قد يكون غير مرغوب فيه. وعلى الرغم من أن هذا الأمر ليس آمنًا لجميع المؤسسات، إلا أن هذا الحكم يتميز بمعدل منخفض وآمن نسبيًا للإشارات الإيجابية الكاذبة (FP). يعطي الحكم غير المحظور الأولوية للتسليم على الأمان، الأمر الذي قد يؤدي إلى ظهور رسائل تحتوي على عناوين URL خطرة.

الإجراء الموصى به: المسح باستخدام المحركات اللاحقة والحظر بعد المراجعة.

نظرًا لأننا قمنا بتكوين عنوان (عناوين) URL غير المعروفة، يمكن للمسؤولين العثور على أنه من المفيد إرسال عنوان (عناوين) URL مشكوك فيها إلى Cisco Security Proxy أو استخدام الإجراء لإزالة خطر عنوان (عناوين) URL بالكامل.

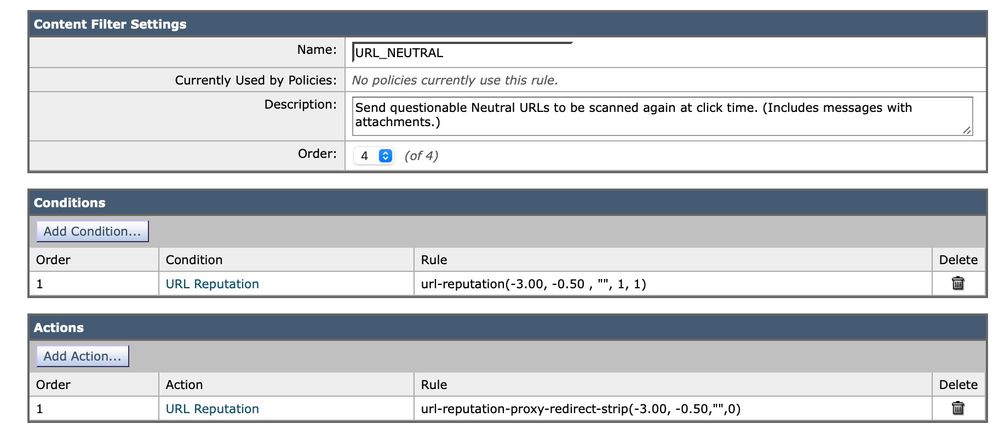

عنوان (عناوين) URL المحايدة

محايدة عنوان URL ليس به سلوك إيجابي ولا سلبي. ومع ذلك، فقد تم تقييمه. بمعنى، أن عنوان URL ليس له مخاطر معروفة حاليًا. وبالتالي، فهذا هو الجزء الأكبر من أحكام السمعة.

الإجراء الموصى به: الفحص باستخدام محركات لاحقة للتحقق من وجود محتوى ضار محتمَل آخر.

يمكن للمسؤولين رؤية عنوان URL محايد بدرجة سلبية كتهديد. قم بتقييم عدد الرسائل وتكرار عنوان (عناوين) URL المحايدة وفقًا لتقديرك. على غرار الطريقة التي قمنا بها بتحديث عنوان (عناوين) URL غير المعروفة وعنوان (عناوين) URL المشكوك فيها للاستفادة من إجراء إرسال عنوان (عناوين) URL إلى Cisco Security Proxy، يمكن التفكير في عنوان URL المحايد أو نطاق مخصص يتضمن مجموعة فرعية من الجانب السلبي من العناوين المحايدة. يوضح هذا المثال فحصًا لعناوين URL المحايدة مع تنفيذ عامل تصفية المحتوى الوارد هذا:

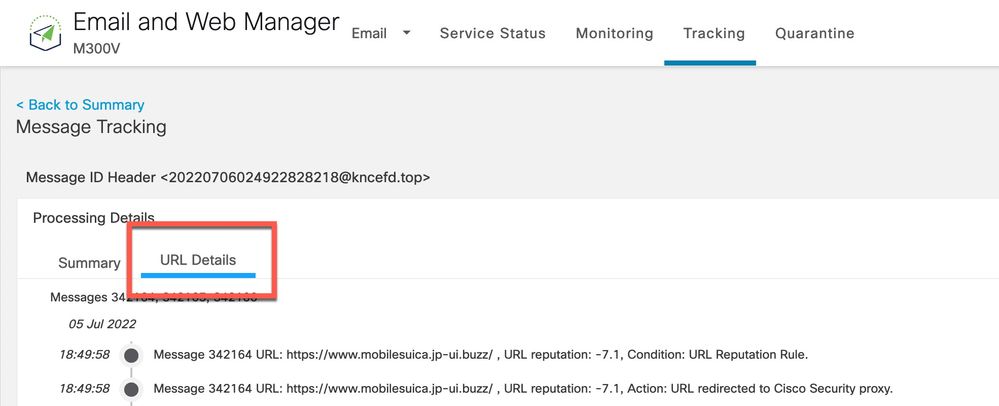

تعقب الرسائل

راجع خيارات تعقب الرسائل لعنوان (عناوين) URL المقترنة بمعرفات الرسائل (MIDs). في بعض الأحيان، لا تقوم عناوين URL بتسجيل الدخول إلى mail_logs، ويمكنك تحديد موقعها في تفاصيل تعقب الرسائل. على سبيل المثال:

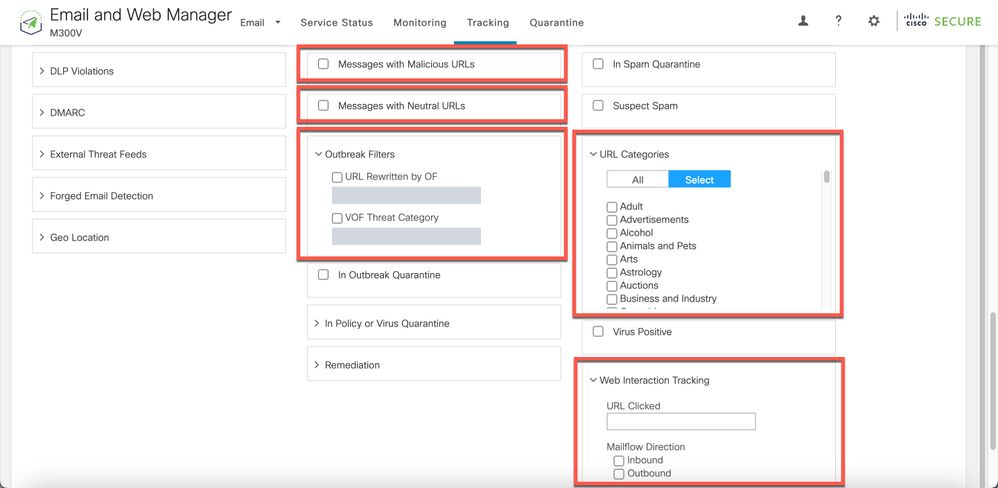

يوفر تعقب الرسائل أيضًا خيارات البحث المتقدم للرسائل باستخدام حماية عناوين URL والتفاعل معها:

الإبلاغ عن عنوان (عناوين) URL غير المصنفة أو المصنفة على نحو خاطئ

يمكن لعنوان URL الإبلاغ أحيانًا أنه من دون سمعة أو تصنيف. هناك أيضًا عنوان (عناوين) URL تم تصنيفها بشكل خاطئ. للإبلاغ عن مشاهد عناوين URL هذه، تفضل بزيارة طلبات تصنيف الويب من Cisco Talos على صفحة دعم مركز السمعة في Talos.

بعد الإبلاغ عن عنوان URL، يمكنك عرض الحالة على تذكرتي صفحة.

لا يتم اكتشاف عناوين URL الضارة ورسائل التسويق بواسطة عوامل تصفية مكافحة البريد العشوائي أو الانتشار

يمكن أن يحدث هذا لأن سمعة الموقع وفئته ما هما إلا معياران فقط من بين العديد من المعايير التي تستخدمها عوامل تصفية مكافحة البريد العشوائي والانتشار لتحديد أحكامها. لزيادة حساسية عوامل التصفية هذه، قم بخفض الحدود المطلوبة لاتخاذ إجراء، مثل إعادة كتابة عناوين URL أو استبدالها لتحل محلها نصوص أو عزل الرسائل أو إسقاطها.

بدلاً من ذلك، يمكنك إنشاء عوامل تصفية المحتوى أو الرسائل بناءً على درجة سمعة عنوان URL.

الملحق

تمكين دعم تصفية عناوين URL لعناوين URL المختصرة

ملاحظة: ينطبق هذا القسم فقط على AsyncOS من الإصدار 11.1 إلى 13.0 لأمان البريد الإلكتروني.

يمكن إجراء دعم تصفية عناوين URL لعناوين URL المختصرة بواسطة واجهة سطر الأوامر (CLI) فقط، باستخدام الأمر websecurityadvabledconfig:

myesa.local> websecurityadvancedconfig

...

Do you want to enable URL filtering for shortened URLs? [N]> Y

For shortened URL support to work, please ensure that ESA is able to connect to following domains:

bit.ly, tinyurl.com, ow.ly, tumblr.com, ff.im, youtu.be, tl.gd, plurk.com, url4.eu, j.mp, goo.gl, yfrog.com, fb.me, alturl.com, wp.me, chatter.com, tiny.cc, ur.ly

توصي Cisco بتمكين هذا الأمر لتحقيق أفضل ممارسات تكوين تصفية عناوين URL. بمجرد تمكينه، تنعكس سجلات البريد في أي وقت يتم فيه استخدام عنوان URL مختصر داخل الرسالة:

Mon Aug 27 14:56:49 2018 Info: MID 1810 having URL: http://bit.ly/2tztQUi has been expanded to https://www.wired.com/?p=2270330&drafts-for-friends=js-1036023628&post_type=non-editorial

بمجرد تمكين تصفية عناوين URL كما هو موضح في هذه المقالة، من مثال mail_logs، يمكننا ملاحظة تسجيل ارتباط bit.ly، كما يتم أيضًا تسجيل الارتباط الأصلي الذي يتم توسيعه إليه.

-

معلومات إضافية

وثائق Cisco Secure Email Gateway

- ملاحظات الإصدار

- دليل المستخدم

- الدليل المرجعي لواجهة سطر الأوامر (CLI)

- أدلة برمجة واجهة برمجة التطبيقات (API) لـ Cisco Secure Email Gateway

- المصدر المفتوح المستخدم في Cisco Secure Email Gateway

- دليل تثبيت الجهاز الافتراضي لأمان المحتوى من Cisco (يتضمن vESA)

وثائق Secure Email Cloud Gateway

وثائق Cisco Secure Email ومدير الويب

- ملاحظات الإصدار ومصفوفة التوافق

- دليل المستخدم

- أدلة برمجة واجهة برمجة التطبيقات (API) لـ Cisco Secure Email Gateway ومدير الويب

- دليل تثبيت الجهاز الافتراضي لأمان المحتوى من Cisco (يتضمن vSMA)

وثائق منتجات Cisco Secure

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

19-Jul-2022 |

نص بديل محدث وعلامة PII |

2.0 |

05-Jul-2022 |

يتم تضمين تحديث العمليات والإصدارات لتصفية URL في المستند. تم تضمين تغيير عنوان URL للمثال أيضا. |

1.0 |

23-Feb-2015 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Robert SherwinCisco Email Security

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات