إنشاء دليل إعداد الشهادات ل TLS على ESA

خيارات التنزيل

-

ePub (527.1 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية إنشاء شهادة للاستخدام مع TLS وتنشيط قوائم التحكم في الوصول (TLS) الواردة / الصادرة واستكشاف أخطاء أستكشاف الأخطاء وإصلاحها على Cisco ESA.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يتيح تطبيق TLS على ESA الخصوصية لإرسال رسائل البريد الإلكتروني من نقطة إلى نقطة من خلال التشفير. وهو يسمح للمسؤول باستيراد شهادة ومفتاح خاص من خدمة المرجع المصدق (CA) أو إستخدام شهادة موقعة ذاتيا.

يدعم Cisco AsyncOS لأمان البريد الإلكتروني ملحق STARTTLS لبروتوكول نقل البريد البسيط (SMTP) (SMTP الآمن عبر TLS).

تلميح: للحصول على مزيد من المعلومات حول TLS، ارجع إلى RFC 3207.

ملاحظة: يوضح هذا المستند كيفية تثبيت الشهادات على مستوى المجموعة باستخدام ميزة الإدارة المركزية على ESA. يمكن تطبيق الشهادات على مستوى الجهاز أيضا، ومع ذلك، إذا تمت إزالة الجهاز من نظام المجموعة ثم تمت إضافته مرة أخرى، يتم فقد الشهادات على مستوى الجهاز.

نظرة عامة ومتطلبات وظيفية

يريد المسؤول إنشاء شهادة موقعة ذاتيا على الجهاز لأي من هذه الأسباب:

- لتشفير محادثات SMTP مع MTAs الأخرى التي تستخدم TLS (كلا المحادثات الواردة والصادرة).

- لتمكين خدمة HTTPS على الجهاز للوصول إلى واجهة المستخدم الرسومية (GUI) عبر HTTPS.

- للاستخدام كشهادة عميل لبروتوكولات الوصول إلى الدليل خفيفة الوزن (LDAPs)، إذا كان خادم LDAP يتطلب شهادة عميل.

- من أجل السماح بالاتصال الآمن بين الجهاز وبرنامج Rivest-Shamir-Addleman (RSA) Enterprise Manager لحماية فقدان البيانات (DLP).

- للسماح بالاتصال الآمن بين الجهاز وجهاز شبكة تهديدات الحماية المتقدمة من البرامج الضارة (AMP) من Cisco.

يأتي ESA مهيئا مسبقا بشهادة إيضاح يمكن إستخدامها لإنشاء إتصالات TLS.

تحذير: بينما تكون الشهادة الإيضاحية كافية لإنشاء اتصال TLS آمن، كن على علم بأنها لا تستطيع توفير اتصال يمكن التحقق منه.

توصي Cisco بالحصول على شهادة X.509، أو شهادة البريد الإلكتروني المحسن للخصوصية (PEM) من مرجع مصدق (CA). ويشار اليها أيضا بشهادة أباتشي. تكون الشهادة الواردة من المرجع المصدق مرغوبا فيها على الشهادة الموقعة ذاتيا لأن الشهادة الموقعة ذاتيا مماثلة لشهادة الإيضاح المذكورة سابقا، والتي لا يمكن أن توفر اتصالا يمكن التحقق منه.

ملاحظة: تم تحديد تنسيق شهادة PEM بشكل إضافي في RFC 1421 حتى RFC 1424. PEM هو تنسيق حاوية يمكن أن يحتوي فقط على الشهادة العامة (مثل تثبيت Apache وملفات شهادات CA /etc/ssl/certs) أو سلسلة شهادات كاملة، لتضمين المفتاح العام والمفتاح الخاص وشهادات الجذر. الاسم PEM من طريقة فاشلة للبريد الإلكتروني الآمن، ولكن تنسيق الحاوية الذي أستخدمه لا يزال نشطا وهو ترجمة base-64 لمفاتيح X.509 ASN.1.

أحضر شهادتك الخاصة

يتوفر خيار إستيراد ترخيصك على ESA، ومع ذلك، فإن المتطلب هو أن تكون الشهادة بتنسيق PKCS#12. يتضمن هذا التنسيق المفتاح الخاص. لا يحتوي المسؤولون غالبا على شهادات متوفرة بهذا التنسيق. لهذا السبب، توصي Cisco بإنشاء الشهادة على ESA وتوقيعها بشكل صحيح بواسطة CA.

تحديث الشهادة الحالية

إذا انتهت صلاحية شهادة موجودة بالفعل، فقم بتخطي قسم نشر الشهادات الموقعة ذاتيا بهذا المستند وأعد توقيع الشهادة الموجودة.

تلميح: راجع تجديد شهادة في مستند Cisco الخاص بجهاز أمان البريد الإلكتروني للحصول على مزيد من التفاصيل.

نشر الشهادات الموقعة ذاتيا

يوضح هذا القسم كيفية إنشاء شهادة موقعة ذاتيا وطلب توقيع الشهادة (CSR)، وتوفير شهادة موقعة ذاتيا إلى CA للتوقيع، وتحميل الشهادة الموقعة إلى ESA، وتحديد الشهادة للاستخدام مع خدمات ESA، والنسخ الاحتياطي لتكوين الجهاز وشهادته (شهاداته).

إنشاء شهادة موقعة ذاتيا و CSR

لإنشاء شهادة موقعة ذاتيا عبر واجهة سطر الأوامر، أدخل الأمر certconfig.

لإنشاء شهادة موقعة ذاتيا من واجهة المستخدم الرسومية:

- انتقل إلى الشبكة > الشهادات > إضافة شهادة من واجهة المستخدم الرسومية (GUI) للجهاز.

- انقر على القائمة المنسدلة إنشاء شهادة موقعة ذاتيا.

عندما تقوم بإنشاء الشهادة، تأكد من أن الاسم الشائع يطابق اسم المضيف لواجهة الاستماع، أو أنه يطابق اسم المضيف لواجهة التسليم.

- واجهة الاستماع هي الواجهة التي يتم ربطها بالمنصت والتي تم تكوينها ضمن الشبكة > المستمعين.

- يتم تحديد واجهة التسليم تلقائيا، ما لم يتم تكوينها بشكل صريح من واجهة سطر الأوامر (CLI) باستخدام الأمر deliveryconfig.

- بالنسبة لاتصال وارد قابل للتحقق منه، تحقق من مطابقة العناصر الثلاثة التالية:

- اسم المضيف الخاص بنظام اسم المجال (DNS) لسجل MX

- الاسم الشائع

- اسم مضيف الواجهة

- اسم المضيف الخاص بنظام اسم المجال (DNS) لسجل MX

ملاحظة: لا يؤثر اسم مضيف النظام على إتصالات TLS فيما يتعلق بقابلية التحقق. يتم عرض اسم مضيف النظام في الزاوية العليا اليمنى من واجهة المستخدم الرسومية (GUI) الخاصة بالجهاز، أو من إخراج أمر CLI sethostname.

تحذير: تذكر إرسال تغييراتك والتزامها قبل تصدير CSR. إذا لم تكتمل هذه الخطوات، فإن الشهادة الجديدة لا تلتزم بتكوين الجهاز، ولا يمكن للشهادة الموقعة من المرجع المصدق توقيع شهادة موجودة بالفعل أو تطبيقها عليها.

توفير الشهادة الموقعة ذاتيا إلى مرجع مصدق

لإرسال الشهادة الموقعة ذاتيا إلى مرجع مصدق للتوقيع:

- احفظ CSR إلى حاسب محلي في شبكة بتنسيق PEM > شهادات > اسم الشهادة > تنزيل طلب توقيع الشهادة.

- إرسال الشهادة التي تم إنشاؤها إلى مرجع مصدق متعرف عليه للتوقيع.

- اطلب شهادة بتنسيق X.509/PEM/Apache، بالإضافة إلى الشهادة الوسيطة.

يقوم المرجع المصدق بعد ذلك بإنشاء شهادة بتنسيق PEM.

ملاحظة: للحصول على قائمة لمزودي المرجع المصدق، راجع مقال المرجع المصدق في ويكيبيديا.

تحميل الشهادة الموقعة إلى ESA

بعد أن يقوم المرجع المصدق بإرجاع الشهادة العامة الموثوقة الموقعة بواسطة مفتاح خاص، قم بتحميل الشهادة الموقعة إلى ESA.

ويمكن بعد ذلك إستخدام الشهادة مع موزع رسائل عام أو خاص أو خدمة HTTPS لواجهة IP أو واجهة LDAP أو جميع إتصالات TLS الصادرة إلى مجالات الوجهة.

لتحميل الشهادة الموقعة إلى ESA:

- تأكد من أن الترخيص العام الموثوق به الذي تم إستلامه يستخدم تنسيق PEM، أو تنسيق يمكن تحويله إلى PEM قبل تحميله إلى الجهاز.

تلميح: يمكنك إستخدام مجموعة أدوات OpenSSL، وهي برنامج مجاني، لتحويل التنسيق.

- تحميل الشهادة الموقعة:

- انتقل إلى الشبكة > الشهادات.

- انقر على اسم الشهادة التي تم إرسالها إلى المرجع المصدق للتوقيع.

- أدخل المسار إلى الملف الموجود على الجهاز المحلي أو وحدة تخزين الشبكة.

- انتقل إلى الشبكة > الشهادات.

ملاحظة: عندما تقوم بتحميل الشهادة الجديدة، فإنها تستبدل الشهادة الحالية. يمكن أيضا تحميل شهادة وسيطة مرتبطة بالشهادة الموقعة ذاتيا.

تحذير: تذكر إرسال التغييرات والتزامها بعد تحميل الشهادة الموقعة.

تحديد الشهادة للاستخدام مع خدمات ESA

الآن بعد إنشاء الشهادة وتوقيعها وتحميلها إلى ESA، يمكن إستخدامها للخدمات التي تتطلب إستخدام الشهادة.

TLS الوارد

أكمل الخطوات التالية لاستخدام الشهادة لخدمات TLS الواردة:

- انتقل إلى الشبكة > المستمعين.

- انقر فوق اسم المصغي.

- حدد اسم الشهادة من القائمة المنسدلة الشهادة.

- انقر على إرسال.

- كرر الخطوات من 1 إلى 4 حسب الحاجة لأي مستمعين إضافيين.

- قم بتنفيذ التغييرات.

TLS الصادر

أكمل الخطوات التالية لاستخدام الشهادة لخدمات TLS الصادرة:

- انتقل إلى سياسات البريد > عناصر التحكم في الوجهة.

- انقر على تحرير الإعدادات العمومية.. في قسم الإعدادات العمومية.

- حدد اسم الشهادة من القائمة المنسدلة الشهادة.

- انقر على إرسال.

- قم بتنفيذ التغييرات.

HTTPS

أكمل الخطوات التالية لاستخدام الشهادة لخدمات HTTPS:

- انتقل إلى الشبكة > واجهات IP.

- انقر على اسم الواجهة.

- حدد اسم الشهادة من القائمة المنسدلة لشهادة HTTPS.

- انقر على إرسال.

- كرر الخطوات من 1 إلى 4 حسب الحاجة لأي واجهات إضافية.

- قم بتنفيذ التغييرات.

LDAPs

أتمت هذا steps in order to استعملت الشهادة ل ال LDAPs:

- انتقل إلى إدارة النظام > LDAP.

- طقطقة يحرر عملية إعداد.. في ال LDAP شامل عملية إعداد قسم.

- حدد اسم الشهادة من القائمة المنسدلة الشهادة.

- انقر على إرسال.

- قم بتنفيذ التغييرات.

تصفية URL

لاستخدام شهادة تصفية URL:

- أدخل الأمر webSecurityConfig في واجهة سطر الأوامر.

- قم بالمتابعة عبر مطالبات الأمر. تأكد من تحديد Y عند الوصول إلى هذه المطالبة:

Do you want to set client certificate for Cisco Web Security Services Authentication?

- حدد الرقم المقترن بالشهادة.

- أدخل الأمر commit لتنفيذ تغييرات التكوين.

نسخ تهيئة الجهاز والشهادة (الشهادات) إحتياطيا

تأكد من حفظ تكوين الجهاز في هذا الوقت. يحتوي تكوين الجهاز على عمل الشهادة المكتمل الذي تم تطبيقه عبر العمليات الموصوفة مسبقا.

أتمت هذا steps in order to أنقذت الأداة تشكيل مبرد:

- انتقل إلى إدارة النظام > ملف التكوين > تنزيل الملف إلى الكمبيوتر المحلي لعرض أو حفظ.

- تصدير الشهادة:

- انتقل إلى الشبكة > الشهادات.

- انقر على تصدير الشهادة.

- حدد الشهادة المراد تصديرها.

- أدخل اسم ملف الشهادة.

- أدخل كلمة مرور لملف الشهادة.

- طقطقة يصدر.

- قم بحفظ الملف إلى جهاز محلي أو جهاز شبكة.

- يمكن تصدير شهادات إضافية في هذا الوقت أو انقر على إلغاء الأمر للعودة إلى الشبكة > موقع الشهادات.

- انتقل إلى الشبكة > الشهادات.

ملاحظة: تحفظ هذه العملية الشهادة بتنسيق PKCS#12، والذي ينشئ الملف ويحفظه باستخدام حماية كلمة المرور.

تنشيط TLS الوارد

لتنشيط TLS لجميع الجلسات الواردة، قم بالاتصال بواجهة المستخدم الرسومية (GUI) للويب، واختر سياسات البريد > سياسات تدفق البريد لمستمع البريد الوارد الذي تم تكوينه، ثم أكمل الخطوات التالية:

- أختر وحدة إصغاء يجب تعديل النهج لها.

- انقر فوق الارتباط الخاص باسم النهج لتحريره.

- في قسم ميزات الأمان، أختر أحد خيارات التشفير والمصادقة هذه لتعيين مستوى TLS المطلوب لنهج تدفق البريد والمستمع:

- قيد الإيقاف - عند إختيار هذا الخيار، لا يتم إستخدام TLS.

- مفضل - عند إختيار هذا الخيار، يمكن TLS التفاوض من MTA البعيد إلى ESA. ومع ذلك، إذا لم تتفاوض MTA عن بعد (قبل إستلام إستجابة 220)، تستمر معاملة SMTP في الخلو (غير المشفرة). لا يتم إجراء أي محاولة للتحقق مما إذا كانت الشهادة تنشأ من مرجع مصدق موثوق به. إذا حدث خطأ بعد تلقي إستجابة 220، فلن تعود معاملة SMTP إلى مسح النص.

- مطلوب - عند إختيار هذا الخيار، يمكن التفاوض على TLS من MTA البعيد إلى ESA. لم يتم إجراء أية محاولة للتحقق من شهادة المجال. إذا فشل التفاوض، فلن يتم إرسال أي بريد إلكتروني من خلال الاتصال. إذا نجح التفاوض، فسيتم تسليم البريد عبر جلسة عمل مشفرة.

- قيد الإيقاف - عند إختيار هذا الخيار، لا يتم إستخدام TLS.

- انقر على إرسال.

- انقر فوق الزر تنفيذ التغييرات. يمكنك إضافة تعليق إختياري في هذا الوقت، إذا كان ذلك مطلوبا.

- انقر فوق تنفيذ التغييرات لحفظ التغييرات.

يتم الآن تحديث نهج تدفق البريد الخاص بالمصغي باستخدام إعدادات TLS التي إخترتها.

أتمت هذا steps in order to نشط TLS لجلسات الوارد أن يصل من تحديد مجموعة من مجال:

- قم بالاتصال بواجهة المستخدم الرسومية (GUI) عبر الويب واختر سياسات البريد > نظرة عامة على HAT.

- إضافة IP/FQDN الخاص بالمرسل (المرسل) إلى "مجموعة المرسلين" المناسبة.

- تحرير إعدادات TLS لنهج تدفق البريد المقترن بمجموعة المرسلين التي قمت بتعديلها في الخطوة السابقة.

- انقر على إرسال.

- انقر فوق الزر تنفيذ التغييرات. يمكنك إضافة تعليق إختياري في هذا الوقت، إذا كان ذلك مطلوبا.

- انقر فوق تنفيذ التغييرات لحفظ التغييرات.

يتم الآن تحديث نهج تدفق البريد لمجموعة المرسلين بإعدادات TLS التي إخترتها.

تلميح: ارجع إلى هذه المقالة للحصول على مزيد من المعلومات حول كيفية معالجة ESA للتحقق من TLS: ما هي الخوارزمية للتحقق من الشهادة في ESA؟

تنشيط TLS الصادر

لتنشيط TLS لجلسات العمل الصادرة، قم بالاتصال بواجهة المستخدم الرسومية (GUI) للويب، واختر نهج البريد > عناصر التحكم في الوجهة، ثم أكمل الخطوات التالية:

- طقطقة يضيف غاية....

- إضافة مجال الوجهة.

- في قسم دعم TLS، انقر القائمة المنسدلة واختر أحد هذه الخيارات لتمكين نوع TLS الذي سيتم تكوينه:

- none - عند إختيار هذا الخيار، لا يتم التفاوض على TLS للاتصالات الصادرة من الواجهة إلى MTA للمجال.

- مفضل - عند إختيار هذا الخيار، يتم التفاوض على TLS من واجهة عبارة البريد الإلكتروني إلى MTA (s) للمجال. ومع ذلك، إذا فشل تفاوض TLS (قبل تلقي إستجابة 220)، فإن معاملة SMTP لا ترجع إلى نص واضح. لا توجد محاولة للتحقق مما إذا كانت الشهادة قد نشأت من مرجع مصدق موثوق به. إذا حدث خطأ وفشل تفاوض TLS بعد تلقي إستجابة 220، يمكن أن تستمر معاملة SMTP "في الخالي من العيوب" (غير المشفر).

- مطلوب - عند إختيار هذا الخيار، يتم التفاوض على TLS من واجهة ESA إلى MTA (آت) للمجال. لم يتم إجراء أية محاولة للتحقق من شهادة المجال. إذا فشل التفاوض، فلن يتم إرسال أي بريد إلكتروني من خلال الاتصال. إذا نجح التفاوض، فسيتم تسليم البريد عبر جلسة عمل مشفرة.

- Preferred-Verify - عند إختيار هذا الخيار، يتم التفاوض على TLS من ESA إلى MTA (الاتفاقات) للمجال، ويحاول الجهاز التحقق من شهادة المجال. وفي هذه الحالة، فإن هذه النتائج الثلاثة ممكنة:

- يتم التفاوض على TLS ويتم التحقق من الشهادة. يتم تسليم البريد عبر جلسة عمل مشفرة.

- يتم التفاوض على TLS، ولكن لم يتم التحقق من الشهادة. يتم تسليم البريد عبر جلسة عمل مشفرة.

- لم يتم إجراء اتصال TLS، ولم يتم التحقق من الشهادة. يتم تسليم رسالة البريد الإلكتروني بنص عادي.

- يتم التفاوض على TLS ويتم التحقق من الشهادة. يتم تسليم البريد عبر جلسة عمل مشفرة.

- Required-Verify - عند إختيار هذا الخيار، يتم التفاوض على TLS من ESA إلى MTA (الاتفاقات) للمجال، ويتطلب التحقق من شهادة المجال. وفي هذه الحالة، فإن هذه النتائج الثلاثة ممكنة:

- يتم التفاوض على اتصال TLS، ويتم التحقق من الشهادة. يتم تسليم رسالة البريد الإلكتروني عبر جلسة مشفرة.

- يتم التفاوض على اتصال TLS، ولكن لا يتم التحقق من الشهادة بواسطة مرجع مصدق ثقة. لم يتم تسليم البريد.

- لا يتم التفاوض على اتصال TLS، ولكن لم يتم تسليم البريد.

- يتم التفاوض على اتصال TLS، ويتم التحقق من الشهادة. يتم تسليم رسالة البريد الإلكتروني عبر جلسة مشفرة.

- none - عند إختيار هذا الخيار، لا يتم التفاوض على TLS للاتصالات الصادرة من الواجهة إلى MTA للمجال.

- قم بإجراء أي تغييرات إضافية مطلوبة إلى عناصر تحكم الوجهة للمجال الوجهة.

- انقر على إرسال.

- انقر فوق الزر تنفيذ التغييرات. يمكنك إضافة تعليق إختياري في هذا الوقت، إذا كان ذلك مطلوبا.

- انقر فوق تنفيذ التغييرات لحفظ التغييرات.

أعراض التكوين الخاطئ لشهادة ESA

يعمل TLS بشهادة موقعة ذاتيا، ولكن إذا كان التحقق من TLS مطلوبا من المرسل، فسيلزم تثبيت شهادة CA موقعة.

يمكن أن يفشل التحقق من TLS على الرغم من تثبيت شهادة CA موقعة على ESA.

في هذه الحالات، يوصى بالتحقق من الشهادة من خلال الخطوات الموجودة في قسم التحقق.

التحقق من الصحة

التحقق من TLS باستخدام مستعرض ويب

للتحقق من شهادة CA الموقعة، قم بتطبيق الشهادة على خدمة HTTPS لواجهة المستخدم الرسومية (GUI) ل ESA.

بعد ذلك، انتقل إلى واجهة المستخدم الرسومية (GUI) ل ESA في مستعرض الويب لديك. إذا كانت هناك تحذيرات عند الانتقال إلى https://youresa، فإن الشهادة تكون مقيدة بشكل غير صحيح، مثل عدم وجود شهادة وسيطة.

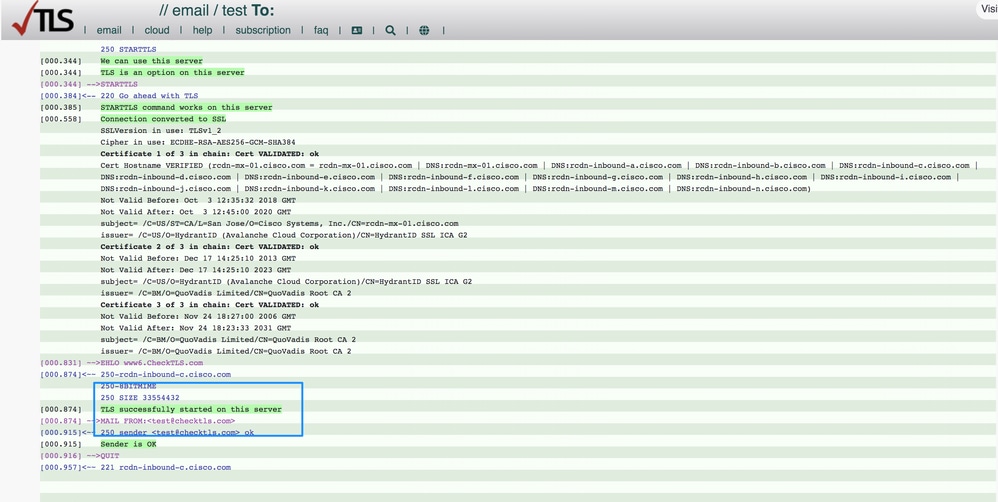

التحقق من TLS باستخدام أدوات الطرف الثالث

قبل الاختبار، تأكد من تطبيق الشهادة التي سيتم إختبارها على موزع الرسائل حيث يتلقى الجهاز الخاص بك البريد الوارد.

يمكن إستخدام أدوات الطرف الثالث مثل CheckTLS.com وSSL-Tools.net للتحقق من التسلسل المناسب للشهادة.

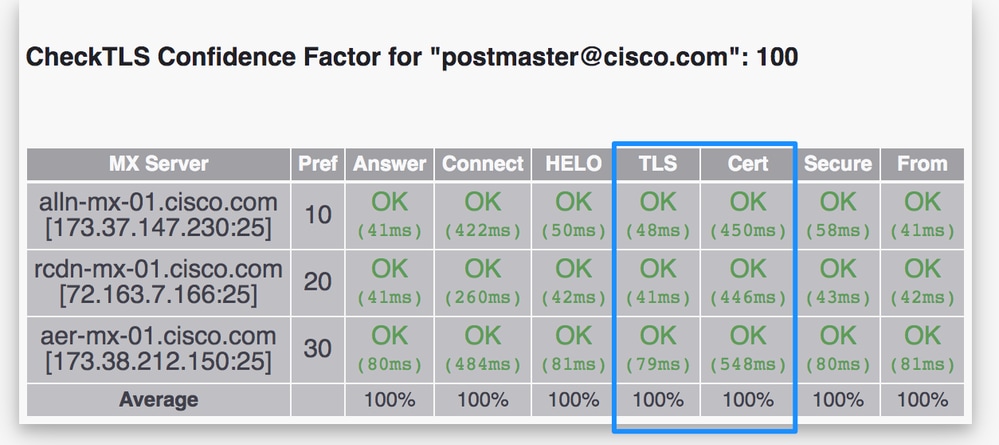

مثال إخراج CheckTLS.com لنجاح TLS-Verify

مثال إخراج CheckTLS.com للفشل في TLS-Verify

لم يتم التحقق من اسم المضيف (mailC.example.com != gvsvipa006.example.com)

ملاحظة: إذا كان مصدق الموقع ذاتيا قيد الاستخدام، فإن النتيجة المتوقعة في عمود "موافق" هي "فشل".

إذا كانت شهادة CA الموقعة قيد الاستخدام وكان TLS-verify لا يزال يفشل، فتحقق من مطابقة هذه العناصر:

- الاسم الشائع للشهادة.

- اسم المضيف (في واجهة المستخدم الرسومية (GUI) > الشبكة > الواجهة).

- اسم مضيف سجل MX: هذا هو عمود خادم MX في جدول TestReceiver.

إذا تم تثبيت شهادة موقعة من المرجع المصدق وتشاهد الأخطاء، فقم بالمتابعة إلى القسم التالي للحصول على معلومات حول كيفية أستكشاف المشكلة وإصلاحها.

استكشاف الأخطاء وإصلاحها

يوضح هذا القسم كيفية أستكشاف أخطاء TLS الأساسية وإصلاحها على ESA.

الشهادات المتوسطة

ابحث عن مضاعفة الشهادات الوسيطة، خاصة عندما يتم تحديث الشهادات الحالية بدلا من إنشاء شهادة جديدة. من المحتمل أن تكون الشهادة (الشهادات) الوسيطة قد تغيرت أو تم ربطها بشكل غير صحيح، ومن المحتمل أن تكون الشهادة قد قامت بتحميل العديد من الشهادات الوسيطة. يمكن أن يؤدي ذلك إلى حدوث مشاكل في تسلسل الشهادة والتحقق منها.

تمكين الإعلامات الخاصة بفشل اتصال TLS المطلوب

يمكنك تكوين ESA لإرسال تنبيه إذا فشل تفاوض TLS عند تسليم الرسائل إلى مجال يتطلب اتصال TLS. تحتوي رسالة التنبيه على اسم المجال الوجهة لمفاوضات TLS الفاشلة. يرسل ESA رسالة التنبيه إلى جميع المستلمين الذين تم ضبطهم لتلقي تنبيهات مستوى خطورة التحذير لأنواع تنبيه النظام.

ملاحظة: هذا إعداد عمومي، لذلك لا يمكن تعيينه لكل مجال.

أكمل الخطوات التالية لتمكين تنبيهات اتصال TLS:

- انتقل إلى سياسات البريد > عناصر التحكم في الوجهة.

- انقر على تحرير الإعدادات العامة.

- حدد خانة الاختيار إرسال تنبيه عند فشل اتصال TLS مطلوب.

تلميح: يمكنك أيضا تكوين هذا الإعداد باستخدام أمر واجهة سطر الأوامر (CLI) الخاص بإعداد.

كما تقوم ESA بتسجيل المثيلات التي يلزم وجود TLS لها لمجال ما، ولكن تعذر إستخدامها في سجلات بريد الجهاز. يحدث هذا عند استيفاء أي من هذه الشروط:

- لا يدعم MTA البعيد ESMTP (على سبيل المثال، لم يفهم الأمر EHLO من ESA).

- يدعم MTA البعيد ESMTP، ولكن الأمر STARTTLS لم يكن في قائمة الملحقات التي أعلن عنها في إستجابة EHLO.

- أعلنت MTA البعيدة عن امتداد STARTTLS، ولكنها إستجابت مع خطأ عندما أرسل ESA الأمر STARTTLS.

تحديد موقع جلسات اتصال TLS الناجحة في سجلات البريد

يتم تسجيل إتصالات TLS في سجلات البريد، بالإضافة إلى الإجراءات الهامة الأخرى المرتبطة بالرسائل، مثل إجراءات التصفية، والأحكام الخاصة بمكافحة الفيروسات والرسائل غير المرغوب فيها، ومحاولات التسليم. في حالة وجود اتصال TLS ناجح، يوجد إدخال نجاح TLS ناشئ في سجلات البريد. وعلى نحو مماثل، ينتج اتصال TLS فاشل إدخال TLS فاشل. إذا لم يكن لرسالة إدخال TLS مقترن في ملف السجل، لم يتم تسليم تلك الرسالة عبر اتصال TLS.

تلميح: لفهم سجلات البريد، ارجع إلى مستند Cisco لتحديد مصير الرسائل ل ESA.

وفيما يلي مثال على اتصال TLS ناجح من المضيف البعيد (الاستقبال):

Tue Apr 17 00:57:53 2018 Info: New SMTP ICID 590125205 interface Data 1 (192.168.1.1) address 10.0.0.1 reverse dns host mail.example.com verified yes

Tue Apr 17 00:57:53 2018 Info: ICID 590125205 ACCEPT SG SUSPECTLIST match sbrs[-1.4:2.0] SBRS -1.1

Tue Apr 17 00:57:54 2018 Info: ICID 590125205 TLS success protocol TLSv1 cipher DHE-RSA-AES256-SHA

Tue Apr 17 00:57:55 2018 Info: Start MID 179701980 ICID 590125205

هنا مثال من TLS فشل اتصال من المضيف البعيد (إستقبال):

Mon Apr 16 18:59:13 2018 Info: New SMTP ICID 590052584 interface Data 1 (192.168.1.1) address 10.0.0.1 reverse dns host mail.example.com verified yes

Mon Apr 16 18:59:13 2018 Info: ICID 590052584 ACCEPT SG UNKNOWNLIST match sbrs[2.1:10.0] SBRS 2.7

Mon Apr 16 18:59:14 2018 Info: ICID 590052584 TLS failed: (336109761, 'error:1408A0C1:SSL routines:SSL3_GET_CLIENT_HELLO:no shared cipher')

Mon Apr 16 18:59:14 2018 Info: ICID 590052584 lost

Mon Apr 16 18:59:14 2018 Info: ICID 590052584 close

وفيما يلي مثال على اتصال TLS الناجح بالمضيف البعيد (التسليم):

Tue Apr 17 00:58:02 2018 Info: New SMTP DCID 41014367 interface 192.168.1.1 address 10.0.0.1 port 25

Tue Apr 17 00:58:02 2018 Info: DCID 41014367 TLS success protocol TLSv1.2 cipher ECDHE-RSA-AES256-GCM-SHA384

Tue Apr 17 00:58:03 2018 Info: Delivery start DCID 41014367 MID 179701982 to RID [0]

فيما يلي مثال على فشل اتصال TLS بالمضيف البعيد (التسليم):

Mon Apr 16 00:01:34 2018 Info: New SMTP DCID 40986669 interface 192.168.1.1 address 10.0.0.1 port 25

Mon Apr 16 00:01:35 2018 Info: Connection Error: DCID 40986669 domain: domain IP:10.0.0.1 port: 25 details: 454-'TLS not available due to

temporary reason' interface: 192.168.1.1 reason: unexpected SMTP response

Mon Apr 16 00:01:35 2018 Info: DCID 40986669 TLS failed: STARTTLS unexpected response

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

29-Mar-2024 |

تقويم |

1.0 |

05-Aug-2015 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Alvaro Gordon-EscobarCisco TAC Engineer

- Stephan BayerCisco TAC Engineer

- Robert SherwinCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات