DANE لأجهزة أمان البريد الإلكتروني

خيارات التنزيل

-

ePub (690.7 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تنفيذ DANE لتدفق بريد ESA الصادر.

المتطلبات الأساسية

معرفة عامة بمفاهيم وكالة الفضاء الأوروبية وتكوينها.

متطلبات تنفيذ DANE:

- محلل DNS القادر على DNSSEC

- ESA باستخدام نظام التشغيل AsyncOS 12.0 أو إصدار أحدث

معلومات أساسية

تم تقديم DANE إلى ESA 12 للتحقق من صحة البريد الصادر.

المصادقة المستندة إلى DNS للكيانات المسماة (DANE).

- DANE هو بروتوكول أمان إنترنت للسماح بالشهادات الرقمية ل X.509، للربط بأسماء المجالات باستخدام DNSSEC. (RFC 6698)

- DNSSEC هي مجموعة من مواصفات IETF لتأمين سجلات DNS من خلال إستخدام تشفير المفتاح العام. (تفسير أولي جدا. RFC 4033 و RFC 4034 و RFC 4035)

اعتبارات التنفيذ

تحقق من إستخدام ESA لمحلل DNS قادر على DNSSEC.

يلزم توفر قدرة DNS على تنفيذ استعلامات DNSSEC/DANE لتنفيذ DANE.

لاختبار قدرة DNS DANE ل ESA يمكن إجراء إختبار بسيط من تسجيل الدخول إلى واجهة سطر الأوامر (CLI) ل ESA.

سيقوم أمر واجهة سطر الأوامر (CLI) 'daneverify' بإجراء الاستعلامات المعقدة للتحقق مما إذا كان المجال قادرا على تمرير التحقق من DANE.

يمكن إستخدام الأمر نفسه مع مجال جيد معروف لتأكيد قدرة ESA على حل استعلامات DNSSEC.

’ietf.org‘ مصدر معروف عالميا. سيؤدي تنفيذ أمر واجهة سطر الأوامر (CLI) 'daneverify' إلى التحقق مما إذا كان محلل DNS قادرا أم لا.

Pass Valid: نتائج خادم DNS ذو القدرة DANE "Dane Success" ل ietf.org

> daneverify ietf.org

SECURE MX record(mail.ietf.org) found for ietf.org

SECURE A record (4.31.198.44) found for MX(mail.ietf.org) in ietf.org

Connecting to 4.31.198.44 on port 25.

Connected to 4.31.198.44 from interface 216.71.133.161.

SECURE TLSA record found for MX(mail.ietf.org) in ietf.org

Checking TLS connection.

TLS connection established: protocol TLSv1.2, cipher ECDHE-RSA-AES256-GCM-SHA384.

Certificate verification successful

TLS connection succeeded ietf.org.

DANE SUCCESS for ietf.org

DANE verification completed.

فشل غير صالح: النتائج "الوهمية" لخادم DNS غير ذي القدرة على DANE ل ietf.org

> daneverify ietf.org

BOGUS MX record found for ietf.org

DANE FAILED for ietf.org

DANE verification completed.

فشل صالح: لم تقم Daneverify cisco.com>Cisco بتنفيذ DANE. هذه هي النتيجة المتوقعة من محلل قادر على DNSSEC.

> daneverify cisco.com

INSECURE MX record(alln-mx-01.cisco.com) found for cisco.com

INSECURE MX record(alln-mx-01.cisco.com) found. The command will still proceed.

INSECURE A record (173.37.147.230) found for MX(alln-mx-01.cisco.com) in cisco.com

Trying next MX record in cisco.com

INSECURE MX record(rcdn-mx-01.cisco.com) found for cisco.com

INSECURE MX record(rcdn-mx-01.cisco.com) found. The command will still proceed.

INSECURE A record (72.163.7.166) found for MX(rcdn-mx-01.cisco.com) in cisco.com

Trying next MX record in cisco.com

INSECURE MX record(aer-mx-01.cisco.com) found for cisco.com

INSECURE MX record(aer-mx-01.cisco.com) found. The command will still proceed.

INSECURE A record (173.38.212.150) found for MX(aer-mx-01.cisco.com) in cisco.com

DANE FAILED for cisco.com

DANE verification completed.

في حالة إختبار العمل "الصالح" المذكور أعلاه:

- تتمثل الطريقة الحذرة في إختبار كل مجال قبل إضافة ملف تعريف للمجال.

- تتمثل الطريقة الأكثر صرامة في تكوين DANE على ملف تعريف عناصر التحكم في الوجهة الافتراضية ومعرفة من يمر/يفشل.

يحدد "إتجاه البريد" ما إذا كان DANE سيقوم بالتحقق.

ستؤدي نهج مجموعة المرسلين/تدفق البريد التي تم تكوين الإجراء "RELAY" إليها إلى إجراء التحقق من DANE.

لن تؤدي نهج مجموعة المرسلين/تدفق البريد التي تم تكوين الإجراء "قبول" إلى التحقق من DANE.

تحذير: إذا كان لدى ESA عناصر تحكم التحلية "DANE" ممكنة على النهج الافتراضي، فسيكون هناك خطر فشل التسليم. إذا كان أحد المجالات المملوكة داخليا مثل المجالات المدرجة في RAT، يمر من خلال كل من نهج RELAY و ACCEPT لتدفق البريد، مع وجود مسار SMTP للمجال.

مسارات SMTP

سيفشل DANE على مسارات SMTP ما لم يتم تكوين "المضيف الوجهة" على "المستخدمين."

لن يقوم DANE Opportunistic بتسليم الرسائل، التي تحتوي عليها في قائمة انتظار التسليم حتى تنتهي صلاحية مؤقت ملف تعريف BOUNCE.

لماذا؟ يتم تخطي "التحقق من DANE" نظرا لأن مسار SMTP سيكون تعديلا للوجهة الحقيقية وقد لا يستخدم DNS بشكل صحيح.

الحل: إنشاء ملفات تعريف التحكم في الوجهة لتعطيل التحقق من DANE بشكل صريح للمجالات التي تحتوي على مسارات SMTP

DANE انتهازية أو DANE إلزامية

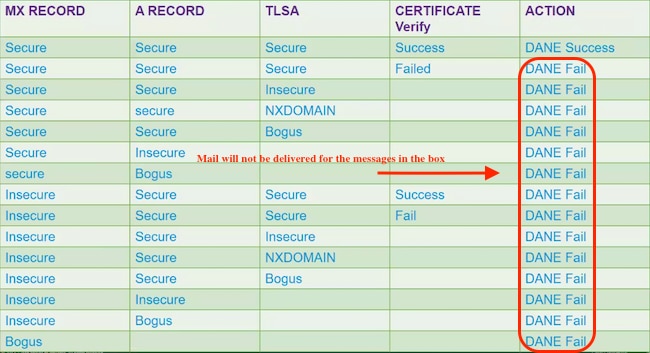

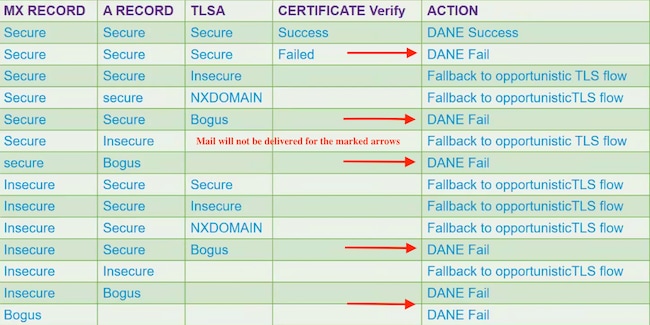

يتم إجراء عمليات البحث التالية أثناء التحقق من DANE.

تقوم كل عملية تحقق بتغذية المحتوى لتنفيذ عملية التحقق التالية.

- يتحقق البحث عن سجل MX مما إذا كان >>>> آمنا أو غير آمن أو زائفا

- يتحقق بحث السجل مما إذا كان >>>> آمن غير آمن > زائف

- يتحقق البحث عن سجل TLSA مما إذا كان >>>> آمنا، غير آمن، زائفا، NXDOMAIN

- التحقق من الشهادة >> نجاح، فشل

آمن:

- تحقق نظام أسماء المجالات (DNS) من وجود سجل آمن يحتوي على RSIG DS و DNSKEY تم التحقق من صحة RSIG، لأعلى سلسلة الثقة.

غير آمن:

- يحدد DNS عدم وجود سجلات DNSSEC الممكنة للمجال.

زائفة:

- غير مكتمل، ولكن قد تفشل إدخالات DNSSEC الحالية في التحقق من الصحة.

- سجلات غير صالحة بسبب مفتاح منتهي الصلاحية.

- السجل أو المفتاح المفقود في سلسلة الثقة.

Nxdomain

- لم يتم العثور على سجل في DNS.

سيحدد الجمع بين فحص السجلات المذكورة أعلاه ونتائج التحقق "نجاح DANE" | دين فابل | DANE إحتياطي إلى TLS.

على سبيل المثال: إذا لم يتم إرسال RSIG على سبيل المثال.com's MX، يتم التحقق من المنطقة الأصلية (.com) لمعرفة ما إذا كان example.com يحتوي على سجل DNSKEY، مما يشير إلى أنه يجب على example.com توقيع سجلاته. ويستمر هذا التحقق من صحة المعلومات في سلسلة الثقة التي تنتهي بتحقق مفتاح المنطقة الجذر (.) ويتم الوصول إليه، وتطابق مفاتيح المنطقة الجذر ما تتوقع الإيسا (قيم مشفرة بإحكام على ESA، والتي يتم تحديثها تلقائيا استنادا إلى RFC5011).

DANE

DANE

DANE

ملاحظة: لا يتصرف دانس الانتهازي كما يفضل TLS. فشل جزء الإجراء من نتائج المخطط أدناه، ولن يتم توفيره إما بشكل إلزامي أو انتهازي. ستظل الرسائل في قائمة انتظار التسليم حتى تنتهي صلاحية المؤقت، ثم ينتهي التسليم.

دانية انتهازية

دانية انتهازية

دانية انتهازية

تمكين بيئة DANE على أجهزة متعددة

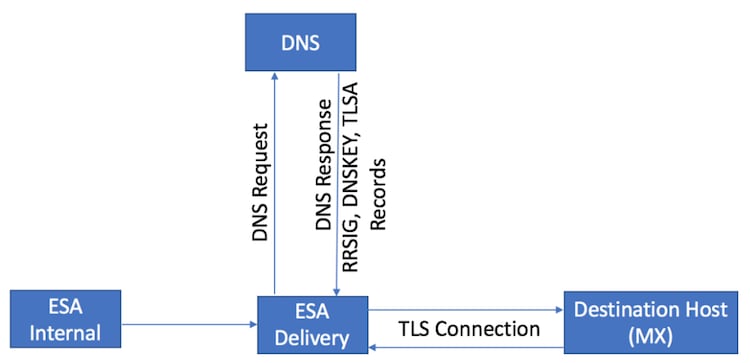

يوضح الشكل التالي سير العمل عند تمكين DANE في بيئة أجهزة متعددة.

إذا كانت البيئة تحتوي على طبقات متعددة من أجهزة ESA، بواقع طبقة للمسح الضوئي وطبقة أخرى لإرسال الرسائل، تأكد من تكوين DANE فقط على الجهاز الذي يتصل مباشرة بالوجهات الخارجية.

تصميم متعدد الإمكانات عبر شبكة إيثرنت. تكوين DANE على التسليم ESA

تصميم متعدد الإمكانات عبر شبكة إيثرنت. تكوين DANE على التسليم ESA

إدارة تحليلات DNS متعددة

إذا كان هناك عدة حزم DNS ل ESA تم تكوينها، بعضها يدعم مجموعة DNSSEC التي لا تدعم DNSSEC، توصي Cisco بتكوين الحلول القادرة على DNSSEC بأولوية أعلى (قيمة رقمية أقل)، لمنع حالات عدم التناسق.

وهذا يؤدي إلى منع المحلل القادر على تحليل DNSSEC غير لتصنيف المجال الوجهة الذي يدعم DANE ك 'Bogus'.

إدارة خادم DNS الثانوي

عندما يتعذر الوصول إلى محلل DNS، يرجع DNS إلى خادم DNS الثانوي. إذا لم تقم بتكوين DNSSEC على خادم DNS الثانوي، يتم تصنيف سجلات MX لمجالات الوجهة التي تدعم DANE على أنها 'Bogus.' يؤثر هذا على تسليم الرسالة بغض النظر عن إعدادات DANE (انتهازية أو إلزامية). توصي Cisco باستخدام محلل ثانوي قادر على DNSSEC.

التكوين

تكوين DANE لتدفق البريد الصادر.

- Webui انتقل إلى > سياسات البريد > تحكمات الوجهة > إضافة وجهة

- أكمل الجزء الأعلى من ملف التخصيص على تفضيلاتك.

- دعم TLS: مطلوب أن يتم تعيينه على "تفضيل TLS | المفضلة - التحقق من الصحة | إستوجبتا | مطلوب - التحقق من| مطلوب - التحقق من المجال المستضاف.

- بمجرد تمكين دعم TLS، دعم DANE: ستصبح القائمة المنسدلة نشطة.

- دعم DANE: تشتمل الخيارات على لا شيء | إنتهازي | إلزامي.

- بمجرد اكتمال خيار "دعم DANE"، قم بإرسال التغييرات وتنفيذها.

ملف تعريف التحكم في الوجهة - التحقق من DANE

ملف تعريف التحكم في الوجهة - التحقق من DANE

التحقق من نجاح DANE

حالة التسليم

راقبت WebUI "حالة التسليم" تقرير لأي بناء غير مقصود لمجالات الوجهة، يحتمل أن يكون بسبب فشل DANE.

قم بهذا قبل تمكين الخدمة، ثم بشكل دوري لعدة أيام لضمان النجاح المستمر.

ESA WebUI > مراقبة > حالة التسليم > التحقق من عمود "المستلمين النشطين".

سجلات البريد

سجلات البريد الافتراضية على مستوى الإعلام لمستوى السجل.

تظهر سجلات البريد مؤشرات دقيقة جدا لرسائل DANE التي تم التفاوض عليها بنجاح.

سيتضمن خرج مفاوضات TLS النهائية الصادرة مخرجات معدلة قليلا لتضمين المجال في نهاية إدخال السجل.

سيتضمن إدخال السجل "بروتوكول نجاح TLS" متبوعا بإصدار/تشفير TLS "for domain.com".

السحر في "ل":

myesa.local> grep "TLS success.*for" mail_logs

Tue Feb 5 13:20:03 2019 Info: DCID 2322371 TLS success protocol TLSv1.2 cipher DHE-RSA-AES256-GCM-SHA384 for karakun.com

تصحيح أخطاء سجلات البريد

تعرض سجلات البريد المخصصة في مستوى تصحيح الأخطاء عمليات بحث DANE و DNSSEC الكاملة، والمفاوضات المتوقعة، وأجزاء من التحقق الذي تم تمريره/الفشل ومؤشر نجاح.

ملاحظة: قد تستهلك سجلات البريد التي تم تكوينها لتسجيل مستوى تصحيح الأخطاء موارد مفرطة على ESA استنادا إلى حمل النظام وتكوينه.

قد تستهلك سجلات البريد التي تم تكوينها لتسجيل مستوى تصحيح الأخطاء موارد مفرطة على ESA استنادا إلى حمل النظام وتكوينه.

لا يتم عادة الاحتفاظ بسجلات البريد على مستوى تصحيح الأخطاء لفترات زمنية طويلة.

قد تقوم سجلات مستوى تصحيح الأخطاء بإنشاء كمية هائلة من سجلات البريد في فترة زمنية قصيرة.

من الممارسات المتكررة إنشاء اشتراك سجل إضافي ل mail_log_d وتعيين التسجيل ل debug.

يمنع الإجراء التأثير على Mail_LOG الموجود ويسمح بالمعالجة لحجم السجلات التي يتم الاحتفاظ بها للاشتراك.

للتحكم في حجم السجلات التي تم إنشاؤها، قم بتقييد عدد الملفات التي تريد الاحتفاظ بها إلى عدد أقل مثل الملفات من 2 إلى 4.

عند اكتمال المراقبة أو الفترة التجريبية أو أستكشاف الأخطاء وإصلاحها، قم بتعطيل السجل.

تظهر سجلات البريد المعينة لمستوى تصحيح الأخطاء إخراج DANE مفصل جدا:

Success sample daneverify

daneverify ietf.org

SECURE MX record(mail.ietf.org) found for ietf.org

SECURE A record (4.31.198.44) found for MX(mail.ietf.org) in ietf.org

Connecting to 4.31.198.44 on port 25.

Connected to 4.31.198.44 from interface 194.191.40.74.

SECURE TLSA record found for MX(mail.ietf.org) in ietf.org

Checking TLS connection.

TLS connection established: protocol TLSv1.2, cipher DHE-RSA-AES256-GCM-SHA384.

Certificate verification successful

TLS connection succeeded ietf.org.

DANE SUCCESS for ietf.org

DANE verification completed.

debug level mail logs during the above 'daneverify' exeuction.

Sample output from the execution of the daneverify ietf.org will populate the dns lookups within the mail logs

Mon Feb 4 20:08:47 2019 Debug: DNS query: Q('ietf.org', 'MX')

Mon Feb 4 20:08:47 2019 Debug: DNS query: QN('ietf.org', 'MX', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:47 2019 Debug: DNS query: QIP ('ietf.org','MX','194.191.40.84',60)

Mon Feb 4 20:08:47 2019 Debug: DNS query: Q ('ietf.org', 'MX', '194.191.40.84')

Mon Feb 4 20:08:48 2019 Debug: DNSSEC Response data([(0, 'mail.ietf.org.')], secure, 0, 1800)

Mon Feb 4 20:08:48 2019 Debug: DNS encache (ietf.org, MX, [(8496573380345476L, 0, 'SECURE', (0, 'mail.ietf.org'))])

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q('mail.ietf.org', 'A')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QN('mail.ietf.org', 'A', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QIP ('mail.ietf.org','A','194.191.40.84',60)

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q ('mail.ietf.org', 'A', '194.191.40.84')

Mon Feb 4 20:08:48 2019 Debug: DNSSEC Response data(['4.31.198.44'], secure, 0, 1800)

Mon Feb 4 20:08:48 2019 Debug: DNS encache (mail.ietf.org, A, [(8496573380345476L, 0, 'SECURE', '4.31.198.44')])

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q('mail.ietf.org', 'AAAA')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QN('mail.ietf.org', 'AAAA', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QIP ('mail.ietf.org','AAAA','194.191.40.84',60)

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q ('mail.ietf.org', 'AAAA', '194.191.40.84')

Mon Feb 4 20:08:48 2019 Warning: Received an invalid DNSSEC Response: DNSSEC_Error('mail.ietf.org', 'AAAA', '194.191.40.84', 'DNSSEC Error for hostname mail.ietf.org (AAAA) while asking 194.191.40.84. Error was: Unsupported qtype') of qtype AAAA looking up mail.ietf.org

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q('mail.ietf.org', 'CNAME')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QN('mail.ietf.org', 'CNAME', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QIP ('mail.ietf.org','CNAME','194.191.40.83',60)

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q ('mail.ietf.org', 'CNAME', '194.191.40.83')

Mon Feb 4 20:08:48 2019 Debug: DNSSEC Response data([], , 0, 1800)

Mon Feb 4 20:08:48 2019 Debug: Received NODATA for domain mail.ietf.org type CNAME

Mon Feb 4 20:08:48 2019 Debug: No CNAME record(NoError) found for domain(mail.ietf.org)

Mon Feb 4 20:08:49 2019 Debug: DNS query: Q('_25._tcp.mail.ietf.org', 'TLSA')

Mon Feb 4 20:08:49 2019 Debug: DNS query: QN('_25._tcp.mail.ietf.org', 'TLSA', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:49 2019 Debug: DNS query: QIP ('_25._tcp.mail.ietf.org','TLSA','194.191.40.83',60)

Mon Feb 4 20:08:49 2019 Debug: DNS query: Q ('_25._tcp.mail.ietf.org', 'TLSA', '194.191.40.83')

Mon Feb 4 20:08:49 2019 Debug: DNSSEC Response data(['0301010c72ac70b745ac19998811b131d662c9ac69dbdbe7cb23e5b514b56664c5d3d6'], secure, 0, 1800)

Mon Feb 4 20:08:49 2019 Debug: DNS encache (_25._tcp.mail.ietf.org, TLSA, [(8496577312207991L, 0, 'SECURE', '0301010c72ac70b745ac19998811b131d662c9ac69dbdbe7cb23e5b514b56664c5d3d6')])

fail sample daneverify

[]> thinkbeyond.ch

INSECURE MX record(thinkbeyond-ch.mail.protection.outlook.com) found for thinkbeyond.ch

INSECURE MX record(thinkbeyond-ch.mail.protection.outlook.com) found. The command will still proceed.

INSECURE A record (104.47.9.36) found for MX(thinkbeyond-ch.mail.protection.outlook.com) in thinkbeyond.ch

Trying next A record (104.47.10.36) for MX(thinkbeyond-ch.mail.protection.outlook.com) in thinkbeyond.ch

INSECURE A record (104.47.10.36) found for MX(thinkbeyond-ch.mail.protection.outlook.com) in thinkbeyond.ch

DANE FAILED for thinkbeyond.ch

DANE verification completed.

mail_logs

Sample output from the execution of he danverify thinkbeyond.ch will populate the dns lookups within the mail logs

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q('thinkbeyond.ch', 'MX')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QN('thinkbeyond.ch', 'MX', 'recursive_nameserver0.parent')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QIP ('thinkbeyond.ch','MX','194.191.40.84',60)

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q ('thinkbeyond.ch', 'MX', '194.191.40.84')

Mon Feb 4 20:15:52 2019 Debug: DNSSEC Response data([(10, 'thinkbeyond-ch.mail.protection.outlook.com.')], insecure, 0, 3600)

Mon Feb 4 20:15:52 2019 Debug: DNS encache (thinkbeyond.ch, MX, [(8502120882844461L, 0, 'INSECURE', (10, 'thinkbeyond-ch.mail.protection.outlook.com'))])

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q('thinkbeyond-ch.mail.protection.outlook.com', 'A')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QN('thinkbeyond-ch.mail.protection.outlook.com', 'A', 'recursive_nameserver0.parent')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QIP ('thinkbeyond-ch.mail.protection.outlook.com','A','194.191.40.83',60)

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q ('thinkbeyond-ch.mail.protection.outlook.com', 'A', '194.191.40.83')

Mon Feb 4 20:15:52 2019 Debug: DNSSEC Response data(['104.47.9.36', '104.47.10.36'], insecure, 0, 10)

Mon Feb 4 20:15:52 2019 Debug: DNS encache (thinkbeyond-ch.mail.protection.outlook.com, A, [(8497631700844461L, 0, 'INSECURE', '104.47.9.36'), (8497631700844461L, 0, 'INSECURE', '104.47.10.36')])

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q('thinkbeyond-ch.mail.protection.outlook.com', 'AAAA')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QN('thinkbeyond-ch.mail.protection.outlook.com', 'AAAA', 'recursive_nameserver0.parent')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QIP ('thinkbeyond-ch.mail.protection.outlook.com','AAAA','194.191.40.84',60)

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q ('thinkbeyond-ch.mail.protection.outlook.com', 'AAAA', '194.191.40.84')

Mon Feb 4 20:15:52 2019 Debug: DNSSEC Response data([], , 0, 32768)

Mon Feb 4 20:15:52 2019 Debug: Received NODATA for domain thinkbeyond-ch.mail.protection.outlook.com type AAAA

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q('thinkbeyond-ch.mail.protection.outlook.com', 'CNAME')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QN('thinkbeyond-ch.mail.protection.outlook.com', 'CNAME', 'recursive_nameserver0.parent')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QIP ('thinkbeyond-ch.mail.protection.outlook.com','CNAME','194.191.40.83',60)

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q ('thinkbeyond-ch.mail.protection.outlook.com', 'CNAME', '194.191.40.83')

Mon Feb 4 20:15:53 2019 Warning: Received an invalid DNS Response: SERVER FAILED to IP 194.191.40.83 looking up thinkbeyond-ch.mail.protection.outlook.com

Mon Feb 4 20:15:53 2019 Debug: DNS query: QIP ('thinkbeyond-ch.mail.protection.outlook.com','CNAME','194.191.40.84',60)

Mon Feb 4 20:15:53 2019 Debug: DNS query: Q ('thinkbeyond-ch.mail.protection.outlook.com', 'CNAME', '194.191.40.84')

Mon Feb 4 20:15:54 2019 Warning: Received an invalid DNS Response: SERVER FAILED to IP 194.191.40.84 looking up thinkbeyond-ch.mail.protection.outlook.com

Mon Feb 4 20:15:54 2019 Debug: No CNAME record() found for domain(thinkbeyond-ch.mail.protection.outlook.com)

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

26-Aug-2019 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Guru NaralaCisco TAC Engineer

- Chris ArellanoCisco Tac Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات