دليل أفضل الممارسات لمنع فقدان البيانات وتشفيرها

خيارات التنزيل

-

ePub (790.3 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند أفضل الممارسات لمنع فقدان البيانات (DLP) وتشفير أمان البريد الإلكتروني من Cisco.

يناقش هذا المستند إعداد تشفير الرسائل باستخدام جهاز أمان البريد الإلكتروني (ESA) من Cisco وخدمة المغلفات المسجلة (RES) المستندة إلى السحابة من Cisco. يمكن للعملاء إستخدام تشفير الرسائل لإرسال الرسائل الفردية بأمان عبر الإنترنت العامة، باستخدام أنواع مختلفة من السياسات بما في ذلك تصفية المحتوى و DLP. ستتم مناقشة إنشاء هذه السياسات في وثائق أخرى ضمن هذه السلسلة. يركز هذا المستند على إعداد ESA لإرسال بريد مشفر حتى تتمكن السياسات من إستخدام التشفير كإجراء.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

ستناقش هذه الوثيقة الخطوات التالية:

- تمكين تشفير البريد الإلكتروني Cisco IronPort

- تسجيل ESA (الأنظمة) لديك ومؤسستك باستخدام RES

- إنشاء ملفات تعريف تشفير

- تمكين DLP

- إنشاء إجراءات رسائل DLP

- إنشاء سياسات DLP

- تطبيق سياسات DLP على سياسة البريد الإلكتروني الصادر

وبمجرد اكتمال هذه الخطوات بنجاح، يمكن لمسؤول ESA إنشاء نهج يستخدم التشفير كإجراء بنجاح.

ويشار أيضا إلى تشفير البريد الإلكتروني Cisco IronPort باسم تشفير RES. RES هو الاسم الذي نستخدمه ل "الخوادم الأساسية" في Cisco Cloud. يستخدم حل تشفير RES تشفير مفتاح متماثل — مما يعني أن المفتاح المستخدم لتشفير الرسالة هو نفس المفتاح المستخدم لفك تشفير الرسالة. تستخدم كل رسالة مشفرة مفتاحا فريدا، يسمح للمرسل بالتحكم بشكل محبب في الرسالة بعد إرسالها - على سبيل المثال، لقفل الرسالة أو انتهاء صلاحيتها حتى لا يعود بإمكان المستلم فتحها - دون التأثير على أية رسائل أخرى. عند تشفير رسالة، يقوم ESA بتخزين مفتاح التشفير وبيانات التعريف في CRES حول كل رسالة مشفرة.

يمكن أن يقرر ESA تشفير رسالة بعدة طرق - عبر "العلم" (مثل محتوى الموضوع) أو عبر مطابقة "عامل تصفية المحتوى" أو عبر سياسة DLP على سبيل المثال. بمجرد أن تقرر ESA تشفير رسالة، فإنها تفعل ذلك باستخدام "ملف تعريف تشفير" محدد تم إنشاؤه في "خدمات الأمان > تشفير البريد الإلكتروني عبر منفذ Cisco IronPort" — الجدول المسمى "ملفات تعريف تشفير البريد الإلكتروني". بشكل افتراضي، لا توجد توصيفات تشفير. وسوف تناقش هذه المسألة في عام 3. إنشاء توصيفات تشفير.

دليل أفضل الممارسات لمنع فقدان البيانات وأفضل ممارسات التشفير

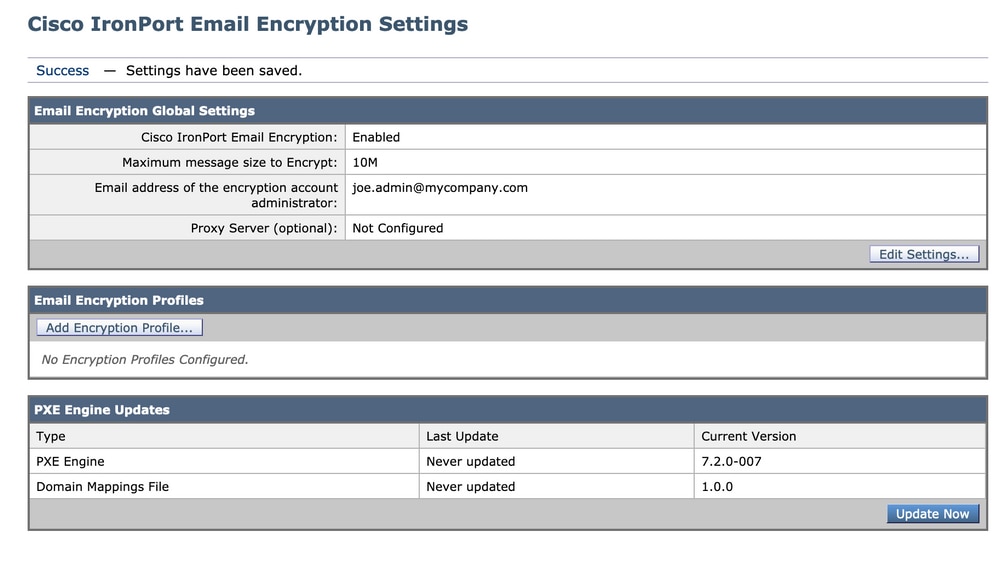

1. تمكين تشفير البريد الإلكتروني من Cisco IronPort على (وحدات) ESA

ملاحظة: إذا كان لديك عدة ESAs في نظام مجموعة، فيجب تنفيذ الخطوة #1 مرة واحدة فقط لأن هذه الإعدادات تتم إدارتها عادة على مستوى نظام المجموعة. إذا كان لديك أجهزة متعددة غير مجمعة، أو إذا كنت تقوم بإدارة هذه الإعدادات على مستوى الجهاز، فيجب تنفيذ الخطوة الأولى على كل ESA.

- من واجهة مستخدم ESA، انتقل إلى خدمات الأمان > تشفير البريد الإلكتروني Cisco IronPort.

- حدد المربع لتمكين تشفير البريد الإلكتروني من Cisco IronPort.

- قبول إتفاقية ترخيص المستخدم النهائي (EULA)، إتفاقية ترخيص تشفير البريد الإلكتروني عبر منفذ IronPort من Cisco.

- في الإعدادات العمومية لتشفير البريد الإلكتروني، انقر تحرير الإعدادات...

- حدد عنوان البريد الإلكتروني للمسؤول/الشخص الذي يعد مسؤول RES الأساسي للحساب. سيقترن حساب البريد الإلكتروني هذا بإدارة بيئة RES للشركة.

- إختياري: الحد الأقصى الافتراضي لحجم الرسالة المطلوب تشفيرها هو 10 م. يمكنك زيادة/تقليل الحجم في هذا الوقت إذا أردت.

- إختياري: إذا كان لديك وكيل ستحتاج ESA إلى المرور عبره للاتصال ب RES عبر HTTPS، فقم بإضافة إعدادات الوكيل والمصادقة اللازمة للسماح لها بالمرور عبر الوكيل.

- إرسال تغييرات التكوين الخاصة بك وتنفيذها.

عند هذه النقطة يجب أن ترى "الإعدادات العامة لتشفير البريد الإلكتروني" موضوعة على شيء مثل هذا، على أي حال بدون التوصيفات المدرجة بعد:

2. سجل وكالة الفضاء الأوروبية (الإيسا) ومنظمتك لدى RES

أما الخطوة الثانية فهي بشكل أساسي خارج نطاق وحدة التحكم الإدارية في ESA.

ملاحظة: توجد أيضا معلومات تسجيل ESA في الملاحظة التقنية التالية: Cisco RES: توفير الحساب للمثال الخاص بتكوين ESA الظاهري والمستضاف والجهاز

الرجاء إرسال بريد إلكتروني مباشر إلى RES: stg-cres-provisioning@cisco.com.

لتوفير حساب CRES لملف (ملفات) تعريف تشفير ESA، الرجاء تزويدنا بالمعلومات التالية:

- اسم الحساب (الرجاء تحديد اسم الشركة بالضبط، حيث أنك تطلب إدراج هذا الاسم.)

- بالنسبة لحسابات العملاء المستضافة/أمان البريد الإلكتروني للسحابة، يرجى تسجيل اسم حسابك لينتهي باسم "<اسم الحساب> المستضاف"

- عنوان (عناوين) البريد الإلكتروني التي سيتم إستخدامها لمسؤول الحساب (يرجى تحديد عنوان البريد الإلكتروني المسؤول المقابل)

- إكمال الرقم (الأرقام) التسلسلي للجهاز

- يمكن تحديد موقع الرقم التسلسلي للجهاز من واجهة المستخدم الرسومية (GUI) الخاصة ب ESA (إدارة النظام > مفاتيح الميزات) أو واجهة سطر الأوامر (CLI) الخاصة ب ESA عبر الأمر "version". لا يعد توفير ترخيص رقم ترخيص ظاهري (VLN) أو ترخيص مفتاح تنشيط المنتج (PAK) مقبولا، نظرا لأنه مطلوب رقم تسلسلي كامل للجهاز لإدارة حساب CRES.

- أسماء المجالات التي يجب تعيينها إلى حساب CRES لأغراض الإدارة

ملاحظة: إذا كان لديك حساب CRES بالفعل، فيرجى توفير اسم الشركة أو رقم حساب CRES الموجود. وهذا من شأنه أن يضمن إضافة أي أرقام تسلسلية جديدة للأجهزة إلى الحساب الصحيح، وتجنب أي إزدواجية في معلومات الشركة وتوفيرها.

الرجاء التأكد، إذا كنت تقوم بإرسال رسالة بريد إلكتروني بخصوص توفير حساب CRES، فإننا سنستجيب خلال يوم عمل واحد (1). إذا كنت بحاجة إلى دعم ومساعدة فوريين، فيرجى فتح طلب دعم مع Cisco TAC. ويمكن القيام بذلك عبر مدير حالة الدعم (https://mycase.cloudapps.cisco.com/case) أو من خلال الاتصال عبر الهاتف (https://www.cisco.com/c/en/us/support/web/tsd-cisco-worldwide-contacts.html).

ملاحظة: بعد إرسال هذا الطلب عبر البريد الإلكتروني، قد يستغرق إنشاء حساب RES الخاص بشركتك (إذا لم يكن قد تم إنشاؤه بالفعل) وإضافة S/Ns. لن تعمل مهمة "التوفير"، في الخطوة رقم 3، حتى يتم إكمال ذلك.

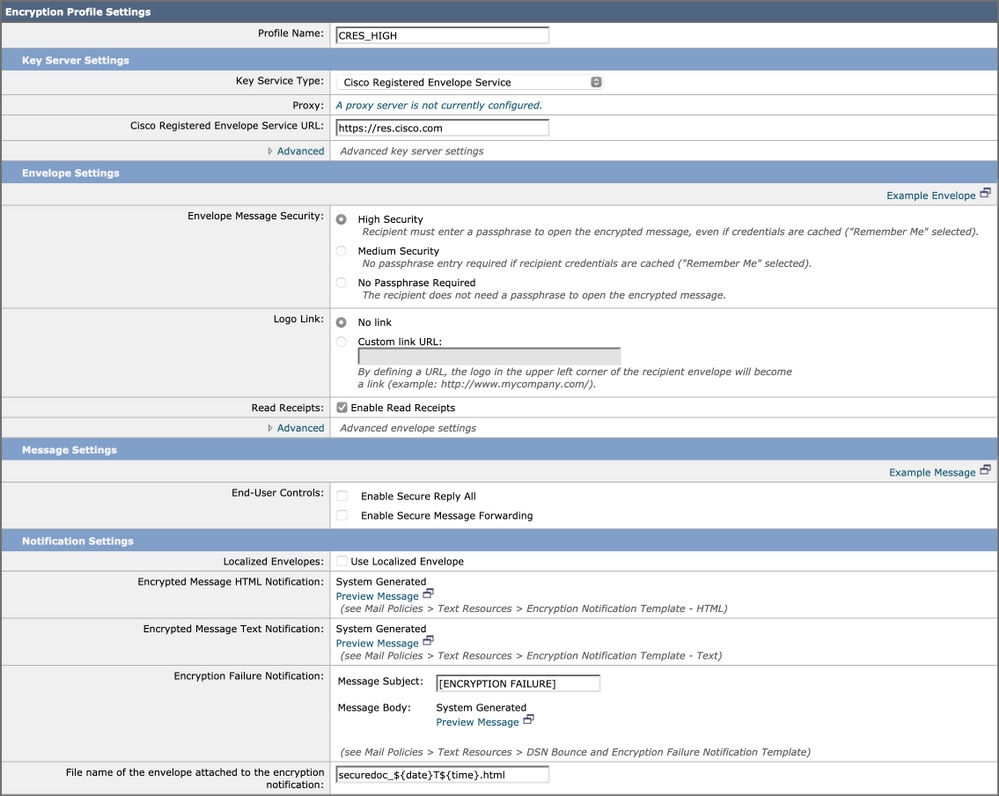

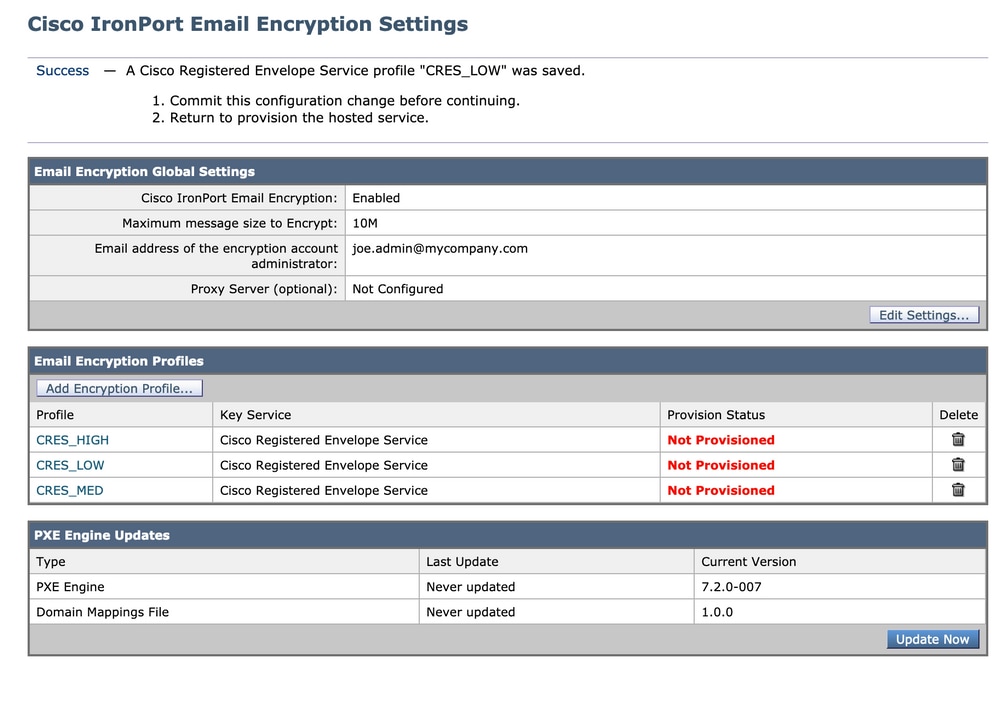

3. إنشاء ملفات تعريف تشفير على ESA (وحدات)

ملاحظة: إذا كان لديك عدة ESAs في نظام مجموعة، فيجب تنفيذ الخطوة #1 مرة واحدة فقط لأن هذه الإعدادات تتم إدارتها عادة على مستوى نظام المجموعة. إذا كان لديك أجهزة متعددة غير مجمعة، أو إذا كنت تقوم بإدارة هذه الإعدادات على مستوى الجهاز، فيجب تنفيذ الخطوة الأولى على كل ESA.

يحدد ملف تعريف التشفير كيفية إرسال الرسائل المشفرة. على سبيل المثال، قد تحتاج المؤسسة إلى إرسال مظاريف عالية التأمين لقطاع واحد من متلقيها، مثل أولئك الذين يعرفون أنهم سوف يرسلون غالبا بيانات شديدة الحساسية إليهم. وقد يكون لدى المؤسسة نفسها شرائح أخرى من مجتمع المستلمين لديها تتلقى معلومات أقل حساسية، والتي قد تكون أيضا أقل صبرا في الاضطرار إلى توفير معرف المستخدم وكلمة المرور لتلقي بريد مشفر. هؤلاء المتلقون سيكونون مرشحين جيدين لنوع من المظروف منخفض التأمين. يتيح وجود ملفات تعريف تشفير متعددة للمؤسسة إمكانية تخصيص تنسيق الرسالة المشفرة للجمهور. من ناحية أخرى، قد تكون العديد من المؤسسات على ما يرام مع ملف تعريف تشفير واحد فقط.

في هذا المستند، سنعرض مثالا لإنشاء ثلاثة ملفات تعريف تشفير باسم "CRES_HIGH" و"CRES_MED" و"CRES_LOW".

- من واجهة مستخدم ESA، انتقل إلى خدمات الأمان > تشفير البريد الإلكتروني Cisco IronPort.

- انقر فوق "إضافة ملف تعريف تشفير...""

- سيتم فتح قائمة ملف تعريف التشفير، ويمكنك تسمية ملف تعريف التشفير الأول "CRES_HIGH".

- حدد "تأمين عال" لأمان رسالة المظروف، إذا لم يكن محددا بالفعل.

- انقر على إرسال لحفظ ملف التعريف هذا.

بعد ذلك، كرر الخطوات 2-5 لإنشاء "CRES_MED" و"CRES_LOW" — فقط قم بتغيير زر التحديد لأمان رسالة المظروف لكل ملف تخصيص.

- للحصول على ملف التعريف CRES_HIGH، أختر زر الخيار "تأمين عال".

- للحصول على ملف تخصيص CRES_MED، أختر زر الخيار "تأمين متوسط".

- بالنسبة لملف التعريف CRES_LOW، أختر زر الاختيار "لا يتطلب كلمة مرور"

ستلاحظ أن هناك خيارات لتمكين إيصالات القراءة وتمكين الرد الآمن على الكل وتمكين إعادة توجيه الرسائل الآمنة. في إعدادات المظروف، إذا نقرت رابط "متقدم"، يمكنك تحديد واحد من ثلاثة خوارزميات تشفير متماثلة، وكذلك تحديد أن المظروف يتم إرساله بدون تطبيق تشفير Java.

إلى يمين إعدادات المظروف، سترى إرتباط النص التشعبي "رسالة المثال". إذا تم النقر فوق هذا، سيظهر لك مثال على "مظروف الرسائل الآمنة" — ما سيراه المستلم في بريده الإلكتروني بعد فتح مرفق HTML.

تعني "إيصالات القراءة" أن مرسل الرسالة المشفرة سيتلقى رسالة بريد إلكتروني من CRES عندما يفتح المستلم الرسالة الآمنة (مما يعني أن المستلم قام بسحب المفتاح المتماثل إلى أسفل وإلغاء تشفير الرسالة).

على يمين إعدادات الرسالة، سترى إرتباط النص التشعبي "Example Message". إذا تم النقر فوق هذا سيظهر لك شكل الرسالة المفتوحة — ما سيراه المستلم بمجرد توفير المعلومات اللازمة في المظروف، وفتح الرسالة المشفرة.

تذكر دائما النقر فوق إرسال وتنفيذ التغييرات.

عندئذ سيظهر الصف في الجدول زر "تزويد". لن يظهر زر التوفير إلا بعد إجراء التغييرات.

انقر فوق زر التوفير مرة أخرى، لن يعمل هذا إلا بعد إنشاء حساب RES الخاص بشركتك وإضافة الجهاز S/Ns إلى حسابك. إذا كان حساب RES مرتبطا بالإيسا، فإن عملية التقديم ستحدث بشكل سريع نسبيا. وإذا لم يحدث هذا فسوف يكون لزاما على هذه العملية أن تكتمل أولا.

بمجرد اكتمال عملية الإمداد، ستظهر صفحة تشفير البريد الإلكتروني عبر منفذ Cisco IronPort الخاصة بك ملف التعريف كمزود.

4. تمكين منع فقدان البيانات (DLP)

- من واجهة مستخدم ESA، انتقل إلى خدمات الأمان > منع فقدان البيانات.

- انقر فوق تمكين... لتمكين DLP.

- قبول إتفاقية ترخيص منع فقدان البيانات EULA.

- انقر فوق خانة الاختيار لتمكين تسجيل المحتوى المتطابق.

- انقر فوق خانة الاختيار لتمكين التحديثات التلقائية.

- انقر على إرسال.

تحديثات محرك DLP والمصنفات المطابقة للمحتوى المحددة مسبقا على الجهاز الخاص بك مستقلة عن التحديثات الخاصة بخدمات الأمان الأخرى. تختلف تحديثات توقيع Talos العادية التي تبلغ مدتها 3 دقائق و 5 دقائق ولا تتضمن تحديث سياسات DLP وقواميس. يجب تمكين التحديثات هنا.

عند تمكين "تسجيل المحتوى المتطابق"، فإنه يسمح بتعقب الرسائل بإظهار محتوى البريد الإلكتروني الذي تسبب في الانتهاك. هنا مثال على تعقب الرسائل يظهر محتوى البريد الإلكتروني الذي تسبب في انتهاك DLP. بهذه الطريقة، يمكن أن يعرف المسؤول البيانات التي أدت إلى تشغيل نهج DLP محدد.

انتهاك منع فقدان البيانات

انتهاك منع فقدان البيانات

5. إنشاء إجراءات الرسائل الخاصة بمنع فقدان البيانات

إنشاء محجر DLP

إذا كنت ترغب في الاحتفاظ بنسخة من الرسائل التي تنتهك سياسات DLP، يمكنك إنشاء محجر صحي فردي لكل نوع من أنواع انتهاك السياسة. وهذا مفيد بشكل خاص عند تشغيل POV "شفاف"، حيث يتم تسجيل الرسائل الصادرة التي تنتهك سياسات DLP وتسليمها ولكن لا يتم إتخاذ أي إجراء على الرسائل.

- في SMA، انتقل إلى البريد الإلكتروني > عزل الرسائل > السياسة والفيروسات والحجر الصحي التفشي

- هذا ما يجب أن تبدو عليه طاولة الحجر قبل أن نبدأ:

الحجر الصحي ضد الفيروسات وتفشيها

الحجر الصحي ضد الفيروسات وتفشيها - انقر فوق الزر "إضافة عزل النهج" وقم بإنشاء عزل ليتم إستخدامه من قبل نهج DLP.

فيما يلي مثال على إجراء عزل لانتهاك DLP متوسط. يمكن تقسيم المحاجر وقد يكون مطلوبا لقواعد DLP المتعددة:

مثال عزل DLP

مثال عزل DLP

حول إجراءات رسائل DLP

تصف إجراءات رسائل DLP الإجراءات التي ستتخذها ESA عند اكتشاف انتهاك DLP في بريد إلكتروني صادر. يمكنك تحديد إجراءات DLP الأساسية والثانوية ويمكن تعيين إجراءات مختلفة لأنواع الانتهاك المختلفة ومراحل الخطورة.

الإجراءات الأساسية تشمل:

- تسليم

- قطرة

- حجر

بالنسبة لحالة القراءة فقط حيث يتم تسجيل انتهاكات DLP والإبلاغ عنها ولكن لا يتم إيقاف الرسائل/عزلها أو تشفيرها، غالبا ما يتم إستخدام إجراء التسليم.

الإجراءات الثانوية تشمل:

- إرسال نسخة إلى أي عزل مخصص أو عزل "النهج".

- تشفير الرسالة. يقوم الجهاز بتشفير نص الرسالة فقط. لا يقوم بتشفير رؤوس الرسائل.

- تغيير رأس الموضوع.

- إضافة نص إخلاء المسؤولية/HTML إلى الرسالة.

- إرسال الرسالة إلى مضيف بريد وجهة بديل.

- إرسال نسخ مخفية من الرسالة.

- إرسال إعلام انتهاك DLP إلى المرسل و/أو جهات الاتصال الأخرى.

هذه الإجراءات لا تمنع بعضها البعض — يمكنك دمج بعضها ضمن سياسات DLP مختلفة لتلبية إحتياجات المعالجة المختلفة لمجموعات المستخدمين المختلفة.

سنقوم بتنفيذ إجراءات DLP التالية: تشفير

تفترض هذه الإجراءات أن التشفير مرخص به وتم تكوينه على ESA، كما تم إنشاء ثلاثة توصيفات للأمان العالي والمتوسط والمنخفض كما حدث في الأقسام السابقة:

- كريز_هاي

- كريز_ميد

- CRES_LOW

إنشاء إجراءات رسائل DLP

- انتقل إلى نهج البريد > تخصيصات رسائل DLP.

- انقر فوق الزر "إضافة إجراء رسالة" وقم بإضافة إجراءات DLP التالية. تأكد من تنفيذ التغيير بعد إرسال إجراء الرسالة

إجراء الرسالة

إجراء الرسالة

6 - وضع سياسات لمنع فقدان البيانات

تتضمن سياسة DLP ما يلي:

- مجموعة من الشروط تحدد ما إذا كانت الرسالة الصادرة تحتوي على بيانات حساسة

- الإجراءات التي يجب إتخاذها عندما تحتوي رسالة على مثل هذه البيانات.

- انتقل إلى: نهج البريد > إدارة نهج DLP

- انقر فوق "إضافة نهج DLP"

- افتح مثلث الكشف عن "التوافق مع الإشعارات التنظيمية".

قالب سياسة DLP

قالب سياسة DLP

4. للحصول على سياسة PCI، انقر زر "إضافة" الموجود على يسار PCI-DSS.

PCI-DSS مثال قاعدة DLP

PCI-DSS مثال قاعدة DLP

5. بالنسبة لحادث الخطورة البالغة، حدد الإجراء "تشفير الوسيط وتسليم" الذي قمنا بتكوينه مسبقا. يمكن أن نغير الحوادث الأقل خطورة ولكن في الوقت الحالي، دعونا نرث الحوادث الخطيرة. قم بالإرسال ثم نفذ التغيير.

7. تطبيق سياسات DLP على سياسة البريد الإلكتروني الصادر

- انتقل إلى: سياسات البريد > سياسات البريد الصادر

- انقر على خلية التحكم ل DLP للنهج الافتراضي. وستقرأ "معطل" إذا لم تكن قد قمت بتمكينه بعد.

- قم بتغيير زر إيقاف التشغيل من "تعطيل DLP" لتمكين DLP وسيتم عرضك فورا بنهج DLP الذي قمت بإنشائه.

- انقر على خانة الاختيار "تمكين الكل". إرسال التغييرات ثم تنفيذها.

القرار

باختصار، قمنا بإظهار الخطوات الضرورية لإعداد جهاز أمان بريد إلكتروني من Cisco لإرسال بريد إلكتروني مشفر:

- تمكين تشفير البريد الإلكتروني Cisco IronPort

-

تسجيل ESA (الأنظمة) لديك ومؤسستك باستخدام RES

-

إنشاء ملفات تعريف تشفير

- تمكين DLP

- إنشاء إجراءات رسائل DLP

- إنشاء سياسات DLP

- تطبيق سياسات DLP على سياسة البريد الإلكتروني الصادر

تتوفر تفاصيل إضافية في دليل مستخدم ESA الموافق لإصدار برنامج ESA الخاص بك. أدلة المستخدم متاحة على الرابط التالي:

http://www.cisco.com/c/en/us/support/security/email-security-appliance/products-user-guide-list.html

معلومات ذات صلة

تمت المساهمة بواسطة مهندسو Cisco

- Greg Barnesأمان البريد الإلكتروني لمهندس التسويق التقني من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات