المقدمة

يوضح هذا المستند كيفية دمج Duo مع مصادقة "جهاز إدارة الأمان" (SMA) و Azure for Security Assurance Markup Language (SAML).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- حساب Azure نشط: يجب أن يكون لديك اشتراك Azure والوصول إلى وحدة تحكم Azure AD لإعداد التكامل مع Duo (ترخيص مجاني)

- مزود الخدمة (SP) الذي يدعم SAML: يجب أن يكون لديك تطبيق أو نظام يدعم مصادقة SAML وتم تكوينه للعمل مع Azure AD كموفر الهوية.

- معلومات التكوين: يجب أن يكون لديك معلومات تكوين محددة ل SP و Duo، مثل معرفات كيان SAML، وعنوان URL الخاص بإستجابة SAML، ومفتاح أمان SAML.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco SMA

- سحابة Azure

- Duo

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

Duo هو موفر خدمة مصادقة ثنائي العوامل يضيف طبقة أمان إلى مصادقة SAML.

في سيناريو نموذجي، يعمل Azure كموفر الهوية (IdP) وخدمة خارجية، مثل تطبيق ويب أو نظام معلومات، ويعمل كحماية SMA للأمان.

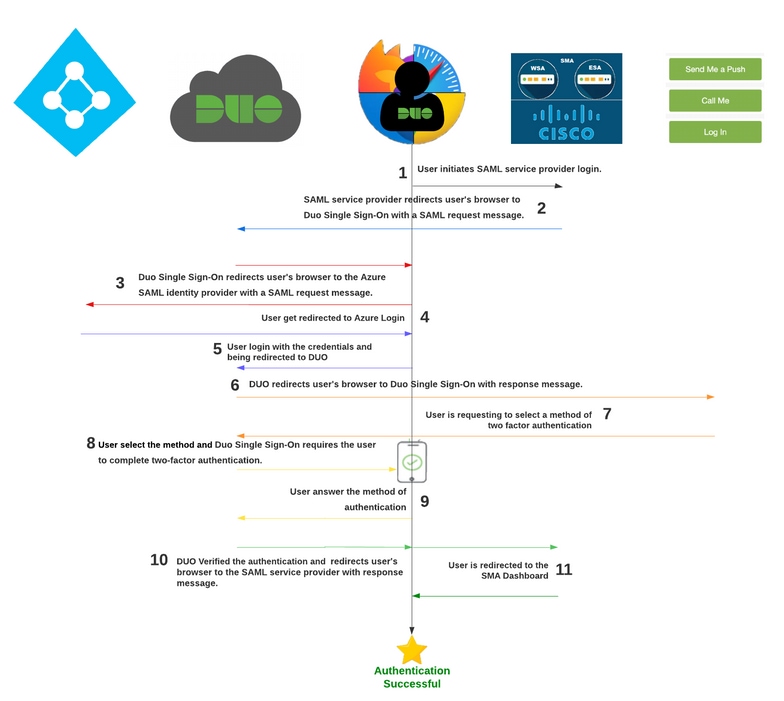

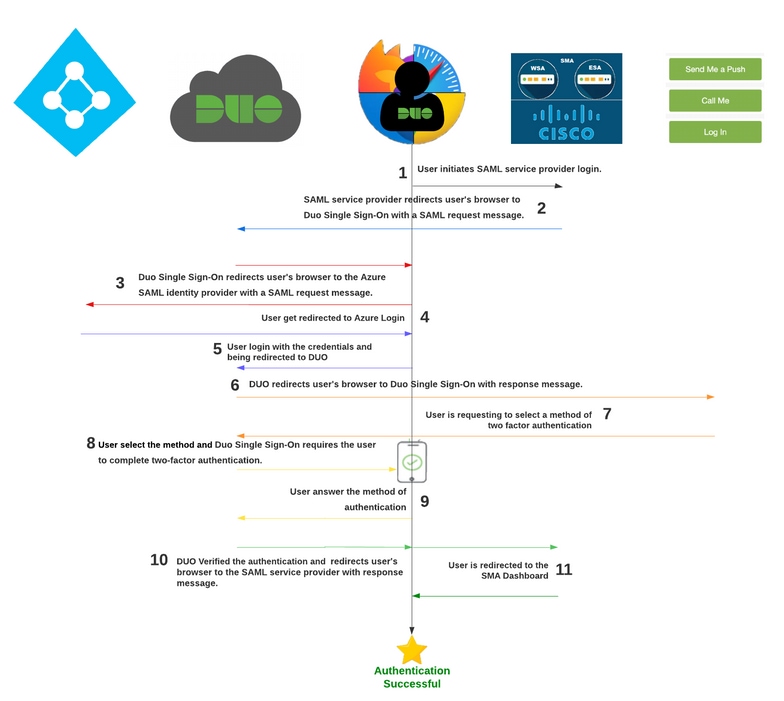

سيبدو تدفق مصادقة SAML مع Duo و Azure كما يلي:

- يحاول المستخدم الوصول إلى SMA الخاصة بالأمان ويعاد توجيهه إلى Azure لتسجيل الدخول.

- يطلب Azure مصادقة المستخدم ويستخدم Duo للتحقق من هوية المستخدمين من خلال عامل مصادقة ثان (Call، SMS، Hardware Token، WebAuth).

- وبمجرد التصديق عليها، ترسل Azure إستجابة SAML إلى SMA والتي تتضمن معلومات التخويل والتأكيدات حول المستخدم.

- يتحقق SMA من إستجابة SAML ويسمح للمستخدم بالوصول إلى المورد المحمي إذا كان ذلك صحيحا.

- وخلاصة القول، فإن SAML مع Duo و Azure تتيح مصادقة المستخدم الآمنة والمركزية عبر الأنظمة والأنظمة الأساسية المختلفة، واستخدام مزيج من مصادقة كلمة المرور ومصادقة ثنائية العوامل لزيادة الأمان.

ملاحظات هامة

- SAML هو معيار أمان يمكن المستخدم من المصادقة والتفويض عبر الأنظمة والأنظمة الأساسية المختلفة.

- IdP هي الهوية التي تخزن جميع معلومات المستخدمين للسماح بالمصادقة (وهذا يعني أن Duo لديه جميع معلومات المستخدم لتأكيد طلب المصادقة والموافقة عليه).

- SP بكلمات بسيطة، إنه التطبيق.

ملاحظة: يعمل هذا فقط مع Azure كمصدر مصادقة SAML.

التكوين

1. تكوين تسجيل الدخول الأحادي

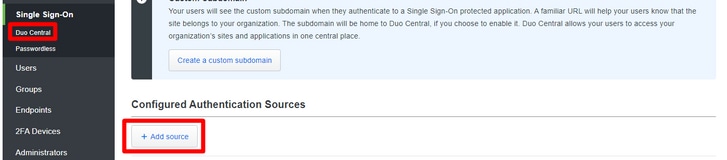

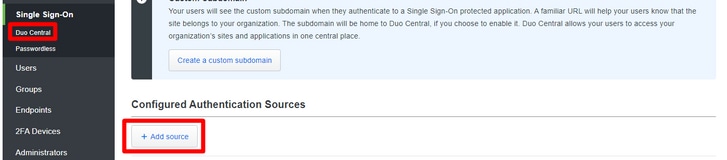

انتقل في مدخل الإدارة إلى Single Sign-on > Duo Central > Add source.

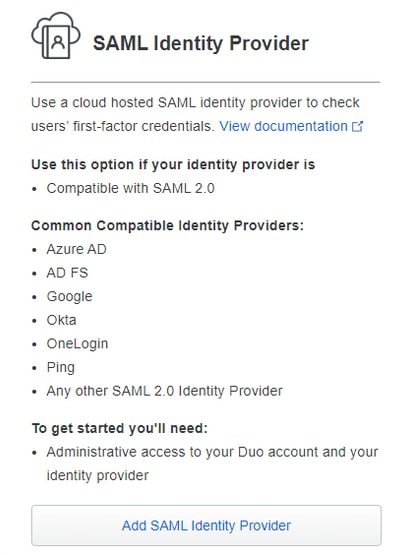

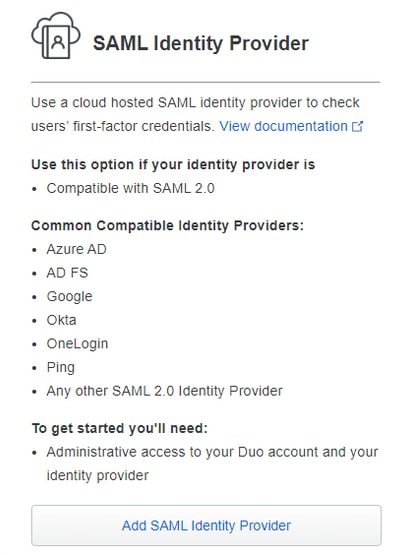

ثم حدد Add SAML Identity Provider كما هو موضح في الصورة.

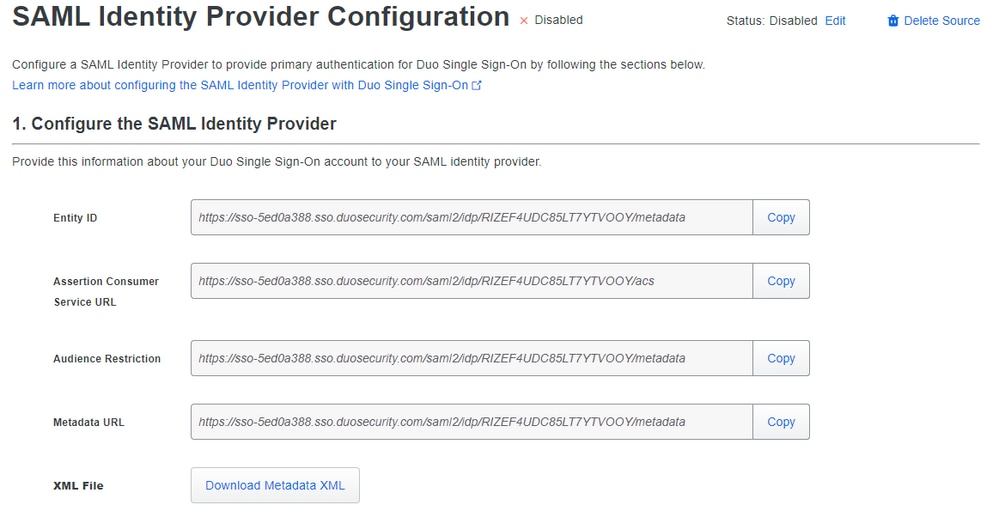

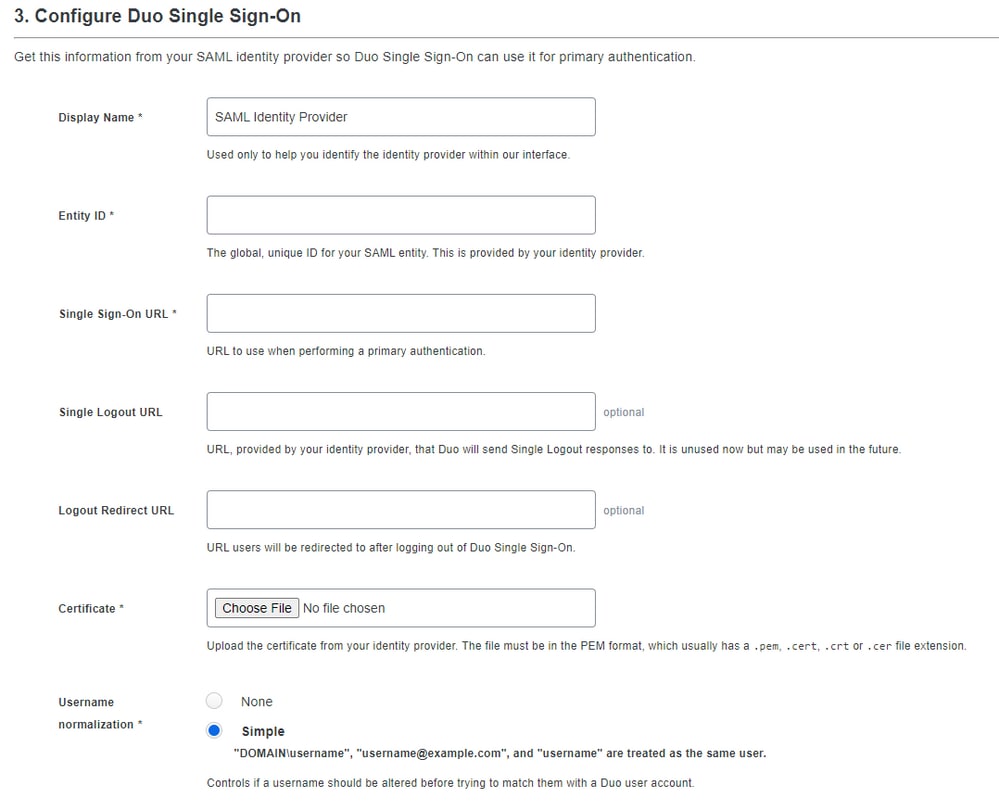

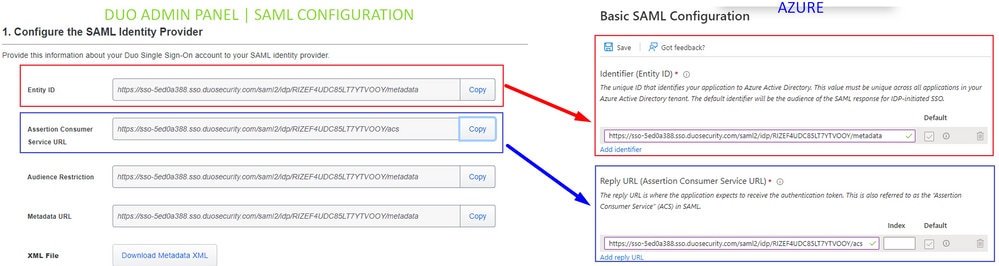

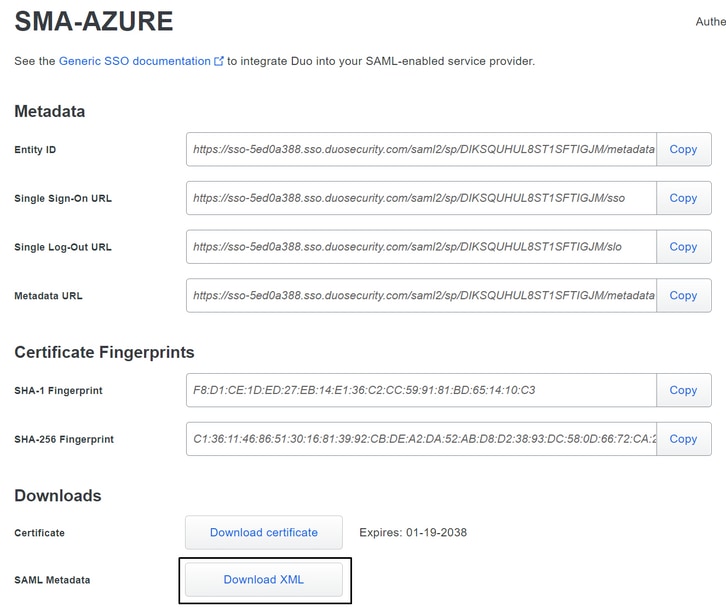

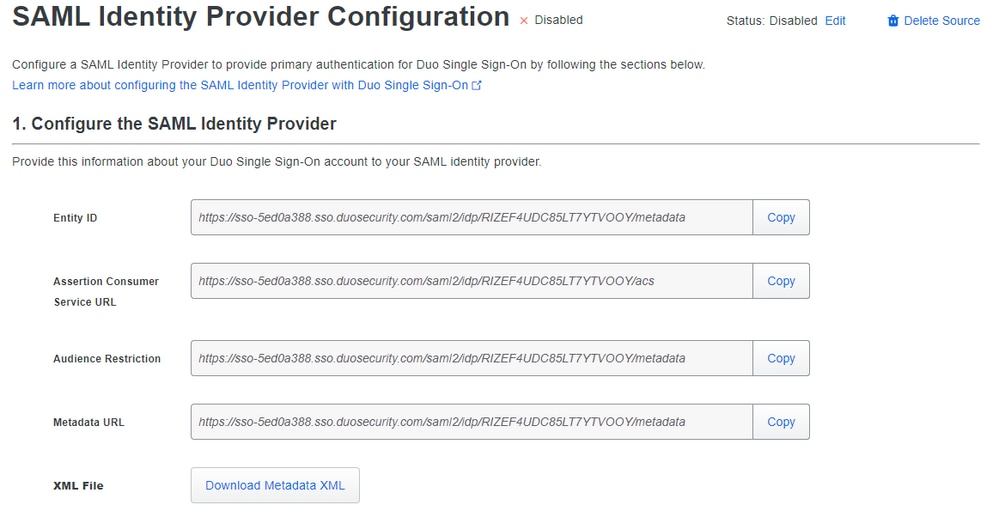

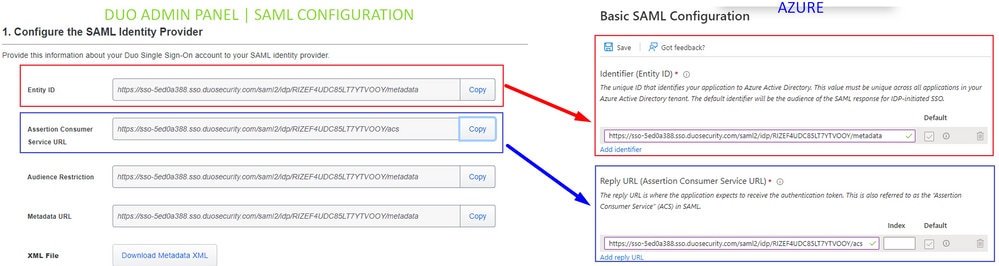

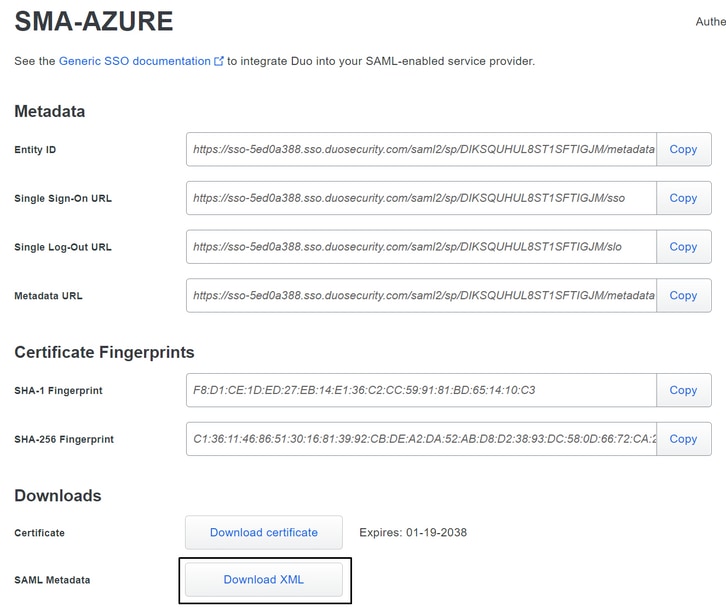

هنا في هذا الجزء، تجد جميع المعلومات التي تحتاج إليها لدمج Duo مع Azure للدمج مع SMA.

الاحتفاظ بالمعلومات الموجودة في نوافذ أخرى لاستخدامها في عملية التكامل في هذه الأثناء، يمكنك تكوين المعلمات في Azure.

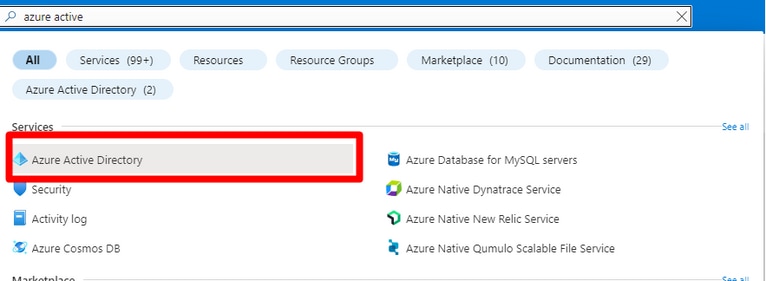

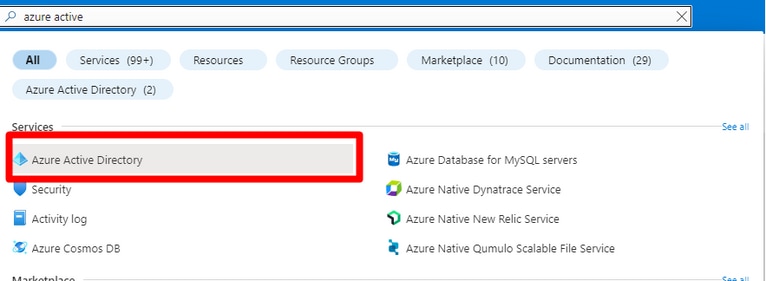

الآن، بعد التحقق من المعلومات الموجودة لديك في جزء تكامل SAML Azure (Duo Admin Portal)، يجب تسجيل الدخول ضمن مدخل Azure على الويب https://portal.azure.com/.

البحث عن Azure Active Directory في شريط البحث في الأعلى كما هو موضح في الصورة.

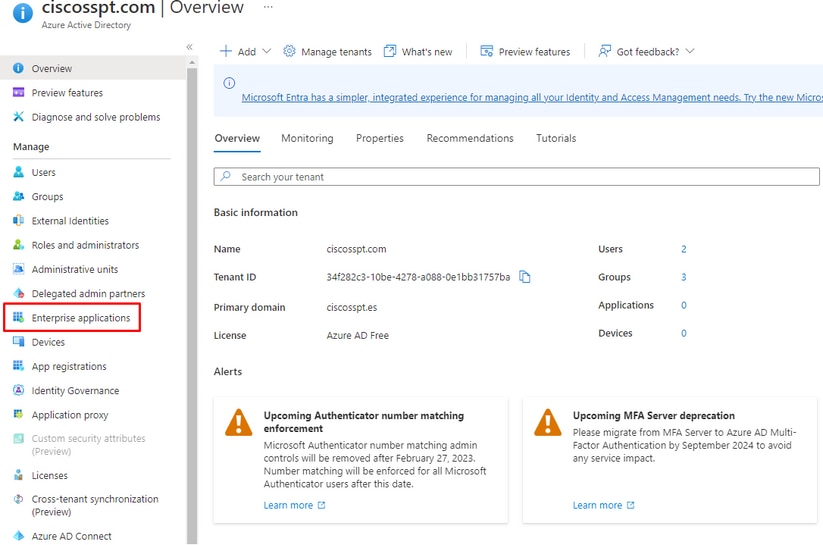

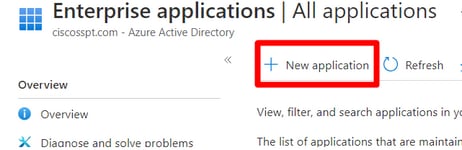

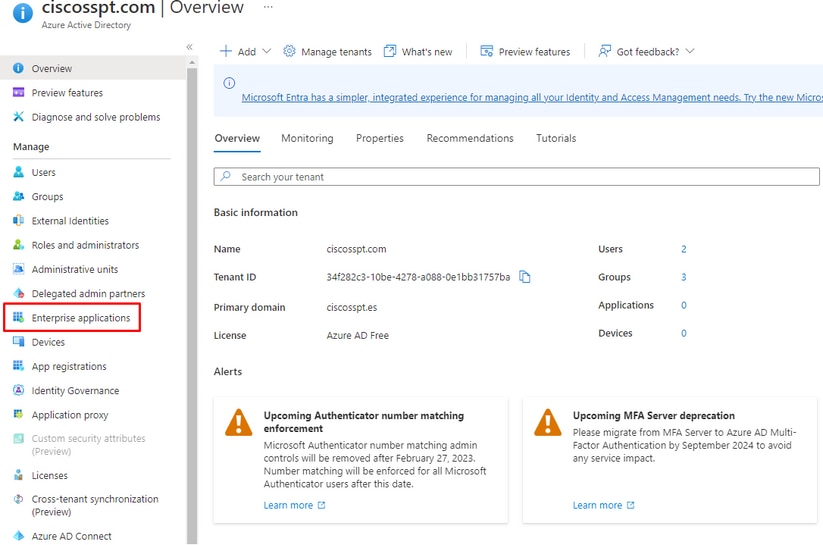

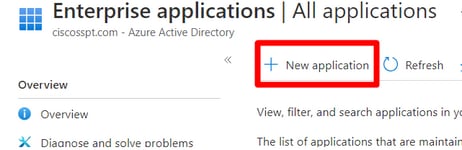

انتقل إلى Enterprise Applications كما هو موضح في الصورة.

تحديد New Application كما هو موضح في الصورة.

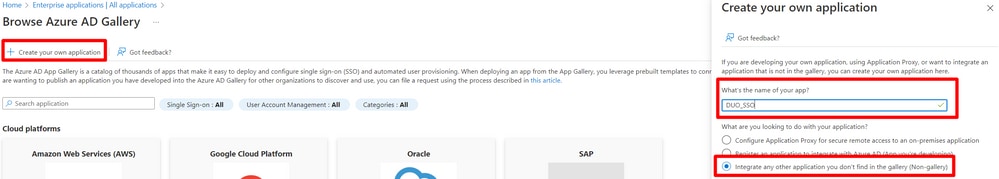

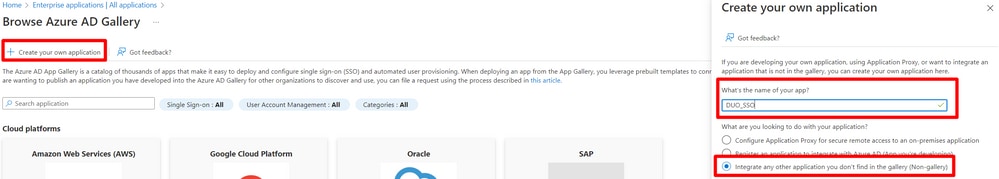

تحديد Create your own application، أختر اسم التطبيق الخاص بك وحدد Integrate any other application you don't find in the gallery (Non-Gallery)وانقر فوق Create.

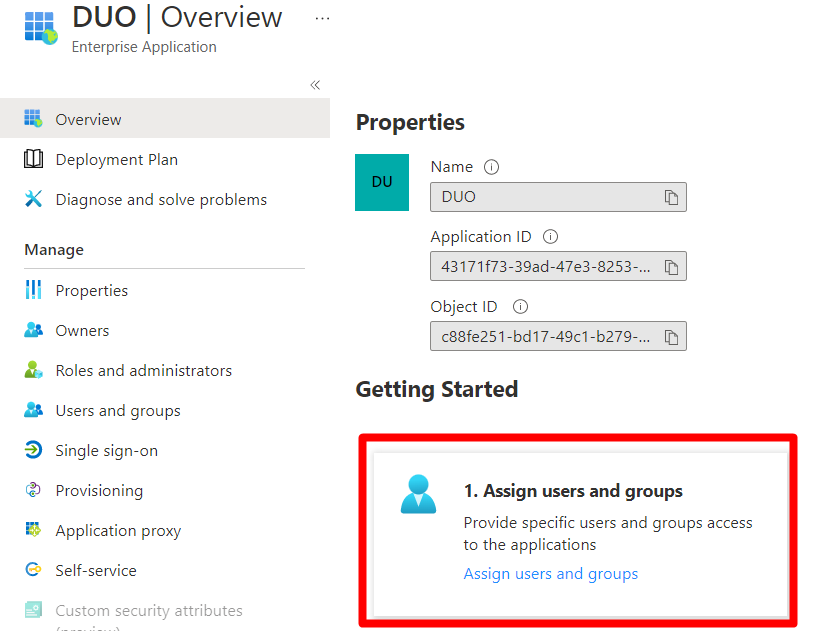

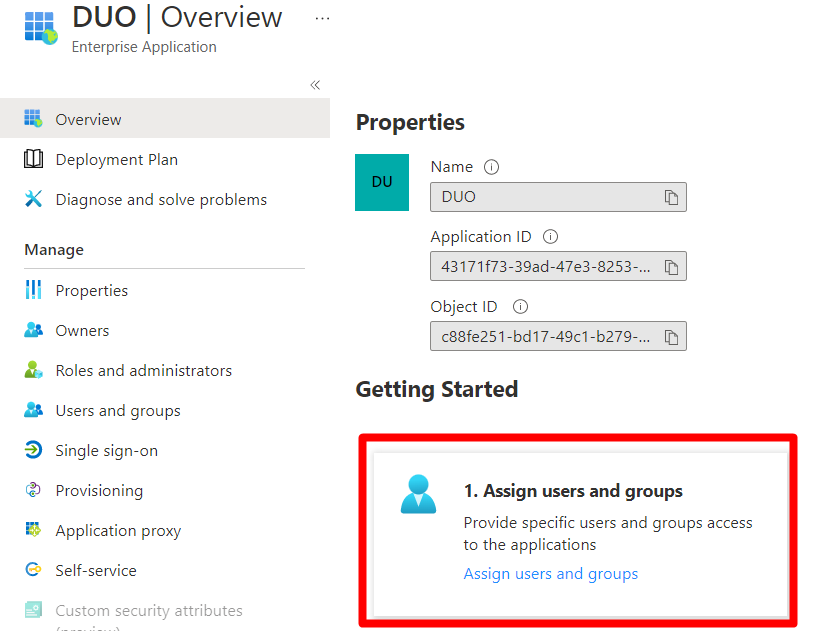

الآن، أضف المستخدمين. (يمكن إستخدام المستخدمين الذين تمت إضافتهم هنا فقط في وقت تسجيل الدخول الموحد (SSO).

تحديد Assign Users and Groups كما هو موضح في الصورة.

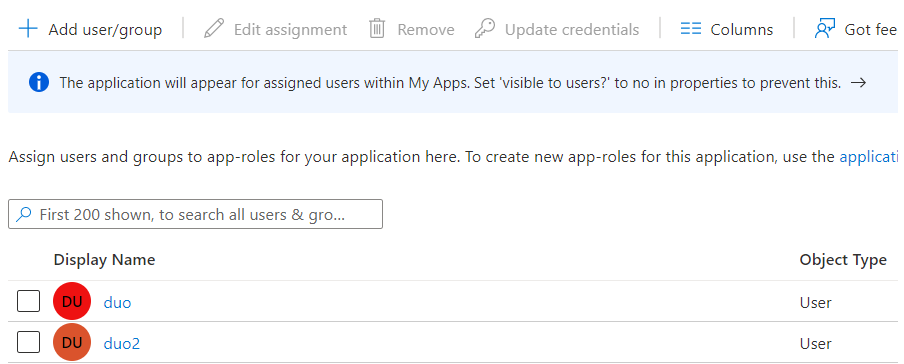

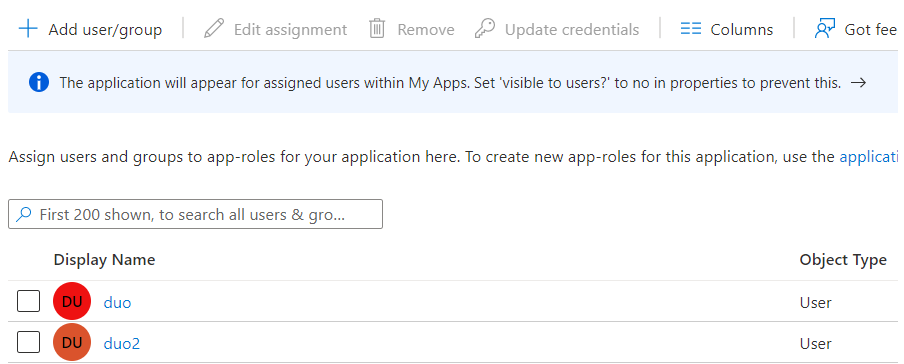

تحديد Add user/group كما هو موضح في الصورة.

ملاحظة: يمكنك إضافة مجموعات فقط إذا كان AD مرخصا، إذا لم يكن ذلك ممكنا بعد ذلك إستخدام المستخدمين.

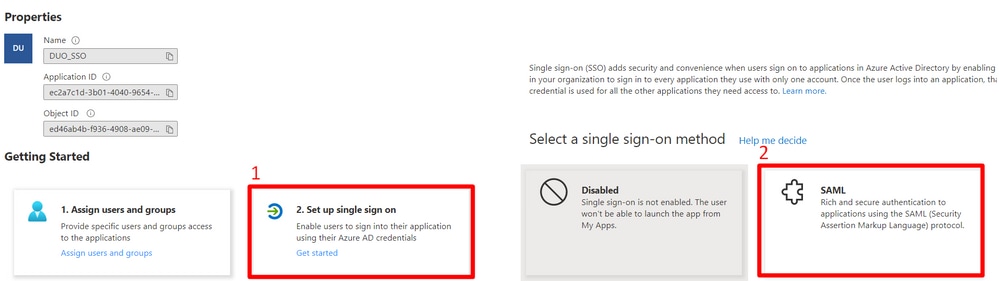

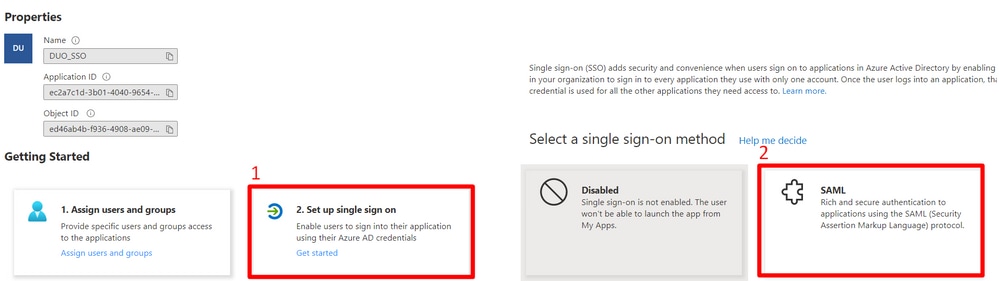

بعد إضافة المستخدمين أو المجموعات، تبدأ بتكوين SSO.

- تحديد

Set Up Single Sign-on

- تحديد

SAML

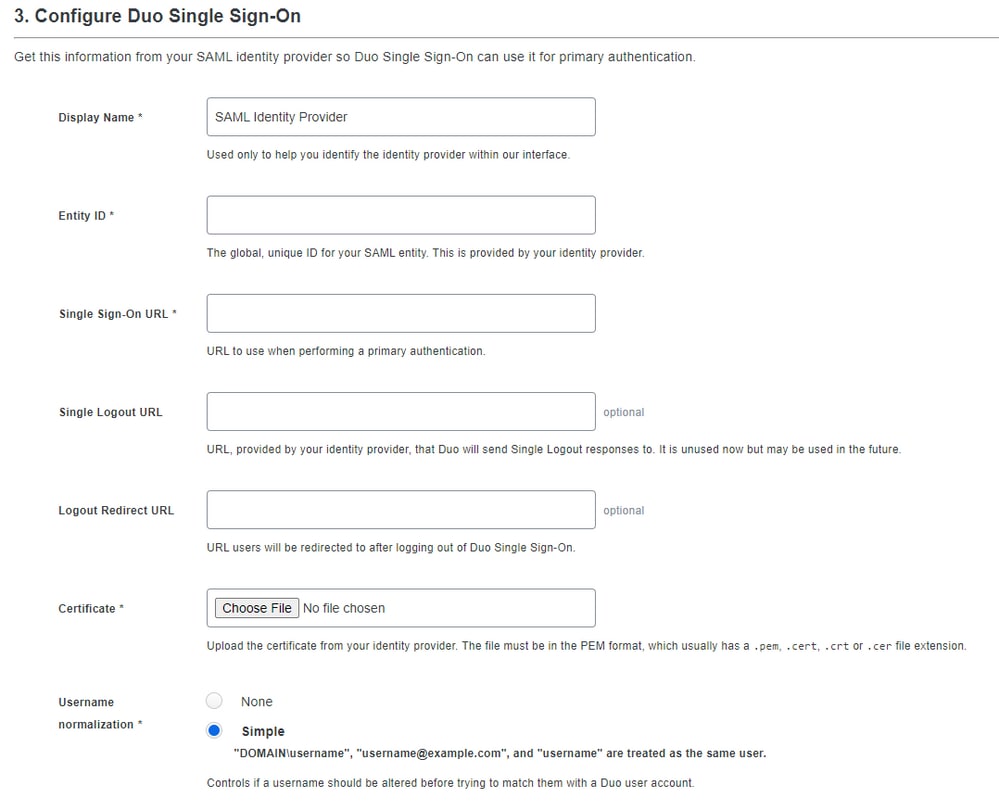

بعد ذلك، تحتاج إلى تكوين تسجيل الدخول إلى Azure المستند إلى Duo SAML باستخدام بيانات تكامل SAML Azure في مدخل إدارة Duo.

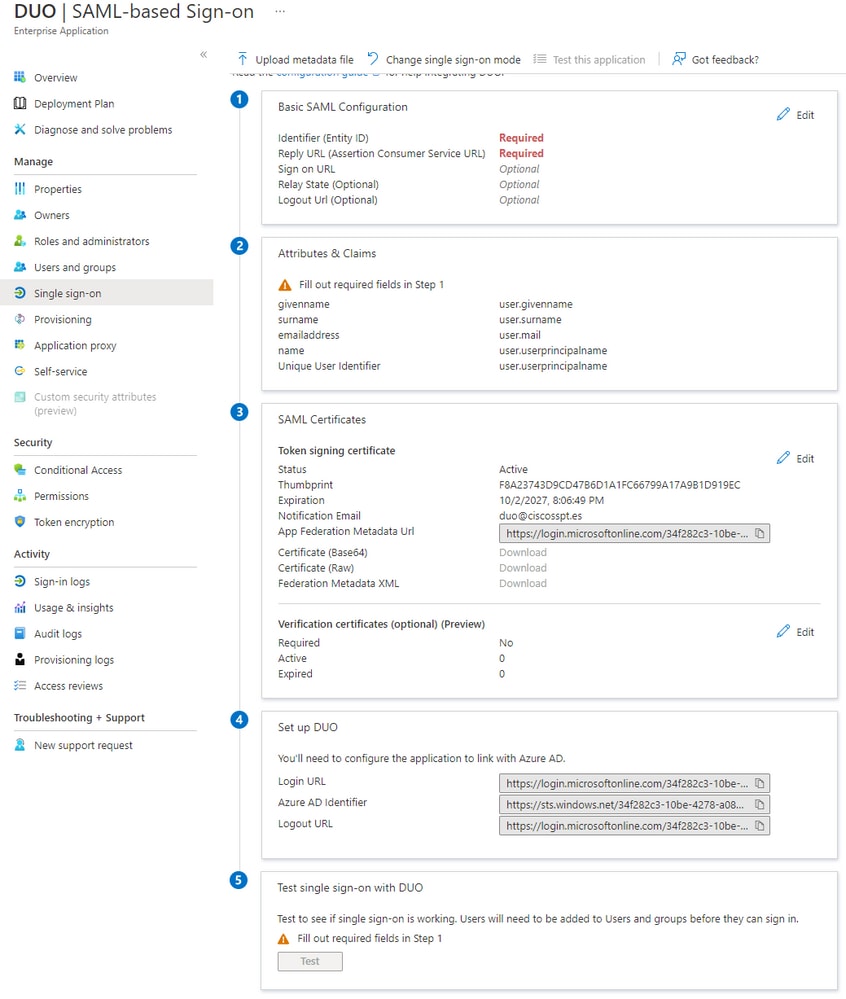

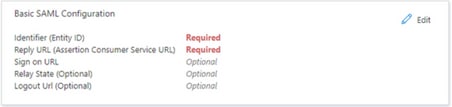

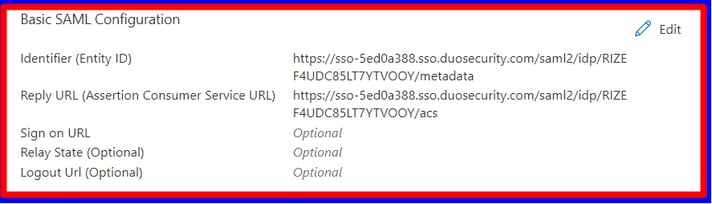

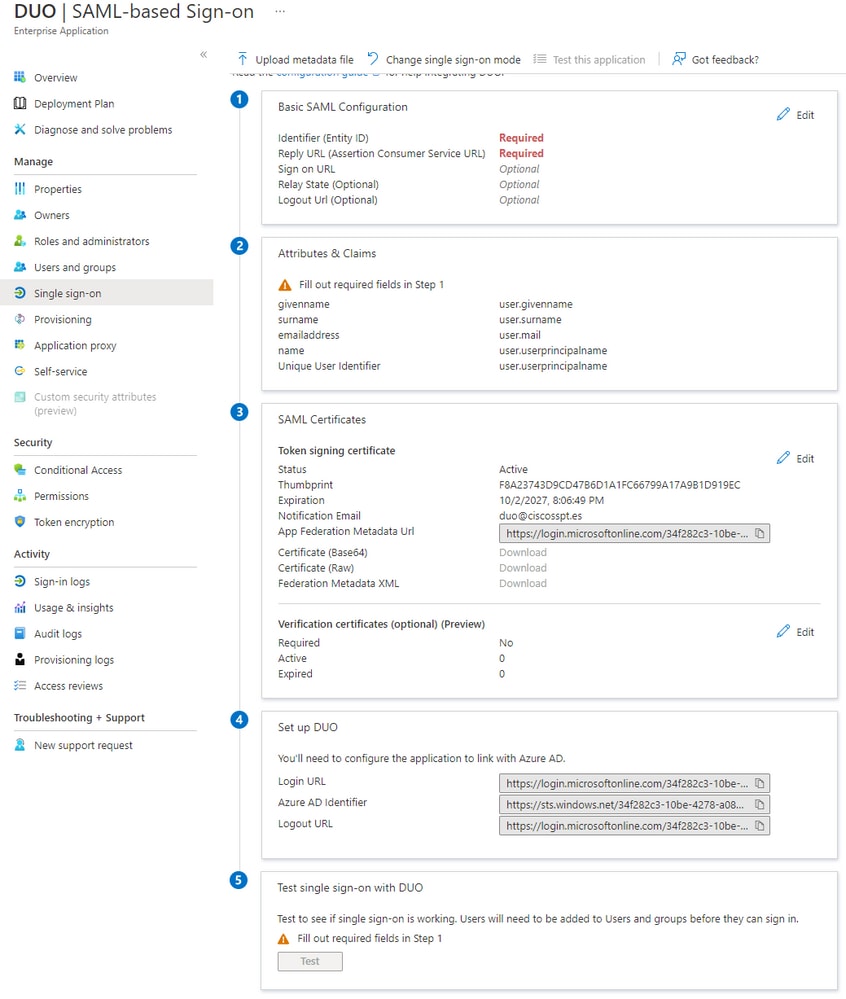

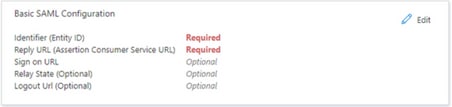

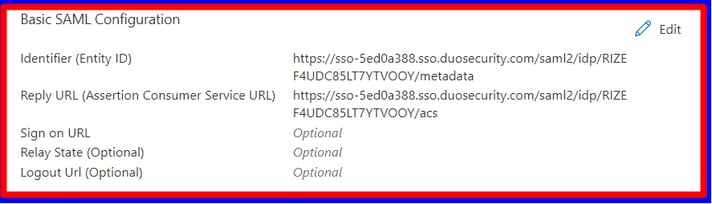

تحديد Edit تحت Basic SAML Configuration كما هو موضح في الصورة.

بعد نسخ البيانات من Duo لمعرف الكيان وعنوان URL لخدمة المستهلك للتأكيد إلى Azure فيIdentifier (Entity ID) و Reply URL (Assertion Consumer Service URL), انتهيت.

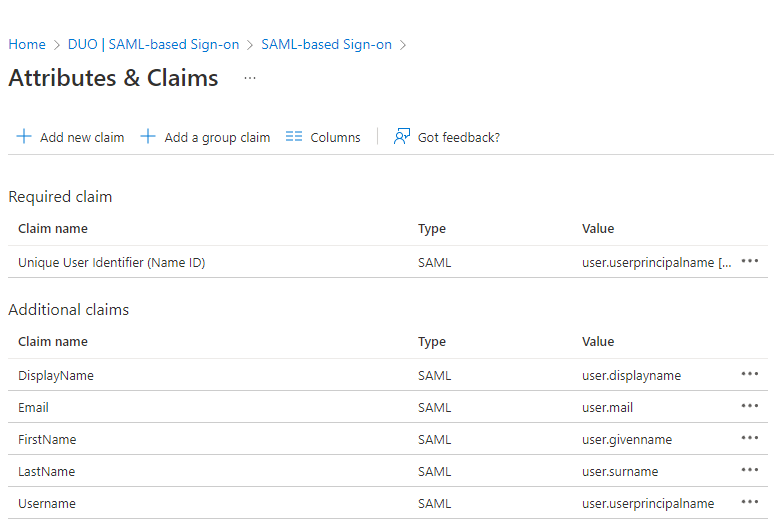

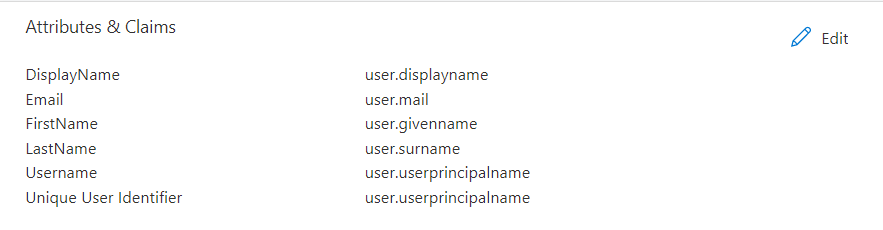

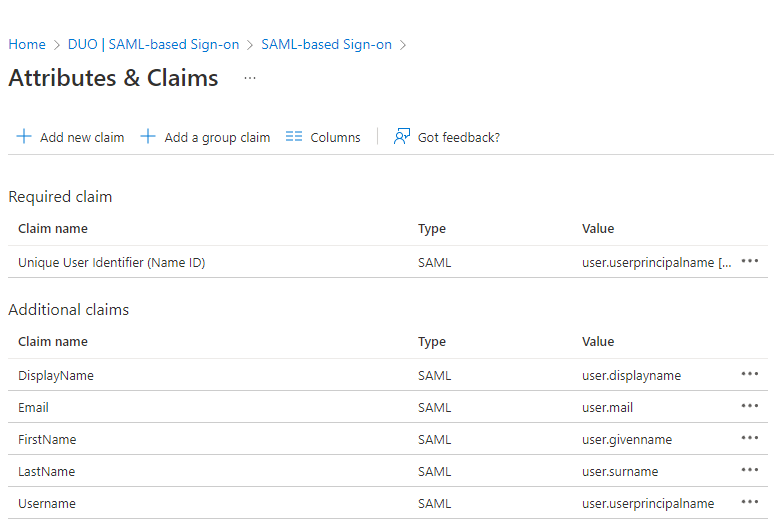

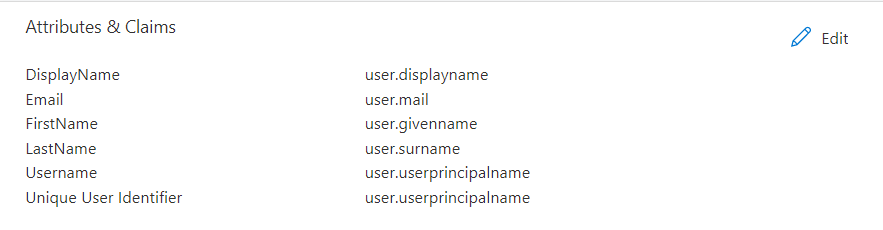

الآن، حدد Edit من أجل Attributes & Claims .

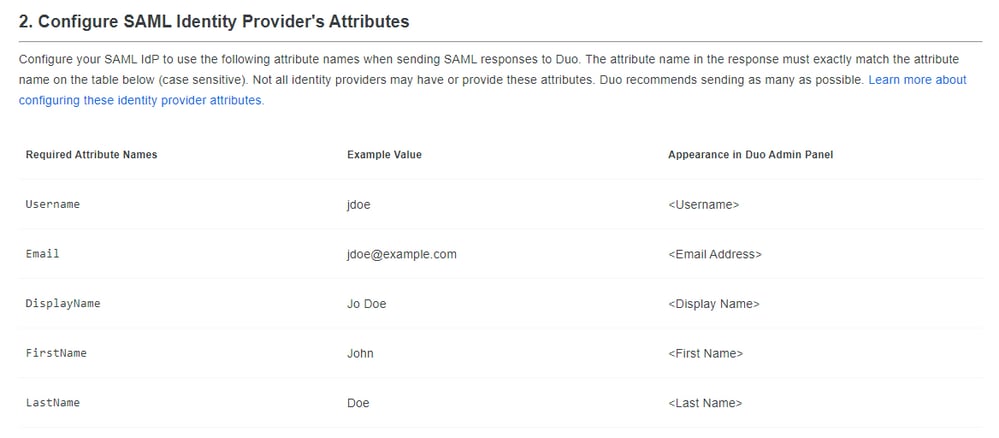

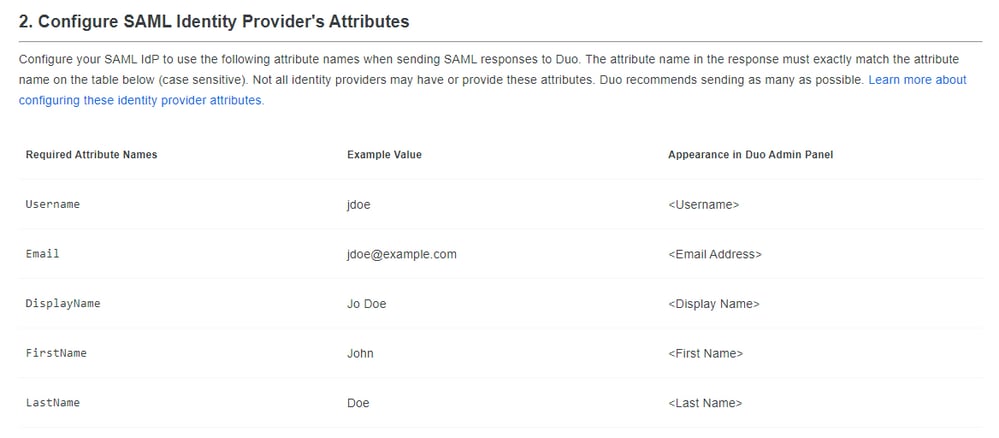

Delete the previous configuration وإضافة التكوين التالي إلى Attributes & Claims .

وأنت لديك شيء من هذا القبيل:

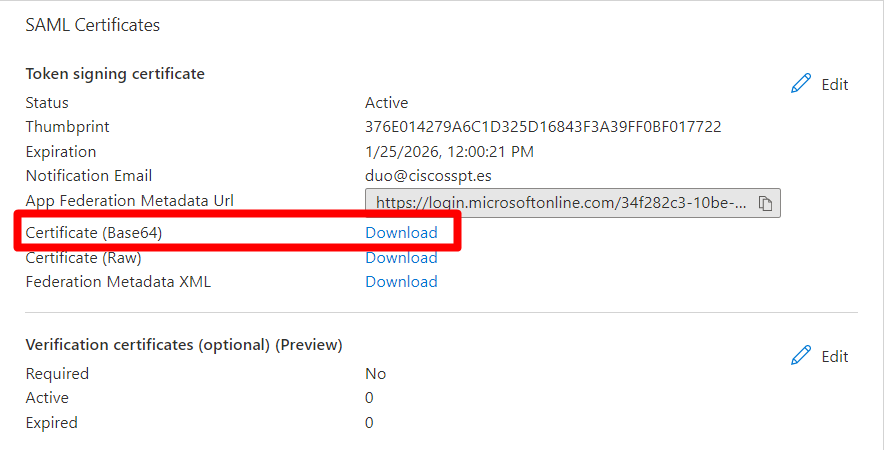

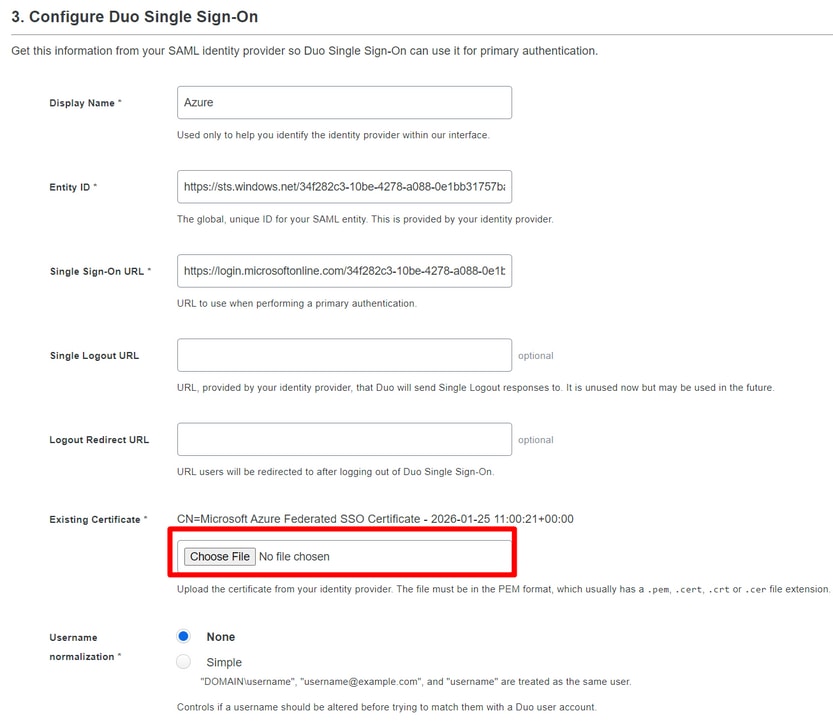

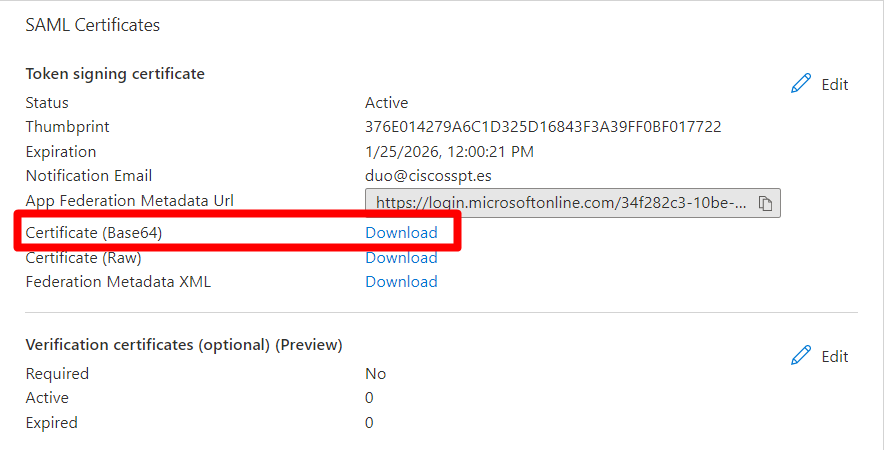

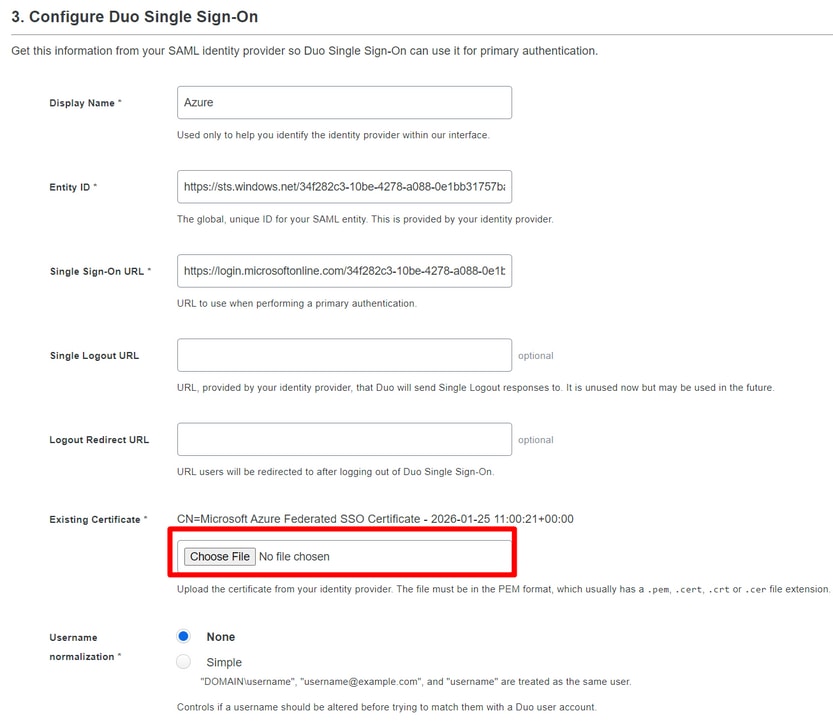

لإنهاء التكوين، تحتاج إلى تنزيل الشهادة ضمن شهادات SAML، وتحميلها إلى مدخل مسؤول Duo على تكوين SAML الخاص بك.

انقر Choose File

لقد أنهيت الآن تكوين SAML بين Duo و Azure.

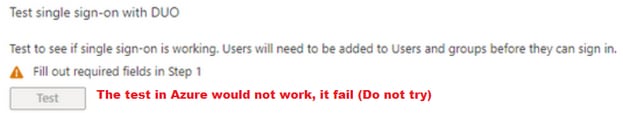

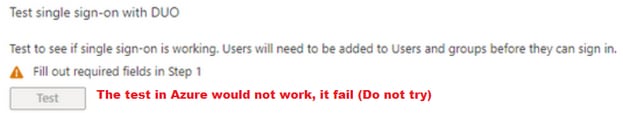

تحذير: الاختبار في Azure لا يعمل، إنه يفشل (يرجى عدم المحاولة).

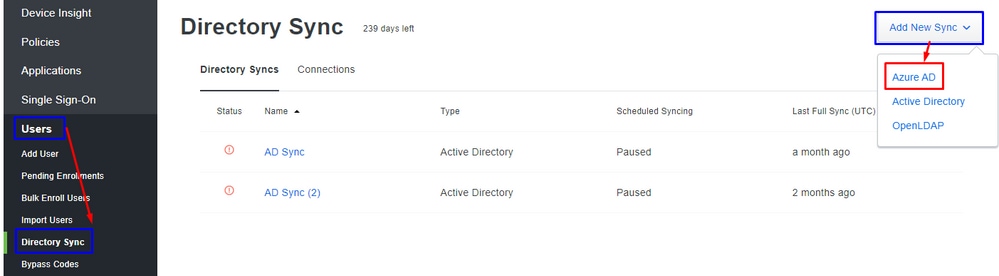

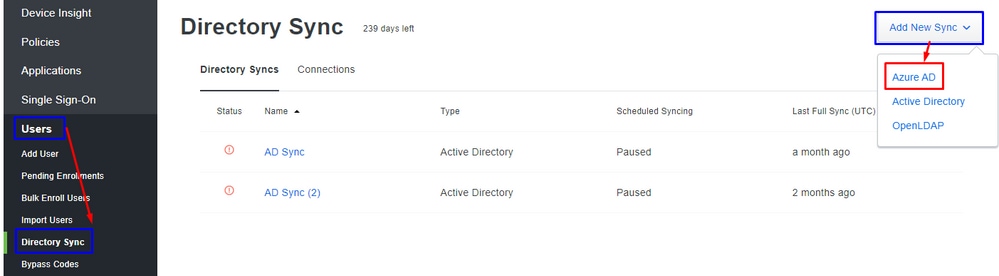

2. تكوين AD Sync لمزامنة المستخدمين من Azure ثنائية (إختياري)

هذه الخطوة إختيارية ولكنها تساعد على مزامنة المجموعات من Azure إلى Duo. يمكنك تخطي هذه الخطوة إذا لم ترغب في القيام بذلك.

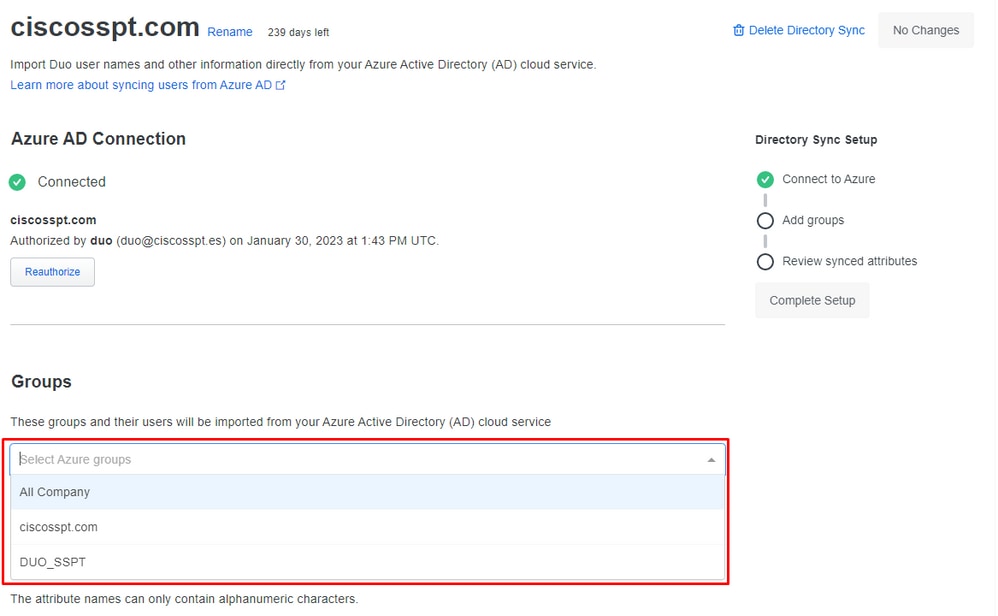

انتقل إلىUsers > Directory Sync > Add New Sync > Azure AD

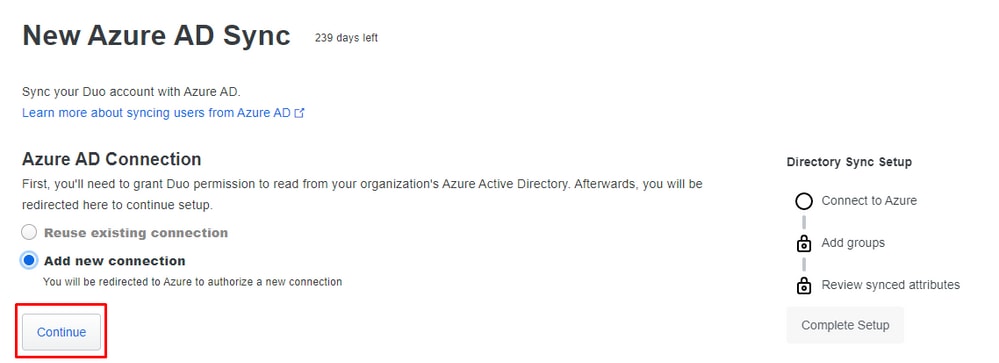

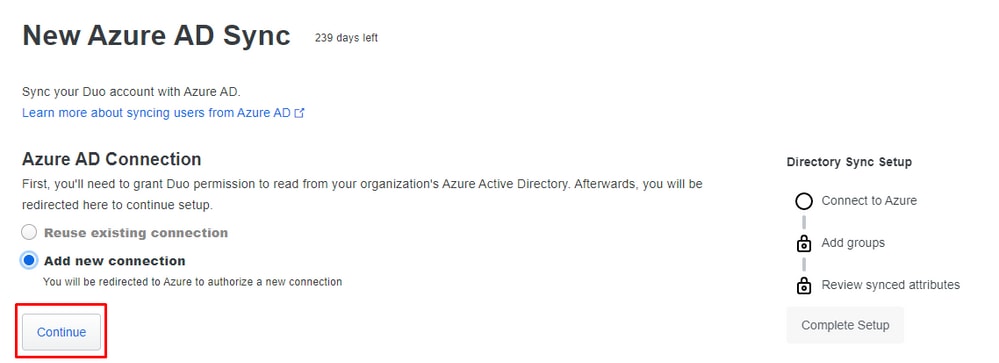

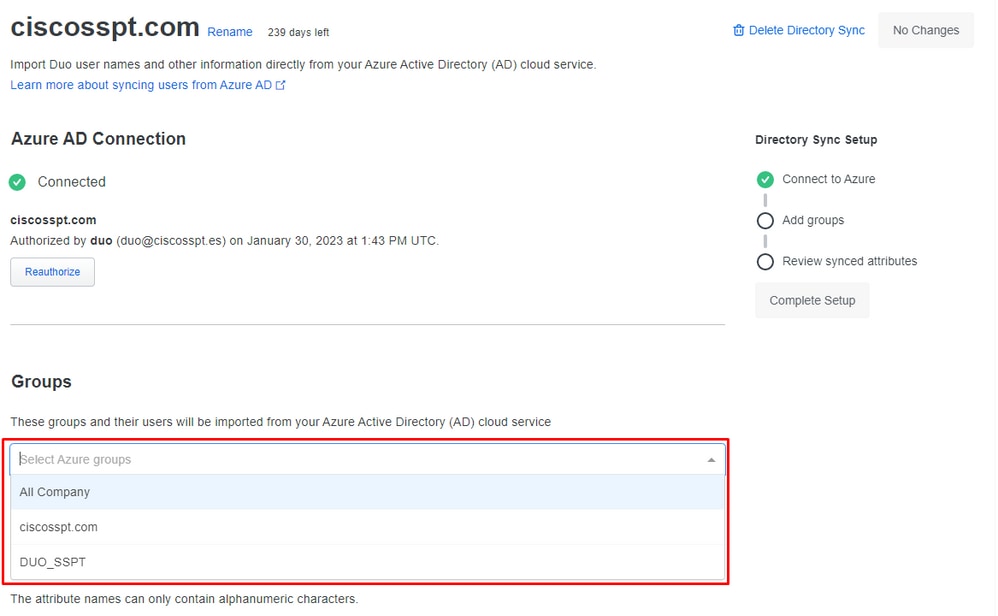

بعد ذلك، يتم إعادة توجيهك إلى New Azure AD Sync. نختار Add New Connection، ثم انقر Continue.

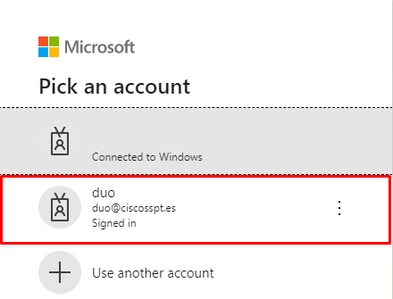

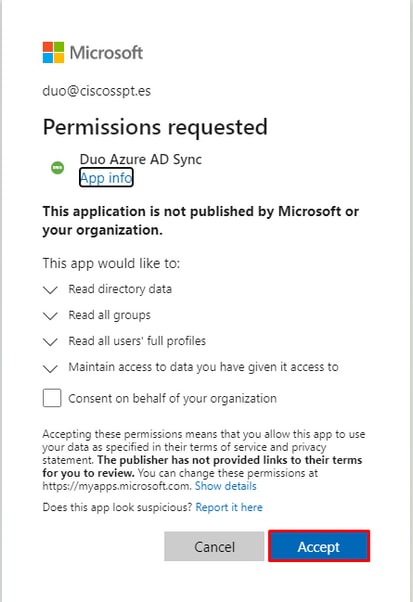

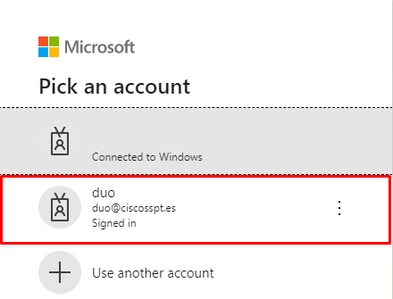

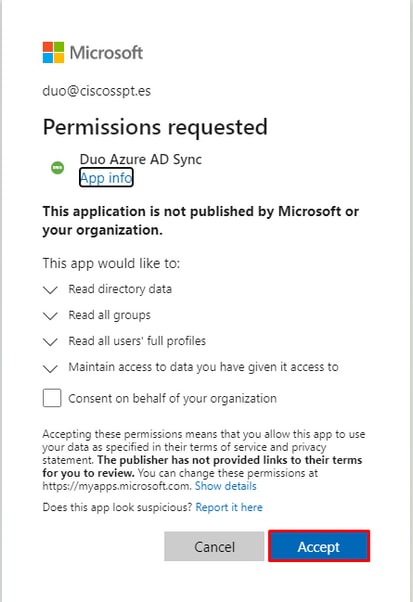

يجب أن تقوم بالمصادقة في Azure لقبول الاتفاقيات والحقوق.

حددGroups التي تريد دمجها.

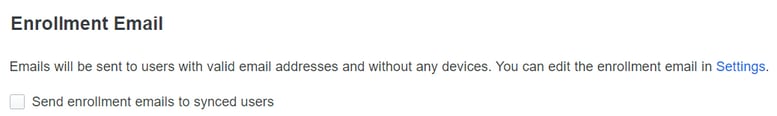

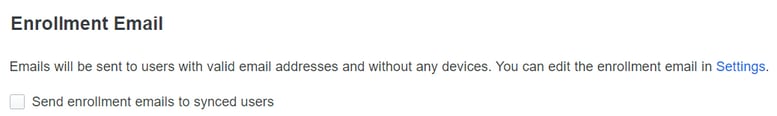

قبل ذلك، يمكنك وضع علامة على خانة الاختيار للسماح لك بإرسال البريد الإلكتروني للتسجيل، أو الانتظار حتى يقوم المستخدم بتسجيل الدخول إلى التطبيق وتتم مطالبته بالتسجيل في Duo.

ويختار Save.

3. تكوين تطبيق تسجيل الدخول الأحادي الثنائي ل SMA

يرجى الرجوع إلى تسجيل الدخول الأحادي لمزودي خدمة SAML العامين | الأمان الثنائي.

قم بإنشاء التطبيق في Duo لدمج SMA.

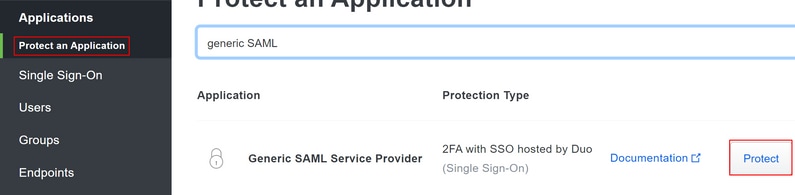

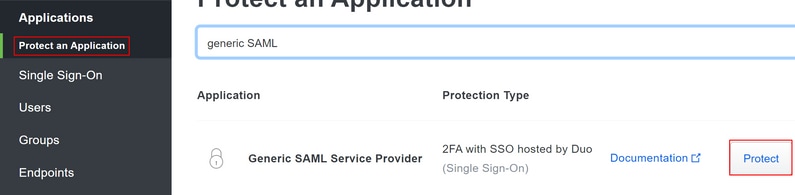

Navigate to Applications > Protect an Application- البحث عن

Generic SAML Service Provider.

- نختار

Protect.

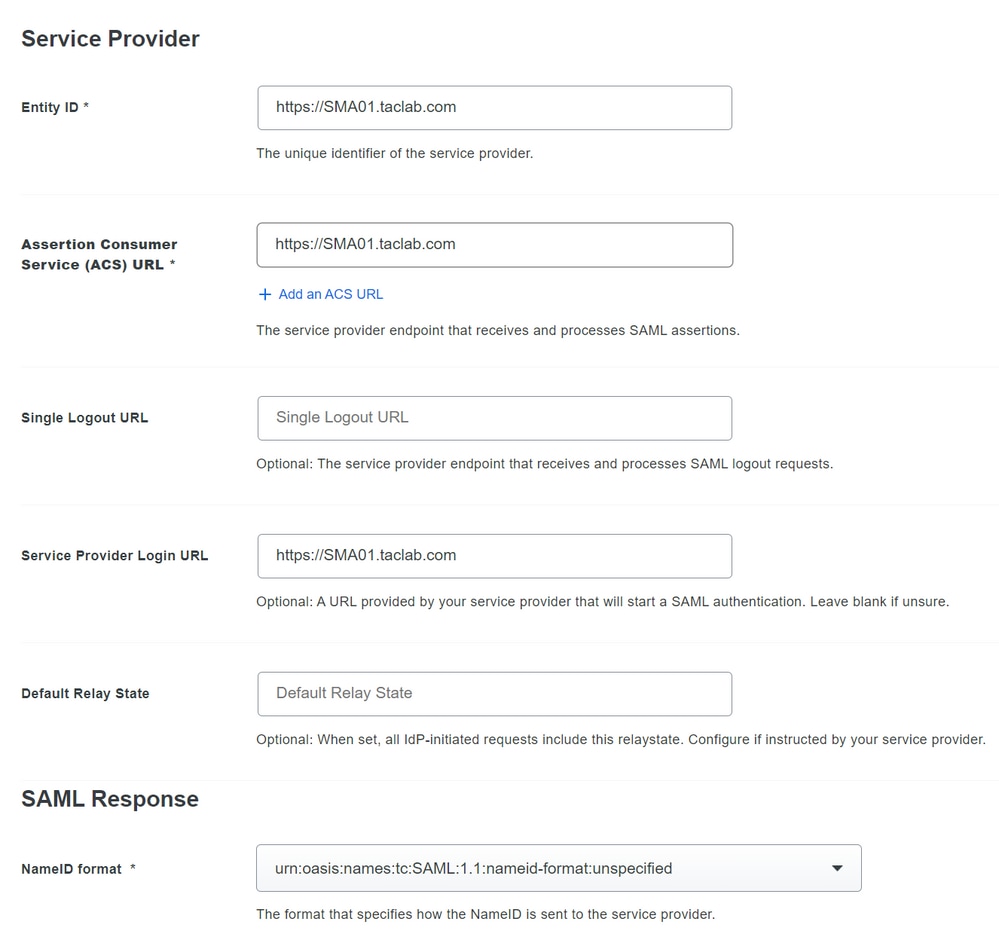

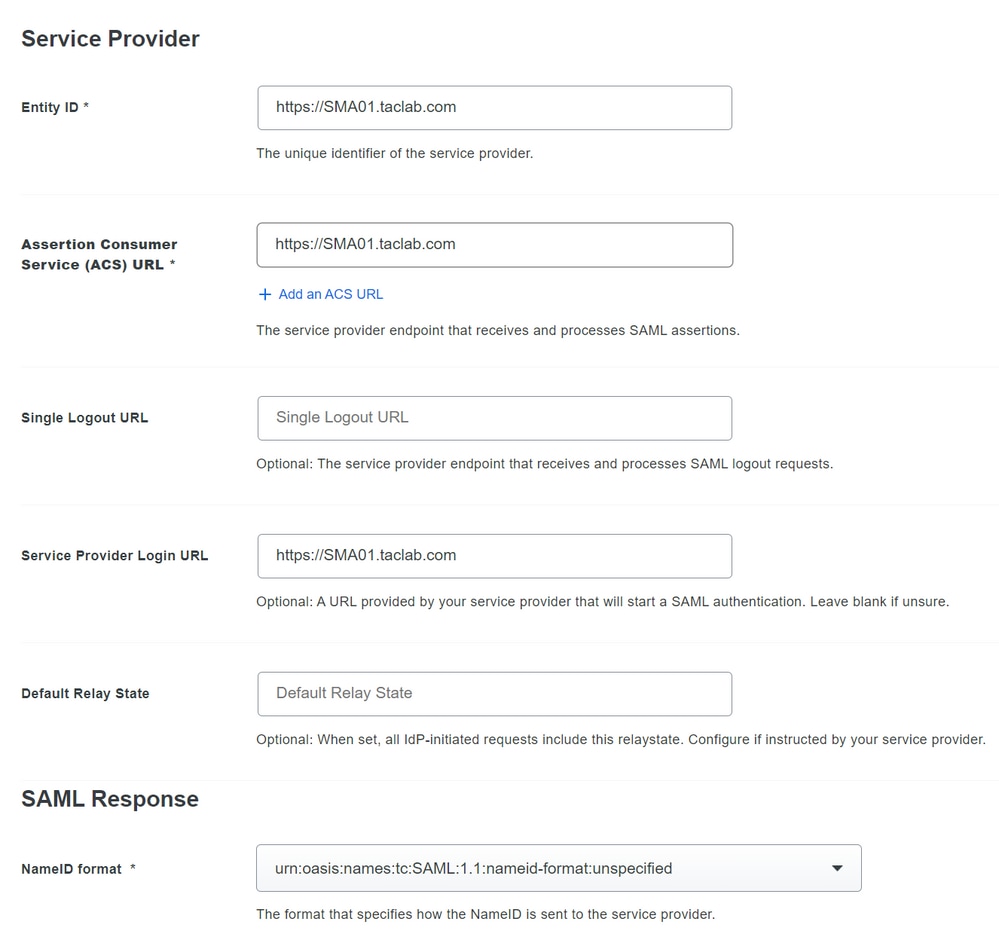

في هذا الجزء، تقوم بتكوين بعض المتغيرات لموفر الخدمة واستجابة SAML التي تشارك SP و IDp.

يمكنك تكوين الجزء الأكثر أهمية للمعرف للسماح للمستخدمين بالمصادقة وإرسال المعلمات الصحيحة في SAML.

- معرف الكيان: يتم إستخدام معرف كيان مزود الخدمة لتحديد موفر الخدمة بشكل فريد. تنسيق معرف كيان موفر الخدمة هو عادة URI.

- عميل التأكيد: نقطة نهاية مزود الخدمة التي تتلقى تأكيدات SAML وتعالجها. عنوان URL الخاص ب SAML Confirmation Consumer Service (ACS) للتطبيق الخاص بك.

- عنوان URL لتسجيل دخول موفر الخدمة: الموقع الذي يتم فيه إرسال تأكيد SAML مع HTTP POST. غالبا ما يشار إلى هذا باسم URL خدمة العملاء لتأكيد SAML (ACS) للتطبيق الخاص بك.

- تنسيق معرف الاسم: يحدد قواعد وقيود معالجة SAML لعبارة موضوع التأكيد. أستخدم القيمة الافتراضية ل 'غير محدد' ما لم يتطلب التطبيق تنسيقا محددا بشكل صريح.

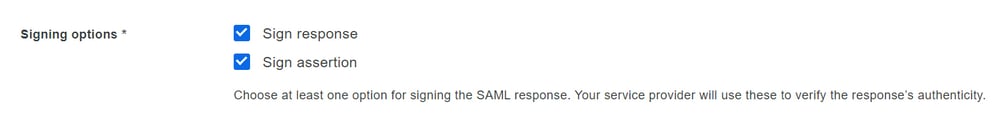

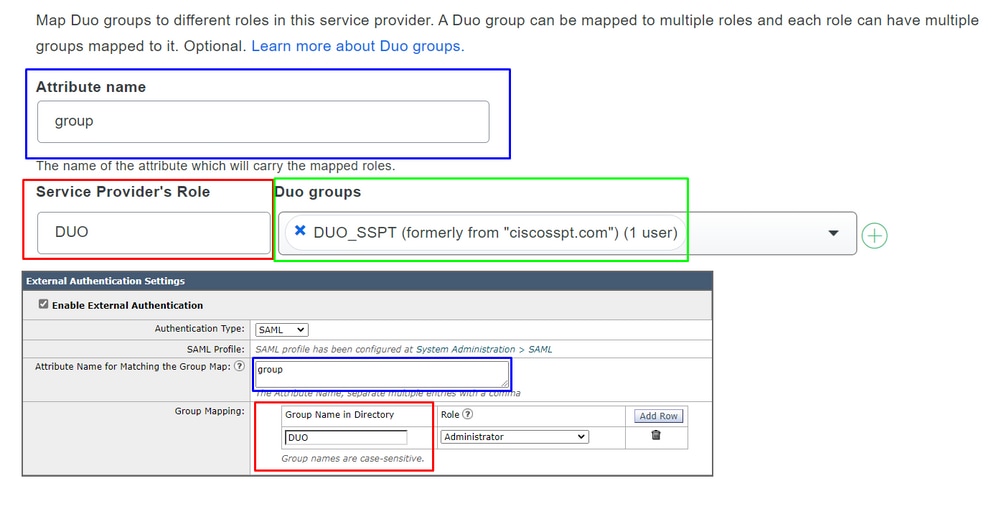

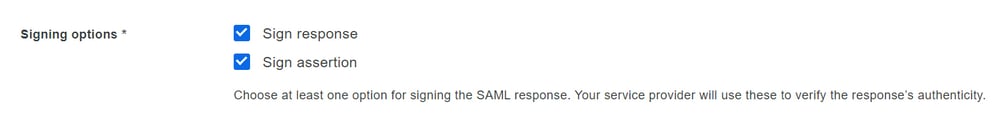

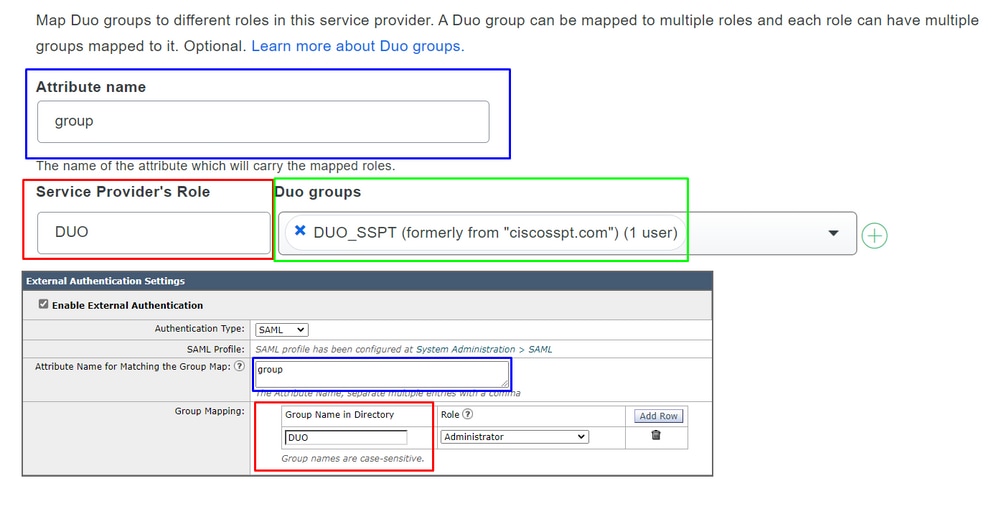

Sign response و Sign assertion يلزم وضع علامة على كل من SMA و Duo.

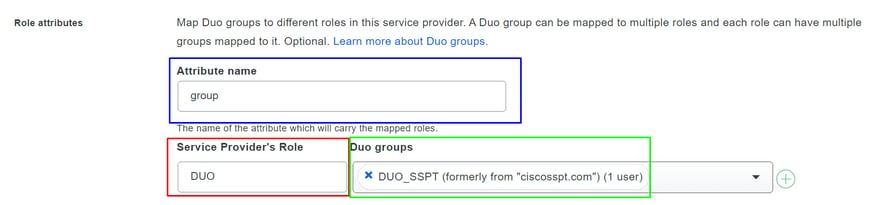

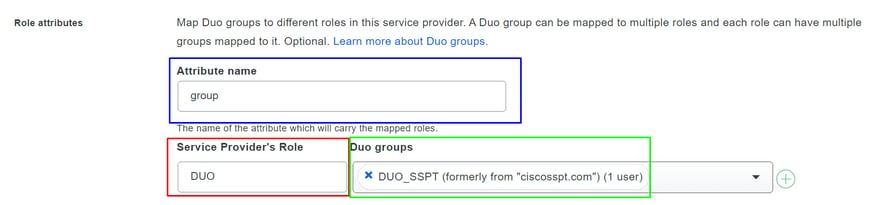

- اسم السمة: يعتمد اسم السمة على السمات التي تم تكوينها لموفر الهوية. بحث الجهاز عن إدخالات مطابقة اسم السمة في حقل تعيين المجموعة، وهذا إختياري. إذا لم تقم بتكوينه، فسيبحث الجهاز عن إدخالات مطابقة لكافة السمات في حقل تعيين المجموعة.

- دور مزود الخدمة: اكتب ما تريد أن يكون هذا فقط لعمل المطابقة مع

group name in the directory في SMA.

- مجموعات ثنائية: تم دمج المجموعة ليتم إستخدامها ضمن مرحلة المصادقة بين SMA و Duo. (تذكر أن المجموعات التي سيتم إستخدامها للمصادقة هي ثنائية وليست في SMA).

4. تكوين SMA لاستخدام SAML

انتقل إلى System Administration > SAML كما هو موضح في الصورة.

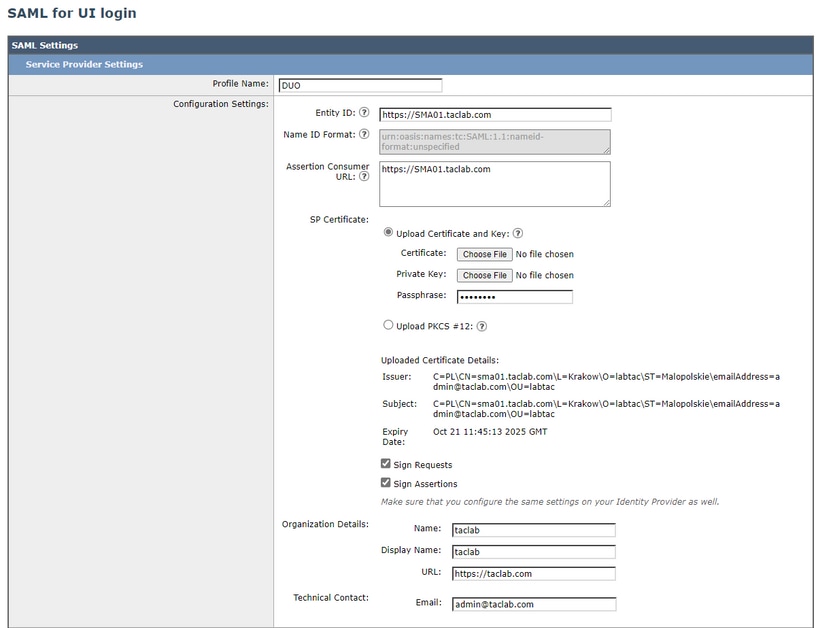

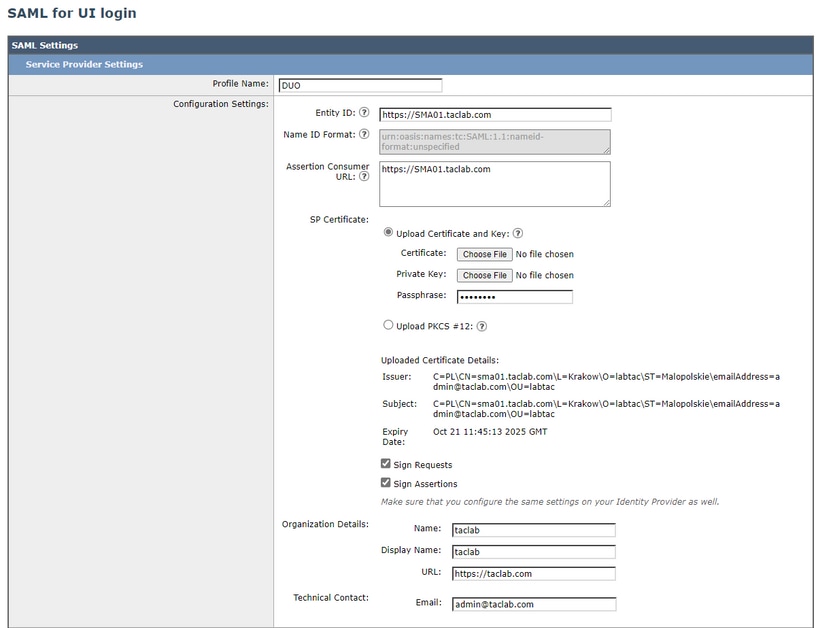

نختار Add Service Provider.

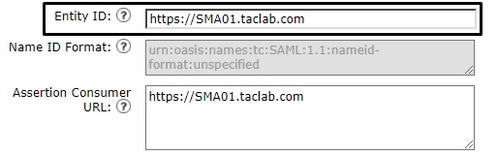

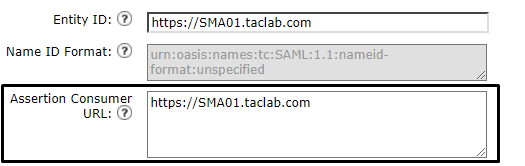

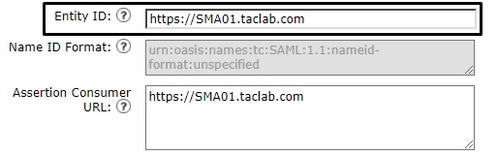

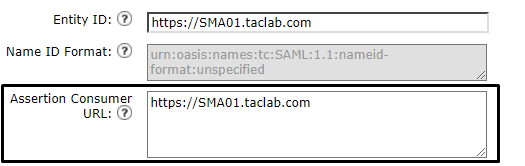

ملاحظة: تذكر أن هذه المعلمة يجب أن تكون متطابقة في SMA و Duo.

- معرف الكيان: يتم إستخدام معرف كيان مزود الخدمة لتحديد موفر الخدمة بشكل فريد. تنسيق معرف كيان موفر الخدمة هو عادة URL.

- URL لمستهلك التأكيد: URL لمستهلك التأكيد هو URL الذي يجب أن يرسل موفر الهوية تأكيد SAML بعد المصادقة الناجحة. يجب أن يكون عنوان URL الذي تستخدمه للوصول إلى واجهة ويب ل SMA الخاص بك هو نفس عنوان URL لمستهلك التأكيد. تحتاج إلى هذه القيمة أثناء تكوين إعدادات SMA على Duo.

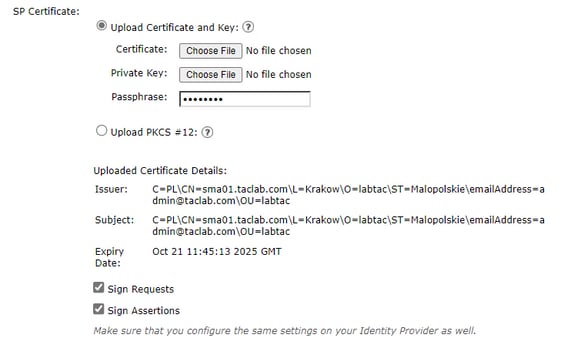

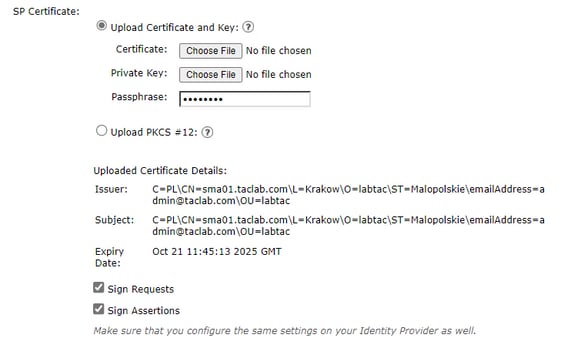

- شهادة SP: هذه هي الشهادة الخاصة باسم المضيف الذي قمت بتكوين عنوان URL لمستهلك التأكيد الخاص به.

سيكون من الأفضل لو أستخدمت openssl على Windows أو Linux. إذا كنت تريد تكوين شهادة موقعة ذاتيا يمكنك عمل ذلك مع الخطوة التالية أو يمكنك إستخدام شهادتك:

1. قم بإنشاء المفتاح الخاص. يساعد ذلك على تمكين التشفير أو فك التشفير.

openssl genrsa -out domain.key 2048

2. إنشاء طلب توقيع شهادة (CSR).

openssl req -key domain.key -new -out domain.csr

3. قم بإنشاء الشهادة الموقعة ذاتيا.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

إذا كنت تريد المزيد من الأيام، يمكنك تغيير القيمة بعد -days .

ملاحظة: تذكر، من خلال أفضل الممارسات، أنه لا يجب عليك تطبيق أكثر من 5 سنوات على الشهادات.

بعد ذلك، لديك الشهادة والمفاتيح التي تريد تحميلها على SMA في الخيار تحميل الشهادة والمفتاح.

ملاحظة: إذا كنت تريد تحميل الشهادة بتنسيق PKCS #12، فمن الممكن إنشاؤها بعد الخطوة 3.

اختياري

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

لتفاصيل المؤسسة، يمكنك ملؤها كما تريد وتحديد إرسال

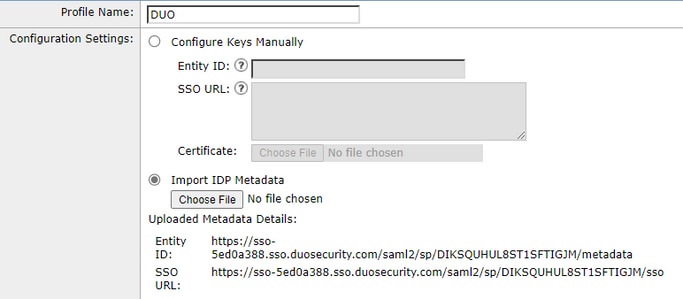

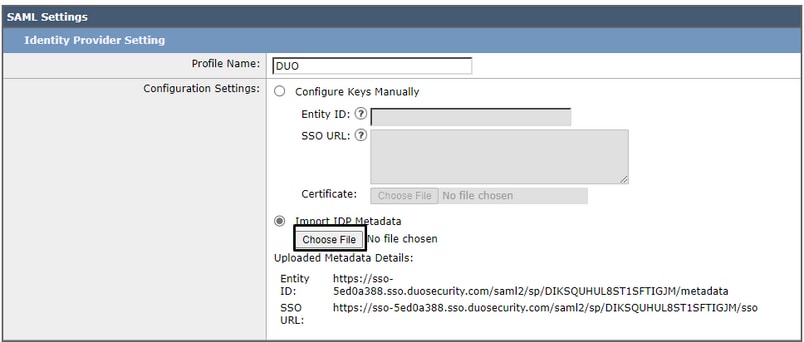

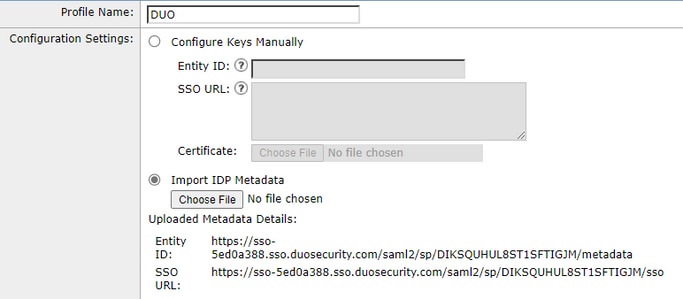

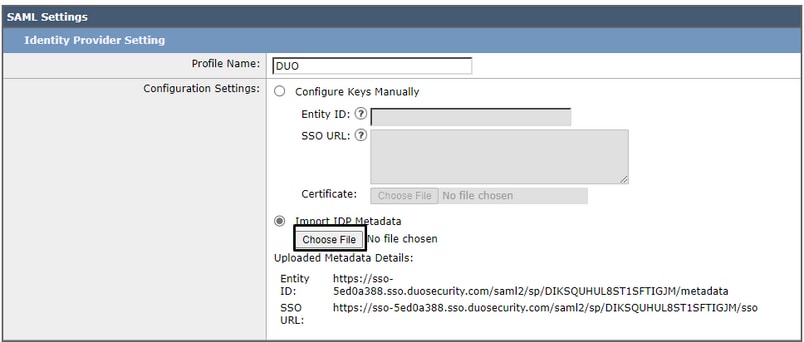

انتقل إلىSystem Administration > SAML > Add Identity Provider كما هو موضح في الصورة.

في هذه الخطوة، لديك خياران، يمكنك تحميل تلك المعلومات يدويا أو عبر ملف XML.

انتقل إلى التطبيق الخاص بك في Duo وقم بتنزيل ملف بيانات تعريف IdP.

بعد تنزيل الملف، يمكنك تحميله فقط في خيار بيانات تعريف IDp في SMA.

للحصول على الخطوة الأخيرة ضمن SMA، انتقل إلى System Administration > Users > External Authentication > SAML. ثم قم بتكوين المعلمات التالية لتبدو بنفس تكوين Duo.

Attribute Name = Attribute Name for Match the Group Map Service Provider Role = Group Mapping

وبعد ذلك، يمكنك تنفيذ التغييرات والتأكد مما إذا كان عملية النشر لديك تعمل كما هو متوقع!

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

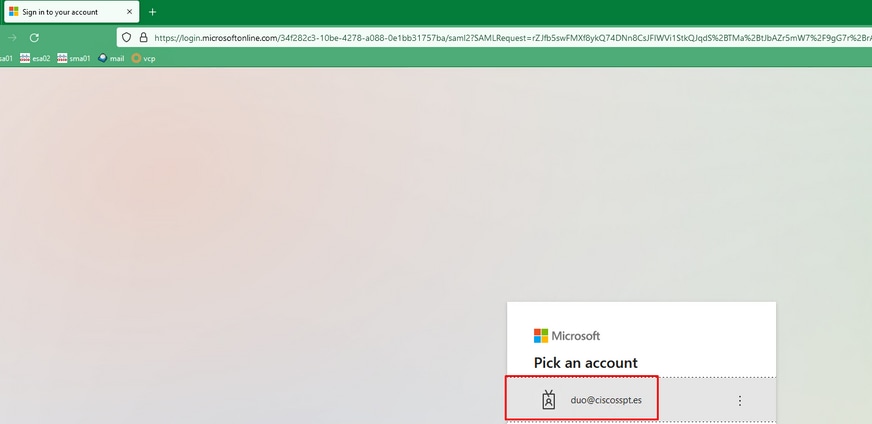

لاختبار التكوين الخاص بك، حدد Use Single Sign on كما هو موضح في الصورة.

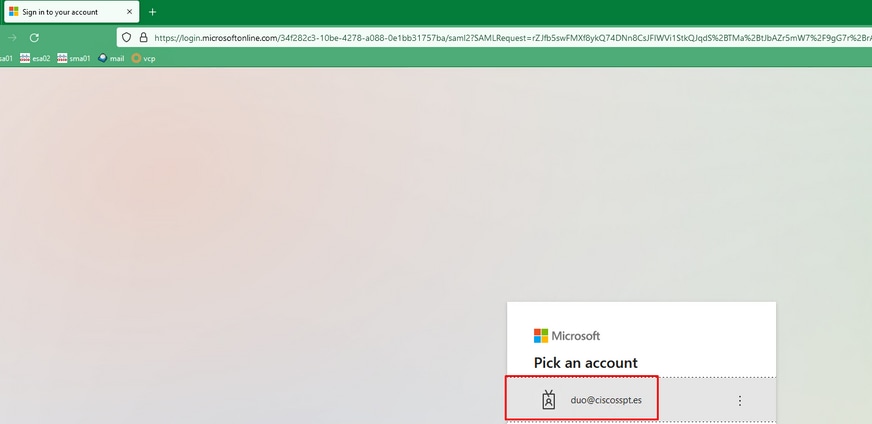

يطلب منك تسجيل الدخول إلى Microsoft كما هو موضح في الصورة.

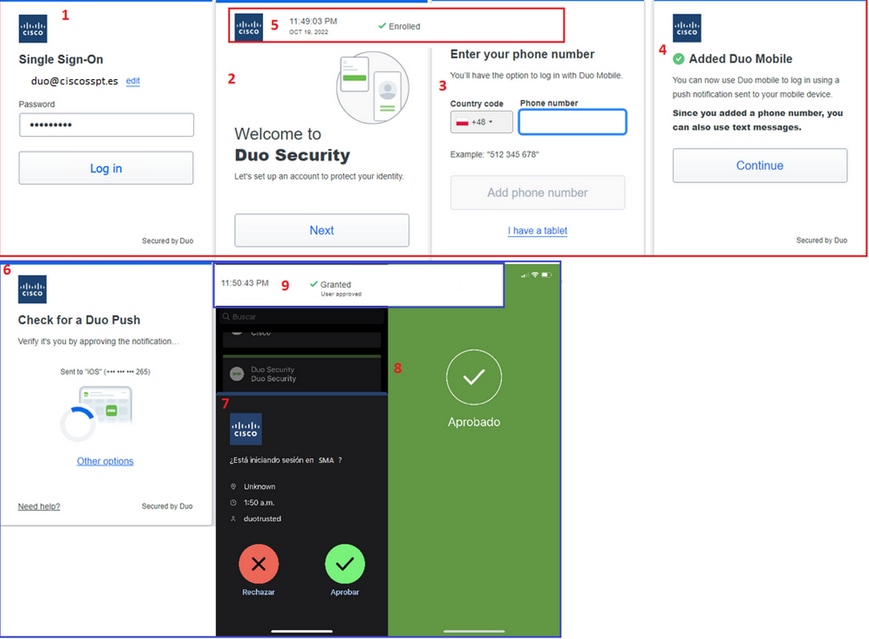

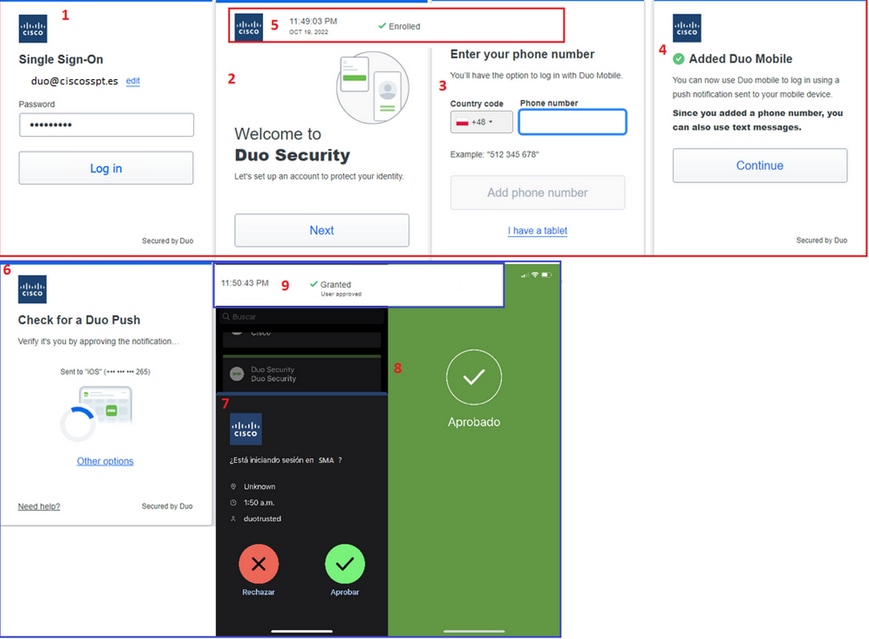

بعد ذلك، إذا كان المستخدم لديك مسجلا، فيجب مطالبتك بتكوين اسم مستخدم وكلمة مرور في Duo للمصادقة، وبعد ذلك، تحتاج إلى تحديد طريقة المصادقة.

إذا لم يكن المستخدم مسجلا لديك وكان لديك النهج المكون لتسجيل مستخدم غير مسجل، يتم نقلك إلى عملية التسجيل وطريقة المصادقة بعد ذلك، كما هو الحال في المثال التالي.

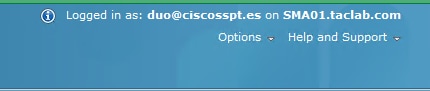

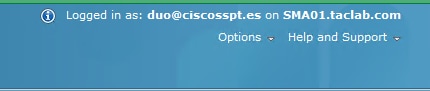

إذا تم تكوين كل شيء وتصحيحه، فقد قمت بتسجيل الدخول بنجاح.

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

التعليقات

التعليقات