المقدمة

يصف هذا المستند الخطوات المطلوبة لتكوين مصادقة ثنائية العوامل الخارجية للوصول الإداري إلى مركز إدارة Firepower (FMC).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تكوين الكائن Firepower Management Center (FMC)

- إدارة محرك خدمات الهوية (ISE)

المكونات المستخدمة

- مركز إدارة Cisco Firepower (FMC) الذي يشغل الإصدار 6.3.0

- محرك خدمات الهوية من Cisco (ISE) الذي يشغل الإصدار 2.6.0.156

- الإصدار المدعوم من Windows (https://duo.com/docs/authproxy-reference#new-proxy-install) مع الاتصال بوحدة التحكم في إدارة الهيكل (FMC) و ISE والإنترنت للعمل كخادم وكيل مصادقة Duo

- جهاز Windows للوصول إلى مدخل إدارة FMC و ISE و Duo

- حساب Duo على الويب

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

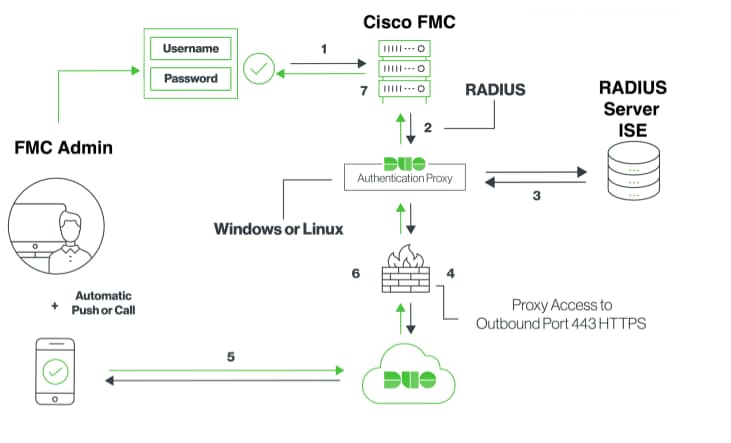

تتم مصادقة مسؤول FMC مقابل خادم ISE، ويتم إرسال مصادقة إضافية في شكل إعلام دفعي بواسطة خادم Duo Authentication Proxy إلى جهاز المسؤول المحمول.

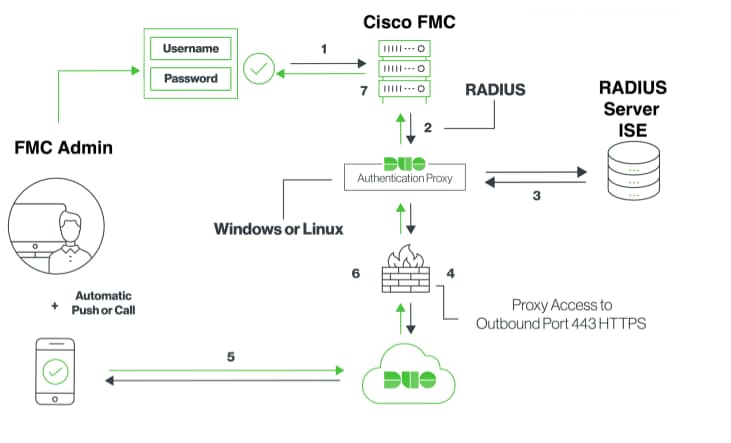

تدفق المصادقة

شرح تدفق المصادقة

- تم بدء المصادقة الأساسية في FMC من Cisco.

- يرسل Cisco FMC طلب مصادقة إلى وكيل المصادقة Duo.

- يجب أن تستخدم المصادقة الأساسية Active Directory أو RADIUS.

- اتصال وكيل المصادقة الثنائي الذي تم إنشاؤه للأمان الثنائي عبر منفذ TCP رقم 443.

- مصادقة ثانوية عبر خدمة الأمان الثنائي.

- يستلم وكيل مصادقة Duo إستجابة المصادقة.

- يتم منح وصول Cisco FMC GUI.

التكوين

من أجل إكمال التكوين، ضع في الاعتبار الأقسام التالية:

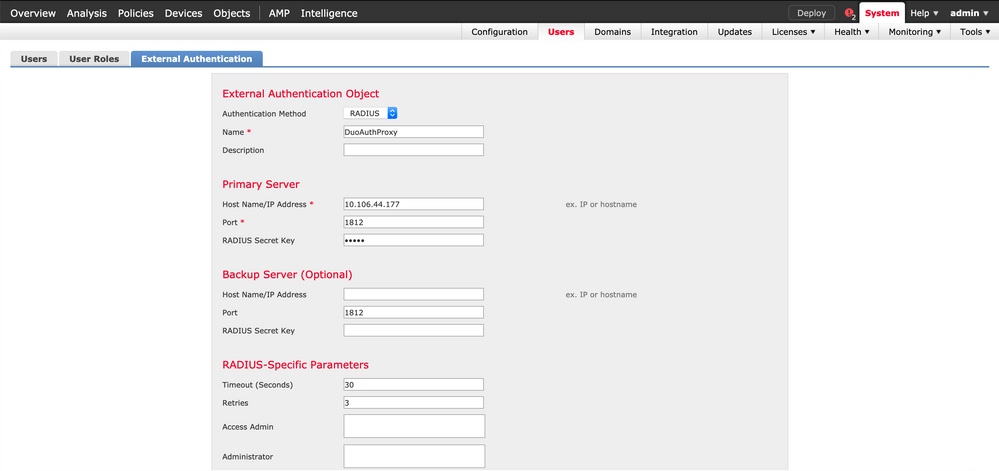

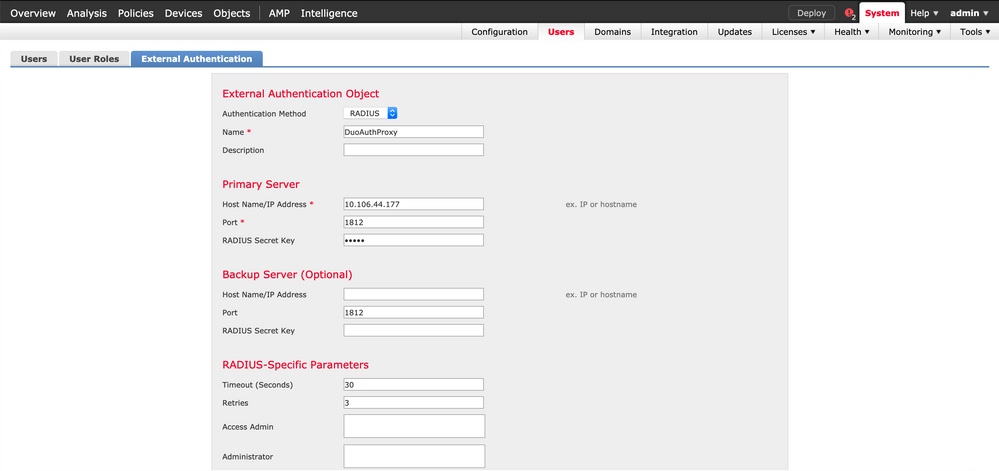

خطوات التكوين على FMC

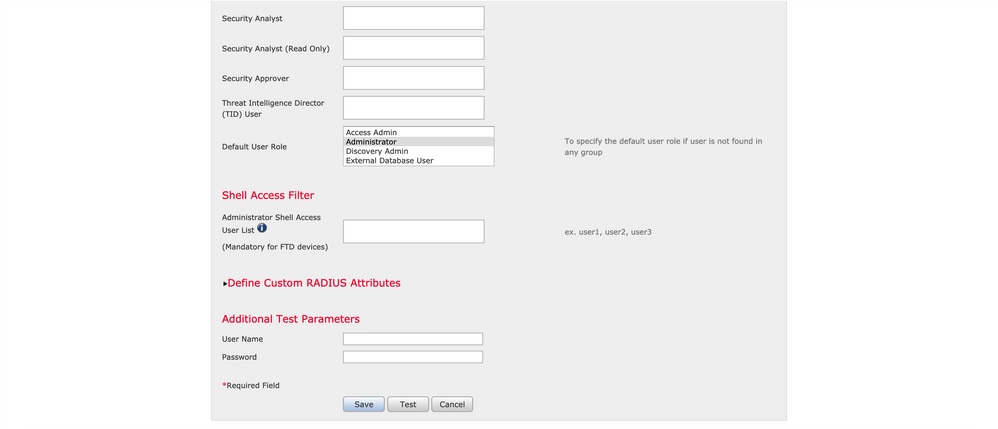

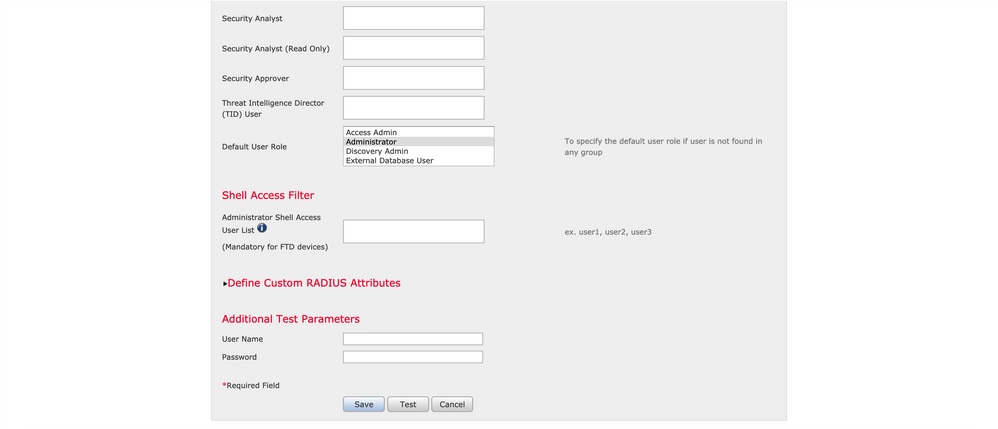

الخطوة 1. انتقل إلى النظام > المستخدمون > المصادقة الخارجية. إنشاء كائن مصادقة خارجي وتعيين أسلوب المصادقة على RADIUS. تأكد من تحديد المسؤول تحت دور المستخدم الافتراضي كما هو موضح في الصورة:

ملاحظة: 10.106.44.177 هو نموذج عنوان IP الخاص بخادم وكيل المصادقة Duo.

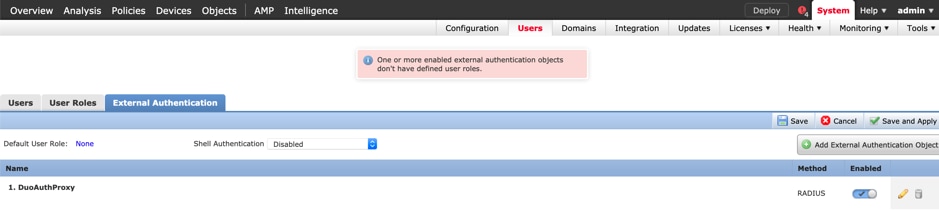

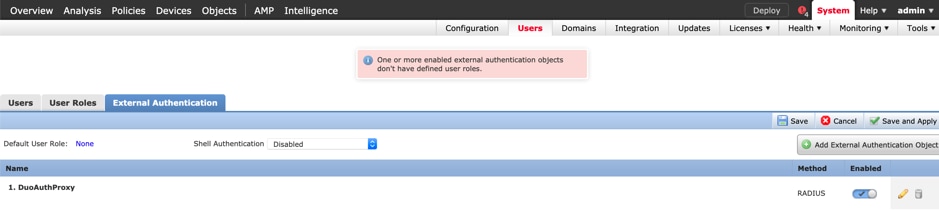

انقر فوق حفظ وتطبيق. تجاهل التحذير كما هو موضح في الصورة:

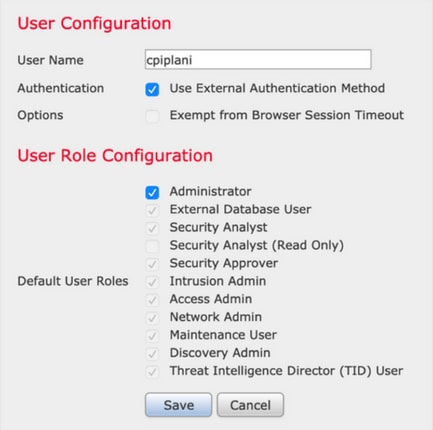

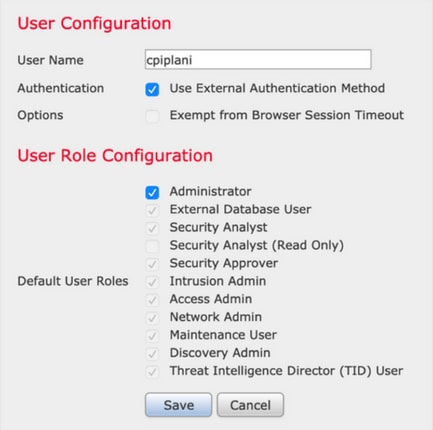

الخطوة 2. انتقل إلى النظام > المستخدمون > المستخدمون. قم بإنشاء مستخدم، وتحقق من طريقة المصادقة الخارجية كما هو موضح في الصورة:

الخطوة 1. قم بتنزيل خادم وكيل مصادقة Duo وتثبيته.

تسجيل الدخول إلى جهاز Windows وتثبيت خادم وكيل مصادقة Duo

يوصى باستخدام نظام مزود بوحدة معالجة مركزية (CPU) واحدة على الأقل ومساحة قرص تبلغ 200 ميجابايت وذاكرة وصول عشوائي (RAM) سعة 4 جيجابايت

ملاحظة: يجب أن يتمتع هذا الجهاز بإمكانية الوصول إلى FMC وخادم RADIUS (ISE في حالتنا) وسحابة Duo (إنترنت)

الخطوة 2. قم بتكوين الملف authproxy.cfg.

افتح هذا الملف في محرر نصوص مثل Notepad++ أو WordPad.

ملاحظة: يتم العثور على الموقع الافتراضي على C:\Program Files (x86)\Duo Security Authentication Proxy\conf\authproxy.cfg

قم بتحرير ملف authproxy.cfg وإضافة هذا التكوين:

[radius_client]

host=10.197.223.23 Sample IP Address of the ISE server

secret=cisco Password configured on the ISE server in order to register the network device

يجب تكوين عنوان IP الخاص ب FMC باستخدام المفتاح السري RADIUS.

[radius_server_auto]

ikey=xxxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=api-xxxxxxxx.duosecurity.com

radius_ip_1=10.197.223.76 IP of FMC

radius_secret_1=cisco Radius secret key used on the FMC

failmode=safe

client=radius_client

port=1812

api_timeout=

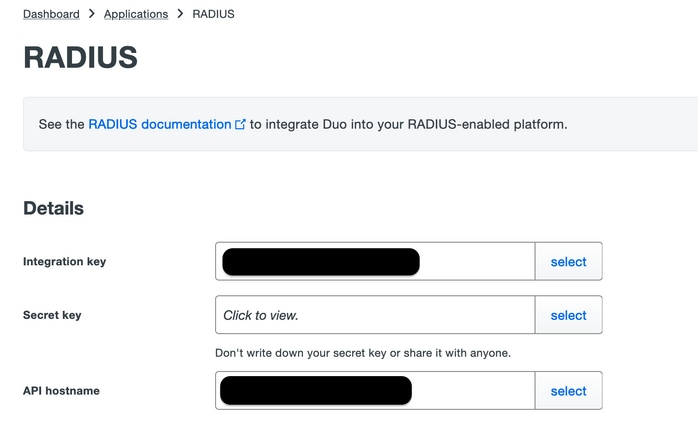

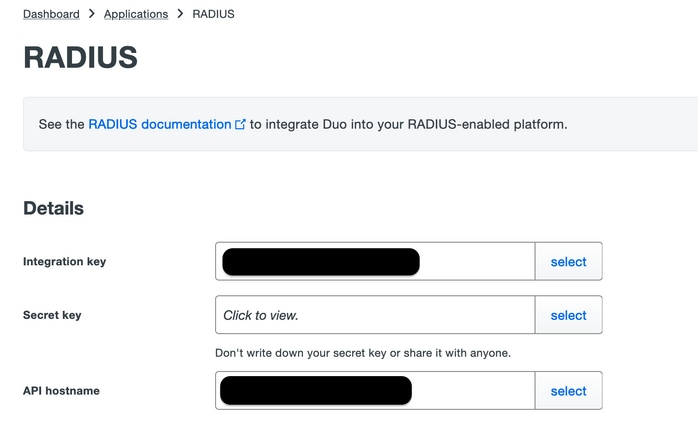

تأكد من تكوين معلمات ikey و skey و api_host. للحصول على هذه القيم، قم بتسجيل الدخول إلى حساب Duo (تسجيل دخول مسؤول Duo) وانتقل إلى تطبيقات > حماية تطبيق. بعد ذلك، حدد تطبيق مصادقة RADIUS كما هو موضح في الصورة:

مفتاح التكامل = iKey

المفتاح السري = مفتاح

اسم مضيف API = api_host

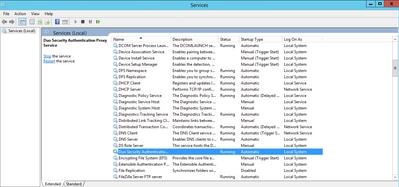

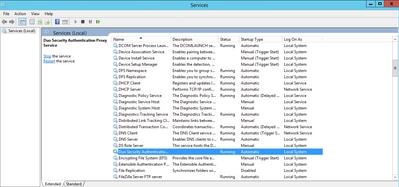

الخطوة 3. قم بإعادة تشغيل خدمة وكيل مصادقة أمان Duo. قم بحفظ الملف وإعادة تشغيل خدمة Duo على جهاز Windows.

افتح وحدة تحكم خدمات Windows (services.msc). حدد موقع خدمة وكيل مصادقة الأمان الثنائي في قائمة الخدمات، وانقر فوق إعادة التشغيل كما هو موضح في الصورة:

خطوات التكوين على ISE

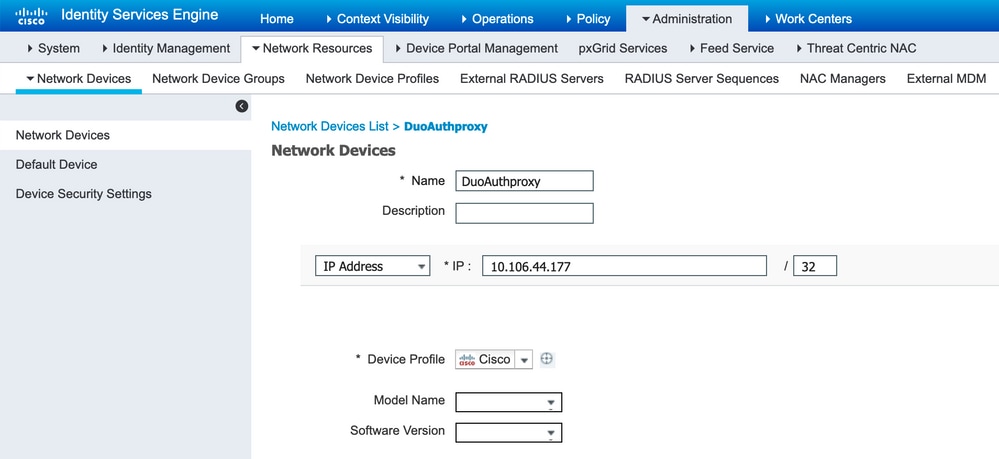

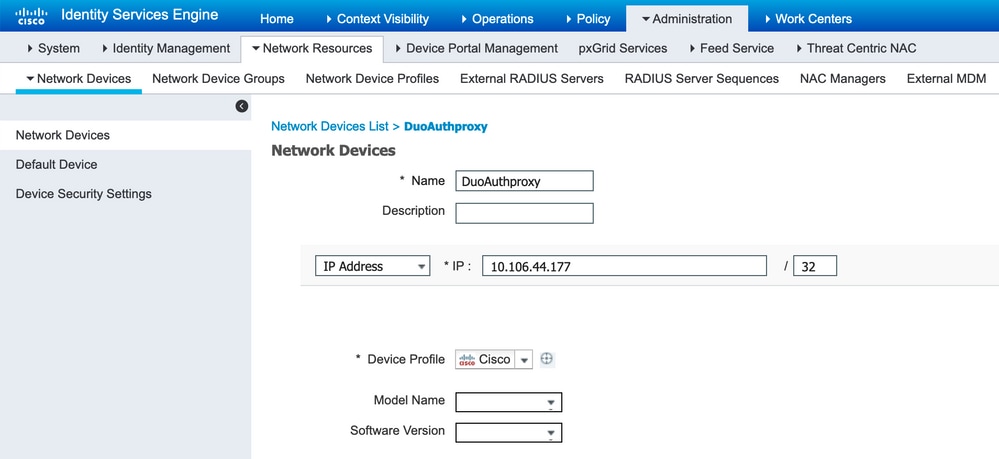

الخطوة 1. انتقل إلى إدارة > أجهزة الشبكة، انقر على إضافة لتكوين جهاز الشبكة كما هو موضح في الصورة:

ملاحظة: 10.106.44.177 هو نموذج عنوان IP الخاص بخادم وكيل المصادقة Duo.

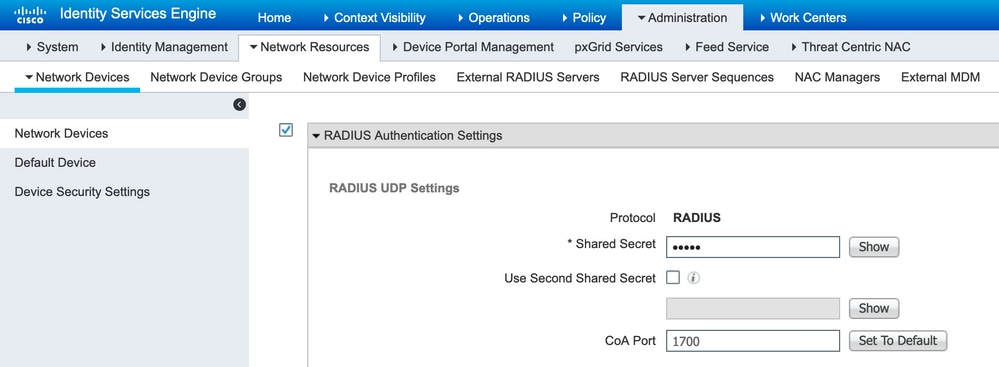

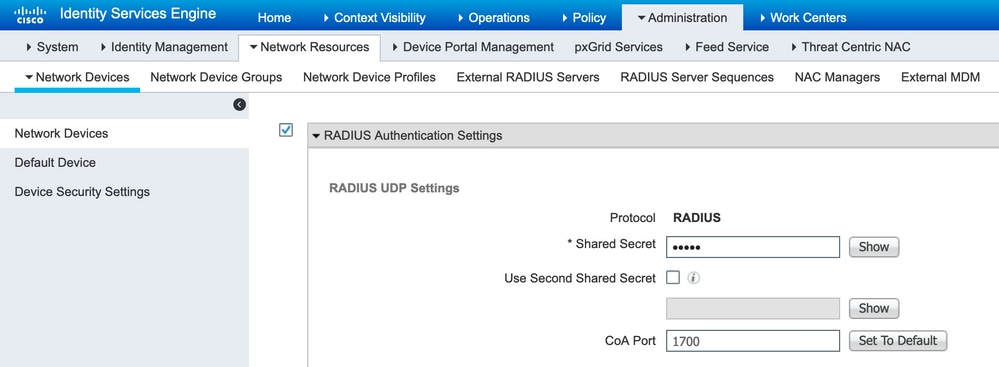

قم بتكوين السر المشترك كما هو موضح في authproxy.cfg في السر كما هو موضح في الصورة:

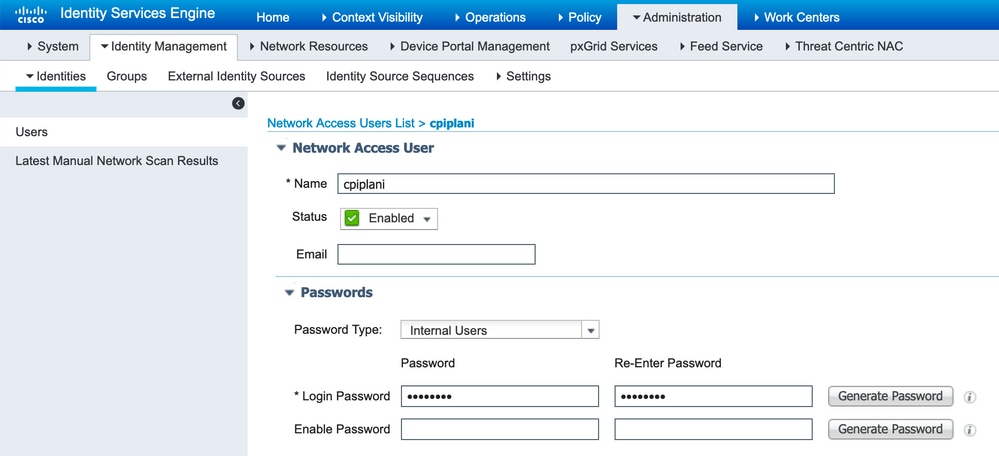

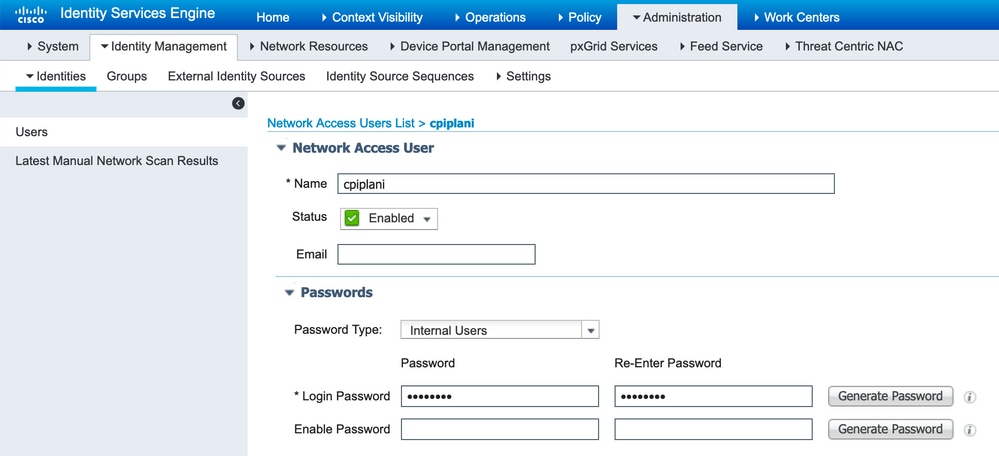

الخطوة 2. انتقل إلى إدارة > هويات. انقر فوق إضافة لتكوين مستخدم الهوية كما هو موضح في الصورة:

خطوات التكوين على مدخل إدارة Duo

الخطوة 1. قم بإنشاء اسم مستخدم وتنشيط Duo Mobile على الجهاز الطرفي.

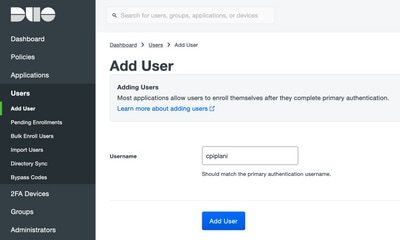

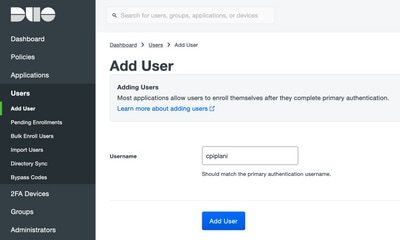

إضافة المستخدم إلى صفحة الويب الخاصة بإدارة سحابة Duo. انتقل إلى مستخدمين > إضافة مستخدمين كما هو موضح في الصورة:

ملاحظة: تأكد من تثبيت تطبيق Duo على المستخدم النهائي.

التثبيت اليدوي لتطبيق Duo لأجهزة IOS

التثبيت اليدوي لتطبيق Duo لأجهزة Android

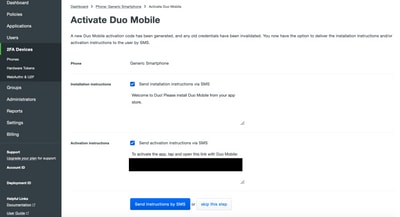

الخطوة 2. إنشاء تلقائي للتعليمات البرمجية.

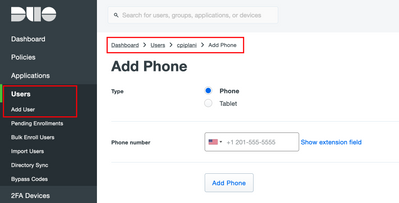

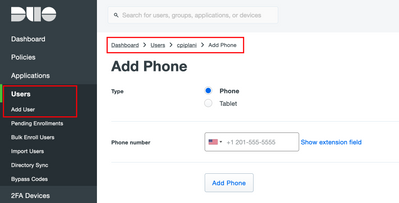

أضف رقم هاتف المستخدم كما هو موضح في الصورة:

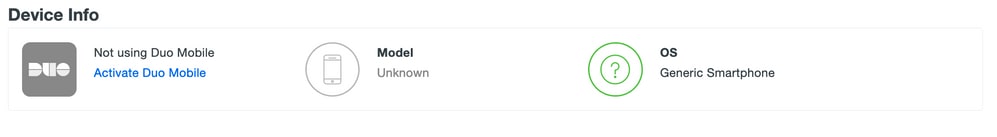

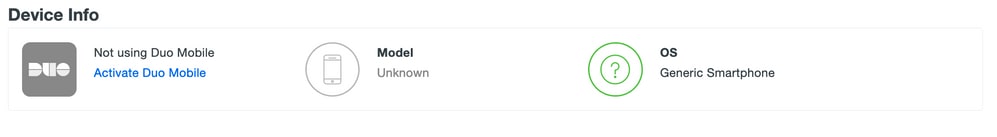

أختر تنشيط Duo Mobile كما هو موضح في الصورة:

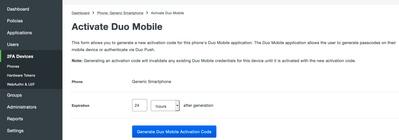

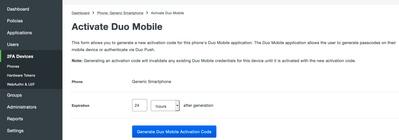

أختر إنشاء رمز تنشيط Duo Mobile Activation كما هو موضح في الصورة:

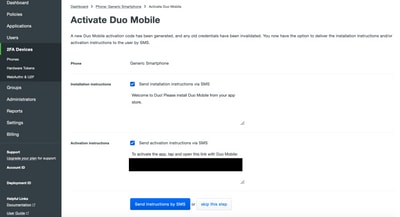

أختر إرسال تعليمات بواسطة SMS كما هو موضح في الصورة:

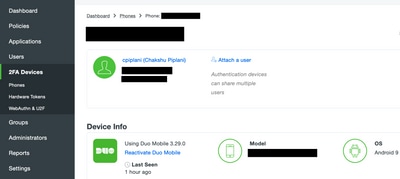

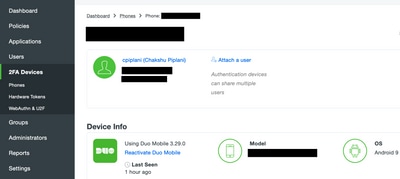

انقر فوق الارتباط الموجود في SMS، ويتم ربط تطبيق Duo بحساب المستخدم في قسم معلومات الجهاز، كما هو موضح في الصورة:

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

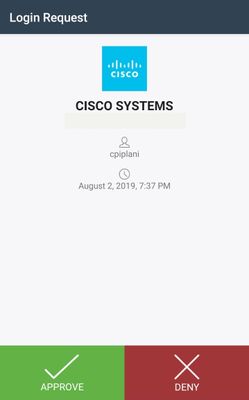

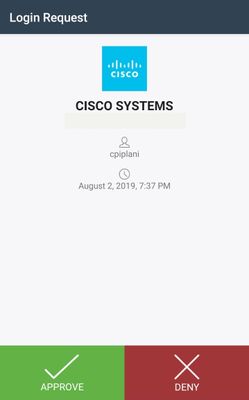

سجل الدخول إلى FMC باستخدام مسوغات المستخدم التي تمت إضافتها في صفحة هوية مستخدم ISE. يجب أن تحصل على إعلام Duo PUSH على نقطة النهاية الخاصة بك من أجل مصادقة ثنائية العوامل (2FA)، فوافقت عليها، وستقوم FMC بتسجيل الدخول كما هو موضح في الصورة:

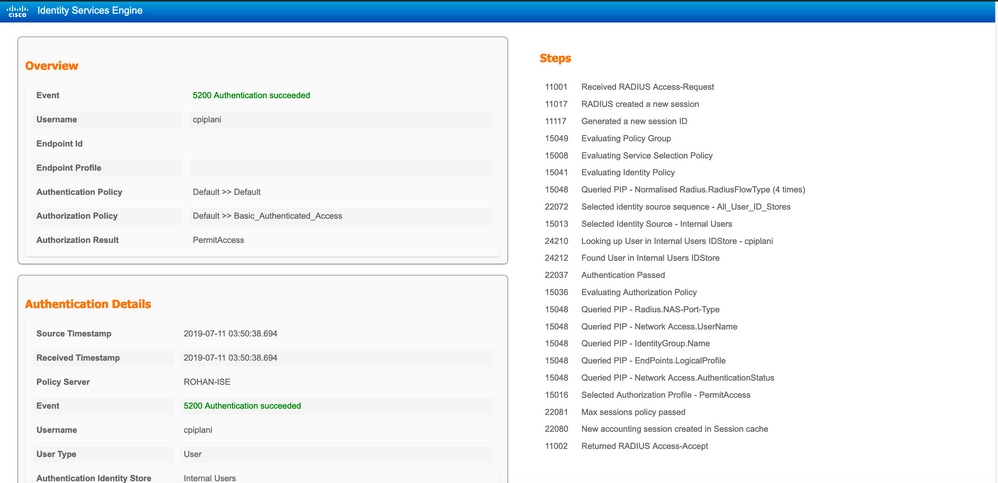

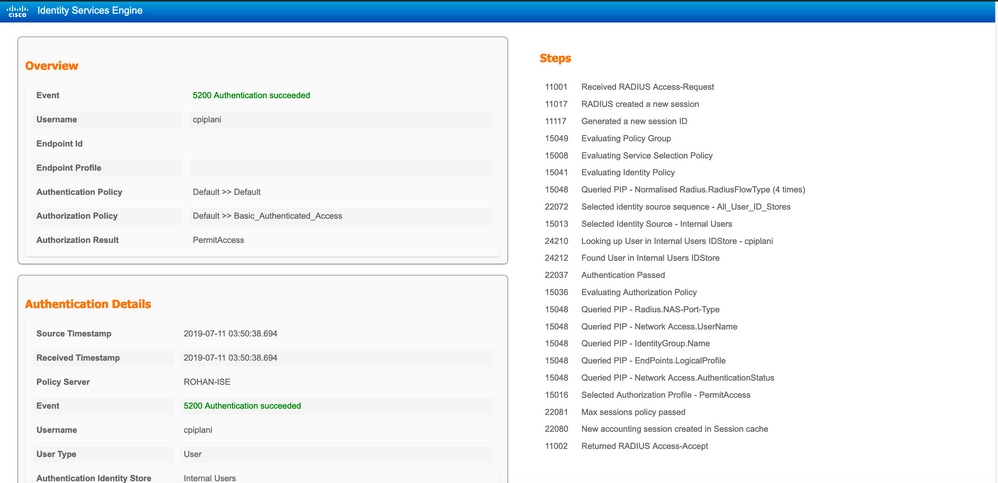

على خادم ISE، انتقل إلى العمليات > RADIUS > السجلات المباشرة. ابحث عن اسم المستخدم المستخدم المستخدم للمصادقة على FMC، وحدد تقرير المصادقة التفصيلي أسفل عمود التفاصيل. هنا، يجب عليك التحقق من نجاح المصادقة كما هو موضح في الصورة:

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم المعلومات التي يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

- تحقق من تصحيح الأخطاء على خادم وكيل المصادقة Duo. يتم تحديد موقع السجلات ضمن هذا الموقع:

C:\Program Files (x86)\Duo Security Authentication Proxy\log

افتح الملف authproxy.log في محرر نصوص مثل Notepad++ أو WordPad.

سجل القصاصات عند إدخال بيانات اعتماد غير صحيحة ورفض المصادقة من قبل خادم ISE.

2019-08-04T18:54:17+0530 [DuoForwardServer (UDP)] Sending request from 10.197.223.76 to radius_server_auto 10.197.223.76 is the IP of the FMC

2019-08-04T18:54:17+0530 [DuoForwardServer (UDP)] Received new request id 4 from ('10.197.223.76', 34524)

2019-08-04T18:54:17+0530 [DuoForwardServer (UDP)] (('10.197.223.76', 34524), 4): login attempt for username u'cpiplani'

2019-08-04T18:54:17+0530 [DuoForwardServer (UDP)] Sending request for user u'cpiplani' to ('10.197.223.23', 1812) with id 199

2019-08-04T18:54:17+0530 [RadiusClient (UDP)] Got response for id 199 from ('10.197.223.23', 1812); code 3 10.197.223.23 is the IP of the ISE Server.

2019-08-04T18:54:17+0530 [RadiusClient (UDP)] (('10.197.223.76', 34524), 4): Primary credentials rejected - No reply message in packet

2019-08-04T18:54:17+0530 [RadiusClient (UDP)] (('10.197.223.76', 34524), 4): Returning response code 3: AccessReject

2019-08-04T18:54:17+0530 [RadiusClient (UDP)] (('10.197.223.76', 34524), 4): Sending response

- على ISE، انتقل إلى العمليات > RADIUS > السجلات المباشرة للتحقق من تفاصيل المصادقة.

سجل أجزاء من المصادقة الناجحة مع ISE و Duo:

2019-08-04T18:56:16+0530 [DuoForwardServer (UDP)] Sending request from 10.197.223.76 to radius_server_auto

2019-08-04T18:56:16+0530 [DuoForwardServer (UDP)] Received new request id 5 from ('10.197.223.76', 34095)

2019-08-04T18:56:16+0530 [DuoForwardServer (UDP)] (('10.197.223.76', 34095), 5): login attempt for username u'cpiplani'

2019-08-04T18:56:16+0530 [DuoForwardServer (UDP)] Sending request for user u'cpiplani' to ('10.197.223.23', 1812) with id 137

2019-08-04T18:56:16+0530 [RadiusClient (UDP)] Got response for id 137 from ('10.197.223.23', 1812); code 2 <<<< At this point we have got successful authentication from ISE Server.

2019-08-04T18:56:16+0530 [RadiusClient (UDP)] http POST to https://api-f754c261.duosecurity.com:443/rest/v1/preauth

2019-08-04T18:56:16+0530 [duoauthproxy.lib.http._DuoHTTPClientFactory#info] Starting factory <_DuoHTTPClientFactory: https://api-f754c261.duosecurity.com:443/rest/v1/preauth>

2019-08-04T18:56:17+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] (('10.197.223.76', 34095), 5): Got preauth result for: u'auth'

2019-08-04T18:56:17+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] Invalid ip. Ip was None

2019-08-04T18:56:17+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] http POST to https://api-f754c261.duosecurity.com:443/rest/v1/auth

2019-08-04T18:56:17+0530 [duoauthproxy.lib.http._DuoHTTPClientFactory#info] Starting factory <_DuoHTTPClientFactory: https://api-f754c261.duosecurity.com:443/rest/v1/auth>

2019-08-04T18:56:17+0530 [duoauthproxy.lib.http._DuoHTTPClientFactory#info] Stopping factory <_DuoHTTPClientFactory: https://api-f754c261.duosecurity.com:443/rest/v1/preauth>

2019-08-04T18:56:30+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] (('10.197.223.76', 34095), 5): Duo authentication returned 'allow': 'Success. Logging you in...'

2019-08-04T18:56:30+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] (('10.197.223.76', 34095), 5): Returning response code 2: AccessAccept <<<< At this point, user has hit the approve button and the authentication is successful.

2019-08-04T18:56:30+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] (('10.197.223.76', 34095), 5): Sending response

2019-08-04T18:56:30+0530 [duoauthproxy.lib.http._DuoHTTPClientFactory#info] Stopping factory <_DuoHTTPClientFactory: https://api-f754c261.duosecurity.com:443/rest/v1/auth>

معلومات ذات صلة

التعليقات

التعليقات