المقدمة

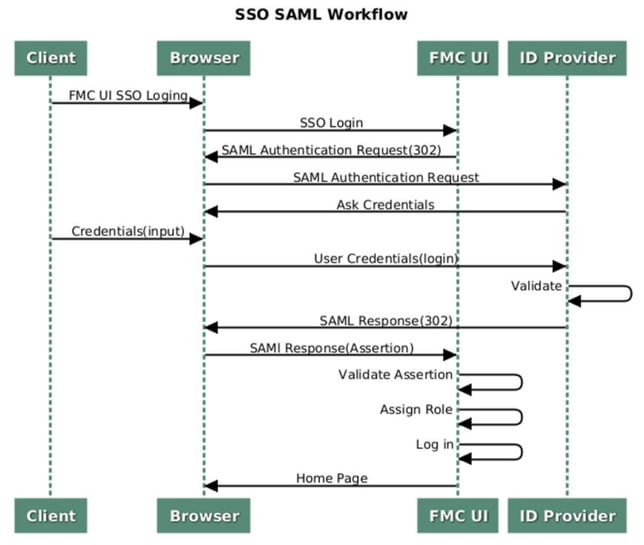

يوضح هذا المستند كيفية تكوين مركز إدارة Firepower (FMC) للمصادقة باستخدام تسجيل دخول أحادي (SSO) للوصول إلى الإدارة.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الفهم الأساسي لتسجيل الدخول الأحادي و SAML

- فهم التكوين على موفر الهوية (iDP)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- مركز إدارة Cisco Firepower (FMC)، الإصدار 6.7.0

- OKTA كمزود الهوية

ملاحظة: تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي تغيير في التكوين.

معلومات أساسية

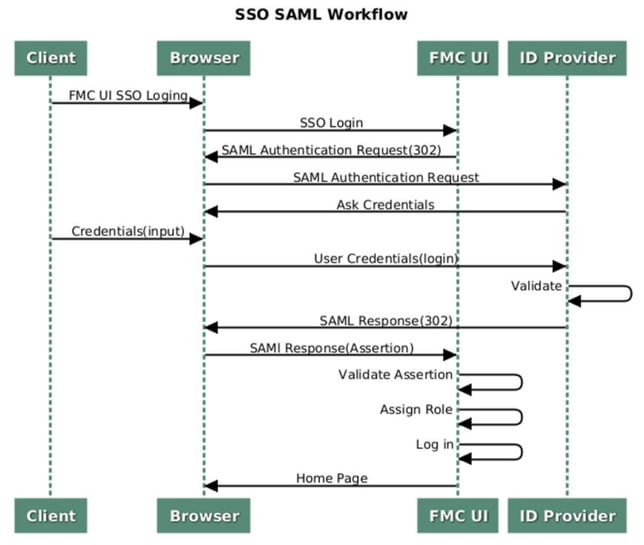

تسجيل الدخول الأحادي (SSO) هو خاصية إدارة الهوية والوصول (IAM) التي تمكن المستخدمين من المصادقة بأمان باستخدام تطبيقات متعددة ومواقع ويب متعددة عن طريق تسجيل الدخول مرة واحدة فقط باستخدام مجموعة واحدة من بيانات الاعتماد (اسم المستخدم وكلمة المرور). باستخدام SSO، يعتمد التطبيق أو موقع الويب الذي يحاول المستخدم الوصول إليه على طرف ثالث موثوق به للتحقق من أن المستخدمين هم من يقولون أنهم كذلك.

SAML (لغة تمييز تأكيد الأمان) هي إطار عمل يستند إلى XML لتبادل بيانات المصادقة والتفويض بين مجالات الأمان. فهو يعمل على إنشاء دائرة من الثقة بين المستخدم ومزود الخدمة (SP) ومزود الهوية (IDp) مما يسمح للمستخدم بتسجيل الدخول مرة واحدة لعدة خدمات

موفر الخدمة (SP) هو كيان يستقبل ويقبل تأكيد المصادقة الصادر عن موفر الهوية (iDP). كما هو موضح في أسمائهم، يقدم مقدمو الخدمات الخدمة بينما يوفر مقدمو الهوية هوية المستخدمين (المصادقة).

ويتم دعم بروتوكولات البنية الأساسية (iDP) هذه واختبارها للمصادقة:

- أوكتا

- OneLogin

- PingID

- لازوردي دي

- أخرى (أي بروتوكول iDP يتوافق مع SAML 2.0)

ملاحظة: لا توجد متطلبات ترخيص جديدة. تعمل هذه الميزة في وضع ترخيص فضلا عن وضع التقييم.

القيود والحدود

هذه قيود وقيود معروفة لمصادقة SSO للوصول إلى FMC:

- لا يمكن تكوين SSO إلا للمجال العمومي

- تتطلب قواعد FMC في زوج HA تهيئة فردية

- يمكن فقط لمسؤولي الإعلان/المحلي تكوين SSO على FMC (لن يتمكن مستخدمو مسؤول SSO من تكوين/تحديث إعدادات SSO على FMC).

خطوات التكوين

خطوات التكوين على موفر الهوية (OKTA)

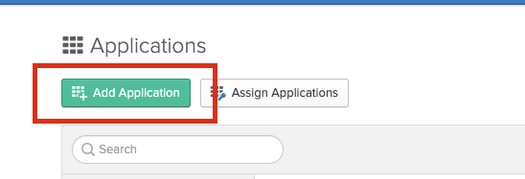

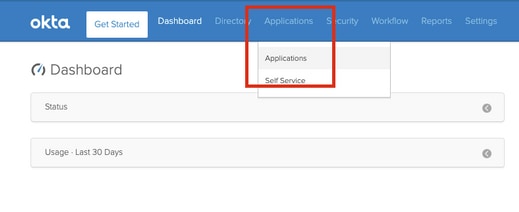

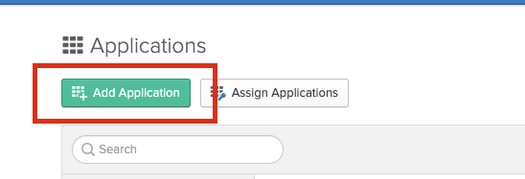

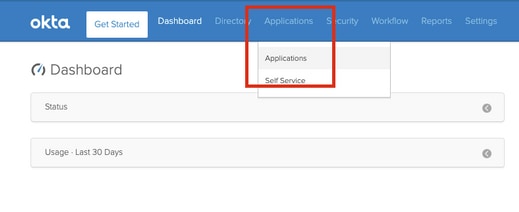

الخطوة 1. تسجيل الدخول إلى بوابة OKTA. انتقل إلى تطبيقات > تطبيقات، كما هو موضح في هذه الصورة.

الخطوة 2. كما هو موضح في هذه الصورة، انقر فوق AddApplication.

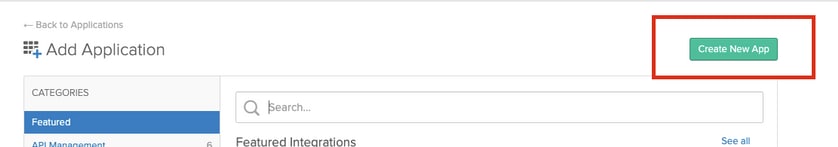

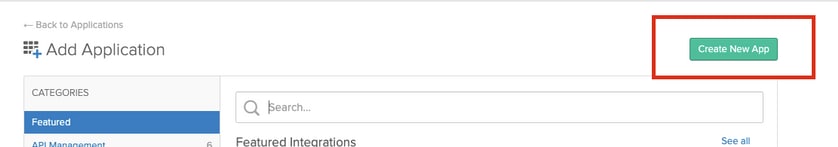

الخطوة 3. كما هو موضح في هذه الصورة، انقر فوق إنشاء NewApp.

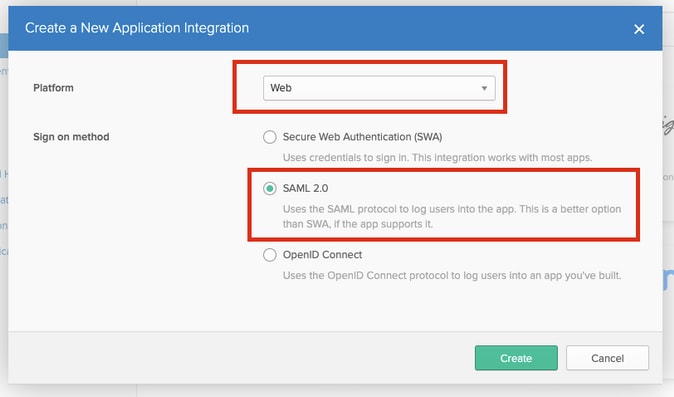

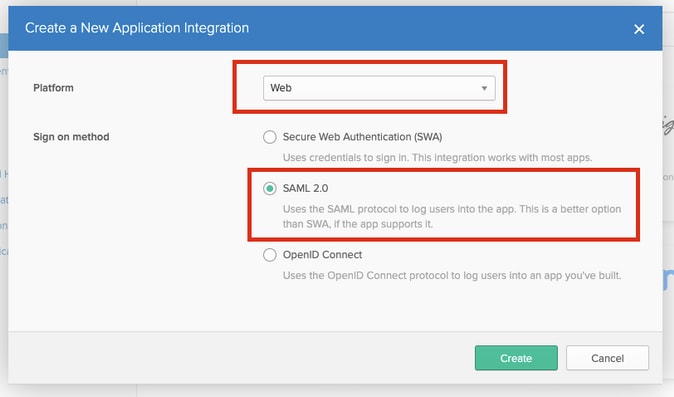

الخطوة 4. أختر النظام الأساسي كموقع ويب. أختر أسلوب تسجيل الدخول على هيئة SAML 2.0. انقر على إنشاء ، كما هو موضح في هذه الصورة.

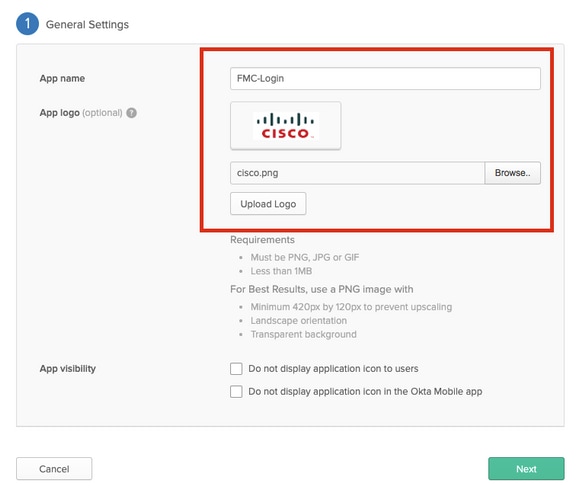

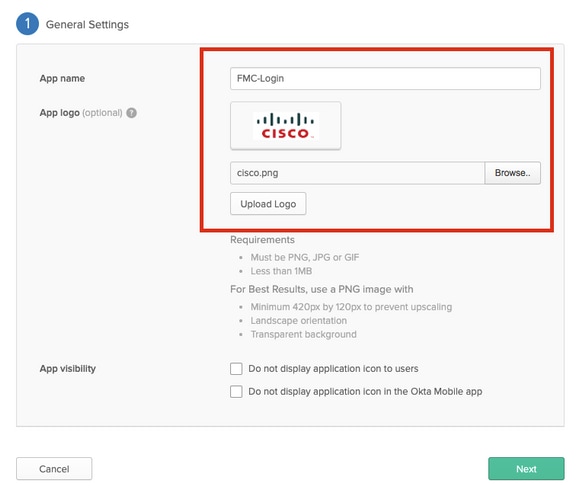

الخطوة 5. قم بتوفير اسم تطبيق، شعار تطبيق (إختياري)، وانقر فوق التالي، كما هو موضح في هذه الصورة.

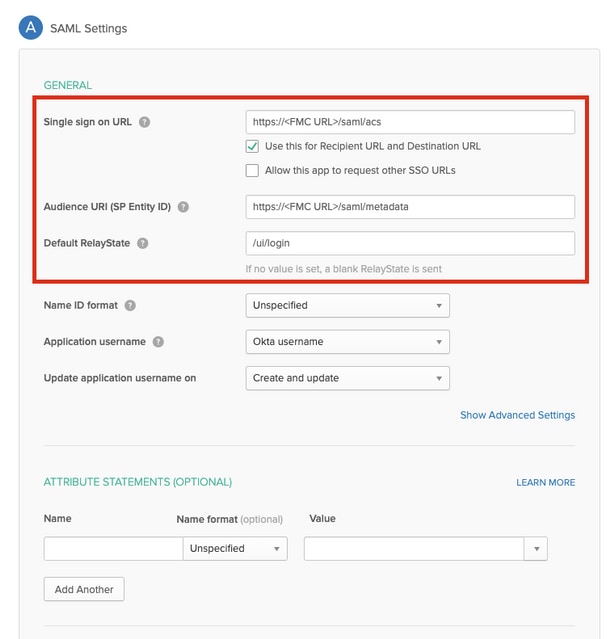

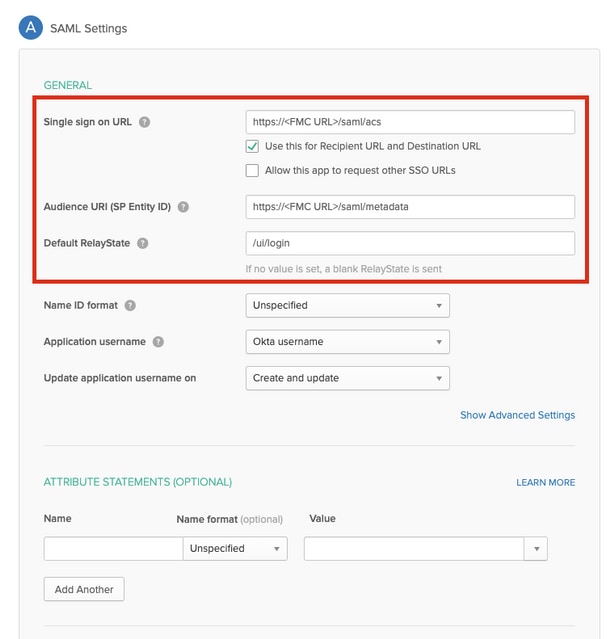

الخطوة 6. أدخل إعدادات SAML.

عنوان URL أحادي التوقيع: https://<fmc url>/saml/acs

URI للجمهور (معرف كيان SP): https://<fmc url>/saml/metadata

RelayState الافتراضي: /ui/login

الخطوة 7. انتقل إلى تطبيقات > تطبيقات، كما هو موضح في هذه الصورة.

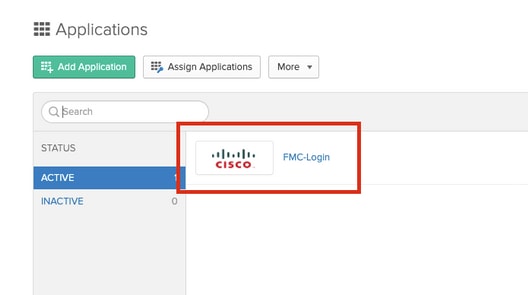

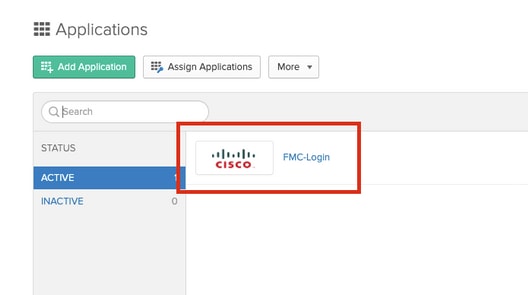

الخطوة 8. انقر على اسم التطبيق الذي تم إنشاؤه.

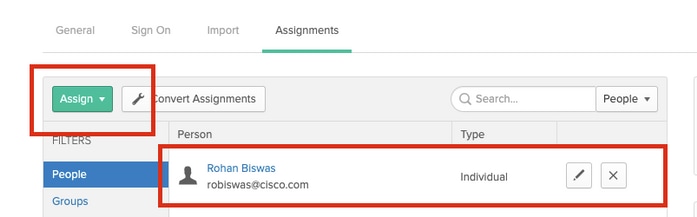

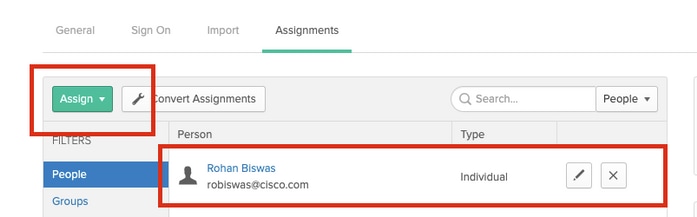

الخطوة 9. انتقل إلى التعيينات. انقر فوق تعيين.

يمكنك إختيار تعيين مستخدمين فرديين أو مجموعات لاسم التطبيق الذي تم إنشاؤه.

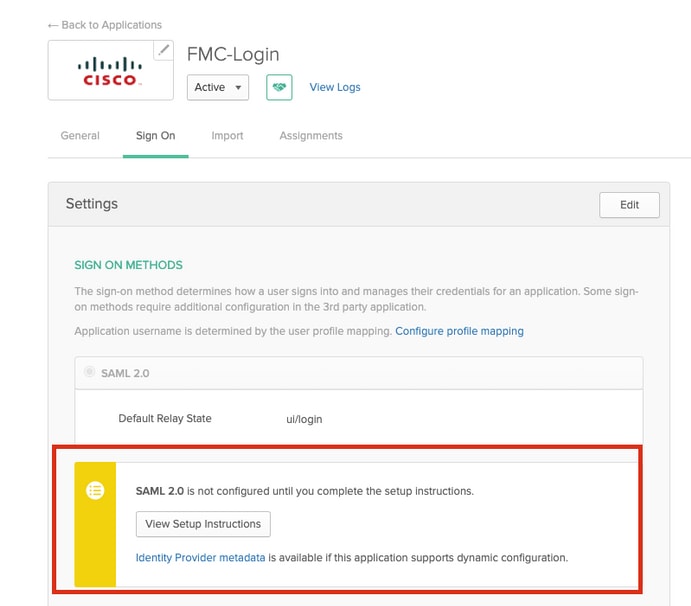

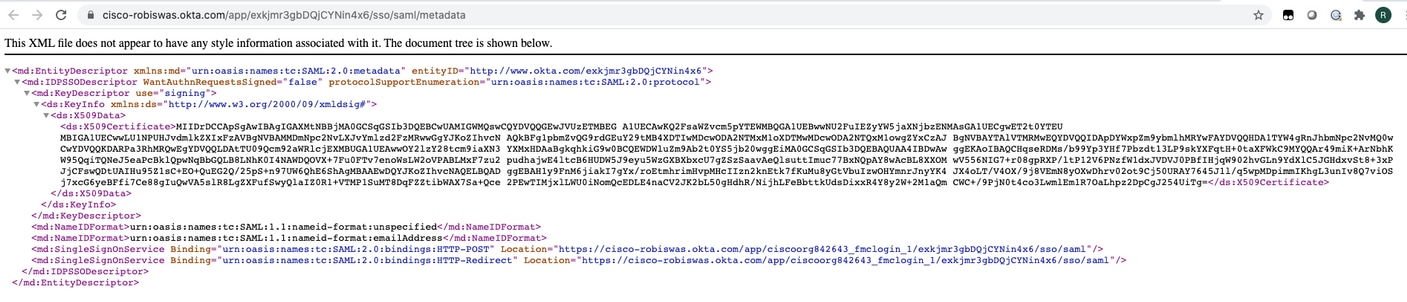

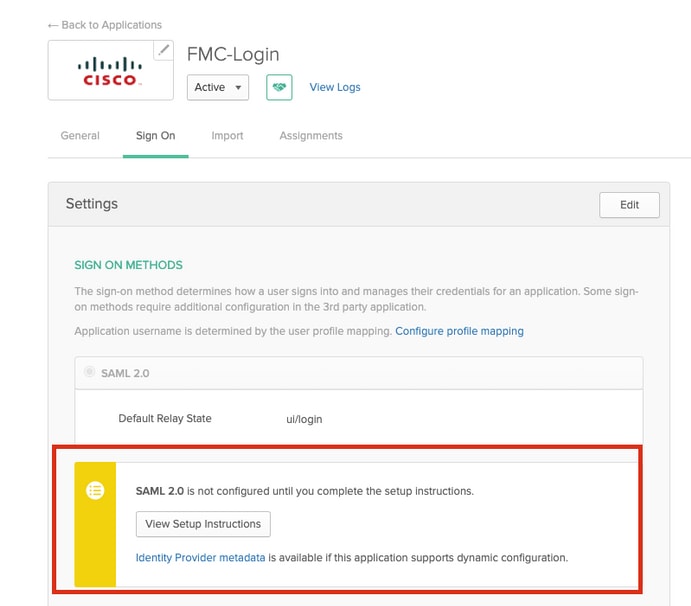

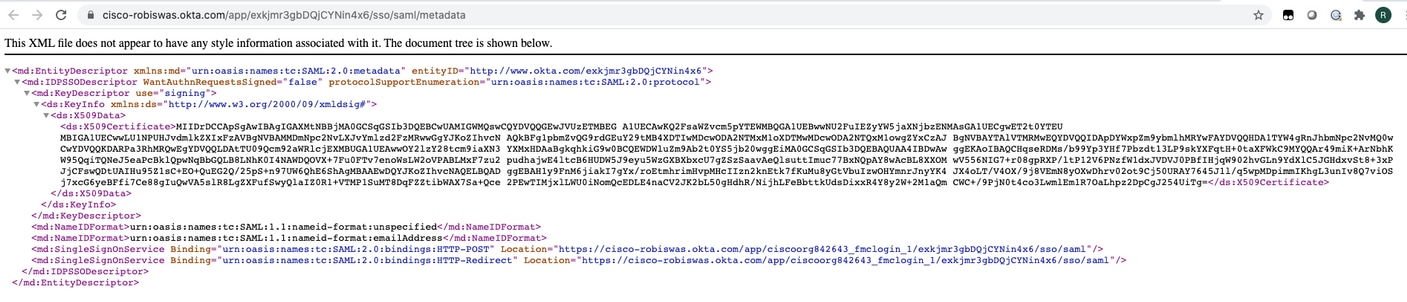

الخطوة 10. انتقل إلى تسجيل الدخول. انقر فوق عرض إرشادات الإعداد. انقر فوق بيانات تعريف موفر الهوية لعرض بيانات تعريف بروتوكول iDP.

احفظ الملف على هيئة ملف .xml ليتم إستخدامه على FMC.

خطوات التكوين على FMC

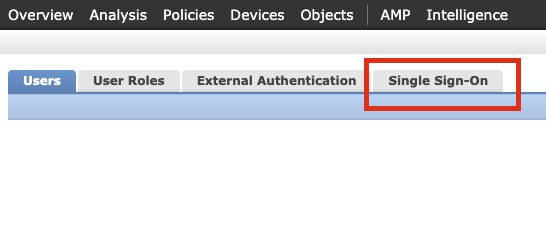

الخطوة 1. قم بتسجيل الدخول إلى وحدة التحكم في إدارة الإطارات (FMC) بامتيازات المسؤول. انتقل إلى النظام >المستخدمون.

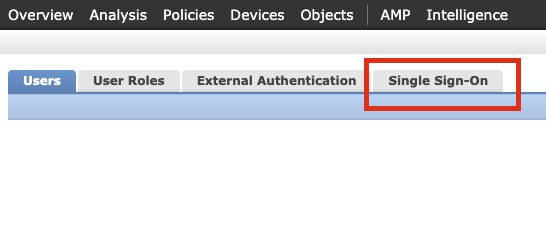

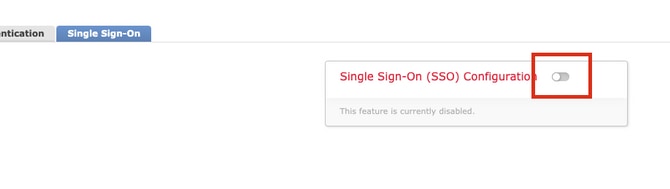

الخطوة 2. انقر على تسجيل الدخول الأحادي، كما هو موضح في هذه الصورة.

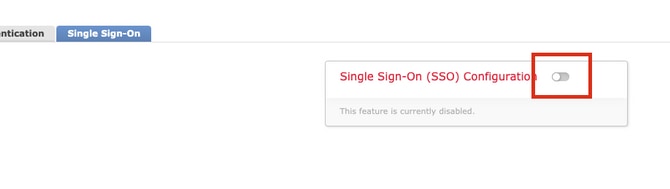

الخطوة 3. قم بتمكين خيار تسجيل الدخول الأحادي (معطل بشكل افتراضي).

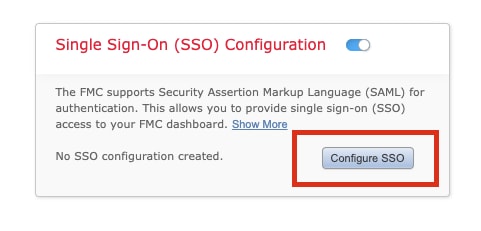

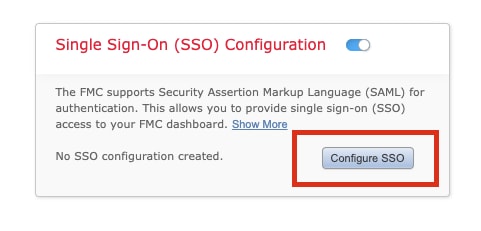

الخطوة 4. انقر فوق تكوين SSO لبدء تكوين SSO على FMC.

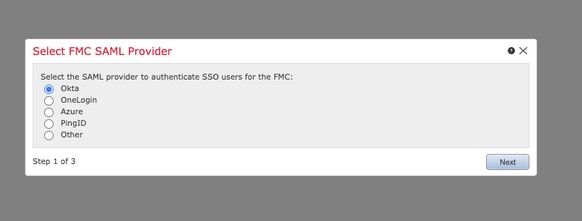

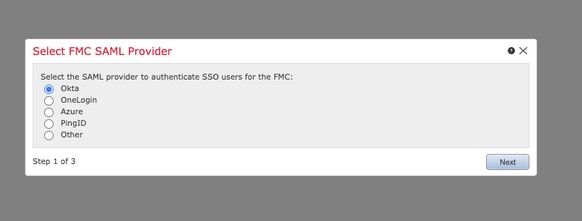

الخطوة 5. حدد موفر FMC SAML. انقر فوق Next (التالي).

ولغرض هذا العرض، تستعمل أوكتا.

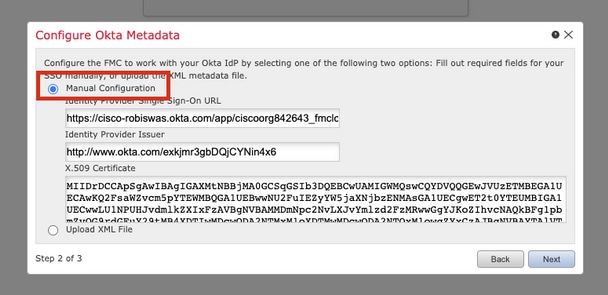

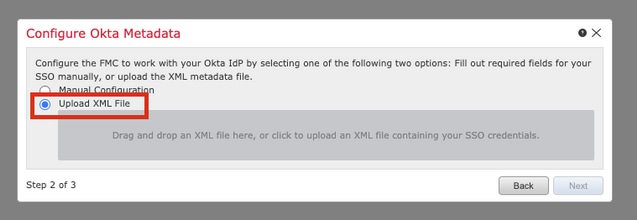

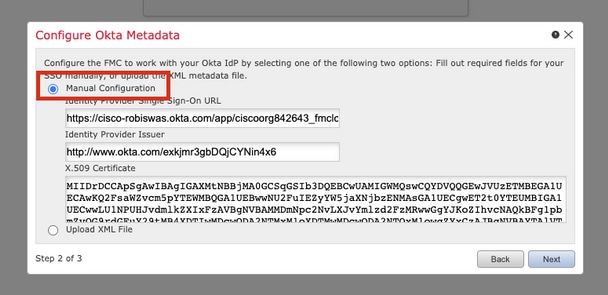

الخطوة 6. يمكنك إختيار التكوين اليدوي وإدخال بيانات بروتوكول iDP يدويا. طقطقت بعد ذلك، as

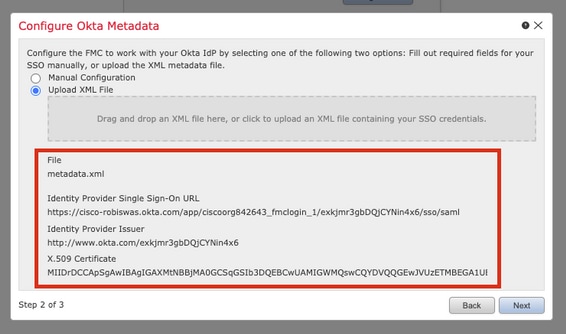

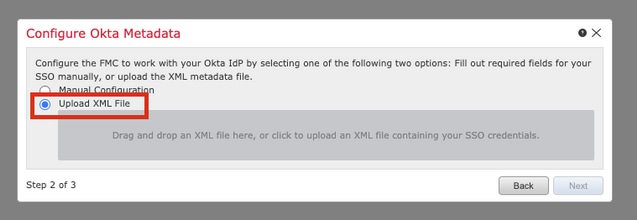

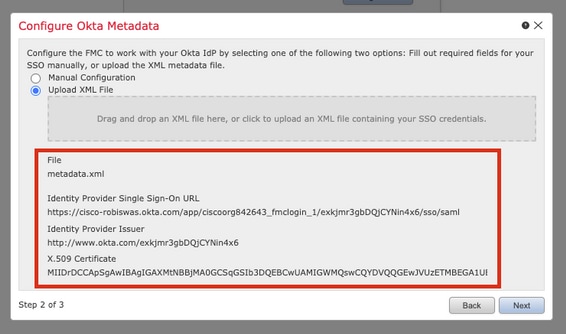

يمكنك أيضا إختيار تحميل ملف XML وتحميل ملف XML الذي تم إسترداده في الخطوة 10 من تكوين OKTA.

بمجرد تحميل الملف، تعرض FMC البيانات الأولية. طقطقت بعد ذلك، كما هو موضح في هذه الصورة.

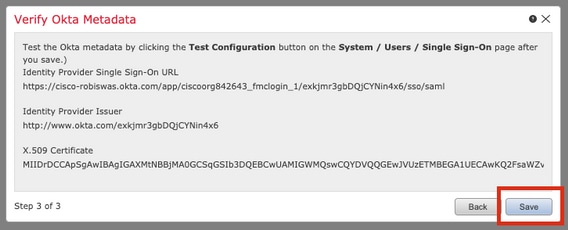

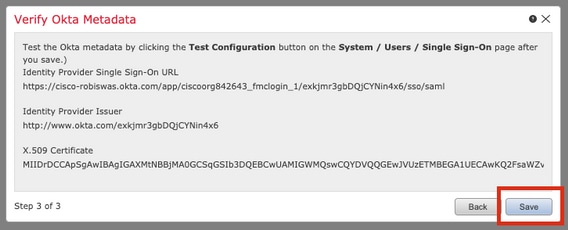

الخطوة 7. تحقق من بيانات التعريف. انقر فوق حفظ ، كما هو موضح في هذه الصورة.

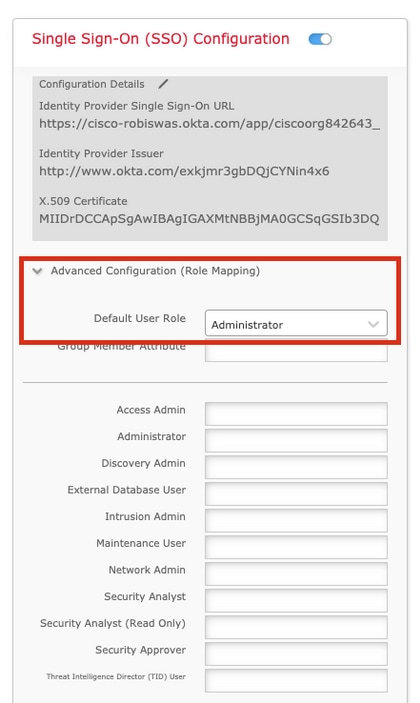

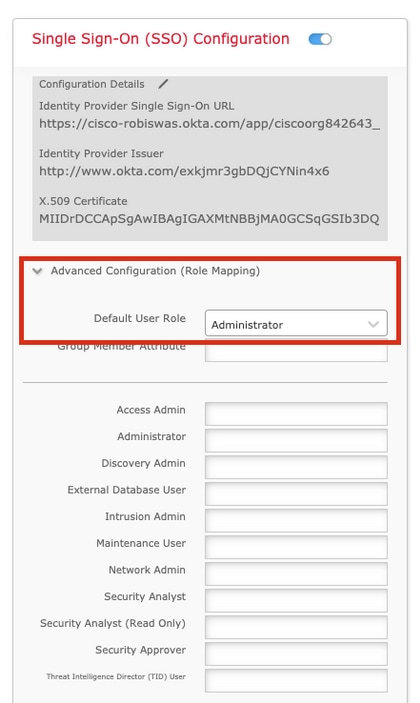

الخطوة 8. قم بتكوين تعيين الدور/دور المستخدم الافتراضي ضمن التكوين المتقدم.

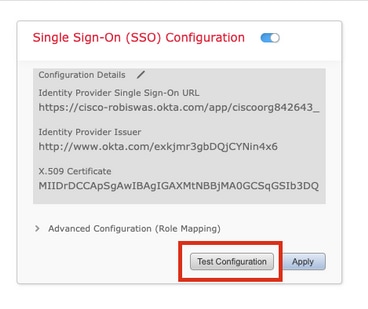

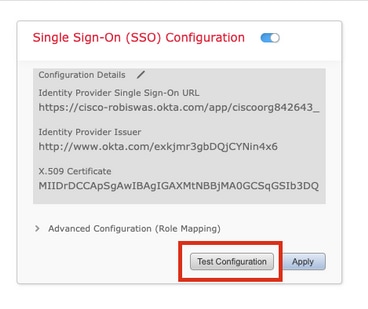

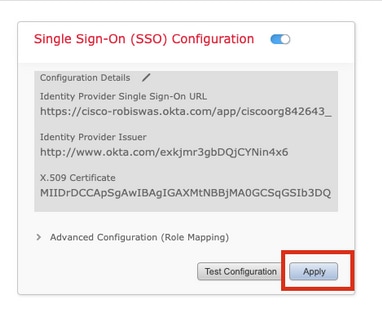

الخطوة 9. لاختبار التكوين، انقر فوق إختبار التكوين، كما هو موضح في هذه الصورة.

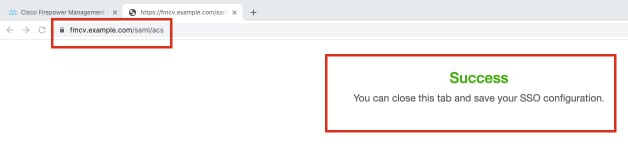

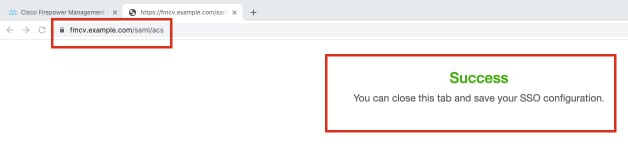

إذا نجح الاختبار، يجب أن ترى الصفحة الموضحة في هذه الصورة، في علامة تبويب جديدة في المستعرض.

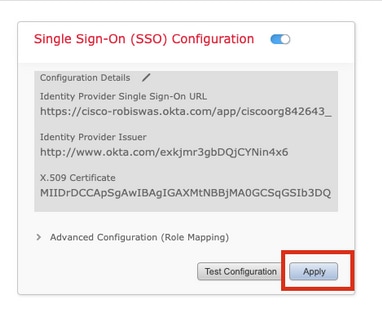

الخطوة 10. انقر فوق تطبيق لحفظ التكوين.

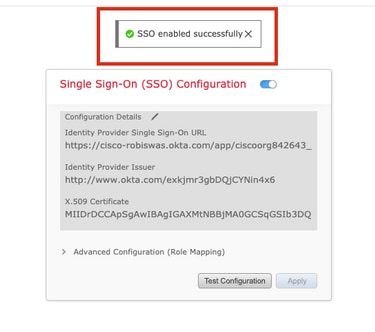

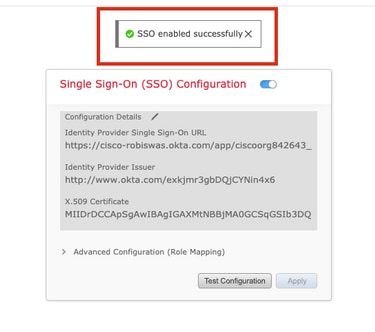

يجب تمكين SSO بنجاح.

التحقق من الصحة

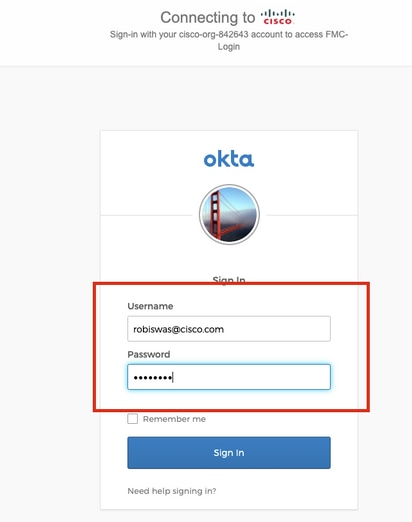

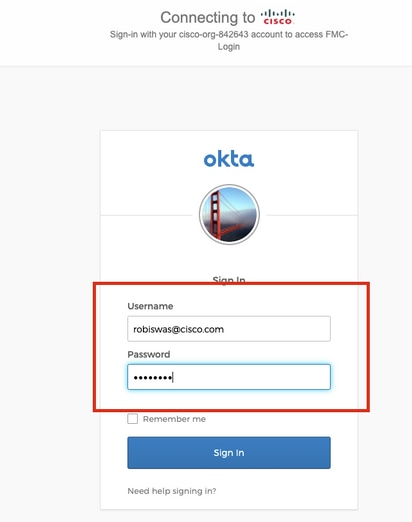

انتقل إلى عنوان URL الخاص بوحدة التحكم في إدارة اللوحة الأساسية (FMC) من المستعرض الخاص بك: https://<fmc url>. انقر على تسجيل الدخول الأحادي.

سيتم إعادة توجيهك إلى صفحة تسجيل الدخول إلى بروتوكول iDP (OKTA). توفير بيانات اعتماد SSO. انقر فوق تسجيل الدخول.

إذا نجحت، يجب أن تكون قادرا على تسجيل الدخول ومشاهدة الصفحة الافتراضية ل FMC.

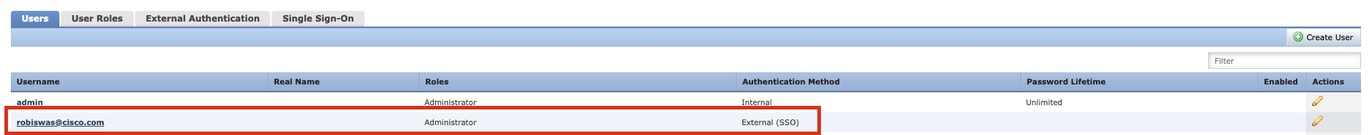

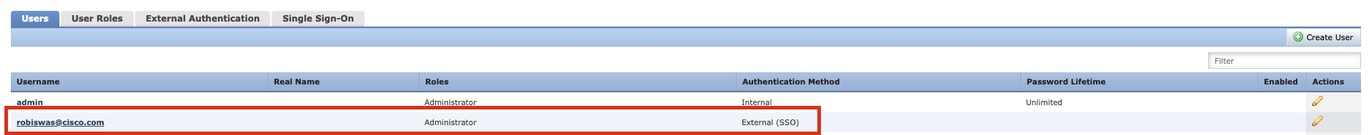

في FMC، انتقل إلى نظام > مستخدمين لرؤية مستخدم SSO الذي تمت إضافته إلى قاعدة البيانات.

التعليقات

التعليقات