المقدمة

يصف هذا المستند تكوين تسجيل الدخول لـ FirePOWER Threat Defense (FTD) لـ Firepower Management Center (FMC).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تقنية FirePOWER

- أجهزة الأمان المعدلة (ASA)

- بروتوكول Syslog

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- صورة الدفاع عن تهديد ASA Firepower ل ASA (5506X/5506H-X/5506W-X، ASA 5508-X، ASA 5516-X ) التي تعمل بإصدار البرنامج 6.0.1 والإصدارات الأحدث

- صورة الدفاع عن تهديد ASA FirePOWER ل ASA (5515-X، ASA 5525-X، ASA 5545-X، ASA 5555-X، ASA 5585-X) التي تشغل الإصدار 6.0.1 من البرنامج والإصدارات الأحدث

- FMC الإصدار 6.0.1 والإصدارات الأحدث

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

توفر لك سجلات نظام FTD المعلومات اللازمة لمراقبة جهاز FTD واستكشاف أخطائه وإصلاحها.

تعد السجلات مفيدة في أستكشاف الأخطاء وإصلاحها بشكل روتيني وفي معالجة الحوادث على حد سواء. يدعم جهاز FTD التسجيل المحلي والخارجي على حد سواء.

يمكن أن يساعدك التسجيل المحلي على أستكشاف أخطاء live وإصلاحها. التسجيل الخارجي هو طريقة لجمع السجلات من جهاز FTD إلى خادم syslog خارجي.

يساعد التسجيل إلى خادم مركزي في تجميع السجلات والتنبيهات. يمكن أن يساعد التسجيل الخارجي في إرتباط السجل ومعالجة الحوادث.

بالنسبة للتسجيل المحلي، يدعم جهاز FTD خيار وحدة التحكم والمخزن المؤقت الداخلي وتسجيل جلسة عمل Secure Shell (SSH).

بالنسبة للتسجيل الخارجي، يدعم جهاز FTD خادم syslog الخارجي وخادم ترحيل البريد الإلكتروني.

ملاحظة: إذا مرت حركة مرور كبيرة عبر الجهاز، انتبه إلى نوع التسجيل/تحديد الخطورة/المعدل. قم بهذا الإجراء لتحديد عدد السجلات، والذي يتجنب التأثير على جدار الحماية.

التكوين

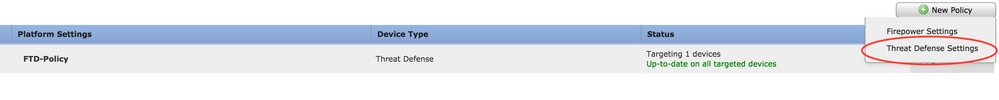

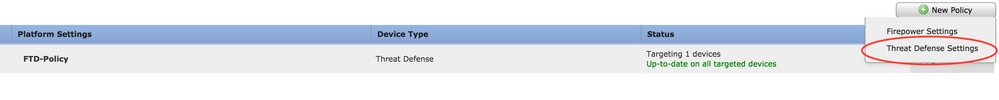

يمكن تكوين جميع التكوينات المتعلقة بالتسجيل عند الانتقال إلى علامة التبويب Platform Settings أسفل علامة Devices التبويب. أخترDevices > Platform Settings كما هو موضح في هذه الصورة.

إما أن تنقر أيقونة القلم الرصاص لتحرير السياسة الموجودة أو أن تنقر New Policy، ثم أختر Threat Defense Settingsلإنشاء سياسة FTD جديدة كما هو موضح في هذه الصورة.

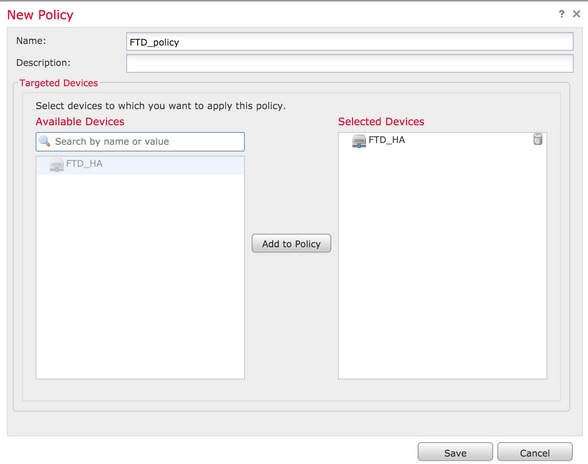

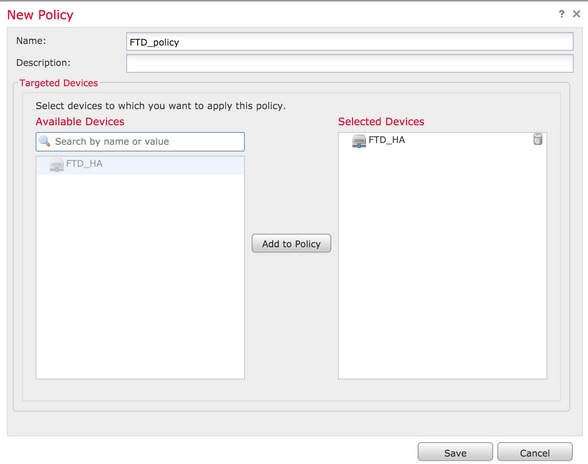

أختر جهاز FTD لتطبيق هذا النهج وانقر Save كما هو موضح في هذه الصورة.

تكوين تكوين syslog العام

هناك تكوينات معينة قابلة للتطبيق على كل من التسجيل المحلي والخارجي. يتعامل هذا القسم مع المعلمات الإلزامية والاختيارية التي يمكن تكوينها ل syslog.

إعداد التسجيل

تكون خيارات إعداد التسجيل قابلة للتطبيق على التسجيل المحلي والخارجي. لتكوين إعداد التسجيل، أختر Devices > Platform Settings.

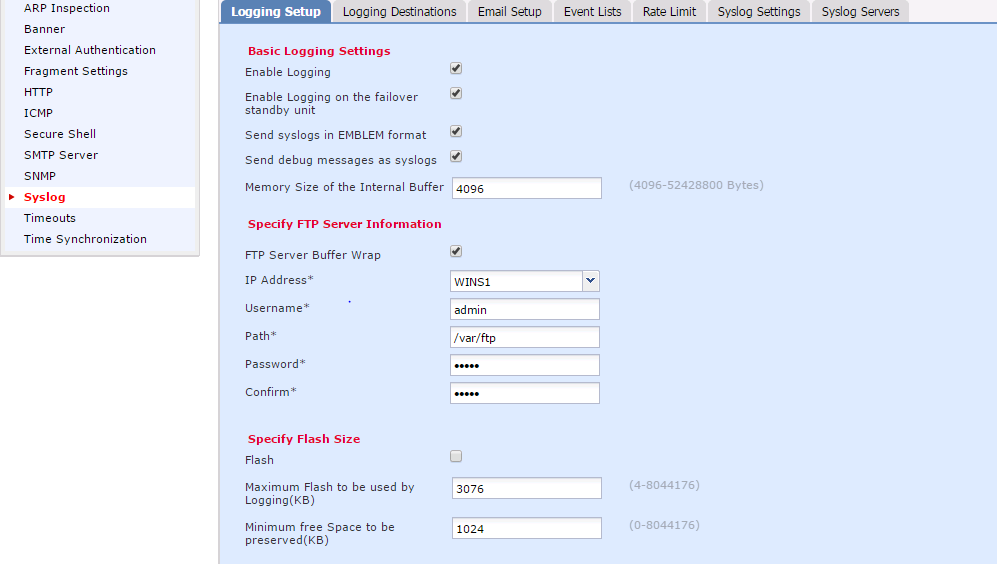

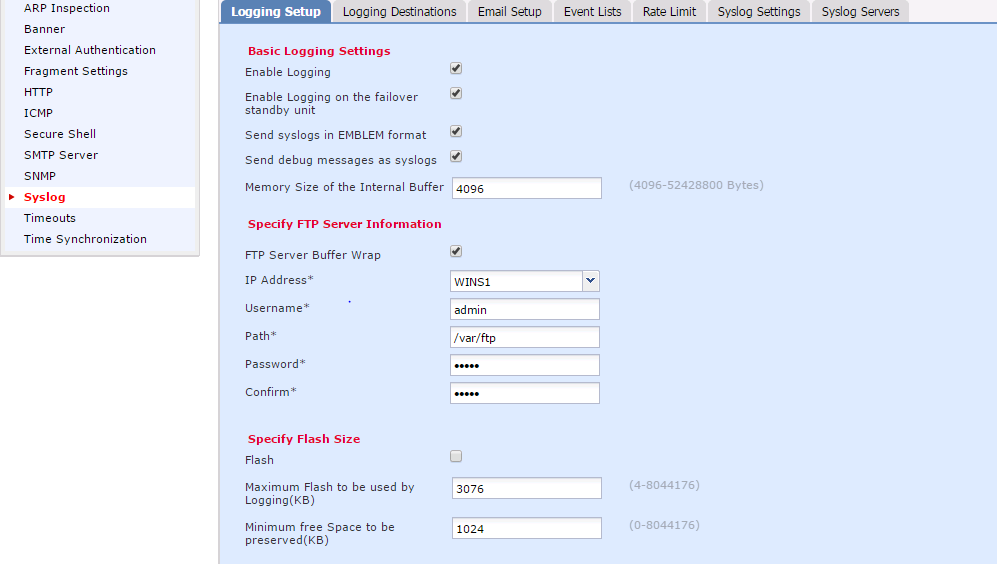

اختَر.Syslog > Logging Setup

إعداد التسجيل الأساسي

Enable Logging: حدد خانة Enable Logging الاختيار لتمكين التسجيل. هذا خيار إلزامي.Enable Logging on the failover standby unit: حدد خانة الاختيار Enable Logging on the failover standby unit لتكوين تسجيل الدخول إلى FTD الاحتياطي الذي يعد جزءا من مجموعة FTD عالية التوفر.Send syslogs in EMBLEM format: حدد خانة Send syslogs in EMBLEM format الاختيار لتمكين تنسيق syslog كشعار لكل وجهة. يتم إستخدام تنسيق الشعار بشكل رئيسي لمحلل Syslog لإدارة موارد CiscoWorks (RME). يتوافق هذا التنسيق مع تنسيق Syslog لبرنامج Cisco IOS Software الذي تم إنتاجه بواسطة الموجهات والمحولات. يتوفر فقط لخوادم UDP syslog.Send debug messages as syslogs: حدد خانة Send debug messages as syslogs الاختيار لإرسال سجلات تصحيح الأخطاء كرسائل Syslog إلى خادم syslog.Memory size of the Internal Buffer: أدخل حجم مخزن الذاكرة المؤقت الداخلي حيث يمكن ل FTD حفظ بيانات السجل. يتم تدوير بيانات السجل إذا تم الوصول إلى حد المخزن المؤقت.

معلومات خادم FTP (إختياري)

حدد تفاصيل خادم FTP إذا كنت تريد إرسال بيانات السجل إلى خادم FTP قبل أن تقوم باستبدال المخزن المؤقت الداخلي.

FTP Server Buffer Wrap: حدد خانة FTP Server Buffer Wrap الاختيار لإرسال بيانات سجل المخزن المؤقت إلى خادم FTP.IP Address: أدخل عنوان IP الخاص بخادم FTP.Username: أدخل اسم مستخدم خادم FTP.Path: أدخل مسار دليل خادم FTP.Password: أدخل كلمة مرور خادم FTP.Confirm: أدخل كلمة المرور نفسها مرة أخرى.

حجم الفلاش (إختياري)

حدد حجم الذاكرة المؤقتة إذا كنت تريد حفظ بيانات السجل في الذاكرة المؤقتة بمجرد امتلاء المخزن المؤقت الداخلي.

Flash: حدد خانة Flash الاختيار لإرسال بيانات السجل إلى الذاكرة المؤقتة الداخلية.Maximum Flash to be used by Logging(KB): أدخل الحد الأقصى للحجم بالكيلوبايت لذاكرة الفلاش التي يمكن إستخدامها للتسجيل.Minimum free Space to be preserved(KB): أدخل الحد الأدنى للحجم بالكيلوبايت لذاكرة الفلاش التي يجب الحفاظ عليها.

انقر Save لحفظ إعداد النظام الأساسي. أختر Deploy الخيار، واختر جهاز FTD حيث تريد تطبيق التغييرات، وانقر Deploy لبدء نشر إعداد النظام الأساسي.

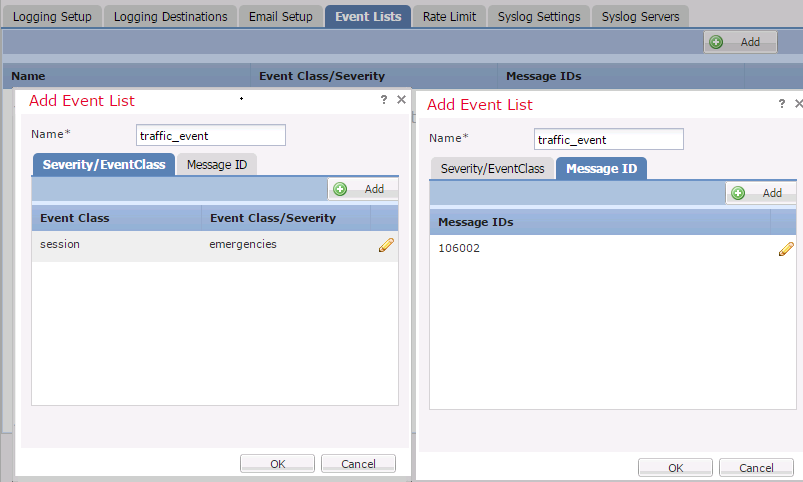

قوائم الأحداث

يسمح لك خيار تكوين قوائم الأحداث بإنشاء/تحرير قائمة أحداث وتحديد بيانات السجل التي سيتم تضمينها في عامل تصفية قائمة الأحداث. يمكن إستخدام قوائم الأحداث عند تكوين عوامل تصفية التسجيل ضمن وجهات التسجيل.

يتيح النظام خيارين لاستخدام وظائف قوائم الأحداث المخصصة.

- الفئة والخطورة

- معرف الرسالة

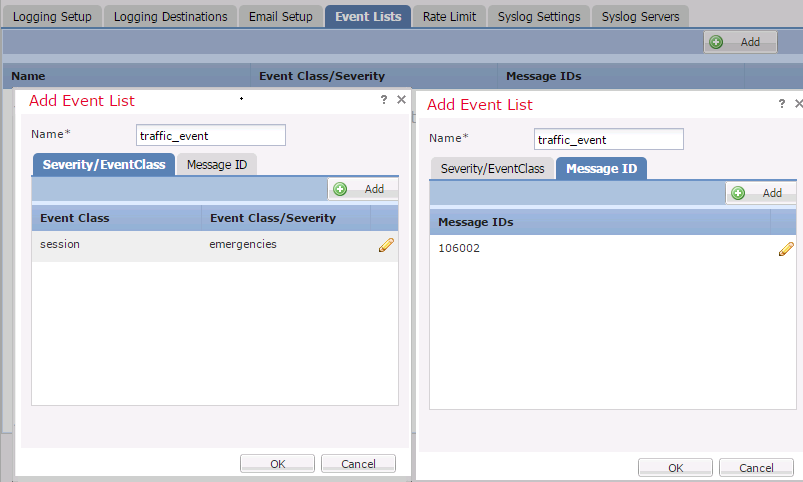

لتكوين قوائم أحداث مخصصة، أختر Device > Platform Setting > Threat Defense Policy > Syslog > Event List وانقر فوق Add. هذه هي الخيارات:

Name: أدخل اسم قائمة الأحداث.Severity/Event Class: في قسم فئة الخطورة/الحدث، انقر فوق Add.Event Class: أختر فئة الحدث من القائمة المنسدلة لنوع بيانات السجل التي تريدها. تعرف "فئة الحدث" مجموعة من قواعد syslog التي تمثل نفس الميزات.

على سبيل المثال، هناك فئة حدث لجلسة العمل والتي تتضمن جميع syslogs التي تتعلق بجلسة العمل.

Syslog Severity: أختر مستوى الخطورة من القائمة المنسدلة لفئة الحدث المختارة. يمكن أن تتراوح الخطورة من 0 (حالة طوارئ) إلى 7 (تصحيح الأخطاء).Message ID: إذا كنت مهتما ببيانات سجل محددة تتعلق بمعرف رسالة، انقر Add لوضع عامل تصفية استنادا إلى معرف الرسالة.Message IDs: تحديد معرف الرسالة كتنسيق فردي/نطاق.

طقطقت OK in order to أنقذت التشكيل.

انقر Save لحفظ إعداد النظام الأساسي. أختر ما تريد، Deployأختر جهاز FTD حيث تريد تطبيق التغييرات، وانقر Deployلبدء نشر إعداد النظام الأساسي.

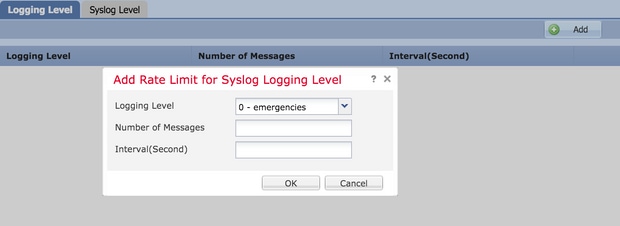

Syslog تحديد المعدل

يحدد خيار حد المعدل عدد الرسائل التي يمكن إرسالها إلى جميع الوجهات التي تم تكوينها ويحدد خطورة الرسالة التي تريد تعيين حدود المعدل لها.

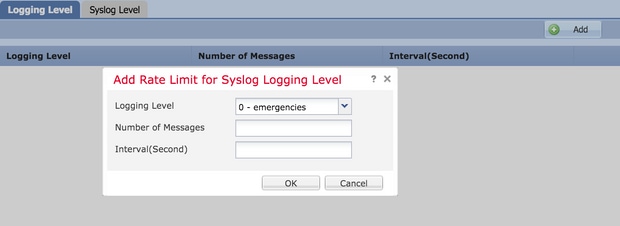

لتكوين قوائم أحداث مخصصة، أختر Device > Platform Setting > Threat Defense Policy > Syslog > Rate Limit. لديك خياران تستند إليهما يمكنك تعيين حد المعدل:

- مستوى التسجيل

- مستويات Syslog

لتمكين حد المعدل المستند إلى مستوى التسجيل، أختر Logging Level وانقر فوق Add.

Logging Level: من القائمة Logging Level المنسدلة، أختر مستوى التسجيل الذي تريد إجراء تحديد المعدل له.Number of Messages: أدخل الحد الأقصى لعدد رسائل syslog التي سيتم تلقيها خلال الفترة الزمنية المحددة.Interval(Second): استنادا إلى المعلمة "عدد الرسائل" التي تم تكوينها مسبقا، أدخل الفاصل الزمني الذي يمكن فيه تلقي مجموعة ثابتة من رسائل syslog.

معدل syslog هو عدد الرسائل/الفواصل الزمنية.

انقر OK لحفظ تكوين مستوى التسجيل.

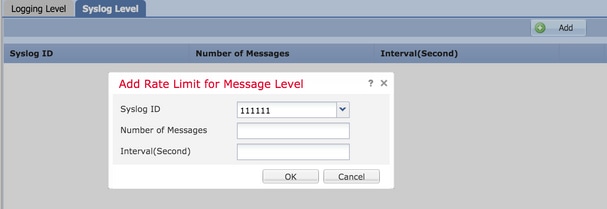

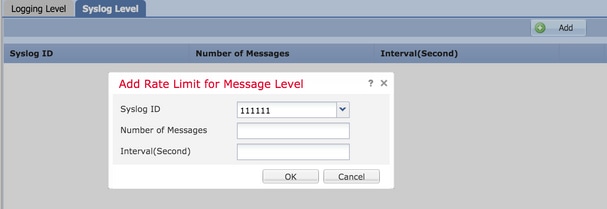

لتمكين حد المعدل المستند إلى مستوى التسجيل، أختر Logging Level وانقر فوق Add.

Syslog ID: يتم إستخدام معرفات Syslog لتعريف رسائل Syslog بشكل فريد. من القائمة Syslog ID المنسدلة، أختر معرف syslog.Number of Messages: أدخل الحد الأقصى لعدد رسائل syslog التي سيتم تلقيها خلال الفترة الزمنية المحددة.Interval(Second): استنادا إلى المعلمة "عدد الرسائل" التي تم تكوينها مسبقا، أدخل الفاصل الزمني الذي يمكن فيه تلقي مجموعة ثابتة من رسائل syslog.

معدل syslog هو عدد الرسائل/الفاصل الزمني.

طقطقت OK in order to أنقذت ال syslog مستوى تشكيل.

انقر Save لحفظ إعداد النظام الأساسي. أختر ما تريد، Deployأختر جهاز FTD حيث تريد تطبيق التغييرات، وانقر Deploy لبدء نشر إعداد النظام الأساسي.

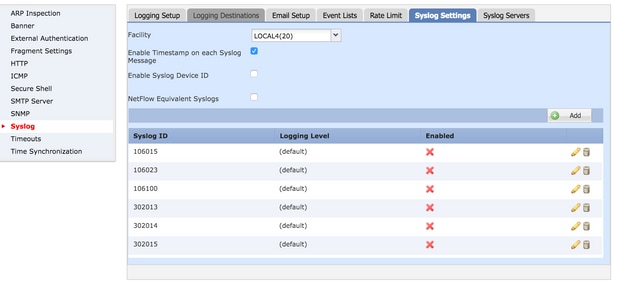

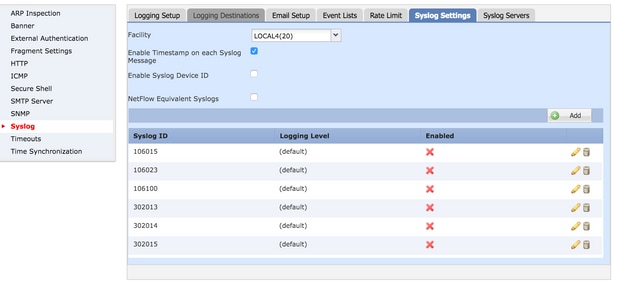

إعدادات Syslog

تتيح إعدادات Syslog تضمين تكوين قيم Facility في رسائل Syslog. يمكنك أيضا تضمين الطابع الزمني في رسائل السجل والمعلمات الأخرى الخاصة بخادم syslog.

لتكوين قوائم أحداث مخصصة، أختر Device > Platform Setting > Threat Defense Policy > Syslog > Syslog Settings.

Facility: يتم إستخدام كود مرفق لتحديد نوع البرنامج الذي يقوم بتسجيل الرسالة. يمكن التعامل مع الرسائل ذات المرافق المختلفة بشكل مختلف. من القائمة Facility المنسدلة، أختر قيمة المنشأة.Enable Timestamp on each Syslog Message: حدد خانة Enable Timestamp on each Syslog Message الاختيار لتضمين الطابع الزمني في رسائل syslog.Enable Syslog Device ID: حدد خانة Enable Syslog Device ID الاختيار لتضمين معرف الجهاز في رسائل syslog غير بتنسيق شعار.Netflow Equivalent Syslogs: حدد خانة Netflow Equivalent Syslogs الاختيار لإرسال NetFlow المكافئة ل Syslog. يمكن أن يؤثر على أداء الجهاز.- إضافة معرف syslog محدد: لتحديد معرف syslog الإضافي، انقر

Add وحدد Syslog ID/ Logging Level خانة الاختيار.

انقر Save لحفظ إعداد النظام الأساسي. أختر ما تريد، Deployأختر جهاز FTD حيث تريد تطبيق التغييرات، وانقر Deploy لبدء نشر إعداد النظام الأساسي.

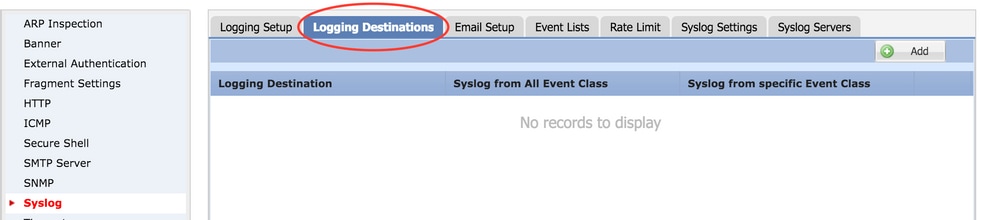

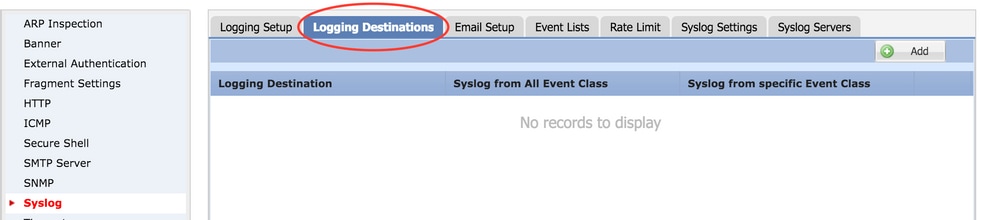

تكوين التسجيل المحلي

يمكن إستخدام قسم وجهة التسجيل لتكوين التسجيل إلى وجهات محددة.

وجهات التسجيل الداخلية المتوفرة هي:

- المخزن المؤقت الداخلي: السجلات الموجودة في المخزن المؤقت للتسجيل الداخلي (المخزن مؤقتا للتسجيل)

- وحدة التحكم: يرسل السجلات إلى وحدة التحكم (وحدة تحكم التسجيل)

- جلسات SSH: تسجيل Syslog إلى جلسات SSH (المراقبة الطرفية)

هناك ثلاث خطوات لتكوين التسجيل المحلي.

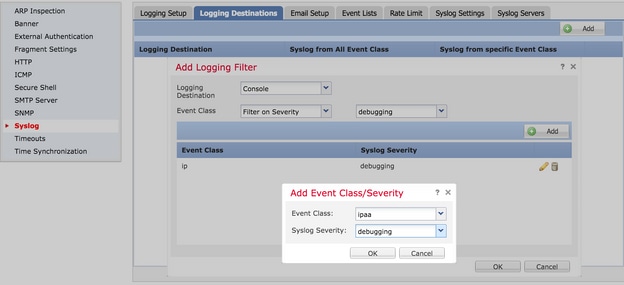

الخطوة 1. اختَر.Device > Platform Setting > Threat Defense Policy > Syslog > Logging Destinations

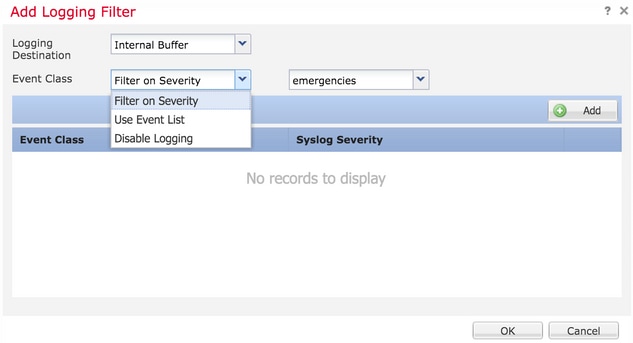

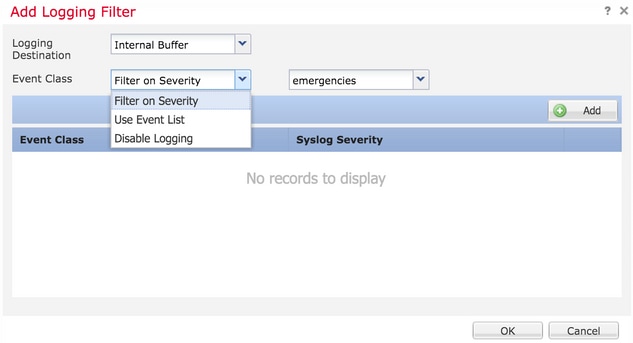

الخطوة 2. انقر Add لإضافة عامل تصفية تسجيل لمحدد logging destination.

وجهة التسجيل: أختر وجهة التسجيل المطلوبة من القائمة المنسدلة Logging Destination كمخزن مؤقت داخلي أو وحدة تحكم أو جلسات SSH.

فئة الحدث: من القائمة Event Class المنسدلة، أختر فئة حدث. وكما تم وصفه مسبقا، فإن فئات الأحداث هي مجموعة من syslogs التي تمثل نفس الميزات. يمكن تحديد فئات الحدث بهذه الطرق:

Filter on Severity: عامل تصفية فئات الأحداث استنادا إلى خطورة Syslogs.User Event List: يمكن للمسؤولين إنشاء قوائم أحداث محددة (تم وصفها سابقا) مع فئات الأحداث المخصصة الخاصة بهم ومراجعتها في هذا القسم.Disable Logging: أستخدم هذا الخيار لتعطيل تسجيل الدخول لوجهة التسجيل المختارة ومستوى التسجيل.

مستوى التسجيل: أختر مستوى التسجيل من القائمة المنسدلة. نطاق مستوى التسجيل هو من 0 (حالات الطوارئ) إلى 7 (تصحيح الأخطاء).

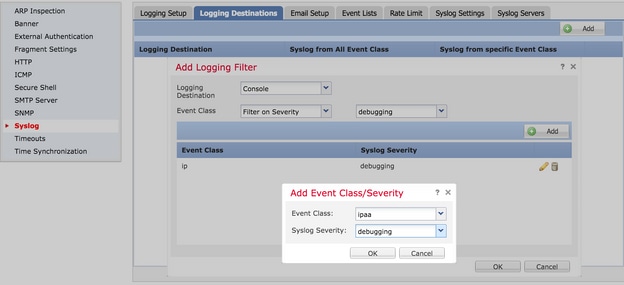

الخطوة 3. لإضافة فئة حدث منفصلة إلى عامل تصفية التسجيل هذا، انقر فوق Add.

Event Class: أختر "فئة الحدث" من القائمة Event Class المنسدلة.

Syslog Severity: أختر خطورة Syslog من القائمة المنسدلةSyslog Severity.

انقر OK بمجرد تكوين عامل التصفية لإضافة عامل التصفية لوجهة تسجيل محددة.

انقر Save لحفظ إعداد النظام الأساسي. أختر Deploy، أختر جهاز FTD حيث تريد تطبيق التغييرات، وانقر Deploy لبدء نشر إعداد النظام الأساسي.

تكوين التسجيل الخارجي

لتكوين التسجيل الخارجي، أختر Device > Platform Setting > Threat Defense Policy > Syslog > Logging Destinations.

يدعم FTD أنواع التسجيل الخارجي هذه.

- خادم Syslog: يرسل السجلات إلى خادم Syslog عن بعد.

- ملائمة SNMP: يرسل السجلات للخارج كملائمة SNMP.

- البريد الإلكتروني: يرسل السجلات عبر البريد الإلكتروني باستخدام خادم ترحيل بريد تم تكوينه مسبقا.

التكوين الخاص بالتسجيل الخارجي والتسجيل الداخلي هو نفسه. يحدد تحديد وجهات التسجيل نوع التسجيل الذي يتم تنفيذه. من الممكن تكوين "فئات الأحداث" استنادا إلى قوائم "الأحداث المخصصة" إلى الخادم البعيد.

خادم Syslog عن بعد

يمكن تكوين خوادم Syslog لتحليل السجلات وتخزينها عن بعد من بروتوكول FTD.

هناك ثلاث خطوات لتكوين خوادم syslog البعيدة.

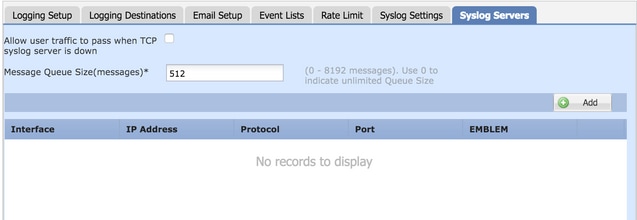

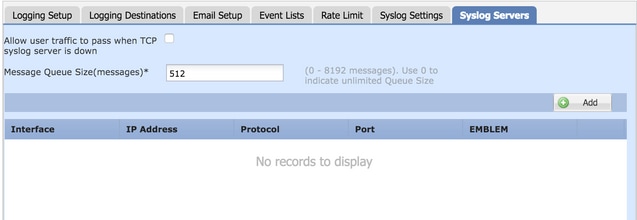

الخطوة 1. اختَر.Device > Platform Setting > Threat Defense Policy > Syslog > Syslog Servers

الخطوة 2. قم بتكوين المعلمة ذات الصلة بخادم syslog.

- السماح لحركة مرور المستخدم بالمرور عندما يكون خادم TCP syslog معطلا: إذا تم نشر خادم TCP syslog في الشبكة وهو غير قابل للوصول، فسيتم رفض حركة مرور الشبكة عبر ASA. وهذا ينطبق فقط عندما يكون بروتوكول النقل بين ASA وخادم syslog هو TCP. حدد خانة

Allow user traffic to pass when TCP syslog server is down الاختيار للسماح لحركة المرور بالمرور عبر الواجهة عندما يكون خادم syslog معطلا.

- حجم قائمة انتظار الرسائل: حجم قائمة انتظار الرسائل هو عدد الرسائل التي تصطف في FTD عندما يكون خادم syslog البعيد مشغولا ولا ولا يقبل أي رسائل سجل.الافتراضي هو 512 رسالة والحد الأدنى هو رسالة واحدة. إذا كان 0 محددا في هذا الخيار، فإن حجم قائمة الانتظار يعتبر غير محدود.

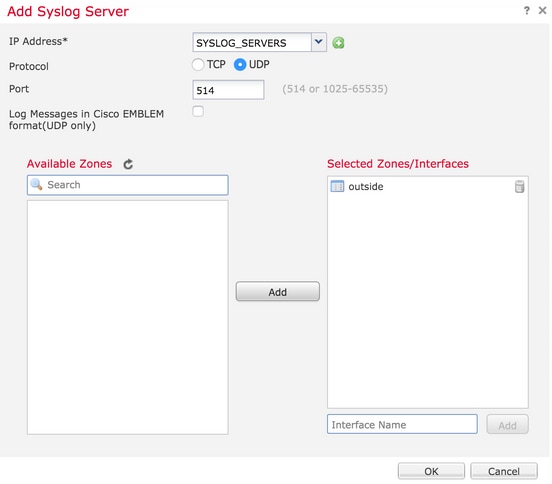

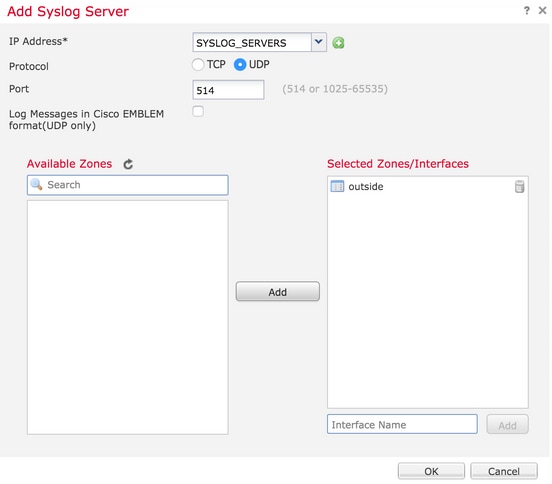

الخطوة 3. لإضافة خوادم syslog البعيدة، انقر فوق Add.

IP Address: من القائمة IP Address المنسدلة، أختر كائن شبكة يحتوي على خوادم Syslog المدرجة. إذا لم تكن قد قمت بإنشاء كائن شبكة، انقر أيقونة زائد (+) لإنشاء كائن جديد.

Protocol: انقر إما على زر TCP أو UDP زر الاختيار لاتصال Syslog.

Port: أدخل رقم منفذ خادم Syslog. افتراضيا، هو 514.

Log Messages in Cisco EMBLEM format(UDP only): انقر فوق خانة Log Messages in Cisco EMBLEM format (UDP only) الاختيار لتمكين هذا الخيار إذا كان مطلوبا لتسجيل الرسائل بتنسيق شعار Cisco. هذا ينطبق على syslog المستندة إلى UDP فقط.

Available Zones: أدخل مناطق الأمان التي يمكن الوصول من خلالها إلى خادم syslog وانقله إلى عمود "المناطق/ الواجهات المحددة".

طقطقت OK و Save in order to أنقذت التشكيل.

انقر Save لحفظ إعداد النظام الأساسي. أختر Deploy، أختر جهاز FTD حيث تريد تطبيق التغييرات، وانقر Deploy لبدء نشر إعداد النظام الأساسي.

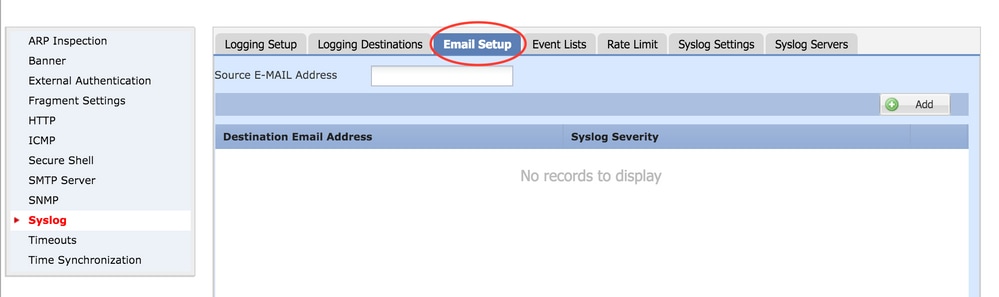

إعداد البريد الإلكتروني للتسجيل

يسمح FTD لك بإرسال syslog إلى عنوان بريد إلكتروني محدد. يمكن إستخدام البريد الإلكتروني كوجهة تسجيل فقط في حالة تكوين خادم ترحيل البريد الإلكتروني بالفعل.

هناك إثنان steps أن يشكل بريد إلكتروني عملية إعداد ل ال syslogs.

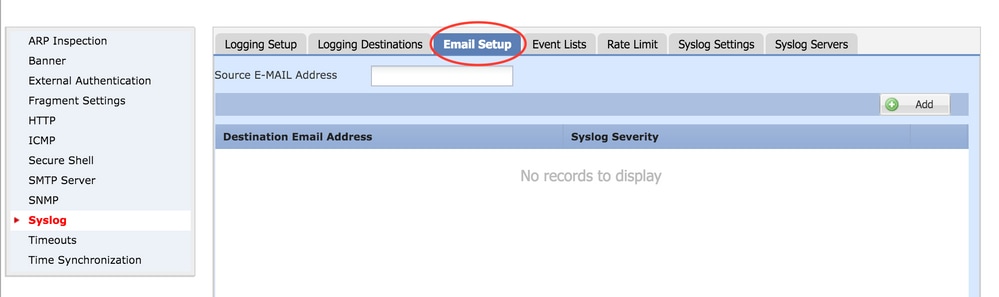

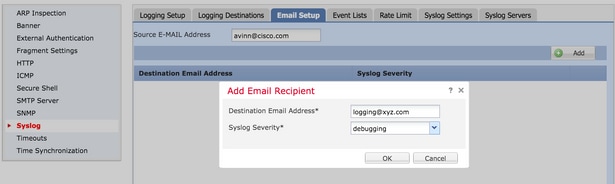

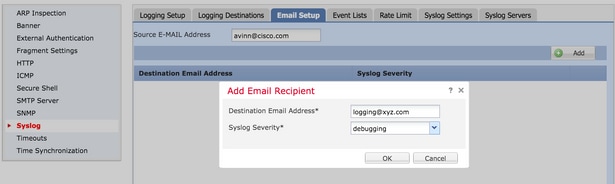

الخطوة 1. اختَر.Device > Platform Setting > Threat Defense Policy > Syslog >Email Setup

Source E-MAIL Address: أدخل عنوان البريد الإلكتروني المصدر الذي يظهر على كافة رسائل البريد الإلكتروني المرسلة من FTD والتي تحتوي على syslogs.

الخطوة 2. طقطقة in order to شكلت الغاية بريد إلكتروني عنوان و syslog خطورة Add.

Destination Email Address: أدخل عنوان البريد الإلكتروني الوجهة حيث يتم إرسال رسائل syslog.

Syslog Severity: أختر خطورة Syslog من القائمة المنسدلةSyslog Severity.

طقطقت OK in order to أنقذت التشكيل.

انقر Save لحفظ إعداد النظام الأساسي. أختر Deploy، أختر جهاز FTD حيث تريد تطبيق التغييرات، وانقر Deploy لبدء نشر إعداد النظام الأساسي.

التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

- تحقق من تكوين FTD syslog في واجهة سطر الأوامر من FTD. سجل الدخول إلى واجهة إدارة FTD، وأدخل الأمر

system support diagnostic-cli من أجل وحدة التحكم في واجهة سطر الأوامر التشخيصية. > system support diagnostic-cli

Attaching to ASA console ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

><Press Enter>

firepower# sh run logging

logging enable

logging console emergencies

logging buffered debugging

logging host inside 192.168.0.192

logging flash-minimum-free 1024

logging flash-maximum-allocation 3076

logging permit-hostdown

- تأكد من إمكانية الوصول إلى خادم syslog من FTD. قم بتسجيل الدخول إلى واجهة إدارة FTD عبر SSH وتحقق من الاتصال باستخدام

ping الأمر. Copyright 2004-2016, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Fire Linux OS v6.0.1 (build 37)

Cisco Firepower Threat Defense for VMWare v6.0.1 (build 1213)

> system support diagnostic-cli

Attaching to ASA console ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> en

Password:

firepower# ping 192.168.0.192

- أنت يستطيع أخذت ربط على in order to دققت الموصولية بين ال FTD وال syslog نادل. قم بتسجيل الدخول إلى واجهة إدارة FTD عبر SSH وأدخل الأمر

system support diagnostic-cli. للحصول على أوامر التقاط الحزمة، ارجع إلى التقاط حزمة ASA باستخدام CLI ومثال تكوين ASDM.

- تأكد من تطبيق نشر النهج بنجاح.

معلومات ذات صلة

التعليقات

التعليقات