المرحلة 8 من أستكشاف أخطاء مسار بيانات Firepower وإصلاحها: نهج تحليل الشبكة

خيارات التنزيل

-

ePub (2.3 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

هذه المقالة هي جزء من سلسلة مقالات توضح كيفية أستكشاف مسار البيانات في أنظمة FirePOWER وإصلاحها بشكل منهجي لتحديد ما إذا كانت مكونات FirePOWER قد تؤثر على حركة المرور. يرجى الرجوع إلى مقالة النظرة العامة للحصول على معلومات حول بنية الأنظمة الأساسية FirePOWER والروابط الخاصة بمقالات أستكشاف أخطاء مسارات البيانات وإصلاحها الأخرى.

تغطي هذه المقالة المرحلة الثامنة من أستكشاف أخطاء مسار بيانات Firepower وإصلاحها، وهي ميزة "سياسة تحليل الشبكة".

المتطلبات الأساسية

- تنطبق هذه المقالة على جميع منصات Firepower

- لا تتوفر ميزة التتبع إلا في الإصدار 6.2.0 من البرنامج وما بعده للنظام الأساسي للدفاع عن تهديد FirePOWER (FTD) فقط.

- معرفة مصدر الشخر المفتوح مفيدة، على الرغم من أنها غير مطلوبة

- لمزيد من المعلومات حول برنامج Open Source Snort، يرجى زيارة موقع https://www.snort.org/

أستكشاف أخطاء ميزة نهج تحليل الشبكة وإصلاحها

يحتوي نهج تحليل الشبكة (NAP) على إعدادات للمعالج المسبق تقوم بعمليات فحص لحركة المرور، بناء على التطبيق المحدد. للمعالجات السابقة القدرة على إسقاط حركة المرور، بناء على التكوين. تتناول هذه المقالة كيفية التحقق من تكوين NAP والتحقق من حالات السقوط السابقة للمعالج.

ملاحظة: تحتوي قواعد المعالج الأولي على معرف المولد (GID) بخلاف '1' أو '3' (أي 129 و 119 و 124). يمكن العثور على مزيد من المعلومات حول GID إلى تعيينات المعالجات السابقة في أدلة تكوين FMC.

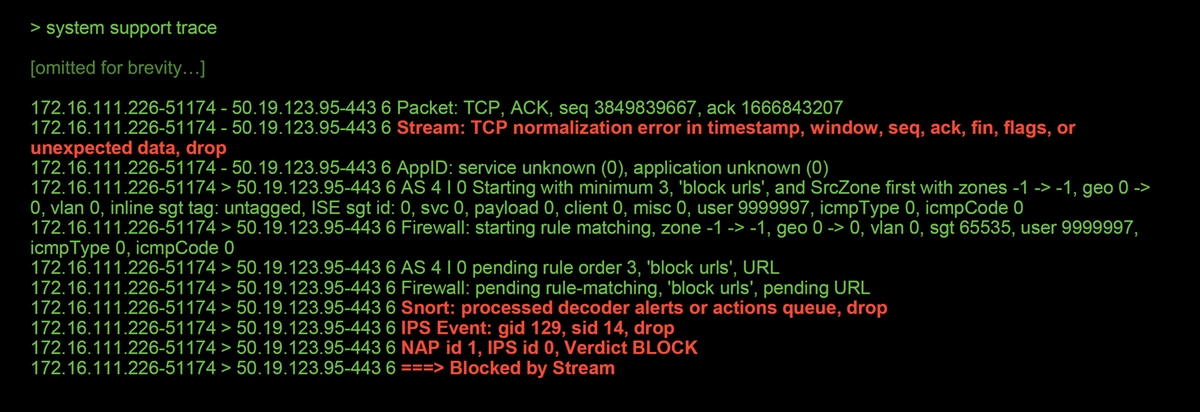

إستخدام أداة "التتبع" للعثور على عمليات إسقاط المعالج الأولي (في FTD فقط)

يمكن إستخدام أداة تتبع دعم النظام لاكتشاف حالات السقوط التي تم إجراؤها على مستوى المعالجات السابقة.

في المثال التالي، اكتشف معالج TCP المسبق للتطبيع وجود حالة شاذة. ونتيجة لذلك، يتم إسقاط حركة المرور بواسطة القاعدة 129:14، والتي تبحث عن الطوابع الزمنية المفقودة داخل تدفق TCP.

ملاحظة: على الرغم من أن المعالج المسبق لتكوين تدفق TCP يقوم بإسقاط حركة المرور، إلا أنه قادر على القيام بذلك لأن المعالج المسبق للتطبيع داخل الخط تم تمكينه أيضا. لمزيد من المعلومات حول التطبيع الداخلي، يمكنك قراءة هذه المقالة.

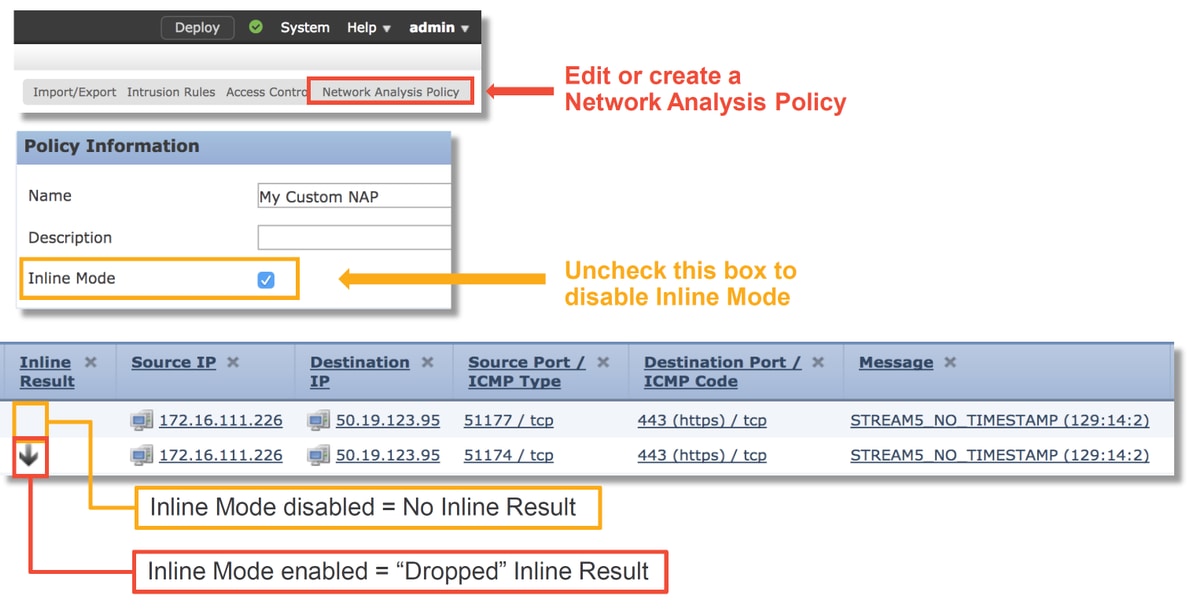

التحقق من تكوين NAP

في واجهة المستخدم الخاصة بمركز إدارة Firepower (FMC)، يمكن عرض حماية الوصول (NAP) ضمن السياسات > التحكم في الوصول > التطفل. بعد ذلك، انقر فوق خيار نهج تحليل الشبكة في أعلى اليمين، وبعد ذلك يمكنك عرض برامج العمل الوطنية وإنشاء برامج جديدة وتحرير البرامج الموجودة.

وكما هو موضح في الرسم التوضيحي أعلاه، تحتوي برامج العمل الوطنية على ميزة "الوضع الداخلي"، والتي تعادل خيار "إسقاط عندما تكون داخل السطر" في نهج التسلل. قد تكون خطوة تخفيف سريعة لمنع NAP من إسقاط حركة المرور هي إلغاء تحديد الوضع المضمن. لا تعرض أحداث التطفل التي تم إنشاؤها بواسطة NAP أي شيء في علامة التبويب نتائج في السطر مع تعطيل الوضع المضمن.

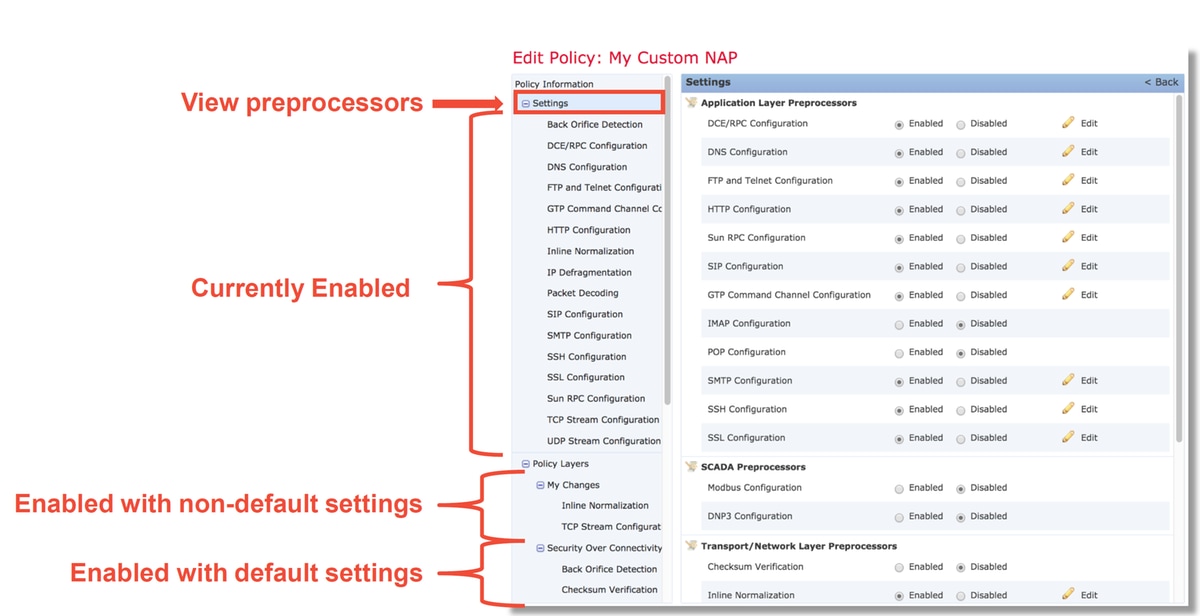

عرض إعدادات NAP

ضمن NAP، يمكنك عرض الإعدادات الحالية. يتضمن ذلك إجمالي معالجات Preprocessors الممكنة، متبوعا ب

معالجات مسبقة متاحة بإعدادات غير افتراضية (تلك التي تم نسخها يدويا) وتلك التي يتم تمكينها بالإعدادات الافتراضية، كما يرى في الرسم التوضيحي أدناه.

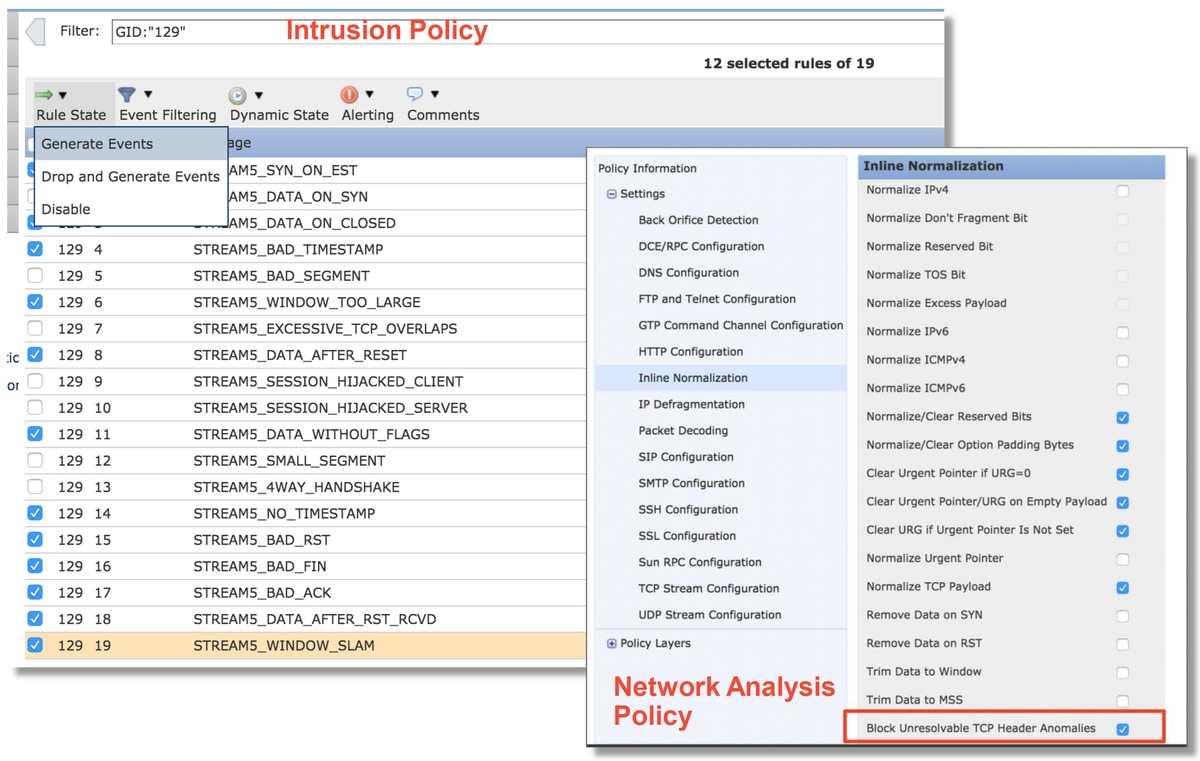

إعدادات NAP التي يمكن أن تتسبب في حالات السقوط الصامت

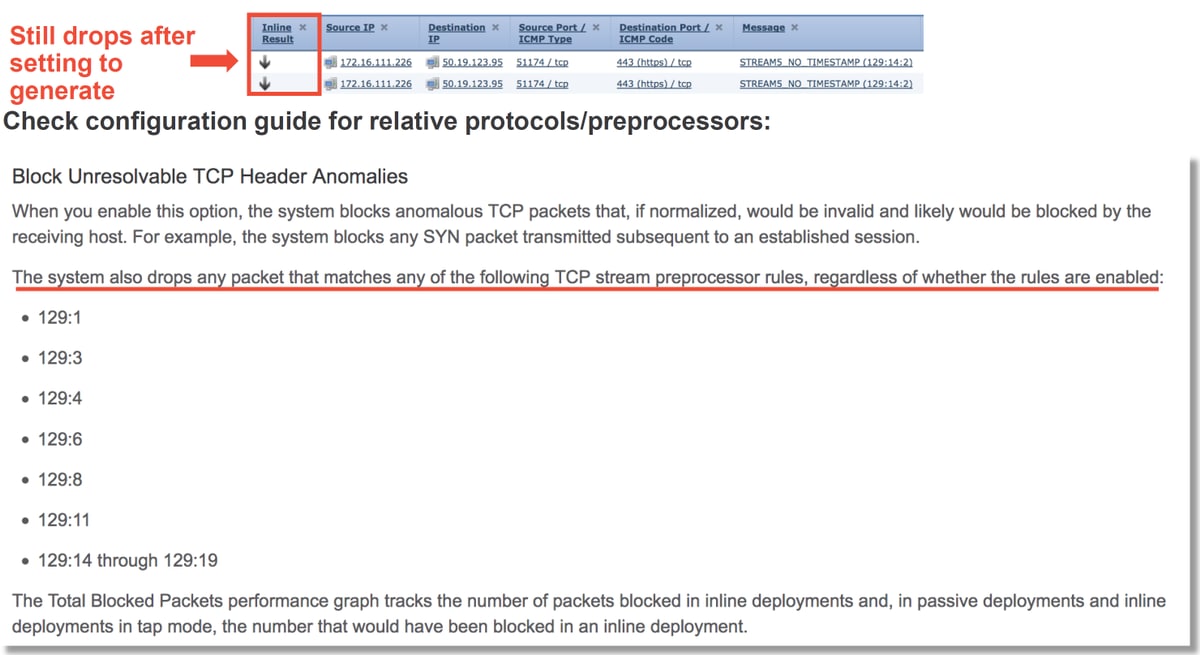

في المثال المذكور في قسم التتبع، تقوم قاعدة تكوين تدفق TCP 129:14 بإسقاط حركة المرور. ويتم تحديد ذلك من خلال النظر في مخرجات تتبع دعم النظام. ومع ذلك، إذا لم يتم تمكين القاعدة المذكورة ضمن سياسة الاقتحام المعنية، فلن يتم إرسال أي أحداث إقتحام إلى FMC.

يرجع السبب وراء حدوث هذا إلى إعداد داخل المعالج المسبق للتسوية المضمنة يسمى منع حالات الشذوذ غير القابلة للحل الخاصة برأس TCP. يتيح هذا الخيار بشكل أساسي ل SNORT تنفيذ إجراء حظر عندما تكتشف بعض قواعد GID 129 حالات شاذة في تدفق TCP.

إذا تم تمكين منع حالات عدم التناسب غير القابلة للحل الخاصة برأس TCP، فمن المستحسن تشغيل قواعد GID 129 وفقا للتوضيح أدناه.

يؤدي تشغيل قواعد GID 129 إلى إرسال أحداث التطفل إلى FMC عند إتخاذ إجراء بشأن حركة المرور. ومع ذلك، طالما تم تمكين حالات عدم حل رأس TCP، فلا يزال بإمكان هذه الحالة إسقاط حركة المرور حتى إذا تم تعيين حالة القاعدة في نهج التسلل على إنشاء الأحداث فقط. ويتم شرح هذا السلوك في أدلة تكوين FMC.

يمكن العثور على الوثائق المذكورة أعلاه في هذه المادة (للإصدار 6.4، الذي يعد أحدث إصدار في وقت نشر هذه المقالة).

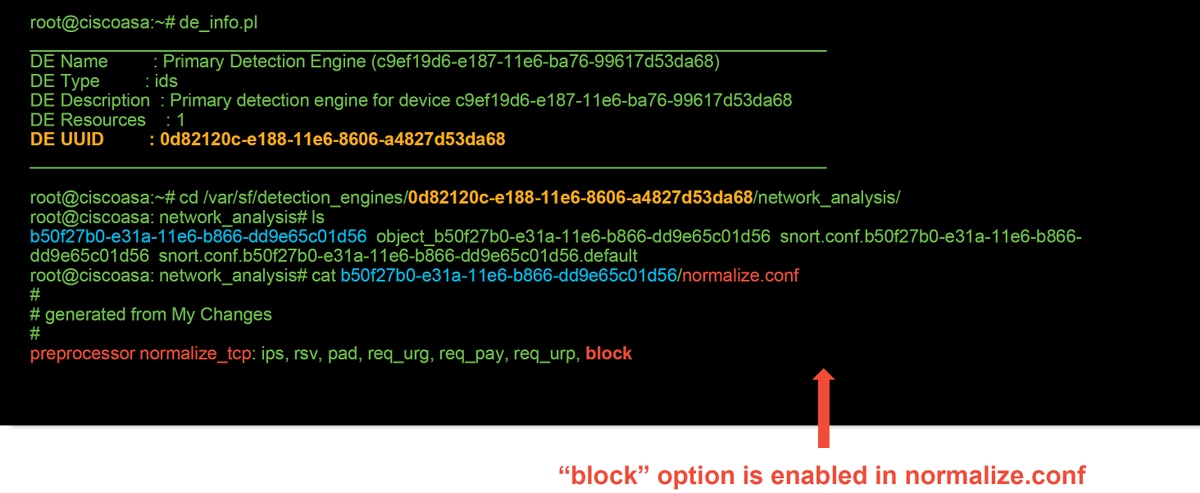

التحقق من تكوين الطرف الخلفي

تتم إضافة طبقة أخرى من التعقيد إلى سلوك المعالج الأولي من خلال تمكين إعدادات معينة على الطرف الخلفي، دون أن تنعكس في FMC. هذه بعض الأسباب المحتملة.

- الخصائص الممكنة الأخرى لها القدرة على فرض تمكين إعدادات ما قبل المعالج (علما بأن الخصائص الرئيسية هي سياسة الملف)

- تتطلب بعض قواعد سياسة الاقتحام خيارات معينة للمعالج الأولي لإجراء الكشف

- قد يؤدي عيب ما إلى السلوك

- لقد رأينا مثالا واحدا على ذلك: CSCuz50295 - "سياسة الملف مع حظر البرامج الضارة تمكن TCP من التطبيع مع علامة الحظر"

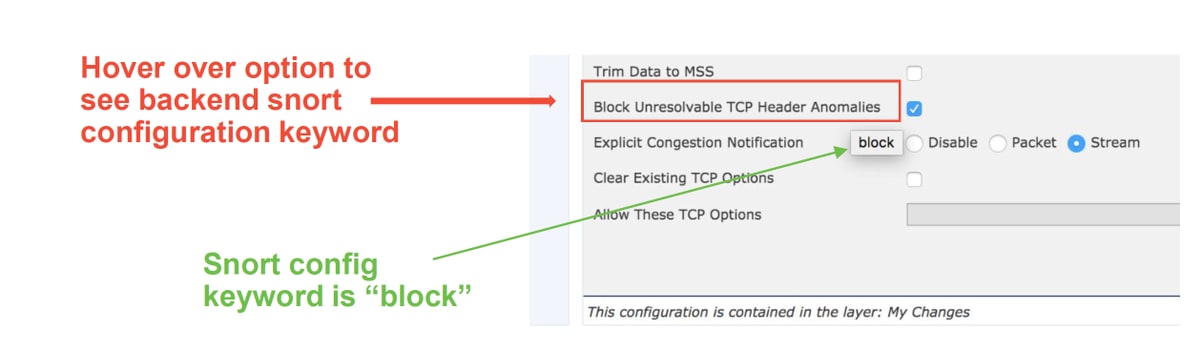

قبل النظر إلى تكوين الطرف الخلفي، لاحظ أنه يمكن رؤية كلمات النورط الأساسية، المستخدمة في ملفات تكوين جهاز التنفس الخلفي، من خلال التحويم فوق إعداد محدد داخل برنامج NAP. يرجى الرجوع إلى الرسم التوضيحي التالي.

يترجم خيار منع حالات عدم تسوية رأس TCP في علامة التبويب NAP إلى الكلمة الأساسية block في الطرف الخلفي. مع وضع هذه المعلومات في الاعتبار، يمكن التحقق من تكوين الطرف الخلفي من طبقة الخبراء.

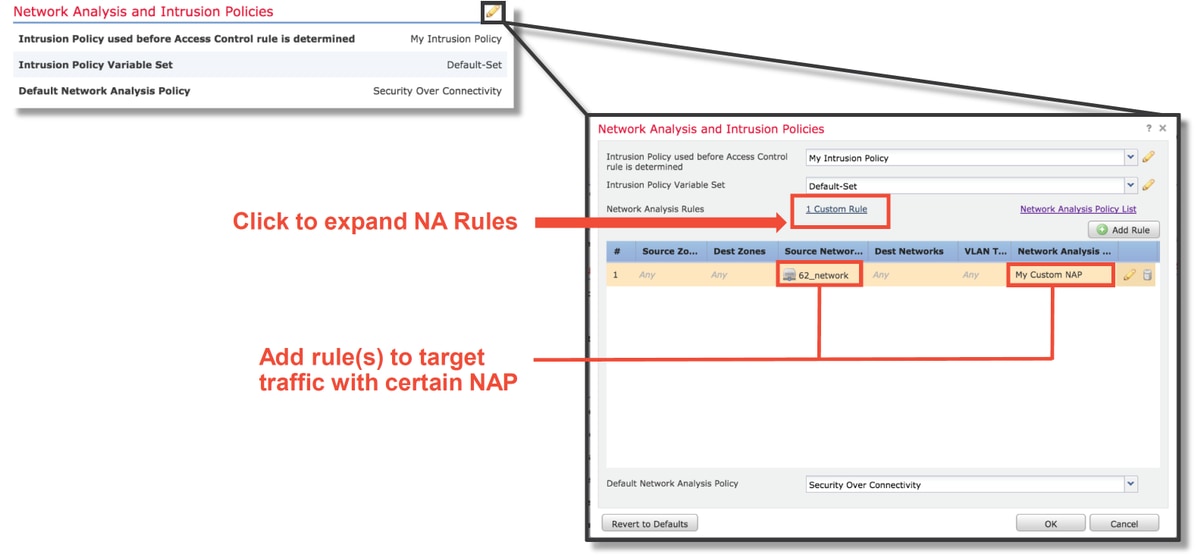

إنشاء قيلولة مستهدفة

إذا كانت بعض الأجهزة المضيفة تقوم بتشغيل أحداث سابقة للمعالج، يمكن إستخدام NAP مخصص لفحص حركة المرور من أو إلى الأجهزة المضيفة المذكورة. يمكن تعطيل الإعدادات التي تتسبب في حدوث مشاكل ضمن NAP المخصص.

وهذه هي الخطوات اللازمة لتنفيذ برنامج عمل وطني مستهدف.

- قم بإنشاء NAP وفقا للتعليمات المذكورة في قسم "التحقق من تكوين NAP" في هذه المقالة.

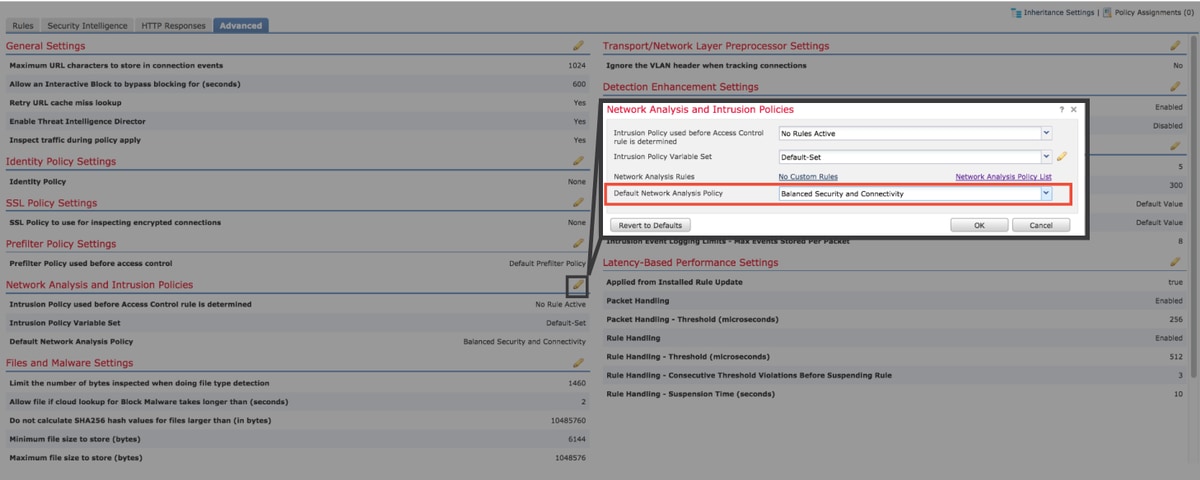

- في علامة التبويب خيارات متقدمة بنهج التحكم في الوصول، انتقل إلى قسم تحليل الشبكة وسياسات الاقتحام. انقر فوق إضافة قاعدة وإنشاء قاعدة، باستخدام البيئات المضيفة المستهدفة واختر NAP التي تم إنشاؤها حديثا في قسم نهج تحليل الشبكة.

تحليل إيجابي كاذب

التحقق من الإيجابيات الخاطئة في أحداث التطفل لقواعد ما قبل المعالج مختلف تماما عن قواعد الشخر المستخدمة لتقييم القاعدة (والتي تحتوي على GID 1 و 3).

لإجراء تحليل إيجابي خاطئ لأحداث قاعدة المعالج الأولي، يلزم التقاط جلسة عمل كاملة للبحث عن حالات شاذة داخل تدفق TCP.

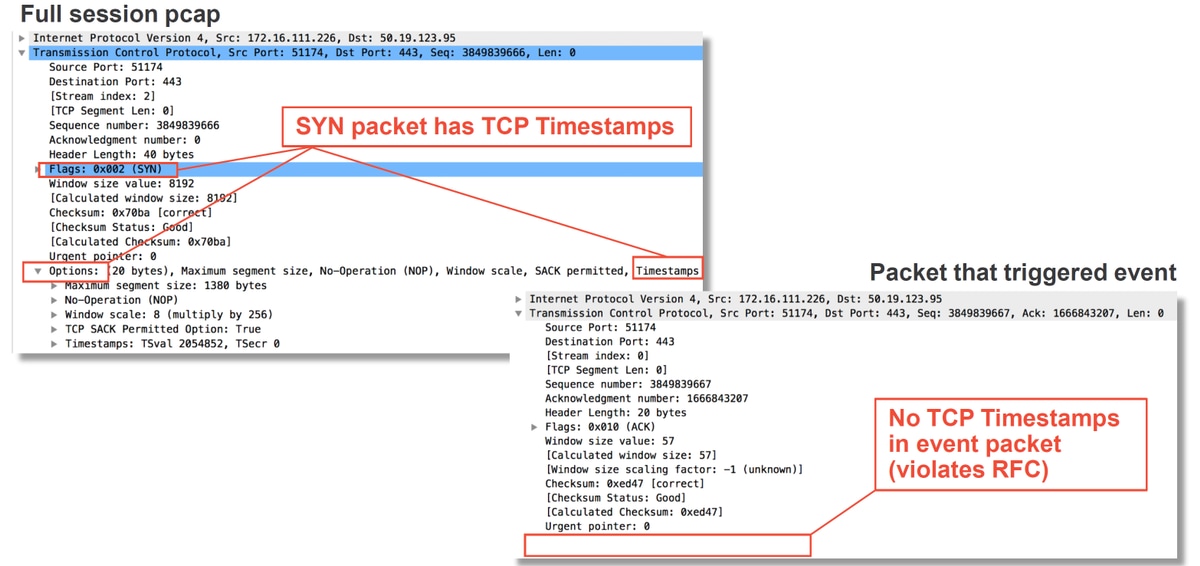

في المثال التالي، يتم إجراء تحليل إيجابي كاذب على القاعدة 129:14، التي يتبين أنها تقوم بإسقاط حركة المرور في الأمثلة الواردة أعلاه. بما أن 129:14 تبحث عن تدفقات TCP التي تكون الطوابع الزمنية مفقودة فيها، يمكنك أن ترى بوضوح لماذا تم تشغيل القاعدة لكل تحليل التقاط الحزمة الموضح أدناه.

خطوات التخفيف

وللتخفيف بسرعة من المشاكل المحتملة في برنامج العمل الوطني، يمكن تنفيذ الخطوات التالية.

- في حالة إستخدام برنامج NAP مخصص وأنت غير متأكد مما إذا كان إعداد NAP يؤدي إلى إسقاط حركة المرور لكنك تشك في أنه قد يحدث، يمكنك محاولة إستبداله بنهج "الأمان والاتصال المتوازن" أو نهج "الاتصال عبر الأمان".

- في حالة إستخدام أي "قواعد مخصصة"، تأكد من تعيين NAP إلى أحد الافتراضيات المذكورة أعلاه

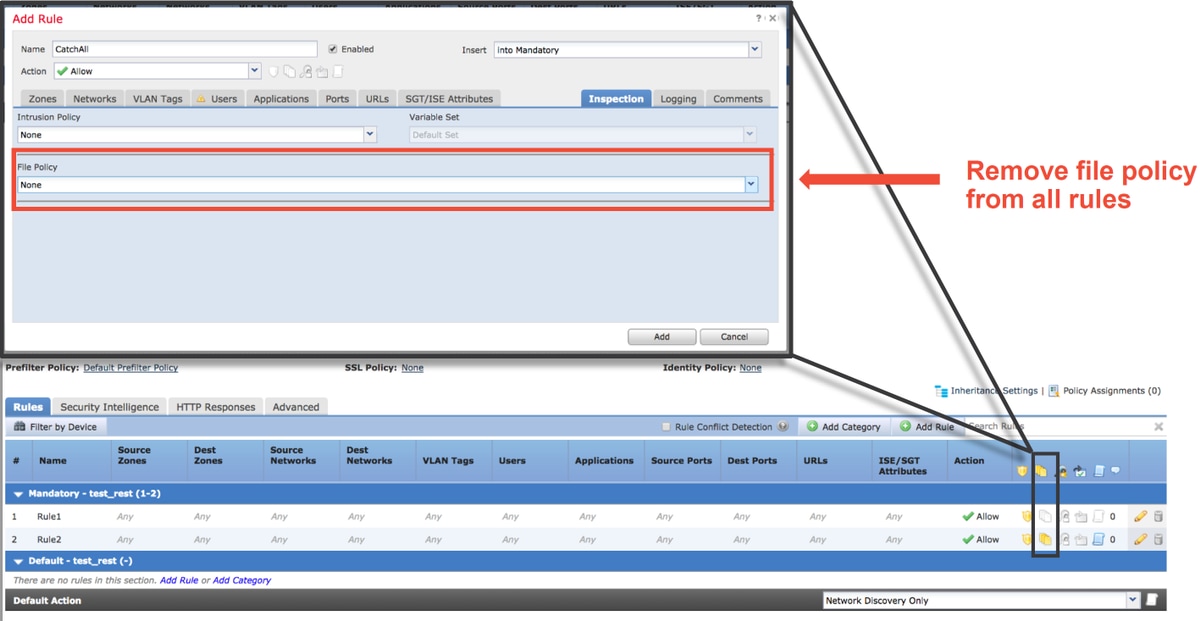

- إذا كانت أي من قواعد التحكم في الوصول تستخدم "نهج ملف"، فقد تحتاج إلى محاولة إزالته مؤقتا حيث أن "نهج الملف" يمكن أن يمكن إعدادات ما قبل المعالج على الطرف الخلفي التي لا تنعكس في FMC، وهذا يحدث على مستوى "عام"، مما يعني أن جميع NAPs تم تعديلها.

يحتوي كل بروتوكول على معالج مسبق مختلف، ويمكن أن يكون أستكشاف المشكلات وحلها خاصا بالمعالج الأولي. لا تغطي هذه المقالة جميع إعدادات المعالج المسبق وطرق أستكشاف الأخطاء وإصلاحها لكل منها.

يمكنك فحص الوثائق لكل معالج مسبق للحصول على فكرة أفضل عما يفعله كل خيار، وهو ما يساعد عند أستكشاف أخطاء معالج مسبق معين وإصلاحها.

البيانات التي سيتم تقديمها إلى TAC

| البيانات | تعليمات |

| أستكشاف أخطاء الملف وإصلاحها من جهاز Firepower | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| التقاط حزمة الجلسة الكاملة من جهاز FirePOWER | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/117778-technote-sourcefire-00.html |

تمت المساهمة بواسطة مهندسو Cisco

- Created by John Groetzingerالقائد الفني ل Cisco

- Edited by John Longمهندس برامج Cisco QA

- Edited by Cesar Lopez Zamarripaمهندس إستشاري فني من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات