أستكشاف أخطاء مجموعة الدفاع عن تهديد FirePOWER (FTD) وإصلاحها

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند أستكشاف أخطاء إعداد نظام مجموعة وإصلاحها على جدار حماية الجيل التالي (NGFW) من FirePOWER.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية (راجع قسم المعلومات ذات الصلة للروابط):

- بنية النظام الأساسي Firepower

- تكوين مجموعة Firepower وتشغيلها

- التعرف على واجهة سطر الأوامر (CLI) الخاصة ب FTD و FirePOWER

- سجلات مستوى البيانات/NGFW

- NGFW/مستوى البيانات Packet-tracer

- التقاط مستوى البيانات/FXOS

المكونات المستخدمة

- هيغ دبليو: Firepower 4125

- ستيفاني: 6.7.0 (بنية 65) - مستوى البيانات 9.15(1)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

كما أن معظم العناصر التي يغطيها هذا المستند تنطبق بالكامل على أستكشاف أخطاء مجموعة أجهزة الأمان المعدلة (ASA) وإصلاحها.

التكوين

تتم تغطية جزء التكوين من نشر نظام المجموعة في أدلة تكوين FMC و FXOS:

- التجميع الخاص بالدفاع ضد تهديد قوة النيران

- نشر مجموعة للدفاع عن تهديد الطاقة النارية لضمان قابلية التطوير والتوفر العالي

أساسيات المجموعة

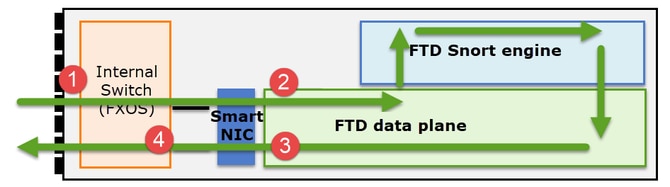

بنية NGFW

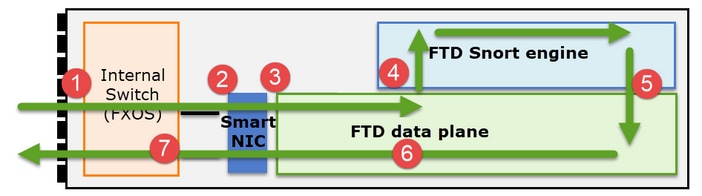

من المهم فهم كيفية معالجة FirePOWER 41xx أو 93xx series لحزم النقل:

- تدخل الحزمة واجهة الدخول، ويعالج بالمحول الداخلي للهيكل.

- تمر الحزمة عبر ال NIC ذكي. إذا تم إلغاء تحميل التدفق (تسريع HW)، حينئذ تتم معالجة الحزمة فقط من قبل NIC الذكي، ثم يتم إرسالها مرة أخرى إلى الشبكة.

- إذا لم يتم إلغاء تحميل الحزمة، فإنها تدخل مستوى بيانات FTD الذي يقوم أساسا بفحص L3/L4.

- إذا كانت السياسة تتطلب ذلك، يتم فحص الحزمة بواسطة محرك الشخير (فحص L7 بشكل أساسي).

- يرجع محرك الشخير حكما (على سبيل المثال، السماح أو الحظر) للحزمة.

- يقوم مستوى البيانات بإسقاط الحزمة أو إعادة توجيهها بناء على قرار الشخر.

- تعمل الحزمة على تركيب الهيكل من خلال محول الهيكل الداخلي.

التقاط نظام المجموعة

توفر أجهزة FirePOWER نقاط التقاط متعددة توفر إمكانية رؤية في تدفقات النقل. عند أستكشاف أخطاء نظام المجموعة وإصلاحها وتمكينها، تكون التحديات الرئيسية هي:

- يزداد عدد عمليات الالتقاط كلما زاد عدد الوحدات في نظام المجموعة.

- يجب أن تكون على دراية بالطريقة التي يتعامل بها نظام المجموعة مع تدفق معين لتتمكن من تعقب الحزمة عبر نظام المجموعة.

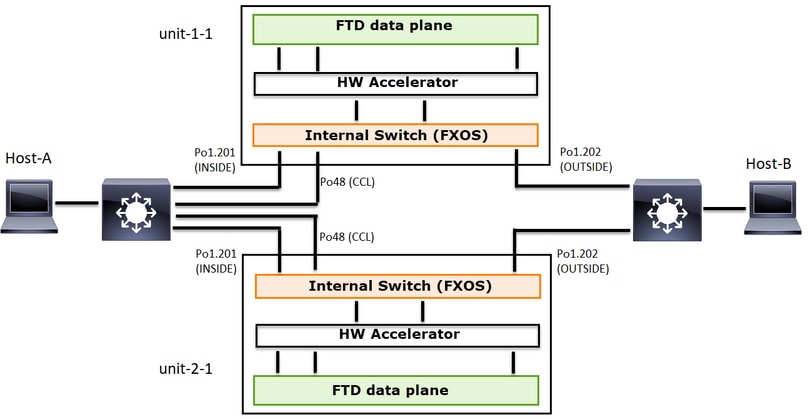

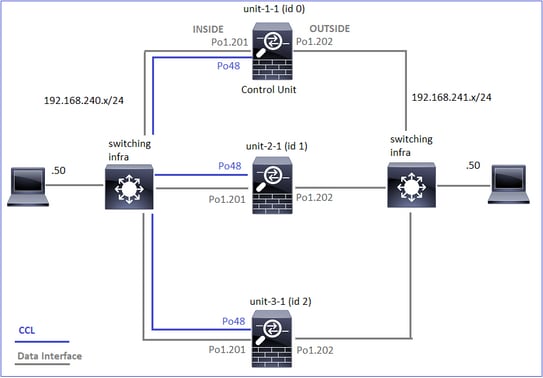

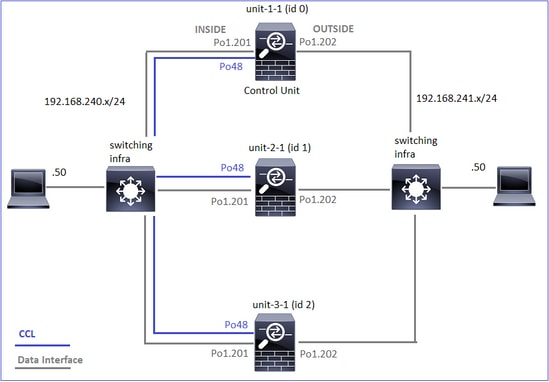

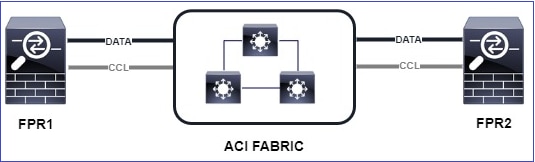

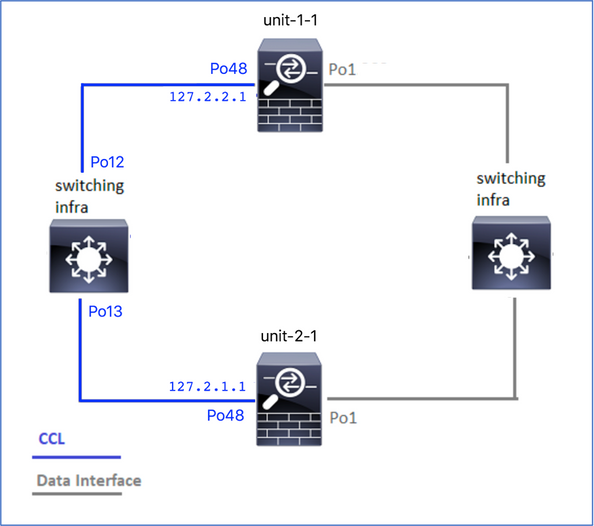

يوضح هذا المخطط مجموعة مكونة من وحدتين (على سبيل المثال، FP941xx/FP9300):

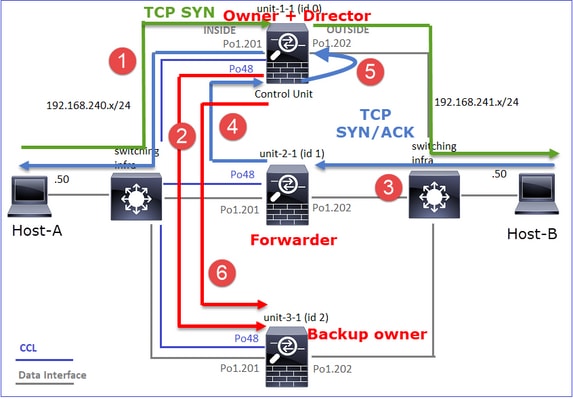

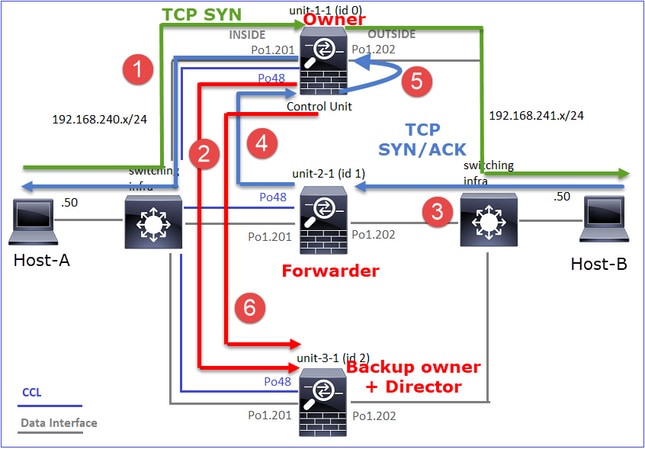

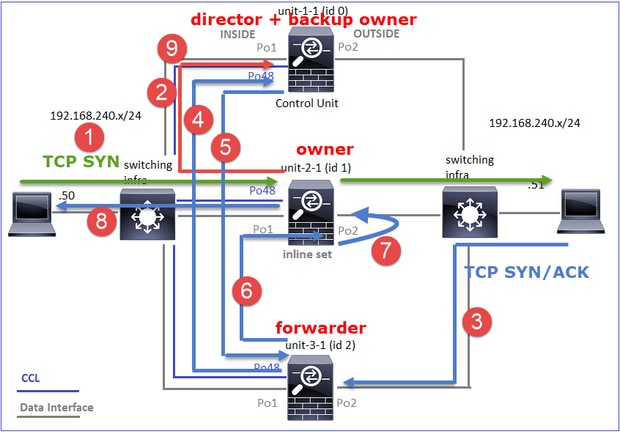

في حالة إنشاء اتصال TCP غير متماثل، يبدو نظام TCP، تبادل SYN/ACK كما يلي:

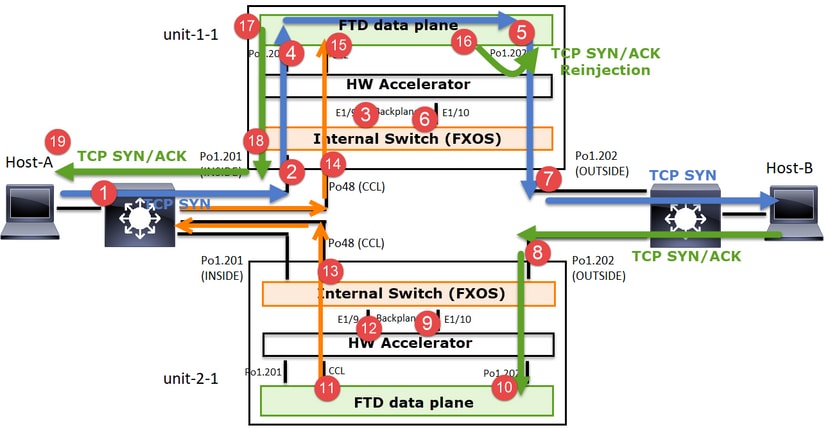

إعادة توجيه حركة المرور

- يتم إرسال TCP SYN من المضيف-A إلى المضيف-B.

- يصل TCP SYN إلى الهيكل (أحد أعضاء Po1).

- يتم إرسال TCP SYN من خلال إحدى واجهات اللوحة الخلفية للهيكل (على سبيل المثال، E1/9، E1/10، وما إلى ذلك) إلى مستوى البيانات.

- يصل TCP SYN إلى واجهة مدخل مستوى البيانات (Po1.201/Inside). في هذا المثال، تقوم الوحدة 1-1 بملكية التدفق، وتقوم بالترتيب العشوائي للرقم التسلسلي الأولي (IS)، وتقوم بترميز معلومات الملكية (ملف تعريف الارتباط) في الرقم الفريد.

- يتم إرسال TCP SYN من Po1.202/Outdoor (واجهة مخرج مستوى البيانات).

- يصل TCP SYN إلى إحدى واجهات اللوحة الخلفية للهيكل (على سبيل المثال، E1/9 و E1/10، وما إلى ذلك).

- يتم إرسال TCP SYN من الواجهة المادية للهيكل (أحد أعضاء Po1) باتجاه Host-B.

إرجاع حركة المرور

- يتم إرسال TCP SYN/ACK من المضيف-B ويصل إلى الوحدة-2-1 (أحد أعضاء Po1).

- يتم إرسال TCP SYN/ACK عبر إحدى واجهات اللوحة الخلفية للهيكل (على سبيل المثال، E1/9، E1/10، وما إلى ذلك) إلى مستوى البيانات.

- يصل TCP SYN/ACK على واجهة مدخل مستوى البيانات (Po1.202/Outdoor).

- يتم إرسال TCP SYN/ACK من إرتباط التحكم في النظام الأساسي (CCL) إلى الوحدة 1-1. يتم تمكين IS بشكل افتراضي. وبالتالي، يجد مقدم العرض معلومات المالك الخاصة ب TCP SYN+ACK دون تدخل من المدير. بالنسبة للحزم الأخرى أو عندما يتم تعطيل IS، يتم الاستعلام عن المدير.

- يصل TCP SYN/ACK إلى إحدى واجهات اللوحة الخلفية للهيكل (على سبيل المثال، E1/9 و E1/10 وما إلى ذلك).

- يتم إرسال TCP SYN/ACK من الواجهة المادية للهيكل (أحد أعضاء Po48) تجاه الوحدة 1-1.

- يصل TCP SYN/ACK على الوحدة 1-1 (أحد أعضاء Po48).

- تتم إعادة توجيه TCP SYN/ACK من خلال واحدة من واجهات اللوحة الخلفية للهيكل إلى واجهة قناة CCL لمستوى البيانات (نظام المجموعة NameIf).

- يعمل مستوى البيانات على إعادة إدخال حزمة TCP SYN/ACK إلى واجهة مستوى البيانات Po1.202/Outdoor.

- يتم إرسال TCP SYN/ACK من Po1.201/Inside (واجهة مخرج مستوى البيانات) نحو Host-A.

- يجتاز TCP SYN/ACK إحدى واجهات اللوحة الخلفية للهيكل (على سبيل المثال، E1/9، E1/10، وما إلى ذلك) ويصنف أحد أعضاء Po1.

- يصل TCP SYN/ACK على المضيف-A.

لمزيد من التفاصيل حول هذا السيناريو، اقرأ القسم ذي الصلة في دراسات الحالة الخاصة بإنشاء اتصال نظام المجموعة.

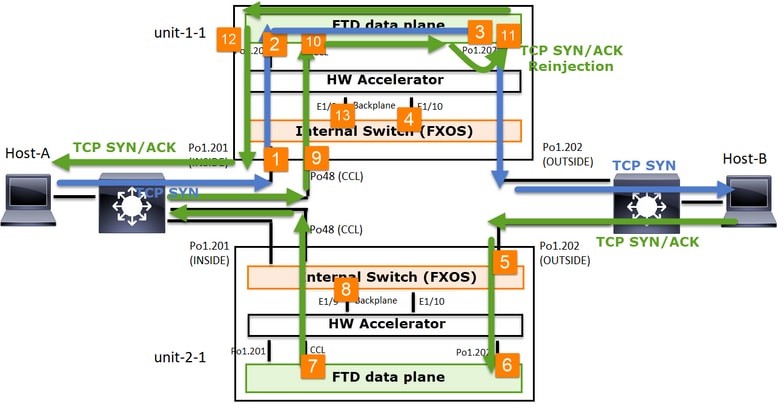

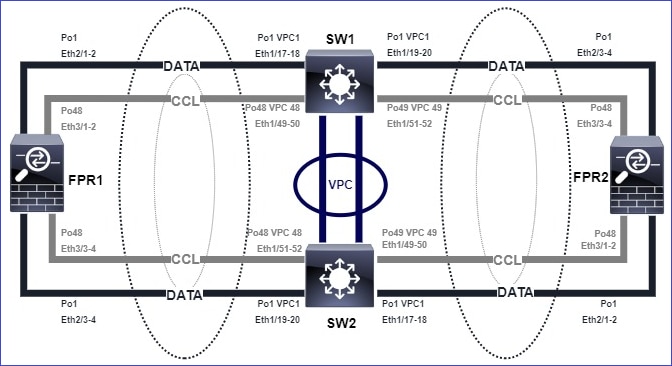

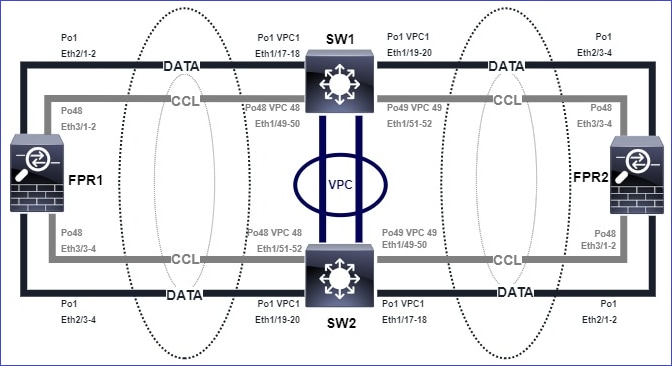

استنادا إلى تبادل الحزم هذا، فإن جميع نقاط التقاط نظام المجموعة المحتملة هي:

لحركة مرور البيانات التي يتم توجيهها (على سبيل المثال، TCP SYN) على:

- الواجهة المادية للهيكل (على سبيل المثال، أعضاء Po1). يتم تكوين هذا الالتقاط من واجهة مستخدم "مدير الهيكل" (CM) أو واجهة سطر الأوامر (CLI) الخاصة ب CM.

- واجهة مدخل مستوى البيانات (على سبيل المثال، Po1.201 INSIDE).

- واجهة مخرج مستوى البيانات (على سبيل المثال، Po1.202 خارج).

- واجهات اللوحة الخلفية للهيكل. على FP4100 هناك 2 قارن لوحة خلفية. في FP9300 هناك ما مجموعه 6 (2 لكل وحدة نمطية). بما أن أنت لا تعرف في أي قارن تصل الربط، أنت ينبغي مكنت قبض على كل قارن.

بالنسبة لحركة مرور الإرجاع (على سبيل المثال، TCP SYN/ACK) التي تم التقاطها على:

- الواجهة المادية للهيكل (على سبيل المثال، أعضاء Po1). يتم تكوين هذا الالتقاط من واجهة مستخدم "مدير الهيكل" (CM) أو واجهة سطر الأوامر (CLI) الخاصة ب CM.

- واجهة مدخل مستوى البيانات (على سبيل المثال، Po1.202 OUTDOOR).

- بما أن الربط يكون أعدت وجهت التالي التقاط نقطة هو ال CCL مستوى البيانات.

- واجهات اللوحة الخلفية للهيكل. ثانية، أنت ينبغي مكنت على كلا قارن.

- واجهات أعضاء قائمة التحكم في الوصول (CCL) للوحدة-1-1 للهيكل.

- واجهة CCL لمستوى البيانات (نظام المجموعة NameIf).

- واجهة الدخول (Po1.202 خارج). هذه هي الحزمة التي تم إعادتها من CCL إلى مستوى البيانات.

- واجهة مخرج مستوى البيانات (على سبيل المثال، Po1.201 INSIDE).

- واجهات اللوحة الخلفية للهيكل.

كيفية تمكين التقاط نظام المجموعة

التقاط FXOS

يتم وصف العملية في دليل تكوين FXOS: التقاط الحِزم

ملاحظة: يمكن التقاط FXOS فقط في إتجاه المدخل من وجهة نظر المحول الداخلي.

التقاط مستوى البيانات

الطريقة الموصى بها لتمكين الالتقاط على جميع أعضاء المجموعة هي باستخدام أمر cluster exec.

ولنتأمل هنا مجموعة تتألف من ثلاث وحدات:

للتحقق من وجود التقاط نشط في كل وحدات نظام المجموعة، أستخدم هذا الأمر:

firepower# cluster exec show capture

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

firepower#

لتمكين التقاط مستوى بيانات على جميع الوحدات على Po1.201 (INSIDE):

firepower# cluster exec capture CAPI interface INSIDE

يوصى بشدة بتحديد مرشح الالتقاط، وفي حالة توقع الكثير من حركة المرور، لزيادة مخزن الالتقاط المؤقت:

firepower# cluster exec capture CAPI buffer 33554432 interface INSIDE match tcp host 192.168.240.50 host 192.168.241.50 eq 80

التحقق

firepower# cluster exec show capture

unit-1-1(LOCAL):******************************************************

capture CAPI type raw-data buffer 33554432 interface INSIDE [Capturing - 5140 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

unit-2-1:*************************************************************

capture CAPI type raw-data buffer 33554432 interface INSIDE [Capturing - 260 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

unit-3-1:*************************************************************

capture CAPI type raw-data buffer 33554432 interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

لرؤية محتويات كل الالتقاط (يمكن أن يكون هذا الإخراج طويل جدا):

firepower# terminal pager 24

firepower# cluster exec show capture CAPI

unit-1-1(LOCAL):******************************************************

21 packets captured

1: 11:33:09.879226 802.1Q vlan#201 P0 192.168.240.50.45456 > 192.168.241.50.80: S 2225395909:2225395909(0) win 29200 <mss 1460,sackOK,timestamp 1110209649 0,nop,wscale 7>

2: 11:33:09.880401 802.1Q vlan#201 P0 192.168.241.50.80 > 192.168.240.50.45456: S 719653963:719653963(0) ack 2225395910 win 28960 <mss 1380,sackOK,timestamp 1120565119 1110209649,nop,wscale 7>

3: 11:33:09.880691 802.1Q vlan#201 P0 192.168.240.50.45456 > 192.168.241.50.80: . ack 719653964 win 229 <nop,nop,timestamp 1110209650 1120565119>

4: 11:33:09.880783 802.1Q vlan#201 P0 192.168.240.50.45456 > 192.168.241.50.80: P 2225395910:2225396054(144) ack 719653964 win 229 <nop,nop,timestamp 1110209650 1120565119>

unit-2-1:*************************************************************

0 packet captured

0 packet shown

unit-3-1:*************************************************************

0 packet captured

0 packet shown

مسارات الالتقاط

إذا كنت ترغب في رؤية كيفية معالجة حزم الدخول بواسطة مستوى البيانات على كل وحدة، فاستخدم الكلمة الأساسية trace. هذا يتتبع أول 50 ربط مدخل. يمكنك تتبع حتى 1000 حزمة مدخل.

ملاحظة: في حالة تطبيق عدة لالتقاط على واجهة، يمكنك تتبع حزمة واحدة مرة واحدة فقط.

لتتبع أول 1000 حزمة مدخل على قارن خارجي على كل وحدات نظام المجموعة:

firepower# cluster exec cap CAPO int OUTSIDE buff 33554432 trace trace-count 1000 match tcp host 192.168.240.50 host 192.168.241.50 eq www

بمجرد التقاط تدفق الفائدة هناك حاجة إلى التأكد من أنك تتبعت حزم الفائدة على كل وحدة. الشيء المهم الذي يجب تذكره هو أن الحزمة المحددة يمكن أن تكون #1 على الوحدة-1-1، لكن #2 على وحدة أخرى، وهكذا.

في هذا مثال، أنت يستطيع رأيت أن ال syn/ACK ربط #2 على وحدة-2-1، غير أن ربط #1 على وحدة-3-1:

firepower# cluster exec show capture CAPO | include S.*ack

unit-1-1(LOCAL):******************************************************

1: 12:58:31.117700 802.1Q vlan#202 P0 192.168.240.50.45468 > 192.168.241.50.80: S 441626016:441626016(0) win 29200 <mss 1380,sackOK,timestamp 1115330849 0,nop,wscale 7>

2: 12:58:31.118341 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.45468: S 301658077:301658077(0) ack 441626017 win 28960 <mss 1460,sackOK,timestamp 1125686319 1115330849,nop,wscale 7>

unit-2-1:*************************************************************

unit-3-1:*************************************************************

1: 12:58:31.111429 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.45468: S 301658077:301658077(0) ack 441626017 win 28960 <mss 1460,sackOK,timestamp 1125686319 1115330849,nop,wscale 7>

لتتبع الحزمة رقم 2 (SYN/ACK) على الوحدة المحلية:

firepower# cluster exec show cap CAPO packet-number 2 trace

unit-1-1(LOCAL):******************************************************

2: 12:58:31.118341 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.45468: S 301658077:301658077(0) ack 441626017 win 28960 <mss 1460,sackOK,timestamp 1125686319 1115330849,nop,wscale 7>

Phase: 1

Type: CAPTURE

Subtype:

Result: ALLOW

Config:

Additional Information:

MAC Access list

...

لتتبع الحزمة نفسها (SYN/ACK) على الوحدة البعيدة:

firepower# cluster exec unit unit-3-1 show cap CAPO packet-number 1 trace

1: 12:58:31.111429 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.45468: S 301658077:301658077(0) ack 441626017 win 28960 <mss 1460,sackOK,timestamp 1125686319 1115330849,nop,wscale 7>

Phase: 1

Type: CAPTURE

Subtype:

Result: ALLOW

Config:

Additional Information:

MAC Access list

...

التقاط CCL

لتمكين الالتقاط على إرتباط CCL (على جميع الوحدات):

firepower# cluster exec capture CCL interface cluster

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

إعادة إدخال إخفاء

بشكل افتراضي، يعرض الالتقاط الذي تم تمكينه على واجهة بيانات مستوى البيانات جميع الحزم:

- التي تصل من الشبكة المادية

- التي تم إعادتها من CCL

إذا كنت لا تريد أن ترى الحزم التي تم إعادة حقنها، أستخدم الخيار reinject-hide. يمكن أن يكون هذا مفيدا إذا كنت تريد التحقق من أن التدفق غير متماثل:

firepower# cluster exec capture CAPI_RH reinject-hide interface INSIDE match tcp host 192.168.240.50 host 192.168.241.50 eq 80

يظهر لك هذا الالتقاط فقط ما تتلقاه الوحدة المحلية بالفعل على الواجهة المحددة مباشرة من الشبكة المادية، وليس من وحدات المجموعة الأخرى.

عمليات إسقاط ASP

إذا كنت ترغب في التحقق من عمليات إسقاط البرامج لتدفق معين، فيمكنك تمكين التقاط ASP-DROP. إذا لم تكن تعرف سبب الإسقاط الذي يجب التركيز عليه، فاستخدم الكلمة الأساسية all. بالإضافة إلى ذلك، إذا لم تكن مهتما بالحمولة في الحزمة، يمكنك تحديد الكلمة الأساسية الرؤوس فقط. وهذا يتيح لك التقاط حزم أكثر ب 20 إلى 30 مرة:

firepower# cluster exec cap ASP type asp-drop all buffer 33554432 headers-only

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

وبالإضافة إلى ذلك، يمكنك تحديد عناوين IP موضع الاهتمام في التقاط ASP:

firepower# cluster exec cap ASP type asp-drop all buffer 33554432 headers-only match ip host 192.0.2.100 any

مسح التقاط

لمسح المخزن المؤقت من أي التقاط يتم تشغيله في جميع وحدات نظام المجموعة. لا يؤدي هذا إلى إيقاف عمليات الالتقاط، ولكنه يعمل فقط على مسح المخازن المؤقتة:

firepower# cluster exec clear capture /all

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

إيقاف التقاط

هناك طريقتان لإيقاف التقاط نشط لكل وحدات نظام المجموعة. لاحقا يمكنك إستئناف.

الطريقة 1

firepower# cluster exec cap CAPI stop

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

يستأنف

firepower# cluster exec no capture CAPI stop

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

الطريقة الثانية

firepower# cluster exec no capture CAPI interface INSIDE

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

يستأنف

firepower# cluster exec capture CAPI interface INSIDE

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

تجميع التقاط

هناك طرق متعددة لتصدير التقاط.

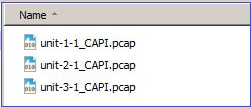

الطريقة 1 - إلى خادم بعيد

وهذا يتيح لك تحميل التقاط من مستوى البيانات إلى خادم بعيد (على سبيل المثال، TFTP). تتغير أسماء الالتقاط تلقائيا لتعكس الوحدة المصدر:

firepower# cluster exec copy /pcap capture:CAPI tftp://192.168.240.55/CAPI.pcap

unit-1-1(LOCAL):******************************************************

Source capture name [CAPI]?

Address or name of remote host [192.168.240.55]?

Destination filename [CAPI.pcap]?

INFO: Destination filename is changed to unit-1-1_CAPI.pcap !!!!!!!

81 packets copied in 0.40 secs

unit-2-1:*************************************************************

INFO: Destination filename is changed to unit-2-1_CAPI.pcap !

unit-3-1:*************************************************************

INFO: Destination filename is changed to unit-3-1_CAPI.pcap !

ملفات PCAP التي تم تحميلها:

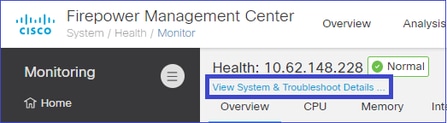

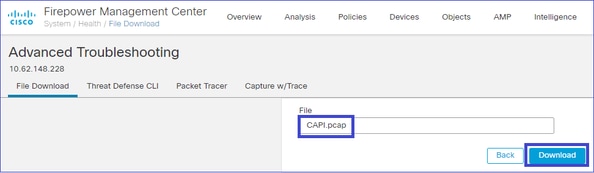

الطريقة 2 - إحضار التقاط من FMC

لا تنطبق هذه الطريقة إلا على FTD. أولا، تقوم بنسخ الالتقاط إلى قرص FTD:

firepower# cluster exec copy /pcap capture:CAPI disk0:CAPI.pcap

unit-1-1(LOCAL):******************************************************

Source capture name [CAPI]?

Destination filename [CAPI.pcap]?

!!!!!

62 packets copied in 0.0 secs

من وضع الخبير، انسخ الملف من /mnt/disk0/ إلى /ngfw/var/common/ directory:

> expert

admin@firepower:~$ cd /mnt/disk0

admin@firepower:/mnt/disk0$ sudo cp CAPI.pcap /ngfw/var/common

وأخيرا، على FMC، انتقل إلى قسم النظام > الصحة > الشاشة. أختر عرض النظام وتفاصيل أستكشاف الأخطاء وإصلاحها > أستكشاف الأخطاء وإصلاحها المتقدم وجلب ملف الالتقاط:

حذف التقاط

لإزالة التقاط من كل وحدات نظام المجموعة، أستخدم هذا الأمر:

firepower# cluster exec no capture CAPI

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

تدفقات تم إلغاء تحميلها

في تدفقات FP41xx/FP9300 يمكن تفريغها إلى مسرع الأجهزة إما بشكل ثابت (على سبيل المثال، قواعد FastPath) أو بشكل ديناميكي. لمزيد من التفاصيل حول إلغاء تحميل التدفق، تحقق من هذا المستند:

إذا تم إلغاء تحميل تدفق، فعندئذ تنتقل حزم قليلة فقط من خلال مستوى بيانات FTD. ويتم التعامل مع الباقي بواسطة مسرع الأجهزة (بطاقة واجهة الشبكة الذكية).

من نقطة التقاط عرض، هذا يعني أنه إذا قمت بتمكين التقاط مستوى بيانات FTD فقط، فلن ترى جميع الحزم التي تمر عبر الجهاز. في هذه الحالة، يلزمك أيضا تمكين التقاط مستوى هيكل FXOS.

رسائل إرتباط التحكم في نظام المجموعة (CCL)

إذا قمت بالتقاط التقاط على CCL، تلاحظ أن وحدات نظام المجموعة تتبادل أنواع مختلفة من الرسائل. والاهتمامات هي:

| البروتوكول |

الوصف |

| UDP 49495 |

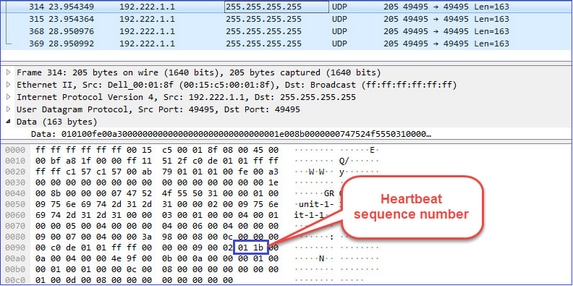

نبضات القلب العنقودية (رسائل تنشيط الاتصال) بث · L3 (255.255.255.255) · يتم إرسال هذه الحزم بواسطة كل وحدة نظام مجموعة في 1/3 من قيمة وقت الانتظار لفحص السلامة. · لاحظ أن حزم UDP 49495 التي تشاهد في الالتقاط ليست كلها نبضات قلب · تحتوي دقات القلب على رقم تسلسلي. |

| UDP 4193 |

رسائل مسار بيانات بروتوكول التحكم في نظام المجموعة البث الأحادي · · تحتوي هذه الحزم على معلومات (بيانات تعريف) حول مالك التدفق والمدير ومالك النسخ الاحتياطي وما إلى ذلك. الأمثلة هي: · يتم إرسال رسالة "إضافة نظام المجموعة" من المالك إلى المدير عند إنشاء تدفق جديد · يتم إرسال رسالة "حذف نظام المجموعة" من المالك إلى المدير عند إنهاء التدفق |

| حزم البيانات |

حزم البيانات التي تنتمي إلى تدفقات حركة المرور المختلفة التي تجتاز نظام المجموعة |

نبضات القلب العنقودي

رسائل نقطة تحكم نظام المجموعة (CCP)

بالإضافة إلى رسائل النبضات، يوجد عدد من رسائل التحكم في نظام المجموعة يتم تبادلها عبر قائمة التحكم في الوصول (CCL) في سيناريوهات محددة. بعضها رسائل للبث الأحادي بينما البعض الآخر يتم إذاعته.

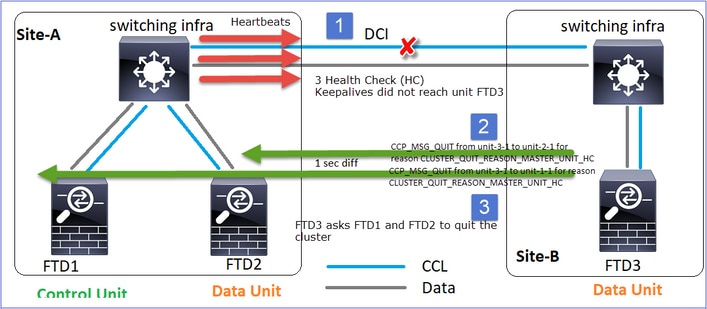

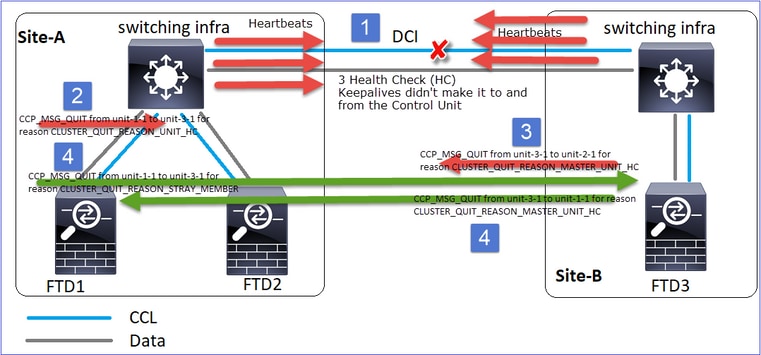

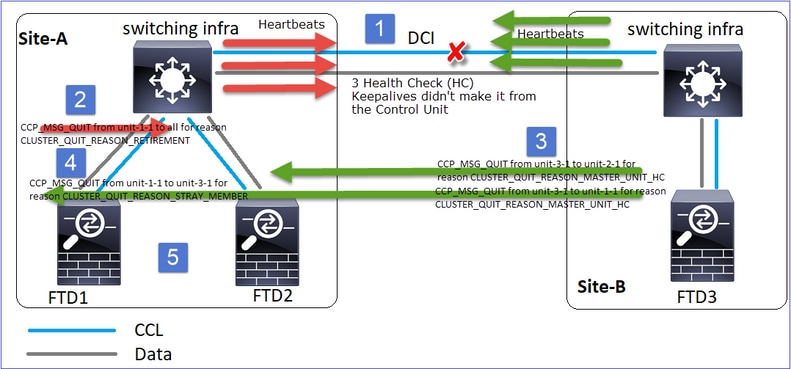

CLUSTER_QUIT_REASON_PRIMARY_UNIT_HC

كلما فقدت وحدة 3 رسائل متتالية لنبضات القلب من عقدة التحكم، تولد رسالة CLUSTER_QUIT_REASON_PRIMARY_UNIT_HC عبر قائمة التحكم في الوصول (CCL). هذه الرسالة:

- هو unicast.

- يتم إرسالها إلى كل وحدة بفاصل زمني 1 ثانية.

- عندما تتلقى إحدى الوحدات هذه الرسالة، قم بإنهاء نظام المجموعة (معطل) ثم قم بإعادة الربط.

س. ما هو الغرض من نظام المجموعة_QUIT_REASON_PRIMARY_UNIT_HC؟

أ. من وجهة نظر الوحدة-3-1 (الموقع-ب)، تفقد الاتصال بكل من الوحدة-1 والوحدة-2-1 من الموقع أ، وبالتالي فإنها تحتاج إلى إزالتهم من قائمة أعضائها بأسرع ما يمكن، وإلا، فقد تكون الحزمة مفقودة إذا كانت الوحدة-2-1 لا تزال في قائمة أعضائها وصادف أن الوحدة-2-1 تكون مدير اتصال، ويفشل الاستعلام المتدفق إلى الوحدة-2-1.

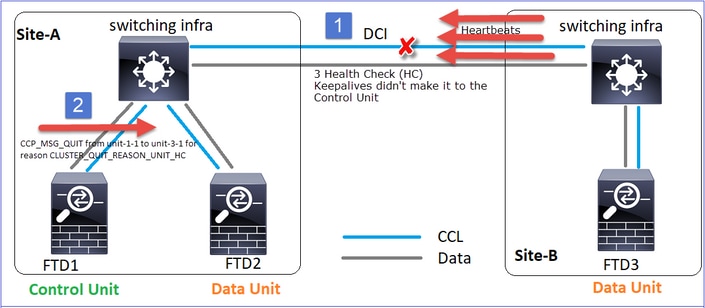

cluster_quit_reason_unit_hc

كلما فقدت عقدة التحكم 3 رسائل متتالية لنبضات القلب من عقدة بيانات، فإنها ترسل رسالة CLUSTER_QUIT_REASON_UNIT_HC عبر CCL. هذه الرسالة هي unicast.

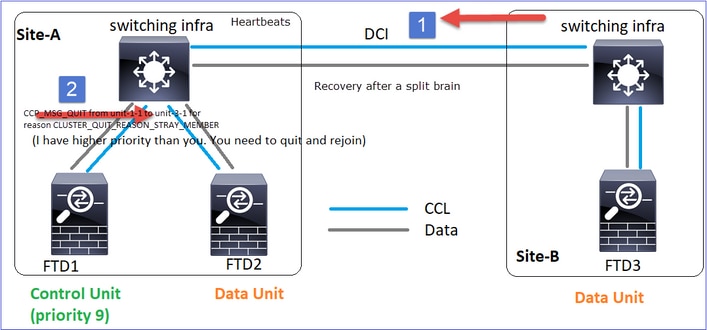

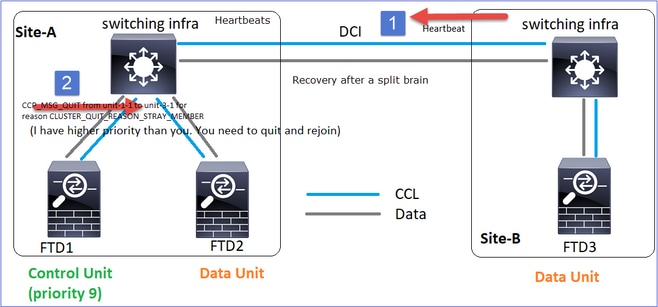

CLUSTER_QUIT_REASON_STRAY_MEMBER

عندما تتم إعادة اتصال قسم مقسم بتقسيم نظير، تتم معالجة عقدة البيانات الجديدة كعضو سطحي بواسطة وحدة التحكم المسيطرة ويستلم رسالة CCP Quit مع سبب CLUSTER_QUIT_REASON_STRAY_MEMBER.

CLUSTER_QUIT_MEMBER_DROP

رسالة بث يتم إنشاؤها بواسطة عقدة بيانات، ويتم إرسالها كبث. بمجرد أن تستلم وحدة هذه الرسالة، تنتقل إلى حالة "معطل". بالإضافة إلى ذلك، لا تبدأ إعادة الربط التلقائي:

firepower# show cluster info trace | include DROPOUT

Nov 04 00:22:54.699 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-3-1 to unit-1-1 for reason CLUSTER_QUIT_MEMBER_DROPOUT

Nov 04 00:22:53.699 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-3-1 to unit-2-1 for reason CLUSTER_QUIT_MEMBER_DROPOUT

يظهر سجل نظام المجموعة:

PRIMARY DISABLED Received control message DISABLE (member dropout announcement)

آلية التحقق من صحة المجموعات

النقاط الأساسية

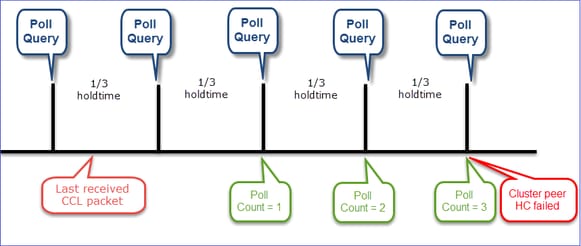

- تقوم كل وحدة من وحدات نظام المجموعة بإرسال ضربات القلب كل 1/3 من قيمة وقت تعليق الفحص الصحي إلى جميع الوحدات الأخرى (بث 255.255.255.255) وتستخدم منفذ UDP 49495 كنقل عبر CCL.

- تقوم كل وحدة نظام مجموعة بتعقب كل وحدة أخرى بشكل مستقل باستخدام وحدة توقيت الاستطلاع وقيمة تعداد الاستقصاء.

- إذا لم تستلم وحدة نظام المجموعة أي حزمة (نبض القلب أو حزمة البيانات) من وحدة نظير نظام المجموعة ضمن فاصل زمني لنبضات القلب، فإنها تزيد من قيمة عدد الاستقصاء.

- عندما تصبح قيمة عدد الاستقصاء لوحدة نظير نظام المجموعة هي 3 يتم إعتبار النظير معطلا.

- كلما تم تلقي نبضة قلب، يتم التحقق من رقم تسلسلها وفي حالة أختلاف النبضات التي تم استقبالها سابقا عن 1، فإن عداد النبضات يزداد وفقا لذلك.

- إذا كان عداد عدد الاستقصاء الخاص بنظر نظام المجموعة مختلفا عن 0، وتم تلقي الحزمة بواسطة النظير، تتم إعادة تعيين العداد إلى قيمة 0.

أستخدم هذا الأمر للتحقق من عدادات حماية نظام المجموعة:

firepower# show cluster info health details

----------------------------------------------------------------------------------

| Unit (ID)| Heartbeat| Heartbeat| Average| Maximum| Poll|

| | count| drops| gap (ms)| slip (ms)| count|

----------------------------------------------------------------------------------

| unit-2-1 ( 1)| 650| 0| 4999| 1| 0|

| unit-3-1 ( 2)| 650| 0| 4999| 1| 0|

----------------------------------------------------------------------------------

وصف الأعمدة الرئيسية

| عمود |

الوصف |

| الوحدة (المعرف) |

معرف نظير نظام المجموعة البعيد. |

| عدد نبضات القلب |

عدد نبضات القلب التي تم تلقيها من النظير البعيد عبر CCL. |

| انحدارات نبضات القلب |

عدد نبضات القلب التي تفتقد. يتم حساب هذا العداد استنادا إلى رقم تسلسل نبض القلب الذي تم تلقيه. |

| متوسط الفجوة |

متوسط الفترة الزمنية للنبضات التي تم تلقيها. |

| عدد الاستقصاءات |

عندما يصبح هذا العداد 3، تتم إزالة الوحدة من نظام المجموعة. الفاصل الزمني لاستعلام الاستقصاء هو نفس الفاصل الزمني لنبضات الفواصل الزمنية ولكن يتم تشغيله بشكل مستقل. |

لإعادة ضبط العدادات أستخدم هذا الأمر:

firepower# clear cluster info health details

س. كيف نتحقق من تكرار نبضات القلب؟

ألف - التحقق من متوسط قيمة الفجوة:

firepower# show cluster info health details

----------------------------------------------------------------------------------

| Unit (ID)| Heartbeat| Heartbeat| Average| Maximum| Poll|

| | count| drops| gap (ms)| slip (ms)| count|

----------------------------------------------------------------------------------

| unit-2-1 ( 1)| 3036| 0| 999| 1| 0|

----------------------------------------------------------------------------------

س. كيف يمكنك تغيير وقت تعليق نظام المجموعة في FTD؟

أ. إستخدام FlexConfig

س. من يصبح عقدة التحكم بعد انقسام الدماغ؟

ألف - الوحدة ذات الأولوية العليا (أقل عدد):

firepower# show run cluster | include priority

priority 9

راجع سيناريو فشل HC 1 للحصول على مزيد من التفاصيل.

عرض آلية التنسيق بين المجموعات

المؤقتات الإرشادية: يعتمد الحد الأدنى والحد الأقصى على آخر وصول لحزم CCL تم إستلامه.

| وقت الانتظار |

فحص استعلام الاستقصاء (تردد) |

الحد الأدنى لوقت الكشف |

الحد الأقصى لوقت الكشف |

| 3 ثواني (الافتراضي) |

~1 ثانية |

~3.01 ثانية |

~3.99 ثانية |

| 4 ثواني |

~1.33 ثانية |

~4.01 ثانية |

~5.32 ثانية |

| 5 ثواني |

~1.66 ثانية |

~5.01 ثانية |

~6.65 ثانية |

| 6 ثواني |

~2 ثانية |

~6.01 ثانية |

~7.99 ثانية |

| 7 ثواني |

~2.33 ثانية |

~7.01 ثانية |

~9.32 ثانية |

| 8 ثواني |

~2.66 ثانية |

~8.01 ثانية |

~10.65 ثانية |

سيناريوهات فشل HC لنظام المجموعة

أهداف هذا القسم هي توضيح:

- سيناريوهات مختلفة لفشل نظام المجموعة.

- كيف يمكن ربط السجلات المختلفة ومخرجات الأوامر.

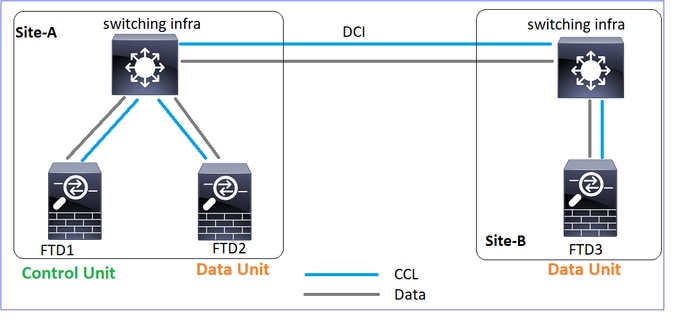

المخطط

تكوين نظام المجموعة

| الوحدة 1-1 |

الوحدة 2-1 |

الوحدة 3-1 |

cluster group GROUP1 |

cluster group GROUP1 |

cluster group GROUP1 |

حالة نظام المجموعة

| الوحدة 1-1 |

الوحدة 2-1 |

الوحدة 3-1 |

firepower# show cluster info |

firepower# show cluster info |

firepower# show cluster info |

السيناريو 1

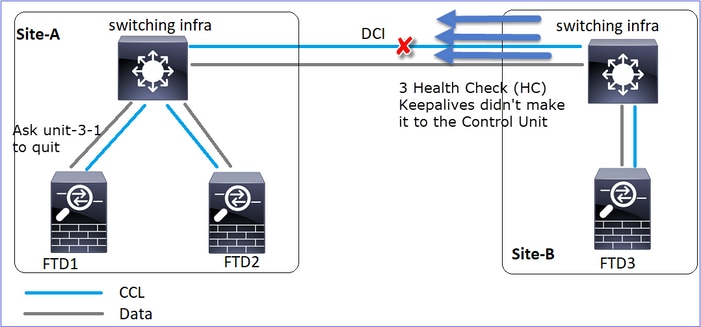

فقدان الاتصال CCL لمدة 4+ ثانية تقريبا في كلا الاتجاهين.

قبل الفشل

| FTD1 |

FTD2 |

FTD3 |

| سايت-أ |

سايت-أ |

سايت ب |

| عقدة التحكم |

عقدة البيانات |

عقدة البيانات |

بعد الاسترداد (لا توجد تغييرات في أدوار الوحدات)

| FTD1 |

FTD2 |

FTD3 |

| سايت-أ |

سايت-أ |

سايت ب |

| عقدة التحكم |

عقدة البيانات |

عقدة البيانات |

تحليل

الفشل (تم فقد اتصال CCL).

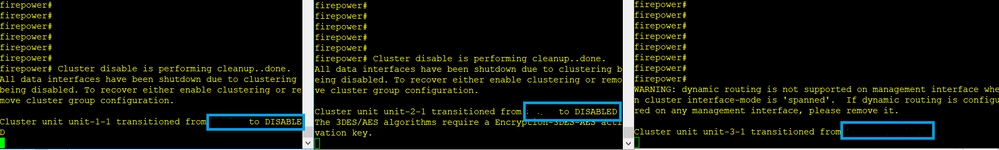

رسالة وحدة تحكم مستوى البيانات على الوحدة-3-1:

firepower#

WARNING: dynamic routing is not supported on management interface when cluster interface-mode is 'spanned'.

If dynamic routing is configured on any management interface, please remove it.

Cluster unit unit-3-1 transitioned from SECONDARY to PRIMARY

Cluster disable is performing cleanup..done.

All data interfaces have been shutdown due to clustering being disabled.

To recover either enable clustering or remove cluster group configuration.

سجلات تتبع نظام المجموعة للوحدة 1-1:

firepower# show cluster info trace | include unit-3-1

Nov 02 09:38:14.239 [INFO]Notify chassis de-bundle port for blade unit-3-1, stack 0x000055a8918307fb 0x000055a8917fc6e8 0x000055a8917f79b5

Nov 02 09:38:14.239 [INFO]FTD - CD proxy received state notification (DISABLED) from unit unit-3-1

Nov 02 09:38:14.239 [DBUG]Send CCP message to all: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_MEMBER_DROPOUT

Nov 02 09:38:14.239 [INFO]Notify chassis de-bundle port for blade unit-3-1, stack 0x000055a8917eb596 0x000055a8917f4838 0x000055a891abef9d

Nov 02 09:38:14.239 [DBUG]Send CCP message to id 1: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_REASON_UNIT_HC

Nov 02 09:38:14.239 [CRIT]Received heartbeat event 'SECONDARY heartbeat failure' for member unit-3-1 (ID: 1).

انقسام الدماغ

| الوحدة 1-1 |

الوحدة 2-1 |

الوحدة 3-1 |

firepower# show cluster info |

firepower# show cluster info |

firepower# show cluster info |

محفوظات نظام المجموعة

| الوحدة 1-1 |

الوحدة 2-1 |

الوحدة 3-1 |

| لا توجد أحداث |

لا توجد أحداث |

09:38:16 UTC Nov 2 2020 |

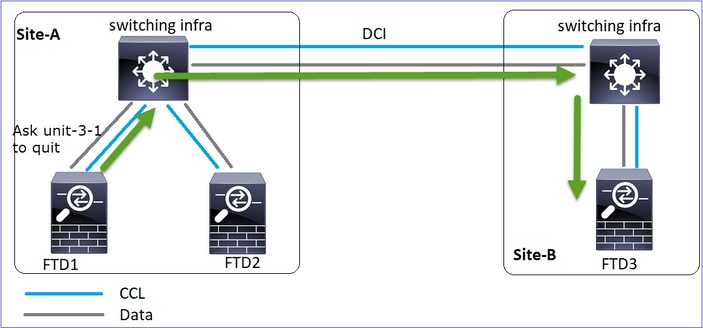

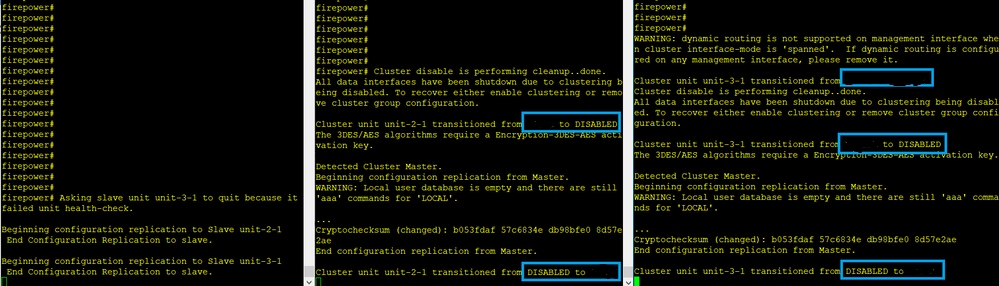

إعادة اتصال CCL

تقوم الوحدة 1-1 باكتشاف عقدة التحكم الحالية، وبما أن الوحدة 1-1 لها أولوية أعلى ترسل إلى الوحدة 3-1 رسالة CLUSTER_QUIT_REASON_STRAY_MEMBER لتشغيل عملية انتخابية جديدة. وفي النهاية، تعود الوحدة 3-1 للربط كعقدة بيانات.

عند إعادة اتصال قسم مقسم بتقسيم نظير، تتم معالجة عقدة البيانات كعضو متداخل بواسطة عقدة التحكم المسيطرة ويستلم CCP QUIT msg مع سبب CLUSTER_QUIT_REASON_STRAY_MEMBER.

Unit-3-1 console logs show:

Cluster unit unit-3-1 transitioned from PRIMARY to DISABLED

The 3DES/AES algorithms require a Encryption-3DES-AES activation key.

Detected Cluster Primart.

Beginning configuration replication from Primary.

WARNING: Local user database is empty and there are still 'aaa' commands for 'LOCAL'.

..

Cryptochecksum (changed): a9ed686f 8e2e689c 2553a104 7a2bd33a

End configuration replication from Primary.

Cluster unit unit-3-1 transitioned from DISABLED to SECONDARY

تظهر كلتا الوحدتين (وحدة-1-1 ووحدة-3-1) في سجلات نظام المجموعة الخاصة بهما:

firepower# show cluster info trace | include retain

Nov 03 21:20:23.019 [CRIT]Found a split cluster with both unit-1-1 and unit-3-1 as primary units. Primary role retained by unit-1-1, unit-3-1 will leave then join as a secondary

Nov 03 21:20:23.019 [CRIT]Found a split cluster with both unit-1-1 and unit-3-1 as primary units. Primary role retained by unit-1-1, unit-3-1 will leave then join as a secondary

هناك أيضا syslog رسالة ولدت ل ال split-brain:

firepower# show log | include 747016

Nov 03 2020 21:20:23: %FTD-4-747016: Clustering: Found a split cluster with both unit-1-1 and unit-3-1 as primary units. Primary role retained by unit-1-1, unit-3-1 will leave then join as a secondary

Nov 03 2020 21:20:23: %FTD-4-747016: Clustering: Found a split cluster with both unit-1-1 and unit-3-1 as primary units. Primary role retained by unit-1-1, unit-3-1 will leave then join as a secondary

محفوظات نظام المجموعة

| الوحدة 1-1 |

الوحدة 2-1 |

الوحدة 3-1 |

| لا توجد أحداث |

لا توجد أحداث |

09:47:33 UTC Nov 2 2020 |

السيناريو 2

CCL فقدان الاتصال لمدة 3-4 ثانية تقريبا في كلا الاتجاهين.

قبل الفشل

| FTD1 |

FTD2 |

FTD3 |

| سايت-أ |

سايت-أ |

سايت ب |

| عقدة التحكم |

عقدة البيانات |

عقدة البيانات |

بعد الاسترداد (لا توجد تغييرات في أدوار الوحدات)

| FTD1 |

FTD2 |

FTD3 |

| سايت-أ |

سايت-أ |

سايت ب |

| عقدة التحكم |

عقدة البيانات |

عقدة البيانات |

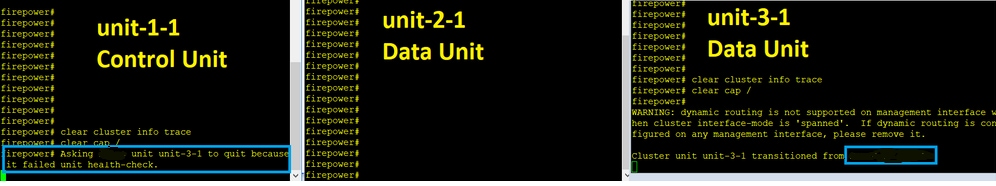

تحليل

الحدث الأول: تفقد عقدة التحكم 3 وحدات HC من الوحدة-3-1 وترسل رسالة إلى الوحدة-3-1 لمغادرة نظام المجموعة.

الحدث الثاني: تم إسترداد قائمة التحكم في الوصول (CCL) بسرعة كبيرة، كما أن رسالة CLUSTER_QUIT_REASON_STRAY_MEMBER من عقدة التحكم قد وصلت إلى الجانب البعيد. الوحدة 3-1 تذهب مباشرة إلى الوضع المعطل ولا يوجد انقسام الدماغ

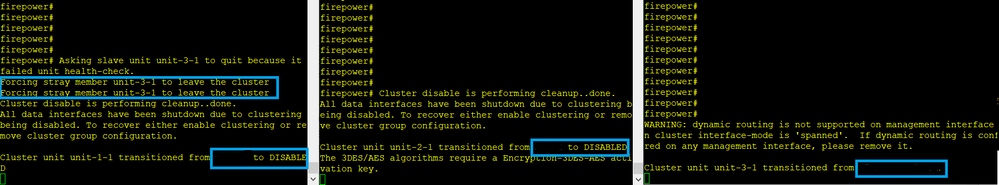

على الوحدة 1-1 (المراقبة) ترون:

firepower#

Asking SECONDARY unit unit-3-1 to quit because it failed unit health-check.

Forcing stray member unit-3-1 to leave the cluster

على الوحدة 3-1 (عقدة البيانات) ترى:

firepower#

Cluster disable is performing cleanup..done.

All data interfaces have been shutdown due to clustering being disabled. To recover either enable clustering or remove cluster group configuration.

Cluster unit unit-3-1 transitioned from SECONDARY to DISABLED

يتم نقل وحدة نظام المجموعة -3-1 إلى حالة "معطل" وبمجرد إستعادة اتصال CCL، يتم إعادة ربطها كعقدة بيانات:

firepower# show cluster history

20:58:40 UTC Nov 1 2020

SECONDARY DISABLED Received control message DISABLE (stray member)

20:58:45 UTC Nov 1 2020

DISABLED ELECTION Enabled from CLI

20:58:45 UTC Nov 1 2020

ELECTION SECONDARY_COLD Received cluster control message

20:58:45 UTC Nov 1 2020

SECONDARY_COLD SECONDARY_APP_SYNC Client progression done

20:59:33 UTC Nov 1 2020

SECONDARY_APP_SYNC SECONDARY_CONFIG SECONDARY application configuration sync done

20:59:44 UTC Nov 1 2020

SECONDARY_CONFIG SECONDARY_FILESYS Configuration replication finished

20:59:45 UTC Nov 1 2020

SECONDARY_FILESYS SECONDARY_BULK_SYNC Client progression done

21:00:09 UTC Nov 1 2020

SECONDARY_BULK_SYNC SECONDARY Client progression done

السيناريو 3

CCL فقدان الاتصال لمدة 3-4 ثانية تقريبا في كلا الاتجاهين.

قبل الفشل.

| FTD1 |

FTD2 |

FTD3 |

| سايت-أ |

سايت-أ |

سايت ب |

| عقدة التحكم |

عقدة البيانات |

عقدة البيانات |

بعد الاسترداد (تم تغيير عقدة التحكم).

| FTD1 |

FTD2 |

FTD3 |

| سايت-أ |

سايت-أ |

سايت ب |

| عقدة البيانات |

عقدة التحكم |

عقدة البيانات |

تحليل

- قائمة التحكم في الوصول تنخفض.

- لا تحصل الوحدة 1-1 على 3 رسائل HC من الوحدة-3-1 وترسل رسالة QUIT إلى الوحدة-3-1. لا تصل هذه الرسالة إلى الوحدة-3-1 أبدا.

- ترسل الوحدة 3-1 رسالة QUIT إلى الوحدة 2-1. لا تصل هذه الرسالة أبدا إلى الوحدة 2-1.

أجهزة إسترداد قائمة التحكم في الوصول (CCL).

- ترى Unit-1-1 أن Unit-3-1 أعلنت عن نفسها كعقدة تحكم وترسل رسالة QUIT_REASON_STRAY_MEMBER إلى Unit-3-1. بمجرد أن تحصل الوحدة-3-1 على هذه الرسالة تنتقل إلى دولة معطلة. وفي الوقت نفسه، ترسل الوحدة 3-1 رسالة QUIT_REASON_PRIMARY_UNIT_HC إلى الوحدة-1-1 وتطلب منها إنهاء العمل. ما إن يحصل وحدة-1-1 على هذا رسالة يذهب إلى دولة معأق.

محفوظات نظام المجموعة

| الوحدة 1-1 |

الوحدة 2-1 |

الوحدة 3-1 |

19:53:09 UTC Nov 2 2020 |

19:53:06 UTC Nov 2 2020 |

19:53:06 UTC Nov 2 2020 |

السيناريو 4

CCL فقدان الاتصال لمدة تتراوح من 3 إلى 4 ثانية تقريبا

قبل الفشل

| FTD1 |

FTD2 |

FTD3 |

| سايت-أ |

سايت-أ |

سايت ب |

| عقدة التحكم |

عقدة البيانات |

عقدة البيانات |

بعد الاسترداد (قامت عقدة التحكم بتغيير المواقع)

| FTD1 |

FTD2 |

FTD3 |

| سايت-أ |

سايت-أ |

سايت ب |

| عقدة البيانات |

عقدة البيانات |

عقدة التحكم |

تحليل

الفشل

نكهة مختلفة لنفس الفشل. في هذه الحالة، الوحدة-1-1 أيضا لم تحصل على 3 رسائل HC من الوحدة-3-1، وبمجرد أن حصلت على منصة جديدة، حاولت طرد الوحدة-3-1 باستخدام رسالة مضللة، ولكن الرسالة لم تصل إلى الوحدة-3-1:

- يصبح CCL أحادي الإتجاه لبضع ثوان. لا تتلقى الوحدة 3-1 3 رسائل HC من الوحدة-1-1 وتصبح عقدة تحكم.

- تقوم Unit-2-1 بإرسال رسالة CLUSTER_QUIT_REASON_RETIREMENT (بث).

- ترسل UNIT-3-1 رسالة QUIT_REASON_PRIMARY_UNIT_HC إلى UNIT-2-1. تستلمها Unit-2-1 وتغادر المجموعة.

- ترسل UNIT-3-1 رسالة QUIT_REASON_PRIMARY_UNIT_HC إلى UNIT-1-1. تستلمها Unit-1-1 وتغادر المجموعة. أجهزة إسترداد قائمة التحكم في الوصول (CCL).

- تقوم الوحدات 1-1 و 2-1 بإعادة ضم نظام المجموعة كعقد بيانات.

ملاحظة: إن لا يسترد ال CCL في خطوة 5، بعد ذلك في موقع a ال FTD1 يصبح الجديد تحكم عقدة، وبعد ال CCL إستعادة، هو يفوز ال انتخاب جديد.

رسائل Syslog على الوحدة-1-1:

firepower# show log | include 747

Nov 03 2020 23:13:08: %FTD-7-747005: Clustering: State machine notify event CLUSTER_EVENT_MEMBER_STATE (unit-3-1,DISABLED,0x0000000000000000)

Nov 03 2020 23:13:09: %FTD-4-747015: Clustering: Forcing stray member unit-3-1 to leave the cluster

Nov 03 2020 23:13:09: %FTD-7-747005: Clustering: State machine notify event CLUSTER_EVENT_MEMBER_STATE (unit-2-1,DISABLED,0x0000000000000000)

Nov 03 2020 23:13:10: %FTD-4-747015: Clustering: Forcing stray member unit-3-1 to leave the cluster

Nov 03 2020 23:13:10: %FTD-6-747004: Clustering: State machine changed from state PRIMARY to DISABLED

Nov 03 2020 23:13:12: %FTD-7-747006: Clustering: State machine is at state DISABLED

Nov 03 2020 23:13:12: %FTD-7-747005: Clustering: State machine notify event CLUSTER_EVENT_MY_STATE (state DISABLED,0x0000000000000000,0x0000000000000000)

Nov 03 2020 23:13:18: %FTD-6-747004: Clustering: State machine changed from state ELECTION to ONCALL

سجلات تتبع نظام المجموعة على الوحدة 1-1:

firepower# show cluster info trace | include QUIT

Nov 03 23:13:10.789 [DBUG]Send CCP message to all: CCP_MSG_QUIT from unit-1-1 for reason CLUSTER_QUIT_REASON_RETIREMENT

Nov 03 23:13:10.769 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-3-1 to unit-1-1 for reason CLUSTER_QUIT_REASON_PRIMARY_UNIT_HC

Nov 03 23:13:10.769 [DBUG]Send CCP message to id 1: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_REASON_STRAY_MEMBER

Nov 03 23:13:09.789 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-2-1 for reason CLUSTER_QUIT_REASON_RETIREMENT

Nov 03 23:13:09.769 [DBUG]Send CCP message to id 1: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_REASON_STRAY_MEMBER

Nov 03 23:13:08.559 [DBUG]Send CCP message to all: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_MEMBER_DROPOUT

Nov 03 23:13:08.559 [DBUG]Send CCP message to id 1: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_REASON_UNIT_HC

رسائل Syslog على الوحدة-3-1:

firepower# show log | include 747

Nov 03 2020 23:13:09: %FTD-7-747005: Clustering: State machine notify event CLUSTER_EVENT_MEMBER_STATE (unit-2-1,DISABLED,0x0000000000000000)

Nov 03 2020 23:13:10: %FTD-7-747005: Clustering: State machine notify event CLUSTER_EVENT_MEMBER_STATE (unit-1-1,DISABLED,0x0000000000000000)

Nov 03 2020 23:13:10: %FTD-6-747004: Clustering: State machine changed from state SECONDARY to PRIMARY

Nov 03 2020 23:13:10: %FTD-6-747004: Clustering: State machine changed from state PRIMARY_FAST to PRIMARY_DRAIN

Nov 03 2020 23:13:10: %FTD-6-747004: Clustering: State machine changed from state PRIMARY_DRAIN to PRIMARY_CONFIG

Nov 03 2020 23:13:10: %FTD-6-747004: Clustering: State machine changed from state PRIMARY_CONFIG to PRIMARY_POST_CONFIG

Nov 03 2020 23:13:10: %FTD-7-747006: Clustering: State machine is at state PRIMARY_POST_CONFIG

Nov 03 2020 23:13:10: %FTD-6-747004: Clustering: State machine changed from state PRIMARY_POST_CONFIG to PRIMARY

Nov 03 2020 23:13:10: %FTD-7-747006: Clustering: State machine is at state PRIMARY

محفوظات نظام المجموعة

| الوحدة 1-1 |

الوحدة 2-1 |

الوحدة 3-1 |

23:13:13 UTC Nov 3 2020 |

23:13:12 UTC Nov 3 2020 |

23:13:10 UTC Nov 3 2020 |

السيناريو 5

قبل الفشل

| FTD1 |

FTD2 |

FTD3 |

| سايت-أ |

سايت-أ |

سايت ب |

| عقدة التحكم |

عقدة البيانات |

عقدة البيانات |

بعد الاسترداد (لا تغييرات)

| FTD1 |

FTD2 |

FTD3 |

| سايت-أ |

سايت-أ |

سايت ب |

| عقدة التحكم |

عقدة البيانات |

عقدة البيانات |

الفشل

أرسلت الوحدة-3-1 رسائل QUIT إلى كل من الوحدة-1-1 والوحدة-2-1، لكن بسبب مشاكل الاتصال لم يستلم رسالة QUIT إلا الوحدة-2-1.

سجلات تتبع نظام المجموعة للوحدة 1-1:

firepower# show cluster info trace | include QUIT

Nov 04 00:52:10.429 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-3-1 for reason CLUSTER_QUIT_REASON_RETIREMENT

Nov 04 00:51:47.059 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-2-1 for reason CLUSTER_QUIT_REASON_RETIREMENT

Nov 04 00:51:45.429 [DBUG]Send CCP message to all: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_MEMBER_DROPOUT

Nov 04 00:51:45.429 [DBUG]Send CCP message to unit-3-1(1): CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_REASON_UNIT_HC

سجلات تتبع نظام المجموعة للوحدة 2-1:

firepower# show cluster info trace | include QUIT

Nov 04 00:52:10.389 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-3-1 for reason CLUSTER_QUIT_REASON_RETIREMENT

Nov 04 00:51:47.019 [DBUG]Send CCP message to all: CCP_MSG_QUIT from unit-2-1 for reason CLUSTER_QUIT_REASON_RETIREMENT

Nov 04 00:51:46.999 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-3-1 to unit-2-1 for reason CLUSTER_QUIT_REASON_PRIMARY_UNIT_HC

Nov 04 00:51:45.389 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_MEMBER_DROPOUT

محفوظات نظام المجموعة

| الوحدة 1-1 |

الوحدة 2-1 |

الوحدة 3-1 |

| لا توجد أحداث |

00:51:50 UTC Nov 4 2020 |

00:51:47 UTC Nov 4 2020 |

إنشاء اتصال مستوى بيانات المجموعة

نقاط التقاط NGFW

يوفر جدار الحماية من الجيل التالي إمكانيات التقاط على هذه النقاط:

- المحول الداخلي للهيكل (FXOS)

- محرك مستوى البيانات FTD

- محرك شخير FTD

عندما تقوم باستكشاف أخطاء مسار البيانات وإصلاحها على نظام مجموعة، فإن نقاط الالتقاط المستخدمة في معظم الحالات هي FXOS ومحرك مستوى البيانات FTD.

- التقاط مدخل FXOS على الواجهة المادية

- التقاط مدخل FTD في محرك مستوى البيانات

- التقاط مخرج FTD في محرك مستوى البيانات

- التقاط مدخل FXOS على واجهة اللوحة الخلفية

للحصول على تفاصيل إضافية حول التقاط NGFW، تحقق من هذا المستند:

أساسيات أدوار تدفق وحدة نظام المجموعة

يمكن إنشاء الاتصالات من خلال نظام المجموعة بطرق متعددة تعتمد على عوامل مثل:

- نوع حركة المرور (TCP، UDP، وما إلى ذلك)

- خوارزمية موازنة التحميل التي تم تكوينها على المحول المجاور

- الميزات التي تم تكوينها على جدار الحماية

- شروط الشبكة (على سبيل المثال، تجزئة IP، تأخيرات الشبكة، وما إلى ذلك)

| دور التدفق |

الوصف |

علامة (علامات) |

| مالك |

عادة، الوحدة التي تتلقى الاتصال في البداية |

أويو |

| مخرج |

الوحدة التي تتعامل مع طلبات البحث عن المالك من العملاء. |

Y |

| مالك النسخة الاحتياطية |

وطالما أن المدير ليس نفس الوحدة التي يستخدمها المالك، فإن المدير هو أيضا مالك النسخة الاحتياطية. إذا اختار المالك نفسه كمدير، فسيتم إختيار مالك منفصل للنسخ الاحتياطي. |

Y (إذا كان المدير هو مالك النسخة الاحتياطية أيضا) y (إذا لم يكن المدير مالك النسخة الاحتياطية) |

| مرسل |

وحدة تقوم بإعادة توجيه الحزم إلى المالك |

z |

| مالك الجزء |

الوحدة التي تتعامل مع حركة المرور المجزأة |

- |

| النسخ الاحتياطي للهيكل |

في نظام مجموعة مشترك بين الهياكل عندما يتم تملك تدفقات كل من المدير/النسخ الاحتياطي ومالك الهيكل بوحدات تابعة للهيكل نفسه، تصبح الوحدة الموجودة في أحد الهياكل الأخرى وحدة نسخ إحتياطي/إخراج ثانوية. هذا الدور خاص بالمجموعات بين الهياكل لسلسلة Firepower 9300 التي تحتوي على أكثر من خادم نصلي واحد. |

w |

- لمزيد من التفاصيل، راجع القسم المرتبط في دليل التكوين (راجع الروابط في المعلومات ذات الصلة)

- في سيناريوهات محددة (راجع قسم دراسات الحالات) لا يتم عرض بعض العلامات دائما..

دراسات حالات مؤسسة اتصال المجموعة

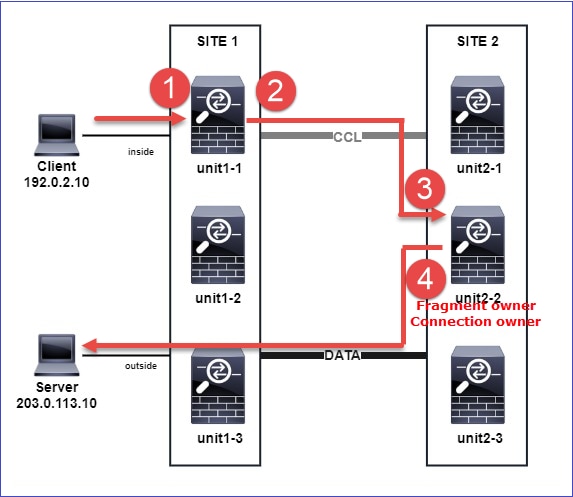

ويغطي الفرع التالي دراسات حالات مختلفة تبين بعض الطرق التي يمكن بها إقامة اتصال من خلال مجموعة. وتتمثل الأهداف فيما يلي:

- إطلعك على أدوار الوحدات المختلفة.

- إستعرض كيف يمكن ربط مخرجات الأوامر المختلفة.

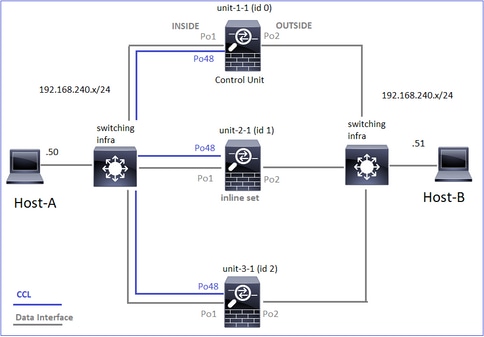

المخطط

وحدات نظام المجموعة والمعرفات:

| الوحدة 1-1 |

الوحدة 2-1 |

الوحدة 3-1 |

Cluster GROUP1: On |

Unit "unit-2-1" in state SECONDARY |

Unit "unit-3-1" in state SECONDARY |

تم تمكين التقاط نظام المجموعة:

cluster exec cap CAPI int INSIDE buffer 33554432 match tcp host 192.168.240.50 host 192.168.241.50 eq 80

cluster exec cap CAPO int OUTSIDE buffer 33554432 match tcp host 192.168.240.50 host 192.168.241.50 eq 80

cluster exec cap CAPI_RH reinject-hide int INSIDE buffer 33554432 match tcp host 192.168.240.50 host 192.168.241.50 eq 80

cluster exec cap CAPO_RH reinject-hide int OUTSIDE buffer 33554432 match tcp host 192.168.240.50 host 192.168.241.50 eq 80

cluster exec cap CCL int cluster buffer 33554432

ملاحظة: تم إجراء هذه الاختبارات في بيئة معملية مع الحد الأدنى من حركة المرور عبر نظام المجموعة. في الإنتاج حاول أن يستعمل كمرشح إلتقاط خاص بقدر الإمكان (على سبيل المثال، غاية ميناء وكلما أمكن مصدر ميناء) أن يقلل "التشويش" في إلتقاطات.

دراسة الحالة 1. حركة المرور المتماثلة (المالك هو أيضا المدير)

الملاحظة 1. يظهر إلتقط الداخلي حزم فقط على وحدة-1-1. هذا يعني أن التدفق في كلا الاتجاهين مر عبر وحدة-1-1 (حركة مرور متماثلة):

firepower# cluster exec show cap

unit-1-1(LOCAL):******************************************************

capture CCL type raw-data interface cluster [Capturing - 33513 bytes]

capture CAPI type raw-data buffer 33554432 trace interface INSIDE [Buffer Full - 33553914 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPO type raw-data buffer 33554432 trace interface OUTSIDE [Buffer Full - 33553914 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPI_RH type raw-data reinject-hide buffer 33554432 interface INSIDE [Buffer Full - 33553914 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPO_RH type raw-data reinject-hide buffer 33554432 interface OUTSIDE [Buffer Full - 33553914 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

unit-2-1:*************************************************************

capture CCL type raw-data interface cluster [Capturing - 23245 bytes]

capture CAPI type raw-data buffer 33554432 trace interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPO type raw-data buffer 33554432 trace interface OUTSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPI_RH type raw-data reinject-hide buffer 33554432 interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPO_RH type raw-data reinject-hide buffer 33554432 interface OUTSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

unit-3-1:*************************************************************

capture CCL type raw-data interface cluster [Capturing - 24815 bytes]

capture CAPI type raw-data buffer 33554432 trace interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPO type raw-data buffer 33554432 trace interface OUTSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPI_RH type raw-data reinject-hide buffer 33554432 interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPO_RH type raw-data reinject-hide buffer 33554432 interface OUTSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

الملاحظة 2 - تحليل علامة الوصلة للتدفق بمنفذ المصدر 45954

firepower# cluster exec show conn

unit-1-1(LOCAL):******************************************************

22 in use, 25 most used

Cluster:

fwd connections: 0 in use, 1 most used

dir connections: 0 in use, 122 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 1 enabled, 0 in effect, 2 most enabled, 1 most in effect

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:45954, idle 0:00:00, bytes 487413076, flags UIO N1

unit-2-1:*************************************************************

22 in use, 271 most used

Cluster:

fwd connections: 0 in use, 2 most used

dir connections: 0 in use, 2 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 1 enabled, 0 in effect, 249 most enabled, 0 most in effect

unit-3-1:*************************************************************

17 in use, 20 most used

Cluster:

fwd connections: 1 in use, 2 most used

dir connections: 1 in use, 127 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 1 most enabled, 0 most in effect

TCP OUTSIDE 192.168.241.50:443 NP Identity Ifc 192.168.240.50:39698, idle 0:00:23, bytes 0, flags z

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:45954, idle 0:00:06, bytes 0, flags y

| وحدة |

راية |

ملاحظة |

| الوحدة 1-1 |

أويو |

· مالك التدفق - تتولى الوحدة التدفق · المدير - نظرا لأن الوحدة 3-1 لها "ص" وليس "ص" فإن هذا يعني أن الوحدة 1-1 قد تم إختيارها كمدير لهذا التدفق. وهكذا، بما انه المالك أيضا، انتخبت وحدة أخرى (الوحدة 3-1 في هذه الحالة) كمالك إحتياطي |

| الوحدة 2-1 |

- |

- |

| الوحدة 3-1 |

Y |

الوحدة هي مالك للنسخ الاحتياطي |

ويمكن تمثيل ذلك على النحو التالي:

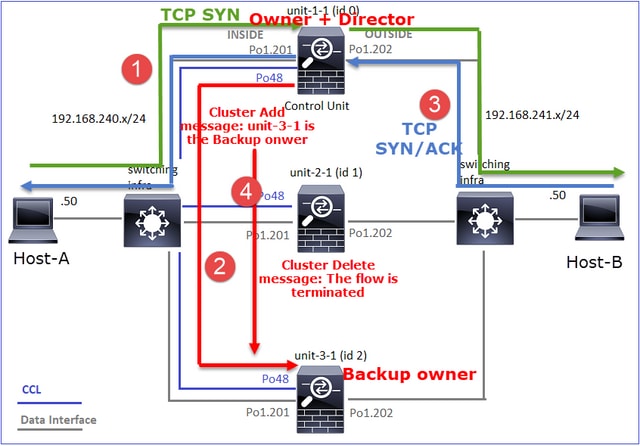

- تصل حزمة نظام TCP من المضيف-A إلى الوحدة-1-1. تصبح الوحدة-1-1 مالك التدفق.

- كما يتم انتخاب الوحدة 1-1 كمدير للتدفق. ومن ثم، فإنه ينتخب أيضا الوحدة 3-1 كمالك للنسخ الاحتياطي (رسالة إضافة نظام المجموعة).

- تصل حزمة TCP SYN/ACK من المضيف-B إلى الوحدة-3-1. التدفق متماثل.

- بمجرد إنهاء الاتصال، يرسل المالك رسالة حذف نظام مجموعة لإزالة معلومات التدفق من مالك النسخة الاحتياطية.

الملاحظة 3 - الالتقاط بتتبع يبين أن الاتجاهين لا يتجهان إلا من خلال الوحدة 1-1.

الخطوة 1. تحديد التدفق والحزم ذات الأهمية في جميع وحدات نظام المجموعة استنادا إلى منفذ المصدر:

firepower# cluster exec show capture CAPI | i 45954

unit-1-1(LOCAL):******************************************************

1: 08:42:09.362697 802.1Q vlan#201 P0 192.168.240.50.45954 > 192.168.241.50.80: S 992089269:992089269(0) win 29200 <mss 1460,sackOK,timestamp 495153655 0,nop,wscale 7>

2: 08:42:09.363521 802.1Q vlan#201 P0 192.168.241.50.80 > 192.168.240.50.45954: S 4042762409:4042762409(0) ack 992089270 win 28960 <mss 1380,sackOK,timestamp 505509125 495153655,nop,wscale 7>

3: 08:42:09.363827 802.1Q vlan#201 P0 192.168.240.50.45954 > 192.168.241.50.80: . ack 4042762410 win 229 <nop,nop,timestamp 495153657 505509125>

…

unit-2-1:*************************************************************

unit-3-1:*************************************************************

firepower# cluster exec show capture CAPO | i 45954

unit-1-1(LOCAL):******************************************************

1: 08:42:09.362987 802.1Q vlan#202 P0 192.168.240.50.45954 > 192.168.241.50.80: S 2732339016:2732339016(0) win 29200 <mss 1380,sackOK,timestamp 495153655 0,nop,wscale 7>

2: 08:42:09.363415 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.45954: S 3603655982:3603655982(0) ack 2732339017 win 28960 <mss 1460,sackOK,timestamp 505509125 495153655,nop,wscale 7>

3: 08:42:09.363903 802.1Q vlan#202 P0 192.168.240.50.45954 > 192.168.241.50.80: . ack 3603655983 win 229 <nop,nop,timestamp 495153657 505509125>

…

unit-2-1:*************************************************************

unit-3-1:*************************************************************

الخطوة 2. نظرا لأن هذا هو تدفق TCP، فإنها تتبع حزم المصافحة ثلاثية الإتجاه. وكما يمكننا أن نرى في هذا المخرج، فإن الوحدة 1-1 هي المالك. من أجل التبسيط، يتم حذف مراحل التتبع غير ذات الصلة:

firepower# show cap CAPI packet-number 1 trace

25985 packets captured

1: 08:42:09.362697 802.1Q vlan#201 P0 192.168.240.50.45954 > 192.168.241.50.80: S 992089269:992089269(0) win 29200 <mss 1460,sackOK,timestamp 495153655 0,nop,wscale 7>

...

Phase: 4

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'INSIDE'

Flow type: NO FLOW

I (0) got initial, attempting ownership.

Phase: 5

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'INSIDE'

Flow type: NO FLOW

I (0) am becoming owner

...

حركة مرور الإرجاع (TCP syn/ACK):

firepower# show capture CAPO packet-number 2 trace

25985 packets captured

2: 08:42:09.363415 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.45954: S 3603655982:3603655982(0) ack 2732339017 win 28960 <mss 1460,sackOK,timestamp 505509125 495153655,nop,wscale 7>

...

Phase: 3

Type: FLOW-LOOKUP

Subtype:

Result: ALLOW

Config:

Additional Information:

Found flow with id 9364, using existing flow

الملاحظة 4. توضح نظم مستوى بيانات FTD إنشاء الاتصال وإنهائه على جميع الوحدات:

firepower# cluster exec show log | include 45954

unit-1-1(LOCAL):******************************************************

Dec 01 2020 08:42:09: %FTD-6-302013: Built inbound TCP connection 9364 for INSIDE:192.168.240.50/45954 (192.168.240.50/45954) to OUTSIDE:192.168.241.50/80 (192.168.241.50/80)

Dec 01 2020 08:42:18: %FTD-6-302014: Teardown TCP connection 9364 for INSIDE:192.168.240.50/45954 to OUTSIDE:192.168.241.50/80 duration 0:00:08 bytes 1024000440 TCP FINs from INSIDE

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Dec 01 2020 08:42:09: %FTD-6-302022: Built backup stub TCP connection for INSIDE:192.168.240.50/45954 (192.168.240.50/45954) to OUTSIDE:192.168.241.50/80 (192.168.241.50/80)

Dec 01 2020 08:42:18: %FTD-6-302023: Teardown backup TCP connection for INSIDE:192.168.240.50/45954 to OUTSIDE:192.168.241.50/80 duration 0:00:08 forwarded bytes 0 Cluster flow with CLU closed on owner

دراسة الحالة 2. حركة المرور المتماثلة (المالك مختلف عن المدير)

- مثل دراسة الحالة رقم 1، لكن في دراسة الحالة هذه، مالك التدفق هو وحدة مختلفة عن المدير.

- جميع المخرجات مشابهة لدراسة الحالة رقم 1. الفرق الرئيسي بالمقارنة مع دراسة الحالة رقم 1 هو علم "Y" الذي يستبدل علم "Y" في السيناريو 1.

الملاحظة 1 - المالك مختلف عن المدير.

تحليل علامة الاتصال للتدفق باستخدام منفذ المصدر 46278.

firepower# cluster exec show conn

unit-1-1(LOCAL):******************************************************

23 in use, 25 most used

Cluster:

fwd connections: 0 in use, 1 most used

dir connections: 0 in use, 122 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 2 enabled, 0 in effect, 4 most enabled, 1 most in effect

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46278, idle 0:00:00, bytes 508848268, flags UIO N1

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46276, idle 0:00:03, bytes 0, flags aA N1

unit-2-1:*************************************************************

21 in use, 271 most used

Cluster:

fwd connections: 0 in use, 2 most used

dir connections: 0 in use, 2 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 249 most enabled, 0 most in effect

unit-3-1:*************************************************************

17 in use, 20 most used

Cluster:

fwd connections: 1 in use, 5 most used

dir connections: 1 in use, 127 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 1 most enabled, 0 most in effect

TCP OUTSIDE 192.168.241.50:80 NP Identity Ifc 192.168.240.50:46276, idle 0:00:02, bytes 0, flags z

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46278, idle 0:00:06, bytes 0, flags Y

| وحدة |

راية |

ملاحظة |

| الوحدة 1-1 |

أويو |

· مالك التدفق - تتولى الوحدة التدفق |

| الوحدة 2-1 |

- |

- |

| الوحدة 3-1 |

Y |

· مدير ومالك وحدة النسخ الاحتياطي - تحمل الوحدة 3-1 العلامة ص (مدير). |

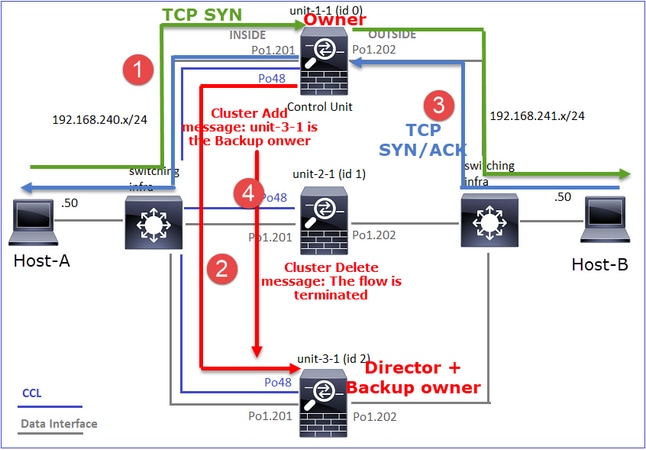

ويمكن تمثيل ذلك على النحو التالي:

- تصل حزمة نظام TCP من المضيف-A إلى الوحدة-1-1. تصبح الوحدة-1-1 مالك التدفق.

- يتم إختيار الوحدة 3-1 كمدير التدفق. Unit-3-1 أيضا مالك النسخة الاحتياطية ('رسالة إضافة نظام المجموعة على UDP 4193 عبر CCL).

- تصل حزمة TCP SYN/ACK من المضيف-B إلى الوحدة-3-1. التدفق متماثل.

- بمجرد إنهاء الاتصال، يرسل المالك عبر قائمة التحكم في الوصول (CCL) رسالة "حذف نظام المجموعة" على UDP 4193 لإزالة معلومات التدفق من مالك النسخة الاحتياطية.

الملاحظة 2 - الالتقاط بالتتبع يظهر أن الاتجاهين لا يتجهان إلا من خلال الوحدة 1-1

الخطوة 1. أستخدم النهج نفسه كما في دراسة الحالة 1 لتحديد التدفق والحزم ذات الاهتمام في جميع وحدات المجموعة استنادا إلى منفذ المصدر:

firepower# cluster exec show cap CAPI | include 46278

unit-1-1(LOCAL):******************************************************

3: 11:01:44.841631 802.1Q vlan#201 P0 192.168.240.50.46278 > 192.168.241.50.80: S 1972783998:1972783998(0) win 29200 <mss 1460,sackOK,timestamp 503529072 0,nop,wscale 7>

4: 11:01:44.842317 802.1Q vlan#201 P0 192.168.241.50.80 > 192.168.240.50.46278: S 3524167695:3524167695(0) ack 1972783999 win 28960 <mss 1380,sackOK,timestamp 513884542 503529072,nop,wscale 7>

5: 11:01:44.842592 802.1Q vlan#201 P0 192.168.240.50.46278 > 192.168.241.50.80: . ack 3524167696 win 229 <nop,nop,timestamp 503529073 513884542>

…

unit-2-1:*************************************************************

unit-3-1:*************************************************************

firepower#

التقاط على الواجهة الخارجية:

firepower# cluster exec show cap CAPO | include 46278

unit-1-1(LOCAL):******************************************************

3: 11:01:44.841921 802.1Q vlan#202 P0 192.168.240.50.46278 > 192.168.241.50.80: S 2153055699:2153055699(0) win 29200 <mss 1380,sackOK,timestamp 503529072 0,nop,wscale 7>

4: 11:01:44.842226 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46278: S 3382481337:3382481337(0) ack 2153055700 win 28960 <mss 1460,sackOK,timestamp 513884542 503529072,nop,wscale 7>

5: 11:01:44.842638 802.1Q vlan#202 P0 192.168.240.50.46278 > 192.168.241.50.80: . ack 3382481338 win 229 <nop,nop,timestamp 503529073 513884542>

unit-2-1:*************************************************************

unit-3-1:*************************************************************

firepower#

الخطوة 2. ركز على حزم الدخول (TCP SYN و TCP syn/ACK):

firepower# cluster exec show cap CAPI packet-number 3 trace

unit-1-1(LOCAL):******************************************************

824 packets captured

3: 11:01:44.841631 802.1Q vlan#201 P0 192.168.240.50.46278 > 192.168.241.50.80: S 1972783998:1972783998(0) win 29200 <mss 1460,sackOK,timestamp 503529072 0,nop,wscale 7>

…

Phase: 4

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'INSIDE'

Flow type: NO FLOW

I (0) got initial, attempting ownership.

Phase: 5

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'INSIDE'

Flow type: NO FLOW

I (0) am becoming owner

تتبع SYN/ACK على الوحدة 1-1:

firepower# cluster exec show cap CAPO packet-number 4 trace

unit-1-1(LOCAL):******************************************************

4: 11:01:44.842226 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46278: S 3382481337:3382481337(0) ack 2153055700 win 28960 <mss 1460,sackOK,timestamp 513884542 503529072,nop,wscale 7>

Phase: 3

Type: FLOW-LOOKUP

Subtype:

Result: ALLOW

Config:

Additional Information:

Found flow with id 9583, using existing flow

الملاحظة 3. تظهر مخططات مستوى بيانات FTD إنشاء الاتصال وإنهائه على المالك ومالك النسخة الاحتياطية:

firepower# cluster exec show log | include 46278

unit-1-1(LOCAL):******************************************************

Dec 01 2020 11:01:44: %FTD-6-302013: Built inbound TCP connection 9583 for INSIDE:192.168.240.50/46278 (192.168.240.50/46278) to OUTSIDE:192.168.241.50/80 (192.168.241.50/80)

Dec 01 2020 11:01:53: %FTD-6-302014: Teardown TCP connection 9583 for INSIDE:192.168.240.50/46278 to OUTSIDE:192.168.241.50/80 duration 0:00:08 bytes 1024001808 TCP FINs from INSIDE

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Dec 01 2020 11:01:44: %FTD-6-302022: Built director stub TCP connection for INSIDE:192.168.240.50/46278 (192.168.240.50/46278) to OUTSIDE:192.168.241.50/80 (192.168.241.50/80)

Dec 01 2020 11:01:53: %FTD-6-302023: Teardown director TCP connection for INSIDE:192.168.240.50/46278 to OUTSIDE:192.168.241.50/80 duration 0:00:08 forwarded bytes 0 Cluster flow with CLU closed on owner

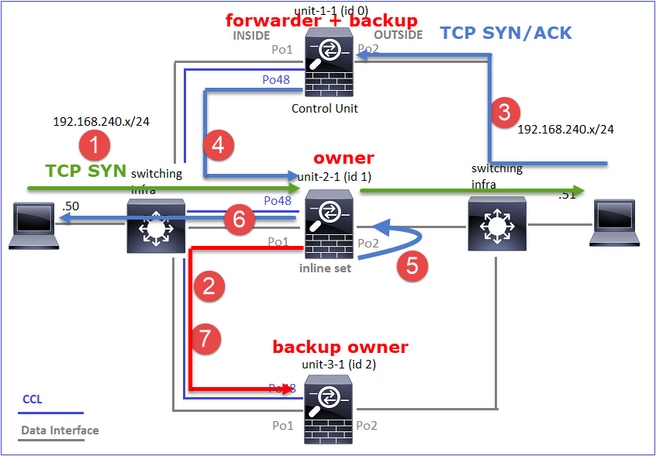

دراسة الحالة الإفرادية 3 - حركة المرور غير المتماثلة (يقوم المدير بإعادة توجيه حركة المرور).

الملاحظة 1. يظهر إلتقط إخفاء حقن حزم على الوحدة 1-1 و الوحدة 2-1 (التدفق غير المتماثل):

firepower# cluster exec show cap

unit-1-1(LOCAL):******************************************************

capture CCL type raw-data buffer 33554432 interface cluster [Buffer Full - 33554320 bytes]

capture CAPI type raw-data buffer 100000 trace interface INSIDE [Buffer Full - 98552 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO type raw-data buffer 100000 trace interface OUTSIDE [Buffer Full - 98552 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPI_RH type raw-data reinject-hide buffer 100000 interface INSIDE [Buffer Full - 98552 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO_RH type raw-data reinject-hide buffer 100000 interface OUTSIDE [Buffer Full - 99932 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

unit-2-1:*************************************************************

capture CCL type raw-data buffer 33554432 interface cluster [Buffer Full - 33553268 bytes]

capture CAPI type raw-data buffer 100000 trace interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO type raw-data buffer 100000 trace interface OUTSIDE [Buffer Full - 99052 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPI_RH type raw-data reinject-hide buffer 100000 interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO_RH type raw-data reinject-hide buffer 100000 interface OUTSIDE [Buffer Full - 99052 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

unit-3-1:*************************************************************

capture CCL type raw-data buffer 33554432 interface cluster [Capturing - 53815 bytes]

capture CAPI type raw-data buffer 100000 trace interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO type raw-data buffer 100000 trace interface OUTSIDE [Capturing - 658 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPI_RH type raw-data reinject-hide buffer 100000 interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO_RH type raw-data reinject-hide buffer 100000 interface OUTSIDE [Capturing - 658 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

الملاحظة 2. تحليل علامة الوصلة للتدفق بمنفذ المصدر 46502.

firepower# cluster exec show conn

unit-1-1(LOCAL):******************************************************

23 in use, 25 most used

Cluster:

fwd connections: 0 in use, 1 most used

dir connections: 0 in use, 122 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 2 enabled, 0 in effect, 4 most enabled, 1 most in effect

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46502, idle 0:00:00, bytes 448760236, flags UIO N1

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46500, idle 0:00:06, bytes 0, flags aA N1

unit-2-1:*************************************************************

21 in use, 271 most used

Cluster:

fwd connections: 0 in use, 2 most used

dir connections: 1 in use, 2 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 249 most enabled, 0 most in effect

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46502, idle 0:00:00, bytes 0, flags Y

unit-3-1:*************************************************************

17 in use, 20 most used

Cluster:

fwd connections: 1 in use, 5 most used

dir connections: 0 in use, 127 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 1 most enabled, 0 most in effect

| وحدة |

راية |

ملاحظة |

| الوحدة 1-1 |

أويو |

· مالك التدفق - تتولى الوحدة التدفق. |

| الوحدة 2-1 |

Y |

· المدير - بما أن الوحدة 2-1 تحمل علامة "Y" فإن ذلك يعني أن الوحدة 2-1 قد تم إختيارها كمدير لهذا التدفق. مالك النسخ الاحتياطي · · أخيرا، وعلى الرغم من أنه ليس واضحا من هذا الناتج، فمن خلال الإظهار وإظهار السجل، من الواضح أن الوحدة 2 - 1 تعيد توجيه هذا التدفق إلى المالك (على الرغم من أنه لا يعتبر من الناحية الفنية مصدر شحن في هذا السيناريو). ملاحظة: لا يمكن أن تكون الوحدة كلا من المدير (Y flow) والمرسل (z flow)، وهذان الدوران لا يجتمعان. لا يزال بإمكان المدراء (التدفق Y) إعادة توجيه حركة المرور. راجع إخراج show log لاحقا في دراسة الحالة هذه. |

| الوحدة 3-1 |

- |

- |

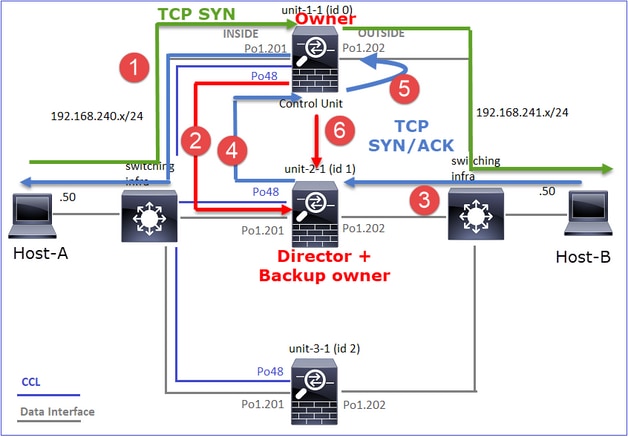

ويمكن تمثيل ذلك على النحو التالي:

- تصل حزمة نظام TCP من المضيف-A إلى الوحدة-1-1. تصبح الوحدة-1-1 مالك التدفق.

- يتم إختيار الوحدة 2-1 كمدير للتدفق ومالك للنسخ الاحتياطي. يرسل مالك التدفق رسالة "إضافة نظام المجموعة" للبث الأحادي على UDP 4193 لإعلام مالك النسخ الاحتياطي بالتدفق.

- تصل حزمة TCP SYN/ACK من المضيف-B إلى الوحدة-2-1. التدفق غير المتماثل.

- تقوم الوحدة 2-1 بإعادة توجيه الحزمة من خلال CCL إلى المالك (بسبب ملف تعريف إرتباط TCP SYN).

- يقوم المالك بإعادة إدخال الحزمة على الواجهة الخارجية ثم إعادة توجيه الحزمة نحو المضيف-A.

- بمجرد إنهاء الاتصال، يرسل المالك رسالة حذف نظام مجموعة لإزالة معلومات التدفق من مالك النسخة الاحتياطية.

الملاحظة 3 - يظهر التسجيل بالتتبع حركة المرور غير المتماثلة وإعادة التوجيه من الوحدة 2-1 إلى الوحدة 1-1.

الخطوة 1. حدد الحزم التي تنتمي إلى تدفق الفائدة (المنفذ 46502):

firepower# cluster exec show capture CAPI | include 46502

unit-1-1(LOCAL):******************************************************

3: 12:58:33.356121 802.1Q vlan#201 P0 192.168.240.50.46502 > 192.168.241.50.80: S 4124514680:4124514680(0) win 29200 <mss 1460,sackOK,timestamp 510537534 0,nop,wscale 7>

4: 12:58:33.357037 802.1Q vlan#201 P0 192.168.241.50.80 > 192.168.240.50.46502: S 883000451:883000451(0) ack 4124514681 win 28960 <mss 1380,sackOK,timestamp 520893004 510537534,nop,wscale 7>

5: 12:58:33.357357 802.1Q vlan#201 P0 192.168.240.50.46502 > 192.168.241.50.80: . ack 883000452 win 229 <nop,nop,timestamp 510537536 520893004>

unit-2-1:*************************************************************

unit-3-1:*************************************************************

إتجاه الإرجاع:

firepower# cluster exec show capture CAPO | include 46502

unit-1-1(LOCAL):******************************************************

3: 12:58:33.356426 802.1Q vlan#202 P0 192.168.240.50.46502 > 192.168.241.50.80: S 1434968587:1434968587(0) win 29200 <mss 1380,sackOK,timestamp 510537534 0,nop,wscale 7>

4: 12:58:33.356915 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46502: S 4257314722:4257314722(0) ack 1434968588 win 28960 <mss 1460,sackOK,timestamp 520893004 510537534,nop,wscale 7>

5: 12:58:33.357403 802.1Q vlan#202 P0 192.168.240.50.46502 > 192.168.241.50.80: . ack 4257314723 win 229 <nop,nop,timestamp 510537536 520893004>

unit-2-1:*************************************************************

1: 12:58:33.359249 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46502: S 4257314722:4257314722(0) ack 1434968588 win 28960 <mss 1460,sackOK,timestamp 520893004 510537534,nop,wscale 7>

2: 12:58:33.360302 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46502: . ack 1434968736 win 235 <nop,nop,timestamp 520893005 510537536>

3: 12:58:33.361004 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46502: . 4257314723:4257316091(1368) ack 1434968736 win 235 <nop,nop,timestamp 520893006 510537536>

…

unit-3-1:*************************************************************

الخطوة 2. تتبع الحزم. بشكل افتراضي، يتم تتبع أول 50 حزمة مدخل فقط. وللتبسيط، يتم حذف مراحل التتبع غير ذات الصلة.

الوحدة 1-1 (المالك):

firepower# cluster exec show capture CAPI packet-number 3 trace

unit-1-1(LOCAL):******************************************************

3: 12:58:33.356121 802.1Q vlan#201 P0 192.168.240.50.46502 > 192.168.241.50.80: S 4124514680:4124514680(0) win 29200 <mss 1460,sackOK,timestamp 510537534 0,nop,wscale 7>

...

Phase: 4

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'INSIDE'

Flow type: NO FLOW

I (0) got initial, attempting ownership.

Phase: 5

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'INSIDE'

Flow type: NO FLOW

I (0) am becoming owner

الوحدة 2-1 (مرسل)

حركة مرور الإرجاع (TCP syn/ACK). وحدة الفائدة هي UNIT-2-1 والتي هي المدير/مالك النسخة الاحتياطية وتقوم بإعادة توجيه حركة المرور إلى المالك:

firepower# cluster exec unit unit-2-1 show capture CAPO packet-number 1 trace

1: 12:58:33.359249 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46502: S 4257314722:4257314722(0) ack 1434968588 win 28960 <mss 1460,sackOK,timestamp 520893004 510537534,nop,wscale 7>

...

Phase: 4

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'OUTSIDE'

Flow type: NO FLOW

I (1) got initial, attempting ownership.

Phase: 5

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'OUTSIDE'

Flow type: NO FLOW

I (1) am early redirecting to (0) due to matching action (-1).

الملاحظة 4. توضح نظم مستوى بيانات FTD إنشاء الاتصال وإنهائه على جميع الوحدات:

firepower# cluster exec show log | i 46502

unit-1-1(LOCAL):******************************************************

Dec 01 2020 12:58:33: %FTD-6-302013: Built inbound TCP connection 9742 for INSIDE:192.168.240.50/46502 (192.168.240.50/46502) to OUTSIDE:192.168.241.50/80 (192.168.241.50/80)

Dec 01 2020 12:59:02: %FTD-6-302014: Teardown TCP connection 9742 for INSIDE:192.168.240.50/46502 to OUTSIDE:192.168.241.50/80 duration 0:00:28 bytes 2048000440 TCP FINs from INSIDE

unit-2-1:*************************************************************

Dec 01 2020 12:58:33: %FTD-6-302022: Built forwarder stub TCP connection for OUTSIDE:192.168.241.50/80 (192.168.241.50/80) to unknown:192.168.240.50/46502 (192.168.240.50/46502)

Dec 01 2020 12:58:33: %FTD-6-302023: Teardown forwarder TCP connection for OUTSIDE:192.168.241.50/80 to unknown:192.168.240.50/46502 duration 0:00:00 forwarded bytes 0 Forwarding or redirect flow removed to create director or backup flow

Dec 01 2020 12:58:33: %FTD-6-302022: Built director stub TCP connection for INSIDE:192.168.240.50/46502 (192.168.240.50/46502) to OUTSIDE:192.168.241.50/80 (192.168.241.50/80)

Dec 01 2020 12:59:02: %FTD-6-302023: Teardown director TCP connection for INSIDE:192.168.240.50/46502 to OUTSIDE:192.168.241.50/80 duration 0:00:28 forwarded bytes 2048316300 Cluster flow with CLU closed on owner

unit-3-1:*************************************************************

firepower#

دراسة الحالة الإفرادية 4 - حركة المرور غير المتماثلة (المالك هو المدير)

الملاحظة 1. يظهر إلتقط إخفاء حقن حزم على الوحدة 1-1 و الوحدة 2-1 (التدفق غير المتماثل):

firepower# cluster exec show cap

unit-1-1(LOCAL):******************************************************

capture CCL type raw-data buffer 33554432 interface cluster [Buffer Full - 33554229 bytes]

capture CAPI type raw-data buffer 100000 trace interface INSIDE [Buffer Full - 98974 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO type raw-data buffer 100000 trace interface OUTSIDE [Buffer Full - 98974 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPI_RH type raw-data reinject-hide buffer 100000 interface INSIDE [Buffer Full - 98974 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO_RH type raw-data reinject-hide buffer 100000 interface OUTSIDE [Buffer Full - 99924 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

unit-2-1:*************************************************************

capture CCL type raw-data buffer 33554432 interface cluster [Buffer Full - 33552925 bytes]

capture CAPI type raw-data buffer 100000 trace interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO type raw-data buffer 100000 trace interface OUTSIDE [Buffer Full - 99052 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPI_RH type raw-data reinject-hide buffer 100000 interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO_RH type raw-data reinject-hide buffer 100000 interface OUTSIDE [Buffer Full - 99052 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

unit-3-1:*************************************************************

capture CCL type raw-data buffer 33554432 interface cluster [Capturing - 227690 bytes]

capture CAPI type raw-data buffer 100000 trace interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO type raw-data buffer 100000 trace interface OUTSIDE [Capturing - 4754 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPI_RH type raw-data reinject-hide buffer 100000 interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO_RH type raw-data reinject-hide buffer 100000 interface OUTSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

الملاحظة 2- تحليل علامة الوصلة للتدفق بمنفذ المصدر 46916.

firepower# cluster exec show conn

unit-1-1(LOCAL):******************************************************

23 in use, 25 most used

Cluster:

fwd connections: 0 in use, 1 most used

dir connections: 0 in use, 122 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 1 enabled, 0 in effect, 4 most enabled, 1 most in effect

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46916, idle 0:00:00, bytes 414682616, flags UIO N1

unit-2-1:*************************************************************

21 in use, 271 most used

Cluster:

fwd connections: 1 in use, 2 most used

dir connections: 0 in use, 2 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 249 most enabled, 0 most in effect

TCP OUTSIDE 192.168.241.50:80 NP Identity Ifc 192.168.240.50:46916, idle 0:00:00, bytes 0, flags z

unit-3-1:*************************************************************

17 in use, 20 most used

Cluster:

fwd connections: 0 in use, 5 most used

dir connections: 1 in use, 127 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 1 most enabled, 0 most in effect

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46916, idle 0:00:04, bytes 0, flags y

| وحدة |

راية |

ملاحظة |

| الوحدة 1-1 |

أويو |

· مالك التدفق - تتولى الوحدة التدفق · المدير - نظرا لأن الوحدة 3-1 لها "ص" وليس "ص" فإن هذا يعني أن الوحدة 1-1 قد تم إختيارها كمدير لهذا التدفق. وهكذا، بما انه المالك أيضا، انتخبت وحدة أخرى (الوحدة 3-1 في هذه الحالة) كمالك إحتياطي |

| الوحدة 2-1 |

z |

· مرسل |

| الوحدة 3-1 |

Y |

- مالك النسخ الاحتياطي |

ويمكن تمثيل ذلك على النحو التالي:

- تصل حزمة TCP SYN من المضيف-A إلى الوحدة-1-1. تصبح الوحدة-1-1 هي مالك التدفق ويتم إختيارها كمدير.

- يتم إختيار الوحدة 3-1 كمالك للنسخ الاحتياطي. يرسل مالك التدفق رسالة "إضافة نظام مجموعة" للبث الأحادي على UDP 4193 لإعلام مالك النسخ الاحتياطي بالتدفق.

- تصل حزمة TCP SYN/ACK من المضيف-B إلى الوحدة-2-1. التدفق غير المتماثل.

- تقوم الوحدة 2-1 بإعادة توجيه الحزمة من خلال CCL إلى المالك (بسبب ملف تعريف إرتباط TCP SYN).

- يقوم المالك بإعادة إدخال الحزمة على الواجهة الخارجية ثم إعادة توجيه الحزمة نحو المضيف-A.

- بمجرد إنهاء الاتصال، يرسل المالك رسالة حذف نظام مجموعة لإزالة معلومات التدفق من مالك النسخة الاحتياطية.

الملاحظة 3 - يظهر التسجيل بالتتبع حركة المرور غير المتماثلة وإعادة التوجيه من الوحدة 2-1 إلى الوحدة 1-1.

الوحدة 2-1 (مرسل)

firepower# cluster exec unit unit-2-1 show capture CAPO packet-number 1 trace

1: 16:11:33.653164 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46916: S 1331019196:1331019196(0) ack 3089755618 win 28960 <mss 1460,sackOK,timestamp 532473211 522117741,nop,wscale 7>

...

Phase: 4

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'OUTSIDE'

Flow type: NO FLOW

I (1) got initial, attempting ownership.

Phase: 5

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'OUTSIDE'

Flow type: NO FLOW

I (1) am early redirecting to (0) due to matching action (-1).

الملاحظة 4. توضح نظم مستوى بيانات FTD إنشاء الاتصال وإنهائه على جميع الوحدات: