تكوين مدخل ضيف ISE 2.1 مع PingFederate SAML SSO

خيارات التنزيل

-

ePub (1.4 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين إمكانيات تسجيل الدخول الأحادي (SSO) ل Cisco Identity Services Engine (ISE) الإصدار 2.1 ل Guest Portal Assurance Markup Language (SAML).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- خدمات ضيوف محرك خدمات الهوية من Cisco.

- معرفة أساسية ب SAML SSO.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Identity Services Engine، الإصدار 2.1

- خادم PingFederate 8.1.3.0 من معرف Ping كموفر هوية SAML(IdP)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

نظرة عامة على التدفق

SAML هو معيار يستند إلى XML لتبادل بيانات المصادقة والتفويض بين مجالات الأمان.

تحدد مواصفات SAML ثلاثة أدوار: الأساسي ( المستخدم الضيف)، وموفر الهوية [IDp] (IPing Federate Server)، وموفر الخدمة [SP] (ISE).

في تدفق SAML SSO نموذجي، يطلب SP ويحصل على تأكيد الهوية من IDp. استنادا إلى هذه النتيجة، يمكن أن يقوم ISE بتنفيذ قرارات السياسة حيث أن IdP يمكن أن يتضمن سمات قابلة للتكوين يمكن أن يستخدمها ISE ( على سبيل المثال، المجموعة وعنوان البريد الإلكتروني المقترنين بكائن AD).

التدفق المتوقع لحالة الاستخدام هذه

- يتم تكوين وحدة التحكم في الشبكة المحلية (LAN) اللاسلكية (WLC) أو محول الوصول من أجل تدفق مصادقة الويب المركزية النموذجية (CWA).

تلميح: العثور على أمثلة التكوين لتدفقات CWA في قسم المعلومات ذات الصلة في أسفل المقالة.

2. يتصل العميل وتتم مصادقة الجلسة مقابل ISE. يطبق جهاز الوصول إلى الشبكة (NAD) أزواج قيم السمات المعاد توجيهها (AVP) المرتجعة من قبل ISE(url-redirect-acl و url-redirect).

3. يفتح العميل المستعرض، ويقوم بإنشاء حركة مرور HTTP أو HTTPS، ويتم إعادة توجيهه إلى مدخل ضيف ISE.

4. بمجرد الدخول إلى البوابة، سيتمكن العميل من إدخال بيانات اعتماد الضيف المعينة مسبقا (Sponsor Created) وتوفير حساب ضيف جديد بشكل ذاتي أو إستخدام بيانات اعتماد AD لتسجيل الدخول (تسجيل دخول الموظفين) مما يوفر إمكانيات تسجيل الدخول الأحادي من خلال SAML.

5. بمجرد أن يقوم المستخدم بتحديد خيار "تسجيل دخول الموظف"، يتحقق ISE من وجود تأكيد نشط مقترن بجلسة مستعرض هذا العميل مقابل IDp. في حالة عدم وجود جلسات عمل نشطة، سيقوم IdP بفرض تسجيل دخول المستخدم. في هذه الخطوة، سيطلب من المستخدم إدخال بيانات اعتماد AD في مدخل IDp مباشرة.

6. يصادق IdP المستخدم عبر LDAP وينشئ تأكيدا جديدا سيبقى على قيد الحياة لفترة قابلة للتكوين.

ملاحظة: يطبق Ping Federate بشكل افتراضي مهلة جلسة عمل 60 دقيقة (هذا يعني أنه إذا لم يكن هناك طلبات تسجيل دخول SSO من ISE خلال 60 دقيقة بعد حذف جلسة المصادقة الأولية) ومهلة جلسة عمل قصوى تبلغ 480 دقيقة (حتى إذا كان IdP قد تلقى طلبات تسجيل دخول SSO ثابتة من ISE لهذا المستخدم، فإن جلسة العمل ستنتهي خلال 8 ساعات).

طالما أن جلسة التأكيد لا تزال نشطة، فسيختبر الموظف الأمر نفسه عند إستخدامه Guest Portal. بمجرد انتهاء مهلة الجلسة، سيتم فرض مصادقة مستخدم جديدة بواسطة معرف العملية.

التكوين

يناقش هذا القسم خطوات التكوين لدمج ISE مع Ping Federate وكيفية تمكين SSO المستعرض لمدخل الضيف.

ملاحظة:رغم وجود خيارات وإمكانيات متنوعة عند مصادقة المستخدمين الضيوف، إلا أنه لا يتم وصف جميع التركيبات في هذا المستند. ومع ذلك، يوفر لك هذا المثال المعلومات اللازمة لفهم كيفية تعديل المثال إلى التكوين الدقيق الذي تريد تحقيقه.

الخطوة 1. تجهيز ISE لاستخدام موفر هوية SAML خارجي

- على Cisco ISE، أختر إدارة > إدارة الهوية > مصادر الهوية الخارجية > موفري معرف SAML.

- انقر فوق إضافة (Add).

- تحت علامة التبويب GenAl، أدخل اسم موفر المعرف. طقطقة حفظ. تعتمد بقية التكوين الموجود في هذا القسم على بيانات التعريف التي يلزم إستيرادها من المعرف في الخطوات اللاحقة.

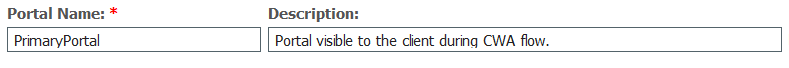

الخطوة 2. تكوين مدخل Guest لاستخدام موفر هوية خارجي

- أختر مراكز العمل > وصول الضيف > تكوين > بوابات الضيف.

- قم بإنشاء مدخل جديد واختر مدخل Guest Portal مسجل ذاتيا.

ملاحظة: لن تكون هذه البوابة الرئيسية التي يختبرها المستخدم، بل بوابة فرعية ستتفاعل مع معرف جلسة العمل للتحقق من حالة جلسة العمل. يسمى هذا المدخل SSOSubPortal.

3. قم بتوسيع إعدادات المدخل واختر PingFederate ل أسلوب المصادقة.

4. من تسلسل مصدر الهوية، أختر معرف SAML الخارجي المحدد مسبقا (PingFederate).

5. قم بتوسيع الأقسام الخاصة بإعدادات صفحة سياسة الاستخدام المقبول (AUP) وإعدادات صفحة شعار ما بعد تسجيل الدخول وتعطيل كليهما.

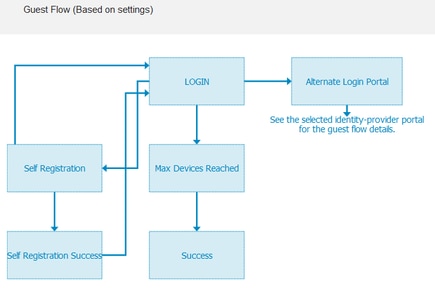

تدفق المدخل هو:

6. حفظ التغييرات.

7. عد إلى بوابات الضيوف وقم بإنشاء بوابة جديدة باستخدام خيار بوابة الضيوف المسجلة ذاتيا.

ملاحظة: ستكون هذه هي البوابة الأساسية المرئية للعميل. ستستخدم البوابة الأساسية بوابة SSOSubportal كواجهة بين ISE و IDp. يسمى هذا المدخل PrimaryPortal.

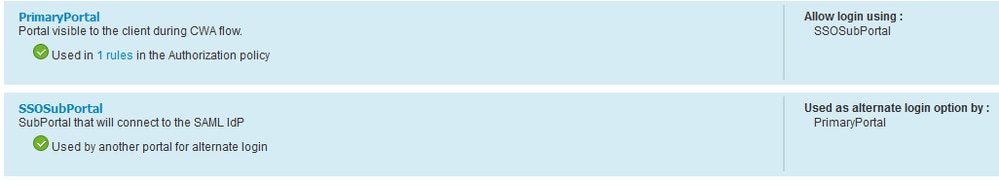

8. قم بتوسيع إعدادات صفحة تسجيل الدخول واختر SSOSubPortal التي تم إنشاؤها مسبقا ضمن السماح باستخدام مدخل ضيف موفر الهوية التالي لتسجيل الدخول".

9. قم بتوسيع إعدادات صفحة شعار الاستخدام المقبول ونهج ما بعد تسجيل الدخول وإلغاء تحديدها.

عند هذه النقطة، يجب أن يبدو تدفق المدخل كما يلي:

10. أختر تخصيص المدخل > الصفحات > تسجيل الدخول. يجب أن يكون لديك الآن الخيار لتخصيص خيارات تسجيل الدخول البديلة (الأيقونة، النص، وهكذا).

ملاحظة: لاحظ أن خيار تسجيل الدخول الإضافي ظاهر على الجانب الأيمن، تحت معاينة المدخل.

11. انقر فوق حفظ.

الآن تظهر كلا المنفذين ضمن قائمة مدخل الضيف.

الخطوة 3. تكوين PingFederation للعمل كموفر هوية لمدخل ضيف ISE

- في ISE، أختر إدارة > إدارة الهوية > مصادر الهوية الخارجية > موفري معرف SAML > PingFederate وانقر معلومات مزود الخدمة.

- تحت معلومات موفر خدمة التصدير، انقر فوق تصدير.

3. احفظ واستخرج الملف zip الذي تم إنشاؤه. يتم إستخدام ملف XML المحتوى هنا لإنشاء ملف التخصيص في PingFederate في الخطوات اللاحقة.

ملاحظة: من هذه النقطة فصاعدا، يغطي هذا المستند تكوين PingFederate. هذا التكوين مماثل للحلول المتعددة مثل بوابة الكفيل و MyDevices وبوابات BYOD. (هذه الحلول غير مشمولة في هذه المادة).

4. افتح مدخل مسؤول PingFederate (عادة https://ip:9999/pingfederate/app ).

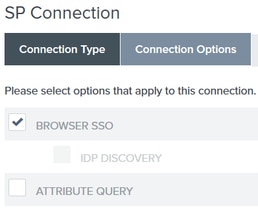

5. تحت علامة التبويب تكوين IDp > قسم إتصالات SP أختر إنشاء جديد.

6. تحت نوع الاتصال، انقر فوق التالي.

7. تحت خيارات الاتصال، انقر فوق التالي.

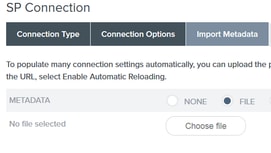

8. تحت إستيراد البيانات الأولية، انقر فوق الزر ملف لاسلكي، انقر فوق إختيار الملف واختر ملف XML الذي تم تصديره من ISE سابقا.

9.تحت ملخص بيانات التعريف، انقر فوق التالي.

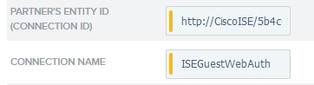

10.في صفحة المعلومات العامة، تحت اسم الاتصال، أدخل اسما ( مثل ISEGuestWebAuth) وانقر فوق التالي.

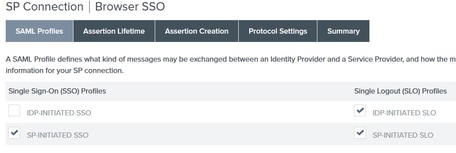

11. تحت Browser SSO، انقر فوق تكوين SSO للمستعرض وتحت ملفات تعريف SAML افحص الخيارات وانقر فوق التالي.

12. انقر فوق التالي عند تأكيد العمر الافتراضي.

13.في إنشاء التأكيد انقر فوق تكوين إنشاء التأكيد.

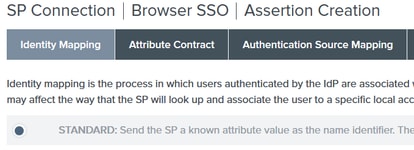

14.تحت تخطيط الهوية أختر قياسي وانقر فوق التالي.

15. في عقد السمة > تمديد العقد أدخل بريد السمات وعضو وانقر إضافة. انقر فوق Next (التالي).

يسمح تكوين هذا الخيار لموفر الهوية بتمرير سمات MemberOf وEmail المقدمة من Active Directory إلى ISE، والتي يمكن ISE إستخدامها لاحقا كشرط أثناء إتخاذ قرار النهج.

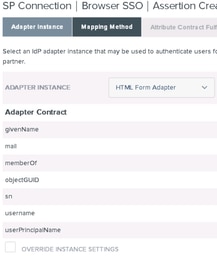

16. انقر تحت تعيين مصدر المصادقة على تعيين مثيل محول جديد.

17.على مثيل المحول أختر مهايئ نموذج HTML. طقطقت بعد ذلك

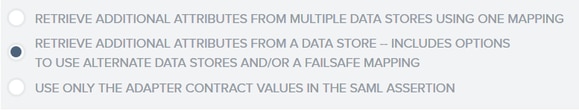

18. تحت تخطيط الطرق أختر الخيار الثاني لأسفل وانقر بعد ذلك.

19. في مصادر السمات وبحث المستخدم انقر فوق إضافة مربع مصدر السمة.

20. تحت مخزن البيانات قم بإدخال وصف، واختر مثيل اتصال LDAP من مخزن البيانات النشط وحدد نوع خدمة الدليل هذه. إذا لم يتم تكوين مخازن البيانات بعد، انقر فوق إدارة مخازن البيانات لإضافة المثيل الجديد.

21. تحت بحث دليل LDAP قم بتعريف DN الأساسي للبحث عن مستخدم LDAP في المجال وانقر فوق التالي.

ملاحظة: هذا مهم لأنه سيحدد DN الأساسي أثناء البحث عن مستخدم LDAP. سيؤدي DN الأساسي المعرف بشكل غير صحيح إلى عدم العثور على الكائن في مخطط LDAP.

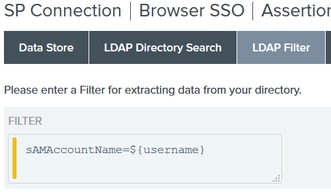

22. يضيف عامل تصفية LDAP السلسلة sAMAccountName=${username} وانقر فوق التالي.

23. تحت تنفيذ عقد السمة أختر الخيارات المحددة وانقر فوق التالي.

24. تحقق من التكوين في قسم الملخص وانقر فوق تم.

25. بالعودة إلى مصادر السمات والبحث عن المستخدم انقر فوق التالي.

26. تحت سمة FailSafe مصدر انقر بعد ذلك.

27. تحت تنفيذ عقد السمة أختر هذه الخيارات وانقر فوق التالي.

28. تحقق من التكوين في قسم الملخص وانقر فوق تم.

29. عودة إلى تعيين مصدر المصادقة انقر على التالي.

30. بمجرد التحقق من التكوين ضمن صفحة الملخص، انقر فوق تم.

31. عودة إلى إنشاء التأكيد انقر فوق التالي.

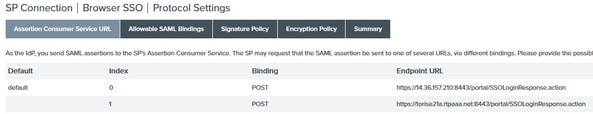

32. ضمن إعدادات البروتوكول، انقر على تكوين إعدادات البروتوكول. عند هذه النقطة يجب أن يكون هناك مدخلين ملغين بالفعل. انقر فوق Next (التالي).

33. تحت عناوين URL لخدمة SLO، انقر فوق التالي.

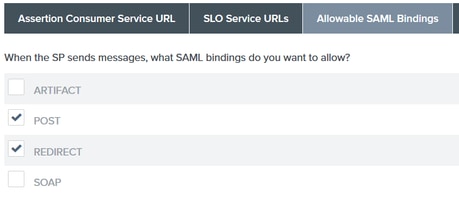

34. في روابط SAML المسموح بها، قم بإلغاء تحديد الخيار ARTIFACT و SOAP وانقر فوق التالي.

35. تحت سياسة التوقيع انقر فوق التالي.

36. تحت سياسة التشفير انقر فوق التالي.

37. راجع التكوين في صفحة الملخص وانقر فوق تم.

38. ارجع إلى مستعرض SSO > إعدادات البروتوكول انقر فوق التالي، وقم بالتحقق من التكوين، وانقر فوق تم.

39. تظهر علامة التبويب SSO الخاصة بالمستعرض. انقر فوق Next (التالي).

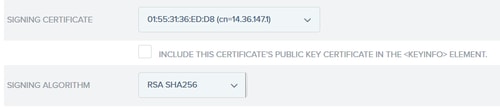

40. تحت بيانات الاعتماد انقر فوق تكوين بيانات الاعتماد واختر شهادة التوقيع التي سيتم إستخدامها أثناء IDp لإدارة الاتصال وحدد الخيار تضمين الشهادة في التوقيع. ثم انقر فوق التالي.

ملاحظة: إذا لم توجد شهادات تم تكوينها، انقر فوق إدارة الشهادات واتبع المطالبات لإنشاء شهادة موقعة ذاتيا ليتم إستخدامها لتوقيع IDp على إتصالات ISE.

41. تحقق من صحة التكوين ضمن صفحة الملخص وانقر فوق تم.

42. العودة إلى علامة التبويب بيانات الاعتماد انقر فوق التالي.

43. تحت تنشيط وملخص أختر حالة الاتصال نشطة، تحقق من بقية التكوين، وانقر فوق تم.

الخطوة 4. إستيراد بيانات تعريف IDp إلى ملف تعريف موفر ISE الخارجي SAML IdP

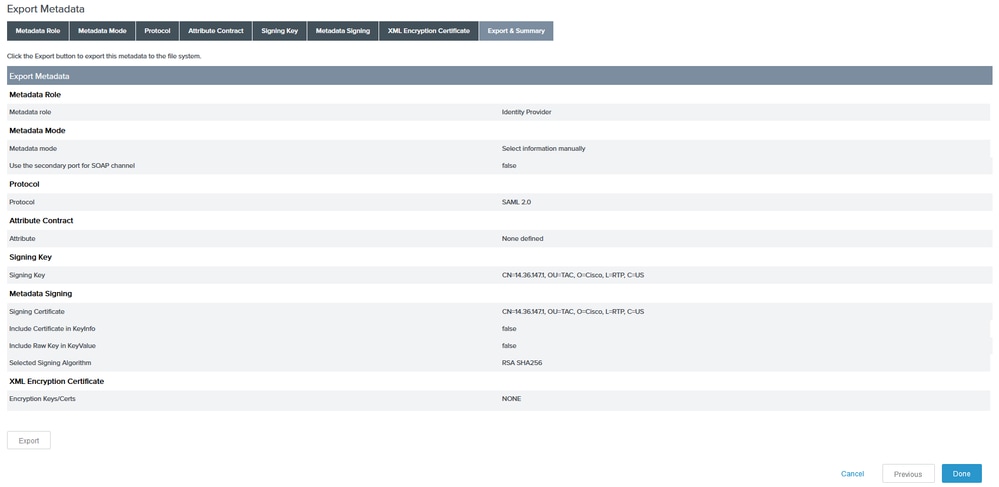

- تحت وحدة تحكم الإدارة PingFederate، أختر تكوين الخادم > وظائف إدارية > تصدير بيانات التعريف. إذا تم تكوين الخادم لأدوار متعددة( IdP و SP)، فأختر الخيار أنا موفر الهوية (IdP). انقر فوق Next (التالي).

- تحت وضع البيانات الأولية، حدد "تحديد معلومات لتضمينها في البيانات الأولية يدويا". انقر فوق Next (التالي).

3. تحت بروتوكول انقر فوق التالي.

4. في عقد السمة انقر فوق التالي.

5. تحت مفتاح التوقيع أختر الشهادة التي تم تكوينها مسبقا في ملف تعريف الاتصال. انقر فوق Next (التالي).

6. تحت توقيع بيانات التعريف أختر شهادة التوقيع وحدد تضمين المفتاح العام لهذه الشهادة في عنصر المعلومات الأساسية. انقر فوق Next (التالي).

7. تحت شهادة تشفير XML انقر التالي.

ملاحظة: يصل خيار فرض التشفير هنا إلى مسؤول الشبكة.

8. تحت قسم الملخص انقر فوق تصدير. قم بحفظ ملف البيانات الأولية الذي تم توليده ثم انقر تم.

9. تحت ISE، أختر إدارة > إدارة الهوية > مصادر الهوية الخارجية > موفري معرف SAML > PingFederate.

10. انقر فوق تكوين موفر الهوية > إستعراض ومتابعة إستيراد بيانات التعريف المحفوظة من عملية تصدير بيانات تعريف PingFederate.

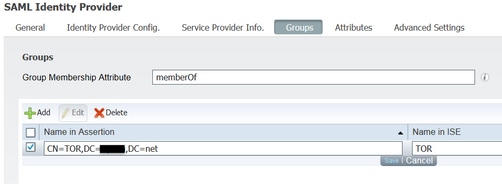

11. أختر علامة التبويب مجموعات، ضمن سمة عضوية المجموعة أضف عضوا ثم انقر فوق إضافة

تحت الاسم في التأكيد أضف الاسم المميز الذي يجب أن يقوم IdP بإعادته عند إسترداد سمة MemberOf مصادقة LADP للنموذج. في هذه الحالة تكون المجموعة التي تم تكوينها مرتبطة بمجموعة الكفيل من TOR ويكون DN لهذه المجموعة كما يلي:

بمجرد إضافة وصف DN و"الاسم في ISE"، انقر فوق موافق.

12. أختر علامة التبويب سمات وانقر فوق إضافة.

في هذه الخطوة، أضف السمة "mail" الموجودة في الرمز المميز SAML الذي تم تمريره من IdP استنادا إلى استعلام Ping عبر LDAP، يجب أن تحتوي على سمة البريد الإلكتروني لهذا الكائن.

ملاحظة: تضمن الخطوات 11 و 12 أن ISE يستلم AD Object Email وسمات MemberOf من خلال إجراء تسجيل الدخول إلى IdP.

التحقق من الصحة

- قم بتشغيل "مدخل الضيف" باستخدام عنوان URL لاختبار البوابة أو من خلال اتباع تدفق CWA. سيحصل المستخدم على الخيارات لإدخال بيانات اعتماد الضيف وإنشاء حسابه الخاص وتسجيل دخول الموظفين.

2. انقر فوق تسجيل دخول الموظفين. نظرا لعدم وجود جلسات عمل نشطة، ستتم إعادة توجيه المستخدم إلى مدخل تسجيل الدخول إلى IdP.

3. أدخل بيانات اعتماد AD وانقر فوق تسجيل الدخول.

4. ستقوم شاشة تسجيل الدخول إلى IdP بإعادة توجيه المستخدم إلى صفحة نجاح مدخل Guest.

5. في هذه المرحلة، في كل مرة يعود فيها المستخدم إلى بوابة Guest ويختار تسجيل دخول الموظفين"، سيتم السماح له بالدخول إلى الشبكة طالما أن جلسة العمل لا تزال نشطة في معرف المستخدم.

استكشاف الأخطاء وإصلاحها

سيتم تسجيل أي إصدار لمصادقة SAML تحت ise-psc.log. هناك مكون مخصص (SAML) تحت الإدارة > تسجيل > تكوين سجل تصحيح الأخطاء > تحديد العقدة المعنية > تعيين مكون SAML إلى مستوى تصحيح الأخطاء.

يمكنك الوصول إلى ISE من خلال CLI وإدخال الأمر show logging application ise-psc.log tail ومراقبة أحداث SAML، أو يمكنك تنزيل ise-psc.log لمزيد من التحليل تحت العمليات > أستكشاف الأخطاء وإصلاحها > تنزيل السجلات > تحديد عقدة ISE > علامة تبويب تصحيح الأخطاء > انقر فوق ise-psc.log لتنزيل السجلات.

2016-06-27 16:15:39,366 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAMLUtils::isOracle() - checking whether IDP URL

indicates that its OAM. IDP URL: https://10.36.147.1:9031/idp/sso.saml2

2016-06-27 16:15:39,366 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SPProviderId for PingFederate is: http://CiscoISE

/5b4c0780-2da2-11e6-a5e2-005056a15f11

2016-06-27 16:15:39,366 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- ResponseValidationContext:

IdP URI: PingFederate

SP URI: http://CiscoISE/5b4c0780-2da2-11e6-a5e2-005056a15f11

Assertion Consumer URL: https://10.36.157.210:8443/portal/SSOLoginResponse.action

Request Id: _5b4c0780-2da2-11e6-a5e2-005056a15f11_DELIMITERportalId_EQUALS5b4c0780-2da2-11e6-a5e2-005056a15f11_SEMIportalSessionId_EQUALS309f733a-99d0-4c83-8

b99-2ef6b76c1d4b_SEMI_DELIMITER10.36.157.210

Client Address: 10.0.25.62

Load Balancer: null

2016-06-27 16:15:39,366 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.BaseSignatureValidator -::::- Determine the signing certificate

2016-06-27 16:15:39,366 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.BaseSignatureValidator -::::- Validate signature to SAML standard with cert:CN=10.36.147.1, OU=TAC, O=Cisco, L=RTP, C=US serial:1465409531352

2016-06-27 16:15:39,367 DEBUG [http-bio-10.36.157.210-8443-exec-3][] org.opensaml.xml.signature.SignatureValidator -::::- Creating XMLSignature object

2016-06-27 16:15:39,367 DEBUG [http-bio-10.36.157.210-8443-exec-3][] org.opensaml.xml.signature.SignatureValidator -::::- Validating signature with signature algorithm URI: http://www.w3.org/2001/04/xmldsig-more#rsa-sha256

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.SAMLSignatureValidator -::::- Assertion signature validated succesfully

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.WebSSOResponseValidator -::::- Validating response

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.WebSSOResponseValidator -::::- Validating assertion

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.AssertionValidator -::::- Assertion issuer succesfully validated

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.AssertionValidator -::::- Subject succesfully validated

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.AssertionValidator -::::- Conditions succesfully validated

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML Response: validation succeeded for guest

IDPResponse

:

IdP ID: PingFederate

Subject: guest

SAML Status Code:urn:oasis:names:tc:SAML:2.0:status:Success

SAML Success:true

SAML Status Message:null

SAML email:guest@example

SAML Exception:null

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- AuthenticatePortalUser - about to call authenticateSAMLUser messageCode:null subject:guest

2016-06-27 16:15:39,375 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- Authenticate SAML User - result:PASSED

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

01-Jul-2016 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Antonio TorresCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات