تكوين ASR9K TACACS باستخدام Cisco Identity Services Engine 2.4

خيارات التنزيل

-

ePub (1.8 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تكوين موجه خدمات التجميع (ASR) من السلسلة ASR 9000 من أجل المصادقة والتفويض عبر TACACS+ باستخدام خادم محرك خدمات الهوية من Cisco 2.4.

معلومات أساسية

وهو مثال على تنفيذ النموذج الإداري للتفويض المستند إلى المهام الذي يتم إستخدامه للتحكم في وصول المستخدم في نظام برنامج Cisco IOS® XR. تتضمن المهام الرئيسية المطلوبة لتنفيذ التفويض المستند إلى المهام كيفية تكوين مجموعات المستخدمين ومجموعات المهام. يتم تكوين مجموعات المستخدمين ومجموعات المهام من خلال مجموعة أوامر برنامج Cisco IOS® XR المستخدمة لخدمات المصادقة والتفويض والمحاسبة (AAA). يتم إستخدام أوامر المصادقة للتحقق من هوية مستخدم أو أساسي. يتم إستخدام أوامر التخويل للتحقق من منح إذن لمستخدم مصادق عليه (أو أساسي) لتنفيذ مهمة معينة. يتم إستخدام أوامر المحاسبة لتسجيل جلسات العمل وإنشاء سجل تدقيق بتسجيل إجراءات معينة تم إنشاؤها بواسطة المستخدم أو النظام.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- نشر ASR 9000 والتكوين الأساسي

- بروتوكول TACACS+

- نشر ISE 2.4 وتكوينه

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- ASR 9000 مع برنامج Cisco IOS® XR، الإصدار 5.3.4

- Cisco ISE، الإصدار 2.4

يتم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت الشبكة مباشرة، فتأكد من فهم التأثير المحتمل لأي تغيير في التكوين بشكل كامل.

التكوين

مكونات محددة مسبقا على IOS® XR

هناك مجموعات مستخدمين ومجموعات مهام محددة مسبقا في IOS® XR. يمكن للمسؤول إستخدام هذه المجموعات المحددة مسبقا أو تعريف مجموعات مخصصة حسب المتطلبات.

مجموعات المستخدمين المحددة مسبقا

يتم تعريف مجموعات المستخدمين هذه مسبقا على IOS® XR:

| مجموعة المستخدمين | امتيازات |

|---|---|

| دعم Cisco | ميزات تصحيح الأخطاء واستكشاف الأخطاء وإصلاحها (تستخدم عادة بواسطة موظفي الدعم الفني من Cisco). |

| Netadmin | قم بتكوين بروتوكولات الشبكة مثل فتح أقصر مسار أولا (OSPF) (والذي يتم إستخدامه عادة من قبل مسؤولي الشبكة). |

| مشغل | تنفيذ أنشطة المراقبة اليومية، وبحقوق التكوين المحدودة. |

| جذر-lr | عرض وتنفيذ كل الأوامر ضمن RP واحد. |

| نظام جذري | عرض جميع الأوامر وتنفيذها لجميع RPs في النظام. |

| سيسادين | قم بإجراء مهام إدارة النظام للموجه، مثل صيانة مكان تخزين المكبات الأساسية أو إعداد ساعة بروتوكول وقت الشبكة (NTP). |

| ServiceAdmin | تنفيذ مهام إدارة الخدمة، مثل وحدة التحكم في حد جلسة العمل (SBC). |

تحتوي كل مجموعة مستخدمين معرفة مسبقا على مجموعات مهام معينة معينة معينة معينة ولا يمكن تعديلها. استعملت هذا أمر in order to فحصت ال يعرف مستعمل مجموعة:

RP/0/RSP0/CPU0:ASR9k#sh aaa usergroup ?

| Output Modifiers

root-lr Name of the usergroup

netadmin Name of the usergroup

operator Name of the usergroup

sysadmin Name of the usergroup

retrieval Name of the usergroup

maintenance Name of the usergroup

root-system Name of the usergroup

provisioning Name of the usergroup

read-only-tg Name of the usergroup

serviceadmin Name of the usergroup

cisco-support Name of the usergroup

WORD Name of the usergroup

<cr>

مجموعات مهام محددة مسبقا

تتوفر مجموعات المهام المحددة مسبقا هذه للمسؤولين لاستخدامها، عادة للتكوين الأولي:

- دعم Cisco: مهام موظفي الدعم من Cisco

- Netadmin: مهام مسؤول الشبكة

- المشغل: مهام المشغل اليومية (لأغراض العرض التوضيحي)

- root-lr: مهام مسؤول موجه المجال الآمن

- النظام الجذري: مهام المسؤول على مستوى النظام

- النظام: مهام مسؤول النظام

- ServiceAdmin: مهام إدارة الخدمة

أستخدم هذه الأوامر للتحقق من مجموعات المهام المحددة مسبقا:

RP/0/RSP1/CPU0:ASR9k#show aaa taskgroup ?

| Output Modifiers

root-lr Name of the taskgroup

netadmin Name of the taskgroup

operator Name of the taskgroup

sysadmin Name of the taskgroup

root-system Name of the taskgroup

serviceadmin Name of the taskgroup

cisco-support Name of the taskgroup

WORD Name of the taskgroup

<cr>

أستخدم هذا الأمر للتحقق من المهام المدعومة:

RP/0/RSP1/CPU0:ASR9k#show aaa task supported

فيما يلي قائمة بالمهام المدعومة:

| AAA |

ACL |

المسؤول |

إنكب |

ATM |

الخدمات الأساسية |

BCDL |

BFD |

BGP |

| جزمة |

حزمة |

الاتصال بالمنزل |

CDP |

CEF |

CGN |

دعم Cisco |

config-mgmt |

config-services |

| تشفير |

دياغ |

غير مسموح |

برامج التشغيل |

DWDM |

آيم |

EIGRP |

خدمات شبكة إيثرنت |

وصول هاتفي |

| نسيج |

فالق-mgr |

نظام الملفات |

جدار الحماية |

FR |

HDLC |

خدمات المضيف |

HSRP |

الواجهة |

| جرد |

خدمات ال IP |

الإصدار الرابع من بروتوكول الإنترنت (IP) |

IPv6 |

داعش |

L2VPN |

لي |

لثغ |

التسجيل |

| مقاطع |

جهاز العرض |

MPLS-LDP |

MPLS-ثابت |

MPLS-TE |

البث المتعدد |

Netflow |

الشبكة |

مصادر الشبكة |

| بروتوكول أقصر مسار أولاً (OSPF) |

أوني |

بي بي آر |

pkg-mgmt |

pos-dpt |

PPP |

جودة الخدمة |

آر سي إم دي |

ضلع |

| شق |

جذر-lr |

نظام جذري |

خريطة الطريق |

سياسة المسار |

SBC |

SNMP |

sonet-sdh |

ساكن |

| سيسمغر |

النظام |

النقل |

وصول tty |

نفق |

يونيفرسال |

Vlan |

VPDN |

VRRP |

يمكن منح كل مهمة من المهام المذكورة مع أي من هذه الأذون أو كافة الأذون الأربع:

| طولعتا |

تحديد تعيين يسمح فقط بعملية قراءة. |

| كتابة |

تحديد تحديد يسمح بعملية تغيير ويسمح ضمنيا بعملية قراءة. |

| تنفيذ |

تحديد تحديد يسمح بعملية وصول، على سبيل المثال، إختبار الاتصال وبرنامج Telnet. |

| تصحيح الأخطاء |

تحديد تسمية تسمح بعملية تصحيح أخطاء. |

مجموعات مهام معرفة من قبل المستخدم

يمكن للمسؤولين تكوين مجموعات مهام مخصصة لتلبية إحتياجات خاصة. فيما يلي مثال على التكوين:

RP/0/RSP1/CPU0:ASR9k(config)#taskgroup TAC-Defined-TASK RP/0/RSP1/CPU0:ASR9k(config-tg)#task ? debug Specify a debug-type task ID execute Specify a execute-type task ID read Specify a read-type task ID write Specify a read-write-type task ID RP/0/RSP1/CPU0:ASR9k(config-tg)#task read aaa RP/0/RSP1/CPU0:ASR9k(config-tg)#task write aaa RP/0/RSP1/CPU0:ASR9k(config-tg)#task execute aaa RP/0/RSP1/CPU0:ASR9k(config-tg)#task debug aaa RP/0/RSP1/CPU0:ASR9k(config-tg)#task read acl RP/0/RSP1/CPU0:ASR9k(config-tg)#task write acl RP/0/RSP1/CPU0:ASR9k(config-tg)#task execute acl RP/0/RSP1/CPU0:ASR9k(config-tg)#commit RP/0/RSP1/CPU0:ASR9k#show aaa taskgroup TAC-Defined-TASK Task group 'TAC-Defined-TASK' Task IDs included directly by this group: Task: aaa : READ WRITE EXECUTE DEBUG Task: acl : READ WRITE EXECUTE Task group 'TAC-Defined-TASK' has the following combined set of task IDs (including all inherited groups): Task: aaa : READ WRITE EXECUTE DEBUG Task: acl : READ WRITE EXECUTE

وصف الأمر يمكن إستخدامه للعثور على مجموعة المهام والأذن المطلوب لأمر معين.

مثال 1.

RP/0/RSP1/CPU0:ASR9k#describe show aaa usergroup Package: ..... User needs ALL of the following taskids: aaa (READ) RP/0/RSP1/CPU0:ASR9k#

للسماح للمستخدم بتشغيل الأمر show aaa userGroup، مجموعة المهام: يجب تعيين الأمر read aaa إلى مجموعة المستخدمين.

مثال 2.

RP/0/RSP1/CPU0:ASR9k(config)#describe aaa authentication login default group tacacs+ Package: ..... User needs ALL of the following taskids: aaa (READ WRITE) RP/0/RSP1/CPU0:ASR9k(config)#

للسماح للمستخدم بتشغيل المجموعة الافتراضية لتسجيل الدخول إلى مصادقة الأمر tacacs+ من وضع التكوين، مجموعة المهام: المهمة read write aaa يجب تعيينها إلى مجموعة المستخدمين.

يمكن للمسؤولين تحديد مجموعة المستخدمين التي يمكنها وراثة العديد من مجموعات المهام. هنا مثال التكوين:

RP/0/RSP1/CPU0:ASR9k#show aaa usergroup TAC-Defined Tue Feb 16 00:50:56.799 UTC User group 'TAC-Defined' Inherits from task group 'operator' User group 'TAC-Defined' has the following combined set of task IDs (including all inherited groups): Task: basic-services : READ WRITE EXECUTE DEBUG Task: cdp : READ Task: diag : READ Task: ext-access : READ EXECUTE Task: logging : READ RP/0/RSP1/CPU0:ASR9k#conf t RP/0/RSP1/CPU0:ASR9k(config)#usergroup TAC-Defined RP/0/RSP1/CPU0:ASR9k(config-ug)#taskgroup TAC-Defined-TASK RP/0/RSP1/CPU0:ASR9k(config-ug)#commit RP/0/RSP1/CPU0:ASR9k#show aaa usergroup TAC-Defined Tue Feb 16 00:51:31.494 UTC User group 'TAC-Defined' Inherits from task group 'operator' Inherits from task group 'TAC-Defined-TASK' User group 'TAC-Defined' has the following combined set of task IDs (including all inherited groups): Task: aaa : READ WRITE EXECUTE DEBUG Task: acl : READ WRITE EXECUTE Task: basic-services : READ WRITE EXECUTE DEBUG Task: cdp : READ Task: diag : READ Task: ext-access : READ EXECUTE Task: logging : READ

تكوين AAA على الموجه

قم بتكوين خادم TACACS على موجه ASR باستخدام عنوان IP والسر المشترك الذي سيتم إستخدامه.

RP/0/RSP1/CPU0:ASR9k(config)#tacacs-server host 10.106.73.233 port 49 RP/0/RSP1/CPU0:ASR9k(config-tacacs-host)#key 0 cisco RP/0/RSP1/CPU0:ASR9k(config-tacacs-host)#commit ! tacacs-server host 10.127.196.160 port 49 key 7 14141B180F0B !

قم بتكوين المصادقة والتفويض لاستخدام خادم TACACS الذي تم تكوينه.

#aaa authentication login default group tacacs+ local #aaa authorization exec default group tacacs+ local

قم بتكوين تفويض الأوامر لاستخدام خادم TACACS الذي تم تكوينه (إختياري):

ملاحظة: تأكد من أن المصادقة والتفويض يعملان كما هو متوقع، وتأكد من تكوين مجموعات الأوامر أيضا بشكل صحيح قبل تمكين تفويض الأوامر. إذا لم يتم تكوينها بشكل صحيح، فقد لا يتمكن المستخدمون من إدخال أي أوامر على الجهاز.

#aaa authorization commands default group tacacs+

قم بتكوين عملية محاسبة الأوامر لاستخدام خادم TACACS الذي تم تكوينه (إختياري).

#aaa accounting commands default start-stop group tacacs+ #aaa accounting update newinfo

تكوين خادم ISE

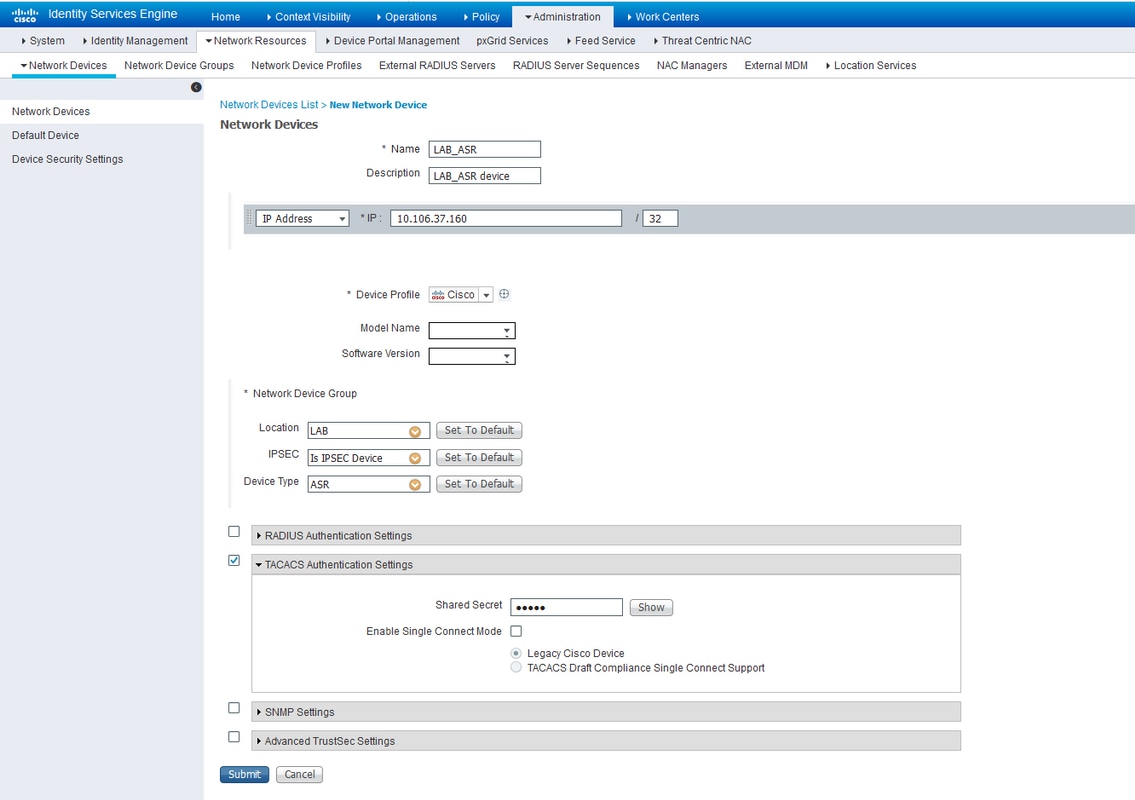

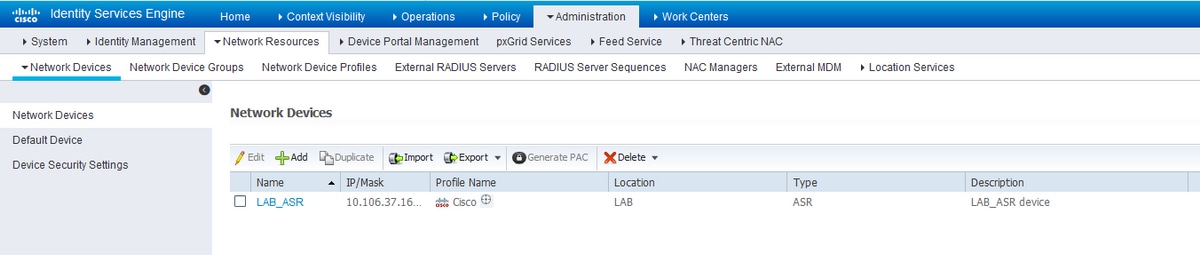

الخطوة 1. لتحديد عنوان IP للموجه في قائمة عملاء AAA على خادم ISE، انتقل إلى الإدارة > Nموارد الشبكة > أجهزة الشبكة كما هو موضح في الصورة. يجب أن يكون السر المشترك هو نفسه الذي تم تكوينه على موجه ASR كما هو موضح في الصورة.

تكوين جهاز الشبكة

تكوين جهاز الشبكة

تكوين جهاز الشبكة

تكوين جهاز الشبكة

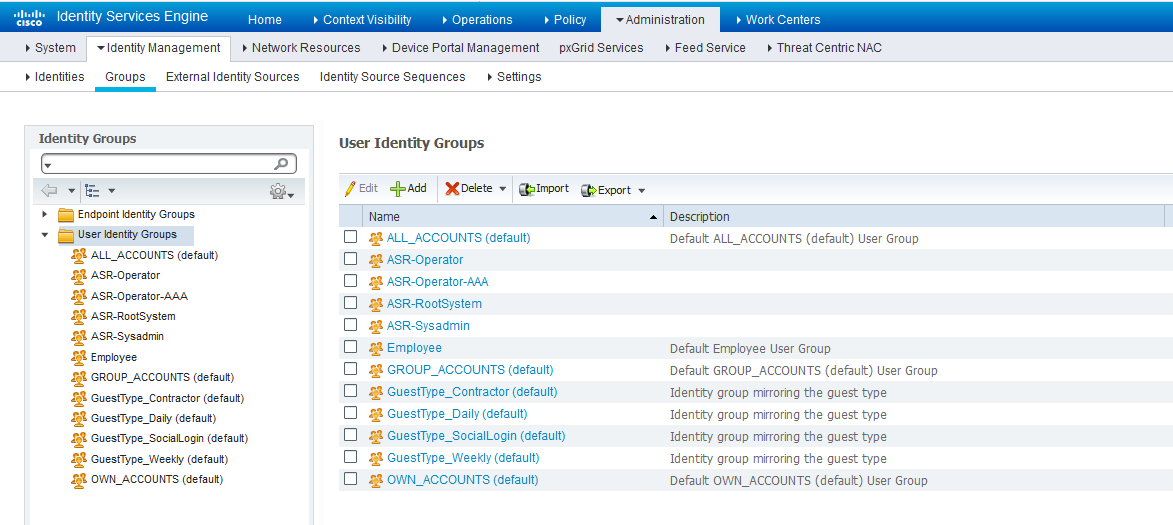

الخطوة 2. قم بتعريف مجموعات المستخدمين حسب متطلباتك، في المثال، كما هو موضح في هذه الصورة، فإنك تستخدم أربع مجموعات. يمكنك تعريف المجموعات تحت إدارة > إدارة الهوية > مجموعات > مجموعات هوية المستخدم. المجموعات التي تم إنشاؤها في هذا المثال هي:

- مشغل ASR

- ASR-operator-AAA

- ASR-RootSystem

- جمعية ASR-Sysadmin

مجموعات الهويةالخطوة 3. كما هو موضح في الصورة، قم بإنشاء المستخدمين وتخطيطهم إلى مجموعة المستخدمين المقابلة التي تم إنشاؤها من قبل.

مجموعات الهويةالخطوة 3. كما هو موضح في الصورة، قم بإنشاء المستخدمين وتخطيطهم إلى مجموعة المستخدمين المقابلة التي تم إنشاؤها من قبل.

الهويات/المستخدمين

الهويات/المستخدمين

ملاحظة: في هذا المثال، يتم إستخدام مستخدمي ISE الداخليين للمصادقة والتفويض. عمليات المصادقة والتفويض بمصدر الهوية الخارجية خارج نطاق هذا المستند.

الخطوة 4. قم بتعريف ملف تعريف Shell المراد دفعه للمستخدمين المعنيين. للقيام بذلك، انتقل إلى مراكز العمل > إدارة الأجهزة > عناصر السياسة > النتائج > ملفات تعريف TACACS. يمكن للمرء تكوين ملف تعريف طبقة جديد كما هو موضح في الصور وكذلك للإصدارات السابقة من ISE. ملفات تعريف shell المعرفة في هذا المثال هي:

1. ASR_Operator

2. ASR_RootSystem

3 - ASR_Sysadmin

4. Operator_with_AAA

ملفات تعريف Shell ل TACACS

ملفات تعريف Shell ل TACACS

يمكنك النقر على زر إضافة لإدخال نوع الحقول والاسم والقيمة كما هو موضح في الصور تحت قسم سمات مخصصة.

لدور المشغل:

ملف تعريف طبقة المشغل ASRلدور النظام الجذري:

ملف تعريف طبقة المشغل ASRلدور النظام الجذري:

ملف تعريف طبقة نظام ASR الجذرلدور sysadmin:

ملف تعريف طبقة نظام ASR الجذرلدور sysadmin:

ملف تعريف طبقة ASR Sysadminبالنسبة للمشغل ودور المصادقة والتفويض والمحاسبة (AAA):

ملف تعريف طبقة ASR Sysadminبالنسبة للمشغل ودور المصادقة والتفويض والمحاسبة (AAA):

عامل التشغيل مع ملف تعريف طبقة AAAالخطوة 5. قم بتكوين تسلسل مصدر الهوية لاستخدام المستخدمين الداخليين في الإدارة > إدارة الهوية > تسلسلات مصدر الهوية. يمكن للمرء إما إضافة تسلسل مصدر هوية جديد أو تحرير المتاح.

عامل التشغيل مع ملف تعريف طبقة AAAالخطوة 5. قم بتكوين تسلسل مصدر الهوية لاستخدام المستخدمين الداخليين في الإدارة > إدارة الهوية > تسلسلات مصدر الهوية. يمكن للمرء إما إضافة تسلسل مصدر هوية جديد أو تحرير المتاح.

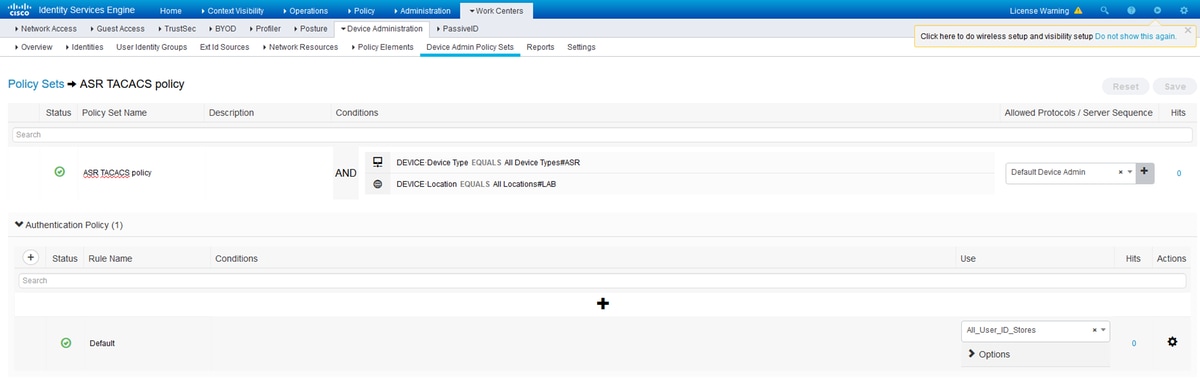

الخطوة 6. قم بتكوين نهج المصادقة في مراكز العمل > إدارة الأجهزة > مجموعات نهج إدارة الأجهزة > [أختر مجموعة النهج] لاستخدام تسلسل مخزن الهوية الذي يحتوي على المستخدمين الداخليين. قم بتكوين التفويض بناء على المتطلبات باستخدام مجموعات هوية المستخدم التي تم إنشاؤها مسبقا وتعيين ملفات تعريف Shell المقابلة، كما هو موضح في الصورة.

نهج المصادقة

نهج المصادقة

يمكن تكوين سياسات التخويل بطرق عديدة استنادا إلى المتطلب. تستند القواعد الموضحة هنا في الصورة إلى موقع الجهاز والنوع ومجموعة هوية المستخدم الداخلية المحددة. سيتم دفع ملفات تعريف Shell المحددة في وقت التخويل مع مجموعات الأوامر.

سياسة التخويل

سياسة التخويل

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

مشغل

تحقق من مجموعة المستخدمين ومجموعات المهام المعينة عند قراءة سجلات المستخدم في الموجه.

username: ASRread password: RP/0/RSP1/CPU0:ASR9k#show user ASRread RP/0/RSP1/CPU0:ASR9k#show user group operator RP/0/RSP1/CPU0:ASR9k#show user tasks Task: basic-services : READ WRITE EXECUTE DEBUG Task: cdp : READ Task: diag : READ Task: ext-access : READ EXECUTE Task: logging : READ

المشغل باستخدام المصادقة والتفويض والمحاسبة (AAA)

التحقق من مجموعة المستخدمين ومجموعات المهام المعينة عندأسراعة يقوم المستخدم بتسجيل الدخول إلى الموجه.

ملاحظة: تحديد مهمة المشغل التي تم دفعها من خادم TACACS مع أذونات قراءة مهمة AAA وكتابتها وتنفيذها.

username: asraaa

password:

RP/0/RSP1/CPU0:ASR9k#sh user

asraaa

RP/0/RSP1/CPU0:ASR9k#sh user group

operator

RP/0/RSP1/CPU0:ASR9k#sh user tasks

Task: aaa : READ WRITE EXECUTE

Task: basic-services : READ WRITE EXECUTE DEBUG

Task: cdp : READ

Task: diag : READ

Task: ext-access : READ EXECUTE

Task: logging : READ

سيسادين

التحقق من مجموعة المستخدمين ومجموعات المهام المعينة عندأسبراتا يقوم المستخدم بتسجيل الدخول إلى الموجه.

username: asrwrite password: RP/0/RSP1/CPU0:ASR9k#sh user asrwrite RP/0/RSP1/CPU0:ASR9k#sh user group sysadmin RP/0/RSP1/CPU0:ASR9k#sh user tasks Task: aaa : READ Task: acl : READ WRITE EXECUTE DEBUG Task: admin : READ Task: ancp : READ Task: atm : READ Task: basic-services : READ WRITE EXECUTE DEBUG Task: bcdl : READ Task: bfd : READ Task: bgp : READ Task: boot : READ WRITE EXECUTE DEBUG Task: bundle : READ Task: call-home : READ Task: cdp : READ WRITE EXECUTE DEBUG Task: cef : READ Task: cgn : READ Task: config-mgmt : READ WRITE EXECUTE DEBUG Task: config-services : READ WRITE EXECUTE DEBUG Task: crypto : READ WRITE EXECUTE DEBUG Task: diag : READ WRITE EXECUTE DEBUG Task: drivers : READ Task: dwdm : READ Task: eem : READ WRITE EXECUTE DEBUG Task: eigrp : READ Task: ethernet-services : READ --More-- (output omitted )

نظام جذري

التحقق من مجموعة المستخدمين ومجموعات المهام المعينة عندجذر يقوم المستخدم بتسجيل الدخول إلى الموجه.

username: asrroot password: RP/0/RSP1/CPU0:ASR9k#show user asrroot RP/0/RSP1/CPU0:ASR9k#show user group root-system RP/0/RSP1/CPU0:ios#show user tasks Task: aaa : READ WRITE EXECUTE DEBUG Task: acl : READ WRITE EXECUTE DEBUG Task: admin : READ WRITE EXECUTE DEBUG Task: ancp : READ WRITE EXECUTE DEBUG Task: atm : READ WRITE EXECUTE DEBUG Task: basic-services : READ WRITE EXECUTE DEBUG Task: bcdl : READ WRITE EXECUTE DEBUG Task: bfd : READ WRITE EXECUTE DEBUG Task: bgp : READ WRITE EXECUTE DEBUG Task: boot : READ WRITE EXECUTE DEBUG Task: bundle : READ WRITE EXECUTE DEBUG Task: call-home : READ WRITE EXECUTE DEBUG Task: cdp : READ WRITE EXECUTE DEBUG Task: cef : READ WRITE EXECUTE DEBUG Task: cgn : READ WRITE EXECUTE DEBUG Task: config-mgmt : READ WRITE EXECUTE DEBUG Task: config-services : READ WRITE EXECUTE DEBUG Task: crypto : READ WRITE EXECUTE DEBUG Task: diag : READ WRITE EXECUTE DEBUG Task: drivers : READ WRITE EXECUTE DEBUG Task: dwdm : READ WRITE EXECUTE DEBUG Task: eem : READ WRITE EXECUTE DEBUG Task: eigrp : READ WRITE EXECUTE DEBUG --More-- (output omitted )

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

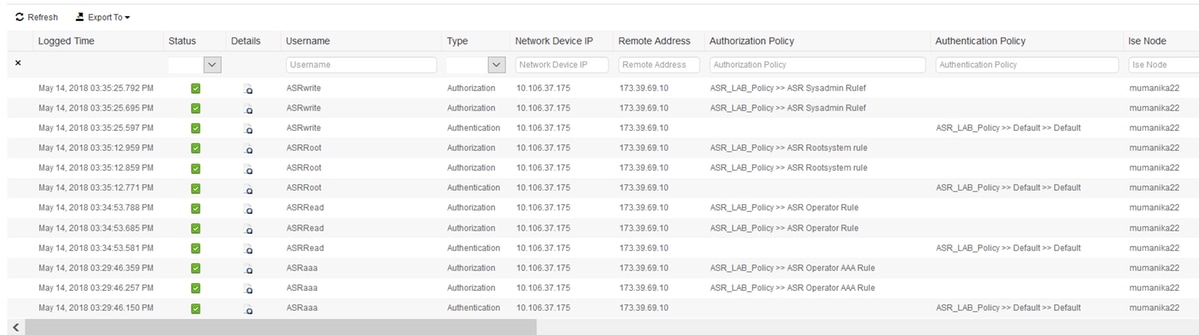

تحقق من تقرير ISE من العمليات > TACACS > السجلات المباشرة. انقر فوق رمز العدسة المكبرة لعرض التقرير التفصيلي.

هذه بعض الأوامر المساعدة لاستكشاف أخطاء ASR وإصلاحها:

- إظهار المستخدم

- إظهار مجموعة المستخدمين

- إظهار مهام المستخدم

- إظهار المستخدم الكل

تمت المساهمة بواسطة مهندسو Cisco

- Mukul Manikandanمهندس TAC من Cisco

- Surendra Reddy Kanalaمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات