المقدمة

يصف هذا المستند عملية تكوين تكامل ISE PxGrid، الإصدار 2.4 وإصدار FMC 6.2.3.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- ISE 2.4

- FMC 6.2.3

- Active Directory/البروتوكول الخفيف للوصول للدليل (LDAP)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- ISE المستقل 2.4

- FMCv 6.2.3

- Active Directory 2012R2

- Identity Services Engine (ISE) PXgrid، الإصدار 2.4

- مركز إدارة Firepower (FMC)، الإصدار 6.2.3

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

تكوين ISE

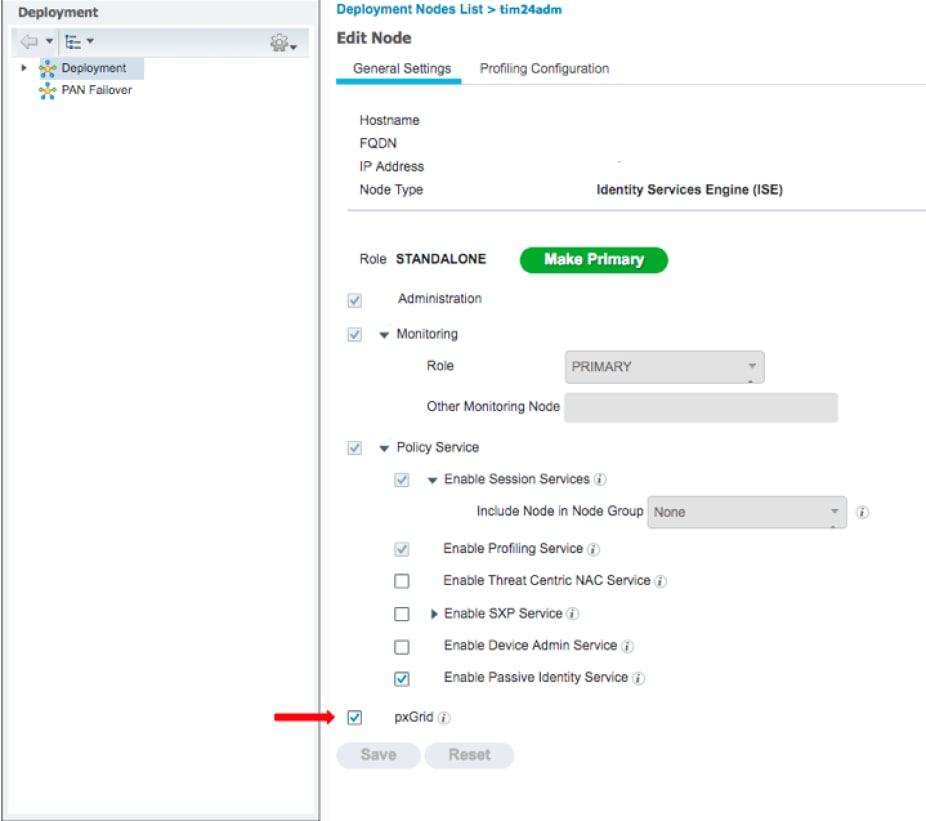

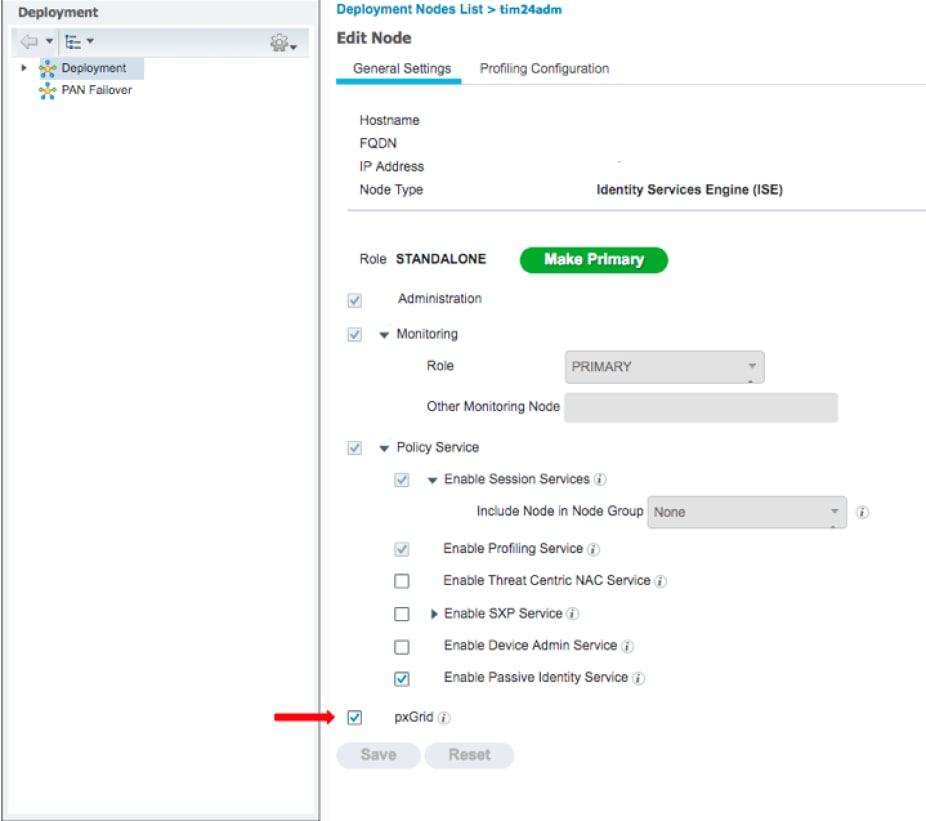

الخطوة 1. تمكين خدمات pxGrid

- قم بتسجيل الدخول إلى واجهة المستخدم الرسومية (GUI) لإدارة ISE، انتقل إلى الإدارة > النشر.

2. حدد عقدة ISE التي سيتم إستخدامها ل pxGrid persona.

3. قم بتمكين خدمة pxGrid وانقر فوق حفظ كما هو موضح في الصورة.

4. تحقق من تشغيل خدمات pxGrid من واجهة سطر الأوامر.

ملاحظة: تتطلب العملية ما يصل إلى 5 دقائق لتشغيل خدمات PXgrid بشكل كامل وتحديد حالة التوفر العالي (HA) في حالة إستخدام أكثر من عقدة pxGrid.

5. أدخل SSH في واجهة سطر الأوامر (CLI) لعقدة ISE pxGrid وحدد حالة التطبيق.

# show application status ise | in pxGrid

pxGrid Infrastructure Service running 24062

pxGrid Publisher Subscriber Service running 24366

pxGrid Connection Manager running 24323

pxGrid Controller running 24404

#

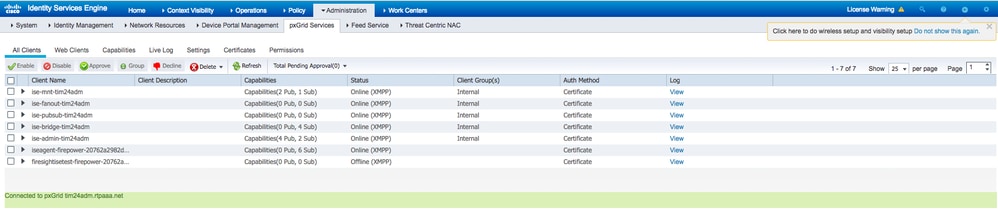

6. قم بالوصول إلى واجهة المستخدم الرسومية (GUI) الخاصة بإدارة ISE وتحقق من أن الخدمات متصلة وتعمل. انتقل إلى إدارة > خدمات pxGrid.

7. في أسفل الصفحة، يعرض ISE عقدة <pxGrid <pxGrid FQDN> المتصلة.

الخطوة 2. تكوين ISE للموافقة على كافة الحسابات المستندة إلى شهادة PxGrid

1. انتقل إلى الإدارة > خدمات pxGrid > الإعدادات.

2. حدد المربع: "الموافقة تلقائيا على الحسابات الجديدة المستندة إلى الشهادات" وانقر فوق حفظ.

ملاحظة: يجب أن يوافق المسؤول يدويا على اتصال FMC ب ISE إذا لم يتم تمكين هذا الخيار.

الخطوة 3. تصدير شهادة مسؤول ISE MNT وشهادات CA ل PxGrid

1. انتقل إلى الإدارة > الشهادات > شهادات النظام.

2. قم بتوسيع عقدة "المراقبة الأساسية" (MNT) في حالة عدم تمكينها على عقدة "الإدارة الأساسية".

3. حدد الشهادة التي تحتوي على حقل "Used-by "admin".

ملاحظة: يستخدم هذا الدليل شهادة ISE ذاتية التوقيع الافتراضية لاستخدام المسؤول. إذا كنت تستخدم شهادة إدارة موقعة من مرجع مصدق (CA)، قم بتصدير المرجع المصدق الجذر الذي وقع شهادة المسؤول على عقدة ISE MNT.

4. انقر فوق تصدير.

5. أختر خيار تصدير الشهادة والمفتاح الخاص.

6. قم بتعيين مفتاح تشفير.

7. تصدير وحفظ الملف كما هو موضح في الصورة.

9. عد إلى شاشة شهادات نظام ISE.

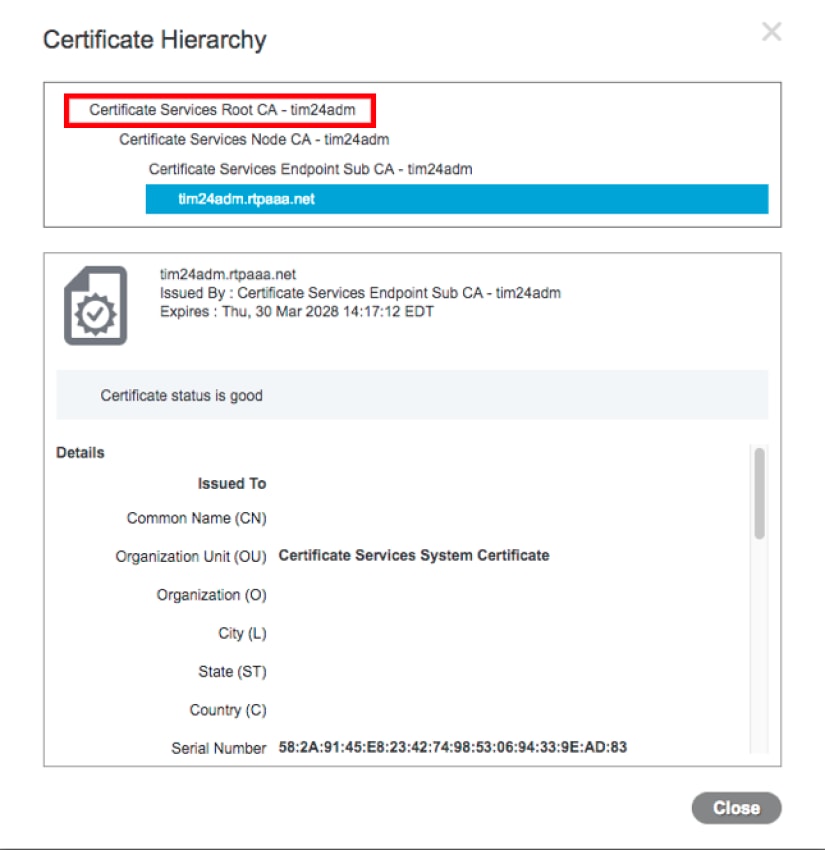

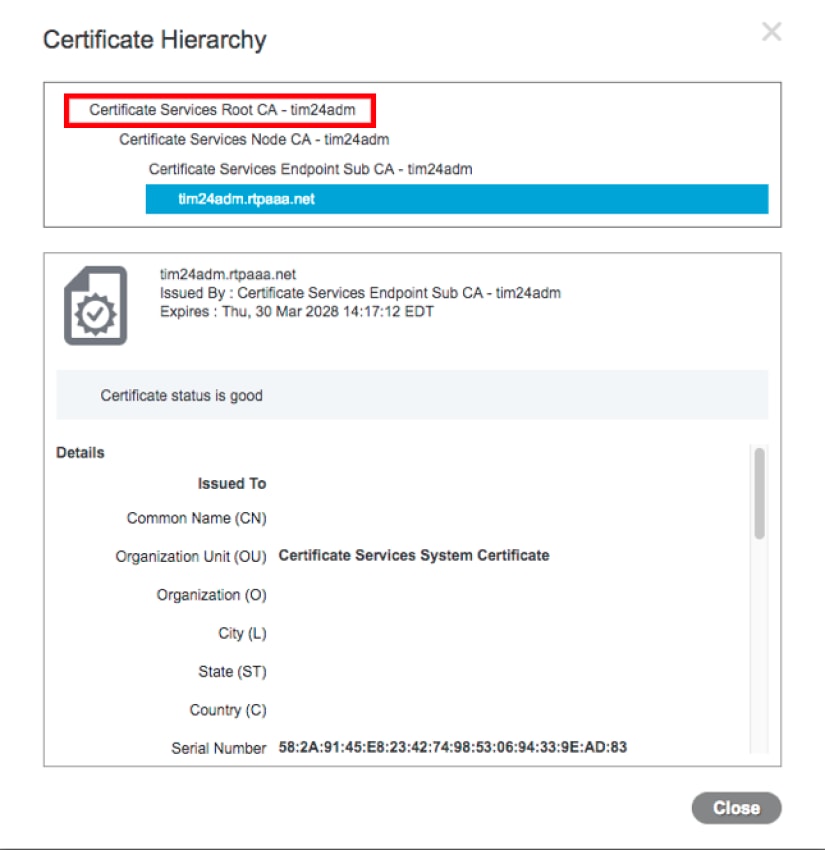

10. حدد حقل "تم إصداره بواسطة" في الشهادة التي تستخدم إستخدام "pxGrid" في العمود "المستخدم بواسطة".

ملاحظة: في الإصدارات الأقدم من ISE، كانت هذه شهادة موقعة ذاتيا، ولكن من 2.2 فصاعدا تصدر هذه الشهادة من سلسلة ISE CA الداخلية بشكل افتراضي.

11. حدد الشهادة وانقر فوق عرض كما هو موضح في الصورة.

12. تحديد شهادة المستوى الأعلى (الجذر). في هذه الحالة، يكون "Certificate Services Root CA - tim24adm".

13. أغلق نافذة عرض الشهادة كما هو موضح في الصورة.

14. قم بتوسيع قائمة مرجع شهادة ISE.

15. حدد شهادات المرجع المصدق.

16. حدد الشهادة الجذر التي تم التعرف عليها وانقر فوق تصدير. ثم احفظ شهادة مرجع مصدق جذر pxGrid كما هو موضح في الصورة.

تكوين FMC

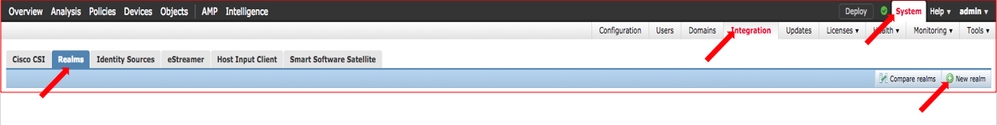

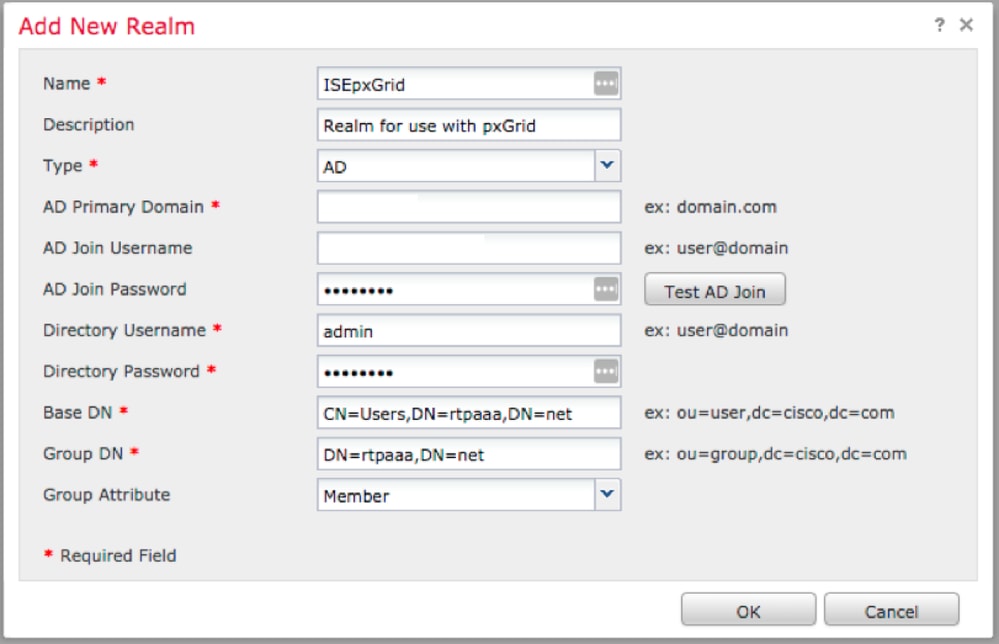

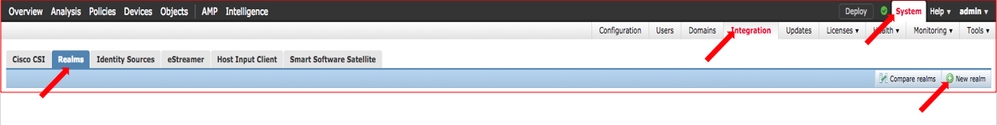

الخطوة 4. إضافة نطاق جديد إلى FMC

- يمكنك الوصول إلى واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم FMC والتوجه إلى النظام > الدمج > Realms.

- انقر على حيز جديد كما هو موضح في الصورة.

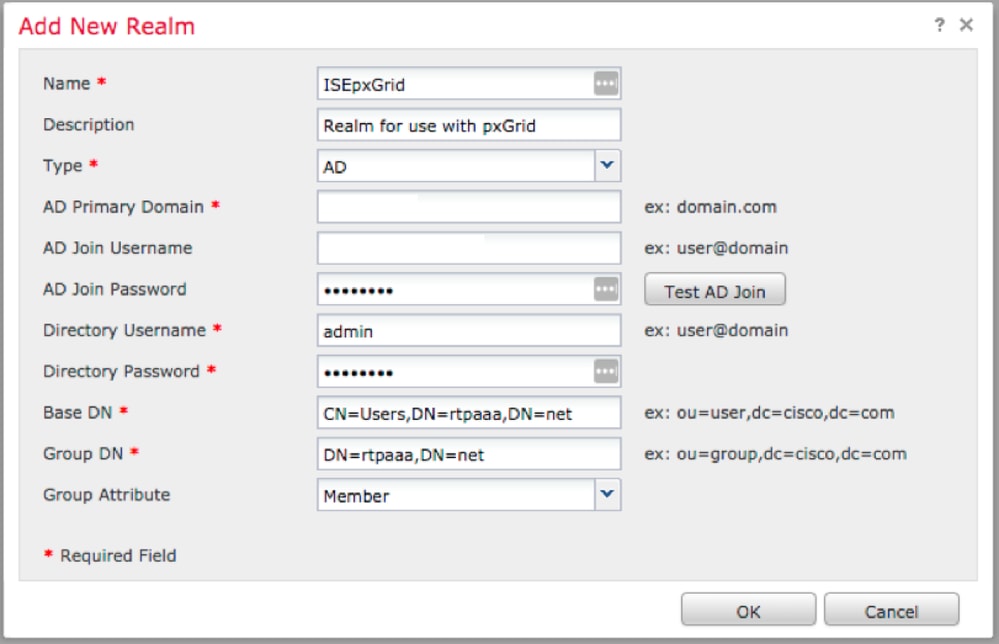

3. املأ النموذج وانقر فوق زر "ربط خدمة Active Directory (AD) للاختبار".

ملاحظة: يجب أن يكون اسم مستخدم ربط AD بتنسيق اسم المستخدم الأساسي (UPN) أو فشل الاختبار.

4. إذا نجح إختبار الانضمام إلى AD، انقر فوق موافق.

5. انقر فوق علامة التبويب الدليل ثم انقر فوق إضافة دليل كما هو موضح في الصورة.

6. تكوين اتصال IP/Hostname واختبار.

ملاحظة: إذا فشل الاختبار، فتحقق من بيانات الاعتماد على علامة التبويب "تكوين النطاق".

7. انقر فوق OK.

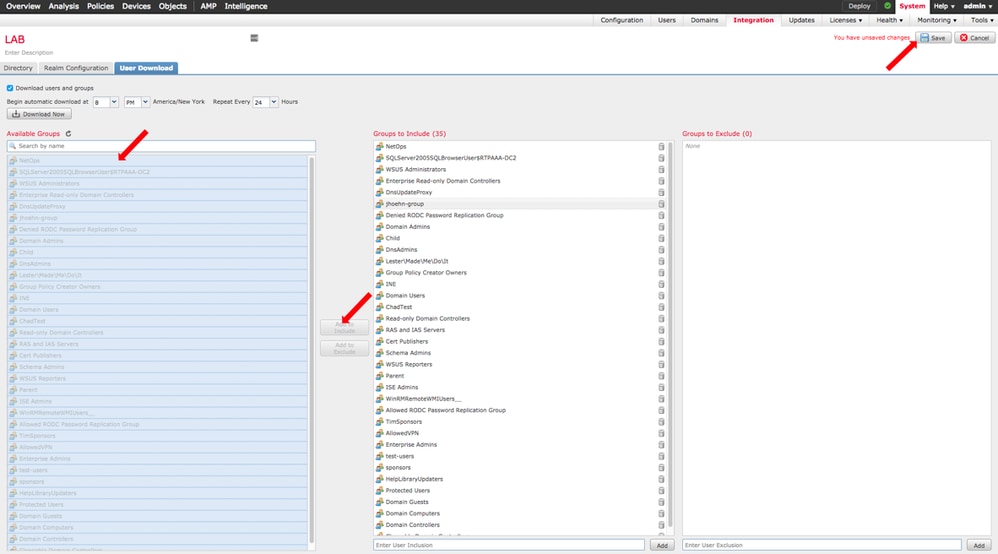

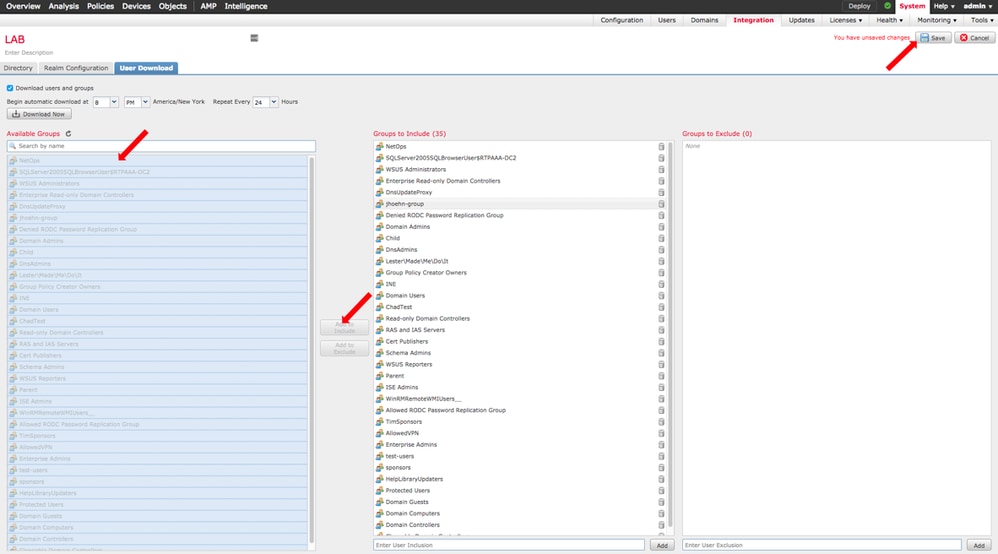

8. انقر فوق علامة التبويب تنزيل المستخدم.

9. في حالة عدم التحديد بالفعل، قم بتمكين تنزيل المستخدم والمجموعة

10. انقر فوق "تنزيل الآن"

11. بمجرد تعبئة القائمة، أضف المجموعات المطلوبة وحدد إضافة إلى تضمين.

12. حفظ تكوين النطاق.

13. قم بتمكين حالة النطاق.

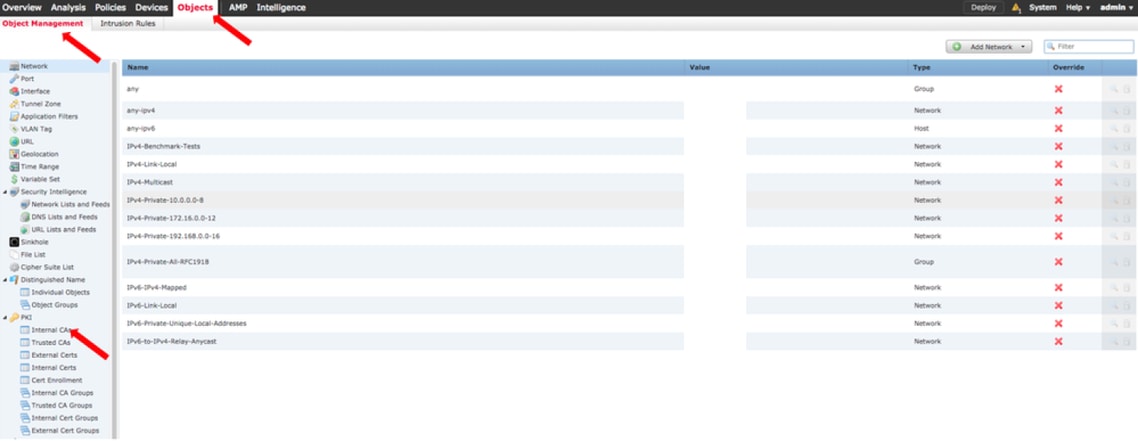

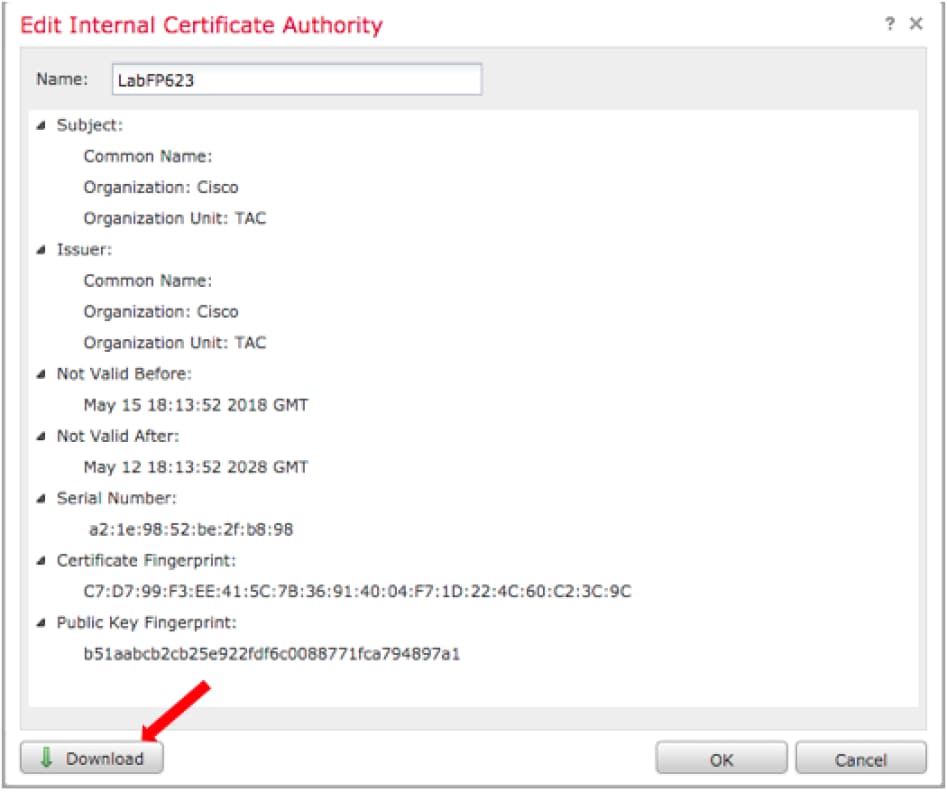

الخطوة 5. إنشاء شهادة FMC CA

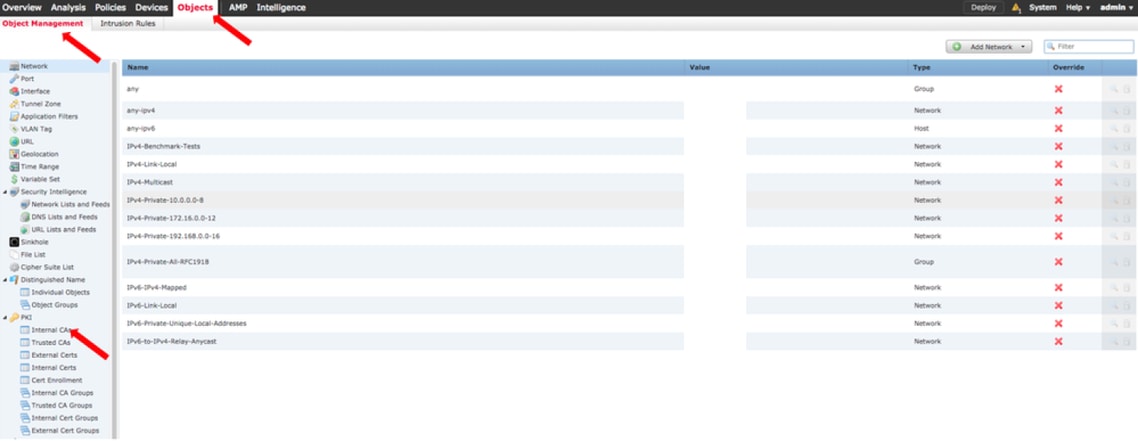

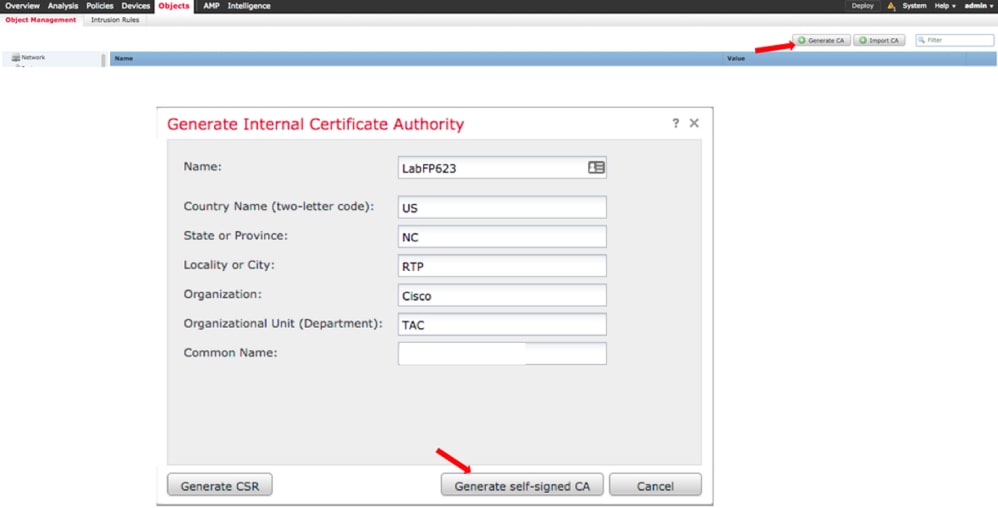

1. انتقل إلى الكائنات > إدارة الكائن > المراجع المصدقة الداخلية كما هو موضح في الصورة.

2. انقر فوق إنشاء مرجع مصدق.

3. املأ النموذج وانقر فوق إنشاء CA الموقع ذاتيا.

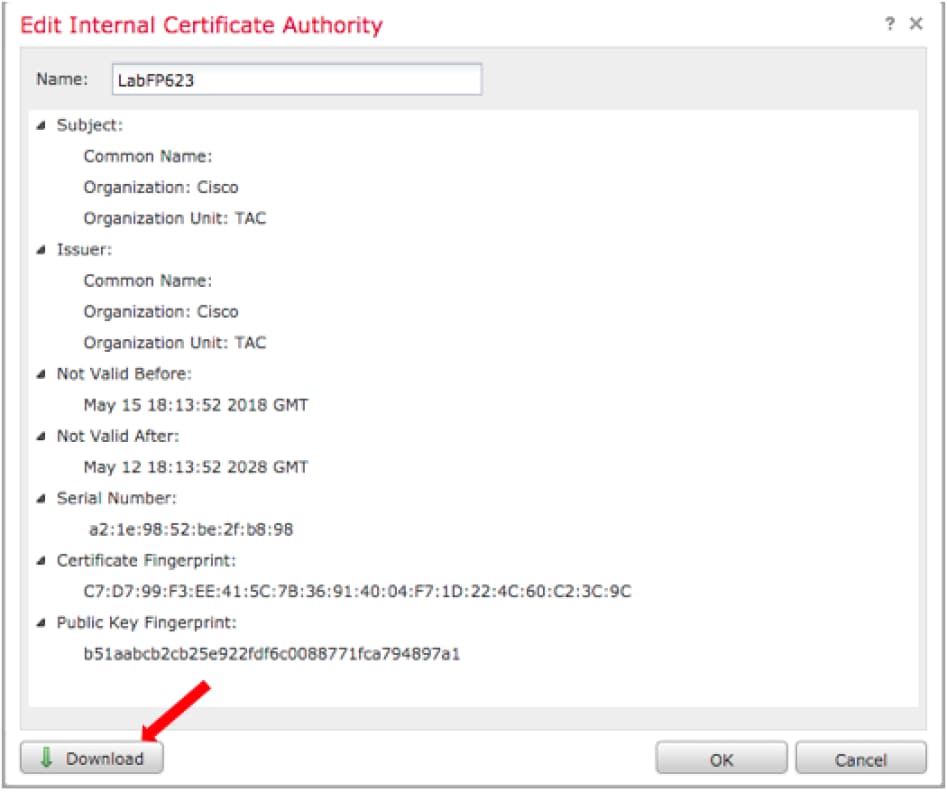

4. بمجرد اكتمال الإنشاء، انقر فوق القلم الرصاص الموجود على يمين شهادة المرجع المصدق المنشأة كما هو موضح في الصورة.

5. انقر فوق تنزيل.

6. قم بتكوين كلمة مرور التشفير وتأكيدها وانقر فوق OK.

7. احفظ ملف معايير التشفير للمفتاح العام (PKCS) p12 في نظام الملفات المحلي.

الخطوة 6. إستخراج الشهادة والمفتاح الخاص من الشهادة المنشأة باستخدام OpenSSL

ويتم القيام بذلك إما على جذر وحدة التحكم في إدارة الهيكل (FMC)، أو على أي عميل قادر على أوامر OpenSSL. يستخدم هذا المثال شل لينوكس قياسي.

1. أستخدم OpenSSL من أجل إستخلاص ال certficate (CER) والمفتاح الخاص (PVK) من ملف p12.

2. استخرج ملف CER ثم قم بتكوين مفتاح تصدير الشهادة من إنشاء شهادة على FMC.

~$ openssl pkcs12 -nokeys -clcerts -in <filename.p12> -out <filename.cer>

Password:

Last login: Tue May 15 18:46:41 UTC 2018

Enter Import Password:

MAC verified OK

3. استخرج ملف PVK، وقم بتكوين مفتاح تصدير الشهادة، ثم قم بتعيين عبارة مرور PEM جديدة وتأكيد.

~$ openssl pkcs12 -nocerts -in <filename.p12> -out <filename.pvk>

Password:

Last login: Tue May 15 18:46:41 UTC 2018

Enter Import Password:

MAC verified OK

4. هذه العبارة PEM مطلوبة في الخطوة التالية.

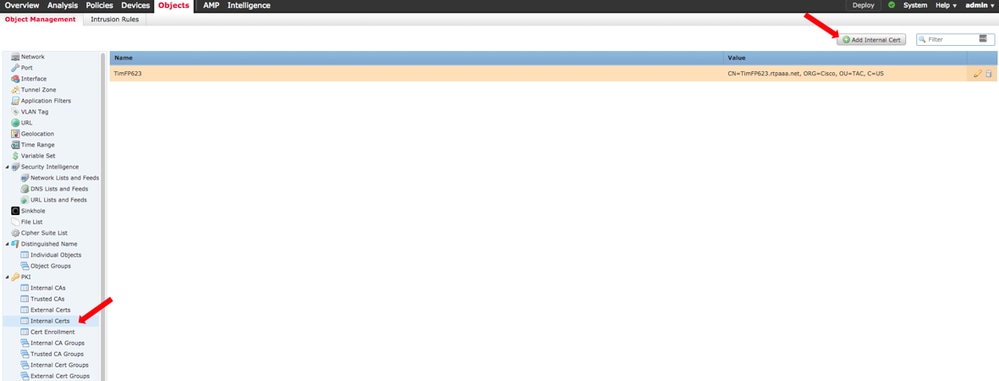

الخطوة 7. تثبيت الشهادة في FMC

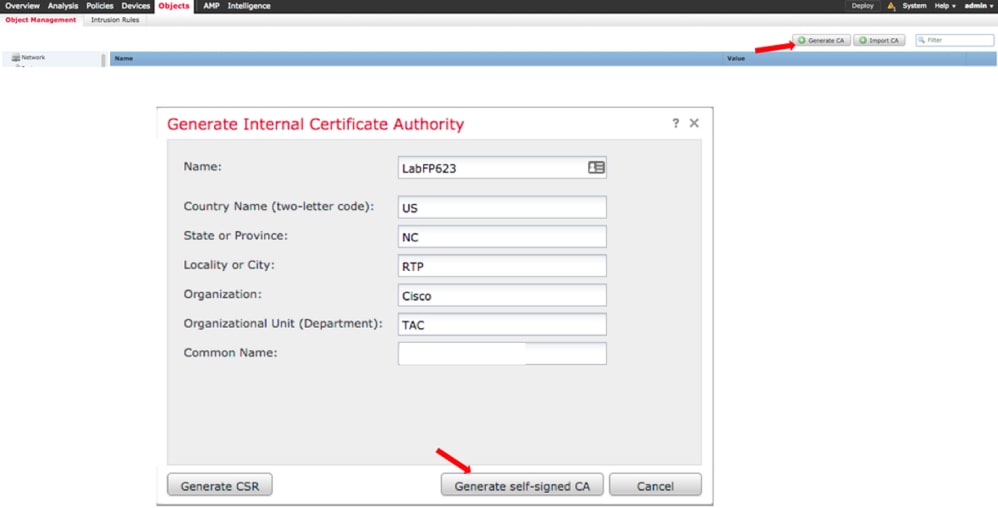

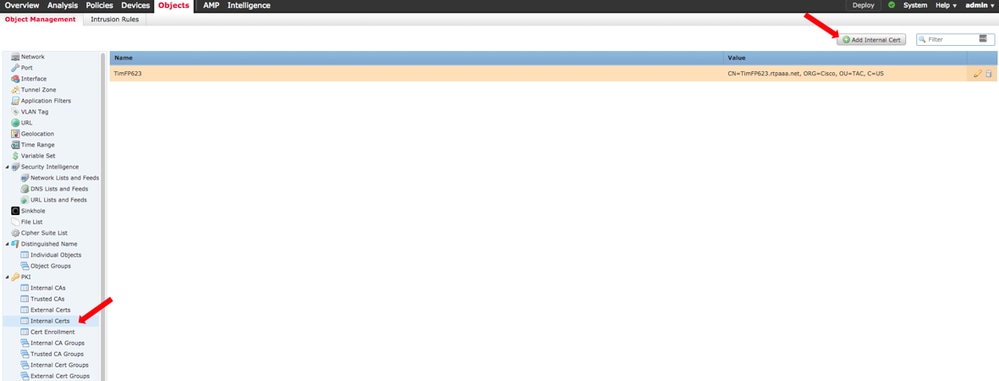

1. انتقل إلى الكائنات > إدارة الكائنات > PKI > النتائج الداخلية.

2. انقر فوق إضافة مرجع داخلي كما هو موضح في الصورة.

3. قم بتكوين اسم للشهادة الداخلية.

4 - إستعراض موقع ملف CER وتحديده. بمجرد تعبئة بيانات الترخيص، حدد الخيار الثاني.

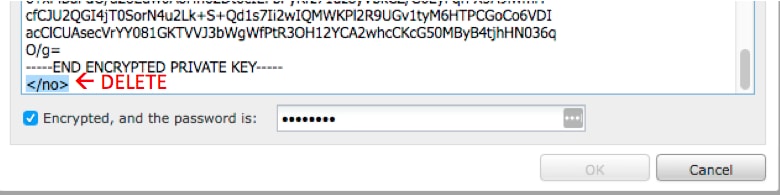

5. تصفح خيار وحدد ملف PVK.

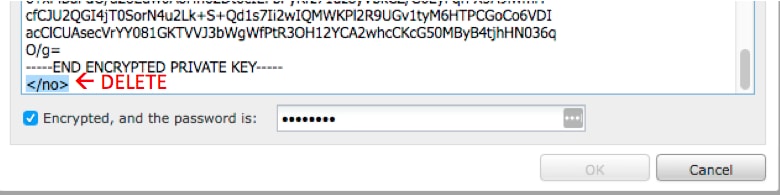

6. احذف أي "خصائص حقيبة" بادئة وأي قيم لاحقة في قسم PVK. تبدأ كلمة السر الخاصة بالمفتاح — وتنتهي بمفتاح خاص مشفر نهائي—.

ملاحظة: لا يمكنك نقر موافق إذا كان لنص PVK أي حروف خارج واصلات المسافات بين السطور والمسافات بين الحروف.

7. حدد المربع المشفر وقم بتكوين كلمة المرور التي تم إنشاؤها عندما تم تصدير PVK في الخطوة 6.

8. انقر فوق OK.

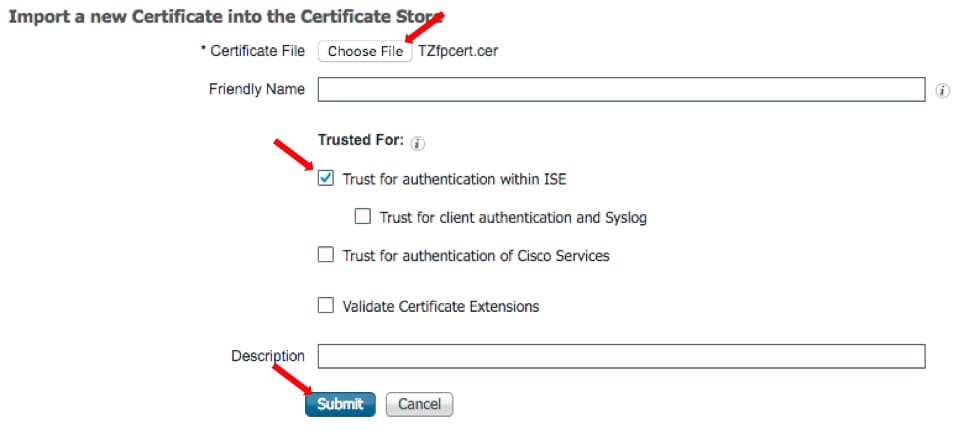

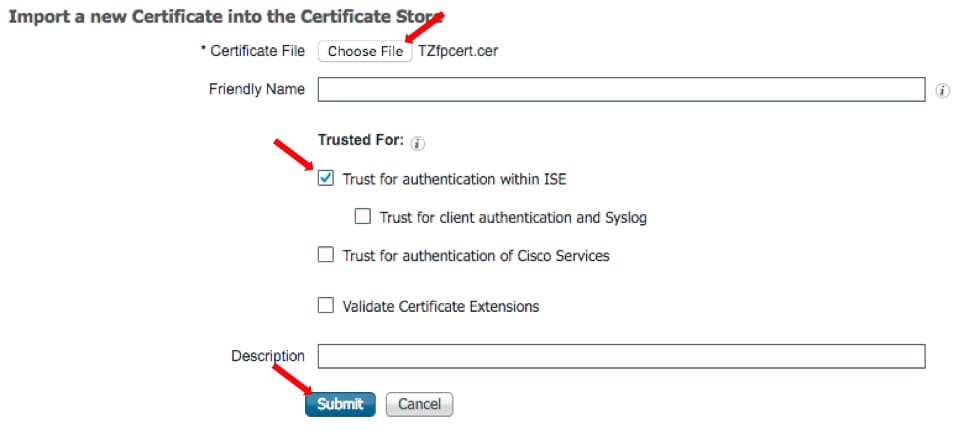

الخطوة 8. إستيراد شهادة FMC إلى ISE

1. قم بالوصول إلى واجهة المستخدم الرسومية (GUI) الخاصة ب ISE وانتقل إلى الإدارة > النظام > الشهادات > الشهادات الموثوق بها.

2. انقر فوق إستيراد.

3. انقر إختيار ملف وحدد ملف FMC CER من نظامك المحلي.

إختياري: قم بتكوين اسم مألوف.

4. تحقق من الثقة للمصادقة داخل ISE.

إختياري: تكوين وصف.

5. انقر فوق إرسال كما هو موضح في الصورة.

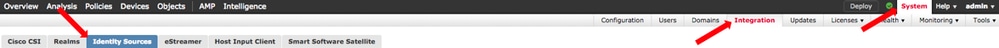

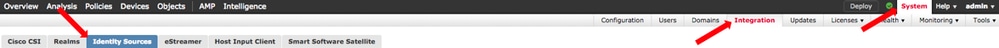

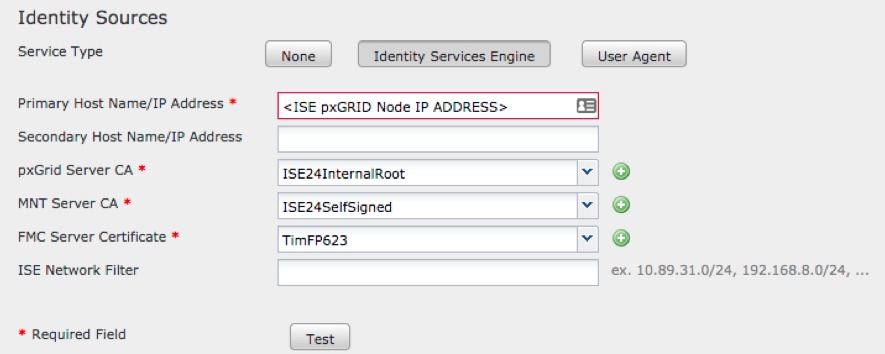

الخطوة 9. تكوين اتصال PXgrid على FMC

1. انتقل إلى النظام > التكامل > مصادر الهوية كما هو موضح في الصورة.

2. انقر فوق ISE.

3. قم بتكوين عنوان IP أو اسم المضيف لعقدة ISE pxGrid.

4. حدد + إلى يمين مرجع أوامر CA الخاص بخادم PXgrid.

5. قم بتسمية ملف CA للخادم ثم استعرض إلى المرجع المصدق للتوقيع الجذر ل PXgrid الذي تم تجميعه في الخطوة 3. وانقر فوق حفظ.

6. حدد + إلى يمين المرجع المصدق لخادم MNT.

7. قم بتسمية ملف CA للخادم ثم استعرض للحصول على شهادة المسؤول التي تم تجميعها في الخطوة 3. وانقر فوق حفظ.

8. حدد ملف FMC CER من القائمة المنسدلة.

9. انقر فوق إختبار.

10. إذا نجح الاختبار، فانقر فوق موافق، ثم احفظ في أعلى يمين الشاشة.

ملاحظة: عند تشغيل عقدتي ISE PxGrid، يكون من الطبيعي لمضيف واحد إظهار النجاح ومضيف واحد لإظهار الفشل نظرا لأن pxGrid تعمل فقط بشكل نشط على عقدة ISE واحدة في كل مرة. يعتمد ذلك على التكوين الذي قد يعرض المضيف الأساسي العطل وقد يعرض المضيف الثانوي النجاح. وهذا كله يعتمد على العقدة الموجودة في ISE والتي هي العقدة pxGrid النشطة.

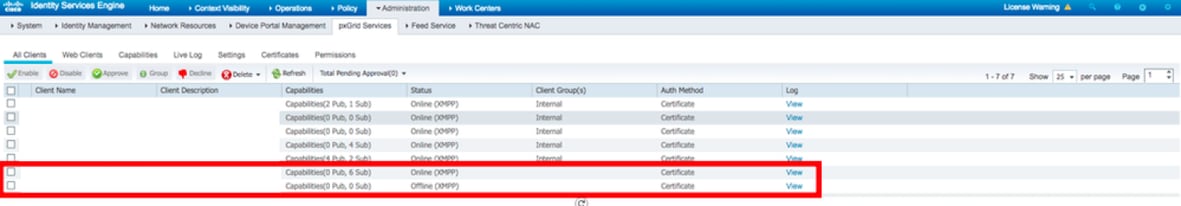

التحقق من الصحة

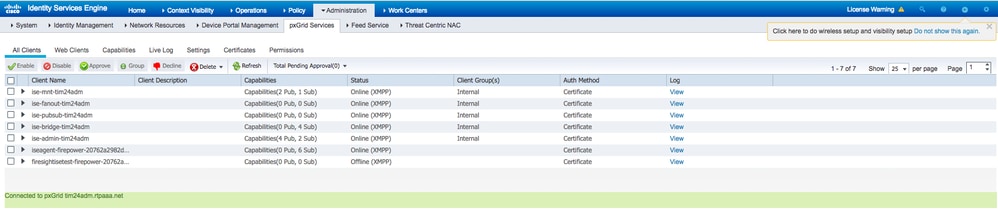

التحقق في ISE

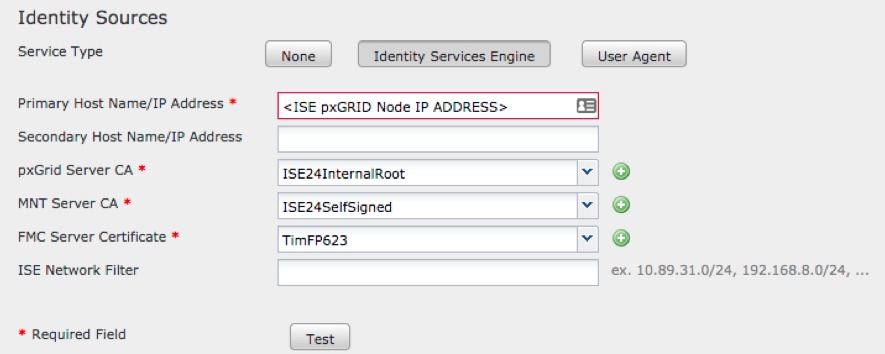

1. افتح واجهة المستخدم الرسومية (GUI) الخاصة بالإصدار ISE وانتقل إلى Administration > PxGrid Services.

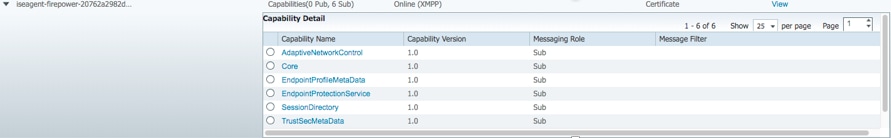

في حالة نجاح هذه العملية، يتم إدراج إتصالين FirePOWER في قائمة العملاء. أحدهما لوحدة التحكم FMC الفعلية (iseagent-hostname-33bytes)، والآخر لجهاز الاختبار (firesightisetest-hostname-33 بايت).

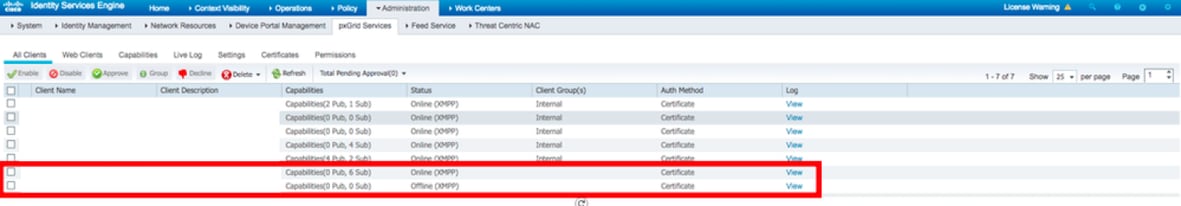

يعرض اتصال ISEAGENT-FIREPOWER ستة (6) شبكات فرعية ويظهر على الإنترنت.

يعرض اتصال FireSIGetest-FirePOWER فرعا (0) ويظهر دون اتصال.

عرض موسع لعميل ISEAGENT-FirePOWER يعرض الاشتراكات الست.

ملاحظة: بسبب Cisco bug IDCSCvo75376  يوجد تحديد اسم المضيف وفشل التنزيل المجمع. يعرض زر الاختبار الموجود على FMC فشل الاتصال. يؤثر ذلك على 2. 3 بكسل 6 و 2. 4 بكسل 6 و 2. 6. تتمثل التوصية الحالية في تشغيل التصحيح 5 أو 2.4 2 حتى يتم إصدار حزمة تصحيح رسمية.

يوجد تحديد اسم المضيف وفشل التنزيل المجمع. يعرض زر الاختبار الموجود على FMC فشل الاتصال. يؤثر ذلك على 2. 3 بكسل 6 و 2. 4 بكسل 6 و 2. 6. تتمثل التوصية الحالية في تشغيل التصحيح 5 أو 2.4 2 حتى يتم إصدار حزمة تصحيح رسمية.

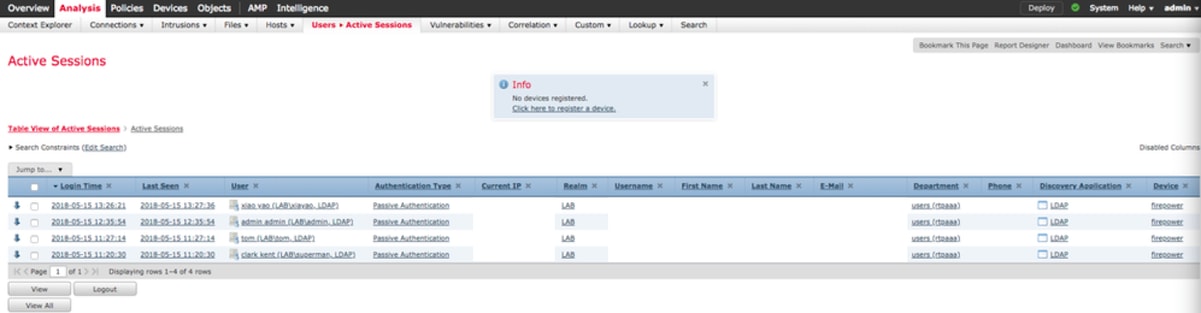

التحقق من الصحة في FMC

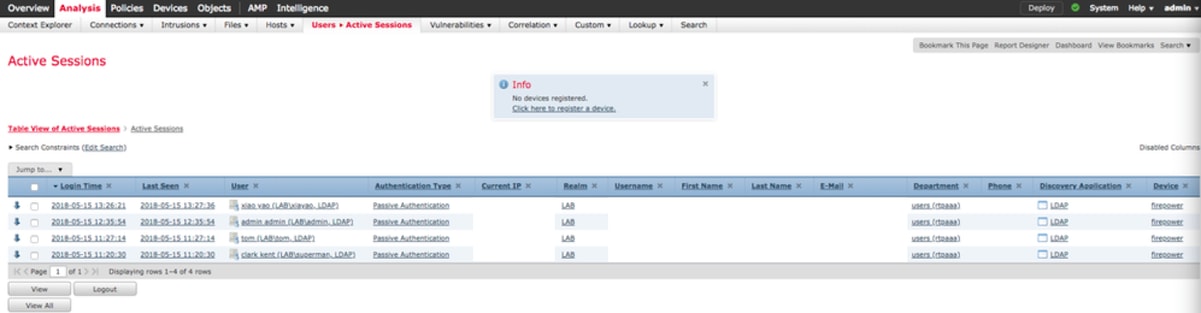

1. افتح واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم FMC وانتقل إلى التحليل > المستخدمون > جلسات العمل النشطة.

يتم عرض أي جلسات عمل نشطة تم نشرها عبر قدرة دليل جلسة العمل في ISE في جدول جلسات العمل النشطة على FMC.

من وضع واجهة سطر الأوامر (CLI) الخاص بوحدة التحكم FMC، يعرض جلسة عمل 'adi_cli' معلومات جلسة عمل المستخدم المرسلة من ISE إلى FMC.

ssh admin@<FMC IP ADDRESS>

Password:

Last login: Tue May 15 19:03:01 UTC 2018 from dhcp-172-18-250-115.cisco.com on ssh

Last login: Wed May 16 16:28:50 2018 from dhcp-172-18-250-115.cisco.com

Copyright 2004-2018, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Fire Linux OS v6.2.3 (build 13)

Cisco Firepower Management Center for VMWare v6.2.3 (build 83)

admin@firepower:~$ sudo -i

Password:

Last login: Wed May 16 16:01:01 UTC 2018 on cron

root@firepower:~# adi_cli session

received user session: username tom, ip ::ffff:172.18.250.148, location_ip ::ffff:10.36.150.11, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username xiayao, ip ::ffff:10.36.148.98, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username admin, ip ::ffff:10.36.150.24, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username administrator, ip ::ffff:172.18.124.200, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

التعليقات

التعليقات