المقدمة

يصف هذا المستند تكوين مصادقة نظام التحكم في الوصول إلى وحدة تحكم الوصول إلى المحطة الطرفية الإضافية (TACACS+) على مدير نظام الحوسبة الموحدة (UCSM). TACACS+ هو بروتوكول شبكة يتم إستخدامه لخدمات المصادقة والتفويض والمساءلة (AAA) ، وهو يوفر طريقة مركزية لإدارة أجهزة الوصول إلى الشبكة (NAD) حيث يمكنك إدارة القواعد وإنشائها من خلال خادم، وفي سيناريو حالة الاستخدام هذه، سنستخدم محرك خدمات الهوية (ISE).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- برنامج Cisco UCS Manager (UCSM)

- نظام مراقبة الدخول إلى وحدة تحكم الوصول إلى المحطة الطرفية (TACACS+)

- محرك خدمات الهوية (ISE)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- UCSM 4.2(3d)

- Cisco Identity Services Engine (ISE)، الإصدار 3.2

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

تشغيل تكوين TACACS+ محرك خدمات كشف الهوية (ISE)

إعداد ل TACACS+ على ISE

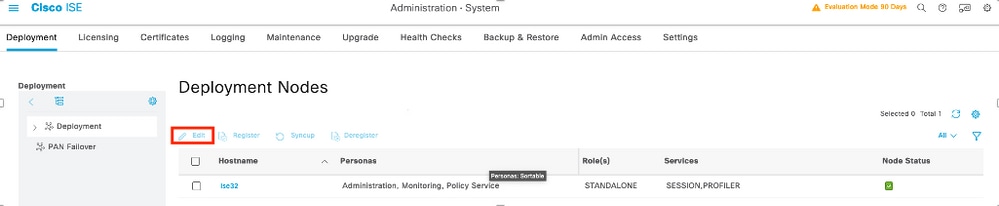

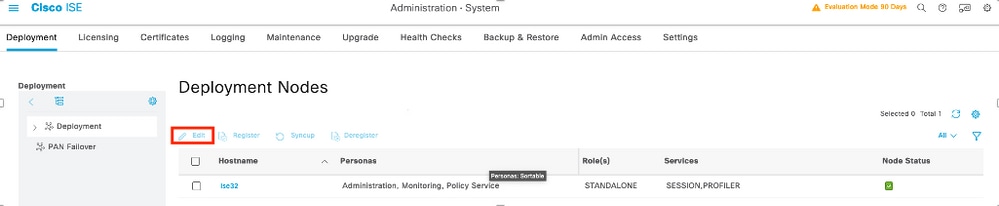

الخطوة 1. تتمثل المهمة الأولى في مراجعة ما إذا كان ISE يتمتع بالإمكانات الصحيحة لمعالجة مصادقة TACACS+ لمثل هذا ما تحتاج إليه للتحقق مما إذا كانت داخل عقدة خدمة السياسة (PSN) المطلوبة لديك ميزة خدمة إدارة الأجهزة، ثم الاستعراض من خلال القائمة إدارة > النظام > النشر، وحدد العقدة التي سيقوم ISE فيها بتنفيذ TACACS+، ثم حدد تحرير الزر.

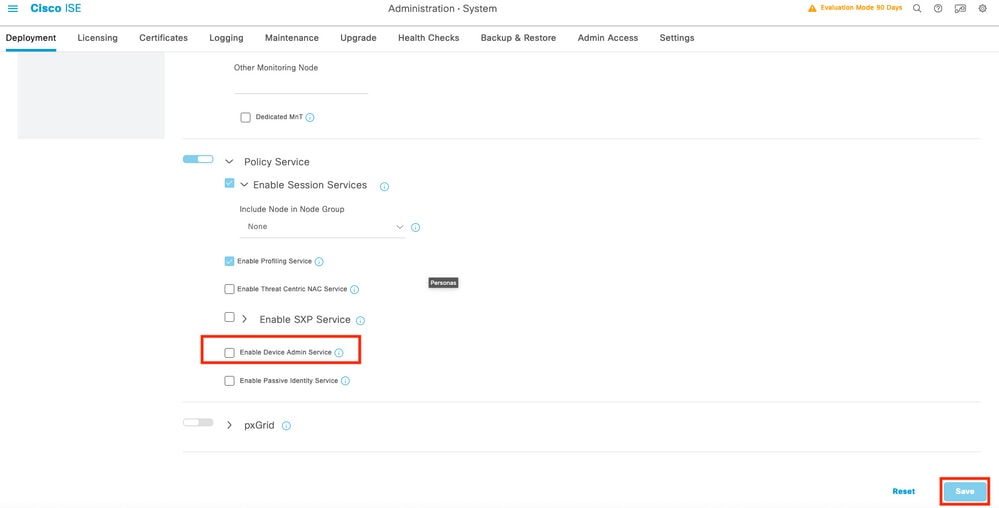

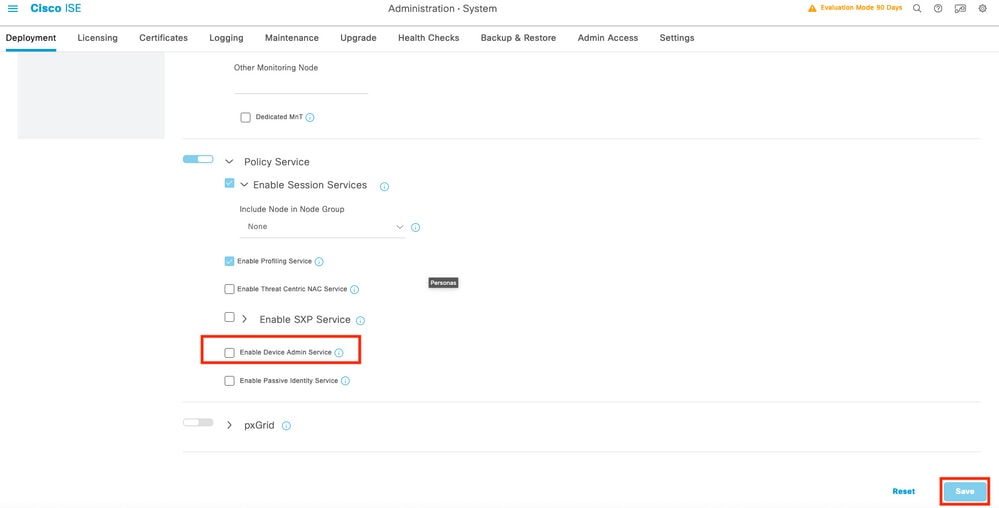

الخطوة 2. قم بالتمرير لأسفل حتى ترى الميزة المقابلة المسماة خدمة إدارة الأجهزة (لاحظ أنه من أجل تمكين هذه الميزة تحتاج أولا إلى تمكين "شخص خادم النهج" على العقدة بالإضافة إلى توفر تراخيص ل TACACS+ في عملية النشر الخاصة بك)، وحدد خانة الاختيار هذه، ثم احفظ التكوين:

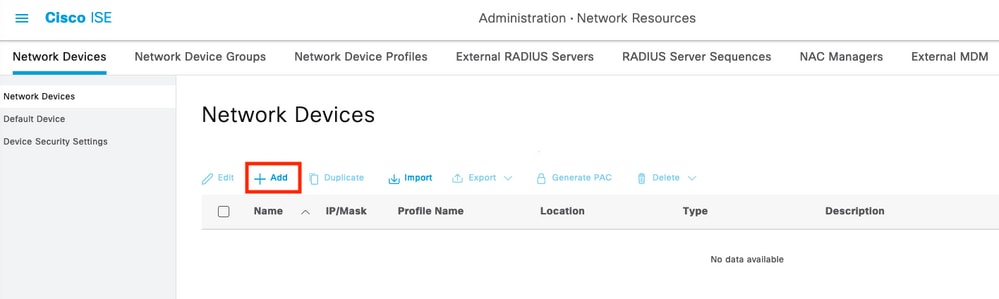

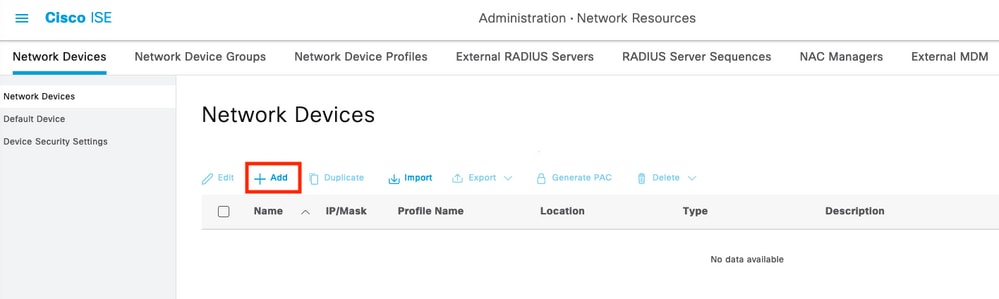

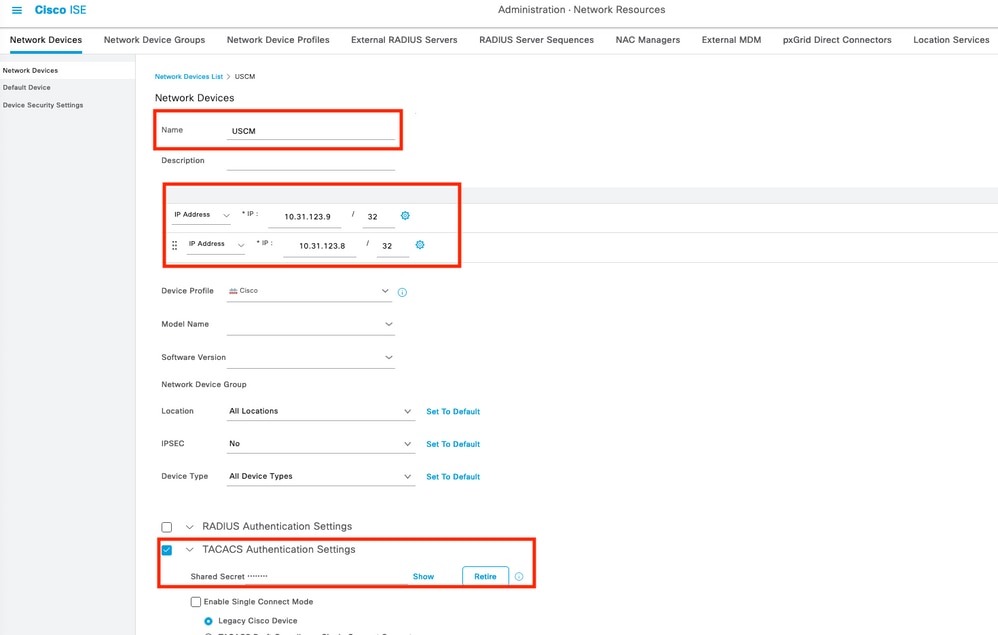

الخطوة 3. قم بتكوين جهاز الوصول إلى الشبكة (NAD) الذي سيستخدم ISE كخادم TACACS+، ثم انتقل إلى إدارة القائمة > موارد الشبكة > أجهزة الشبكة ثم حدد الزر +إضافة.

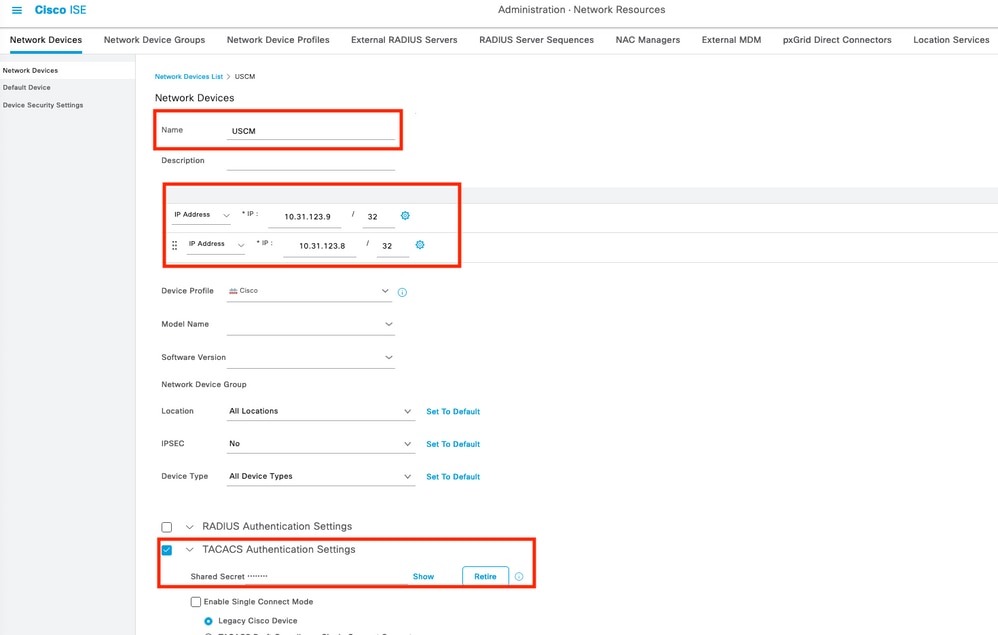

الخطوة 4. في هذا قسم شكلت :

- اسم ل UCSM ليكون عميل TACACS+.

- عناوين IP التي يستخدمها UCSM لإرسال طلب ISE.

- TACACS+ Shared Secret، هذه هي كلمة المرور التي سيتم إستخدامها لتشفير الحزم بين UCSM و ISE

ملاحظة: بالنسبة لتكوين نظام مجموعة، أضف عناوين IP الخاصة بمنفذ الإدارة لكل من منافذ التوصيل البيني الليفية. يضمن هذا التكوين إمكانية إستمرار المستخدمين البعيدين في تسجيل الدخول في حالة فشل الاتصال البيني النسيجي الأول وفشل النظام في الاتصال البيني النسيجي الثاني. يتم الحصول على جميع طلبات تسجيل الدخول من عناوين IP هذه، وليس عنوان IP الظاهري الذي يستخدمه مدير Cisco UCS.

تكوين السمات والقواعد على ISE

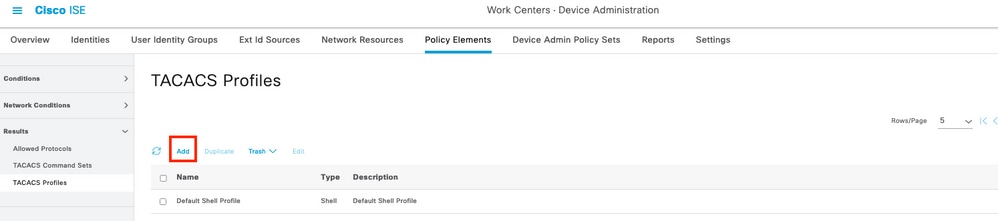

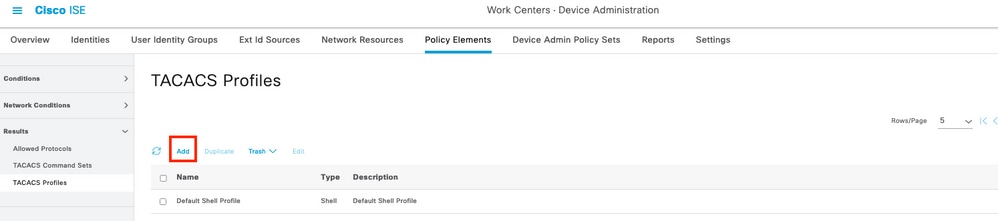

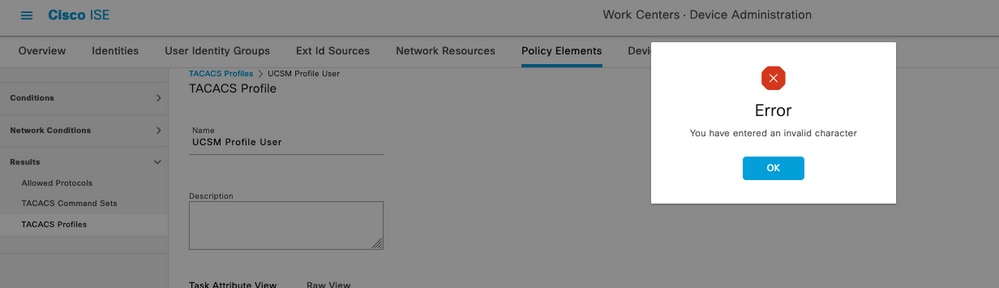

الخطوة 1. قم بإنشاء ملف تعريف TACACS+، وتصفح إلى مراكز العمل بالقائمة > إدارة الأجهزة > عناصر السياسة > النتائج > ملفات تعريف TACACS، ثم حدد إضافة

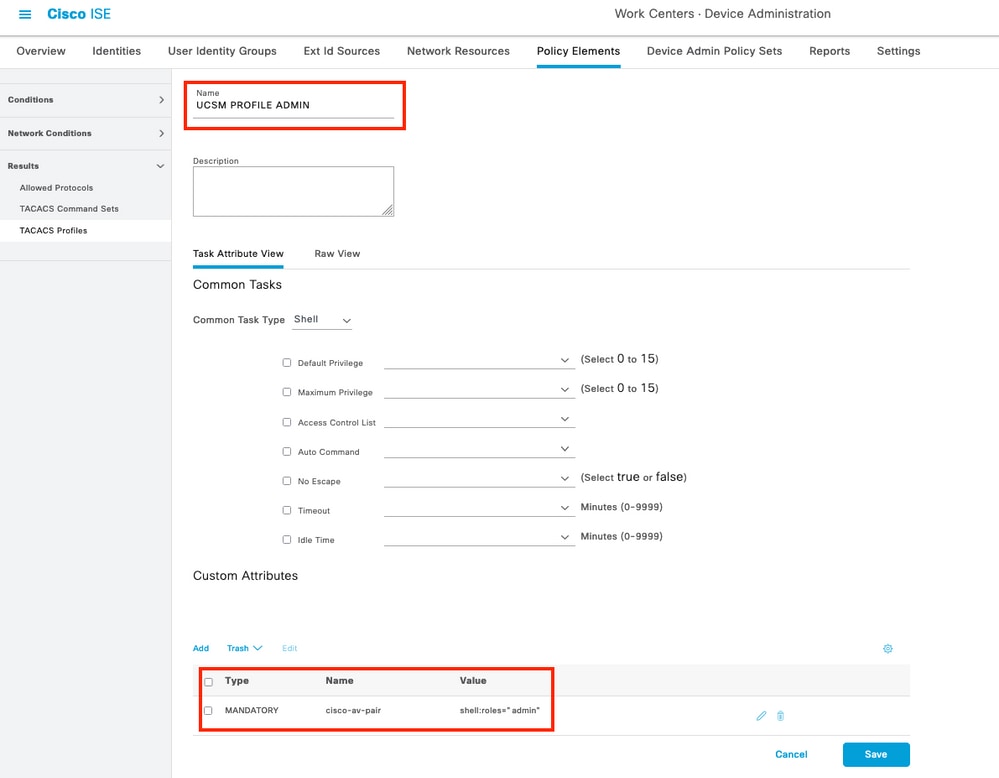

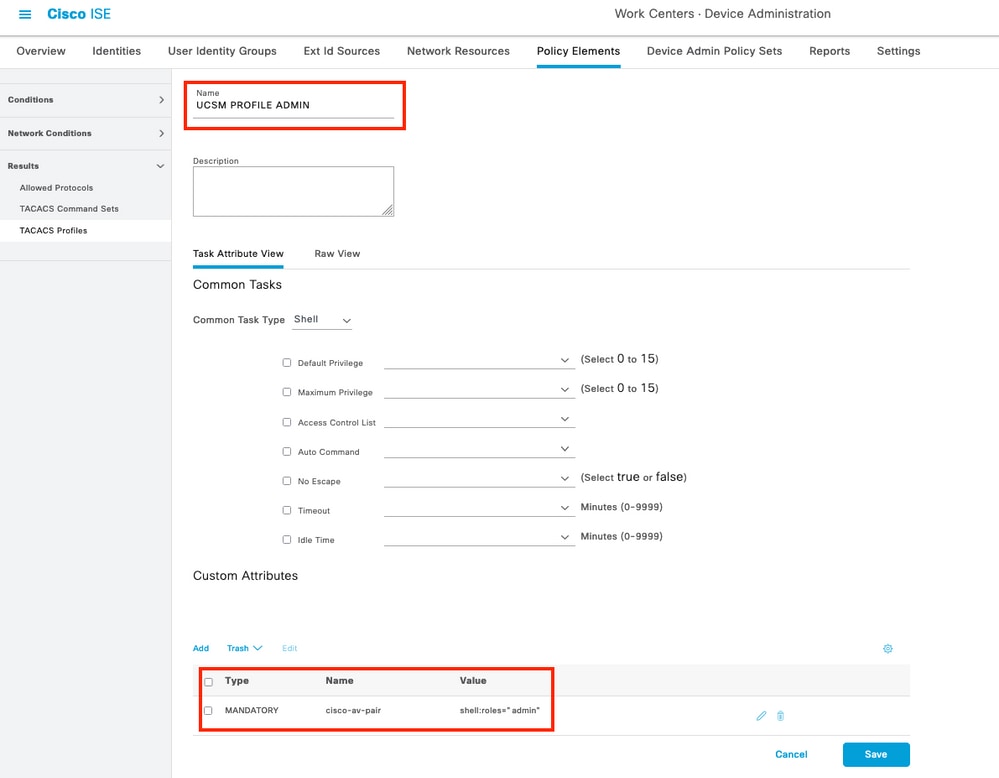

الخطوة 2. في هذا القسم قم بتكوين ملف التعريف باسم وفي قسم السمات المخصصة، حدد Add ، ثم قم بإنشاء سمة واحدة من الخصائص الإلزامية ، وقم بتسميتها كزوج Cisco-av وفي القيمة حدد أحد الأدوار المتاحة في UCSM وقم بالإدخال الذي سيتم إستخدامه كدور shell ، في هذا المثال سيتم إستخدام إدارة الدور ويحتاج الإدخال المحدد إلى أن يكون shell:roles="admin" كما هو موضح أدناه،

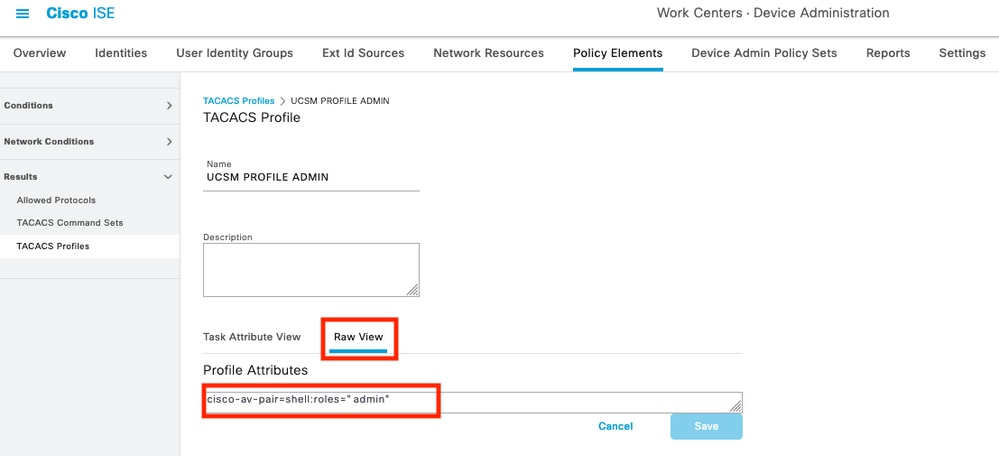

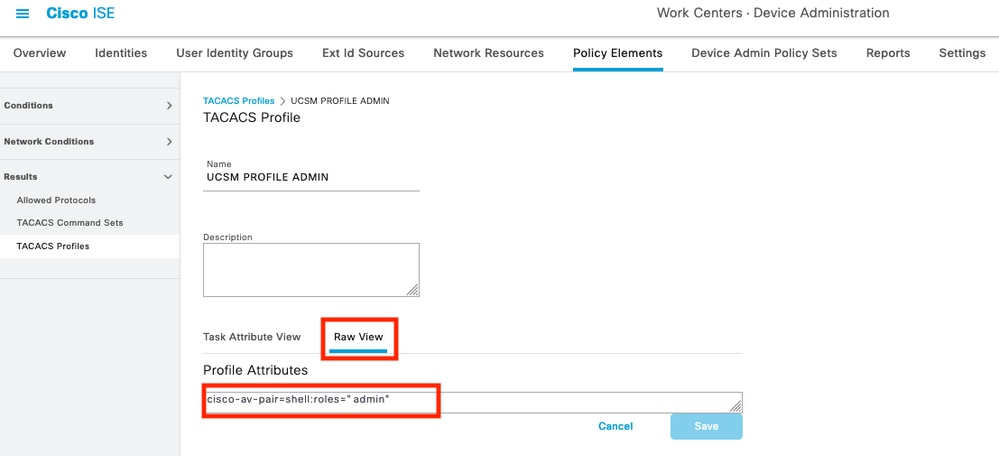

في نفس القائمة إذا قمت بتحديد طريقة العرض الأولية لملف تعريف TACACS، يمكنك التحقق من التكوين المتوافق للسمة التي سيتم إرسالها من خلال ISE.

ملاحظة: اسم زوج Cisco-AV هو السلسلة التي توفر معرف السمة لمزود TACACS+.

الخطوة 3. حدد على المفتاح ثم احفظ التكوين الخاص بك.

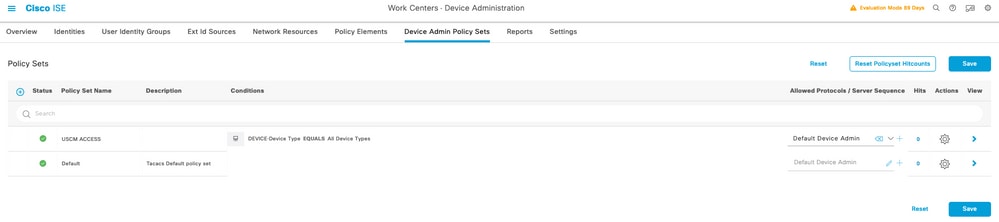

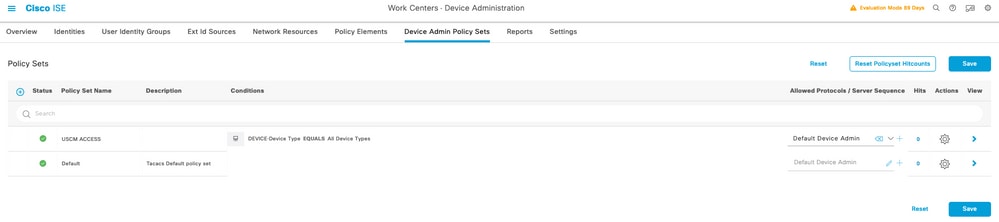

الخطوة 4. قم بإنشاء مجموعة نهج إدارة الأجهزة ليتم إستخدامها ل UCSM، وتصفح القائمة مراكز العمل > إدارة الأجهزة > مجموعات نهج إدارة الأجهزة، ثم من مجموعة نهج موجودة حدد أيقونة المعدات ثم حدد إدراج صف جديد أعلاه

الخطوة 5. قم بتسمية مجموعة النهج الجديدة هذه، وإضافة شروط وفقا لخصائص مصادقة TACACS+ التي سيتم تنفيذها من خادم UCSM، وحدد كبروتوكولات مسموح بها > مسؤول الجهاز الافتراضي، احفظ التكوين الخاص بك.

الخطوة 6. حدد في >خيار العرض وحدد في قسم نهج المصادقة، مصدر الهوية الخارجية من حيث سيقوم ISE بالاستعلام عن اسم المستخدم وبيانات الاعتماد التي سيتم إدخالها في UCSM، في هذا المثال تتطابق بيانات الاعتماد مع المستخدمين الداخليين المخزنين داخل ISE.

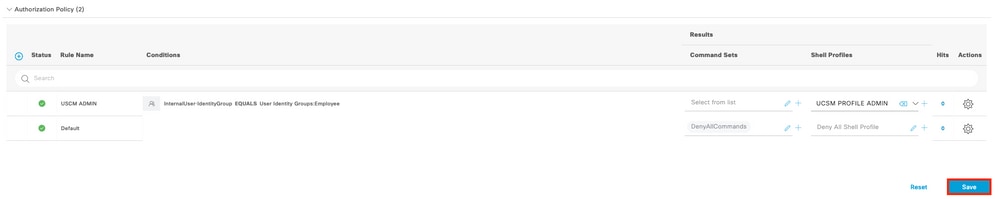

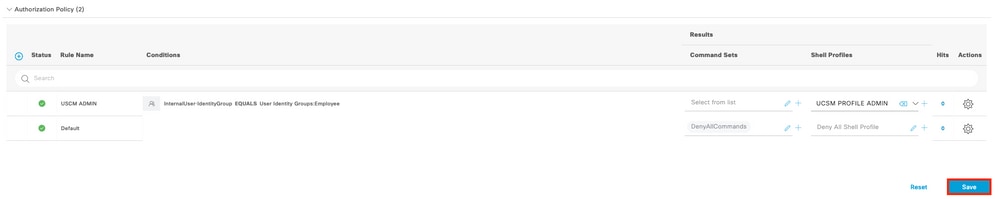

الخطوة 7. قم بالتمرير لأسفل حتى القسم المسمى نهج التخويل حتى النهج الافتراضي، وحدد أيقونة العتاد، ثم قم بإدراج قاعدة واحدة أعلاه.

الخطوة 8. قم بتسمية قاعدة التخويل الجديدة، وإضافة شروط متعلقة بالمستخدم الذي ستتم مصادقته بالفعل كعضو مجموعة، وفي قسم توصيفات Shell قم بإضافة ملف تعريف TACACS الذي قمت بتكوينه مسبقا، احفظ التكوين.

تكوين TACACS+ على UCSM

تسجيل الدخولCisco UCS ManagerGUI مع المستخدم الذي يتمتع بامتيازات المسئول.

إنشاء أدوار للمستخدمين

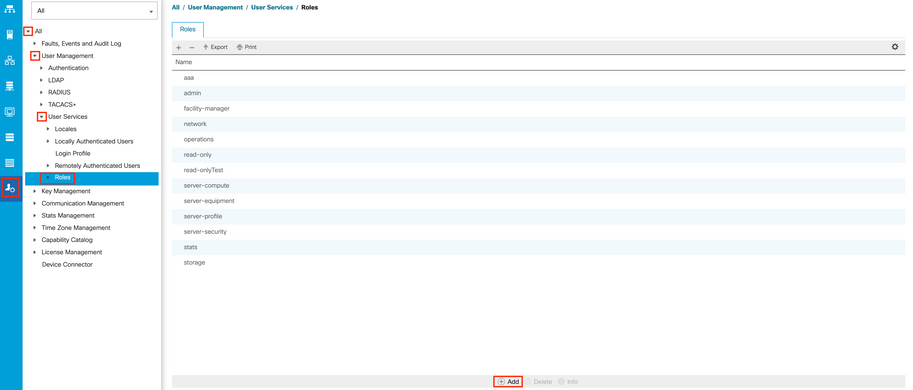

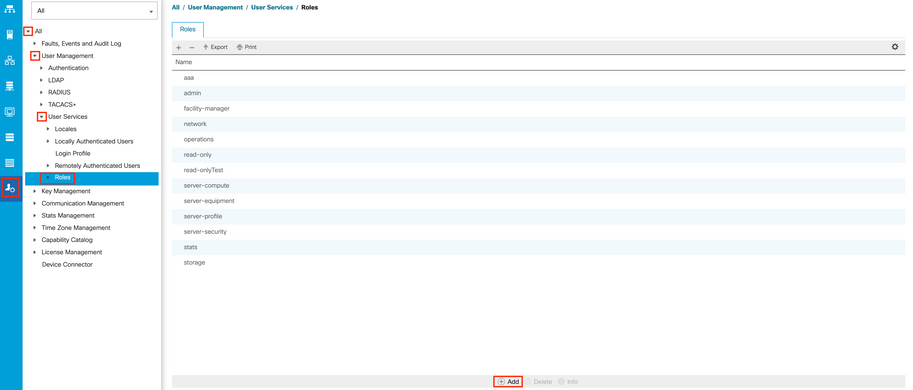

الخطوة 1. في جزء التنقل، حدد علامة التبويب مسؤول.

الخطوة 2. في علامة التبويب إدارة، قم بتوسيع الكل > إدارة المستخدم >خدمات المستخدم > الأدوار.

الخطوة 3. فيWorkاللوح، حددGeneralعلامة تبويب.

الخطوة 4. حدد إضافة للأدوار المخصصة. تستخدم هذه العينة الأدوار الافتراضية.

الخطوة 5. تحقق من مطابقة دور الاسم بالاسم الذي تم تكوينه مسبقا على ملف تعريف TACACS.

إنشاء موفر TACACS+

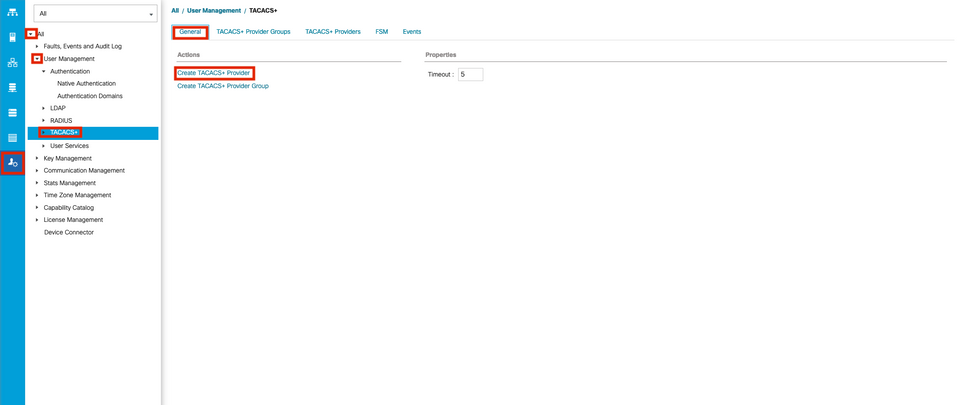

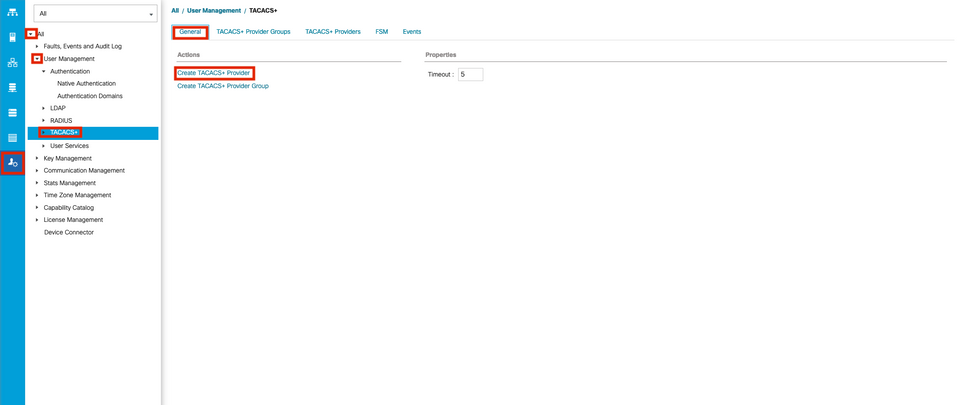

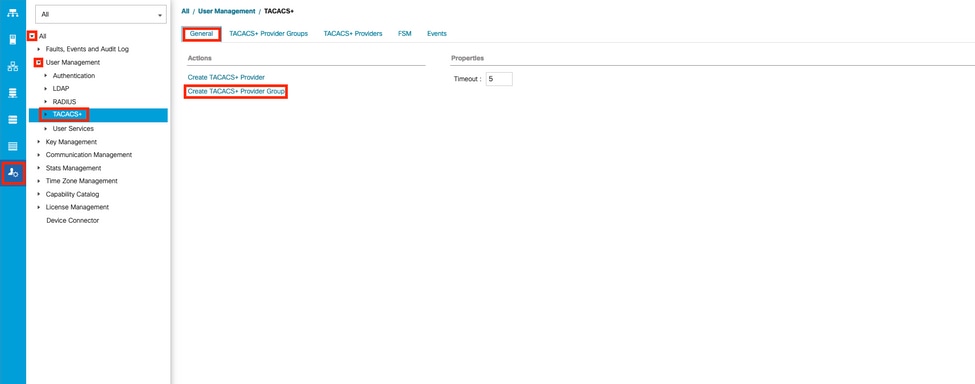

الخطوة 1. في جزء التنقل، حدد علامة التبويب مسؤول.

الخطوة 2. في علامة التبويب مسؤول، قم بتوسيع الكل > إدارة المستخدم > TACACS+.

الخطوة 3. فيWorkاللوح، حددGeneral علامة تبويب.

الخطوة 4. فيActionsالمساحة، حددCreate TACACS+ Provider.

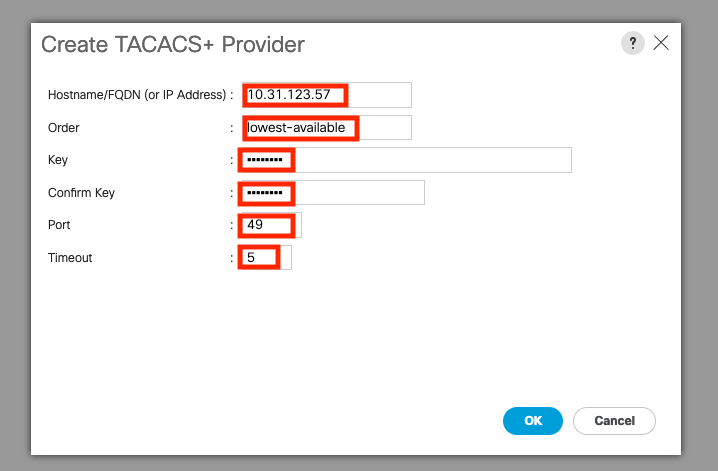

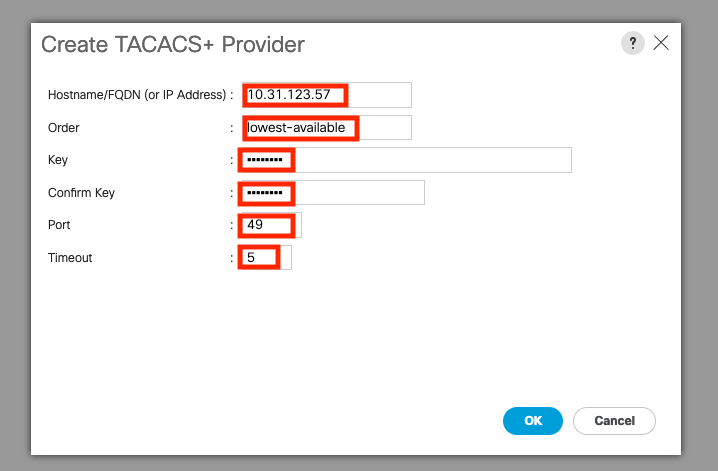

الخطوة 5. فيCreate TACACS+ Providerمعالج، أدخل المعلومات المناسبة.

- في حقل اسم المضيف، اكتب عنوان IP أو اسم المضيف لخادم TACACS+.

- في حقل الأمر، الترتيب الذي يستخدم UCS من Cisco هذا الموفر لمصادقة المستخدمين.

أدخل عددا صحيحا بين 1 و 16، أو أدخل أقل عدد متاح أو 0 (صفر) إذا كنت تريد من Cisco UCS تعيين الأمر المتوفر التالي استنادا إلى الموفرين الآخرين المحددين في مثيل Cisco UCS هذا.

- في حقل المفتاح، مفتاح تشفير SSL لقاعدة البيانات.

-

في حقل تأكيد المفتاح، يتكرر مفتاح تشفير SSL لأغراض التأكيد.

-

في حقل المنفذ، المنفذ الذي يتصل من خلاله Cisco UCS مع قاعدة بيانات TACACS+(المنفذ 49 الافتراضي).

-

في حقل المهلة ، يستغرق النظام الوقت بالثواني التي يحاول خلالها الاتصال بقاعدة بيانات TACACS+ قبل انتهاء المهلة.

الخطوة 6. حدد موافق.

ملاحظة: إذا كنت تستخدم اسم المضيف بدلا من عنوان IP، فيجب تكوين خادم DNS في مدير Cisco UCS.

إنشاء مجموعة موفري TACAC+

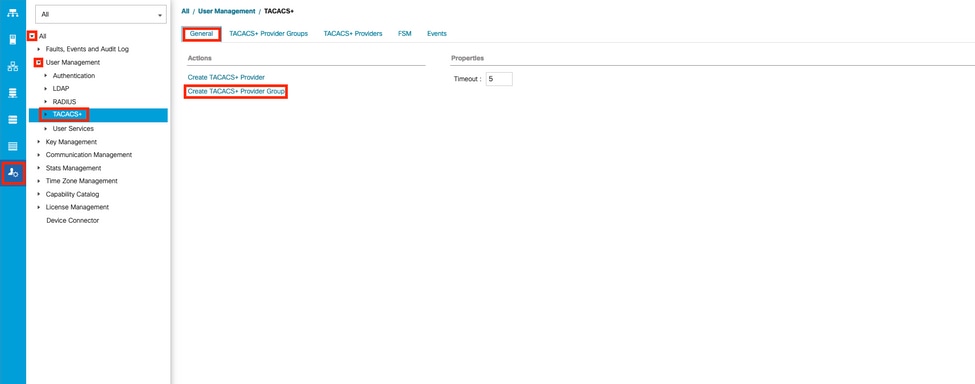

الخطوة 1.فيNavigationاللوح، حدد Admin علامة تبويب.

الخطوة 2. علىAdminجدولة، توسيع All > User Management > TACACS+.

الخطوة 3. فيWorkاللوح، حدد General علامة تبويب.

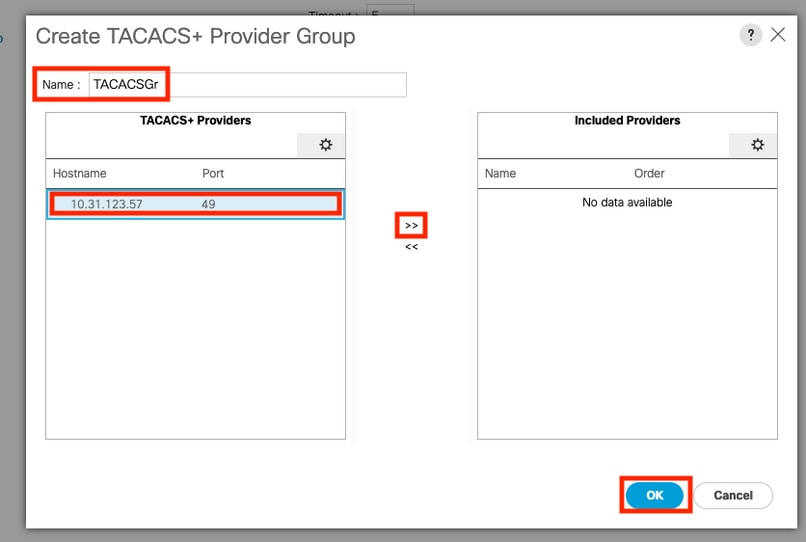

الخطوة 4. فيActionsالمساحة، حددCreate TACACS+ Providerمجموعة.

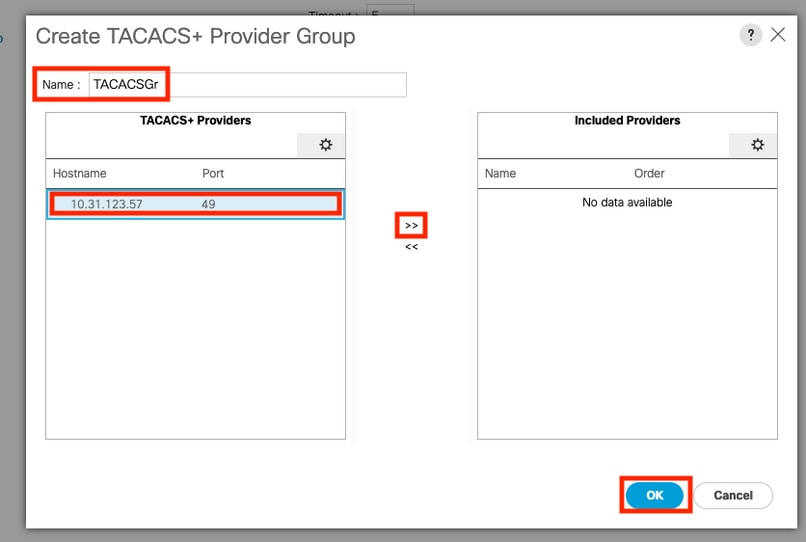

الخطوة 5. في مربع الحوار إنشاء مجموعة موفر TACACS+، أدخل المعلومات المطلوبة.

- أدخل في حقل الاسم اسما فريدا للمجموعة.

- في جدول موفري TACACS+، أختر الموفرين لتضمينهم في المجموعة.

- حدد الزر > لإضافة المزودين إلى جدول المزودين المضمنين.

الخطوة 6. حدد موافق.

إنشاء مجال مصادقة

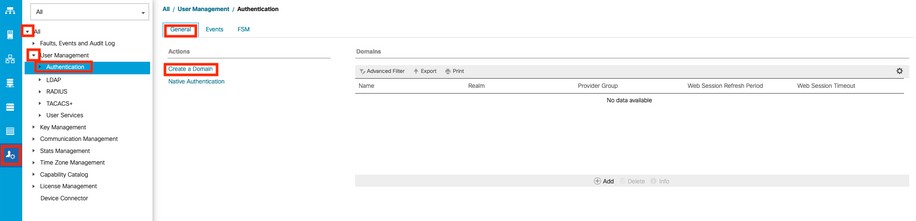

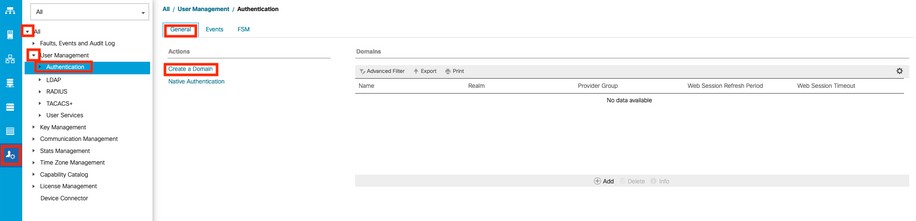

الخطوة 1. في Navigation اللوح، حدد Admin علامة تبويب.

الخطوة 2. على Admin جدولة، توسيع All > User Management > Authentication

الخطوة 3. فيWorkاللوح، حدد General علامة تبويب.

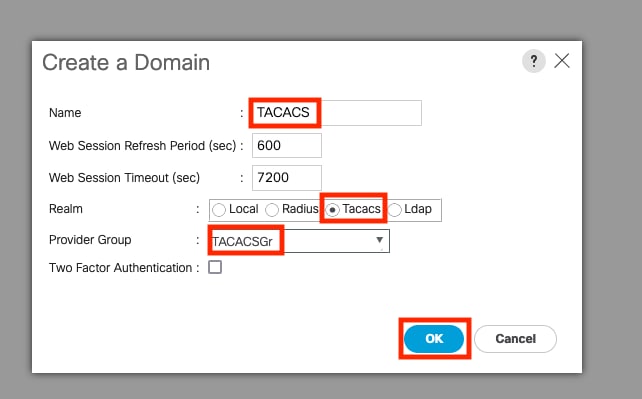

الخطوة 4. فيActionsالمساحة، حددCreate a Domain.

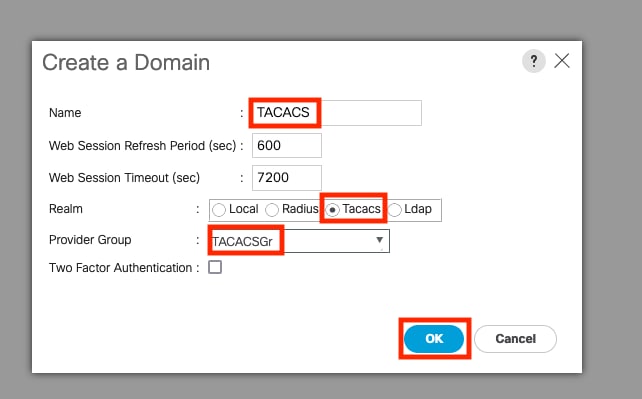

الخطوة 5. في مربع الحوار إنشاء مجال، أدخل المعلومات المطلوبة.

- أدخل في حقل الاسم اسما فريدا للمجال.

- في المجال، حدد خيار TACACS.

- من القائمة المنسدلة مجموعة الموردين، حدد مجموعة موفري TACACS+ التي تم إنشاؤها مسبقا وحدد موافق

استكشاف الأخطاء وإصلاحها

الإصدارات المشتركة ل TACACS+ على UCSM

- مفتاح غير صحيح أو أحرف غير صحيحة.

- منفذ خاطئ.

- لا يوجد اتصال مع موفرنا بسبب قاعدة جدار الحماية أو الوكيل.

- FSM ليس 100٪.

التحقق من تكوين UCSM TACACS+:

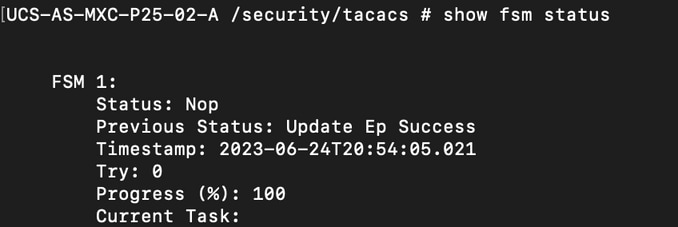

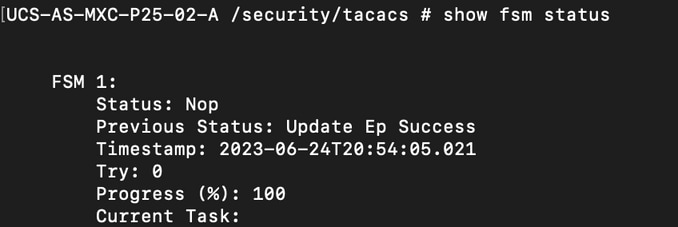

أنت ينبغي ضمنت أن ال UCSM طبقت التشكيل تدقيق الحالة من Finite State Machine (FSM) يظهر بما أن 100٪ كامل.

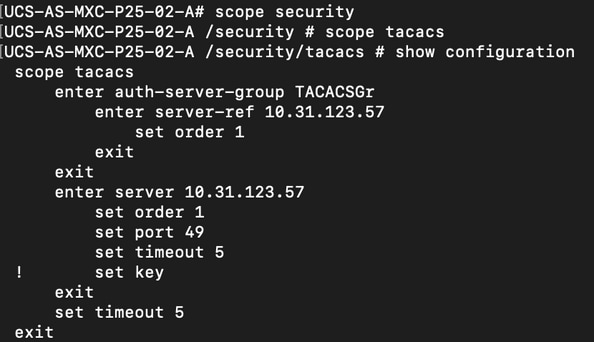

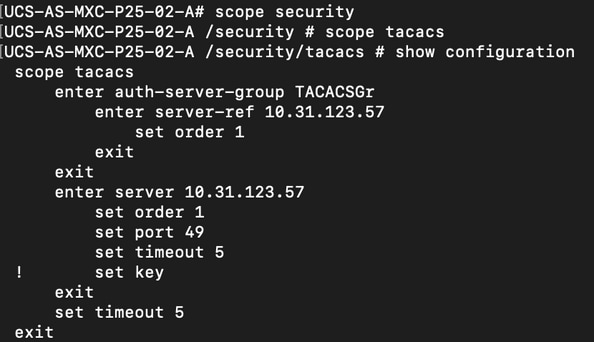

التحقق من التكوين من سطر أوامر UCSM

UCS-A# scope security

UCS-A /security # scope tacacs

UCS-A /security/tacacs # show configuration

UCS-A /security/tacacs # show fsm status

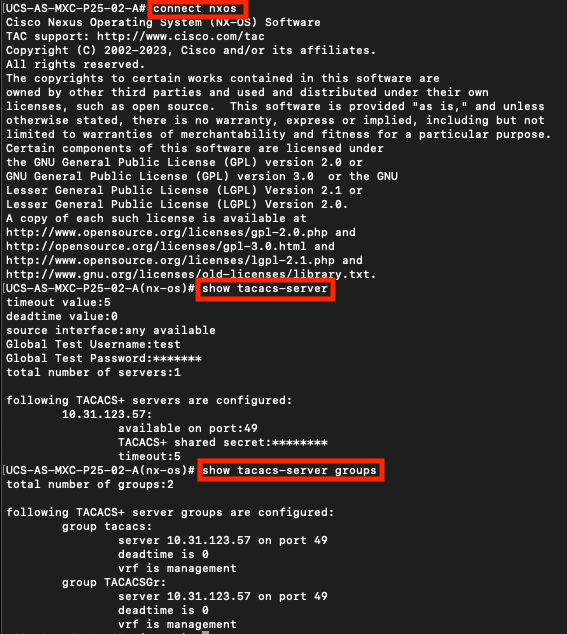

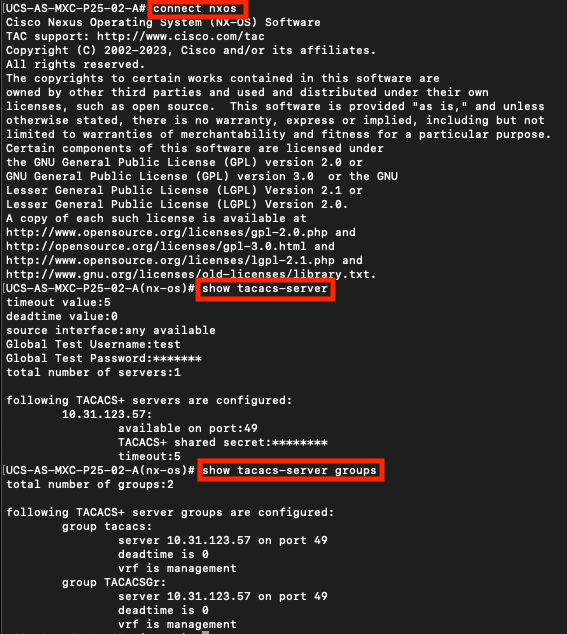

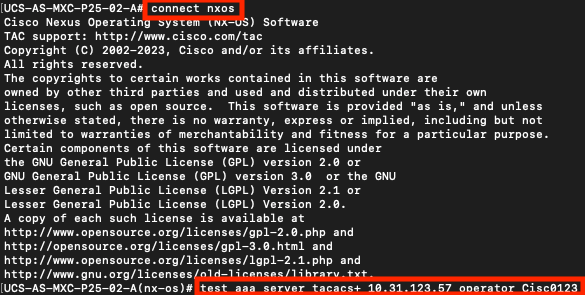

تحقق من تكوين TACACS من NXOS:

UCS-A# connect nxos

UCS-A(nx-os)# show tacacs-server

UCS-A(nx-os)# show tacacs-server groups

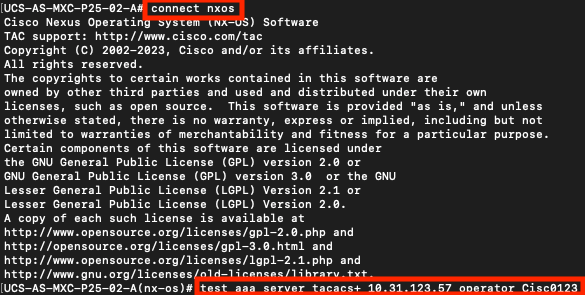

لاختبار المصادقة من NX-OS، أستخدمtest aaaالأمر (متوفر فقط من NXOS).

التحقق من صحة تكوين الخادم:

UCS-A(nx-os)# test aaa server tacacs+ <TACACS+-server-IP-address or FQDN> <username> <password>

مراجعة UCSM

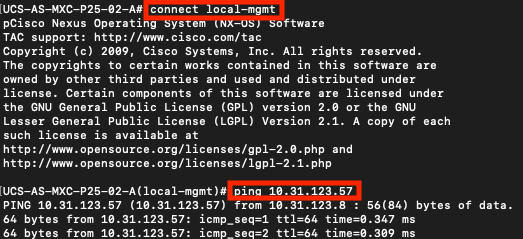

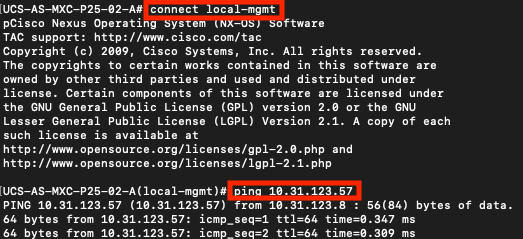

التحقق من إمكانية الوصول

UCS-A# connect local-mgmt

UCS-A(local-mgmt)# ping <TACACS+-server-IP-address or FQDN>

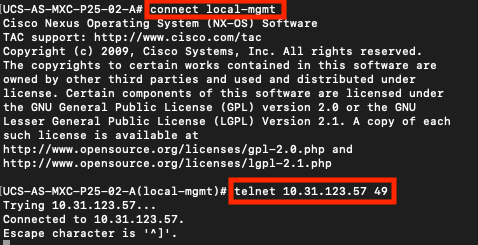

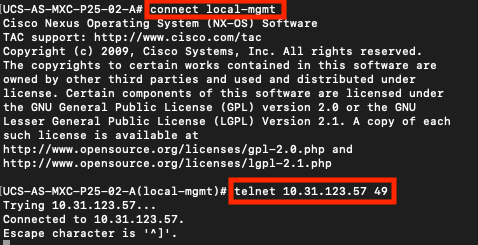

التحقق من المنفذ

UCS-A# connect local-mgmt

UCS-A(local-mgmt)# telnet <TACACS+-server-IP-address or FQDN> <Port>

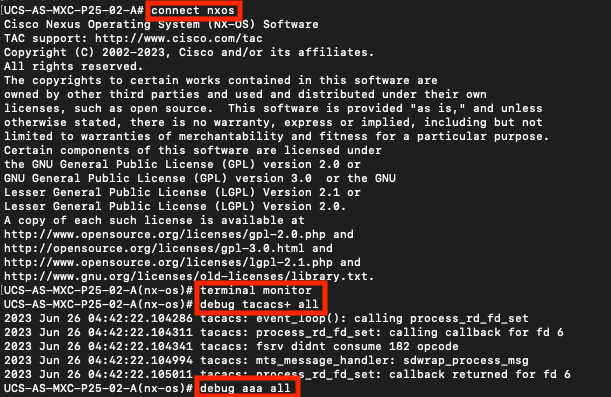

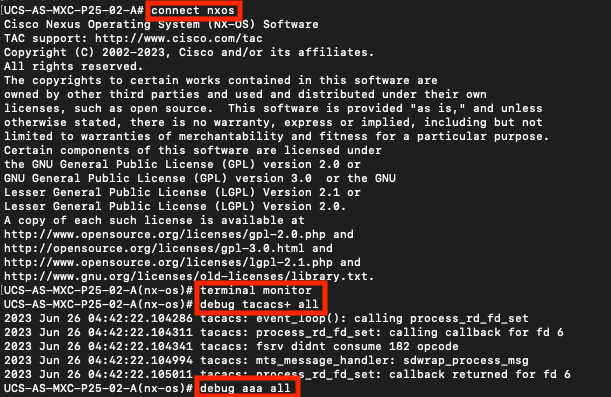

الطريقة الأكثر فعالية لمشاهدة الأخطاء هي تمكين تصحيح أخطاء NXOS، باستخدام هذا الإخراج يمكنك رؤية المجموعات والاتصال ورسالة الخطأ التي تتسبب في حدوث خطأ في الاتصال.

- افتح جلسة SSH إلى UCSM وسجل الدخول باستخدام أي مستخدم ذو امتياز بأذونات المسؤول (ويفضل مستخدم محلي)، وقم بالتغيير إلى سياق NX-OS CLI وابدأ المدرب الطرفي.

UCS-A# connect nxos

UCS-A(nx-os)# terminal monitor

- قم بتمكين علامات تصحيح الأخطاء والتحقق من إخراج جلسة SSH إلى ملف السجل.

UCS-A(nx-os)# debug aaa all

UCS-A(nx-os)# debug aaa aaa-request

UCS-A(nx-os)# debug tacacs+ aaa-request

UCS-A(nx-os)# debug tacacs+ aaa-request-lowlevel

UCS-A(nx-os)# debug tacacs+ all

- افتح الآن جلسة GUI أو CLI جديدة وحاول تسجيل الدخول كمستخدم بعيد (TACACS+).

- بمجرد إستلام رسالة فشل تسجيل الدخول، قم بإيقاف تشغيل تصحيح الأخطاء التي تغلق الجلسة أو باستخدام الأمر أدناه.

UCS-A(nx-os)# undebug all

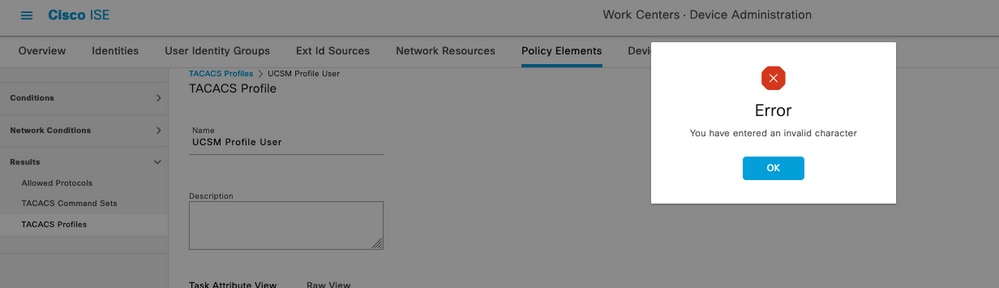

المشكلات الشائعة المتعلقة بالتحكم في الوصول إلى النقل (TACACs) على معيار ISE

يرجع سبب هذا الخطأ إلى الخطأ التالي https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwc91917، يرجى التأكد من وجود المكان الذي تم فيه معالجة هذا العيب.

مراجعة ISE

الخطوة 1. مراجعة ما إذا كانت خدمة TACACS+ قيد التشغيل، فيمكن إيداع ما يلي:

- واجهة المستخدم الرسومية (GUI): راجع إذا كان لديك العقدة المدرجة مع مسؤول جهاز الخدمة في الإدارة > النظام > النشر.

- CLI: قم بتشغيل الأمر show ports | قم بتضمين 49 لتأكيد وجود إتصالات في منفذ TCP تنتمي إلى TACACS+

ise32/admin#show ports | include 49

tcp: 169.254.4.1:49, 169.254.2.1:49, 169.254.4.1:49, 10.31.123.57:49

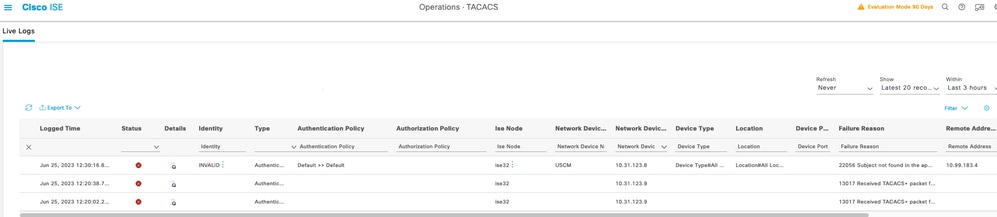

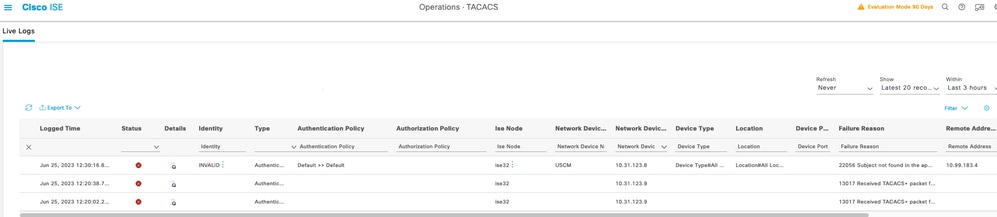

الخطوة 2. تأكد ما إذا كانت هناك عمليات نشطة تتعلق بمصادقة TACACS+ : يمكن التحقق من ذلك في عمليات القائمة > TACACS > سجلات حية ،

على حسب سبب الفشل يمكنك ضبط التكوين أو معالجة سبب الفشل.

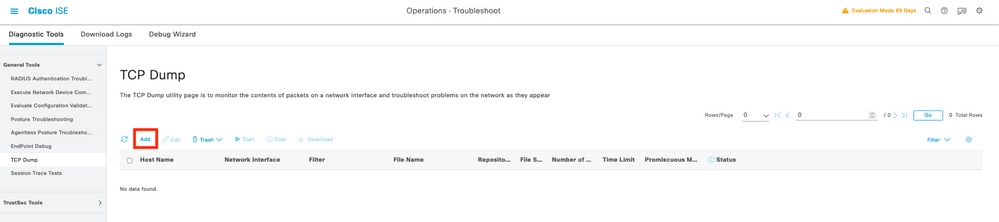

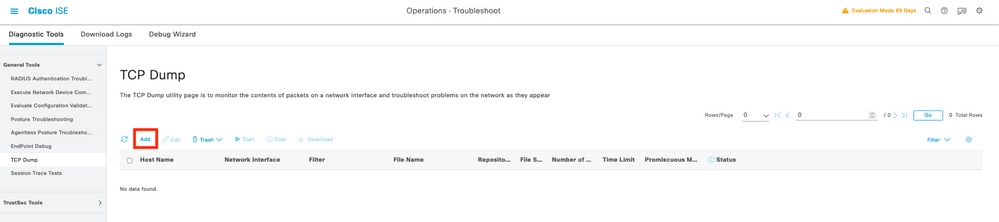

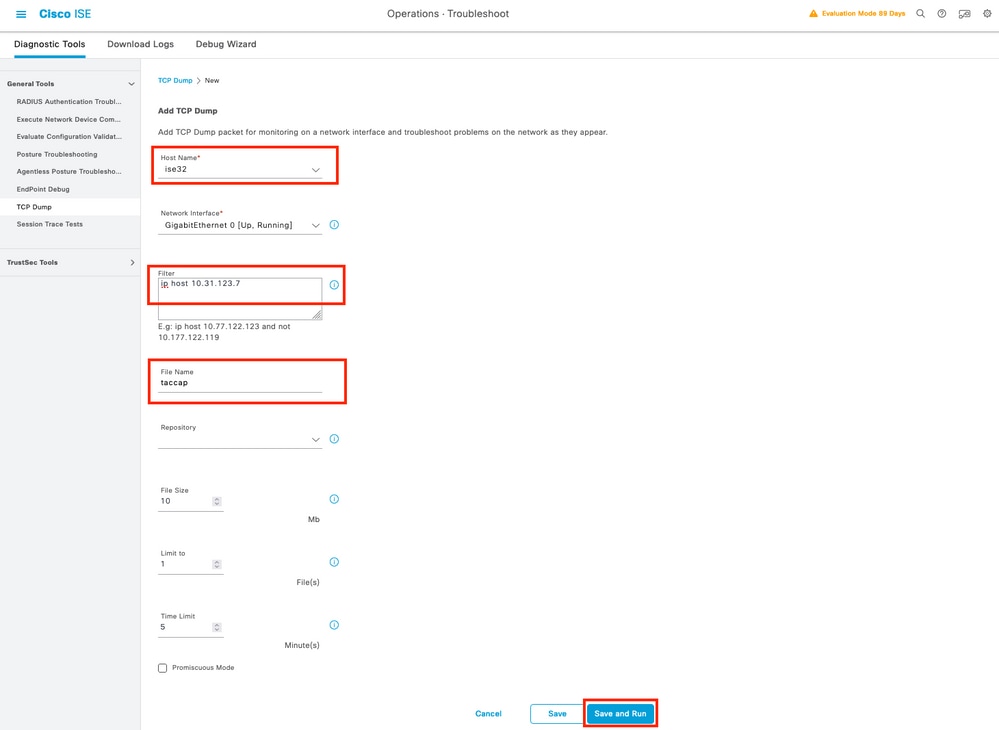

الخطوة 3. في حالة عدم رؤية أي عملية التقاط حزمة، انتقل إلى القائمة عمليات > أستكشاف الأخطاء وإصلاحها > أدوات التشخيص > أدوات عامة > تفريغ TCP ، حدد على إضافة

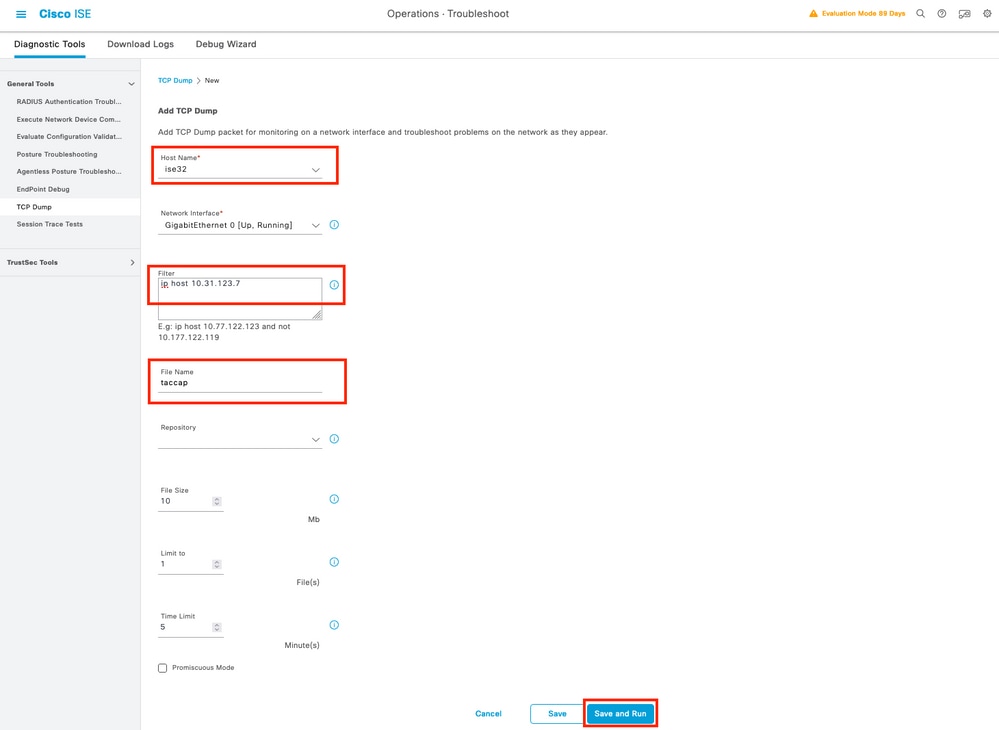

حدد عقدة خدمة السياسة من حيث يقوم UCSM بإرسال المصادقة ثم في عوامل التصفية لمتابعة إدخال مضيف IP X.X.X.X الذي يماثل عنوان IP الخاص ب UCSM من حيث يتم إرسال المصادقة، قم بتسمية الالتقاط والتمرير لأسفل للحفظ، قم بتشغيل الالتقاط وسجل الدخول من UCSM .

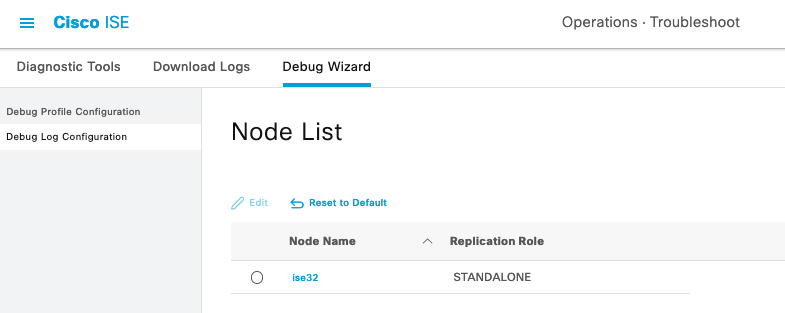

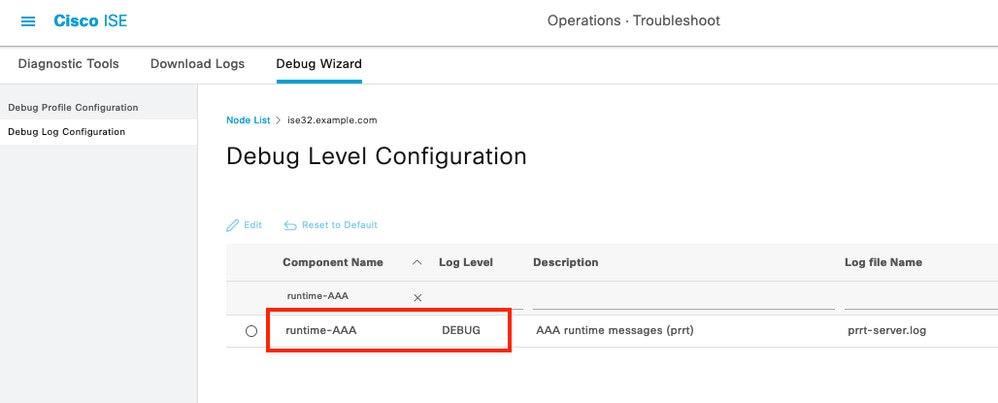

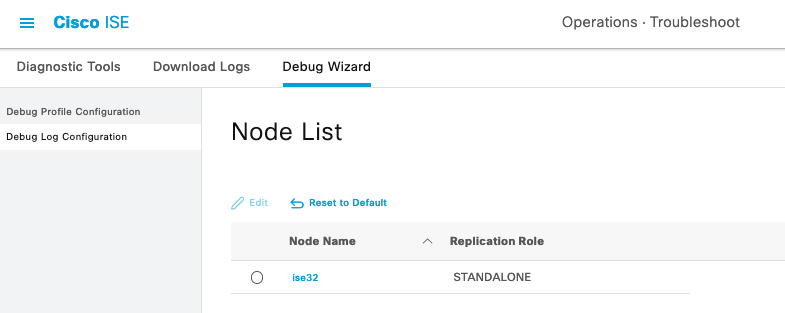

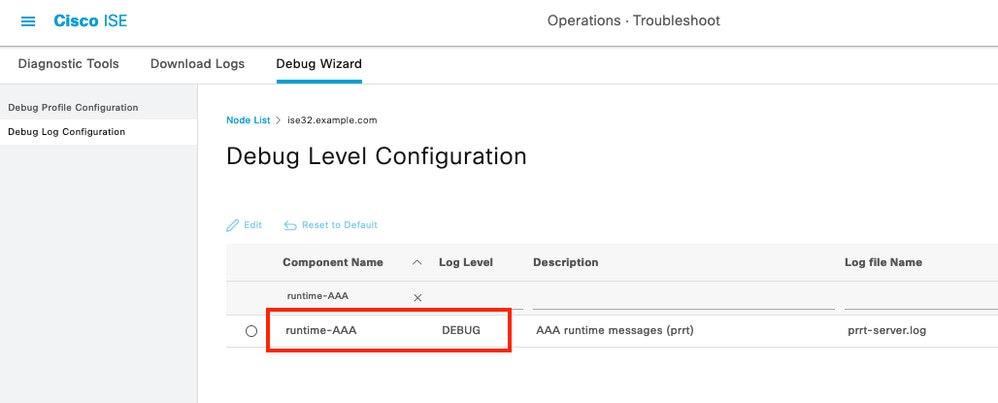

الخطوة 4. قم بتمكين المكون runtime-AAA في تصحيح الأخطاء ضمن PSN من حيث يتم إجراء المصادقة في العمليات > أستكشاف الأخطاء وإصلاحها > معالج تصحيح الأخطاء > تكوين سجل تصحيح الأخطاء، حدد عقدة PSN ، حدد بعد ذلك في زر التحرير .

ابحث عن مكون وقت تشغيل المصادقة والتفويض والمحاسبة (AAA) وقم بتغيير مستواه لتصحيح الأخطاء ثم إعادة إنشاء المشكلة مرة أخرى، ثم تابع تحليل السجلات .

معلومات ذات صلة

دليل إدارة مدير Cisco UCS

دليل تكوين TACACS+ ل Cisco UCS CIMC

التعليقات

التعليقات