المقدمة

يوضح هذا المستند كيفية دمج التصحيح 3.3 Identity Services Engine (ISE) 1 مع Duo للمصادقة متعددة العوامل. من الإصدار 3.3، يمكن تكوين ISE 1 للتكامل الأصلي مع خدمات Duo، وبالتالي إزالة الحاجة إلى وكيل المصادقة.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة أساسية بالمواضيع التالية:

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى:

- ISE الإصدار 3.3 من Cisco 1

- Duo

- Cisco ASA، الإصدار 9.16(4)

- Cisco Secure Client الإصدار 5.0.04032

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الرسم التخطيطي للتدفق

الرسم التخطيطي للتدفق

الرسم التخطيطي للتدفق

خطوات

0. تتضمن مرحلة التكوين تحديد مجموعات Active Directory، التي تتم مزامنة المستخدمين منها، تحدث المزامنة بمجرد اكتمال معالج MFA. يتكون من خطوتين. البحث في Active Directory للحصول على قائمة المستخدمين وبعض السمات. يتم إجراء إستدعاء إلى Duo Cloud باستخدام واجهة برمجة تطبيقات Cisco ISE Admin لدفع المستخدمين إلى هناك. يجب على المسؤولين تسجيل المستخدمين. يمكن أن يتضمن التسجيل الخطوة الاختيارية لتنشيط مستخدم Duo Mobile، والتي تتيح للمستخدمين إستخدام مصادقة ضغطة واحدة مع الضغط الثنائي

1. تم بدء اتصال VPN، ويقوم المستخدم بإدخال اسم المستخدم وكلمة المرور والنقر فوق "موافق". يرسل جهاز الشبكة طلب وصول RADIUS إلى PSN

2. تقوم عقدة PSN بمصادقة المستخدم عبر Active Directory

3. عند نجاح المصادقة وتكوين سياسة MFA، يقوم PSN بإدخال PAN للاتصال بالسحابة المزدوجة

4. يتم إجراء إستدعاء إلى Duo Cloud باستخدام واجهة برمجة تطبيقات Cisco ISE Auth API لاستدعاء مصادقة من العامل الثاني مع Duo. تتصل ISE بخدمة Duo على منفذ TCP SSL رقم 443.

5. يتم إجراء المصادقة بالعامل الثاني. يقوم المستخدم بإكمال عملية مصادقة العامل الثاني

6. يستجيب Duo إلى PAN بنتائج العامل الثاني من المصادقة

7. تستجيب PAN لشبكات PSN كنتيجة للعامل الثاني من المصادقة

8. يتم إرسال قبول الوصول إلى جهاز الشبكة، ويتم إنشاء اتصال VPN

التكوينات

تحديد التطبيقات المراد حمايتها

انتقل إلى لوحة معلومات مسؤول Duo https://admin.duosecurity.com/login. تسجيل الدخول باستخدام بيانات اعتماد المسؤول.

انتقل إلى لوحة المعلومات > تطبيقات > حماية تطبيق. ابحث عن واجهة برمجة تطبيقات Cisco ISE Auth API وحدد Protect.

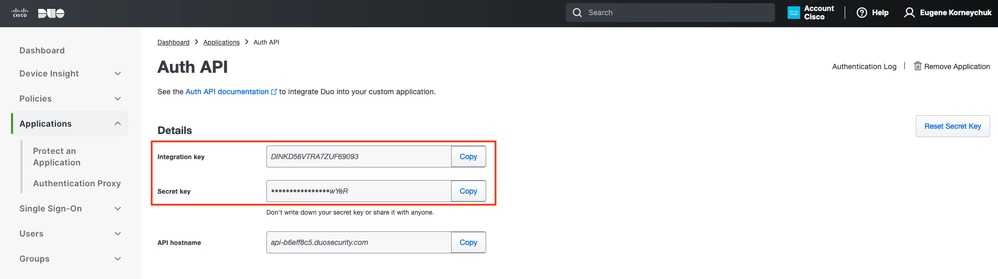

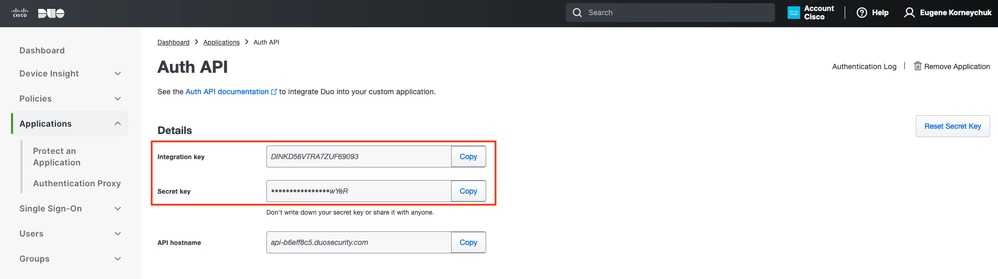

Auth API 1

Auth API 1

دون ملاحظات على مفتاح التكامل والمفتاح السري.

Auth API 2

Auth API 2

انتقل إلى لوحة المعلومات > تطبيقات > حماية تطبيق. ابحث عن واجهة برمجة تطبيقات Cisco ISE Admin وحدد حماية.

ملاحظة: يمكن فقط للمسؤولين الذين لديهم دور المالك إنشاء تطبيق واجهة برمجة تطبيقات Cisco ISE Admin أو تعديله في لوحة إدارة Duo.

Auth API 1

Auth API 1

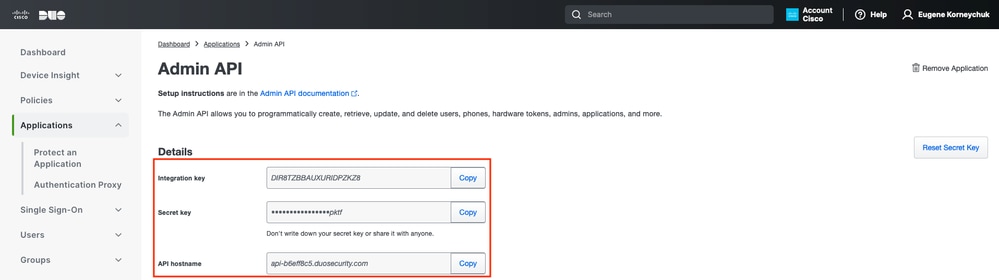

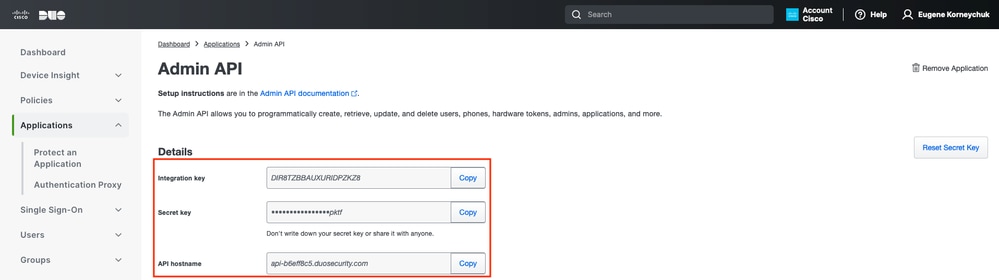

دون ملاحظة مفتاح التكامل والمفتاح السري واسم مضيف واجهة برمجة التطبيقات.

Admin API 2

Admin API 2

تكوين أذونات واجهة برمجة التطبيقات

انتقل إلى لوحة المعلومات > التطبيقات > التطبيق. حدد ISE Admin API من Cisco.

تحقق من منح مورد القراءة ومنح أذونات مورد الكتابة. انقر فوق حفظ التغييرات.

Admin API 3

Admin API 3

دمج ISE مع Active Directory

1. انتقل إلى الإدارة > إدارة الهوية > مخازن الهوية الخارجية > Active Directory > Add. قم بتوفير اسم نقطة الربط، ومجال Active Directory وانقر فوق إرسال.

خدمة Active Directory 1

خدمة Active Directory 1

2. عند المطالبة بضم جميع عقد ISE إلى مجال Active Directory هذا، انقر فوق نعم.

خدمة Active Directory 2

خدمة Active Directory 2

3. توفير اسم مستخدم وكلمة مرور AD، انقر على موافق.

Active Directory 3

Active Directory 3

يمكن أن يحتوي حساب AD المطلوب للوصول إلى المجال في ISE على أي مما يلي:

- إضافة محطات عمل إلى حق مستخدم المجال في المجال ذي الصلة

- إنشاء كائنات كمبيوتر أو إذن حذف كائنات كمبيوتر على حاوية أجهزة الكمبيوتر ذات الصلة حيث يتم إنشاء حساب جهاز ISE قبل انضمامه إلى جهاز ISE إلى المجال

ملاحظة: توصي Cisco بتعطيل سياسة التأمين لحساب ISE وتكوين البنية الأساسية AD لإرسال تنبيهات إلى المسؤول في حالة إستخدام كلمة مرور خاطئة لذلك الحساب. عند إدخال كلمة مرور غير صحيحة، لا يقوم ISE بإنشاء حساب الجهاز الخاص به أو تعديله عندما يكون ذلك ضروريا، وبالتالي قد يرفض جميع المصادقات.

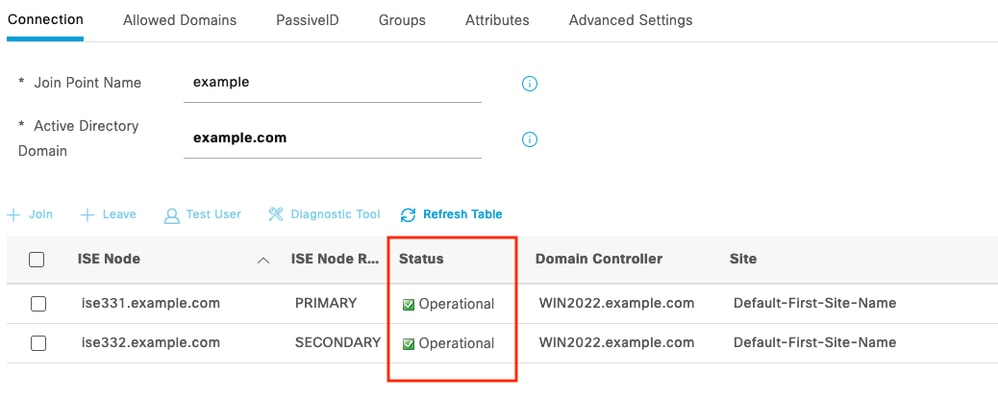

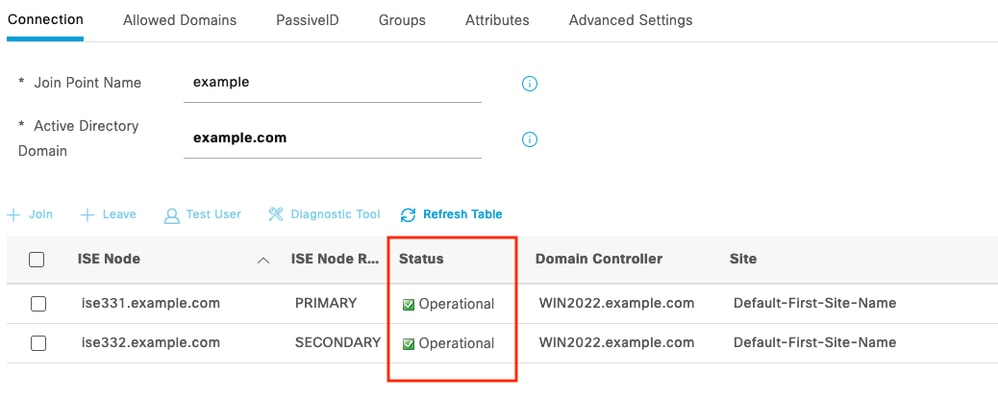

4. وضع AD قيد التشغيل.

Active Directory 4

Active Directory 4

5. انتقل إلى مجموعات > إضافة > تحديد مجموعات من دليل > إسترداد مجموعات. حدد خانات الاختيار مقابل مجموعات AD التي تختارها (والتي يتم إستخدامها لمزامنة المستخدمين ولنهج التخويل)، كما هو موضح في هذه الصورة.

خدمة Active Directory 5

خدمة Active Directory 5

6. انقر فوق حفظ لحفظ مجموعات الإعلانات التي تم إستردادها.

Active Directory 6

Active Directory 6

تمكين واجهة برمجة التطبيقات المفتوحة

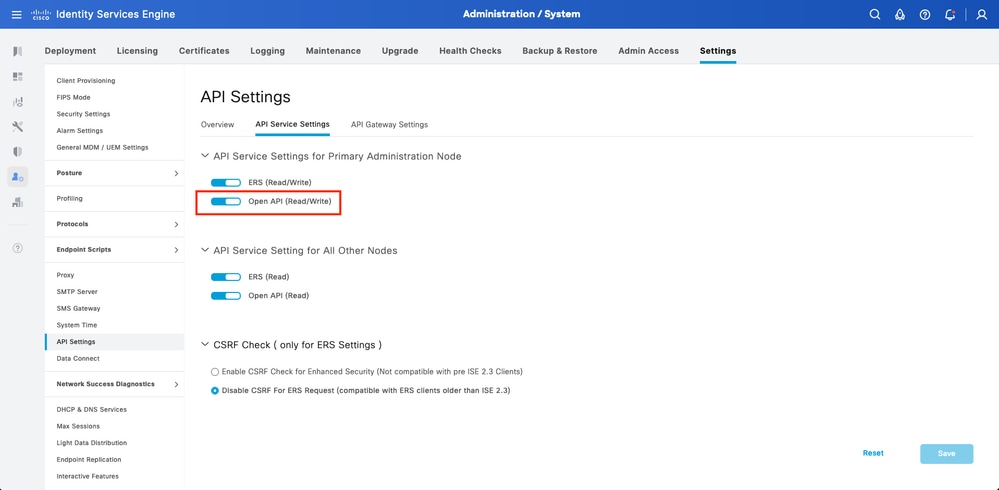

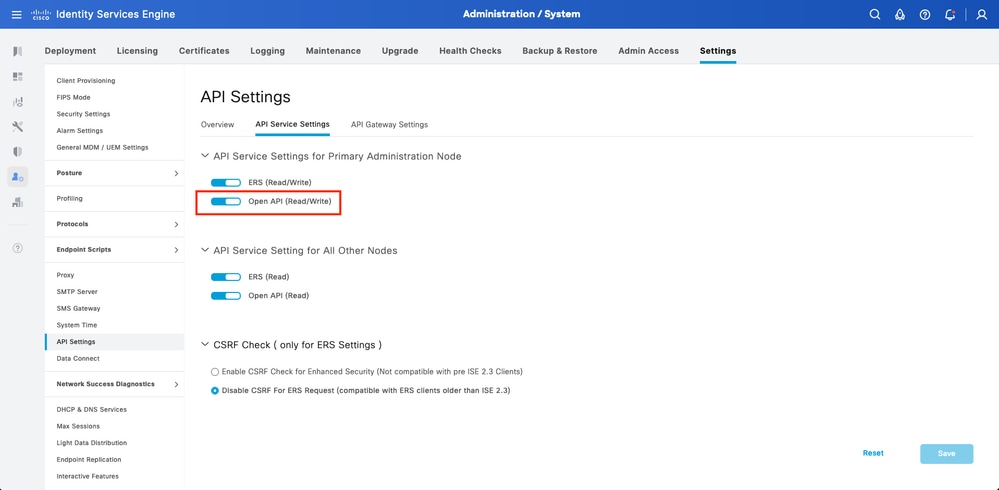

انتقل إلى إدارة > نظام > إعدادات > إعدادات API > إعدادات خدمة API. قم بتمكين واجهة برمجة التطبيقات المفتوحة وانقر على حفظ.

فتح واجهة برمجة التطبيقات

فتح واجهة برمجة التطبيقات

تمكين مصدر هوية MFA

انتقل إلى إدارة > إدارة الهوية > إعدادات > إعدادات مصادر الهوية الخارجية. مكنت MFA وطقطقت حفظ.

ISE MFA 1

ISE MFA 1

تكوين مصدر الهوية الخارجية ل MFA

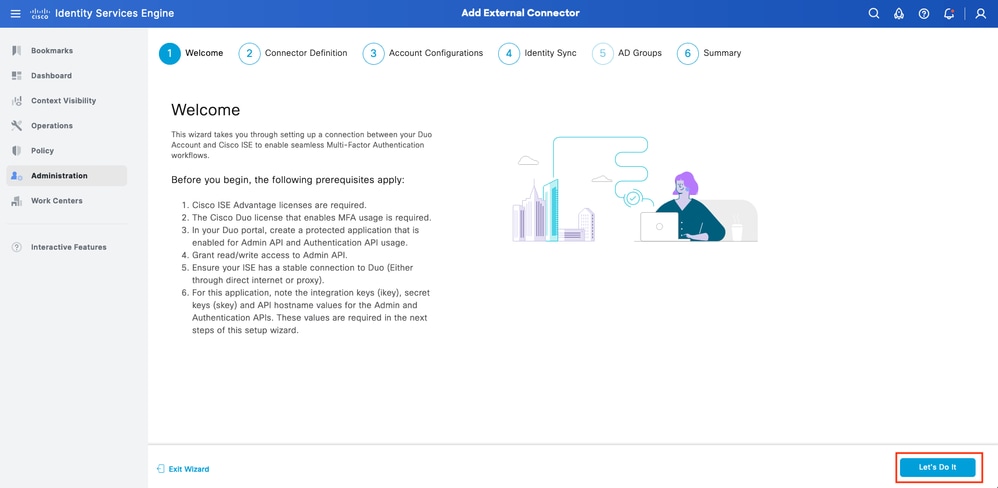

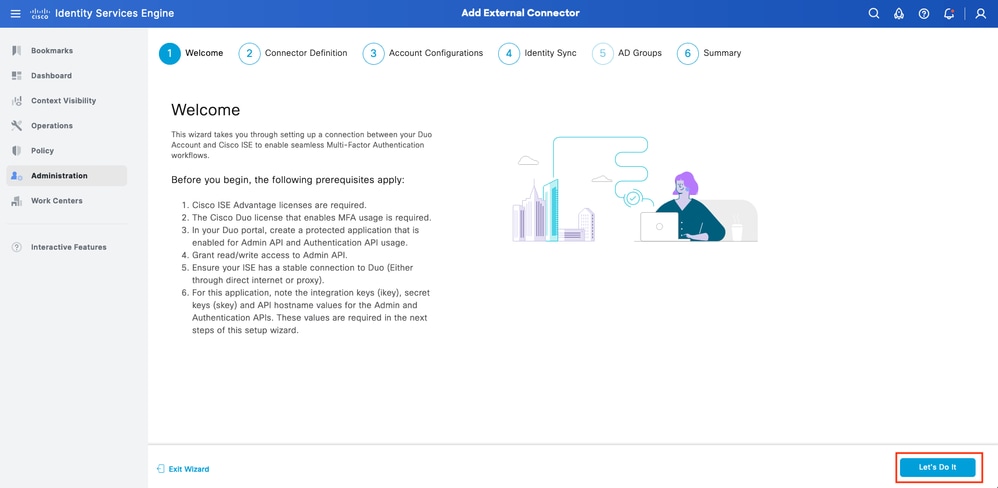

انتقل إلى إدارة > إدارة الهوية > مصادر الهوية الخارجية. انقر على إضافة. في شاشة الترحيب انقر فوق دعنا نقوم بذلك.

معالج ISE Duo 1

معالج ISE Duo 1

في الشاشة التالية قم بتكوين اسم الاتصال وانقر على التالي.

معالج ISE Duo 2

معالج ISE Duo 2

قم بتكوين قيم اسم مضيف واجهة برمجة التطبيقات (API) وتكامل واجهة برمجة التطبيقات (API) والمفاتيح السرية من Cisco ISE Admin ودمج واجهة برمجة التطبيقات (API) لمصادقة Cisco ISE والمفاتيح السرية من تحديد تطبيقات لحماية الخطوة.

معالج ISE Duo 3

معالج ISE Duo 3

انقر على إختبار الاتصال. بمجرد نجاح إختبار الاتصال، يمكنك النقر فوق التالي.

معالج ISE Duo 4

معالج ISE Duo 4

قم بتكوين مزامنة الهوية. تقوم هذه العملية بمزامنة المستخدمين من مجموعات Active Directory التي قمت بتحديدها في "حساب Duo" باستخدام بيانات اعتماد API التي تم توفيرها مسبقا. حدد نقطة ربط Active Directory. طقطقت فوق بعد ذلك.

ملاحظة: تكوين Active Directory خارج نطاق المستند، اتبع هذا المستند من أجل دمج ISE مع Active Directory.

معالج ISE Duo 5

معالج ISE Duo 5

حدد مجموعات Active Directory التي ترغب في مزامنة المستخدمين منها مع Duo. طقطقت فوق بعد ذلك.

معالج ISE Duo 6

معالج ISE Duo 6

تحقق من صحة الإعدادات وانقر على تم.

معالج ISE Duo 7

معالج ISE Duo 7

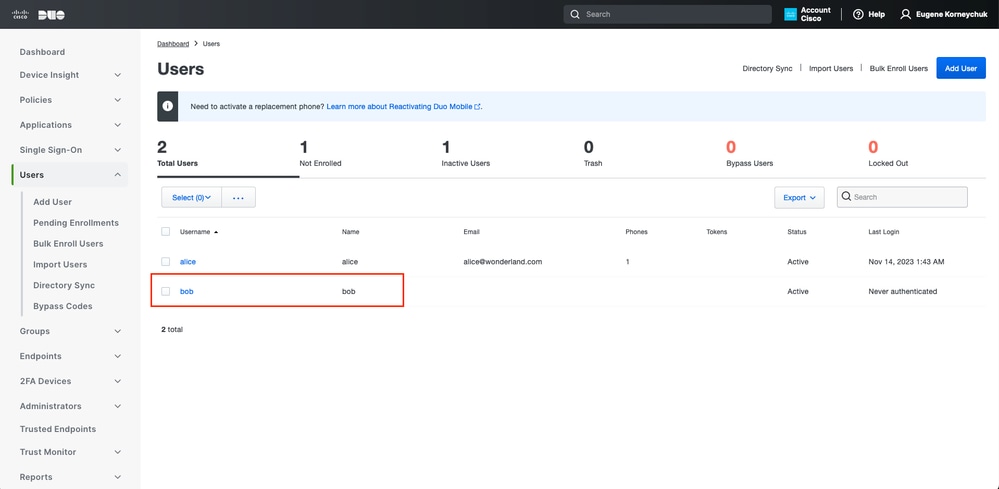

تسجيل المستخدم في Duo

ملاحظة: تسجيل المستخدم الثنائي خارج نطاق المستند، اعتبر هذا المستند لمعرفة المزيد حول تسجيل المستخدمين. لأغراض هذا المستند، يتم إستخدام تسجيل المستخدم اليدوي.

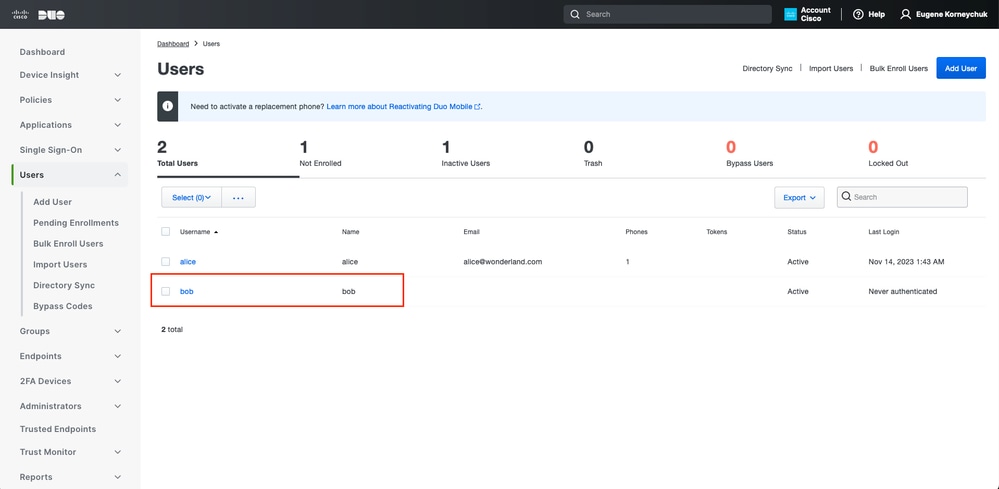

فتح لوحة معلومات مسؤول Duo. انتقل إلى لوحة المعلومات > المستخدمون. انقر فوق المستخدم الذي تمت مزامنته من ISE.

تسجيل ثنائي 1

تسجيل ثنائي 1

قم بالتمرير لأسفل إلى الهواتف. انقر فوق إضافة هاتف.

تسجيل ثنائي 2

تسجيل ثنائي 2

أدخل رقم الهاتف وانقر فوق إضافة هاتف.

الملتحقين 3

الملتحقين 3

تكوين مجموعات النهج

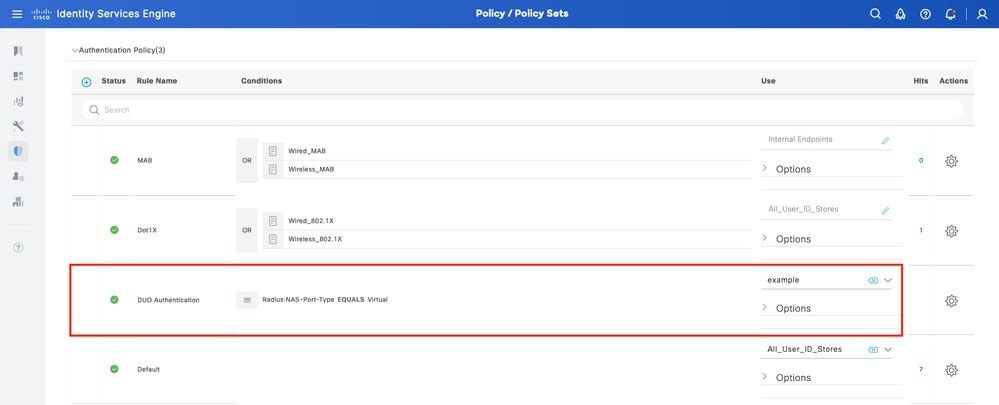

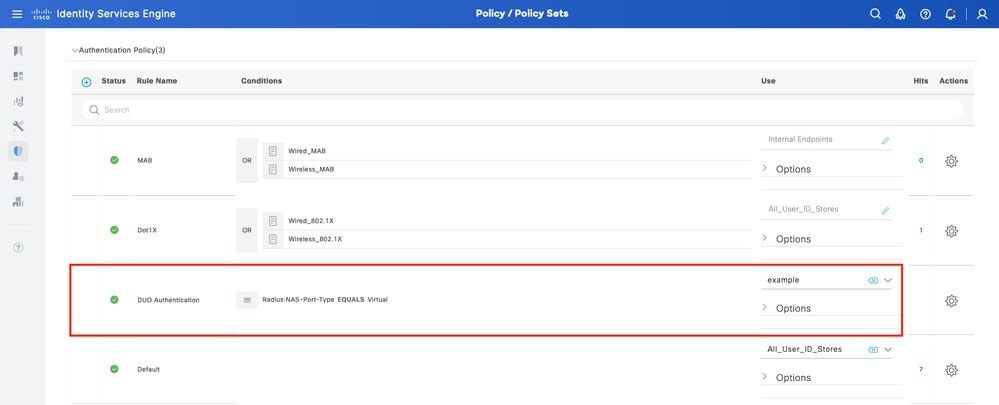

1. تكوين سياسة المصادقة

انتقل إلى السياسة > مجموعة السياسات. حدد مجموعة النهج التي ترغب في تمكين MFA لها. تكوين نهج المصادقة مع مخزن هوية المصادقة الأساسي كدليل نشط.

مجموعة النهج 1

مجموعة النهج 1

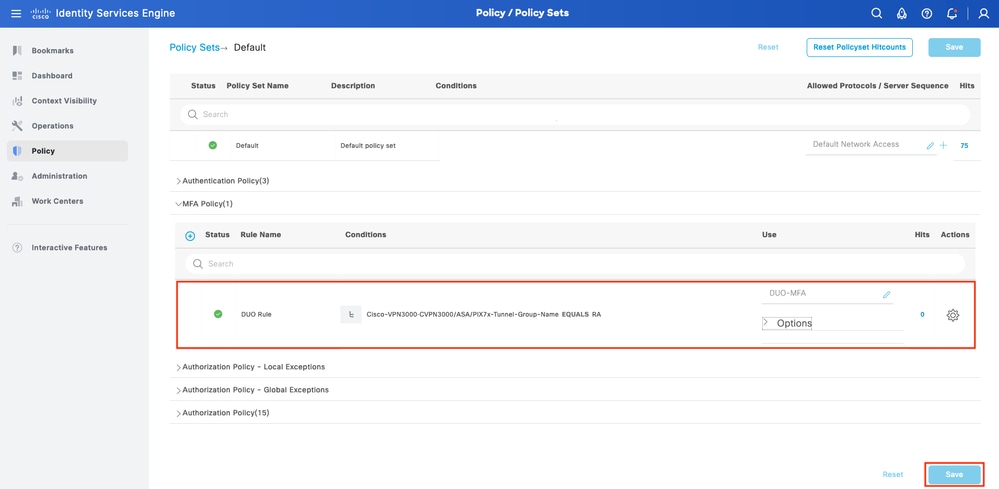

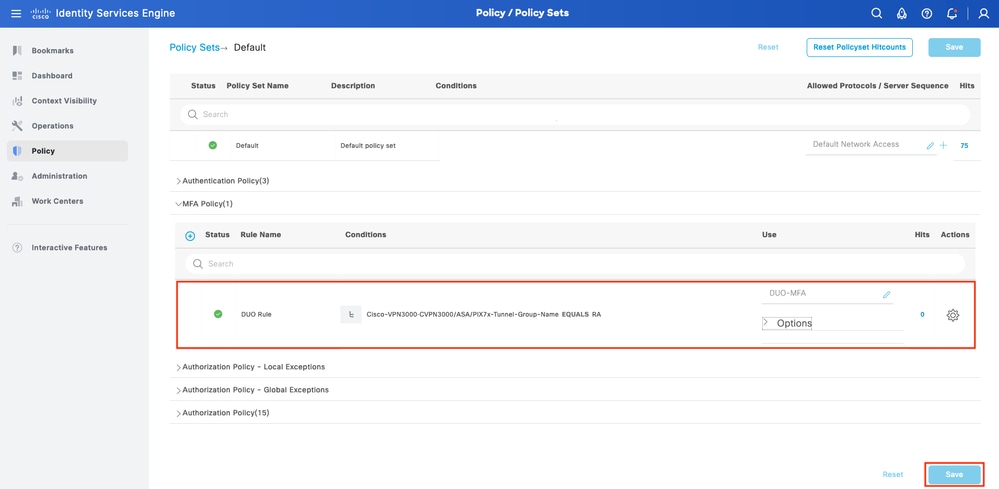

2. تكوين سياسة MFA

وبمجرد تمكين MFA على ISE، يتوفر قسم جديد في مجموعات نهج ISE. قم بتوسيع نهج MFA وانقر فوق + لإضافة نهج MFA. قم بتكوين شروط MFA التي تختارها، حدد DUO-MFA التي تم تكوينها مسبقا في قسم الاستخدام. انقر فوق حفظ.

سياسة ISE

سياسة ISE

ملاحظة: تعتمد السياسة المكونة أعلاه على مجموعة الأنفاق المسماة RA. يتم إجبار المستخدمين المتصلين بمجموعة نفق RA على تنفيذ MFA. تكوين ASA/FTD خارج نطاق هذا المستند. أستخدم هذا المستند لتكوين ASA/FTD

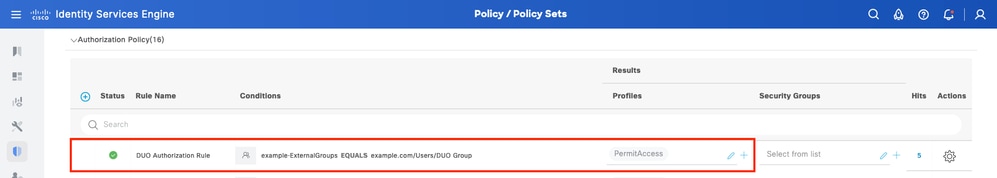

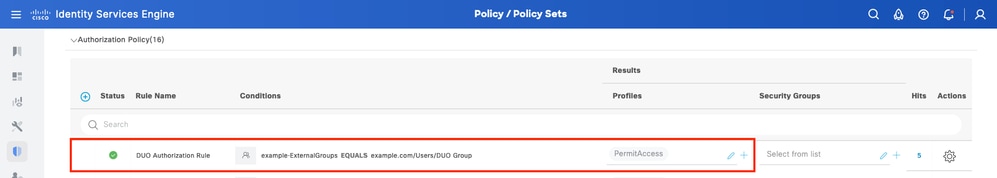

3. تكوين سياسة التخويل

قم بتكوين نهج التخويل مع شرط مجموعة Active Directory وأذونات من إختيارك.

مجموعة النهج 3

مجموعة النهج 3

القيود

وقت كتابة هذا المستند:

1. يتم دعم الدفع الثنائي والهاتف فقط كطريقة مصادقة من العامل الثاني

2. لا يتم دفع أية مجموعات إلى Duo Cloud، يتم دعم مزامنة المستخدم فقط

3. يتم دعم حالات إستخدام المصادقة متعددة العوامل التالية فقط:

- مصادقة مستخدم شبكة VPN

- مصادقة وصول مسؤول TACACS+

التحقق من الصحة

افتح Cisco Secure Client، انقر فوق Connect. زودت username و كلمة وطقطقة ok.

عميل شبكة VPN

عميل شبكة VPN

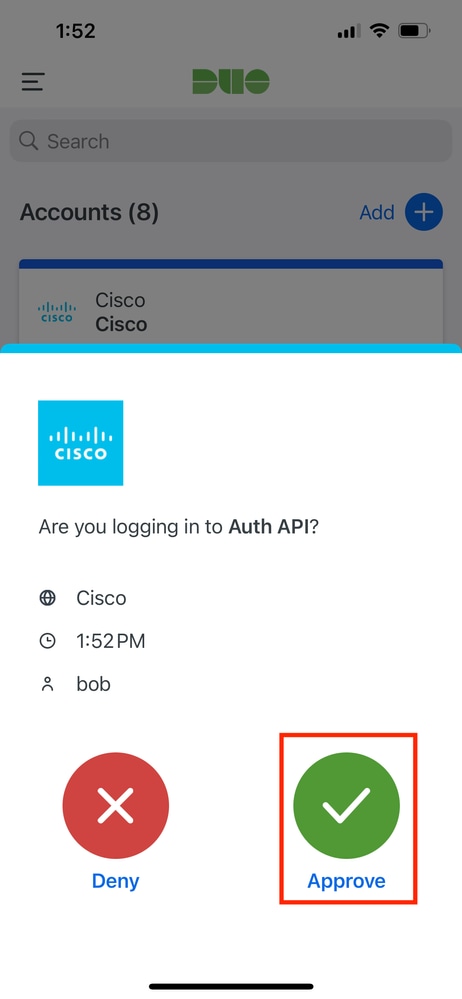

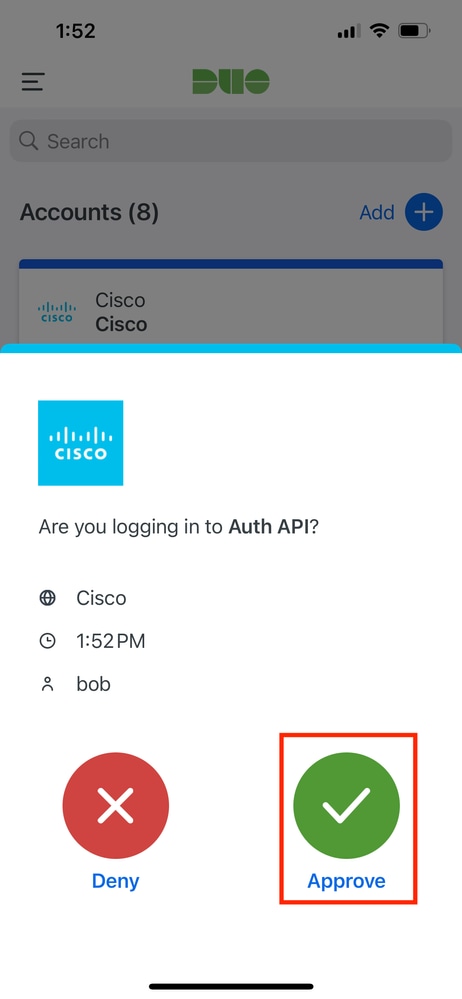

يجب أن يتلقى Users Mobile Device إعلام دفعي ثنائي. الموافقة عليه. تم إنشاء اتصال VPN.

دفعة ثنائية

دفعة ثنائية

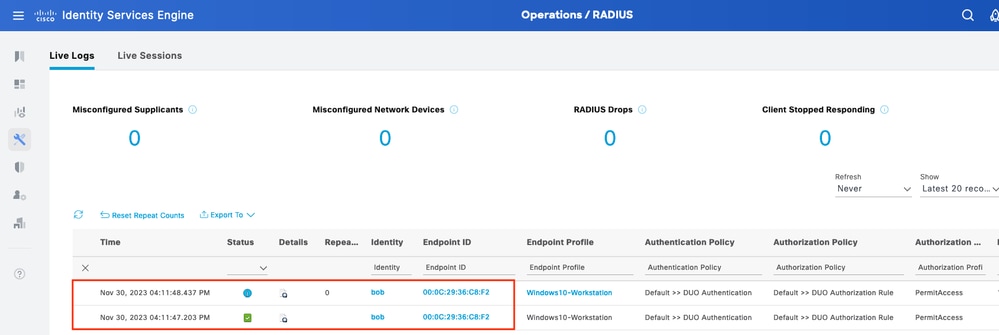

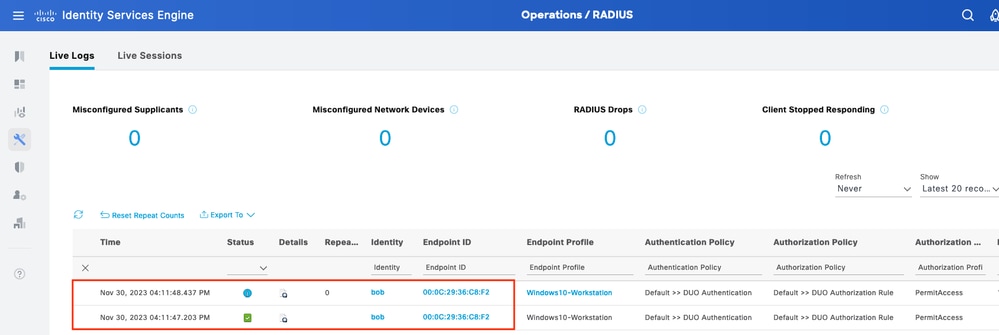

انتقل إلى عمليات ISE > السجلات المباشرة لتأكيد مصادقة المستخدم.

السجلات المباشرة 1

السجلات المباشرة 1

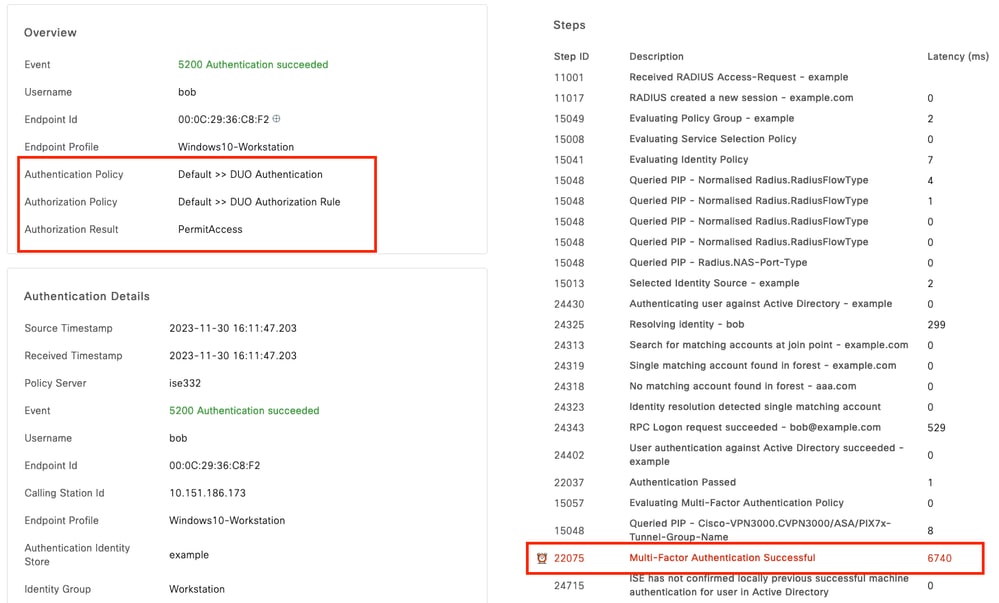

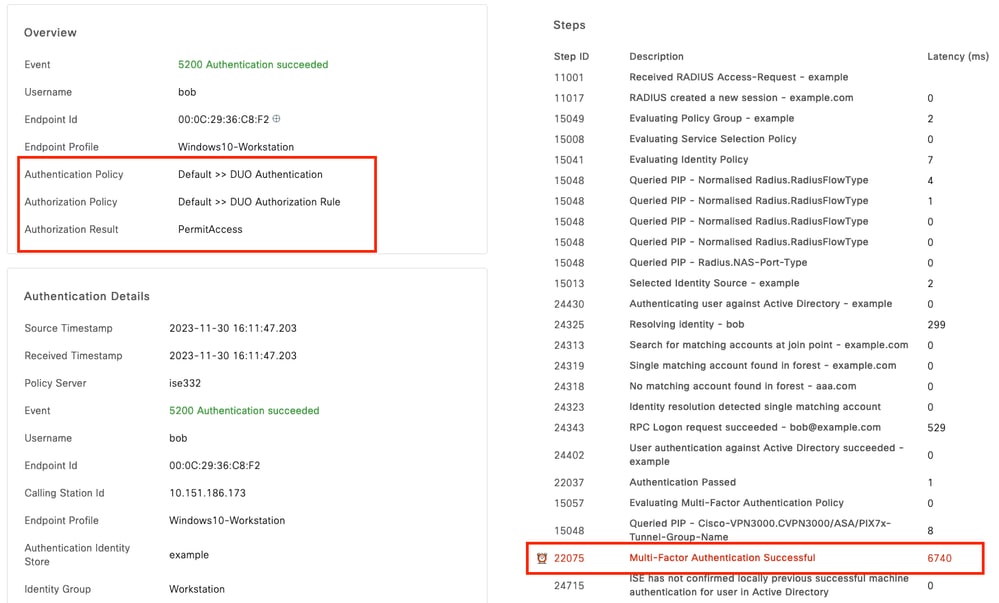

انقر فوق تقرير مصادقة التفاصيل، تحقق من نهج المصادقة ونهج التخويل ونتائج التخويل. قم بالتمرير خلال الخطوات الموجودة على اليمين. لتأكيد أن MFA نجح يجب أن يكون السطر التالي موجودا:

تم إجراء المصادقة متعددة العوامل بنجاح

السجلات الحية 2

السجلات الحية 2

استكشاف الأخطاء وإصلاحها

تصحيح الأخطاء للتمكين على ISE.

| حالة الاستخدام |

مكون السجل |

ملف السجل |

رسائل السجل الرئيسية |

| سجلات MFA ذات الصلة |

محرك السياسات |

ise-psc.log |

DuoMfaAuthApiUtils -:::- تم تقديم طلب إلى Duo Client Manager

DuoMfaAuthApiUtils —> إستجابة Duo |

| السجلات ذات الصلة بالنهج |

بررت جني |

prrt-management.log |

معالج RadiusMfaPolicyRequest

معالج TacacsMfaPolicyRequest |

| سجلات المصادقة ذات الصلة |

Runtime-AAA |

prrt-server.log |

MfaAuthenticator::onAuthenticateEvent

MfaAuthenticator::SendAuthenticateEvent

MfaAuthenticator::onResponseEvaluationPolicyEvent |

| مصادقة ثنائية والسجلات ذات الصلة بمزامنة المعرف |

|

duo-sync-service.log |

|

التعليقات

التعليقات