المقدمة

يصف هذا وثيقة كيف أن يعدل الشفرة مختلف يستعمل ب ISE 3.3 وفيما بعد في خدمة مختلف لذلك مستعمل السيطرة على هذا آلية.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكون المستخدم

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- ISE الإصدار 3.3 من Cisco.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

مجموعات التشفير المدعومة

يدعم Cisco ISE الإصدارات 1.0 و 1.1 و 1.2 من TLS.

من الإصدار 3.3 من Cisco ISE، تم تقديم TLS 1.3 لواجهة المستخدم الرسومية (GUI) للمسؤول فقط. يتم دعم هذه التشفير لوصول المسؤول HTTPS عبر TL 1. 3 :

يدعم Cisco ISE شهادات خادم RSA و ECDSA. هذه المنحنيات البيضاوية مدعومة:

-

secp256r1

-

SECP384r1

-

SECP521r1

يسرد هذا الجدول مجموعات التشفير المدعومة:

| شفرة |

مصادقة EAP/DTLS RADIUS |

تنزيل CRL من HTTPS أو اتصال LDAP/Syslog الآمن/DTLS CoA |

| ecdhe-ecdsa-aes256-gcm-sha384 |

نعم، عند السماح ب TLS 1.1. |

نعم، عند السماح ب TLS 1.1. |

| ecdhe-ecdsa-aes128-gcm-sha256 |

نعم، عند السماح ب TLS 1.1. |

نعم، عند السماح ب TLS 1.1. |

| ECDHE-ECDSA-AES256-SHA384 |

نعم، عند السماح ب TLS 1.1. |

نعم، عند السماح ب TLS 1.1. |

| ecdhe-ecdsa-aes128-sha256 |

نعم، عند السماح ب TLS 1.1. |

نعم، عند السماح ب TLS 1.1. |

| ECDHE-ECDSA-AES256-SHA |

نعم، عندما يسمح SHA-1. |

نعم، عندما يسمح SHA-1. |

| معيار ECDHE-ECDSA-AES128-SHA |

نعم، عندما يسمح SHA-1. |

نعم، عندما يسمح SHA-1. |

| ecdhe-rsa-aes256-gcm-sha384 |

نعم، عند السماح باستخدام تقنية ECDHE-RSA. |

نعم عند السماح باستخدام تقنية ECDHE-RSA. |

| ECDHE-RSA-AES128-GCM-SHA256 |

نعم، عند السماح باستخدام تقنية ECDHE-RSA. |

نعم، عند السماح باستخدام تقنية ECDHE-RSA. |

| ECDHE-RSA-AES256-SHA384 |

نعم، عند السماح باستخدام تقنية ECDHE-RSA. |

نعم، عند السماح باستخدام تقنية ECDHE-RSA. |

| ECDHE-RSA-AES128-SHA256 |

نعم، عند السماح باستخدام تقنية ECDHE-RSA. |

نعم، عند السماح باستخدام تقنية ECDHE-RSA. |

| ECDHE-RSA-AES256-SHA |

نعم، عند السماح باستخدام ECDHE-RSA/SHA-1. |

نعم، عند السماح باستخدام ECDHE-RSA/SHA-1. |

| ECDHE-RSA-AES128-SHA |

نعم، عند السماح باستخدام ECDHE-RSA/SHA-1. |

نعم، عند السماح باستخدام ECDHE-RSA/SHA-1. |

| DHE-RSA-AES256-SHA256 |

لا |

نعم |

| DHE-RSA-AES128-SHA256 |

لا |

نعم |

| DHE-RSA-AES256-SHA |

لا |

نعم، عندما يسمح SHA-1. |

| DHE-RSA-AES128-SHA |

لا |

نعم، عندما يسمح SHA-1. |

| الطراز AES256-SHA256 |

نعم |

نعم |

| الطراز AES128-SHA256 |

نعم |

نعم |

| الطراز AES256-SHA |

نعم، عندما يسمح SHA-1. |

نعم، عندما يسمح SHA-1. |

| الطراز AES128-SHA |

نعم، عندما يسمح SHA-1. |

نعم، عندما يسمح SHA-1. |

| DES-CBC3-SHA |

نعم، عند السماح ب 3DES/SHA-1. |

نعم، عند السماح ب 3DES/SHA-1. |

| DHE-DSS-AES256-SHA |

لا |

نعم، عند تمكين 3DES/DSS و SHA-1. |

| DHE-DSS-AES128-SHA |

لا |

نعم، عند تمكين 3DES/DSS و SHA-1. |

| EDH-DSS-DES-CBC3-SHA |

لا |

نعم، عند تمكين 3DES/DSS و SHA-1. |

| التعاون الإقليمي 4-شاو |

عندما يتم تمكين خيار السماح بالشفرة الضعيفة في صفحة البروتوكولات المسموح بها وعندما يتم السماح بشفرة SHA-1. |

لا |

| RC4-MD5 |

عندما يتم تمكين خيار السماح بالشفرة الضعيفة في صفحة البروتوكولات المسموح بها وعندما يتم السماح بشفرة SHA-1. |

لا |

| إمداد AP-FAST المجهول فقط: ADH-AES-128-SHA |

نعم |

لا |

| التحقق من إستخدام المفتاح |

يمكن أن تحتوي شهادة العميل على KeyUsage=Key Agreement و ExtendedKeyUsage=Client Authentication لهذه الشفرة:

- ecdhe-ecdsa-aes128-gcm-sha256

- ecdhe-ecdsa-aes256-gcm-sha384

- ecdhe-ecdsa-aes128-sha256

- ECDHE-ECDSA-AES256-SHA384

|

|

| التحقق من صحة ExtendedKeyUse |

يجب أن تحتوي شهادة العميل على KeyUsage=تشفير المفاتيح ومصادقة ExtendedKeyUsage=Client للشفرات التالية:

- الطراز AES256-SHA256

- الطراز AES128-SHA256

- الطراز AES256-SHA

- الطراز AES128-SHA

- DHE-RSA-AES128-SHA

|

يجب أن تحتوي شهادة الخادم على ExtendedKeyUsage=مصادقة الخادم. |

التكوينات

تكوين إعدادات التأمين

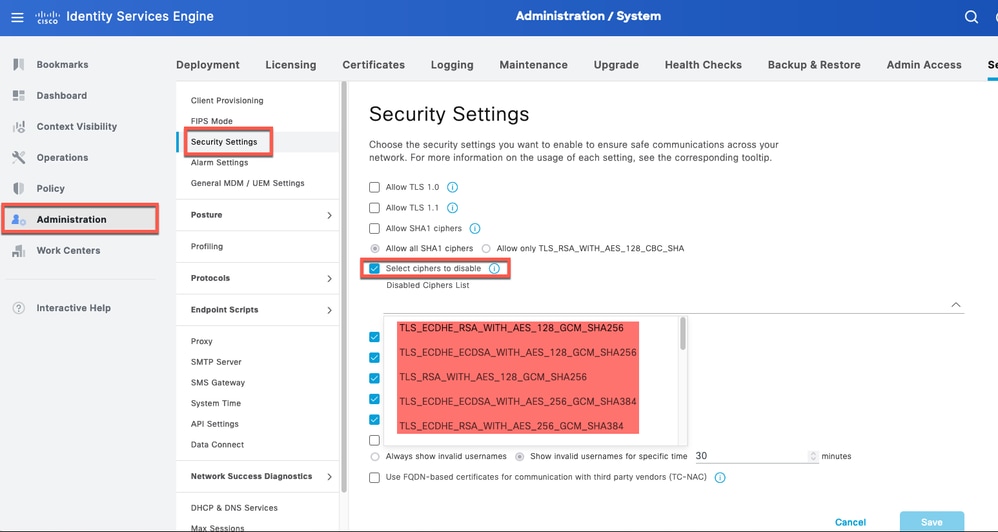

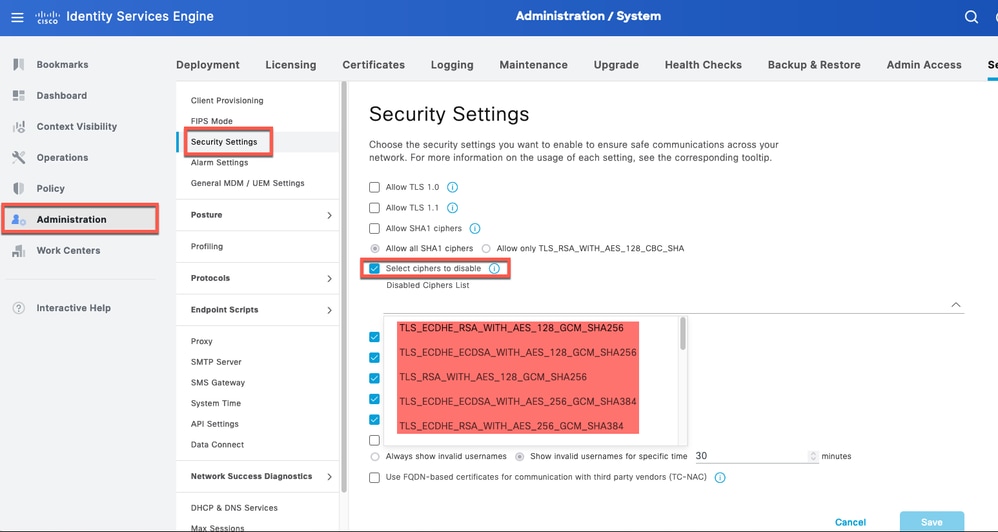

قم بإجراء هذا الإجراء لتكوين إعدادات التأمين:

1. في واجهة المستخدم الرسومية Cisco ISE، انقر فوق أيقونة القائمة ( ) واختر إدارة>إعدادات التأمين

) واختر إدارة>إعدادات التأمين

2. في قسم إعدادات إصدارات TLS، أختر واحد أو نطاق من إصدارات TLS المتتالية. حدد خانة الاختيار المجاورة لإصدارات TLS التي تريد تمكينها.

ملاحظة: يتم تمكين TLS 1.2 بشكل افتراضي ولا يمكن تعطيله. إذا أخترت أكثر من إصدار TLS، يجب عليك إختيار إصدارات متتالية. على سبيل المثال، إذا أخترت TLS 1.0، يتم تمكين TLS 1.1 تلقائيا. قد يؤدي تغيير المشفرات هنا إلى إعادة تشغيل ISE.

السماح ب TLS 1.0 و 1.1 و 1.2: تمكين TLS 1.0 و 1.1 و 1.2 للخدمات التالية. أيضا، اسمح تشفير SHA-1: يسمح لتشفير SHA-1 بالتواصل مع النظراء لسير العمل هذه:

- مصادقة EAP.

- تنزيل CRL من خادم HTTPS.

- اتصال Syslog الآمن بين ISE وخادم syslog الخارجي.

- ISE كعميل LDAP آمن.

- ISE كعميل ODBC آمن.

- خدمات ERS.

- خدمات pxGrid.

- جميع بوابات ISE (مثل مدخل الضيف وبوابة إمداد العميل وبوابة الأجهزة الخاصة بي).

- اتصال MDM.

- اتصال وكيل PassiveID.

- مزود المرجع المصدق.

- الوصول إلى واجهة المستخدم الرسومية (GUI) للمسؤول.

يتم إستخدام هذه المنافذ بواسطة المكونات المدرجة في الأعلى للاتصال:

ملاحظة: يتم تعطيل خيار السماح بشفرة SHA-1 بشكل افتراضي. نوصي باستخدام شفرات SHA-256 أو SHA-384 لتعزيز الأمان.

يجب إعادة تشغيل كافة العقد في عملية نشر بعد تمكين أو تعطيل خيار السماح بالشفرات SHA-1. إذا لم تكن عملية إعادة التشغيل ناجحة، فلن يتم تطبيق تغييرات التكوين.

عندما يتم تعطيل خيار السماح بشفرة SHA-1، إذا حاول عميل مزود بشفرات SHA-1 فقط الاتصال ب Cisco ISE، يفشل المصافحة، ويمكنك رؤية رسالة خطأ على مستعرض العميل.

أختر أحد الخيارات مع السماح لشفرات SHA-1 بالتواصل مع النظراء القدامى:

السماح ب TLS 1.3: يسمح TLS 1.3 للمسؤول HTTPS بالوصول عبر المنفذ 443 ل:

ملاحظة: لا تدعم إتصالات AAA وجميع أنواع الاتصالات بين العقد TLS 1.3. قم بتمكين TLS 1.3 على Cisco ISE والعملاء والخوادم ذات الصلة لوصول المسؤول عبر TLS 1.3.

السماح بتشفير ECDHE-RSA و 3DES: يسمح لتشفير ECDHE-RSA بالتواصل مع النظراء لسير العمل هذه:

- يتم تكوين Cisco ISE كخادم EAP

-

يتم تكوين Cisco ISE كخادم RADIUS DTLS

-

يتم تكوين Cisco ISE كعميل RADIUS DTLS

-

تقوم Cisco ISE بتنزيل CRL من HTTPS أو خادم LDAP آمن

-

يتم تكوين Cisco ISE كعميل syslog آمن

-

يتم تكوين Cisco ISE كعميل LDAP آمن

السماح بشفرات DSS ل ISE كعميل: عندما يعمل Cisco ISE كعميل، يسمح لشفرات DSS بالاتصال بخادم لسير العمل هذه:

-

يتم تكوين Cisco ISE كعميل RADIUS DTLS

-

تقوم Cisco ISE بتنزيل CRL من HTTPS أو خادم LDAP آمن

-

يتم تكوين Cisco ISE كعميل syslog آمن

-

يتم تكوين Cisco ISE كعميل LDAP آمن

السماح بإعادة التفاوض القديم غير الآمن على TLS ل ISE كعميل: يسمح بالاتصال بخوادم TLS القديمة التي لا تدعم إعادة التفاوض الآمن على TLS لسير العمل هذه:

-

تقوم Cisco ISE بتنزيل CRL من HTTPS أو خادم LDAP آمن

-

يتم تكوين Cisco ISE كعميل syslog آمن

-

يتم تكوين Cisco ISE كعميل LDAP آمن

الكشف عن أسماء المستخدمين غير الصحيحة: يعرض Cisco ISE بشكل افتراضي الرسالة غير الصالحة لإخفاقات المصادقة بسبب أسماء المستخدمين غير الصحيحة. للمساعدة في تصحيح الأخطاء، يفرض هذا الخيار على Cisco ISE عرض أسماء المستخدمين في التقارير، بدلا من الرسالة غير الصالحة. لاحظ أنه يتم عرض أسماء المستخدمين دائما للمصادقة الفاشلة التي لا تكون بسبب أسماء المستخدمين غير الصحيحة.

هذه الميزة مدعومة لمصادر هوية Active Directory و Internal Users و LDAP و ODBC. لا يتم دعمه لمصادر الهوية الأخرى، مثل رمز RADIUS المميز أو RSA أو SAML.

إستخدام الشهادات المستندة إلى FQDN للاتصال بموردي الجهات الخارجية (TC-NAC): يجب أن تتوافق الشهادات المستندة إلى FQDN مع القواعد التالية:

- يجب أن يحتوي حقلا SAN و CN في الشهادة على قيم FQDN. أسماء المضيف وعناوين IP غير مدعومة.

- يجب أن تحتوي شهادات أحرف البدل على حرف البدل فقط في الجزء الأيسر البعيد.

- يجب أن تكون FQDN المقدمة في الشهادة قابلة للحل DNS.

تعطيل الشفرات المحددة

تحقق من خيار تكوين قائمة التشفير يدويا إذا كنت تريد تكوين التشفير يدويا للاتصال بمكونات Cisco ISE التالية: admin UI، ERS، OpenAPI، و ODBC الآمن، والمداخل، و pxGrid. يتم عرض قائمة من التشفير مع تحديد التشفير المسموح به بالفعل. على سبيل المثال، إذا تم تمكين خيار السماح بشفرة SHA1، فسيتم تمكين شفرات SHA1 في هذه القائمة. في حالة تحديد خيار السماح فقط ب TLS_RSA_WITH_AES_128_CBC_SHA، يتم تمكين تشفير SHA1 هذا فقط في هذه القائمة. إذا تم تعطيل خيار السماح بشفرة SHA1، فلا يمكنك تمكين أي تشفير SHA1 في هذا

ملاحظة: عند تحرير قائمة المشفرات المراد تعطيلها، تتم إعادة تشغيل خادم التطبيق على جميع عقد Cisco ISE. عند تمكين وضع FIPS أو تعطيله، تتم إعادة تشغيل خوادم التطبيقات على جميع العقد مما يؤدي إلى وقت توقف كبير عن العمل للنظام. إذا قمت بتعطيل أي تشفير باستخدام خيار تكوين قائمة التشفير يدويا، فتحقق من قائمة التشفير المعطل بعد إعادة تشغيل خوادم التطبيق. لا يتم تغيير قائمة التشفير المعطل بسبب انتقال وضع FIPS.

خيار أن يعجز شفرة ISE 3.3

خيار أن يعجز شفرة ISE 3.3

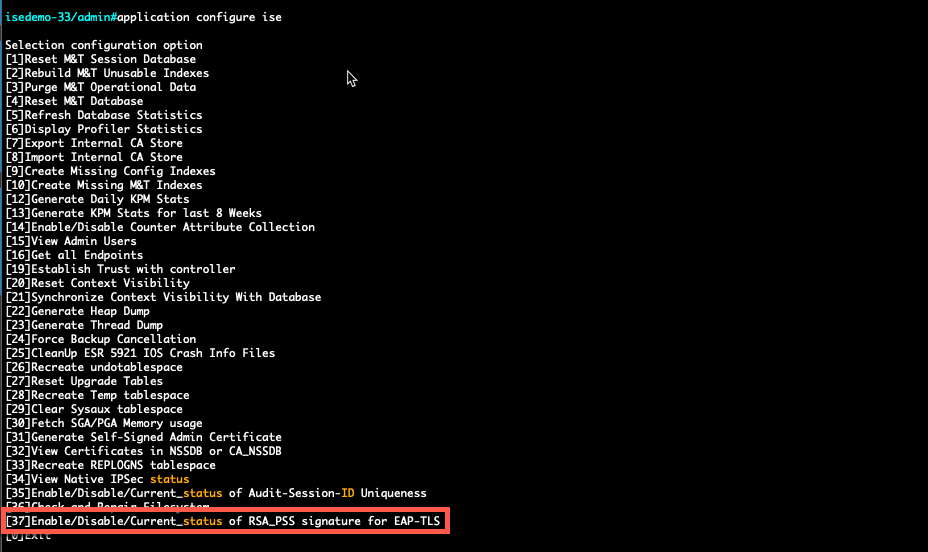

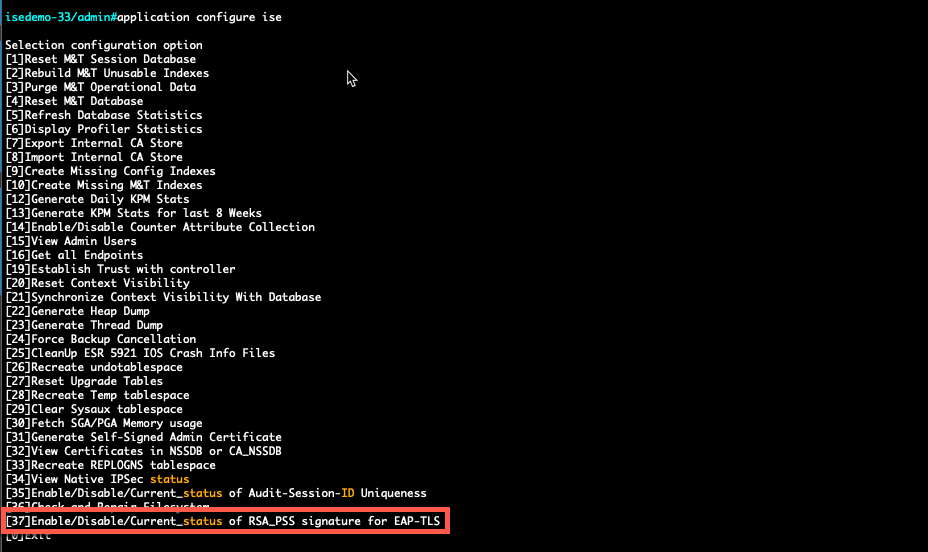

- من واجهة سطر أوامر (CLI) ISE يمكنك تشغيل الأمر

application configure iseواستخدام الخيار 37، المبرز في لقطة الشاشة هذه، تمكين/disable/current_status من توقيع RSA_PSS ل EAP-TLS. الخطأ ذي الصلة هو معرف تصحيح الأخطاء من Cisco CSCwb77915.

خيار تعطيل/تمكين RSA_PSS ل EAP-TLS

خيار تعطيل/تمكين RSA_PSS ل EAP-TLS

معلومات ذات صلة

) واختر إدارة

) واختر إدارة

خيار أن يعجز شفرة ISE 3.3

خيار أن يعجز شفرة ISE 3.3 خيار تعطيل/تمكين RSA_PSS ل EAP-TLS

خيار تعطيل/تمكين RSA_PSS ل EAP-TLS التعليقات

التعليقات