المقدمة

يصف هذا المستند كيفية تكوين محرك خدمات الهوية (ISE) من Cisco للتكامل مع خادم Cisco LDAP.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco ISE الإصدار 1.3 مع تصحيح 2

- Microsoft Windows الإصدار 7 x64 مع تثبيت OpenLDAP

- وحدة التحكم في شبكة LAN اللاسلكية (WLC) من Cisco، الإصدار 8.0.100.0

- Cisco AnyConnect، الإصدار 3.1 ل Microsoft Windows

- محرر ملف تعريف مدير الوصول إلى الشبكة من Cisco

ملاحظة: هذا المستند صالح للأدوات التي تستخدم LDAP كمصدر الهوية الخارجية لمصادقة ISE والتفويض الخاص بها.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

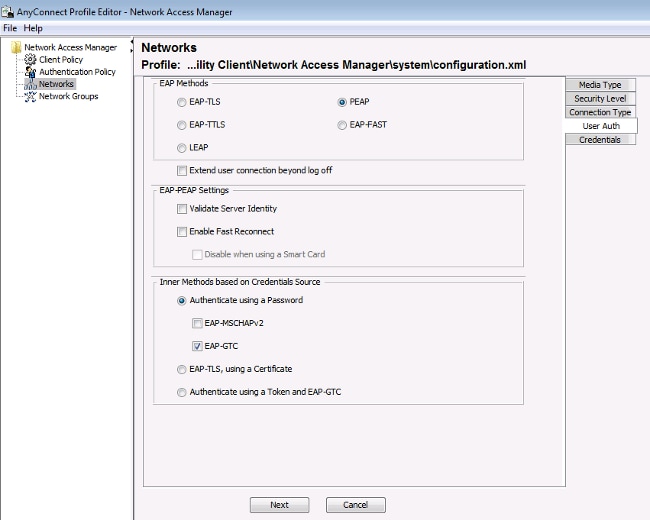

أساليب المصادقة هذه مدعومة مع LDAP:

- بروتوكول المصادقة المتوسع - بطاقة الرمز المميز العام (EAP-GTC)

- بروتوكول المصادقة المتوسع - أمان طبقة النقل (EAP-TLS)

- بروتوكول المصادقة المتوسع المحمي - أمان طبقة النقل (PEAP-TLS)

التكوين

يصف هذا القسم كيفية تكوين أجهزة الشبكة ودمج ISE مع خادم LDAP.

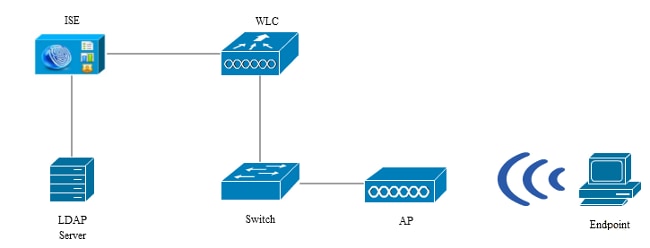

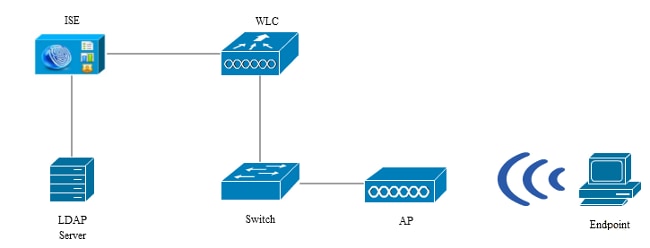

الرسم التخطيطي للشبكة

في مثال التكوين هذا، تستخدم نقطة النهاية محول لاسلكي للاقتران بالشبكة اللاسلكية.

شكلت ال LAN لاسلكي (WLAN) على ال WLC in order to صادقت المستعمل عن طريق ال ISE. في ISE، تم تكوين LDAP كمخزن هوية خارجي.

يوضح هذا الصورة مخطط الشبكة الذي يتم إستخدامه:

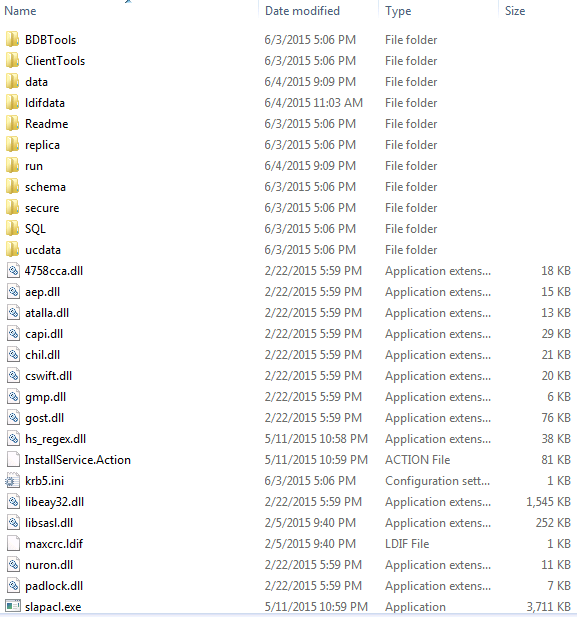

تكوين OpenLDAP

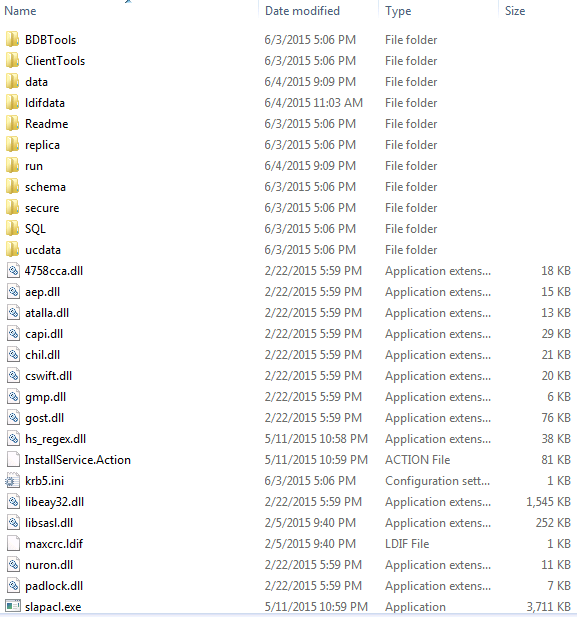

اكتمل تثبيت OpenLDAP ل Microsoft Windows من خلال واجهة المستخدم الرسومية (GUI)، وهي واضحة ومباشرة. الموضع الافتراضي هو C: > OpenLDAP. بعد التثبيت، يجب أن ترى هذا الدليل:

الإحاطة علما بدلالين على وجه الخصوص:

- ClientTools - يتضمن هذا الدليل مجموعة من الثنائيات التي يتم إستخدامها لتحرير قاعدة بيانات LDAP.

- ldifdata - هذا هو المكان الذي يجب تخزين الملفات فيه مع كائنات LDAP.

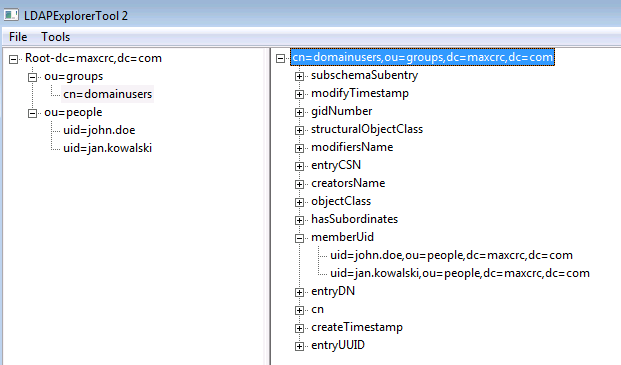

إضافة هذا الهيكل إلى قاعدة بيانات LDAP:

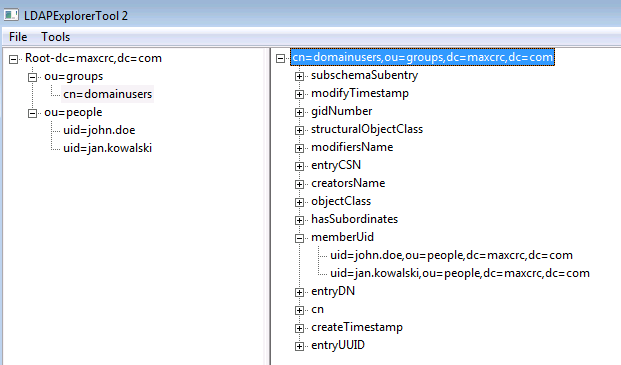

تحت الدليل الجذر، يجب تكوين وحدتين مؤسسيتين (OUs). يجب أن تحتوي OU=groups OU على مجموعة فرعية واحدة (cn=domainUsers في هذا المثال).

تعرف OU=people حسابي المستخدم اللذين ينتميان إلى مجموعة cn=domainUsers.

لملء قاعدة البيانات، يجب عليك إنشاء ملف ldif أولا. تم إنشاء البنية المذكورة سابقا من هذا الملف:

dn: ou=groups,dc=maxcrc,dc=com

changetype: add

ou: groups

description: All groups in organisation

objectclass: organizationalunit

dn: ou=people,dc=maxcrc,dc=com

changetype: add

ou: people

description: All people in organisation

objectclass: organizationalunit

dn: uid=john.doe,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: john.doe

givenName: John

sn: Doe

cn: John Doe

mail: john.doe@example.com

userPassword: password

dn: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: jan.kowalski

givenName: Jan

sn: Kowalski

cn: Jan Kowalski

mail: jan.kowalski@example.com

userPassword: password

dn: cn=domainusers,ou=groups,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: posixGroup

gidNumber: 678

memberUid: uid=john.doe,ou=people,dc=maxcrc,dc=com

memberUid: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

لإضافة الكائنات إلى قاعدة بيانات LDAP، أستخدم الأمر ldapmodify binary:

C:\OpenLDAP\ClientTools>ldapmodify.exe -a -x -h localhost -p 389 -D "cn=Manager,

dc=maxcrc,dc=com" -w secret -f C:\OpenLDAP\ldifdata\test.ldif

ldap_connect_to_host: TCP localhost:389

ldap_new_socket: 496

ldap_prepare_socket: 496

ldap_connect_to_host: Trying ::1 389

ldap_pvt_connect: fd: 496 tm: -1 async: 0

attempting to connect:

connect success

adding new entry "ou=groups,dc=maxcrc,dc=com"

adding new entry "ou=people,dc=maxcrc,dc=com"

adding new entry "uid=john.doe,ou=people,dc=maxcrc,dc=com"

adding new entry "uid=jan.kowalski,ou=people,dc=maxcrc,dc=com"

adding new entry "cn=domainusers,ou=groups,dc=maxcrc,dc=com"

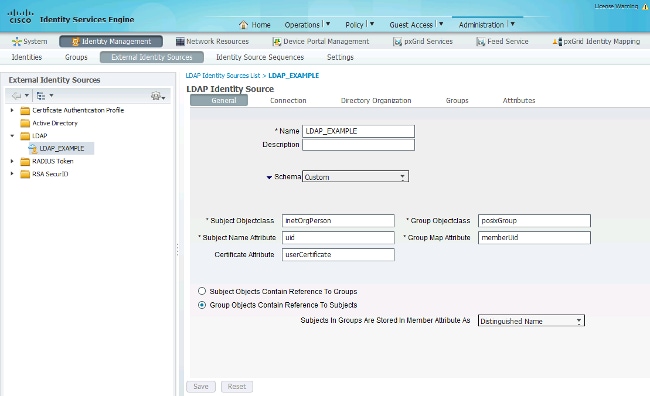

دمج OpenLDAP مع ISE

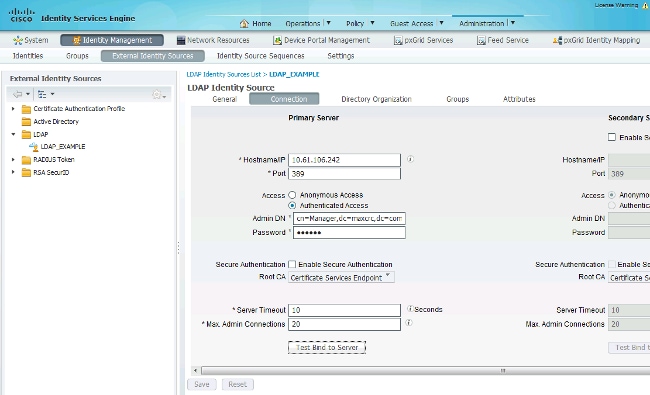

استعملت المعلومة أن يكون زودت في الصور من خلال هذا قسم in order to شكلت LDAP كهوية مخزن على ال ISE.

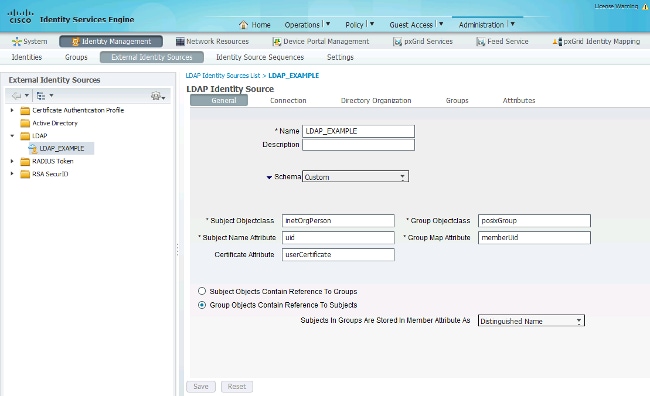

يمكنك تكوين هذه السمات من علامة التبويب عام:

- SubjectClass - يماثل هذا الحقل فئة الكائن لحسابات المستخدم في ملف ldif. طبقا لتكوين LDAP. أستخدم واحدة من هذه الفئات الأربع:

- أعلى

- شخص

- موظف تنظيمي

- InetOrgPerson

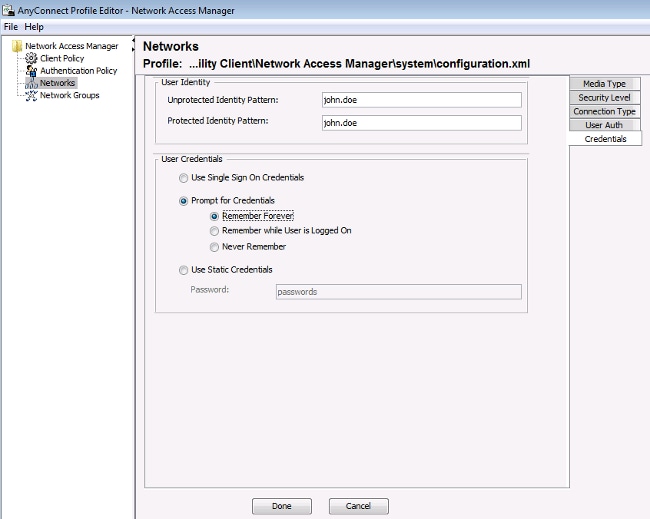

- سمة اسم الموضوع - هذه هي السمة التي يتم إستردادها بواسطة LDAP عندما يستفسر ISE عما إذا كان هناك اسم مستخدم محدد مضمن في قاعدة بيانات أم لا. في هذا السيناريو، يجب إستخدام John.doe أو jan.kowalskski كاسم مستخدم على نقطة النهاية.

- مجموعة ObjectClass - يماثل هذا الحقل فئة الكائن لمجموعة في ملف ldif. في هذا السيناريو، تكون فئة الكائن لمجموعة cn=domainUsers هي posixGroup.

- سمة مخطط المجموعة - تحدد هذه السمة كيفية تعيين المستخدمين إلى المجموعات. تحت ال cn=domainUsers مجموعة في ال ldif مبرد، أنت يستطيع رأيت إثنان memberUid سمة أن يرادف المستعمل.

كما يقدم ISE بعض المخططات المهيأة مسبقا (Microsoft Active Directory و Sun و Novell):

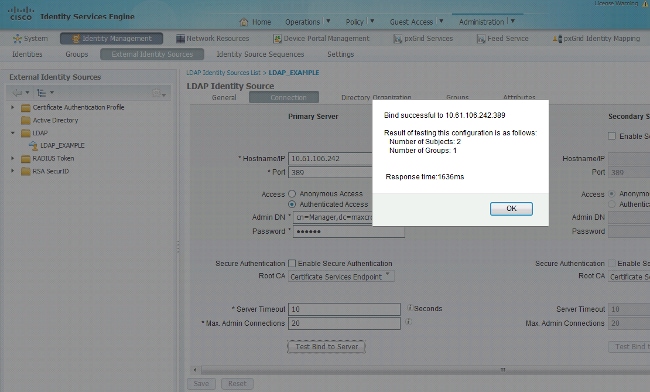

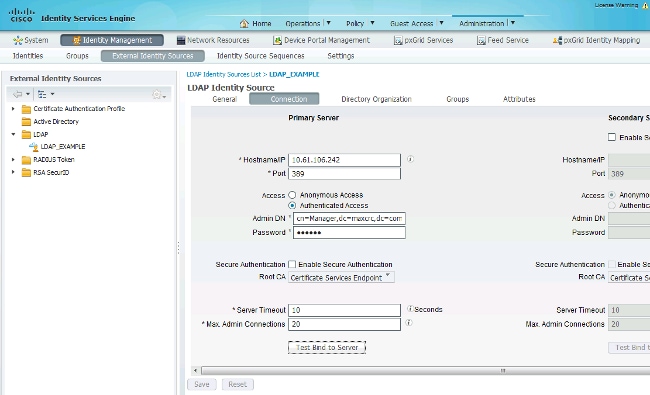

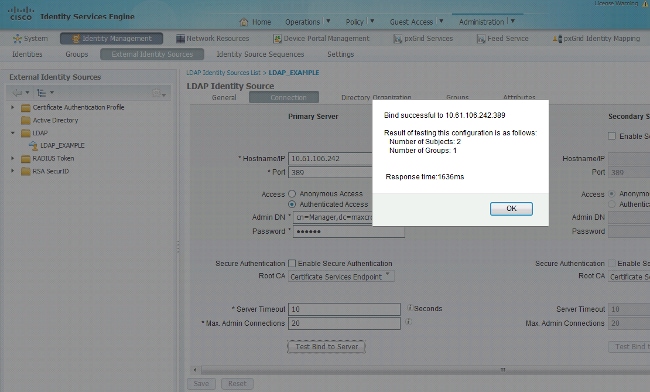

بعد أن تقوم بضبط عنوان IP الصحيح واسم المجال الإداري، يمكنك إختبار ربط إلى الخادم. عند هذه النقطة، لا يمكنك إسترداد أي مواضيع أو مجموعات لأن قواعد البحث لم يتم تكوينها بعد.

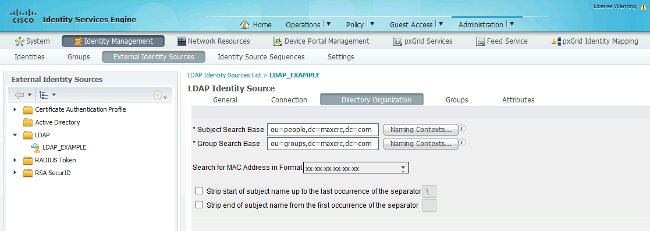

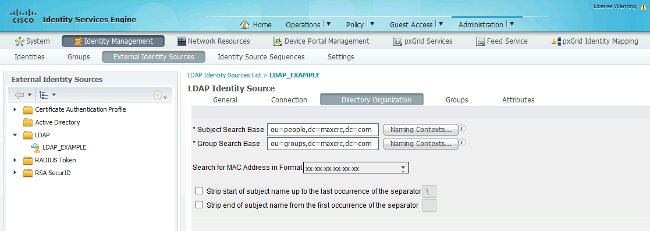

في علامة التبويب التالية، قم بتكوين قاعدة بحث الموضوع/المجموعة. هذه هي نقطة الربط ل ISE إلى LDAP. يمكنك إسترداد الموضوعات والمجموعات التي تعد أطفالا لنقطة انضمامك فقط.

في هذا السيناريو، يتم إسترداد الموضوعات من OU=People والمجموعات من مجموعات OU=Groups:

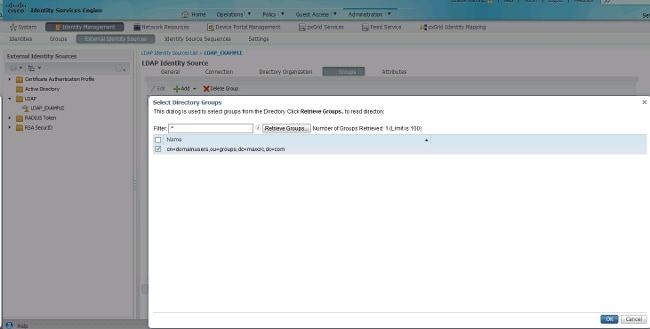

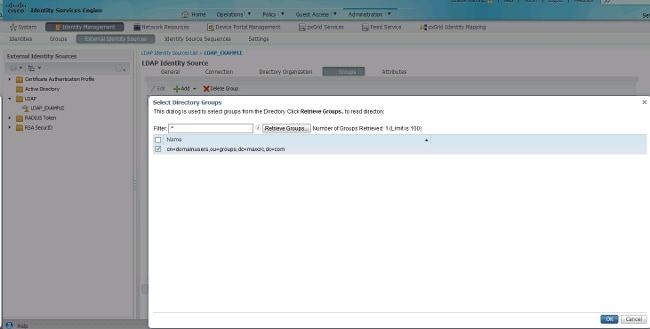

من علامة التبويب مجموعات، يمكنك إستيراد المجموعات من LDAP على ISE:

تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

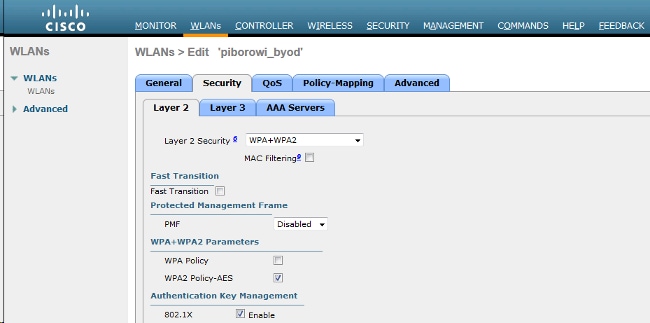

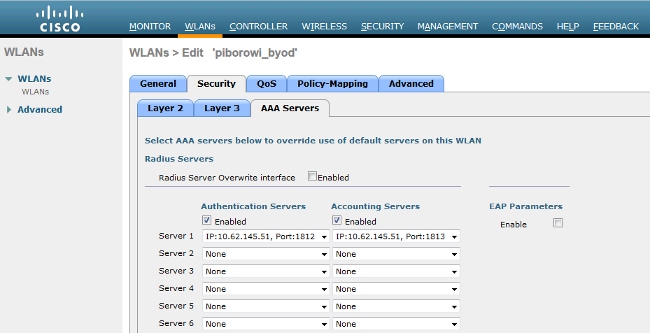

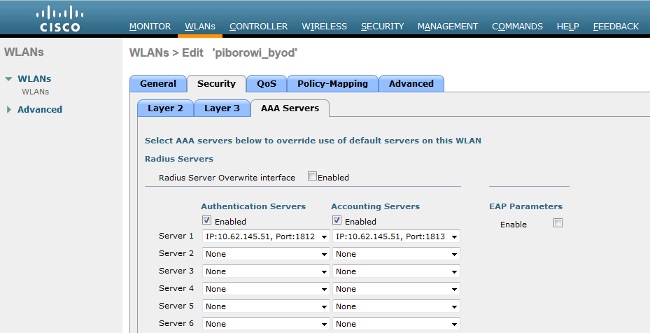

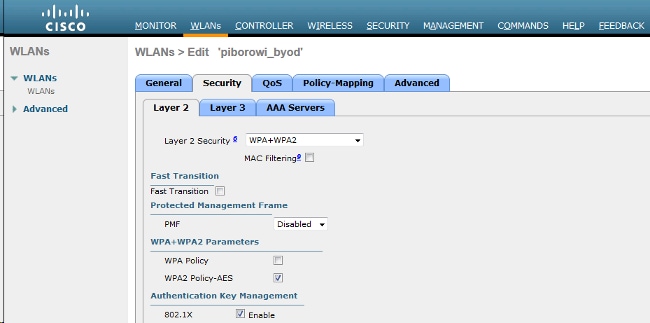

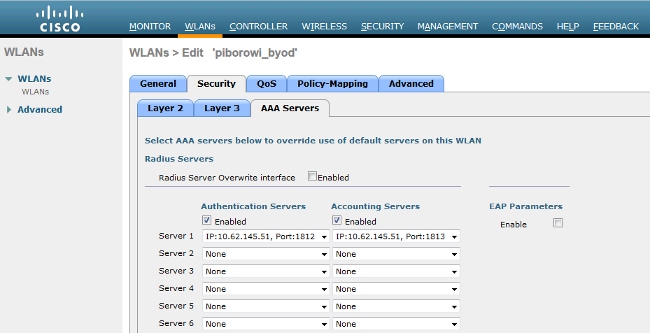

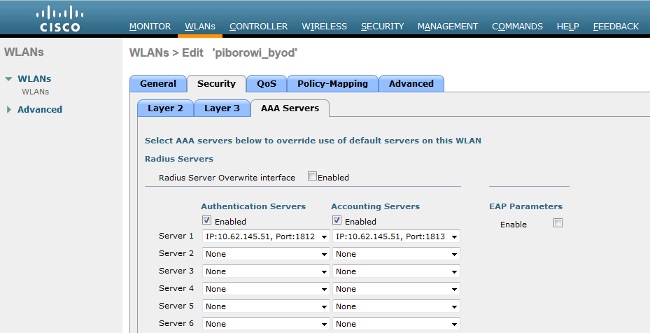

أستخدم المعلومات المقدمة في هذه الصور لتكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لمصادقة 802.1x:

تكوين EAP-GTC

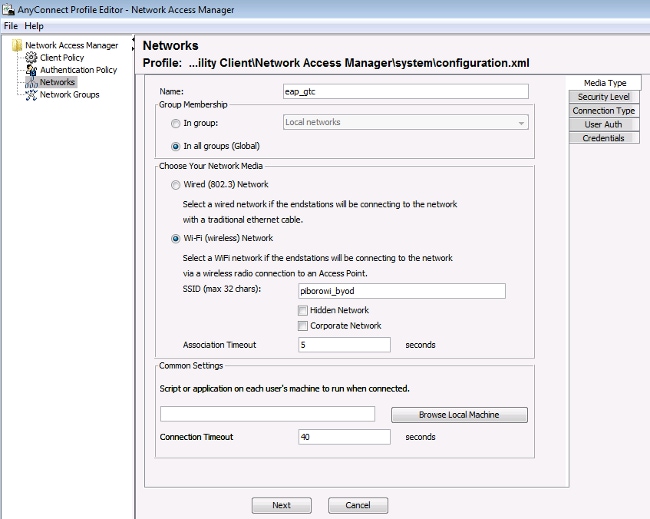

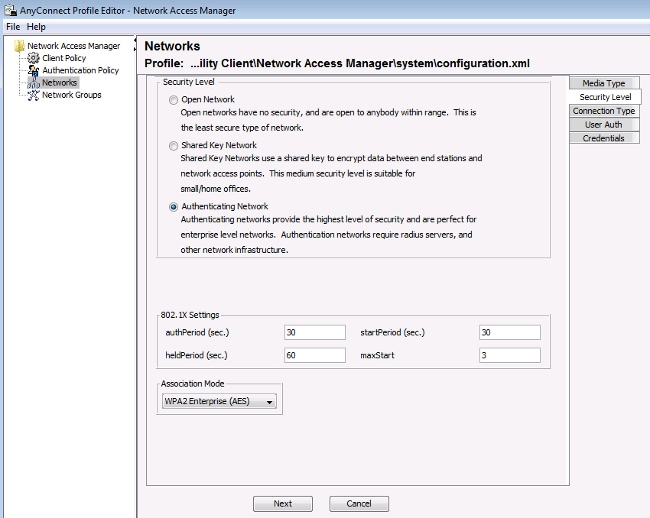

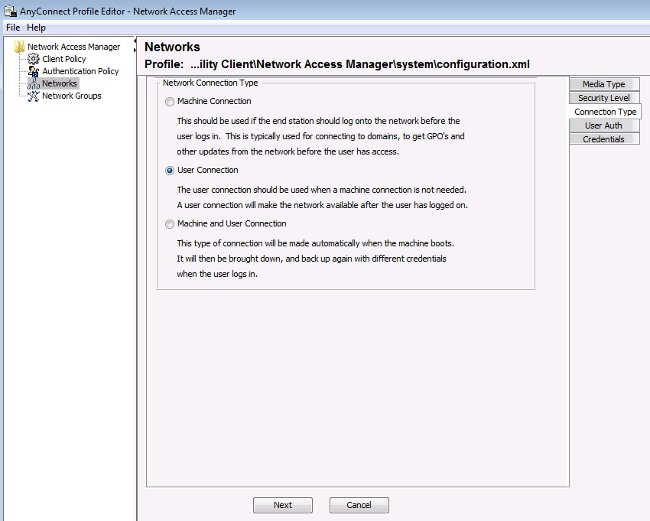

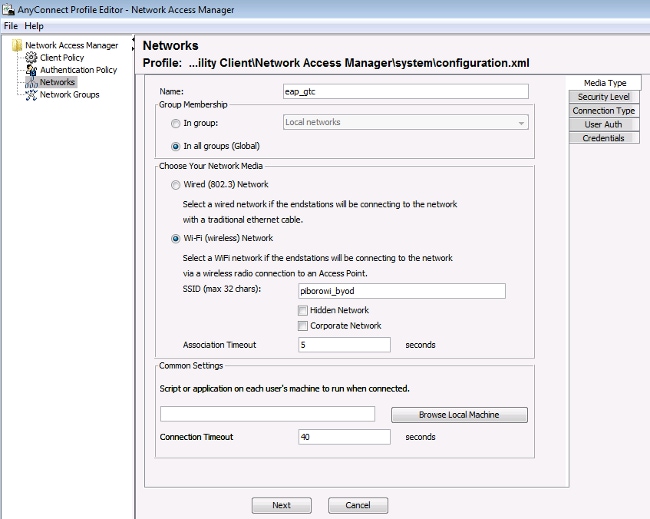

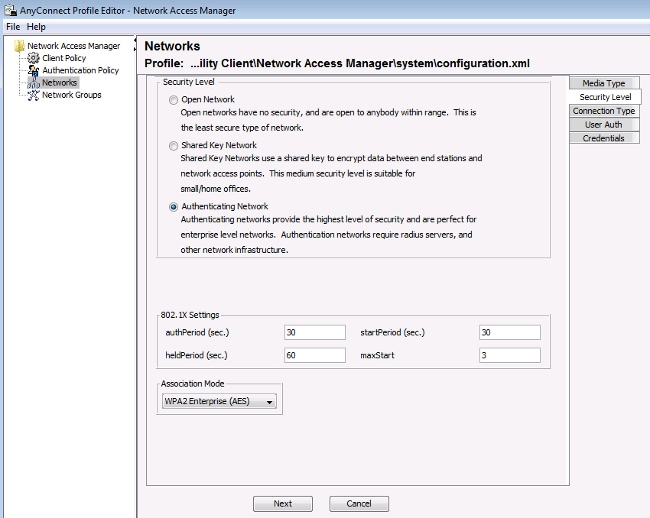

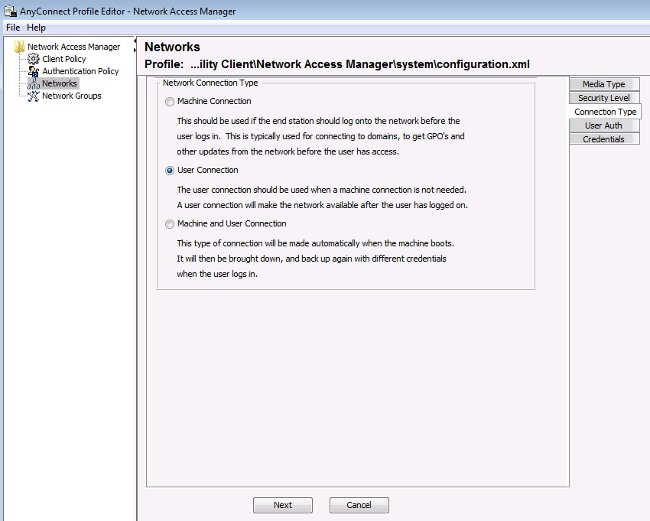

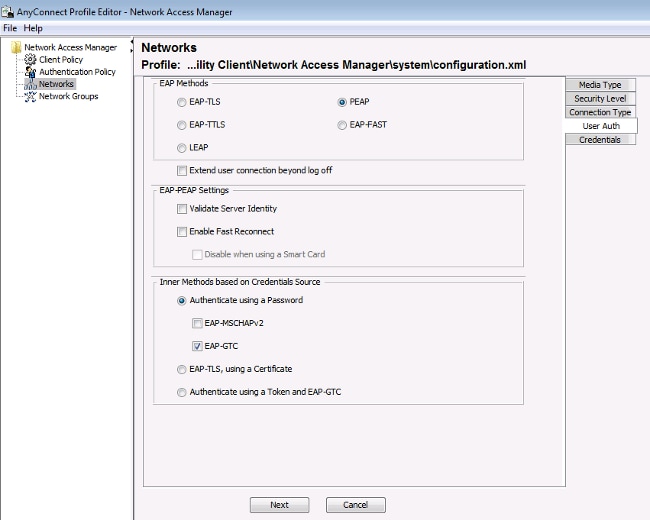

أحد أساليب المصادقة المدعومة ل LDAP هو EAP-GTC. وهو متوفر في Cisco AnyConnect، ولكن يجب عليك تثبيت محرر ملف تعريف مدير الوصول إلى الشبكة لتكوين ملف التعريف بشكل صحيح.

كما يجب عليك تحرير تكوين "مدير الوصول إلى الشبكة" الموجود (بشكل افتراضي) هنا:

C: > ProgramData > Cisco > Cisco AnyConnect Secure Mobility Client > Network Access Manager (مدير الوصول إلى الشبكة) > النظام > Configuration.xml file

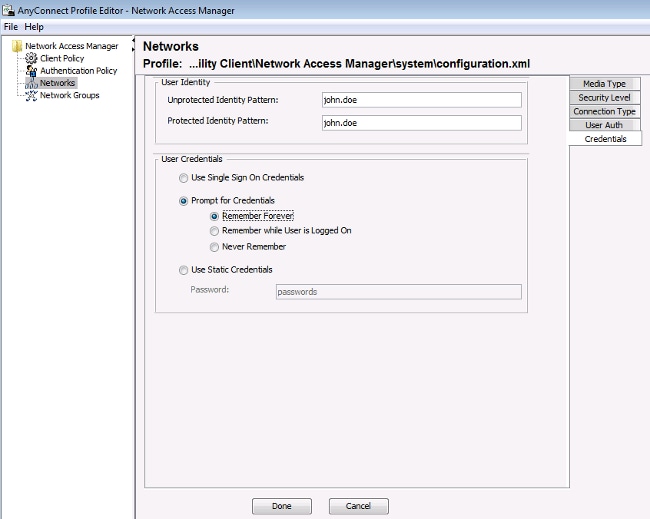

أستخدم المعلومات المقدمة في هذه الصور لتكوين EAP-GTC على نقطة النهاية:

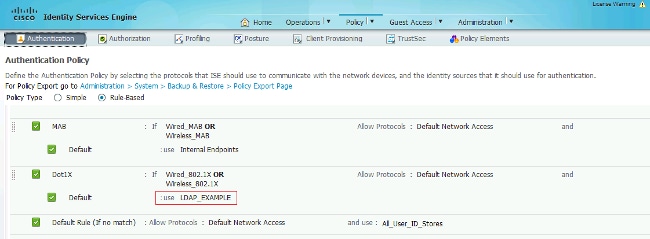

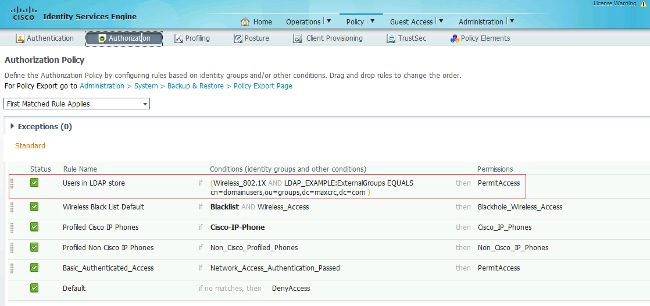

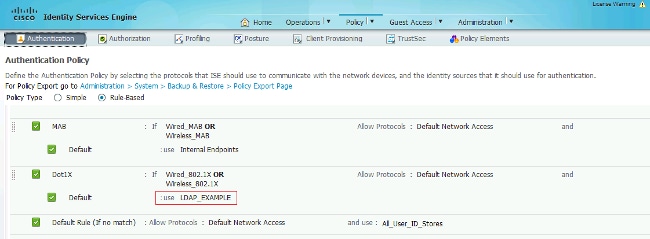

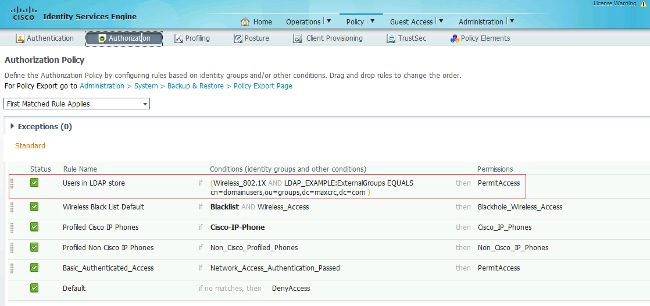

أستخدم المعلومات المقدمة في هذه الصور لتغيير سياسات المصادقة والتفويض على ISE:

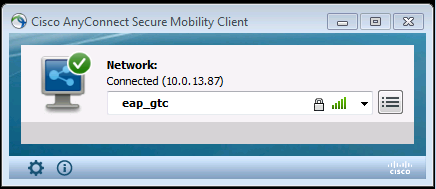

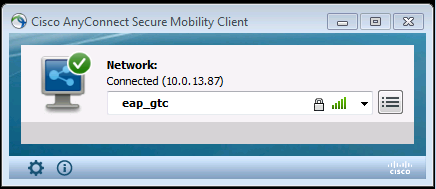

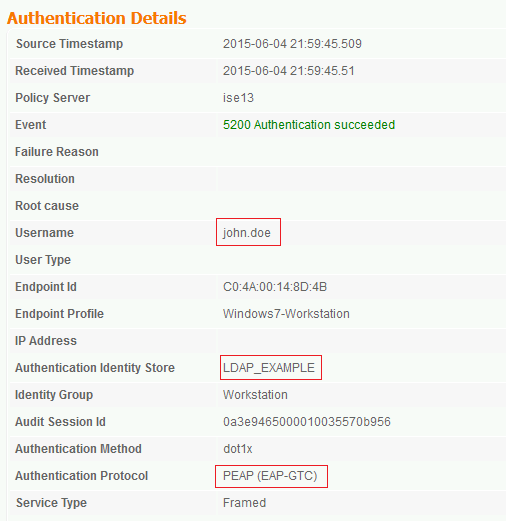

بعد تطبيق التكوين، يجب أن تكون قادرا على الاتصال بالشبكة:

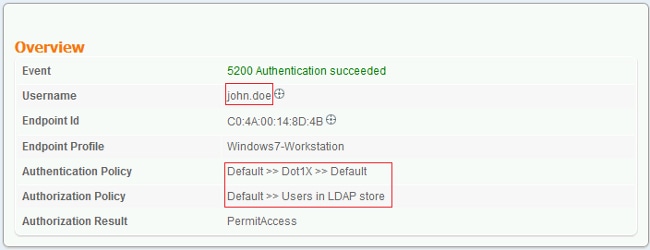

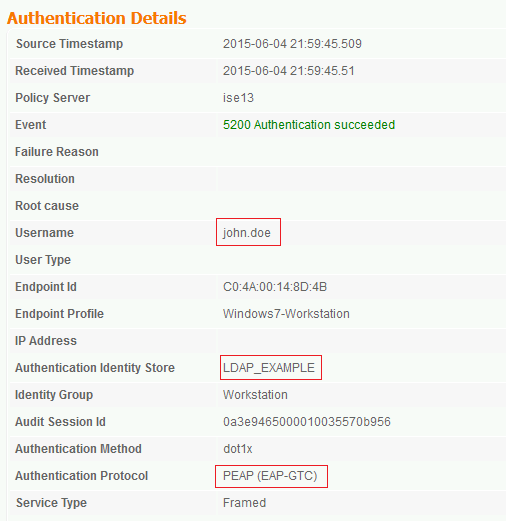

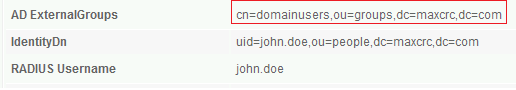

التحقق من الصحة

للتحقق من تكوينات LDAP و ISE، قم باسترداد الموضوعات والمجموعات باستخدام اتصال إختبار بالخادم:

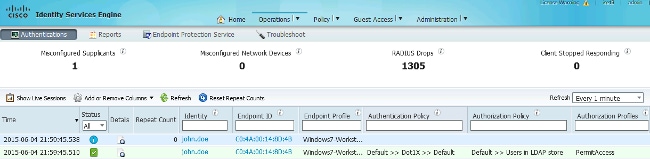

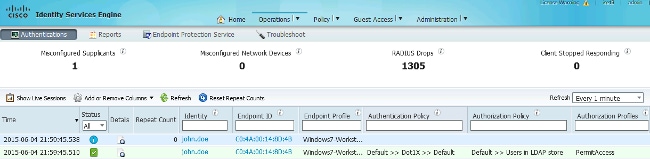

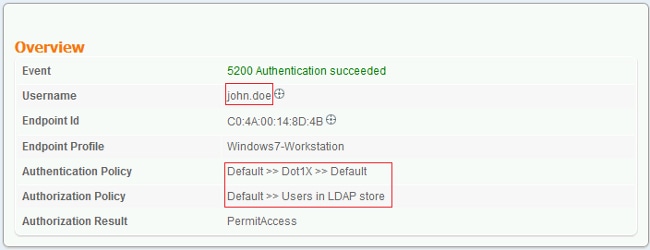

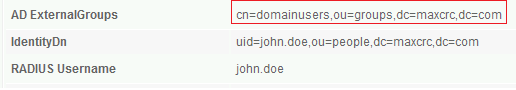

توضح هذه الصور تقريرا نموذجيا من ال ISE:

استكشاف الأخطاء وإصلاحها

يصف هذا القسم بعض الأخطاء الشائعة التي تتم مصادفتها مع هذا التكوين وكيفية أستكشاف الأخطاء وإصلاحها:

تأكد من أن بروتوكول المصادقة في نفس التقرير يوضح إحدى الطرق المدعومة (EAP-GTC أو EAP-TLS أو PEAP-TLS).

- في تقرير المصادقة، إذا لاحظت عدم العثور على الموضوع في مخزن الهويات، لا يتطابق اسم المستخدم من التقرير مع سمة اسم الموضوع لأي مستخدم في قاعدة بيانات LDAP.

في هذا السيناريو، تم تعيين القيمة إلى معرف فريد لهذه السمة، مما يعني أن ISE ينظر إلى قيم معرف المستخدم الخاصة بمستخدم LDAP عندما يحاول العثور على تطابق.

- إذا لم يتم إسترداد الموضوعات والمجموعات بشكل صحيح أثناء إختبار ربط بالخادم، فهذا تكوين غير صحيح لقواعد البحث.

تذكر أنه يجب تحديد التدرج الهرمي ل LDAP من الوحدة الطرفية إلى الجذر و dc (يمكن أن يتكون من كلمات متعددة).

تلميح: لاستكشاف أخطاء مصادقة EAP وإصلاحها على جانب WLC، ارجع إلى مصادقة EAP باستخدام مثال تكوين وحدات تحكم الشبكة المحلية اللاسلكية (WLC) مستند Cisco.

التعليقات

التعليقات