تكوين تكامل ISE 2.0 الخاص بالطرف الثالث مع Aruba Wireless

خيارات التنزيل

-

ePub (2.4 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية أستكشاف أخطاء ميزة تكامل الطرف الثالث وإصلاحها على محرك خدمات الهوية (ISE) من Cisco.

ملاحظة: اعلم أن Cisco ليست مسؤولة عن تكوين الأجهزة من موردين آخرين أو دعمها.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تكوين Aruba IAP

- تدفق BYOD على ISE

- تكوين ISE لمصادقة كلمة المرور والشهادة

المكونات المستخدمة

يصف هذا المستند كيفية أستكشاف أخطاء ميزة تكامل الطرف الثالث وإصلاحها على محرك خدمات الهوية (ISE) من Cisco.

ويمكن إستخدامه كدليل للتكامل مع موردين آخرين وتدفقات أخرى. يدعم ISE الإصدار 2.0 تكامل الطرف الثالث.

هذا مثال تكوين يوضح كيفية دمج الشبكة اللاسلكية التي تتم إدارتها بواسطة Aruba IAP 204 مع ISE للحصول على خدمات الأجهزة الخاصة بك (BYOD).

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- برنامج Aruba IAP 204 6.4.2.3

- Cisco ISE، الإصدار 2.0 والإصدارات الأحدث

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الرسم التخطيطي للشبكة

هناك شبكتين لاسلكيتين تتم إدارتهما بواسطة Aruba AP.

يستخدم الخيار الأول (mgarcarz_byod) للوصول إلى EAP المحمي ببروتوكول المصادقة المتوسع 802.1x (EAP-PEAP).

بعد مصادقة ناجحة، يجب أن تقوم وحدة التحكم في Aruba بإعادة توجيه المستخدم إلى مدخل ISE BYOD - تدفق تزويد العميل الأصلي (NSP).

تتم إعادة توجيه المستخدم، ويتم تنفيذ تطبيق مساعد إعداد الشبكة (NSA) ويتم توفير الشهادة وتثبيتها على عميل Windows.

يتم إستخدام المرجع المصدق الداخلي ل ISE لهذه العملية (التكوين الافتراضي).

كما أن NSA مسؤول عن إنشاء توصيف لاسلكي لمعرف مجموعة الخدمات الثاني (SSID) المدار من قبل Aruba (mgarcarz_byod_tls) - والذي يتم إستخدامه لمصادقة بروتوكول المصادقة المتوسع 802.1x - تأمين طبقة النقل (EAP-TLS).

ونتيجة لذلك، يمكن لمستخدم الشركة تنفيذ عملية الانضمام إلى جهاز شخصي والحصول على وصول آمن إلى شبكة الشركة.

يمكن تعديل هذا المثال بسهولة لأنواع الوصول المختلفة، على سبيل المثال:

- المصادقة المركزية للويب (CWA) مع خدمة BYOD

- مصادقة وفقا لمعيار 802.1x مع إعادة توجيه الوضع و BYOD

- وعادة ما يتم إستخدام خدمة Active Directory لمصادقة EAP-PEAP (للاحتفاظ بهذه المقالة، يتم إستخدام مستخدمي ISE الداخلي المختصر)

- وعادة، يتم إستخدام خادم بروتوكول تسجيل الشهادة البسيط الخارجي (SCEP) الخاص بإمداد الشهادة، وبشكل عام يتم إستخدام خدمة تسجيل أجهزة الشبكة (NDES) من Microsoft لإبقاء هذه المقالة قصيرة، كما يتم إستخدام ISE CA الداخلي.

التحديات المتعلقة بدعم الجهات الخارجية

توجد تحديات عند إستخدام تدفقات ضيف ISE (مثل BYOD و CWA و NSP و Client Provisioning Portal (CPP)) مع أجهزة الطرف الثالث.

الجلسات

تستخدم أجهزة الوصول إلى الشبكة (NAD) من Cisco زوج RADIUS المسمى Audit-session-ID لإعلام خادم المصادقة والتفويض والمحاسبة (AAA) بمعرف الجلسة.

يتم إستخدام هذه القيمة من قبل ISE لتعقب الجلسات وتوفير الخدمات الصحيحة لكل تدفق. لا يدعم الموردون الآخرون زوج Cisco-AV.

يجب أن يعتمد ISE على سمات IETF المستلمة في طلب الوصول و طلب المحاسبة.

بعد تلقي طلب الوصول، يقوم ISE بإنشاء معرف جلسة Cisco المتزامن (من call-station-id، NAS-Port، NAS-IP-address والسر المشترك). هذه القيمة لها أهمية محلية فقط (لا يتم إرسالها عبر الشبكة).

ونتيجة لذلك، من المتوقع أن يقوم كل تدفق (BYOD، CWA، NSP، CPP) بإرفاق سمات صحيحة - حتى يتمكن ISE من إعادة حساب معرف جلسة Cisco وإجراء بحث لربطه بالجلسة الصحيحة ومتابعة التدفق.

إعادة توجيه URL

يستخدم ISE زوج RADIUS من Cisco يسمى url-redirect و url-redirect-acl لإعلام NAD بضرورة إعادة توجيه حركة مرور معينة.

لا يدعم الموردون الآخرون زوج Cisco-AV. لذلك في العادة، يجب تكوين هذه الأجهزة بعنوان URL ثابت لإعادة التوجيه الذي يشير إلى خدمة معينة (ملف تعريف التفويض) على ISE.

بمجرد أن يقوم المستخدم بتهيئة جلسة HTTP، فإن NADs تلك تعيد التوجيه إلى URL وترفق أيضا وسيطات إضافية (مثل عنوان IP أو عنوان MAC) للسماح ISE بتعريف جلسة معينة ومتابعة التدفق.

CoA

يستخدم ISE زوج RADIUS CISCO-AV المسمى مشترك:أمر، مشترك:reauthentication-type للإشارة إلى الإجراءات التي يجب أن تتخذها لجلسة عمل معينة.

لا يدعم الموردون الآخرون زوج Cisco-AV. لذلك عادة، تستخدم هذه الأجهزة RFC CoA (3576 أو 5176) وإحدى الرسائل المحددة:

- طلب قطع الاتصال (يسمى أيضا حزمة قطع الاتصال) - يستخدم هذا الطلب لقطع اتصال جلسة العمل (غالبا لفرض إعادة الاتصال)

- دفع CoA - يتم إستخدام ذلك لتغيير حالة جلسة العمل بشفافية دون قطع الاتصال (على سبيل المثال، جلسة VPN وتطبيق قائمة تحكم في الوصول (ACL) جديدة)

يدعم ISE كلا من Cisco CoA مع زوج Cisco-AV وأيضا كلا من RFC CoA 3576/5176.

حل على ISE

من أجل دعم موردي الجهات الخارجية، قدمت ISE 2.0 مفهوم ملفات تعريف أجهزة الشبكة الذي يصف كيف يتصرف المورد المحدد - كيف يتم دعم جلسات العمل، و URL لإعادة التوجيه، و CoA.

تكون توصيفات التخويل من نوع معين (توصيف جهاز الشبكة) وبمجرد أن تحدث المصادقة يتم اشتقاق سلوك ISE من ذلك التوصيف.

ونتيجة لذلك، يمكن إدارة الأجهزة الواردة من موردين آخرين بسهولة بواسطة خدمة ISE. كما أن التكوين على ISE يتسم بالمرونة ويسمح بضبط توصيفات أجهزة الشبكة الجديدة أو إنشاؤها.

تعرض هذه المقالة إستخدام ملف التعريف الافتراضي لجهاز Aruba.

مزيد من المعلومات حول الميزة:

ملفات تعريف جهاز الوصول إلى الشبكة باستخدام محرك خدمات الهوية من Cisco

Cisco ISE

الخطوة 1. إضافة وحدة التحكم اللاسلكية Aruba إلى أجهزة الشبكة

انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة. أختر ملف تعريف جهاز صحيح للمورد المحدد، في هذه الحالة: ArubaWireless. ضمنت أن يشكل سري مشترك و CoA ميناء كما هو موضح في الصور.

في حالة عدم وجود توصيف متاح للمورد المطلوب، يمكن تكوينه تحت إدارة > موارد الشبكة > توصيفات جهاز الشبكة.

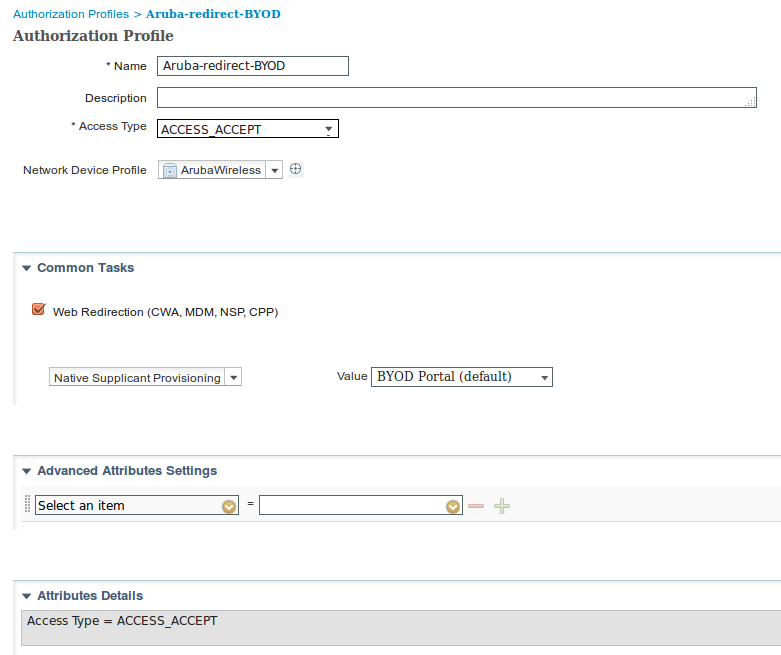

الخطوة 2. تكوين ملف تعريف التخويل

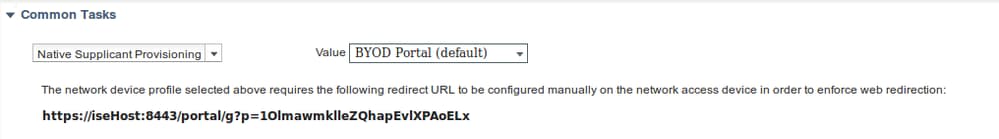

انتقل إلى السياسة > عناصر السياسة > النتائج > التخويل > ملفات تعريف التخويل أختر ملف تعريف جهاز الشبكة نفسه في الخطوة 1. شركة ArubaWireless. ملف التعريف الذي تم تكوينه هو Aruba-redirect-BYOD مع مدخل BYOD كما هو موضح في الصور.

جزء مفقود من تكوين إعادة توجيه ويب، حيث يتم إنشاء إرتباط ثابت لملف تعريف التخويل. على الرغم من أن Aruba لا تدعم إعادة التوجيه الديناميكي لمدخل الضيف، هناك إرتباط واحد معين لكل ملف تعريف تخويل، والذي يتم تكوينه بعد ذلك على Aruba كما هو موضح في الصورة.

الخطوة 3. تكوين قواعد المصادقة

انتقل إلى السياسة > قواعد التفويض ويتم التكوين كما هو موضح في الصورة.

أولا، يتصل المستخدم ب SSID Mgracarz_aruba و ISE ترجع ملف تعريف التخويل Aruba-redirect-BYOD الذي يعيد توجيه العميل إلى مدخل BYOD الافتراضي. بعد اكتمال عملية BYOD، يتصل العميل ب EAP-TLS ويتم منح الوصول الكامل إلى الشبكة.

في الإصدارات الأحدث من ISE قد تبدو نفس السياسة كما يلي:

أروبا أسوشيتد برس

الخطوة 1. تكوين البوابة المقيدة

لتكوين البوابة المقيدة على Aruba 204، انتقل إلى الأمان > البوابة المقيدة الخارجية وأضفت بوابة جديدة. أدخل هذه المعلومات للتكوين المناسب وكما هو موضح في الصورة.

- النوع: مصادقة RADIUS

- IP أو اسم المضيف: خادم ISE

- URL: الارتباط الذي يتم إنشاؤه على ISE ضمن تكوين ملف تعريف التخويل؛ وهو خاص بملف تعريف تخويل معين ويمكن العثور عليه هنا ضمن تكوين إعادة توجيه الويب

- المنفذ: رقم المنفذ الذي تتم إستضافة المدخل المحدد عليه على ISE (بشكل افتراضي: 8443) كما هو موضح في الصورة.

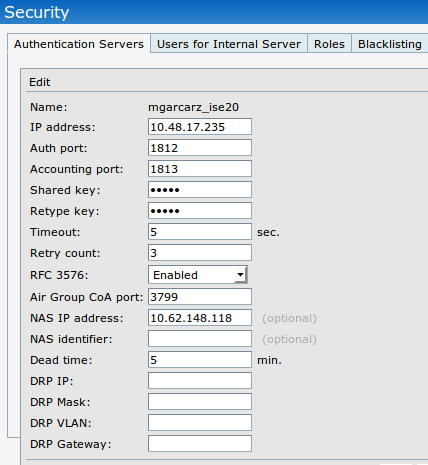

الخطوة 2. تكوين خادم RADIUS

انتقل إلى الأمان > خوادم المصادقة تأكد من أن منفذ COa هو نفسه الذي تم تكوينه على ISE كما هو موضح في الصورة.

وبشكل افتراضي، في Aruba 204، يتم تعيينها على 5999، ومع ذلك، لا تتوافق مع RFC 5176 ولا تعمل أيضا مع ISE.

ملاحظة: في الإصدار 6.5 من Aruba والإصدار الأحدث، قم أيضا بتحديد خانة الاختيار "المدخل المضمن".

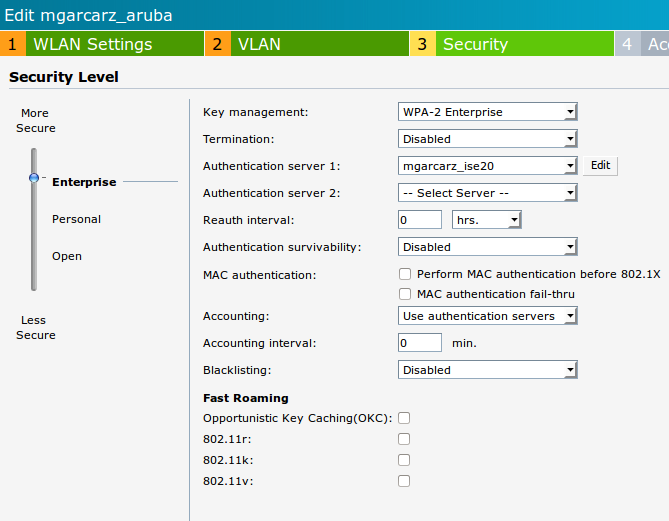

الخطوة 3. تكوين SSID

- علامة تبويب التأمين موضح في الصورة.

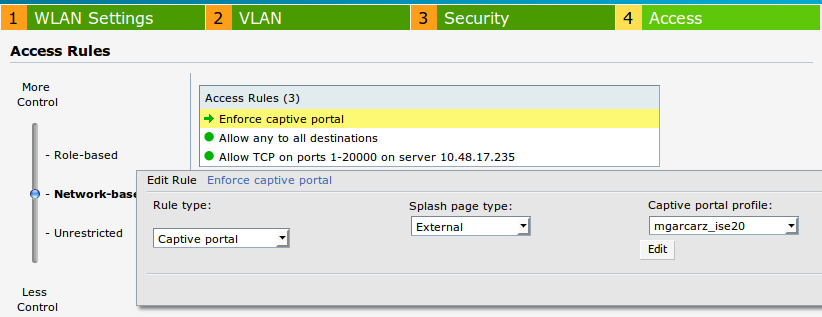

- علامة التبويب "الوصول": حدد قاعدة الوصول المستندة إلى الشبكة لتكوين المدخل المتنقل على SSID.

أستخدم البوابة المقيدة التي تم تكوينها في الخطوة 1. انقر فوق جديد، أختر نوع القاعدة: المدخل المتنقل، نوع صفحة البداية: خارجي كما هو موضح في الصورة.

بالإضافة إلى ذلك، السماح لجميع حركة المرور بخادم ISE (منافذ TCP في النطاق 1-2000)، بينما القاعدة التي تم تكوينها بشكل افتراضي على Aruba: يبدو أن السماح لأي وجهة لا يعمل بشكل صحيح كما هو موضح في الصورة.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

الخطوة 1. الاتصال ب SSID Mgarcarz_aruba مع EAP-PEAP

يظهر أول سجل مصادقة على ISE. تم إستخدام نهج المصادقة الافتراضي، تم إرجاع ملف تعريف تخويل Aruba-redirect-BYOD كما هو موضح في الصورة.

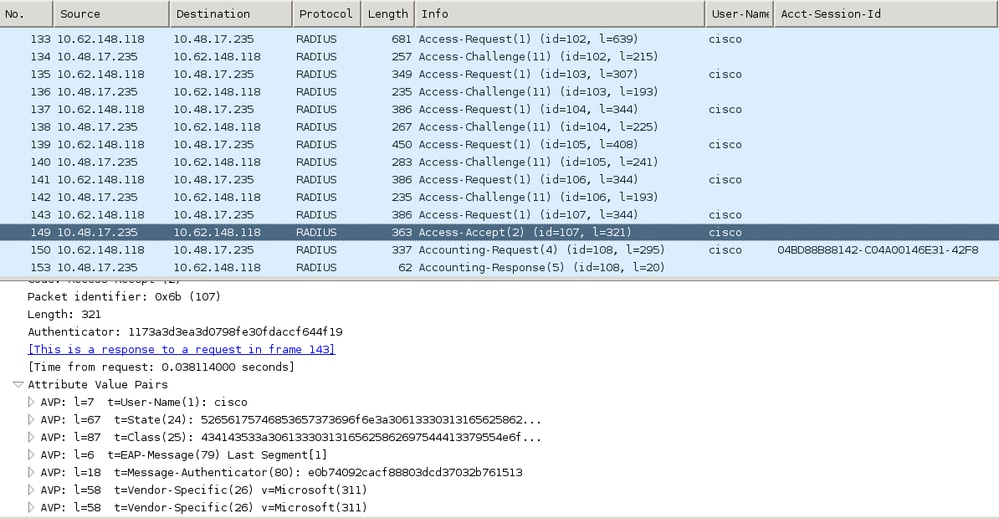

ترجع ISE رسالة قبول الوصول إلى RADIUS بنجاح EAP. لاحظ أنه لا يتم إرجاع أي سمات إضافية (لا يوجد إعادة توجيه عنوان URL لزوج عناوين Cisco أو قائمة التحكم في الوصول إلى عنوان URL-إعادة التوجيه) كما هو موضح في الصورة.

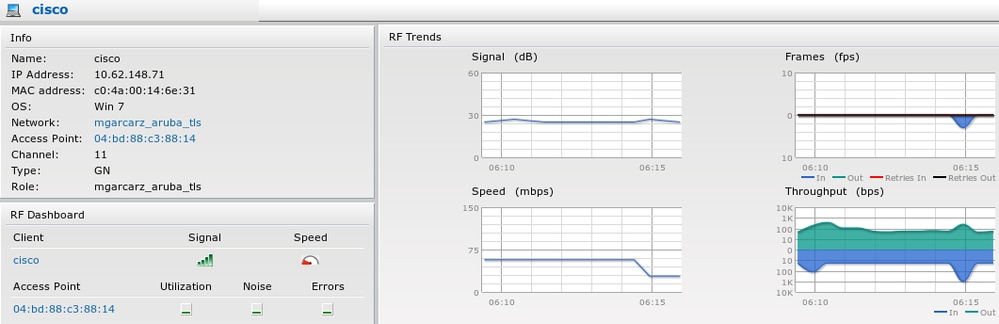

تفيد Aruba بأن الجلسة تم إنشاؤها (هوية EAP-PEAP هي cisco) والدور المحدد هو mgarcarz_aruba كما هو موضح في الصورة.

وهذا الدور مسؤول عن إعادة التوجيه إلى وظيفة بوابة ISE (وظيفة البوابة المقيدة في أروبا).

في Aruba CLI، من الممكن تأكيد ما هي حالة التخويل الحالية لتلك الجلسة:

04:bd:88:c3:88:14# show datapath user

Datapath User Table Entries

---------------------------

Flags: P - Permanent, W - WEP, T- TKIP, A - AESCCM

R - ProxyARP to User, N - VPN, L - local, I - Intercept, D - Deny local routing

FM(Forward Mode): S - Split, B - Bridge, N - N/A

IP MAC ACLs Contract Location Age Sessions Flags Vlan FM

--------------- ----------------- ------- --------- -------- ----- --------- ----- ---- --

10.62.148.118 04:BD:88:C3:88:14 105/0 0/0 0 1 0/65535 P 1 N

10.62.148.71 C0:4A:00:14:6E:31 138/0 0/0 0 0 6/65535 1 B

0.0.0.0 C0:4A:00:14:6E:31 138/0 0/0 0 0 0/65535 P 1 B

172.31.98.1 04:BD:88:C3:88:14 105/0 0/0 0 1 0/65535 P 3333 B

0.0.0.0 04:BD:88:C3:88:14 105/0 0/0 0 0 0/65535 P 1 N

04:bd:88:c3:88:14#

للتحقق من معرف قائمة التحكم في الوصول (ACL) رقم 138 للحصول على الأذونات الحالية:

04:bd:88:c3:88:14# show datapath acl 138

Datapath ACL 138 Entries

-----------------------

Flags: P - permit, L - log, E - established, M/e - MAC/etype filter

S - SNAT, D - DNAT, R - redirect, r - reverse redirect m - Mirror

I - Invert SA, i - Invert DA, H - high prio, O - set prio, C - Classify Media

A - Disable Scanning, B - black list, T - set TOS, 4 - IPv4, 6 - IPv6

K - App Throttle, d - Domain DA

----------------------------------------------------------------

1: any any 17 0-65535 8209-8211 P4

2: any 172.31.98.1 255.255.255.255 6 0-65535 80-80 PSD4

3: any 172.31.98.1 255.255.255.255 6 0-65535 443-443 PSD4

4: any mgarcarz-ise20.example.com 6 0-65535 80-80 Pd4

5: any mgarcarz-ise20.example.com 6 0-65535 443-443 Pd4

6: any mgarcarz-ise20.example.com 6 0-65535 8443-8443 Pd4 hits 37

7: any 10.48.17.235 255.255.255.255 6 0-65535 1-20000 P4 hits 18

<....some output removed for clarity ... >

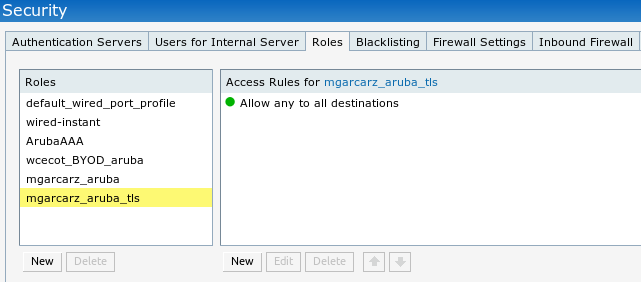

يتوافق ذلك مع ما تم تكوينه في واجهة المستخدم الرسومية لهذا الدور كما هو موضح في الصورة.

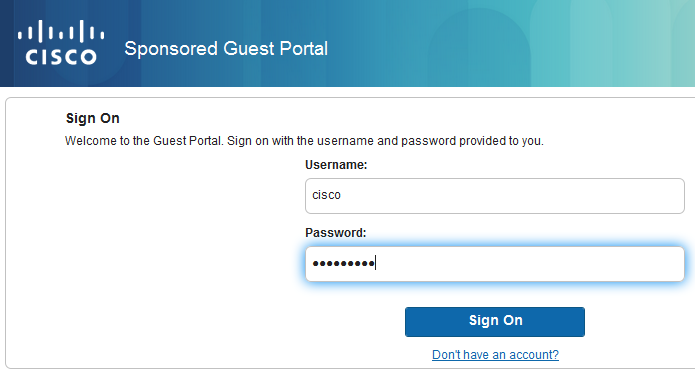

الخطوة 2. إعادة توجيه حركة مرور متصفح الويب ل BYOD

بمجرد أن يقوم المستخدم بفتح مستعرض الويب ويقوم بكتابة أي عنوان، تحدث عملية إعادة التوجيه كما هو موضح في الصورة.

بالنظر إلى التقاط الحزمة، من المؤكد أن Aruba ينتزع الوجهة (5.5.5.5) ويعيد إعادة توجيه HTTP إلى ISE.

لاحظ أنه نفس URL الثابت كما تم تكوينه في ISE ونسخه إلى مدخل Captive على Aruba - ولكن بالإضافة إلى ذلك، تتم إضافة وسيطات متعددة كما يلي وكما هو موضح في الصورة:

- cmd = تسجيل الدخول

- mac = c0:4a:00:14:6e:31

- ESSID = mgarcarz_aruba

- ip = 10.62.148.7

- APNAME = 4bd88c38814 (mac)

- url = http://5.5.5.5

بسبب هذه الوسيطات، ISE يستطيع أن ينعشت cisco جلسة id، يكتشف الجلسة يماثل على ISE ويتابع مع BYOD (أو أي آخر يشكل) تدفق.

بالنسبة لأجهزة Cisco، كان audit_session_id سيتم إستخدامه عادة ولكن هذا غير مدعوم من قبل الموردين الآخرين.

لتأكيد ذلك من تصحيح أخطاء ISE، من الممكن أن ترى إنشاء قيمة Audit-session-id (والتي لا يتم إرسالها مطلقا عبر الشبكة):

AcsLogs,2015-10-29 23:25:48,538,DEBUG,0x7fc0b39a4700,cntx=0000032947,CallingStationID=

c04a00146e31,FramedIPAddress=10.62.148.71,MessageFormatter::appendValue() attrName:

cisco-av-pair appending value:

audit-session-id=0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M

ومن ثم، ربط ذلك بعد تسجيل الجهاز على BYOD صفحة 2:

AcsLogs,2015-10-29 23:25:48,538,DEBUG,0x7fc0b39a4700,cntx=0000032947,CallingStationID=

c04a00146e31,FramedIPAddress=10.62.148.71,Log_Message=[2015-10-29 23:25:48.533 +01:00

0000011874 88010 INFO MyDevices: Successfully registered/provisioned the device

(endpoint), ConfigVersionId=145, UserName=cisco, MacAddress=c0:4a:00:14:6e:31,

IpAddress=10.62.148.71, AuthenticationIdentityStore=Internal Users,

PortalName=BYOD Portal (default), PsnHostName=mgarcarz-ise20.example.com,

GuestUserName=cisco, EPMacAddress=C0:4A:00:14:6E:31, EPIdentityGroup=RegisteredDevices

Staticassignment=true, EndPointProfiler=mgarcarz-ise20.example.com, EndPointPolicy=

Unknown, NADAddress=10.62.148.118, DeviceName=ttt, DeviceRegistrationStatus=Registered

AuditSessionId=0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M,

cisco-av-pair=audit-session-id=0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M

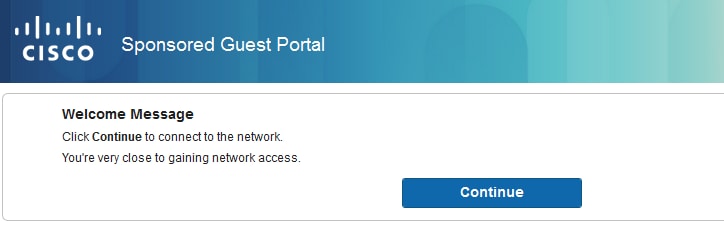

وفي الطلبات اللاحقة، تتم إعادة توجيه العميل إلى صفحة BYOD رقم 3. حيث يتم تنزيل NSA وتنفيذها.

الخطوة 3. تنفيذ مساعد إعداد الشبكة

لدى NSA نفس مهمة مستعرض الويب. أولا، يلزم اكتشاف عنوان IP الخاص ب ISE. ويتم تحقيق ذلك من خلال إعادة توجيه HTTP.

لأن هذا الوقت ليس لدى المستخدم إمكانية لكتابة عنوان IP (كما هو الحال في مستعرض الويب)، فإنه يتم إنشاء حركة مرور البيانات تلقائيا.

يتم إستخدام البوابة الافتراضية (أيضا login.cisco.com يمكن إستخدامها) كما هو موضح في الصورة.

الاستجابة هي نفسها تماما كما هو الحال بالنسبة لمستعرض الويب.

بهذه الطريقة يمكن ل NSA الاتصال ب ISE والحصول على ملف تعريف XML بالتكوين وإنشاء طلب SCEP وإرساله إلى ISE والحصول على شهادة موقعة (موقعة من ISE Internal CA) وتكوين ملف تعريف لاسلكي وأخيرا الاتصال ب SSID الذي تم تكوينه.

تجميع السجلات من العميل (على Windows في ٪temp٪/spwProfile.log). تم حذف بعض المخرجات من أجل التوضيح:

Logging started

SPW Version: 1.0.0.46

System locale is [en]

Loading messages for english...

Initializing profile

SPW is running as High integrity Process - 12288

GetProfilePath: searched path = C:\Users\ADMINI~1.EXA\AppData\Local\Temp\ for file name = spwProfile.xml result: 0

GetProfilePath: searched path = C:\Users\ADMINI~1.EXA\AppData\Local\Temp\Low for file name = spwProfile.xml result: 0

Profile xml not found Downloading profile configuration...

Downloading profile configuration...

Discovering ISE using default gateway

Identifying wired and wireless network interfaces, total active interfaces: 1

Network interface - mac:C0-4A-00-14-6E-31, name: Wireless Network Connection, type: wireless

Identified default gateway: 10.62.148.100

Identified default gateway: 10.62.148.100, mac address: C0-4A-00-14-6E-31

redirect attempt to discover ISE with the response url

DiscoverISE - start

Discovered ISE - : [mgarcarz-ise20.example.com, sessionId: 0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M]

DiscoverISE - end

Successfully Discovered ISE: mgarcarz-ise20.example.com, session id: 0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M, macAddress: C0-4A-00-14-6E-31

GetProfile - start

GetProfile - end

Successfully retrieved profile xml

using V2 xml version

parsing wireless connection setting

Certificate template: [keysize:2048, subject:OU=Example unit,O=Company name,L=City,ST=State,C=US, SAN:MAC]

set ChallengePwd

creating certificate with subject = cisco and subjectSuffix = OU=Example unit,O=Company name,L=City,ST=State,C=US

Installed [LAB CA, hash: fd 72 9a 3b b5 33 72 6f f8 45 03 58 a2 f7 eb 27^M

ec 8a 11 78^M

] as rootCA

Installed CA cert for authMode machineOrUser - Success

HttpWrapper::SendScepRequest - Retrying: [1] time, after: [2] secs , Error: [0], msg: [ Pending]

creating response file name C:\Users\ADMINI~1.EXA\AppData\Local\Temp\response.cer

Certificate issued - successfully

ScepWrapper::InstallCert start

ScepWrapper::InstallCert: Reading scep response file [C:\Users\ADMINI~1.EXA\AppData\Local\Temp\response.cer].

ScepWrapper::InstallCert GetCertHash -- return val 1

ScepWrapper::InstallCert end

Configuring wireless profiles...

Configuring ssid [mgarcarz_aruba_tls]

WirelessProfile::SetWirelessProfile - Start

Wireless profile: [mgarcarz_aruba_tls] configured successfully

Connect to SSID

Successfully connected profile: [mgarcarz_aruba_tls]

WirelessProfile::SetWirelessProfile. - End

هذه السجلات هي نفسها تماما كما هو الحال بالنسبة لعملية BYOD مع أجهزة Cisco.

ملاحظة: RADIUS CoA غير مطلوب هنا. وهو التطبيق (NSA) الذي يفرض إعادة الاتصال ب SSID مكون حديثا.

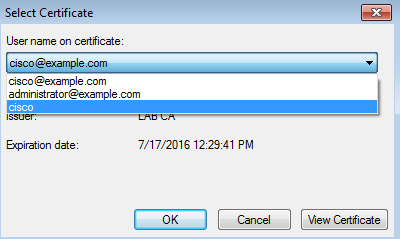

وفي هذه المرحلة، يمكن للمستخدم أن يرى أن النظام يحاول الاقتران بمعرف SSID نهائي. إذا كان لديك أكثر من شهادة مستخدم واحدة، فيجب عليك تحديد الشهادة الصحيحة (كما هو موضح).

بعد اتصال ناجح، يتم عرض تقارير NSA كما هو موضح في الصورة.

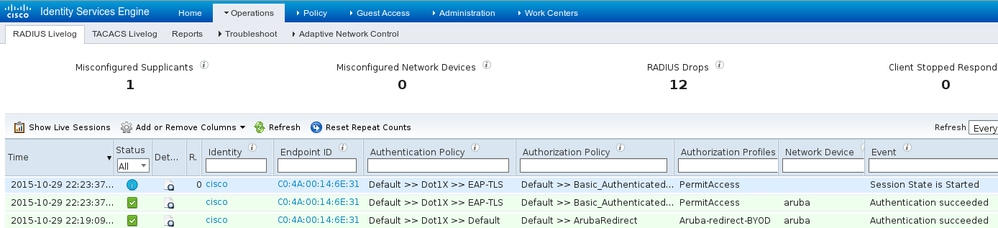

يمكن التأكد من ذلك على ISE - يضرب السجل الثاني مصادقة EAP-TLS التي تطابق جميع شروط Basic_AUTHENTICATED_ACCESS (EAP-TLS، الموظف، و BYOD المسجل صحيح).

كما يمكن أن تؤكد طريقة عرض هوية النقطة الطرفية أن نقطة النهاية تحتوي على علامة BYOD المسجلة تم تعيينها إلى true كما هو موضح في الصورة.

في Windows PC، تم إنشاء توصيف لاسلكي جديد تلقائيا على النحو المفضل (وكما هو موضح ل EAP-TLS).

في هذه المرحلة، تؤكد Aruba أن المستخدم متصل ب SSID النهائي.

يوفر الدور الذي يتم إنشاؤه تلقائيا وتسميته نفس اسم الشبكة الوصول الكامل إلى الشبكة.

تدفقات أخرى ودعم CoA

CWA مع COa

بينما لا توجد رسائل COa في تدفق BYOD، يتم عرض تدفق CWA مع مدخل الضيف المسجل ذاتيا هنا:

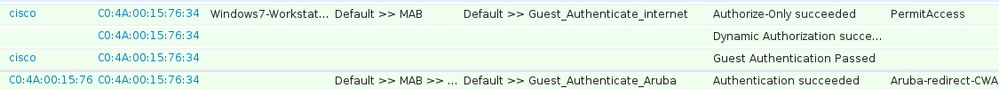

قواعد التخويل التي تم تكوينها كما هو موضح في الصورة.

يتصل المستخدم ب SSID بمصادقة MAB وبمجرد أن يحاول الاتصال ببعض صفحات الويب، يحدث إعادة التوجيه إلى مدخل Guest المسجل ذاتيا، حيث يمكن ل Guest إنشاء حساب جديد أو إستخدام حساب حالي.

بعد توصيل الضيف بنجاح، يتم إرسال رسالة CoA من ISE إلى جهاز الشبكة لتغيير حالة التخويل.

يمكن التحقق منه ضمن Operations > Authtions وكما هو موضح في الصورة.

رسالة CoA في تصحيح أخطاء ISE:

2015-11-02 18:47:49,553 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::createCoACmd]

Processing incoming attribute vendor , name NAS-IP-Address, value=10.62.148.118.,

DynamicAuthorizationFlow.cpp:708

2015-11-02 18:47:49,567 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::createCoACmd]

Processing incoming attribute vendor , name Acct-Session-Id, value=04BD88B88144-

C04A00157634-7AD.,DynamicAuthorizationFlow.cpp:708

2015-11-02 18:47:49,573 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::createCoACmd]

Processing incoming attribute vendor , name cisco-av-pair, v

alue=audit-session-id=0a3011ebisZXypODwqjB6j64GeFiF7RwvyocneEia17ckjtU1HI.,DynamicAuthorizationFlow.cpp:708

2015-11-02 18:47:49,584 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationRequestHelper::

setConnectionParams] defaults from nad profile : NAS=10.62.148.118, port=3799, timeout=5,

retries=2 ,DynamicAuthorizationRequestHelper.cpp:59

2015-11-02 18:47:49,592 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationRequestHelper::set

ConnectionParams] NAS=10.62.148.118, port=3799, timeout=5, retries=1,

DynamicAuthorizationRequestHelper.cpp:86

2015-11-02 18:47:49,615 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::onLocalHttpEvent]:

invoking DynamicAuthorization,DynamicAuthorizationFlow.cpp:246

و فصل التمثال اللي بيجي من أروبا:

2015-11-02 18:47:49,737 DEBUG [Thread-147][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9eb4700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::

onResponseDynamicAuthorizationEvent] Handling response

ID c59aa41a-e029-4ba0-a31b-44549024315e, error cause 0, Packet type 41(DisconnectACK).,

DynamicAuthorizationFlow.cpp:303

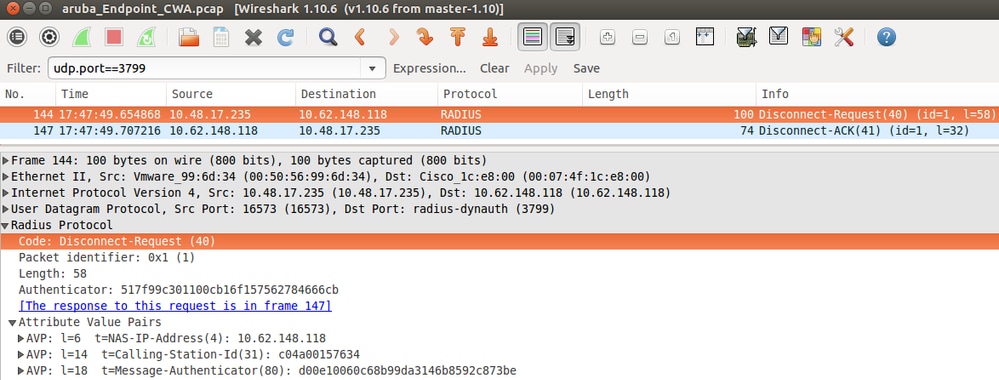

يتم التقاط الحزمة باستخدام CoA Compact-Request (40) و Diconect-ACK (41) كما هو موضح.

ملاحظة: تم إستخدام RFC CoA للمصادقة المتعلقة ب Aruba (الإعدادات الافتراضية) لملف تعريف الجهاز. بالنسبة للمصادقة المتعلقة بجهاز Cisco، تكون قد تمت إعادة مصادقة نوع Cisco CoA.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

بوابة Aruba المقيدة مع عنوان IP بدلا من FQDN

إذا تم تكوين البوابة المقيدة على Aruba بعنوان IP بدلا من FQDN الخاصة ب ISE، يفشل PSN NSA:

Warning - [HTTPConnection] Abort the HTTP connection due to invalid certificate

CN

وسبب ذلك هو التحقق الدقيق من صحة الشهادة عند الاتصال ب ISE. عندما تستخدم عنوان IP للاتصال ب ISE (نتيجة لإعادة توجيه URL بعنوان IP بدلا من FQDN) ويتم تقديمها مع شهادة ISE باسم الموضوع = فشل التحقق من صحة FQDN.

ملاحظة: يتواصل مستعرض الويب مع بوابة BYOD (مع إصدار تحذير يحتاج إلى موافقة المستخدم).

نهج وصول غير صحيح لبوابة Aruba المقيدة

بشكل افتراضي، يسمح Aruba Access-Policy الذي تم تكوينه باستخدام البوابة المقيدة بمنافذ TCP بمنافذ 80 و 443 و 8080.

لا يمكن ل NSA الاتصال بمنفذ TCP 8905 للحصول على ملف تعريف XML من ISE. تم الإبلاغ عن هذا الخطأ:

Failed to get spw profile url using - url

[https://mgarcarz-ise20.example.com:8905/auth/provisioning/evaluate?

typeHint=SPWConfig&referrer=Windows&mac_address=C0-4A-00-14-6E-31&spw_version=

1.0.0.46&session=0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M&os=Windows All]

- http Error: [2] HTTP response code: 0]

GetProfile - end

Failed to get profile. Error: 2

رقم منفذ Aruba CoA

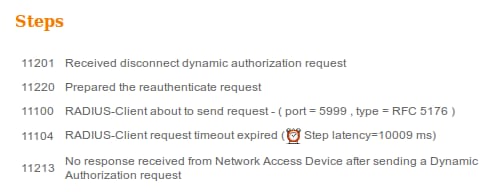

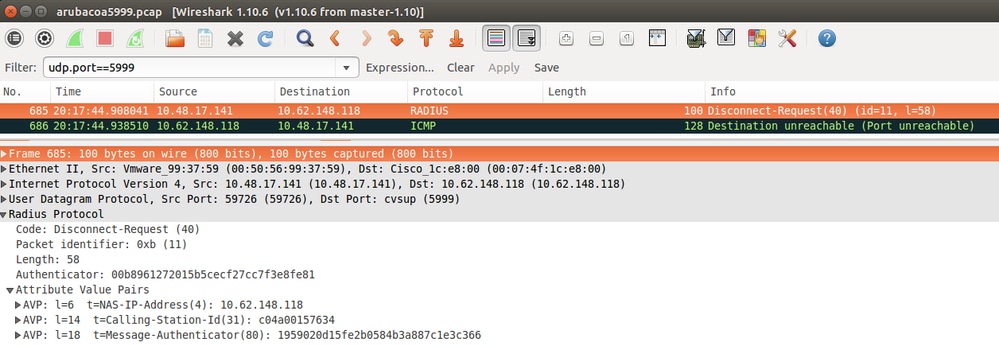

بشكل افتراضي، توفر Aruba رقم المنفذ لمنفذ CoA Air Group CoA 5999. ولكن من المؤسف أن شركة أروبا 204 لم تستجب لمثل هذه الطلبات (كما هو موضح).

التقاط الحزمة كما هو موضح في الصورة.

يمكن أن يكون الخيار الأفضل للاستخدام هنا هو منفذ CoA 3977 كما هو موضح في RFC 5176.

إعادة التوجيه على بعض أجهزة Aruba

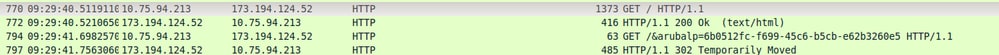

في Aruba 3600 مع الإصدار 6.3، يلاحظ أن عملية إعادة التوجيه تعمل بشكل مختلف قليلا عن وحدات التحكم الأخرى. يمكن العثور على التقاط الحزمة وشرحها هنا.

packet 1: PC is sending GET request to google.com packet 2: Aruba is returning HTTP 200 OK with following content: <meta http-equiv='refresh' content='1; url=http://www.google.com/&arubalp=6b0512fc-f699-45c6-b5cb-e62b3260e5'>\n packet 3: PC is going to link with Aruba attribute returned in packet 2: http://www.google.com/&arubalp=6b0512fc-f699-45c6-b5cb-e62b3260e5 packet 4: Aruba is redirecting to the ISE (302 code): https://10.75.89.197:8443/portal/g?p=4voD8q6W5Lxr8hpab77gL8VdaQ&cmd=login&mac=80:86:f2:59:d9:db&ip=10.75.94.213&essid=SC%2DWiFi&apname=LRC-006&apgroup=default&url=http%3A%2F%2Fwww%2Egoogle%2Ecom%2F

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

12-Jul-2023 |

تقويم |

1.0 |

21-Nov-2015 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Michal GarcarzCisco TAC Engineer

- Wojciech CecotCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات