المقدمة

يوضح هذا المستند كيفية تجديد شهادتين يتم إستخدامهما لبروتوكول تسجيل الشهادة البسيط (SCEP): عميل تسجيل Exchange وشهادة تشفير CEP على Microsoft Active Directory 2012.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة أساسية بتكوين Microsoft Active Directory

- المعرفة الأساسية بالبنية الأساسية للمفتاح العام (PKI)

- المعرفة الأساسية لمحرك خدمات الهوية (ISE)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Identity Services Engine، الإصدار 2.0

- Microsoft Active Directory 2012 R2

المشكلة

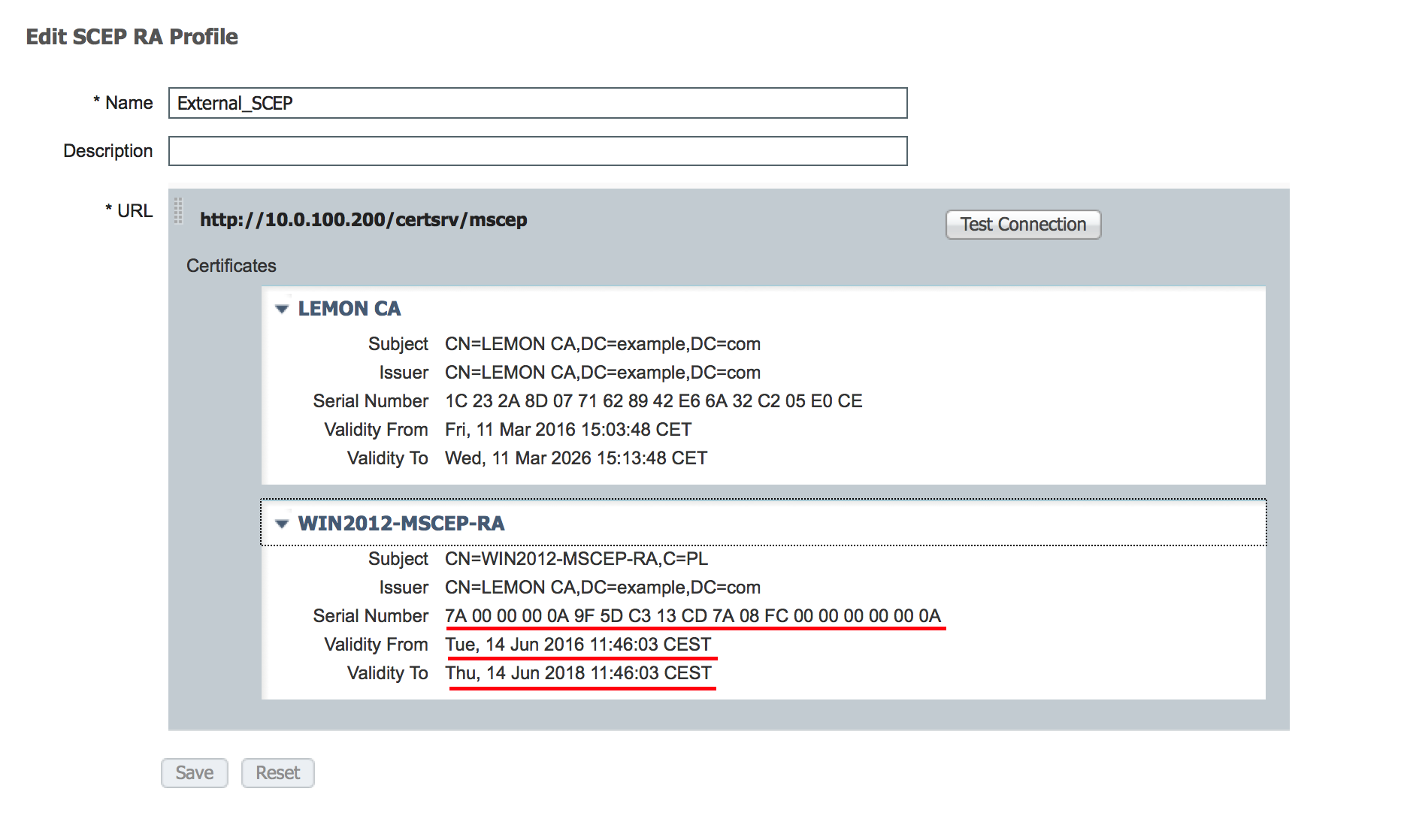

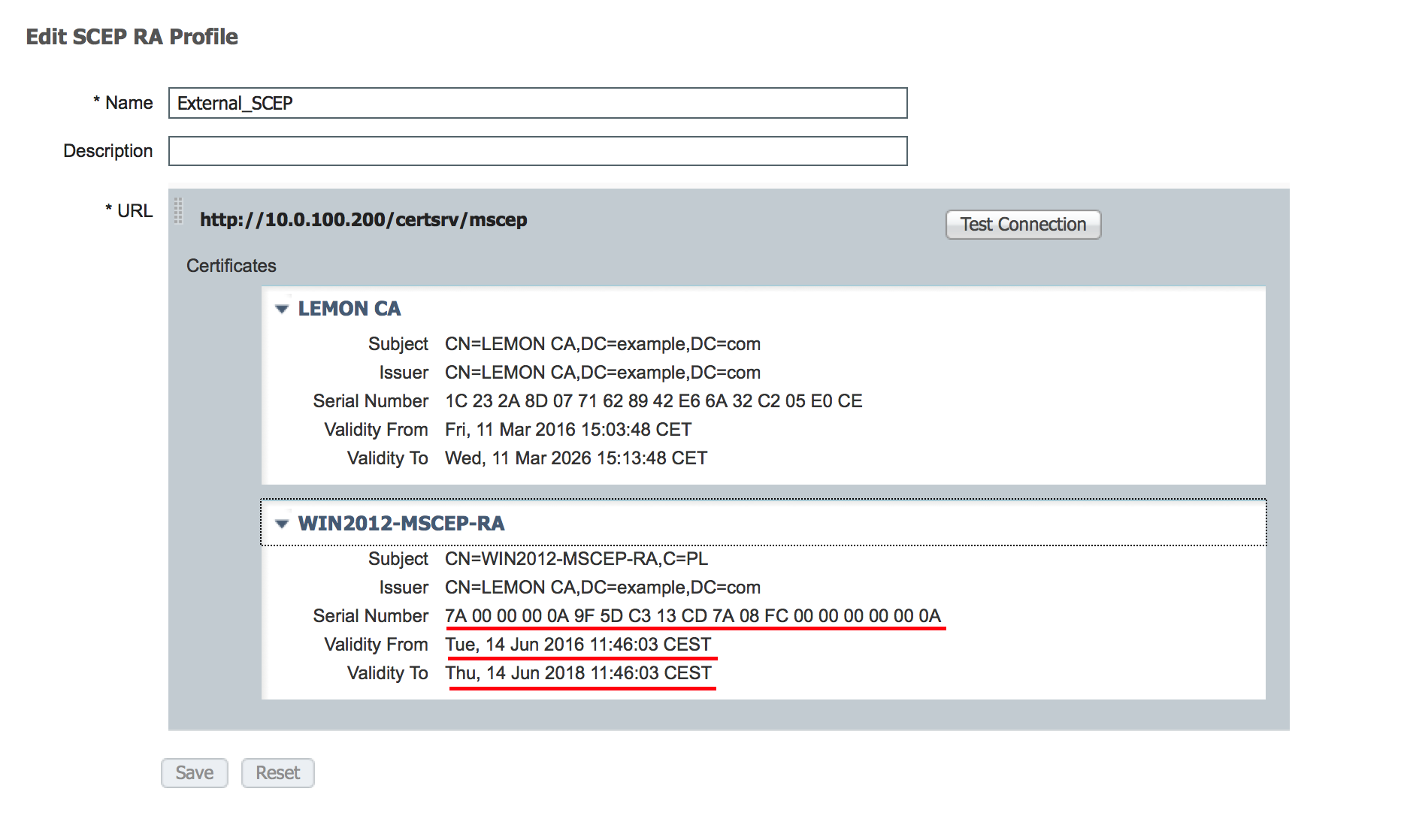

يستخدم Cisco ISE بروتوكول SCEP لدعم تسجيل الجهاز الشخصي (ضم BYOD). عند إستخدام مرجع مصدق SCEP خارجي، يتم تعريف هذا المرجع المصدق بواسطة ملف تعريف SCEP RA على ISE. عند إنشاء توصيف SCEP RA، تتم إضافة شهادتين تلقائيا إلى مخزن الشهادات الموثوق بها:

- شهادة جذر المرجع المصدق،

- شهاده (مصلحه التسجيل) الموقعه من قبل مصلحه التسجيل.

يكون RA مسئولا عن إستلام الطلب والتحقق من صحته من جهاز التسجيل، وإعادة توجيهه إلى CA الذي يصدر شهادة العميل.

عند انتهاء صلاحية شهادة RA، لا يتم تجديدها تلقائيا على جانب CA (Windows Server 2012 في هذا المثال). يجب أن يتم ذلك يدويا بواسطة مسؤول Active Directory/CA.

إليك المثال التالي كيفية تحقيق ذلك على نظام التشغيل Windows Server 2012 R2.

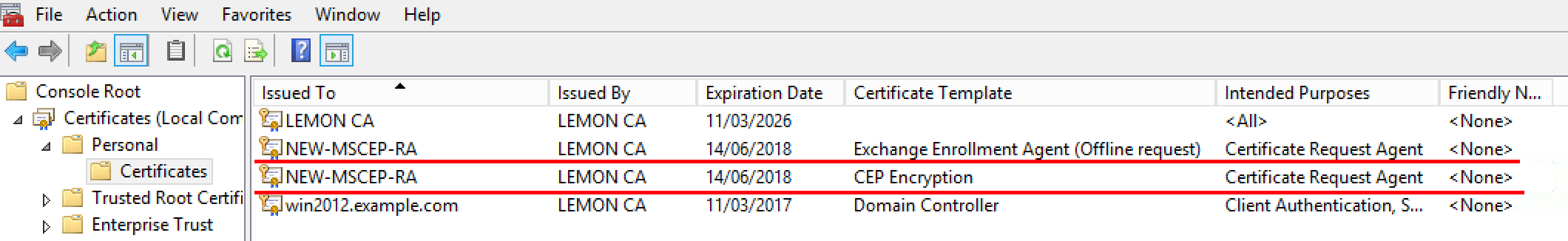

شهادات SCEP الأولية المرئية على ISE:

يفترض أن شهادة MSCEP-RA منتهية الصلاحية ويجب تجديدها.

يفترض أن شهادة MSCEP-RA منتهية الصلاحية ويجب تجديدها.

الحل

تحذير: يجب إستشارة المسؤول أولا حول أي تغييرات تطرأ على Windows Server.

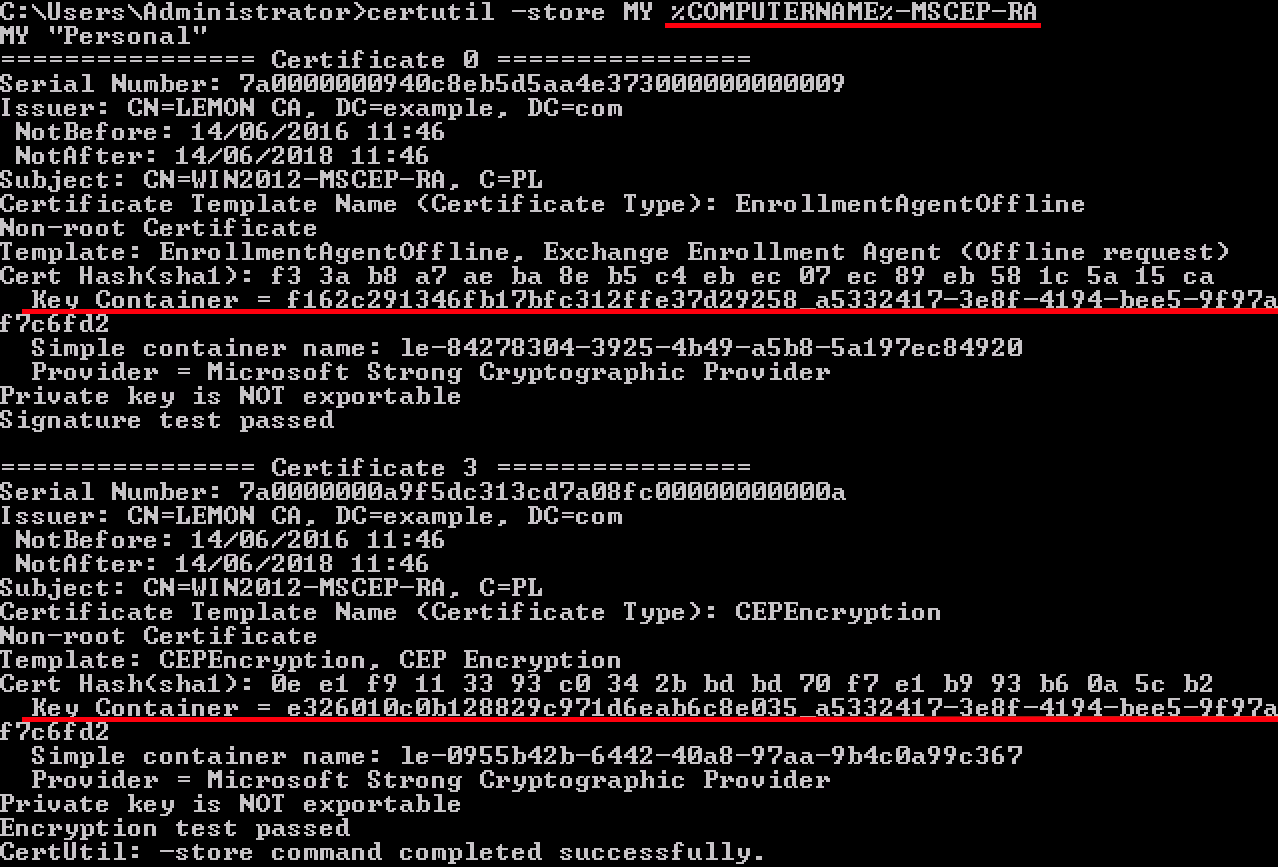

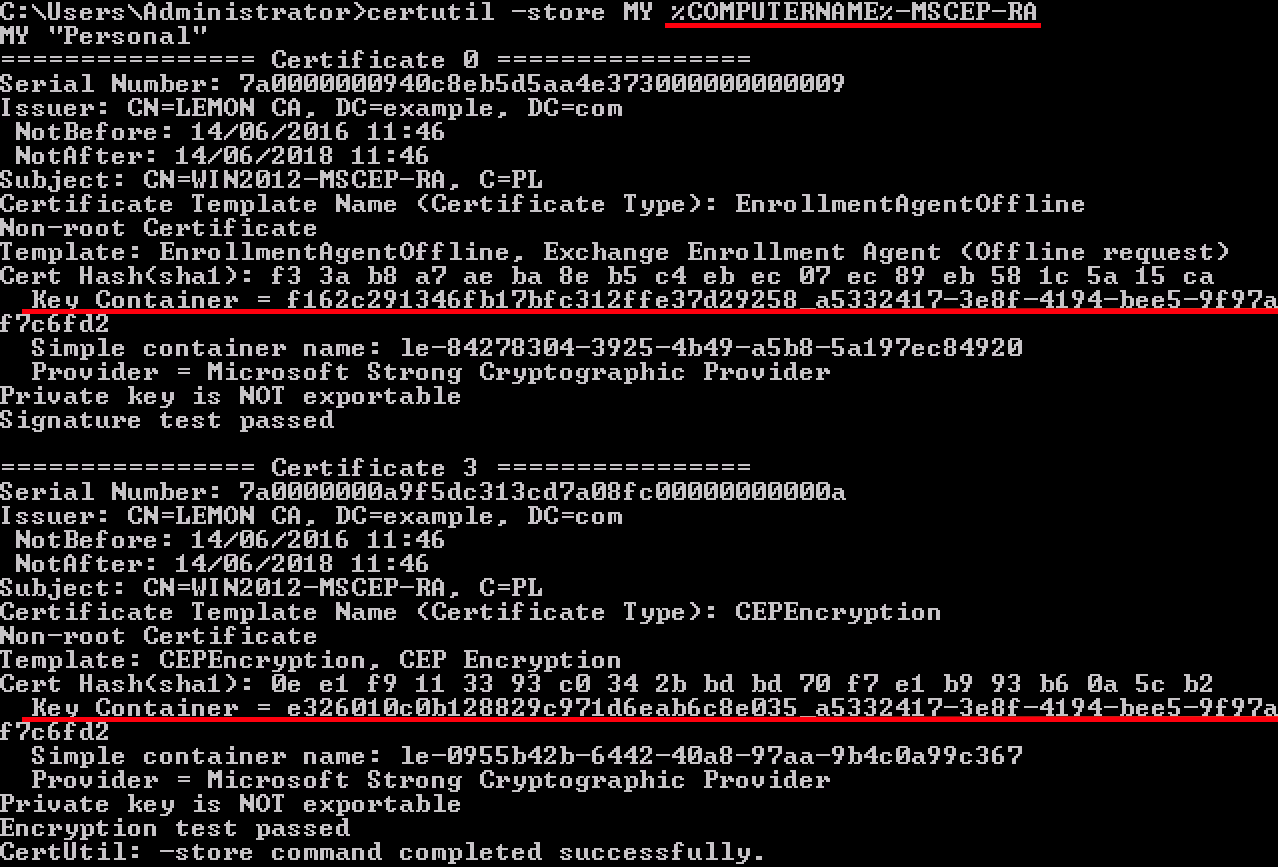

1. تحديد المفاتيح الخاصة القديمة

البحث عن مفاتيح خاصة مقترنة بشهادات RA على Active Directory باستخدام أداة certutil. بعد ذلك حدد موقع حاوية المفاتيح.

certutil -store MY %COMPUTERNAME%-MSCEP-RA

يرجى ملاحظة أنه إذا كان اسم شهادة MSCEP-RA الأولية مختلفا، فيجب تعديلها في هذا الطلب. ومع ذلك، يجب أن يحتوي بشكل افتراضي على اسم الكمبيوتر.

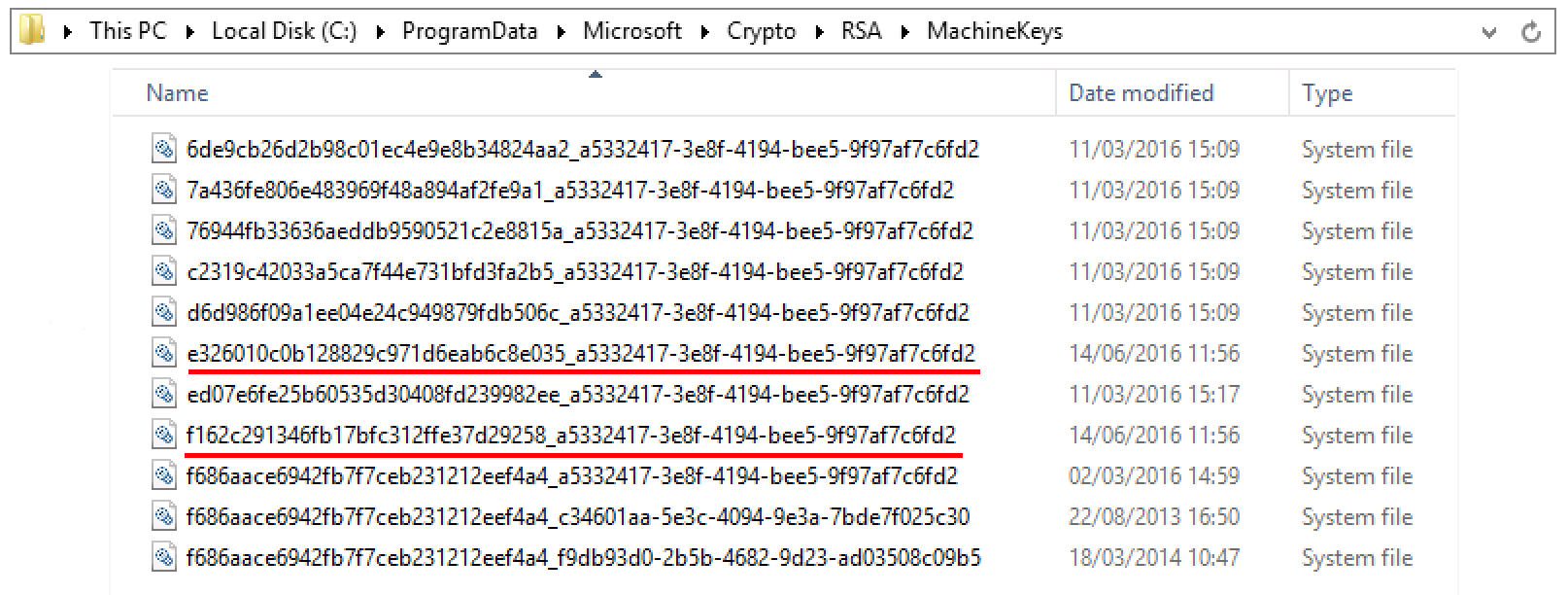

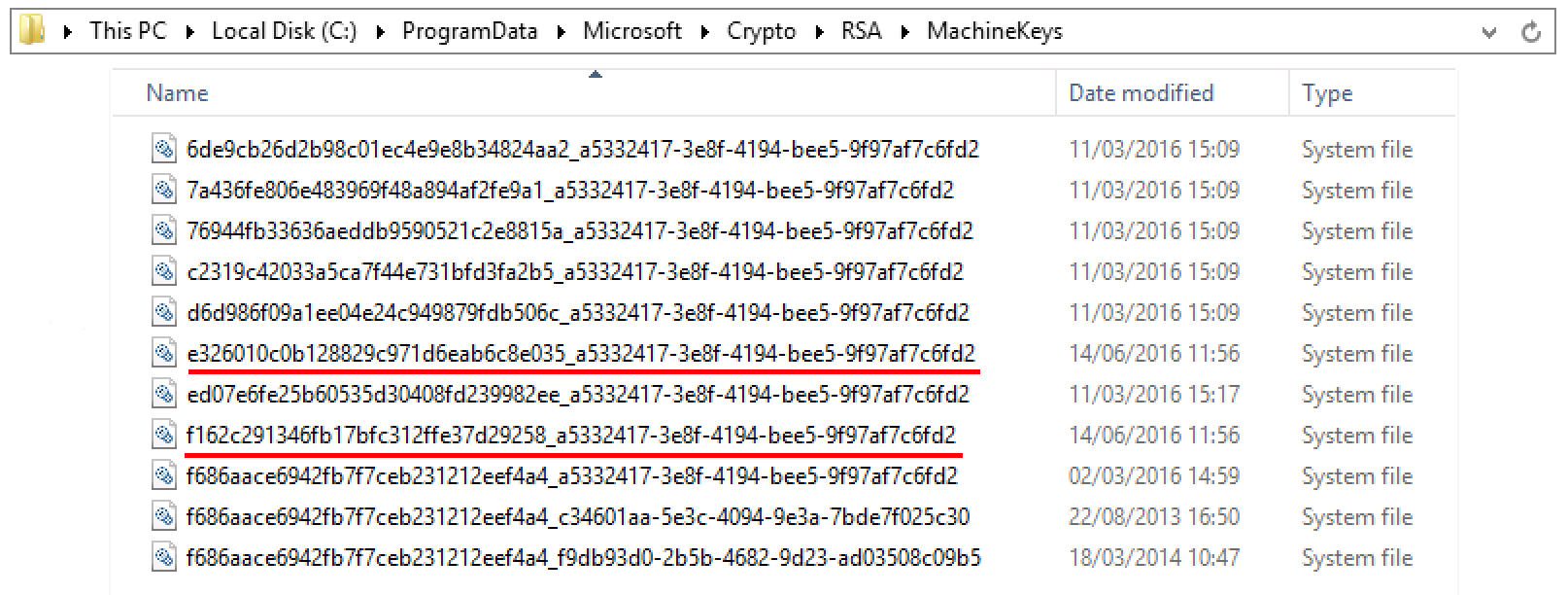

2. حذف المفاتيح الخاصة القديمة

حذف مفاتيح الإحالة يدويا من المجلد أدناه:

C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

3. حذف بيانات MSCEP-RA القديمة

بعد حذف المفاتيح الخاصة، قم بإزالة بيانات MSCEP-RA من وحدة تحكم MMC.

MMC > ملف > إضافة/إزالة أداة إضافية... > إضافة "مصادر" > حساب الكمبيوتر > الكمبيوتر المحلي

4. إنشاء شهادات جديدة ل SCEP

4.1. إنشاء شهادة تسجيل Exchange

4.1.1. قم بإنشاء ملف Cisco_ndes_sign.inf بالمحتوى أدناه. يتم إستخدام هذه المعلومات لاحقا بواسطة أداة certreq.exe لإنشاء طلب توقيع الشهادة (CSR):

[NewRequest]

Subject = “CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL”

Exportable = TRUE

KeyLength = 2048

KeySpec = 2

KeyUsage = 0x80

MachineKeySet = TRUE

ProviderName = “Microsoft Enhanced Cryptographic Provider v1.0″

ProviderType = 1

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = EnrollmentAgentOffline

تلميح: إذا قمت بنسخ قالب الملف هذا، تأكد من ضبطه حسب متطلباتك وتحقق من نسخ كل الحروف بشكل صحيح (بما في ذلك علامات الاقتباس).

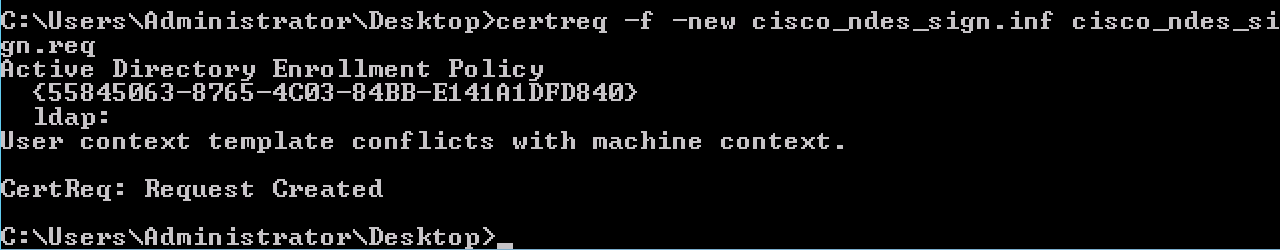

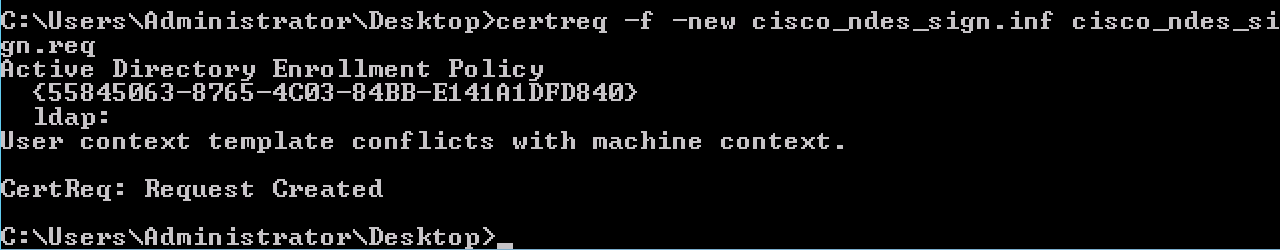

4.1.2. قم بإنشاء CSR استنادا إلى ملف .inf باستخدام هذا الأمر:

certreq -f -new cisco_ndes_sign.inf cisco_ndes_sign.req

إذا تعارض قالب سياق المستخدم مع تشغيل سياق الجهاز في مربع حوار التحذير، انقر فوق موافق. يمكن تجاهل هذا التحذير.

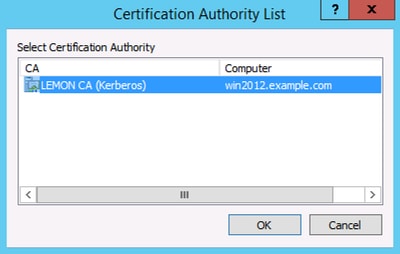

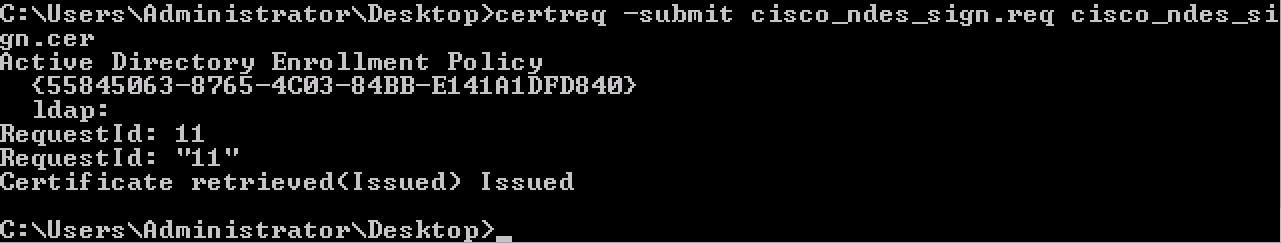

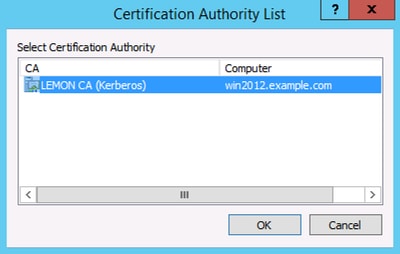

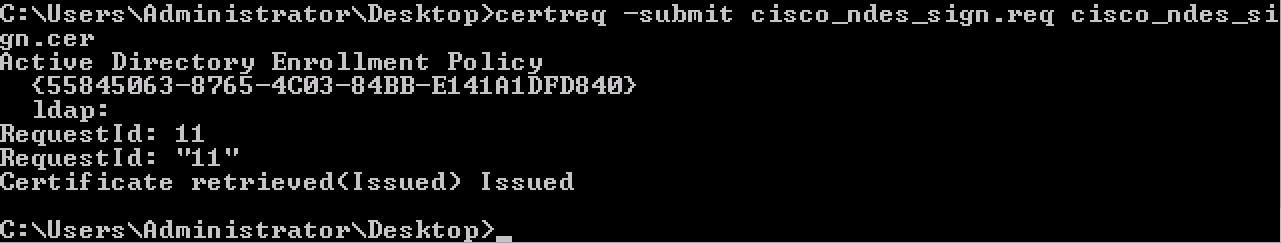

4.1.3. إرسال CSR باستخدام هذا الأمر:

certreq -submit cisco_ndes_sign.req cisco_ndes_sign.cer

خلال هذا الإجراء، تظهر نافذة ويتوجب إختيار المرجع المصدق المناسب.

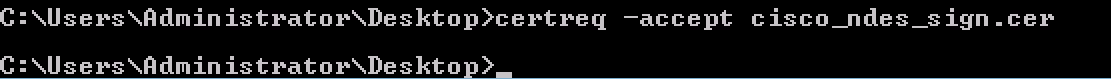

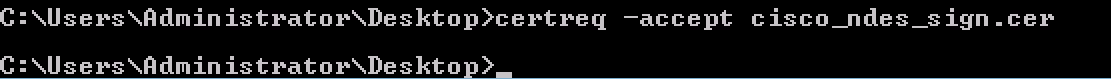

4-1-4 قبول الشهادة الصادرة في الخطوة السابقة. نتيجة لهذا الأمر، يتم إستيراد الشهادة الجديدة ونقلها إلى المخزن الشخصي للكمبيوتر المحلي:

certreq -accept cisco_ndes_sign.cer

4.2. إنشاء شهادة تشفير CEP

4.2.1. قم بإنشاء ملف جديد Cisco_ndes_xchg.inf:

[NewRequest]

Subject = "CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL"

Exportable = TRUE

KeyLength = 2048

KeySpec = 1

KeyUsage = 0x20

MachineKeySet = TRUE

ProviderName = “Microsoft RSA Schannel Cryptographic Provider”

ProviderType = 12

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = CEPEncryption

اتبع الخطوات نفسها الموضحة في 4.1.

4.2.2. قم بإنشاء CSR استنادا إلى ملف .inf الجديد:

certreq -f -new cisco_ndes_xchg.inf cisco_ndes_xchg.req

4-2-3- تقديم الطلب:

certreq -submit cisco_ndes_xchg.req cisco_ndes_xchg.cer

4-2-4: قبول الشهادة الجديدة بنقلها إلى مخزن الكمبيوتر الشخصي المحلي:

certreq -accept cisco_ndes_xchg.cer

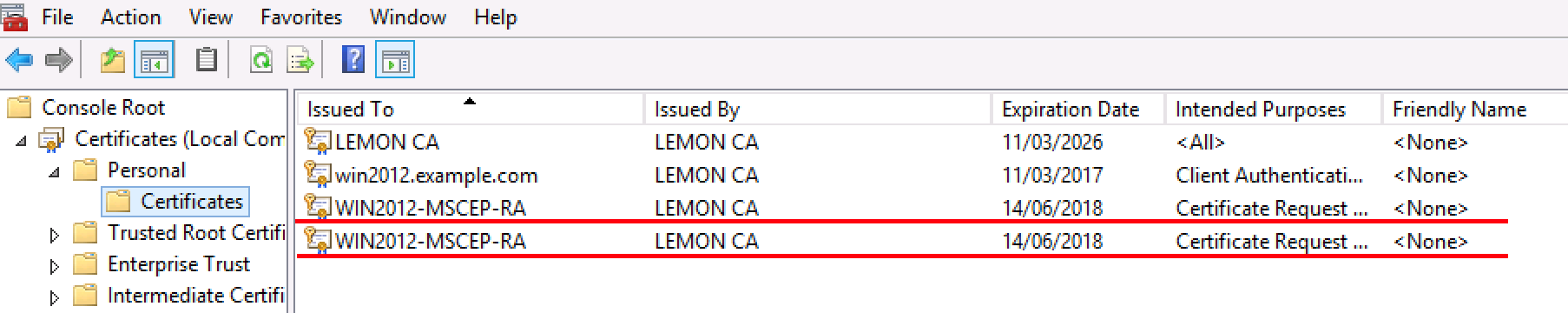

5. التحقق من الصحة

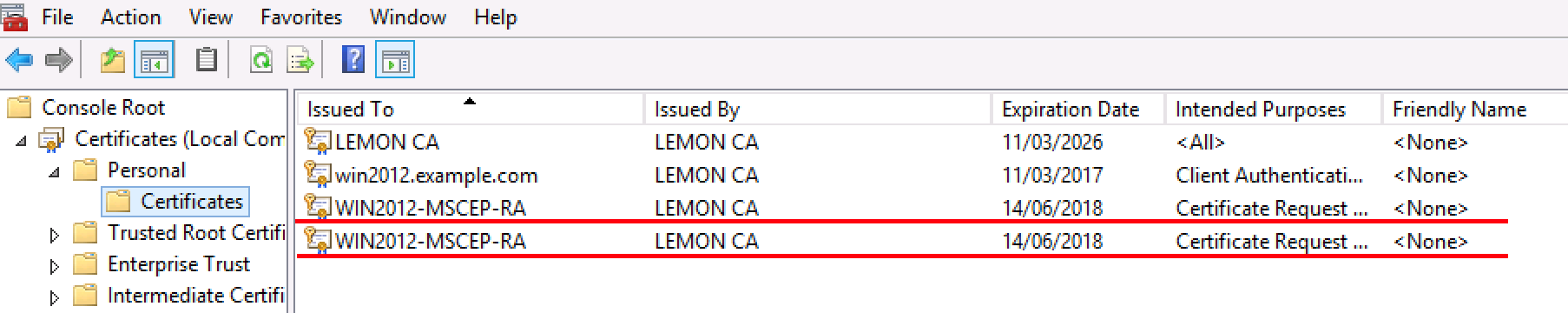

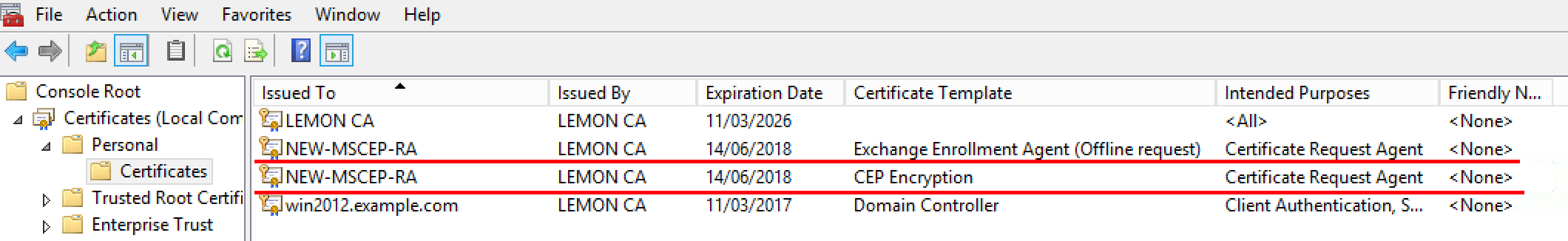

بعد إكمال الخطوة 4، ستظهر شهادتا MSCEP-RA جديدتان في "مخزن الكمبيوتر الشخصي المحلي":

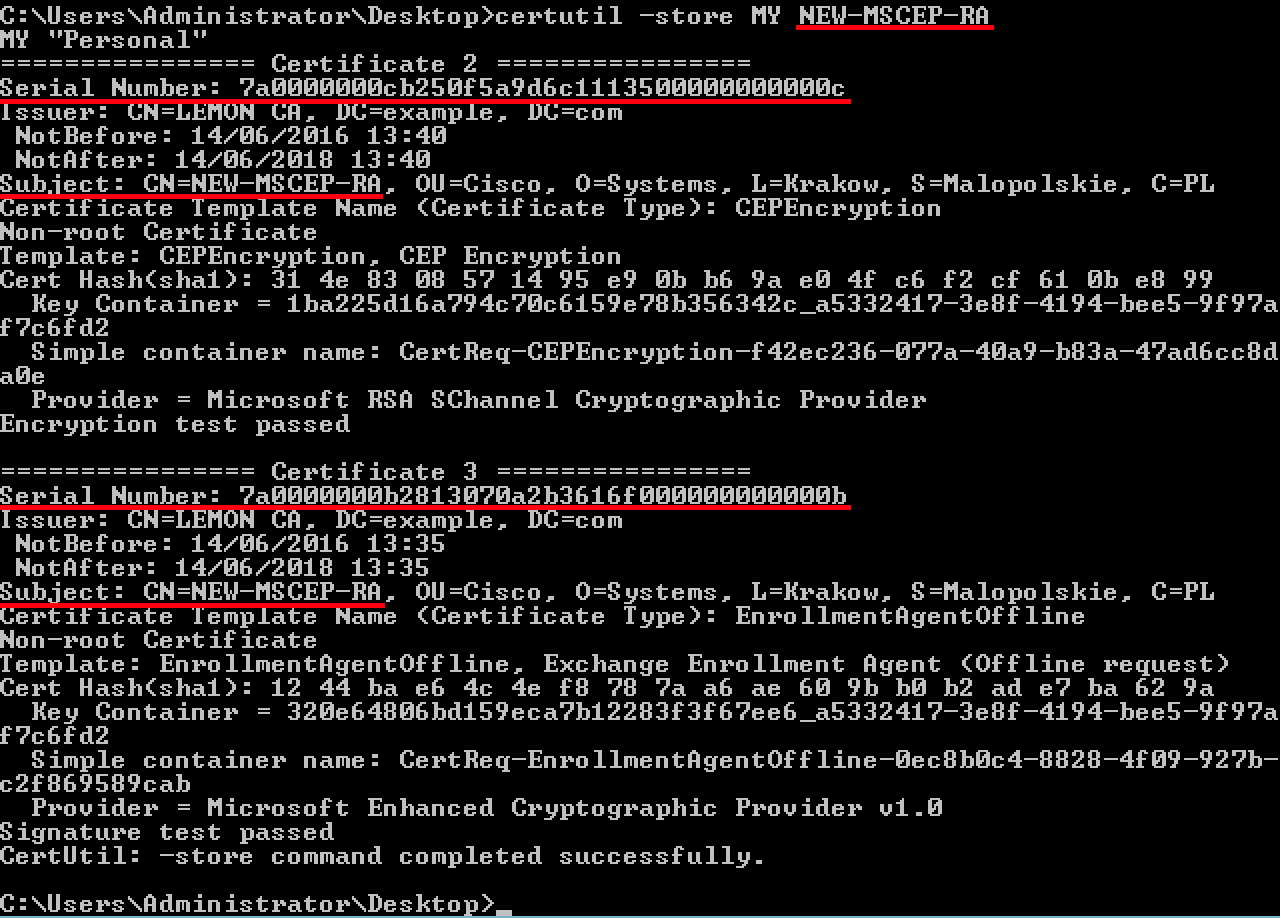

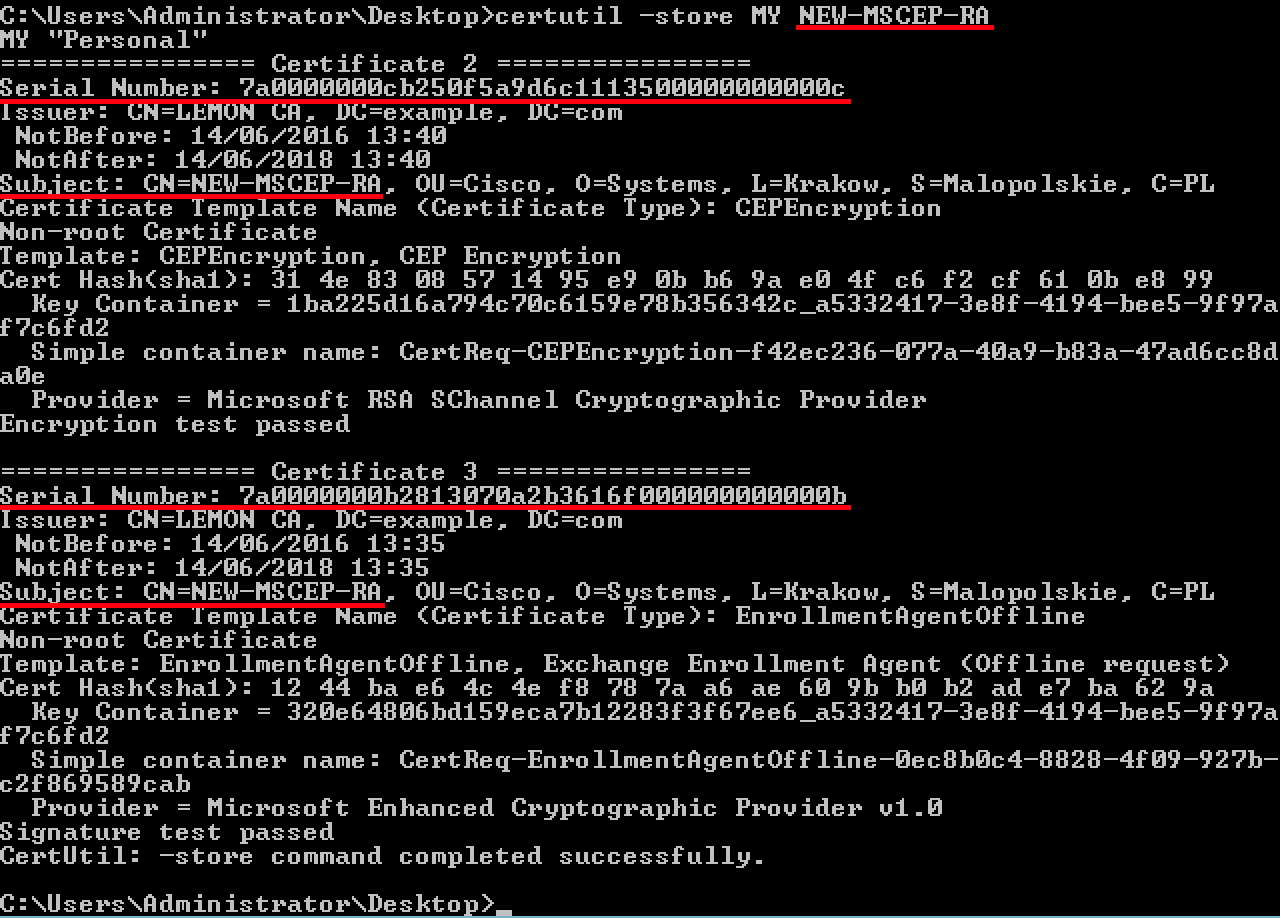

يمكنك أيضا التحقق من الشهادات باستخدام أداة certutil.exe (تأكد من إستخدام اسم الشهادة الجديد الصحيح). يجب عرض شهادات MSCEP-RA التي تحتوي على أسماء عامة جديدة وأرقام تسلسلية جديدة:

certutil -store MY NEW-MSCEP-RA

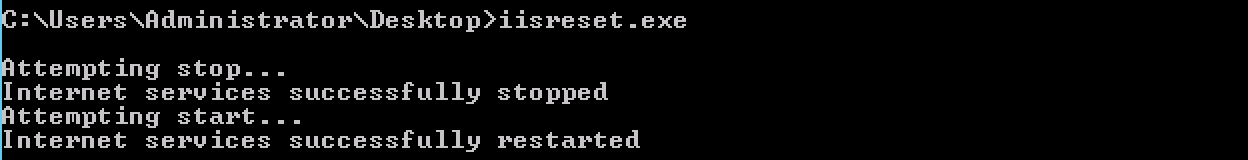

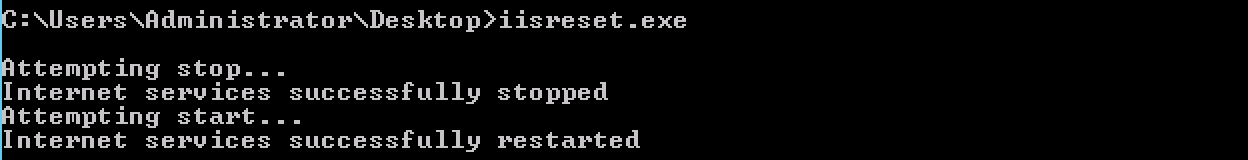

6. إعادة تشغيل IIS

قم بإعادة تشغيل خادم خدمات معلومات الإنترنت (IIS) لتطبيق التغييرات:

iisreset.exe

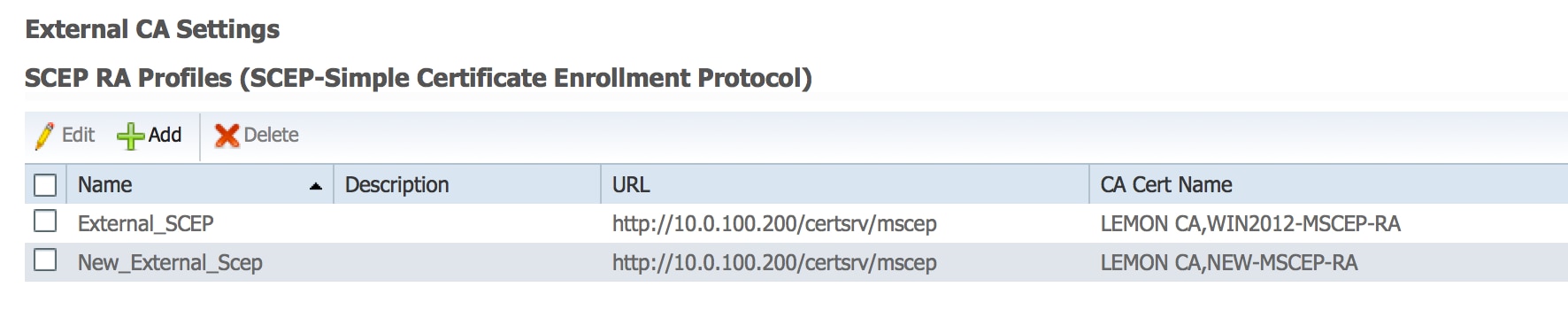

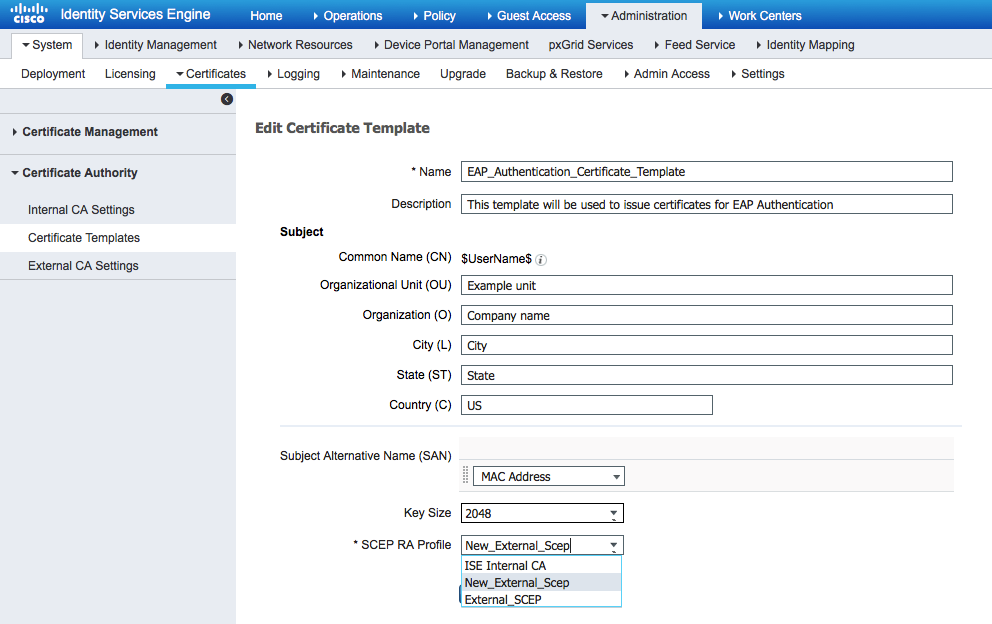

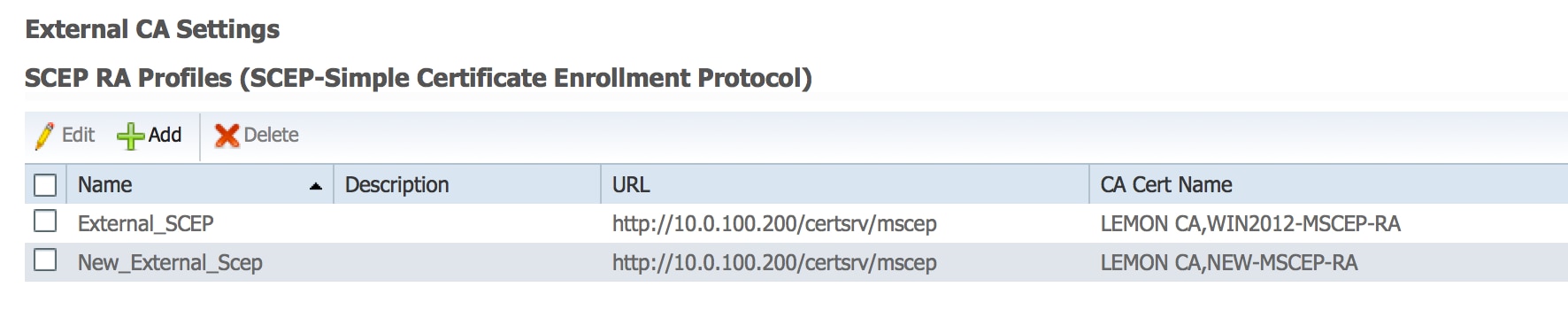

7. إنشاء ملف تعريف SCEP RA جديد

على ISE أنشيء توصيف SCEP RA جديد (مع نفس عنوان ربط الخادم مثل القديم)، بحيث يتم تنزيل الشهادات الجديدة وإضافتها إلى مخزن الشهادات الموثوق بها:

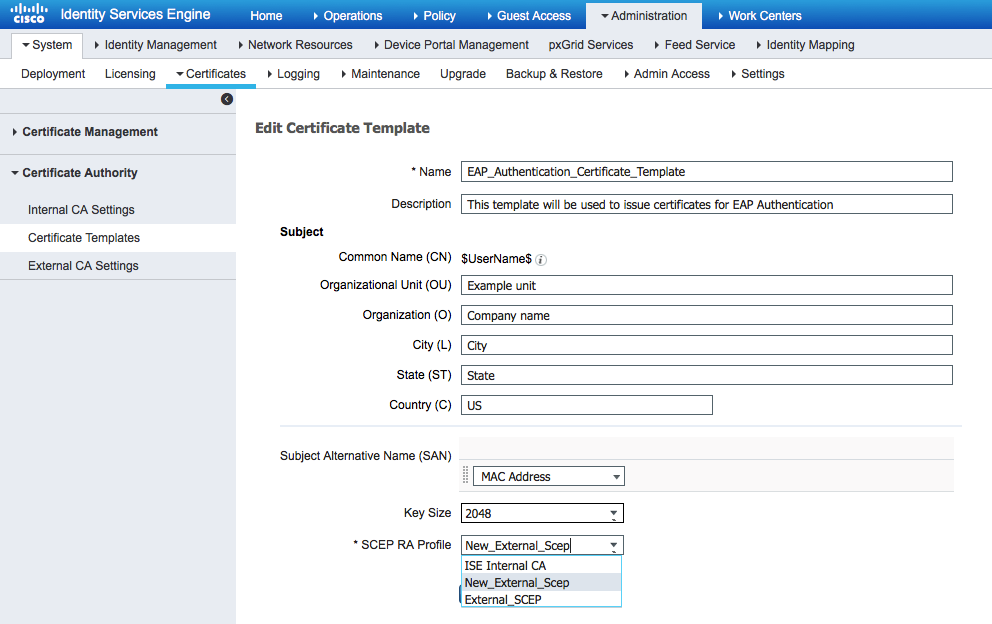

8. تعديل قالب الشهادة

تأكد من تحديد ملف تعريف SCEP RA الجديد في قالب الشهادة المستخدم من قبل BYOD (يمكنك مراجعته في الإدارة > النظام > الشهادات > المرجع المصدق > قوالب الشهادات):

المراجع

1. مقالة Microsoft TechNet Zone

2. أدلة تكوين Cisco ISE

يفترض أن شهادة MSCEP-RA منتهية الصلاحية ويجب تجديدها.

يفترض أن شهادة MSCEP-RA منتهية الصلاحية ويجب تجديدها.

التعليقات

التعليقات