تكوين شهادات TLS/SSL في ISE

خيارات التنزيل

-

ePub (2.3 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند شهادات TLS/SSL في Cisco ISE، وأنواع وأدوار شهادات ISE، وكيفية تنفيذ المهام الشائعة واستكشاف الأخطاء وإصلاحها.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- محرك خدمات الهوية من Cisco (ISE)

- المصطلحات المستخدمة لوصف أنواع مختلفة من عمليات نشر ISE و AAA.

- بروتوكول RADIUS وأساسيات AAA

- شهادات SSL/TLS و x509

- أساسيات البنية الأساسية للمفتاح العام (PKI)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات Cisco ISE، والإصدارات 2.4 - 2.7 من البرامج والمكونات المادية. وهو يغطي ISE من الإصدار 2.4 إلى 2.7، ومع ذلك، يجب أن يكون مماثلا أو مطابقا لإصدارات البرامج الأخرى من ISE 2.x ما لم ينص على خلاف ذلك.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

شهادات الخادم

تستخدم الخوادم شهادات الخادم لتقديم هوية الخادم للعملاء للحصول على أصالتها ولتوفير قناة آمنة للاتصال. يمكن أن تكون هذه موقعة ذاتيا (حيث يصدر الخادم الشهادة لنفسه) أو صادرة من مرجع مصدق (إما داخلي للمؤسسة أو من مورد معروف).

يتم إصدار شهادات الخادم بشكل نموذجي إلى أسماء المضيف أو اسم المجال المؤهل بالكامل (FQDN) للخادم، أو يمكن أن تكون أيضا شهادة حرف بدل (*.domain.com ). المضيف (المضيف) أو المجال أو المجال الفرعي الذي يتم إصداره إليه مذكور بشكل خاص في حقلي (الاسم (الاسم) الشائع (CN) أو اسم الموضوع البديل (SAN).

شهادات أحرف البدل هي شهادات SSL تستخدم تدوين حرف بدل (علامة نجمية بدلا من اسم المضيف) وبالتالي تسمح بمشاركة نفس الشهادة عبر مضيفين متعددين في مؤسسة. على سبيل المثال، يمكن أن تبدو قيمة CN أو SAN لشهادات أحرف البدل اسم الموضوع مماثلة *.company.com ويمكن إستخدامها لتأمين أي مضيفين لهذا المجال مثل server1.com ، server2.com وما إلى ذلك.

تستخدم الشهادات عادة تشفير المفتاح العام أو التشفير غير المتماثل.

- المفتاح العام: يكون المفتاح العام موجودا في الشهادة في أحد الحقول، ويتم مشاركته بشكل عام بواسطة نظام عندما يحاول جهاز ما الاتصال به.

- المفتاح الخاص: المفتاح الخاص خاص بالنظام النهائي ويقترن بالمفتاح العام. يمكن فك تشفير البيانات المشفرة بواسطة مفتاح عام فقط بواسطة المفتاح الخاص المزدوج المحدد والعكس بالعكس.

شهادات ISE

شهادات ISE

يعتمد Cisco ISE على البنية الأساسية للمفتاح العام (PKI) لتوفير اتصال آمن مع نقاط النهاية والمستخدمين والإداريين وما إلى ذلك، وكذلك بين عقد Cisco ISE في نشر متعدد الجنسيات. تعتمد PKI على الشهادات الرقمية ل X.509 لنقل المفاتيح العامة لتشفير الرسائل وفك تشفيرها، وللتحقق من أصالة الشهادات الأخرى المقدمة من المستخدمين والأجهزة. يحتوي Cisco ISE على فئتين من الشهادات المستخدمة عادة:

- شهادات النظام: هذه شهادات خادم تعرف عقدة Cisco ISE للعملاء. يكون لكل عقدة Cisco ISE ترخيصها المحلية الخاصة، والتي يتم تخزين كل منها على العقدة مع المفتاح الخاص المعني.

- تخزن الشهادات الموثوق بها الشهادات: هي شهادات مرجع تصديق (CA) تستخدم للتحقق من الشهادات المقدمة إلى ISE لأغراض مختلفة. وتتم إدارة هذه الشهادات الموجودة في "مخزن الشهادات" على عقدة "الإدارة الأساسية" ويتم نسخها نسخا متماثلا إلى جميع العقد الأخرى في نشر Cisco ISE الموزع. يحتوي مخزن الشهادات أيضا على شهادات يتم إنشاؤها لعقد ISE بواسطة هيئة الترخيص الداخلية ISE المخصصة ل BYOD.

شهادات النظام

شهادات النظام

يمكن إستخدام شهادات النظام لدور واحد أو أكثر. وكل دور يخدم قصدا مختلفا ويجري شرحه هنا:

- Admin: يتم إستخدام هذا الأمر لتأمين جميع الاتصالات عبر 443 (Admin GUI)، بالإضافة إلى النسخ المتماثل، ولأي منفذ/إستخدام غير مدرج هنا.

- البوابة: يتم إستخدام هذا الخيار لتأمين اتصال HTTP عبر المداخل مثل بوابة مصادقة الويب المركزية (CWA)، والضيف، و BYOD، وإمداد العميل، وبوابات إمداد العملاء الأصليين، وما إلى ذلك. يجب تعيين كل مدخل على علامة مجموعة مدخل (الافتراضي هو علامة مجموعة مدخل افتراضية) والتي ترشد المدخل على الشهادة المحددة التي سيتم إستخدامها. تتيح لك القائمة المنسدلة لاسم اسم مجموعة المدخل في خيارات تحرير الشهادة إنشاء علامة تمييز جديدة أو إختيار علامة تمييز موجودة.

- EAP: هذا دور يحدد الشهادة المقدمة إلى العملاء لمصادقة 802.1x. تستخدم الشهادات مع كل أسلوب EAP ممكن تقريبا مثل EAP-TLS و PEAP و EAP-FAST وهكذا. باستخدام أساليب EAP النفقي مثل PEAP و FAST، يستخدم أمان طبقة النقل (TLS) لتأمين تبادل بيانات الاعتماد. لا يتم إرسال بيانات اعتماد العميل إلى الخادم إلا بعد إنشاء هذا النفق لضمان تحقيق تبادل آمن.

- RADIUS DTLS: يحدد هذا الدور الشهادة التي تستخدم لاتصال DTLS (اتصال TLS عبر UDP) لتشفير حركة مرور RADIUS بين جهاز الوصول إلى الشبكة (NAD) و ISE. ويجب أن يكون تشفير DTLS قادرا على عمل هذه الميزة.

- SAML: تستخدم شهادة الخادم لتأمين الاتصال بموفر هوية SAML (IdP). لا يمكن إستخدام شهادة مخصصة لاستخدام SAML لأي خدمة أخرى مثل Admin ومصادقة EAP وما إلى ذلك.

- خدمة مراسلة ISE: منذ عام 2.6، يستخدم ISE خدمة مراسلة ISE بدلا من بروتوكول syslog القديم لتسجيل البيانات. يستخدم هذا لتشفير هذا الاتصال.

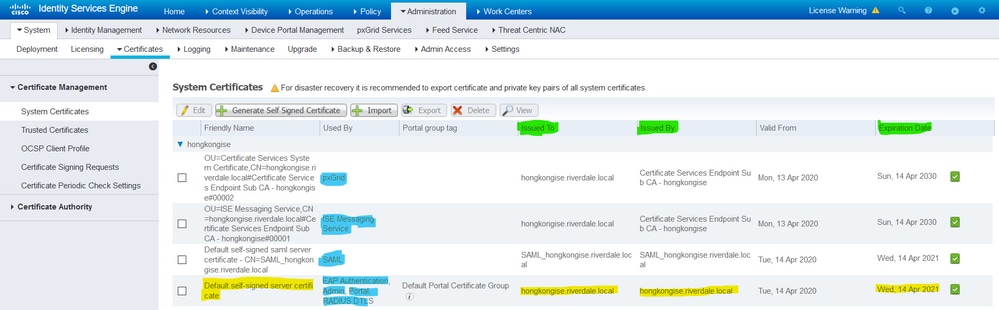

- PxGrid: تستخدم هذه الشهادة لخدمات PxGrid على ISE.

عند تثبيت ISE، فإنه يقوم بإنشاء Default Self-Signed Server Certificate. هذا معين لمصادقة EAP، والمسؤول، والمدخل، و RADIUS DTLS افتراضيا. يوصى بنقل هذه الأدوار إلى مرجع مصدق داخلي أو شهادة موقعة من مرجع مصدق معروف.

تلميح: من الممارسات الجيدة ضمان إضافة كل من FQDN وعناوين IP الخاصة بخادم ISE إلى حقل SAN في شهادة نظام ISE. بشكل عام، لضمان أن مصادقة الشهادة في Cisco ISE لا تتأثر بالفروق الطفيفة في وظائف التحقق التي تستند إلى شهادة، أستخدم أسماء المضيفة ذات الأحرف الصغيرة لجميع عقد Cisco ISE المنشورة في شبكة.

ملاحظة: يجب أن يكون تنسيق شهادة ISE هو "البريد المحسن للخصوصية" (PEM) أو "قواعد الترميز المميزة" (DER).

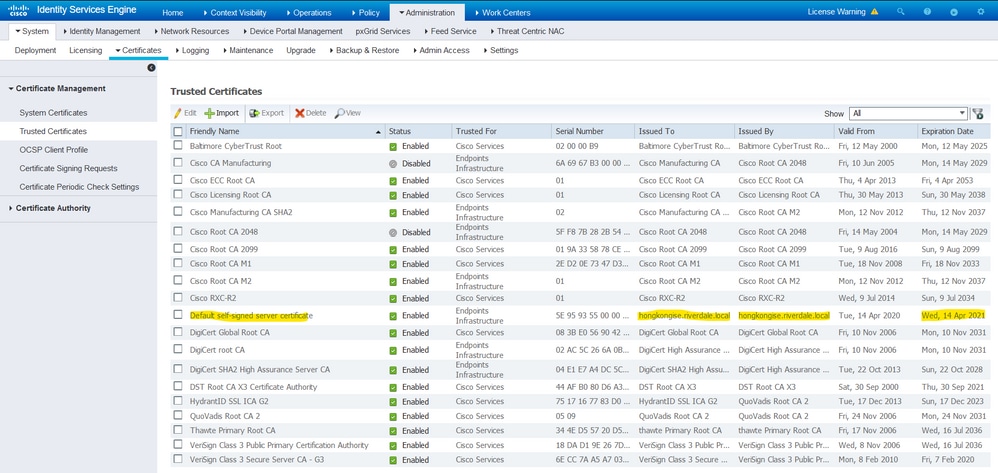

مخزن الشهادات الموثوق بها

مخزن الشهادات الموثوق بهايجب تخزين شهادات مرجع الشهادة في Administration > System > Certificates > Certificate Store ويجب أن تحتوي على حالة Trust for client authentication الاستخدام لضمان أن يستخدم ISE هذه الشهادات للتحقق من الشهادات المقدمة من نقاط النهاية أو الأجهزة أو عقد ISE الأخرى.

المهام الأساسية

المهام الأساسيةللشهادة تاريخ انتهاء صلاحية ويمكن إبطالها أو المطالبة باستبدالها عند نقطة ما. إذا انتهت صلاحية شهادة خادم ISE، فقد تظهر مشكلات خطيرة ما لم يتم إستبدالها بشهادة جديدة صالحة.

ملاحظة: إذا انتهت صلاحية الشهادة المستخدمة لبروتوكول المصادقة المتوسع (EAP)، فقد تفشل مصادقة العملاء لأن العميل لا يثق بشهادة ISE بعد الآن. في حالة انتهاء صلاحية شهادة تستخدم للمداخل، يمكن للعملاء والمستعرضات رفض الاتصال بالمدخل. في حالة انتهاء صلاحية شهادة إستخدام المسؤول، تكون المخاطر أكبر مما يمنع المسؤول من تسجيل الدخول إلى ISE بعد الآن ويمكن أن يتوقف النشر الموزع عن العمل كما يجب.

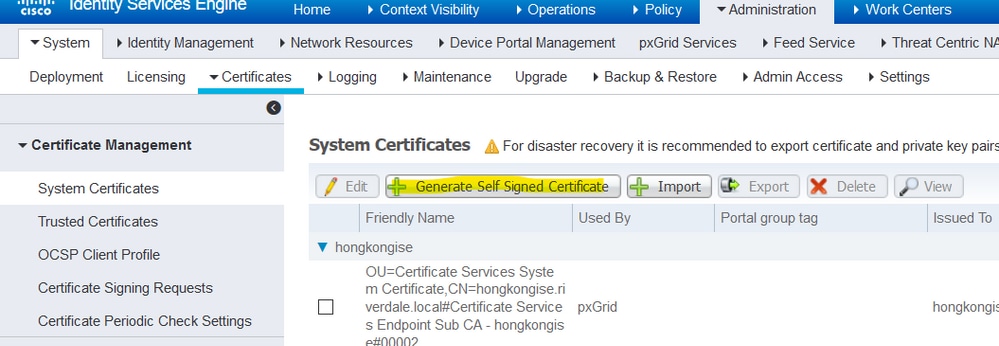

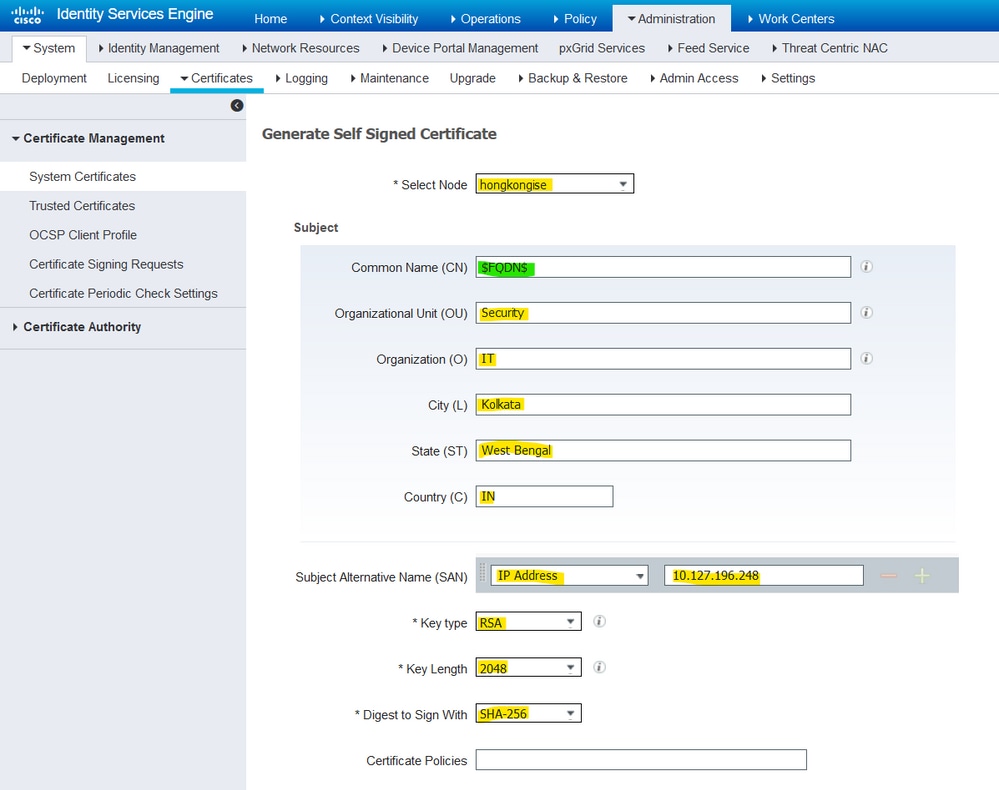

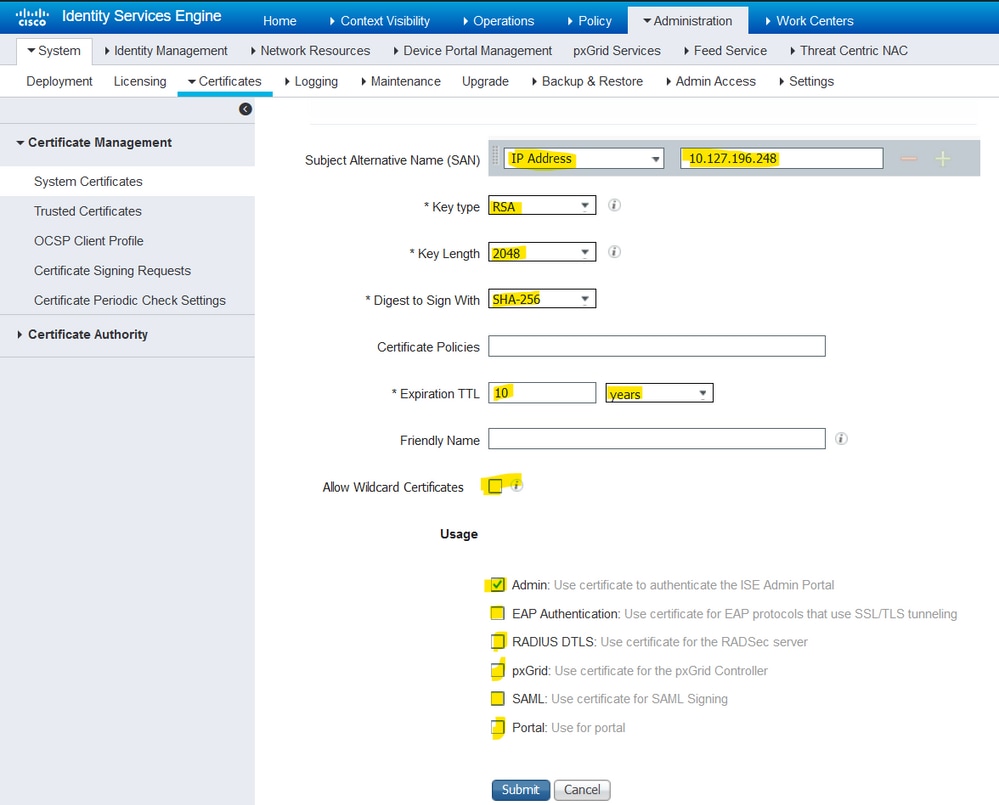

إنشاء شهادة موقعة ذاتيا

إنشاء شهادة موقعة ذاتيالإنشاء شهادات جديدة ذاتية التوقيع، انتقل إلى Administration > System > Certificates > System Certificates. انقر فوق Generate Self Signed Certificate.

تصف هذه القائمة الحقول الموجودة في صفحة إنشاء شهادة موقعة ذاتيا.

إرشادات إستخدام اسم حقل إعدادات الشهادة الموقعة ذاتيا:

- حدد العقدة: (مطلوبة) العقدة التي تحتاج إليها لإنشاء شهادة النظام.

- CN: (مطلوب إذا لم يتم تحديد شبكة منطقة التخزين (SAN)) بشكل افتراضي، فإن CN هي FQDN لعقدة ISE التي يتم إنشاء شهادة التوقيع الذاتي لها.

- الوحدة التنظيمية: اسم الوحدة التنظيمية، على سبيل المثال، الهندسة.

- المؤسسة (O): اسم المؤسسة، على سبيل المثال، Cisco.

- المدينة (ل): (لا تختصر) اسم المدينة، على سبيل المثال، سان خوسيه.

- الولاية (ST): (لا تختصر) اسم الولاية، على سبيل المثال، كاليفورنيا.

- البلد (ج): اسم البلد. يلزم إدخال رمز البلد ISO ذي الحرفين. على سبيل المثال، الولايات المتحدة.

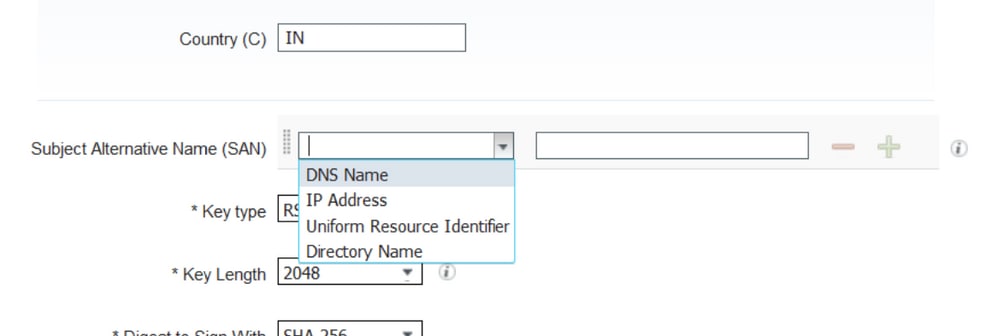

- شبكة منطقة التخزين (SAN): عنوان IP أو اسم DNS أو معرف الموارد الموحد (URI) المقترن بالشهادة.

- نوع المفتاح: حدد الخوارزمية التي سيتم إستخدامها لإنشاء المفتاح العام: RSA أو ECDSA.

- طول المفتاح: حدد حجم البت للمفتاح العام. تتوفر هذه الخيارات ل RSA: 512 1024 2048 4096 وهذه الخيارات متوفرة ل ECDSA: 256 384.

- ملخص للتوقيع باستخدام: أختر أحد خوارزميات التجزئة هذه: SHA-1 أو SHA-256.

- نهج الشهادة: أدخل معرف نهج الشهادة أو قائمة بمعرفات OID التي يجب أن تتوافق معها الشهادة. أستخدم الفواصل أو المسافات لفصل معرفات الأجهزة الأصلية.

- مدة انتهاء الصلاحية: حدد عدد الأيام التي تنتهي بعدها صلاحية الشهادة.

- اسم مألوف: أدخل اسما مألوفا للشهادة. إذا لم يتم تحديد اسم، فإن Cisco ISE تقوم تلقائيا بإنشاء اسم بالتنسيق

<common name> # <issuer> # <nnnnn> الذي<nnnnn> يكون فيه رقم فريد من خمس خانات. - السماح بشهادات أحرف البدل: حدد خانة الاختيار هذه لإنشاء شهادة حرف بدل موقعة ذاتيا (شهادة تحتوي على علامة نجمية (*) في أي CN في الموضوع و/أو اسم DNS في شبكة منطقة التخزين (SAN). على سبيل المثال، يمكن أن يكون اسم DNS الذي تم تعيينه لشبكة منطقة التخزين (SAN)

*.domain.com. - الاستخدام: أختر الخدمة التي يجب إستخدام شهادة النظام هذه لها. الخيارات المتاحة هي:

- المسؤول

- مصادقة EAP

- RADIUS DTLS

- pxGrid

- سامل

- بوابة

ملاحظة: يمكن أن يكون للمفاتيح العامة ل RSA و ECDSA أطوال مفاتيح مختلفة لنفس مستوى الأمان. أختر 2048 إذا كانت النية هي الحصول على شهادة عامة موقعة من CA أو نشر Cisco ISE كنظام إدارة سياسة متوافق مع FIPS.

تجديد شهادة موقعة ذاتيا

تجديد شهادة موقعة ذاتيالعرض الشهادات الموقعة ذاتيا الموجودة، انتقل إلى Administration > System > Certificates > System Certificates وحدة تحكم ISE. أي شهادة تم إصدارها من قبل "IS Server FQDN نفسه" إذا كانت مذكورة في نفس الشهادة الموقعة ذاتيا. أختر هذه الشهادة، وانقرEdit.

تحت Renew Self Signed Certificate، حددRenewal Period المربع، وقم بتعيين مدة البقاء (TTL) لانتهاء الصلاحية حسب الحاجة. أخيرا، انقر Save.

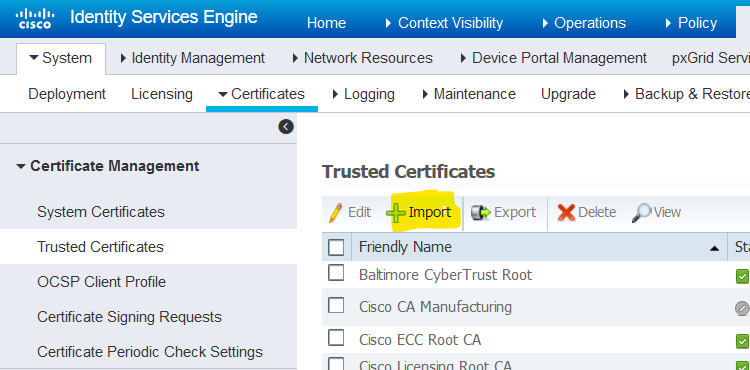

تثبيت شهادة موثوق بها

تثبيت شهادة موثوق بهاالحصول على الشهادة (الشهادات) التي تم ترميزها للأساس 64 من المرجع المصدق (CA) الجذر و/أو المرجع المصدق (CA) الوسيط و/أو الأجهزة المضيفة المطلوبة للثقة.

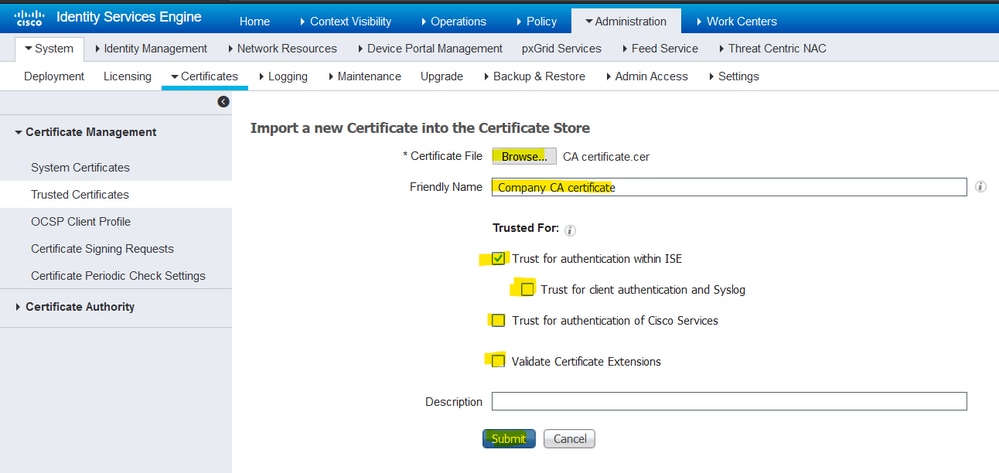

1. سجل الدخول إلى عقدة ISE وانتقل إلى Administration > System > Certificate > Certificate Management > Trusted Certificates وطقطقة، كما هو موضح في هذه الصورةImport.

2. في الصفحة التالية، قم بتحميل شهادة (شهادات) المرجع المصدق التي تم الحصول عليها (بنفس الترتيب الموضح سابقا). قم بتعيين اسم مألوف لها ووصف يوضح الغرض من الشهادة من أجل متابعة المسار.

حسب إحتياجات الاستخدام، حدد المربعات المجاورة ل:

- الثقة بالمصادقة داخل ISE - تتمثل هذه الميزة في إضافة عقد ISE جديدة عندما تكون لها نفس شهادة CA الموثوقة محملة على مخزن الشهادات الموثوق بها الخاص بها.

- الثقة بمصادقة العميل و/أو syslog - قم بتمكين ذلك لاستخدام الشهادة لمصادقة نقاط النهاية التي تتصل ب ISE باستخدام EAP و/أو الثقة في خوادم syslog الآمنة.

- الثقة لمصادقة خدمات Cisco - يلزم هذا فقط للثقة في خدمات Cisco الخارجية مثل خدمة موجز الويب.

3. أخيرا، انقر Submit. الآن، يجب أن تكون الشهادة مرئية في "المخزن الموثوق به" ومزامنتها مع جميع عقد ISE الثانوية (في حالة النشر).

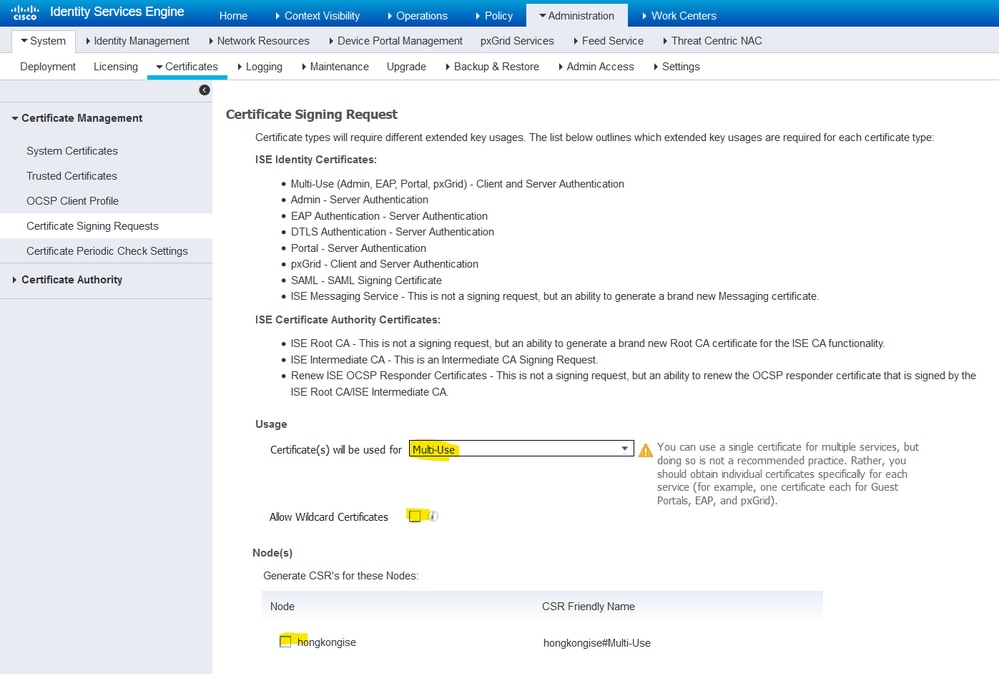

تثبيت شهادة موقعة من CA

تثبيت شهادة موقعة من CAبمجرد إضافة شهادات المرجع المصدق (CA) الجذر والمتوسط إلى مخزن الشهادات الموثوق به، يمكن إصدار طلب توقيع الشهادة (CSR) ويمكن ربط الشهادة الموقعة المستندة إلى CSR بعقدة ISE.

1. من أجل القيام بذلك، انتقل إلى Administration > System > Certificates > Certificate Signing RequestsGenerate Certificate Signing Requests (CSR) وانقر لإنشاء CSR.

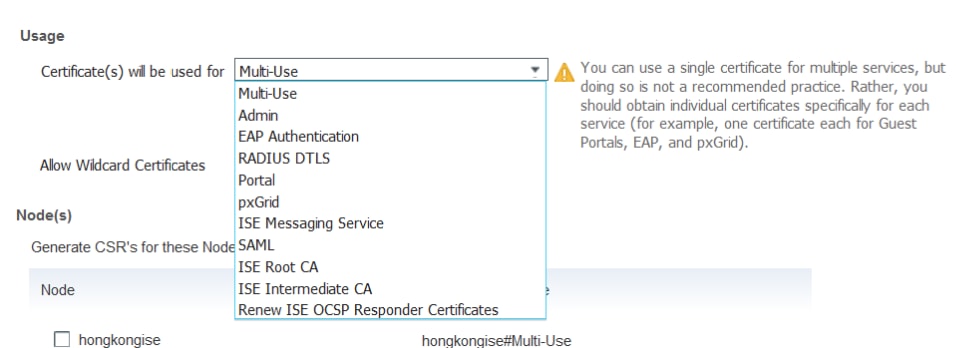

2. في الصفحة التي تظهر، ضمن قسم "الاستخدام"، أختر الدور الذي سيتم إستخدامه من القائمة المنسدلة.

إذا كانت الشهادة مستخدمة لأدوار متعددة، أختر متعدد الاستخدام. بمجرد إنشاء الشهادة، يمكن تغيير الأدوار إذا لزم الأمر. في معظم الحالات، يمكن تعيين الشهادة ليتم إستخدامها للاستخدام المتعدد في القائمة المنسدلة المستخدمة؛ وهذا يسمح بأن تكون الشهادة قابلة للاستخدام لجميع بوابات ويب ISE.

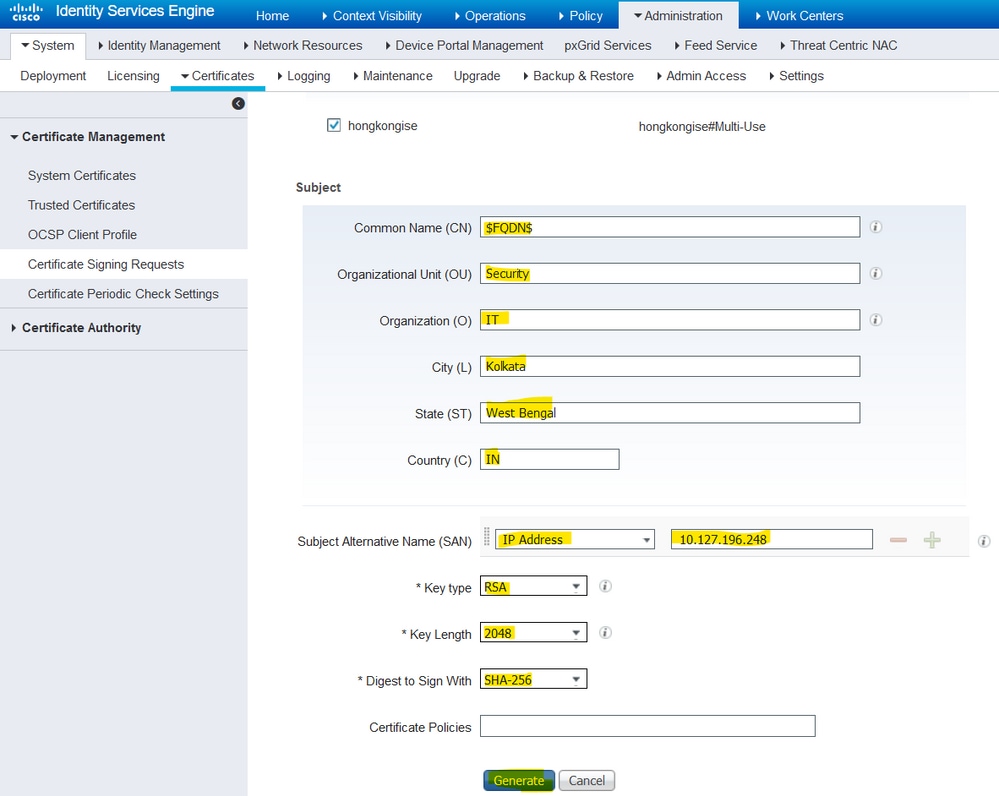

3. حدد المربع المجاور لعقدة (وحدات) ISE لاختيار العقدة (العقد) التي يتم إنشاء الشهادة لها.

4. إذا كان الغرض هو تثبيت/إنشاء شهادة حرف بدل، حدد Allow Wildcard Certificates المربع.

5. املأ معلومات الموضوع استنادا إلى التفاصيل المتعلقة بالمضيف أو المنظمة (الوحدة التنظيمية، المنظمة، المدينة، الدولة، والبلد).

6. لإنهاء هذا، انقر Generate، ثم انقر Exportعلى القائمة المنبثقة التي تظهر.

يقوم هذا بتنزيل طلب الشهادة المرمز ل Base-64 الذي تم إنشاؤه للتو. يجب إرسال ملف PEM هذا إلى المرجع المصدق للتوقيع والحصول على ملف CER الخاص بالشهادة الموقعة الناتجة (مرمز Base 64).

ملاحظة: ضمن حقل CN، يقوم ISE بتعميم FQDN للعقد تلقائيا.

ملاحظة: في ISE 1.3 و 1.4، كان مطلوبا إصدار مصطلحي CSR على الأقل لاستخدام pxGrid. أحدهما مخصص ل PXgrid، والآخر، لبقية الخدمات. منذ 2.0 والإصدارات الأحدث، كل هذا يتعلق ب CSR واحد.

ملاحظة: في حالة إستخدام الشهادة لمصادقة EAP، يجب ألا يكون الرمز * في حقل CN للموضوع حيث إن ممولي Windows يرفضون شهادة الخادم. حتى عند تعطيل Verify Server Identity (التحقق من صحة هوية الخادم) على المطلوب، يمكن أن يفشل تأكيد اتصال SSL عندما يكون * في حقل CN. وبدلا من ذلك، يمكن إستخدام FQDN عام في حقل CN، ومن ثم *.domain.com يمكن إستخدام حقل اسم SAN DNS. يمكن لبعض مراجع الشهادات (CA) إضافة حرف البدل (*) في CN للشهادة تلقائيا حتى إذا لم يكن موجودا في CSR. وفي هذا السيناريو، يلزم تقديم طلب خاص لمنع هذا الإجراء.

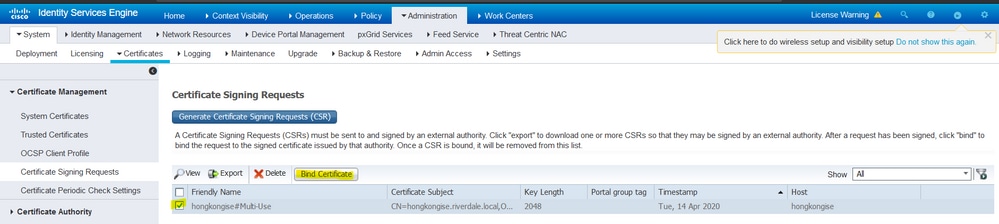

7. بمجرد توقيع الشهادة من قبل CA (التي تم إنشاؤها من CSR كما هو موضح في الفيديو، هنا إذا تم إستخدام Microsoft CA)، ارجع إلى واجهة المستخدم الرسومية (ISE)، وانتقل إلى الإدارة > النظام > الشهادات > إدارة الشهادات > طلب توقيع الشهادة. حدد المربع الموجود بجوار CSR الذي تم إنشاؤه مسبقا، وانقر فوق زر ربط شهادة.

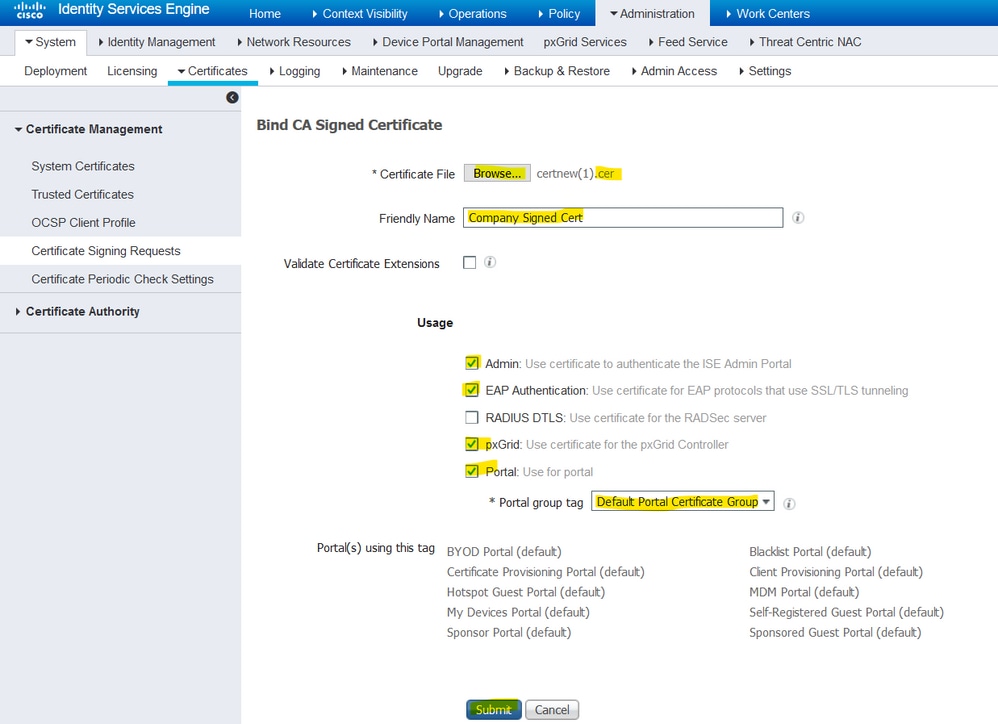

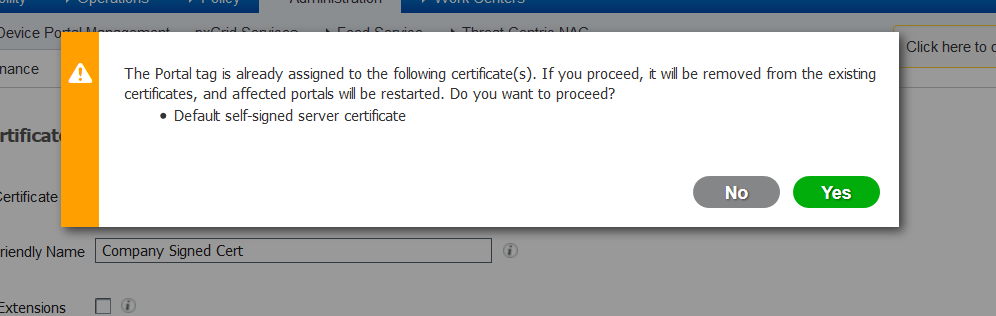

8. بعد ذلك، قم بتحميل الشهادة الموقعة التي تم تلقيها للتو، وأعطها اسما مألوفا ل ISE. ثم قم بالمتابعة لاختيار المربعات المجاورة للاستخدامات حسب الحاجة للشهادة (مثل مصادقة Admin و EAP والمدخل وما إلى ذلك) وانقرSubmit، كما هو موضح في هذه الصورة:

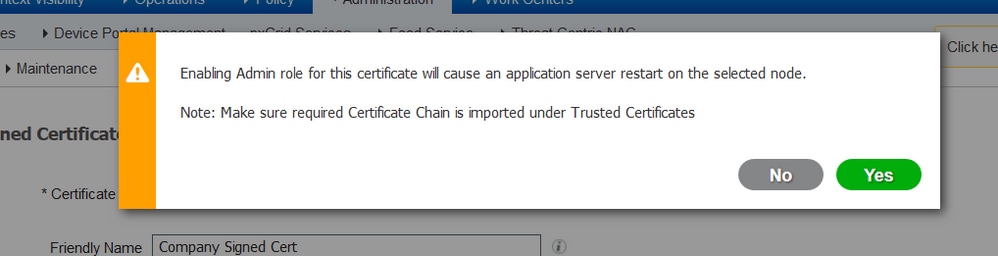

إذا تم إختيار "دور المسؤول" لهذه الشهادة، فيجب أن تقوم عقدة ISE بإعادة تشغيل خدماتها. استنادا إلى الإصدار والموارد المخصصة ل VM، قد يستغرق ذلك من 10 إلى 15 دقيقة. للتحقق من حالة التطبيق، افتح سطر أوامر ISE وأصدر الأمرshow application status ise.

إذا تم إختيار دور المسؤول أو المدخل عند إستيراد الشهادة، يمكن التحقق من أن الشهادة الجديدة موجودة عند الوصول إلى المسؤول أو صفحات المدخل في المستعرض. أختر رمز التأمين في المتصفح وتحت الترخيص، يتحقق المسار من السلسلة الكاملة الموجودة والموثوق بها من قبل الجهاز. يجب أن يثق المستعرض في المسؤول الجديد أو شهادة المدخل طالما تم إنشاء السلسلة بشكل صحيح، وإذا كان المتصفح يثق في سلسلة الشهادات.

ملاحظة: من أجل تجديد شهادة نظام موقعة من قبل CA، قم بإنشاء CSR جديد، وربط الشهادة الموقعة بها بنفس الخيارات. بما أنه من الممكن تثبيت شهادة جديدة على ISE قبل أن تكون نشطة، خطط لتثبيت الشهادة الجديدة قبل انتهاء صلاحية الشهادة القديمة. فترة التداخل هذه بين تاريخ انتهاء صلاحية الشهادة القديمة وتاريخ بدء الشهادة الجديدة تمنح وقتا لتجديد الشهادات والتخطيط لتبادلها مع وقت توقف عن العمل قليل أو لا يوجد وقت توقف عن العمل. احصل على شهادة جديدة بتاريخ بدء يسبق تاريخ انتهاء صلاحية الشهادة القديمة. الفترة الزمنية بين هذين التاريخين هي نافذة التغيير. بمجرد أن تدخل الشهادة الجديدة نطاق التاريخ الصحيح الخاص بها، قم بتمكين البروتوكولات المطلوبة (admin/EAP/Portal). تذكر أنه إذا تم تمكين إستخدام Admin، فستتم إعادة تشغيل الخدمة.

تلميح: يوصى باستخدام المرجع المصدق الداخلي للشركة لشهادات Admin و EAP وشهادة موقعة بشكل عام لبوابات Guest/Sponsor/Hotspot/وما إلى ذلك. السبب هو أنه إذا دخل مستخدم أو ضيف إلى الشبكة واستخدمت بوابة ISE شهادة موقعة من القطاع الخاص ل "مدخل الضيوف"، فسيحصل المستخدم على أخطاء في الشهادة أو يحتمل أن يقوم المستعرض بحظر الأخطاء من صفحة البوابة. لتجنب كل ذلك، أستخدم شهادة موقعة من قبل العامة لاستخدام البوابة لضمان تجربة إستخدام أفضل. وبالإضافة إلى ذلك، يجب إضافة كل عنوان عنوان IP لعقدة (عقد) نشر إلى حقل شبكة التخزين (SAN) لتجنب تحذير شهادة عند الوصول إلى الخادم عبر عنوان IP.

شهادات النسخ الاحتياطي والمفاتيح الخاصة

شهادات النسخ الاحتياطي والمفاتيح الخاصةيوصى بالتصدير:

1. جميع شهادات النظام (من جميع العقد في النشر) بالإضافة إلى مفاتيحها الخاصة (يلزم إعادة تثبيتها) إلى موقع آمن. الاحتفاظ بملاحظة لتكوين الشهادة (الخدمة التي تم إستخدام الشهادة لها).

2. كافة الشهادات من مخزن الشهادات الموثوق بها لعقدة الإدارة الأساسية. الاحتفاظ بملاحظة لتكوين الشهادة (الخدمة التي تم إستخدام الشهادة لها).

3. جميع شهادات هيئة الشهادات.

وللقيام بذلك،

- انتقل إلى

Administration > System > Certificates > Certificate Management > System Certificates. أختر الترخيص وانقرExport. زر انتقاءExport Certificates المفاتيح الخاصة. أدخل كلمة مرور المفتاح الخاص وأكد كلمة المرور. انقر.Export - انتقل إلى

Administration > System > Certificates > Certificate Management > Trusted Certificates. أختر الترخيص وانقرExport. انقرSave File لتصدير الشهادة. - انتقل إلى

Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates. أختر الترخيص وانقرExport. زر انتقاءExport Certificates المفاتيح الخاصة. أدخل كلمة مرور المفتاح الخاص وتأكيد كلمة المرور. انقر.Export انقرSave File لتصدير الشهادة.

استكشاف الأخطاء وإصلاحها

استكشاف الأخطاء وإصلاحهاالتحقق من صحة الشهادة

التحقق من صحة الشهادةتفشل عملية الترقية في حالة انتهاء صلاحية أي شهادة في مخزن شهادات النظام أو شهادات ISE الموثوق بها من Cisco. تأكد من الصحة في حقل تاريخ انتهاء الصلاحية للإطارات (Administration > System > Certificates > Certificate Management) الشهادات الموثوق بها وشهادات النظام، وقم بتجديدها، إذا لزم الأمر، قبل الترقية.

تحقق أيضا من صلاحية الشهادات الموجودة في نافذة شهادات CA (Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates) في حقل تاريخ انتهاء الصلاحية، ثم قم بتجديدها، إذا لزم الأمر، قبل الترقية.

حذف شهادة

حذف شهادةفي حالة انتهاء صلاحية شهادة في ISE أو عدم إستخدامها، يلزم إزالتها. تأكد من تصدير الشهادات (بمفاتيحها الخاصة، إن أمكن) قبل الحذف.

لحذف شهادة منتهية الصلاحية، انتقل إلى Administration > System > Certificates > Certificate Management. انقر.System Certificates Store أختر الشهادة (الشهادات) التي انتهت صلاحيتها وانقر Delete.

راجع نفس الشيئ لمخازن الشهادات المخولة والمراجع المخولة.

لا يثق طالب شهادة خادم ISE في مصادقة 802. 1x

لا يثق طالب شهادة خادم ISE في مصادقة 802. 1xتحقق مما إذا كان ISE يرسل سلسلة الشهادات الكاملة لعملية مصافحة SSL.

مع تحديد أساليب EAP التي تتطلب شهادة خادم (أي PEAP) والتحقق من هوية الخادم في إعدادات نظام تشغيل العميل، يتحقق مقدم الطلب من سلسلة الشهادات بالشهادات الموجودة لديه في مخزن الثقة المحلي كجزء من عملية المصادقة. كجزء من عملية مصافحة SSL، يقدم ISE شهادته وكذلك أي شهادات جذر و/أو وسيط موجودة في السلسلة الخاصة به. لا يتمكن المطالب من التحقق من هوية الخادم إذا كانت السلسلة غير كاملة أو إذا كانت تفتقر إلى هذه السلسلة في مخزن الثقة الخاص به.

للتحقق من إعادة سلسلة الشهادات إلى العميل، قم بالتقاط حزمة من التقاط ISE (Operations > Diagnostic Tools > General Tools > TCP Dump) أو التقاط Wireshark على نقطة النهاية في وقت المصادقة. افتح الالتقاط وقم بتطبيق المرشح ssl.handshake.certificates في Wireshark والعثور على تحدي الوصول.

بمجرد الاختيار، انتقل إلى Expand Radius Protocol > Attribute Value Pairs > EAP-Message Last segment > Extensible Authentication Protocol > Secure Sockets Layer > Certificate > Certificates.

إذا كانت السلسلة غير كاملة، انتقل إلى ISEAdministration > Certificates > Trusted Certificates وتحقق من وجود الشهادات الجذر و/أو المتوسطة. في حالة تمرير سلسلة الشهادات بنجاح، يجب التحقق من صحة السلسلة نفسها وفقا للطريقة الموضحة هنا.

افتح كل شهادة (خادم، متوسط، وجذر) وتحقق من سلسلة الثقة لمطابقة معرف مفتاح الموضوع (SKI) لكل شهادة إلى معرف مفتاح السلطة (AKI) للشهادة التالية في السلسلة.

سلسلة شهادة ISE صحيحة ولكن نقطة النهاية ترفض شهادة خادم ISE أثناء المصادقة

سلسلة شهادة ISE صحيحة ولكن نقطة النهاية ترفض شهادة خادم ISE أثناء المصادقةإذا قدم ISE سلسلة ترخيصات كاملة لمصافحة SSL وظل الملتمس يرفض سلسلة الشهادات، فإن الخطوة التالية هي التحقق من أن الشهادات الجذر و/أو الوسيطة موجودة في مخزن العملاء الاستئماني المحلي.

للتحقق من ذلك من جهاز Windows، قم بتشغيل mmc.exe(وحدة تحكم الإدارة من Microsoft)، انتقل إلى File > Add-Remove Snap-in. من عامود الأدوات الإضافية المتوفر، أختر Certificates وانقر Add. أختر إما My user account أو Computer account استنادا إلى نوع المصادقة المستخدم (مستخدم أو جهاز) ثم انقر OK.

تحت عرض وحدة التحكم، أختر مراجع مصادقة الجذر الموثوق بها وسلطات التصديق المتوسطة للتحقق من وجود الشهادات الجذر والمتوسط في مخزن الثقة المحلي.

طريقة سهلة للتحقق من أن هذه مشكلة في التحقق من هوية الخادم، قم بإلغاء التحقق من صحة شهادة الخادم تحت تكوين ملف التعريف المطلوب ثم اختبرها مرة أخرى.

الأسئلة المتكررة

الأسئلة المتكررةما الذي يجب فعله عندما يقوم ISE بتوجيه تحذير بأن الشهادة موجودة بالفعل؟

ما الذي يجب فعله عندما يقوم ISE بتوجيه تحذير بأن الشهادة موجودة بالفعل؟تعني هذه الرسالة أن ISE كشفت عن شهادة نظام لها نفس معلمة OU بالضبط، وقد تمت محاولة تثبيت شهادة مكررة. بما أن شهادة النظام المكررة غير مدعومة، ينصح ببساطة بتغيير أي من قيم المدينة/الحالة/القسم إلى قيمة مختلفة قليلا لضمان أن الشهادة الجديدة مختلفة.

لماذا يقوم المستعرض بإرسال تحذير يشير إلى أن صفحة المدخل من ISE معروضة بواسطة خادم غير موثوق به؟

لماذا يقوم المستعرض بإرسال تحذير يشير إلى أن صفحة المدخل من ISE معروضة بواسطة خادم غير موثوق به؟يحدث ذلك عندما لا يثق المستعرض بشهادة هوية الخادم.

أولا، تأكد من أن شهادة البوابة المرئية على المستعرض هي ما كان متوقعا وتم تكوينها على ISE للبوابة.

ثانيا، تأكد من الوصول إلى البوابة عبر FQDN - في حالة عنوان IP قيد الاستخدام، تأكد من وجود كل من FQDN وعنوان IP في حقلي SAN و/أو CN من الشهادة.

وأخيرا، تأكد من إستيراد سلسلة شهادات البوابة (مدخل ISE، CA (CA) الوسيط، شهادات CA الجذر) على/موثوق بها بواسطة برنامج نظام التشغيل/المستعرض الخاص بالعميل.

ملاحظة: بعض الإصدارات الأحدث من متصفحات iOS و Android OS و Chrome/Firefox لها توقعات أمان صارمة للشهادة. حتى إذا تم تلبية هذه النقاط، فيمكنها رفض الاتصال إذا كانت قيمة Portal و CAs الوسيطة أقل من SHA-256.

ما الذي يجب فعله عند فشل الترقية بسبب الشهادات غير الصالحة؟

ما الذي يجب فعله عند فشل الترقية بسبب الشهادات غير الصالحة؟تفشل عملية الترقية في حالة انتهاء صلاحية أي شهادة في مخزن شهادات النظام أو شهادات ISE الموثوق بها من Cisco. تأكد من الصحة في حقل تاريخ انتهاء الصلاحية للإطارات (Administration > System > Certificates > Certificate Management) الشهادات الموثوق بها وشهادات النظام، وقم بتجديدها، إذا لزم الأمر، قبل الترقية.

تحقق أيضا من صلاحية الشهادات الموجودة في نافذة شهادات CA (Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates) في حقل تاريخ انتهاء الصلاحية، ثم قم بتجديدها، إذا لزم الأمر، قبل الترقية.

قبل ترقية ISE، تأكد من صحة سلسلة شهادات CA الداخلية.

انتقل إلى Administration > System > Certificates > Certificate Authority Certificates. لكل عقدة في النشر، أختر الشهادة ذات المرجع المصدق الفرعي لنقطة نهاية خدمات الشهادات في عمود الاسم المألوف. انقر Viewوتحقق مما إذا كانت حالة الشهادة رسالة جيدة ومرئية.

إن أي شهادة كسرت، ضمنت أن يثبت الإصدار قبل أن ال cisco ISE تحسين عملية. لحل المشكلة، انتقل إلى Administration > System > Certificates > Certificate Management > Certificate Signing Requests، ثم قم بإنشاء واحدة لخيار ISE Root CA.

معلومات ذات صلة

معلومات ذات صلة محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

04-Apr-2024 |

PII المحدث ومتطلبات النمط والتنسيق. |

1.0 |

04-Jun-2020 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Reetam MandalTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات