تكوين توصيل EAP باستخدام TEAP

خيارات التنزيل

-

ePub (3.0 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين ISE ومطالب Windows لتوصيل بروتوكول المصادقة المتوسع (EAP) مع TEAP.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

-

محرك خدمات كشف الهوية (ISE)

-

تكوين ملتمس Windows

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- ISE الإصدار 3.0 من Cisco

- نظام التشغيل Windows 10 Build 2004

- معرفة بروتوكول المصادقة المتوسع المستند إلى البروتوكول (TEAP)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

TEAP هو أسلوب بروتوكول مصادقة متوسع يستند إلى نفق وينشئ نفقا آمنا وينفذ أساليب EAP الأخرى تحت حماية ذلك النفق المضمون.

تحدث مصادقة TEAP في مرحلتين بعد طلب معرف EAP الأولي/تبادل الاستجابة. وفي المرحلة الأولى، يستخدم فريق التكنولوجيا والتقييم الاقتصادي مصافحة TLS لتوفير تبادل مفاتيح مصدق عليه وإنشاء نفق محمي. وبمجرد إنشاء النفق، تبدأ المرحلة الثانية بمشاركة النظير والخادم في مزيد من المحادثات لإنشاء المصادقة المطلوبة وسياسات التخويل.

يدعم Cisco ISE 2.7 والإصدارات الأحدث بروتوكول TEAP. يتم إستخدام كائنات type-length-value (TLV) داخل النفق لنقل البيانات المتعلقة بالمصادقة بين نظير EAP وخادم EAP.

قدمت Microsoft دعم TEAP في الإصدار 10 من Windows 2004 الذي تم إصداره في مايو 2020.

يسمح تسلسل EAP للمستخدم ومصادقة الجهاز خلال جلسة EAP/RADIUS واحدة بدلا من جلستين منفصلتين. فيما سبق، لتحقيق ذلك، كنت بحاجة إلى وحدة Cisco AnyConnect NAM النمطية واستخدام EAP-FAST على طالب Windows حيث أن طالب Windows الأصلي لم يدعم هذا. الآن، يمكنك إستخدام ملتمس Windows الأصلي لإجراء توصيل EAP باستخدام ISE 2.7 باستخدام TEAP.

التكوين

تكوين Cisco ISE

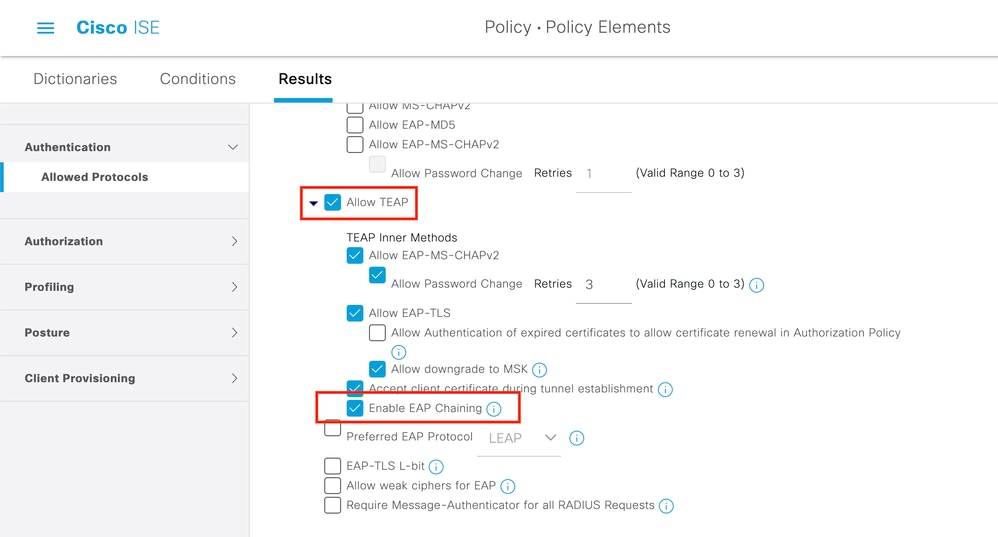

الخطوة 1. تحتاج إلى تحرير البروتوكولات المسموح بها لتمكين توصيل TEAP و EAP.

انتقل إلى ISE > Policy > Policy Elements > Results > Authentication > Allowed Protocols > Add New. تحديد خانات الاختيار الخاصة بتوصيل EAP و EAP.

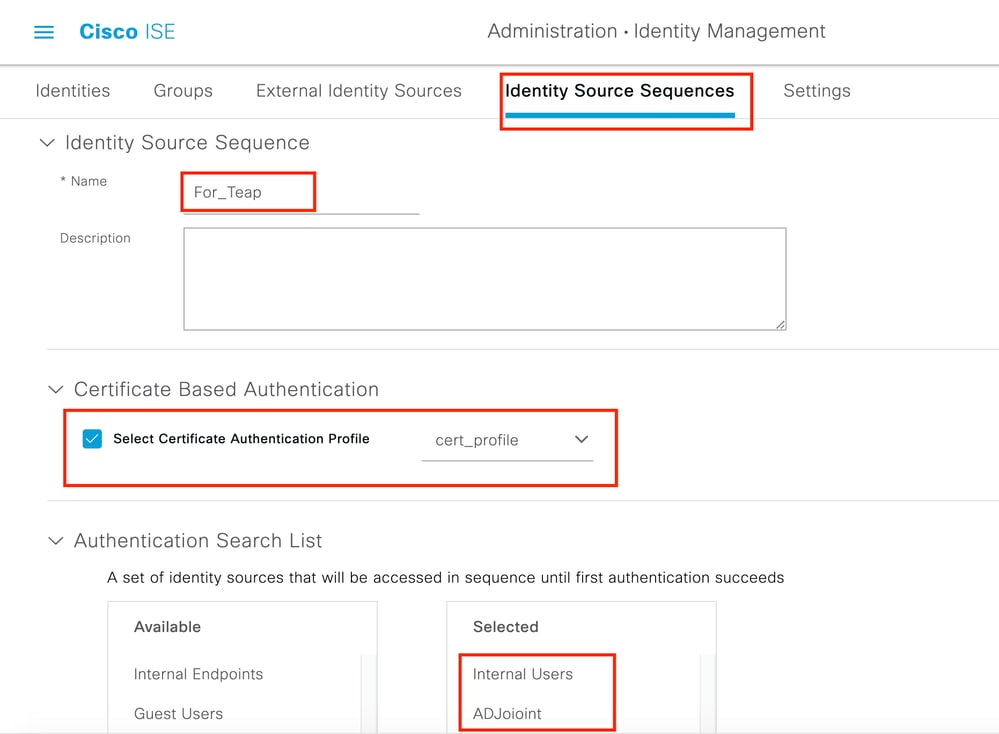

الخطوة 2. قم بإنشاء ملف تعريف ترخيص وإضافته إلى تسلسل مصدر الهوية.

انتقل إلى ISE > Administration > Identities > identity Source Sequence واختر ملف تعريف الشهادة.

الخطوة 3. يجب إستدعاء هذا التسلسل في نهج المصادقة.

انتقل إلى ISE > Policy > Policy Sets. Choose the Policy Set forDot1x > Authentication Policy واختر تسلسل مصدر الهوية الذي تم إنشاؤه في الخطوة 2.

الخطوة 4. تحتاج الآن إلى تعديل نهج التخويل ضمن مجموعة نهج dot1x.

انتقل إلى ISE > Policy > Policy Sets. Choose the Policy Set for Dot1x > Authentication Policy.

تحتاج إلى إنشاء قاعدتين. تتحقق القاعدة الأولى من مصادقة الجهاز ولكن المستخدم غير مصدق. تتحقق القاعدة الثانية من مصادقة كل من المستخدم والجهاز.

يؤدي هذا إلى اكتمال التكوين من جانب خادم ISE.

تكوين العميل الأصلي ل Windows

تكوين العميل الأصلي ل Windowsقم بتكوين إعداد المصادقة السلكية في هذا المستند.

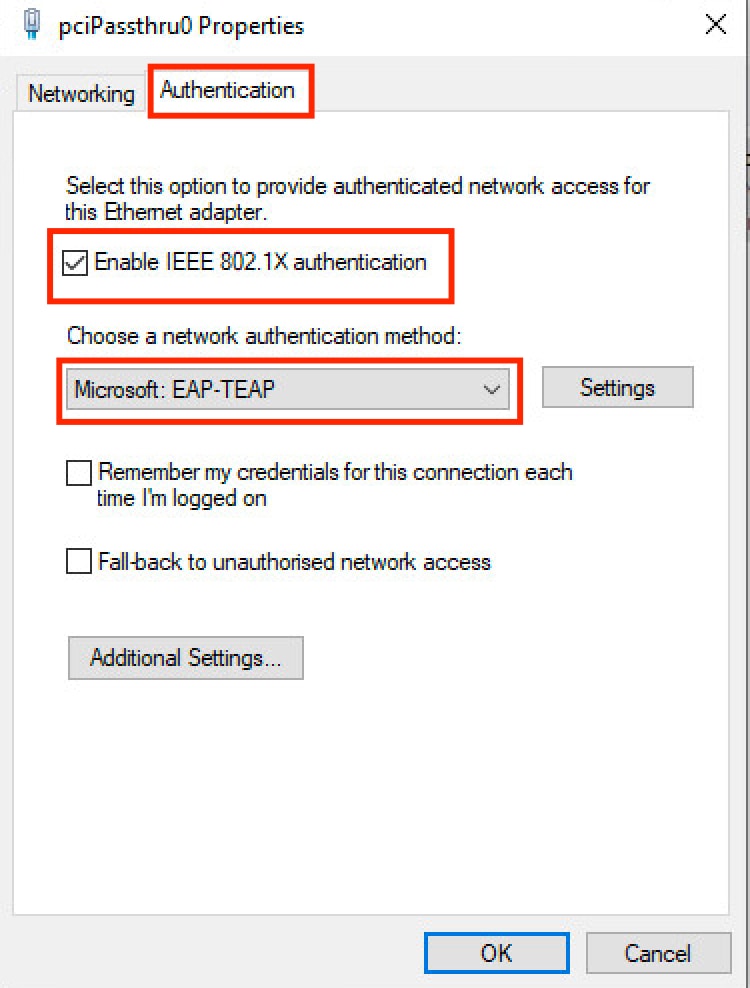

انتقل إلى Control Panel > Network and Sharing Center > Change Adapter Settings وانقر بزر الماوس الأيمن LAN Connection > Properties. انقر فوق Authentication علامة التبويب.

الخطوة 1. انقر فوق Authenticationالمنسدل واختر Microsoft EAP-TEAP.

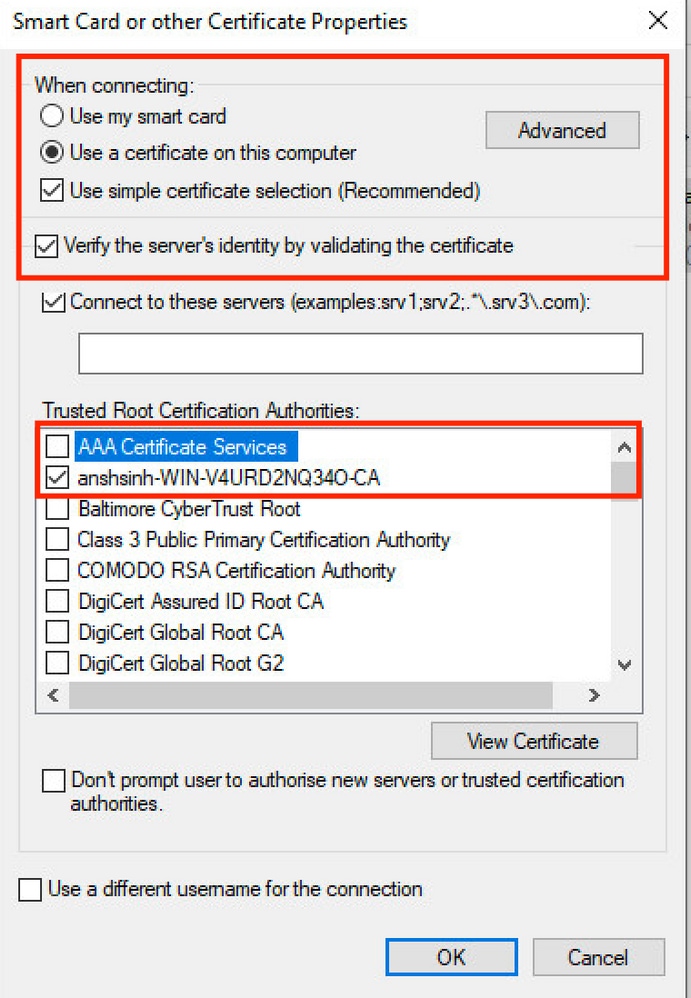

الخطوة 2. انقر علىSettings الزر الموجود بجوار TEAP.

- الاحتفاظ

Enable Identity Privacy بإمكانية التمكينanonymous كهوية. - ضع علامة إختيار بجوار خادم (خوادم) CA الجذر تحت مراجع التصديق الجذر الموثوق بها التي تستخدم لتوقيع شهادة مصادقة EAP على ISE PSN.

الخطوة 3. تحت مصادقة العميل، أختر أسلوب EAP للمصادقة على Microsoft: البطاقة الذكية لشهادة أخرى.

الخطوة 4. لكل قائمة منسدلة لأسلوب EAP، انقر فوق Configureالزر وقم بالتعديل حسب المتطلب وانقر OK.

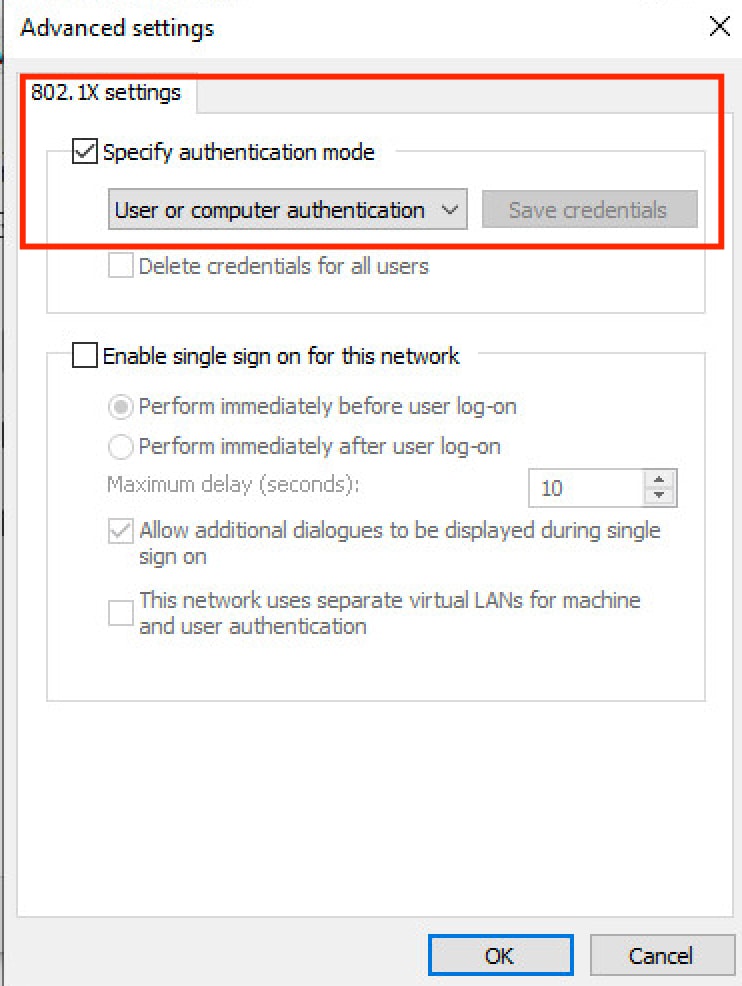

الخطوة 5. انقر فوق Additional Settings الزر الموجود بالأسفل.

- تمكين تحديد وضع المصادقة.

- قم بتعيين القائمة المنسدلة إلى الإعداد المناسب.

- أختر

User or computer authentication بحيث يتم التصديق على كليهما وانقرOK.

التحقق من الصحة

التحقق من الصحةيمكنك إعادة تشغيل جهاز Windows 10 أو يمكنك تسجيل الخروج ثم تسجيل الدخول. عند عرض شاشة تسجيل الدخول إلى Windows، يتم تشغيل مصادقة الجهاز.

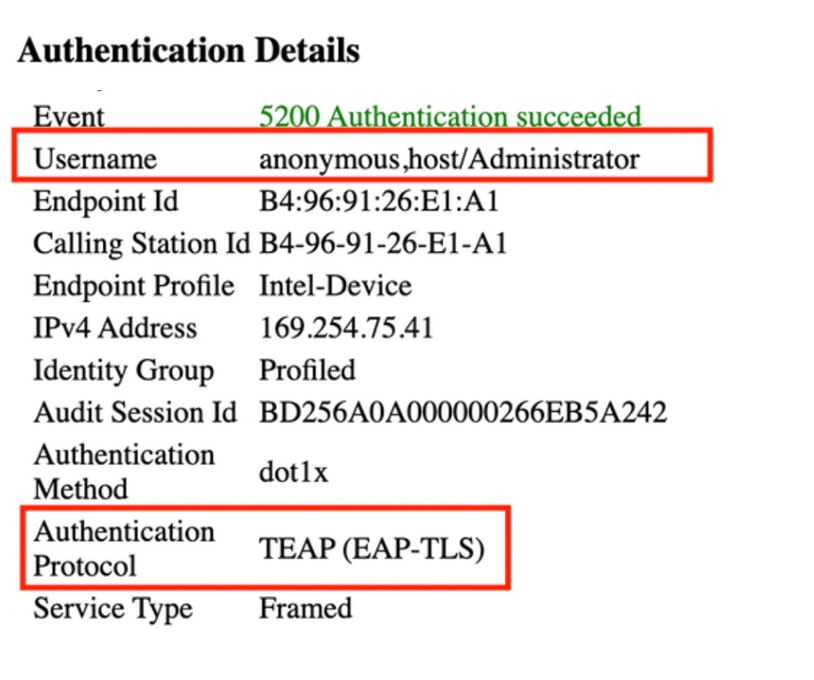

في سجلات التشغيل المباشرة، ترى مجهول، مضيف/مسؤول (هنا هو اسم الجهاز) في حقل الهوية. يمكنك رؤية مجهول لأنك قمت بتكوين مطلب لخصوصية الهوية أعلاه.

عندما تقوم بتسجيل الدخول إلى الكمبيوتر باستخدام بيانات الاعتماد، يمكنك الاطلاع على ذلك في السجلات المباشرة على العنوان Administrator@example.local، المضيف/المسؤول. هذا هو التسلسل EAP حيث حدثت مصادقة كل من المستخدم والجهاز في جلسة EAP واحدة.

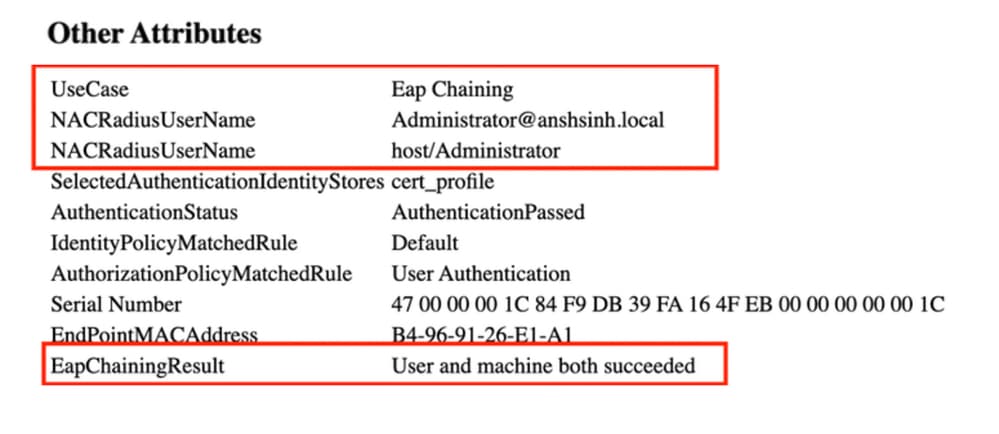

تقرير المصادقة التفصيلي

تقرير المصادقة التفصيلي في تفاصيل سجل Live، تظهر مصادقات الجهاز NACRadiusUsername إدخالا واحدا فقط لكن المستخدم المقيد ومصادقة الجهاز تعرض إدخالين (واحد للمستخدم، وواحد للجهاز). أيضا، كما ترى تحت Authentication Details القسم، الذي TEAP (EAP-TLS) كان يستخدم Authentication Protocol. إذا كنت تستخدم MSCHAPv2 لمصادقة الجهاز والمستخدم، يظهر بروتوكول المصادقة TEAP (Microsoft: Secured password (EAP-MSCHAP v2)).

مصادقة الجهاز

مصادقة الجهاز

مصادقة المستخدم والجهاز

مصادقة المستخدم والجهاز

استكشاف الأخطاء وإصلاحها

استكشاف الأخطاء وإصلاحهاأنت تحتاج أن يمكن هذا تصحيح على ISE:

runtime-AAAnsfnsf-sessionخدمة Active Directory (لاستكشاف أخطاء ISE و AD وإصلاحها)

في Windows، يمكنك التحقق من سجلات "عارض الأحداث".

تحليل السجل النشط

تحليل السجل النشطمصادقة الجهاز

مصادقة الجهاز

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... ... 11507 Extracted EAP-Response/Identity 12756 Prepared EAP-Request proposing TEAP with challenge ... ... 12758 Extracted EAP-Response containing TEAP challenge-response and accepting TEAP as negotiated 12800 Extracted first TLS record; TLS handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message ... ... 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded ... ... 11559 Client certificate was requested but not received inside the tunnel. Will continue with inner method. 11620 TEAP full handshake finished successfully ... ... 11627 Starting EAP chaining 11573 Selected identity type 'User' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request ... ... 11515 Supplicant declined inner EAP method selected by Authentication Policy but did not proposed another one; inner EAP negotiation failed 11520 Prepared EAP-Failure for inner EAP method 11566 TEAP inner method finished with failure 22028 Authentication failed and the advanced options are ignored 33517 Sent TEAP Intermediate Result TLV indicating failure 11596 Prepared EAP-Request with another TEAP challenge ... ... 11574 Selected identity type 'Machine' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge 12625 Valid EAP-Key-Name attribute received 11596 Prepared EAP-Request with another TEAP challenge ... ... 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully ... ... 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully ... ... 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed ... ... 15036 Evaluating Authorization Policy 24209 Looking up Endpoint in Internal Endpoints IDStore - anonymous,host/Administrator 24211 Found Endpoint in Internal Endpoints IDStore 11055 User name change detected for the session. Attributes for the session will be removed from the cache 15048 Queried PIP - Network Access.EapChainingResult 15016 Selected Authorization Profile - PermitAccess 33514 Sent TEAP Result TLV indicating success ... ... 11597 TEAP authentication phase finished successfully 11503 Prepared EAP-Success 11002 Returned RADIUS Access-Accept

مصادقة المستخدم والجهاز

مصادقة المستخدم والجهاز

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... ... 12756 Prepared EAP-Request proposing TEAP with challenge ... ... 12758 Extracted EAP-Response containing TEAP challenge-response and accepting TEAP as negotiated 12800 Extracted first TLS record; TLS handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 11596 Prepared EAP-Request with another TEAP challenge ... ... 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 11559 Client certificate was requested but not received inside the tunnel. Will continue with inner method. 11620 TEAP full handshake finished successfully 11596 Prepared EAP-Request with another TEAP challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 11627 Starting EAP chaining 11573 Selected identity type 'User' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method 11596 Prepared EAP-Request with another TEAP challenge ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed 11574 Selected identity type 'Machine' 11564 TEAP inner method started ... ... 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge ... ... 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 12526 Extracted EAP-Response for inner method containing TLS challenge-response 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed 15036 Evaluating Authorization Policy 24209 Looking up Endpoint in Internal Endpoints IDStore - Administrator@example.local,host/Administrator 24211 Found Endpoint in Internal Endpoints IDStore 11055 User name change detected for the session. Attributes for the session will be removed from the cache 15048 Queried PIP - Network Access.EapChainingResult 15016 Selected Authorization Profile - PermitAccess 33514 Sent TEAP Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11597 TEAP authentication phase finished successfully 11503 Prepared EAP-Success 11002 Returned RADIUS Access-Accept

معلومات ذات صلة

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

18-Jun-2024 |

عنوان، مقدمة، نص بديل، ترجمة آلية، وتنسيق محدث. |

1.0 |

10-Dec-2020 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Anshu SinhaASIC Engineering Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات