مثال تكوين تطبيق جدار الحماية الظاهري Cisco IOS Firewall التقليدي المستند إلى المنطقة

المحتويات

المقدمة

يصف هذا المستند الخلفية التقنية لميزات جدار الحماية الظاهري القائمة على التردد اللاسلكي (VRF) وإجراءات التكوين وحالات الاستخدام لسيناريوهات تطبيق مختلفة.

قام برنامج Cisco IOS® الإصدار 12.3(14)T بتقديم جدار الحماية الظاهري (VRF-aware)، مما يعمل على توسيع مجموعة ميزات إعادة توجيه التوجيه الظاهري (VRF) لتقديم فحص للحزم يحدد الحالة وجدار حماية شفاف وفحص التطبيقات وتصفية عنوان URL، بالإضافة إلى شبكة VPN الحالية و NAT و QoS والميزات الأخرى المتعلقة بترددات VRF. معظم سيناريوهات التطبيق المتوقعة ستطبق NAT مع ميزات أخرى. إن لا يتطلب nat، تحشد يستطيع كنت طبقت بين VRFs أن يزود مشترك توصيل. يوفر برنامج Cisco IOS الإمكانات الموجهة وفقا لمعيار VRF في كل من جدار الحماية التقليدي من Cisco IOS وجدار الحماية السياسي المستند إلى منطقة Cisco IOS، مع أمثلة من كل من نماذج التكوين الواردة في هذا المستند. يتم التركيز بشكل أكبر على تكوين جدار حماية السياسات المستند إلى المناطق.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

معلومات أساسية

دعم الميزة

يتوفر جدار الحماية مع مراعاة التردد اللاسلكي (VRF) في الأمان المتقدم وخدمات IP المتقدمة وصور المؤسسات المتقدمة، بالإضافة إلى صور التسميات القديمة التي تحمل تسمية O3 ، والتي تشير إلى تكامل مجموعة ميزات جدار حماية Cisco IOS. إمكانية جدار الحماية المتوافقة مع معيار VRF مدمجة في إصدارات الخط الرئيسي لبرنامج Cisco IOS Software في 12.4. يلزم الإصدار 12.4(6)T من برنامج Cisco IOS Software أو إصدار أحدث لتطبيق جدار حماية السياسات المستند إلى المنطقة على أساس VRF. لا يعمل جدار حماية السياسة المستند إلى منطقة IOS من Cisco مع تجاوز الفشل ذو الحالة.

تكوين VRF

يحتفظ برنامج Cisco IOS software بتكوينات ل VRF العام وجميع شبكات VRF الخاصة في ملف التكوين نفسه. إذا تم الوصول إلى تكوين الموجه من خلال واجهة سطر الأوامر، يمكن إستخدام التحكم في الوصول المستند إلى الدور الذي يتم توفيره في ميزة طرق عرض واجهة سطر الأوامر (CLI) للحد من قدرة موظفي إدارة وتشغيل الموجه. توفر تطبيقات الإدارة مثل مدير الأمان من Cisco (CSM) أيضا التحكم في الوصول المستند إلى الأدوار لضمان تقييد موظفي التشغيل في المستوى المناسب من القدرة.

نظرة عامة على الاستخدامات الشائعة لجدار حماية IOS المتوافق مع التردد اللاسلكي (VRF)

يضيف جدار الحماية القائم على التردد اللاسلكي (VRF) فحص الحزم المعبر عن الحالة إلى إمكانية التوجيه/إعادة التوجيه الظاهري (VRF) من Cisco IOS. يمكن دمج الشبكة الخاصة الظاهرية (VPN) عبر بروتوكول IPsec وترجمة عنوان الشبكة (NAT)/ترجمة عنوان المنفذ (PAT) ونظام منع التسلل (IPS) وخدمات أمان أخرى من خلال برنامج Cisco IOS مع جدار حماية متوافق مع معيار VRF لتوفير مجموعة كاملة من خدمات الأمان في شبكات VRF. توفر أدوات التوجيه الافتراضية (VRFs) الدعم لمساحات المسارات المتعددة التي تستخدم ترقيم عنوان IP المتداخل، لذلك يمكن تقسيم الموجه إلى عدة مثيلات توجيه منفصلة لفصل حركة المرور. يتضمن جدار حماية VRF-Aware تسمية VRF في معلومات جلسة العمل لجميع نشاط التفتيش الذي يتعقبه الموجه، للحفاظ على الفصل بين معلومات حالة الاتصال التي يمكن أن تكون متطابقة في كل الجوانب الأخرى. يمكن لجدار حماية VRF-Aware فحص الواجهات داخل تردد الراديو (VRF) واحد، وكذلك بين الواجهات في تردد الراديو (VRF) التي تختلف، على سبيل المثال في الحالات التي تعبر فيها حركة المرور حدود تردد الراديو (VRF)، حتى يتم تحقيق الحد الأقصى من مرونة فحص جدار الحماية لكل من حركة المرور بين تردد الراديو (VRF) وحركة المرور بين تردد الراديو (VRF).

يمكن تجميع تطبيقات جدار حماية Cisco IOS المتوافقة مع معيار VRF في فئتين أساسيتين:

-

وصول متعدد المستأجرين ومفرد الموقع إلى الإنترنت لمستأجرين متعددين مع مساحات عنوان متداخلة أو مساحات مسارات منفصلة في مبنى واحد. يتم تطبيق جدار الحماية الذي يحدد الحالة على كل اتصال بالإنترنت وفقا لمعيار VRF لتقليل أحتمالية الحل الوسط بشكل أكبر من خلال إتصالات NAT المفتوحة. يمكن تطبيق إعادة توجيه المنفذ للسماح بالاتصال بالخوادم في شبكات VRF.

يتم توفير مثال لتطبيق أحادي الموقع متعدد المستأجرين لكل من نموذج تكوين جدار الحماية الكلاسيكي الذي يدعم VRF-Aware ونموذج تكوين جدار الحماية المستند إلى المنطقة المستند إلى VRF في هذا المستند.

-

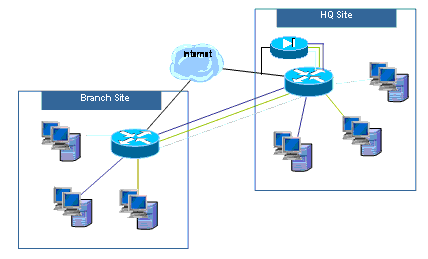

متعدد المستأجرين ومتعدد المواقع - يحتاج المستأجرون المتعددون الذين يتشاركون المعدات في شبكة كبيرة إلى الاتصال بين مواقع متعددة عن طريق توصيل شبكات VRF للمستأجرين في مواقع مختلفة من خلال إتصالات الشبكة الخاصة الظاهرية VPN أو شبكة الاتصال واسعة النطاق WAN. يمكن أن يكون الوصول إلى الإنترنت مطلوبا لكل مستأجر في موقع واحد أو أكثر. من أجل تبسيط الإدارة، يمكن أن تقوم عدة أقسام بتقسيم شبكاتها إلى موجه وصول واحد لكل موقع، غير أن الإدارات المختلفة تتطلب الفصل بين حيز العنوان والمكان.

سيتم توفير أمثلة التكوين للتطبيقات متعددة المواقع للمستأجرين لكل من نموذج تكوين جدار الحماية الكلاسيكي الذي يدعم VRF-Aware ونموذج تكوين جدار الحماية المستند إلى المنطقة المستند إلى VRF في تحديث قادم لهذا المستند.

تكوين غير معتمد

يتوفر جدار الحماية المتوافق مع معيار VRF على صور برنامج Cisco IOS التي تدعم بروتوكول CE المتعدد التردد (VRF Lite) وبروتوكول MPLS VPN. تقتصر إمكانية جدار الحماية على الواجهات التي لا تدعم تقنية MPLS. وهذا يعني، إذا كانت الواجهة ستشارك في حركة مرور البيانات المسماة MPLS، فلا يمكن تطبيق فحص جدار الحماية على تلك الواجهة.

يمكن أن يفحص الموجه حركة مرور البيانات بين VRF فقط إذا كان يجب أن تدخل حركة مرور البيانات أو تخرج منها VRF من خلال واجهة للانتقال إلى VRF مختلف. إذا تم توجيه حركة المرور مباشرة إلى VRF آخر، فلا توجد واجهة مادية حيث يمكن لنهج جدار الحماية فحص حركة المرور، لذلك لا يمكن للموجه تطبيق الفحص.

VRF Lite تشكيل interoperable مع NAT/PAT فقط إن ip nat داخل أو ip nat خارجي شكلت على قارن حيث NAT/PAT طبقت أن يعدل مصدر أو غاية عنوان أو ميناء رقم لشبكة نشاط. ال nat فعلي قارن (NVI) لا يساند سمة، يعين ب ip nat enable تشكيل أن يطبق NAT أو ضرب، ل مشترك nat/ضرب تطبيق. يتم تعقب هذا النقص في قابلية التشغيل البيني بين واجهة VRF Lite وواجهة NAT-Virtual بواسطة طلب التحسين CSCek35625.

التكوين

في هذا القسم، يتم شرح تكوينات جدار الحماية التقليدي من Cisco IOS وجدار الحماية المستند إلى المنطقة المتوافقة مع التردد اللاسلكي (VRF).

ملاحظة: أستخدم أداة بحث الأوامر (للعملاء المسجلين فقط) للحصول على مزيد من المعلومات حول الأوامر المستخدمة في هذا القسم.

جدار الحماية التقليدي من Cisco IOS الخاص ب VRF-aware

في هذا القسم، تُقدّم لك معلومات تكوين الميزات الموضحة في هذا المستند.

تم توفير جدار الحماية الكلاسيكي طراز Cisco IOS VRF-Aware (المعروف سابقا باسم CBAC)، والذي يتم تعريفه باستخدام فحص ip، في البرنامج Cisco IOS Software نظرا لأنه تم توسيع جدار الحماية الكلاسيكي لدعم الفحص القائم على مراعاة التردد اللاسلكي (VRF) في البرنامج Cisco IOS Software الإصدار 12.3(14)T.

تكوين جدار الحماية الكلاسيكي المدروس ل Cisco IOS VRF

يستخدم جدار الحماية التقليدي الذي يدعم وضع VRF-Aware نفس صياغة التكوين التي يستخدمها جدار حماية غير VRF لتكوين سياسة التفتيش:

router(config)#ip inspect name name service

يمكن تعديل معلمات الفحص لكل VRF باستخدام خيارات التكوين الخاصة ب VRF:

router(config)#ip inspect [parameter value] vrf vrf-name

يتم تكوين قوائم سياسة التفتيش بشكل عام، ويمكن تطبيق سياسة التفتيش على الواجهات في شبكات VRF متعددة.

يحمل كل VRF مجموعة خاصة به من معلمات الفحص للقيم مثل حماية رفض الخدمة (DoS)، وأجهزة توقيت جلسة TCP/UDP/ICMP، وإعدادات مسار التدقيق، وما إلى ذلك. إذا تم إستخدام سياسة فحص واحدة في العديد من VRF، فإن تكوين المعلمة الخاصة ب VRF يحل محل أي تكوين عمومي يتم تحميله بواسطة سياسة التفتيش. ارجع إلى برنامج الحماية التقليدي من رفض الخدمة التابع لنظام منع التسلل (IPS) وجدار الحماية التقليدي من Cisco IOS للحصول على مزيد من المعلومات حول كيفية ضبط معلمات حماية رفض الخدمة (DoS).

عرض نشاط جدار الحماية الكلاسيكي المدركة للتردد اللاسلكي (VRF) من Cisco IOS

تختلف أوامر "show" جدار الحماية المتوافقة مع معيار VRF عن الأوامر غير المتوافقة مع معيار VRF، لأن الأوامر المتوافقة مع معيار VRF تتطلب أن تقوم بتعيين VRF في الأمر "show":

router#show ip inspect [ all | config | interfaces | name | sessions | statistics ] vrf vrf-name

جدار الحماية الكلاسيكي متعدد التردد اللاسلكي (VRF) أحادي الموقع

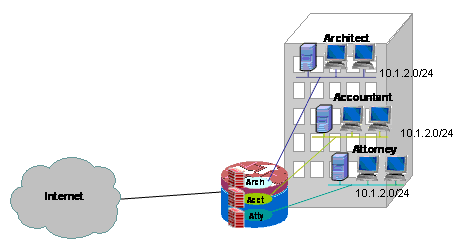

يمكن للمواقع متعددة المستأجرين التي توفر الوصول إلى الإنترنت كخدمة مستأجر إستخدام جدار حماية مع مراعاة التردد اللاسلكي (VRF) من أجل تخصيص مساحة عنوان متداخلة ونهج جدار حماية لحاوية الخادم لكل المستأجرين. يمكن إستيعاب متطلبات المساحة القابلة للتوجيه ومنافذ الشبكة (NAT) والوصول عن بعد وخدمة الشبكة الخاصة الظاهرية (VPN) من موقع إلى موقع، بالإضافة إلى عرض خدمات مخصصة لكل مستأجر، مع ميزة توفير تردد الراديو (VRF) لكل عميل.

يستخدم هذا التطبيق مساحة عنوان متداخلة لتبسيط إدارة مساحة العنوان. ولكن، هذا يمكن أن يسبب مشاكل التي توفر الربط بين مختلف VRFs. إن لا يتطلب موصولية بين ال VRFs، تقليدي من الداخل إلى الخارج nat يستطيع كنت طبقت. يتم إستخدام إعادة توجيه منفذ NAT لفضح الخوادم في شبكات VRF الخاصة بالمهندس المعماري (قوس) والمحاسب (acct) والمحامي (atty). يجب أن تستوعب قوائم التحكم في الوصول (ACL) والسياسات الخاصة بجدار الحماية نشاط NAT.

تكوين جدار الحماية التقليدي و NAT لشبكة كلاسيكية متعددة VRF أحادية الموقع

يمكن للمواقع متعددة المستأجرين التي توفر الوصول إلى الإنترنت كخدمة مستأجر إستخدام جدار حماية مع مراعاة التردد اللاسلكي (VRF) لتخصيص مساحة عنوان متداخلة ونهج جدار حماية لحاوية الخادم لكل المستأجرين. يمكن إستيعاب متطلبات المساحة القابلة للتوجيه ومنافذ الشبكة (NAT) والوصول عن بعد وخدمة الشبكة الخاصة الظاهرية (VPN) من موقع إلى موقع، بالإضافة إلى عرض خدمات مخصصة لكل مستأجر، مع ميزة توفير تردد الراديو (VRF) لكل عميل.

توجد سياسة جدار الحماية التقليدية، والتي تحدد الوصول إلى ومن الاتصالات المختلفة لشبكة LAN وشبكة WAN:

| مصدر الاتصال | |||||

| الإنترنت | قوس | ACCT | أتي | ||

| وجهة الاتصال | الإنترنت | غير متوفر | HTTP و HTTPS FTP و DNS و SMTP | HTTP و HTTPS FTP و DNS و SMTP | HTTP و HTTPS FTP و DNS و SMTP |

| قوس | FTP | غير متوفر | ننكر | ننكر | |

| ACCT | SMTP | ننكر | غير متوفر | ننكر | |

| أتي | HTTP SMTP | ننكر | ننكر | غير متوفر | |

يمكن للمضيفين في كل من شبكات VRF الثلاثة الوصول إلى خدمات HTTP و HTTPS و FTP و DNS على الإنترنت العام. وستستخدم قائمة واحدة للتحكم في الوصول (ACL 111) لتقييد الوصول لكل من شبكات VRF الثلاثة (حيث أن كل نظام من نظم VRF يسمح بالوصول إلى خدمات متماثلة على الإنترنت)، ولكن ستطبق سياسات تفتيش مختلفة، من أجل توفير إحصاءات فحص لكل نظام VRF. يمكن إستخدام قوائم التحكم في الوصول (ACL) المنفصلة لتوفير عدادات قائمة التحكم في الوصول لكل VRF. على العكس، يمكن للمضيفين على الإنترنت الاتصال بالخدمات كما هو موضح في جدول السياسة السابق، كما هو محدد بواسطة قائمة التحكم في الوصول (ACL) 121. يجب فحص حركة المرور في كلا الاتجاهين لاستيعاب العودة عبر قوائم التحكم في الوصول (ACL) التي تحمي الاتصال في الإتجاه المعاكس. يتم التعليق على تكوين NAT لوصف الوصول المعاد توجيهه إلى الخدمات في VRFs.

| جدار الحماية التقليدي أحادي الموقع متعدد المستأجرين وتكوين NAT: |

|---|

version 12.4 ! ip cef ! ip vrf acct ! ip vrf arch ! ip vrf atty ! ip inspect name acct-fw ftp ip inspect name acct-fw tcp ip inspect name acct-fw udp ip inspect name acct-fw icmp ip inspect name arch-fw ftp ip inspect name arch-fw tcp ip inspect name arch-fw udp ip inspect name arch-fw icmp ip inspect name atty-fw ftp ip inspect name atty-fw tcp ip inspect name atty-fw udp ip inspect name atty-fw icmp ip inspect name fw-global tcp ip inspect name fw-global udp ip inspect name fw-global icmp ! ! interface FastEthernet0/0 description $ETH-LAN$$ETH-SW-LAUNCH$$INTF-INFO-FE 0$ ip address 172.16.100.10 255.255.255.0 ip access-group 121 in ip nat outside ip inspect fw-global in ip virtual-reassembly speed auto ! interface FastEthernet0/1 no ip address duplex auto speed auto no cdp enable ! interface FastEthernet0/1.171 encapsulation dot1Q 171 ip vrf forwarding acct ip address 10.1.2.1 255.255.255.0 ip access-group 111 in ip nat inside ip inspect acct-fw in ip virtual-reassembly no cdp enable ! interface FastEthernet0/1.172 encapsulation dot1Q 172 ip vrf forwarding arch ip address 10.1.2.1 255.255.255.0 ip access-group 111 in ip nat inside ip inspect arch-fw in ip virtual-reassembly no cdp enable ! interface FastEthernet0/1.173 encapsulation dot1Q 173 ip vrf forwarding atty ip address 10.1.2.1 255.255.255.0 ip access-group 111 in ip nat inside ip inspect atty-fw in ip virtual-reassembly no cdp enable ! ip route 0.0.0.0 0.0.0.0 172.16.100.1 ip route vrf acct 0.0.0.0 0.0.0.0 172.16.100.1 global ip route vrf arch 0.0.0.0 0.0.0.0 172.16.100.1 global ip route vrf atty 0.0.0.0 0.0.0.0 172.16.100.1 global ! ip nat pool pool-1 172.16.100.100 172.16.100.199 netmask 255.255.255.0 add-route ip nat inside source list 101 pool pool-1 vrf acct overload ip nat inside source list 101 pool pool-1 vrf arch overload ip nat inside source list 101 pool pool-1 vrf atty overload ! ! The following static NAT translations allow access from the internet to ! servers in each VRF. Be sure the static translations correlate to “permit” ! statements in ACL 121, the internet-facing list. ! ip nat inside source static tcp 10.1.2.2 21 172.16.100.11 21 vrf arch extendable ip nat inside source static tcp 10.1.2.3 25 172.16.100.12 25 vrf acct extendable ip nat inside source static tcp 10.1.2.4 25 172.16.100.13 25 vrf atty extendable ip nat inside source static tcp 10.1.2.5 80 172.16.100.13 80 vrf atty extendable ! access-list 101 permit ip 10.1.2.0 0.0.0.255 any access-list 111 permit tcp 10.1.2.0 0.0.0.255 any eq www access-list 111 permit tcp 10.1.2.0 0.0.0.255 any eq 443 access-list 111 permit tcp 10.1.2.0 0.0.0.255 any eq smtp access-list 111 permit tcp 10.1.2.0 0.0.0.255 any eq ftp access-list 111 permit tcp 10.1.2.0 0.0.0.255 any eq domain access-list 111 permit udp 10.1.2.0 0.0.0.255 any eq domain access-list 111 permit icmp 10.1.2.0 0.0.0.255 any access-list 121 permit tcp any host 172.16.100.11 eq ftp access-list 121 permit tcp any host 172.16.100.12 eq smtp access-list 121 permit tcp any host 172.16.100.13 eq smtp access-list 121 permit tcp any host 172.16.100.13 eq www end |

التحقق من جدار الحماية التقليدي ووحدة الشبكة (NAT) لشبكة كلاسيكية متعددة التردد اللاسلكي (VRF) أحادية الموقع

يتم التحقق من ترجمة عنوان الشبكة وفحص جدار الحماية لكل VRF مع هذه الأوامر:

اختبر المسارات في كل VRF باستخدام الأمر show ip route vrf [vrf-name]:

stg-2801-L#show ip route vrf acct

Routing Table: acct

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is 172.16.100.1 to network 0.0.0.0

172.16.0.0/24 is subnetted, 1 subnets

S 172.16.100.0 [0/0] via 0.0.0.0, NVI0

10.0.0.0/24 is subnetted, 1 subnets

C 10.1.2.0 is directly connected, FastEthernet0/1.171

S* 0.0.0.0/0 [1/0] via 172.16.100.1

stg-2801-L#

فحصت ال nat نشاط من كل VRF مع عرض ip nat tra vrf [vrf-name] أمر:

stg-2801-L#show ip nat tra vrf acct Pro Inside global Inside local Outside local Outside global tcp 172.16.100.12:25 10.1.2.3:25 --- --- tcp 172.16.100.100:1078 10.1.2.3:1078 172.17.111.3:80 172.17.111.3:80

راقبت جدار مانع للحريق فحص إحصاء من كل VRF مع العرض ip فحص vrf إسم أمر:

stg-2801-L#show ip insp se vrf acct Established Sessions Session 66484034 (10.1.2.3:1078)=>(172.17.111.3:80) tcp SIS_OPEN

جدار حماية Cisco IOS المستند إلى منطقة VRF-aware

في هذا القسم، تُقدّم لك معلومات تكوين الميزات الموضحة في هذا المستند.

إذا قمت بإضافة جدار حماية السياسة المستند إلى منطقة Cisco IOS إلى تكوينات الموجه متعدد المستويات (VRF)، فإن هذا لا يختلف كثيرا عن جدار حماية المنطقة في التطبيقات غير الخاصة بتردد الراديو (VRF). وهذا يعني أن تحديد السياسات يراعي كافة القواعد التي يراقبها جدار حماية السياسات القائم على مناطق لا تعتمد على عامل التردد اللاسلكي، باستثناء إضافة عدد قليل من الشروط الخاصة بعامل التردد اللاسلكي المتعدد:

-

يمكن أن تحتوي منطقة أمان "جدار حماية النهج المستند إلى المنطقة" على واجهات من منطقة واحدة فقط.

-

يمكن أن يحتوي VRF على أكثر من منطقة أمان.

-

يعتمد جدار حماية السياسة المستند إلى المنطقة على التوجيه أو NAT للسماح لحركة المرور بالتنقل بين شبكات VRF. سياسة جدار الحماية التي تقوم بفحص حركة مرور البيانات بين أزواج مناطق VRF الداخلية أو عبورها غير مناسبة للسماح لحركة المرور بالتنقل بين شبكات VRF.

تكوين جدار حماية السياسات المستند إلى منطقة VRF-aware من Cisco IOS

يستخدم جدار الحماية الخاص بالسياسات المستند إلى منطقة VRF-Aware نفس صياغة التكوين الخاصة بجدار الحماية الخاص بالسياسات المستند إلى مناطق غير VRF، كما يقوم بتعيين الواجهات للمناطق الأمنية، ويحدد سياسات الأمان لحركة المرور التي تنتقل بين المناطق، ويعين سياسة الأمان للاقترانات المناسبة لزوج المناطق.

التكوين الخاص ب VRF غير ضروري. يتم تطبيق معلمات التكوين العام، ما لم تتم إضافة خريطة معلمة أكثر تحديدا للتفتيش على خريطة السياسة. حتى في الحالة التي يتم فيها إستخدام خريطة معلمة لتطبيق تكوين أكثر تحديدا، فإن خريطة المعلمة ليست خاصة ب VRF.

عرض نشاط جدار الحماية القائم على سياسة Cisco IOS المستندة إلى منطقة VRF

لا تختلف أوامر عرض جدار حماية السياسة المستندة إلى المنطقة VRF عن الأوامر غير المستندة إلى عامل VRF؛ يقوم جدار حماية السياسة المستند إلى المنطقة بتطبيق حركة مرور البيانات التي تنتقل من الواجهات في منطقة أمان إلى الواجهات في منطقة أمان أخرى، بغض النظر عن تعيينات عامل VRF للواجهات المختلفة. وبالتالي، يستخدم جدار حماية السياسات المستند إلى المنطقة مع مراعاة التردد اللاسلكي (VRF) نفس أوامر العرض لعرض نشاط جدار الحماية كما هو مستخدم من قبل جدار حماية السياسات المستند إلى المنطقة في التطبيقات التي لا تعتمد على التردد اللاسلكي (VRF):

router#show policy-map type inspect zone-pair sessions

حالات إستخدام جدار الحماية القائم على منطقة Cisco IOS المستندة إلى VRF

تختلف حالات إستخدام جدار الحماية مع مراعاة التردد اللاسلكي (VRF) بشكل كبير. وتعالج هذه الأمثلة:

-

عملية نشر على أساس VRF أحادية الموقع، تستخدم عادة للمنشآت متعددة المستأجرين أو شبكات البيع بالتجزئة

-

تطبيق للمكاتب الفرعية/البيع بالتجزئة/العمل عن بعد يتم فيه الاحتفاظ بحركة مرور البيانات عبر الشبكة الخاصة في تردد مستمر مستمر على الشبكة الخاصة من حركة مرور البيانات العامة عبر الإنترنت. ويتم عزل المستخدمين الذين يتمكنون من الوصول إلى الإنترنت من مستخدمي شبكة الأعمال، ويتم توجيه حركة مرور بيانات شبكة الأعمال عبر اتصال VPN إلى موقع HQ لتطبيق سياسة الإنترنت.

جدار حماية السياسات متعدد المواقع (VRF) القائم على منطقة واحدة

يمكن للمواقع متعددة المستأجرين التي توفر الوصول إلى الإنترنت كخدمة مستأجر إستخدام جدار حماية مع مراعاة التردد اللاسلكي (VRF) لتخصيص مساحة عنوان متداخلة ونهج جدار حماية لحاوية الخادم لكل المستأجرين. وهذا التطبيق مثالي لشبكات LAN المتعددة في موقع معين يشارك موجه Cisco IOS واحد للوصول إلى الإنترنت، أو حيث يتم توفير شبكة بيانات معزولة مع الاتصال بالإنترنت وجزء معين من شبكة مالك الموقع لشريك الأعمال مثل أداة إخراج الصور الفوتوغرافية أو أي خدمة أخرى، دون الحاجة إلى أجهزة شبكة إضافية أو اتصال بالإنترنت. يمكن إستيعاب متطلبات المساحة القابلة للتوجيه ومنافذ الشبكة (NAT) والوصول عن بعد وخدمة الشبكة الخاصة الظاهرية (VPN) من موقع إلى موقع، بالإضافة إلى عرض خدمات مخصصة لكل مستأجر، مع ميزة توفير تردد الراديو (VRF) لكل عميل.

يستخدم هذا التطبيق مساحة عنوان متداخلة لتبسيط إدارة مساحة العنوان. ولكن، هذا يمكن أن يسبب مشاكل توفير الاتصال بين مختلف VRFs. إن لا يتطلب موصولية بين ال VRFs، تقليدي من الداخل إلى الخارج nat يستطيع كنت طبقت. وبالإضافة إلى ذلك، يتم إستخدام إعادة توجيه منفذ NAT لفضح الخوادم في شبكات VRF الخاصة بالمهندس المعماري (الأصل) والمحاسب (الوصول) والمحامي (ATTY). يجب أن تستوعب قوائم التحكم في الوصول (ACL) والسياسات الخاصة بجدار الحماية نشاط NAT.

تكوين جدار حماية السياسات القائم على منطقة الموقع الواحد متعدد الترددات (VRF) و NAT

يمكن للمواقع متعددة المستأجرين التي تعرض الوصول إلى الإنترنت كخدمة مستأجر إستخدام جدار حماية مع مراعاة التردد اللاسلكي (VRF) لتخصيص مساحة عنوان متداخلة ونهج جدار حماية لحاوية الخادم لكل المستأجرين. يمكن إستيعاب متطلبات المساحة القابلة للتوجيه ومنافذ الشبكة (NAT) والوصول عن بعد وخدمة الشبكة الخاصة الظاهرية (VPN) من موقع إلى موقع، بالإضافة إلى عرض خدمات مخصصة لكل مستأجر، مع ميزة توفير تردد الراديو (VRF) لكل عميل.

توجد سياسة جدار الحماية التقليدية، والتي تحدد الوصول إلى ومن الاتصالات المختلفة لشبكة LAN وشبكة WAN:

| مصدر الاتصال | |||||

| الإنترنت | قوس | ACCT | أتي | ||

| وجهة الاتصال | الإنترنت | غير متوفر | HTTP و HTTPS FTP و DNS و SMTP | HTTP و HTTPS FTP و DNS و SMTP | HTTP و HTTPS FTP و DNS و SMTP |

| قوس | FTP | غير متوفر | ننكر | ننكر | |

| ACCT | SMTP | ننكر | غير متوفر | ننكر | |

| أتي | HTTP SMTP | ننكر | ننكر | غير متوفر | |

يمكن للمضيفين في كل من شبكات VRF الثلاثة الوصول إلى خدمات HTTP و HTTPS و FTP و DNS على الإنترنت العام. وتستخدم خريطة واحدة للفئة (خاصة عامة-CMAP) لتقييد الوصول إلى كل من شبكات VRF الثلاثة، حيث أن كل نظام VRF يسمح بالوصول إلى خدمات متماثلة على الإنترنت، ولكن يتم تطبيق خرائط سياسة مختلفة، من أجل توفير إحصائيات فحص كل نظام VRF. وعلى العكس من ذلك، يمكن للمضيفين على الإنترنت الاتصال بالخدمات كما هو موضح في جدول السياسات السابق، كما هو محدد بواسطة خرائط الفئة الفردية وخرائط السياسات لأزواج المناطق التي تصل إلى خط ترددات ظاهرية (VRF). يتم إستخدام خريطة سياسة منفصلة لمنع الوصول إلى خدمات إدارة الموجه في المنطقة الذاتية من الإنترنت العامة. يمكن تطبيق السياسة نفسها لمنع الوصول من شبكات VRF الخاصة إلى المنطقة الذاتية للموجه أيضا.

يتم التعليق على تكوين NAT لوصف الوصول المعاد توجيهه إلى الخدمات في VRFs.

| جدار حماية سياسي متعدد المستأجرين قائم على منطقة واحدة وتكوين NAT: |

|---|

version 12.4 ! ip cef ! ip vrf acct ! ip vrf arch ! ip vrf atty ! class-map type inspect match-any out-cmap match protocol http match protocol https match protocol ftp match protocol smtp match protocol ftp ! class-map type inspect match-all pub-arch-cmap match access-group 121 match protocol ftp ! class-map type inspect match-all pub-acct-cmap match access-group 122 match protocol http ! class-map type inspect pub-atty-mail-cmap match access-group 123 match protocol smtp ! class-map type inspect pub-atty-web-cmap match access-group 124 match protocol http ! policy-map type inspect arch-pub-pmap class type inspect out-cmap inspect ! policy-map type inspect acct-pub-pmap class type inspect out-cmap inspect ! policy-map type inspect atty-pub-pmap class type inspect out-cmap inspect ! policy-map type inspect pub-arch-pmap class type inspect pub-arch-cmap inspect ! policy-map type inspect pub-acct-pmap class type inspect pub-acct-cmap inspect ! policy-map type inspect pub-atty-pmap class type inspect pub-atty-mail-cmap inspect class type inspect pub-atty-web-cmap inspect ! policy-map type inspect pub-self-pmap class class-default drop log ! zone security arch zone security acct zone security atty zone security public zone-pair security arch-pub source arch destination public service-policy type inspect arch-pub-pmap zone-pair security acct-pub source acct destination public service-policy type inspect acct-pub-pmap zone-pair security atty-pub source atty destination public service-policy type inspect atty-pub-pmap zone-pair security pub-arch source public destination arch service-policy type inspect pub-arch-pmap zone-pair security pub-acct source public destination acct service-policy type inspect pub-acct-pmap zone-pair security pub-atty source public destination atty service-policy type inspect pub-atty-pmap zone-pair security pub-self source public destination self service-policy type inspect pub-self-pmap ! ! interface FastEthernet0/0 description $ETH-LAN$$ETH-SW-LAUNCH$$INTF-INFO-FE 0$ ip address 172.16.100.10 255.255.255.0 ip nat outside zone-member security public ip virtual-reassembly speed auto no cdp enable ! interface FastEthernet0/1 no ip address duplex auto speed auto no cdp enable ! interface FastEthernet0/1.171 encapsulation dot1Q 171 ip vrf forwarding acct ip address 10.1.2.1 255.255.255.0 ip nat inside zone-member security acct ip virtual-reassembly no cdp enable ! interface FastEthernet0/1.172 encapsulation dot1Q 172 ip vrf forwarding arch ip address 10.1.2.1 255.255.255.0 ip nat inside zone-member security arch ip virtual-reassembly no cdp enable ! interface FastEthernet0/1.173 encapsulation dot1Q 173 ip vrf forwarding atty ip address 10.1.2.1 255.255.255.0 ip nat inside zone-member security atty ip virtual-reassembly no cdp enable ! ip route 0.0.0.0 0.0.0.0 172.16.100.1 ip route vrf acct 0.0.0.0 0.0.0.0 172.16.100.1 global ip route vrf arch 0.0.0.0 0.0.0.0 172.16.100.1 global ip route vrf atty 0.0.0.0 0.0.0.0 172.16.100.1 global ! ip nat pool pool-1 172.16.100.100 172.16.100.199 netmask 255.255.255.0 add-route ip nat inside source list 101 pool pool-1 vrf acct overload ip nat inside source list 101 pool pool-1 vrf arch overload ip nat inside source list 101 pool pool-1 vrf atty overload ! ! The following static NAT translations allow access from the internet to ! servers in each VRF. Be sure the static translations correlate to “inspect” ! statements in in the Zone Firewall configuration, the internet-facing list. ! Note that the ACLs used in the firewall correspond to the end-host address, not ! the NAT Outside address ! ip nat inside source static tcp 10.1.2.2 21 172.16.100.11 21 vrf arch extendable ip nat inside source static tcp 10.1.2.3 25 172.16.100.12 25 vrf acct extendable ip nat inside source static tcp 10.1.2.4 25 172.16.100.13 25 vrf atty extendable ip nat inside source static tcp 10.1.2.5 80 172.16.100.13 80 vrf atty extendable ! access-list 101 permit ip 10.1.2.0 0.0.0.255 any access-list 121 permit ip any host 10.1.2.2 access-list 122 permit ip any host 10.1.2.3 access-list 123 permit ip any host 10.1.2.4 access-list 124 permit ip any host 10.1.2.5 ! ! Disable CDP ! no cdp run ! end |

التحقق من جدار الحماية التقليدي ووحدة الشبكة (NAT) لشبكة كلاسيكية متعددة التردد اللاسلكي (VRF) أحادية الموقع

يتم التحقق من ترجمة عنوان الشبكة وفحص جدار الحماية لكل VRF مع هذه الأوامر:

اختبر المسارات في كل VRF باستخدام الأمر show ip route vrf [vrf-name]:

stg-2801-L#show ip route vrf acct

Routing Table: acct

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is 172.16.100.1 to network 0.0.0.0

172.16.0.0/24 is subnetted, 1 subnets

S 172.16.100.0 [0/0] via 0.0.0.0, NVI0

10.0.0.0/24 is subnetted, 1 subnets

C 10.1.2.0 is directly connected, FastEthernet0/1.171

S* 0.0.0.0/0 [1/0] via 172.16.100.1

stg-2801-L#

تحقق من كل نشاط NAT في VRF باستخدام الأمر show ip nat tra vrf [vrf-name]:

stg-2801-L#show ip nat translations Pro Inside global Inside local Outside local Outside global tcp 172.16.100.12:25 10.1.2.3:25 --- --- tcp 172.16.100.100:1033 10.1.2.3:1033 172.17.111.3:80 172.17.111.3:80 tcp 172.16.100.11:21 10.1.2.2:23 --- --- tcp 172.16.100.13:25 10.1.2.4:25 --- --- tcp 172.16.100.13:80 10.1.2.5:80 --- ---

مراقبة إحصائيات فحص جدار الحماية باستخدام أوامر show policy-map فحص نوع المنطقة-pair:

stg-2801-L#show policy-map type inspect zone-pair

Zone-pair: arch-pub

Service-policy inspect : arch-pub-pmap

Class-map: out-cmap (match-any)

Match: protocol http

1 packets, 28 bytes

30 second rate 0 bps

Match: protocol https

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol ftp

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol smtp

0 packets, 0 bytes

30 second rate 0 bps

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [1:15]

Session creations since subsystem startup or last reset 1

Current session counts (estab/half-open/terminating) [0:0:0]

Maxever session counts (estab/half-open/terminating) [1:1:0]

Last session created 00:09:50

Last statistic reset never

Last session creation rate 0

Maxever session creation rate 1

Last half-open session total 0

Class-map: class-default (match-any)

Match: any

Drop (default action)

8 packets, 224 bytes

جدار الحماية الخاص بالسياسات القائم على منطقة الموقع الواحد متعدد الارتباطات الافتراضية (VRF) واتصال الإنترنت مع النسخ الاحتياطي في منطقة "الإنترنت"، كما أن التردد اللاسلكي العام لديه اتصال بالمقر الرئيسي

وهذا التطبيق مناسب تماما لعمليات نشر أجهزة البث عن بعد ومواقع البيع بالتجزئة الصغيرة وأي نشر آخر لشبكة المواقع البعيدة التي تتطلب فصل موارد الشبكة الخاصة عن الوصول إلى الشبكة العامة. من خلال عزل الاتصال بالإنترنت ومستخدمي النقاط الساخنة بالمنزل أو العامة إلى تردد لاسلكي عام، وتطبيق مسار افتراضي في تردد لاسلكي عكسي عالمي يقوم بتوجيه جميع حركة مرور الشبكة الخاصة عبر أنفاق الشبكات الخاصة، فإن الموارد الموجودة في تردد لاسلكي عام وVRF الخاص العالمي والقابل للوصول إلى الإنترنت لا يمكن الوصول إليها من بعضها البعض، وبالتالي إزالة التهديد المتمثل في أختراق مضيف الشبكة الخاصة بالكامل من خلال نشاط الإنترنت العام. علاوة على ذلك، يمكن توفير تردد لاسلكي ظاهري إضافي لتوفير مساحة طريق محمية للمستهلكين الآخرين الذين يحتاجون إلى مساحة شبكة معزولة، مثل محطات اليانصيب الطرفية وأجهزة ATM ومحطات معالجة بطاقات الشحن أو التطبيقات الأخرى. يمكن توفير العديد من شبكات Wi-Fi SSID لتوفير الوصول إلى كل من الشبكة الخاصة، بالإضافة إلى نقطة اتصال عامة.

يوضح هذا المثال تكوين إتصالين بالإنترنت ذي نطاق ترددي عريض، مع تطبيق PAT (حمل زائد ل NAT) للمضيفين في عام والشركاء VRFs للوصول إلى الإنترنت العام، مع ضمان الاتصال بالإنترنت من خلال مراقبة SLA على الوصلتين. تستخدم الشبكة الخاصة (في تردد VRF العالمي) اتصال GRE عبر IPsec للحفاظ على الاتصال ب HQ (التكوين المضمن للموجه الطرفي الرئيسي الخاص بشبكة VPN) عبر ربطي النطاق الترددي العريض. في حالة فشل اتصال أو آخر من إتصالات النطاق الترددي العريض، يتم الحفاظ على الاتصال بالطرف الرئيسي للشبكة الخاصة الظاهرية (VPN)، مما يتيح إمكانية الوصول دون انقطاع إلى شبكة المقر الرئيسي، نظرا لأن نقطة النهاية المحلية للنفق غير مرتبطة تحديدا بأي من إتصالات الإنترنت.

يوجد جدار حماية سياسي قائم على المنطقة ويتحكم في الوصول إلى الشبكة الخاصة الظاهرية (VPN) ومنها إلى الشبكة الخاصة، وبين الشبكات المحلية العامة والشبكات الشريكة والإنترنت للسماح بالوصول إلى الإنترنت الصادر، ولكن لا توجد إتصالات بالشبكات المحلية من الإنترنت:

| الإنترنت | عام | شريك | VPN | خاص | |

| الإنترنت | غير متوفر | ننكر | ننكر | ننكر | ننكر |

| عام | http و https و ftp و dns | غير متوفر | ننكر | ننكر | ننكر |

| شريك | ننكر | غير متوفر | |||

| VPN | ننكر | ننكر | ننكر | غير متوفر | |

| خاص | ننكر | ننكر | ننكر | غير متوفر |

لا يجعل تطبيق NAT لحركة مرور النقاط الساخنة وشبكة الشركاء الحل الوسط من الإنترنت العامة أمرا محتملا بدرجة كبيرة، ولكن لا تزال هناك إمكانية أن يمكن للمستخدمين الضارين أو البرامج الضارة إستغلال جلسة NAT نشطة. يحد تطبيق الفحص المعبر عن الحالة من فرص أختراق الأجهزة المضيفة المحلية عن طريق مهاجمة جلسة NAT مفتوحة. يوظف هذا المثال وحدة بقوة 871 وات، ولكن يمكن نسخ التكوين بسهولة تامة مع الأنظمة الأساسية الأخرى لبروتوكول ISR.

تكوين جدار حماية السياسات متعدد المواقع القائم على منطقة واحدة VRF واتصال الإنترنت الأساسي مع النسخ الاحتياطي وتحتوي VRF العام على سيناريو الشبكة الخاصة الظاهرية (VPN) إلى المقر الرئيسي

يمكن للمواقع متعددة المستأجرين التي توفر الوصول إلى الإنترنت كخدمة مستأجر إستخدام جدار حماية مع مراعاة التردد اللاسلكي (VRF) لتخصيص مساحة عنوان متداخلة ونهج جدار حماية لحاوية الخادم لكل المستأجرين. يمكن إستيعاب متطلبات المساحة القابلة للتوجيه ومنافذ الشبكة (NAT) والوصول عن بعد وخدمة الشبكة الخاصة الظاهرية (VPN) من موقع إلى موقع، بالإضافة إلى عرض خدمات مخصصة لكل مستأجر، مع ميزة توفير تردد الراديو (VRF) لكل عميل.

version 12.4

!

hostname stg-871

!

aaa new-model

!

aaa authentication login default local

aaa authorization console

aaa authorization exec default local

!

aaa session-id common

ip cef

!

no ip dhcp use vrf connected

!

ip dhcp pool priv-108-net

import all

network 192.168.108.0 255.255.255.0

default-router 192.168.108.1

!

ip vrf partner

description Partner VRF

rd 100:101

!

ip vrf public

description Internet VRF

rd 100:100

!

no ip domain lookup

ip domain name yourdomain.com

!

track timer interface 5

!

track 123 rtr 1 reachability

delay down 15 up 10

!

class-map type inspect match-any hotspot-cmap

match protocol dns

match protocol http

match protocol https

match protocol ftp

class-map type inspect match-any partner-cmap

match protocol dns

match protocol http

match protocol https

match protocol ftp

!

policy-map type inspect hotspot-pmap

class type inspect hotspot-cmap

inspect

class class-default

!

zone security internet

zone security hotspot

zone security partner

zone security hq

zone security office

zone-pair security priv-pub source private destination public

service-policy type inspect priv-pub-pmap

!

crypto keyring hub-ring vrf public

pre-shared-key address 172.16.111.5 key cisco123

!

crypto isakmp policy 1

authentication pre-share

group 2

!

crypto ipsec transform-set md5-des-ts esp-des esp-md5-hmac

!

crypto ipsec profile md5-des-prof

set transform-set md5-des-ts

!

bridge irb

!

interface Tunnel0

ip unnumbered Vlan1

zone-member security public

tunnel source BVI1

tunnel destination 172.16.111.5

tunnel mode ipsec ipv4

tunnel vrf public

tunnel protection ipsec profile md5-des-prof

!

interface FastEthernet0

no cdp enable

!

interface FastEthernet1

no cdp enable

!

interface FastEthernet2

switchport access vlan 111

no cdp enable

!

interface FastEthernet3

switchport access vlan 104

no cdp enable

!

interface FastEthernet4

description Internet Intf

ip dhcp client route track 123

ip vrf forwarding public

ip address dhcp

ip nat outside

ip virtual-reassembly

speed 100

full-duplex

no cdp enable

!

interface Dot11Radio0

no ip address

!

ssid test

vlan 11

authentication open

guest-mode

!

speed basic-1.0 basic-2.0 basic-5.5 6.0 9.0 basic-11.0 12.0 18.0 24.0 36.0 48.0 54.0

station-role root

no cdp enable

!

interface Dot11Radio0.1

encapsulation dot1Q 11 native

no cdp enable

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Vlan1

description LAN Interface

ip address 192.168.108.1 255.255.255.0

ip virtual-reassembly

ip tcp adjust-mss 1452

!

interface Vlan104

ip vrf forwarding public

ip address dhcp

ip nat outside

ip virtual-reassembly

!

interface Vlan11

no ip address

ip nat inside

ip virtual-reassembly

bridge-group 1

!

interface BVI1

ip vrf forwarding public

ip address 192.168.108.1 255.255.255.0

ip nat inside

ip virtual-reassembly

!

router eigrp 1

network 192.168.108.0

no auto-summary

!

ip route 0.0.0.0 0.0.0.0 Tunnel0

ip route vrf public 0.0.0.0 0.0.0.0 Vlan104 dhcp 10

ip route vrf public 0.0.0.0 0.0.0.0 FastEthernet4 dhcp

!

ip nat inside source route-map dhcp-nat interface Vlan104 vrf public overload

ip nat inside source route-map fixed-nat interface FastEthernet4 vrf public overload

!

ip sla 1

icmp-echo 172.16.108.1 source-interface FastEthernet4

timeout 1000

threshold 40

vrf public

frequency 3

ip sla schedule 1 life forever start-time now

access-list 110 permit ip 192.168.108.0 0.0.0.255 any

access-list 111 permit ip 192.168.108.0 0.0.0.255 any

no cdp run

!

route-map fixed-nat permit 10

match ip address 110

match interface FastEthernet4

!

route-map dhcp-nat permit 10

match ip address 111

match interface Vlan104

!

bridge 1 protocol ieee

bridge 1 route ip

!

end

يقدم تكوين الموزع هذا مثالا لتكوين اتصال VPN:

version 12.4 ! hostname 3845-bottom ! ip cef ! crypto keyring any-peer pre-shared-key address 0.0.0.0 0.0.0.0 key cisco123 ! crypto isakmp policy 1 authentication pre-share group 2 crypto isakmp profile profile-name keyring any-peer match identity address 0.0.0.0 virtual-template 1 ! crypto ipsec transform-set md5-des-ts esp-des esp-md5-hmac ! crypto ipsec profile md5-des-prof set transform-set md5-des-ts ! interface Loopback111 ip address 192.168.111.1 255.255.255.0 ip nat enable ! interface GigabitEthernet0/0 no ip address duplex auto speed auto media-type rj45 no keepalive ! interface GigabitEthernet0/0.1 encapsulation dot1Q 1 native ip address 172.16.1.103 255.255.255.0 shutdown ! interface GigabitEthernet0/0.111 encapsulation dot1Q 111 ip address 172.16.111.5 255.255.255.0 ip nat enable interface Virtual-Template1 type tunnel ip unnumbered Loopback111 ip nat enable tunnel source GigabitEthernet0/0.111 tunnel mode ipsec ipv4 tunnel protection ipsec profile md5-des-prof ! router eigrp 1 network 192.168.111.0 no auto-summary ! ip route 0.0.0.0 0.0.0.0 172.16.111.1 ! ip nat source list 111 interface GigabitEthernet0/0.111 ! access-list 1 permit any access-list 111 deny ip 192.168.0.0 0.0.255.255 192.168.0.0 0.0.255.255 access-list 111 permit ip 192.168.0.0 0.0.255.255 any ! ! End

التحقق من جدار الحماية الخاص بالسياسة القائم على المنطقة متعددة المواقع الخاصة الظاهرية (VRF) واتصال الإنترنت الأساسي مع النسخ الاحتياطي، وتزويد التردد اللاسلكي العام بشبكة VPN إلى سيناريو HQ

يتم التحقق من ترجمة عنوان الشبكة وفحص جدار الحماية لكل VRF مع هذه الأوامر:

اختبر المسارات في كل VRF باستخدام الأمر show ip route vrf [vrf-name]:

stg-2801-L#show ip route vrf acct

فحصت ال nat نشاط من كل VRF مع العرض ip nat tra vrf [vrf-name] أمر:

stg-2801-L#show ip nat translations

مراقبة إحصائيات فحص جدار الحماية باستخدام أوامر show policy-map فحص نوع المنطقة-pair:

stg-2801-L#show policy-map type inspect zone-pair

القرار

يوفر جدار الحماية السياسي التقليدي القائم على المناطق والذي يدعم برنامج Cisco IOS VRF تكلفة منخفضة وأعباء إدارية لتوفير اتصال الشبكة مع أمان مدمج لشبكات متعددة مع الحد الأدنى من الأجهزة. تم الحفاظ على الأداء وقابلية التطوير لشبكات متعددة، كما توفر نظاما أساسيا فعالا للبنية الأساسية للشبكة والخدمات دون زيادة التكلفة الرأسمالية.

التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

استكشاف الأخطاء وإصلاحها

المشكلة

لا يمكن الوصول إلى خادم Exchange من الواجهة الخارجية للموجه.

الحل

قم بتمكين فحص SMTP في الموجه من أجل إصلاح هذه المشكلة

عينة من التكوين

ip nat inside source static tcp 192.168.1.10 25 10.15.22.2 25 extendable ip nat inside source static tcp 192.168.1.10 80 10.15.22.2 80 extendable ip nat inside source static tcp 192.168.1.10 443 10.15.22.2 443 extendable access-list 101 permit ip any host 192.168.1.10 access-list 103 permit ip any host 192.168.1.10 access-list 105 permit ip any host 192.168.1.10 class-map type inspect match-all sdm-nat-http-1 match access-group 101 match protocol http class-map type inspect match-all sdm-nat-http-2 match access-group 103 match protocol http class-map type inspect match-all sdm-nat-http-3 ** match access-group 105 match protocol http policy-map type inspect sdm-pol-NATOutsideToInside-1 class type inspect sdm-nat-http-1 inspect class type inspect sdm-nat-user-protocol--1-1 inspect class type inspect sdm-nat-http-2 inspect class class-default policy-map type inspect sdm-pol-NATOutsideToInside-2 ** class type inspect sdm-nat-user-protocol--1-2 inspect class type inspect sdm-nat-http-3 inspect class class-default zone-pair security sdm-zp-NATOutsideToInside-1 source out-zone destination in-zone service-policy type inspect sdm-pol-NATOutsideToInside-2

معلومات ذات صلة

- دليل تصميم جدار الحماية القائم على المناطق

- إستخدام جدار حماية السياسات المستند إلى المناطق مع VPN

- برنامج جدار حماية Cisco IOS Aware

- دمج NAT مع MPLS VPNs

- تصميم امتدادات MPLS لموجهات Customer Edge

- التحقق من تشغيل ترجمة عناوين الشبكة (NAT) واستكشاف أخطاء NAT الأساسية وإصلاحها

- مثال تكوين السياق المتعدد PIX/ASA

- جدار حماية Cisco IOS

- الدعم التقني والمستندات - Cisco Systems

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

12-Feb-2008 |

الإصدار الأولي |

التعليقات

التعليقات