جدار الحماية القائم على منطقة Cisco IOS: Office مع بوابة Cisco Unity Express/SRST/PSTN مع الاتصال ب Cisco CallManager المركزي

خيارات التنزيل

-

ePub (131.0 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

توفر موجهات الخدمة المتكاملة (ISRs) من Cisco نظاما أساسيا قابلا للتطوير لتلبية متطلبات البيانات والشبكة الصوتية لمجموعة كبيرة من التطبيقات. على الرغم من أن بيئة التهديدات لكل من الشبكات الخاصة والمتصلة بالإنترنت هي بيئة ديناميكية للغاية، فإن جدار حماية Cisco IOS® يوفر إمكانات فحص التطبيقات والتحكم فيها (AIC) التي تمثل حالة تهديد لتحديد وضعية شبكة آمنة وتطبيقها، مع تمكين قدرة الشركة واستمراريتها في الوقت نفسه.

يصف هذا المستند اعتبارات التصميم والتكوين لجوانب أمان جدار الحماية الخاصة بسيناريوهات البيانات والتطبيقات الصوتية المستندة إلى ISR من Cisco المحددة. يتم توفير تكوين الخدمات الصوتية وجدار الحماية لكل سيناريو تطبيق. يصف كل سيناريو تكوينات الصوت عبر بروتوكول VoIP والأمان بشكل منفصل، ثم بواسطة تكوين الموجه بالكامل. قد تتطلب شبكتك تهيئة أخرى للخدمات مثل جودة الخدمة (QoS) والشبكة الخاصة الظاهرية (VPN) للحفاظ على جودة الصوت والسرية.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

خلفية جدار حماية Cisco IOS

يتم نشر جدار حماية Cisco IOS عادة في سيناريوهات التطبيقات التي تختلف عن نماذج نشر جدران الحماية الخاصة بالجهاز. تتضمن عمليات النشر النموذجية تطبيقات العمل عن بعد، ومواقع المكاتب الصغيرة أو الفرعية، وتطبيقات البيع بالتجزئة، حيث يكون العدد المنخفض للأجهزة ودمج الخدمات المتعددة والعمق الأقل للأداء وقدرات الأمان هو المطلوب.

في حين أن تطبيق فحص الجدار الناري، إلى جانب الخدمات المتكاملة الأخرى في منتجات خدمات isr، يمكن أن يبدو جذابا من منظور التكلفة والتشغيل، إلا أنه يجب تقييم اعتبارات محددة لتحديد ما إذا كان جدار الحماية القائم على الموجه مناسبا. يؤدي تطبيق كل ميزة إضافية إلى خفض سعة الذاكرة وتكاليف المعالجة، كما يساهم على الأرجح في خفض معدلات إنتاجية إعادة التوجيه وزيادة زمن وصول الحزم وفقد قدرة الميزات أثناء فترات ذروة التحميل إذا تم نشر حل مدمج غير مجهز ويستند إلى موجه. لاحظ هذه الإرشادات عند تحديد ما بين موجه وجهاز:

-

أنسب موجه تم تمكين العديد من الميزات المدمجة به لمواقع المكاتب الفرعية أو مراكز العمل عن بعد حيث تقدم الأجهزة الأقل حلا أفضل

-

يتم التعامل بشكل أفضل مع التطبيقات ذات النطاق الترددي العريض الفائق والأداء الفائق باستخدام الأجهزة. يجب تطبيق خادم Cisco ASA و Cisco Unified Call Manager لمعالجة NAT وتطبيق سياسة الأمان ومعالجة المكالمات، بينما تتناول الموجهات تطبيق سياسة جودة الخدمة (QoS)، وإنهاء شبكة WAN، ومتطلبات اتصال VPN من موقع إلى موقع.

قبل إدخال الإصدار 12.4(20)T من برنامج Cisco IOS Software، لم يكن جدار الحماية الكلاسيكي وجدار الحماية القائم على المنطقة (ZFW) قادرا على دعم إمكانيات الدعم الكامل المطلوبة لحركة مرور البيانات عبر بروتوكول VoIP والخدمات الصوتية المستندة إلى الموجهات، كما كان يتطلب فتحات كبيرة في سياسات جدار الحماية الآمنة خلاف ذلك من أجل إستيعاب حركة المرور الصوتية وتوفير دعم محدود لتطوير إشارات VoIP وبروتوكولات الوسائط.

التكوين

نشر جدار الحماية السياسي المستند إلى منطقة IOS من Cisco

لا يمكن لجدار الحماية القائم على منطقة IOS من Cisco، المشابه لجدران الحماية الأخرى، توفير جدار حماية آمن إلا إذا تم تحديد متطلبات الأمان الخاصة بموثوقية الشبكة ووصفها بواسطة سياسة الأمان. هناك نهجان أساسيان للتوصل إلى سياسة أمنية: المنظور، في مقابل المنظور المشبوه.

يفترض منظور الثقة أن جميع حركة المرور جديرة بالثقة، باستثناء تلك التي يمكن تعريفها بشكل خاص على أنها ضارة أو غير مرغوب فيها. يتم تنفيذ سياسة محددة ترفض حركة المرور غير المرغوب فيها فقط. ويتم تحقيق ذلك عادة من خلال إستخدام إدخالات محددة للتحكم في الوصول، أو إستخدام أدوات قائمة على التوقيع أو السلوك. ويميل هذا النهج إلى التدخل بقدر أقل في التطبيقات القائمة، ولكنه يتطلب معرفة شاملة بمشهد التهديد والقابلية للتأثر، ويتطلب يقظة مستمرة للتصدي للتهديدات والمغامرات الجديدة عند ظهورها. بالإضافة إلى ذلك، يجب أن يلعب مجتمع المستخدم دورا كبيرا في الحفاظ على مستوى كاف من الأمن. وتوفر البيئة التي تسمح بحرية واسعة مع قدر ضئيل من التحكم للشاغلين فرصة كبيرة للمشاكل التي يسببها الأشخاص المتهورون أو الضارون. وثمة مشكلة إضافية في هذا النهج تتمثل في أنه يعتمد بقدر أكبر على أدوات الإدارة الفعالة وضوابط التطبيقات التي توفر قدرا كافيا من المرونة والأداء ليكون قادرا على رصد البيانات المشتبه فيها والتحكم فيها في جميع حركة مرور الشبكة. وفي حين أن التكنولوجيا متاحة حاليا لمواجهة هذا الوضع، فإن العبء التشغيلي يتجاوز في كثير من الأحيان حدود معظم المنظمات.

يفترض المنظور المريب أن جميع حركة مرور الشبكة غير مرغوب فيها، باستثناء حركة المرور الجيدة المحددة بشكل محدد. هذا نهج يتم تطبيقه ويرفض جميع حركة مرور التطبيقات باستثناء ما يتم السماح به بشكل صريح. بالإضافة إلى ذلك، يمكن تنفيذ فحص التطبيقات والتحكم فيها (AIC) للتعرف على حركة المرور الضارة التي تم تصميمها خصيصا لاستغلال التطبيقات الجيدة، بالإضافة إلى حركة المرور غير المرغوب فيها التي يتم تخفيفها كحركة مرور جيدة. مرة أخرى، تفرض عناصر التحكم في التطبيقات أعباء تشغيل وأداء على الشبكة، على الرغم من أنه يجب التحكم في حركة المرور غير المرغوب فيها بواسطة عوامل تصفية عديمة الحالة مثل قوائم التحكم في الوصول (ACL) أو سياسة جدار الحماية الخاص بالسياسات (ZFW) القائمة على المنطقة، لذلك يجب أن يكون هناك قدر أقل من حركة المرور التي يجب التعامل معها بواسطة AIC أو نظام منع التسلل (IPS) أو عناصر التحكم الأخرى القائمة على التوقيع مثل مطابقة الحزم المرنة (FPM) أو التعرف على التطبيق المستند إلى الشبكة (NBAR). وبالتالي، إذا تم السماح بشكل محدد بمنافذ التطبيق المطلوبة فقط وحركة المرور الخاصة بالوسائط الديناميكية الناشئة عن إتصالات التحكم أو جلسات التحكم المعروفة، فإن حركة المرور غير المرغوب فيها الوحيدة التي يجب أن تكون موجودة على الشبكة يجب أن تقع في مجموعة فرعية معينة يسهل التعرف عليها بشكل أكبر، مما يقلل من العبء الهندسي والتشغيلي المفروض للحفاظ على التحكم في حركة المرور غير المرغوب فيها.

يصف هذا المستند تكوينات أمان VoIP استنادا إلى المنظور المريب، وبالتالي، يتم السماح بحركة المرور المسموح بها في مقاطع الشبكة الصوتية فقط. تميل سياسات البيانات إلى أن تكون أكثر تساهلا، كما هو موضح بواسطة الملاحظات في تكوين كل سيناريو تطبيق.

يجب أن تتبع جميع عمليات نشر سياسات الأمان دورة ملاحظات ذات تكرار حلقي مغلق؛ حيث تؤثر عمليات نشر الأمان عادة على قدرة ووظائف التطبيقات الموجودة، ويجب تعديلها لتقليل هذا التأثير أو حله.

ارجع إلى دليل تصميم وتطبيق جدار الحماية القائم على المنطقة للحصول على مزيد من المعلومات وخلفية إضافية لتكوين جدار الحماية القائم على المنطقة.

اعتبارات ل ZFW في بيئات VoIP

يوفر دليل التصميم والتطبيق المذكور سابقا مناقشة موجزة لأمان الموجه باستخدام سياسات الأمان من المنطقة الذاتية للموجه وإليها، بالإضافة إلى القدرات البديلة التي يتم توفيرها من خلال ميزات مختلفة لحماية أساس الشبكة (NFP). تتم إستضافة قدرات VoIP المستندة إلى الموجه داخل المنطقة الذاتية للموجه، لذلك يجب أن تكون سياسات الأمان التي تحمي الموجه على دراية بمتطلبات حركة المرور الصوتية، من أجل إستيعاب الإشارات الصوتية والوسائط التي تم إنشاؤها والمحددة بواسطة Cisco Unified CallManager Express، والخدمة الهاتفية للموقع البعيد القابلة للاستمرار، وموارد عبارة الصوت. قبل الإصدار 12.4(20)T من برنامج Cisco IOS Software، لم يكن جدار الحماية الكلاسيكي وجدار حماية السياسات المستند إلى المنطقة قادرين على إستيعاب متطلبات حركة مرور البيانات عبر بروتوكول VoIP بالكامل، وبالتالي لم يتم تحسين سياسات جدار الحماية لحماية الموارد بشكل كامل. تعتمد سياسات الأمان للمناطق الذاتية التي تحمي موارد الصوت عبر بروتوكول الإنترنت (VoIP) المستندة إلى الموجه بشدة على القدرات التي تم تقديمها في البرنامج Cisco IOS Software، الإصدار 12.4(20)T.

ميزات الصوت في جدار حماية Cisco IOS

أدخل الإصدار 12.4(20)T من برنامج Cisco IOS Software العديد من التحسينات لتمكين جدار الحماية في المنطقة المشتركة والإمكانات الصوتية. تنطبق ثلاث ميزات رئيسية مباشرة على تطبيقات الصوت الآمنة:

-

تحسينات SIP: بوابة طبقة التطبيقات وفحص التطبيقات والتحكم فيها

-

تحديث دعم إصدار SIP للإصدار الثاني من بروتوكول معلومات التوجيه (SIP)، كما هو موضح بواسطة RFC 3261

-

توسيع دعم إرسال إشارات SIP للتعرف على مجموعة متنوعة أوسع من تدفقات المكالمات

-

يقدم فحص تطبيق SIP والتحكم فيه (AIC) لتطبيق عناصر تحكم تستجيب للتعديل لمعالجة أوجه الضعف والاستكشافات المحددة على مستوى التطبيق

-

يوسع فحص المنطقة الذاتية حتى يتمكن من التعرف على الإشارات الثانوية وقنوات الوسائط الناتجة عن حركة مرور SIP الموجهة محليا/ المنشئة

-

-

دعم حركة المرور المحلية النحيفة و Cisco CallManager Express

-

تحديث دعم SCCP للإصدار 16 (الإصدار 9 المدعوم سابقا)

-

يقدم فحص تطبيق SCCP والتحكم فيه (AIC) لتطبيق عناصر تحكم متعددة المستويات لمعالجة أوجه الضعف والاستكشافات المحددة على مستوى التطبيق

-

يوسع فحص المنطقة الذاتية ليكون قادرا على التعرف على الإشارات الثانوية وقنوات الوسائط الناتجة من حركة مرور SCCP الموجهة محليا/ المنشئة

-

-

دعم H.323 v3/v4

-

تحديث دعم H.323 للإصدار الثالث والإصدار الرابع (تم دعمه سابقا في الفصلين الأول والثاني)، كما هو موضح بواسطة

-

يقدم فحص تطبيق H.323 والتحكم فيه (AIC) لتطبيق عناصر تحكم متعددة المستويات لمعالجة أوجه الضعف والاستكشافات المحددة على مستوى التطبيق

-

تتضمن تكوينات أمان الموجه الموضحة في هذا المستند القدرات التي تقدمها هذه التحسينات، مع شرح لوصف الإجراء المطبق بواسطة السياسات. تتاح الروابط التشعبية لمستندات الميزات الفردية في قسم المعلومات ذات الصلة في نهاية هذا المستند، إذا كنت ترغب في مراجعة التفاصيل الكاملة لميزات الفحص الصوتي.

كافيتس

يجب أن يطبق تطبيق جدار حماية Cisco IOS مع القدرات الصوتية المستندة إلى الموجهات جدار حماية السياسة المستند إلى المنطقة من أجل تعزيز النقاط التي تم ذكرها سابقا. لا يتضمن جدار حماية IOS التقليدي القدرة المطلوبة للدعم الكامل لتعقيدات الإشارة وسلوكيات حركة مرور الصوت.

nat

غالبا ما يتم تكوين ترجمة عنوان الشبكة (NAT) عبر نظام IOS من Cisco بالتزامن مع جدار حماية Cisco IOS، وخاصة في الحالات التي يجب فيها على الشبكات الخاصة الواجهة مع الإنترنت، أو إذا كان يجب على الشبكات الخاصة المتباينة الاتصال، وخاصة إذا كانت مساحة عنوان IP المتداخلة قيد الاستخدام. يتضمن برنامج Cisco IOS بوابات طبقة تطبيق NAT (ALG) ل SIP و Skinny و H.323. مثاليا، يمكن إستيعاب اتصال الشبكة لصوت IP دون تطبيق NAT، حيث أن NAT يقدم تعقيد إضافي لاستكشاف الأخطاء وإصلاحها وتطبيقات سياسة الأمان، وخاصة في الحالات التي يتم فيها إستخدام حمل زائد ل NAT. يجب تطبيق NAT فقط كحل حالة أخير لمعالجة شواغل اتصال الشبكة.

CUPC

لا يصف هذا المستند التكوين الذي يدعم إستخدام عميل Cisco Unified Presence (CUPC) مع جدار حماية Cisco IOS، حيث أن CUPC غير مدعوم بعد من قبل Zone (المنطقة) أو جدار الحماية التقليدي كما هو الحال مع برنامج Cisco IOS الإصدار 12.4(20)T1. يتم دعم CUPC في إصدار مستقبلي من برنامج Cisco IOS Software.

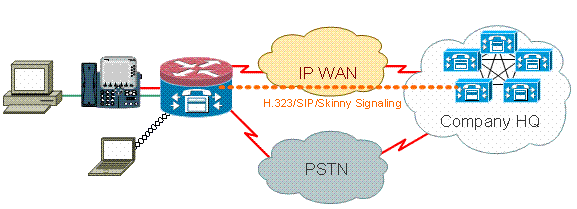

Office مع بوابة Cisco Unity Express/SRST/PSTN التي تتصل ب Cisco CallManager المركزي

يختلف هذا السيناريو عن التطبيقات السابقة، من حيث إستخدام التحكم المركزي في المكالمات لجميع التحكم في المكالمات، بدلا من معالجة المكالمات الموزعة المستندة إلى الموجه. يتم تطبيق البريد الصوتي الموزع، ولكن من خلال Cisco Unity Express على الموجه. يوفر الموجه وظائف Telephony للموقع البعيد و PSTN Gateway القابلة للبقاء للاتصال في حالات الطوارئ والطلب المحلي. يوصى بتوفير مستوى محدد من سعة بروتوكول PSTN للتوافق مع فشل الاتصال الالتفافي برقم المكالمات على الشبكة المحلية (WAN)، فضلا عن الاتصال بالمنطقة المحلية كما هو موضح في خطة الطلب. وبالإضافة إلى ذلك، تتطلب القوانين المحلية عادة توفير نوع من اتصال PSTN المحلي لاستيعاب طلب الطوارئ (911).

يمكن أن يطبق هذا السيناريو أيضا Cisco CallManager Express كعامل معالجة المكالمات ل SRST، في حالة الحاجة إلى قدرة أكبر على معالجة المكالمات أثناء حالات توقف شبكة WAN/CCM. راجع دمج Cisco Unity Connection مع Cisco Unified CME-AS-SRST للحصول على مزيد من المعلومات.

خلفية السيناريو

يتضمن سيناريو التطبيق الهواتف السلكية (الشبكة المحلية الظاهرية VLAN الصوتية)، وأجهزة الكمبيوتر الشخصية السلكية (شبكة VLAN للبيانات)، والأجهزة اللاسلكية (بما في ذلك أجهزة بروتوكول VoIP مثل أداة IP Communicator).

-

فحص إرسال الإشارات بين الهواتف المحلية ومجموعة CUCM البعيدة (SCCP و SIP)

-

قم بفحص إشارات H.323 بين الموجه ومجموعة CUCM البعيدة.

-

قم بفحص الإشارات بين الهواتف المحلية والموجه عندما يكون الارتباط بالموقع البعيد معطلا ويكون SRST نشطا.

-

ثقوب في الوسائط الصوتية للتواصل بين:

-

الأجزاء السلكية واللاسلكية المحلية

-

الهواتف المحلية والنائية

-

خادم MoH عن بعد والهواتف المحلية

-

خادم Remote Unity والهواتف المحلية للبريد الصوتي

-

-

تطبيق فحص التطبيق والتحكم فيه (AIC) على:

-

رسائل دعوة حد المعدل

-

ضمان توافق البروتوكول على جميع حركة مرور SIP.

-

المزايا/السلبيات

يقدم هذا السيناريو ميزة حدوث معظم عمليات معالجة المكالمات في مجموعة Cisco CallManager المركزية، والتي توفر عبئا أقل على الإدارة. يجب أن يعالج الموجه بشكل نموذجي عبء فحص الموارد الصوتية المحلية الأقل مقارنة بالحالات الأخرى الموضحة في هذا المستند، حيث لا يتم فرض غالبية عبء معالجة المكالمات على الموجه، باستثناء معالجة حركة المرور إلى/من Cisco Unity Express، وفي الحالات التي يكون فيها هناك انقطاع WAN أو CUCM، ويتم إستدعاء Cisco CallManager Express/SRST المحلي حيز التنفيذ لمعالجة المكالمات.

يكمن أكبر عيوب هذه الحالة، أثناء نشاط معالجة المكالمات النموذجي، في وجود Cisco Unity Express على الموجه المحلي. وعلى الرغم من أن هذا يعد جيدا من منظور التصميم، على سبيل المثال، فإن Cisco Unity Express يقع أقرب مكان إلى المستخدمين النهائيين حيث يتم الاحتفاظ بالبريد الصوتي، إلا أنه يتكبد بعض أعباء الإدارة الإضافية، حيث يمكن أن يكون هناك عدد كبير من Cisco Unity Express لإدارته. ومع ذلك، فإنه مع إستخدام Cisco Unity Express مركزي لحمل العيوب العكسية، في أن Cisco Unity Express المركزي يكون أبعد عن المستخدمين البعيدين، وربما لا يمكن الوصول إليه أثناء حالات انقطاع الاتصال. وبالتالي، فإن الفوائد الوظيفية لعرض البريد الصوتي الموزع عن طريق نشر Cisco Unity Express على المواقع البعيدة توفر الاختيار الفائق.

تكوينات لسياسات البيانات وجدار الحماية القائم على المناطق والأمان الصوتي و Cisco CallManager Express

يعتمد تكوين الموجه على 3845 مع NME-X-23ES و PRI HWIC:

تكوين الخدمة الصوتية ل SRST واتصال Cisco Unity Express:

! telephony-service load 7960-7940 P00308000400 max-ephones 24 max-dn 24 ip source-address 192.168.112.1 port 2000 system message CME2 max-conferences 12 gain -6 transfer-system full-consult create cnf-files version-stamp 7960 Jun 10 2008 15:47:13 !

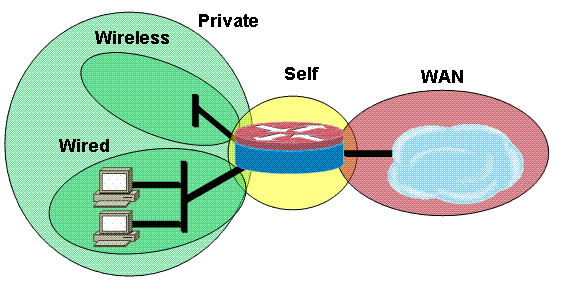

هذا مثال على تكوين جدار حماية السياسة المستند إلى المنطقة، والذي يتكون من مناطق أمان لأجزاء الشبكة المحلية (LAN) السلكية واللاسلكية، وشبكة LAN الخاصة، التي تتكون من مقاطع سلكية ولاسلكية، مقطع شبكة WAN حيث يتم الوصول إلى الاتصال بشبكة WAN الموثوق بها، والمنطقة الذاتية حيث توجد موارد الصوت للموجه:

تكوين الأمان:

class-map type inspect match-all acl-cmap match access-group 171 class-map type inspect match-any most-traffic-cmap match protocol tcp match protocol udp match protocol icmp match protocol ftp ! ! policy-map type inspect most-traffic-pmap class type inspect most-traffic-cmap inspect class class-default drop policy-map type inspect acl-pass-pmap class type inspect acl-cmap pass ! zone security private zone security public zone security wired zone security wireless ! zone-pair security priv-pub source private destination public service-policy type inspect most-traffic-pmap zone-pair security priv-vpn source private destination vpn service-policy type inspect most-traffic-pmap zone-pair security acctg-pub source acctg destination public service-policy type inspect most-traffic-pmap zone-pair security eng-pub source eng destination public service-policy type inspect most-traffic-pmap ! ! ! interface GigabitEthernet0/0 ip virtual-reassembly zone-member security eng Entire router configuration: version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname 3825-srst ! ! logging message-counter syslog logging buffered 51200 warnings ! no aaa new-model clock timezone mst -7 clock summer-time mdt recurring ! dot11 syslog ip source-route ! ! ip cef ip cef ! ! ip domain name cisco.com ip name-server 172.16.1.22 ip vrf acctg rd 0:1 ! ip vrf eng rd 0:2 ! ip inspect WAAS enable ! no ipv6 cef multilink bundle-name authenticated ! ! voice-card 0 no dspfarm ! ! ! ! ! ! archive log config hidekeys ! ! ! ! ! ! ! class-map type inspect match-all acl-cmap match access-group 171 class-map type inspect match-any most-traffic-cmap match protocol tcp match protocol udp match protocol icmp match protocol ftp ! ! policy-map type inspect most-traffic-pmap class type inspect most-traffic-cmap inspect class class-default drop policy-map type inspect acl-pass-pmap class type inspect acl-cmap pass ! zone security private zone security public zone security vpn zone security eng zone security acctg zone-pair security priv-pub source private destination public service-policy type inspect most-traffic-pmap zone-pair security priv-vpn source private destination vpn service-policy type inspect most-traffic-pmap zone-pair security acctg-pub source acctg destination public service-policy type inspect most-traffic-pmap zone-pair security eng-pub source eng destination public service-policy type inspect most-traffic-pmap ! ! ! ! interface Loopback101 ip vrf forwarding acctg ip address 10.255.1.5 255.255.255.252 ip nat inside ip virtual-reassembly zone-member security acctg ! interface Loopback102 ip vrf forwarding eng ip address 10.255.1.5 255.255.255.252 ip nat inside ip virtual-reassembly zone-member security eng ! interface GigabitEthernet0/0 no ip address duplex auto speed auto media-type rj45 no keepalive ! interface GigabitEthernet0/0.1 encapsulation dot1Q 1 native ip address 172.16.1.103 255.255.255.0 shutdown ! interface GigabitEthernet0/0.109 encapsulation dot1Q 109 ip address 172.16.109.11 255.255.255.0 ip nat outside ip virtual-reassembly zone-member security public ! interface GigabitEthernet0/1 no ip address duplex auto speed auto media-type rj45 no keepalive ! interface GigabitEthernet0/1.129 encapsulation dot1Q 129 ip address 172.17.109.2 255.255.255.0 standby 1 ip 172.17.109.1 standby 1 priority 105 standby 1 preempt standby 1 track GigabitEthernet0/0.109 ! interface GigabitEthernet0/1.149 encapsulation dot1Q 149 ip address 192.168.109.2 255.255.255.0 ip wccp 61 redirect in ip wccp 62 redirect out ip nat inside ip virtual-reassembly zone-member security private ! interface GigabitEthernet0/1.161 encapsulation dot1Q 161 ip vrf forwarding acctg ip address 10.1.1.1 255.255.255.0 ip nat inside ip virtual-reassembly zone-member security acctg ! interface GigabitEthernet0/1.162 encapsulation dot1Q 162 ip vrf forwarding eng ip address 10.1.1.1 255.255.255.0 ip nat inside ip virtual-reassembly zone-member security eng ! interface Serial0/3/0 no ip address encapsulation frame-relay shutdown frame-relay lmi-type cisco ! interface Serial0/3/0.1 point-to-point ip vrf forwarding acctg ip address 10.255.1.1 255.255.255.252 ip nat inside ip virtual-reassembly zone-member security acctg snmp trap link-status no cdp enable frame-relay interface-dlci 321 IETF ! interface Serial0/3/0.2 point-to-point ip vrf forwarding eng ip address 10.255.1.1 255.255.255.252 ip nat inside ip virtual-reassembly zone-member security eng snmp trap link-status no cdp enable frame-relay interface-dlci 322 IETF ! interface Integrated-Service-Engine2/0 no ip address shutdown no keepalive ! interface GigabitEthernet3/0 no ip address shutdown ! router eigrp 1 network 172.16.109.0 0.0.0.255 network 172.17.109.0 0.0.0.255 no auto-summary ! router eigrp 104 network 10.1.104.0 0.0.0.255 network 192.168.109.0 network 192.168.209.0 no auto-summary ! router bgp 1109 bgp log-neighbor-changes neighbor 172.17.109.4 remote-as 1109 ! address-family ipv4 neighbor 172.17.109.4 activate no auto-summary no synchronization network 172.17.109.0 mask 255.255.255.0 exit-address-family ! ip forward-protocol nd ip route vrf acctg 0.0.0.0 0.0.0.0 172.16.109.1 global ip route vrf acctg 10.1.2.0 255.255.255.0 10.255.1.2 ip route vrf eng 0.0.0.0 0.0.0.0 172.16.109.1 global ip route vrf eng 10.1.2.0 255.255.255.0 10.255.1.2 ! ! ip http server no ip http secure-server ip nat pool acctg-nat-pool 172.16.109.21 172.16.109.22 netmask 255.255.255.0 ip nat pool eng-nat-pool 172.16.109.24 172.16.109.24 netmask 255.255.255.0 ip nat inside source list 109 interface GigabitEthernet0/0.109 overload ip nat inside source list acctg-nat-list pool acctg-nat-pool vrf acctg overload ip nat inside source list eng-nat-list pool eng-nat-pool vrf eng overload ip nat inside source static 172.17.109.12 172.16.109.12 extendable ! ip access-list extended acctg-nat-list deny ip 10.0.0.0 0.255.255.255 10.0.0.0 0.255.255.255 permit ip 10.0.0.0 0.255.255.255 any ip access-list extended eng-nat-list deny ip 10.0.0.0 0.255.255.255 10.0.0.0 0.255.255.255 permit ip 10.0.0.0 0.255.255.255 any ! logging 172.16.1.20 access-list 1 permit any access-list 109 deny ip 192.168.0.0 0.0.255.255 192.168.0.0 0.0.255.255 access-list 109 permit ip 192.168.0.0 0.0.255.255 any access-list 111 deny ip 192.168.0.0 0.0.255.255 192.168.0.0 0.0.255.255 access-list 111 permit ip 192.168.0.0 0.0.255.255 any access-list 141 permit ip 10.0.0.0 0.255.255.255 any access-list 171 permit ip host 1.1.1.1 host 2.2.2.2 ! ! ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! gateway timer receive-rtp 1200 ! ! alias exec sh-sess show policy-map type inspect zone-pair sessions ! line con 0 exec-timeout 0 0 line aux 0 line 130 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh line 194 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh line vty 0 4 password cisco login ! exception data-corruption buffer truncate scheduler allocate 20000 1000 ! webvpn context Default_context ssl authenticate verify all ! no inservice ! end

الإدارة والمراقبة والإعداد

يتم بشكل عام إستيعاب عمليتي الإمداد والتكوين لكل من موارد مهاتفة IP المستندة إلى الموجهات وجدار حماية السياسات المستند إلى المنطقة بشكل أفضل مع محترف تكوين Cisco. لا يدعم CiscoSecure Manager جدار حماية السياسة المستند إلى المنطقة أو خدمة IP الهاتفية المستندة إلى الموجه.

يدعم جدار الحماية التقليدي من Cisco IOS مراقبة SNMP باستخدام قاعدة معلومات الإدارة (MIB) لجدار الحماية الموحد من Cisco. ولكن جدار الحماية الخاص بالسياسات المستند إلى المناطق غير مدعوم حتى الآن في قاعدة معلومات الإدارة (MIB) لجدار الحماية الموحد. وعلى هذا النحو، يجب معالجة مراقبة جدار الحماية من خلال الإحصائيات على واجهة سطر الأوامر للموجه، أو باستخدام أدوات واجهة المستخدم الرسومية (GUI) مثل محترف تكوين Cisco.

يوفر نظام Cisco Secure Monitoring and Reporting System (CS-MARS) الدعم الأساسي لجدار حماية السياسة القائم على المنطقة، رغم تغييرات التسجيل التي أدت إلى تحسين إرتباط رسائل السجل بحركة المرور التي تم تنفيذها في البرنامج Cisco IOS Software، الإصدار 12.4(15)T4/T5 وبرنامج Cisco IOS الإصدار 12.4(20)T التي لم يتم دعمها بالكامل في CS-MARS.

تخطيط السعة

نتائج إختبار أداء فحص مكالمات الجدار الناري من India TBD.

التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك استخدامها لاستكشاف أخطاء التكوين وإصلاحها.

يوفر جدار حماية منطقة Cisco IOS أوامر show وdebug لعرض نشاط جدار الحماية ومراقبته واستكشاف أخطائه وإصلاحها. يصف هذا القسم إستخدام أوامر show لمراقبة نشاط جدار الحماية الأساسي، وتقديم إلى أوامر تصحيح الأخطاء لجدار حماية المنطقة للحصول على أستكشاف الأخطاء وإصلاحها بشكل أكثر تفصيلا، أو إذا كانت المناقشة مع الدعم الفني تتطلب معلومات تفصيلية.

أوامر استكشاف الأخطاء وإصلاحها

ملاحظة: ارجع إلى معلومات مهمة حول أوامر التصحيح قبل إستخدام أوامر debug.

إظهار الأوامر

يوفر جدار حماية Cisco IOS العديد من أوامر show لعرض تكوين نهج الأمان ونشاطه:

يمكن إستبدال العديد من هذه الأوامر بأمر أقصر من خلال تطبيق الأمر alias.

أوامر التصحيح

يمكن أن تكون أوامر تصحيح الأخطاء مفيدة في الحدث الذي تستخدم فيه تكوين غير نموذجي أو غير مدعوم، وتحتاج إلى العمل مع Cisco TAC أو خدمات الدعم التقني للمنتجات الأخرى من أجل حل مشاكل قابلية التشغيل البيني.

ملاحظة: يمكن أن يؤدي تطبيق أوامر تصحيح الأخطاء على إمكانيات أو حركة مرور معينة إلى إرسال عدد كبير جدا من رسائل وحدة التحكم، مما يتسبب في عدم إستجابة وحدة تحكم الموجه. في الحالة التي تحتاج إلى تمكين تصحيح الأخطاء، من الممكن توفير وصول بديل لواجهة سطر الأوامر، مثل نافذة برنامج Telnet التي لا تراقب مربع الحوار الطرفي. يجب عليك تمكين أجهزة تصحيح الأخطاء الموجودة خارج الخط (بيئة المختبر) فقط أو أثناء نافذة الصيانة المخطط لها، لأنك إذا قمت بتمكين تصحيح الأخطاء، فهذا يمكن أن يؤثر بشكل كبير على أداء الموجه.

معلومات ذات صلة

- دليل تصميم شبكة مرجع الحلول Cisco Unified CallManager Express

- أفضل ممارسات الأمان السريع ل Cisco Unified CallManager

- دمج Cisco Unity Connection مع Cisco Unified CME-AS-SRST

- مرجع القيادة السريعة لمدير الاتصالات الموحدة من Cisco

- مثال على تكوين Cisco CallManager Express/Cisco Unity Express

- دعم قاعدة معلومات الإدارة ل Cisco CallManager Express 3.4 SNMP

- دليل تصميم وتطبيق جدار الحماية القائم على المناطق

- دعم جدار حماية Cisco IOS لحركة المرور المحلية قليلة السمك و CME

- جدار حماية Cisco IOS

- الدعم التقني والمستندات - Cisco Systems

التعليقات

التعليقات