تكوين قوائم الوصول إلى IP وترتيبها

خيارات التنزيل

-

ePub (97.1 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند أنواعا مختلفة من قوائم التحكم في الوصول (ACLs) إلى IP وكيف يمكنها تصفية حركة مرور الشبكة.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات أساسية خاصة لهذا المستند. تتوفر المفاهيم التي تمت مناقشتها في إصدارات برامج Cisco IOS® Software 8.3 أو الأحدث. وتتم ملاحظة ذلك ضمن كل ميزة في قائمة الوصول.

المكونات المستخدمة

يتناول هذا المستند أنواعًا مختلفة من قوائم التحكم في الوصول (ACL). تتوفر بعض هذه العناصر منذ إصدارات البرنامج Cisco IOS، الإصدار 8.3 وبعضها الآخر تم تقديمه في إصدارات البرامج اللاحقة. وتتم ملاحظة ذلك في مناقشة كل نوع.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات نصائح Cisco التقنيةللحصول على مزيد من المعلومات حول اصطلاحات المستندات.

معلومات أساسية

يوضح هذا المستند الكيفية التي يمكن بها لقوائم التحكم في الوصول (ACLs) إلى IP تصفية حركة مرور الشبكة. كما يحتوي على أوصاف موجزة لأنواع ACL IP وتوفّر الميزات ومثال للاستخدام في شبكة.

ملاحظة: يحتوي RFC 1700 على أعداد معينة من المنافذ المعروفة.يحتوي RFC 1918 على تخصيص العنوان لشبكات الإنترنت الخاصة وعناوين IP التي يجب عدم رؤيتها عادة على الإنترنت.

ملاحظة: يمكن فقط لمستخدمي Cisco المسجلين الوصول إلى المعلومات الداخلية.

ملاحظة: يمكن إستخدام قوائم التحكم في الوصول (ACL) أيضا لتحديد حركة المرور إلى ترجمة عنوان الشبكة (NAT) أو تشفيرها أو تصفية البروتوكولات التي ليس لها IP مثل AppleTalk أو IPX. توجد مناقشة لهذه الوظائف خارج نطاق هذا المستند.

مفاهيم قائمة التحكم في الوصول (ACL)

أقنعة

يتم إستخدام الأقنعة مع عناوين IP في قوائم التحكم بالوصول إلى IP لتحديد ما يجب السماح به وما يجب رفضه. تبدأ الأقنعة بقيمة 255 من أجل تكوين عناوين IP على الواجهات وتكون القيم الكبيرة على الجانب الأيسر، على سبيل المثال، عنوان IP 10.165.202.129 مع قناع 255.255.255.224. أقنعة قوائم التحكم بالوصول إلى IP هي العكس، على سبيل المثال، قناع 0.0.0.255. يُسمى هذا أحيانًا قناع عكسي أو قناع حرف بدل. عندما يتم تقسيم قيمة القناع إلى قيم ثنائية (الأصفار والآحاد)، تحدد النتائج وحدات بت العناوين التي يجب مراعاتها عند معالجة حركة المرور. يشير 0 إلى أنه يجب مراعاة وحدات بت العناوين (تطابق تام)؛ لا تهتم 1 في القناع. يشرح هذا الجدول المفهوم بشكل أكبر.

| مثال على القناع | |

|---|---|

| عنوان الشبكة (حركة المرور التي ستتم معالجتها) | 10.1.1.0 |

| القناع | 0.0.0.255 |

| عنوان الشبكة (بالقيم الثنائية) | 00001010.00000001.00000001.00000000 |

| قناع (بالقيم الثنائية) | 00000000.00000000.00000000.11111111 |

استنادًا إلى القناع بالقيم الثنائية، يمكنك أن ترى أنه يجب تطابق المجموعات الثلاث الأولى (الأنظمة الثمانية) تمامًا مع عنوان الشبكة بالقيم الثنائية المُحدد (00001010.00000001.00000001). المجموعة الأخيرة من الأرقام لا تهتم (.11111111). لذلك، تتطابق كل حركات المرور التي تبدأ ب 10.1.1. بما أن النظام الثماني الأخير لا يكترث. لذلك، باستخدام هذا القناع، تتم معالجة عناوين الشبكة من 10.1.1.1 إلى 10.1.1.255 (10.1.1.x).

اطرح القناع العادي من 255.255.255.255 لتحديد القناع المعكوس لقائمة التحكم بالوصول (ACL). في هذا المثال، يتم تحديد القناع المعكوس لعنوان الشبكة 172.16.1.0 بقناع عادي 255.255.255.0.

-

255.255.255.255 - 255.255.255.0 (القناع العادي) = 0.0.0.255 (القناع المعكوس)

لاحظ معادلات قائمة التحكم في الوصول (ACL).

-

يعني المصدر/حرف البدل 0.0.0.0/255.255.255.255 أي.

-

المصدر/حرف البدل 10.1.1.2/0.0.0.0 هو نفسه المضيف 10.1.1.2.

تلخيص قائمة التحكم في الوصول (ACL)

ملاحظة: يمكن أيضا تمثيل أقنعة الشبكة الفرعية كتدوين ذي طول ثابت. على سبيل المثال، 192.168.10.0/24 يمثل 192.168.10.0 255.255.255.0.

تصف هذه القائمة كيفية تلخيص مجموعة من الشبكات في شبكة واحدة لتحسين قائمة التحكم في الوصول (ACL). ضع في الاعتبار تلك الشبكات.

192.168.32.0/24 192.168.33.0/24 192.168.34.0/24 192.168.35.0/24 192.168.36.0/24 192.168.37.0/24 192.168.38.0/24 192.168.39.0/24

أول نظامان ثمانيان وآخر نظام ثماني هي نفسها لكل شبكة. هذا الجدول هو شرح لكيفية تلخيصها في شبكة واحدة.

يمكن كتابة النظام الثماني الثالث للشبكات السابقة كما هو موضح في هذا الجدول، ومراسل إلى موضع نظام ثماني بت وقيمة العنوان لكل بت.

| عشري | 128 | 64 | 32 | 16 | 8 | 4 | 2 | 1 |

| 32 | 0 | 0 | 1 | 0 | 0 | 0 | 0 | 0 |

| 33 | 0 | 0 | 1 | 0 | 0 | 0 | 0 | 1 |

| 34 | 0 | 0 | 1 | 0 | 0 | 0 | 1 | 0 |

| 35 | 0 | 0 | 1 | 0 | 0 | 0 | 1 | 1 |

| 36 | 0 | 0 | 1 | 0 | 0 | 1 | 0 | 0 |

| 37 | 0 | 0 | 1 | 0 | 0 | 1 | 0 | 1 |

| 38 | 0 | 0 | 1 | 0 | 0 | 1 | 1 | 0 |

| 39 | 0 | 0 | 1 | 0 | 0 | 1 | 1 | 1 |

| M | M | M | M | M | D | D | D |

بما أن وحدات البت الخمس الأولى تطابقت، فيمكن تلخيص الشبكات الثماني السابقة في شبكة واحدة (192.168.32.0/21 أو 192.168.32.0 255.255.248.0). جميع المجموعات الثمانية الممكنة من وحدات البت الثلاثة ذات الترتيب المنخفض ذات صلة بنطاقات الشبكة المعنية. يحدّد هذا الأمر قائمة تحكم في الوصول (ACL) الذي يسمح لهذه الشبكة. إذا قمت بطرح 255.255.248.0 (القناع العادي) من 255.255.255.255، فإنه ينتج 0.0.7.255.

access-list acl_permit permit ip 192.168.32.00.0.7.255

فكّر في هذه المجموعة من الشبكات لمزيد من التوضيح.

192.168.146.0/24 192.168.147.0/24 192.168.148.0/24 192.168.149.0/24

أول نظامان ثمانيان وآخر نظام ثماني هي نفسها لكل شبكة. هذا الجدول هو شرح لكيفية تلخيصها.

يمكن كتابة النظام الثماني الثالث للشبكات السابقة كما هو موضح في هذا الجدول، ومراسل إلى موضع نظام ثماني بت وقيمة العنوان لكل بت.

| عشري | 128 | 64 | 32 | 16 | 8 | 4 | 2 | 1 |

| 146 | 1 | 0 | 0 | 1 | 0 | 0 | 1 | 0 |

| 147 | 1 | 0 | 0 | 1 | 0 | 0 | 1 | 1 |

| 148 | 1 | 0 | 0 | 1 | 0 | 1 | 0 | 0 |

| 149 | 1 | 0 | 0 | 1 | 0 | 1 | 0 | 1 |

| M | M | M | M | M | ؟ | ؟ | ؟ |

بخلاف المثال السابق، لا يمكنك تلخيص تلك الشبكات في شبكة واحدة. إذا تم تلخيصها لشبكة واحدة، فإنها تصبح 192.168.144.0/21 لأن هناك خمس وحدات بت متشابهة في النظام الثماني الثالث. تغطي هذه الشبكة الملخصة 192.168.144.0/21 مجموعة من الشبكات من 192.168.144.0 إلى 192.168.151.0. من بين هذه الشبكات، 192.168.144.0 و192.168.145.0 و192.168.150.0 و192.168.151.0 ليست مدرجة في القائمة المحددة لأربع شبكات. من أجل تغطية الشبكات المحددة، تحتاج إلى شبكتين ملخصتين كحد أدنى. يمكن تلخيص الشبكات الأربع المحددة في هاتين الشبكتين:

-

بالنسبة للشبكات 192.168.146.x و 192.168.147.x، تتطابق جميع وحدات البت باستثناء الأخيرة، وهي لا تهتم. يمكن كتابة هذا كما يلي 192.168.146.0/23 (أو 192.168.146.0 255.255.254.0).

-

بالنسبة للشبكات 192.168.148.x و 192.168.149.x، تتطابق جميع وحدات البت باستثناء الأخيرة، وهي لا تهتم. يمكن كتابة هذا كما يلي 192.168.148.0/23 (أو 192.168.148.0 255.255.254.0).

يحدد هذا الإخراج قائمة تحكم في الوصول (ACL) ملخصة للشبكات السابقة.

!--- This command is used to allow access access for devices with IP

!--- addresses in the range from 192.168.146.0 to 192.168.147.254. access-list 10 permit 192.168.146.00.0.1.255

!--- This command is used to allow access access for devices with IP

!--- addresses in the range from 192.168.148.0 to 192.168.149.254 access-list 10 permit 192.168.148.00.0.1.255

معالجة قوائم التحكم في الوصول (ACL)

تتم مقارنة حركة المرور الواردة إلى الموجّه بإدخالات قائمة التحكم بالوصول (ACL) استنادًا إلى ترتيب تكرار الإدخالات في الموجّه. تتم إضافة العبارات الجديدة إلى نهاية القائمة. يستمر الموجّه في البحث حتى يصبح لديه تطابق. إذا لم يُعثر على أي تطابقات عند وصول الموجّه إلى نهاية القائمة، يتم رفض حركة المرور. لهذا السبب، يجب أن يكون لديك الإدخالات التي يتم الوصول إليها بشكل متكرر في أعلى القائمة. هناك رفض ضمني لحركة المرور غير المسموح بها. يمكن أن تقوم قائمة التحكم في الوصول (ACL) الأحادية الإدخال التي تحتوي على إدخال رفض واحد فقط برفض جميع حركات المرور. يجب أن يكون لديك عبارة سماح واحدة على الأقل في قائمة تحكم في الوصول وإلا فسيتم منع حركة المرور بكاملها. هذان النوعان من قوائم التحكم في الوصول (ACL) (101 و102) لهما التأثير نفسه.

!--- This command is used to permit IP traffic from 10.1.1.0

!--- network to 172.16.1.0 network. All packets with a source

!--- address not in this range will be rejected. access-list 101 permit ip 10.1.1.0 0.0.0.255 172.16.1.00.0.0.255

!--- This command is used to permit IP traffic from 10.1.1.0

!--- network to 172.16.1.0 network. All packets with a source

!--- address not in this range will be rejected. access-list 102 permit ip 10.1.1.0 0.0.0.255 172.16.1.00.0.0.255

access-list 102 deny ip any any

في المثال التالي، الإدخال الأخير كاف. لا تحتاج إلى الإدخالات الثلاثة الأولى لأن IP يتضمن بروتوكول TCP وبروتوكول مخطط بيانات المستخدم (UDP) وبروتوكول رسائل التحكم في الإنترنت (ICMP).

!--- This command is used to permit Telnet traffic

!--- from machine 10.1.1.2 to machine 172.16.1.1. access-list 101 permit tcp host 10.1.1.2 host 172.16.1.1 eq telnet

!--- This command is used to permit tcp traffic from

!--- 10.1.1.2 host machine to 172.16.1.1 host machine. access-list 101 permit tcp host 10.1.1.2 host 172.16.1.1

!--- This command is used to permit udp traffic from

!--- 10.1.1.2 host machine to 172.16.1.1 host machine. access-list 101 permit udp host 10.1.1.2 host 172.16.1.1

!--- This command is used to permit ip traffic from

!--- 10.1.1.0 network to 172.16.1.10 network. access-list 101 permit ip 10.1.1.0 0.0.0.255 172.16.1.00.0.0.255

تحديد أنواع المنافذ والرسائل

لا يمكنك فقط تحديد مصدر قائمة تحكم في الوصول (ACL) والوجهة، ولكن يمكنك أيضا تحديد أنواع المنافذ ورسائل بروتوكول ICMP والمعلمات الأخرى. يُعد RFC 1700 مصدرًا جيدًا للمعلومات الخاصة بالمنافذ المعروفة. يتم شرح أنواع رسائل بروتوكول ICMP في RFC 792 .

يمكن للموجّه عرض نص وصفي على بعض المنافذ المعروفة. هل تستخدم a؟ للحصول على المساعدة.

access-list 102 permit tcp host 10.1.1.1 host 172.16.1.1 eq ? bgp Border Gateway Protocol (179) chargen Character generator (19) cmd Remote commands (rcmd, 514)

أثناء التكوين، يقوم الموجّه أيضًا بتحويل القيم الرقمية إلى قيم أكثر سهولة في الاستخدام. هذا مثال حيث تكتب رقم نوع رسالة ICMP، ويتسبب في قيام الموجه بتحويل الرقم إلى اسم.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

يصبح

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

تطبيق قوائم التحكم في الوصول (ACL)

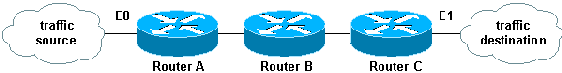

يمكنك تحديد قوائم التحكم في الوصول (ACL) ولا يتم تطبيقها بعد. ولكن، لا يكون لقوائم التحكم في الوصول (ACL) أي تأثير حتى يتم تطبيقها على واجهة الموجّه. من الممارسات الجيدة تطبيق قائمة التحكم في الوصول (ACL) على الواجهة الأقرب لمصدر حركة المرور. كما هو موضح في هذا المثال، عند محاولة حظر حركة المرور من المصدر إلى الوجهة، يمكنك تطبيق قائمة التحكم في الوصول (ACL) واردة على E0 بالموجه A بدلا من قائمة صادرة إلى E1 بالموجه C. تحتوي قائمة الوصول على adeny ip any ضمنيا في نهاية أي قائمة وصول. إذا كانت حركة المرور مرتبطة بطلب DHCP وإذا لم يكن مسموحا به صراحة، يتم إسقاط حركة المرور لأنه عندما تنظر إلى طلب DHCP في IP، يكون عنوان المصدر s=0.0.0.0 (Ethernet1/0)، d=255.255.255.255، len 604، rcvd 2 UDP src=68، dst=67. لاحظ أن عنوان IP المصدر هو 0.0.0.0 وعنوان الوجهة هو 255.255.255.255. منفذ المصدر هو 68 والوجهة 67. لذلك، يجب عليك السماح بهذا النوع من حركة المرور في قائمة الوصول الخاصة بك أو أنه سيتم إسقاط حركة المرور بسبب الرفض الضمني في نهاية العبارة.

ملاحظة: لكي تمر حركة مرور UDP، يجب أيضا السماح بحركة مرور UDP بشكل صريح بواسطة قائمة التحكم في الوصول (ACL).

تحديد الداخل والخارج والوارد والصادر والمصدر والوجهة

يستخدم الموجّه مصطلحات الدخول والخروج والمصدر والوجهة كمراجع. يمكن مقارنة حركة المرور على الموجّه بحركة المرور على الطريق السريع. إذا كنت ضابطا في تطبيق القانون في بنسلفانيا وأردت إيقاف شاحنة تنتقل من ماريلاند إلى نيويورك، فإن مصدر الشاحنة هو ماريلاند، ووجهة الشاحنة هي نيويورك. يمكن تطبيق حاجز الطريق على حدود بنسلفانيا-نيويورك (خارج) أو حدود ماريلاند-بنسلفانيا (داخل).

عندما تشير إلى موجّه، فإن هذه المصطلحات لها هذه المعاني.

-

خارج — حركة المرور التي تمت بالفعل من خلال الموجّه وتغادر الواجهة. المصدر هو المكان الذي كان عليه، على الجانب الآخر من الموجّه، والوجهة هي المكان الذي يذهب إليه.

-

داخل — حركة المرور التي تصل إلى الواجهة ثم تنتقل عبر الموجّه. المصدر هو المكان الذي كان عليه والوجهة هي المكان الذي يذهب إليه، على الجانب الآخر من الموجّه.

-

الوارد — إذا كانت قائمة الوصول واردة، فعندما يستقبل الموجّه حزمة، يتحقق البرنامج Cisco IOS software من عبارات المعايير الخاصة بقائمة الوصول بحثًا عن تطابق. إذا كانت الحزمة مسموح بها، يستمر البرنامج في معالجة الحزمة. إذا تم رفض الحزمة، فإن البرنامج يتجاهل الحزمة.

-

الصادر — إذا كانت قائمة الوصول صادرة، بعد أن يستقبل البرنامج حزمة ويوجهها إلى الواجهة الصادرة، يتحقق البرنامج من عبارات المعايير لقائمة الوصول بحثًا عن تطابق. إذا كانت الحزمة مسموح بها، يُرسل البرنامج الحزمة. إذا تم رفض الحزمة، فإن البرنامج يتجاهل الحزمة.

تحتوي قائمة التحكم بالوصول (ACL) للداخل على مصدر على جزء من الواجهة التي يتم تطبيقها عليه ووجهة خارج الواجهة التي يتم تطبيقها عليها. تحتوي قائمة التحكم بالوصول (ACL) للخارج على مصدر على جزء من أي واجهة غير التي يتم تطبيقها عليه ووجهة خارج الواجهة التي يتم تطبيقها عليها.

تحرير قوائم التحكم في الوصول (ACL)

عندما تقوم بتحرير قائمة التحكم في الوصول (ACL)، فإنها تتطلب اهتمامًا خاصًا. على سبيل المثال، إذا كنت تنوي حذف سطر معين من قائمة التحكم في الوصول (ACL) المرقمة الموجودة كما هو موضح هنا، فسيتم حذف قائمة التحكم في الوصول بالكامل.

!--- The access-list 101 denies icmp from any to any network

!--- but permits IP traffic from any to any network. router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. router(config)#access-list 101 deny icmp any any router(config)#access-list 101 permit ip any any router(config)#^Z router#show access-list Extended IP access list 101 deny icmp any any permit ip any any router# *Mar 9 00:43:12.784: %SYS-5-CONFIG_I: Configured from console by console router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. router(config)#no access-list 101 deny icmp any any router(config)#^Z router#show access-list router# *Mar 9 00:43:29.832: %SYS-5-CONFIG_I: Configured from console by console

انسخ تكوين الموجّه إلى خادم TFTP أو محرر نصوص مثل Notepad لتحرير قوائم التحكم في الوصول (ACL) المرقمة. ثم قم بإجراء أي تغييرات وانسخ التكوين مرة أخرى إلى الموجّه.

يمكنك أيضًا القيام بذلك.

router#configure terminal Enter configuration commands, one per line. router(config)#ip access-list extended test !--- Permits IP traffic from 10.2.2.2 host machine to 10.3.3.3 host machine. router(config-ext-nacl)#permit ip host 10.2.2.2 host 10.3.3.3 !--- Permits www traffic from 10.1.1.1 host machine to 10.5.5.5 host machine. router(config-ext-nacl)#permit tcp host 10.1.1.1 host 10.5.5.5 eq www !--- Permits icmp traffic from any to any network. router(config-ext-nacl)#permit icmp any any !--- Permits dns traffic from 10.6.6.6 host machine to 10.10.10.0 network. router(config-ext-nacl)#permit udp host 10.6.6.6 10.10.10.0 0.0.0.255 eq domain router(config-ext-nacl)#^Z 1d00h: %SYS-5-CONFIG_I: Configured from console by consoles-l router#show access-list Extended IP access list test permit ip host 10.2.2.2 host 10.3.3.3 permit tcp host 10.1.1.1 host 10.5.5.5 eq www permit icmp any any permit udp host 10.6.6.6 10.10.10.0 0.0.0.255 eq domain

تتم إزالة أي عمليات حذف من قائمة التحكم بالوصول (ACL) ويتم إجراء أية إضافات إلى نهاية قائمة التحكم بالوصول (ACL).

router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

router(config)#ip access-list extended test

!--- ACL entry deleted.

router(config-ext-nacl)#no permit icmp any any

!--- ACL entry added.

router(config-ext-nacl)#permit gre host 10.4.4.4 host 10.8.8.8

router(config-ext-nacl)#^Z

1d00h: %SYS-5-CONFIG_I: Configured from console by consoles-l

router#show access-list

Extended IP access list test

permit ip host 10.2.2.2 host 10.3.3.3

permit tcp host 10.1.1.1 host 10.5.5.5 eq www

permit udp host 10.6.6.6 10.10.10.0 0.0.0.255 eq domain

permit gre host 10.4.4.4 host 10.8.8.8

يمكنك أيضًا إضافة خطوط قائمة التحكم بالوصول (ACL) إلى قوائم التحكم بالوصول (ACL) مرقمة قياسية أو مرقمة برقم تسلسلي في Cisco IOS. هذه عينة من التكوين:

تكوين قائمة التحكم في الوصول (ACL) الموسعة بهذه الطريقة:

Router(config)#access-list 101 permit tcp any any Router(config)#access-list 101 permit udp any any Router(config)#access-list 101 permit icmp any any Router(config)#exit Router#

أصدر الأمر show access-list لعرض إدخالات قائمة التحكم في الوصول (ACL). كما تظهر الأرقام التسلسلية مثل 10 و20 و30 هنا.

Router#show access-list

Extended IP access list 101

10 permit tcp any any

20 permit udp any any

30 permit icmp any any

أضِف الإدخال الخاص بقائمة الوصول 101 بالرقم التسلسلي 5.

مثال 1:

Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#ip access-list extended 101 Router(config-ext-nacl)#5 deny tcp any any eq telnet Router(config-ext-nacl)#exit Router(config)#exit Router#

في إخراج show access-list ، تتم إضافة قائمة التحكم في الوصول (ACL) الخاصة بالرقم التسلسلي 5 باعتباره الإدخال الأول إلى قائمة الوصول 101.

Router#show access-list

Extended IP access list 101

5 deny tcp any any eq telnet

10 permit tcp any any

20 permit udp any any

30 permit icmp any any

Router#

مثال 2:

internetrouter#show access-lists

Extended IP access list 101

10 permit tcp any any

15 permit tcp any host 172.16.2.9

20 permit udp host 172.16.1.21 any

30 permit udp host 172.16.1.22 any

internetrouter#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

internetrouter(config)#ip access-list extended 101

internetrouter(config-ext-nacl)#18 per tcp any host 172.16.2.11

internetrouter(config-ext-nacl)#^Z

internetrouter#show access-lists

Extended IP access list 101

10 permit tcp any any

15 permit tcp any host 172.16.2.9

18 permit tcp any host 172.16.2.11

20 permit udp host 172.16.1.21 any

30 permit udp host 172.16.1.22 any

internetrouter#

وبالمثل، يمكنك تكوين قائمة الوصول القياسية بهذه الطريقة:

internetrouter(config)#access-list 2 permit 172.16.1.2

internetrouter(config)#access-list 2 permit 172.16.1.10

internetrouter(config)#access-list 2 permit 172.16.1.11

internetrouter#show access-lists

Standard IP access list 2

30 permit 172.16.1.11

20 permit 172.16.1.10

10 permit 172.16.1.2

internetrouter(config)#ip access-list standard 2

internetrouter(config-std-nacl)#25 per 172.16.1.7

internetrouter(config-std-nacl)#15 per 172.16.1.16

internetrouter#show access-lists

Standard IP access list 2

15 permit 172.16.1.16

30 permit 172.16.1.11

20 permit 172.16.1.10

25 permit 172.16.1.7

10 permit 172.16.1.2

يكمن الاختلاف الرئيسي في قائمة الوصول القياسية في أن Cisco IOS يضيف إدخالا بترتيب تابع لعنوان IP، وليس على رقم تسلسلي.

يوضح هذا المثال الإدخالات المختلفة، على سبيل المثال، كيفية السماح بعنوان IP (192.168.100.0) أو الشبكات (10.10.10.0).

internetrouter#show access-lists

Standard IP access list 19

10 permit 192.168.100.0

15 permit 10.10.10.0, wildcard bits 0.0.0.255

19 permit 10.101.110.0, wildcard bits 0.0.0.255

25 deny any

قم بإضافة الإدخال في قائمة الوصول 2 للسماح بعنوان IP 172.22.1.1:

internetrouter(config)#ip access-list standard 2 internetrouter(config-std-nacl)#18 permit 172.22.1.1

تتم إضافة هذا الإدخال في أعلى القائمة من أجل إعطاء الأولوية لعنوان IP المحدد بدلاً من الشبكة.

internetrouter#show access-lists

Standard IP access list 19

10 permit 192.168.100.0

18 permit 172.22.1.1

15 permit 10.10.10.0, wildcard bits 0.0.0.255

19 permit 10.101.110.0, wildcard bits 0.0.0.255

25 deny any

ملاحظة: قوائم التحكم في الوصول (ACL) السابقة غير مدعومة في جهاز الأمان Security Appliance مثل جدار حماية ASA/PIX.

إرشادات لتغيير قوائم الوصول عند تطبيقها على خرائط التشفير.

-

إذا أضفت إلى تكوين قائمة وصول حالية، فلا حاجة لإزالة خريطة التشفير. إذا أضفت إليها مباشرة دون إزالة خريطة التشفير، فهذا مدعوم ومقبول.

-

إذا كنت بحاجة إلى تعديل إدخال قائمة الوصول من قوائم الوصول الحالية أو حذفه، فيجب عليك إزالة خريطة التشفير من الواجهة. بعد إزالة خريطة التشفير، قم بإجراء جميع التغييرات على قائمة الوصول وأعِد إضافة خريطة التشفير. إذا قمت بإجراء تغييرات مثل حذف قائمة الوصول دون إزالة خريطة التشفير، فهذا غير مدعوم ويمكن أن يؤدي إلى سلوك غير متوقع.

استكشاف الأخطاء وإصلاحها

كيف يمكنني إزالة قائمة التحكم في الوصول (ACL) من واجهة؟

انتقل إلى وضع التكوين وأدخِل الأمر no in front of the access-group ، كما هو موضح في هذا المثال، لإزالة قائمة التحكم في الوصول (ACL) من واجهة.

interface <interface-name> no ip access-group <acl-number> {in|out}

ماذا أفعل عندما يتم رفض حركة المرور؟

إذا تم رفض عدد كبير للغاية من الزيارات، فقم بدراسة منطق القائمة أو حاول تحديد قائمة إضافية أوسع وتطبيقها. يوفر الأمر show ip access-lists تعدادًا للحزم يوضح إدخال قائمة التحكم في الوصول (ACL) الذي تم الوصول إليه. تُظهر الكلمة الأساسية السجل في نهاية إدخالات قائمة التحكم في الوصول (ACL) الفردية رقم قائمة التحكم في الوصول وما إذا كان قد تم السماح للحزمة أو رفضها، بالإضافة إلى المعلومات الخاصة بالمنفذ.

ملاحظة: توجد الكلمة الأساسية إدخال السجل لإدخال السجل في الإصدار 11.2 من برنامج Cisco IOS والإصدارات الأحدث، وفي بعض البرامج المستندة إلى الإصدار 11.1 من Cisco IOS التي تم إنشاؤها خصيصا لسوق مزود الخدمة. لا يدعم البرنامج الأقدم هذه الكلمة الرئيسية. يتضمن استخدام هذه الكلمة الرئيسية واجهة الإدخال وعنوان MAC المصدر حيثما ينطبق ذلك.

كيف يمكنني تصحيح الأخطاء على مستوى الحزمة التي تستخدم موجّه Cisco؟

يشرح هذا الإجراء عملية تصحيح الأخطاء. قبل البدء، تأكد من عدم وجود قوائم التحكم في الوصول (ACL) مطبقة حاليًا، وأن هناك ACL وأن ذلك التحويل السريع غير معطل.

ملاحظة: توخ الحذر الشديد عند تصحيح أخطاء نظام به حركة مرور مزدحمة. استخدم قائمة تحكم في الوصول (ACL) لتصحيح أخطاء حركة مرور معينة. تأكد من العملية وتدفق حركة المرور.

-

أستخدم الأمر access-list من أجل التقاط البيانات المطلوبة.

في هذا المثال، يتم تعيين التقاط البيانات على عنوان الوجهة 10.2.6.6 أو عنوان المصدر 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6 access-list 101 permit ip host 10.2.6.6 any

-

قم بتعطيل التحويل السريع على الواجهات المعنية. سترى الحزمة الأولى فقط إذا لم يتم تعطيل التحويل السريع.

configure terminal

interfaceno ip route-cache -

استخدم الأمر terminal monitor في وضع التمكين لعرض الأمر debug ورسائل خطأ النظام للمحطة الطرفية والجلسة الحالية.

-

أستخدم الأمر debug ip packet 101 أو debug ip packet 101 detail لبدء عملية تصحيح الأخطاء.

-

قم بتنفيذ الأمر no debug all في وضع التمكين وأمر interface configuration لإيقاف عملية تصحيح الأخطاء.

-

قم بإعادة تشغيل ذاكرة التخزين المؤقت.

configure terminal

interfaceip route-cache

أنواع قوائم التحكم في الوصول إلى IP

يصف هذا القسم من المستند أنواع قوائم التحكم في الوصول (ACL).

الرسم التخطيطي للشبكة

قوائم التحكم في الوصول القياسية

قوائم التحكم في الوصول (ACL) القياسية هي أقدم أنواع ACL. يعود تاريخها إلى وقت مبكر مثل برنامج Cisco IOS Software، الإصدار 8.3. تتحكم قوائم التحكم في الوصول (ACL) القياسية في حركة المرور من خلال مقارنة عنوان المصدر لحزم IP إلى العناوين التي تم تكوينها في قائمة التحكم في الوصول (ACL).

هذا هو تنسيق صياغة الأمر لقائمة تحكم في الوصول (ACL) قياسية.

access-list <access-list-number> {permit|deny} {host|source source-wildcard|any}

في جميع إصدارات البرامج، يمكن أن يكون access-list-number أي شيء من 1 إلى 99. في البرنامج Cisco IOS Software، الإصدار 12.0.1، تبدأ قوائم التحكم في الوصول (ACL) القياسية في استخدام أرقام إضافية (من 1300 إلى 1999). ويُشار إلى هذه الأرقام الإضافية بقوائم IP الموسعة. أضاف Cisco IOS Software، الإصدار 11.2 إمكانية لاستخدام اسم القائمة في قوائم التحكم في الوصول (ACL) القياسية.

يمكن تحديد إعداد مصدر/حرف بدل مصدر0.0.0.0/255.255.255.255 على أنه أي. يمكن حذف أحرف البدل إذا كانت كلها أصفار. لذلك، المضيف 10.1.1.2 0.0.0.0 هو المضيف نفسه 10.1.1.2.

بعد تحديد قائمة ACL، يجب تطبيقها علي الواجهة (الواردة أو الصادرة). في إصدارات البرامج السابقة، كان الخروج هو الإعداد الافتراضي عندما لم يتم تحديد كلمة أساسية أنها للخارج أو للداخل. يجب تحديد الاتجاه في إصدارات البرامج اللاحقة.

interface <interface-name>

ip access-group number {in|out}

هذا مثال على استخدام قائمة تحكم في الوصول (ACL) قياسية لحظر كل حركة المرور باستثناء تلك الواردة من المصدر 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 in !

access-list 1 permit 10.1.1.0 0.0.0.255

قوائم التحكم في الوصول الموسعة

تم تقديم قوائم ACL الممتدة في البرنامج Cisco IOS Software، الإصدار 8.3. تتحكم قوائم التحكم في الوصول (ACL) الموسعة في حركة المرور من خلال مقارنة عناوين المصدر والوجهة لحزم IP إلى العناوين التي تم تكوينها في قائمة التحكم في الوصول (ACL).

هذا هو تنسيق صياغة الأمر لقائمة التحكم في الوصول (ACL) الموسعة. يتم تضمين الخطوط هنا لاعتبارات المساحة.

IP

access-list access-list-number

[dynamic dynamic-name [timeout minutes]]

{deny|permit} protocol source source-wildcard destination destination-wildcard [precedence precedence]

[tos tos] [log|log-input] [time-range time-range-name]

ICMP

access-list access-list-number

[dynamic dynamic-name [timeout minutes]]

{deny|permit} icmp source source-wildcard destination destination-wildcard

[icmp-type [icmp-code] |icmp-message]

[precedence precedence] [tos tos] [log|log-input]

[time-range time-range-name]

TCP

access-list access-list-number

[dynamic dynamic-name [timeout minutes]]

{deny|permit} tcp source source-wildcard [operator [port]]

destination destination-wildcard [operator [port]]

[established] [precedence precedence] [tos tos]

[log|log-input] [time-range time-range-name]

UDP

access-list access-list-number

[dynamic dynamic-name [timeout minutes]]

{deny|permit} udp source source-wildcard [operator [port]]

destination destination-wildcard [operator [port]]

[precedence precedence] [tos tos] [log|log-input]

[time-range time-range-name]

في جميع إصدارات البرامج، يمكن أن يكون access-list-number من 100 إلى 199. في البرنامج Cisco IOS Software، الإصدار 12.0.1، تبدأ قوائم التحكم في الوصول (ACL) الموسعة في استخدام أرقام إضافية (من 2000 إلى 2699). ويُشار إلى هذه الأرقام الإضافية بقوائم IP الموسعة. أضاف Cisco IOS Software، الإصدار 11.2 إمكانية لاستخدام اسم القائمة في قوائم التحكم في الوصول (ACL) الموسعة.

يمكن تحديد قيمة 0.0.0.0/255.255.255.255 على أنها أي. بعد تحديد قائمة ACL، يجب تطبيقها علي الواجهة (الواردة أو الصادرة). في إصدارات البرامج السابقة، كان الخروج هو الإعداد الافتراضي عندما لم يتم تحديد كلمة أساسية أنها للخارج أو للداخل. يجب تحديد الاتجاه في إصدارات البرامج اللاحقة.

interface <interface-name>

ip access-group {number|name} {in|out}

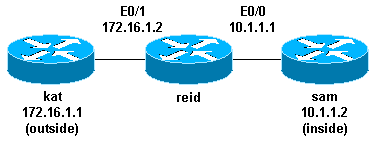

يتم إستخدام قائمة التحكم في الوصول (ACL) الموسعة هذه للسماح بحركة المرور على شبكة 10.1.1.x (في الداخل) وتلقي استجابات إختبارات الاتصال من الخارج بينما تمنع أصوات إختبارات الاتصال غير المرغوب فيها من الأشخاص في الخارج، والذي يسمح لجميع حركة المرور الأخرى.

interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 101 in !

access-list 101 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 101 permit ip any 10.1.1.0 0.0.0.255

ملاحظة: تتطلب بعض التطبيقات، مثل إدارة الشبكة، إختبار الاتصال من أجل وظيفة احتفاظ. إذا كان هذا هو الحال، فيمكنك تقييد إختبارات الاتصال الواردة التي يتم حظرها أو أن تكون أكثر دقة في عناوين IP المسموح بها/المرفوضة.

القفل والمفتاح (قوائم التحكم في الوصول (ACL) الديناميكية)

تم إدخال القفل والمفتاح، والمعروفين أيضًا باسم قوائم التحكم في الوصول (ACL) الديناميكية، في البرنامج Cisco IOS Software، الإصدار 11.1. تعتمد هذه الميزة على برنامج Telnet والمصادقة (محلي أو بعيد) وقوائم التحكم في الوصول (ACL) الموسعة.

يبدأ تكوين القفل والمفتاح بتطبيق قوائم التحكم في الوصول (ACL) موسعة لحظر حركة المرور عبر الموجّه. يتم حظر المستخدمين الذين يرغبون في اجتياز الموجّه بواسطة قائمة التحكم في الوصول (ACL) الموسعة حتى يقوموا بوضع برنامج Telnet بالموجّه وتتم مصادقتهم. ثم ينقطع اتصال Telnet، وتتم إضافة قائمة تحكم في الوصول (ACL) موسعة ديناميكية أحادية الإدخال إلى قائمة التحكم في الوصول (ACL) الموسعة الموجود. هذا يسمح بحركة المرور لفترة زمنية معينة؛ فترات الانتظار الخاملة والمطلقة ممكنة.

هذا هو تنسيق صياغة للأوامر لتكوين القفل والمفتاح باستخدام المصادقة المحلية.

username <user-name> password <password> !

interface <interface-name> ip access-group {number|name} {in|out}

تتم إضافة قائمة التحكم في الوصول (ACL) الأحادية الإدخال في هذا الأمر ديناميكيًا إلى قائمة التحكم في الوصول (ACL) الموجودة بعد المصادقة.

access-list access-list-number dynamic name {permit|deny} [protocol]

{source source-wildcard|any} {destination destination-wildcard|any}

[precedence precedence][tos tos][established] [log|log-input]

[operator destination-port|destination port]

line vty <line_range>

login local

هذا مثال أساسي على القفل والمفتاح.

username test password 0 test !--- Ten (minutes) is the idle timeout. username test autocommand access-enable host timeout 10 ! interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 101 in ! access-list 101 permit tcp any host 10.1.1.1 eq telnet !--- 15 (minutes) is the absolute timeout. access-list 101 dynamic testlist timeout 15 permit ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 ! line vty 0 4 login local

بعد قيام المستخدم في 10.1.1.2 بإجراء اتصال Telnet بـ 10.1.1.1، يتم تطبيق قائمة التحكم في الوصول (ACL) الديناميكية. يتم بعد ذلك قطع الاتصال، ويمكن للمستخدم الانتقال إلى شبكة 172.16.1.x.

قوائم التحكم في الوصول (ACL) المُسماة إلى IP

تم تقديم قوائم التحكم في الوصول (ACL) المُسماة إلى IP في البرنامج Cisco IOS Software، الإصدار 11.2. وهذا يسمح بإعطاء أسماء قوائم التحكم في الوصول (ACL) القياسية والموسعة بدلاً من أرقام.

هذا هو تنسيق صياغة الأمر لقوائم التحكم في الوصول (ACL) المُسماة إلى IP.

ip access-list {extended|standard} name

هذا مثال على بروتوكول TCP:

{permit|deny} tcp source source-wildcard [operator [port]]

destination destination-wildcard [operator [port]] [established]

[precedence precedence] [tos tos] [log] [time-range time-range-name]

هذا مثال على استخدام قائمة التحكم في الوصول (ACL) المُسماة لحظر كل حركات المرور باستثناء اتصال Telnet من المضيف 10.1.1.2 إلى المضيف 172.16.1.1.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group in_to_out in ! ip access-list extended in_to_out permit tcp host 10.1.1.2 host 172.16.1.1 eq telnet

قوائم التحكم في الوصول (ACL) العكسية

تم تقديم قوائم التحكم في الوصول (ACL) العكسية في البرنامج Cisco IOS Software، الإصدار 11.3. تسمح قوائم التحكم في الوصول (ACL) العكسية بتصفية حزم IP استنادًا إلى معلومات جلسة الطبقة العليا. يتم استخدامها بشكل عام للسماح بحركة المرور الصادرة والحد من حركة المرور الواردة في استجابة للجلسات التي تنشأ داخل الموجّه.

يمكن تحديد قوائم التحكم في الوصول العكسية فقط مع قوائم التحكم في الوصول (ACL) الموسعة المسُماة إلى IP. لا يمكن تحديدها باستخدام قوائم تحكم في الوصول (ACL) مُسماة إلى IP مرقمة أو قياسية، أو مع قوائم التحكم في الوصول (ACL) الأخرى للبروتوكول. يمكن استخدام قوائم التحكم في الوصول (ACL) العكسية جنبًا إلى جنب مع قوائم التحكم في الوصول (ACL) الموسعة القياسية والثابتة الأخرى.

هذه هي الصياغة لمختلف أوامر قوائم التحكم في الوصول (ACL) العكسية.

interface <interface-name>

ip access-group {number|name} {in|out}

!

ip access-list extended <name>

permit protocol any any reflect name [timeoutseconds]

!

ip access-list extended <name>

evaluate <name>

هذا مثال على السماح بحركة مرور ICMP الصادرة والواردة، بينما يسمح فقط لحركة مرور TCP التي بدأت من الداخل، بينما يتم رفض حركات المرور الأخرى.

ip reflexive-list timeout 120 ! interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group inboundfilters in ip access-group outboundfilters out ! ip access-list extended inboundfilters permit icmp 172.16.1.0 0.0.0.255 10.1.1.0 0.0.0.255 evaluate tcptraffic !--- This ties the reflexive ACL part of the outboundfilters ACL,

!--- called tcptraffic, to the inboundfilters ACL. ip access-list extended outboundfilters permit icmp 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 permit tcp 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 reflect tcptraffic

قوائم التحكم في الوصول (ACL) المستندة إلى الوقت باستخدام نطاقات الوقت

تم تقديم قوائم التحكم في الوصول (ACL) المستندة إلى الوقت في البرنامج Cisco IOS Software، الإصدار 12.0.1.T. بينما تشبه قوائم التحكم في الوصول (ACL) الموسعة في الوظيفة، فإنها تسمح بالتحكم في الوصول بناءً على الوقت. يتم إنشاء نطاق زمني يحدد أوقاتًا محددة من اليوم والأسبوع من أجل تنفيذ قوائم التحكم في الوصول (ACL) المستندة إلى الوقت. يتم تحديد النطاق الزمني حسب أحد الأسماء ثم تتم الإشارة إليه بواسطة وظيفة. لذلك، يتم فرض قيود الوقت على الوظيفة نفسها. يعتمد النطاق الزمني على ساعة نظام الموجّه. يمكن استخدام ساعة الموجّه، ولكن الميزة تعمل بشكل أفضل مع مزامنة بروتوكول وقت الشبكة (NTP).

وهذه هي أوامر قوائم التحكم في الوصول (ACL) المستندة إلى الوقت.

!--- Defines a named time range. time-range time-range-name !--- Defines the periodic times. periodic days-of-the-week hh:mm to [days-of-the-week] hh:mm !--- Or, defines the absolute times. absolute [start time date] [end time date] !--- The time range used in the actual ACL. ip access-list name|numbertime-rangename_of_time-range

في هذا المثال، يتم السماح باتصال Telnet من الداخل إلى الشبكة الخارجية أيام الاثنين والأربعاء والجمعة خلال ساعات العمل:

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 101 in ! access-list 101 permit tcp 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 eq telnet time-range EVERYOTHERDAY ! time-range EVERYOTHERDAY periodic Monday Wednesday Friday 8:00 to 17:00

إدخالات قوائم التحكم في الوصول (ACL) إلى IP التي تم التعليق عليها

تم تقديم إدخالات قوائم التحكم في الوصول (ACL) إلى IP التي تم التعليق عليها في البرنامج Cisco IOS Software، الإصدار 12.0.2.T. تجعل التعليقات قوائم التحكم في الوصول ACL أسهل للفهم ويمكن استخدامها لقوائم التحكم في الوصول (ACL) إلى IP القياسية أو الموسّعة.

هذه هي صياغة أمر قائمة التحكم في الوصول (ACL) إلى IP المُسماة التي تم التعليق عليها.

ip access-list {standard|extended} <access-list-name>

remark remark

هذه هي صياغة أمر قائمة التحكم في الوصول (ACL) إلى IP المرقمة التي تم التعليق عليها.

access-list <access-list-number> remark remark

هذا مثال على التعليقات ضمن قائمة التحكم في الوصول (ACL) المرقمة.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 101 in ! access-list 101 remark permit_telnet access-list 101 permit tcp host 10.1.1.2 host 172.16.1.1 eq telnet

التحكم في الوصول المستند إلى السياق

تم إدخال التحكم في الوصول المستند إلى السياق (CBAC) في البرنامج Cisco IOS Software، الإصدار 12.0.5.T ويتطلب مجموعة ميزات جدار حماية Cisco IOS. يقوم CBAC بفحص حركة المرور التي تنتقل عبر جدار الحماية من أجل اكتشاف معلومات الحالة وإدارتها لجلسات TCP وUDP. يتم استخدام معلومات الحالة هذه من أجل إنشاء فتحات مؤقتة في قوائم الوصول لجدار الحماية. قم بتكوين قوائم فحص ip في إتجاه تدفق بدء حركة المرور للسماح بحركة المرور العائدة واتصالات البيانات الإضافية للجلسة المسموح بها، والجلسات التي نشأت من داخل الشبكة الداخلية المحمية، من أجل القيام بذلك.

هذه هي الصياغة الخاصة بالتحكم في الوصول المستند إلى السياق (CBAC).

ip inspect name inspection-name protocol [timeoutseconds]

هذا مثال على استخدام CBAC من أجل فحص حركة المرور الصادرة. وعادة ما تقوم قائمة التحكم في الوصول (ACL) الموسّعة 111 بحظر حركة المرور العائدة بخلاف بروتوكول ICMP بدون ثقوب فتحات CBAC لحركة المرور العائدة.

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600

! interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out !

access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

وكيل المصادقة

تم إدخال وكيل المصادقة في البرنامج Cisco IOS Software، الإصدار 12.0.5. هذا يتطلب أن يكون لديك مجموعة ميزات جدار حماية Cisco IOS. يتم استخدام وكيل المصادقة لمصادقة المستخدمين الواردين أو الصادرين، أو لكليهما. يمكن للمستخدمين الذين يتم حظرهم عادةً بواسطة إحدى قوائم التحكم في الوصول (ACL) جلب متصفح للانتقال من خلال جدار الحماية والمصادقة على خادم TACACS+ أو RADIUS. يقوم الخادم بتمرير إدخالات إضافية لقوائم التحكم في الوصول (ACL) إلى الموجّه للسماح للمستخدمين بالمرور بعد المصادقة.

يُعد وكيل المصادقة مماثلاً للقفل والمفتاح (قوائم التحكم في الوصول (ACL) الديناميكية). هذه هي الاختلافات:

-

يتم تشغيل القفل والمفتاح بواسطة اتصال برنامج Telnet بالموجّه. يتم تشغيل وكيل المصادقة بواسطة HTTP من خلال الموجّه.

-

يجب أن يستخدم وكيل المصادقة خادمًا خارجيًا.

-

يمكن لوكيل المصادقة معالجة إضافة قوائم ديناميكية متعددة. يمكن للقفل والمفتاح إضافة واحدة فقط.

-

يتمتع وكيل المصادقة بمهلة مطلقة ولكن ليس مهلة خاملة. يحتوي القفل والمفتاح على كليهما.

ارجع إلى كتاب تعليمات تكوين البرامج المتكاملة من Cisco للحصول على أمثلة متعلقة بوكيل المصادقة.

قوائم التحكم في الوصول (ACL) من Turbo

تم إدخال قوائم التحكم في الوصول (ACL) من Turbo في البرنامج Cisco IOS Software، الإصدار 12.1.5.T ويتم العثور عليها فقط على الأنظمة الأساسية 7200 و7500 والأنظمة الأساسية الأخرى المتطورة. تم تصميم ميزة قائمة التحكم في الوصول (ACL) من Turbo من أجل معالجة قوائم التحكم في الوصول (ACL) بكفاءة أكبر لتحسين أداء الموجّه.

استخدم الأمر access-list compiled لقوائم التحكم في الوصول (ACL) من Turbo هذا مثال على قائمة تحكم في الوصول (ACL) محولة برمجيًا.

access-list 101 permit tcp host 10.1.1.2 host 172.16.1.1 eq telnet access-list 101 permit tcp host 10.1.1.2 host 172.16.1.1 eq ftp access-list 101 permit udp host 10.1.1.2 host 172.16.1.1 eq syslog access-list 101 permit udp host 10.1.1.2 host 172.16.1.1 eq tftp access-list 101 permit udp host 10.1.1.2 host 172.16.1.1 eq ntp

بعد تحديد قائمة التحكم في الوصول (ACL) القياسية أو الموسّعة، استخدم الأمر global configuration من إجراء التحويل البرمجي.

!--- Tells the router to compile. access-list compiled ! interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 !--- Applies to the interface. ip access-group 101 in

يوضح الأمر show access-list compiled إحصائيات حول قائمة التحكم في الوصول (ACL).

قوائم التحكم في الوصول (ACL) الموزعة المستندة إلى الوقت

تم إدخال قوائم التحكم في الوصول (ACL) الموزعة المستندة إلى الوقت في البرنامج Cisco IOS Software، الإصدار 12.2.2.T من أجل تنفيذ قوائم التحكم في الوصول (ACL) الموزعة المستندة إلى الوقت على موجّهات سلسلة 7500 التي تم تمكين VPN بها. قبل إدخال ميزة قائمة التحكم في الوصول (ACL) الموزعة المستندة إلى الوقت، لم تكن قوائم التحكم في الوصول (ACL) المستندة إلى الوقت مدعومة على بطاقات الخط لموجهّات سلسلة 7500 من Cisco. إذا تم تكوين قوائم التحكم في الوصول (ACL) المستندة إلى الوقت، فقد تصرفت على أنها قوائم ACL عادية. إذا تم تكوين واجهة على بطاقة خط باستخدام قوائم التحكم في الوصول (ACL) المستندة إلى الوقت، فإن الحزم التي تم تحويلها إلى الواجهة لم يتم توزيعها من خلال بطاقة الخط ولكن تمت إعادة توجيهها إلى معالج التوجيه من أجل معالجتها.

تعد الصياغة الخاصة بقوائم ACL الموزعة المستندة إلى الوقت هي نفسها كما هو الحال بالنسبة لقوائم ACL المستندة إلى الوقت مع إضافة الأوامر فيما يتعلق بحالة رسائل الاتصال بين المعالج (IPC) بين معالج التوجيه وبطاقة الخط.

debug time-range ipc show time-range ipc clear time-range ipc

استقبال قوائم التحكم بالوصول (ACL)

يتم استخدام قوائم التحكم في الوصول (ACL) المُستلمة لزيادة الأمان على موجّهات السلسلة 12000 من Cisco من خلال حماية معالج التوجيه gigabit route processor (GRP) الخاص بالموجّه من حركة المرور غير الضرورية والضارة المحتملة. تمت إضافة قوائم التحكم في الوصول (ACL) المُستلمة كتنازل خاص عن تقييد الصيانة لإصدار البرنامج Cisco IOS Software، الإصدار 12.0.21S2 ودمجها في الإصدار 12.0(22)S. ارجع إلى GSR: إستلام قوائم التحكم في الوصول للحصول على مزيد من المعلومات.

قوائم التحكم في الوصول (ACL) لحماية البنية الأساسية

يتم إستخدام قوائم التحكم في الوصول (ACL) الخاصة بالبنية التحتية لتقليل مخاطر وفعالية الهجوم المباشر على البنية التحتية من خلال إذن صريح لحركة المرور المصرح بها فقط إلى معدات البنية التحتية مع السماح لجميع حركة المرور العابرة الأخرى. ارجع إلى حماية طبقتك الأساسية: قوائم التحكم في الوصول لحماية البنية الأساسية للحصول على مزيد من المعلومات.

قوائم التحكم في الوصول (ACL) العابرة

يتم استخدام قوائم التحكم في الوصول (ACL) العابرة من أجل زيادة أمان الشبكة لأنها تتيح وضوح حركة المرور المطلوبة فقط إلى شبكتك أو شبكاتك. ارجع إلى قوائم التحكم في الوصول العابرة: التصفية في Edge للحصول على مزيد من المعلومات.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

30-Nov-2023 |

تحديث SEO والتنسيق. |

1.0 |

14-May-2002 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Julio JimenezCisco TAC Project Manager

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات