إنشاء نفق متكرر بين جدران الحماية باستخدام PDM

المحتويات

المقدمة

يصف هذا المستند الإجراء الذي تستخدمه لتكوين الأنفاق بين جدرتي حماية PIX باستخدام مدير أجهزة PIX (PDM) من Cisco. يتم وضع جدران الحماية من طراز PIX في موقعين مختلفين. وفي حالة الفشل في الوصول إلى المسار الأساسي، من المستحسن بدء تشغيل النفق من خلال إرتباط متكرر. IPsec هو مجموعة من المعايير المفتوحة التي توفر سرية البيانات وسلامة البيانات ومصادقة أصل البيانات بين نظائر IPsec.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

جدران الحماية Cisco Secure PIX 515e مع الإصدار 6.x و PDM الإصدار 3.0

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

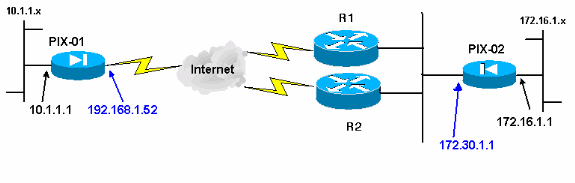

الرسم التخطيطي للشبكة

يستخدم هذا المستند إعداد الشبكة التالي:

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

معلومات أساسية

يمكن تقسيم مفاوضات IPsec إلى خمس خطوات، وتتضمن مرحلتين من عملية تبادل مفتاح الإنترنت (IKE).

يتم بدء نفق IPsec بواسطة حركة مرور مثيرة للاهتمام. تعتبر حركة المرور مثيرة للاهتمام عندما تنتقل بين نظائر IPsec.

في المرحلة الأولى من IKE، يتفاوض نظراء IPsec على سياسة اقتران أمان IKE (SA) التي تم إنشاؤها. بمجرد مصادقة النظراء، يتم إنشاء نفق آمن باستخدام بروتوكول إدارة المفاتيح وارتباط أمان الإنترنت (ISAKMP).

في المرحلة 2 من IKE، يستخدم نظراء IPsec النفق الآمن والمصدع للتفاوض على تحويلات IPsec SA. يحدد التفاوض على السياسة المشتركة كيفية إنشاء نفق IPsec.

يتم إنشاء نفق IPsec ويتم نقل البيانات بين نظائر IPsec استنادا إلى معلمات IPsec التي تم تكوينها في مجموعات تحويل IPsec.

ينتهي نفق IPsec عند حذف وحدات IPsec SAs أو عند انتهاء صلاحية مدة حياتها.

ملاحظة: يفشل مفاوضة IPsec بين PIXs إذا لم تتطابق عمليات SAs على كل من مرحلتي IKE مع عمليات النظير.

التكوين

يرشدك هذا الإجراء خلال تكوين أحد جدران حماية PIX لتشغيل النفق عند وجود حركة مرور مثيرة للاهتمام. كما يساعدك هذا التكوين في إنشاء النفق من خلال إرتباط النسخ الاحتياطي عبر الموجه 2 (R2)، في حالة عدم وجود اتصال بين PIX-01 و PIX-02 عبر الموجه 1 (R1). يوضح هذا المستند تكوين PIX-01 باستخدام PDM. يمكنك تكوين PIX-02 على خطوط مماثلة.

يفترض هذا المستند أنك قمت بتكوين التوجيه بالفعل.

من أجل إرتباط واحد فقط يمكن تشغيله في المرة الواحدة، أجعل إعلان R2 مقياسا أسوأ لشبكة 192.168.1.0 بالإضافة إلى شبكة 172.30.0. على سبيل المثال، إذا كنت تستخدم RIP للتوجيه، فإن R2 له هذا التكوين بخلاف إعلانات الشبكة الأخرى:

R2(config)#router rip R2(config-router)#offset-list 1 out 2 s1 R2(config-router)#offset-list 2 out 2 e0 R2(config-router)#exit R2(config)#access-list 1 permit 172.30.0.0 0.0.255.255 R2(config)#access-list 2 permit 192.168.1.0 0.0.0.255

إجراء التكوين

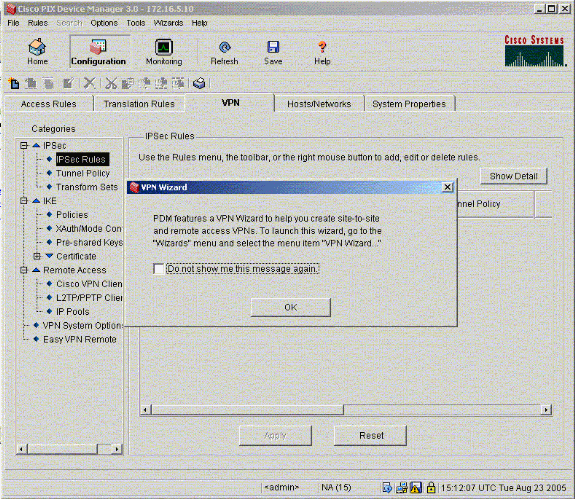

عندما تكتب https://<Inside_IP_ADDRESS_on_PIX>لبدء تشغيل PDM والنقر فوق علامة التبويب VPN لأول مرة، قم بعرض معلومات حول معالج VPN التلقائي.

-

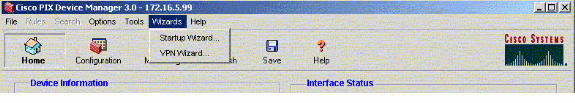

حدد المعالجات > معالج VPN.

-

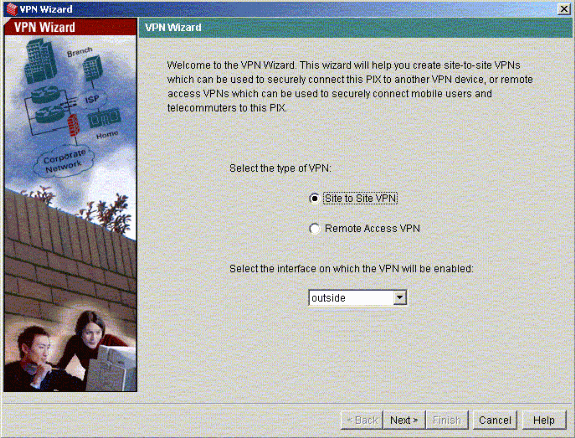

يبدأ معالج VPN ويطالبك بنوع شبكة VPN التي تريد تكوينها. أخترت موقع إلى موقع VPN، القارن خارجي بما أن القارن أي ال VPN يكون مكنت، وطقطقة بعد ذلك.

-

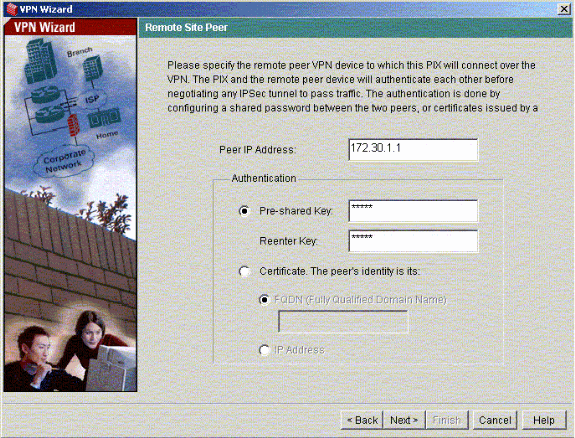

أدخل عنوان IP للنظير، حيث يجب أن ينتهي نفق IPsec. في هذا المثال، ينتهي النفق على الواجهة الخارجية ل PIX-02. انقر فوق Next (التالي).

-

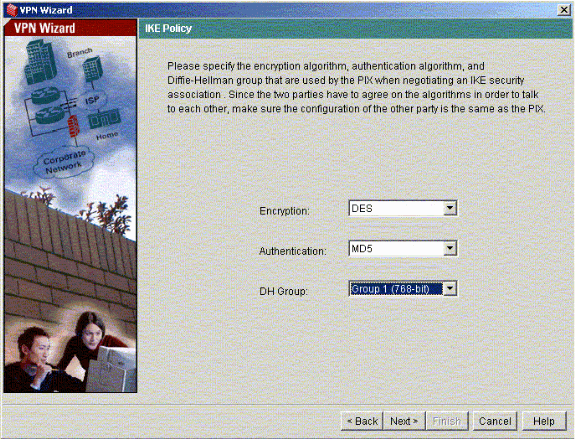

أدخل معلمات نهج IKE التي تختار إستخدامها وانقر فوق التالي.

-

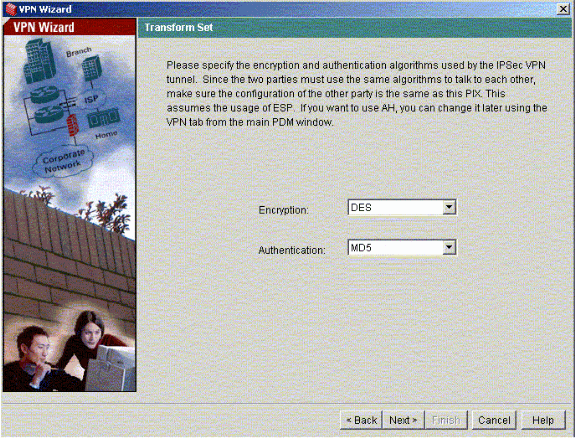

قم بتوفير معلمات التشفير والمصادقة لمجموعة التحويل وانقر فوق التالي.

-

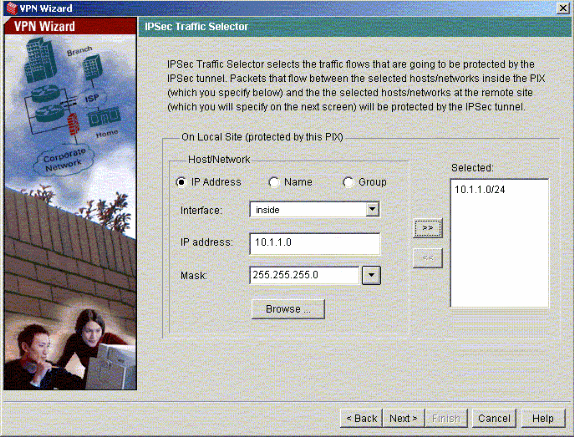

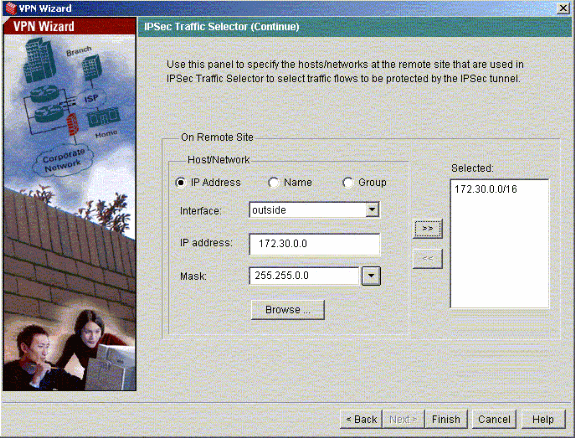

حدد الشبكة المحلية والشبكات البعيدة التي تحتاج إلى حمايتها باستخدام IPsec لتحديد حركة المرور المثيرة للاهتمام التي تحتاج إلى حمايتها.

التحقق من الصحة

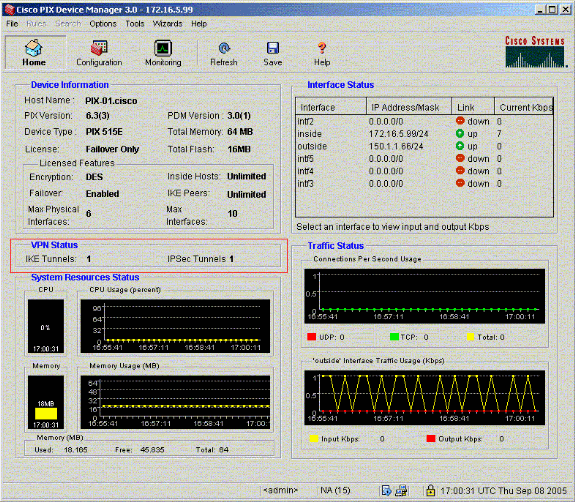

إذا كان هناك حركة مرور مثيرة للانتباه إلى النظير، يتم إنشاء النفق بين PIX-01 و PIX-02.

للتحقق من ذلك، قم بإيقاف تشغيل الواجهة التسلسلية R1 التي تم إنشاء النفق من أجلها بين PIX-01 و PIX-02 عبر R2 عند وجود حركة مرور مثيرة للاهتمام.

اعرض حالة شبكة VPN ضمن الصفحة الرئيسية في PDM (مبرزة بالأحمر) للتحقق من تكوين النفق.

يمكنك أيضا التحقق من تكوين الأنفاق باستخدام CLI تحت أدوات في PDM. قم بإصدار الأمر show crypto isakmp sa للتحقق من تكوين الأنفاق وأصدر الأمر show crypto ipSec لمراقبة عدد الحزم التي تم تكوينها، وتشفيرها، وما إلى ذلك.

تدعم أداة مترجم الإخراج (للعملاءالمسجلين فقط) بعض أوامر show. استخدم أداة مترجم الإخراج (OIT) لعرض تحليل مُخرَج الأمر show .

راجع مدير أجهزة PIX 3.0 من Cisco للحصول على مزيد من المعلومات حول تكوين جدار حماية PIX باستخدام PDM.

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

02-Feb-2006 |

الإصدار الأولي |

التعليقات

التعليقات