المقدمة

يصف هذا المستند كيفية تكوين المصادقة الخارجية OKTA SSO لتسجيل الدخول إلى خدمة تشفير البريد الإلكتروني الآمن من Cisco (المظروف المسجل).

المتطلبات الأساسية

وصول المسؤول إلى خدمة تشفير البريد الإلكتروني الآمن من Cisco (المظروف المسجل).

وصول المسؤول إلى OKTA.

شهادات X.509 SSL موقعة ذاتيا أو موقعة ذاتيا (إختيارية) بتنسيق PKCS #12 أو PEM (مقدمة من OKTA).

معلومات أساسية

- تتيح خدمة تشفير البريد الإلكتروني الآمن من Cisco (المظروف المسجل) تسجيل دخول SSO للمستخدمين النهائيين الذين يستخدمون SAML.

- OKTA هو مدير هوية يوفر خدمات المصادقة والتفويض لتطبيقاتك.

- يمكن تعيين خدمة تشفير البريد الإلكتروني الآمن من Cisco (المظروف المسجل) كتطبيق متصل ب OKTA للمصادقة والتفويض.

- SAML هو تنسيق بيانات قياسي مفتوح قائم على XML يمكن المسؤولين من الوصول إلى مجموعة محددة من التطبيقات بسلاسة بعد تسجيل الدخول إلى أحد هذه التطبيقات.

- لمعرفة المزيد حول SAML، ارجع إلى: معلومات SAML العامة

المتطلبات

- حساب مسؤول خدمة تشفير البريد الإلكتروني الآمن (Registered Envelope) من Cisco.

- حساب مسؤول OKTA.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت الشبكة مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

تحت أوكتا.

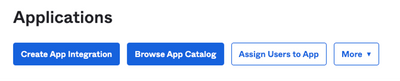

1. انتقل إلى مدخل التطبيقات وحدد Create App Integration، كما هو موضح في الصورة:

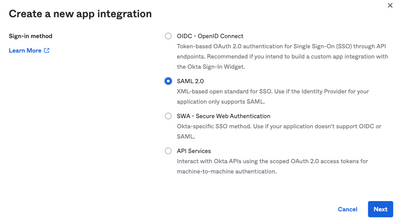

2. حدد SAML 2.0 كما هو موضح في الصورة:

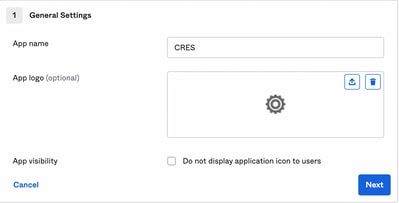

3. أدخل اسم التطبيق CRES وحدد Next، كما هو موضح في الصورة:

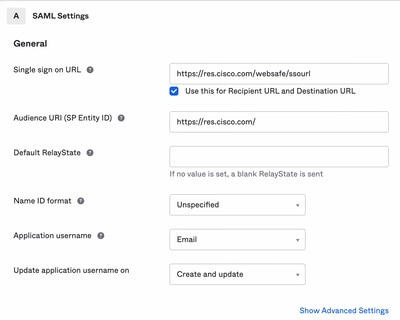

4 - في إطار SAML settings، قم بتعبئة الفجوات، كما هو موضح في الصورة:

- عنوان URL لتسجيل الدخول الأحادي: هذا هو تأكيد خدمة المستهلك التي يتم الحصول عليها من خدمة تشفير البريد الإلكتروني الآمن من Cisco.

- URI للجمهور (معرف كيان SP): هذا هو معرف الكيان الذي تم الحصول عليه من خدمة تشفير البريد الإلكتروني الآمن من Cisco.

- تنسيق معرف الاسم: أبقيه غير محدد.

- اسم مستخدم التطبيق: البريد الإلكتروني، الذي يطلب من المستخدم إدخال عنوان البريد الإلكتروني الخاص به في عملية المصادقة.

- تحديث اسم مستخدم التطبيق على: إنشاء وتحديث.

تمرير لأسفل إلى Group Attibute Statements (optional)، كما هو موضح في الصورة:

أدخل عبارة السمة التالية:

-الاسم: group

- تنسيق الاسم: Unspecified

- التصفية: Equals و OKTA

تحديد Next .

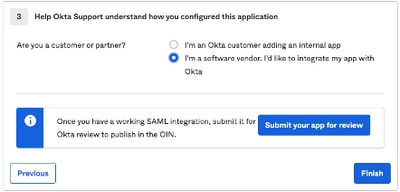

5. عندما يطلب منه Help Okta to understand how you configured this application، يرجى إدخال السبب القابل للتطبيق على البيئة الحالية، كما هو موضح في الصورة:

تحديد Finish للانتقال إلى الخطوة التالية.

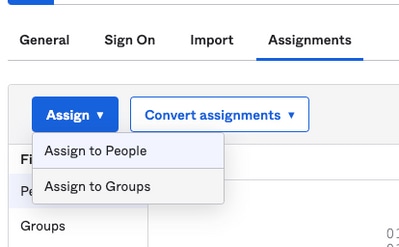

6. تحديد Assignments جدولة ثم تحديد Assign > Assign to Groups، كما هو موضح في الصورة:

7. حدد مجموعة OKTA، وهي المجموعة التي يتوفر لديها المستخدمون المعتمدون للوصول إلى البيئة.

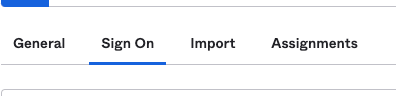

8. تحديد Sign On، كما هو موضح في الصورة:

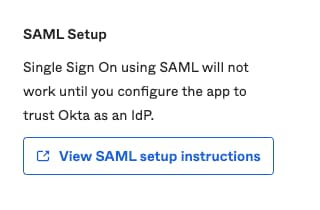

9. قم بالتمرير لأسفل وإلى الزاوية اليمنى، حدد View SAML setup instructions الخيار، كما هو موضح في الصورة:

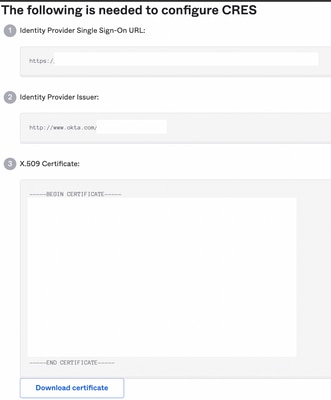

10. احفظ في المفكرة المعلومات التالية، والتي تعتبر ضرورية لوضع في Cisco Secure Email Encryption Service المدخل، كما هو موضح في الصورة:

- عنوان URL لتسجيل الدخول الأحادي لموفر الهوية

- مصدر موفر الهوية

- شهادة X.509

11. بمجرد اكتمال تكوين OKTA، يمكنك العودة إلى خدمة تشفير البريد الإلكتروني الآمن من Cisco.

بموجب خدمة تشفير البريد الإلكتروني الآمن من Cisco (المظروف المسجل) :

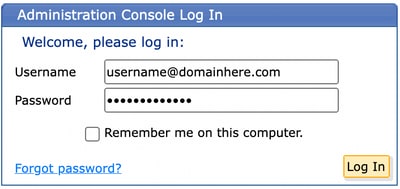

1. سجل الدخول إلى مدخل مؤسستك كمسؤول، الارتباط هو: مدخل إدارة CRES، كما هو موضح في الصورة:

2 - بشأن Accounts علامة التبويب، حدد Manage Accounts علامة التبويب كما هو موضح في الصورة:

3. انقر فوق رقم حساب وحدد Details علامة التبويب كما هو موضح في الصورة:

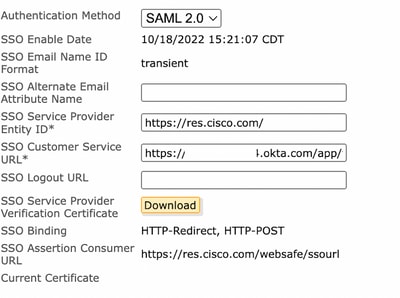

4. قم بالتمرير لأسفل إلى Authentication Method وحدد SAML 2.0، كما هو موضح في الصورة:

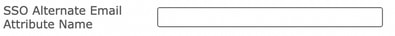

5 - بالنسبة إلى SSO Alternate Email Attribute، خليها على فراغ متل ما مبين بالصورة:

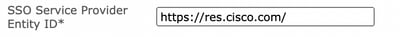

6 - بالنسبة إلى SSO Service Provider Entity ID*، أدخل https://res.cisco.com/ ، كما هو موضح في الصورة:

7 - بالنسبة إلى SSO Customer Service URL*، أدخل إلى Identity Provider Single Sign-On URL مقدمة من OKTA، كما هو موضح في الصورة:

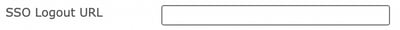

8 - بالنسبة إلى SSO Logout URL، خليها على فراغ متل ما مبين بالصورة:

9 - بالنسبة إلى SSO Identity Provider Verification Certificate، تحميل شهادة X.509 المقدمة من OKTA.

10. حدد Save لحفظ الإعدادات، كما هو موضح في الصورة:

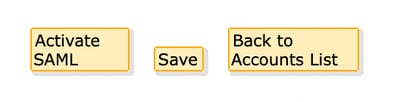

11. حدد Activate SAML لبدء عملية مصادقة SAML وفرض مصادقة SSO، كما هو موضح في الصورة:

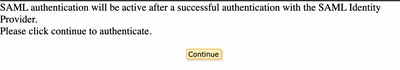

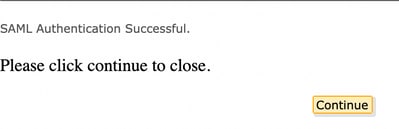

12. يتم فتح نافذة جديدة لإعلام مصادقة SAML تصبح نشطة بعد المصادقة الناجحة مع موفر هوية SAML. تحديد Continue، كما هو موضح في الصورة:

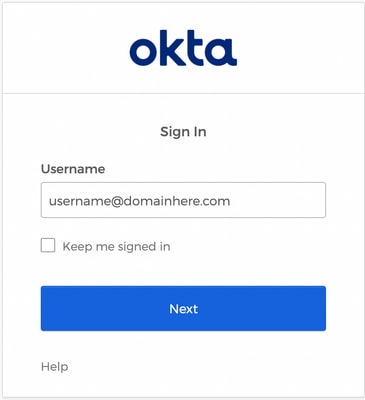

13. يفتح نافذة جديد للمصادقة مع مسوغات OKTA. أدخل Username وحدد Next، كما هو موضح في الصورة:

14. إذا نجحت عملية المصادقة، فإن SAML Authentication Successful معروض. تحديد Continue لإغلاق هذا الإطار، كما هو موضح في الصورة:

15. تأكد من SSO Enable Date تم تعيينه إلى التاريخ والوقت الذي نجحت فيه مصادقة SAML، كما هو موضح في الصورة:

تم إكمال تكوين SAML. اعتبارا من هذه اللحظة، تتم إعادة توجيه المستخدمين الذين ينتمون إلى مؤسسة CRES لاستخدام بيانات اعتماد OKTA الخاصة بهم عند إدخال عنوان البريد الإلكتروني الخاص بهم.

التحقق من الصحة

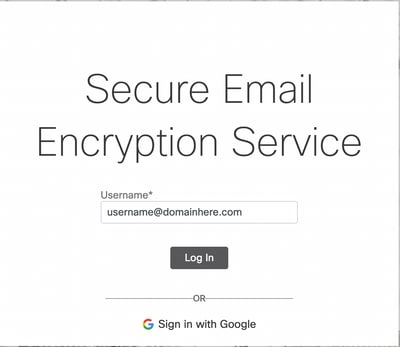

1. انتقل إلى مدخل خدمة تشفير البريد الإلكتروني الآمن. أدخل عنوان البريد الإلكتروني المسجل في CRES، كما هو موضح في الصورة:

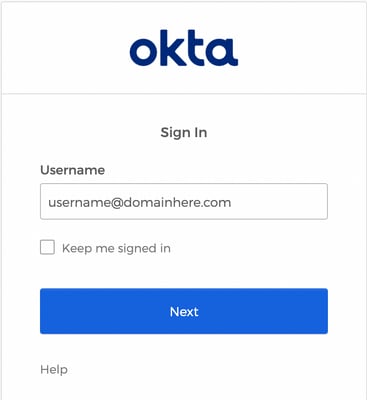

2. يفتح نافذة جديدة لمتابعة تسجيل الدخول إلى مصادقة OKTA باستخدام بيانات اعتماد OKTA، كما هو موضح في الصورة:

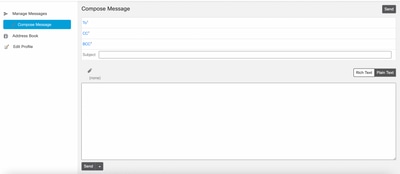

3. في حالة نجاح المصادقة، تفتح خدمة تشفير البريد الإلكتروني الآمن Compose Message النافذة، كما هو موضح في الصورة:

الآن يمكن للمستخدم النهائي الوصول إلى مدخل خدمة تشفير البريد الإلكتروني الآمن لإنشاء رسائل بريد إلكتروني آمنة أو فتح مظاريف جديدة باستخدام بيانات اعتماد OKTA.

معلومات ذات صلة

دليل مسؤول الحساب لخدمة تشفير البريد الإلكتروني الآمن 6.2 من Cisco

أدلة المستخدم النهائي لعبارة الأمان من Cisco

دعم OKTA