تكوين مصادقة بروتوكول نفق الطبقة 2 باستخدام RADIUS

المحتويات

المقدمة

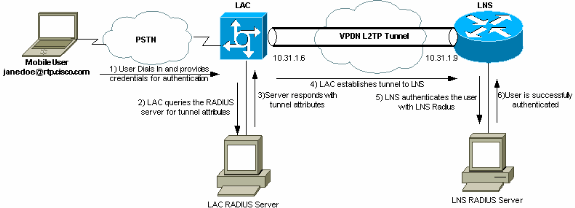

يوضح هذا المستند كيفية تكوين سيناريو شبكة الاتصال الخاصة الظاهرية (VPDN) لبروتوكول نفق الطبقة 2 (L2TP) باستخدام سمات نفق تم تنزيلها من خادم RADIUS. في هذا المثال، يتلقى مركز الوصول إلى L2TP (LAC) الاتصال الوارد ويتصل بخادم RADIUS ل LAC. يقوم خادم RADIUS بالبحث عن سمات النفق الخاصة بمجال المستخدم (على سبيل المثال، cisco.com) ويمرر سمات النفق إلى LAC. استنادا إلى هذه السمات، يقوم LAC ببدء نفق إلى خادم شبكة L2TP (LNS). وبمجرد إنشاء النفق، يصادق LNS المستخدم النهائي باستخدام خادم RADIUS الخاص به.

ملاحظة: يفترض هذا المستند أنه قد تم تكوين NAS (LAC) للوصول إلى الطلب العام. لمزيد من المعلومات حول كيفية تكوين الطلب، ارجع إلى تكوين AAA RADIUS الأساسي لعملاء الطلب الهاتفي.

أحلت ل كثير معلومة على L2TP و VPDNs، هذا وثيقة:

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

موجهات Cisco 2511

-

برنامج IOS® الإصدار 12.0(2).T من Cisco

-

Cisco Secure ACS ل UNIX أو Cisco Secure ACS ل Windows أو Merit RADIUS

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

للحصول على مزيد من المعلومات حول اصطلاحات المستندات، ارجع إلى اصطلاحات تلميحات Cisco التقنية.

تكوين خادم RADIUS

في هذا القسم، تُقدّم لك معلومات تكوين الميزات الموضحة في هذا المستند.

ملاحظة: للعثور على معلومات إضافية حول الأوامر المستخدمة في هذا المستند، أستخدم أداة بحث الأوامر (للعملاء المسجلين فقط).

الرسم التخطيطي للشبكة

يستخدم هذا المستند إعداد الشبكة الموضح في هذا الرسم التخطيطي.

تكوين RADIUS ل LAC - Cisco Secure ACS ل UNIX

يتضمن تكوين LAC RADIUS المستخدم "rtp.cisco.com" (وهو المجال الذي يستخدمه العميل). يجب أن تكون كلمة المرور لهذا المستخدم Cisco.

# ./ViewProfile -p 9900 -u rtp.cisco.com

user = rtp.cisco.com{

radius=Cisco {

check_items= {

2="cisco"

}

reply_attributes= {

6=5

9,1="vpdn:tunnel-id=DEFGH"

9,1="vpdn:tunnel-type=l2tp"

9,1="vpdn:ip-addresses=10.31.1.9"

9,1="vpdn:l2tp-tunnel-password=ABCDE"

}

}

}

لمزيد من المعلومات حول تكوين RADIUS في أمريكا اللاتينية والكاريبي، ارجع إلى ملف تعريف RADIUS للاستخدام بواسطة قسم LAC داخل بروتوكول نفق الطبقة 2.

تكوين LNS RADIUS - Cisco Secure ACS ل UNIX

# ./ViewProfile -p 9900 -u janedoe@rtp.cisco.com

user = janedoe@rtp.cisco.com{

radius=Cisco {

check_items= {

2="rtp"

}

reply_attributes= {

6=2

7=1

}

}

}

تكوين LAC RADIUS - Cisco Secure ACS ل Windows

أكمل الخطوات التالية:

-

في منطقة تكوين الشبكة، قم بإعداد مصادقة خادم الوصول إلى الشبكة (NAS) ل LAC لاستخدام RADIUS (Cisco IOS/PIX).

-

شكلت المستعمل rtp.cisco.com مع كلمة cisco ل على حد سواء عادي و CHAP. هذا هو اسم المستخدم الذي يتم إستخدامه لسمات النفق.

-

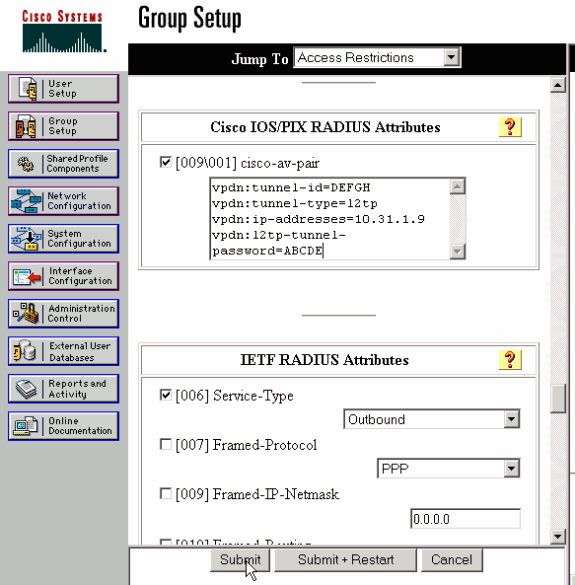

انقر على زر إعداد المجموعة في شريط التنقل الأيسر. حدد المجموعة التي ينتمي إليها المستخدم وانقر فوق تحرير الإعدادات. قم بالتمرير إلى قسم IETF RADIUS وحدد السمة 6 نوع الخدمة ك الصادر. .

إذا لم تظهر جميع الخيارات القابلة للتحديد، انتقل إلى تكوين الواجهة وحدد المربعات المختلفة لجعلها تظهر في منطقة المجموعة.

-

في قسم سمات Cisco IOS/PIX RADIUS في الأسفل، حدد المربع 009\001 زوج-Cisco-AV، واكتب هذا في المربع:

vpdn:tunnel-id=DEFGH vpdn:tunnel-type=l2tp vpdn:ip-addresses=10.31.1.9 vpdn:l2tp-tunnel-password=ABCDE

لمزيد من المعلومات حول تكوين RADIUS في أمريكا اللاتينية والكاريبي، ارجع إلى ملف تعريف RADIUS للاستخدام بواسطة قسم LAC داخل بروتوكول نفق الطبقة 2.

تكوين LNS RADIUS - Cisco Secure ACS ل Windows

أكمل الخطوات التالية:

-

قم بتكوين معرف المستخدم janedoe@rtp.cisco.com وأدخل أي كلمة مرور للعادي و CHAP.

-

انقر على زر إعداد المجموعة في الشريط الأيسر. حدد المجموعة التي ينتمي إليها المستخدم وانقر فوق تحرير الإعدادات.

-

في القسم الخاص بسمات RADIUS لفرق عمل هندسة الإنترنت (IETF)، حدد نوع الخدمة (سمة 6) = framed وframed-protocol (سمة 7)=PPP من القائمة المنسدلة.

ملاحظة: يجب عليك أيضا النقر فوق خانة الاختيار الموجودة بجوار مجموعة السمات المحددة Service-Type وFramed-Protocol.

تكوين RADIUS الخاص بوحدة التحكم في الوصول عن بعد - ميزة RADIUS

ملاحظة: يجب تعديل خوادم Livingston و Merit بشكل متكرر لدعم أزواج AV الخاصة بالمورد.

rtp.cisco.com Password = "cisco"

Service-Type = Outbound-User,

cisco-avpair = "vpdn:tunnel-id=DEFGH",

cisco-avpair = "vpdn:tunnel-type=l2tp",

cisco-avpair = "vpdn:ip-addresses=10.31.1.9",

cisco-avpair = "vpdn:l2tp-tunnel-password=ABCDE"

لمزيد من المعلومات حول تكوين RADIUS في أمريكا اللاتينية والكاريبي، ارجع إلى ملف تعريف RADIUS للاستخدام بواسطة قسم LAC داخل بروتوكول نفق الطبقة 2.

تكوين LNS RADIUS - إستحقاق RADIUS

janedoe@rtp.cisco.com Password = "rtp",

Service-Type = Framed,

Framed-Protocol = PPP

تكوينات الموجه

يستخدم هذا المستند هذه التكوينات.

| تكوين موجه LAC |

|---|

LAC#show run Building configuration... Current configuration: ! version 12.0 service timestamps debug datetime service timestamps log uptime no service password-encryption ! hostname LAC ! !--- AAA commands needed to authenticate the user and obtain !--- VPDN tunnel information. aaa new-model aaa authentication login default local aaa authentication ppp default if-needed radius aaa authorization network default radius aaa accounting exec default start-stop radius aaa accounting network default start-stop radius enable secret level 7 5 $1$Dj3K$9jkyuJR6fJV2JO./Qt0lC1 enable password ww ! username cse password 0 csecse username john password 0 doe ip subnet-zero no ip domain-lookup ! jnj00=tfdfr vpdn enable ! !--- VPDN tunnel authorization is based on the domain name !--- (the default is DNIS). vpdn search-order domain ! ! ! interface Loopback0 no ip address no ip directed-broadcast ! interface Ethernet0 ip address 10.31.1.6 255.255.255.0 no ip directed-broadcast ! interface Serial0 no ip address no ip directed-broadcast no ip mroute-cache shutdown ! interface Serial1 no ip address no ip directed-broadcast shutdown ! interface Async1 ip unnumbered Ethernet0 no ip directed-broadcast ip tcp header-compression passive encapsulation ppp async mode dedicated peer default ip address pool async no cdp enable ppp authentication chap ! interface Group-Async1 physical-layer async no ip address no ip directed-broadcast ! ip local pool default 10.5.5.5 10.5.5.50 ip local pool async 10.7.1.1 10.7.1.5 ip classless ip route 0.0.0.0 0.0.0.0 10.31.1.1 ! !--- RADIUS server host and key. radius-server host 171.68.118.101 auth-port 1645 acct-port 1646 radius-server key cisco ! line con 0 transport input none line 1 session-timeout 20 exec-timeout 0 0 password ww autoselect during-login autoselect ppp modem InOut transport preferred none transport output none stopbits 1 speed 38400 flowcontrol hardware line 2 16 modem InOut transport input all speed 38400 flowcontrol hardware line aux 0 line vty 0 4 password ww ! end |

| تكوين موجه LNS |

|---|

LNS#show run Building configuration... Current configuration: ! ! Last configuration change at 12:17:54 UTC Sun Feb 7 1999 !==m6knr5yui6yt6egv2wr25nfd1rsion 12.0=4rservice exec-callback service timestamps debug datetime service timestamps log uptime no service password-encryption ! hostname LNS ! aaa new-model aaa authentication login default local aaa authentication ppp default radius local aaa authorization network default radius local aaa accounting exec default start-stop radius aaa accounting network default start-stop radius enable secret 5 $1$pnYM$B.FveZjZpgA3C9ZPq/cma/ enable password ww ! username john password 0 doe !--- User the_LNS is used to authenticate the tunnel. !--- The password used here must match the vpdn:l2tp-tunnel-password !--- configured in the LAC RADIUS server. username the_LNS password 0 ABCDE ip subnet-zero ! !--- Enable VPDN on the LNS. vpdn enable ! !--- VPDN group for connection from the LAC. vpdn-group 1 !--- This command specifies that the router uses !--- virtual-template 1 for tunnel-id DEFGH (which matches the tunnel-id !--- configured in the LAC RADIUS server). accept dialin l2tp virtual-template 1 remote DEFGH !--- The username used to authenticate this tunnel !--- is the_LNS (configured above). local name the_LNS ! interface Ethernet0 ip address 10.31.1.9 255.255.255.0 no ip directed-broadcast ! !--- Virtual-template that is used for the incoming connection. interface Virtual-Template1 ip unnumbered Ethernet0 no ip directed-broadcast peer default ip address pool default ppp authentication chap ! interface Serial0 no ip address no ip directed-broadcast no ip mroute-cache shutdown no fair-queue ! interface Serial1 no ip address no ip directed-broadcast shutdown ! interface Async1 ip unnumbered Ethernet0 no ip directed-broadcast encapsulation ppp async mode interactive peer default ip address pool async ppp authentication chap ! ip local pool default 10.6.1.1 10.6.1.5 ip local pool async 10.8.100.100 10.8.100.110 ip classless ip route 0.0.0.0 0.0.0.0 10.31.1.1 ! !--- RADIUS server host and key information. radius-server host 171.68.120.194 auth-port 1645 acct-port 1646 radius-server key cisco ! line con 0 transport input none line 1 session-timeout 20 exec-timeout 5 0 password ww autoselect during-login autoselect ppp modem InOut transport input all escape-character BREAK stopbits 1 speed 38400 flowcontrol hardware line 2 8 line aux 0 line vty 0 4 password ww ! end |

التحقق من الصحة

يوفر هذا القسم معلومات يمكنك إستخدامها للتأكد من أن التكوين يعمل بشكل صحيح.

يتم دعم بعض أوامر العرض بواسطة أداة مترجم الإخراج (العملاء المسجلون فقط)، والتي تتيح لك عرض تحليل إخراج أمر العرض.

-

show vpdn tunnel — يعرض معلومات حول جميع إعادة توجيه الطبقة 2 النشطة وأنفاق L2TP في تنسيق نمط الملخص.

-

show caller ip—يعرض ملخصا لمعلومات المتصل لعنوان IP الذي توفره.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك استخدامها لاستكشاف أخطاء التكوين وإصلاحها.

أوامر استكشاف الأخطاء وإصلاحها

ملاحظة: قبل إصدار أوامر تصحيح الأخطاء، يرجى الاطلاع على المعلومات المهمة في أوامر تصحيح الأخطاء.

-

debug aaa authentication— يعرض معلومات حول مصادقة AAA/TACACS+.

-

تصحيح أخطاء تفويض المصادقة والتفويض والمحاسبة (AAA)—يعرض معلومات حول تفويض AAA/TACACS+.

-

debug aaa accounting— يعرض معلومات عن الأحداث المسؤولة عند حدوثها. المعلومات المعروضة بواسطة هذا الأمر مستقلة عن بروتوكول المحاسبة المستخدم لنقل معلومات المحاسبة إلى خادم.

-

debug radius—يعرض معلومات تصحيح الأخطاء التفصيلية المرتبطة ب RADIUS.

-

debug vtemplate— يعرض معلومات النسخ لواجهة الوصول الظاهري من الوقت الذي يتم إستنساخها فيه من قالب ظاهري إلى الوقت الذي يتم فيه إيقاف واجهة الوصول الظاهري عند انتهاء المكالمة.

-

debug vpdn خطأ—يعرض الأخطاء التي تمنع إنشاء نفق PPP أو الأخطاء التي تتسبب في إغلاق نفق تم إنشاؤه.

-

debug vpdn events— يعرض رسائل حول الأحداث التي تعد جزءا من إنشاء نفق PPP العادي أو إيقاف تشغيله.

-

debug vpdn l2x-errors—يعرض أخطاء بروتوكول الطبقة 2 التي تمنع إنشاء الطبقة 2 أو تمنع تشغيلها الطبيعي.

-

debug vpdn l2x-events—يعرض رسائل حول الأحداث التي هي جزء من إنشاء نفق PPP العادي أو إيقاف تشغيله للطبقة 2.

-

debug vpdn l2tp-يعرض رسائل حول L2TP.

إخراج تصحيح الأخطاء

للحصول على وصف تفصيلي لتصحيح أخطاء L2TP، ارجع إلى إعداد نفق L2TP وإنهائه.

تصحيح الأخطاء الجيد من موجه LAC

LAC#show debug

General OS:

AAA Authentication debugging is on

AAA Authorization debugging is on

AAA Accounting debugging is on

VPN:

L2X protocol events debugging is on

L2X protocol errors debugging is on

VPDN events debugging is on

VPDN errors debugging is on

L2TP data sequencing debugging is on

VTEMPLATE:

Virtual Template debugging is on

Radius protocol debugging is on

LAC#

Feb 7 12:22:16: As1 AAA/AUTHOR/FSM: (0):

LCP succeeds trivially

2d18h: %LINK-3-UPDOWN: Interface Async1,

changed state to up

Feb 7 12:22:17: As1 VPDN: Looking for tunnel

-- rtp.cisco.com --

Feb 7 12:22:17: AAA: parse name=Async1 idb

type=10 tty=1

Feb 7 12:22:17: AAA: name=Async1 flags=0x11

type=4 shelf=0 slot=0

adapter=0 port=1 channel=0

Feb 7 12:22:17: AAA/AUTHEN: create_user (0x25BA84)

user='rtp.cisco.com' ruser='' port='Async1' rem_addr=''

authen_type=NONE service=LOGIN priv=0

Feb 7 12:22:17: AAA/AUTHOR/VPDN (6239469):

Port='Async1' list='default' service=NET

Feb 7 12:22:17: AAA/AUTHOR/VPDN: (6239469)

user='rtp.cisco.com'

Feb 7 12:22:17: AAA/AUTHOR/VPDN: (6239469)

send AV service=ppp

Feb 7 12:22:17: AAA/AUTHOR/VPDN: (6239469)

send AV protocol=vpdn

Feb 7 12:22:17: AAA/AUTHOR/VPDN (6239469)

found list "default"

Feb 7 12:22:17: AAA/AUTHOR/VPDN: (6239469) Method=RADIUS

Feb 7 12:22:17: RADIUS: authenticating to get author data

Feb 7 12:22:17: RADIUS: ustruct sharecount=2

Feb 7 12:22:17: RADIUS: Initial Transmit Async1 id 66

171.68.118.101:1645, Access-Request, len 77

Feb 7 12:22:17: Attribute 4 6 0A1F0106

Feb 7 12:22:17: Attribute 5 6 00000001

Feb 7 12:22:17: Attribute 61 6 00000000

Feb 7 12:22:17: Attribute 1 15 7274702E

Feb 7 12:22:17: Attribute 2 18 6AB5A2B0

Feb 7 12:22:17: Attribute 6 6 00000005

Feb 7 12:22:17: RADIUS: Received from id 66

171.68.118.101:1645, Access-Accept, len 158

Feb 7 12:22:17: Attribute 6 6 00000005

Feb 7 12:22:17: Attribute 26 28 0000000901167670

Feb 7 12:22:17: Attribute 26 29 0000000901177670

Feb 7 12:22:17: Attribute 26 36 00000009011E7670

Feb 7 12:22:17: Attribute 26 39 0000000901217670

Feb 7 12:22:17: RADIUS: saved authorization data for user

25BA84 at 24C488

!--- RADIUS server supplies the VPDN tunnel attributes.

Feb 7 12:22:17: RADIUS: cisco AVPair

"vpdn:tunnel-id=DEFGH"

Feb 7 12:22:17: RADIUS: cisco AVPair

"vpdn:tunnel-type=l2tp"

Feb 7 12:22:17: RADIUS: cisco AVPair

"vpdn:ip-addresses=10.31.1.9,"

Feb 7 12:22:17: RADIUS: cisco AVPair

"vpdn:l2tp-tunnel-password=ABCDE"

Feb 7 12:22:17: AAA/AUTHOR (6239469): Post

authorization status = PASS_ADD

Feb 7 12:22:17: AAA/AUTHOR/VPDN: Processing

AV service=ppp

Feb 7 12:22:17: AAA/AUTHOR/VPDN: Processing

AV protocol=vpdn

Feb 7 12:22:17: AAA/AUTHOR/VPDN: Processing

AV tunnel-id=DEFGH

Feb 7 12:22:17: AAA/AUTHOR/VPDN: Processing

AV tunnel-type=l2tp

Feb 7 12:22:17: AAA/AUTHOR/VPDN: Processing AV

ip-addresses=10.31.1.9,

Feb 7 12:22:17: AAA/AUTHOR/VPDN: Processing AV

l2tp-tunnel-password=ABCDE

Feb 7 12:22:17: As1 VPDN: Get tunnel info for

rtp.cisco.com with LAC DEFGH, IP 10.31.1.9

Feb 7 12:22:17: AAA/AUTHEN: free_user (0x25BA84)

user='rtp.cisco.com' ruser='' port='Async1' rem_addr=''

authen_type=NONE service=LOGIN priv=0

Feb 7 12:22:17: As1 VPDN: Forward to address 10.31.1.9

Feb 7 12:22:17: As1 VPDN: Forwarding...

Feb 7 12:22:17: AAA: parse name=Async1 idb

type=10 tty=1

Feb 7 12:22:17: AAA: name=Async1 flags=0x11 type=4

shelf=0 slot=0 adapter=0 port=1 channel=0

Feb 7 12:22:17: AAA/AUTHEN: create_user (0xB7918)

user='janedoe@rtp.cisco.com' ruser='' port='Async1'

rem_addr='async' authen_type=CHAP service=PPP priv=1

Feb 7 12:22:17: As1 VPDN: Bind interface direction=1

Feb 7 12:22:17: Tnl/Cl 51/1 L2TP: Session FS enabled

Feb 7 12:22:17: Tnl/Cl 51/1 L2TP: Session state change

from idle to wait-for-tunnel

Feb 7 12:22:17: As1 51/1 L2TP: Create session

Feb 7 12:22:17: Tnl 51 L2TP: SM State idle

Feb 7 12:22:17: Tnl 51 L2TP: O SCCRQ

Feb 7 12:22:17: Tnl 51 L2TP: Tunnel state change

from idle to wait-ctl-reply

Feb 7 12:22:17: Tnl 51 L2TP: SM State wait-ctl-reply

Feb 7 12:22:17: As1 VPDN: janedoe@rtp.cisco.com

is forwarded

Feb 7 12:22:17: Tnl 51 L2TP: I SCCRP from the_LNS

!--- Tunnel authentication is successful.

Feb 7 12:22:17: Tnl 51 L2TP: Got a challenge from remote

peer, the_LNS

Feb 7 12:22:17: Tnl 51 L2TP: Got a response from remote

peer, the_LNS

Feb 7 12:22:17: Tnl 51 L2TP: Tunnel Authentication

success

Feb 7 12:22:17: Tnl 51 L2TP: Tunnel state change from

wait-ctl-reply to established

Feb 7 12:22:17: Tnl 51 L2TP: O SCCCN to the_LNS tnlid 38

Feb 7 12:22:17: Tnl 51 L2TP: SM State established

Feb 7 12:22:17: As1 51/1 L2TP: O ICRQ to the_LNS 38/0

Feb 7 12:22:17: As1 51/1 L2TP: Session state change from

wait-for-tunnel to wait-reply

Feb 7 12:22:17: As1 51/1 L2TP: O ICCN to the_LNS 38/1

Feb 7 12:22:17: As1 51/1 L2TP: Session state change from

wait-reply to established

2d18h: %LINEPROTO-5-UPDOWN: Line protocol on Interface

Async1, changed state to up

LAC#

تصحيح أخطاء جيد من موجه LNS

LNS#show debug

General OS:

AAA Authentication debugging is on

AAA Authorization debugging is on

AAA Accounting debugging is on

VPN:

L2X protocol events debugging is on

L2X protocol errors debugging is on

VPDN events debugging is on

VPDN errors debugging is on

L2TP data sequencing debugging is on

VTEMPLATE:

Virtual Template debugging is on

Radius protocol debugging is on

LNS#

Feb 7 12:22:16: L2TP: I SCCRQ from DEFGH tnl 51

Feb 7 12:22:16: Tnl 38 L2TP: New tunnel created for

remote DEFGH, address 10.31.1.6

Feb 7 12:22:16: Tnl 38 L2TP: Got a challenge in SCCRQ,

DEFGH

Feb 7 12:22:16: Tnl 38 L2TP: O SCCRP to DEFGH tnlid 51

Feb 7 12:22:16: Tnl 38 L2TP: Tunnel state change from

idle to wait-ctl-reply

Feb 7 12:22:16: Tnl 38 L2TP: I SCCCN from DEFGH tnl 51

Feb 7 12:22:16: Tnl 38 L2TP: Got a Challenge Response

in SCCCN from DEFGH

Feb 7 12:22:16: Tnl 38 L2TP: Tunnel Authentication

success

Feb 7 12:22:16: Tnl 38 L2TP: Tunnel state change from

wait-ctl-reply to established

Feb 7 12:22:16: Tnl 38 L2TP: SM State established

Feb 7 12:22:17: Tnl 38 L2TP: I ICRQ from DEFGH tnl 51

Feb 7 12:22:17: Tnl/Cl 38/1 L2TP: Session FS enabled

Feb 7 12:22:17: Tnl/Cl 38/1 L2TP: Session state change

from idle to wait-for-tunnel

Feb 7 12:22:17: Tnl/Cl 38/1 L2TP: New session created

Feb 7 12:22:17: Tnl/Cl 38/1 L2TP: O ICRP to DEFGH 51/1

Feb 7 12:22:17: Tnl/Cl 38/1 L2TP: Session state change

from wait-for-tunnel to wait-connect

Feb 7 12:22:17: Tnl/Cl 38/1 L2TP: I ICCN from DEFGH tnl

51, cl 1

Feb 7 12:22:17: Tnl/Cl 38/1 L2TP: Session state change

from wait-connect to established

Feb 7 12:22:17: Vi1 VTEMPLATE: Reuse Vi1, recycle

queue size 0

Feb 7 12:22:17: Vi1 VTEMPLATE: Hardware address

00e0.1e68.942c

!--- Use Virtual-template 1 for this user.

Feb 7 12:22:17: Vi1 VPDN: Virtual interface created for

janedoe@rtp.cisco.com

Feb 7 12:22:17: Vi1 VPDN: Set to Async interface

Feb 7 12:22:17: Vi1 VPDN: Clone from Vtemplate 1

filterPPP=0 blocking

Feb 7 12:22:17: Vi1 VTEMPLATE: Has a new cloneblk vtemplate,

now it has vtemplate

Feb 7 12:22:17: Vi1 VTEMPLATE: ************* CLONE

VACCESS1 *****************

Feb 7 12:22:17: Vi1 VTEMPLATE: Clone from

Virtual-Template1

interface Virtual-Access1

default ip address

no ip address

encap ppp

ip unnum eth 0

no ip directed-broadcast

peer default ip address pool default

ppp authen chap

end

Feb 7 12:22:18: janedoe@rtp.cisco.com 38/1 L2TP: Session

with no hwidb

02:23:59: %LINK-3-UPDOWN: Interface Virtual-Access1,

changed state to up

Feb 7 12:22:19: Vi1 AAA/AUTHOR/FSM: (0): LCP succeeds

trivially

Feb 7 12:22:19: Vi1 VPDN: Bind interface direction=2

Feb 7 12:22:19: Vi1 VPDN: PPP LCP accepted rcv CONFACK

Feb 7 12:22:19: Vi1 VPDN: PPP LCP accepted sent CONFACK

Feb 7 12:22:19: Vi1 L2X: Discarding packet because of

no mid/session

Feb 7 12:22:19: AAA: parse name=Virtual-Access1 idb

type=21 tty=-1

Feb 7 12:22:19: AAA: name=Virtual-Access1 flags=0x11

type=5 shelf=0 slot=0 adapter=0 port=1 channel=0

Feb 7 12:22:19: AAA/AUTHEN: create_user (0x2462A0)

user='janedoe@rtp.cisco.com' ruser='' port='Virtual-Access1'

rem_addr='' authen_type=CHAP service=PPP priv=1

Feb 7 12:22:19: AAA/AUTHEN/START (2229277178):

port='Virtual-Access1' list='' action=LOGIN

service=PPP

Feb 7 12:22:19: AAA/AUTHEN/START (2229277178):

using "default" list

Feb 7 12:22:19: AAA/AUTHEN/START (2229277178):

Method=RADIUS

Feb 7 12:22:19: RADIUS: ustruct sharecount=1

Feb 7 12:22:19: RADIUS: Initial Transmit Virtual-Access1

id 78 171.68.120.194:1645, Access-Request, len 92

Feb 7 12:22:19: Attribute 4 6 0A1F0109

Feb 7 12:22:19: Attribute 5 6 00000001

Feb 7 12:22:19: Attribute 61 6 00000005

Feb 7 12:22:19: Attribute 1 23 6464756E

Feb 7 12:22:19: Attribute 3 19 34A66389

Feb 7 12:22:19: Attribute 6 6 00000002

Feb 7 12:22:19: Attribute 7 6 00000001

Feb 7 12:22:19: RADIUS: Received from id 78

171.68.120.194:1645, Access-Accept, len 32

Feb 7 12:22:19: Attribute 6 6 00000002

Feb 7 12:22:19: Attribute 7 6 00000001

Feb 7 12:22:19: AAA/AUTHEN (2229277178): status = PASS

Feb 7 12:22:19: Vi1 AAA/AUTHOR/LCP: Authorize LCP

Feb 7 12:22:19: AAA/AUTHOR/LCP Vi1 (1756915964):

Port='Virtual-Access1' list='' service=NET

Feb 7 12:22:19: AAA/AUTHOR/LCP: Vi1 (1756915964)

user='janedoe@rtp.cisco.com'

Feb 7 12:22:19: AAA/AUTHOR/LCP: Vi1 (1756915964)

send AV service=ppp

Feb 7 12:22:19: AAA/AUTHOR/LCP: Vi1 (1756915964)

send AV protocol=lcp

Feb 7 12:22:19: AAA/AUTHOR/LCP (1756915964) found

list "default"

Feb 7 12:22:19: AAA/AUTHOR/LCP: Vi1 (1756915964)

Method=RADIUS

Feb 7 12:22:19: AAA/AUTHOR (1756915964): Post

authorization status = PASS_REPL

Feb 7 12:22:19: Vi1 AAA/AUTHOR/LCP: Processing

AV service=ppp

Feb 7 12:22:19: AAA/ACCT/NET/START User

janedoe@rtp.cisco.com, Port Virtual-Access1, List ""

Feb 7 12:22:19: AAA/ACCT/NET: Found list "default"

Feb 7 12:22:19: Vi1 AAA/AUTHOR/FSM: (0): Can we

start IPCP?

Feb 7 12:22:19: AAA/AUTHOR/FSM Vi1 (1311872588):

Port='Virtual-Access1' list='' service=NET

Feb 7 12:22:19: AAA/AUTHOR/FSM: Vi1 (1311872588)

user='janedoe@rtp.cisco.com'

Feb 7 12:22:19: AAA/AUTHOR/FSM: Vi1 (1311872588)

send AV service=ppp

Feb 7 12:22:19: AAA/AUTHOR/FSM: Vi1 (1311872588)

send AV protocol=ip

Feb 7 12:22:19: AAA/AUTHOR/FSM (1311872588)

found list "default"

Feb 7 12:22:19: AAA/AUTHOR/FSM: Vi1 (1311872588)

Method=RADIUS

Feb 7 12:22:19: AAA/AUTHOR (1311872588): Post

authorization status = PASS_REPL

Feb 7 12:22:19: Vi1 AAA/AUTHOR/FSM: We can start

IPCP

Feb 7 12:22:19: RADIUS: ustruct sharecount=2

Feb 7 12:22:19: RADIUS: Initial Transmit Virtual-Access1

id 79 171.68.120.194:1646, Accounting-Request, len 101

Feb 7 12:22:19: Attribute 4 6 0A1F0109

Feb 7 12:22:19: Attribute 5 6 00000001

Feb 7 12:22:19: Attribute 61 6 00000005

Feb 7 12:22:19: Attribute 1 23 6464756E

Feb 7 12:22:19: Attribute 40 6 00000001

Feb 7 12:22:19: Attribute 45 6 00000001

Feb 7 12:22:19: Attribute 6 6 00000002

Feb 7 12:22:19: Attribute 44 10 30303030

Feb 7 12:22:19: Attribute 7 6 00000001

Feb 7 12:22:19: Attribute 41 6 00000000

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Start. Her

address 0.0.0.0, we want 0.0.0.0

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Processing

AV service=ppp

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Authorization

succeeded

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Done. Her

address 0.0.0.0, we want 0.0.0.0

Feb 7 12:22:19: RADIUS: Received from id 79

171.68.120.194:1646, Accounting-response,

len 20

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Start.

Her address 0.0.0.0, we want 10.6.1.1

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Processing

AV service=ppp

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Authorization

succeeded

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Done.

Her address 0.0.0.0, we want 10.6.1.1

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Start.

Her address 10.6.1.1, we want 10.6.1.1

Feb 7 12:22:19: AAA/AUTHOR/IPCP Vi1 (2909132255):

Port='Virtual-Access1' list='' service=NET

Feb 7 12:22:19: AAA/AUTHOR/IPCP: Vi1 (2909132255)

user='janedoe@rtp.cisco.com'

Feb 7 12:22:19: AAA/AUTHOR/IPCP: Vi1 (2909132255)

send AV service=ppp

Feb 7 12:22:19: AAA/AUTHOR/IPCP: Vi1 (2909132255)

send AV protocol=ip

Feb 7 12:22:19: AAA/AUTHOR/IPCP: Vi1 (2909132255)

send AV addr*10.6.1.1

Feb 7 12:22:19: AAA/AUTHOR/IPCP (2909132255)

found list "default"

Feb 7 12:22:19: AAA/AUTHOR/IPCP: Vi1 (2909132255)

Method=RADIUS

Feb 7 12:22:19: AAA/AUTHOR (2909132255): Post

authorization status = PASS_REPL

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Reject

10.6.1.1, using 10.6.1.1

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Processing

AV service=ppp

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Processing

AV addr*10.6.1.1

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Authorization

succeeded

Feb 7 12:22:19: Vi1 AAA/AUTHOR/IPCP: Done.

Her address 10.6.1.1, we want 10.6.1.1

02:24:00: %LINEPROTO-5-UPDOWN: Line protocol on

Interface Virtual-Access1, changed state to up

LNS#

ما الذي يمكن أن يحدث بشكل خاطئ - تصحيح أخطاء سيئ من LAC

LAC#show debug General OS: AAA Authentication debugging is on AAA Authorization debugging is on AAA Accounting debugging is on VPN: L2X protocol events debugging is on L2X protocol errors debugging is on VPDN events debugging is on VPDN errors debugging is on L2TP data sequencing debugging is on VTEMPLATE: Virtual Template debugging is on Radius protocol debugging is on

يأتي المستخدم باسم janedoe@sj.cisco.com (بدلا من janedoe@rtp.cisco.com)، ولكن خادم RADIUS ل LAC لا يتعرف على هذا المجال.

Feb 7 13:26:48: RADIUS: Received from id 86

171.68.118.101:1645, Access-Reject, len 46

Feb 7 13:26:48: Attribute 18 26 41757468

Feb 7 13:26:48: RADIUS: failed to get

authorization data: authen status = 2

%VPDN-6-AUTHORFAIL: L2F NAS LAC, AAA authorization

failure for As1 user janedoe@sj.cisco.com

تظهر عمليات تصحيح الأخطاء هذه حالة يتم فيها تلقي معلومات النفق، ولكن بعنوان IP غير صالح للنهاية الأخرى للنفق. يحاول المستخدم إنشاء جلسة عمل، ولكن لا يمكنه الاتصال.

Feb 7 13:32:45: As1 VPDN: Forward to

address 1.1.1.1

Feb 7 13:32:45: As1 VPDN: Forwarding...

Feb 7 13:32:45: Tnl 56 L2TP: Tunnel state

change from idle to wait-ctl-reply

Feb 7 13:32:46: As1 56/1 L2TP: Discarding data

packet because tunnel is not open

تظهر عمليات تصحيح الأخطاء هذه حالة عند وجود عدم تطابق في كلمة مرور النفق. على LNS، يتم تغيير "username the_lns password ABCDE" إلى "username the_LNS password garbage" حتى تفشل مصادقة النفق عند المحاولة.

Feb 7 13:39:35: Tnl 59 L2TP: Tunnel Authentication

fails for the_LNS

Feb 7 13:39:35: Tnl 59 L2TP: Expected

E530DA13B826685C678589250C0BF525

Feb 7 13:39:35: Tnl 59 L2TP: Got

E09D90E8A91CF1014C91D56F65BDD052

Feb 7 13:39:35: Tnl 59 L2TP: O StopCCN

to the_LNS tnlid 44

Feb 7 13:39:35: Tnl 59 L2TP: Tunnel state

change from wait-ctl-reply to shutting-down

Feb 7 13:39:35: Tnl 59 L2TP: Shutdown tunnel

ما الذي يمكن أن يحدث بشكل خاطئ - تصحيح أخطاء سيئ من LNS

LNS#show debug General OS: AAA Authentication debugging is on AAA Authorization debugging is on AAA Accounting debugging is on VPN: L2X protocol events debugging is on L2X protocol errors debugging is on VPDN events debugging is on VPDN errors debugging is on L2TP data sequencing debugging is on VTEMPLATE: Virtual Template debugging is on Radius protocol debugging is on LNS#

في هذا المثال، تم تغيير "قبول طلب L2tp Virtual-template 1 البعيد DEFGH" إلى "قبول Dialin l2tp Virtual-template 1 Remote Junk". لم يعد بإمكان LNS العثور على النفق DEFGH (وهو "غير هام" بدلا من ذلك).

Feb 7 13:45:32: L2TP: I SCCRQ from

DEFGH tnl 62

Feb 7 13:45:32: L2X: Never heard of

DEFGH

Feb 7 13:45:32: L2TP: Could not find info

block for DEFGH

سجلات محاسبة LNS

10.31.1.9 janedoe@rtp.cisco.com 1 - start

server=rtp-cherry time=09:23:53

date=02/ 6/1999 task_id=0000001C

Sat Feb 6 12:23:53 1999

Client-Id = 10.31.1.9

Client-Port-Id = 1

NAS-Port-Type = Virtual

User-Name = "janedoe@rtp.cisco.com"

Acct-Status-Type = Start

Acct-Authentic = RADIUS

User-Service-Type = Framed-User

Acct-Session-Id = "0000001C"

Framed-Protocol = PPP

Acct-Delay-Time = 0

10.31.1.9 janedoe@rtp.cisco.com 1 - stop

server=rtp-cherry time=09:24:46

date=02/ 6/1999 task_id=0000001C

Sat Feb 6 12:24:46 1999

Client-Id = 10.31.1.9

Client-Port-Id = 1

NAS-Port-Type = Virtual

User-Name = "janedoe@rtp.cisco.com"

Acct-Status-Type = Stop

Acct-Authentic = RADIUS

User-Service-Type = Framed-User

Acct-Session-Id = "0000001C"

Framed-Protocol = PPP

Framed-Address = 10.6.1.1

Acct-Terminate-Cause = Lost-Carrier

Acct-Input-Octets = 678

Acct-Output-Octets = 176

Acct-Input-Packets = 17

Acct-Output-Packets = 10

Acct-Session-Time = 53

Acct-Delay-Time = 0

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

10-Dec-2001 |

الإصدار الأولي |

التعليقات

التعليقات