المقدمة

يوضح هذا المستند كيفية تكوين الوصول الآمن باستخدام جدار حماية Palo Alto.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- جدار حماية إصدار Palo Alto 11.x

- الوصول الآمن

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- زتنا بدون زوايا

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى:

- جدار حماية إصدار Palo Alto 11.x

- الوصول الآمن

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

الوصول الآمن - Palo Alto

الوصول الآمن - Palo Alto

صممت Cisco Secure Access لحماية التطبيقات الخاصة وتوفير الوصول إليها، على أساس محلي وقائمة على الشبكات. كما أنه يضمن الاتصال من الشبكة إلى الإنترنت. ويتحقق ذلك من خلال تطبيق أساليب وطبقات أمنية متعددة، تهدف جميعها إلى الحفاظ على المعلومات عند الوصول إليها عبر السحابة.

التكوين

تكوين شبكة VPN على الوصول الآمن

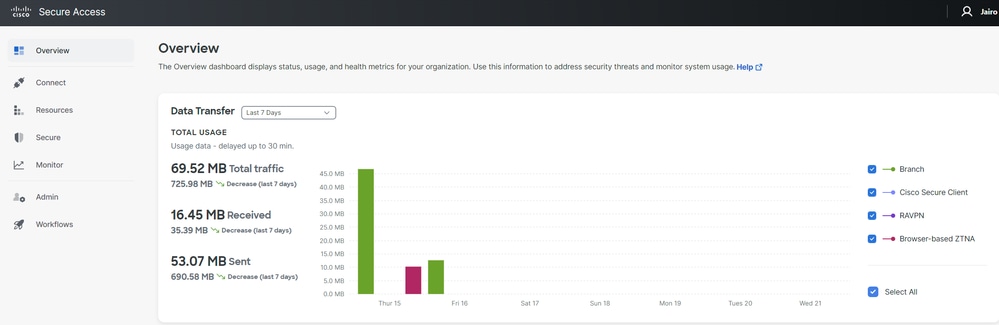

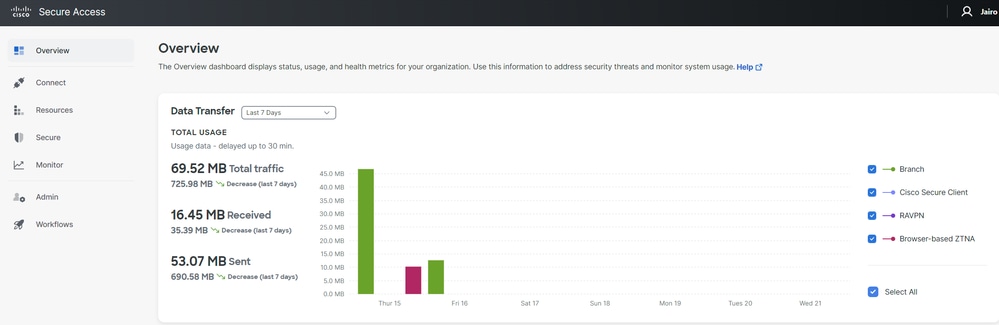

انتقل إلى لوحة الإدارة الخاصة ب Secure Access.

الوصول الآمن - الصفحة الرئيسية

الوصول الآمن - الصفحة الرئيسية

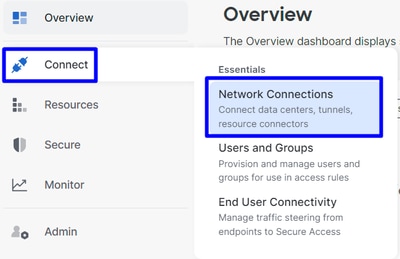

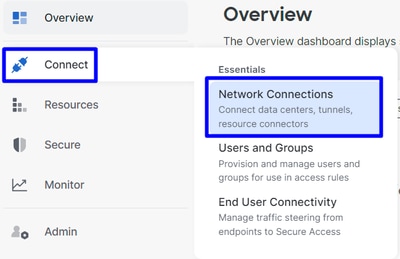

- انقر فوق

Connect > Network Connections

الوصول الآمن - إتصالات الشبكة

الوصول الآمن - إتصالات الشبكة

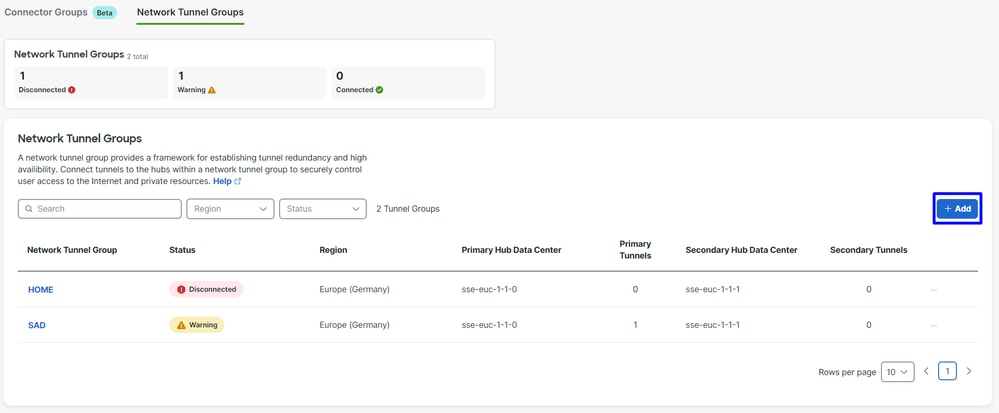

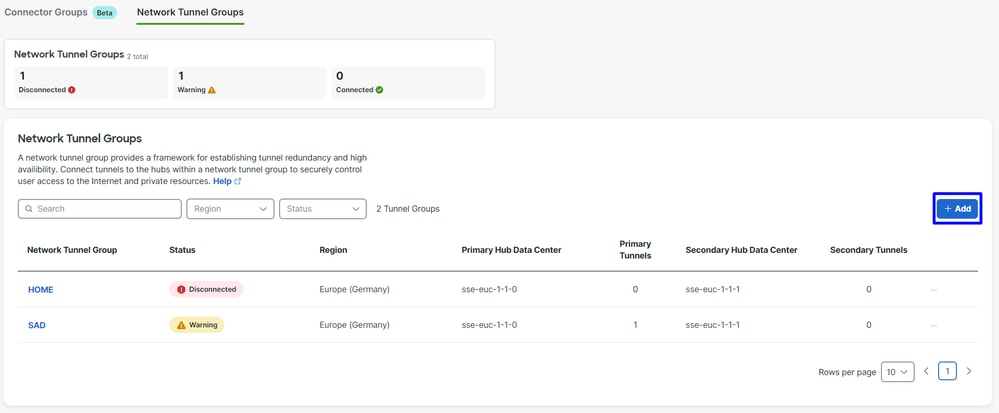

- تحت النقر

Network Tunnel Groups فوق + Add

الوصول الآمن - مجموعات نفق الشبكة

الوصول الآمن - مجموعات نفق الشبكة

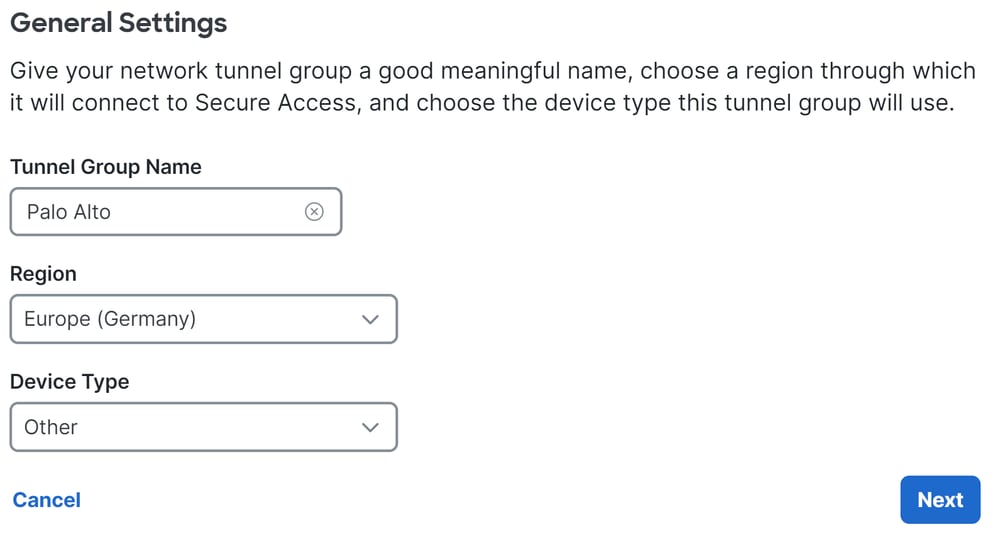

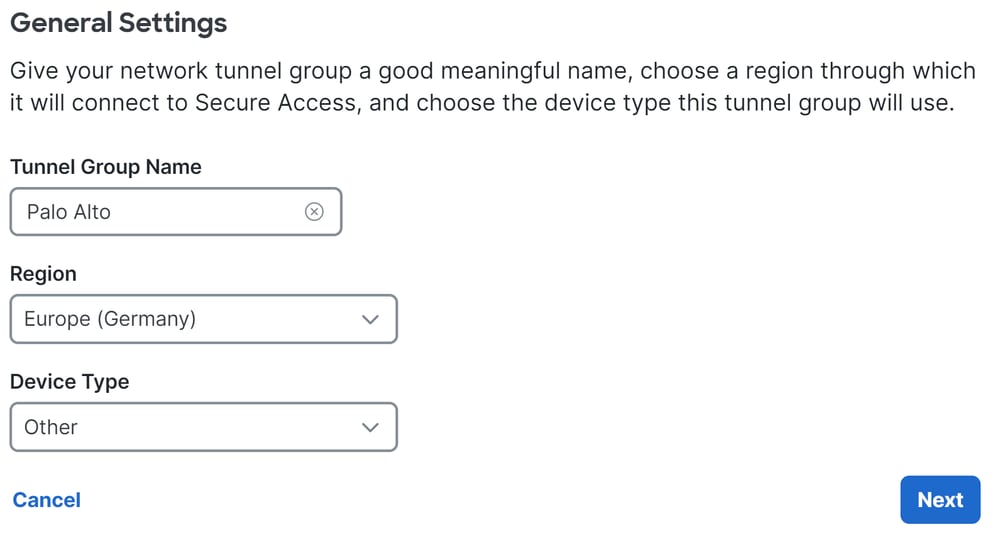

- التكوين

Tunnel Group Name، Region و Device Type - انقر

Next

ملاحظة: أختر أقرب منطقة إلى موقع جدار الحماية.

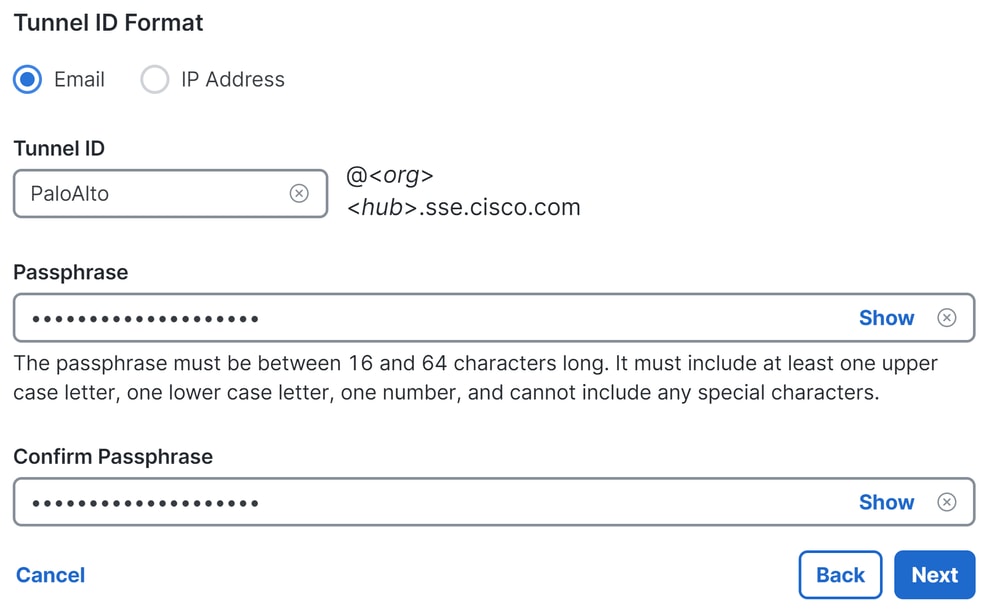

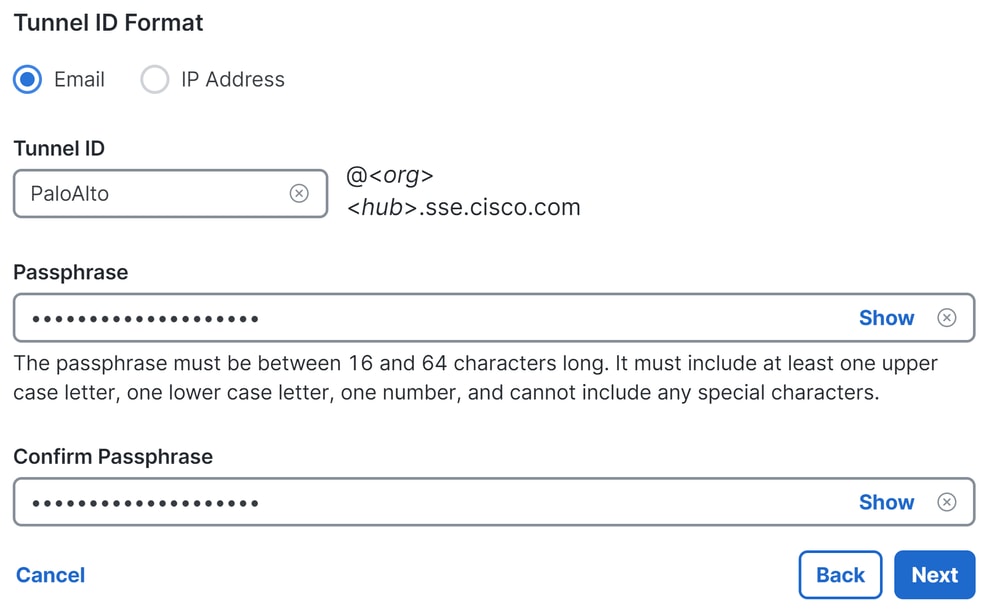

- قم بتكوين

Tunnel ID Format و Passphrase - انقر

Next

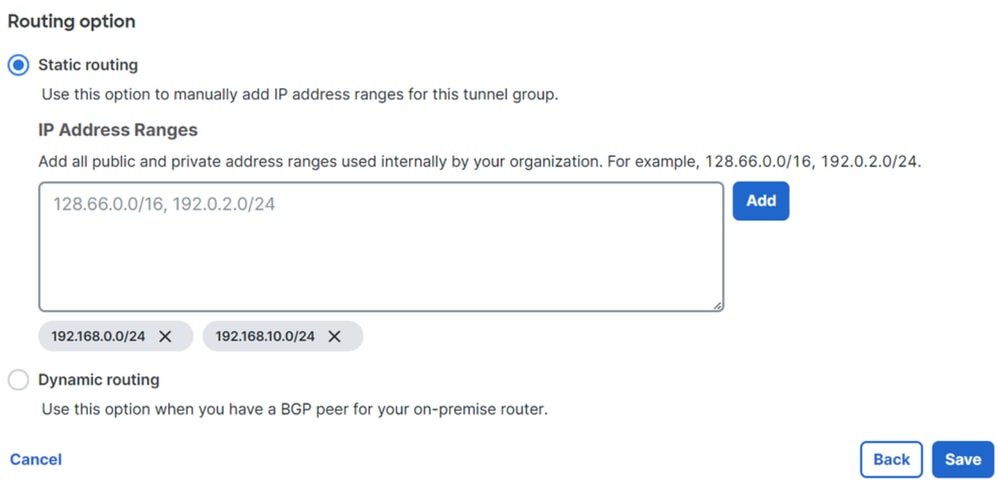

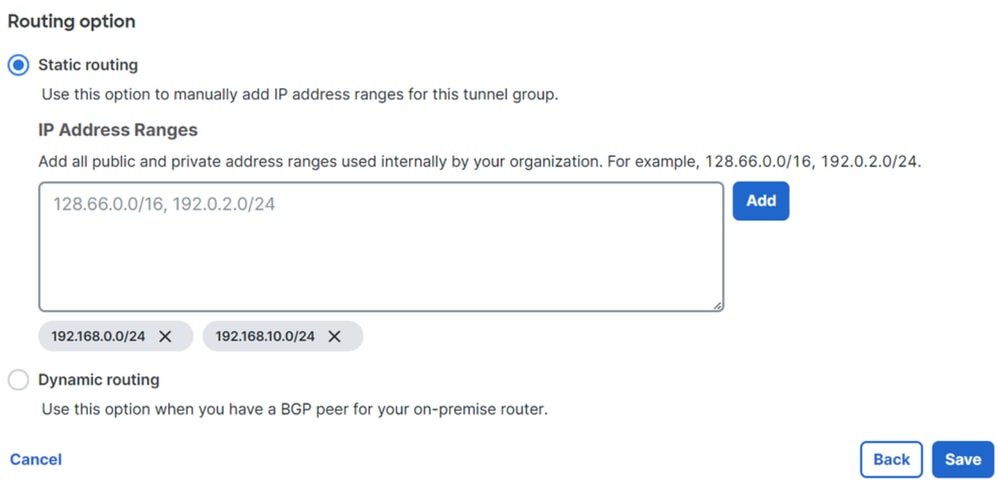

- قم بتكوين نطاقات عناوين IP أو البيئات المضيفة التي قمت بتكوينها على الشبكة وتريد تمرير حركة المرور من خلال الوصول الآمن

- انقر

Save

الوصول الآمن - مجموعات الأنفاق - خيارات التوجيه

الوصول الآمن - مجموعات الأنفاق - خيارات التوجيه

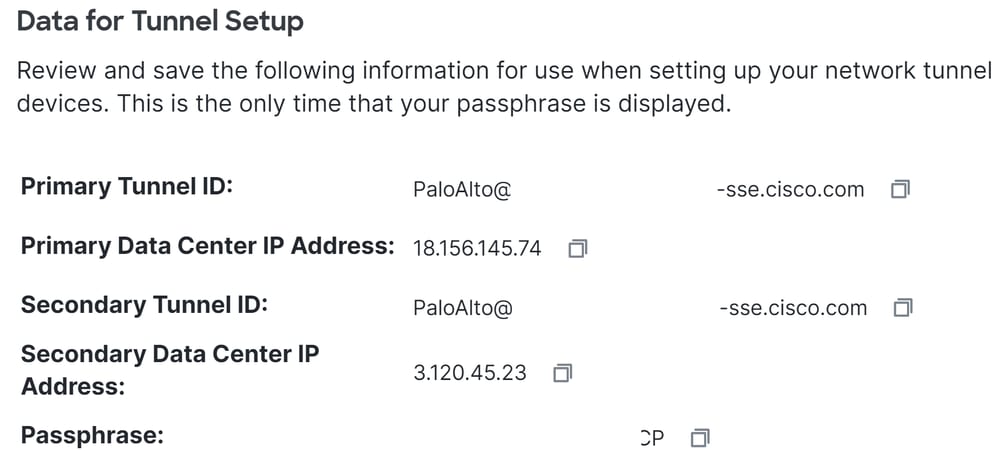

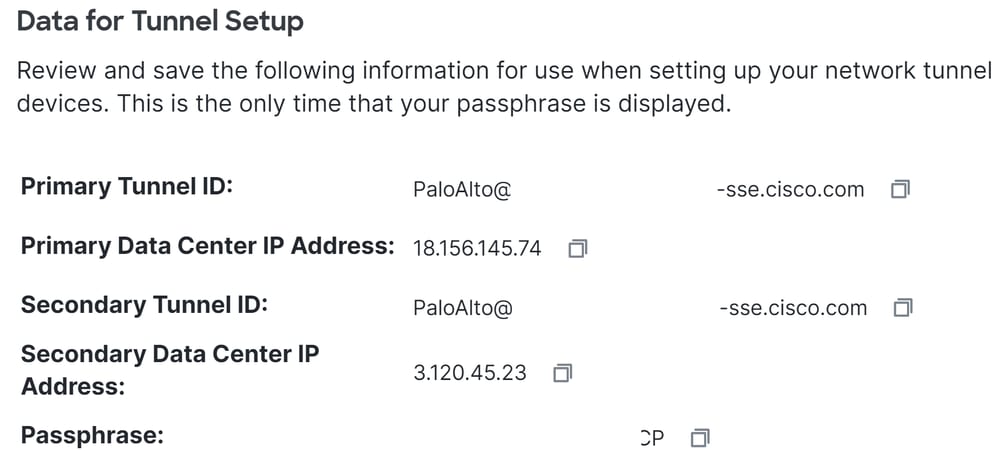

بعد النقر فوق المعلومات Save حول عرض النفق، الرجاء حفظ تلك المعلومات للخطوة التالية، Configure the tunnel on Palo Alto.

بيانات النفق

تكوين النفق على بالو ألتو

تكوين واجهة النفق

انتقل إلى لوحة معلومات بالو ألتو.

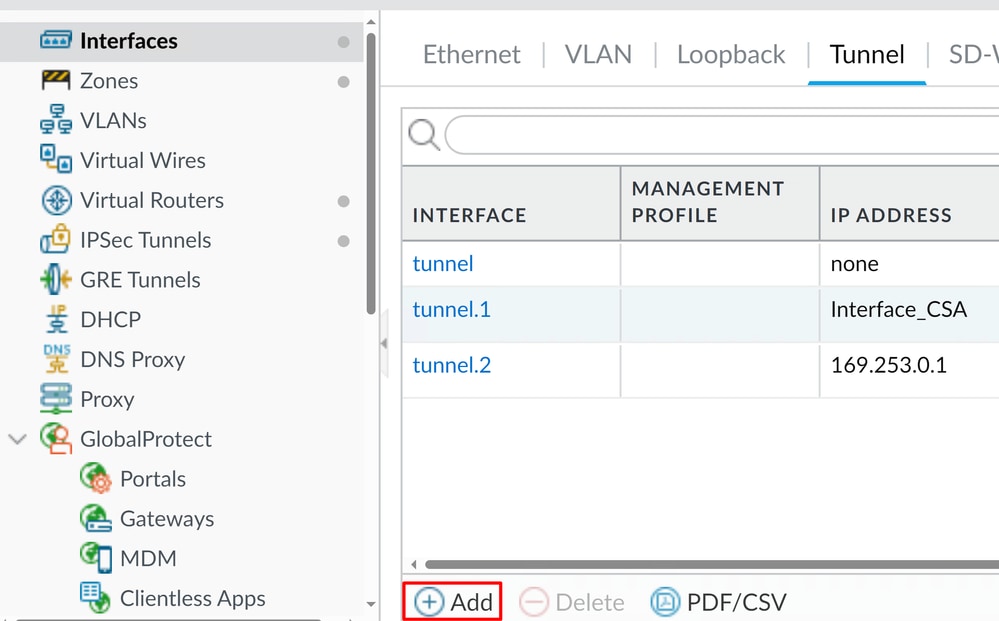

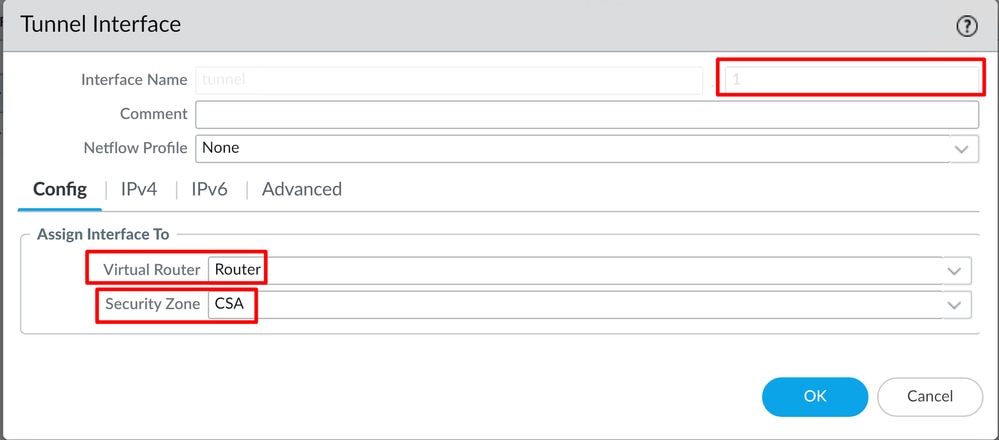

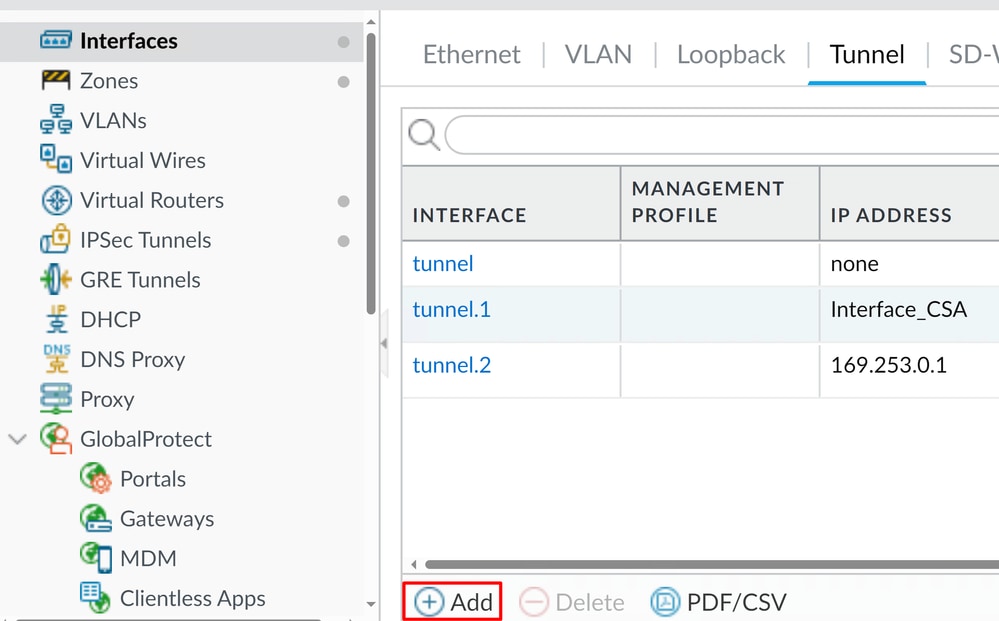

Network > Interfaces > Tunnel Click Add

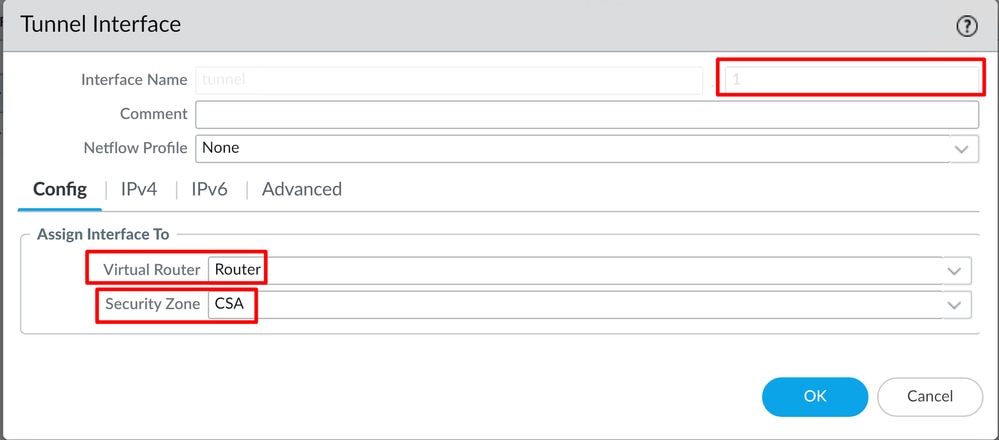

- تحت

Config القائمة، قم بتكوين Virtual Router Security Zone، وتعيينSuffix Number

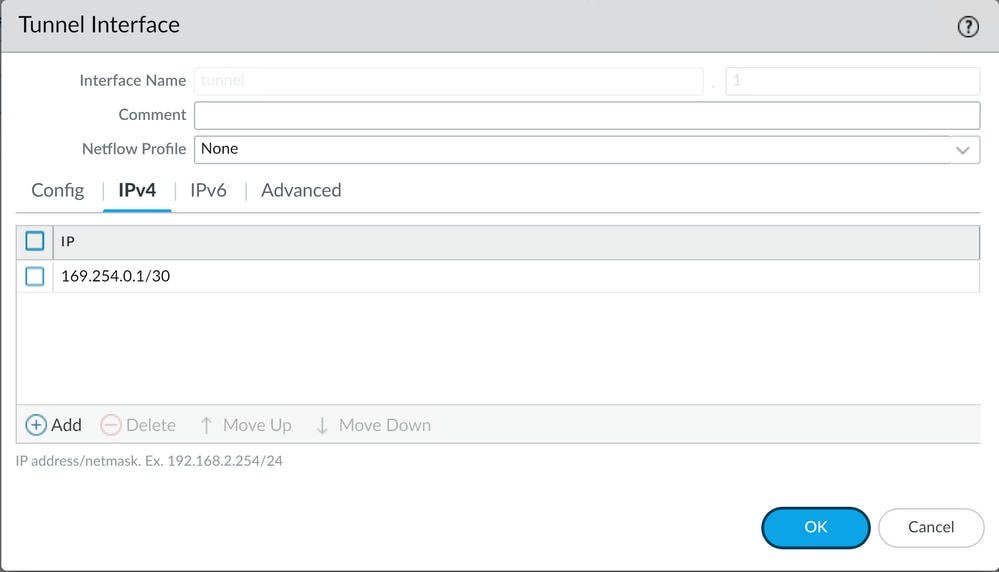

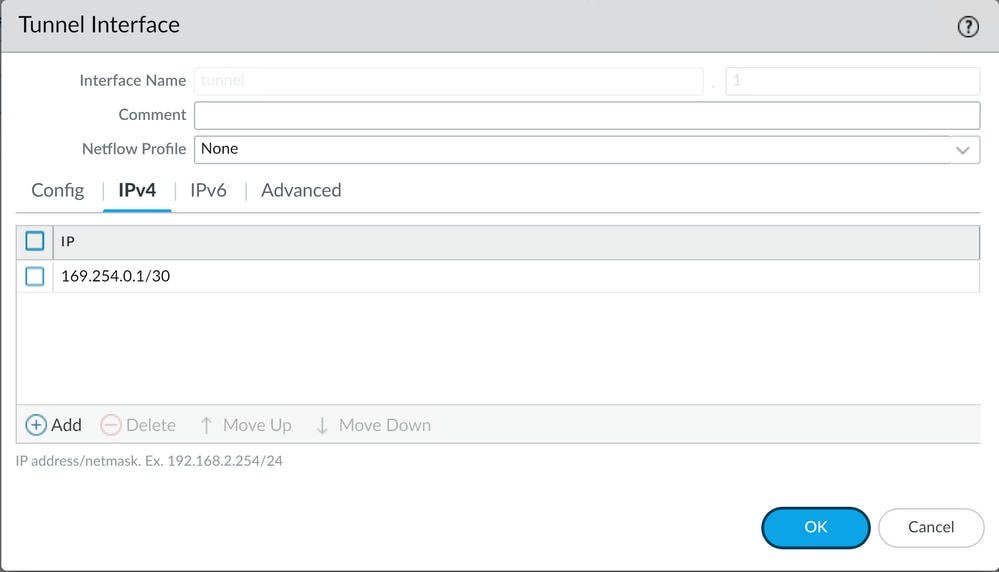

- تحت

IPv4، قم بتكوين IP غير قابل للتوجيه. على سبيل المثال، يمكنك إستخدام 169.254.0.1/30 - انقر

OK

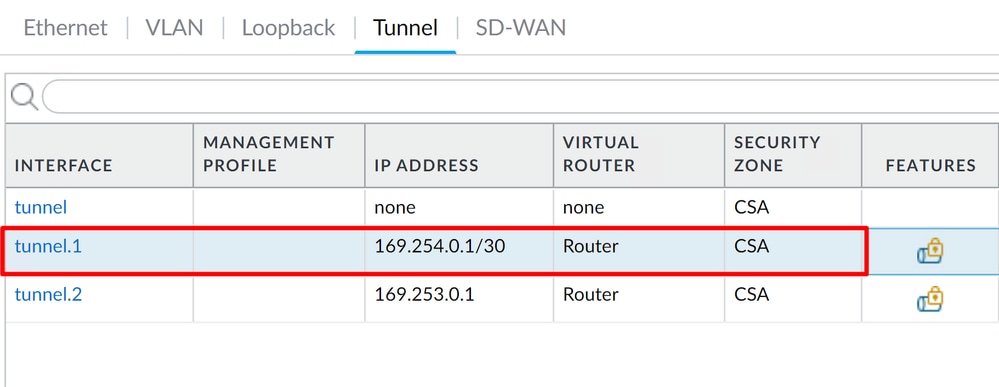

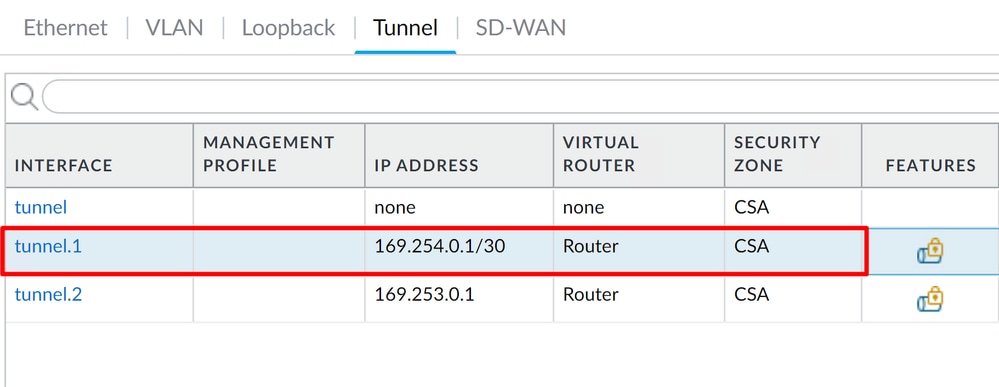

وبعد ذلك، يمكن تكوين شيء من هذا القبيل:

إذا قمت بتكوينه على هذا النحو، فيمكنك النقر Commit لحفظ التكوين والمتابعة بالخطوة التالية، Configure IKE Crypto Profile.

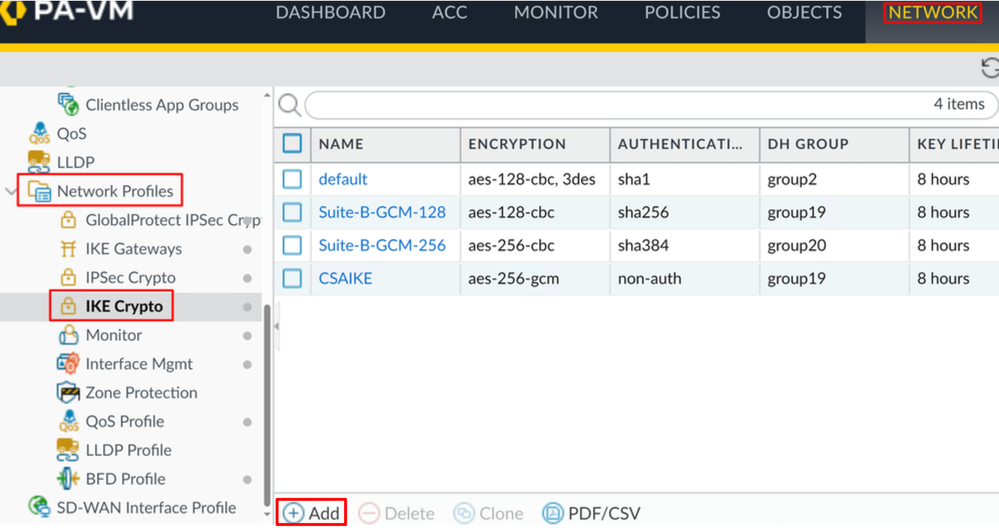

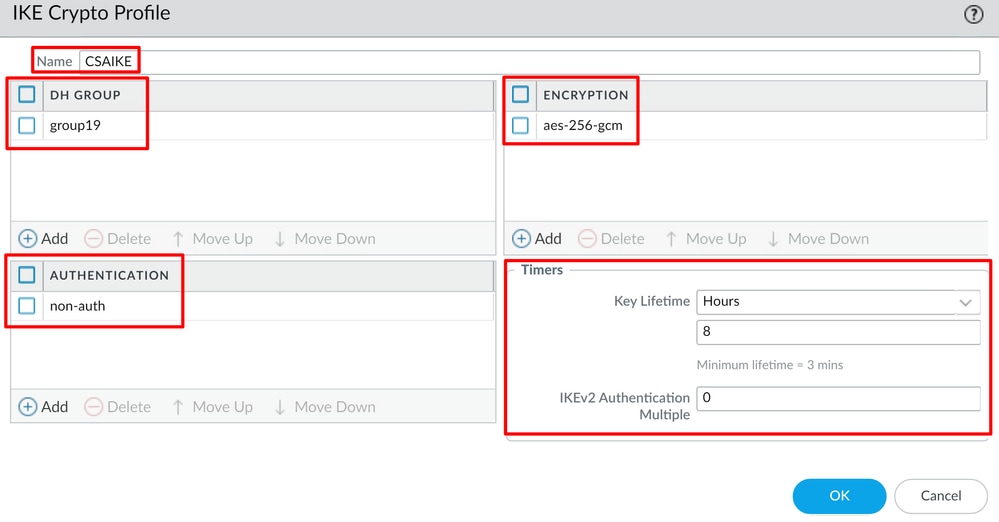

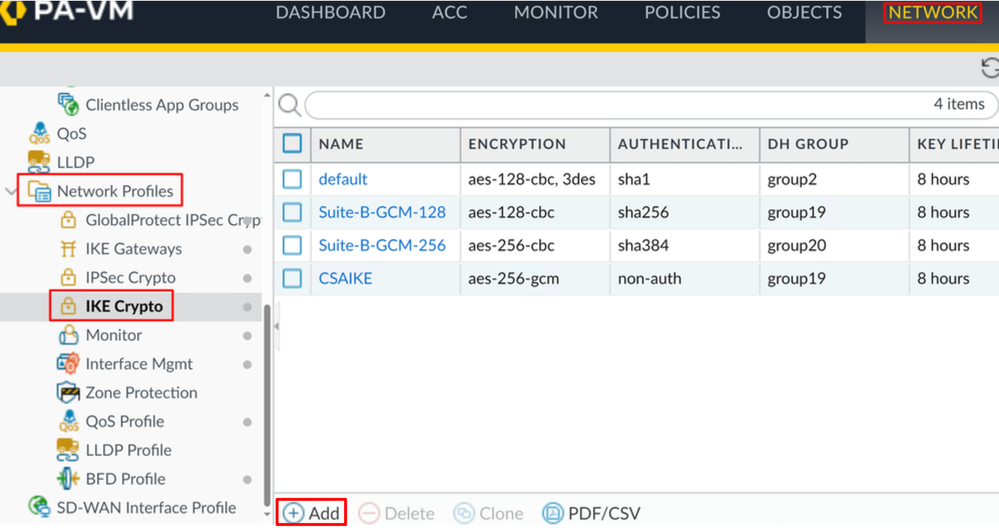

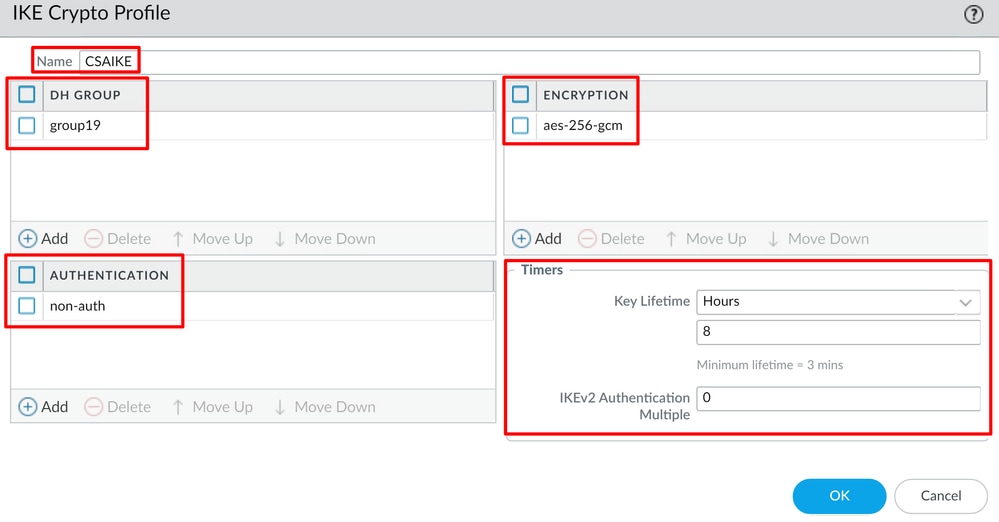

تكوين ملف تعريف تشفير IKE

لتكوين ملف تعريف التشفير، انتقل إلى:

Network > Network Profile > IKE Crypto - انقر

Add

- تكوين المعلمات التالية:

Name: قم بتكوين اسم لتعريف ملف التعريف. DH GROUP: المجموعة 19 AUTHENTICATION: غير المصادقة ENCRYPTION: طراز AES-256-GCM Timers

Key Lifetime: 8 ساعات IKEv2 Authentication:0

- بعد تهيئة كل شيء، انقر فوق

OK

إذا قمت بتكوينه على هذا النحو، فيمكنك النقر Commit لحفظ التكوين والمتابعة بالخطوة التالية، Configure IKE Gateways.

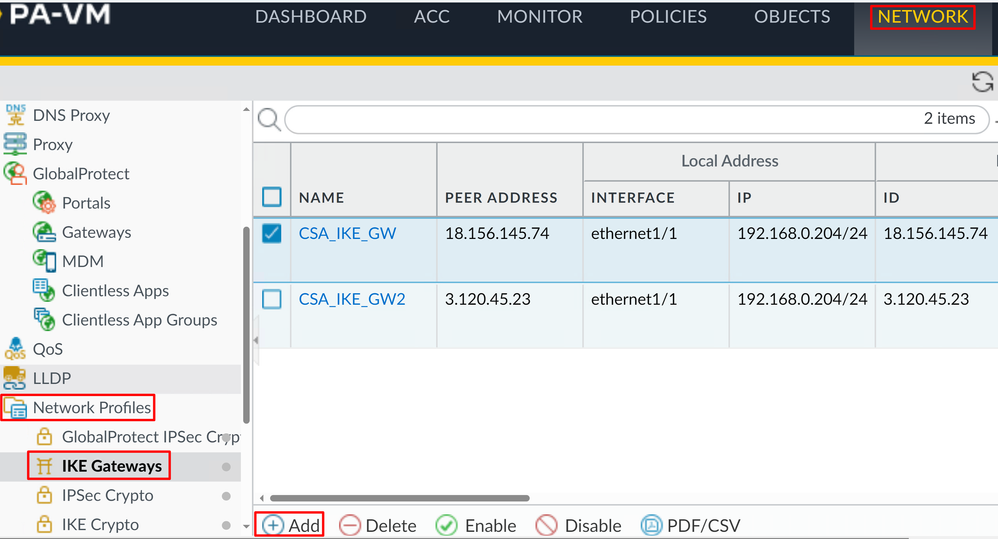

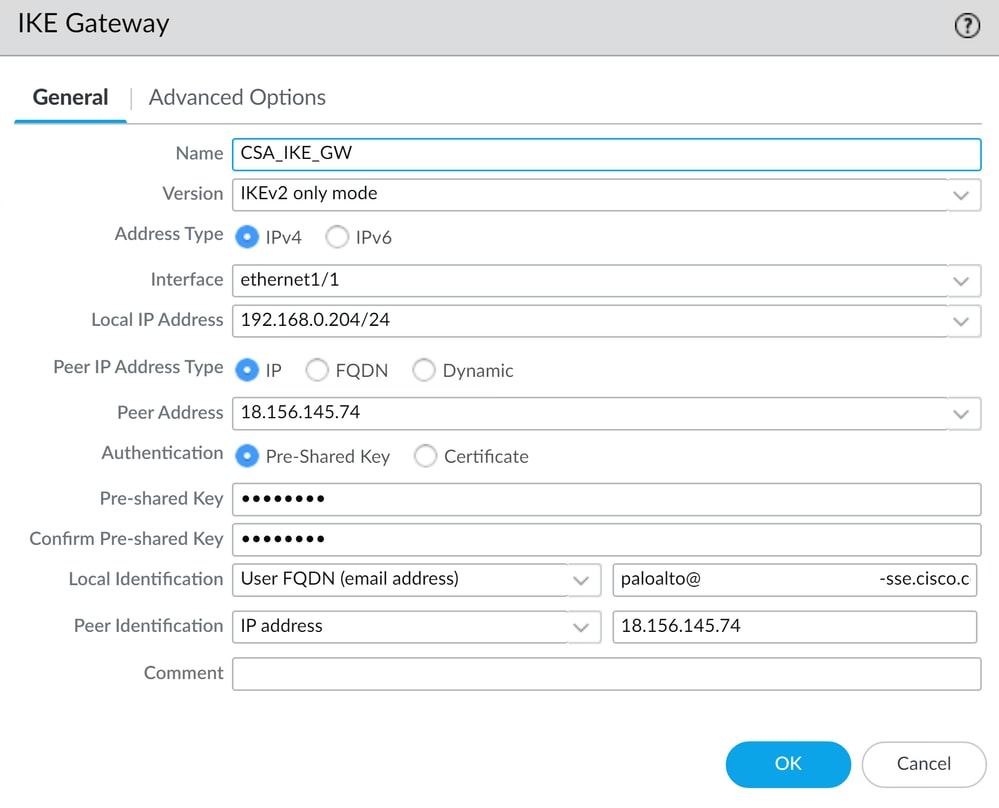

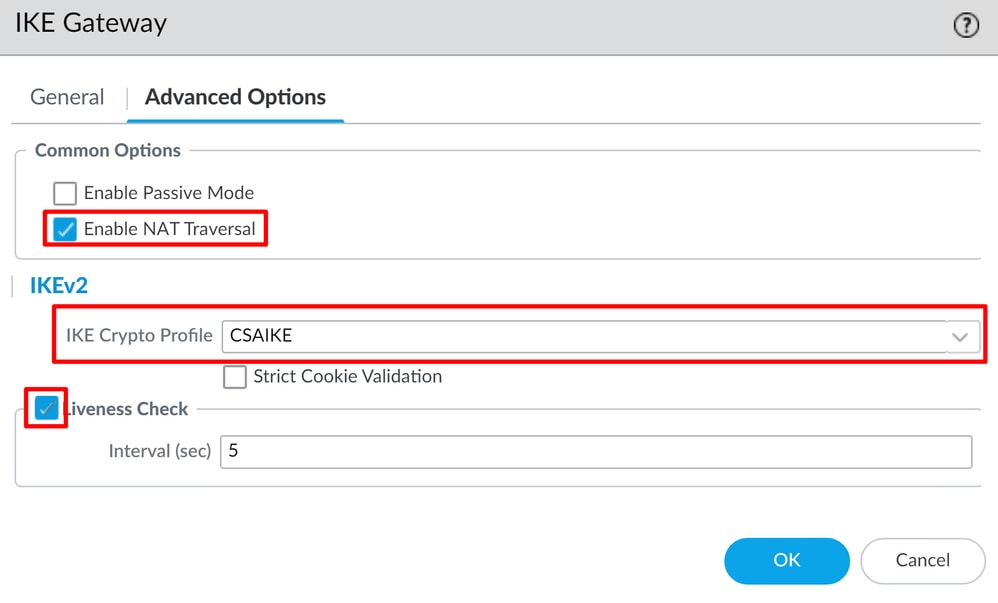

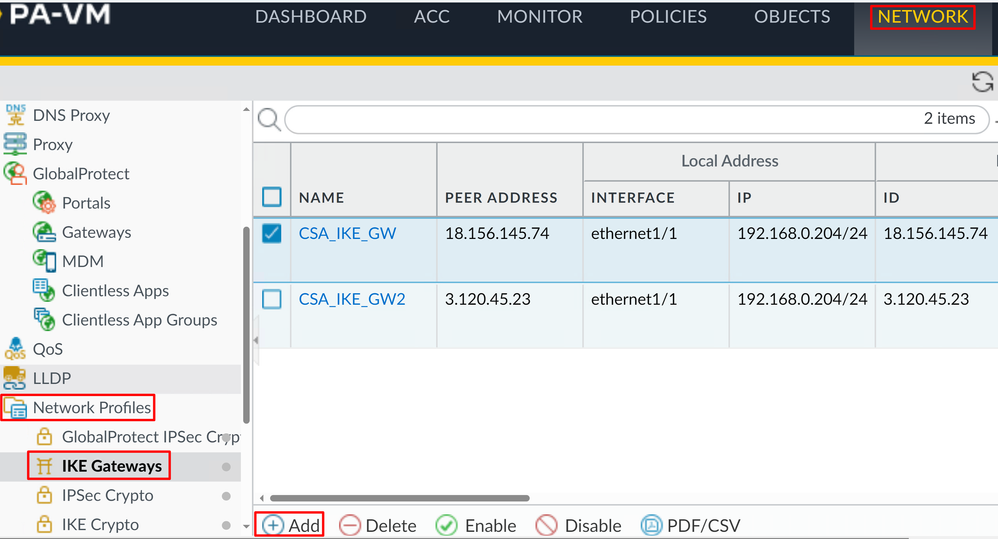

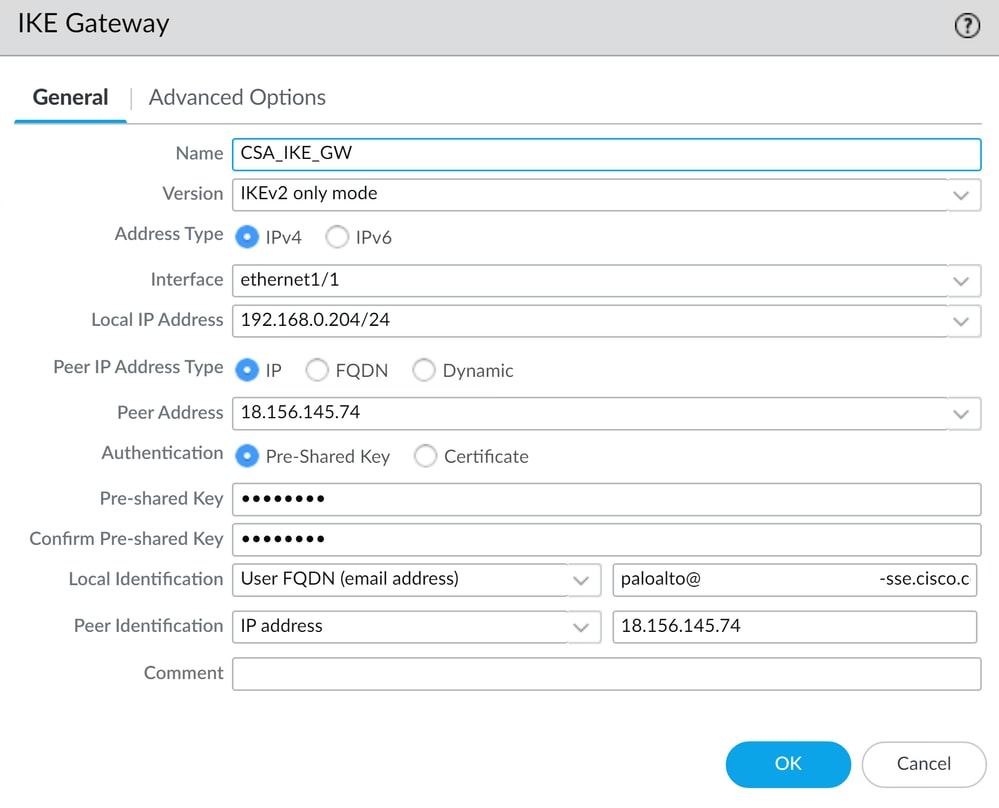

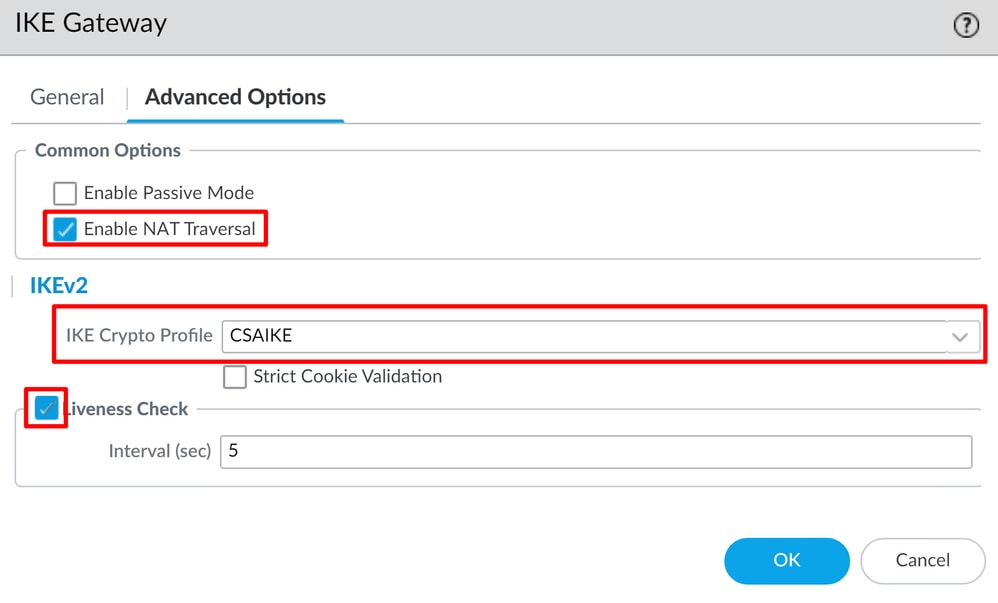

تكوين بوابات IKE

لتكوين بوابات IKE

Network > Network Profile > IKE Gateways - انقر

Add

- تكوين المعلمات التالية:

Name: قم بتكوين اسم لتحديد بوابات IKE. Version : وضع IKEv2 فقط Address Type : IPv4 Interface : حدد واجهة WAN للإنترنت. Local IP Address: حدد IP الخاص بواجهة WAN للإنترنت. Peer IP Address Type : IP Peer Address: إستخدام IP الخاص ب Primary IP Datacenter IP Address، والمقدم في بيانات نفق الخطوة. Authentication: مفتاح مشترك مسبقا Pre-shared Key : إستخدام passphrase معطى في بيانات نفق الخطوة. Confirm Pre-shared Key : إستخدام passphrase معطى في بيانات نفق الخطوة. Local Identification : إختيار User FQDN (Email address) واستخدام Primary Tunnel ID المعطى في الخطوة، بيانات النفق. Peer Identification : IP Addressإختيار واستخدام Primary IP Datacenter IP Address.

إذا قمت بتكوينه على هذا النحو، فيمكنك النقر Commit لحفظ التكوين والمتابعة بالخطوة التالية، Configure IPSEC Crypto.

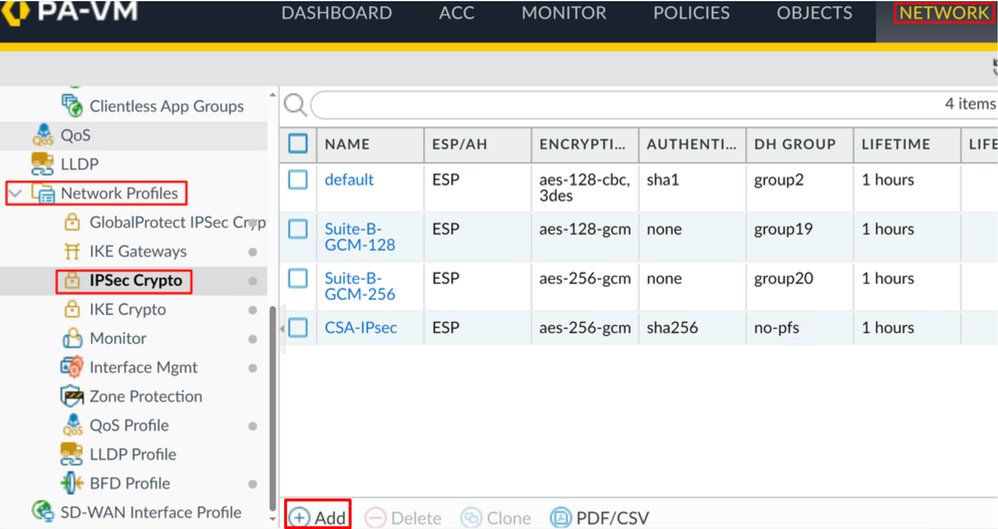

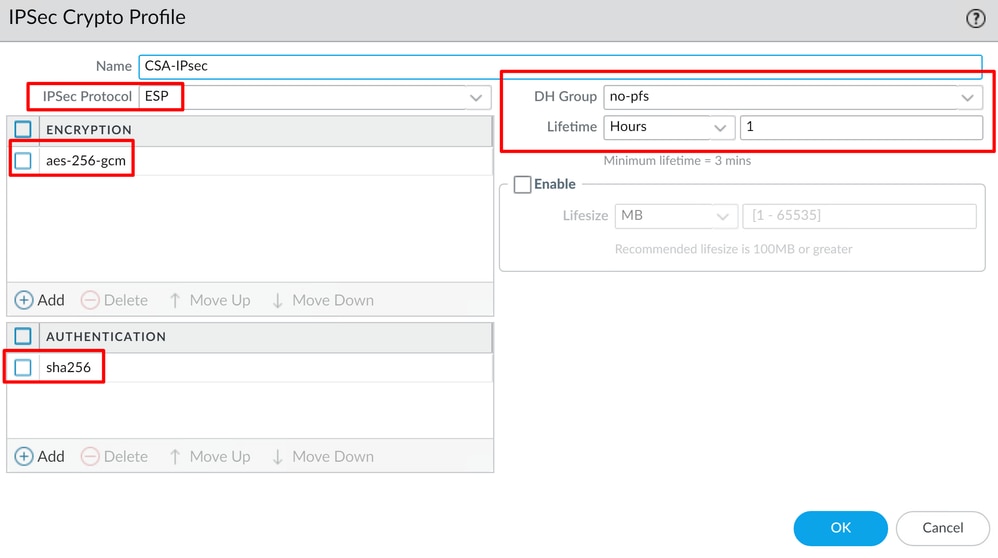

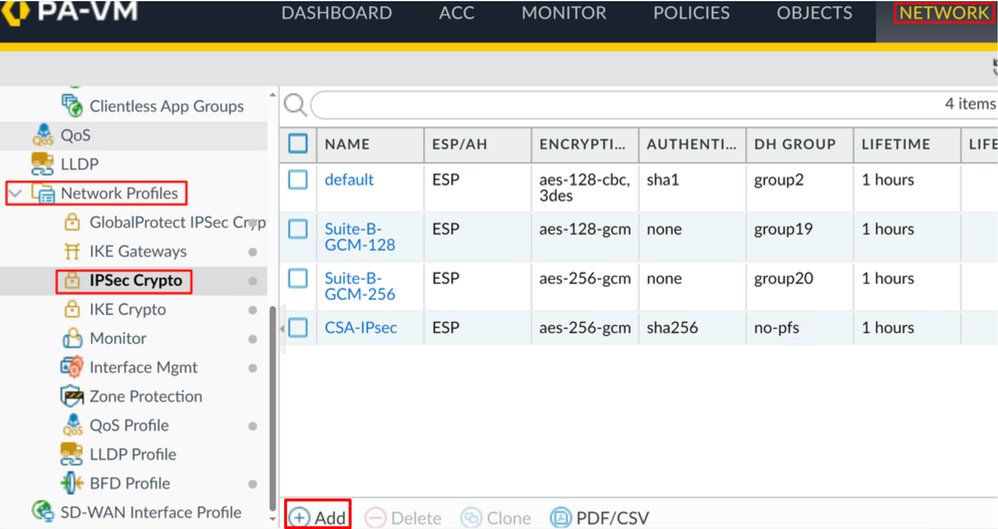

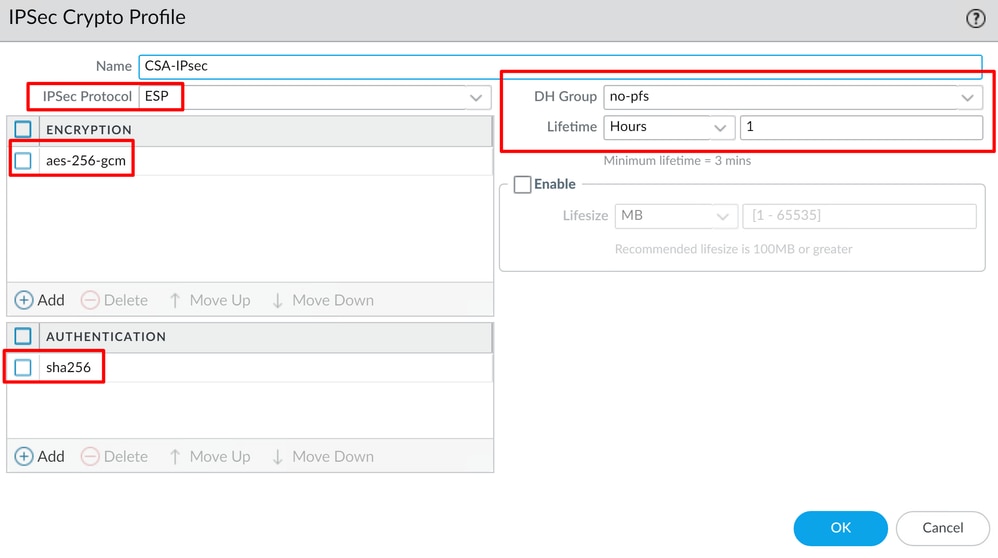

تكوين ملف تعريف تشفير IPSec

لتكوين بوابات IKE، انتقل إلى Network > Network Profile > IPSEC Crypto

- تكوين المعلمات التالية:

Name: إستخدام اسم لتعريف ملف تعريف IPsec للوصول الآمن IPSec Protocol: ESP ENCRYPTION: طراز AES-256-GCM DH Group: بدون PFS، ساعة واحدة

- انقر

OK

إذا قمت بتكوينه على هذا النحو، فيمكنك النقر Commit لحفظ التكوين والمتابعة بالخطوة التالية، Configure IPSec Tunnels.

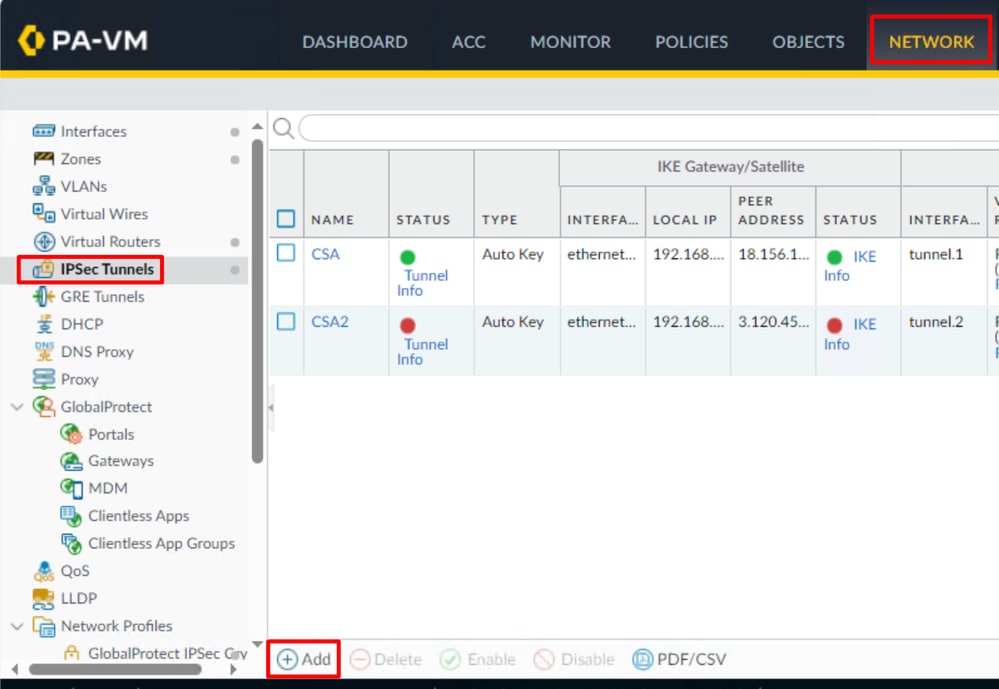

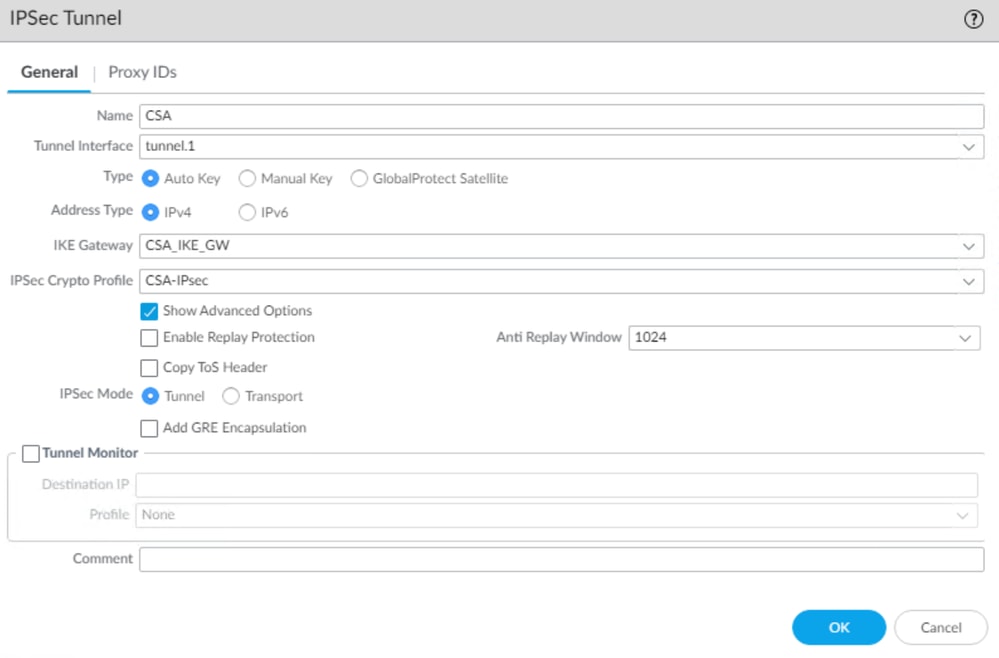

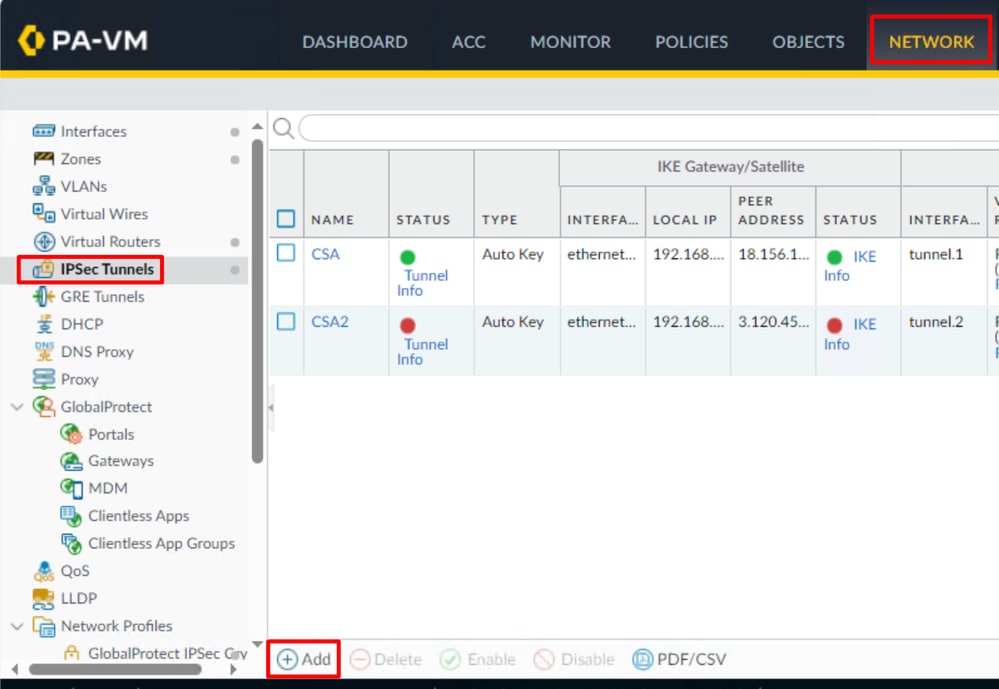

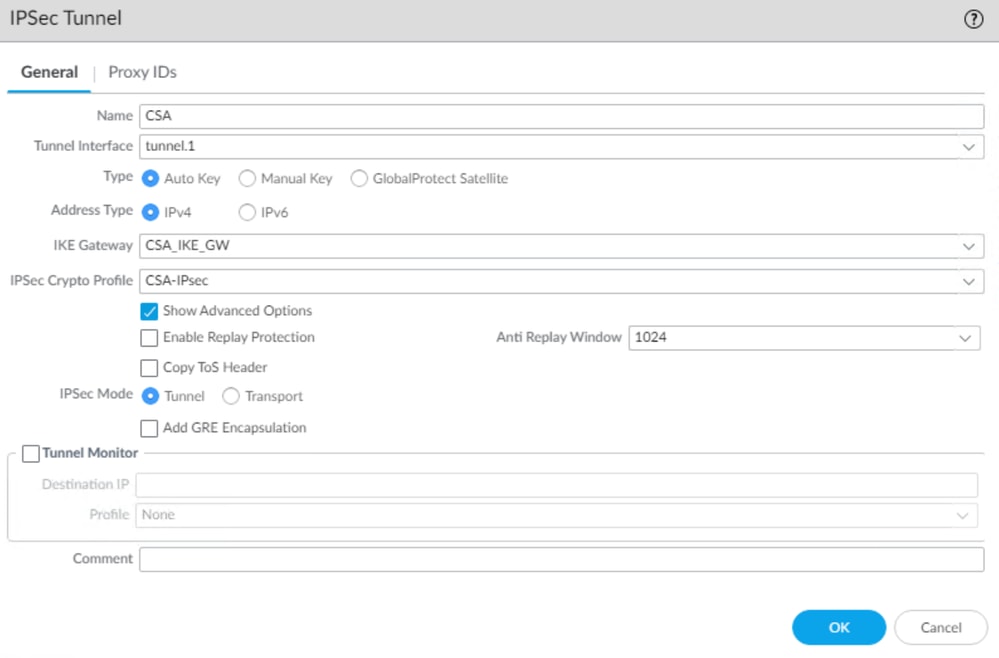

تكوين أنفاق IPSec

للتكوين، IPSec Tunnelsانتقل إلى Network > IPSec Tunnels.

- تكوين المعلمات التالية:

Name: إستخدام اسم لتحديد نفق الوصول الآمن Tunnel Interface: أختر واجهة النفق التي تم تكوينها على الخطوة، قم بتكوين واجهة النفق. Type: مفتاح تلقائي Address Type: IPv4 IKE Gateways: أختر بوابات IKE التي تم تكوينها على الخطوة، قم بتكوين بوابات IKE. IPsec Crypto Profile: أختر بوابات IKE التي تم تكوينها على الخطوة، وقم بتكوين ملف تعريف تشفير IPSec - تحديد خانة الاختيار ل

Advanced Options

IPSec Mode Tunnel: إختيار النفق.

- انقر

OK

الآن تم إنشاء شبكة VPN الخاصة بك بنجاح، يمكنك المتابعة مع الخطوة، Configure Policy Based Forwarding.

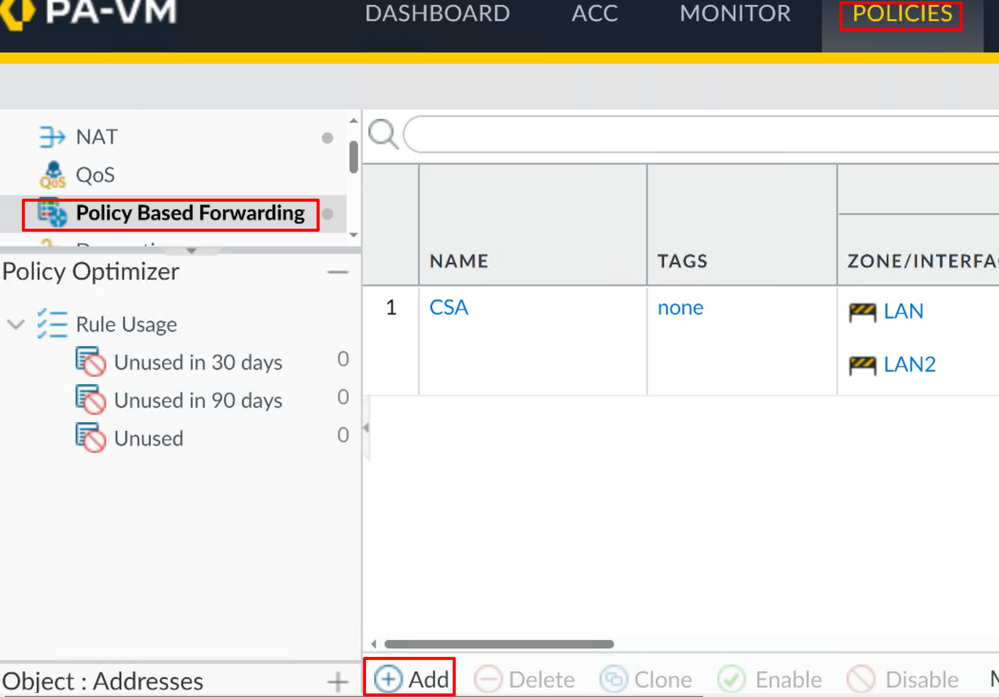

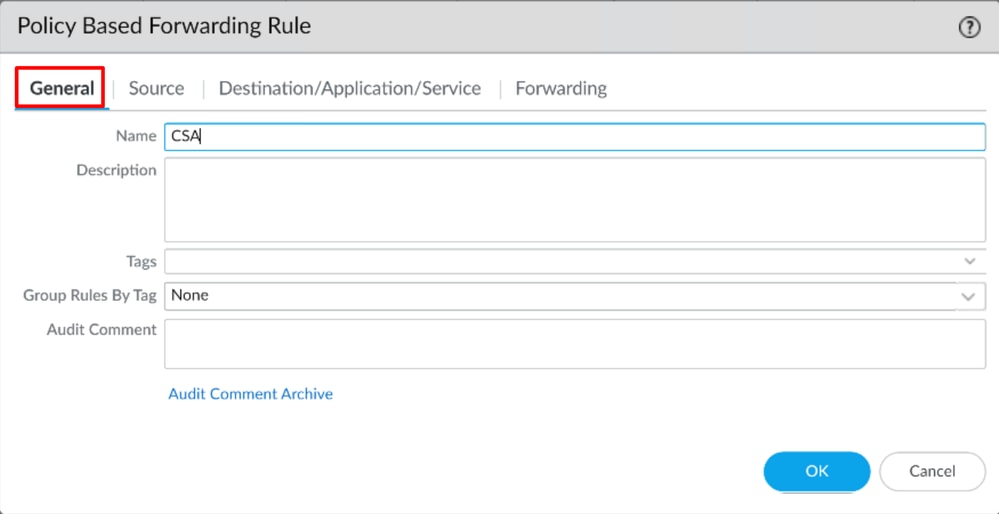

تكوين إعادة التوجيه المستندة إلى السياسة

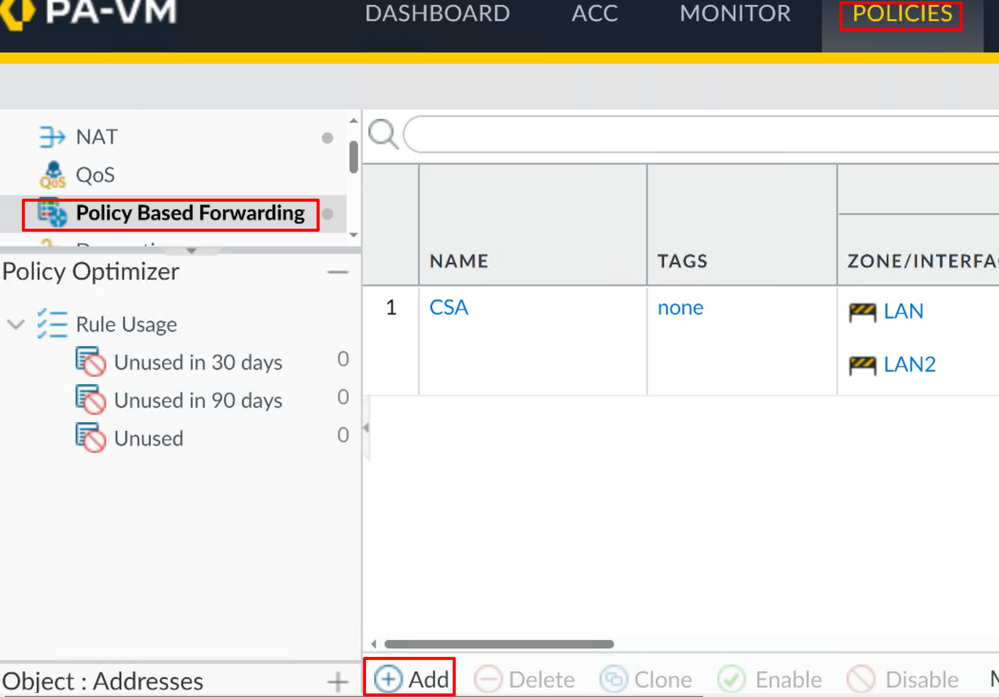

للتكوين، Policy Based Forwardingانتقل إلى Policies > Policy Based Forwarding.

- تكوين المعلمات التالية:

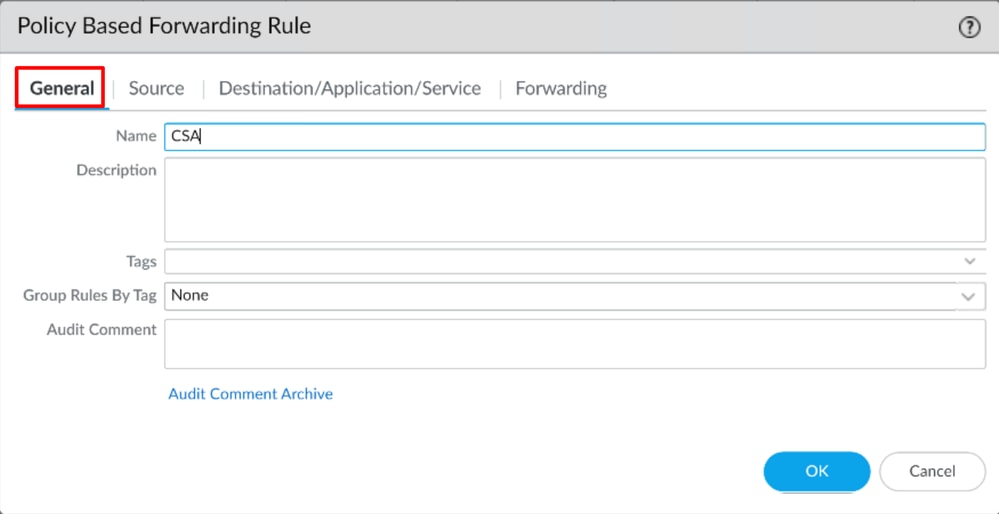

General

Name: إستخدام اسم لتحديد الوصول الآمن، إعادة توجيه قاعدة السياسات (التوجيه حسب الأصل)

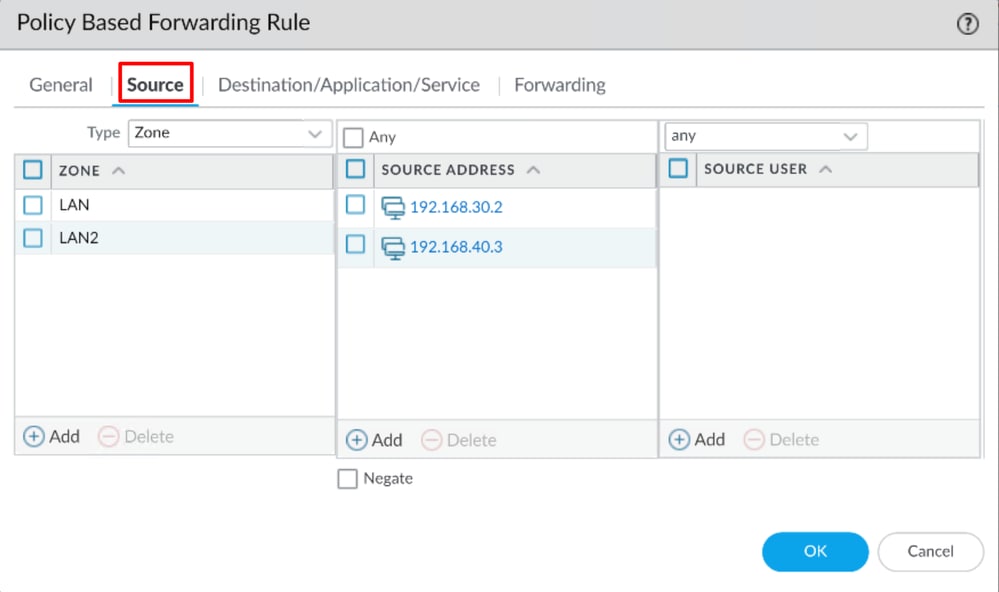

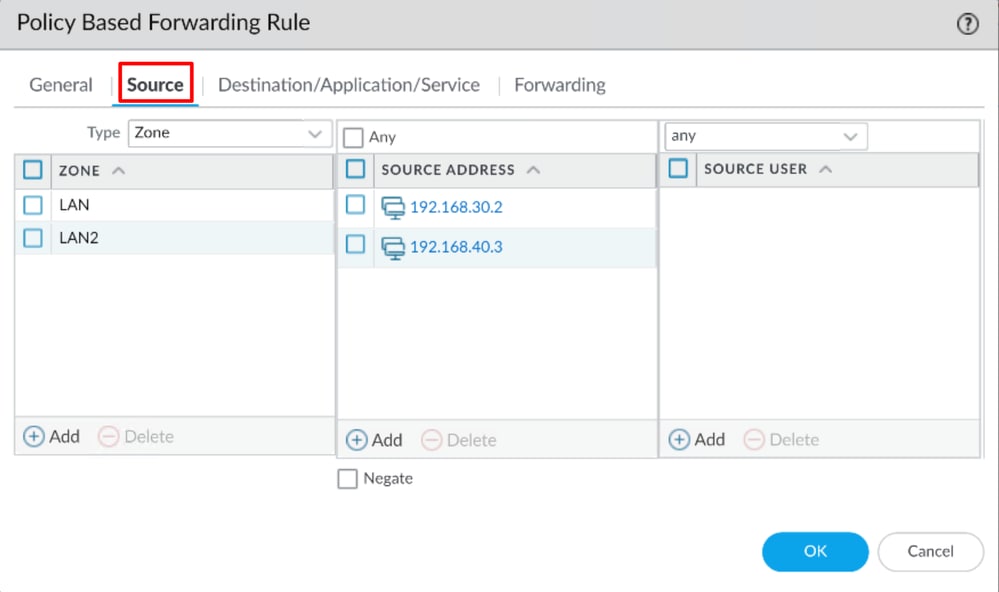

Source

Zone: حدد المناطق التي لديك خطط لتوجيه حركة المرور منها استنادا إلى الأصل Source Address: تكوين المضيف أو الشبكات التي تريد إستخدامها كمصدر. Source Users: قم بتكوين المستخدمين الذين تريد توجيه حركة المرور (فقط إذا كان ذلك ينطبق)

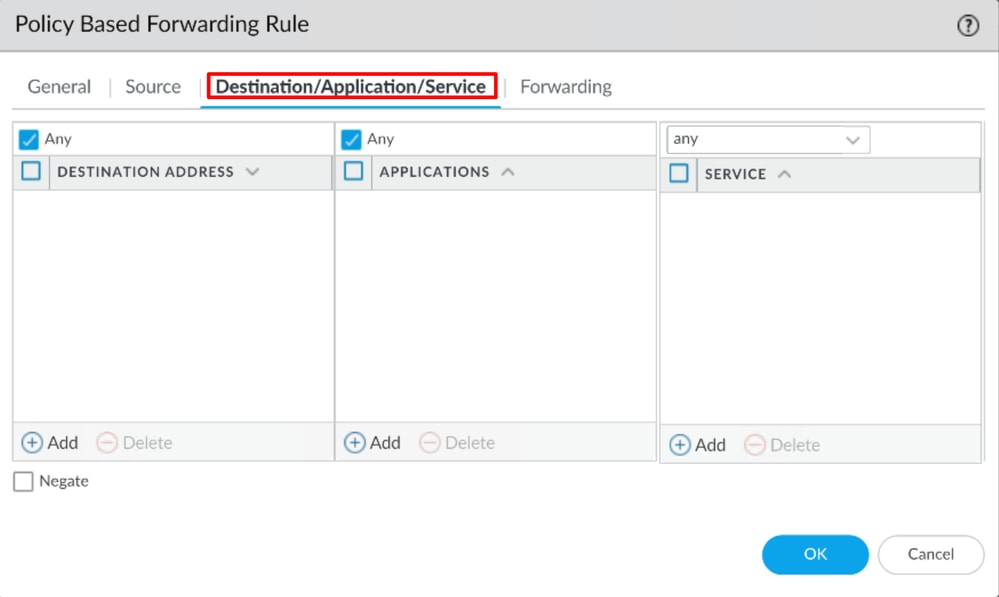

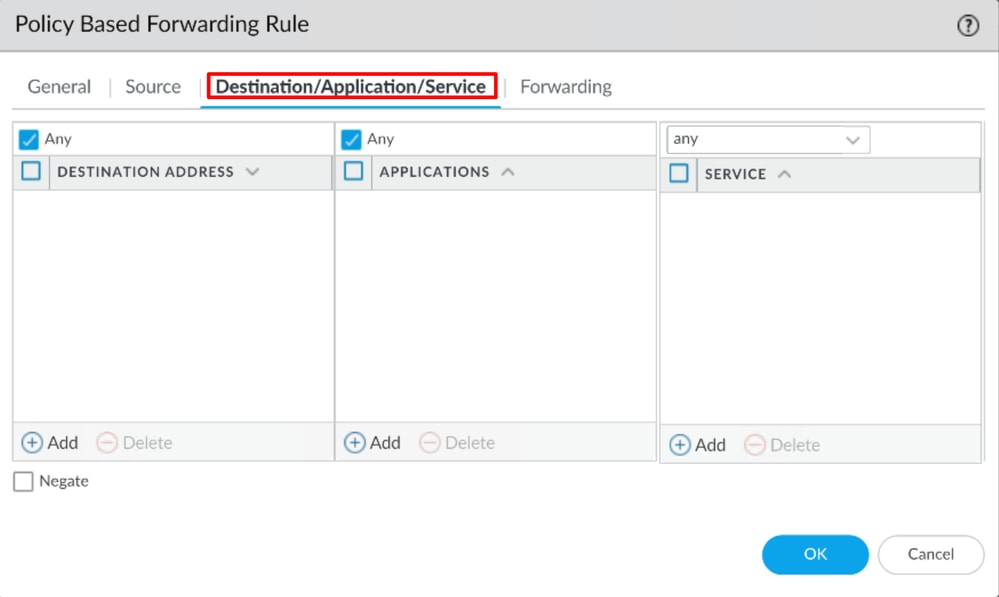

Destination/Application/Service

Destination Address: يمكنك تركها كأي، أو يمكنك تحديد نطاقات عناوين الوصول الآمن (100.64.0.0/10)

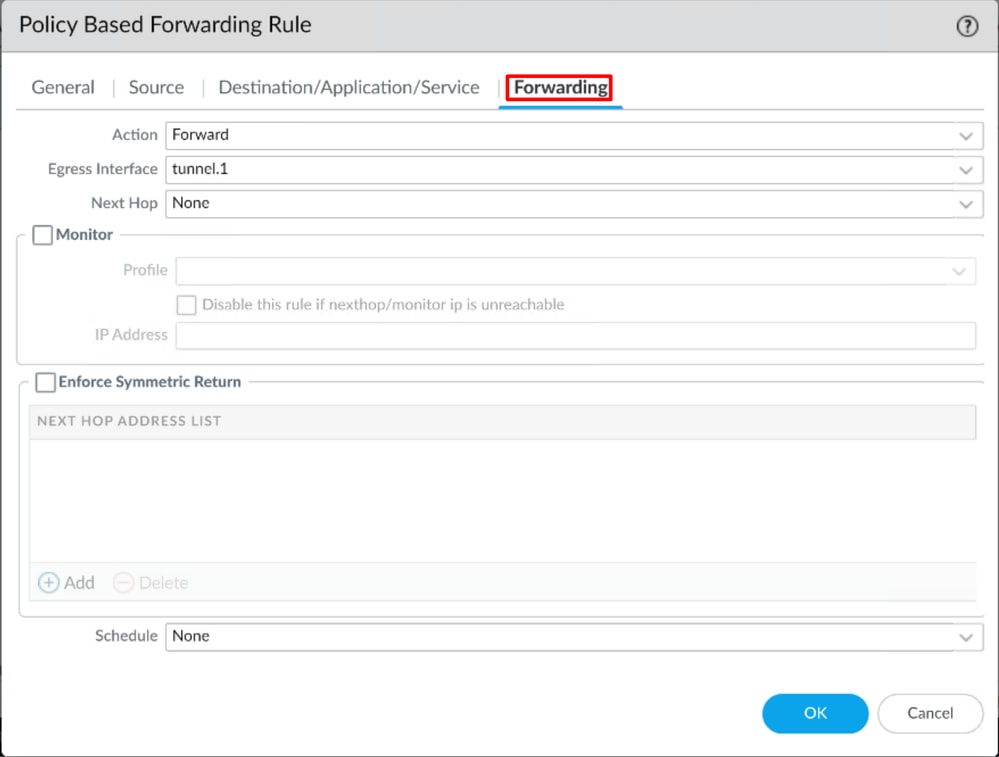

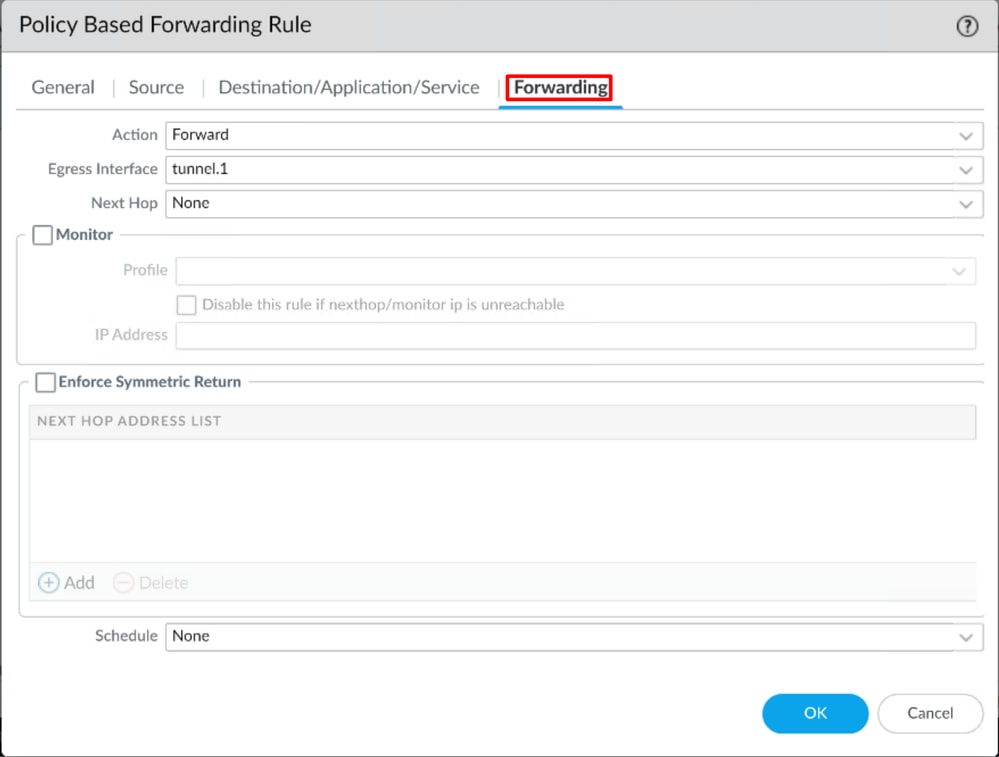

Forwarding

Action: إلى الأمام Egress Interface: أختر واجهة النفق التي تم تكوينها على الخطوة، قم بتكوين واجهة النفق. Next Hop:None

- انقر

OK و Commit

الآن لديك كل شيء تم تكوينه على Palo Alto، وبعد تكوين المسار، يمكن إنشاء النفق، ويجب متابعة تكوين RA-VPN، أو ZTA المستندة إلى المستعرض، أو ZTA المستندة إلى العميل على لوحة معلومات الوصول الآمن.

الوصول الآمن - إتصالات الشبكة

الوصول الآمن - إتصالات الشبكة الوصول الآمن - مجموعات نفق الشبكة

الوصول الآمن - مجموعات نفق الشبكة

الوصول الآمن - مجموعات الأنفاق - خيارات التوجيه

الوصول الآمن - مجموعات الأنفاق - خيارات التوجيه

التعليقات

التعليقات