المقدمة

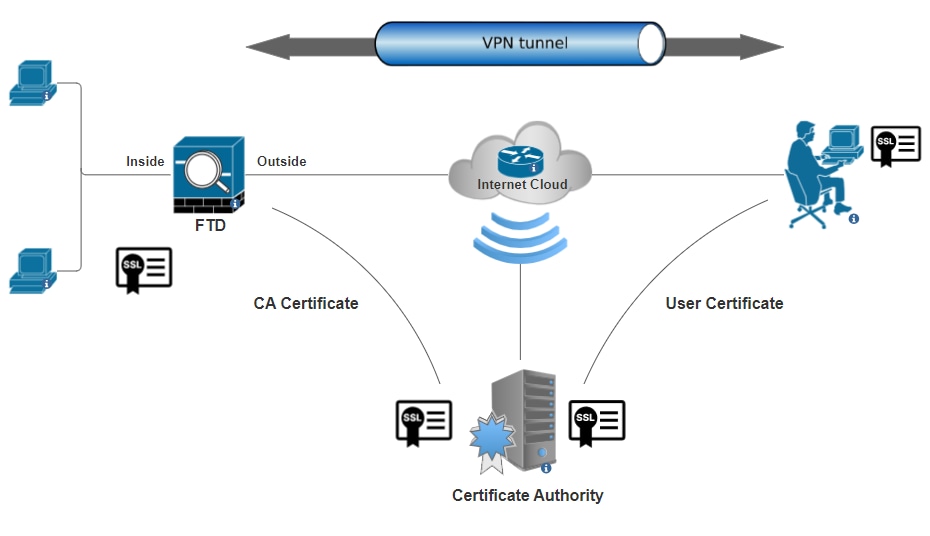

يصف هذا المستند عملية تكوين شبكة VPN للوصول عن بعد على الدفاع عن تهديد FirePOWER (FTD) المدار من قبل مركز إدارة FirePOWER (FMC) بمصادقة الشهادة.

تمت المساهمة من قبل دولي جين وريشابه أغاروال، مهندس مركز المساعدة الفنية التابع لشركة Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

· التسجيل اليدوي للشهادة وأساسيات SSL

· FMC

· معرفة المصادقة الأساسية لشبكة VPN الخاصة بالوصول عن بعد

· المرجع المصدق التابع لجهة خارجية (CA) مثل Entrust و Geotrust و GoDaddy و Thawte و VeriSign

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

· الدفاع الآمن ضد تهديد FirePOWER، الإصدار 7.4.1

· مركز إدارة Firepower (FMC)، الإصدار 7.4.1

· Secure Client الإصدار 5.0.05040

· Microsoft Windows Server 2019 كخادم CA

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

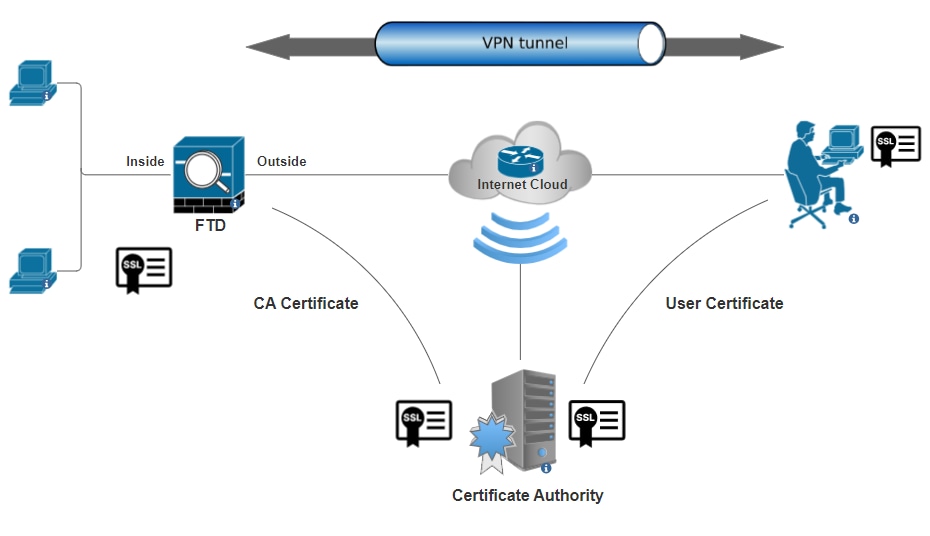

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

التكوينات

أ. إنشاء/إستيراد شهادة تستخدم لمصادقة الخادم

ملاحظة: في FMC، يلزم وجود شهادة CA قبل أن تتمكن من إنشاء CSR. إذا تم إنشاء CSR من مصدر خارجي (OpenSSL أو جهة خارجية)، فإن الأسلوب اليدوي يفشل ويجب إستخدام تنسيق شهادة PKCS12.

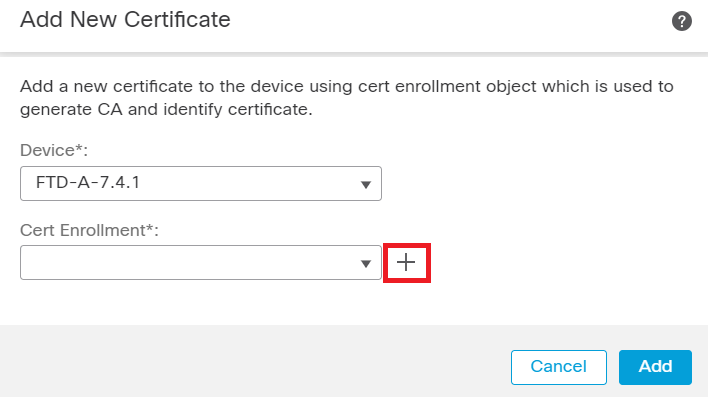

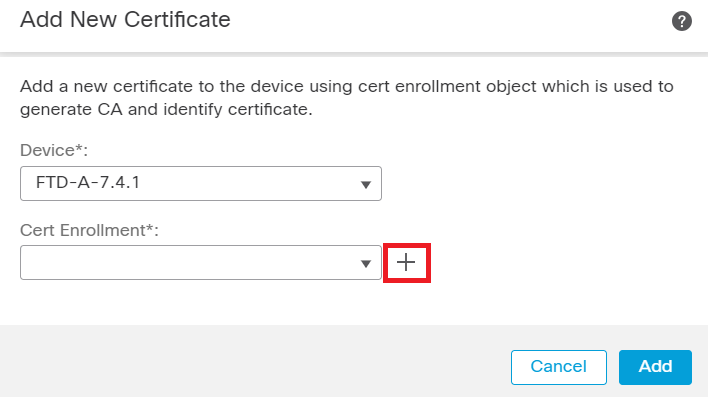

الخطوة 1. انتقل إلى Devices > Certificatesوانقر Add. حدد "الجهاز" وانقر فوق علامة الجمع (+) ضمن "تسجيل الاقتران".

إضافة تسجيل الشهادة

إضافة تسجيل الشهادة

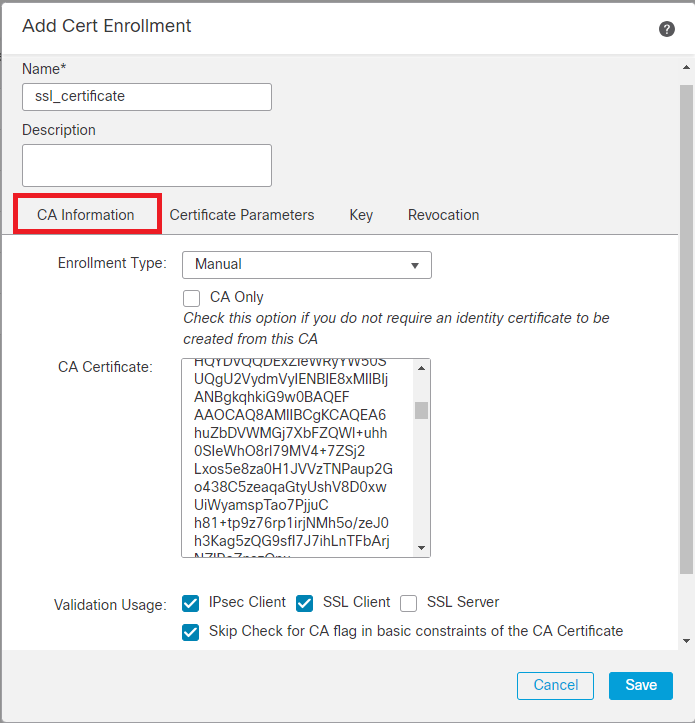

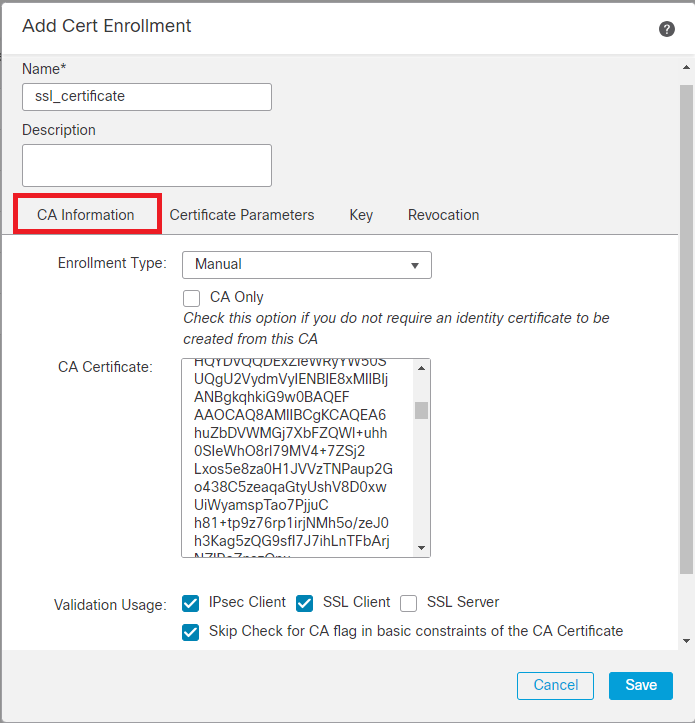

الخطوة 2. تحت CA Information ذلك، حدد نوع التسجيل على هيئة Manual والصق شهادة المرجع المصدق (CA) المستخدمة لتوقيع CSR.

إضافة معلومات المرجع المصدق

إضافة معلومات المرجع المصدق

الخطوة 3. لاستخدام التحقق من الصحة، حدد IPsec Client, SSL Client وSkip Check for CA flag in basic constraints of the CA Certificate.

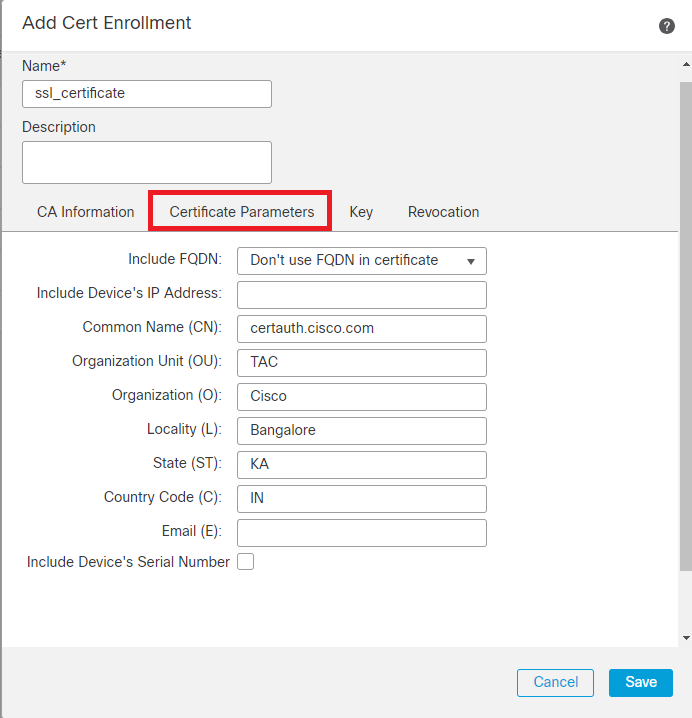

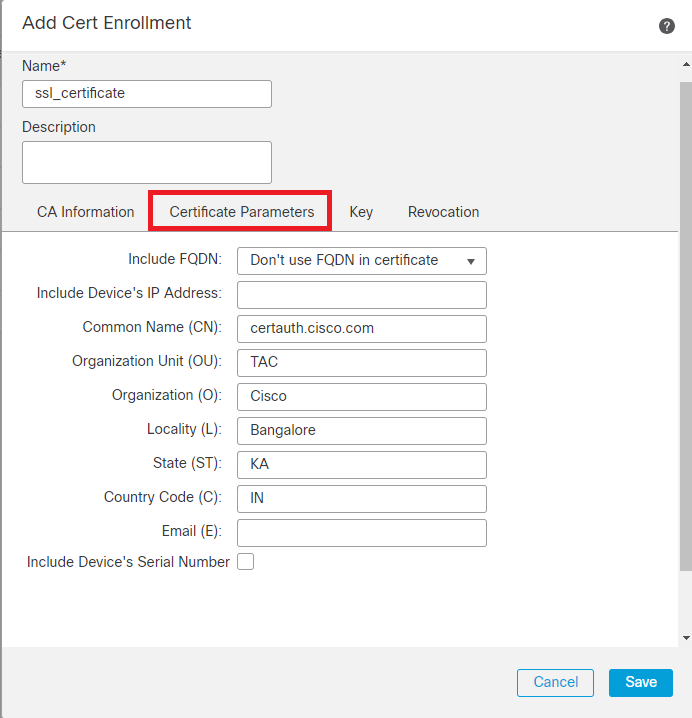

الخطوة 4. تحت Certificate Parameters، قم بتعبئة تفاصيل اسم الموضوع.

إضافة معلمات شهادة

إضافة معلمات شهادة

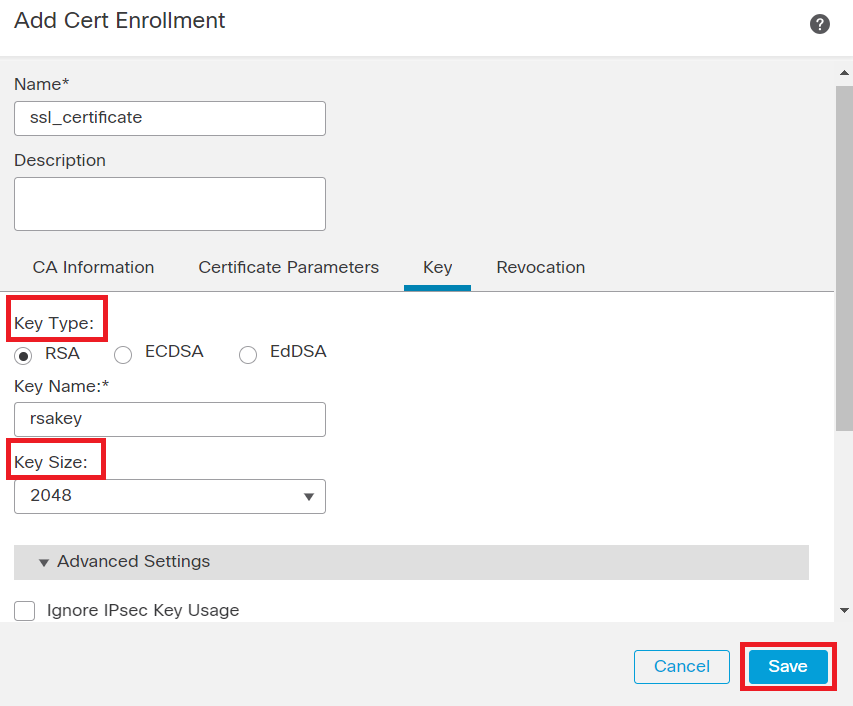

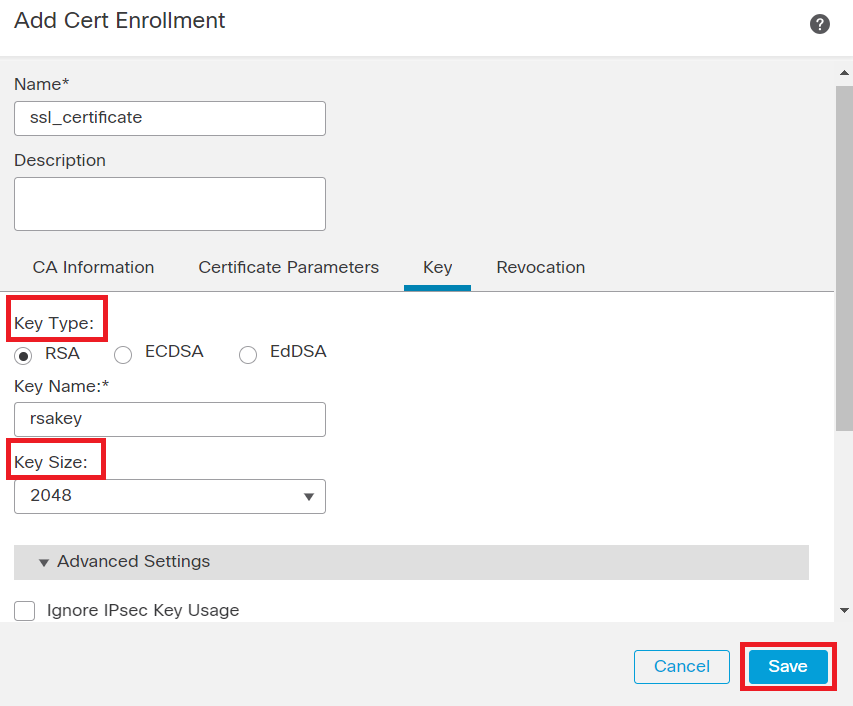

الخطوة 5. تحت Keyتحديد نوع المفتاح ك RSA باسم مفتاح وحجمه. انقر فوق Save.

ملاحظة: بالنسبة لنوع مفتاح RSA، يكون الحد الأدنى لحجم المفتاح 2048 بت.

إضافة مفتاح RSA

إضافة مفتاح RSA

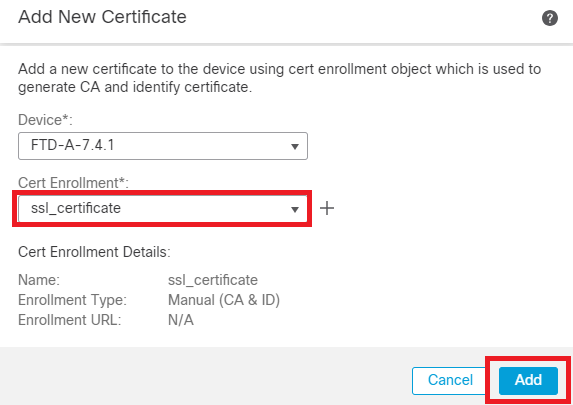

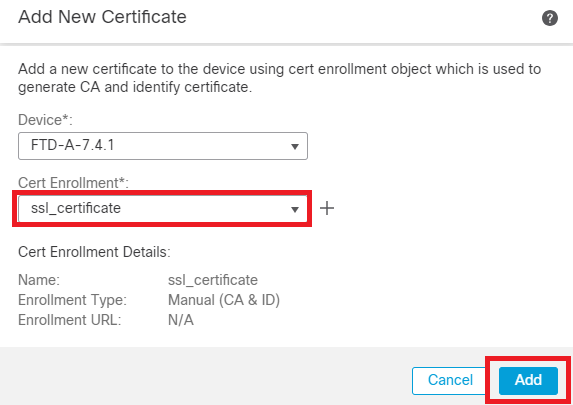

الخطوة 6. تحت Cert Enrollment، حدد نقطة الثقة من القائمة المنسدلة التي تم إنشاؤها فقط وانقر Add.

إضافة شهادة جديدة

إضافة شهادة جديدة

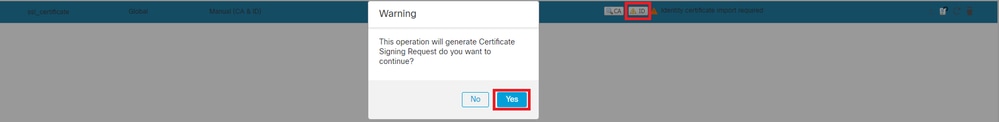

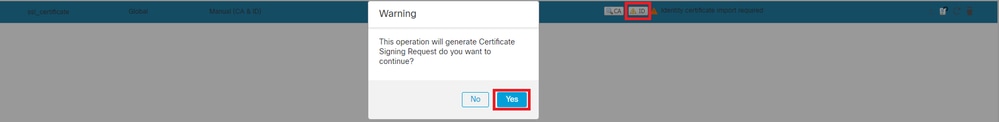

الخطوة 7. انقر فوق معرف، ثم انقر فوق Yes مطالبة إضافية لإنشاء CSR.

إنشاء CSR

إنشاء CSR

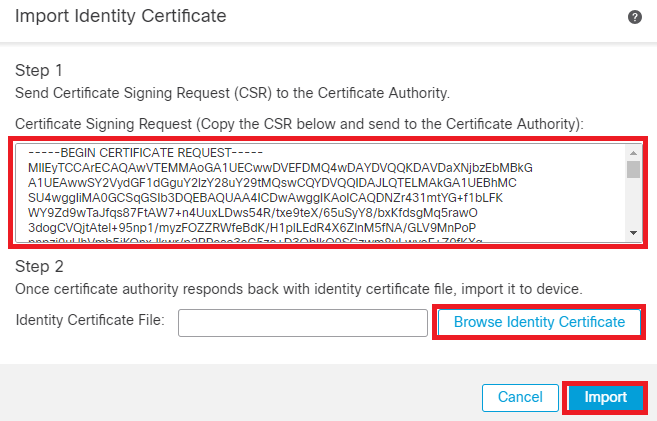

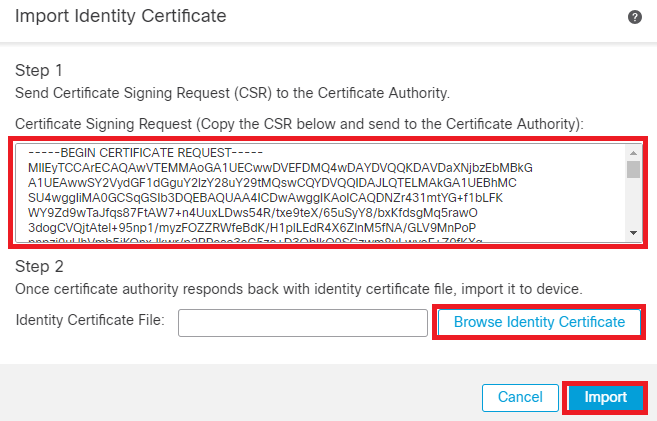

الخطوة 8. انسخ CSR واحصل على توقيعه من قبل المرجع المصدق. بمجرد أن يتم إصدار شهادة الهوية من قبل CA، قم باستيرادها بالنقر فوق Browse Identity Certificate والنقر فوق Import .

إستيراد شهادة المعرف

إستيراد شهادة المعرف

ملاحظة: إذا استغرق إصدار شهادة المعرف وقتا، يمكنك تكرار الخطوة 7 لاحقا. سيؤدي هذا إلى إنشاء CSR نفسه ويمكننا إستيراد شهادة المعرف.

ب. إضافة شهادة مرجع مصدق ثقة/داخلية

ملاحظة: إذا كان المرجع المصدق المستخدم في الخطوة (أ)، "إنشاء/إستيراد شهادة تستخدم لمصادقة الخادم،" يصدر أيضا شهادات المستخدم، يمكنك تخطي الخطوة (ب)، "إضافة شهادة مرجع مصدق ثقة/داخلية". لا توجد حاجة لإضافة نفس شهادة المرجع المصدق مرة أخرى ويجب تجنبها أيضا. إذا تمت إضافة شهادة المرجع المصدق نفسها مرة أخرى، فسيتم تكوين TrustPoint ب "Validation-use none" الذي يمكن أن يؤثر على مصادقة الشهادة ل RAPN.

الخطوة 1. انتقل إلى Devices > Certificates وانقر فوق Add.

حدد "الجهاز" وانقر فوق علامة الجمع (+) ضمن "تسجيل الاقتران".

هنا، تستخدم "auth-risaggar-ca" لإصدار شهادات الهوية/المستخدم.

نادي أوث ريساغار-كا

نادي أوث ريساغار-كا

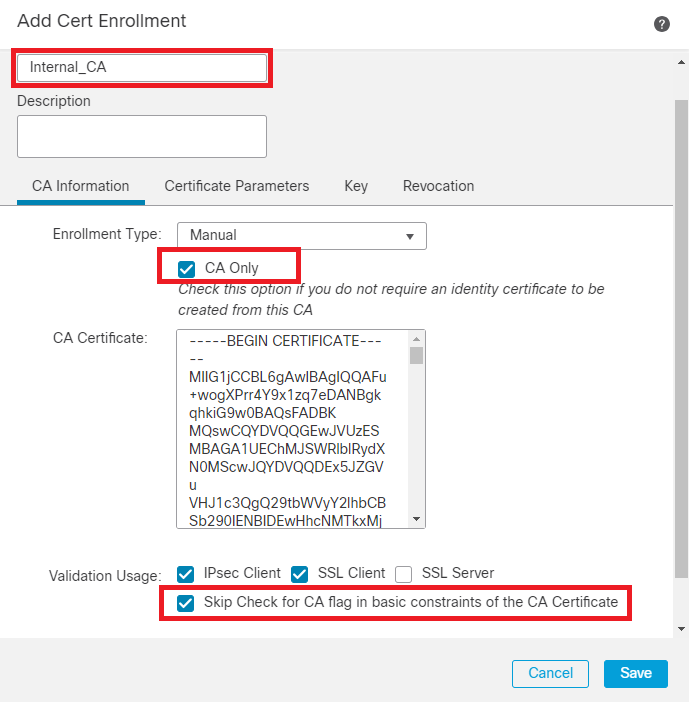

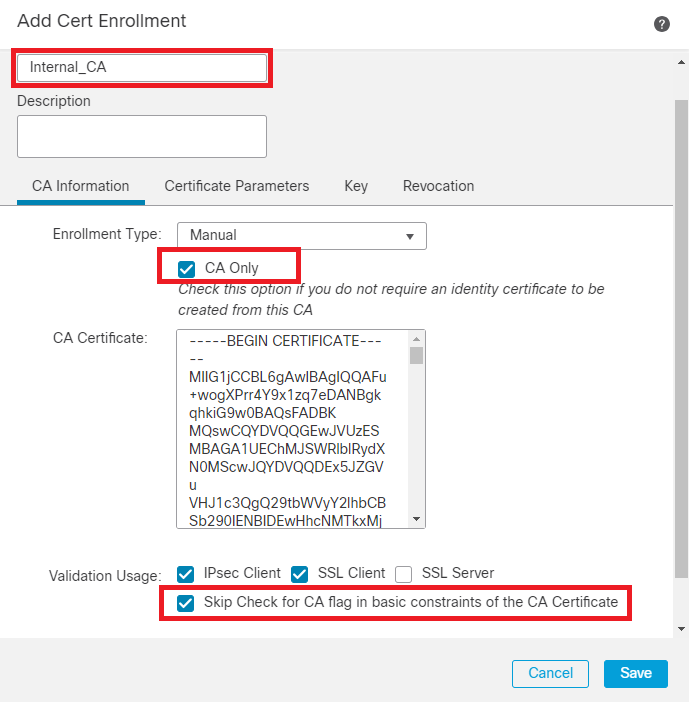

الخطوة 2. أدخل اسم TrustPoint وحددManual كنوع تسجيل أسفل CA information.

الخطوة 3. راجع CA Onlyولصق شهادة المرجع المصدق الداخلي/الموثوق بها بتنسيق PEM.

الخطوة 4. تحقق Skip Check for CA flag in basic constraints of the CA Certificateوانقر Save.

إضافة TrustPoint

إضافة TrustPoint

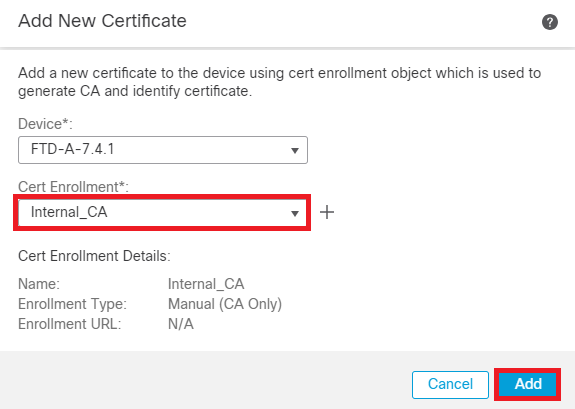

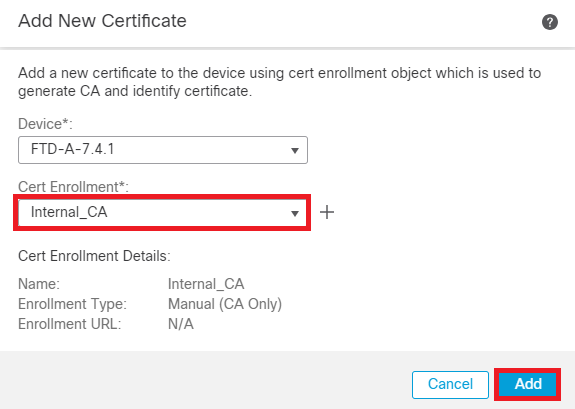

الخطوة 5. تحت Cert Enrollment، حدد TrustPoint من القائمة المنسدلة التي تم إنشاؤها للتو وانقر فوق Add.

إضافة مرجع مصدق داخلي

إضافة مرجع مصدق داخلي

الخطوة 6. يتم عرض الشهادة التي تمت إضافتها مسبقا على النحو التالي:

الشهادة المضافة

الشهادة المضافة

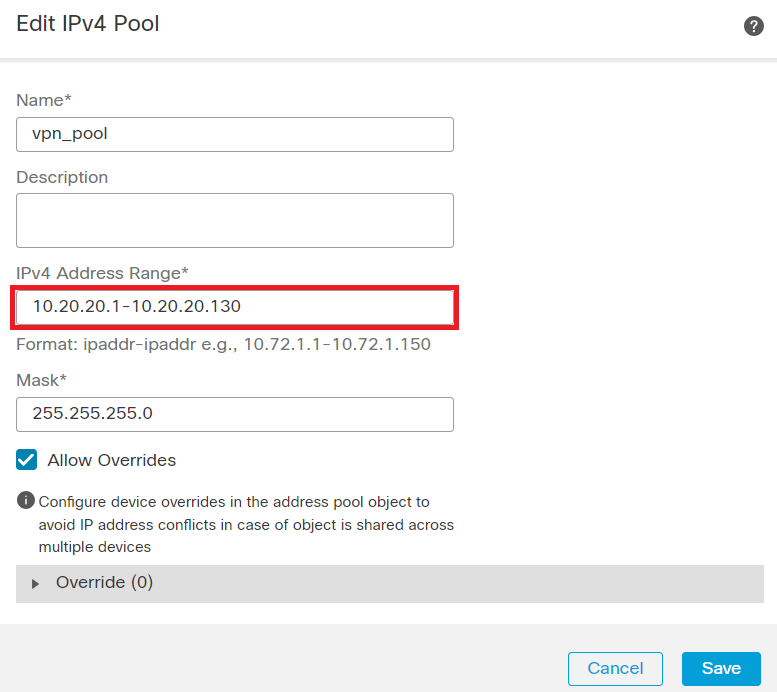

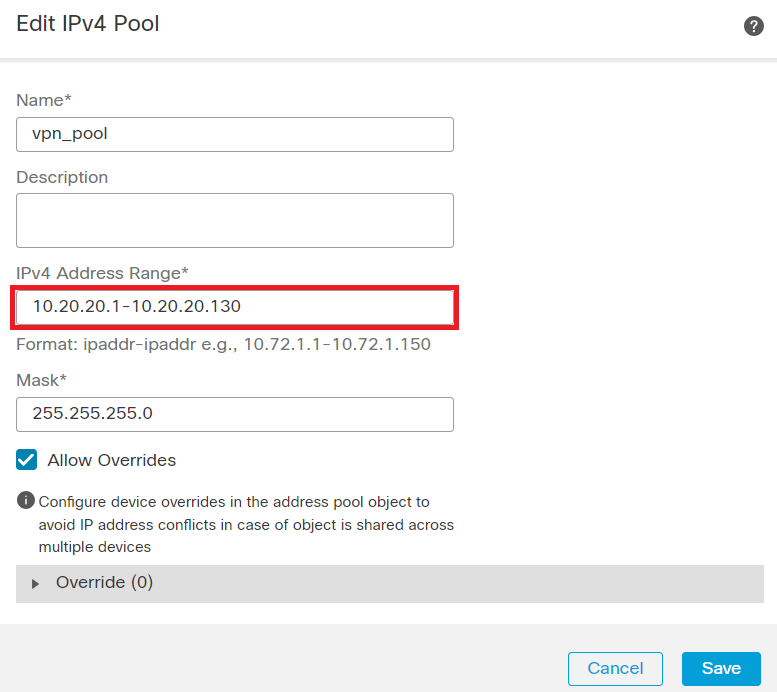

c. تكوين تجمع العناوين لمستخدمي VPN

الخطوة 1. انتقل إلى Objects > Object Management > Address Pools > IPv4 Pools .

الخطوة 2. أدخل نطاق الاسم وعنوان IPv4 بقناع.

إضافة تجمع IPv4

إضافة تجمع IPv4

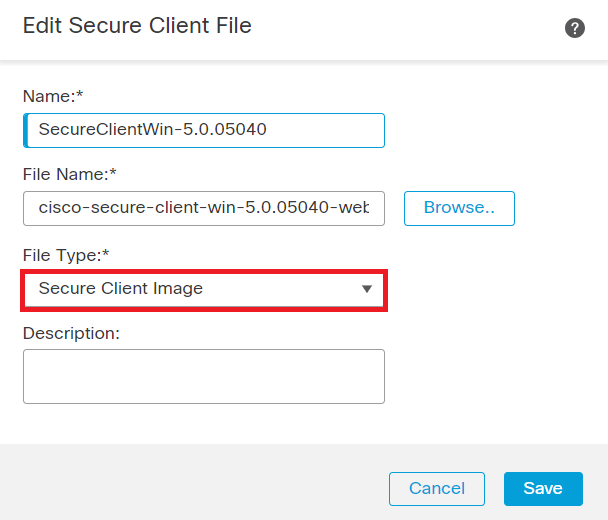

د. تحميل صور العميل الآمنة

الخطوة 1. قم بتنزيل WebDeploy لصور العملاء الآمنة وفقا لنظام التشغيل من موقع برامج Cisco.

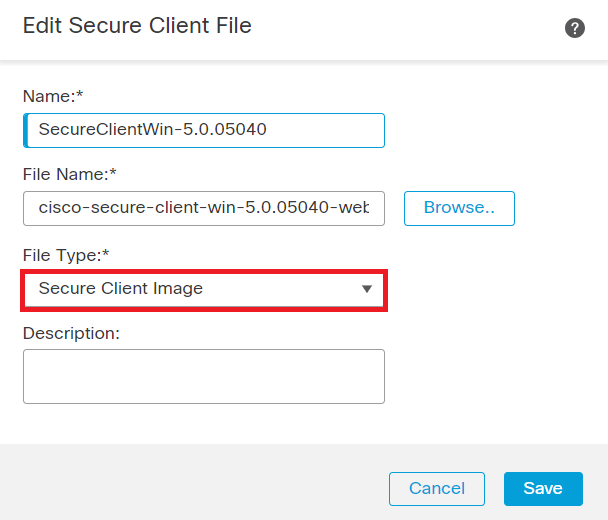

الخطوة 2. انتقل إلى Objects > Object Management > VPN > Secure Client File > Add Secure Client File .

الخطوة 3. أدخل الاسم وحدد ملف العميل الآمن من القرص.

الخطوة 4. حدد نوع الملف باسم Secure Client Image وانقر فوق Save.

إضافة صورة عميل آمنة

إضافة صورة عميل آمنة

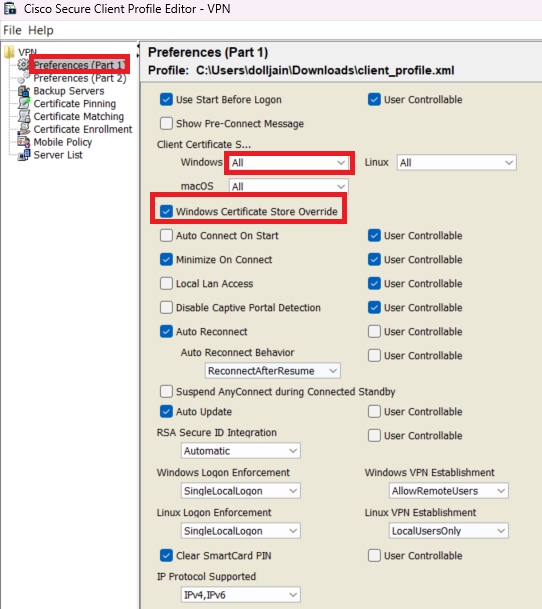

ه - إنشاء ملف تعريف XML وتحميله

الخطوة 1. قم بتنزيل العميل الآمن وتثبيته Profile Editor من موقع برامج Cisco Software.

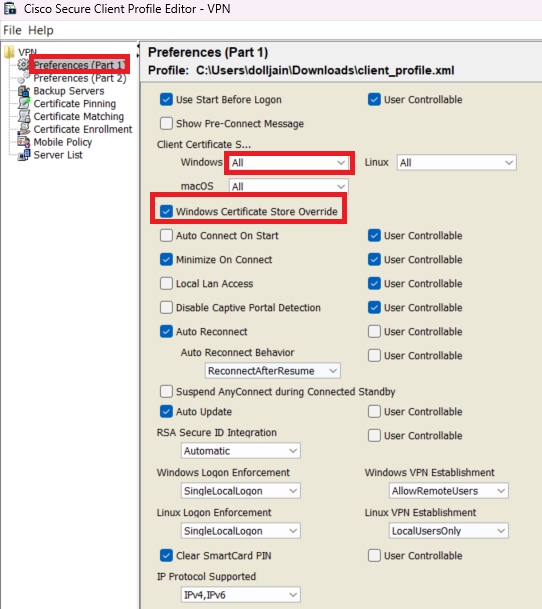

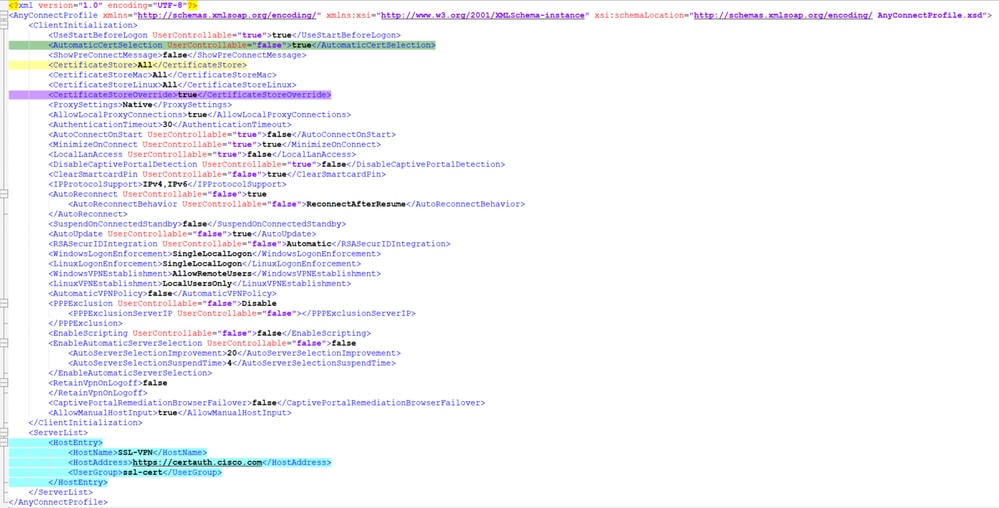

الخطوة 2. إنشاء توصيف جديد وتحديد All من القائمة المنسدلة لتحديد شهادة العميل. وهو يتحكم بشكل أساسي في مخزن (مخازن) الشهادات التي يمكن ل "العميل الآمن" إستخدامها لتخزين الشهادات وقراءتها.

خياران آخران متاحان هما:

- الجهاز - تم تقييد "العميل الآمن" للبحث عن الشهادة في مخزن شهادات الجهاز المحلي ل Windows.

- المستخدم - تم تقييد العميل الآمن للبحث عن الشهادة في مخزن شهادات مستخدم Windows المحلي.

تعيين تجاوز مخزن الشهادات True .

وهذا يسمح للمسؤول بتوجيه "العميل الآمن" لاستخدام الشهادات الموجودة في مخزن الشهادات الخاص بجهاز Windows (النظام المحلي) لمصادقة شهادة العميل. ينطبق "تجاوز مخزن الشهادات" على SSL فقط، حيث يتم بدء الاتصال، بشكل افتراضي، بواسطة عملية واجهة المستخدم. عند إستخدام IPSec/IKEv2، لا تنطبق هذه الميزة الموجودة في ملف تعريف العميل الآمن.

إضافة تفضيلات (الجزء 1)

إضافة تفضيلات (الجزء 1)

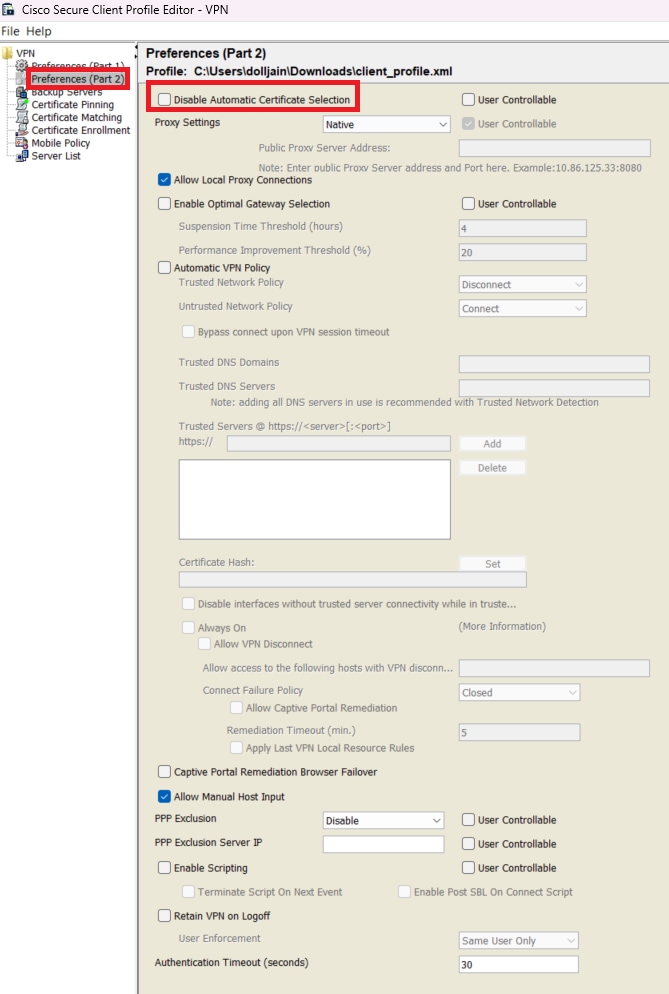

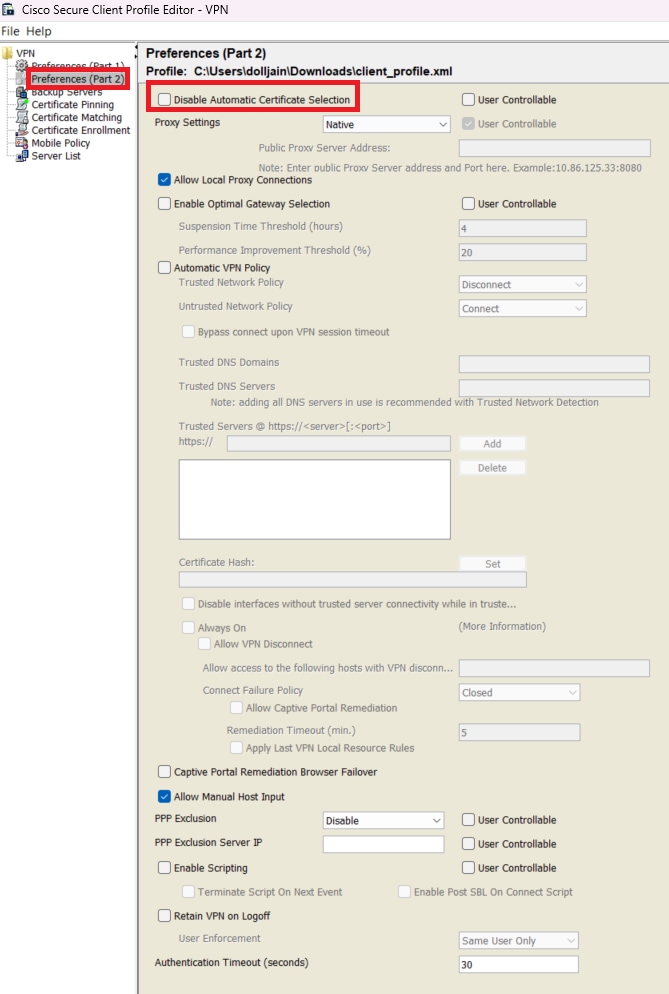

الخطوة 3. (إختياري) قمDisable Automatic Certificate Selection بإلغاء تحديد الأمر لأنه يجنب الإيعاز للمستخدم بتحديد شهادة المصادقة.

إضافة تفضيلات (الجزء 2)

إضافة تفضيلات (الجزء 2)

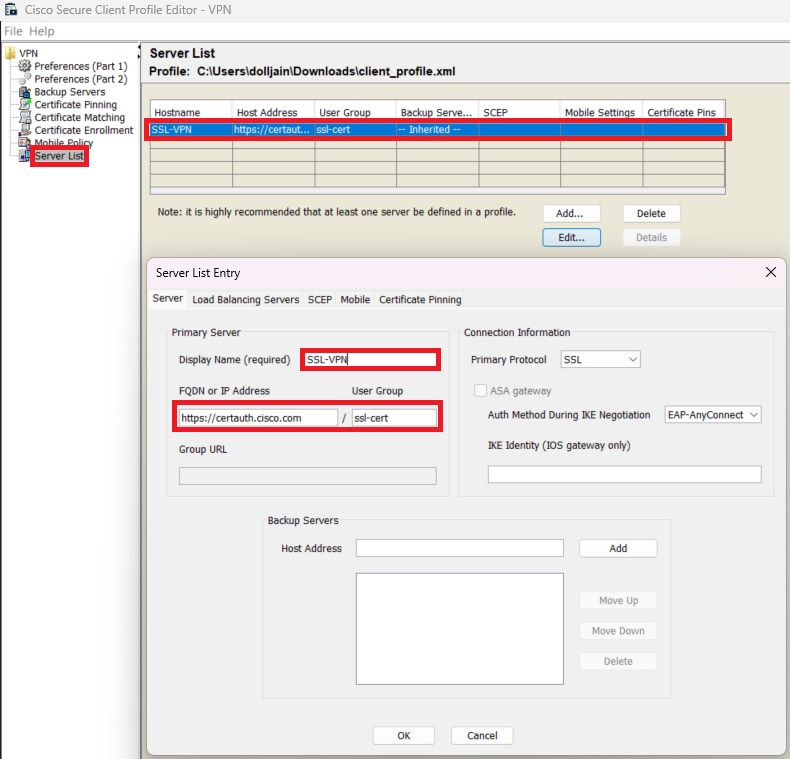

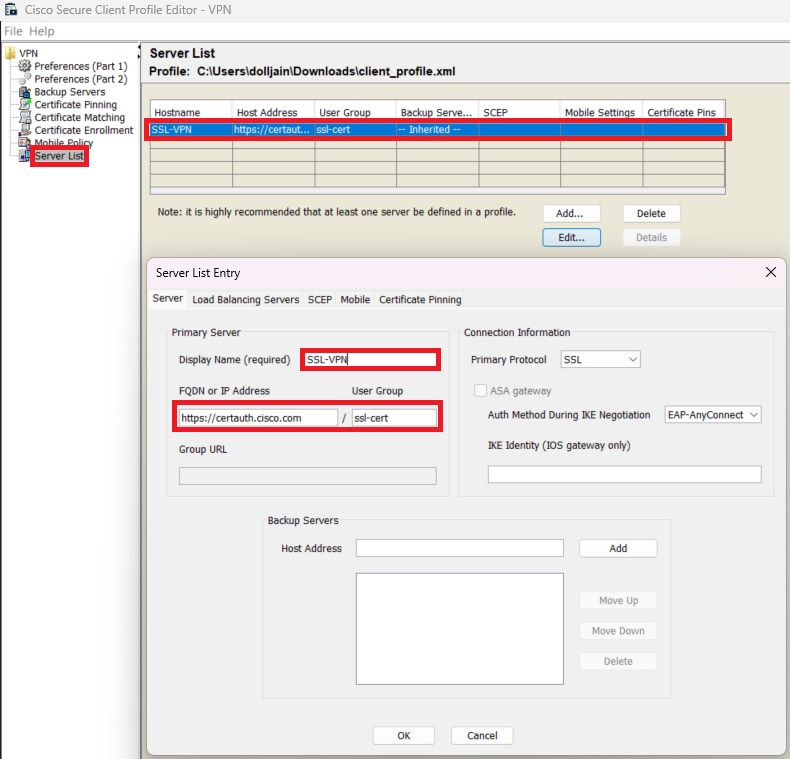

الخطوة 4. قم بإنشاء Server List Entry توصيف لإعداد ملف تعريف في VPN Secure Client عن طريق توفير اسم مستعار لمجموعة و URL لمجموعة تحت قائمة الخوادم وحفظ ملف تعريف XML.

إضافة قائمة الخوادم

إضافة قائمة الخوادم

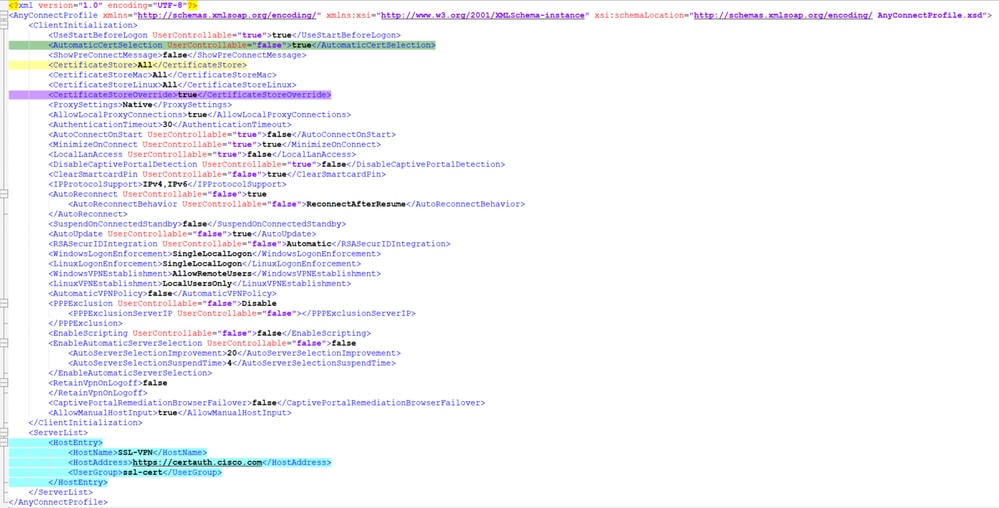

الخطوة 5. أخيرا، ملف تعريف XML جاهز للاستخدام.

ملف تعريف XML

ملف تعريف XML

موقع ملفات تعريف XML لأنظمة التشغيل المختلفة:

- Windows - C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profile

- نظام التشغيل MacOS - /opt/cisco/anyconnect/profile

- Linux - /opt/cisco/anyconnect/profile

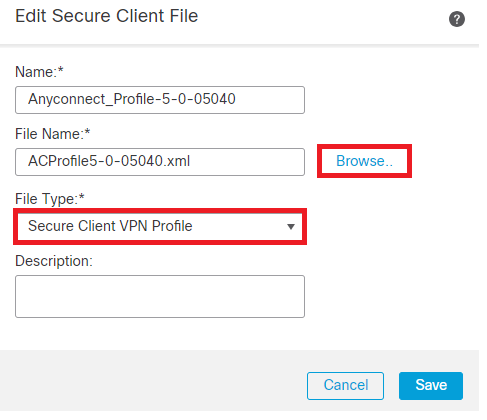

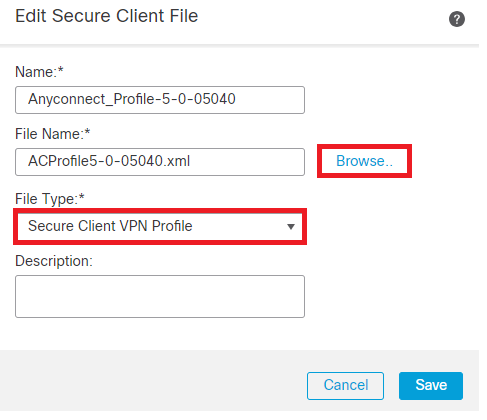

الخطوة 6. انتقل إلى Objects > Object Management > VPN > Secure Client File > Add Secure Client Profile .

أدخل اسم الملف وانقر Browseلتحديد ملف تخصيص XML. انقر.Save

إضافة ملف تعريف Secure Client VPN

إضافة ملف تعريف Secure Client VPN

تكوين VPN للوصول عن بعد

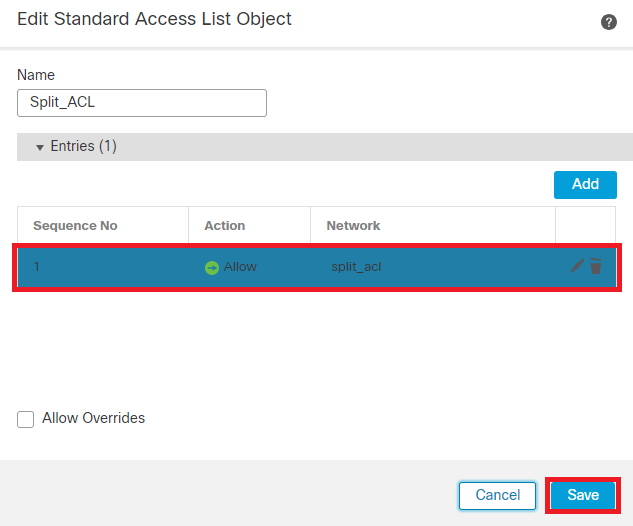

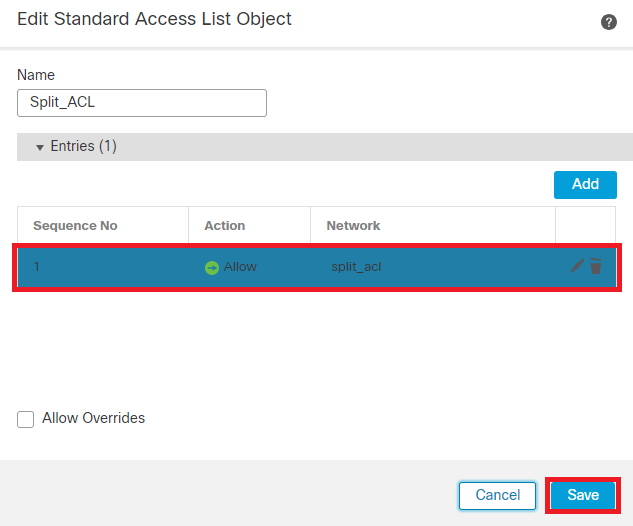

الخطوة 1. قم بإنشاء قائمة تحكم في الوصول (ACL) وفقا للمتطلبات للسماح بالوصول إلى الموارد الداخلية.

انتقل إلى Objects > Object Management > Access List > Standard وانقر فوق Add Standard Access List.

إضافة قائمة تحكم في الوصول (ACL) قياسية

إضافة قائمة تحكم في الوصول (ACL) قياسية

ملاحظة: يتم إستخدام قائمة التحكم في الوصول (ACL) هذه من قبل "العميل الآمن" لإضافة مسارات آمنة إلى الموارد الداخلية.

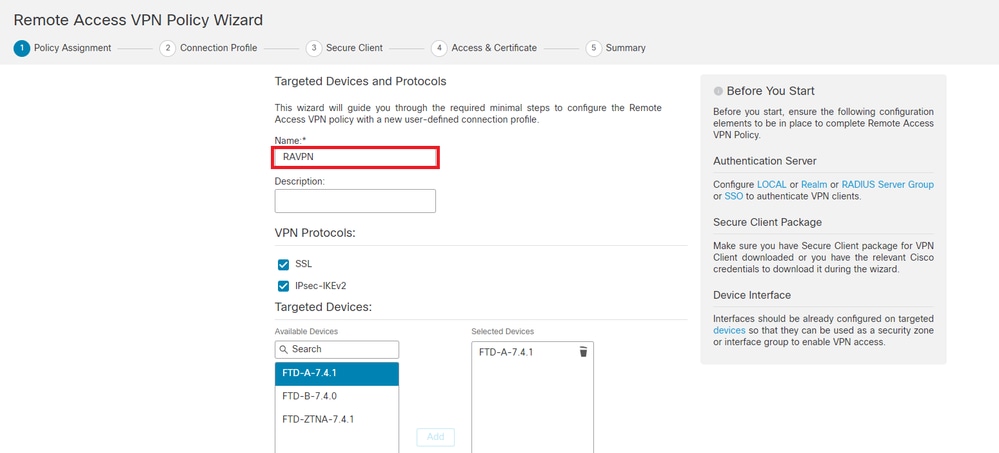

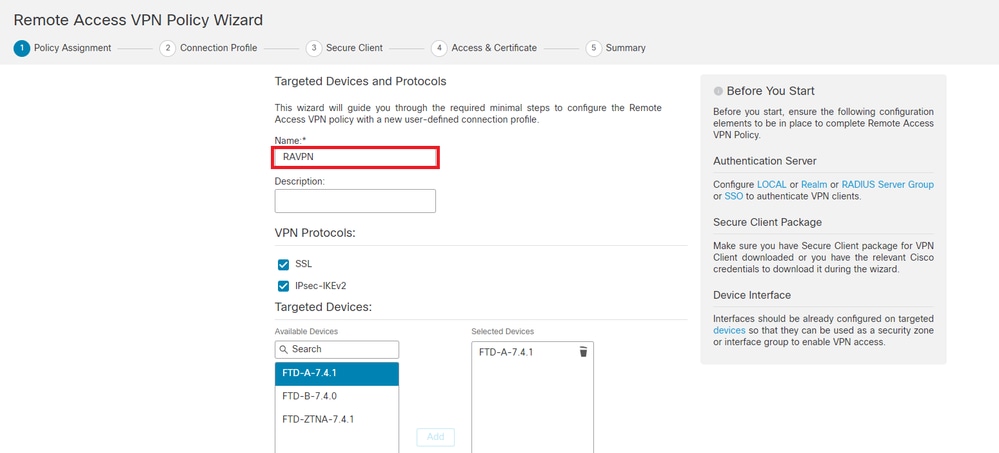

الخطوة 2. انتقل إلى Devices > VPN > Remote Access وانقر فوق Add.

الخطوة 3. أدخل اسم التوصيف ثم حدد جهاز FTD ثم انقر على التالي.

إضافة اسم ملف التعريف

إضافة اسم ملف التعريف

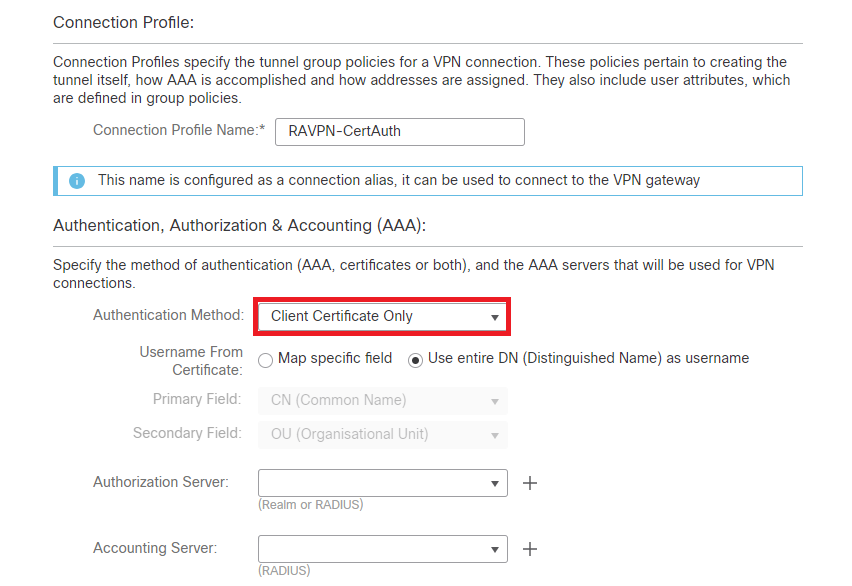

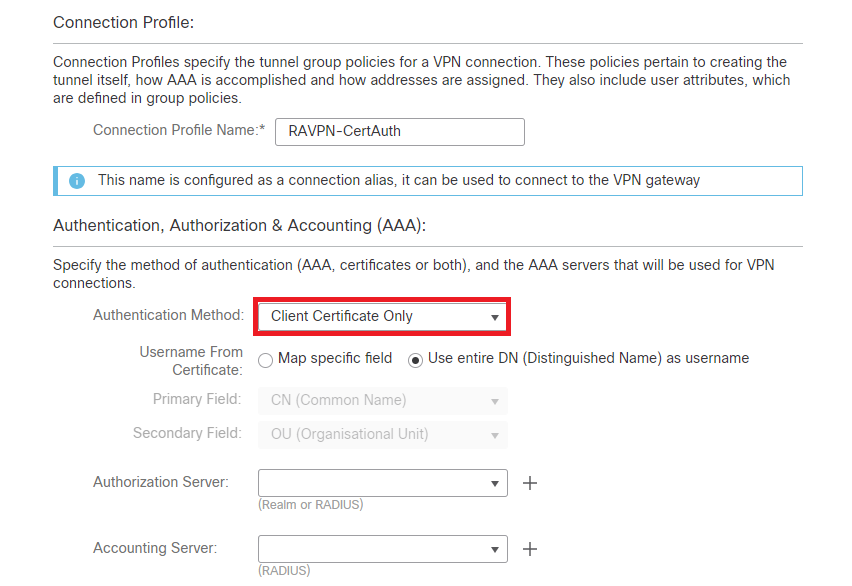

الخطوة 4. أدخل أسلوب المصادقة Connection Profile NameوحددClient Certificate Only أسلوب المصادقة كما هوضمن المصادقة والتفويض والمحاسبة (AAA).

تحديد أسلوب المصادقة

تحديد أسلوب المصادقة

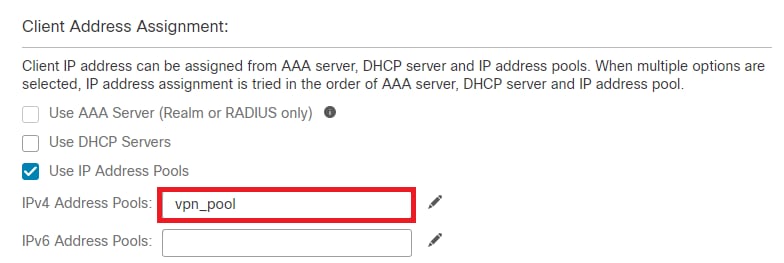

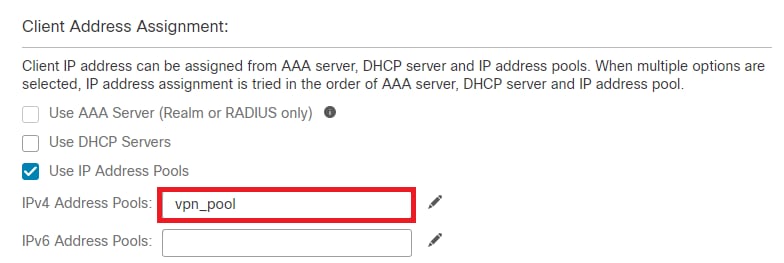

الخطوة 5. انقر فوق Use IP Address Pools ضمن "تعيين عنوان العميل" وحدد تجمع عناوين IPv4 الذي تم إنشاؤه مسبقا.

تحديد تعيين عنوان العميل

تحديد تعيين عنوان العميل

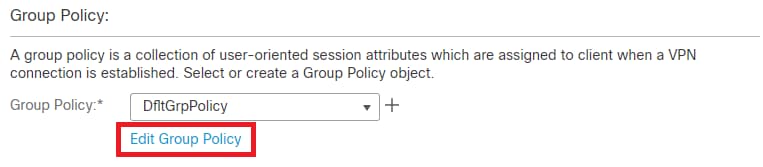

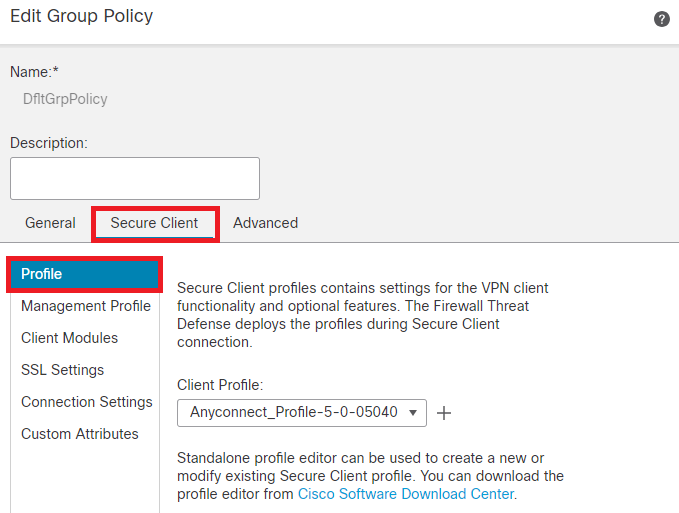

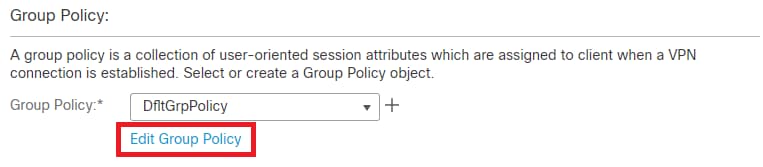

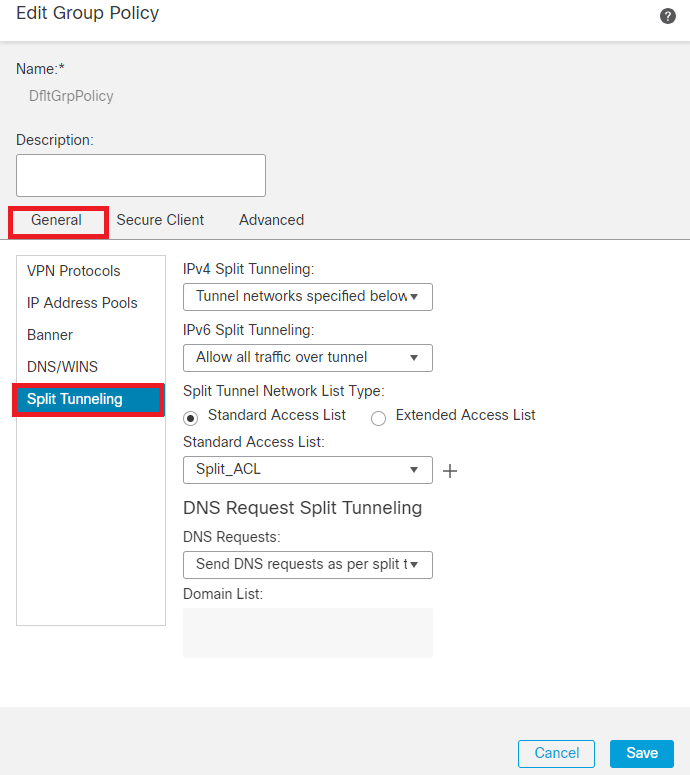

الخطوة 6. تحرير نهج المجموعة.

تحرير نهج المجموعة

تحرير نهج المجموعة

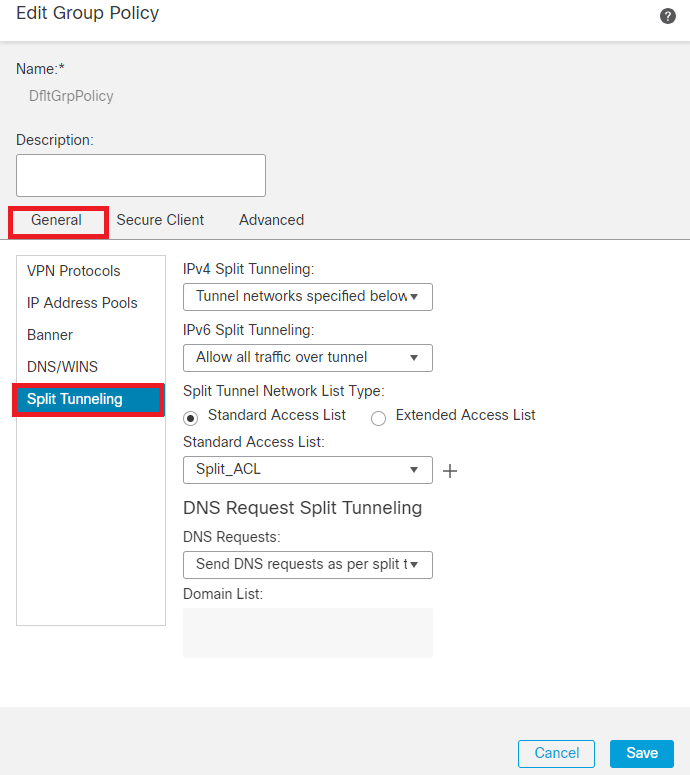

الخطوة 7. انتقل إلى General > Split Tunneling ، ثم حدد Tunnel networks specified below وحدد Standard Access List تحت نوع قائمة شبكات النفق المقسم.

حدد قائمة التحكم في الوصول (ACL) التي تم إنشاؤها مسبقا.

إضافة تقسيم الاتصال النفقي

إضافة تقسيم الاتصال النفقي

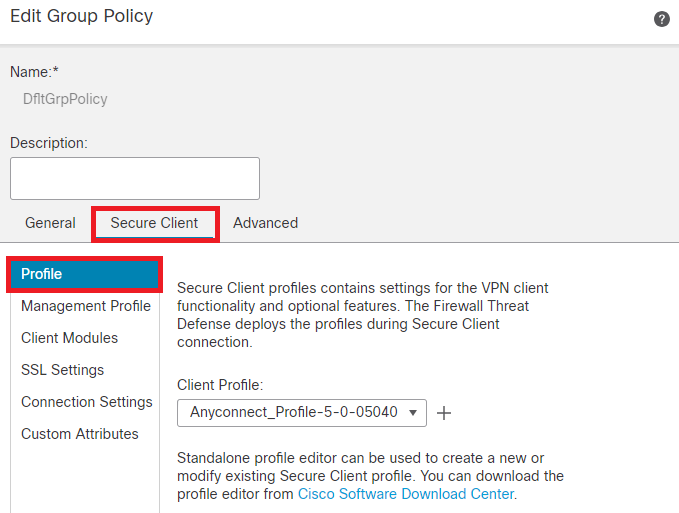

الخطوة 8. انتقل إلى Secure Client > Profile ، حدد Client Profile وانقر Save.

إضافة ملف تعريف عميل آمن

إضافة ملف تعريف عميل آمن

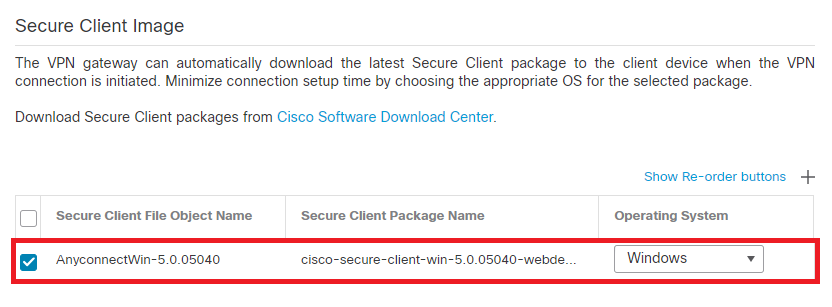

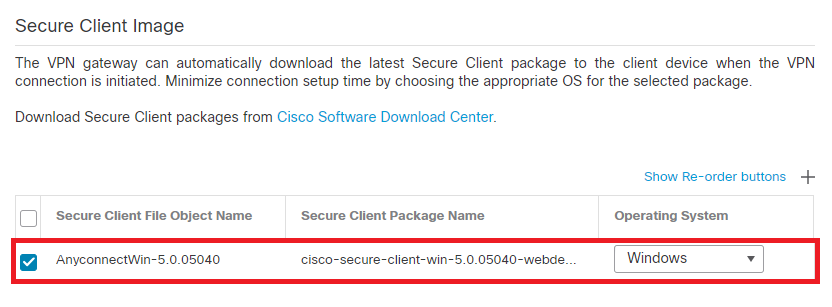

الخطوة 9. انقر فوق Next، ثم حدد Secure Client Image وانقر Next.

إضافة صورة عميل آمنة

إضافة صورة عميل آمنة

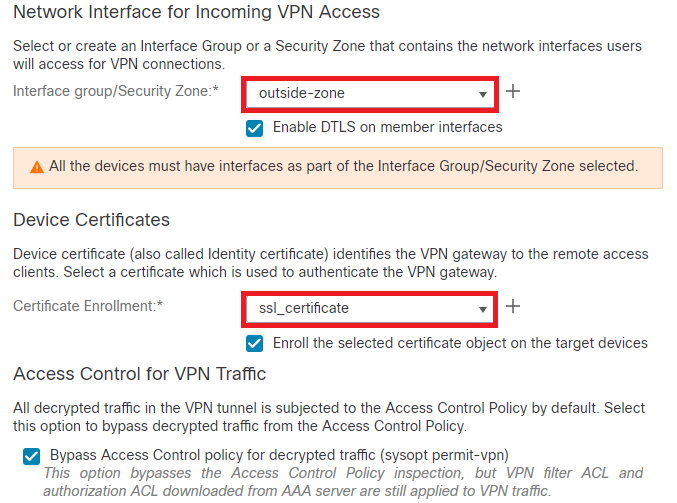

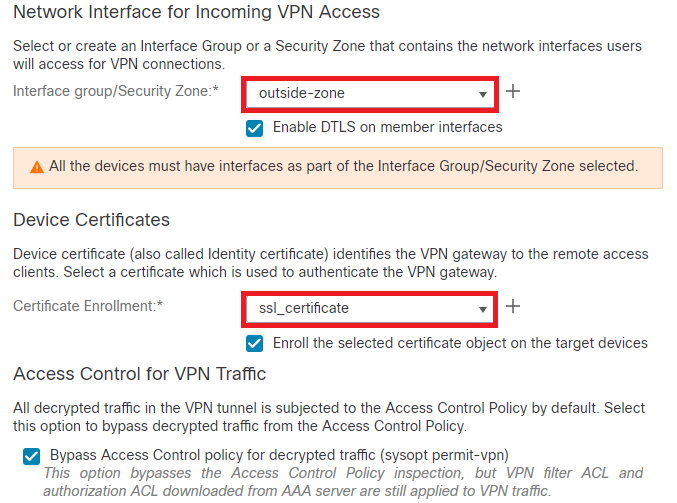

الخطوة 10. أخترت الشبكة قارن ل VPN منفذ، الDevice Certificates وفحصت sysopt يسمح-vpn وطقطقة Next.

إضافة التحكم في الوصول لحركة مرور VPN

إضافة التحكم في الوصول لحركة مرور VPN

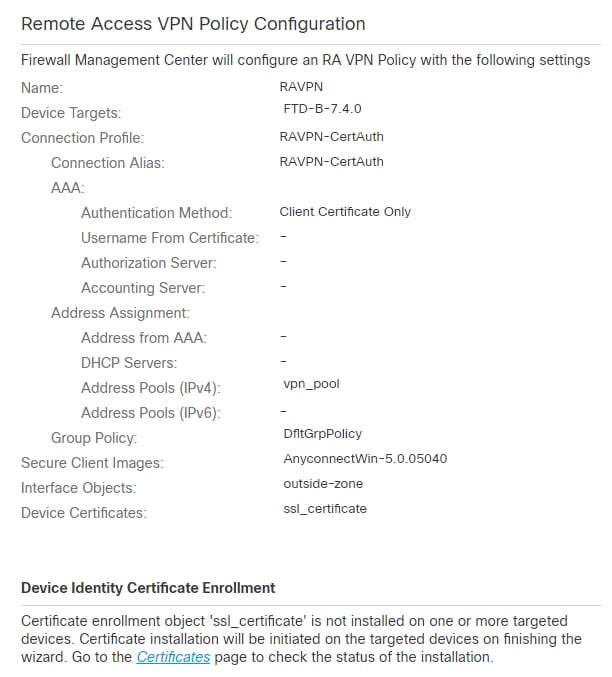

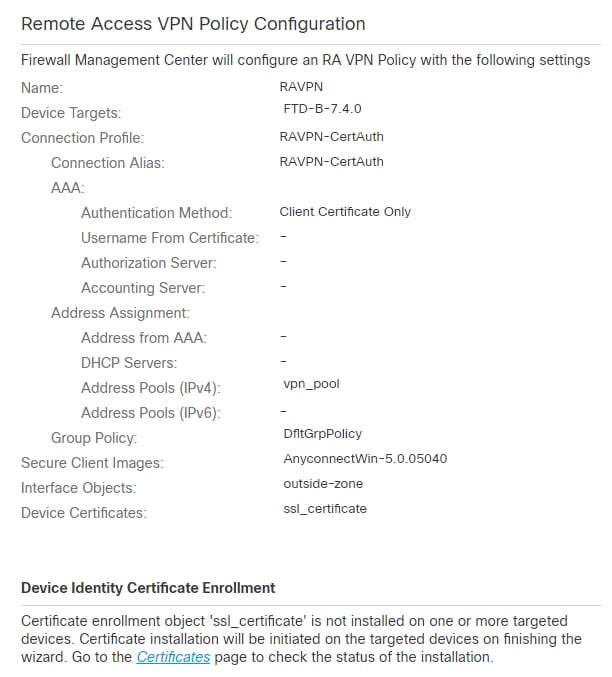

الخطوة 11. أخيرا، راجع جميع التكوينات وانقر Finish.

تكوين سياسة VPN للوصول عن بعد

تكوين سياسة VPN للوصول عن بعد

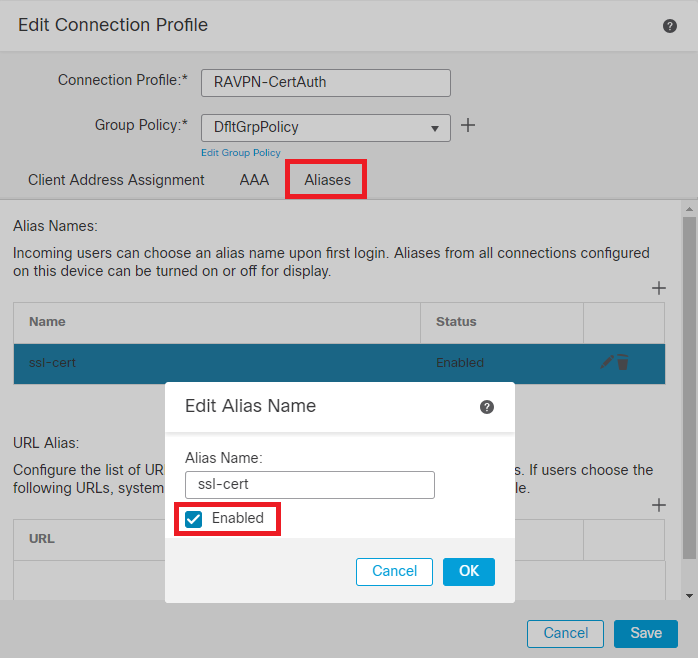

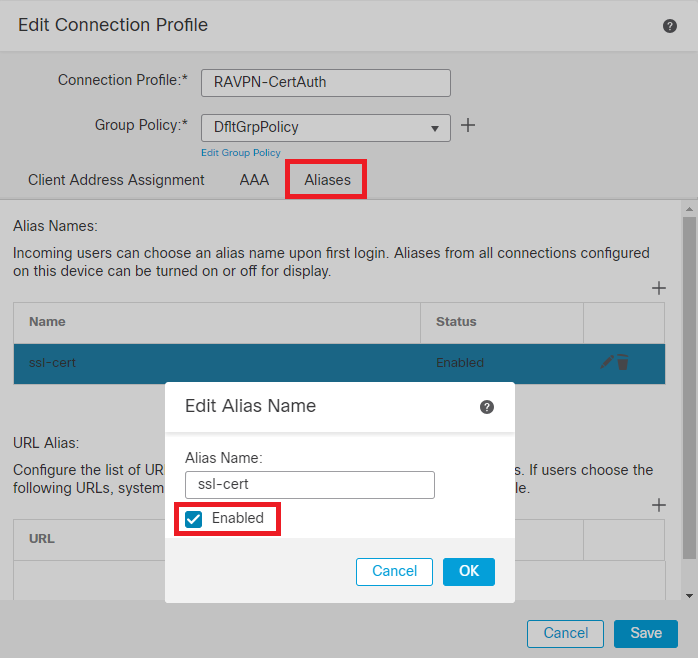

الخطوة 12. بمجرد اكتمال الإعداد الأولي لشبكة VPN الخاصة بالوصول عن بعد، قم بتحرير ملف تعريف الاتصال الذي تم إنشاؤه وانتقل إلى Aliases.

الخطوة 13. قم بالتكوين group-alias بالنقر فوق رمز علامة الجمع (+).

تحرير الاسم المستعار للمجموعة

تحرير الاسم المستعار للمجموعة

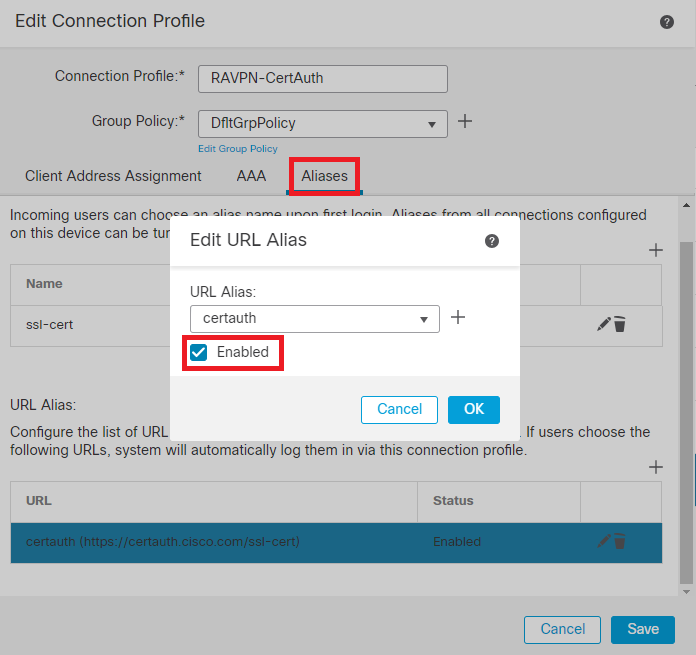

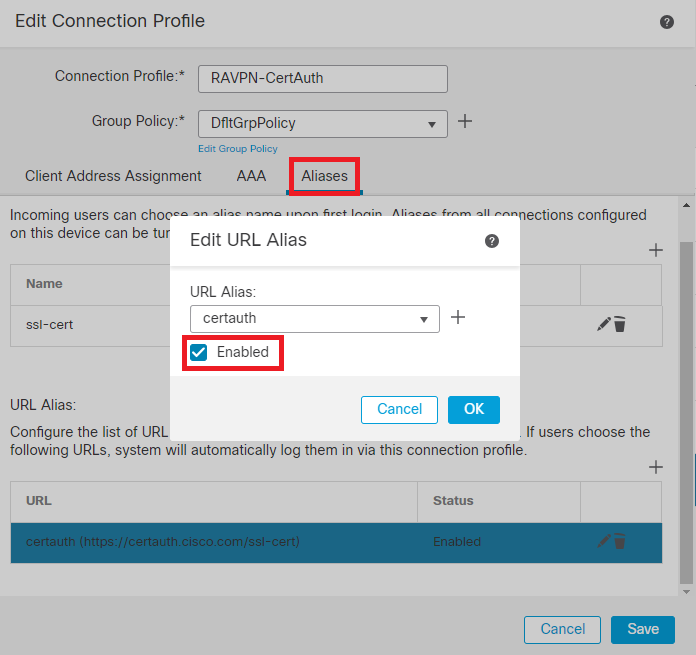

الخطوة 14. قم بالتكوين group-url بالنقر فوق رمز علامة الجمع (+). أستخدم نفس عنوان URL للمجموعة الذي تم تكوينه مسبقا في ملف تعريف العميل.

تحرير عنوان URL للمجموعة

تحرير عنوان URL للمجموعة

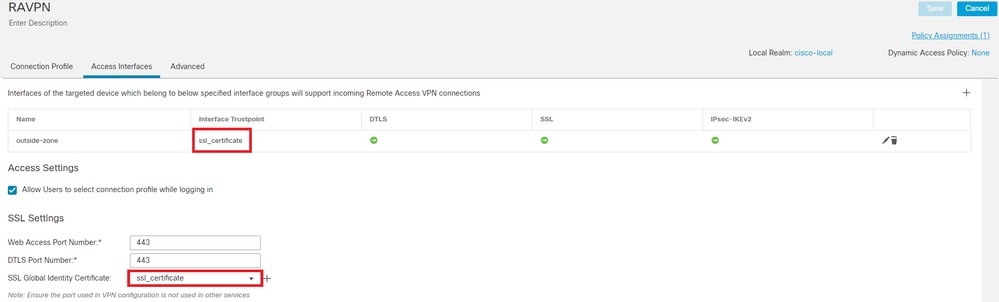

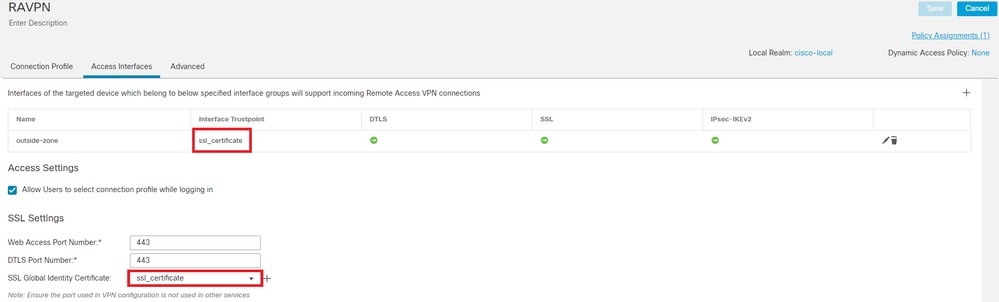

الخطوة 15. انتقل إلى واجهات الوصول. حدد Interface Truspoint وSSL Global Identity Certificate ضمن إعدادات SSL.

تحرير واجهات الوصول

تحرير واجهات الوصول

الخطوة 16. انقر فوقSave ونشر هذه التغييرات.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

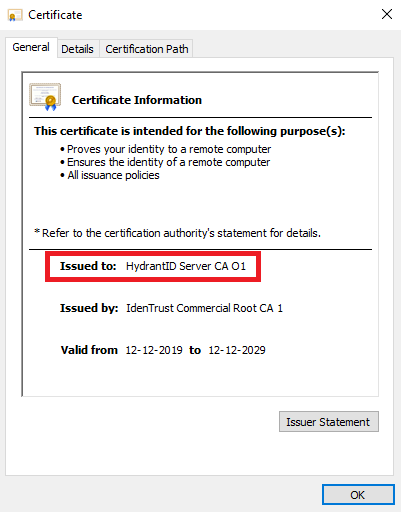

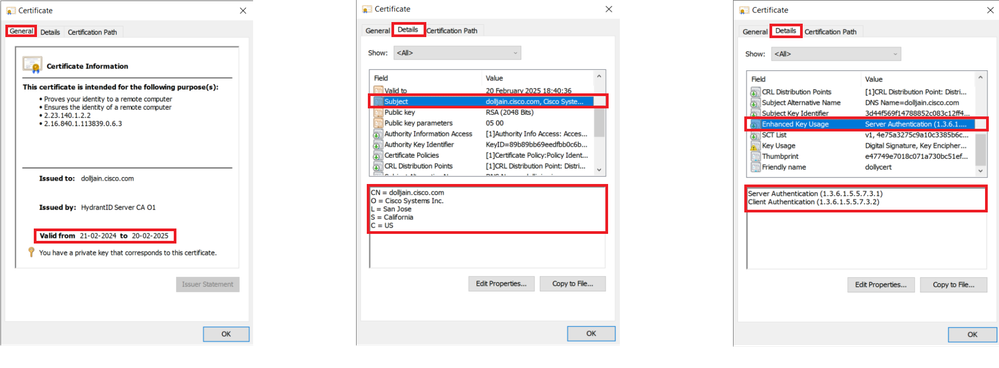

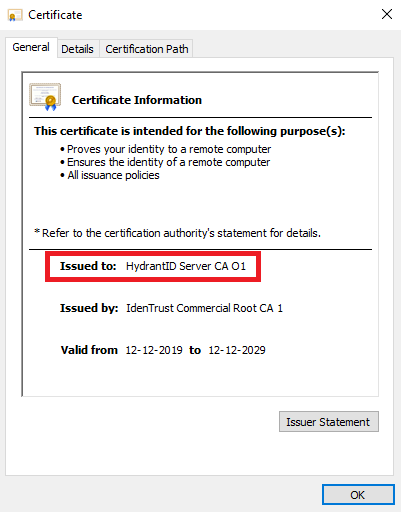

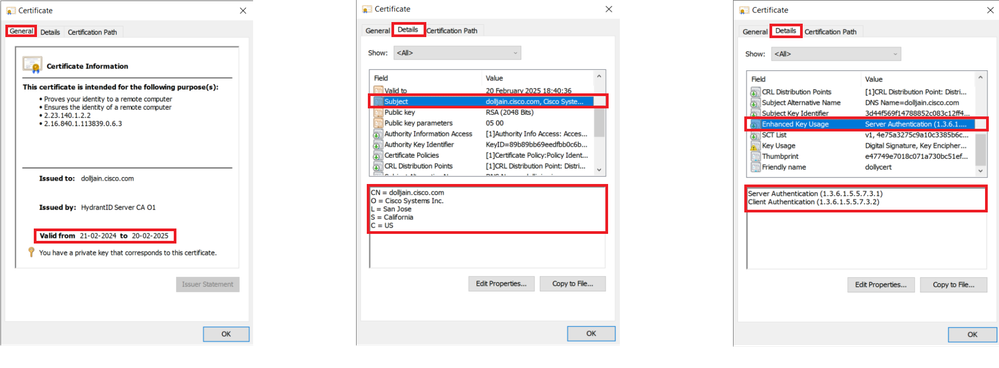

1. يجب أن يحتوي جهاز الكمبيوتر العميل الآمن على الشهادة المثبتة بتاريخ وموضوع صالح و EKU على جهاز الكمبيوتر الخاص بالمستخدم. يجب أن تكون هذه الشهادة صادرة عن المرجع المصدق الذي تم تثبيت شهادته على FTD كما هو موضح مسبقا. هنا، يتم إصدار الهوية أو شهادة المستخدم بواسطة "auth-risaggar-ca".

ميزات الشهادة

ميزات الشهادة

ملاحظة: يجب أن تحتوي شهادة العميل على إستخدام المفتاح المحسن (EKU) "مصادقة العميل".

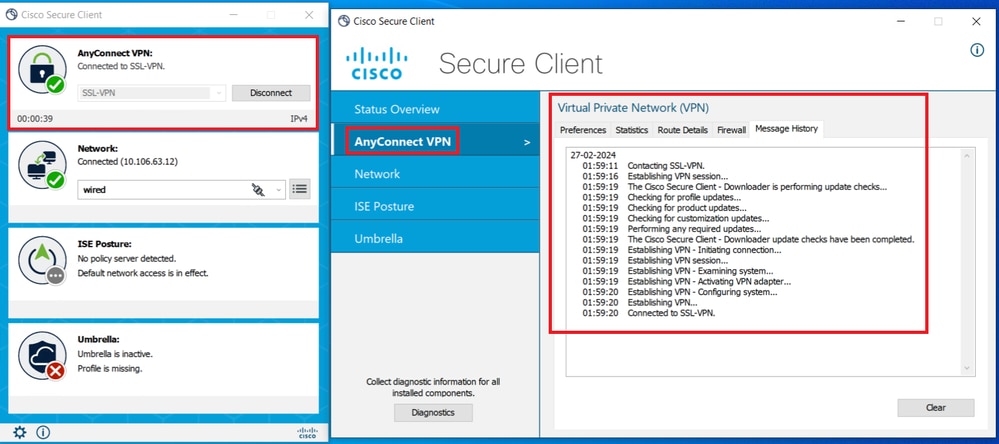

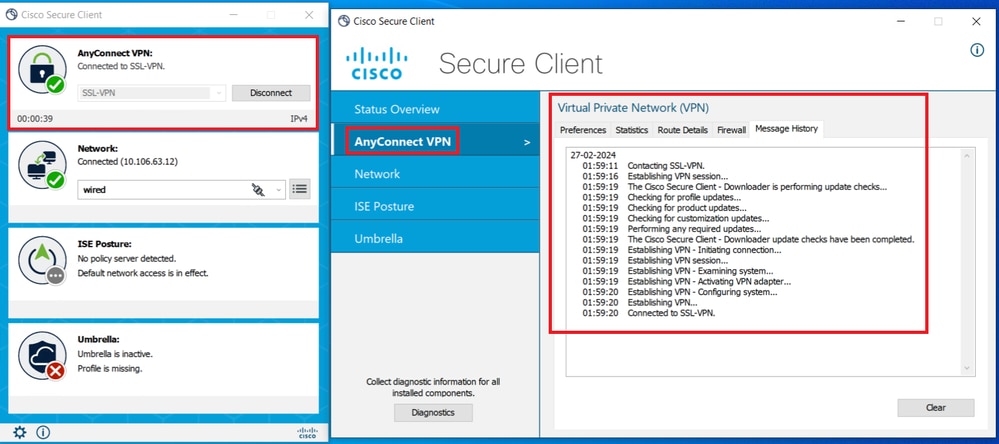

2. يجب على "العميل الآمن" إنشاء الاتصال.

اتصال عميل آمن ناجح

اتصال عميل آمن ناجح

3. تشغيل show vpn-sessiondb anyconnect لتأكيد تفاصيل الاتصال للمستخدم النشط ضمن مجموعة النفق المستخدمة.

firepower# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : dolljain.cisco.com Index : 8 Assigned IP : 10.20.20.1 Public IP : 72.163.X.X Protocol : AnyConnect-Parent SSL-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 Bytes Tx : 14402 Bytes Rx : 9652 Group Policy : DfltGrpPolicy Tunnel Group : RAVPN-CertAuth Login Time : 08:32:22 UTC Mon Mar 18 2024 Duration : 0h:03m:59s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 0ac5de050000800065f7fc16 Security Grp : none Tunnel Zone : 0

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

1. يمكن تشغيل تصحيح الأخطاء من واجهة سطر الأوامر التشخيصية ل FTD:

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. راجع هذا الدليل للتعرف على المشاكل المشتركة.

إضافة مفتاح RSA

إضافة مفتاح RSA

التعليقات

التعليقات