فهم إجراء إلغاء توجيه URL وإعادة توجيهه على بوابة البريد الإلكتروني الآمنة

خيارات التنزيل

-

ePub (966.2 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة الفرق بين إلغاء الربط وعمليات إعادة التوجيه المستخدمة في مرشح عنوان الربط، وكيفية إستخدام خيار إعادة الكتابة المتاح للسمة href والنص.

المتطلبات الأساسية

المتطلبات

لاتخاذ إجراء استنادا إلى سمعة عنوان URL، أو لفرض سياسات إستخدام مقبولة باستخدام عوامل تصفية الرسائل والمحتوى، يجب تمكين ميزة "عوامل تصفية التفشي" بشكل عام.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- بوابة البريد الإلكتروني الآمنة من Cisco

- عوامل تصفية التفشي

- عوامل تصفية المحتوى والرسائل

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

إحدى قدرات ميزة تصفية URL هي إتخاذ إجراء بناء على سمعة أو فئة URL باستخدام عوامل تصفية الرسائل و/أو المحتوى. استنادا إلى نتيجة فحص عنوان URL (الشرط المرتبط بعنوان URL)، يمكن تطبيق أحد الإجراءات الثلاثة المتاحة على عنوان URL:

- Defang URL

- إعادة التوجيه إلى وكيل أمان Cisco

- إستبدال URL برسالة نصية

التركيز في هذا المستند هو شرح السلوك بين خيارات عنوان URL إعادة التوجيه و Defang. كما يقدم وصفا موجزا وتوضيحا لقدرات إعادة كتابة عنوان URL لاكتشاف التهديد غير الفيروسي لعامل تصفية التفشي.

نموذج الرسالة

الرسالة النموذجية المستخدمة في جميع الاختبارات هي نوع الرسالة MIME متعدد الأجزاء/البديل وتتضمن كلا من أجزاء النص/السهل والنص/html. عادة ما يتم إنشاء هذه الأجزاء تلقائيا بواسطة برنامج البريد الإلكتروني وتحتوي على نفس نوع المحتوى المنسق لمستقبلات HTML وغير HTML. ولهذا الغرض، تم تحرير محتوى النص/السهل والنص/html يدويا.

Content-Type: multipart/alternative;

boundary="===============7781793576330041025=="

MIME-Version: 1.0

From: admin@example.com

Date: Mon, 04 Jul 2022 14:38:52 +0200

To: admin@cisco.com

Subject: Test URLs

--===============7781793576330041025==

Content-Type: text/plain; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: 7bit

This is text part of the message

Link1: http://malware.testing.google.test/testing/malware/ and some text

Link2: http://cisco.com and some text

--===============7781793576330041025==

Content-Type: text/html; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: 7bit

This is an HTML part of the message

Link1: http://malware.testing.google.test/testing/malware/ and some text

Link2: CLICK ME some text

Link3: http://malware.testing.google.test/testing/malware/ and some text

Link4: http://cisco.com and some text

--===============7781793576330041025==--الجزء الأول - ديفانغ

التكوينات

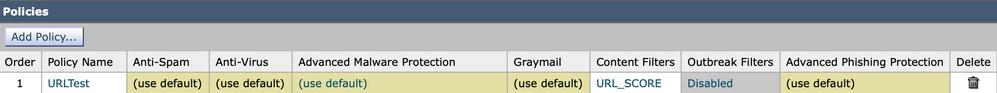

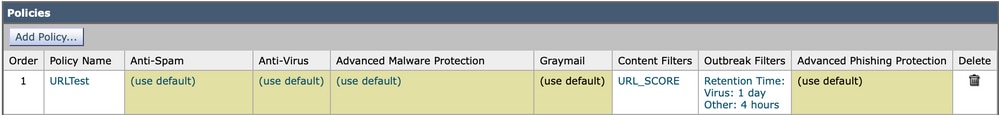

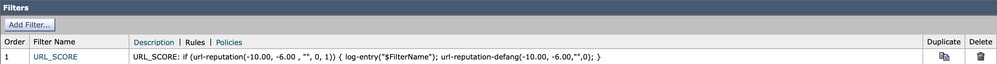

في الجزء الأول، يستخدم التكوين:

- نهج البريد مع تعطيل إعداد برامج مكافحة البريد العشوائي الافتراضية (AS)/ مكافحة الفيروسات (AV)/ الحماية المتقدمة من البرامج الضارة (AMP) وعوامل تصفية التفشي (OF)

- عامل تصفية المحتوى الوارد: تم تمكين عامل تصفية محتوى URL_SCORE

يستخدم عامل تصفية المحتوى حالة سمعة عنوان URL لمطابقة عناوين URL الضارة، التي تحقق ما بين -6.00 و -10.00. كإجراء، يتم تسجيل اسم عامل تصفية المحتوى وإجراء إلغاء الارتباط url-reputation-defang مأخوذة.

عملية الدفاع

ومن الأهمية بمكان أن نوضح ما هو العمل الدفاعي. يقدم دليل المستخدم تفسيرا؛ يفك إرتباط عنوان URL بحيث لا يمكن النقر عليه. لا يزال بإمكان مستلمي الرسائل رؤية عنوان URL ونسخه.

السيناريو أ

| الكشف عن التهديد غير الفيروسي بمرشح التفشي |

لا |

| إجراء مرشح المحتوى |

ديفانغ |

| أمان الويب تم تمكين AdvancedConfig href وإعادة كتابة النص |

لا |

يشرح هذا السيناريو نتيجة إجراء إلغاء الارتباط الذي تم تكوينه بالإعدادات الافتراضية. في الإعداد الافتراضي، تتم إعادة كتابة عنوان URL عندما يتم جرد علامات HTML فقط. ألق نظرة على فقرة HTML تحتوي على بعض عناوين URL بداخلها:

Link1: http://malware.testing.google.test/testing/malware/ and some text

Link2: CLICK ME some text

Link3: http://malware.testing.google.test/testing/malware/ and some text

في الفقرتين الأوليين، يتم تمثيل عنوان URL بعلامة تمييز HTML A مناسبة. يتضمن العنصر <a> href= السمة الموجودة في علامة التمييز نفسها وتشير إلى وجهة الرابط. يمكن أن يشير المحتوى ضمن عناصر علامة التمييز إلى وجهة الرابط. هذا text form من الرابط يستطيع تضمنت ال URL. يتضمن الارتباط الأول 1 نفس إرتباط عنوان URL في كل من سمة href وجزء النص من العنصر. يمكن ملاحظة أن عناوين URL تلك يمكن أن تكون مختلفة. يتضمن الارتباط الثاني عنوان URL المناسب فقط داخل سمة href. الفقرة الأخيرة لا تتضمن أي عناصر A.

ملاحظة: يمكن دائما ملاحظة العنوان الصحيح عند تحريك المؤشر فوق الارتباط أو عند عرض الرمز المصدر للرسالة. لسوء الحظ، لا يمكن العثور على التعليمات البرمجية المصدر بسهولة مع بعض عملاء البريد الإلكتروني المشهورين.

بمجرد مطابقة الرسالة بعامل تصفية URL_SCORE، يتم إلغاء تحديد عناوين URL الضارة. عند تمكين تسجيل عنوان URL مع OUTBREAKCONFIG أمر النقاط و URLs يستطيع كنت أسست في mail_log.

Mon Jul 4 14:46:43 2022 Info: MID 139502 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Cond tion: URL Reputation Rule

Mon Jul 4 14:46:43 2022 Info: MID 139502 Custom Log Entry: URL_SCORE

Mon Jul 4 14:46:43 2022 Info: MID 139502 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Acti n: URL defanged

Mon Jul 4 14:46:43 2022 Info: MID 139502 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Acti n: URL defanged

Mon Jul 4 14:46:43 2022 Info: MID 139502 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Acti n: URL defanged

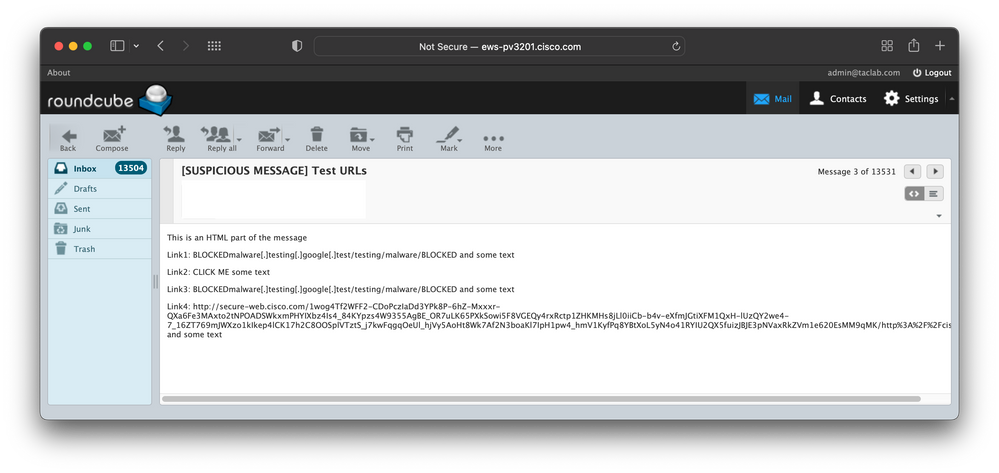

Mon Jul 4 14:46:43 2022 Info: MID 139502 rewritten to MID 139503 by url-reputation-defang-action filter 'URL_SCORE'وينتج عن ذلك رسالة تمت إعادة كتابتها:

--===============7781793576330041025==

Content-Type: text/html; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: 7bit

This is an HTML part of the message

Link1: http://malware.testing.google.test/testing/malware/ and some text

Link2: CLICK ME some text

Link3: http://malware.testing.google.test/testing/malware/ and some text

Link4: http://cisco.com and some text

--===============7781793576330041025==--نتيجة إجراء إلغاء الربط الذي تم على جزء النص/html من رسالة MIME هي علامة تمييز مجردة ومحتوى علامة التمييز ترك بدون لمس. في الفقرتين الأوليين، تم إلغاء ربط كلا الربطين حيث تم جرد شفرة HTML وترك جزء النص من العنصر. عنوان URL في الفقرة الأولى هو عنوان من جزء النص الخاص بعنصر HTML. يجب ملاحظة أن عنوان URL من الفقرة الأولى لا يزال مرئيا بعد إتخاذ إجراء إلغاء الارتباط ولكن بدون علامات HTML A، يجب ألا يكون العنصر قابلا للنقر. لا يتم إلغاء تجزئة الفقرة الثالثة حيث أن عنوان URL هنا لا يتم وضعه بين أي علامات تمييز A، ولا يتم اعتباره إرتباط. قد لا يكون سلوكا مرغوبا فيه لسببين. أولا، يمكن للمستخدم بسهولة رؤية الارتباط ونسخه وتنفيذه في المستعرض. والسبب الثاني هو أن بعض برامج البريد الإلكتروني تميل إلى اكتشاف شكل صحيح من عناوين URL داخل النص وجعله رابطا قابلا للنقر.

فلنلق نظرة على النص/الجزء البسيط من رسالة MIME. يتضمن النص/الجزء العادي عنواني URL في نموذج النص. يتم عرض النص/السهل بواسطة MUA الذي لا يفهم تعليمات HTML البرمجية. في معظم عملاء البريد الإلكتروني الحديثين، لا ترى النص/الأجزاء العادية للرسالة ما لم تقم بتكوين عميل البريد الإلكتروني الخاص بك عمدا للقيام بذلك. عادة، تحتاج إلى التحقق من الرمز المصدر للرسالة، وهو تنسيق EML أولي للرسالة لرؤية أجزاء MIME والتحقق منها.

يظهر الإدراج هنا URLs من النص/جزء عادي من الرسالة المصدر.

Link1: http://malware.testing.google.test/testing/malware/ and some text

Link2: http://cisco.com and some textواحدى هذه الروابط حصلت على نتيجة خبيثة وتم نزع فتيلها. بشكل افتراضي، يكون لإجراء إلغاء الربط الذي تم إتخاذه على النص/الجزء العادي من نوع MIME نتيجة مختلفة عن تلك التي في جزء النص/HTML. يقع بين الكلمات المحظورة وكل النقاط بين أقواس مربعة.

--===============7781793576330041025==

Content-Type: text/plain; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: 7bit

This is text part of the message

Link1: BLOCKEDmalware[.]testing[.]google[.]test/testing/malware/BLOCKED and some text

Link2: http://cisco.com and some text

--===============7781793576330041025==التلخيص:

- إلغاء التشغيل على "النص"/"الجزء العادي" يعيد كتابة URL إلى كتل محظورة

- إلغاء التشغيل على جزء TEXT/HTML يعيد كتابة عنوان URL من علامة تمييز HTML A عندما تكون علامة تمييز A بدون النص الموجود بين علامات تمييز متلامس، والذي يمكن أن يكون عنوان URL أيضا

السيناريو ب

| الكشف عن التهديد غير الفيروسي بمرشح التفشي |

لا |

| إجراء مرشح المحتوى |

ديفانغ |

| أمان الويب تم تمكين AdvancedConfig href وإعادة كتابة النص |

نعم |

يوفر هذا السيناريو معلومات حول كيفية تغيير سلوك إجراء إلغاء التجزئة بعد إستخدام أحد خيارات webSecurityAdvancedConfig. WebSecurityAdvancedConfig هو أمر CLI الخاص بمستوى الجهاز الذي يسمح بضبط الإعدادات الخاصة بمسح URL. يسمح لك أحد الإعدادات هنا بتغيير السلوك الافتراضي لإجراء التعطيل.

> websecurityadvancedconfig

Enter URL lookup timeout in seconds:

[15]>

Enter the maximum number of URLs that can be scanned in a message body:

[100]>

Enter the maximum number of URLs that can be scanned in the attachments in a message:

[25]>

Do you want to rewrite both the URL text and the href in the message? Y indicates that the full rewritten URL will appear in the email body. N indicates that the rewritten URL will only be visible in the href for HTML messages. [N]> Y

... في السؤال الرابع، Do you want to rewrite both the URL text and the href in the message? ..، الجواب Y يشير إلى أنه في حالة جزء MIME المستند إلى HTML من الرسالة كافة سلاسل عنوان URL التي تتطابق بغض النظر عن وجود في سمة href لعنصر A-tag، فإنه جزء نص أو خارج أي عناصر تتم إعادة كتابتها. وفي هذا السيناريو تكون الرسالة ذاتها مستاءة، ولكن بنتائج مختلفة قليلا.

ألق نظرة على كود جزء MIME/text HTML باستخدام عناوين URL مرة أخرى وقارنه برمز HTML الذي تمت معالجته بواسطة بوابة البريد الإلكتروني.

Link1: http://malware.testing.google.test/testing/malware/ and some text

Link2: CLICK ME some text

Link3: http://malware.testing.google.test/testing/malware/ and some text

Link4: http://cisco.com and some text

عندما يتم تمكين خيار href و إعادة كتابة النص، فإن كل ما يطابقه هو عناوين URL للتصفية يتم إلغائها سواء كان عنوان URL جزءا من سمة href أو جزء نص عنصر HTML لعلامة تمييز A، أو تم العثور عليه في جزء آخر من وثيقة HTML.

--===============7781793576330041025==

Content-Type: text/html; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: 7bit

This is an HTML part of the message

Link1: BLOCKEDmalware[.]testing[.]google[.]test/testing/malware/BLOCKED and some text

Link2: CLICK ME some text

Link3: BLOCKEDmalware[.]testing[.]google[.]test/testing/malware/BLOCKED and some text

Link4: http://cisco.com and some text

--===============7781793576330041025==--يتم الآن إعادة كتابة عناوين URL التي تم تفكيكها عندما يتم تجريد عنصر علامة التمييز A مع إعادة كتابة جزء النص الخاص بالارتباط عندما يطابق تنسيق عنوان URL. يتم عمل جزء النص المعاد كتابته بنفس الطريقة الموجودة في النص/الجزء العادي من رسالة MIME. يتم وضع العنصر بين الكلمات المحظورة وكل النقاط يتم وضعها بين أقواس مربعة. يمنع ذلك المستخدم من نسخ عنوان URL ولصقه، ويجعل بعض عملاء برامج البريد الإلكتروني النص قابلا للنقر.

التلخيص:

- إلغاء التشغيل على "النص"/"الجزء العادي" يعيد كتابة URL إلى كتل محظورة

- إلغاء التشغيل على جزء TEXT/HTML يعيد كتابة عنوان URL من علامة تمييز HTML A عندما يتم تجريد علامة تمييز A

- يؤدي تشغيل إلغاء التثبيت على جزء TEXT/HTML إلى إعادة كتابة كافة سلاسل URL التي تتطابق مع كتل محظورة

الجزء الثاني - إعادة التوجيه

التكوينات

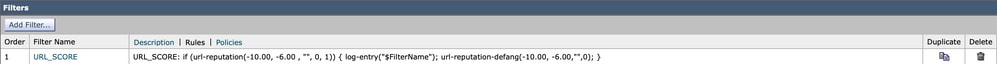

في الجزء الثاني يستخدم التكوين:

- نهج البريد مع تكوين AS/AV/AMP الافتراضي ومن معطل

- عامل تصفية المحتوى الوارد: تم تمكين عامل تصفية محتوى URL_SCORE

يستخدم عامل تصفية المحتوى حالة سمعة عنوان URL لمطابقة عناوين URL الضارة، التي تسجل بين -6.00 و -10.00. كإجراء، يتم تسجيل اسم عامل تصفية المحتوى و redirect action مأخوذة.

فعل إعادة التوجيه

تتيح إعادة التوجيه إلى خدمة وكيل أمان Cisco لتقييم وقت النقر لمستلم الرسالة النقر فوق الارتباط وإعادة توجيهه إلى وكيل أمان الويب من Cisco في السحابة، والذي يمنع الوصول إذا تم تعريف الموقع على أنه ضار.

السيناريو جيم

| الكشف عن التهديد غير الفيروسي بمرشح التفشي |

لا |

| إجراء مرشح المحتوى |

إعادة توجيه |

| أمان الويب تم تمكين AdvancedConfig href وإعادة كتابة النص |

لا |

هذا السيناريو مشابه جدا في السلوك للسيناريو (أ) من الجزء الأول مع الفرق الذي تم إجراؤه في إجراء تصفية المحتوى لإعادة توجيه عنوان URL بدلا من إلغاء تثبيته. يتم إستعادة إعدادات WebSecurityAdvancedConfig إلى الإعدادات الافتراضية، مما يعني "Do you want to rewrite both the URL text and the href in the message? .. تم تعيينه على N.

تقوم عبارة البريد الإلكتروني باكتشاف كل عنوان URLs وتقييمه. تقوم النقاط الضارة بتشغيل قاعدة مرشح محتوى URL_SCORE وتأخذ الإجراء url-reputation-proxy-redirect-action

Tue Jul 5 12:42:19 2022 Info: MID 139508 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Condition: URL Reputation Rule

Tue Jul 5 12:42:19 2022 Info: MID 139508 Custom Log Entry: URL_SCORE

Tue Jul 5 12:42:19 2022 Info: MID 139508 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Action: URL redirected to Cisco Security proxy

Tue Jul 5 12:42:19 2022 Info: MID 139508 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Action: URL redirected to Cisco Security proxy

Tue Jul 5 12:42:19 2022 Info: MID 139508 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Action: URL redirected to Cisco Security proxy

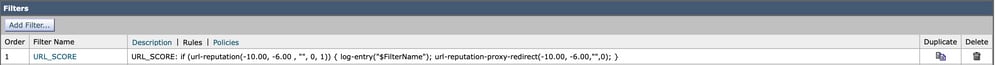

Tue Jul 5 12:42:19 2022 Info: MID 139508 rewritten to MID 139509 by url-reputation-proxy-redirect-action filter 'URL SCORE'ألق نظرة على كيفية إعادة كتابة عناوين URL في جزء HTML من الرسالة. نفس الموجود في السيناريو أ، يتم إعادة كتابة عناوين URL الموجودة في سمة href لعنصر علامة تمييز فقط ويتم تخطي عناوين URL الموجودة في جزء النص من عنصر a-tag. مع إجراء إلغاء الربط يتم تجريد عنصر علامة تمييز A بأكمله لكن مع إجراء إعادة توجيه، تتم إعادة كتابة عنوان URL في سمة href.

--===============7781793576330041025==

Content-Type: text/html; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: 7bit

This is an HTML part of the message

Link1: http://malware.testing.google.test/testing/malware/ and some text

Link2: CLICK ME some text

Link3: http://malware.testing.google.test/testing/malware/ and some text

Link4: http://cisco.com and some text

--===============7781793576330041025==--ونتيجة لذلك، يعرض عميل البريد الإلكتروني ارتباطين نشطين: Link1 و Link2، ويشير كلاهما إلى خدمة وكيل أمان الويب من Cisco ولكن الرسالة المعروضة في عميل البريد الإلكتروني تعرض الجزء النصي من a-tag الذي لا تتم إعادة كتابته بشكل افتراضي. إلى مستوى أفضل تحت هذا، الرجاء إلقاء نظرة على الإخراج من عميل بريد الويب الذي يعرض جزء النص/html من الرسالة.

في النص/الجزء العادي من جزء MIME، تبدو إعادة التوجيه أسهل للفهم لأن كل سلسلة عنوان URL التي تطابق النتيجة يتم إعادة كتابتها.

--===============7781793576330041025==

Content-Type: text/plain; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: 7bit

This is text part of the message

Link1: http://secure-web.cisco.com/1duptzzum1fIIuAgDNq__M_hrANfOQZ4xulDjL8yqeTmpwbHlPo0722VEIVeKfsJWwF00kULmjFQancMMnrp6xEpTmKeEFYnhD0hR1uTwyP2TC-b74OjVOznKsikLcNmdC4pIBtIolsZ7O7Mml0C4HECgyxBRf_bxYMAPQDNVSZ0w3UPNf-m807RwtsPfi_-EyXHQb3pTzMpyFbQ86lVlfDq96VcNM9qiDzG1TgFwej4J_-QM-72i3qCp9eYFDXR1COY4T9bkDVO_oxZh56Z53w/http%3A%2F%2Fmalware.testing.google.test%2Ftesting%2Fmalware%2F and some text

Link2: http://cisco.com and some text

--===============7781793576330041025==

التلخيص:

- إعادة توجيه التشغيل على النص/الجزء العادي يعيد كتابة سلسلة عنوان URL التي تتطابق مع خدمة وكيل Cisco Web Secure

- إعادة التشغيل على جزء TEXT/HTML يعيد كتابة URL من سمة HTML A-Tag href باستخدام خدمة وكيل Cisco Web Secure ولكنه يترك جميع سلاسل URL الأخرى التي تطابق غير معدلة

السيناريو دال

| الكشف عن التهديد غير الفيروسي بمرشح التفشي |

لا |

| إجراء مرشح المحتوى |

إعادة توجيه |

| أمان الويب تم تمكين AdvancedConfig href وإعادة كتابة النص |

نعم |

وهذا السيناريو مشابه للسيناريو (ب) الوارد في الجزء الأول. لإعادة كتابة كافة سلاسل عنوان URL التي تتطابق في جزء HTML من الرسالة تم تمكينها. يتم القيام بذلك باستخدام أمر webSecurityAdvancedConfig عندما تقوم بالإجابة على Y ل "Do you want to rewrite both the URL text and the href in the message? .. سؤال.

--===============7781793576330041025==

Content-Type: text/html; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: 7bit

This is an HTML part of the message

Link2: CLICK ME some text

Link3: http://secure-web.cisco.com/1duptzzum1fIIuAgDNq__M_hrANfOQZ4xulDjL8yqeTmpwbHlPo0722VEIVeKfsJWwF00kULmjFQancMMnrp6xEpTmKeEFYnhD0hR1uTwyP2TC-b74OjVOznKsikLcNmdC4pIBtIolsZ7O7Mml0C4HECgyxBRf_bxYMAPQDNVSZ0w3UPNf-m807RwtsPfi_-EyXHQb3pTzMpyFbQ86lVlfDq96VcNM9qiDzG1TgFwej4J_-QM-72i3qCp9eYFDXR1COY4T9bkDVO_oxZh56Z53w/http%3A%2F%2Fmalware.testing.google.test%2Ftesting%2Fmalware%2F and some text

Link4: http://cisco.com and some text

--===============7781793576330041025==--بمجرد تمكين href وإعادة كتابة النص، تتم إعادة توجيه جميع سلاسل عنوان URL التي تطابق شروط مرشح المحتوى. تقدم الرسالة الموجودة في عميل البريد الإلكتروني الآن مع كل إعادة التوجيه. لفهم هذا بشكل أفضل، راجع إخراج عميل بريد الويب الذي يعرض جزء النص/html من الرسالة.

النص/الجزء العادي من رسالة MIME هو نفسه كما في السيناريو C حيث أن تغيير WebSecurityAdvancedConfig لا يؤثر على النص/الأجزاء العادية من الرسالة.

--===============7781793576330041025==

Content-Type: text/plain; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: 7bit

This is text part of the message

Link1: http://secure-web.cisco.com/1duptzzum1fIIuAgDNq__M_hrANfOQZ4xulDjL8yqeTmpwbHlPo0722VEIVeKfsJWwF00kULmjFQancMMnrp6xEpTmKeEFYnhD0hR1uTwyP2TC-b74OjVOznKsikLcNmdC4pIBtIolsZ7O7Mml0C4HECgyxBRf_bxYMAPQDNVSZ0w3UPNf-m807RwtsPfi_-EyXHQb3pTzMpyFbQ86lVlfDq96VcNM9qiDzG1TgFwej4J_-QM-72i3qCp9eYFDXR1COY4T9bkDVO_oxZh56Z53w/http%3A%2F%2Fmalware.testing.google.test%2Ftesting%2Fmalware%2F and some text

Link2: http://cisco.com and some text

--===============7781793576330041025==التلخيص:

- إعادة توجيه التشغيل على النص/الجزء العادي يعيد كتابة سلاسل عنوان URL التي تتطابق مع خدمة وكيل Cisco Web Secure

- يعيد تشغيل Redirect على الجزء TEXT/HTML كتابة URL من سمة HTML A-Tag href مع جزء النص بالإضافة إلى أي سلسلة URL أخرى تتطابق في نص HTML مع خدمة وكيل Cisco Web Secure

الجزء 3 - إعادة التوجيه

يوفر هذا الجزء معلومات حول كيفية قيام إعدادات الكشف عن تأثير التهديدات غير الفيروسية بمسح URL.

التكوين

لهذا الغرض، يتم تعطيل عامل تصفية المحتوى المستخدم في الجزأين الأولين.

- نهج البريد مع تكوين AS/AV/AMP الافتراضي ومع تمكين

- تم تكوين "فحص عوامل تصفية التفشي" للكشف عن التهديدات غير الفيروسية باستخدام مجموعة إعادة كتابة URL لإعادة كتابة كافة URLs الموجودة في رسائل البريد الإلكتروني الضارة

عندما يتم تصنيف الرسالة بواسطة OF كرسالة ضارة، تتم إعادة كتابة جميع عناوين URL الموجودة داخل الرسالة باستخدام خدمة وكيل Cisco Web Secure.

السيناريو E

| الكشف عن التهديد غير الفيروسي بمرشح التفشي |

نعم |

| إجراء مرشح المحتوى |

لا |

| أمان الويب تم تمكين AdvancedConfig href وإعادة كتابة النص |

لا |

يوضح هذا السيناريو كيفية عمل إعادة كتابة الرسالة مع تعطيل إعادة كتابة النص و OF Enabled و WebSecurityAdvancedConfig href فقط.

Wed Jul 6 14:09:19 2022 Info: MID 139514 Outbreak Filters: verdict positive

Wed Jul 6 14:09:19 2022 Info: MID 139514 Threat Level=5 Category=Phish Type=Phish

Wed Jul 6 14:09:19 2022 Info: MID 139514 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Wed Jul 6 14:09:19 2022 Info: MID 139514 rewritten URL u'http://cisco.com'

Wed Jul 6 14:09:19 2022 Info: MID 139514 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Wed Jul 6 14:09:19 2022 Info: MID 139514 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Wed Jul 6 14:09:19 2022 Info: MID 139514 rewritten to MID 139515 by url-threat-protection filter 'Threat Protection'

Wed Jul 6 14:09:19 2022 Info: Message finished MID 139514 done

Wed Jul 6 14:09:19 2022 Info: MID 139515 Virus Threat Level=5

Wed Jul 6 14:09:19 2022 Info: MID 139515 quarantined to "Outbreak" (Outbreak rule:Phish: Phish)فلنبدأ بجزء النص/MIME العادي. بعد التحقق السريع، يمكن ملاحظة إعادة كتابة جميع عناوين URL الموجودة داخل النص/الجزء العادي إلى خدمات وكيل Cisco Web Secure. يحدث ذلك لأن إعادة كتابة عنوان URL ممكنة لكافة عناوين URL الموجودة داخل الرسالة الضارة لتفشي الوباء.

--===============7781793576330041025==

Content-Type: text/plain; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: quoted-printable

This is text part of the message

Link1: http://secure-web.cisco.com/11ZWFnZYM5Rp_tvvnco4I3GtnExIEFqpirK=

f5WBmD_7X-8wSvnm0QxYNYhb4aplEtOXp_-0CMTnyw6WX63xZIFnj5S_n0vY18F9GOJWCSoVJpK=

3OEq8lB-jcbjx9BWlZaNbl-t-uTOLj107Z3j8XCAdOwHe1t7GGF8LFt1GNFRCVLEM_wQZyo-uxh=

UfkhZVETXPZAdddg6-uCeoeimiRZUOAzqvgw2axm903AUpieDdfeMHYXpmzeMwu574FRGbbr7uV=

tB65hfy29t2r_VyWA24b6nyaKyJ_hmRf2A4PBWOTe37cRLveONF9cI3P51GxU/http%3A%2F%2F=

malware.testing.google.test%2Ftesting%2Fmalware%2F and some text

Link2: http://secure-web.cisco.com/1o7068d-d0bG3Sqwcifil89X-tY7S4csHT6=

LsLToTUYJqWzfLfODch91yXWfJ8aOxPq1PQBSACgJlDt4hCZipXXmC1XI3-XdNLGBMd0bLfj1cB=

hY_OWlBfLD-zC86M02dm_fOXCqKT0tDET3RD_KAeUWTWhWZvN9i8lLPcwBBBi9TLjMAMnRKPmeg=

En_YQvDnCzTB4qYkG8aUQlFsecXB-V_HU1vL8IRFRP-uGINjhHp9kWCnntJBJEm0MheA1T6mBJJ=

ZhBZmfymfOddXs-xIGiYXn3juN1TvuOlCceo3YeaiVrbOXc0lZs3FO8xvNjOnwVKN181yGKPQ9Y=

cn5aSWvg/http%3A%2F%2Fcisco.com and some text

--===============7781793576330041025==هذا هو جزء النص/html الذي تمت معالجته من رسالة MIME.

--===============7781793576330041025==

Content-Type: text/html; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: quoted-printable

This is an HTML part of the message

=20

Link1: CLICK ME<= /a> some text

ولعل النقطة الأولى التي يمكن ملاحظتها هنا هي لماذا لم تتم إعادة كتابة الارتباط 4. إذا قرأت المقالة بعناية فأنت تعرف الجواب. يقوم جزء النص/html من MIME بشكل افتراضي بتقييم ومعالجة سمات href لعناصر a-tag فقط. إذا كان هناك سلوك مماثل كما هو الحال مع النص/الجزء العادي مرغوب، فيجب تمكين WebSecurityAdvancedConfig href وإعادة كتابة النص. السيناريو التالي يقوم بذلك بالضبط.

التلخيص:

- إعادة توجيه التشغيل على النص/الجزء العادي يعيد كتابة جميع سلسلة عنوان URL التي تتطابق مع خدمة وكيل Cisco Web Secure

- لإعادة التشغيل على الجزء TEXT/HTML، تتم إعادة كتابة عنوان URL فقط من سمة html A-Tag href باستخدام خدمة الوكيل الآمن لويب من Cisco

السيناريو واو

الكشف عن التهديد غير الفيروسي بمرشح التفشي

نعم

إجراء مرشح المحتوى

لا

أمان الويب تم تمكين AdvancedConfig href وإعادة كتابة النص

نعم

يتيح هذا السيناريو تمكين webSecurityAdvancedConfig href وإعادة كتابة النص لإظهار كيفية السلوك في إعادة كتابة عنوان URL الذي توفره تغييرات اكتشاف التهديدات غير الفيروسية. في هذه اللحظة، يجب فهم أن WebSecurityAdvancedConfig لا يؤثر على أجزاء النص/MIME العادية. دعنا نقيم فقط جزء النص/html ونرى كيف تغير السلوك.

--===============7781793576330041025==

Content-Type: text/html; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: quoted-printable

This is an HTML part of the message

=20

Link1: http://secure-web.cisco.com/1dgafaGfZ6Gmc_TKmEH8FIG_-l0TxJMFkg= 1-vbjf0-oZc9G-byKGdhMW_gCESYCPDlQtJfFkI9k069nitsXnL49WLXoXErSWx-YfvWvnBjP18= D3Vjoi50lAqhm9yJJaK_lg6f38p4NiMal8jdSIMp_1caEdG0LdzeZHHg_B7_XinulBHekVsVFAw= -IkgA7jEusyfzIDtmJ45YgbI3Dg-WFWhSMgSHpcqkRP6aAjw-aKMEoCO9uLDowOhAKrY5w-nVfc= EJ-tmvEV94LDIAiRlPYosumpsj5e_4Jvg4B_PDOfCvRynqhkMBGBHLEtVirz-SQjRFRHZKSpzNh= bN1LU8WGA/http%3A%2F%2Fmalware.testing.google.test%2Ftesting%2Fmalware%2F

and some text

Link2: CLICK ME some text

Link3: http://secure-web.cisco.com/1dgafaGfZ6Gmc_TKmEH8FIG_-l0TxJMF= kg1-vbjf0-oZc9G-byKGdhMW_gCESYCPDlQtJfFkI9k069nitsXnL49WLXoXErSWx-YfvWvnBjP= 18D3Vjoi50lAqhm9yJJaK_lg6f38p4NiMal8jdSIMp_1caEdG0LdzeZHHg_B7_XinulBHekVsVF= Aw-IkgA7jEusyfzIDtmJ45YgbI3Dg-WFWhSMgSHpcqkRP6aAjw-aKMEoCO9uLDowOhAKrY5w-nV= fcEJ-tmvEV94LDIAiRlPYosumpsj5e_4Jvg4B_PDOfCvRynqhkMBGBHLEtVirz-SQjRFRHZKSpz= NhbN1LU8WGA/http%3A%2F%2Fmalware.testing.google.test%2Ftesting%2Fmalware%2F= and some text

Link4: http://secure-web.cisco.com/1I8PMIMwywH1YpcRmMijuqY9F2WGS37D= ksLIADF8z6Mw8ke-Qgd4LygPhRy9rI0WRcHVJ2Vtg1wHXhviN9ntrQN8UzWinsycfwfbHeY6rde= spOlWhj2DWsowiId45mwDsRxopfhRDWv3mKLHr4ZX70z8eW_QI8Vxu__-YtpYXgtl1_mT73FjCs= 5mMHKfIqS52FXyro-MoX9vu9V14wXSHwH4tpXHVR-Jq2yq_FWp3eiOTpkkJ6X1wTaofCKsSbQcb= RhbFVvua3GZWWFyoQnDmAgvLbj_8KZNz8alFf8Iy_zUWMO7S4pZ2KsT-0qPtllAnUEJEjdvmcgO= GDmeolL6m-g/http%3A%2F%2Fcisco.com and some text

=20

--===============7781793576330041025==--

يمكن ملاحظة أن المخرجات مشابهة جدا للتي كانت في السيناريو D مع الفرق الوحيد أن كل عناوين URL تمت إعادة كتابتها، وليس فقط تلك الخبيثة. يتم تعديل جميع سلاسل عنوان URL التي تتطابق في جزء HTML مع السلاسل غير الضارة هنا.

التلخيص:

- إعادة توجيه التشغيل على النص/الجزء العادي يعيد كتابة جميع سلاسل عنوان URL التي تتطابق مع خدمة وكيل Cisco Web Secure

- لإعادة التشغيل على الجزء TEXT/HTML، يعيد كتابة URL من سمة html A-Tag href مع جزء النص من العنصر وجميع سلاسل URL الأخرى التي تتطابق مع خدمة الوكيل الآمن ل Cisco Web

السيناريو زاي

الكشف عن التهديد غير الفيروسي بمرشح التفشي

نعم

إجراء مرشح المحتوى

ديفانغ

أمان الويب تم تمكين AdvancedConfig href وإعادة كتابة النص

نعم

يتحقق هذا السيناريو الأخير من التكوين.

- نهج البريد مع تكوين AS/AV/AMP الافتراضي ومع تمكين

- يتم تكوين الفحص للكشف عن التهديدات غير الفيروسية باستخدام مجموعة إعادة كتابة عنوان URL لإعادة كتابة جميع عناوين URL الموجودة في رسائل البريد الإلكتروني الضارة (مثل السيناريوهات السابقة)

- عامل تصفية المحتوى الوارد: تم تمكين عامل تصفية محتوى URL_SCORE

يستخدم عامل تصفية المحتوى حالة سمعة عنوان URL لمطابقة عناوين URL الضارة، التي تحقق ما بين -6.00 و -10.00. كإجراء، يتم تسجيل اسم عامل تصفية المحتوى وإجراء إلغاء الارتباط url-reputation-defang مأخوذة.

يتم إرسال نفس نسخة الرسالة وتقييمها بواسطة بوابة البريد الإلكتروني مع النتائج:

Wed Jul 6 15:13:10 2022 Info: MID 139518 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Condition: URL Reputation Rule

Wed Jul 6 15:13:10 2022 Info: MID 139518 Custom Log Entry: URL_SCORE

Wed Jul 6 15:13:10 2022 Info: MID 139518 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Action: URL defanged

Wed Jul 6 15:13:10 2022 Info: MID 139518 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Action: URL defanged

Wed Jul 6 15:13:10 2022 Info: MID 139518 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Action: URL defanged

Wed Jul 6 15:13:10 2022 Info: MID 139518 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Action: URL defanged

Wed Jul 6 15:13:10 2022 Info: MID 139518 URL http://malware.testing.google.test/testing/malware/ has reputation -9.4 matched Action: URL defanged

Wed Jul 6 15:13:10 2022 Info: MID 139518 rewritten to MID 139519 by url-reputation-defang-action filter 'URL_SCORE'

Wed Jul 6 15:13:10 2022 Info: Message finished MID 139518 done

Wed Jul 6 15:13:10 2022 Info: MID 139519 Outbreak Filters: verdict positive

Wed Jul 6 15:13:10 2022 Info: MID 139519 Threat Level=5 Category=Phish Type=Phish

Wed Jul 6 15:13:10 2022 Info: MID 139519 rewritten URL u'http://cisco.com'

Wed Jul 6 15:13:10 2022 Info: MID 139519 rewritten URL u'http://cisco.com'

Wed Jul 6 15:13:10 2022 Info: MID 139519 rewritten to MID 139520 by url-threat-protection filter 'Threat Protection'

Wed Jul 6 15:13:10 2022 Info: Message finished MID 139519 done

Wed Jul 6 15:13:10 2022 Info: MID 139520 Virus Threat Level=5

يشرح تدفقات البريد الإلكتروني الرسالة أولا بواسطة عوامل تصفية المحتوى، حيث يتم تشغيل عامل تصفية URL_SCORE ويتم تطبيق URL-REPUTATION-DEFANG-ACTION. يؤدي هذا الإجراء إلى تعطيل جميع عناوين URL الضارة في كل من أجزاء النص/السهل والنص/html MIME. لأن WebSecurityAdvancedConfig href وإعادة كتابة النص يتم تمكين كل سلاسل عنوان URL التي تطابق داخل نص HTML عندما يتم مسح كل عناصر علامة تمييز وإعادة كتابة أجزاء نص عنوان URL بين الكلمات المحظورة ووضع كل النقاط بين أقواس مربعة. نفس الشيء يحدث مع URLs آخر ضار لا يوضع في علامة تمييز عناصر HTML. يعالج "عامل تصفية التفشي" التالي الرسالة. يقوم OF باكتشاف عناوين URL الضارة ويعرف الرسالة بأنها ضارة (مستوى التهديد=5). ونتيجة لذلك، فإنه يعيد كتابة جميع عناوين URL الضارة وغير الضارة التي تم العثور عليها داخل الرسالة. نظرا لأن إجراء عامل تصفية المحتوى قد قام بالفعل بتعديل عناوين URLs هذه، فإن OF يقوم بإعادة كتابة باقي عناوين URL غير الضارة فقط حيث تم تكوينها بشكل متعمد للقيام بذلك. تم إلغاء توجيه الرسالة المعروضة في عميل البريد الإلكتروني كجزء من عناوين URL الضارة وجزء من عنوان URL غير الضار الذي تمت إعادة توجيهه.

--===============7781793576330041025==

Content-Type: text/html; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: quoted-printable

This is an HTML part of the message

=20

Link1: BLOCKEDmalware[.]testing[.]google[.]test/testing/malware/BLO= CKED and some text

Link2: CLICK ME some text

Link3: BLOCKEDmalware[.]testing[.]google[.]test/testing/malware/BLO= CKED and some text

Link4: http://secure-web.cisco.com/1wog4Tf2WFF2-CDoPczIaDd3YPk8P-6h= Z-Mxxxr-QXa6Fe3MAxto2tNPOADSWkxmPHYIXbz4Is4_84KYpzs4W9355AgBE_OR7uLK65PXkSo= wi5F8VGEQy4rxRctp1ZHKMHs8jLl0iiCb-b4v-eXfmJGtiXFM1QxH-lUzQY2we4-7_16ZT769mJ= WXzo1kIkep4lCK17h2C8OOSplVTztS_j7kwFqgqOeUl_hjVy5AoHt8Wk7Af2N3boaKl7IpH1pw4= _hmV1KyfPq8YBtXoL5yN4o41RYIU2QX5fuizJBJE3pNVaxRkZVm1e620EsMM9qMK/http%3A%2F= %2Fcisco.com and some text

=20

--===============7781793576330041025==--

يتم تطبيق نفس الإجراء على النص/الجزء العادي من رسالة MIME. تتم إعادة توجيه جميع عناوين URL غير الضارة إلى وكيل Cisco Web Secure ويتم إلغاء توجيه عناوين URL الضارة.

--===============7781793576330041025==

Content-Type: text/plain; charset="us-ascii"

MIME-Version: 1.0

Content-Transfer-Encoding: quoted-printable

This is text part of the message

Link1: BLOCKEDmalware[.]testing[.]google[.]test/testing/malware/BLOCKE=

D and some text

Link2: http://secure-web.cisco.com/1wog4Tf2WFF2-CDoPczIaDd3YPk8P-6hZ-M=

xxxr-QXa6Fe3MAxto2tNPOADSWkxmPHYIXbz4Is4_84KYpzs4W9355AgBE_OR7uLK65PXkSowi5=

F8VGEQy4rxRctp1ZHKMHs8jLl0iiCb-b4v-eXfmJGtiXFM1QxH-lUzQY2we4-7_16ZT769mJWXz=

o1kIkep4lCK17h2C8OOSplVTztS_j7kwFqgqOeUl_hjVy5AoHt8Wk7Af2N3boaKl7IpH1pw4_hm=

V1KyfPq8YBtXoL5yN4o41RYIU2QX5fuizJBJE3pNVaxRkZVm1e620EsMM9qMK/http%3A%2F%2F=

cisco.com and some text

--===============7781793576330041025==

التلخيص:

- إعادة تشغيل CF على "النص/الجزء العادي" يعيد كتابة URL إلى كتل محظورة

- إعادة تشغيل CF على جزء TEXT/HTML يعيد كتابة URL من علامة تمييز HTML A عندما يتم تجريد علامة تمييز A

- إعادة تشغيل CF على جزء TEXT/HTML كتابة كافة سلاسل URL التي تتطابق مع كتل محظورة

- إعادة توجيه التشغيل على النص/الجزء العادي يعيد كتابة جميع سلاسل عنوان URL التي تتطابق مع خدمة وكيل Cisco Web Secure (غير ضار)

- لإعادة التشغيل على جزء TEXT/HTML، يعيد كتابة URL من سمة html A-Tag href مع جزء النص الخاص بالعنصر وجميع سلاسل URL الأخرى التي تتطابق مع خدمة الوكيل الآمن للويب من Cisco (غير ضار)

استكشاف الأخطاء وإصلاحها

اتبع تلك النقاط عندما تكون هناك حاجة للتحقيق في المسألة بإعادة كتابة عنوان الربط.

- قم بتمكين تسجيل URL في mail_log. جري

OUTBREAKCONFIG الأمر والإجابة Y إلى Do you wish to enable logging of URL's? [N]>"

- التحقق من الصحة

WEBSECURITYADVANCECONFIG إعدادات كل عضو من أعضاء نظام المجموعة لبوابة البريد الإلكتروني وتأكد من أن خيار إعادة كتابة النص و href مضبوطان وفقا لذلك وبنفس الطريقة على كل جهاز. تذكر أن هذا الأمر خاص على مستوى الجهاز ولا تؤثر التغييرات التي تم إجراؤها هنا على إعدادات المجموعة أو نظام المجموعة.

- تحقق من شروط وأنشطة عامل تصفية المحتوى، وتأكد من تمكين عامل تصفية المحتوى وتطبيقه على نهج البريد الوارد الصحيح. تحقق من عدم وجود عامل تصفية محتوى آخر تمت معالجته من قبل باستخدام الإجراء النهائي الذي يمكنه التخطي لمعالجة عوامل التصفية الأخرى.

- تحقق من النسخة الأولية للمصدر والرسالة النهائية. تذكر تذكر إسترجاع الرسالة بتنسيق EML، أن التنسيقات الخاصة مثل MSG لا يمكن الاعتماد عليها عندما يتعلق الأمر بالتحقيق في الرسائل. يسمح لك بعض عملاء البريد الإلكتروني بعرض الرسالة المصدر، ومحاولة إسترداد نسخة الرسالة مع عميل بريد إلكتروني مختلف. على سبيل المثال، يسمح لك MS Outlook for Mac بعرض مصدر الرسالة بينما يسمح إصدار Windows بعرض الرؤوس فقط.

ملخص

الغرض من هذه المقالة هو المساعدة في فهم خيارات التكوين المتوفرة بشكل أفضل عندما يتعلق الأمر بإعادة كتابة عنوان URL. ومن المهم أن نتذكر أن الرسائل الحديثة يتم بناؤها بواسطة أغلب برامج البريد الإلكتروني باستخدام معيار MIME. وهذا يعني أنه يمكن عرض نفس نسخة الرسالة بشكل مختلف اعتمادا على إمكانيات عميل البريد الإلكتروني أو الأوضاع الممكنة (النص مقابل وضع HTML). بشكل افتراضي، يستخدم معظم عملاء البريد الإلكتروني الحديثة HTML لعرض الرسائل. عندما يتعلق الأمر بإعادة كتابة HTML و URL، الرجاء مراعاة أن بوابة البريد الإلكتروني الافتراضية تقوم بإعادة كتابة عناوين URL الموجودة فقط داخل سمة href لعنصر a-tag. في كثير من الحالات التي لا تكون كافية ويجب اعتبارها لتمكين كل من href وإعادة كتابة النص باستخدام الأمر webSecurityAdvancedConfig. تذكر أن هذا أمر على مستوى الجهاز، وللتناسق عبر نظام المجموعة، يجب تطبيق التغيير بشكل منفصل على كل عضو من أعضاء نظام المجموعة.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

12-Sep-2022 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Bartosz Kozakالقائد الفني ل Cisco

- Enrico Wernerإخصائي نجاح العملاء من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات